SSO を CCI に移行

カスタマーエクスペリエンスを向上させるために、シングルサインオンが Cisco Customer Identity(CCI)ポータルに移行されました。引き続き [Cisco SSO] をクリックし、[id.cisco.com] で電子メールとパスワードを入力してログインします。

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

2022 年 7 月にリリースされた、シスコのクラウドベースの機械学習によるグローバル脅威アラートに関するアップデートです。

カスタマーエクスペリエンスを向上させるために、シングルサインオンが Cisco Customer Identity(CCI)ポータルに移行されました。引き続き [Cisco SSO] をクリックし、[id.cisco.com] で電子メールとパスワードを入力してログインします。

以下の新しい脅威検出をポートフォリオに追加しました。

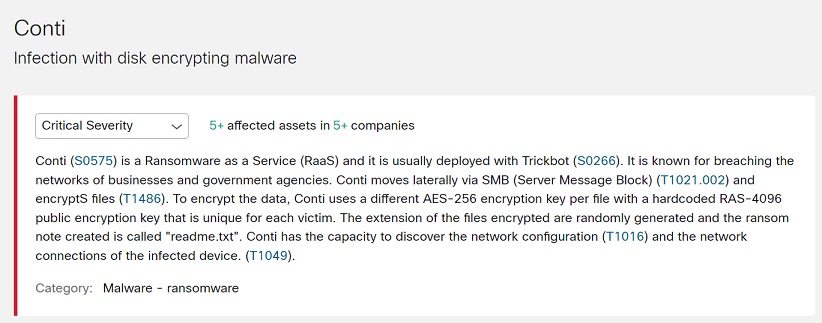

Conti

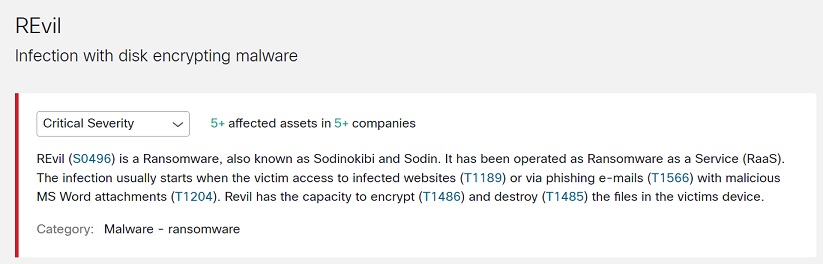

REvil

また、既存の脅威検出のインジケーターも更新しました。

Conti(S0575)は、通常 Trickbot(S0266)とともに導入されるサービスとしてのランサムウェア(RaaS)です。ビジネスや政府機関のネットワークに侵入することで知られています。Conti は、SMB(サーバーメッセージブロック)(T1021.002)およびファイルの暗号化(T1486)を使用して水平方向に移動します。データを暗号化するために、Conti はファイルごとに異なる AES-256 暗号化キーと攻撃対象ごとに固有のハードコーディングされた RAS-4096 公開暗号化キーを使用します。暗号化されたファイルの拡張子はランダムに生成され、作成される身代金要求メッセージは「readme.txt」と呼ばれます。Conti には、感染したデバイス(T1049)のネットワーク設定(T1016)とネットワーク接続を発見する能力があります。

お使いの環境で Conti が検出されたかどうかを確認するには、[Conti脅威の詳細(Conti Threat Detail)] をクリックして、グローバル脅威アラートで詳細を表示します。

REvil(S0496)は、Sodinokibi および Sodin としても知られるサービスとしてのランサムウェア(RaaS)です。感染は通常、攻撃対象が感染した Web サイト(T1189)または悪意のある MS Word 添付ファイル(T1204)を含むフィッシングメール(T1566)にアクセスしたときに始まります。REvil には、攻撃対象のデバイス上のファイルを暗号化(T1486)および破壊(T1485)する能力があります。

お使いの環境で REvil が検出されたかどうかを確認するには、[REvil脅威の詳細(REvil Threat Detail)] をクリックして、グローバル脅威アラートで詳細を表示します。