新しい Log4Shell 検出

最近発見された Log4j の脆弱性に関連する次の 2 種類の検出を含む、新しい脅威検出をポートフォリオに追加しました。

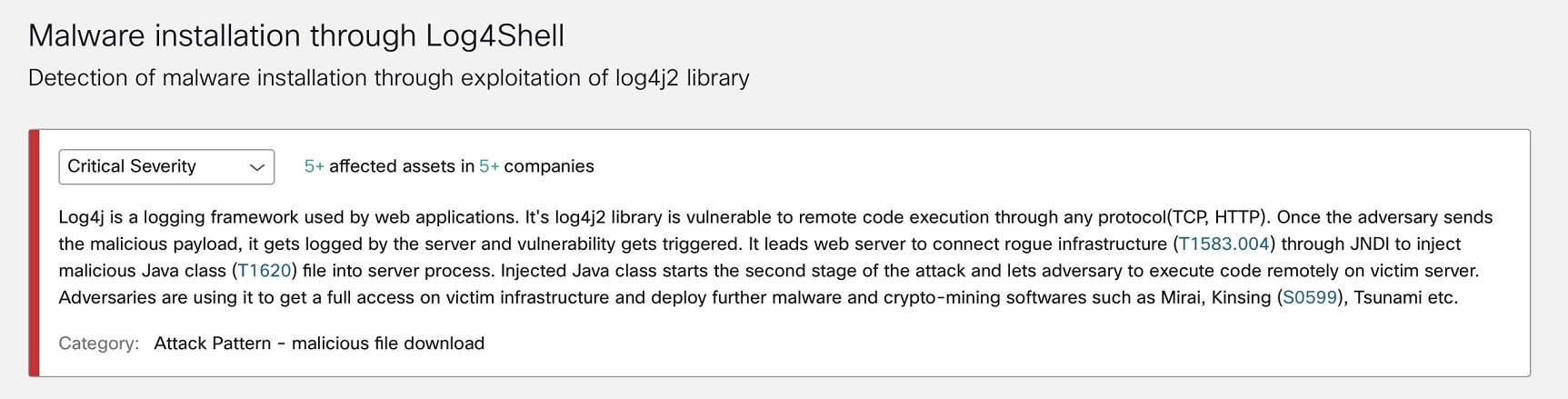

Log4Shell を介したマルウェアのインストール

これは、すでに成功している Log4j のエクスプロイトの検出です。Log4j は、Web アプリケーションで使用されるロギングフレームワークです。その log4j2 ライブラリは、任意のプロトコル(TCP、HTTP)を介したリモートコード実行(RCE)に対して脆弱です。攻撃者が悪意のあるペイロードを送信すると、サーバーによってログに記録され、脆弱性がトリガーされます。これにより、Web サーバーは JNDI を介して不正なインフラストラクチャ(T1583.004)に接続し、悪意のある Java クラス(T1620)ファイルをサーバープロセスに挿入します。挿入された Java クラスは、攻撃の第 2 段階を開始し、攻撃者が攻撃対象のサーバーでコードをリモートで実行できるようにします。攻撃者はこれを使用して、攻撃対象のインフラストラクチャへのフルアクセスを取得し、Mirai、Kinsing(S0599)、Tsunami などの追加のマルウェアや暗号通貨マイニングソフトウェアを導入します。

お使いの環境で [Log4Shell を介したマルウェアのインストール(Malware installation through Log4Shell)] が検出されたかどうかを確認するには、[Log4Shell を介したマルウェアのインストール(Malware installation through Log4Shell)] をクリックして、グローバル脅威アラートで詳細を表示します。

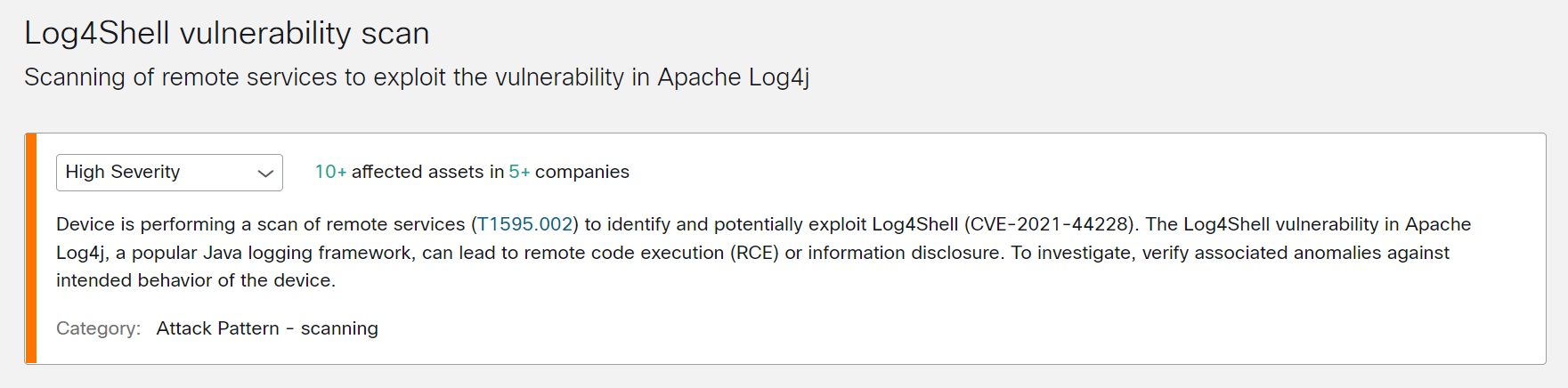

Log4Shell 脆弱性スキャン

これは、リモートサービス(T1595.002)のスキャンを実行して、Log4Shell(CVE-2021-44228)を特定して悪用する可能性があるデバイスの検出です。人気のある Java ロギングフレームワークである Apache Log4j の Log4Shell の脆弱性により、リモートコード実行(RCE)または情報の漏えいにつながる可能性があります。トリガーされたアラートは、スキャンを実行している望ましくないアプリケーションやマルウェアの存在、および侵入を意図したテストアクティビティを示している可能性があります。調査するには、デバイスの意図された動作に対して関連する異常を確認します。

お使いの環境で [Log4Shell 脆弱性スキャン(Log4Shell vulnerability scan)] が検出されたかどうかを確認するには、[Log4Shell 脆弱性スキャン(Log4Shell vulnerability scan)] をクリックして、グローバル脅威アラートで詳細を表示します。

フィードバック

フィードバック