サービス チェーニングの設定

Cisco Catalyst SD-WAN によって管理されるデバイスのサービスチェーンを設定するワークフローを次に示します。

-

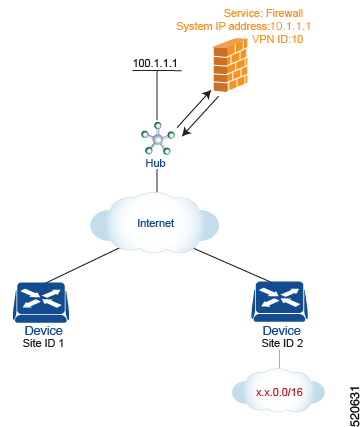

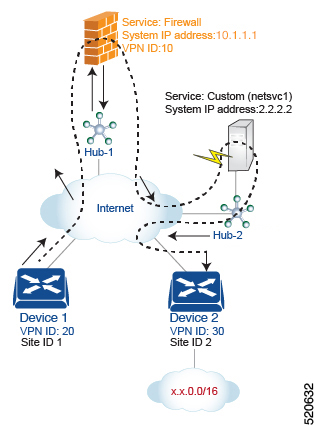

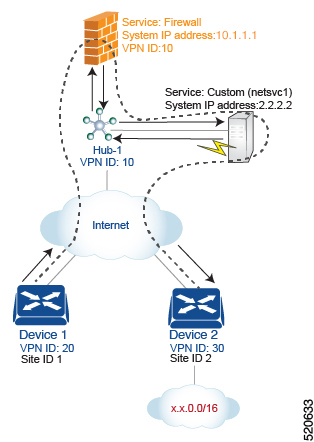

サービスデバイスは、特定の VRF を介してアクセスされます。サービスデバイスの VRF に対応する VPN テンプレートで、サービスチェーンを設定し、サービスタイプとデバイスアドレスを指定します。デフォルトでは、トラッキング機能によって各サービスデバイスステータスの更新がサービスログに追加されます。VPN テンプレートでこれを無効にできます。

-

Cisco Catalyst SD-WAN によって管理されるデバイスのデバイステンプレートに VPN テンプレートをアタッチします。

-

デバイステンプレートをデバイスに適用します。

Cisco SD-WAN Manager を使用したサービスチェーンの設定

デバイスのサービスチェーンを設定します。

-

Cisco SD-WAN Manager で VPN テンプレートを作成します。

-

[Services] をクリックします。

-

[Service] セクションで [New Service] をクリックし、以下を設定します。

-

[Service Type]:サービスデバイスが提供するサービスのタイプを選択します。

-

[IP Address]:IP アドレスは唯一の有効なオプションです。

-

[IPv4 Address]:デバイスのアドレスを 1 ~ 4 つ入力します。

-

[Tracking]:サービスデバイスの定期的な正常性アップデートをシステムログに記録するかどうかを決定します。デフォルトは On です。

(注)

サービスの最大数は 8 です。

-

-

[Add]をクリックします。設定されたサービスの表にサービスが表示されます。

Cisco IOS XE Catalyst SD-WAN デバイス における CLI での同等コマンド

次の表に、CLI によるサービスチェーンの設定が Cisco SD-WAN Manager の設定とどのように対応するかを示します。CLI 設定は、Cisco IOS XE Catalyst SD-WAN デバイス と Cisco vEdge デバイス で異なります。次の CLI の例は、Cisco IOS XE Catalyst SD-WAN デバイス の場合です。

|

CLI(Cisco IOS XE Catalyst SD-WAN デバイス) |

Cisco SD-WAN Manager |

||

|---|---|---|---|

|

Cisco SD-WAN Manager で、特定の VRF(この例では VRF 10)の VPN テンプレートにサービス挿入を設定します。 ドロップダウンリストから、サービスタイプを選択します(この例では firewall)。 |

||

|

VPN テンプレートの [サービス] にサービスを追加する場合は、[Tracking] で [On] または [Off] を選択します。 |

||

|

VRF テンプレートの [Service] で、特定のサービスを提供するサービスデバイスの IP アドレスを 1 つ以上入力します。 |

CLI の例

sdwan

service firewall vrf 10

ipv4 address 10.0.2.1 10.0.2.2

commitCisco vEdge デバイス における CLI での同等コマンド

次の表に、CLI によるサービスチェーンの設定が Cisco SD-WAN Manager の設定とどのように対応するかを示します。CLI 設定は、Cisco IOS XE Catalyst SD-WAN デバイス と Cisco vEdge デバイス で異なります。次の CLI の例は、Cisco vEdge デバイス の場合です。

|

CLI(Cisco vEdge デバイス) |

Cisco SD-WAN Manager |

||

|---|---|---|---|

|

Cisco SD-WAN Manager で、VPN テンプレートにサービス挿入を設定します(この例では VPN 10)。 ドロップダウンリストから、サービスタイプを選択します(この例では firewall)。 |

||

|

ドロップダウンリストから、サービスタイプを選択します(この例では firewall)。サービスデバイスのアドレスを 1 つ以上指定します。 |

||

|

VPN テンプレートの [サービス] にサービスを追加する場合は、[Tracking] で [On] または [Off] を選択します。 |

CLI の例

vpn 10

service FW address 10.0.2.1

commit

フィードバック

フィードバック