- スタートアップ ガイド

- セットアップ、インストール、および基本設定

- レポートでの作業

- 中央集中型電子メール セキュリティ レポーティングの使用

- 中央集中型 Web レポーティングおよびトラッキングの使用

- 電子メール メッセージのトラッキング

- Cisco IronPort スパム隔離の管理

- 集約ポリシー、ウイルス、およびアウトブレイク隔離

- Web セキュリティ アプライアンスの管理

- システム ステータスのモニタリング

- LDAP との統合

- SMTP ルーティングの設定

- 管理タスクの分散

- 一般的な管理タスク

- ロギング

- トラブルシューティング

- IP インターフェイスおよびアプライアンスへのアクセス

- ネットワークと IP アドレスの割り当て

- ファイアウォール情報

- 例

- End User License Agreement

- 索引

AsyncOS 8.1.1 for Cisco Content Security Management ユーザ ガイド

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月12日

章のタイトル: セットアップ、インストール、および基本設定

セットアップ、インストール、および基本設定

•![]() 「設置計画」

「設置計画」

ソリューション導入の概要

シスコのコンテンツ セキュリティ ソリューションにサービスを提供するシスコのコンテンツ セキュリティ管理アプライアンスを設定するには、次の手順に従います。

|

|

|

|

|

|---|---|---|---|

「SMA 互換性マトリクス」を参照してください。 |

|||

中央集中型サービスを環境に取り入れる前に、必要なセキュリティ機能が提供されるようにすべての電子メール セキュリティ アプライアンスを設定し、各アプライアンスですべての機能が予期したとおりに動作することを確認します。 |

|||

中央集中型サービスを環境に取り入れる前に、必要なセキュリティ機能が提供されるように少なくとも 1 つの Web セキュリティ アプライアンスを設定し、すべての機能が予期したとおりに動作することを確認します。 |

『 Cisco IronPort AsyncOS for Web Security User Guide 』を参照してください。 |

||

「設置計画」、「セットアップの準備」、および「システム セットアップ ウィザードの実行」を参照してください。 |

|||

「セキュリティ管理アプライアンスでのサービスの設定」から開始します。 |

SMA 互換性マトリクス

セキュリティ管理アプライアンスと電子メール セキュリティ アプライアンスおよび Web セキュリティ アプライアンスの互換性について、および Web セキュリティ アプライアンス設定をインポートおよび公開するときの設定ファイルの互換性については、「Compatibility Matrix」( http://www.cisco.com/en/US/products/ps10155/prod_release_notes_list.html )を参照してください。

設置計画

•![]() 「セキュリティ管理アプライアンスと電子メール セキュリティ アプライアンスの統合について」

「セキュリティ管理アプライアンスと電子メール セキュリティ アプライアンスの統合について」

•![]() 「集中管理型の電子メール セキュリティ アプライアンスの展開」

「集中管理型の電子メール セキュリティ アプライアンスの展開」

ネットワーク プランニング

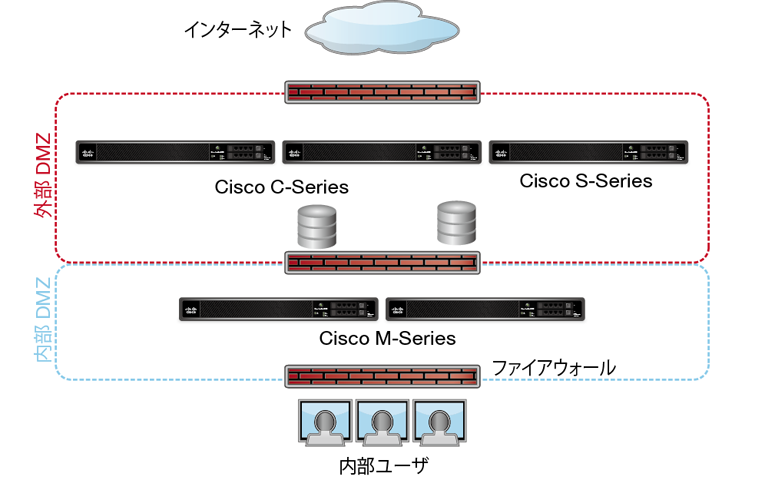

セキュリティ管理アプライアンスの利用により、エンド ユーザのアプリケーションと、非武装地帯(DMZ)に存在する、より安全なゲートウェイ システムを切り離すことができます。2 層ファイアウォールの使用によって、ネットワーク プランニングの柔軟性が高まり、エンド ユーザが外部 DMZ に直接接続することを防止できます(図 2-1 を参照)。

図 2-1 セキュリティ管理アプライアンスを含む一般的なネットワーク設定

図 2-1 に、セキュリティ管理アプライアンスと複数の DMZ を含む一般的なネットワーク設定を示します。内部ネットワークで、DMZ の外側に セキュリティ管理アプライアンスを導入します。すべての接続は、セキュリティ管理アプライアンス(M シリーズ)から開始され、管理 電子メール セキュリティ アプライアンス(C シリーズ)および管理 Web セキュリティ アプライアンス(S シリーズ)で終わります。

企業データセンターは セキュリティ管理アプライアンスを共有し、複数の Web セキュリティ アプライアンスおよび 電子メール セキュリティ アプライアンスの中央集中型レポーティングおよびメッセージ トラッキング、および複数の Web セキュリティ アプライアンスの中央集中型ポリシー設定を実行できます。また、セキュリティ管理アプライアンスは外部スパム隔離として使用されます。

電子メール セキュリティ アプライアンスおよび Web セキュリティ アプライアンスを セキュリティ管理アプライアンスに接続してすべてのアプライアンスを適切に設定した後、AsyncOS は管理対象アプライアンスからデータを収集して集約します。集約されたデータからレポートを作成できます。また、電子メールの全体像と Web の使用状況を判断できます。

セキュリティ管理アプライアンスと電子メール セキュリティ アプライアンスの統合について

セキュリティ管理アプライアンスと電子メール セキュリティ アプライアンスの統合の詳細については、ユーザ ドキュメントの「Cisco Content Security Management Appliance」の章または使用している電子メール セキュリティ アプライアンスのオンライン ヘルプを参照してください 。

集中管理型の電子メール セキュリティ アプライアンスの展開

セキュリティ管理アプライアンスをクラスタに配置することはできません。ただし、クラスタ化された電子メール セキュリティ アプライアンスは、中央集中型レポーティングとトラッキングのためにセキュリティ管理アプライアンスにメッセージを配信し、外部スパム隔離にメッセージを保存できます。

セットアップの準備

システム セットアップ ウィザードを実行する前に、次の手順を実行してください。

ステップ 1![]() 製品の最新リリース ノートを確認します。「マニュアル」を参照してください。

製品の最新リリース ノートを確認します。「マニュアル」を参照してください。

ステップ 2![]() セキュリティ ソリューションのコンポーネントに互換性があることを確認します。「SMA 互換性マトリクス」を参照してください。

セキュリティ ソリューションのコンポーネントに互換性があることを確認します。「SMA 互換性マトリクス」を参照してください。

ステップ 3![]() この導入に対応できるネットワークと物理的空間の準備があることを確認します。「設置計画」を参照してください。

この導入に対応できるネットワークと物理的空間の準備があることを確認します。「設置計画」を参照してください。

ステップ 4![]() セキュリティ管理アプライアンスを物理的に設定し、接続します。「アプライアンスの物理的なセットアップと接続」を参照してください。

セキュリティ管理アプライアンスを物理的に設定し、接続します。「アプライアンスの物理的なセットアップと接続」を参照してください。

ステップ 5![]() ネットワーク アドレスと IP アドレスの割り当てを決定します。「ネットワーク アドレスと IP アドレスの割り当ての決定」を参照してください。

ネットワーク アドレスと IP アドレスの割り当てを決定します。「ネットワーク アドレスと IP アドレスの割り当ての決定」を参照してください。

ステップ 6![]() システム セットアップに関する情報を収集します。「セットアップ情報の収集」を参照してください。

システム セットアップに関する情報を収集します。「セットアップ情報の収集」を参照してください。

アプライアンスの物理的なセットアップと接続

この章の手順を続行する前に、アプライアンスに付属するクイック スタート ガイドに記載された手順を実行してください。このガイドでは、アプライアンスを梱包箱から取り出し、物理的にラックに取り付けて電源を投入済みであることを前提としています。

GUI にログインするには、PC と セキュリティ管理アプライアンスの間にプライベート接続を設定する必要があります。たとえば、付属するクロス ケーブルを使用して、アプライアンスの管理ポートからラップトップに直接接続できます。任意で、PC とネットワーク間、およびネットワークとセキュリティ管理アプライアンスの管理ポート間をイーサネット接続(イーサネット ハブなど)で接続できます。

ネットワーク アドレスと IP アドレスの割り当ての決定

(注) すでにアプライアンスをネットワークに配線済みの場合は、コンテンツ セキュリティ アプライアンスのデフォルト IP アドレスが、ネットワーク上の他の IP アドレスと競合していないことを確認します。各アプライアンスの管理ポートに事前に設定されている IP アドレスは、192.168.42.42 です。

設定後に、メイン セキュリティ管理アプライアンスの [管理アプライアンス(Management Appliance)] > [ネットワーク(Network)] > [IP インターフェイス(IP Interfaces)] ページに移動し、セキュリティ管理アプライアンスが使用するインターフェイスを変更します。

使用することを選択した各イーサネット ポートに関する次のネットワーク情報が必要になります。

•![]() ネットワークのデフォルト ルータ(ゲートウェイ)の IP アドレス

ネットワークのデフォルト ルータ(ゲートウェイ)の IP アドレス

•![]() DNS サーバの IP アドレスおよびホスト名(インターネット ルート サーバを使用する場合は不要)

DNS サーバの IP アドレスおよびホスト名(インターネット ルート サーバを使用する場合は不要)

•![]() NTP サーバのホスト名または IP アドレス(システム時刻を手動で設定する場合は不要)

NTP サーバのホスト名または IP アドレス(システム時刻を手動で設定する場合は不要)

詳細については、 付録 B「ネットワークと IP アドレスの割り当て」 を参照してください。

(注) インターネットとコンテンツ セキュリティ アプライアンスの間でファイアウォールを稼働しているネットワークの場合は、アプライアンスを正常に機能させるために、特定のポートを開ける必要がある場合があります。ファイアウォールの詳細については、付録 C「ファイアウォール情報」を参照してください。

(注) 電子メール セキュリティ アプライアンスとの間で電子メール メッセージを送受信するには、常にセキュリティ管理アプライアンスで同じ IP アドレスを使用してください。説明については、使用している電子メール セキュリティ アプライアンスのマニュアルにあるメール フローに関する情報を参照してください。

セットアップ情報の収集

次の表を使用して、システム セットアップの情報を収集してください。システム セットアップ ウィザードを実行するときに、この情報を手元に用意する必要があります。

(注) ネットワークおよび IP アドレスの詳細については、付録 B「ネットワークと IP アドレスの割り当て」を参照してください。

セキュリティ管理アプライアンスへのアクセス

セキュリティ管理アプライアンスには、標準の Web ベース グラフィカル ユーザ インターフェイス、スパム隔離を管理するための別個の Web ベース インターフェイス、コマンドライン インターフェイス、および特定の機能へのアクセス権が付与された管理ユーザ用の特別な、または制限付きの Web ベース インターフェイスがあります。

ブラウザ要件

GUI にアクセスするには、ブラウザが JavaScript および Cookie をサポートし、受け入れるよう設定されている必要があり、さらに、Cascading Style Sheet(CSS)を含む HTML ページを描画できる必要があります。

|

|

|

|

|

|---|---|---|---|

インターフェイスの一部のボタンまたはリンクからは追加のウィンドウがオープンされるため、GUI を使用するには、ブラウザのポップアップ ブロックの設定が必要な場合があります。

Web インターフェイスへのアクセス

ステップ 1![]() Web ブラウザを開き、IP アドレス テキスト フィールドに 192.168.42.42 と入力します。

Web ブラウザを開き、IP アドレス テキスト フィールドに 192.168.42.42 と入力します。

Web インターフェイスへのアクセスについて

セキュリティ管理アプライアンスには、デフォルトではポート 80 で使用可能な標準管理者インターフェイスと、デフォルトではポート 82 で使用可能な Cisco IronPort スパム隔離エンド ユーザ インターフェイスの、2 つの Web インターフェイスがあります。イネーブルにすると、Cisco IronPort スパム隔離 HTTPS インターフェイスは、デフォルトでポート 83 に設定されます。

各 Web インターフェイスを設定する際に HTTP または HTTPS を指定できるため(セキュリティ管理アプライアンス上で [管理アプライアンス(Management Appliance)] > [ネットワーク(Network)] > [IP インターフェイス(IP Interfaces)] に移動)、セッション中にそれらを切り替える場合は、再認証を要求される場合があります。たとえば、ポート 80 の HTTP を介して admin Web インターフェイスにアクセスし、同じブラウザでポート 83 の HTTPS を介して Cisco IronPort Spam Quarantine エンド ユーザ Web インターフェイスにアクセスした場合、admin Web インターフェイスに戻るときに再認証を要求されます。

(注) GUI へのアクセス時には、複数のブラウザ ウィンドウまたはタブを同時に使用して、セキュリティ管理アプライアンスに変更を行わないように注意してください。GUI セッションと CLI セッションを同時に使用しないてください。同時に使用すると、予期しない動作が発生し、サポート対象外になります。

(注) デフォルトでは、30 分以上アイドル状態になっている場合、またはログアウトせずにブラウザを閉じた場合は、セッションがタイムアウトします。この場合、ユーザ名とパスワードを再入力する必要があります。タイムアウト制限を変更するには、「Web UI セッション タイムアウトの設定」を参照してください。

セキュリティ管理アプライアンスのコマンドライン インターフェイスへのアクセス

このコマンドライン インターフェイス(CLI)には、すべてのシスコ コンテンツ セキュリティ アプライアンス上での CLI アクセスと同じ方法でセキュリティ管理アプライアンスにアクセスします。ただし、次のような違いがあります。

•![]() システム セットアップは、GUI を使用して実行する 必要があります 。

システム セットアップは、GUI を使用して実行する 必要があります 。

•![]() セキュリティ管理アプライアンスでは、一部の CLI コマンドを使用できません。サポートされていないコマンドの一覧については、 『Cisco IronPort AsyncOS CLI Reference Guide』 を参照してください。

セキュリティ管理アプライアンスでは、一部の CLI コマンドを使用できません。サポートされていないコマンドの一覧については、 『Cisco IronPort AsyncOS CLI Reference Guide』 を参照してください。

実動環境では、CLI にアクセスするために、SSH を使用する必要があります。ポート 22 でアプライアンスにアクセスするために、標準 SSH クライアントを使用します。ラボ展開の場合、Telnet も使用できますが、このプロトコルは暗号化されません。

サポートされる言語

該当するライセンス キーを使用すると、AsyncOS では、次の言語で GUI および CLI を表示できます。

GUI とデフォルトのレポーティング言語を選択するには、次のいずれかを実行してください。

•![]() 言語を設定します。「プリファレンスの 設定」を参照してください。

言語を設定します。「プリファレンスの 設定」を参照してください。

•![]() GUI ウィンドウの右上にある [オプション(Options)] メニューを使用して、セッションの言語を選択します。

GUI ウィンドウの右上にある [オプション(Options)] メニューを使用して、セッションの言語を選択します。

システム セットアップ ウィザードの実行

AsyncOS には、システム設定を実行するための、ブラウザベースのシステム セットアップ ウィザードが用意されています。後で、ウィザードでは使用できないカスタム設定オプションを利用する場合があります。ただし、初期セットアップではウィザードを使用して、設定に漏れがないようにする 必要があります 。

セキュリティ管理アプライアンスでは、GUI を使用する場合のみ、このウィザードがサポートされます。コマンドライン インターフェイス(CLI)によるシステム セットアップはサポートされません。

はじめる前に

「セットアップの準備」のすべてのタスクを実行します。

警告 システム セットアップ ウィザードを使用すると、アプライアンスが完全に再設定されます。アプライアンスを最初にインストールする場合、または既存の設定を完全に上書きする場合にのみ、このウィザードを使用してください。

セキュリティ管理アプライアンスが、管理ポートからネットワークに接続されていることを確認します。

警告 セキュリティ管理アプライアンスは、管理ポートにデフォルトの IP アドレス 192.168.42.42 が設定された状態で出荷されます。セキュリティ管理アプライアンスをネットワークに接続する前に、他の装置の IP アドレスが、この工場出荷時のデフォルト設定と競合していないことを確認してください。

(注) デフォルトでは、30 分以上アイドル状態になっている場合、またはログアウトせずにブラウザを閉じた場合は、セッションがタイムアウトします。システム セットアップ ウィザードを実行中にセッションがタイムアウトした場合は、最初からやり直す必要があります。

セッション タイムアウト制限を変更するには、「Web UI セッション タイムアウトの設定」を参照してください。

(注) デフォルトでは、30 分以上アイドル状態になっている場合、またはログアウトせずにブラウザを閉じた場合は、セッションがタイムアウトします。この場合、ユーザ名とパスワードを再入力する必要があります。システム セットアップ ウィザードを実行中にセッションがタイムアウトした場合は、最初からやり直す必要があります。タイムアウト制限を変更するには、「Web UI セッション タイムアウトの設定」を参照してください。

システム セットアップ ウィザードの概要

•![]() アプライアンスの IP アドレス、ネットワーク マスク、およびゲートウェイ

アプライアンスの IP アドレス、ネットワーク マスク、およびゲートウェイ

ウィザードの各ページを実行し、ステップ 4 で設定を慎重に確認します。[前へ(Previous)] をクリックすると、前の手順に戻ることができます。プロセスの最後に、変更を確定するようウィザードのプロンプトが表示されます。確定するまで、大部分の変更は有効になりません。

システム セットアップ ウィザードの起動

ウィザードを起動するには、「Web インターフェイスへのアクセス」の説明に従って GUI にログインします。GUI に初めてログインすると、デフォルトでは、システム セットアップ ウィザードの最初のページが表示されます。また、[システム管理(System Administration)] メニューからシステム セットアップ ウィザードにアクセスすることもできます([管理アプライアンス(Management Appliance)] > [システム管理(System Administration)] > [システム セットアップ ウィザード(System Setup Wizard)])。

エンド ユーザ ライセンス契約書の確認

ライセンス契約書の参照から開始します。ライセンス契約書を参照し、同意する場合は、同意することを示すチェックボックスをオンにし、[セットアップの開始(Begin Setup)] をクリックして続行します。

システムの設定

システム アラート用の電子メール アドレスの入力

ユーザの介入を必要とするシステム エラーが発生した場合、AsyncOS では、電子メールでアラート メッセージが送信されます。アラートの送信先となる電子メール アドレス(複数可)を入力します。

システム アラート用の電子メール アドレスを 1 つ以上追加する必要があります。複数のアドレスを指定する場合は、カンマで区切ります。入力した電子メール アドレスでは、当初、すべてのレベルのすべてのタイプのアラートが受信されます。アラート設定は、後からカスタマイズできます。詳細については、「アラートの管理」を参照してください。

時間の設定

セキュリティ管理アプライアンス上の時間帯を設定して、メッセージ ヘッダーおよびログ ファイルのタイムスタンプが正確になるようにします。ドロップダウン メニューを使用して時間帯を見つけるか、GMT オフセットによって時間帯を定義します。

システム クロック時刻は、手動で設定するか、ネットワーク タイム プロトコル(NTP)サーバを使用してネットワーク上またはインターネット上の他のサーバと時刻を同期することもできます。デフォルトでは、Cisco NTP サーバ(time.sco.cisco.com)がコンテンツ セキュリティ アプライアンスで時刻を同期するためにエントリとして追加されました。NTP サーバのホスト名を入力し、[エントリを追加(Add Entry)] をクリックして追加の NTP サーバを設定します。詳細については、「システム時刻の設定」を参照してください。

(注) レポートのデータを収集すると、セキュリティ管理アプライアンスによってデータにタイム スタンプが適用されます。タイム スタンプは、「システム時刻の設定」の手順で実装された設定を使用して適用されます。

セキュリティ管理アプライアンスがデータを収集する方法の詳細については、「セキュリティ アプライアンスによるレポート用データの収集方法」を参照してください。

パスワードの設定

AsyncOS の admin アカウントのパスワードを変更する必要があります。新しいパスワードは 6 文字以上の長さである必要があります。パスワードは安全な場所に保管してください。パスワードの変更はすぐに有効になります。

(注) パスワードの再設定後にシステム設定を取り消しても、パスワードの変更は元に戻りません。

AutoSupport のイネーブル化

Cisco IronPort AutoSupport 機能(デフォルトで有効)で、セキュリティ管理アプライアンスに関する問題をカスタマー サポートに通知することにより、最適なサポートを提供できます。詳細については、「Cisco IronPort オートサポート」を参照してください。

ネットワークの設定

マシンのホスト名を定義し、ゲートウェイと DNS 設定値を設定します。

(注) セキュリティ管理アプライアンスが、管理ポートを通してネットワークに接続されていることを確認します。

ネットワーク設定

セキュリティ管理アプライアンスの完全修飾ホスト名を入力します。この名前は、ネットワーク管理者が割り当てる必要があります。

セキュリティ管理アプライアンスの IP アドレスを入力します。

ネットワーク上のデフォルト ルータ(ゲートウェイ)のネットワーク マスクと IP アドレスを入力します。

次に、Domain Name Service(DNS)設定値を設定します。AsyncOS には、インターネットのルート サーバに直接問い合わせできる、高性能な内部 DNS リゾルバ/キャッシュが組み込まれていますが、指定した DNS サーバを使用することもできます。独自のサーバを使用する場合は、各 DNS サーバの IP アドレスを指定する必要があります。システム セットアップ ウィザードを使用して入力できる DNS サーバは、4 台までです。

(注) 指定した DNS サーバの初期プライオリティは 0 です。詳細については、「ドメイン ネーム システムの設定」を参照してください。

(注) アプライアンスでは、着信接続のための DNS ルックアップを実行するために、稼働中の DNS サーバへのアクセスが必要です。アプライアンスをセットアップするときに、アプライアンスからアクセス可能な稼働中の DNS サーバを指定できない場合は、[Use Internet Root DNS Servers] を選択するか、管理インターフェイスの IP アドレスを一時的に指定することによってシステム セットアップ ウィザードを完了できます。

設定の確認

これで、入力した設定情報の要約がシステム セットアップ ウィザードに表示されます。変更する必要がある場合は、ページの下部にある [前へ(Previous)] をクリックし、情報を編集します。

情報を確認した後、[この設定をインストール(Install This Configuration)] をクリックします。次に、表示される確認ダイアログ ボックスで [インストール(Install)] をクリックします。

次の手順

システム セットアップ ウィザードによって セキュリティ管理アプライアンスに設定が正しくインストールされると、[システム セットアップの次のステップ(System Setup Next Steps)] ページが表示されます。

[システム セットアップの次のステップ(System Setup Next Steps)] ページのいずれかのリンクをクリックして、シスコ コンテンツ セキュリティ アプライアンスの設定を続行します。

セキュリティ管理アプライアンスをインストールし、システム セットアップ ウィザードを実行した後、アプライアンス上の他の設定を修正して、モニタリング サービスを設定できます。

設定およびトラブルシューティングを容易にするために、「ソリューション導入の概要」で説明するプロセスに従うことを推奨します。

管理対象アプライアンスの追加について

各アプライアンスに対して最初の中央集中型サービスを設定するときに、管理対象の電子メール Web セキュリティ アプライアンスをセキュリティ管理アプライアンスに追加します。

サポートされている電子メールおよび Web セキュリティ アプライアンスは、「SMA 互換性マトリクス」に記載されています。

リモート アプライアンスを追加すると、セキュリティ管理アプライアンスによって、リモート アプライアンスの製品名と追加するアプライアンスのタイプが比較されます。たとえば、[Web セキュリティ アプライアンスの追加(Add Web セキュリティ アプライアンス)] ページを使用してアプライアンスを追加すると、そのアプライアンスは Web セキュリティ アプライアンスであって 電子メール セキュリティ アプライアンスではないことを確認するために、セキュリティ管理アプライアンスによってリモート アプライアンスの製品名がチェックされます。また、セキュリティ管理アプライアンスは、リモート アプライアンス上のモニタリング サービスをチェックして、それらが正しく設定され、互換性があることを確認します。

[セキュリティ アプライアンス(Security Appliances)] ページには、追加した管理対象アプライアンスが表示されます。接続が確立されていますか?(Connection Established?) カラムは、モニタリング サービスの接続が適切に設定されているかどうかを示します。

管理対象アプライアンスの追加方法は、次の手順に含まれています。

•![]() 「管理対象の各電子メール セキュリティ アプライアンスへの中央集中型電子メール レポーティング サービスの追加」

「管理対象の各電子メール セキュリティ アプライアンスへの中央集中型電子メール レポーティング サービスの追加」

•![]() 「管理対象の各電子メール セキュリティ アプライアンスへの中央集中型メッセージ トラッキング サービスの追加」

「管理対象の各電子メール セキュリティ アプライアンスへの中央集中型メッセージ トラッキング サービスの追加」

•![]() 「管理対象の各電子メール セキュリティ アプライアンスへの中央集中型スパム隔離サービスの追加」

「管理対象の各電子メール セキュリティ アプライアンスへの中央集中型スパム隔離サービスの追加」

•![]() 「管理対象の各電子メール セキュリティ アプライアンスへの集約ポリシー、ウイルス、アウトブレイク隔離サービスの追加」

「管理対象の各電子メール セキュリティ アプライアンスへの集約ポリシー、ウイルス、アウトブレイク隔離サービスの追加」

•![]() 「管理対象の各 Web セキュリティ アプライアンスへの中央集中型 Web レポーティング サービスの追加」

「管理対象の各 Web セキュリティ アプライアンスへの中央集中型 Web レポーティング サービスの追加」

•![]() 「Web セキュリティ アプライアンスの追加と Configuration Master のバージョンとの関連付け」

「Web セキュリティ アプライアンスの追加と Configuration Master のバージョンとの関連付け」

管理対象アプライアンス設定の編集

ステップ 1![]() セキュリティ管理アプライアンスで、[管理アプライアンス(Management Appliance)] > [集約管理サービス(Centralized Services)] > [セキュリティ アプライアンス(Security Appliances)] を選択します。

セキュリティ管理アプライアンスで、[管理アプライアンス(Management Appliance)] > [集約管理サービス(Centralized Services)] > [セキュリティ アプライアンス(Security Appliances)] を選択します。

ステップ 2![]() [セキュリティ アプライアンス(Security Appliance)] セクションで、編集するアプライアンスの名前をクリックします。

[セキュリティ アプライアンス(Security Appliance)] セクションで、編集するアプライアンスの名前をクリックします。

たとえば、モニタリング サービスのチェックボックスをオンまたはオフにする、ファイル転送アクセスを再設定する、または IP アドレスを変更する、などの変更を行います。

(注) 管理対象アプライアンスの IP アドレスを変更すると、さまざまな問題が発生する可能性があります。Web セキュリティ アプライアンスの IP アドレスを変更すると、アプライアンスの公開履歴が失われ、スケジュールされた公開ジョブに対して Web セキュリティ アプライアンスが現在選択されていると、公開エラーが発生します。(割り当てられたすべてのアプライアンスを使用するように設定されたスケジュール済み公開ジョブは、影響を受けません)。電子メール セキュリティ アプライアンスの IP アドレスを変更すると、アプライアンスのトラッキング アベイラビリティ データが失われます。

ステップ 4![]() [送信(Submit)] をクリックして、ページ上の変更を送信し、[変更を確定(Commit Changes)] をクリックして変更を保存します。

[送信(Submit)] をクリックして、ページ上の変更を送信し、[変更を確定(Commit Changes)] をクリックして変更を保存します。

管理対象アプライアンスのリストからのアプライアンスの削除

リモート アプライアンスをセキュリティ管理アプライアンスから削除する前にそのアプライアンスで有効なすべての集約管理サービスを無効にする必要があります。たとえば、集約ポリシー、ウイルス、アウトブレイク隔離サービスが有効な場合、電子メール セキュリティ アプライアンスでまずそのサービスを無効にする必要があります。電子メールまたはネットワークのセキュリティ アプライアンスのマニュアルを参照してください。

ステップ 1![]() セキュリティ管理アプライアンスで、[管理アプライアンス(Management Appliance)] > [集約管理サービス(Centralized Services)] > [セキュリティ アプライアンス(Security Appliances)] を選択します。

セキュリティ管理アプライアンスで、[管理アプライアンス(Management Appliance)] > [集約管理サービス(Centralized Services)] > [セキュリティ アプライアンス(Security Appliances)] を選択します。

ステップ 2![]() [セキュリティ アプライアンス(Security Appliances)] セクションで、削除する管理対象アプライアンスの行にあるゴミ箱アイコンをクリックします。

[セキュリティ アプライアンス(Security Appliances)] セクションで、削除する管理対象アプライアンスの行にあるゴミ箱アイコンをクリックします。

ステップ 3![]() 確認のダイアログボックスで [削除(Delete)] をクリックします。

確認のダイアログボックスで [削除(Delete)] をクリックします。

セキュリティ管理アプライアンスでのサービスの設定

•![]() 「中央集中型電子メール セキュリティ レポーティングの使用」

「中央集中型電子メール セキュリティ レポーティングの使用」

設定変更のコミットおよび破棄

シスコ コンテンツ セキュリティ アプライアンス GUI で設定を変更した後、ほとんどの場合、変更を明示的にコミットする必要があります。

図 2-2 [変更を確定(Commit Changes)] ボタン

フィードバック

フィードバック