使用Microsoft RADIUS配置Cisco VPN 3000集中器

目錄

簡介

Microsoft Internet Authentication Server(IAS)和Microsoft Commercial Internet System(MCIS 2.0)目前可用。Microsoft RADIUS伺服器很方便,因為它使用主域控制器上的Active Directory作為其使用者資料庫。您不再需要維護一個單獨的資料庫。它還支援點對點通道通訊協定(PPTP)VPN連線的40位和128位加密。有關詳細資訊,請參閱Microsoft核對清單:配置撥號的IAS和VPN訪問![]() (Microsoft Checklist: Configuring IAS for dial-up and VPN access)文檔。

(Microsoft Checklist: Configuring IAS for dial-up and VPN access)文檔。

必要條件

需求

本文件沒有特定需求。

採用元件

本文件所述內容不限於特定軟體和硬體版本。

慣例

在Windows 2000和Windows 2003上安裝並配置RADIUS伺服器

安裝RADIUS伺服器

如果尚未安裝RADIUS伺服器(IAS),請執行以下步驟,以進行安裝。如果您已安裝RADIUS伺服器,請繼續執行組態步驟。

-

插入Windows Server光碟並啟動安裝程式。

-

按一下Install Add-On Components,然後按一下Add/Remove Windows Components。

-

在元件中,按一下Networking Services(但不選中或清除覈取方塊),然後按一下Details。

-

選中Internet Authentication Service,然後按一下OK。

-

按「Next」(下一步)。

使用IAS配置Microsoft Windows 2000 Server

完成以下步驟即可設定RADIUS伺服器(IAS)和啟動服務,以便在VPN集中器上驗證使用者身分。

-

選擇Start > Programs > Administrative Tools > Internet Authentication Service。

-

按一下右鍵Internet Authentication Service,然後從出現的子選單中按一下Properties。

-

前往RADIUS索引標籤以檢查連線埠的設定。

如果您的RADIUS驗證和RADIUS記帳使用者資料包協定(UDP)埠與驗證和記帳中提供的預設值(1812和1645,1813和1646)不同,請鍵入您的埠設定。完成後按一下OK。

注意:請勿更改預設埠。使用逗號將多個埠設定用於身份驗證或記帳請求,從而分隔埠。

-

按一下右鍵Clients並選擇New Client,以將VPN集中器作為身份驗證、授權和記帳(AAA)客戶端新增到RADIUS伺服器(IAS)。

注意:如果在兩個Cisco VPN 3000集中器之間配置了冗餘,則還必須將備份的Cisco VPN 3000集中器作為RADIUS客戶端新增到RADIUS伺服器。

-

輸入友好名稱並選擇為Protocol Radius。

-

在下一個視窗中使用IP地址或DNS名稱定義VPN集中器。

-

從客戶端 — 供應商捲軸中選擇Cisco。

-

輸入共用金鑰。

注意:您必須記住您使用的確切密碼。您需要此資訊才能配置VPN集中器。

-

按一下「Finish」(結束)。

-

按兩下Remote Access Policies,然後按兩下顯示在視窗右側的策略。

注意:安裝IAS後,遠端訪問策略應該已經存在。

在Windows 2000中,根據使用者帳戶的撥入屬性和遠端訪問策略授予授權。遠端訪問策略是一組條件和連線設定,使網路管理員在授權連線嘗試時具有更大的靈活性。Windows 2000路由和遠端訪問服務和Windows 2000 IAS都使用遠端訪問策略來確定是接受還是拒絕連線嘗試。在這兩種情況下,遠端訪問策略都儲存在本地。有關如何處理連線嘗試的詳細資訊,請參閱Windows 2000 IAS文檔。

-

選擇授予遠端訪問許可權,然後按一下編輯配置檔案以配置撥入屬性。

-

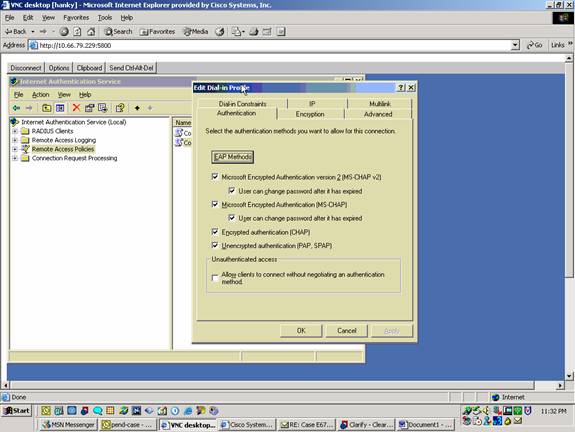

在Authentication頁籤上選擇要用於身份驗證的協定。選中Microsoft Encrypted Authentication version 2並取消選中所有其他身份驗證協定。

注意:此撥入配置檔案中的設定必須與VPN 3000集中器配置和撥入客戶端中的設定匹配。在此示例中,使用不採用PPTP加密的MS-CHAPv2身份驗證。

-

在Encryption頁籤上選中No Encryption。

-

按一下「OK」以關閉「撥入」設定檔,然後按一下「OK」以關閉遠端存取原則視窗。

-

按一下右鍵Internet Authentication Service,然後按一下控制檯樹中的Start Service。

注意:您也可以使用此功能停止服務。

-

完成這些步驟,修改使用者以允許連線。

-

選擇Console > Add/Remove Snap-in。

-

按一下Add並選擇Local Users and Groups管理單元。

-

按一下「Add」。

-

確保選擇「Local Computer(本地電腦)」

-

按一下「Finish」,然後「OK」。

-

-

展開Local User and Groups,然後按一下左窗格中的Users資料夾。在右窗格中,按兩下要允許訪問的使用者(VPN使用者)。

-

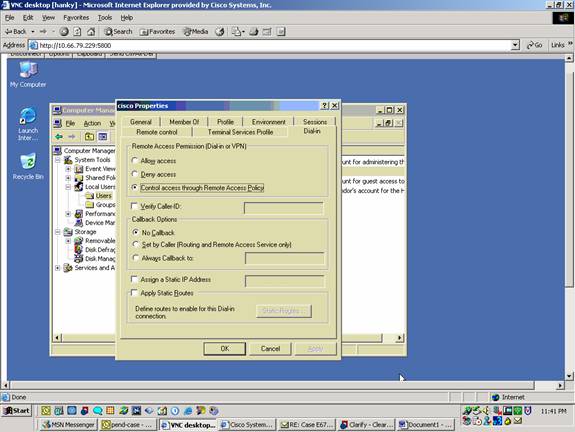

轉到「撥入」頁籤,然後在「遠端訪問許可權(撥入或VPN)」下選擇Allow Access。

-

按一下「Apply」和「OK」以完成操作。如果需要,可以關閉Console Management視窗並儲存會話。

您修改的使用者現在可以通過VPN客戶端訪問VPN集中器。請記住,IAS伺服器僅對使用者資訊進行身份驗證。VPN集中器仍執行組身份驗證。

使用IAS配置Microsoft Windows 2003 Server

完成以下步驟,以便使用IAS配置Microsoft Windows 2003伺服器。

注意:這些步驟假設IAS已安裝在本地電腦上。如果不是,請通過控制面板>新增/刪除程式新增此項。

-

選擇Administrative Tools > Internet Authentication Service,然後按一下右鍵RADIUS Client以新增新的RADIUS客戶端。鍵入客戶端資訊後,按一下OK。

-

輸入友好名稱。

-

在下一個視窗中使用IP地址或DNS名稱定義VPN集中器。

-

從客戶端 — 供應商捲軸中選擇Cisco。

-

輸入共用金鑰。

注意:您必須記住您使用的確切密碼。您需要此資訊才能配置VPN集中器。

-

按一下「OK」以完成。

-

轉到遠端訪問策略,按一下右鍵連線到其他訪問伺服器,然後選擇屬性。

-

選擇授予遠端訪問許可權,然後按一下編輯配置檔案以配置撥入屬性。

-

在Authentication頁籤上選擇要用於身份驗證的協定。選中Microsoft Encrypted Authentication version 2並取消選中所有其他身份驗證協定。

注意:此撥入配置檔案中的設定必須與VPN 3000集中器配置和撥入客戶端中的設定匹配。在此示例中,使用不採用PPTP加密的MS-CHAPv2身份驗證。

-

在Encryption頁籤上選中No Encryption。

-

完成後按一下OK。

-

按一下右鍵Internet Authentication Service,然後按一下控制檯樹中的Start Service。

注意:您也可以使用此功能來停止服務。

-

選擇Administrative Tools > Computer Management > System Tools > Local Users and Groups,按一下右鍵Users,然後選擇New Users,以便將使用者新增到本地電腦帳戶中。

-

使用思科密碼「vpnpassword」新增使用者並檢查此配置檔案資訊。

-

在「General(常規)」頁籤上,確保選中Password Never Expired選項,而不是「User Must Change Password(使用者必須更改密碼)」選項。

-

在「撥入」頁籤上,為允許訪問(或保留「通過遠端訪問策略控制訪問」的預設設定)選擇選項。

完成後按一下OK。

-

配置用於RADIUS身份驗證的Cisco VPN 3000集中器

完成以下步驟,配置用於RADIUS身份驗證的Cisco VPN 3000集中器。

-

使用Web瀏覽器連線到VPN集中器,然後從左側框架選單中選擇Configuration > System > Servers > Authentication。

-

按一下Add並配置這些設定。

-

伺服器型別= RADIUS

-

身份驗證伺服器= RADIUS伺服器(IAS)的IP地址或主機名

-

伺服器埠= 0(0=預設=1645)

-

伺服器密碼=與配置RADIUS伺服器一節中的步驟8相同

-

-

按一下「Add」將變更新增到執行組態中。

-

按一下Add,選擇Internal Server作為Server Type,然後按一下Apply。

稍後需要此命令以配置IPsec組(您只需要伺服器型別=內部伺服器)。

-

為PPTP使用者或VPN客戶端使用者配置VPN集中器。

-

選擇Configuration > User Management > Base Group,然後按一下PPTP/L2TP頁籤。

-

選擇MSCHAPv2,然後在PPTP Authentication Protocols部分取消選中其他身份驗證協定。

-

按一下頁面底部的Apply,將更改新增到運行配置中。

現在,PPTP使用者連線時,會透過RADIUS伺服器(IAS)進行驗證。

PPTP

完成以下步驟,以便為PPTP使用者進行配置。

-

選擇Configuration > User Management > Groups,然後按一下Add以新增新組。

-

鍵入組名(例如IPsecUsers)和密碼。

此密碼用作通道交涉的預共用金鑰。

-

轉到IPSec頁籤並將Authentication設定為RADIUS。

這允許透過RADIUS驗證伺服器驗證IPsec使用者端。

-

按一下頁面底部的Add,將更改新增到運行配置中。

現在,當IPsec客戶端連線並使用您配置的組時,它們將由RADIUS伺服器進行身份驗證。

VPN使用者端

完成以下步驟,以便為VPN客戶端使用者進行配置。

-

驗證

目前沒有適用於此組態的驗證程序。

疑難排解

WebVPN身份驗證失敗

以下各節提供了可用於對配置進行故障排除的資訊。

-

問題:WebVPN使用者無法對RADIUS伺服器進行身份驗證,但可以通過VPN集中器的本地資料庫成功進行身份驗證。它們會收到錯誤,例如「登入失敗」和此消息。

原因:當使用除集中器內部資料庫之外的任何資料庫時,通常會發生此類問題。WebVPN使用者首次連線到集中器時必須使用預設身份驗證方法時點選基本組。此方法通常設定為集中器的內部資料庫,而不是已配置的RADIUS或其他伺服器。

解決方案:當WebVPN使用者進行身份驗證時,集中器會檢查在Configuration > System > Servers > Authentication中定義的伺服器清單,並使用前一個。確保將您希望WebVPN使用者進行身份驗證的伺服器移至此清單頂部。例如,如果RADIUS應是驗證方法,則需要將RADIUS伺服器移動到清單頂端,以將驗證推送到它。

注意:僅因為WebVPN使用者最初點選了基本組,並不意味著他們只限於基本組。可以在集中器上配置其他WebVPN組,並且使用者可以由填充屬性25(OU=groupname)的RADIUS伺服器分配給。如需詳細說明,請參閱使用RADIUS伺服器將使用者鎖定到VPN 3000集中器群組。

針對Active Directory的使用者身份驗證失敗

在Active Directory伺服器中,在失敗使用者的使用者屬性的「帳戶」頁籤上,可以看到以下覈取方塊:

[x]不需要預先驗證

如果取消選中此覈取方塊,請選中它,並嘗試再次與此使用者進行身份驗證。

相關資訊

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

25-Feb-2002 |

初始版本 |

意見

意見