Inleiding

Dit document beschrijft een probleem met gecodeerde e-mails van Cisco Secure Email Encryption Service (voorheen Cisco Registered Service) als de entiteit die de e-mails ontvangt een beveiligde e-mailgateway heeft en URL-herschrijvingen zijn ingeschakeld.

Probleem

Er zijn in het veld twee afzonderlijke gedragingen waargenomen met betrekking tot de integratie van Mimecast en Cisco Secure Email Encryption.

- Mimecast verandert de achterwaartse slash in een voorwaartse slash, wat resulteert in een zoekfout om richting te sturen.

- Mimecast herschrijft de URL in de bijlage en corrumpeert de lading.

uitgave voor omgekeerde browser

Beschrijving

Mimecast Secure Email Gateway wijzigt de backward slash in een voorwaartse slash in de securedoc.html bijlage, die dan de lading corrumpeert en ervoor zorgt dat eindgebruikers geen berichten openen.

Symptomen

De algemene symptomen omvatten eindgebruikers die hun wachtwoorden niet kunnen invoeren of die het wachtwoordveld fouten produceert.

Identificeer het probleem

1. Verzoek om een met de gevolgen belaste eindgebruikers om de securedoc.html te delen

2. Open het bestand van securedoc.html in de teksteditor van uw keuze (bijvoorbeeld Kladblok++) of deel het met Cisco TAC en zoek naar de string: browserRedirect

3. Bekijk de volledige URL met de browserRedirect en bevestig of er aan het eind een achterwaartse of voorwaartse slash is.

a. Juiste URL (komt met achterwaartse lijfheid) - java.sun.com/webapps/getjava/browserRedirect\

b. Problemen URL (beëndeert met voorwaartse lijm) - java.sun.com/webapps/getjava/ browserRedirect/Splitst

4. Een onjuiste URL eindigt met een voorwaartse slash en staat ons toe het problematische gedrag te bevestigen.

Oplossing

1. Een PXE-motor update (encryptie) is vrijgegeven met een oplossing die het probleem oplost. Start update vanaf de CLI om de update te activeren.

(Machine esa.example.com)> updatenow force

Success - Force update for all components requested

2. Zodra een update is gestart, kunt u de opdracht coderingsstatus gebruiken om te bevestigen dat de update is toegepast.

(Machine esa.example.com)> encryptionstatus

Component Version Last Updated

PXE Engine 8.1.5.007 29 Jul 2022 16:58 (GMT +00:00)

Domain Mappings File 1.0.0 Never updated

3. Indien geslaagd, toont de PXE Engine uitvoer de huidige datum en tijd.

(Machine esa.example.com)> encryptionstatus

Component Version Last Updated

PXE Engine 8.1.5.007 29 Jul 2022 16:58 (GMT +00:00)

Domain Mappings File 1.0.0 Never updated

URL-herschrijfprobleem

Beschrijving

Mimecast Secure Email Gateway herschrijft de URL’s in de bijlage securedoc.html, waardoor de lading wordt gecorrumpeerd en eindgebruikers er niet in slagen om berichten te openen.

Symptomen

De algemene symptomen omvatten eindgebruikers die hun wachtwoorden niet kunnen invoeren of die het wachtwoordveld fouten produceert.

Identificeer het probleem

1. Verzoek om een met de gevolgen belaste eindgebruikers om de securedoc.html te delen

2. Open het bestand van securedoc.html in de teksteditor van uw keuze (bijvoorbeeld Kladblok++) of deel het met Cisco TAC en zoek naar de string: protect-us.mimecast.com

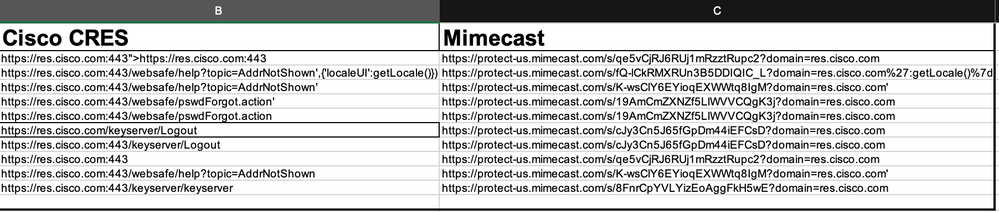

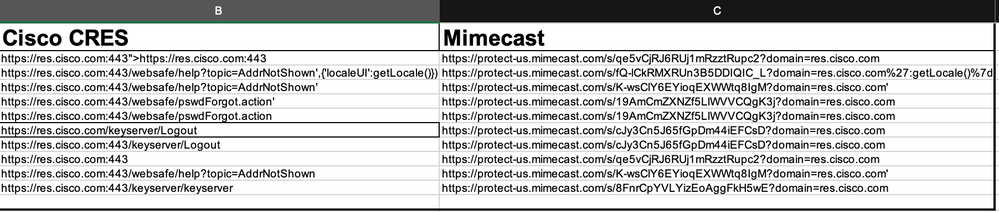

3. Controleer de herschreven URL's en raadpleeg de afbeelding voor een vergelijking voor en na.

4. Wanneer de securedoc.html-bijlage door de Mimecast Secure Email Gateway wordt verzonden, worden de URL’s waarnaar verwezen wordt onjuist herschreven, waardoor de HTML-syntaxis dan wordt verbroken. Hierdoor kunnen eindgebruikers de gecodeerde e-mails niet openen.

Voorbeeld:

https://res.cisco.com:443/websafe/help?topic=AddrNotShown', 2:localeUI':getLocale()} wordt herschreven naar https://protect-us.mimecast.com/s/fQ-lCkRMXRUn3B5DDIQIC_L?domain=res.cisco.com':getLocale()}). Zoals je kunt zien, nadat de URL's herschreven zijn, wordt het localeUI veld verwijderd.

Oplossingen

1. Verstuur de betreffende e-mail naar mobile@res.cisco.com. Wanneer ontvangen, zouden de eindgebruikers op de link kunnen klikken en de e-mail met succes kunnen decrypteren.

of

2. Schakel de functie Kreukvrij in. Versleutelde e-mails worden naar de ontvangers verzonden met een link in de inhoud van de e-mail. Eindgebruikers kunnen dan op de link klikken en de e-mail decrypteren.

of

3. omzeilen het sender domein van res.cisco.com op de Mimecast Secure Email Gateway.

Aanvullende informatie

Cisco beveiligde e-mailgateway-documentatie

Documentatie over beveiligde e-mail cloudgateway

Cisco Secure E-mail en Web Manager-documentatie

Cisco beveiligde productdocumentatie

Feedback

Feedback