はじめに

このドキュメントでは、ISE 2.xでTACACSを介して認証するようにPrime Infrastructure(PI)を設定する方法について説明します。

要件

次の項目に関する知識があることが推奨されます。

- Identity Services Engine(ISE)

- Prime インフラストラクチャ

設定

Cisco Prime Network Control System 3.1

Cisco Identity Service Engine 2.0以降。

(注:ISEはバージョン2.0以降のTACACSのみをサポートしますが、Primeを設定してRadiusを使用することもできます。Primeには、古いバージョンのISEまたはサードパーティソリューションでRadiusを使用する場合に、TACACSに加えてRadius属性のリストが含まれます)。

Primeの設定

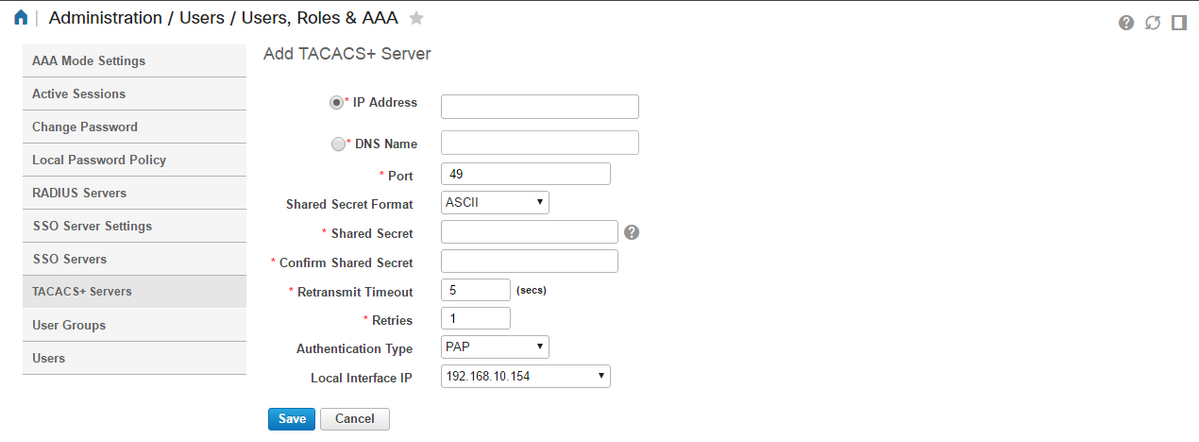

Administration / Users/ Users, Roles & AAAの画面に移動します。

表示されたら、TACACS+ Serversタブを選択し、右上隅にあるAdd TACACS+ Serverオプションを選択して、goを選択します。

次の画面では、TACACSサーバエントリの設定を使用できます(これは個々のTACACSサーバごとに行う必要があります)

ここで、サーバのIPアドレスまたはDNSアドレス、および共有秘密キーを入力する必要があります。また、後でISEのAAAクライアントに対して同じIPアドレスを使用する必要があるため、使用するローカルインターフェイスIPにも注意してください。

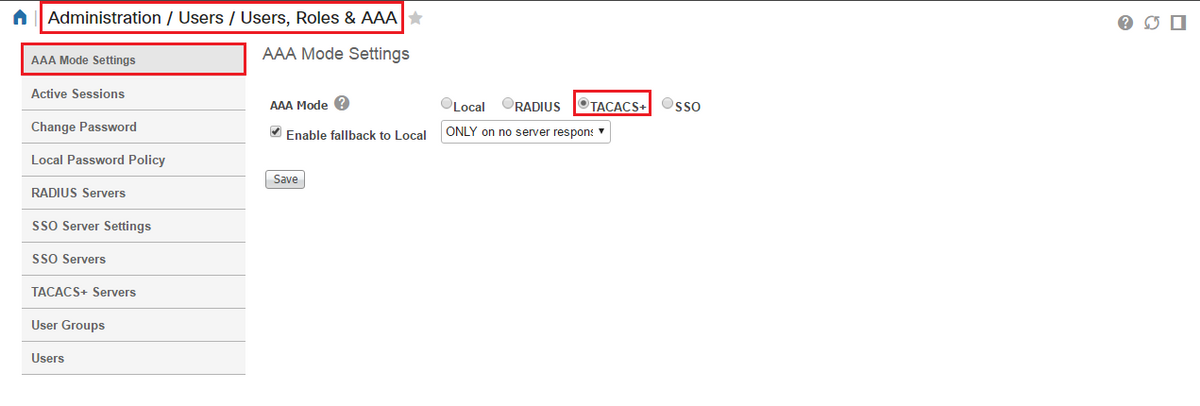

Primeの設定を完了します。AAAモード設定タブのAdministration / Users / Users, Roles & AAAで、TACACSを有効にする必要があります。

(注:特に設定をテストする際は、Enable fallback to Localオプションにチェックマークを付け、ON no server responseまたはOn no response or failureオプションのいずれかを指定することを推奨します)

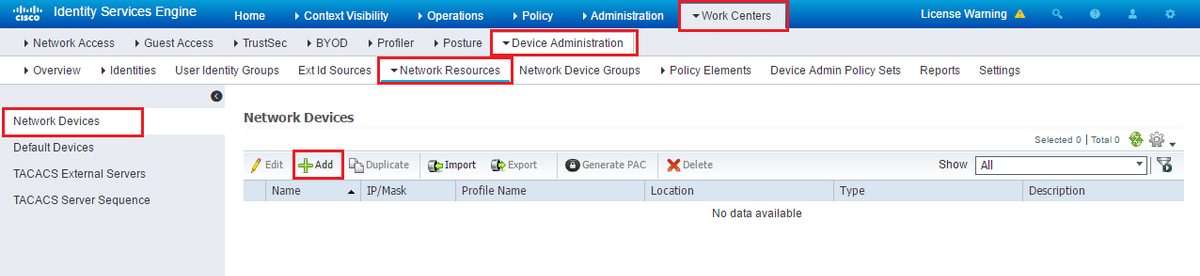

ISE の設定

ワークセンター/デバイス管理/ネットワークリソース/ネットワークデバイス/追加でISEのAAAクライアントとしてPrimeを設定する

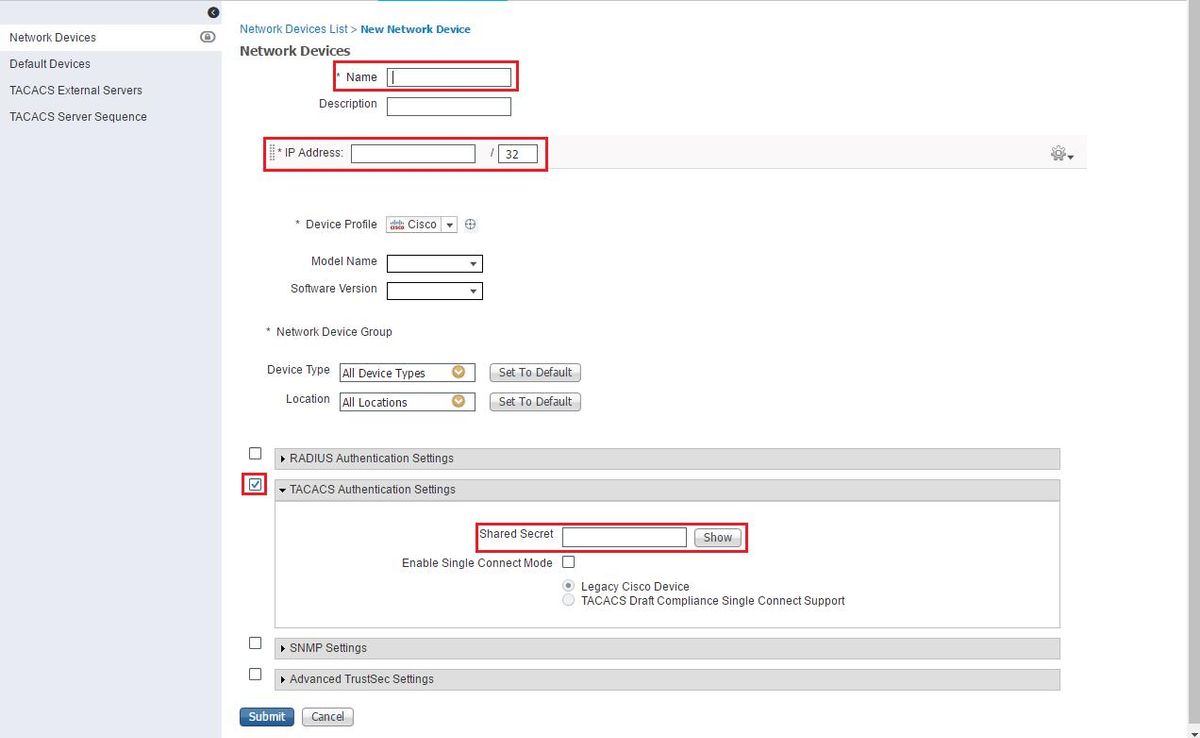

Primeサーバの情報を入力します。含める必要がある必須属性は、名前、IPアドレス、TACACSのオプションの選択、共有秘密です。後で認可ルールまたはその他の情報の条件として使用するために、Prime専用のデバイスタイプを追加することもできます。ただし、これはオプションです。

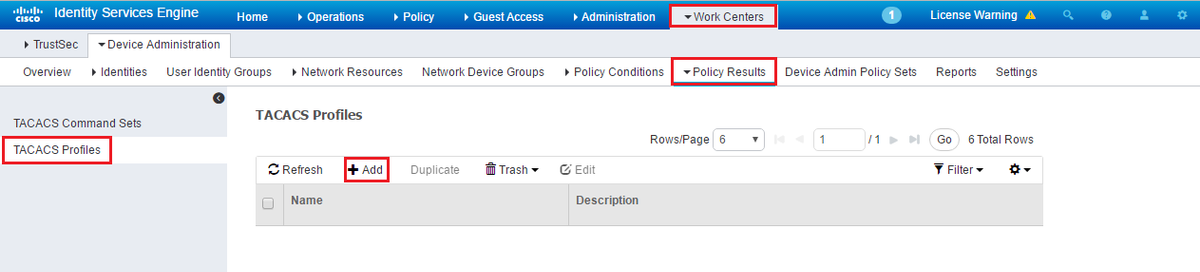

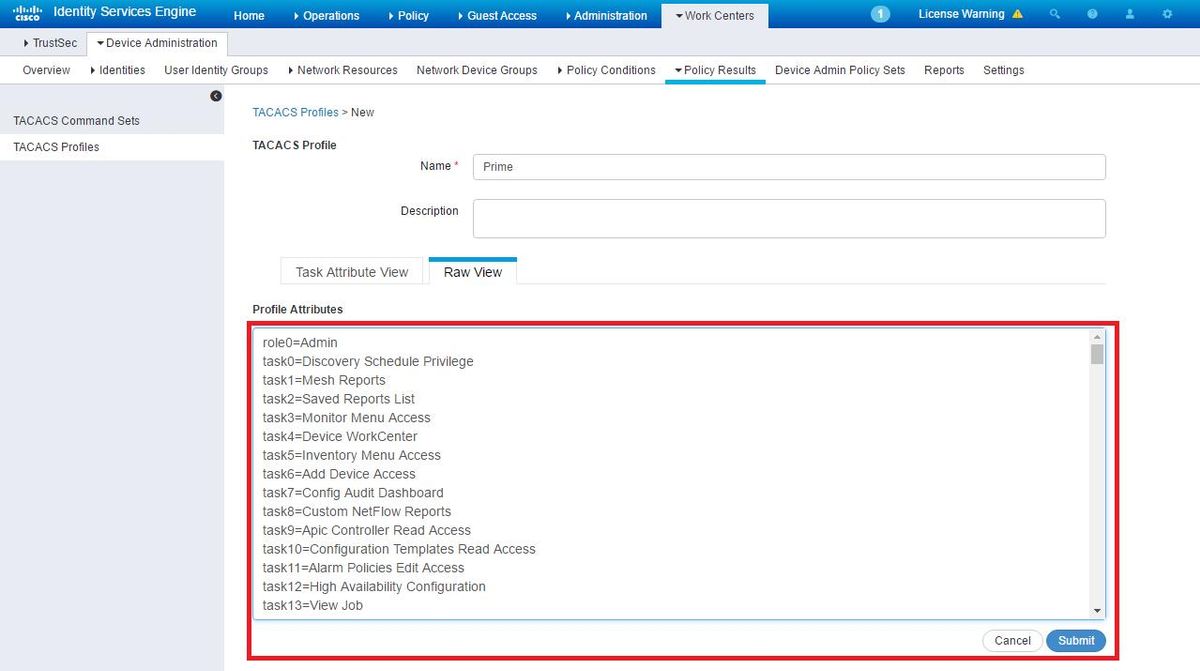

次に、TACACSプロファイル結果を作成して、必要な属性をISEからPrimeに送信し、正しいレベルのアクセスを提供します。Work Centers / Policy Results / Tacacs Profilesに移動し、Addオプションを選択します。

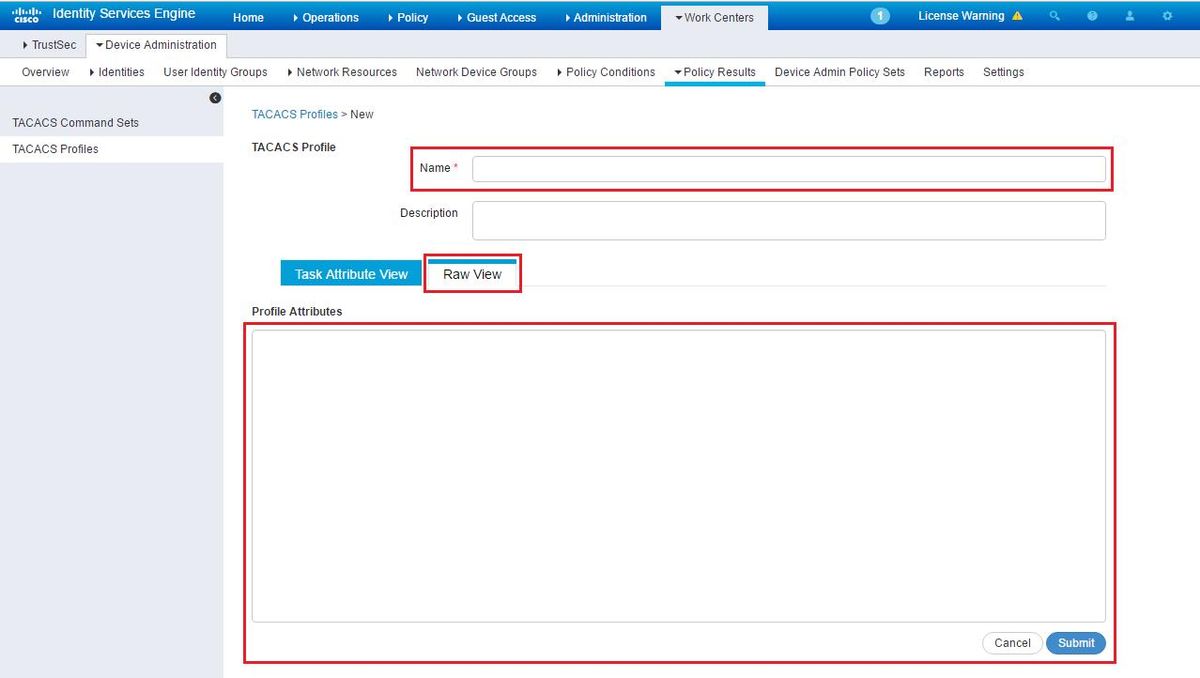

名前を設定し、Raw Viewオプションを使用して、Profile attributesボックスにアトリビュートを入力します。アトリビュートはPrimerサーバ自体から取得されます。

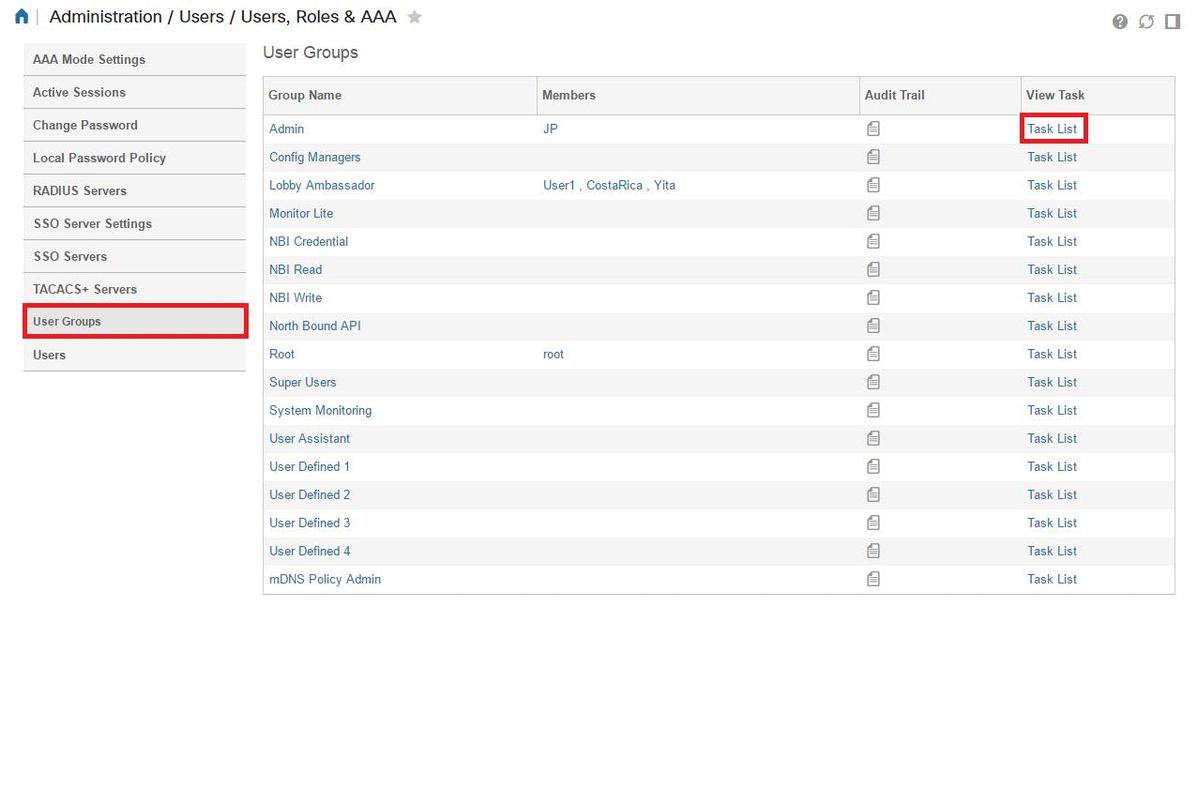

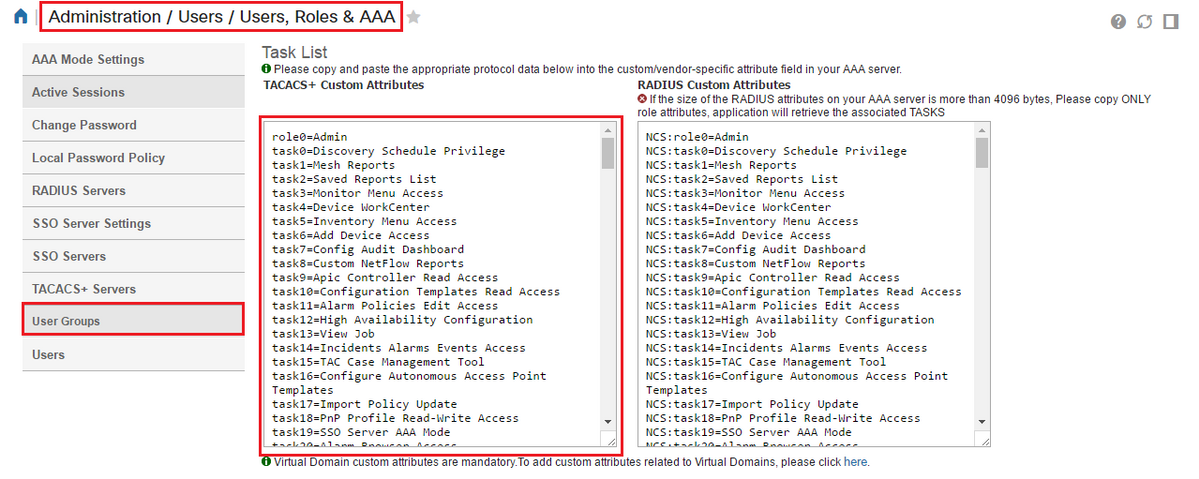

Administration / Users/ Users, Roles & AAA画面で属性を取得し、User Groupsタブを選択します。ここでは、提供するアクセスのグループレベルを選択します。この例では、左側で適切なタスクリストを選択することにより、管理者アクセスが提供されます。

すべてのTACACSカスタム属性をコピーします。

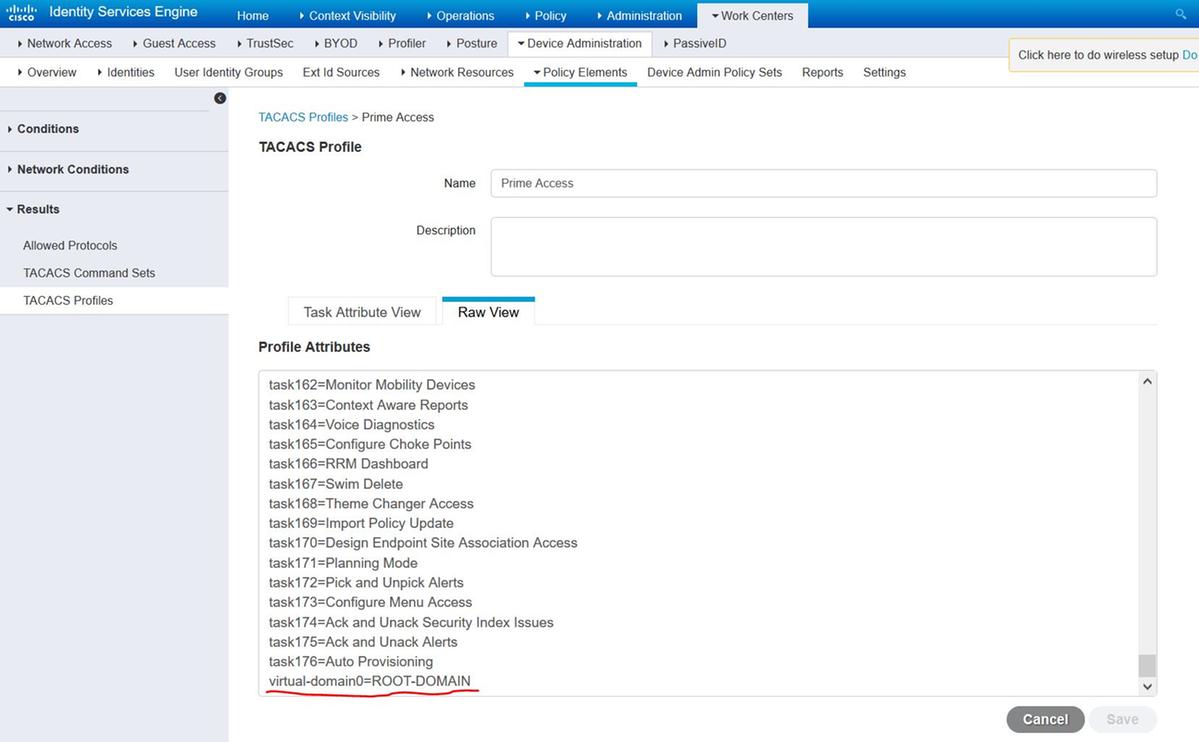

次に、これらをISEのプロファイルのRawビューセクションに貼り付けます。

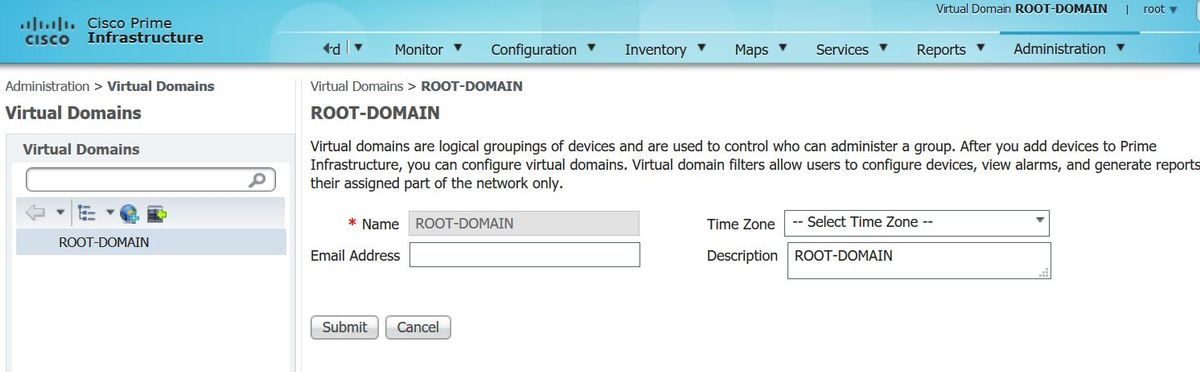

仮想ドメインカスタム属性は必須です。ルートドメイン情報は、Prime Administration -> Virtual Domainsの下にあります。

Prime仮想ドメインの名前を属性virtual-domain0=「仮想ドメイン名」として追加する必要があります。

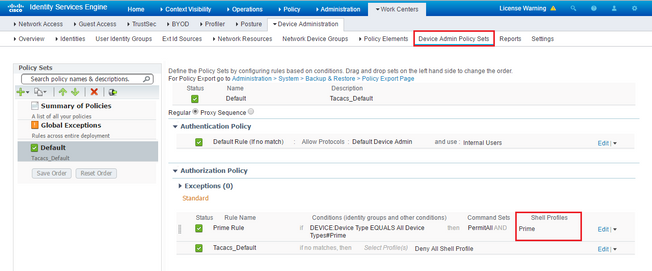

これが完了したら、Work Centers / Device Administration / Device Admin Policy Setsで、前の手順で作成したシェルプロファイルを割り当てるルールを作成するだけです

(注:「条件」は導入によって異なりますが、このルールで要求を適切にフィルタリングするために、Prime専用の「デバイスタイプ」またはPrimeのIPアドレスなどの別のタイプのフィルタを「条件」の1つとして使用できます)

この時点で設定は完了です。

トラブルシュート

この設定が失敗し、Primeでローカルフォールバックオプションが有効になっていた場合は、PrimeのIPアドレスを削除することでISEから強制的にフェールオーバーできます。これにより、ISEが応答しなくなり、ローカルクレデンシャルの使用が強制されます。ローカルフォールバックが拒否に対して実行されるように設定されている場合、ローカルアカウントは引き続き機能し、顧客へのアクセスを提供します。

ISEが正常な認証を示し、正しいルールと一致しているのにPrimeが要求を拒否する場合は、属性がプロファイル内で正しく設定され、追加の属性が送信されていないことをもう一度チェックする必要があります。