Konfigurieren der zentralen Web-Authentifizierung mit Anchor auf Catalyst 9800

Download-Optionen

-

ePub (4.2 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird die Konfiguration und Fehlerbehebung für einen CWA auf dem Catalyst 9800 beschrieben, der auf einen anderen WLC als Mobilitätsanker verweist.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Zentrale Webauthentifizierung (CWA)

- Wireless LAN-Controller (WLC)

- 9800 WLC

- AireOS-WLC

- Cisco ISE

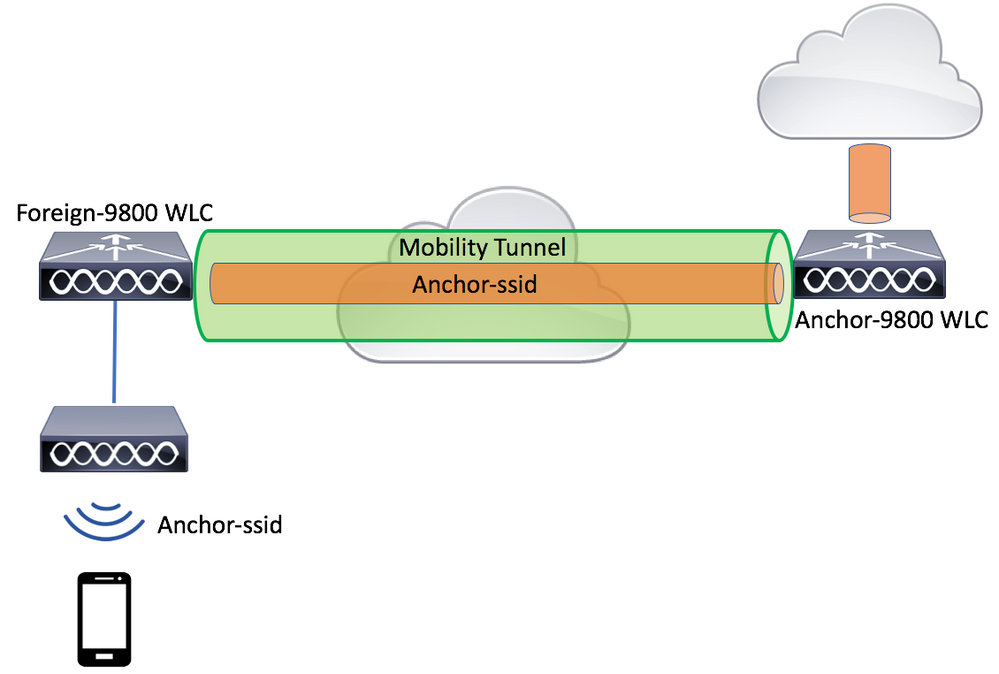

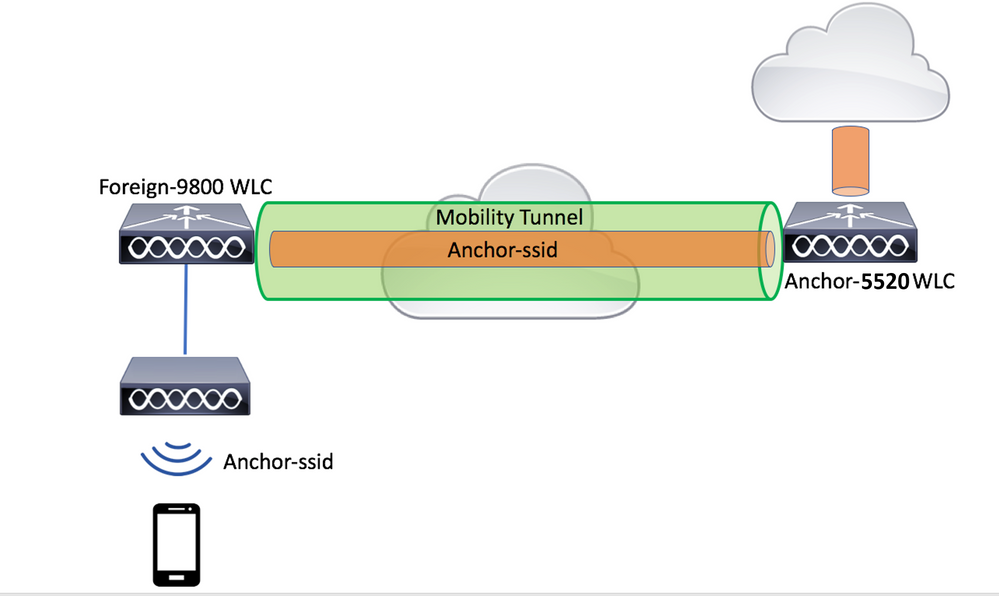

Es wird davon ausgegangen, dass Sie vor dem Starten der CWA-Ankerkonfiguration bereits den Mobilitätstunnel zwischen den beiden WLCs aktiviert haben. Dies liegt außerhalb des Rahmens dieses Konfigurationsbeispiels. Wenn Sie hierzu Hilfe benötigen, lesen Sie das Dokument Configuring Mobility Topology on 9800 (Konfigurieren von Mobilitätstopologien auf 9800).

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- 9800 17.2.1

- 5520 8.5.164 IRCM-Image

- ISE 2.4

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren eines an einem anderen Catalyst 9800 verankerten Catalyst 9800

Netzwerkdiagramm

Konfigurieren von AAA auf beiden 9800-Geräten

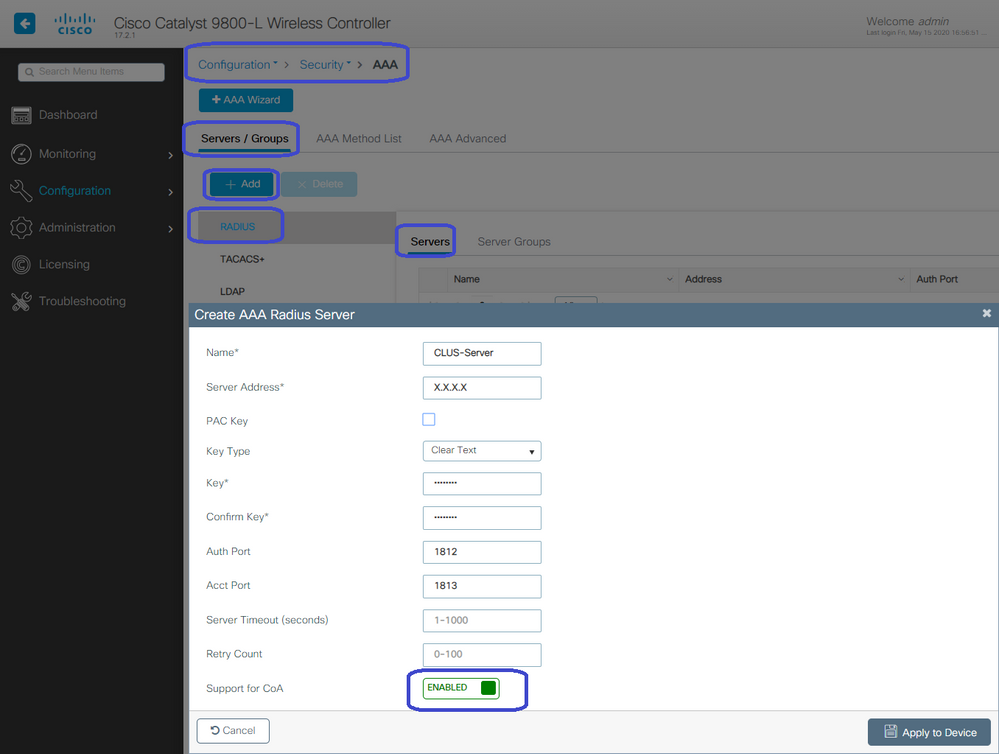

Sowohl auf dem Anker als auch auf dem Fremdserver müssen Sie zuerst den RADIUS-Server hinzufügen und sicherstellen, dass CoA aktiviert ist. Navigieren Sie dazu zum Menü Konfiguration > Sicherheit > AAA > Server/Gruppen > Server. Klicken Sie dann auf die Schaltfläche Hinzufügen.

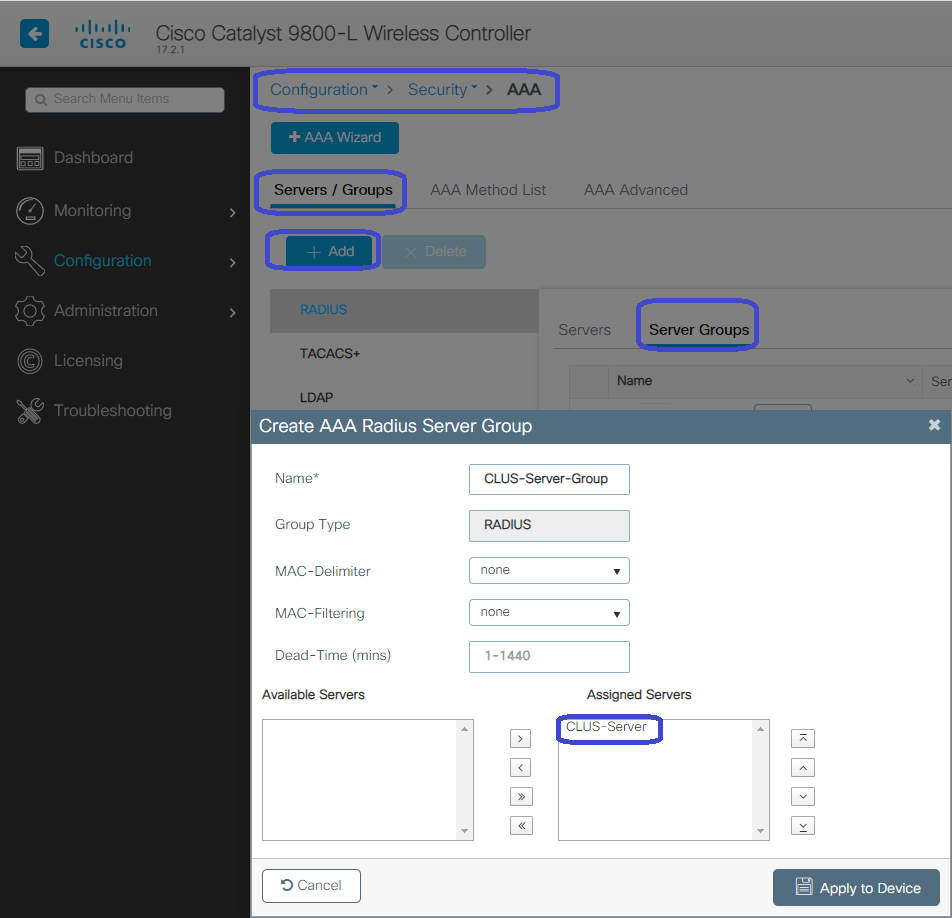

Sie müssen nun eine Servergruppe erstellen und den Server, den Sie gerade konfiguriert haben, in dieser Gruppe platzieren. Navigieren Sie dazu zu Configuration > Security > AAA > Servers/Groups > Server Groups > +Add.

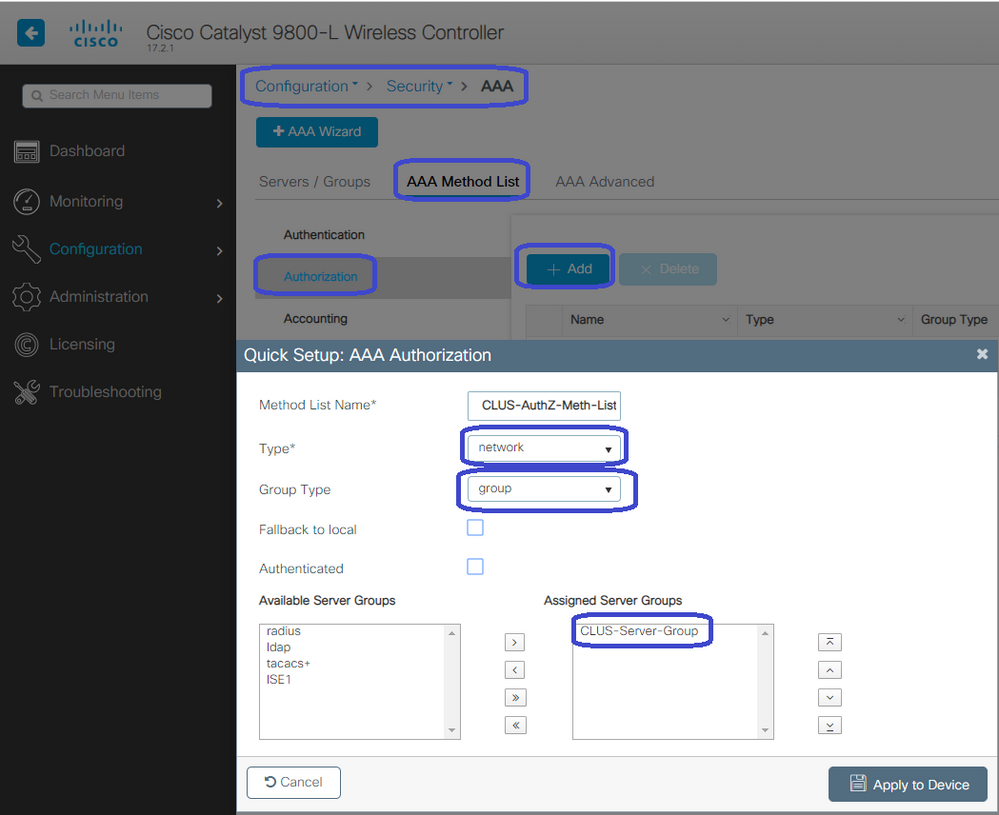

Erstellen Sie jetzt eine Liste der Autorisierungsmethoden (eine Liste der Authentifizierungsmethoden ist für CWA nicht erforderlich), wobei es sich um den Typ "network" und den Gruppentyp "group" handelt. Fügen Sie der Methodenliste die Servergruppe aus der vorherigen Aktion hinzu.

Navigieren Sie dazu zu Configuration > Security > AAA > Servers/AAA Method List > Authorization > +Add.

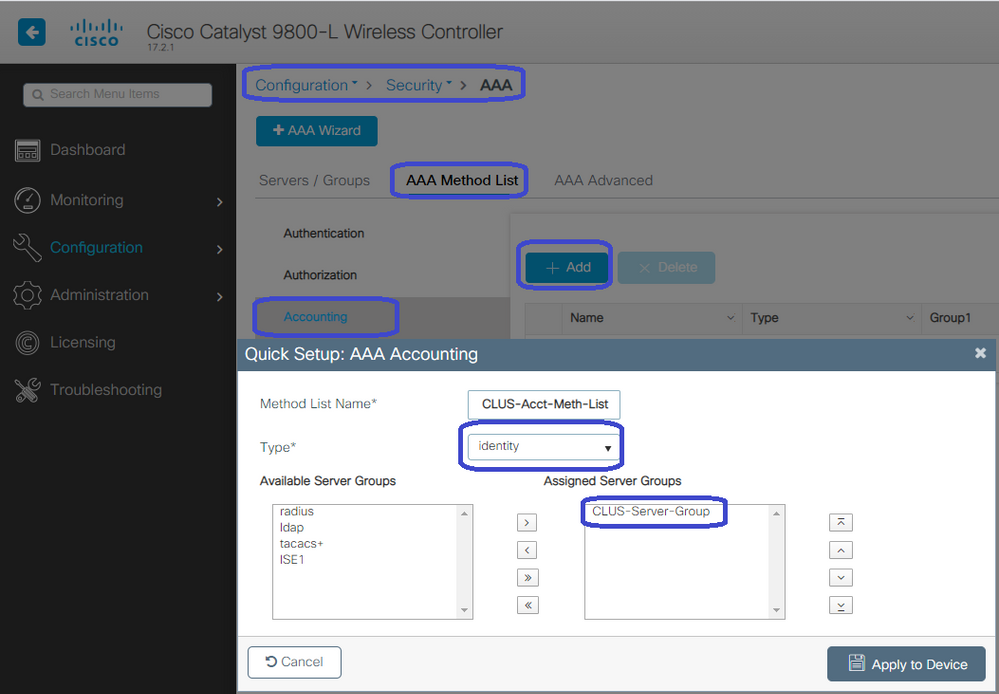

(Optional) Erstellen Sie eine Abrechnungsmethodenliste, die dieselbe Servergruppe wie die Autorisierungsmethodenliste verwendet. Um die Abrechnungsliste zu erstellen, navigieren Sie zu Configuration > Security > AAA > Servers/AAA Method List > Accounting > +Add.

Konfigurieren der WLANs auf den WLCs

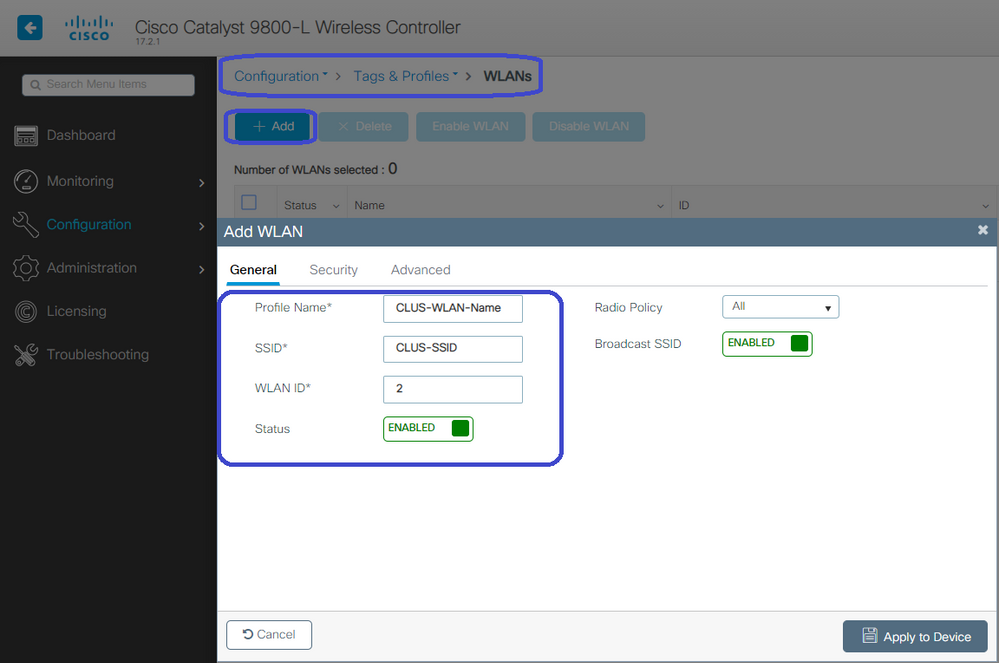

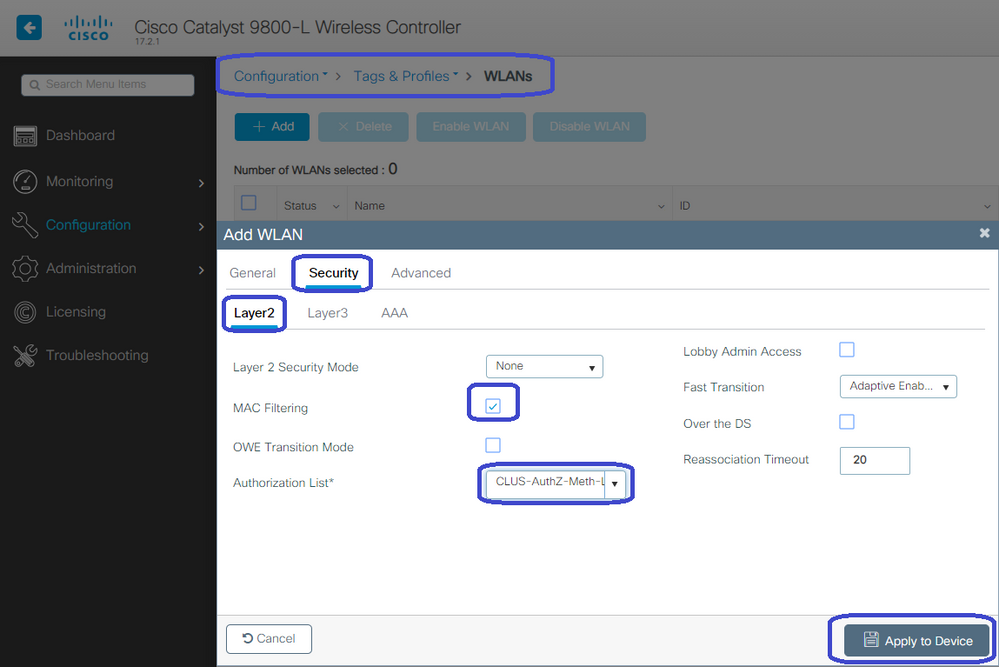

Erstellen und Konfigurieren der WLANs auf beiden WLCs Die WLANs müssen auf beiden übereinstimmen. Beim Sicherheitstyp muss es sich um MAC-Filterung handeln, und die Autorisierungsmethodenliste aus dem vorherigen Schritt muss angewendet werden. Um dies zu konfigurieren, navigieren Sie zu Configuration > Tags & Profiles > WLANs > +Add.

Erstellen des Richtlinienprofils und des Richtlinien-Tags auf dem ausländischen WLC

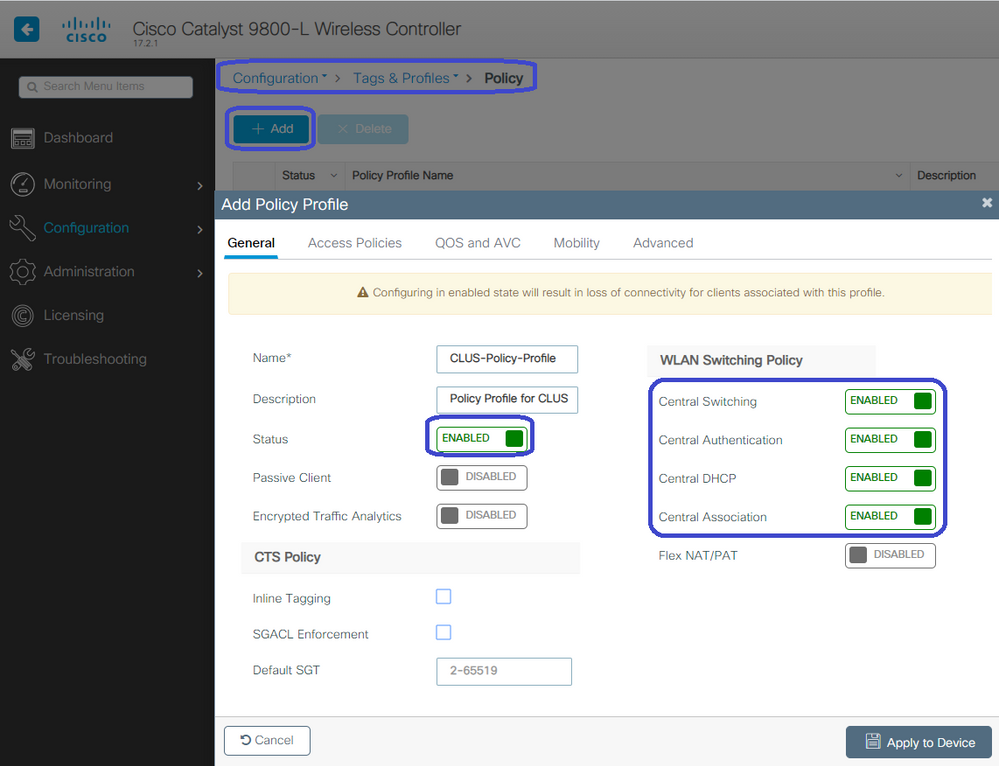

Navigieren Sie zur ausländischen WLC-Webbenutzeroberfläche. Um das Richtlinienprofil zu erstellen, navigieren Sie zu Configuration > Tags & Profiles > Policy > +Add. Beim Auslösen der Auslösung müssen Sie das zentrale Switching verwenden.

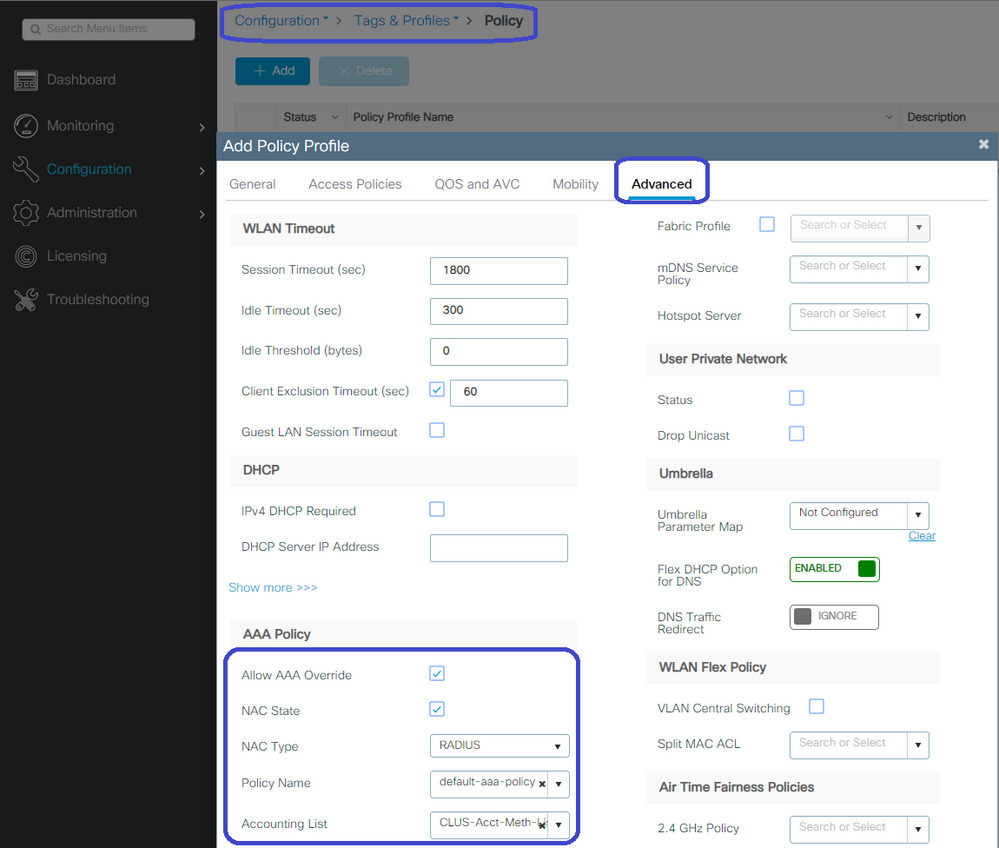

Auf der Registerkarte Advanced (Erweitert) müssen AAA und RADIUS NAC für CWA überschrieben werden. Hier können Sie auch die Liste der Abrechnungsmethoden anwenden, wenn Sie eine erstellen möchten.

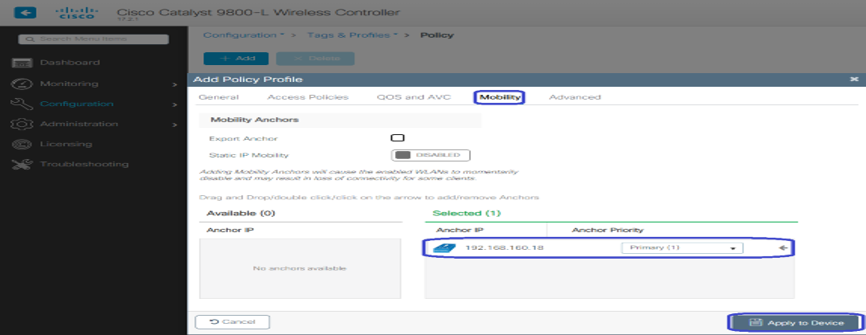

Aktivieren Sie auf der Registerkarte Mobilität NICHT das Kontrollkästchen Anker exportieren, sondern fügen Sie den Anker-WLC zur Ankerliste hinzu. Geben Sie Apply to Device (Auf Gerät anwenden) ein. Zur Erinnerung: Es wird davon ausgegangen, dass zwischen den beiden Controllern bereits ein Mobility Tunnel eingerichtet ist.

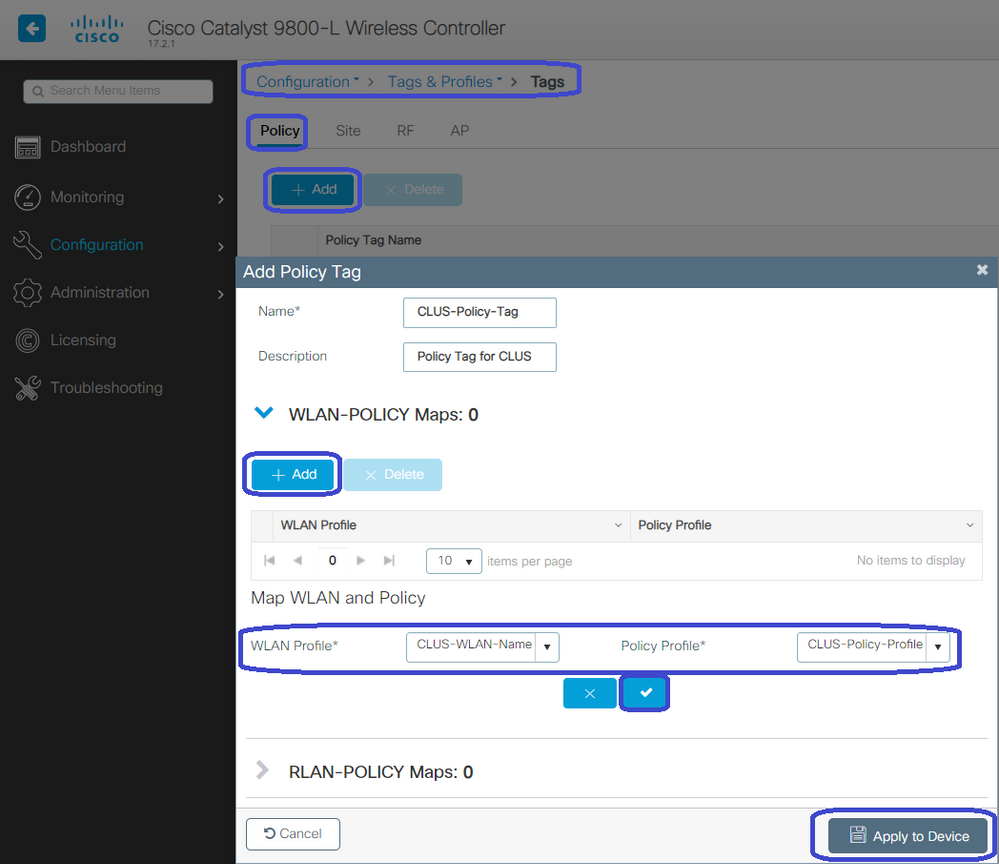

Damit die APs dieses Richtlinienprofil verwenden können, müssen Sie ein Richtlinien-Tag erstellen und es auf die APs anwenden, die Sie verwenden möchten.

Um das Policy-Tag zu erstellen, navigieren Sie zu Configuration > Tags & Profiles > Tags?Policy > +Add.

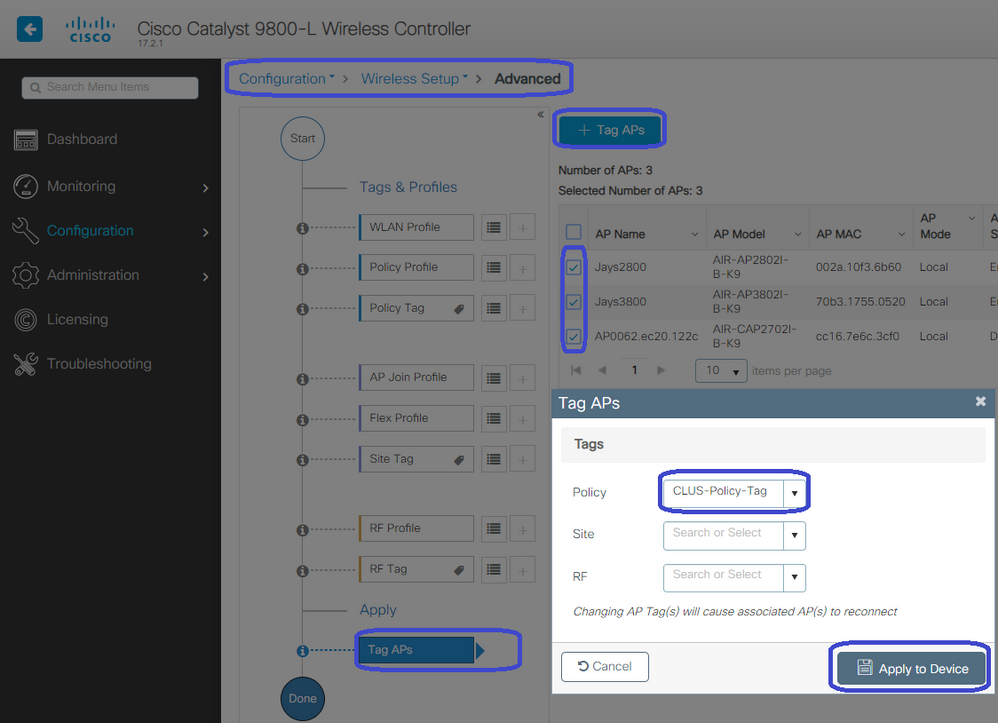

Um diese Funktion mehreren Access Points gleichzeitig hinzuzufügen, navigieren Sie zu Configuration > Wireless Setup > Advanced > Start Now (Konfiguration > Wireless-Einrichtung > Erweitert > Jetzt starten). Klicken Sie auf die Aufzählungszeichen neben Tag APs, und fügen Sie den ausgewählten APs das Tag hinzu.

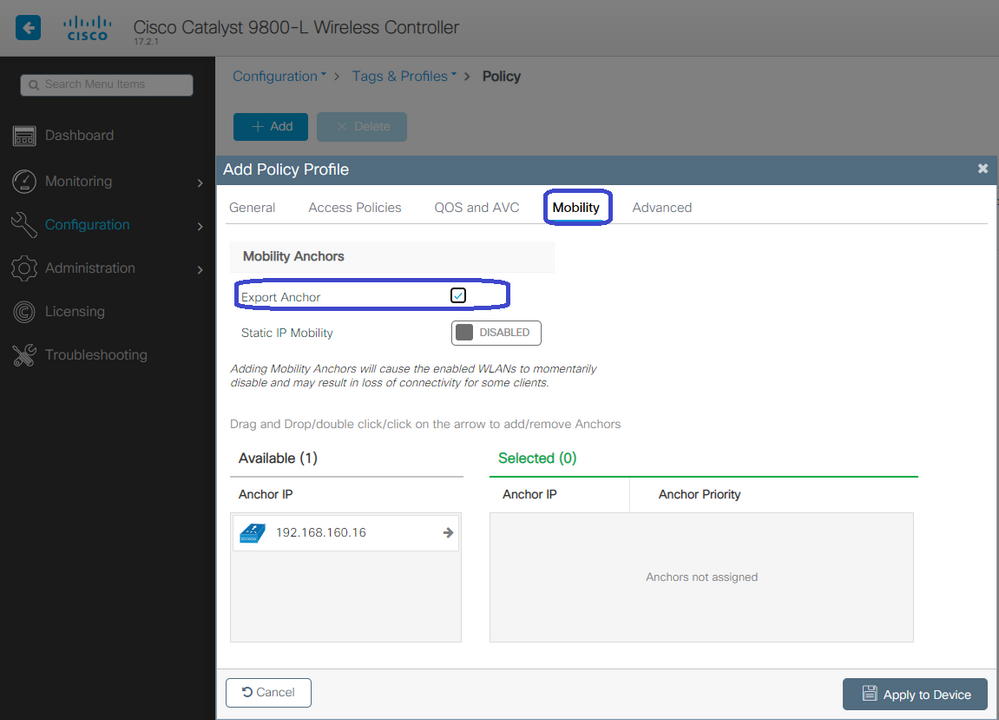

Erstellen des Richtlinienprofils auf dem Anker-WLC

Navigieren Sie zum Anker der WLC-Webbenutzeroberfläche. Fügen Sie das Richtlinienprofil auf dem Anker 9800 unter Konfiguration > Tags & Profile > Tags > Richtlinie > +Hinzufügen hinzu. Stellen Sie sicher, dass dies mit dem Richtlinienprofil übereinstimmt, das auf dem Fremdsystem mit Ausnahme der Registerkarte "Mobility" (Mobilität) und der Abrechnungsliste erstellt wurde.

Hier fügen Sie keinen Anker hinzu, aktivieren jedoch das Kontrollkästchen Anker exportieren. Fügen Sie die Abrechnungsliste hier nicht hinzu. Dies setzt voraus, dass Sie bereits über einen Mobility-Tunnel zwischen den beiden Controllern verfügen.

Hinweis: Es gibt keinen Grund, dieses Profil einem WLAN in einem Policy-Tag zuzuordnen. Dies führt zu Problemen, wenn Sie dies tun. Wenn Sie dasselbe WLAN für die APs auf diesem WLC verwenden möchten, erstellen Sie ein anderes Richtlinienprofil dafür.

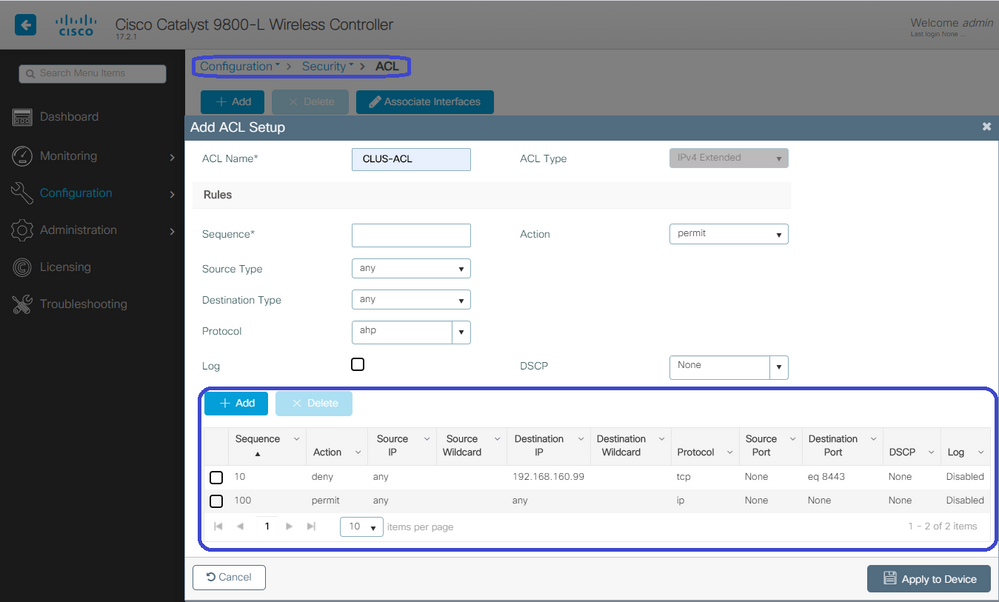

Umleitung der ACL-Konfiguration auf beiden 9800ern

Als Nächstes müssen Sie die Umleitungs-ACL-Konfiguration auf beiden 9800s erstellen. Die Einträge im Foreign sind unwichtig, da es sich um den Anker-WLC handelt, der die ACL auf den Datenverkehr anwendet. Die einzige Voraussetzung ist, dass es da ist und einen Eintrag hat. Die Einträge auf dem Anker müssen den Zugang zur ISE auf Port 8443 verweigern und alles andere erlauben. Diese ACL wird nur auf Datenverkehr angewendet, der vom Client eingeht. Regeln für den zurückkehrenden Datenverkehr werden daher nicht benötigt. DHCP und DNS werden ohne Einträge in der ACL weitergeleitet.

Konfigurieren der ISE

Der letzte Schritt besteht in der Konfiguration der ISE für CWA. Dazu stehen zahlreiche Optionen zur Verfügung. In diesem Beispiel werden jedoch die Grundlagen beibehalten und das standardmäßig selbst registrierte Gastportal verwendet.

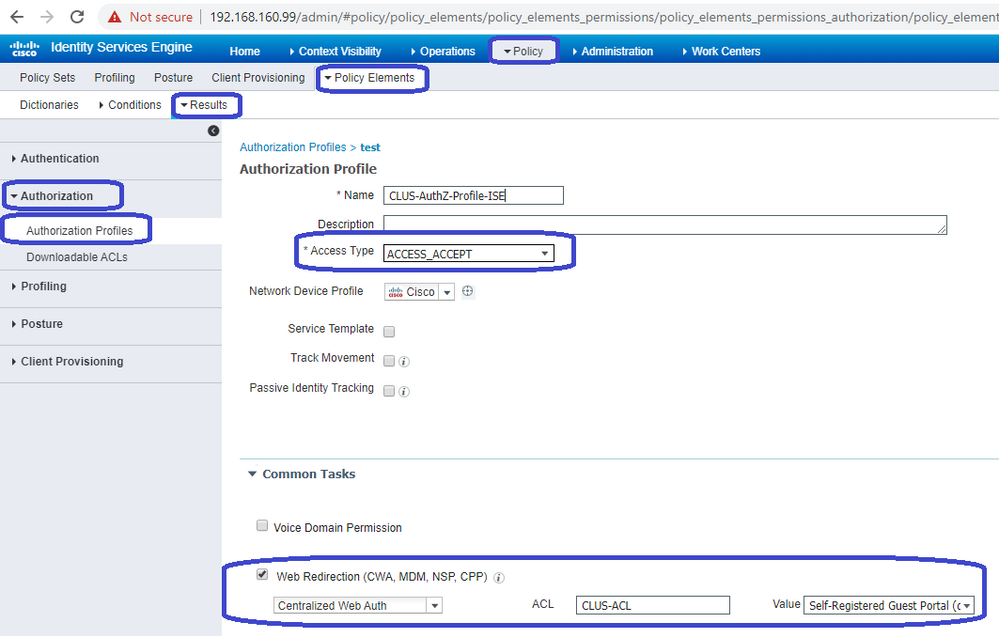

Auf der ISE müssen Sie ein Autorisierungsprofil, einen Richtliniensatz mit einer Authentifizierungsrichtlinie und einer Autorisierungsrichtlinie erstellen, die das Autorisierungsprofil verwendet, die 9800(foreign) zur ISE als Netzwerkgerät hinzufügen und einen Benutzernamen und ein Kennwort erstellen, um sich beim Netzwerk anzumelden.

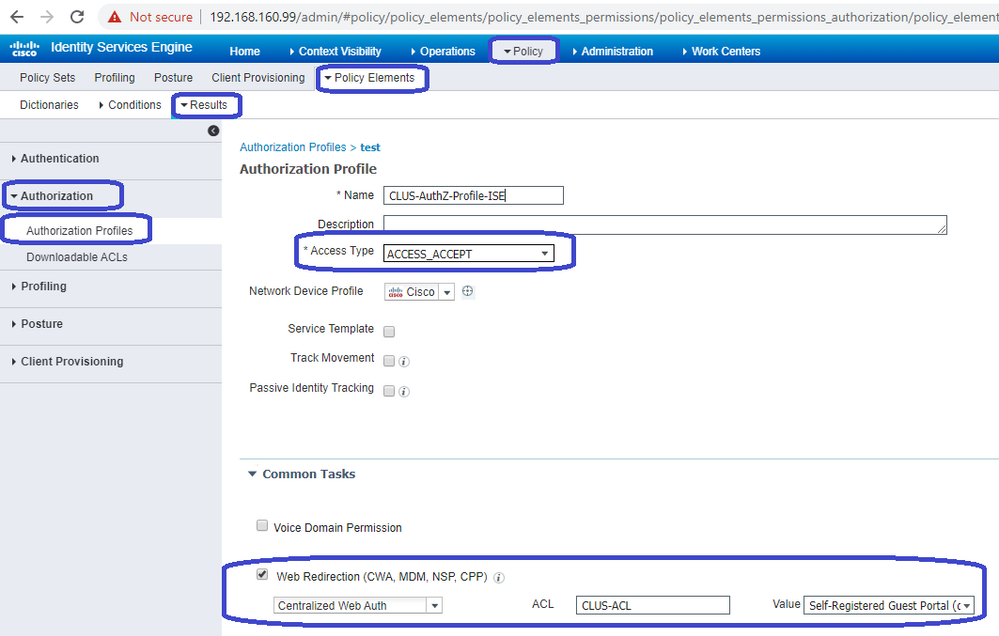

Navigieren Sie zum Erstellen des Autorisierungsprofils zu Policy > Policy Elements > Authorization > Results > Authorization Profiles, und klicken Sie dann auf Add. Stellen Sie sicher, dass der zurückgegebene Zugriffstyp ACCESS_ACCEPT ist, und legen Sie dann die Attribut-Wert-Paare (AVPs) fest, die Sie zurücksenden möchten. Für CWA sind die Umleitungs-ACL und die Umleitungs-URL obligatorisch. Sie können jedoch auch Dinge wie die VLAN-ID und das Sitzungs-Timeout zurücksenden. Es ist wichtig, dass der Name der ACL mit dem Namen der Umleitungszugriffskontrollliste auf dem Foreign und dem Anker 9800 übereinstimmt.

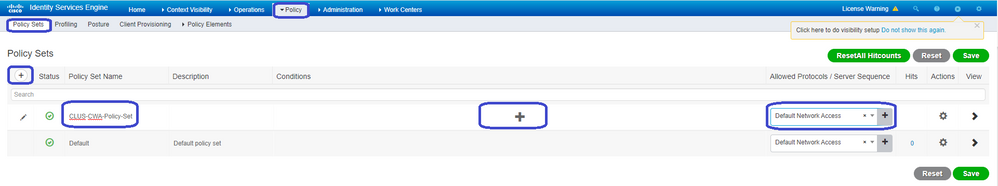

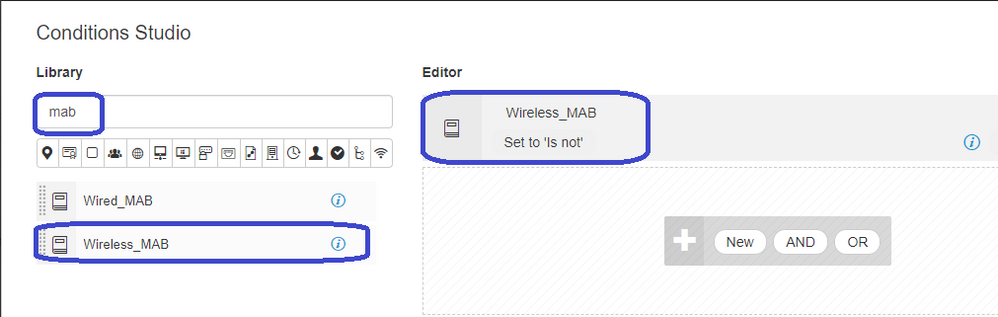

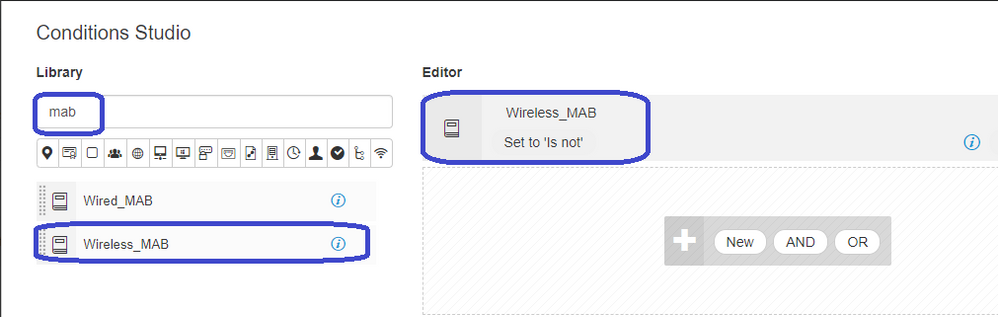

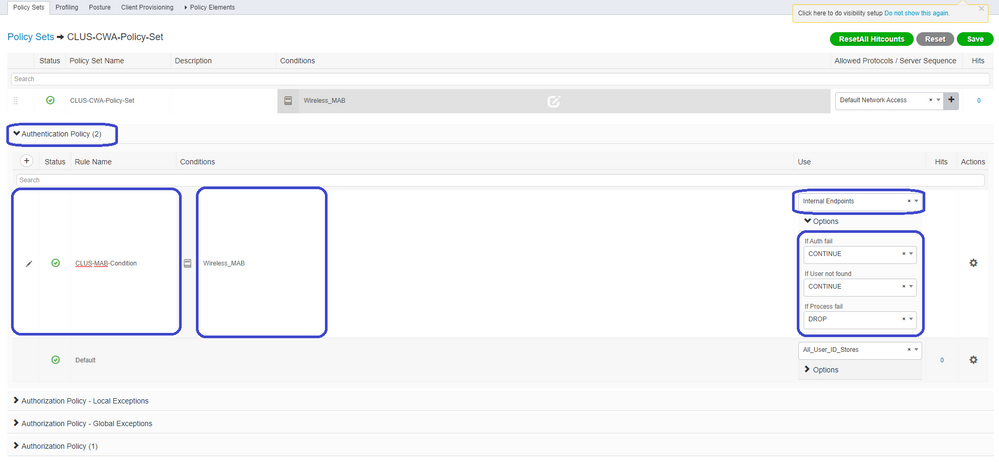

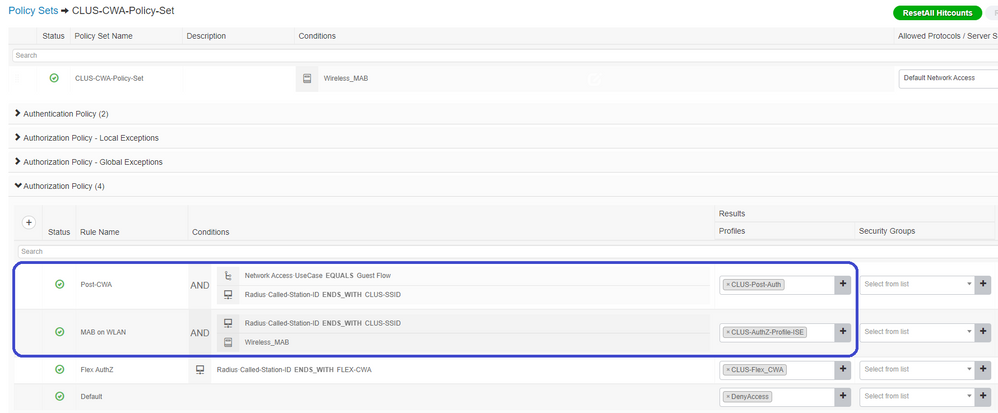

Anschließend müssen Sie eine Möglichkeit konfigurieren, das soeben erstellte Autorisierungsprofil auf die Clients anzuwenden, die CWA durchlaufen. Eine Möglichkeit besteht darin, einen Richtliniensatz zu erstellen, der die Authentifizierung bei Verwendung von MAB umgeht, und das Autorisierungsprofil bei Verwendung der in der angerufenen Stations-ID gesendeten SSID anzuwenden. Auch hier gibt es viele Möglichkeiten, dies zu erreichen, wenn Sie also etwas Bestimmteres oder Sicheres brauchen, also gut, das ist nur die einfachste Art, es zu tun.

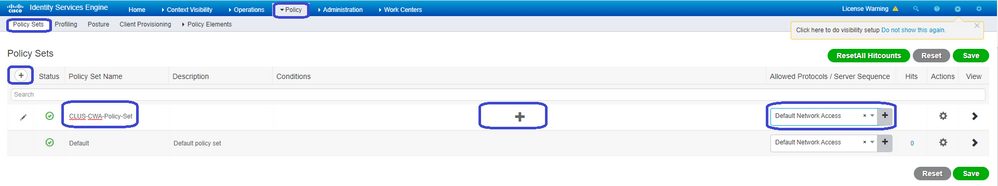

Um den Richtliniensatz zu erstellen, gehen Sie zu Richtlinie > Richtliniensätze, und klicken Sie links im Bildschirm auf die Schaltfläche +. Nennen Sie den neuen Richtliniensatz, und stellen Sie sicher, dass er auf Standard-Netzwerkzugriff oder eine beliebige Liste zulässiger Protokolle festgelegt ist, die die Hostsuche für MAB ermöglichen (um die Liste zulässiger Protokolle zu überprüfen, gehen Sie zu Richtlinie > Richtlinienelemente > Ergebnisse > Authentifizierung > Zulässige Protokolle). Klicken Sie nun auf das +-Zeichen in der Mitte des neuen Richtliniensatzes, den Sie erstellt haben.

Für diesen Richtliniensatz durchläuft er diesen Richtliniensatz jedes Mal, wenn MAB in der ISE verwendet wird. Später können Sie Autorisierungsrichtlinien festlegen, die mit der angerufenen Station-ID übereinstimmen, sodass je nach WLAN unterschiedliche Ergebnisse angewendet werden können. Dieser Prozess ist sehr anpassbar mit vielen Dingen, die Sie auf passen können.

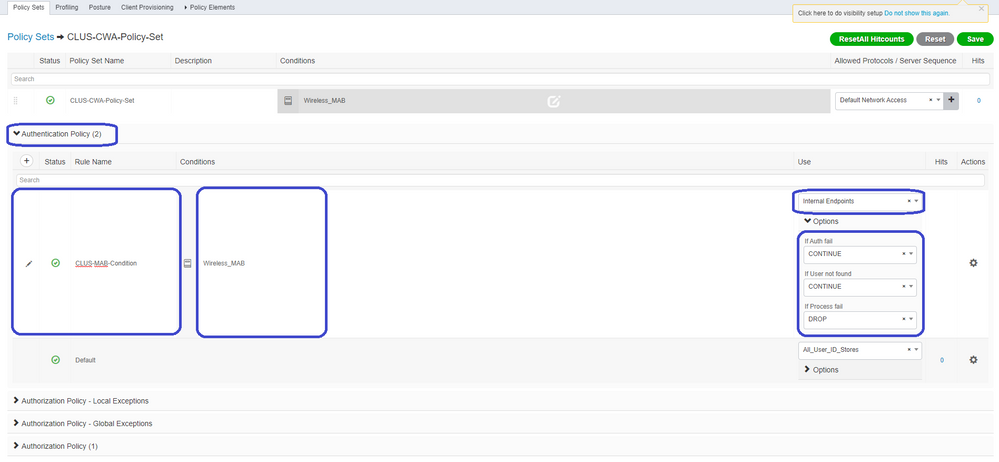

Erstellen Sie innerhalb des Richtliniensatzes die Richtlinien. Die Authentifizierungsrichtlinie kann auf MAB erneut übereinstimmen, Sie müssen jedoch den ID-Speicher ändern, um interne Endpunkte zu verwenden, und Sie müssen die Optionen ändern, um mit Auth Fail und User Not Found fortzufahren.

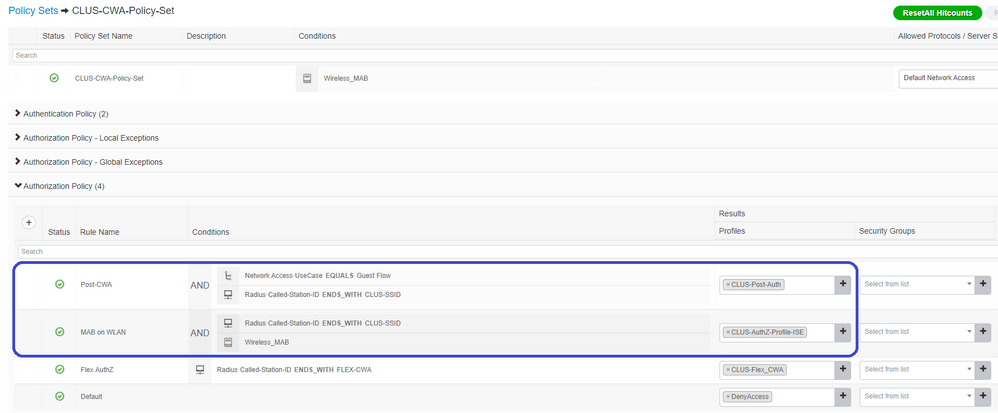

Nachdem die Authentifizierungsrichtlinie festgelegt wurde, müssen Sie zwei Regeln in der Autorisierungsrichtlinie erstellen. Diese Richtlinie liest sich wie eine ACL, daher muss die Post-Auth-Regel oben und die Pre-Auth-Regel unten stehen. Die Regel nach der Auth stimmt mit Benutzern überein, die den Gastfluss bereits durchlaufen haben. Das heißt, wenn sie bereits unterzeichnet haben, können sie die Regel erreichen und müssen dort aufhören. Wenn sie sich nicht angemeldet haben, fahren sie in der Liste fort und erreichen die Regel vor der Authentifizierung und werden dann umgeleitet. Es empfiehlt sich, die Autorisierungsrichtlinienregeln mit der angerufenen Stations-ID abzustimmen, die mit der SSID endet, sodass sie nur die dafür konfigurierten WLANs erreicht.

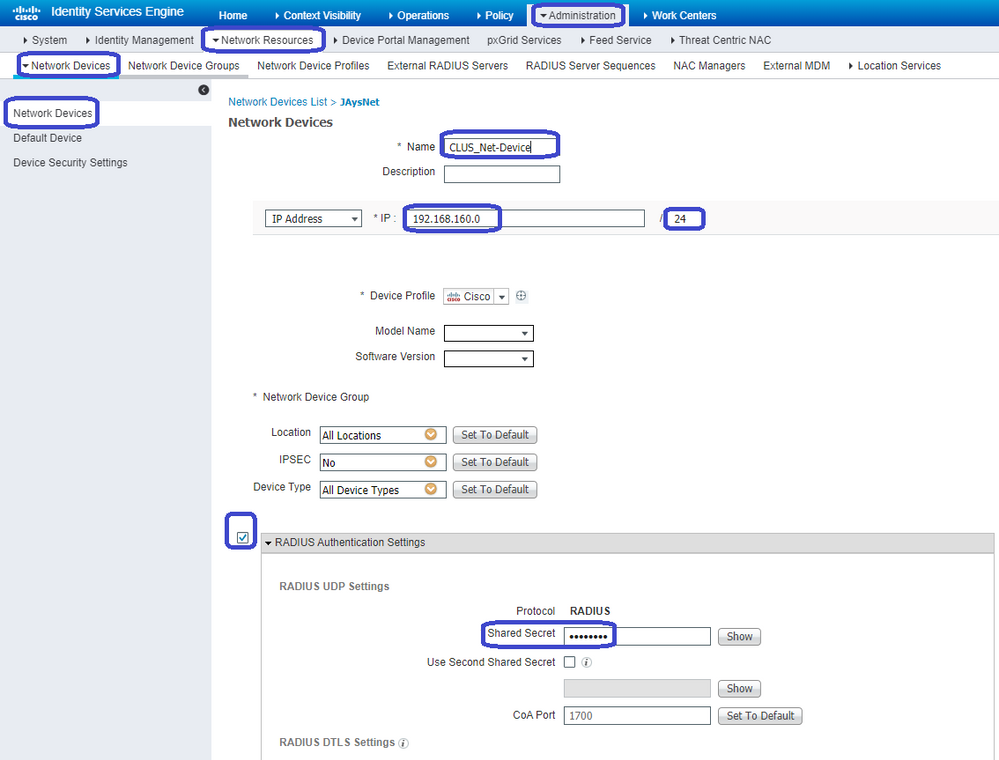

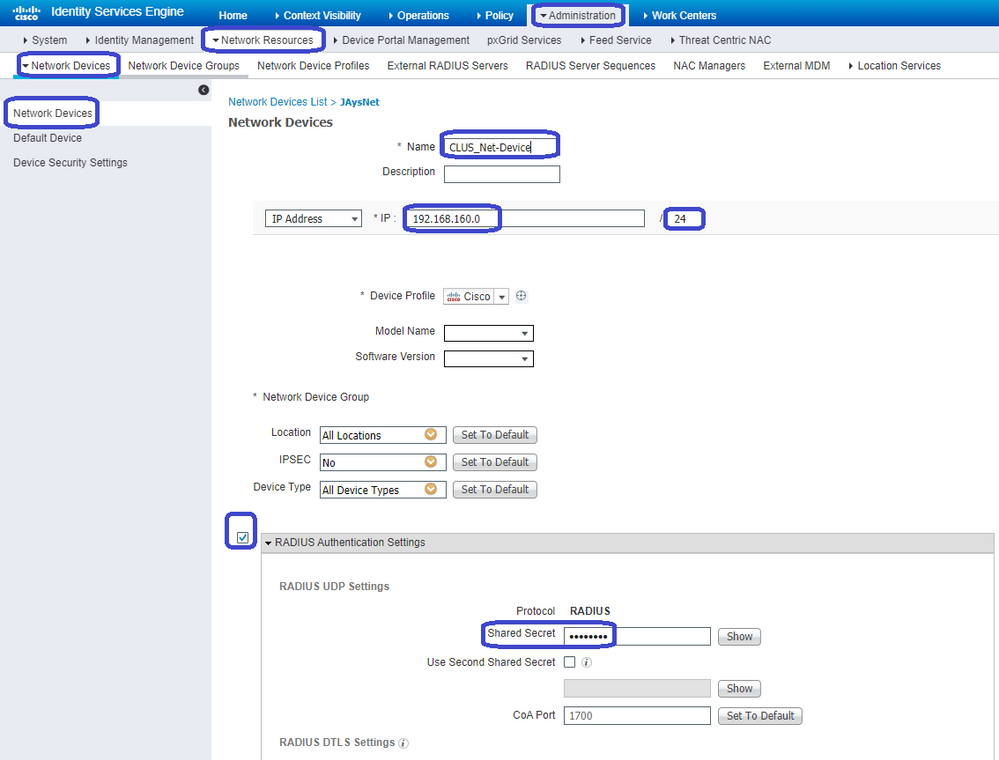

Nachdem der Richtliniensatz konfiguriert wurde, müssen Sie die ISE über den 9800 (Foreign) informieren, damit die ISE ihm als Authentifizierer vertrauen kann. Navigieren Sie dazu zu Admin > Network Resources > Network Device > +. Sie müssen einen Namen dafür eingeben, die IP-Adresse (oder in diesem Fall das gesamte Admin-Subnetz) festlegen, RADIUS aktivieren und den gemeinsamen geheimen Schlüssel festlegen. Der gemeinsame geheime Schlüssel auf der ISE muss mit dem gemeinsamen geheimen Schlüssel auf dem 9800 übereinstimmen, da dieser Vorgang andernfalls fehlschlägt. Klicken Sie nach dem Hinzufügen der Konfiguration auf die Schaltfläche Submit (Senden), um sie zu speichern.

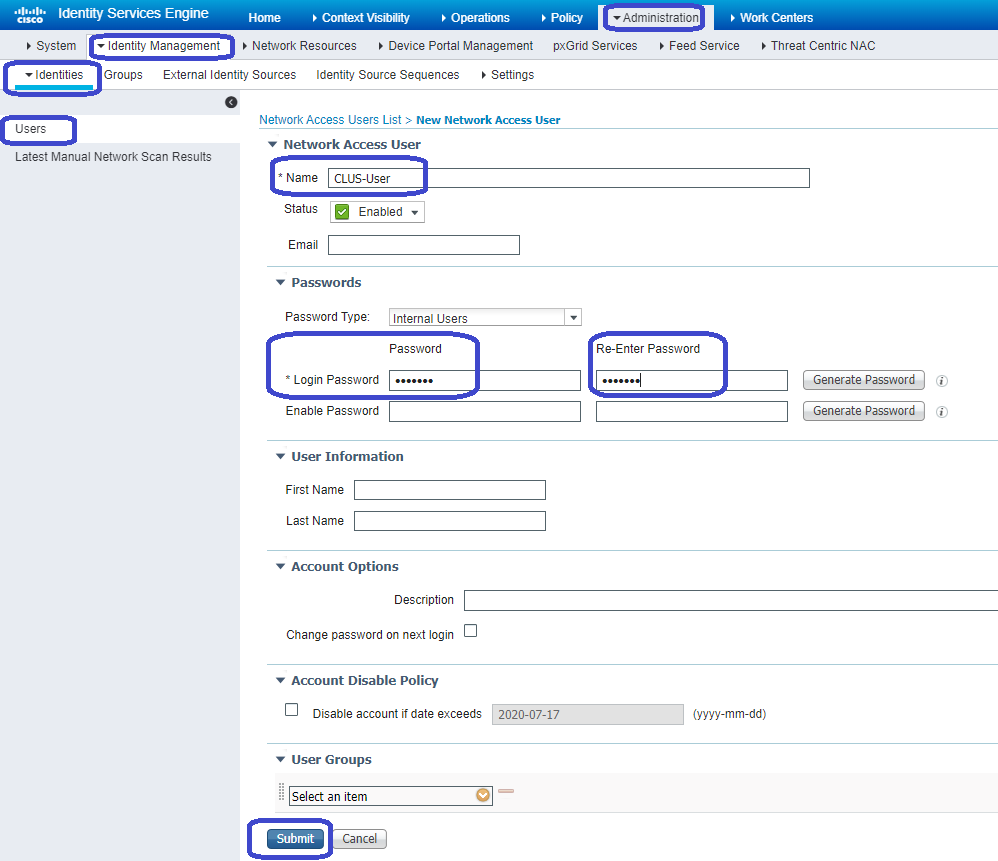

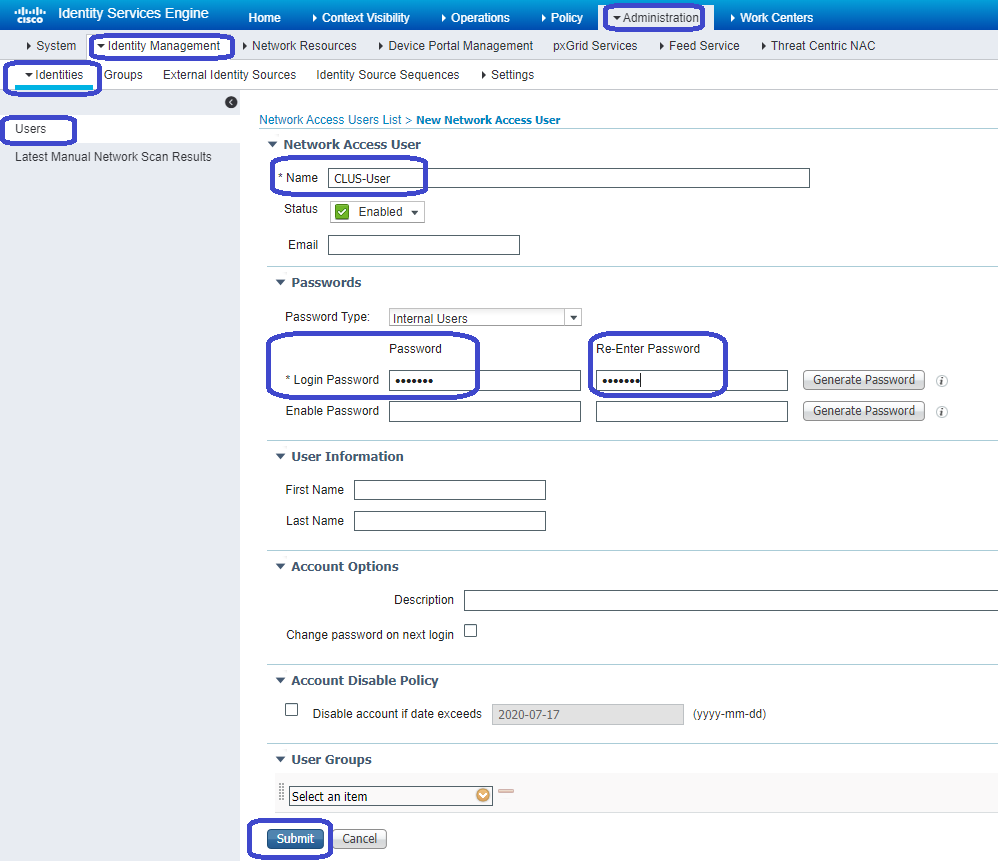

Schließlich müssen Sie auf der Anmeldeseite den Benutzernamen und das Kennwort eingeben, damit überprüft werden kann, ob der Client Zugriff auf das Netzwerk hat. Navigieren Sie dazu zu Admin > Identity Management > Identity > Users > +Add, und klicken Sie nach dem Hinzufügen auf Submit (Senden). Wie alle anderen Funktionen der ISE ist auch diese anpassbar und muss kein lokal gespeicherter Benutzer sein. Es handelt sich jedoch um die einfachste Konfiguration.

Konfigurieren eines an einem AireOS WLC verankerten Catalyst 9800

Catalyst 9800 - Fremdkonfiguration

Führen Sie die gleichen, vorherigen Schritte aus, und überspringen Sie das Erstellen des Richtlinienprofils im Anker-WLC-Abschnitt.

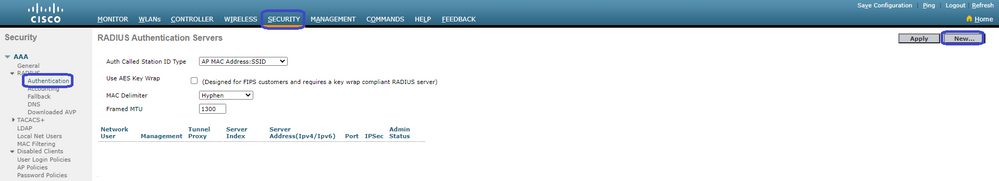

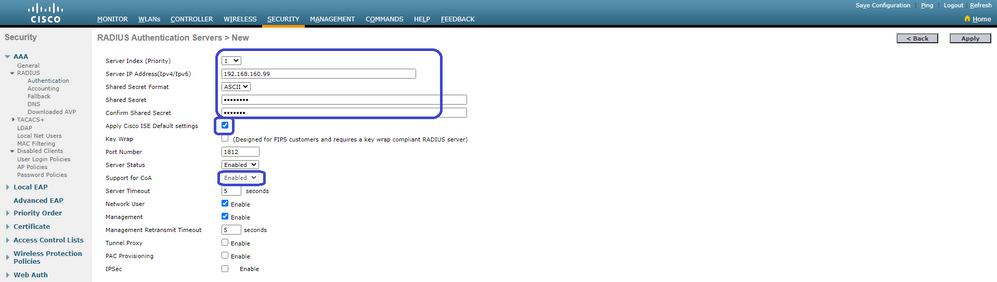

AAA-Konfigurationen auf dem Anker AireOS WLC

Fügen Sie den Server dem WLC hinzu, indem Sie Security > AAA > RADIUS > Authentication > New auswählen. Fügen Sie die Server-IP-Adresse, den gemeinsamen geheimen Schlüssel und die Unterstützung für CoA hinzu.

WLAN-Konfiguration auf dem AireOS WLC

Um das WLAN zu erstellen, navigieren Sie zu WLANs > Create New > Go.

Konfigurieren Sie den Profilnamen, die WLAN-ID und die SSID, und klicken Sie dann auf Apply.

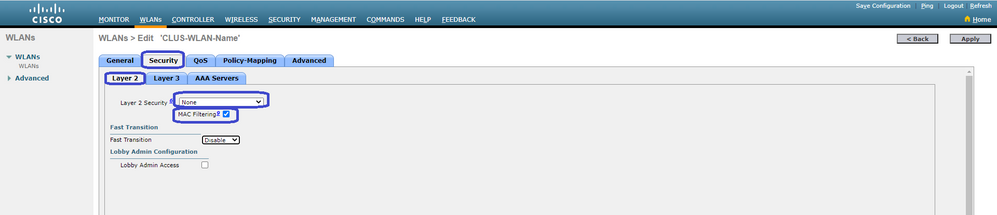

Dadurch müssen Sie zur WLAN-Konfiguration gelangen. Auf der Registerkarte Allgemein können Sie die Schnittstelle hinzufügen, die die Clients verwenden sollen, wenn Sie die ISE nicht so konfigurieren, dass sie sie in den AVPs sendet. Navigieren Sie anschließend zur Registerkarte Security > Layer2 (Sicherheit > Layer 2), und wählen Sie die Layer 2 Security-Konfiguration aus, die Sie für den 9800 verwendet haben, und aktivieren Sie die MAC-Filterung.

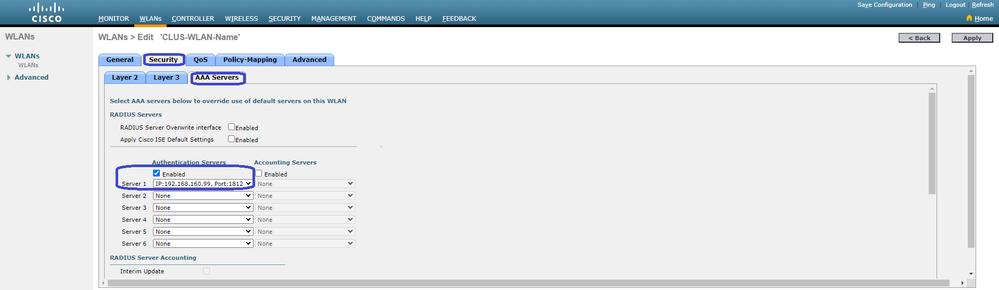

Wechseln Sie nun zur Registerkarte Security > AAA Servers (Sicherheit > AAA-Server), und legen Sie den ISE-Server als Authentifizierungsserver fest. Legen Sie für die Buchhaltungsserver keine Einstellungen fest. Deaktivieren Sie das Kontrollkästchen Aktivieren für die Buchhaltung.

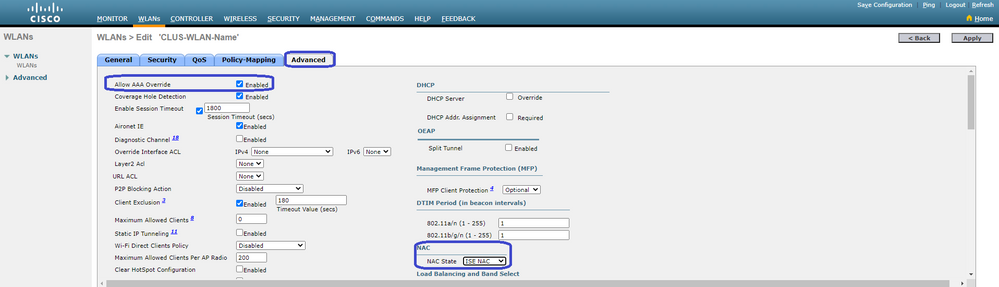

Wechseln Sie in den WLAN-Konfigurationen zur Registerkarte Advanced (Erweitert), und aktivieren Sie Allow AAA Override (AAA-Außerkraftsetzung zulassen), sowie ändern Sie den NAC-Status in ISE NAC.

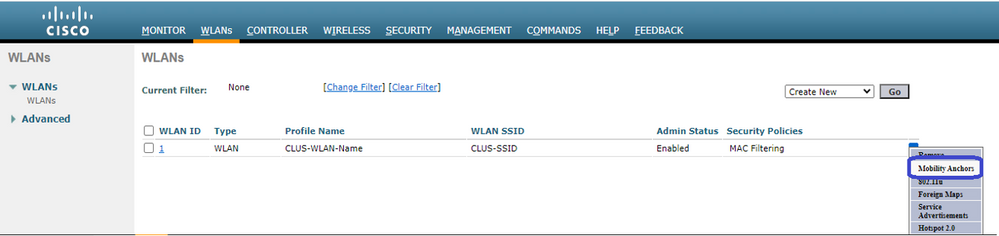

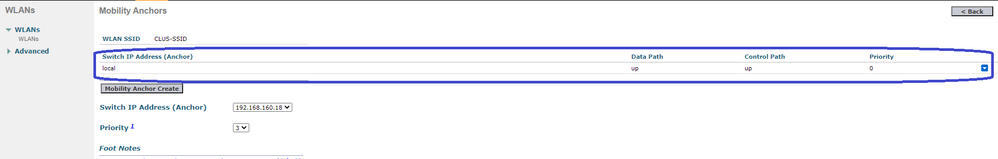

Das Letzte ist, es an sich selbst zu verankern. Navigieren Sie dazu zurück zur Seite WLANs und bewegen Sie den Mauszeiger über das blaue Kästchen rechts neben WLAN > Mobility Anchors. Legen Sie die Switch-IP-Adresse (Anker) auf "local" fest, und klicken Sie auf die Schaltfläche Mobility Anchor Create (Mobility Anchor erstellen). Es muss dann mit Priorität 0 lokal verankert angezeigt werden.

Umleiten der ACL auf dem AireOS WLC

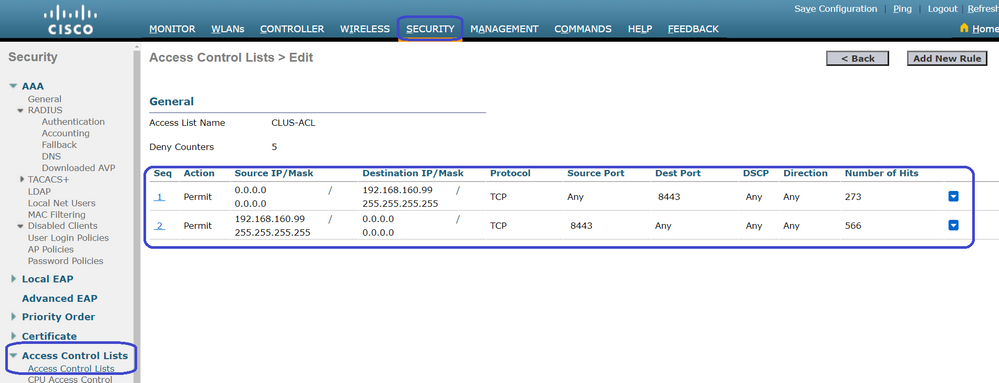

Dies ist die letzte für den AireOS WLC erforderliche Konfiguration. Um die Umleitungszugriffskontrollliste zu erstellen, navigieren Sie zu Security > Access Control Lists > Access Control Lists > New. Geben Sie den Namen der ACL ein (dies muss mit dem in den AVPs gesendeten übereinstimmen), und klicken Sie auf Apply.

Klicken Sie nun auf den Namen der soeben erstellten ACL. Klicken Sie auf die Schaltfläche Neue Regel hinzufügen. Im Gegensatz zum Controller 9800 konfigurieren Sie auf dem AireOS WLC eine "permit"-Anweisung für den Datenverkehr, der die ISE ohne Umleitung erreichen darf. DHCP und DNS sind standardmäßig zulässig.

Konfigurieren der ISE

Der letzte Schritt besteht in der Konfiguration der ISE für CWA. Hierfür gibt es mehrere Optionen, in diesem Beispiel werden jedoch die Grundlagen und das standardmäßig selbst registrierte Gastportal verwendet.

Auf der ISE müssen Sie ein Autorisierungsprofil, einen Richtliniensatz mit einer Authentifizierungsrichtlinie und eine Autorisierungsrichtlinie erstellen, die das Autorisierungsprofil verwendet. Fügen Sie der ISE den 9800 (Foreign) als Netzwerkgerät hinzu, und erstellen Sie einen Benutzernamen und ein Kennwort, um sich beim Netzwerk anzumelden.

Um das Autorisierungsprofil zu erstellen, gehen Sie zu Policy > Policy Elements > Authorization > Results > Authorization Profiles > +Add. Stellen Sie sicher, dass der zurückgegebene Zugriffstyp ACCESS_ACCEPT ist, und legen Sie dann die AVPs fest, die Sie zurücksenden möchten. Für CWA sind die Umleitungs-ACL und die Umleitungs-URL obligatorisch, Sie können sie jedoch auch wie die VLAN-ID zurücksenden und das Sitzungs-Timeout festlegen. Es ist wichtig, dass der ACL-Name mit dem Namen der Redirect ACL auf dem Fremd- und dem Anker-WLC übereinstimmt.

Anschließend müssen Sie eine Möglichkeit konfigurieren, das soeben erstellte Autorisierungsprofil auf die Clients anzuwenden, die CWA durchlaufen. Eine Möglichkeit besteht darin, einen Richtliniensatz zu erstellen, der die Authentifizierung bei Verwendung von MAB umgeht, und das Autorisierungsprofil bei Verwendung der in der angerufenen Stations-ID gesendeten SSID anzuwenden. Auch hier gibt es viele Möglichkeiten, dies zu erreichen, wenn Sie also etwas Bestimmteres oder Sicheres brauchen, also gut, das ist nur die einfachste Art, es zu tun.

Um den Richtliniensatz zu erstellen, gehen Sie zuRichtlinie > Richtliniensätze, und klicken Sie links im Bildschirm auf die Schaltfläche +. Nennen Sie den neuen Richtliniensatz, und stellen Sie sicher, dass er auf Standard-Netzwerkzugriff oder eine beliebige Liste zulässiger Protokolle festgelegt ist, die die Hostsuche für MAB ermöglichen (um die Liste zulässiger Protokolle zu überprüfen, gehen Sie zu Richtlinie > Richtlinienelemente > Ergebnisse > Authentifizierung > Zulässige Protokolle). Klicken Sie nun auf das Zeichen + in der Mitte des von Ihnen erstellten neuen Richtliniensatzes.

Für diesen Richtliniensatz kann er bei jeder Verwendung von MAB in der ISE diesen Richtliniensatz durchlaufen. Später können Sie Autorisierungsrichtlinien festlegen, die mit der angerufenen Station-ID übereinstimmen, sodass je nach WLAN unterschiedliche Ergebnisse angewendet werden können. Dieser Prozess ist sehr anpassbar, mit vielen Dingen, die Sie anpassen können

Erstellen Sie innerhalb des Richtliniensatzes die Richtlinien. Die Authentifizierungsrichtlinie kann auf MAB erneut übereinstimmen, Sie müssen jedoch den ID-Speicher ändern, um interne Endpunkte zu verwenden, und Sie müssen die Optionen ändern, um mit Auth Fail und User Not Found fortzufahren.

Nachdem die Authentifizierungsrichtlinie festgelegt wurde, müssen Sie zwei Regeln in der Autorisierungsrichtlinie erstellen. Diese Richtlinie liest sich wie eine ACL, daher muss die Post-Auth-Regel oben und die Pre-Auth-Regel unten stehen. Die Post-Auth-Regel gleicht Benutzer ab, die den Gastfluss bereits durchlaufen haben. Das heißt, wenn sie bereits unterzeichnet haben, reagieren sie auf diese Regel und hören dort auf. Wenn sie sich nicht angemeldet haben, fahren sie die Liste herunter und drücken die Pre-Auth Regel, um die Umleitung zu erhalten. Es empfiehlt sich, die Autorisierungsrichtlinienregeln mit der angerufenen Stations-ID abzustimmen, die mit der SSID endet, sodass sie nur auf WLANs trifft, die dafür konfiguriert sind.

Nachdem der Richtliniensatz konfiguriert wurde, müssen Sie die ISE über den 9800 (Foreign) informieren, damit die ISE ihm als Authentifizierer vertrauen kann. Dies ist möglich unterAdmin > Netzwerkressourcen > Netzwerkgerät > +. Sie müssen einen Namen dafür eingeben, die IP-Adresse (oder in diesem Fall das gesamte Admin-Subnetz) festlegen, RADIUS aktivieren und den gemeinsamen geheimen Schlüssel festlegen. Der gemeinsame geheime Schlüssel auf der ISE muss mit dem gemeinsamen geheimen Schlüssel auf dem 9800 übereinstimmen, da dieser Vorgang andernfalls fehlschlägt. Wenn die Konfiguration hinzugefügt wurde, klicken Sie auf die Schaltfläche "Submit" (Senden), um sie zu speichern.

Schließlich müssen Sie auf der Anmeldeseite den Benutzernamen und das Kennwort eingeben, damit überprüft werden kann, ob der Client Zugriff auf das Netzwerk hat. Dies geschieht unterAdmin > Identitätsverwaltung > Identität > Benutzer > +Hinzufügen. Stellen Sie sicher, dass Sie nach dem Hinzufügen auf Senden klicken. Wie alle anderen Funktionen der ISE ist auch diese anpassbar und muss nicht vom Benutzer lokal gespeichert werden. Es handelt sich jedoch um die einfachste Konfiguration.

Konfigurationsunterschiede, wenn der AireOS WLC der fremde Switch und der Catalyst 9800 der Anker ist

Wenn Sie den AireOs WLC als Fremdcontroller verwenden möchten, ist die Konfiguration mit einigen Unterschieden identisch mit der zuvor beschriebenen Konfiguration.

- Die AAA-Abrechnung wird nie auf dem Anker durchgeführt, sodass für den 9800 keine Abrechnungsmethodenliste vorhanden ist und für den AireOS WLC die Abrechnung aktiviert ist und auf ISE verweist.

- Das AireOS muss an der 9800 verankert werden, anstatt an sich selbst. Im Richtlinienprofil wird für den 9800 kein Anker ausgewählt, das Kästchen Anker exportieren wird jedoch aktiviert.

- Beachten Sie, dass beim Exportieren des Clients von AireOS-WLCs auf den 9800 kein Konzept von Richtlinienprofilen vorhanden ist. Es wird nur der WLAN-Profilname gesendet. Aus diesem Grund wendet der Router 9800 den von AireOS gesendeten WLAN-Profilnamen sowohl auf den WLAN-Profilnamen als auch auf den Richtlinienprofilnamen an. Bei der Verankerung von einem AireOS-WLC auf einem 9800-WLC müssen der WLAN-Profilname auf beiden WLCs und der Richtlinienprofilname auf dem 9800 übereinstimmen.

Überprüfung

Führen Sie die folgenden Befehle aus, um die Konfigurationen auf dem 9800 WLC zu überprüfen:

- AAA:

Show Run | section aaa|radius

- WLAN:

Show wlan id <wlan id>

- Richtlinienprofil:

Show wireless profile policy detailed <profile name>

- Richtlinien-Tag:

Show wireless tag policy detailed <policy tag name>

- ACL:

Show IP access-list <ACL name>

- Überprüfen Sie mit dem Anker, ob die Mobilität aktiviert ist:

Show wireless mobility summary

Führen Sie die Befehle aus, um die Konfigurationen auf dem AireOS WLC zu überprüfen.

- AAA:

Show radius summary

Hinweis: RFC3576 ist die CoA-Konfiguration.

- WLAN:

Show WLAN <wlan id>

- ACL:

Show acl detailed <acl name>

- Überprüfen Sie, ob die Mobilität mit dem Ausland funktioniert:

Show mobility summary

Fehlerbehebung

Die Fehlerbehebung unterscheidet sich je nachdem, an welchem Punkt des Prozesses der Client beendet wird. Wenn der WLC beispielsweise nie eine Antwort von der ISE auf MAB erhält, bleibt der Client im Richtlinienmanager-Status "Zuordnen" stecken und wird nicht in den Anker exportiert. In dieser Situation würden Sie nur auf dem Fremdsystem eine Fehlerbehebung durchführen, und Sie müssten eine RA-Nachverfolgung und eine Paketerfassung für den Datenverkehr zwischen dem WLC und der ISE sammeln. Ein weiteres Beispiel wäre, dass MAB erfolgreich bestanden wurde, der Client die Umleitung jedoch nicht empfängt. In diesem Fall müssen Sie sicherstellen, dass die ausländischen Benutzer die Umleitung in den AVPs erhalten und auf den Client angewendet haben. Sie müssen auch den Anker überprüfen, um sicherzustellen, dass der Client mit der richtigen ACL vorhanden ist. Dieser Bereich der Fehlerbehebung liegt außerhalb des Designs dieses Artikels (siehe Verwandte Informationen für allgemeine Richtlinien zur Client-Fehlerbehebung).

Weitere Informationen zur Fehlerbehebung von CWA auf dem 9800 WLC finden Sie in der Cisco Live!-Präsentation DGTL-TSCENT-404.

Hinweis: Nur registrierte Cisco Benutzer haben Zugriff auf interne Tools und Informationen von Cisco.

Informationen zur Fehlerbehebung bei Catalyst 9800

Client-Details

show wireless client mac-address <client mac> detail

Sehen Sie sich hierzu den Status des Richtlinien-Managers, Session Manager > Auth Method, Mobility Role (Sitzungsmanager > Authentifizierungsmethode) an.

Diese Informationen finden Sie auch in der grafischen Benutzeroberfläche unter Überwachung > Clients.

Integrierte Paketerfassung

Von der CLI aus startet der Befehl #monitor capture <capture name>, danach folgen die Optionen.

Gehen Sie in der GUI zu Troubleshoot > Packet Capture > +Add.

RadioActive-Ablaufverfolgungen

Über die CLI:

debug wireless mac|ip <client mac|ip>

Verwenden Sie die Form "no" des Befehls, um ihn zu stoppen. Dies wird in einer Datei im Bootflash mit dem Namen ra_trace protokolliert, dann die MAC- oder IP-Adresse des Clients und das Datum und die Uhrzeit.

Navigieren Sie in der GUI zu Troubleshoot > Radioactive Trace > +Add. Fügen Sie die MAC- oder IP-Adresse des Clients hinzu, klicken Sie auf Apply (Anwenden) und dann auf start. Nachdem Sie den Prozess einige Male durchlaufen haben, stoppen Sie die Ablaufverfolgung, generieren Sie das Protokoll und laden Sie es auf Ihr Gerät herunter.

Informationen zur Fehlerbehebung in AireOS

Client-Details

In der CLI Client-Details anzeigen.

Wählen Sie in der GUI Monitor > Clients aus.

Debuggen über die CLI

Debug client <client mac>

Debug mobility handoff

Debug mobility config

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

3.0 |

28-Mar-2024 |

Rezertifizierung |

2.0 |

20-Sep-2021 |

geringfügige Änderungen der Formatierung |

1.0 |

17-Sep-2021 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Jay VivasCisco TAC

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback