簡介

本檔案將說明Catalyst 9800無線LAN控制器(WLC)與Aruba ClearPass的整合。

必要條件

本指南假設已設定並驗證這些元件:

- 所有相關元件均與網路時間協定(NTP)同步,並驗證其時間是否正確(驗證證書時需要)

- 可運行的DNS伺服器(訪客流量流需要,證書吊銷清單(CRL)驗證)

- 運行DHCP伺服器

- 可選的證書頒發機構(CA)(需要簽署CPPM託管訪客門戶)

- Catalyst 9800 WLC

- Aruba ClearPass伺服器(需要平台許可證、訪問許可證、板載許可證)

- Vmware ESXi

需求

思科建議您瞭解以下主題:

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- 運行17.3.4c的Cisco Catalyst C9800-L-C

- Cisco Catalyst C9130AXE

- Aruba ClearPass、6-8-0-109592和6.8-3修補程式

- MS Windows Server

- Active Directory (GP配置為向受管終端自動發佈基於電腦的證書)

- DHCP伺服器,帶選項43和選項60

- DNS伺服器

- NTP伺服器將所有元件進行時間同步

- CA

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

Catalyst 9800 WLC實作的整合在存取點(AP)部署的Flexconnect模式中,對無線使用者端使用中央Web驗證(CWA)。

訪客無線身份驗證由訪客門戶支援,帶有匿名可接受使用者策略(AUP)頁面,該頁面託管在安全隔離區(DMZ)段的Aruba Clearpass上。

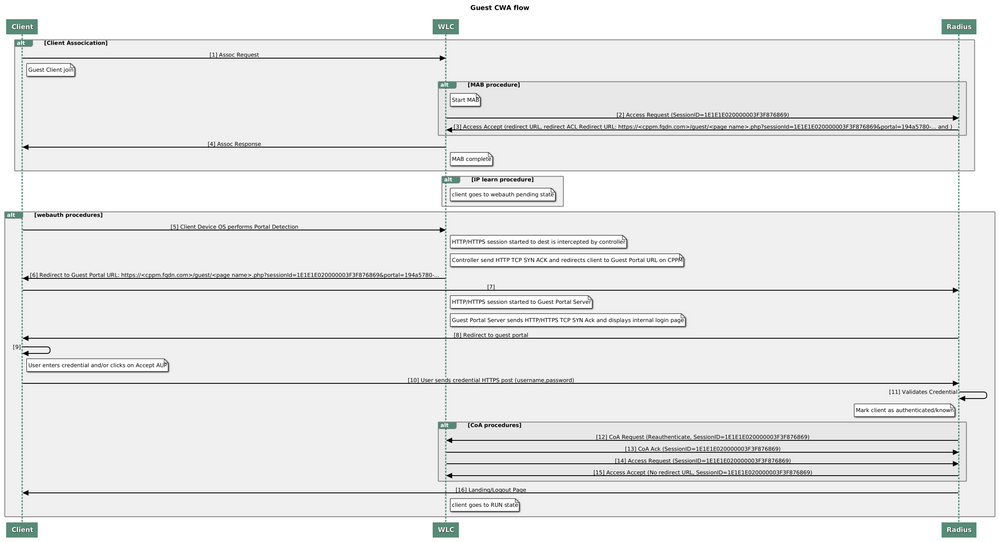

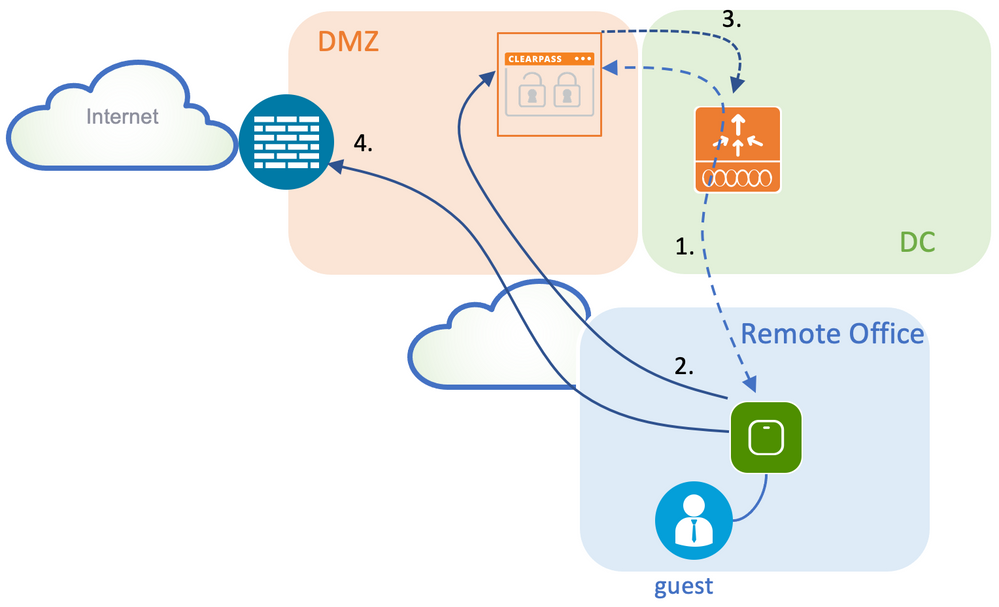

該圖傳達訪客Wifi接入交換的詳細資訊,然後允許訪客使用者進入網路:

1. 訪客使用者與遠端辦公室中的訪客Wifi相關聯。

2. 初始RADIUS訪問請求由C9800代理到RADIUS伺服器。

3. 伺服器在本地MAC終端資料庫中查詢提供的訪客MAC地址。

如果找不到MAC位址,則伺服器會使用MAC驗證略過(MAB)設定檔來回應。此RADIUS響應包括:

- URL重新導向存取控制清單(ACL)

- URL重新導向

4. 客戶端透過IP Learn過程,在該過程中為其分配IP地址。

5. C9800將訪客客戶端(由其MAC地址標識)轉換為「Web Auth Pending」狀態。

6. 大多數與訪客WLAN關聯的現代裝置作業系統都執行某種強制網路門戶檢測。

確切的檢測機製取決於具體的作業系統實施。客戶端作業系統打開一個彈出式(虛擬瀏覽器)對話方塊,其中有一個頁面由C9800重定向到訪客門戶URL,該門戶由RADIUS伺服器託管,作為RADIUS Access-Accept響應的一部分。

7. 訪客使用者接受顯示的彈出式ClearPass中的條款和條件,在其終端資料庫(DB)中為客戶端MAC地址設定一個標誌,以指示客戶端已完成身份驗證,並透過根據路由表選擇介面來啟動RADIUS授權更改(CoA)(如果ClearPass上有多個介面)。

8. WLC將訪客客戶端轉換為「運行」狀態,並授予使用者訪問Internet的許可權,無需進一步重定向。

注意:有關使用RADIUS和外部託管訪客門戶的思科9800外部、錨點無線控制器狀態流程圖,請參閱本文檔的附錄部分。

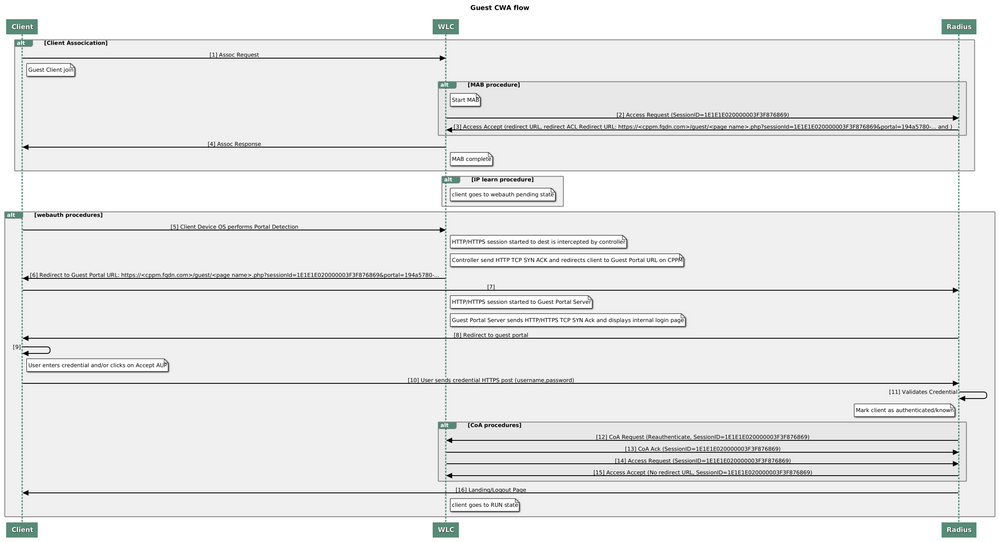

訪客中央Web驗證(CWA)狀態圖表

訪客中央Web驗證(CWA)狀態圖表

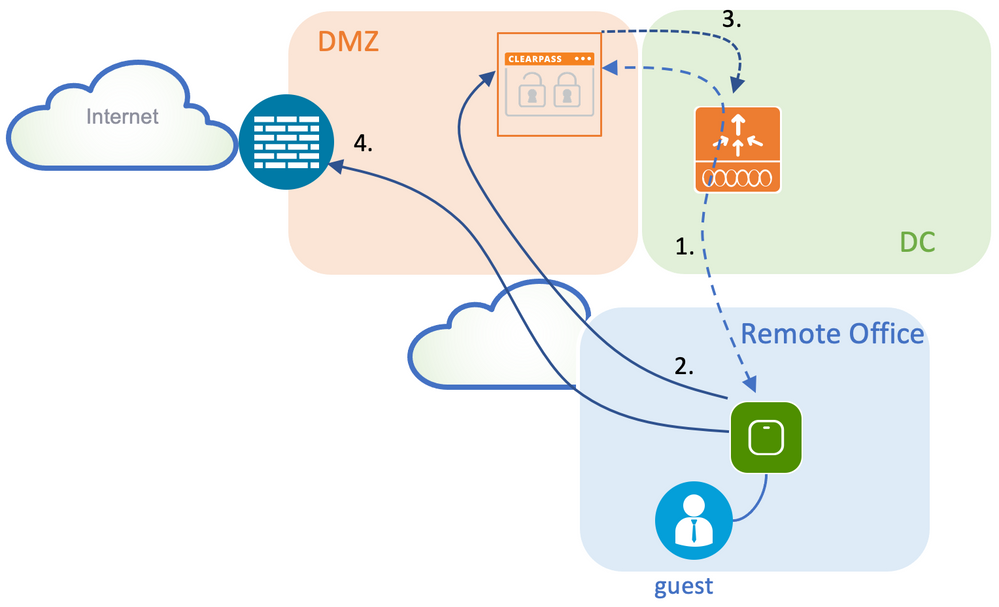

CWA訪客企業部署的流量流

在具有多個分支機構的典型企業部署中,每個分支機構都設定為在訪客接受EULA後,透過訪客門戶對訪客提供安全、分段的訪問。

在此配置示例中,9800 CWA用於訪客訪問,透過整合到單獨的ClearPass例項,該例項專門為網路安全DMZ中的訪客使用者部署。

訪客必須接受DMZ ClearPass伺服器提供的Web同意彈出門戶中列出的條款和條件。此配置示例重點介紹匿名訪客訪問方法(即,無需訪客使用者名稱/密碼即可對訪客門戶進行身份驗證)。

對應於此部署的流量如下圖所示:

1. RADIUS - MAB階段

2. 訪客客戶端URL重定向到訪客門戶

3. 訪客在訪客門戶上接受EULA後,RADIUS CoA Reauthenticate從CPPM頒發到9800 WLC

4. 允許訪客訪問網際網路

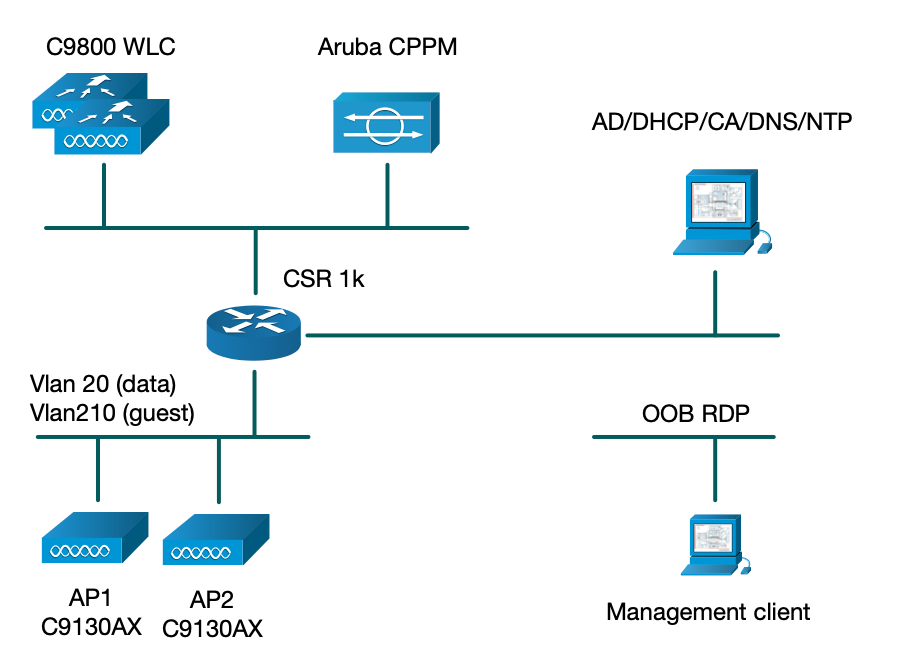

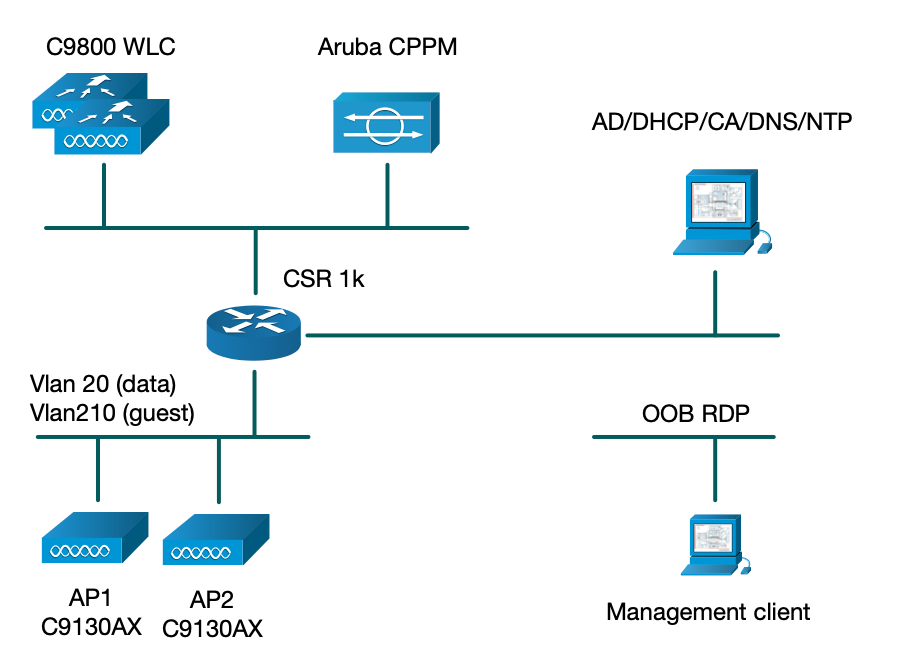

網路圖表

註:出於實驗室演示目的,我們使用單個/組合的Aruba CPPM伺服器例項來同時提供訪客和公司SSID網路訪問伺服器(NAS)功能。 最佳實踐實施建議獨立NAS例項。

設定

在此配置示例中,利用C9800上的新配置模型來建立必要的配置檔案和標籤,以便為企業分支機構提供dot1x企業訪問和CWA訪客訪問。下圖總結列出所得組態:

配置訪客無線接入C9800引數

C9800 -訪客的AAA配置

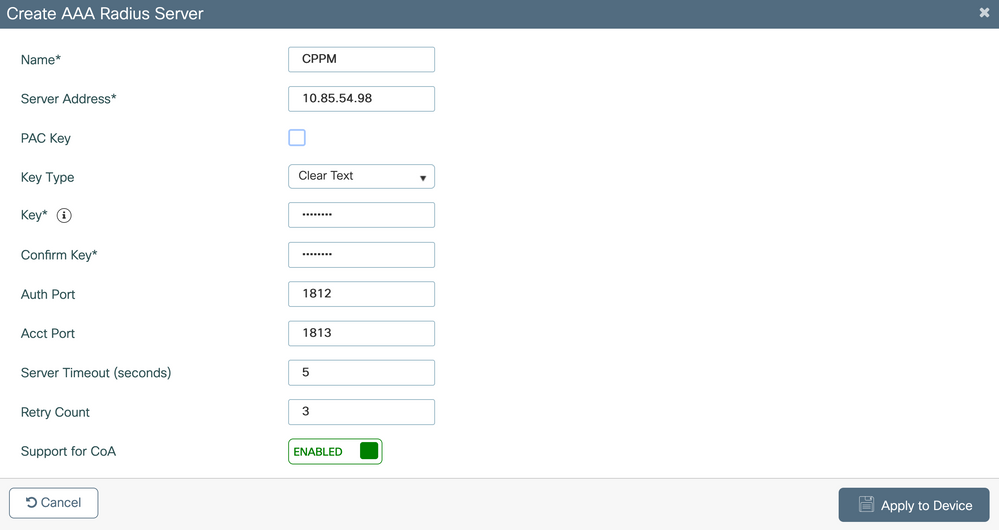

注意:關於思科漏洞ID CSCvh03827,請確保定義的身份驗證、授權和記帳(AAA)伺服器未進行負載均衡,因為該機制依賴WLC中的SessionID持續性進行ClearPass RADIUS交換。

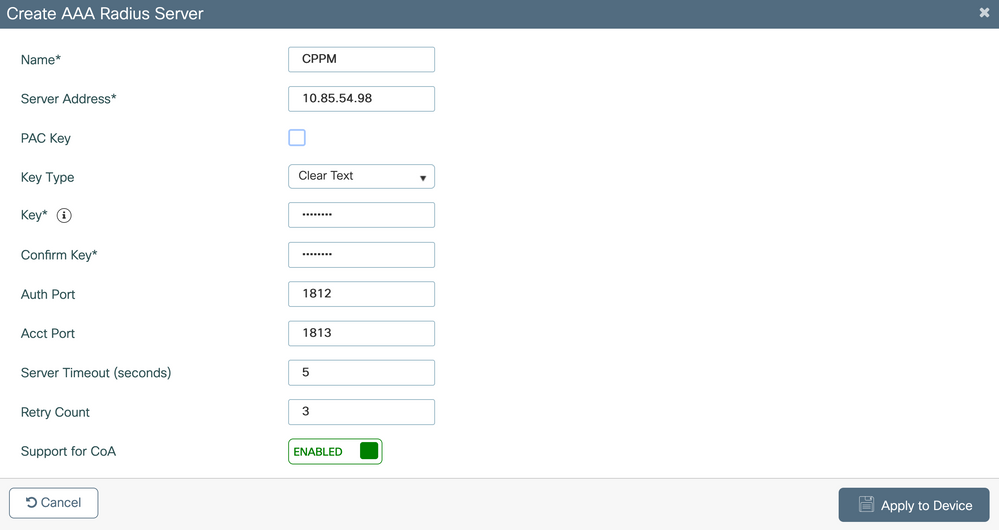

步驟 1.將Aruba ClearPass DMZ伺服器增加到9800 WLC配置中,並建立身份驗證方法清單。導航到Configuration > Security > AAA > Servers/Groups > RADIUS > Servers > +Add,然後輸入RADIUS伺服器資訊。

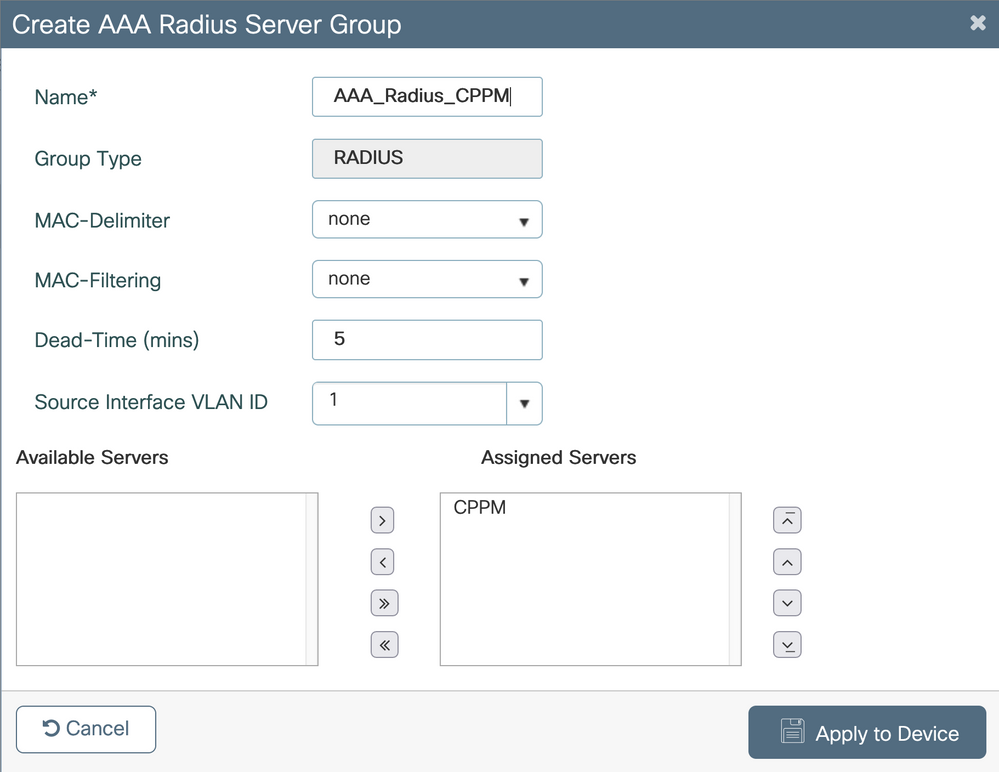

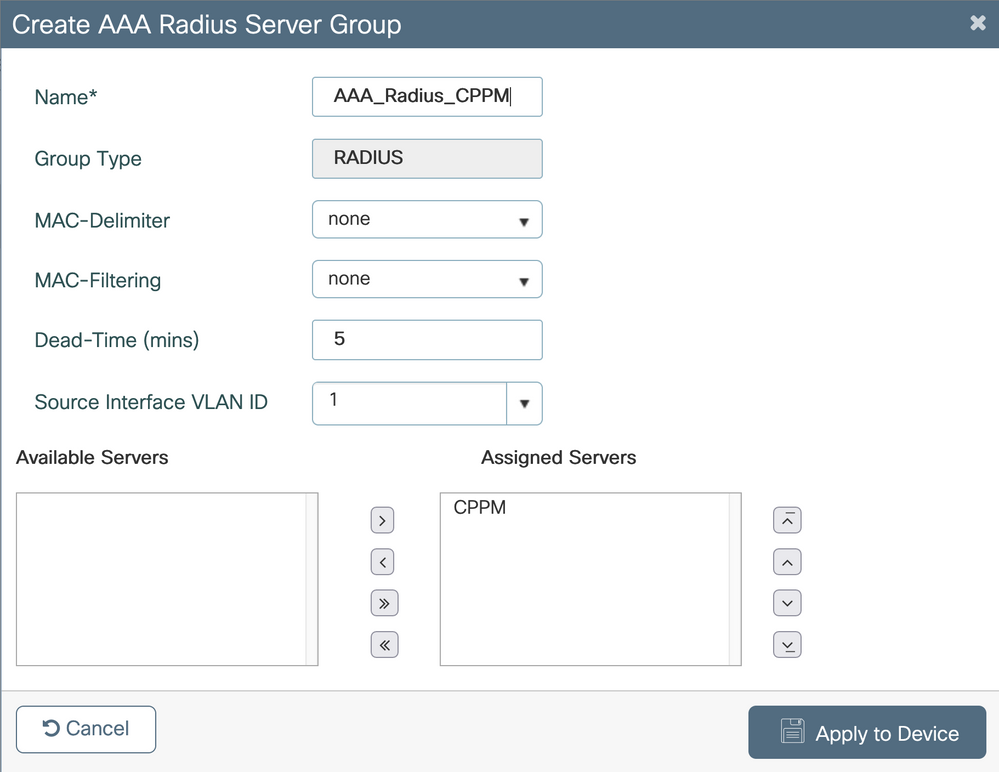

步驟 2.定義訪客的AAA伺服器組,並將步驟1中配置的伺服器分配給此伺服器組。導航到Configuration > Security > AAA > Servers/Groups > RADIUS > Groups > +Add。

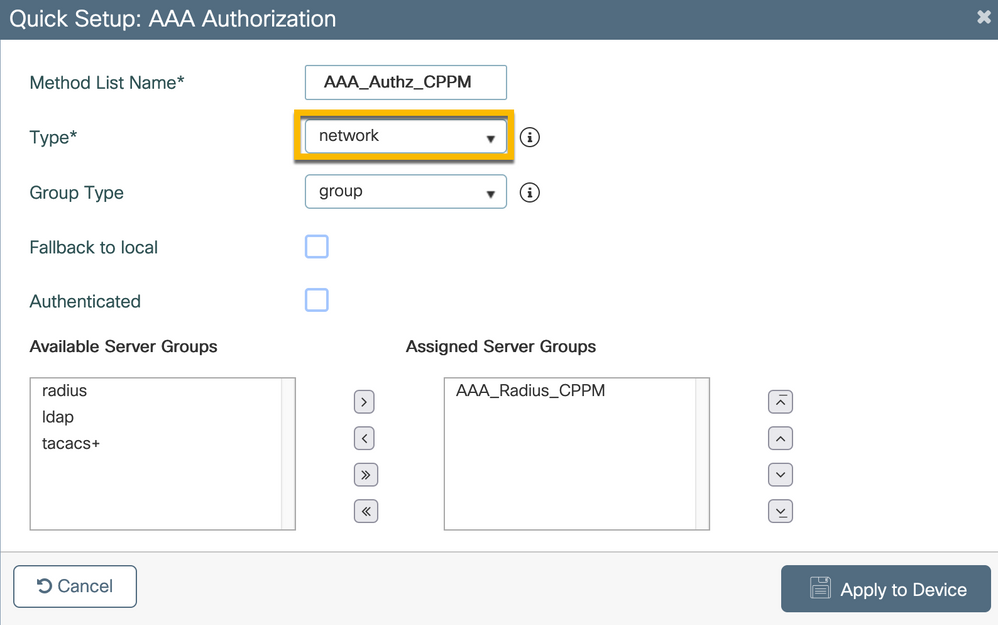

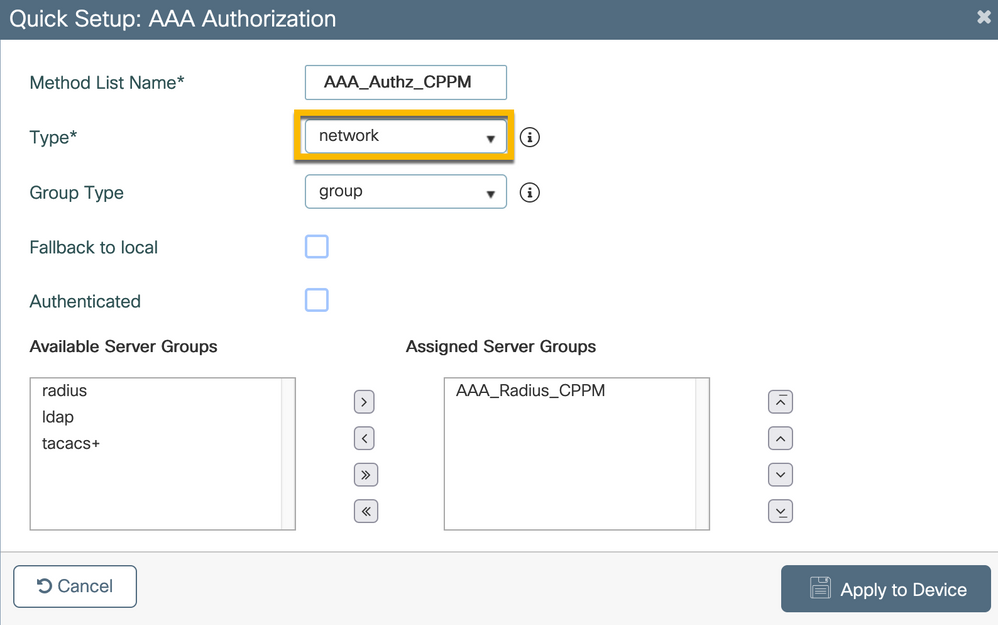

步驟 3.定義訪客訪問的授權方法清單並對映第2步中建立的伺服器組。 導航到Configuration > Security > AAA > AAA Method List > Authorization > +Add。選擇Type Network,然後在步驟2中選擇AAA Server Group配置。

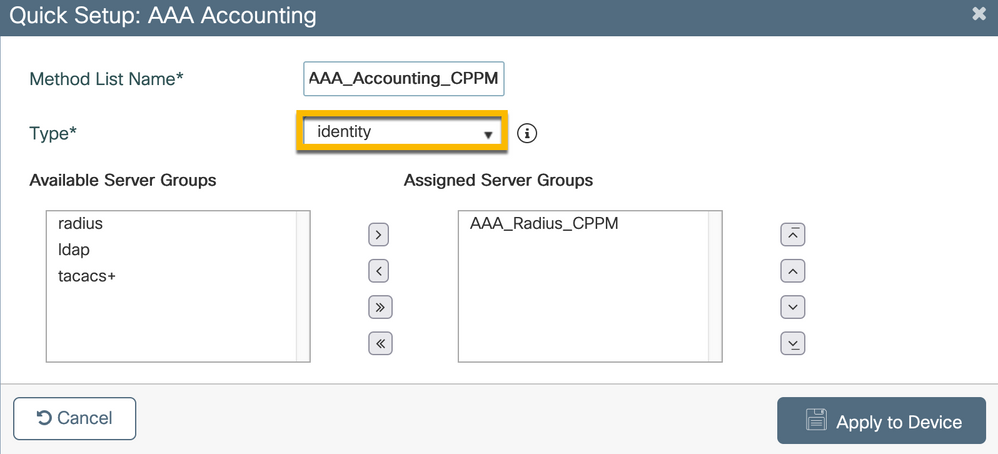

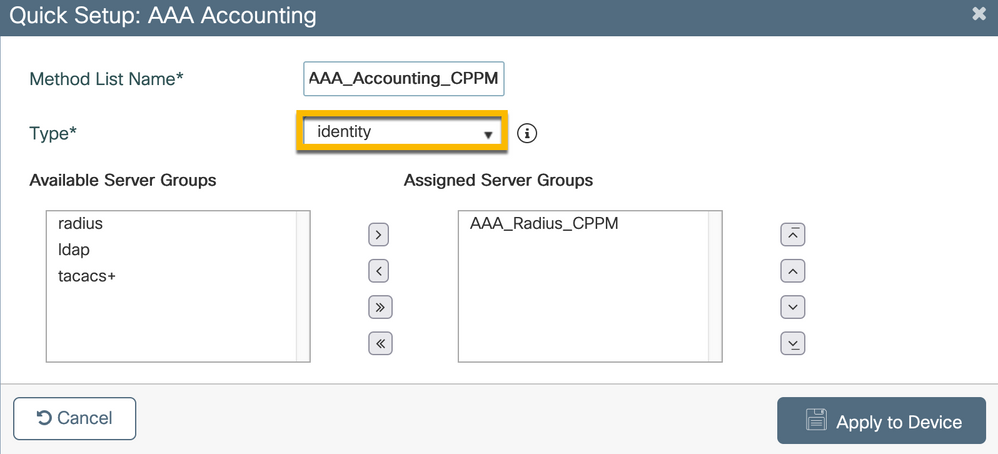

步驟 4.為訪客訪問建立記帳方法清單,並對映第2步中建立的伺服器組。 導航到Configuration > Security > AAA > AAA Method List > Accounting > +Add。從下拉選單中選擇Type Identity,然後在步驟2中配置AAA Server Group。

C9800 -配置重定向ACL

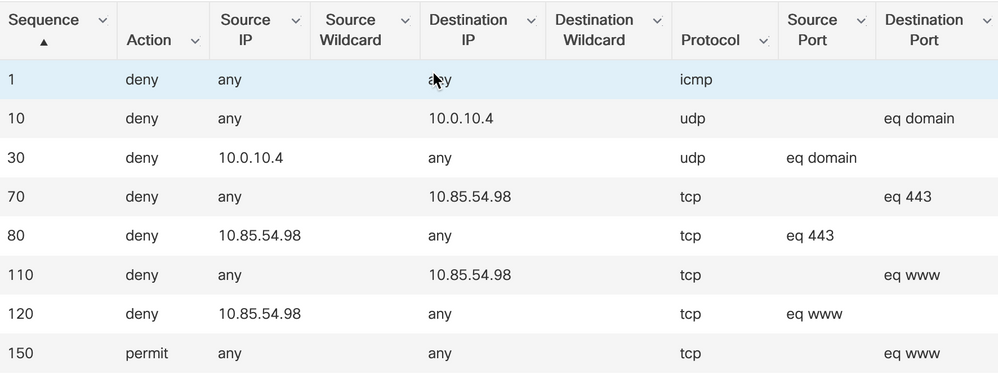

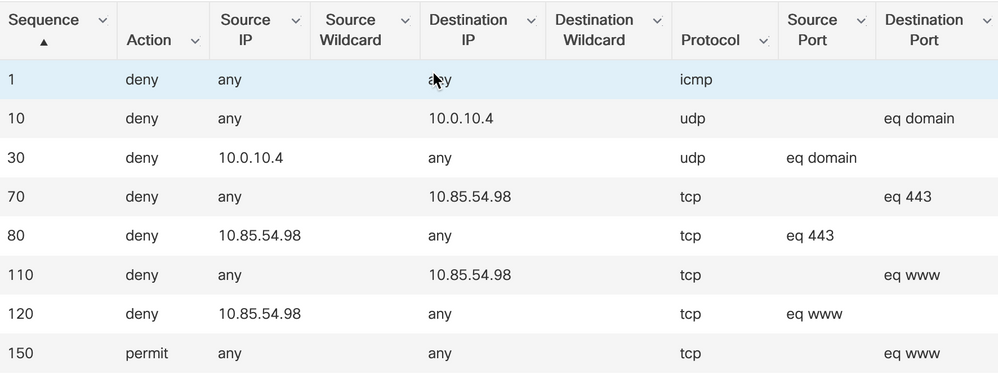

重定向ACL定義哪些流量必須重定向到訪客門戶,哪些流量允許在不進行重定向的情況下通過。 此處,ACL deny表示繞過重定向或通過,而permit表示重定向到門戶。對於每個流量類,在建立訪問控制條目(ACE)並建立與入口和出口流量均匹配的ACE時,必須考慮流量的方向。

導航到Configuration > Security > ACL,然後定義名為CAPTIVE_PORTAL_REDIRECT的新ACL。使用以下ACE配置ACL:

- ACE1:允許雙向Internet控制消息協定(ICMP)流量繞過重定向,主要用於驗證可接通性。

- ACE10、ACE30:允許雙向的DNS流量流向DNS伺服器10.0.10.4,且不會重定向到門戶。需要進行DNS查詢並攔截響應,才能觸發訪客流。

- ACE70、ACE80、ACE110、ACE120:允許透過HTTP和HTTPS訪問訪客強制網路門戶,以便向使用者提供該門戶。

- ACE150:重定向所有HTTP流量(UDP埠80)。

C9800 -訪客WLAN配置檔案配置

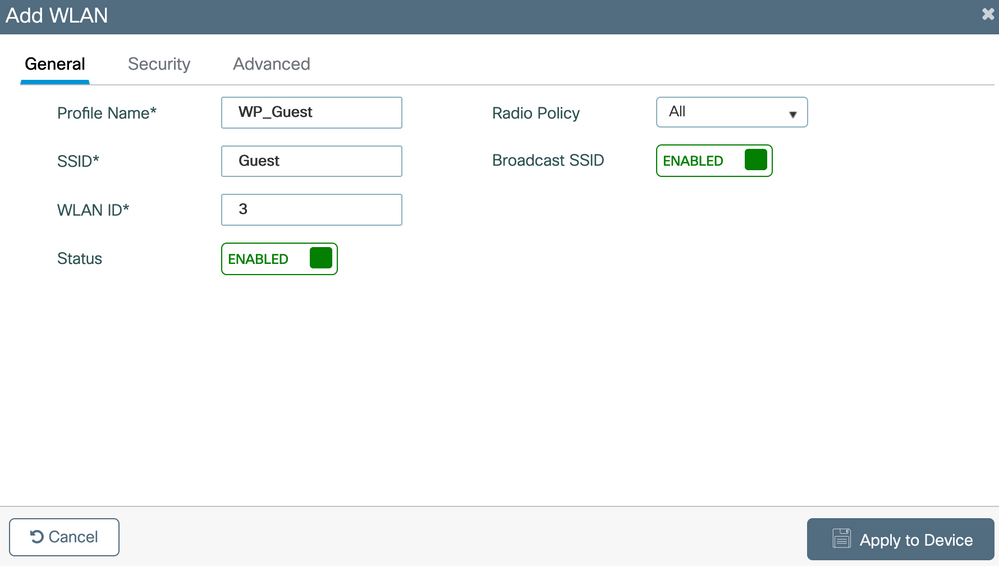

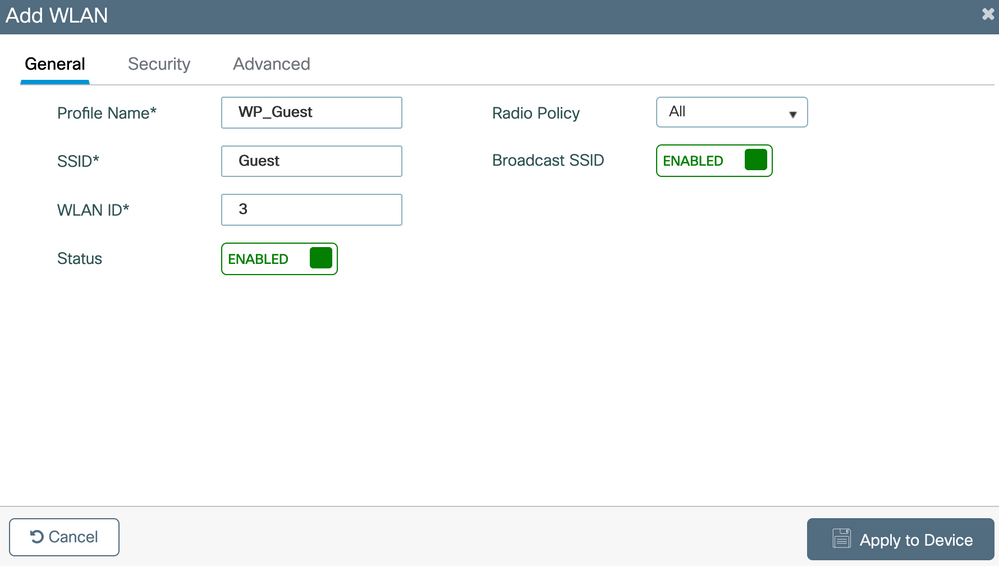

步驟 1.導航到Configuration > Tags & Profiles > Wireless > +Add。 建立新的SSID配置檔案WP_Guest,其中廣播與訪客客戶端關聯的SSID 'Guest'。

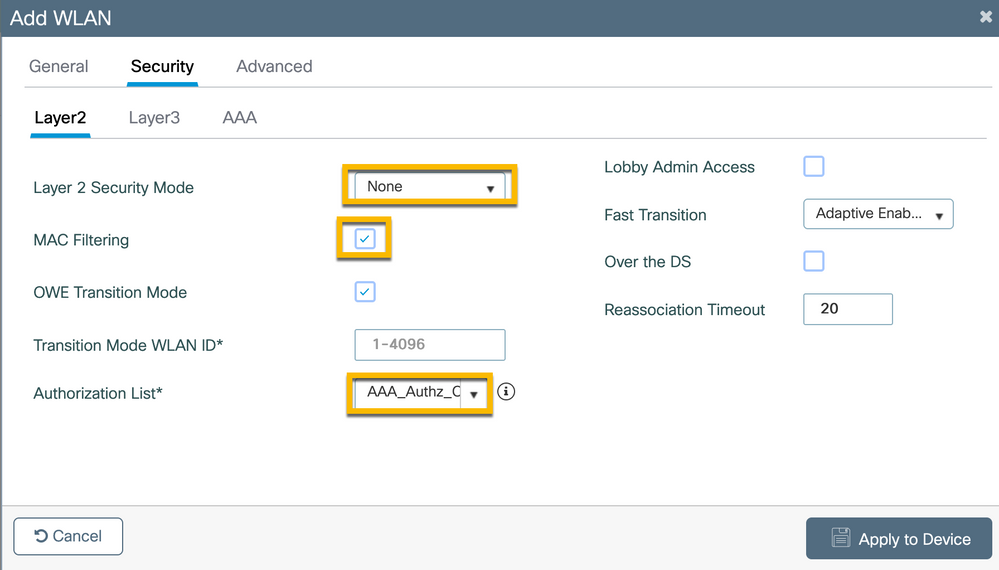

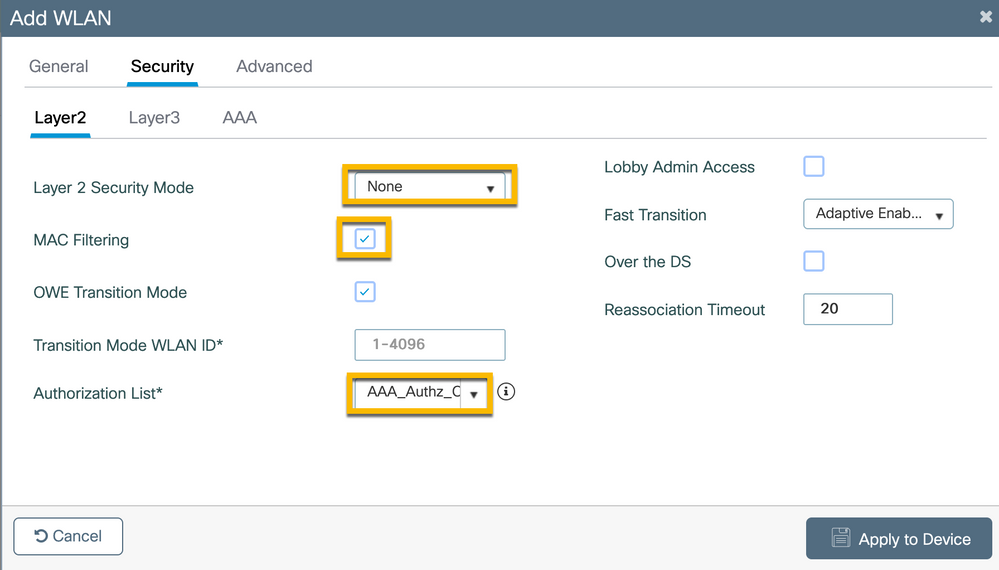

在同一個Add WLAN通話方塊下,瀏覽至Security > Layer 2標簽。

- 第2層安全模式:無

- MAC過濾:已啟用

- 授權清單:下拉選單中的AAA_Authz_CPPPM(在步驟3下配置,作為AAA配置的一部分)

C9800 -訪客策略配置檔案定義

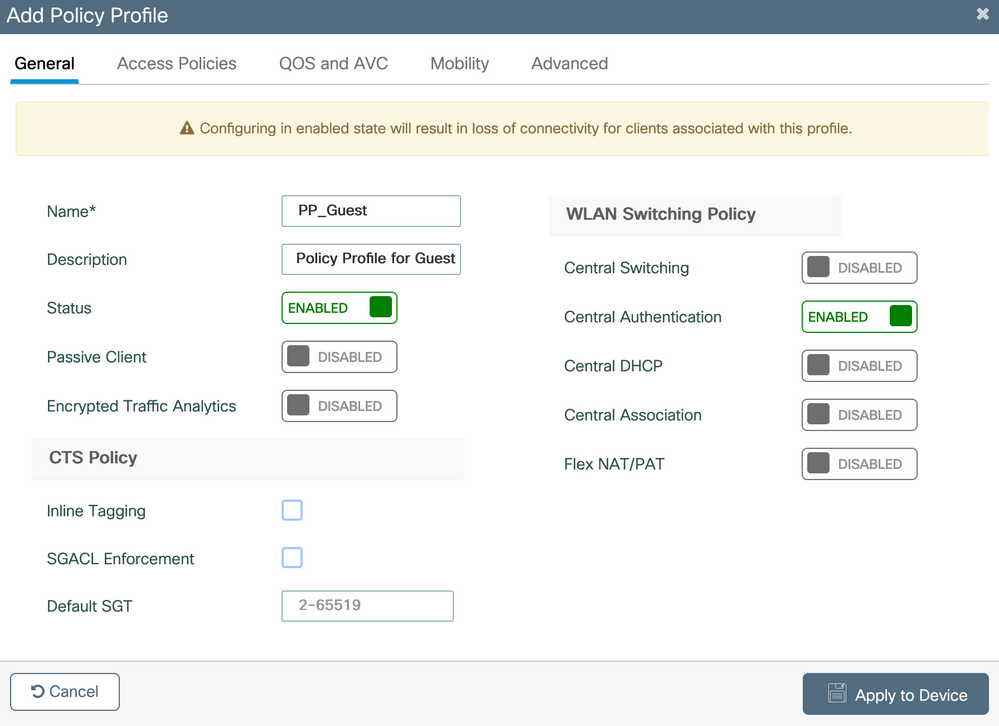

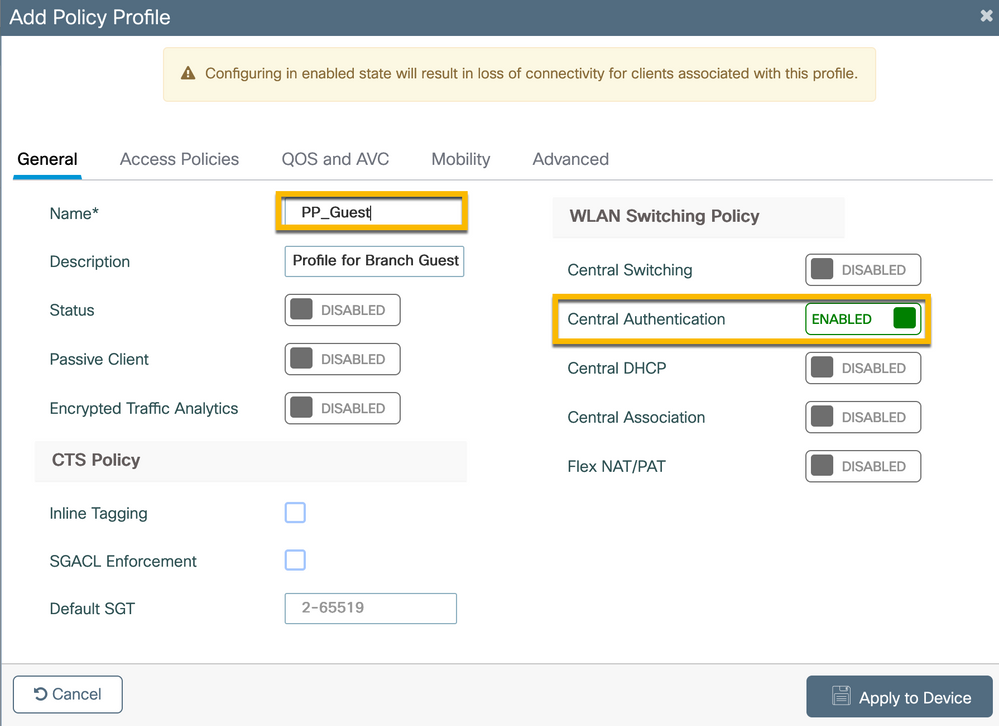

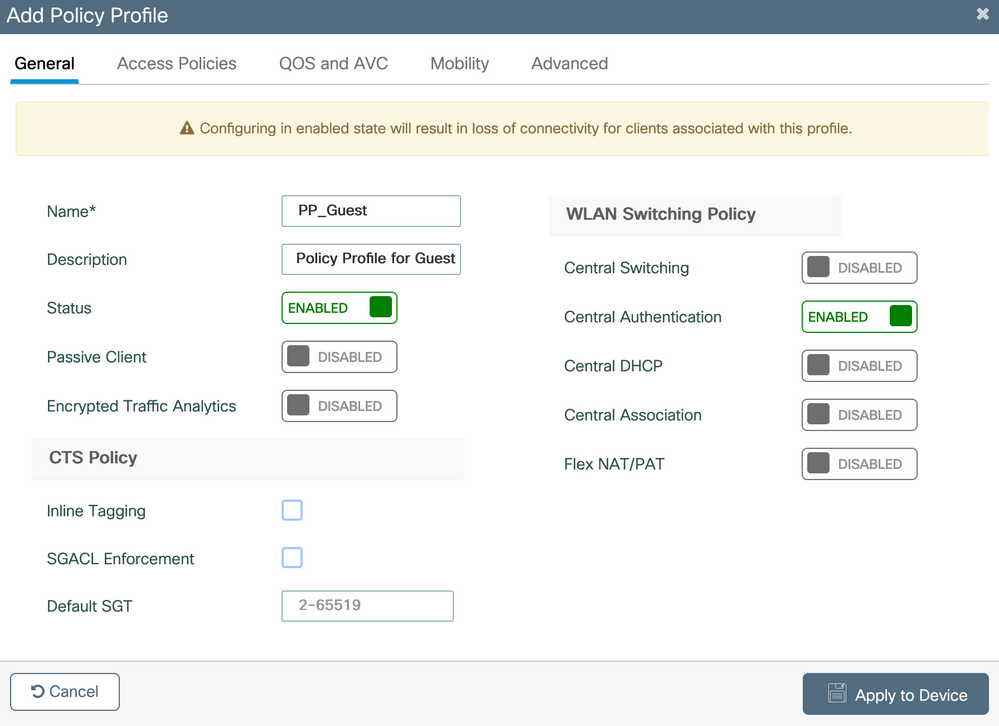

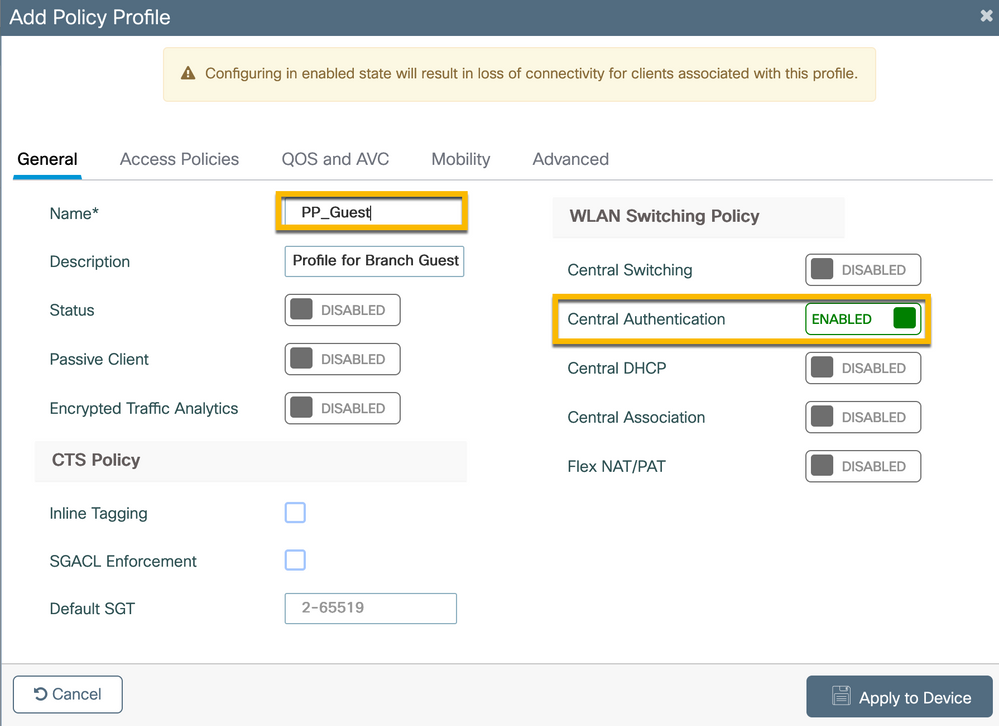

在C9800 WLC GUI上,導航至Configuration > Tags & Profiles > Policy > +Add。

名稱:PP_Guest

狀態:已啟用

集中交換:已停用

集中身份驗證:已啟用

中央DHCP:已停用

集中關聯:已停用

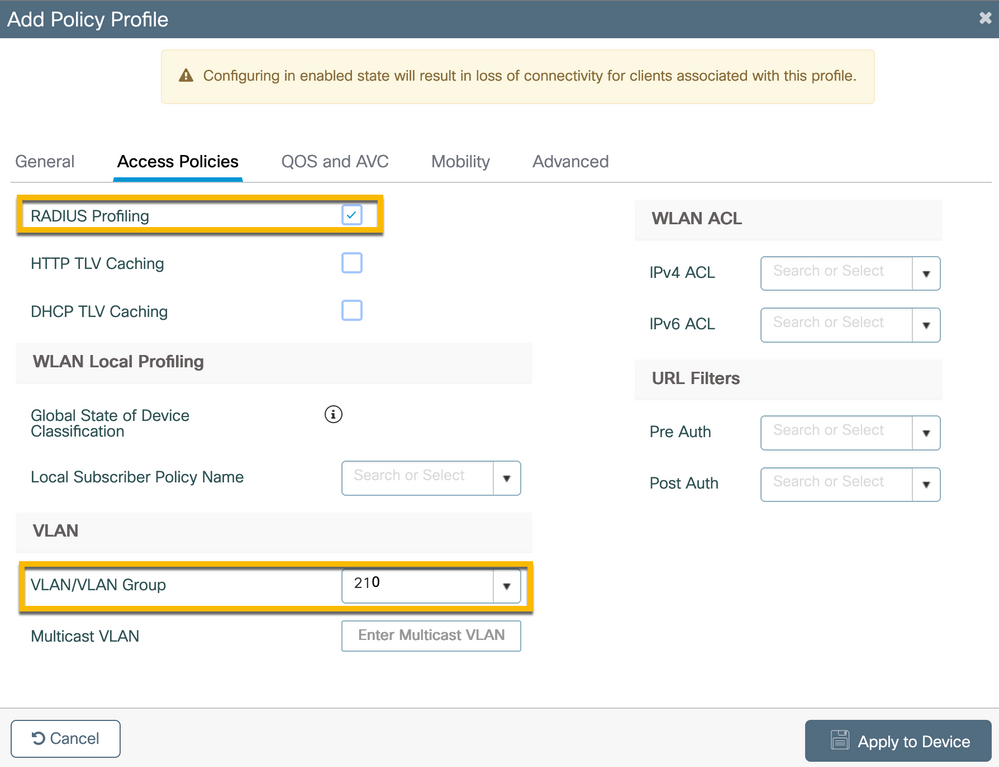

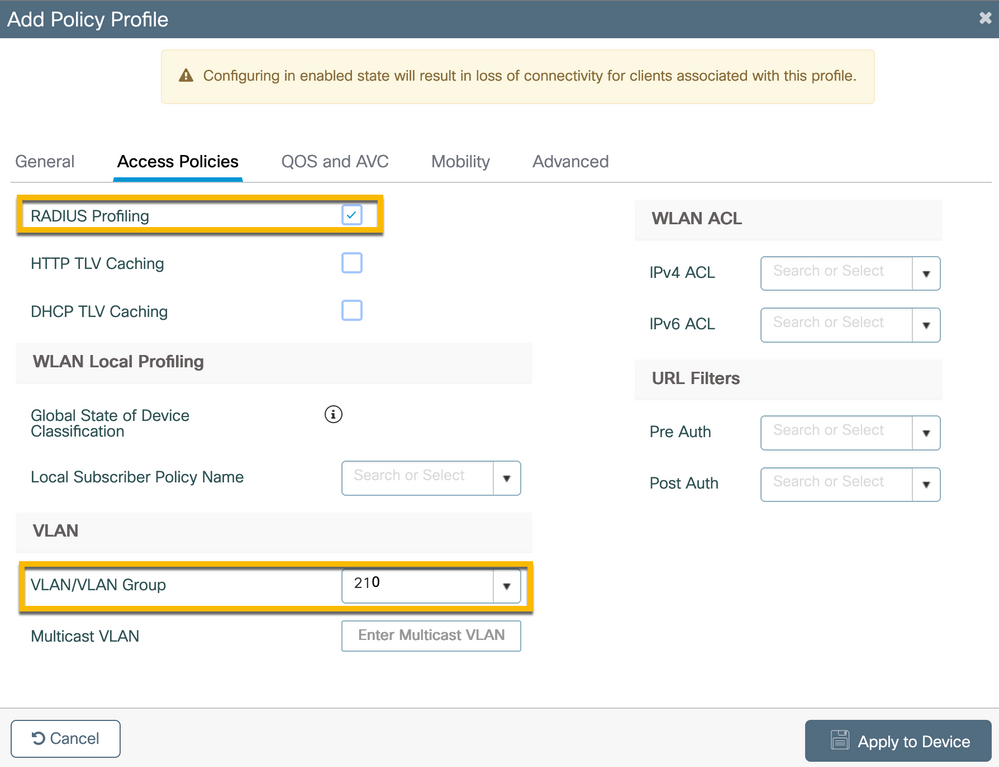

導航到同一Add Policy Profile對話方塊中的Access Policies頁籤。

- RADIUS分析:已啟用

- VLAN/VLAN組:210(即VLAN 210是每個分支機構位置的訪客本地VLAN)

注意:在9800 WLC上的VLAN下,必須在VLAN/VLAN組型別VLAN編號中定義Flex的訪客VLAN。

已知缺陷:如果WLC和Flex配置檔案中定義了相同的Flex訪客VLAN,則思科漏洞ID CSCvn48234會導致不廣播SSID。

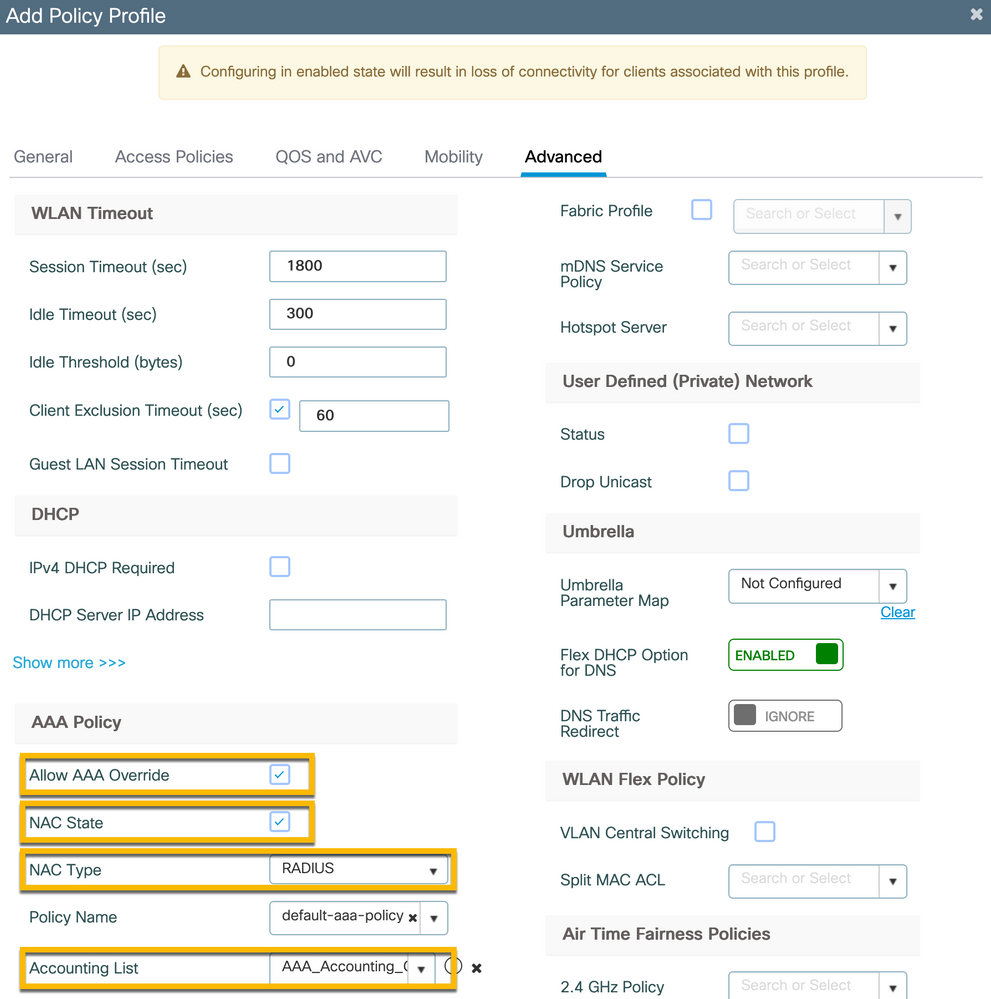

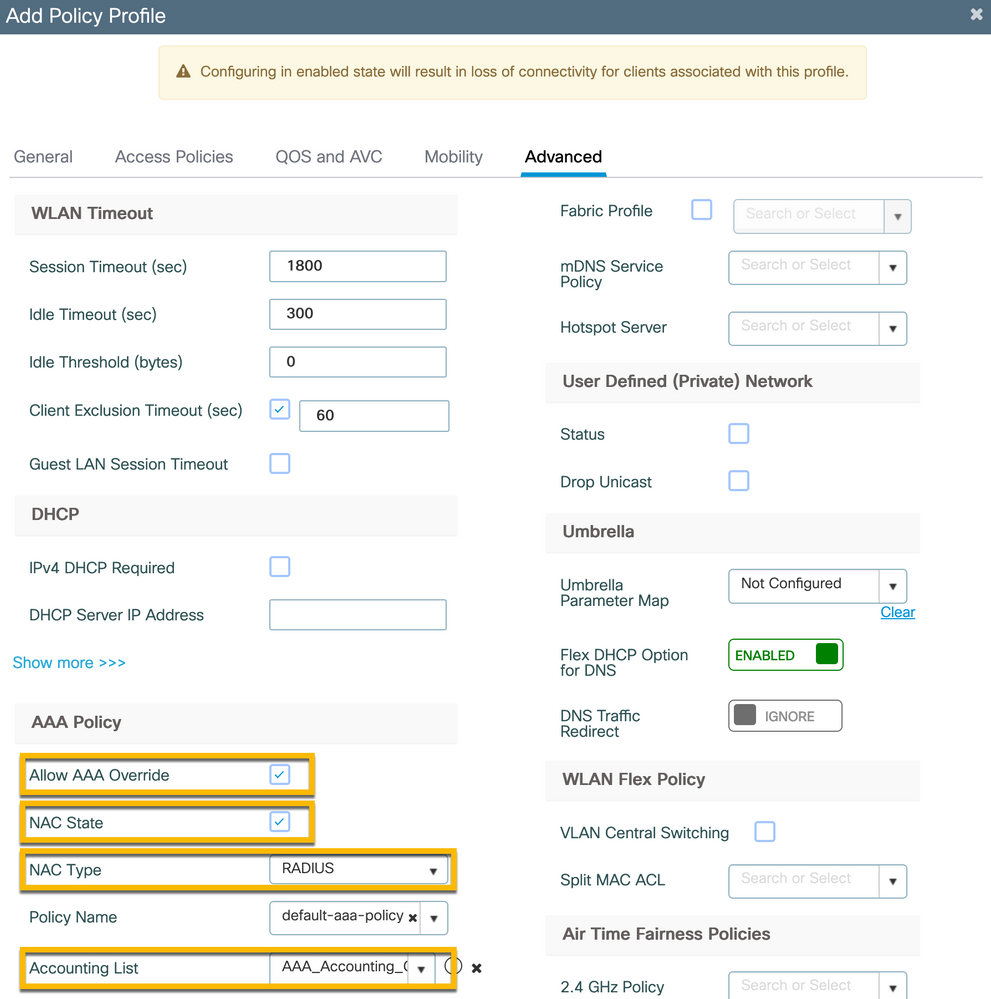

在同一個Add Policy Profile通話方塊中,瀏覽至Advanced標簽。

- 允許AAA覆蓋:已啟用

- NAC狀態:已啟用

- NAC型別:RADIUS

- 記帳清單:AAA_Accounting_CPPM(在步驟4中定義。作為AAA配置的一部分)

注意:需要「網路准入控制(NAC)狀態-啟用」才能啟用C9800 WLC以接受RADIUS CoA消息。

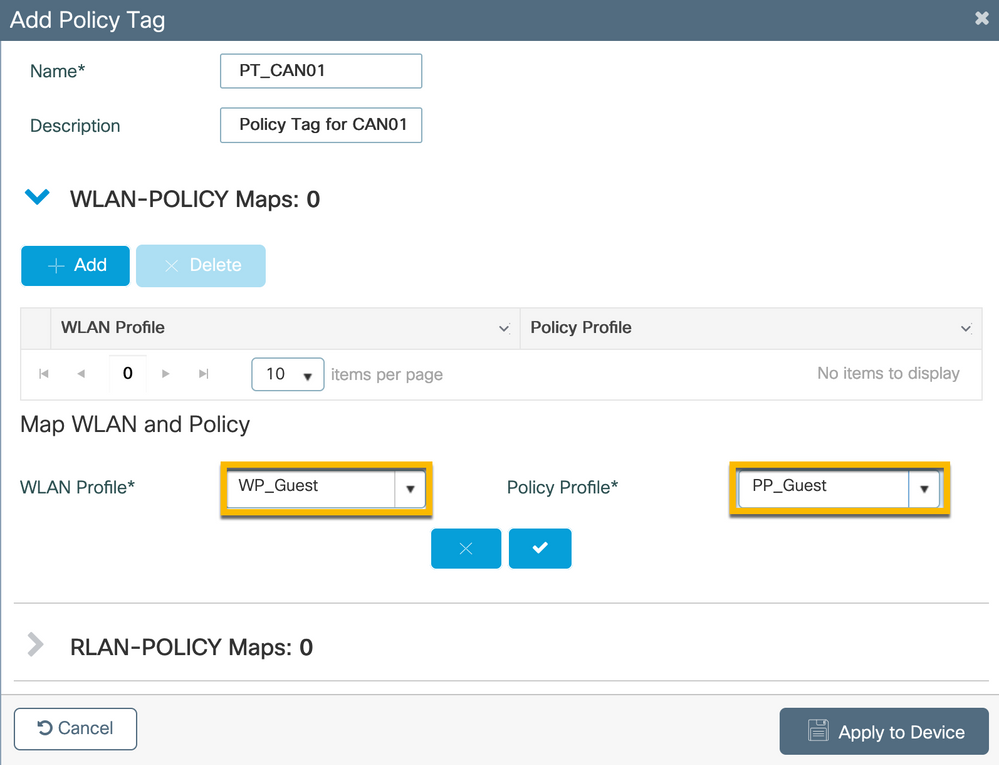

C9800 -策略標籤

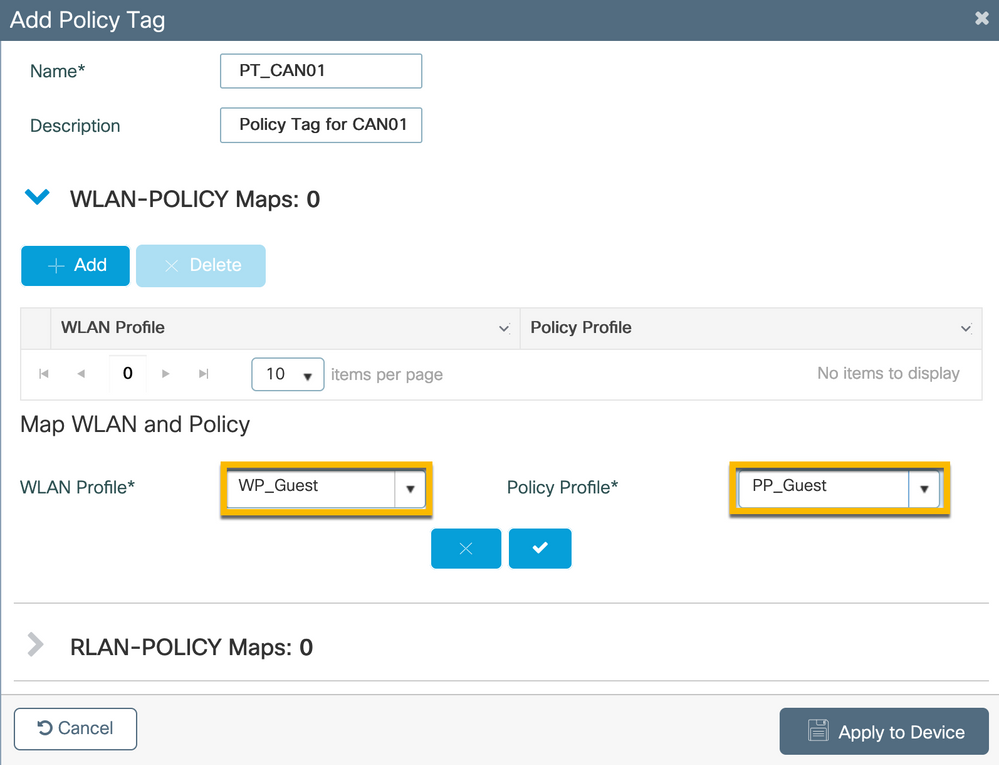

在C9800 GUI上,導航至Configuration > Tags & Profiles > Tags > Policy > +Add。

- 名稱:PT_CAN01

- 說明:CAN01分支站點的策略標籤

在同一對話方塊中Add Policy Tag,在WLAN-POLICY MAPS下按一下+Add,然後將之前建立的WLAN配置檔案對映到策略配置檔案:

- WLAN配置檔案:WP_Guest

- 策略配置檔案:PP_Guest

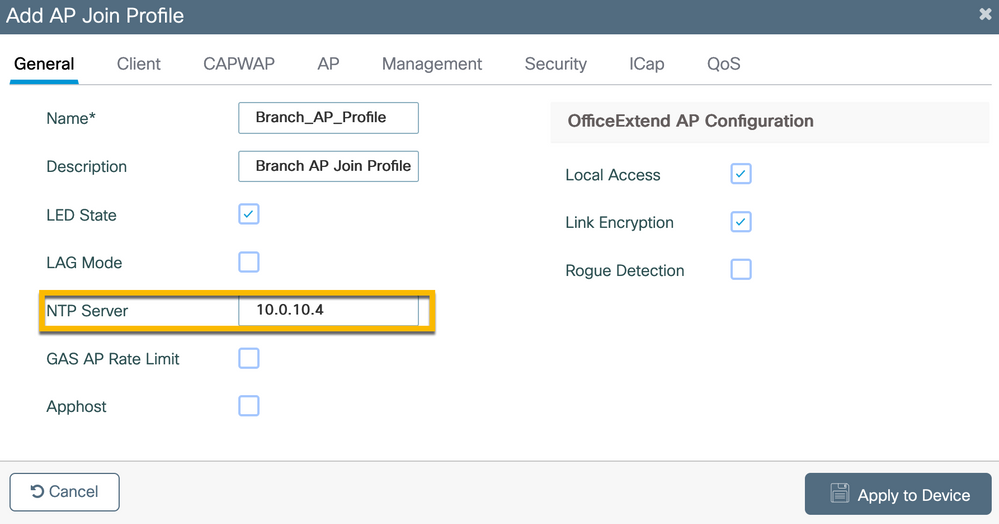

C9800 - AP加入配置檔案

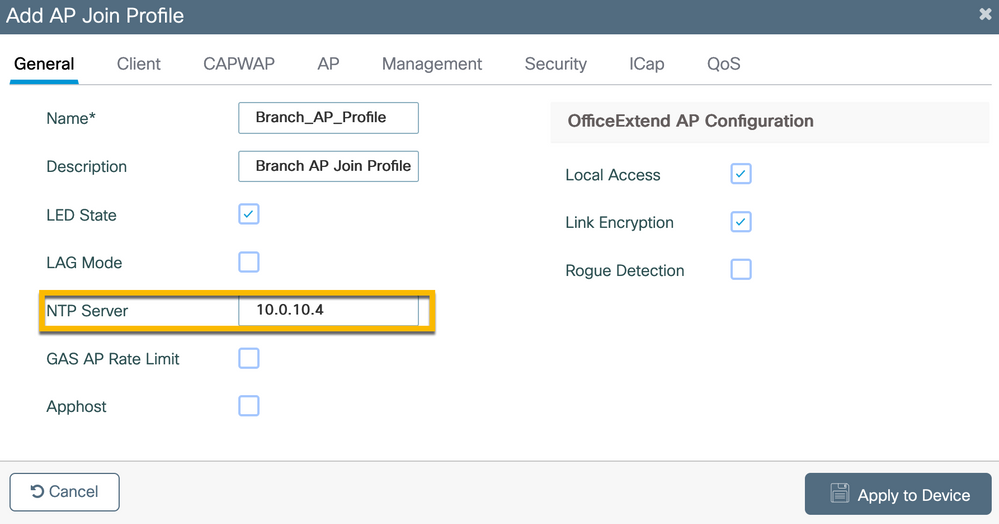

在C9800 WLC GUI上,導航至Configuration > Tags & Profiles > AP Join > +Add。

- 名稱:Branch_AP_Profile

- NTP伺服器:10.0.10.4(請參見實驗拓撲圖)。這是Branch中的AP用於同步的NTP伺服器。

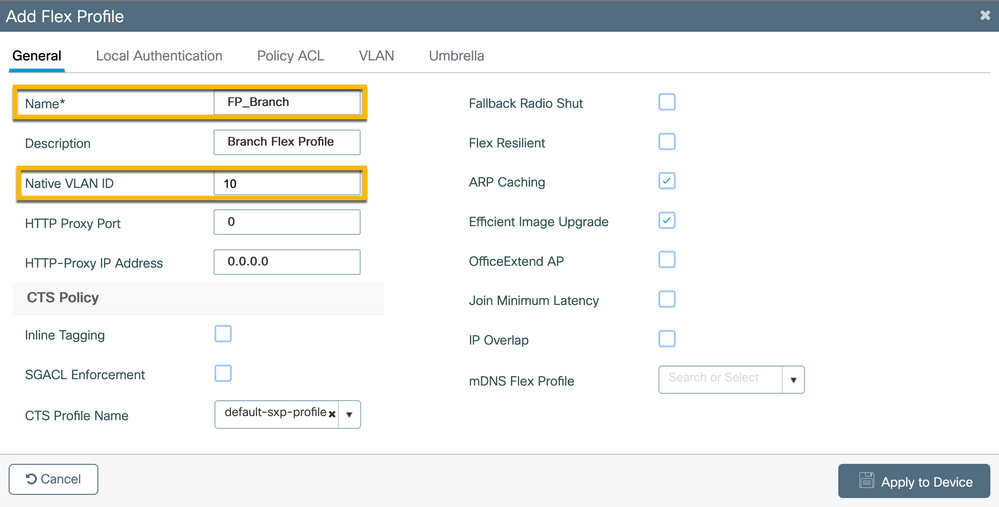

C9800 - Flex配置檔案

設定檔和標籤是模組化的,可以重複用於多個網站。

在FlexConnect部署中,如果所有分支機構站點使用相同的VLAN ID,則可以重複使用相同的Flex配置檔案。

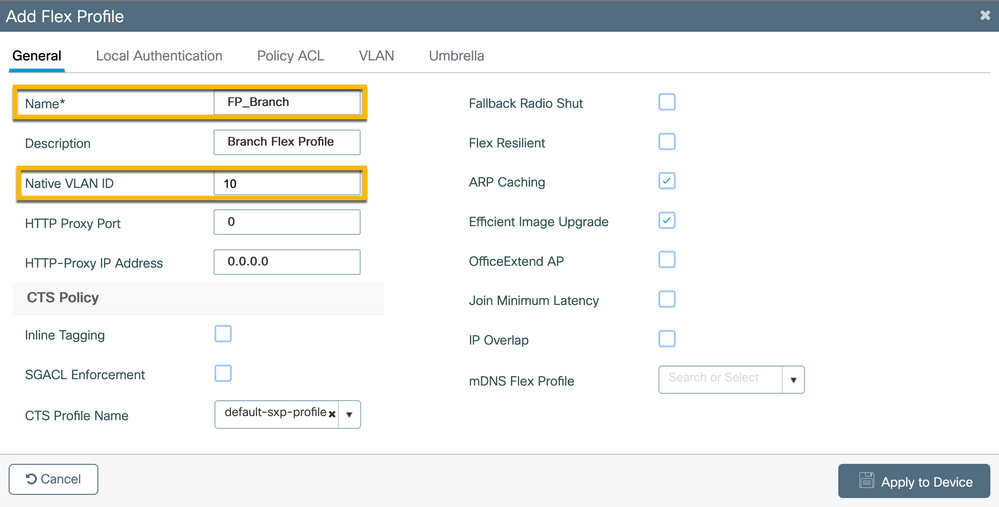

步驟 1.在C9800 WLC GUI上,導航至Configuration > Tags & Profiles > Flex > +Add。

- 名稱:FP_Branch

- 本徵VLAN ID:10(僅當具有非預設本徵VLAN且要有AP管理介面時才需要)

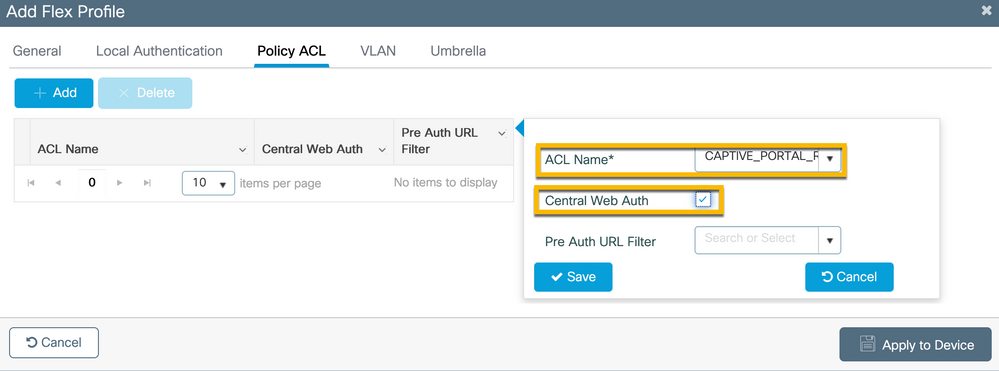

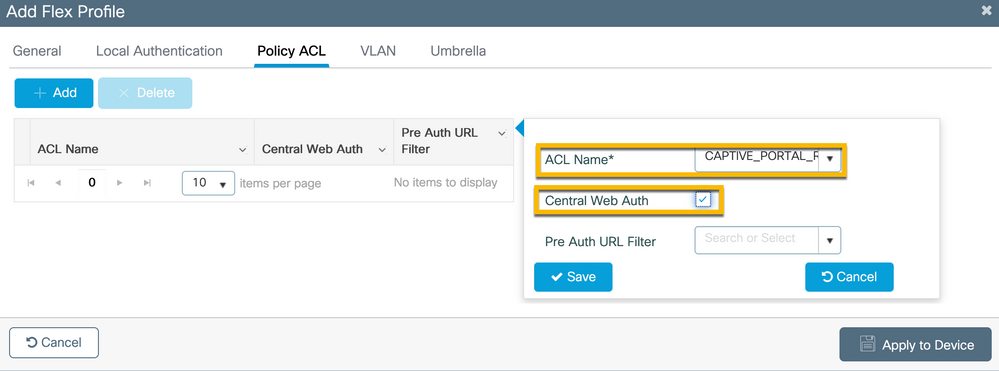

在同一個Add Flex Profile對話方塊上,導航到Policy ACL頁籤,然後按一下+Add。

- ACL名稱:CAPTIVE_PORTAL_REDIRECT

- 中央Web驗證:啟用

在Flexconnect部署中,當重定向發生在AP而不是C9800上時,每個託管AP應本地下載重定向ACL。

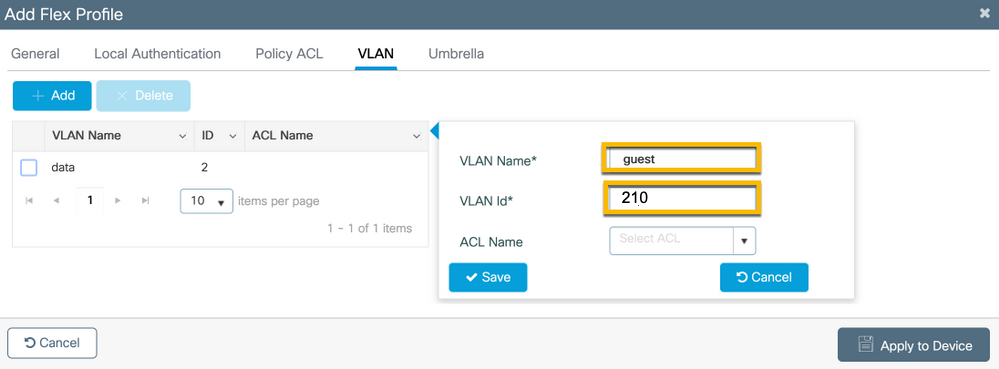

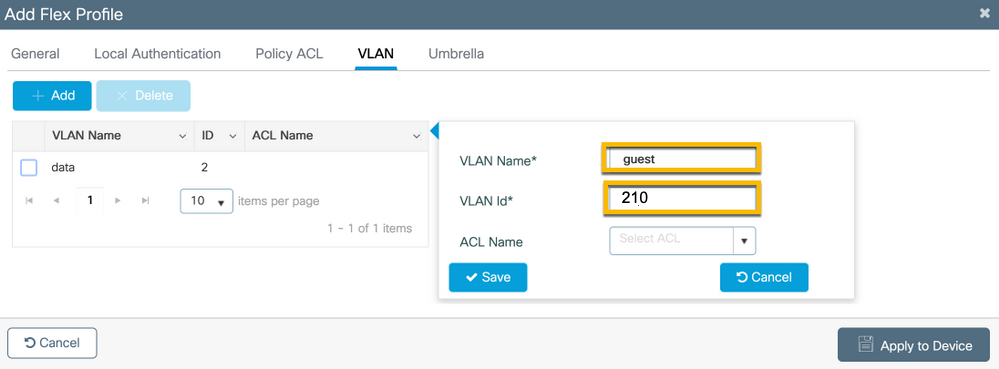

在相同的Add Flex Profile對話方塊中,導航到VLAN頁籤,然後按一下+Add(請參見實驗拓撲圖)。

- VLAN名稱:guest

- VLAN Id:210

C9800 -站點標籤

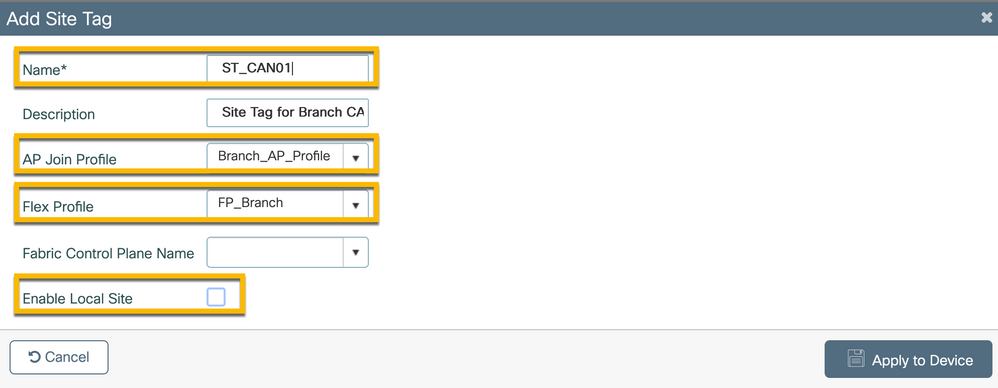

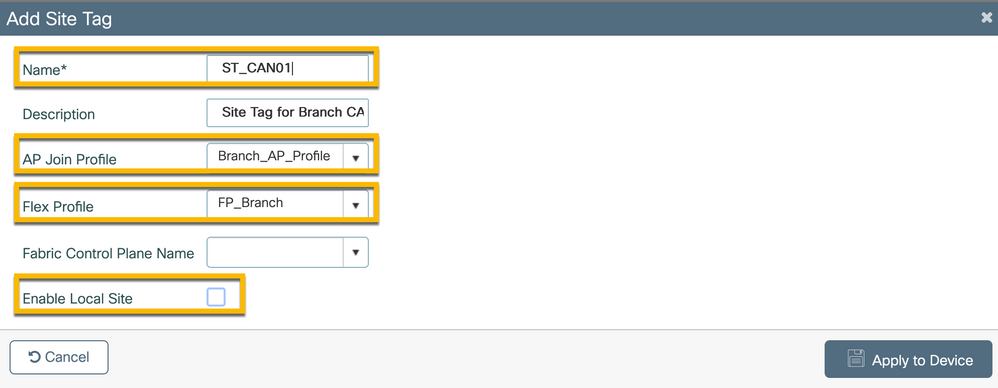

在9800 WLC GUI上,導航至Configuration > Tags & Profiles > Tags > Site > Add。

注意:為每個遠端站點建立一個必須支援兩個無線SSID的唯一站點標籤(如所述)。

在地理位置、站點標籤和Flex Profile配置之間有1-1對映。

Flex Connect站點必須具有與其關聯的Flex Connect配置檔案。每個Flex Connect站點最多可以有100個存取點。

- 名稱:ST_CAN01

- AP連線配置檔案:Branch_AP_Profile

- 彈性設定檔:FP_Branch

- 啟用本地站點:已停用

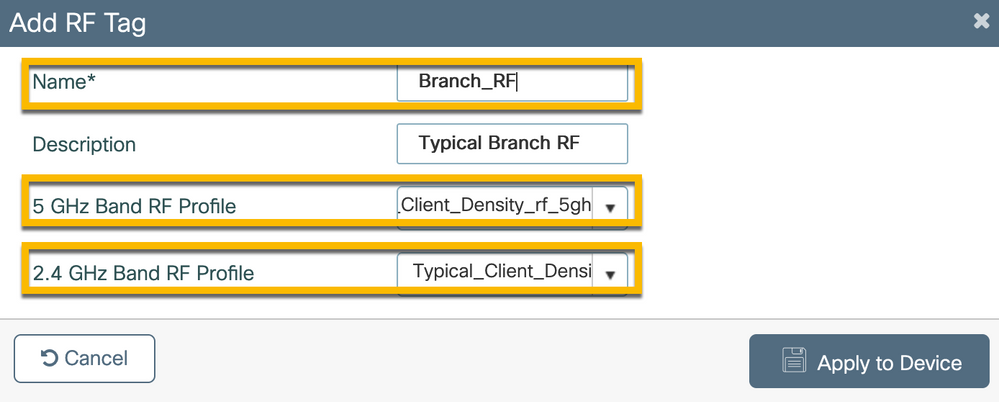

C9800 - RF配置檔案

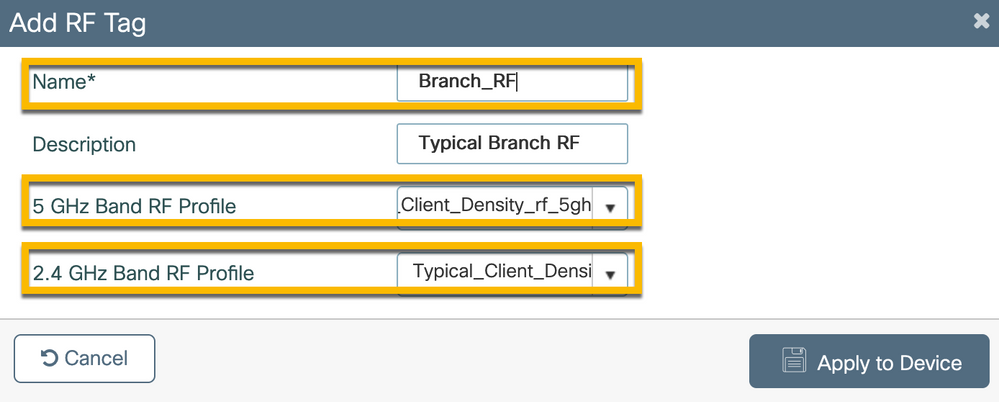

在9800 WLC GUI上,導航至Configuration > Tags & Profiles > Tags > RF > Add。

- 名稱:Branch_RF

- 5 GHz頻帶射頻(RF)設定檔:Typical_Client_Density_5gh (系統定義選項)

- 2.4 GHz頻段RF設定檔:Typical_Client_Density_2gh (系統定義選項)

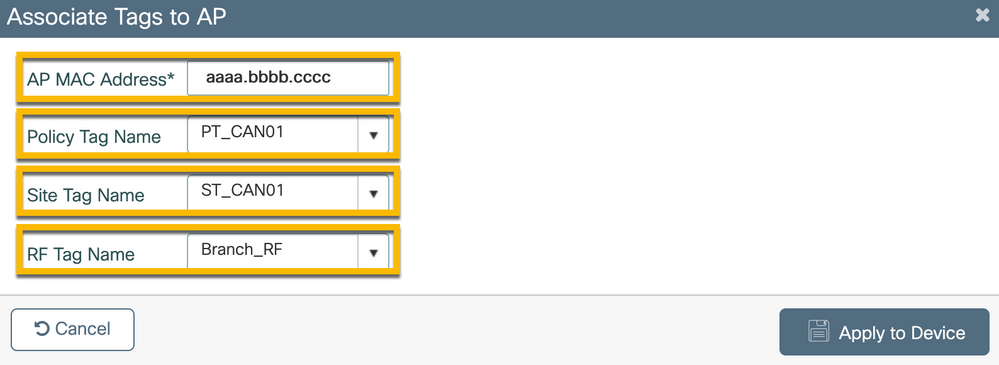

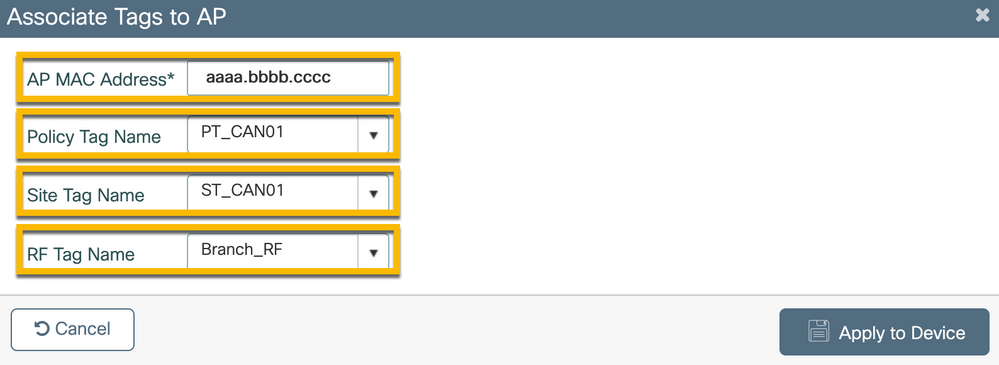

C9800 -為AP分配標籤

有兩種選項可用於為部署中的單個AP分配定義的標籤:

- 基於AP名稱的分配,它利用與AP名稱欄位中的模式匹配的regex規則(Configure > Tags & Profiles > Tags > AP > Filter)

- AP乙太網MAC地址分配(Configure > Tags & Profiles > Tags > AP > Static)

在使用思科DNA Center進行生產部署時,強烈建議使用DNAC和AP PNP工作流程,或使用9800中提供的靜態批次逗號分隔值(CSV)上傳方法,以避免手動分配每個AP。導航到Configure > Tags & Profiles > Tags > AP > Static > Add(請注意Upload File選項)。

- AP MAC地址:<AP_ETHERNET_MAC>

- 策略標籤名稱:PT_CAN01

- 站點標籤名稱:ST_CAN01

- RF標籤名稱:Branch_RF

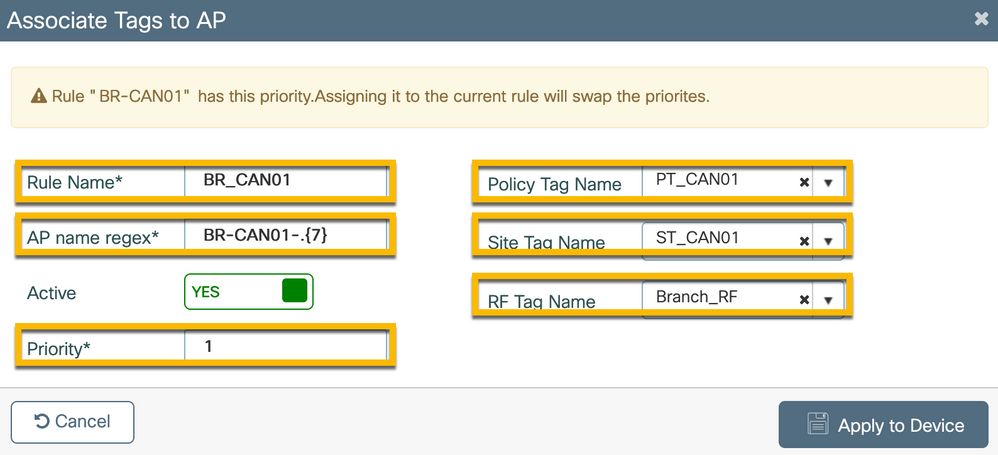

注意:從Cisco IOS® XE 17.3.4c開始,每個控制器最多有1,000個regex規則。如果部署中的站點數量超過此數量,則必須利用靜態的每MAC分配。

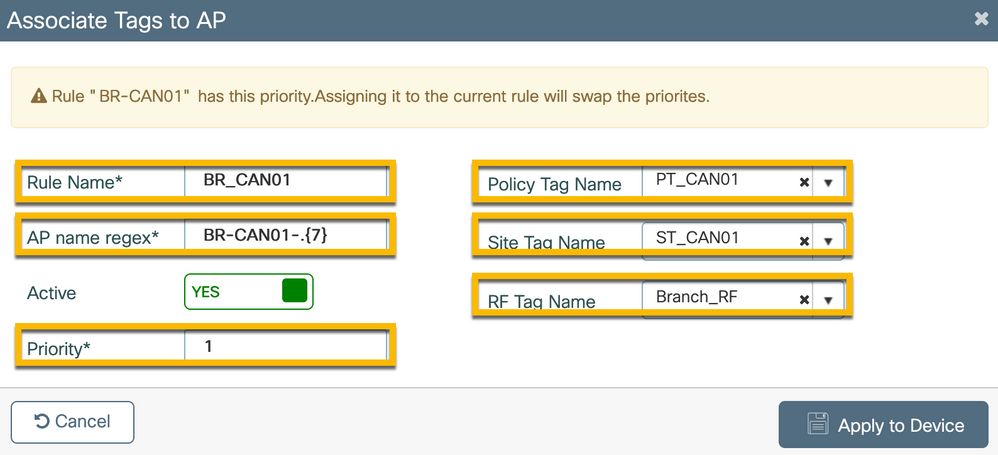

注意:或者,要使用基於AP名稱regex的標籤分配方法,請導航到Configure > Tags & Profiles > Tags > AP > Filter > Add。

- 名稱:BR_CAN01

- AP名稱正規表示式:BR-CAN01-.(7)(此規則與組織內採用的AP名稱約定匹配。在本示例中,標籤被分配給具有包含「BR_CAN01-」且後跟任意七個字元的AP名稱欄位的AP。)

- 優先順序:1

- 策略標籤名稱:PT_CAN01(如定義)

- 站點標籤名稱:ST_CAN01

- RF標籤名稱:Branch_RF

配置Aruba CPPM例項

有關基於Aruba CPPM配置的生產/最佳實踐,請聯絡您在地的HPE Aruba SE資源。

Aruba ClearPass伺服器初始配置

Aruba ClearPass是使用開放式虛擬化格式(OVF)模板在ESXi <>伺服器上部署的,該伺服器分配以下資源:

- 兩個保留的虛擬CPU

- 6 GB RAM

- 80 GB磁碟(必須在初始VM部署後手動增加,然後才能打開電腦)

申請許可證

透過Administration > Server Manager > Licensing申請平台許可證。增加Platform、Access和Onboard licenses。

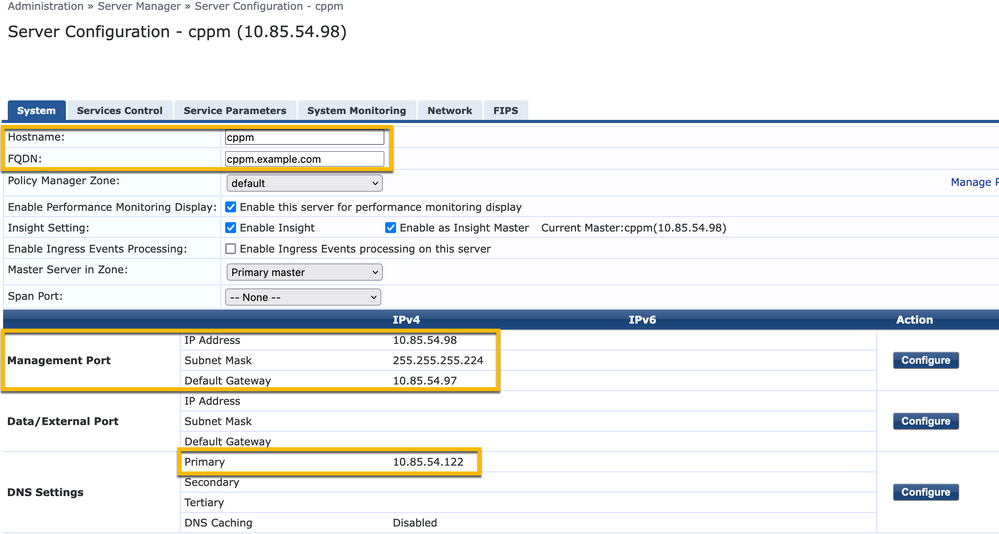

伺服器主機名

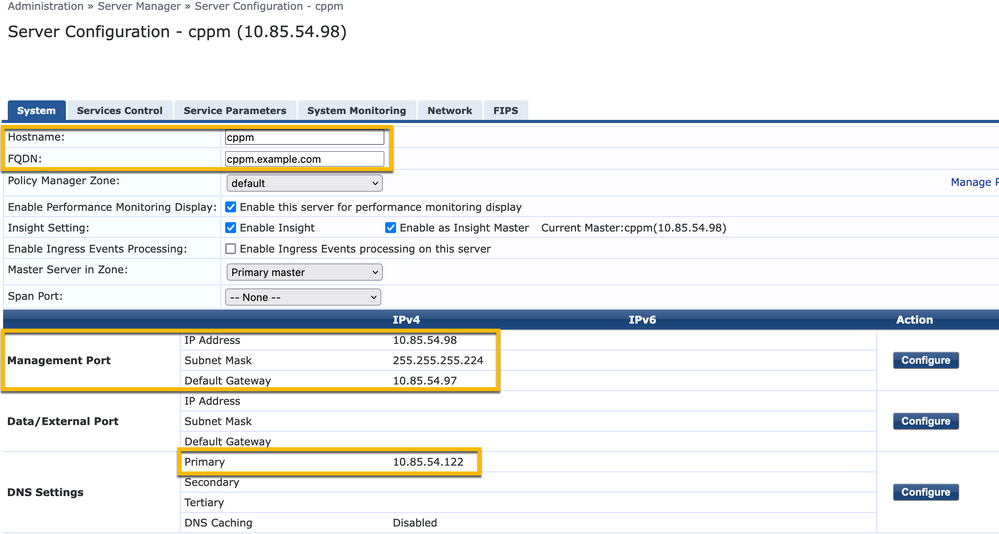

導航到Administration > Server Manager > Server Configuration,然後選擇新調配的CPPM伺服器。

- 主機名:cpppm

- FQDN: cppm.example.com

- 驗證管理埠IP編址和DNS

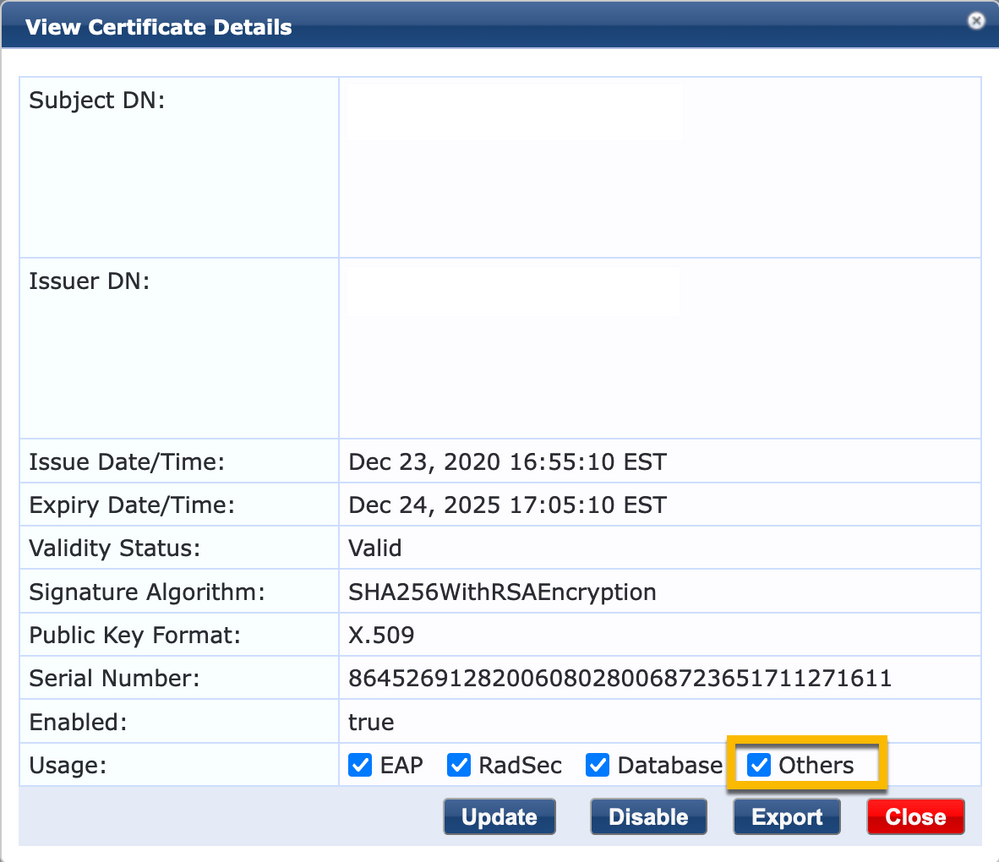

產生CPPM Web伺服器憑證(HTTPS)

當ClearPass Guest Portal頁面透過HTTPS呈現給連線到分支中的訪客Wifi的訪客客戶端時,會使用此證書。

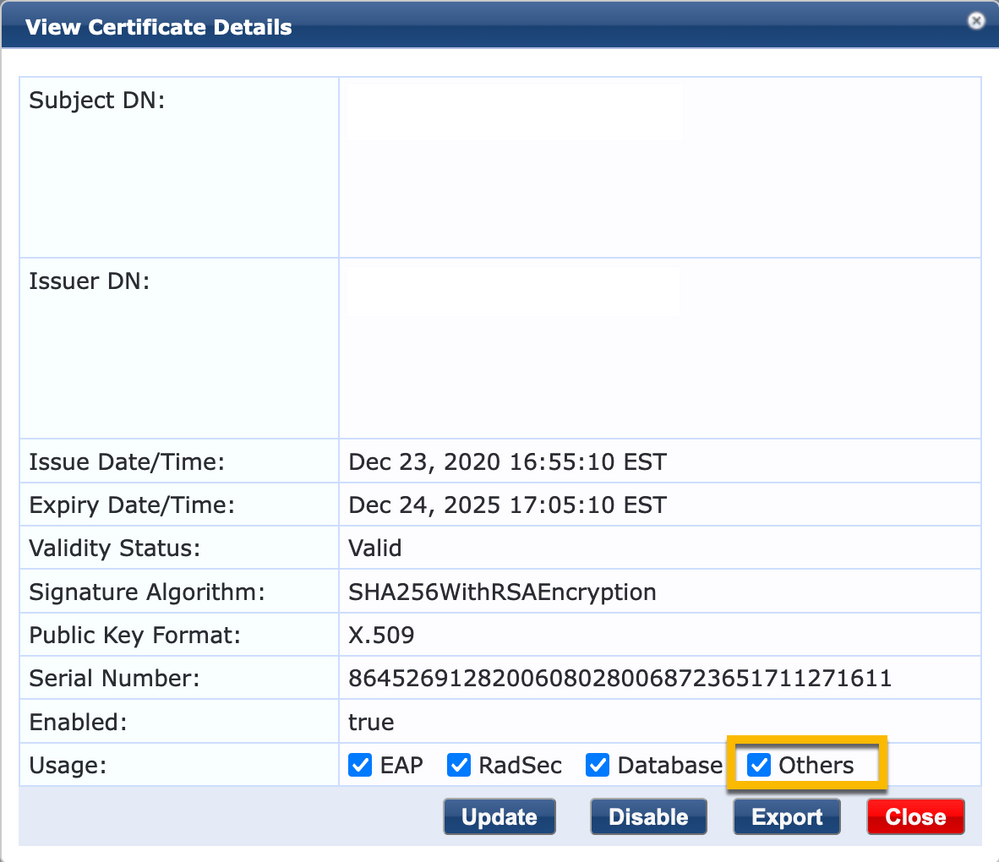

步驟 1.上傳CA公家機關證書。

導航到Administration > Certificates > Trust List > Add。

- 用法:啟用其他

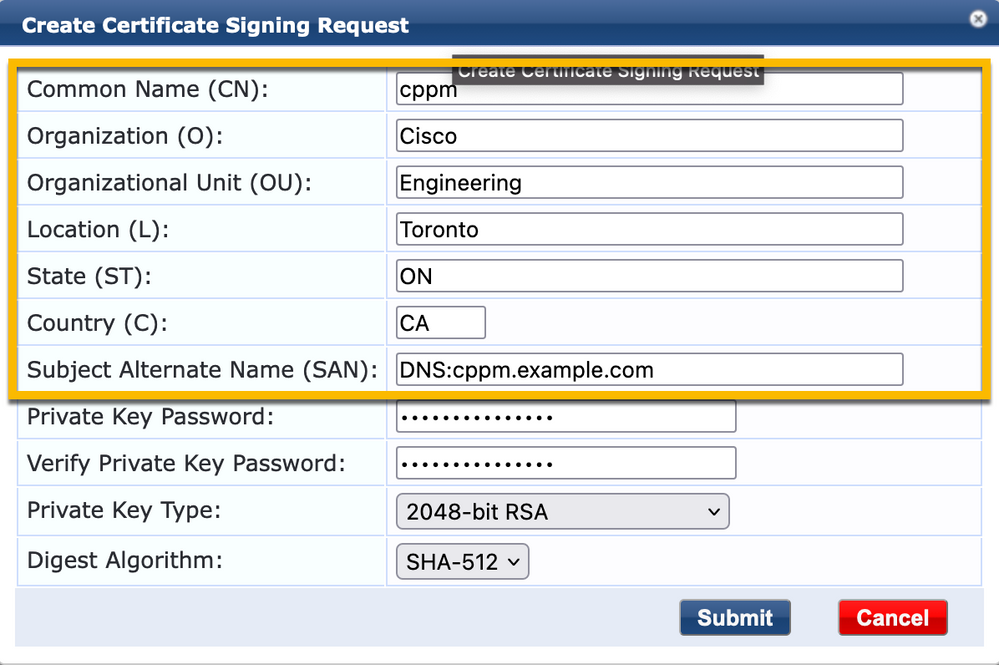

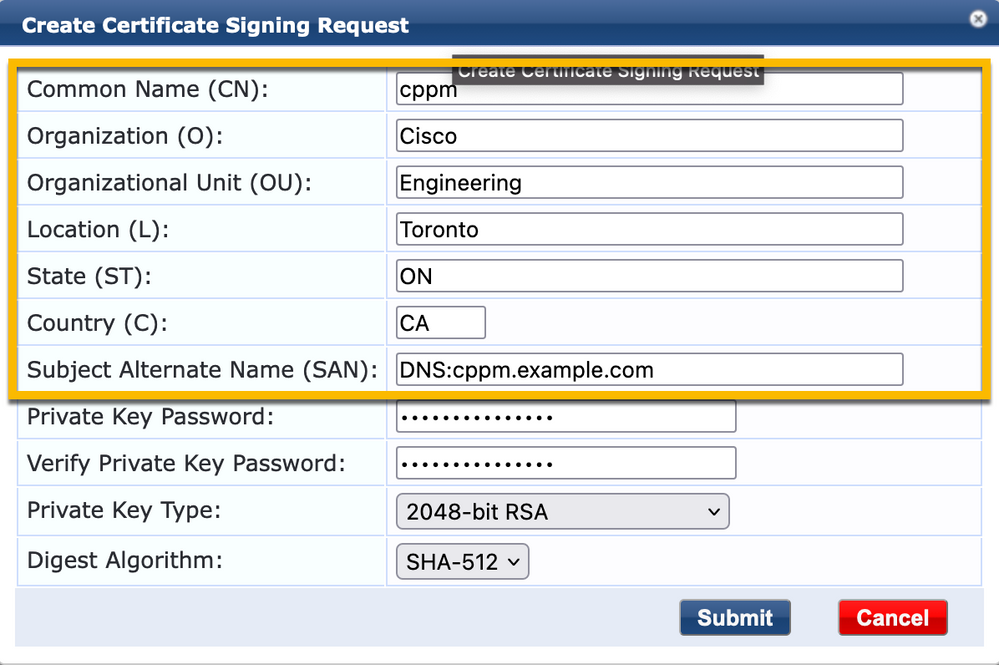

步驟 2. 建立證書簽名請求。

導航到Administration > Certificates > Certificate Store > Server Certificates > Usage: HTTPS Server Certificate。

- 按一下 Create Certificate Signing Request

- 一般名稱:CPPPM

- 組織: cppm.example.com

確保填充SAN欄位(SAN中必須存在公用名稱,並根據需要存在IP和其他FQDN)。格式是DNS<fqdn1>,DNS:<fqdn2>,IP<ip1>。

步驟 3.在您選擇的CA中,簽署新產生的CPPM HTTPS服務CSR。

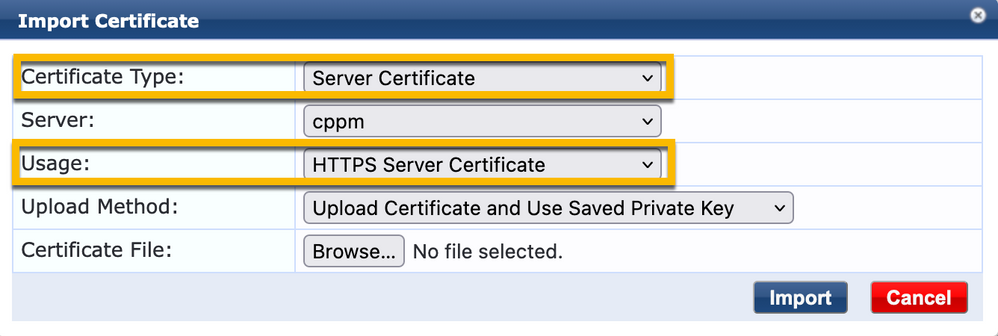

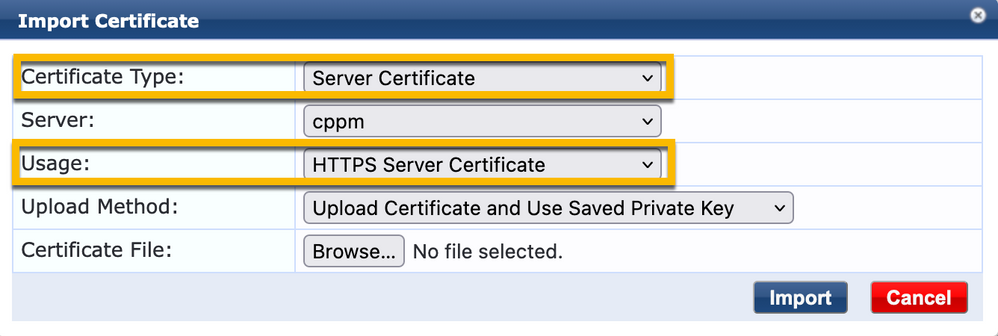

步驟 4.導航到Certificate Template > Web Server > Import Certificate。

- 證書型別:伺服器證書

- 使用方式: HTTP伺服器憑證

- 證書檔案:瀏覽並選擇CA簽名的CPPM HTTPS服務證書

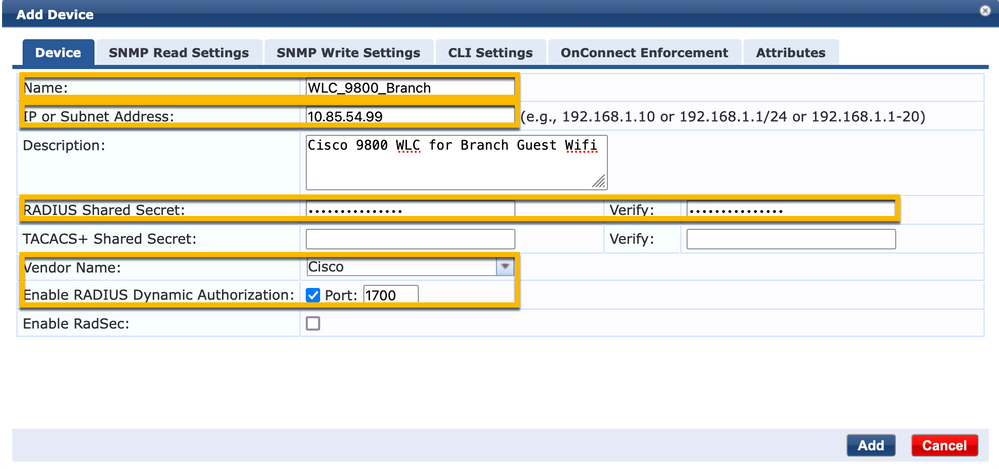

將C9800 WLC定義為網路裝置

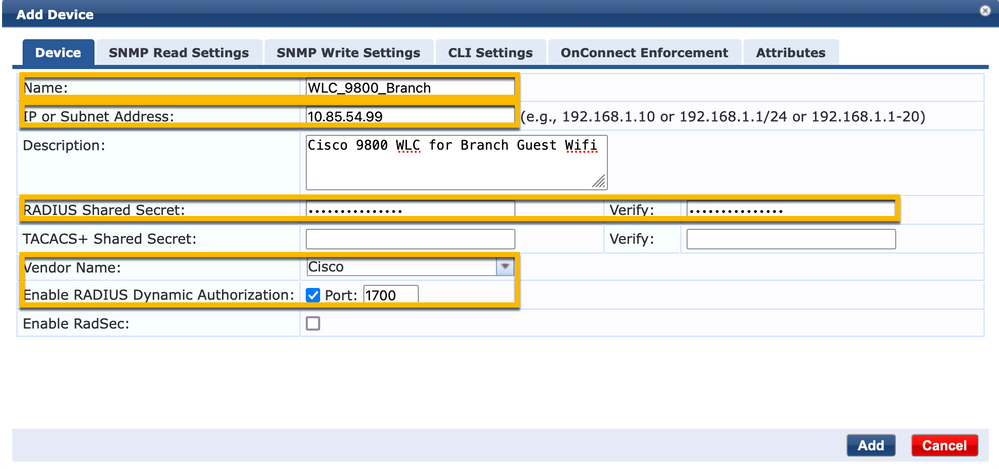

導航到Configuration > Network > Devices > Add。

- 名稱:WLC_9800_Branch

- IP或子網地址:10.85.54.99(請參閱實驗拓撲圖)

- RADIUS共用思科:<WLC RADIUS密碼>

- 供應商名稱:Cisco

- 啟用RADIUS動態授權:1700

訪客門戶頁面和CoA計時器

在整個配置中設定正確的計時器值非常重要。如果未調整計時器,則您可能會與客戶端一起運行循環Web門戶重定向,而不是處於「運行狀態」。

要注意的計時器:

- 門戶Web登入計時器:此計時器將延遲重定向頁面,然後允許訪問訪客門戶頁面以通知CPPM服務狀態轉換、註冊終端自定義屬性「Allow-Guest-Internet」值並觸發從CPPM到WLC的CoA進程。導航到

Guest > Configuration > Pages > Web Logins。

- 選擇Guest Portal Name: Lab Anonymous Guest Registration(此訪客門戶頁面配置詳見圖示)

- 按一下 Edit

- 登入延遲:6秒

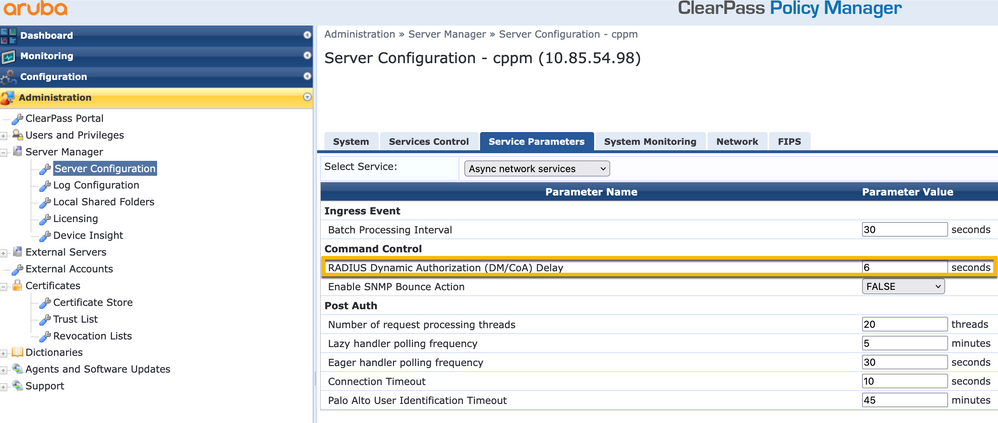

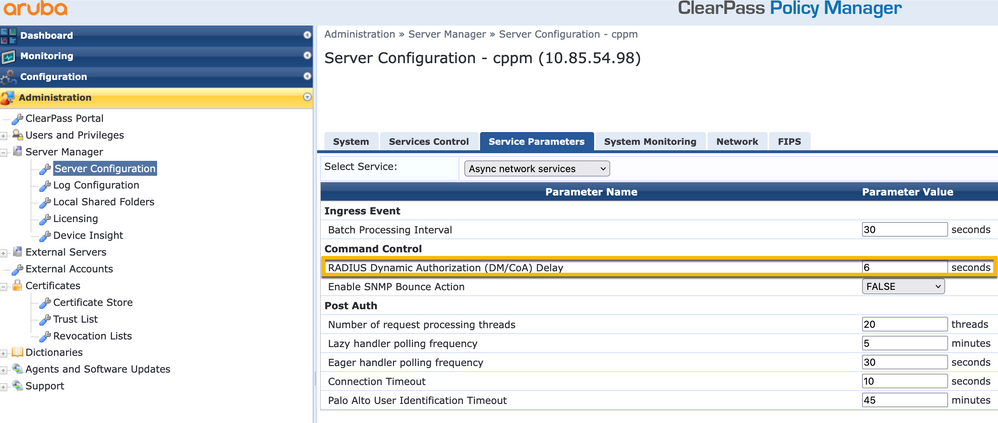

- ClearPass CoA延遲計時器:這會延遲從ClearPass到WLC的CoA訊息產生。在CoA確認(ACK)從WLC返回之前,CPPM在內部成功轉換客戶端終端的狀態需要此步驟。實驗室測試顯示來自WLC的次毫秒響應時間,如果CPPM尚未完成終端屬性更新,來自WLC的新RADIUS會話將與未經身份驗證的MAB服務實施策略匹配,然後再次向客戶端提供重定向頁面。導航到

CPPM > Administration > Server Manager > Server Configuration,然後選擇CPPM Server > Service Parameters。

- RADIUS動態授權(DM/CoA)延遲-設定為六秒

ClearPass -訪客CWA配置

ClearPass-side CWA配置由(3)服務點/階段組成:

| ClearPass元件 |

服務型別 |

目的 |

| 1. 策略管理器 |

服務:Mac身份驗證 |

如果自訂屬性Allow-Guest-Internet= TRUE,則允許它進入網路。 否則,觸發Redirect和COA: Reauthenticate。 |

| 2. 訪客 |

Web登入 |

顯示匿名登入AUP頁面。

Post-auth設定自定義屬性Allow-Guest-Internet= TRUE。 |

| 3. 策略管理器 |

服務:基於Web的身份驗證 |

將端點更新為 Known

設定自訂屬性Allow-Guest-Internet= TRUE

COA: Reauthenticate |

ClearPass端點中繼資料屬性:Allow-Guest-Internet

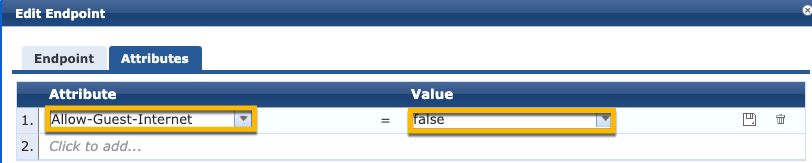

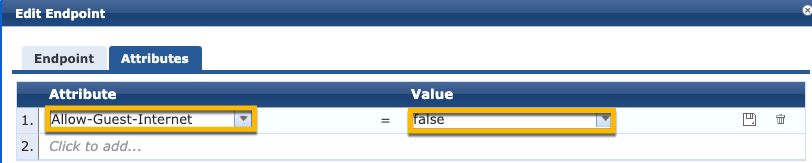

建立型別為Boolean的後設資料屬性,以便在客戶端在「Webauth掛起」和「運行」狀態之間轉換時跟蹤訪客終端狀態:

- 連線到Wifi的新訪客已設定預設後設資料屬性,以便Allow-Guest-Internet=false。根據此屬性,客戶端身份驗證會透過MAB服務

- 按一下AUP Accept按鈕時,會更新其後設資料屬性,以便Allow-Guest-Internet=true。基於此屬性的後續MAB設定為True允許非重定向訪問Internet

導航到ClearPass > Configuration > Endpoints,從清單中選擇任何終端,點選Attributes選項卡,使用值增加Allow-Guest-Internetfalse,然後Save。

注意:您也可以編輯相同的端點,並在之後立即刪除此屬性-此步驟只會在端點metadata DB中建立一個可用於策略的欄位。

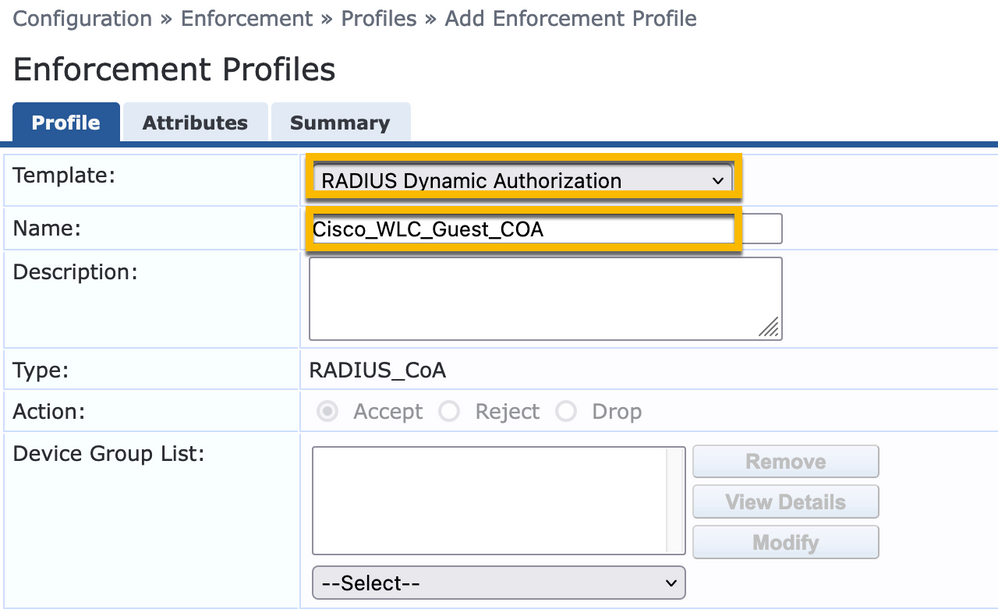

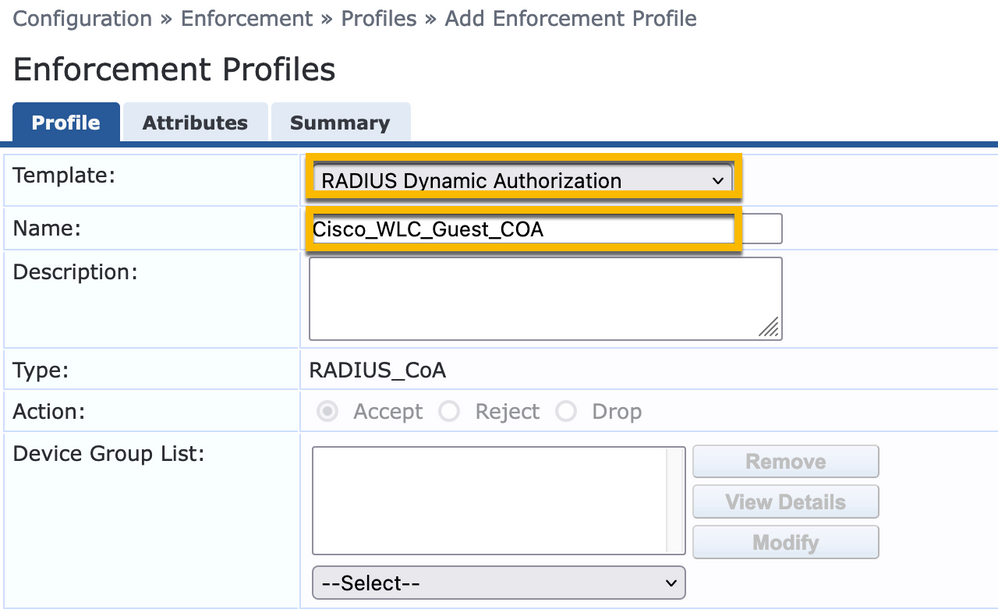

ClearPass重新驗證實施策略配置

在訪客門戶頁面上客戶端接受AUP後,立即建立分配給訪客客戶端的強制配置檔案。

導航到ClearPass > Configuration > Profiles > Add。

- 模板:RADIUS動態授權

- 名稱:Cisco_WLC_Guest_COA

| Radius:IETF |

Calling-Station-Id |

%{Radius:IETF:Calling-Station-Id} |

| Radius:Cisco |

Cisco-AVPair |

subscriber:command=reauthenticate |

| Radius:Cisco |

Cisco-AVPair |

%{Radius:Cisco:Cisco-AVPair:subscriber:audit-session-id} |

| Radius:Cisco |

Cisco-AVPair |

subscriber:reauthenticate-type=last-type=last |

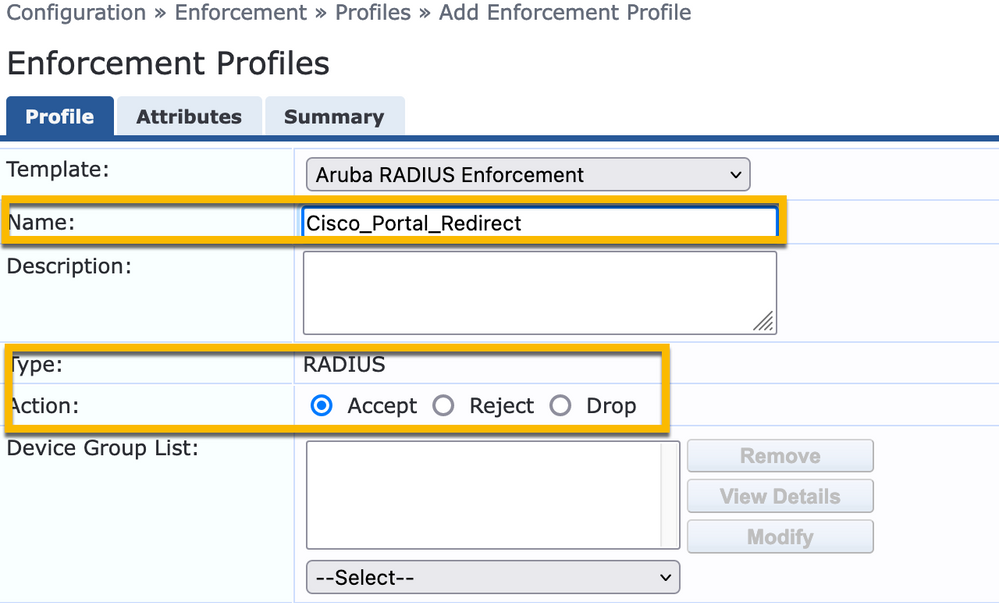

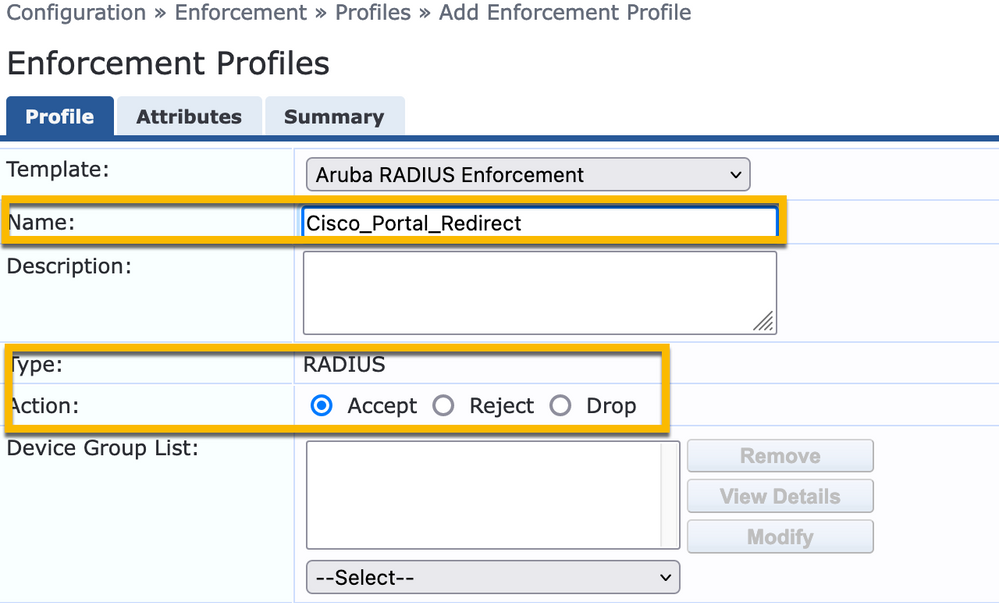

ClearPass訪客門戶重定向實施配置檔案配置

建立在初始MAB階段應用到訪客的實施配置檔案,當MAC地址在「Allow-Guest-Internet」設定為「true」的CPPM終端資料庫中未找到時。

這會導致9800 WLC將訪客客戶端重定向到CPPM訪客門戶以進行外部身份驗證。

導航到ClearPass > Enforcement > Profiles > Add。

- 名稱:Cisco_Portal_Redirect

- 型別:RADIUS

- 操作:接受

ClearPass重新導向強制設定檔

ClearPass重新導向強制設定檔

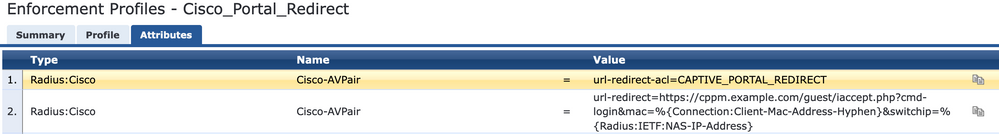

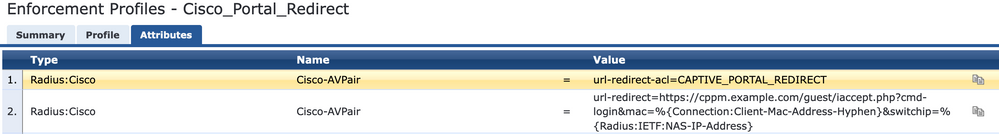

在同一對話方塊的Attributes頁籤下,根據此影象配置兩個屬性:

ClearPass重新導向設定檔屬性

ClearPass重新導向設定檔屬性

url-redirect-acl屬性設定為CAPTIVE-PORTAL-REDIRECT,這是在C9800上建立的ACL的名稱。

注意:RADIUS消息中僅傳遞對ACL的引用,而不傳遞ACL內容。在9800 WLC上建立的ACL名稱必須完全符合此RADIUS屬性的值,如下所示。

url-redirect屬性由幾個參陣列成:

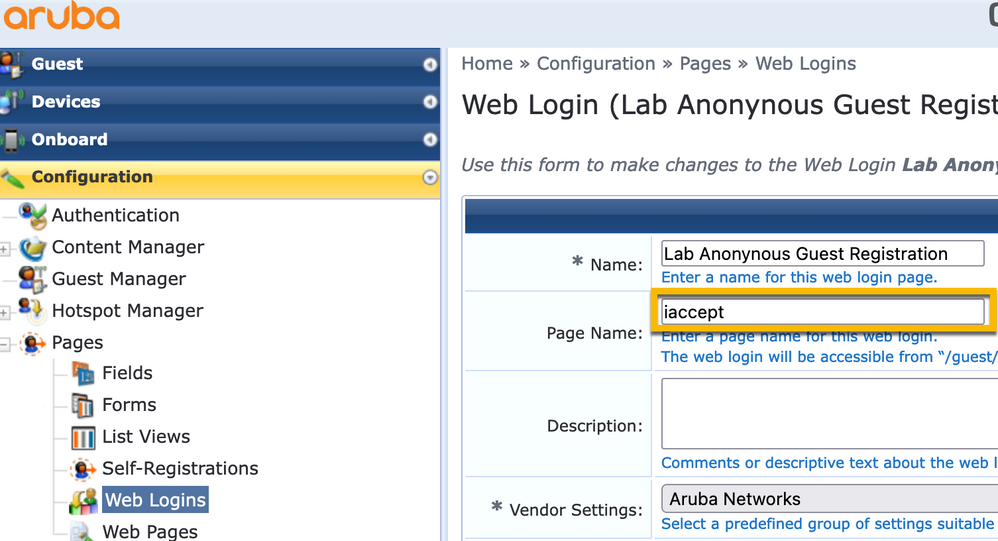

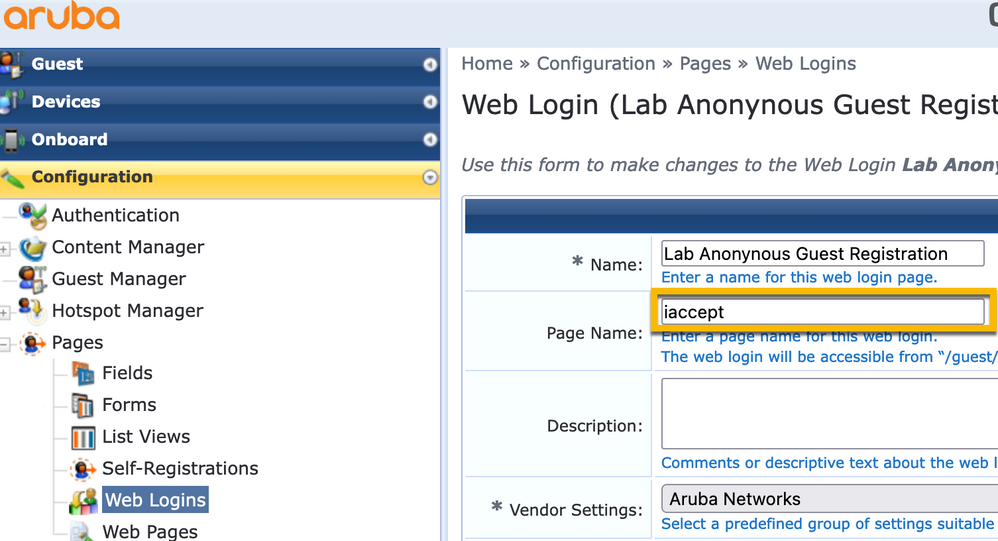

導覽至CPPM > Guest > Configuration > Pages > Web Logins > Edit時,會顯示ClearPass訪客Web登入頁面的URL。

在本示例中,CPPM中的訪客門戶頁面名稱定義為iaccept。

注意:對「訪客門戶」頁面的配置步驟進行了說明。

注意:對於思科裝置,通常使用audit_session_id,但其他供應商不支援此功能。

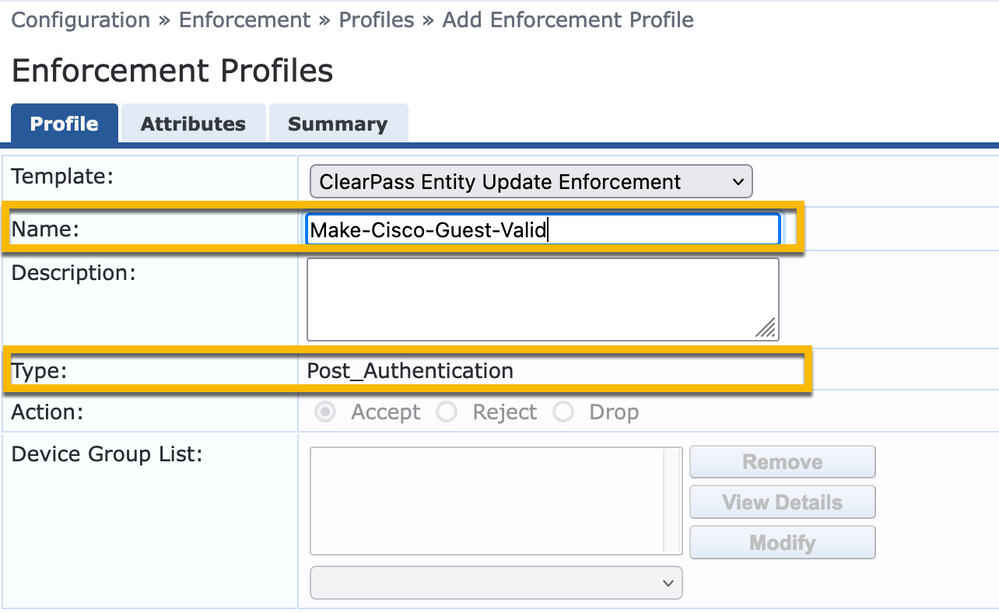

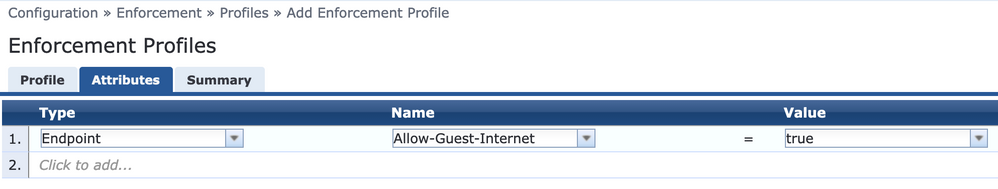

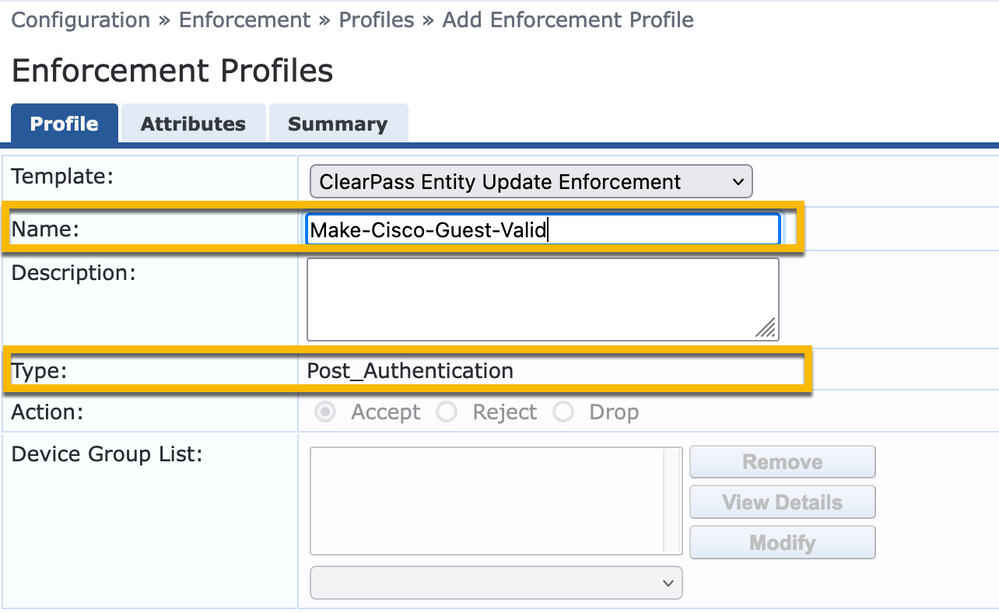

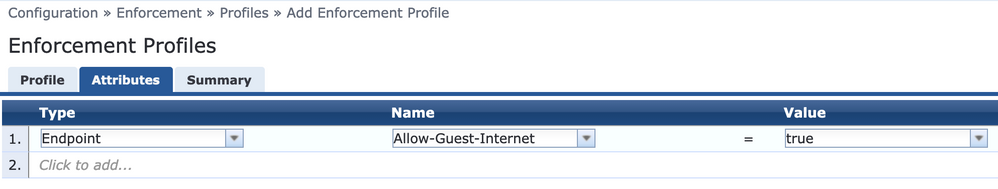

ClearPass後設資料實施配置檔案配置

配置實施配置檔案,以更新CPPM用於狀態轉換跟蹤的終端後設資料屬性。

此配置檔案應用於終端資料庫中訪客客戶端的MAC地址條目,並將Allow-Guest-Internet 引數設定為「true」。

導航到ClearPass > Enforcement > Profiles > Add。

- 模板:ClearPass實體更新實施

- 型別:Post_Authentication

在同一對話方塊中,選擇Attributes選項卡。

- 型別:端點

- 名稱:Allow-Guest-Internet

注意:要將此名稱顯示在下拉選單中,必須至少為一個「終結點」手動定義此欄位,如步驟中所述。

- 值:true

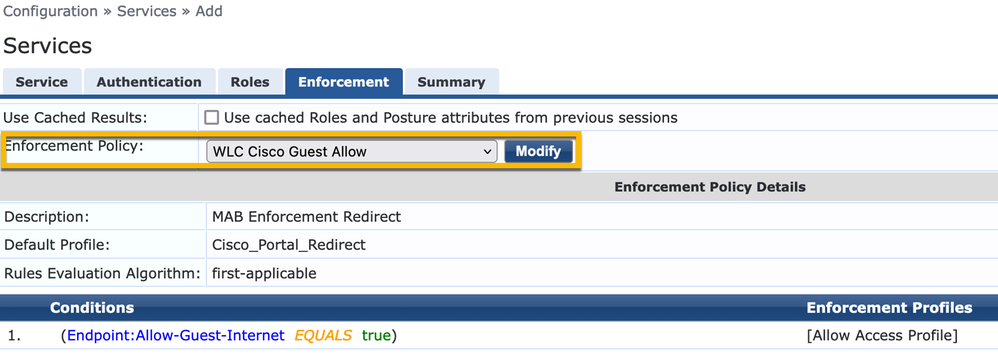

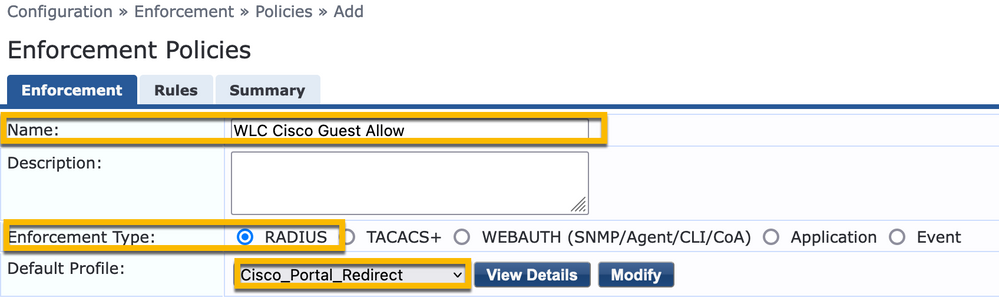

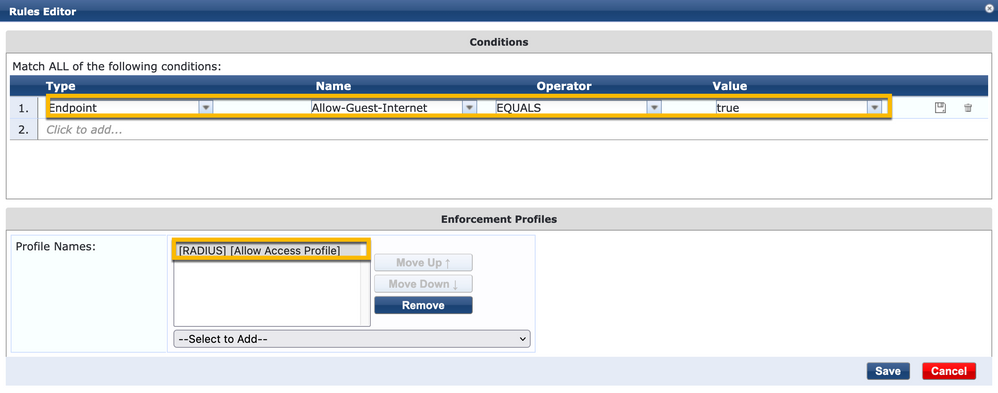

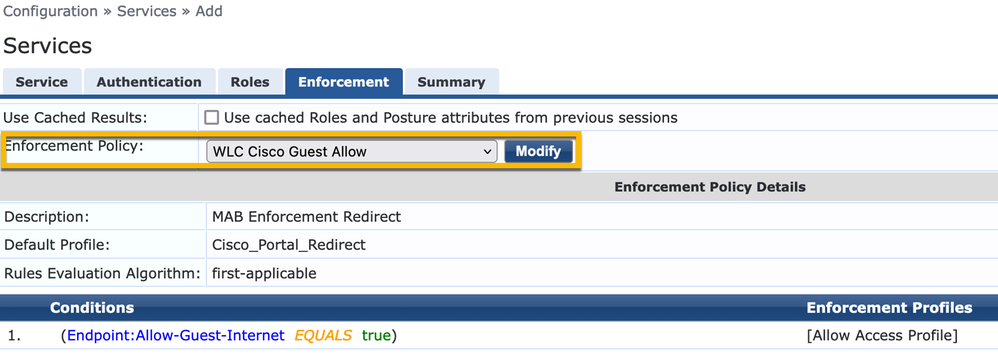

ClearPass訪客Internet訪問實施策略配置

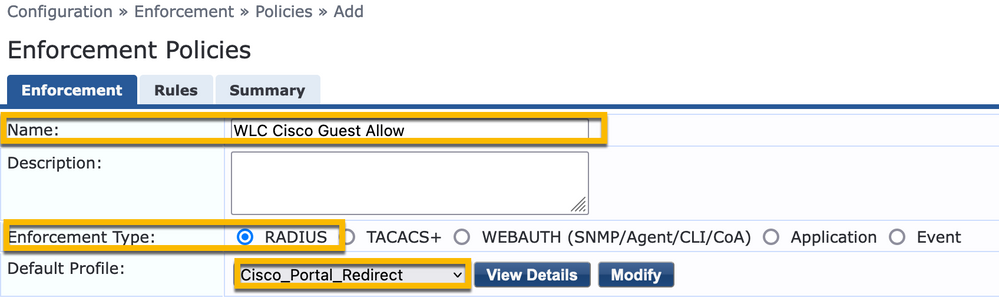

導航到ClearPass > Enforcement > Policies > Add。

- 名稱:WLC Cisco Guest Allow

- 實施型別:RADIUS

- 預設配置檔案:Cisco_Portal_Redirect

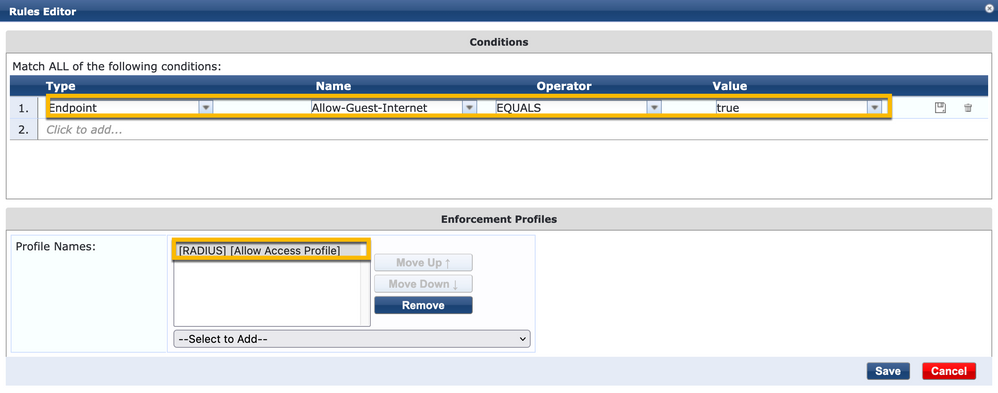

在同一對話方塊中,導航到Rules選項卡,然後按一下Add Rule。

- 型別:端點

- 名稱:Allow-Guest-Internet

- 運算子:等於

- 值為True

- 設定檔名稱/選擇新增:[RADIUS] [允許存取設定檔]

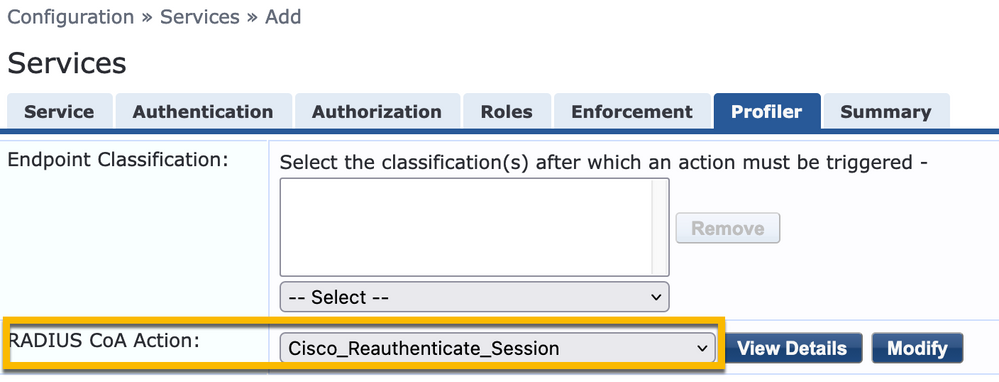

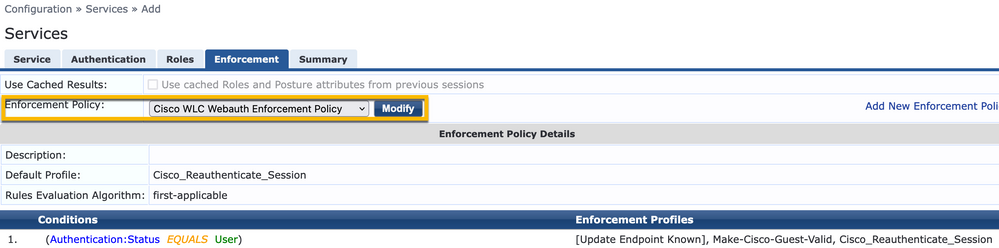

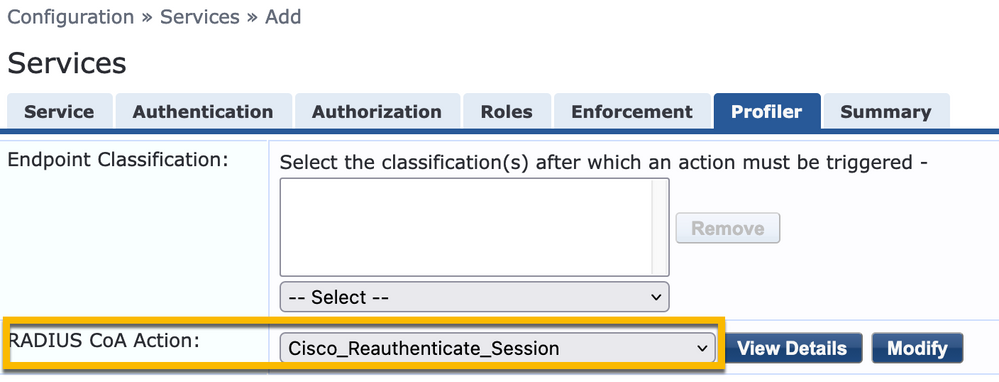

ClearPass訪客AUP後實施策略配置

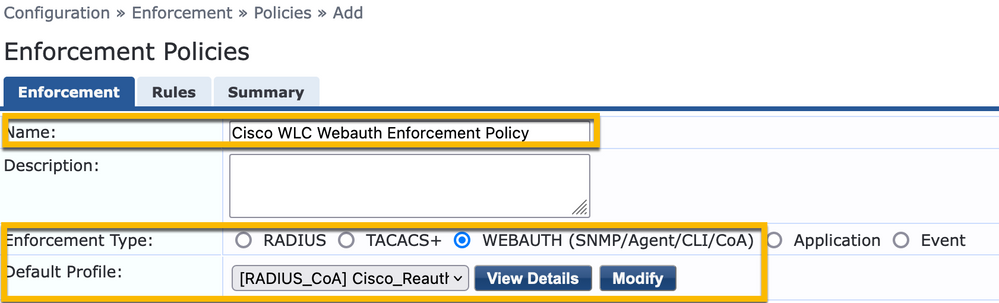

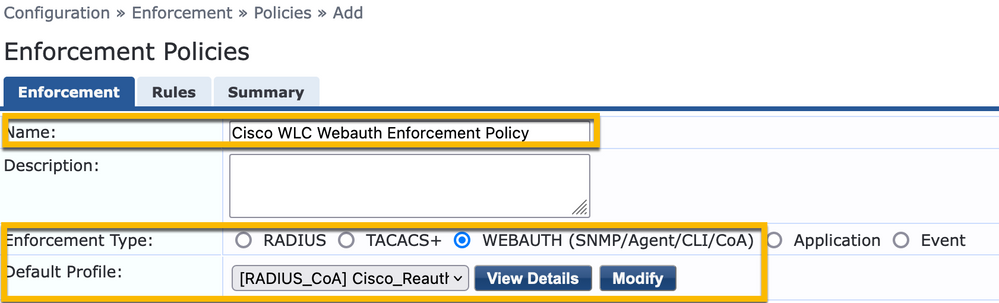

導航到ClearPass > Enforcement > Policies > Add。

- 名稱:Cisco WLC Webauth實施策略

- 實作型別:WEBAUTH (SNMP/Agent/CLI/CoA)

- 預設配置檔案:[RADIUS_CoA] Cisco_Reauthenticate_Session

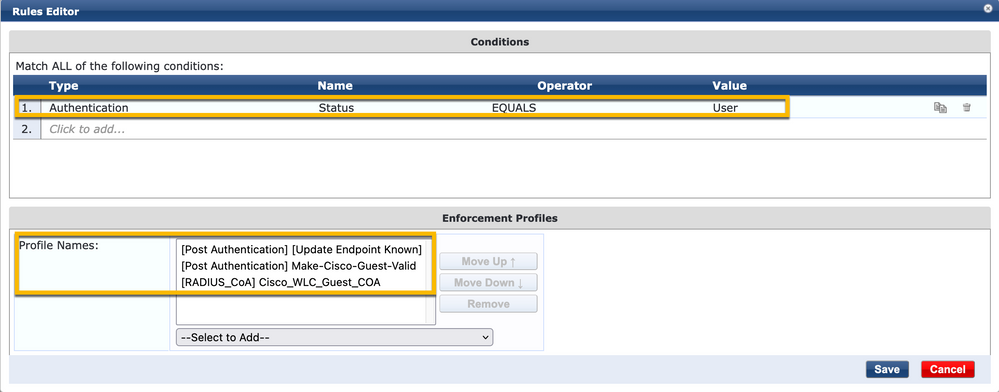

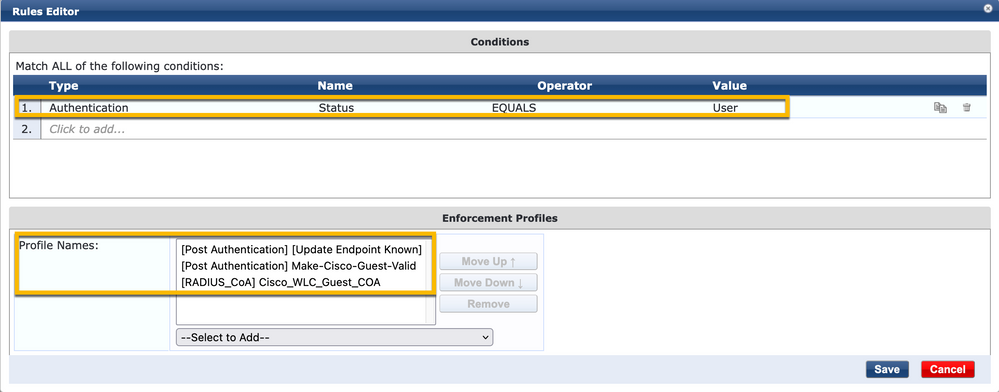

在同一對話方塊中,導航到Rules > Add。

- 條件:身份驗證

- 名稱:狀態

- 運算子:等於

- 值:User

- 設定檔名稱:<add each>:

- [身份驗證後] [更新端點已知]

- [身份驗證後] [Make-Cisco-Guest-Valid]

- [RADIUS_CoA] [Cisco_WLC_Guest_COA]

注意:如果運行的情況具有連續的Guest Portal重定向偽瀏覽器彈出窗口,則表明可能需要調整CPPM計時器,或者在CPPM和9800 WLC之間未正確交換RADIUS CoA消息。驗證這些站點。

- 導航到CPPM > Monitoring > Live Monitoring > Access Tracker,並確保RADIUS日誌條目包含RADIUS CoA詳細資訊。

- 在9800 WLC上,導航到Troubleshooting > Packet Capture,在預期會到達RADIUS CoA資料包的介面上啟用PCAP,並驗證是否收到來自CPPM的RADIUS CoA消息。

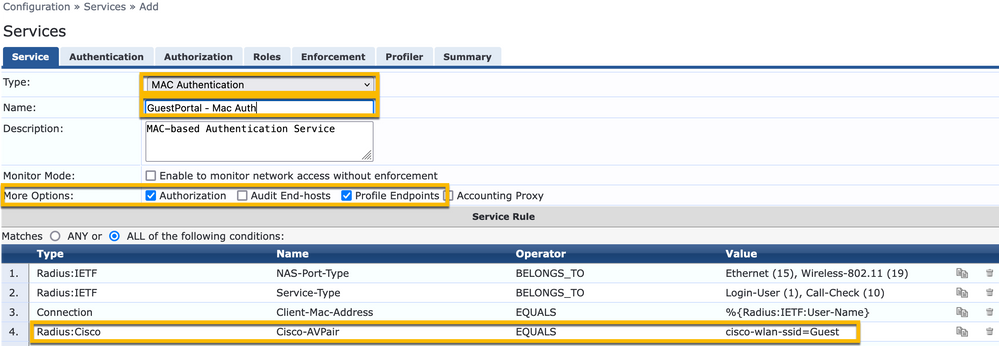

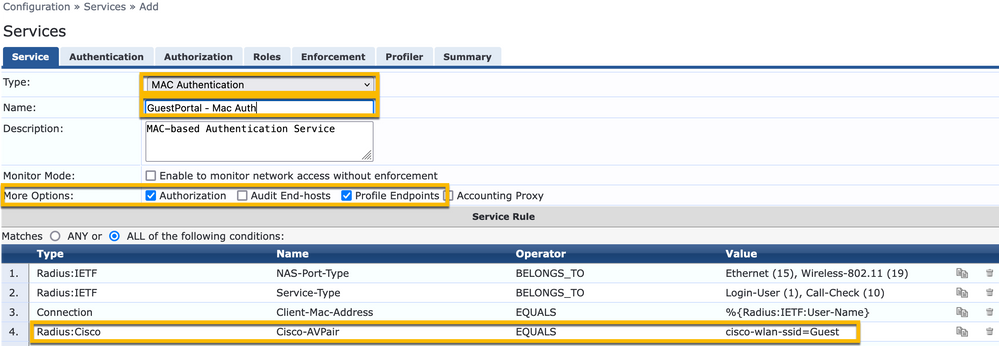

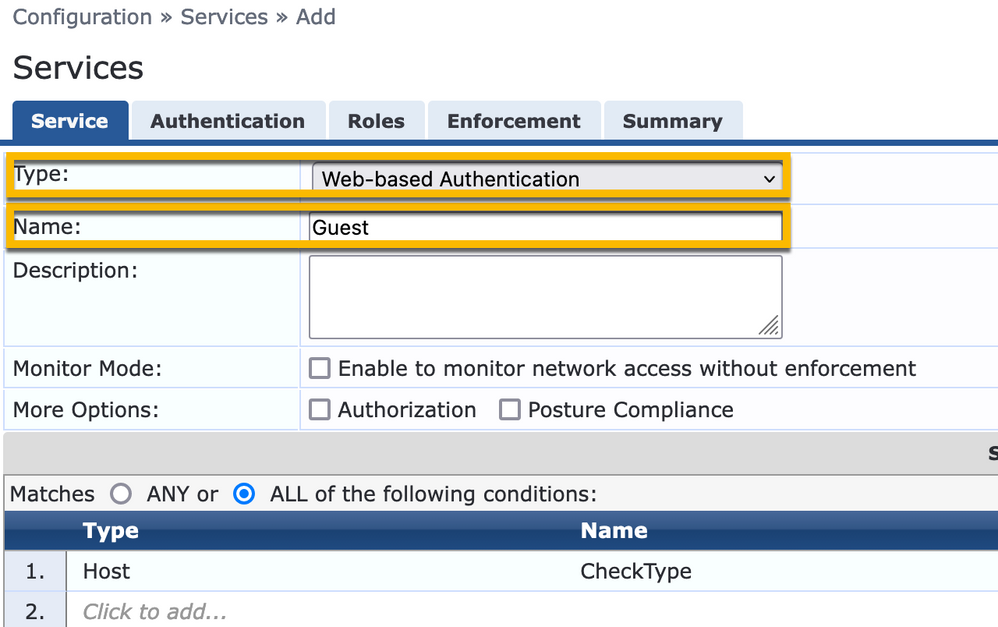

ClearPass MAB驗證服務組態

服務在屬性值(AV)對Radius: Cisco上匹配 | CiscoAVPair | cisco-wlan-ssid

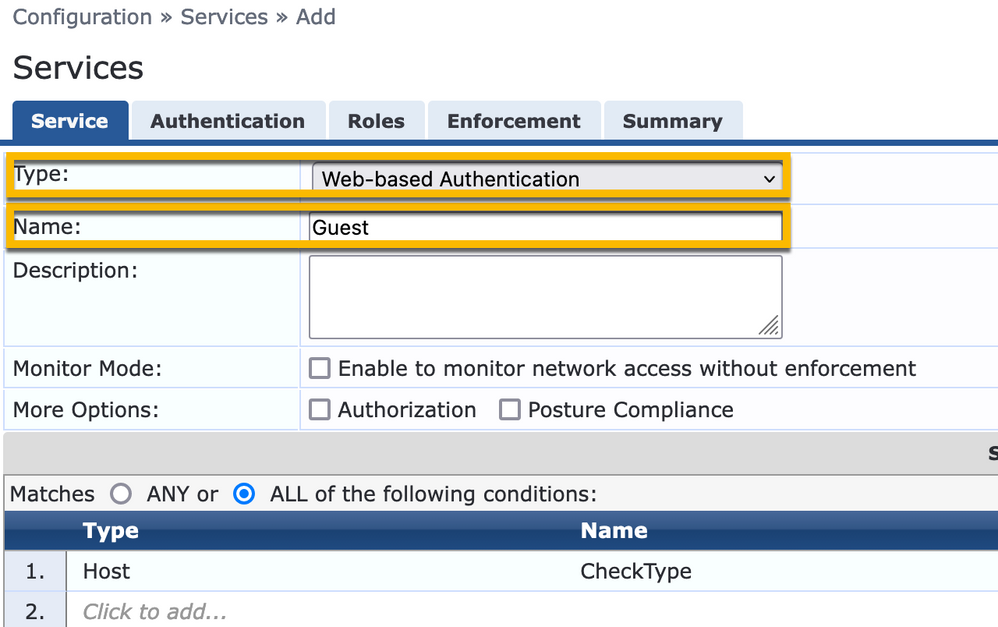

導航到ClearPass > Configuration > Services > Add。

服務標籤:

- 名稱:訪客門戶- Mac Auth

- 型別:MAC身份驗證

- 更多選項:選擇授權、配置檔案終端

增加匹配規則:

- 型別:Radius:Cisco

- 名稱:Cisco-AVPair

- 運算子:等於

- 值:cisco-wlan-ssid=Guest(匹配配置的訪客SSID名稱)

注意: 'Guest'是9800 WLC廣播的訪客SSID的名稱。

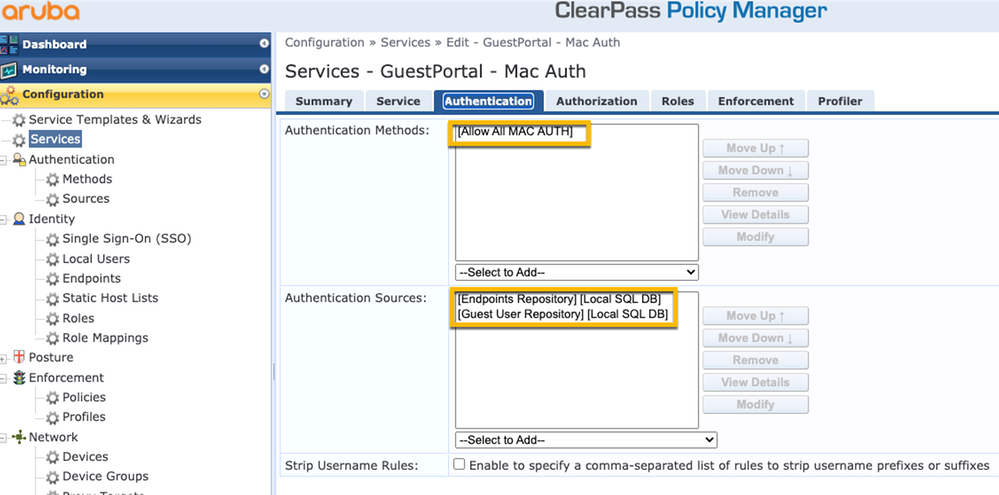

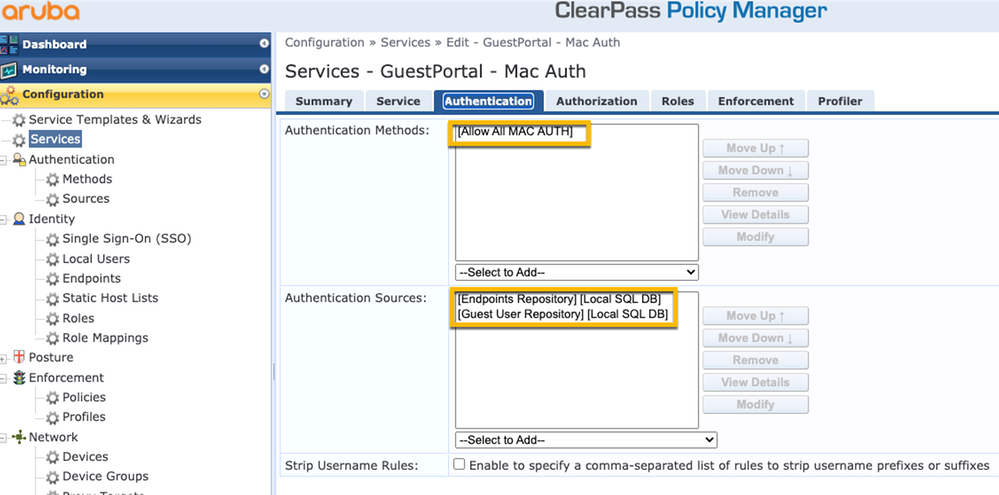

在同一對話方塊中,選擇Authentication頁籤。

- 身份驗證方法:刪除[MAC AUTH],增加[允許所有MAC AUTH]

- 身份驗證源:[Endpoints Repository][Local SQL DB],[Guest User Repository][Local SQL DB]

在同一對話方塊中,選擇Enforcement頁籤。

- 實施策略:WLC Cisco Guest Allow

在同一對話方塊中,選擇Enforcement頁籤。

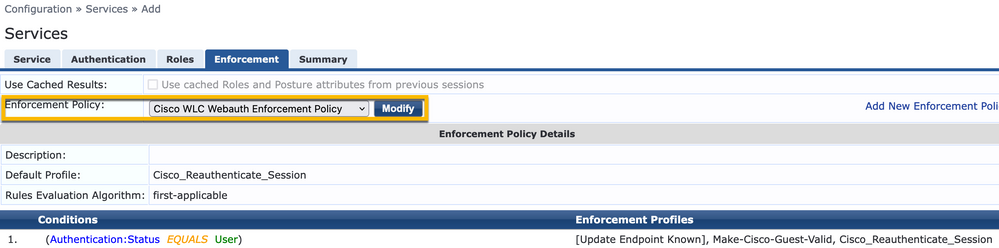

ClearPass Webauth服務組態

導航到ClearPass > Enforcement > Policies > Add。

- 名稱:Guest_Portal_Webauth

- 型別:基於Web的身份驗證

在同一對話方塊中,在Enforcement頁籤下,實施策略:Cisco WLC Webauth實施策略。

ClearPass - Web登入

對於「匿名AUP訪客門戶」頁面,使用不帶密碼欄位的單個使用者名稱。

使用的使用者名稱必須定義/設定下列欄位:

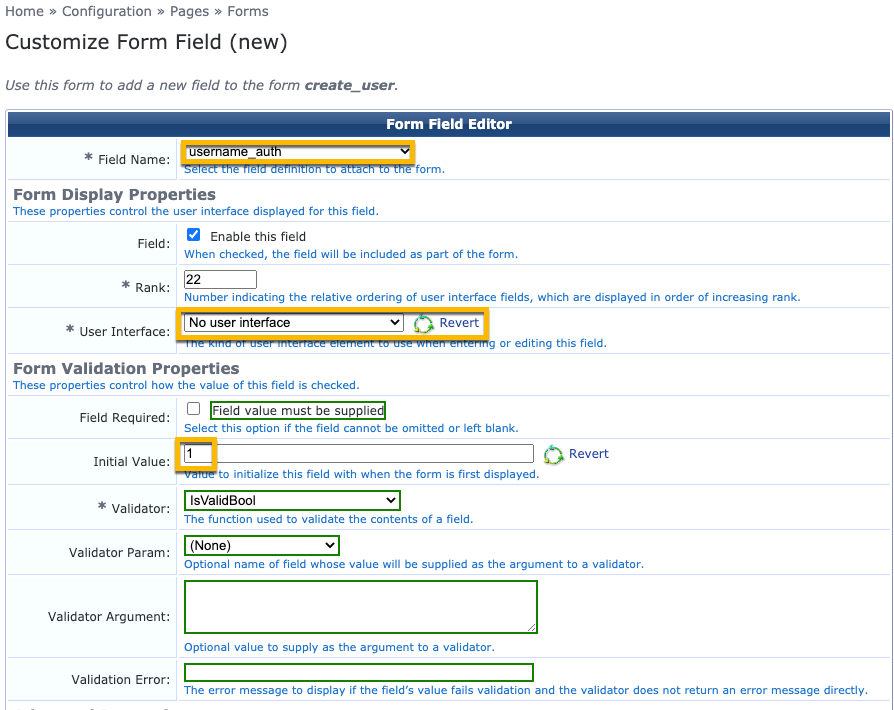

username_auth | 使用者名稱驗證: | 1

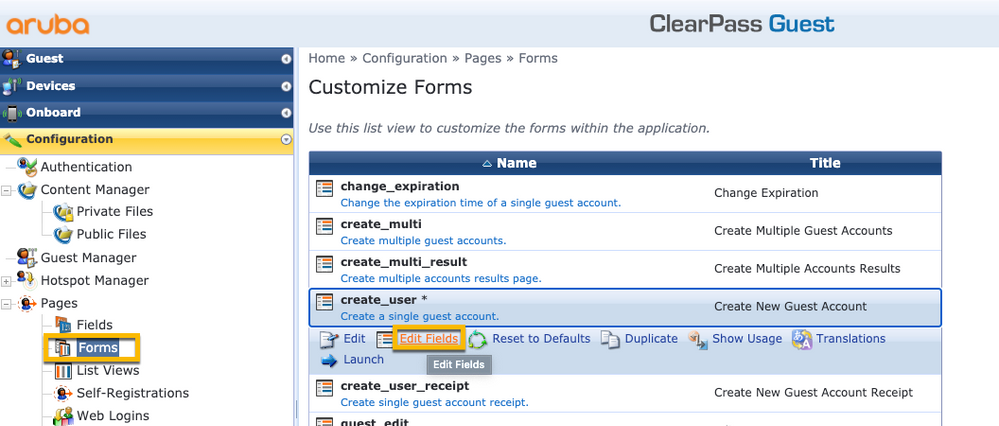

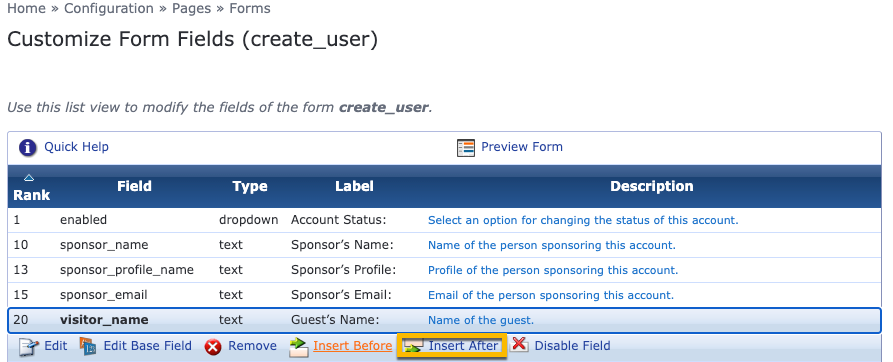

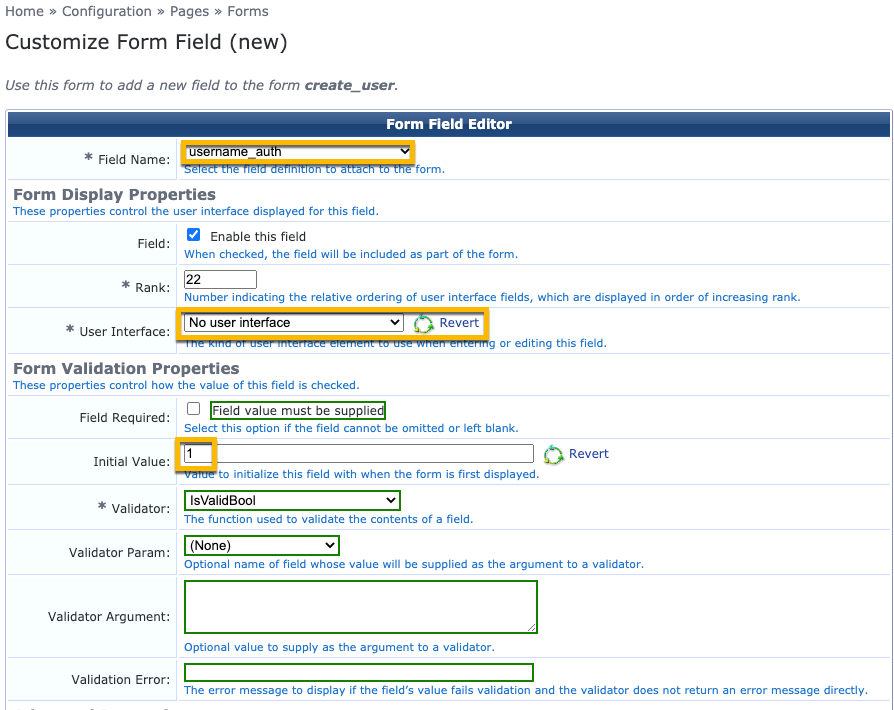

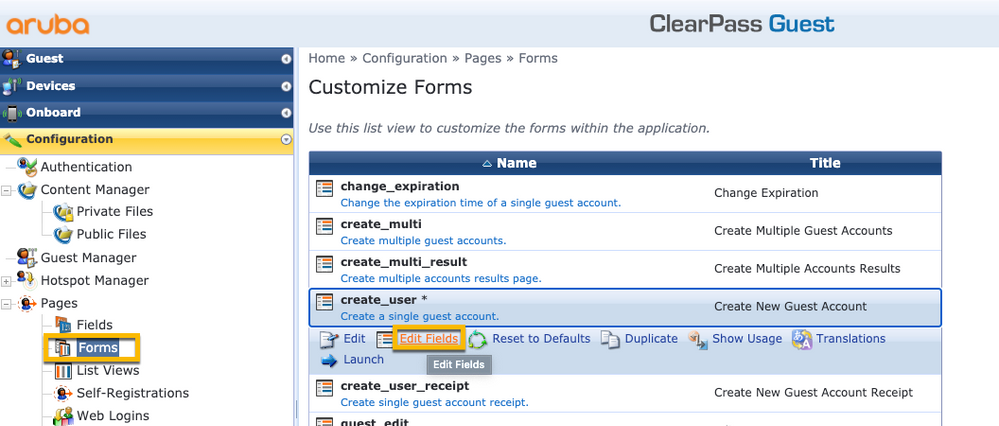

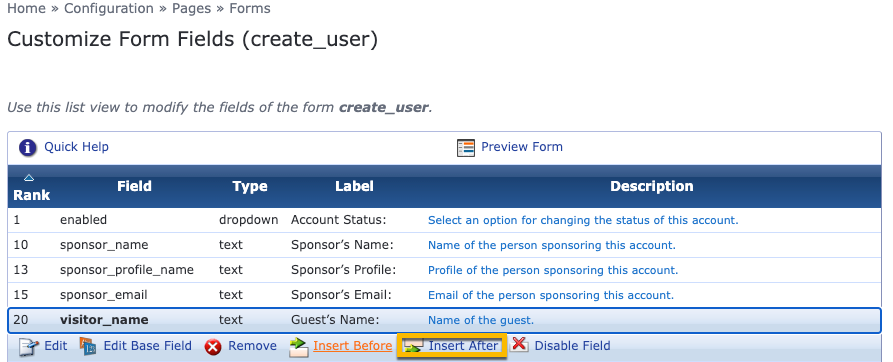

要為使用者設定「username_auth」欄位,必須首先在「edit user」表單中顯示該欄位。導航到ClearPass > Guest > Configuration > Pages > Forms,然後選擇create_user「窗體」。

選擇visitor_name(第20行),然後按一下Insert After。

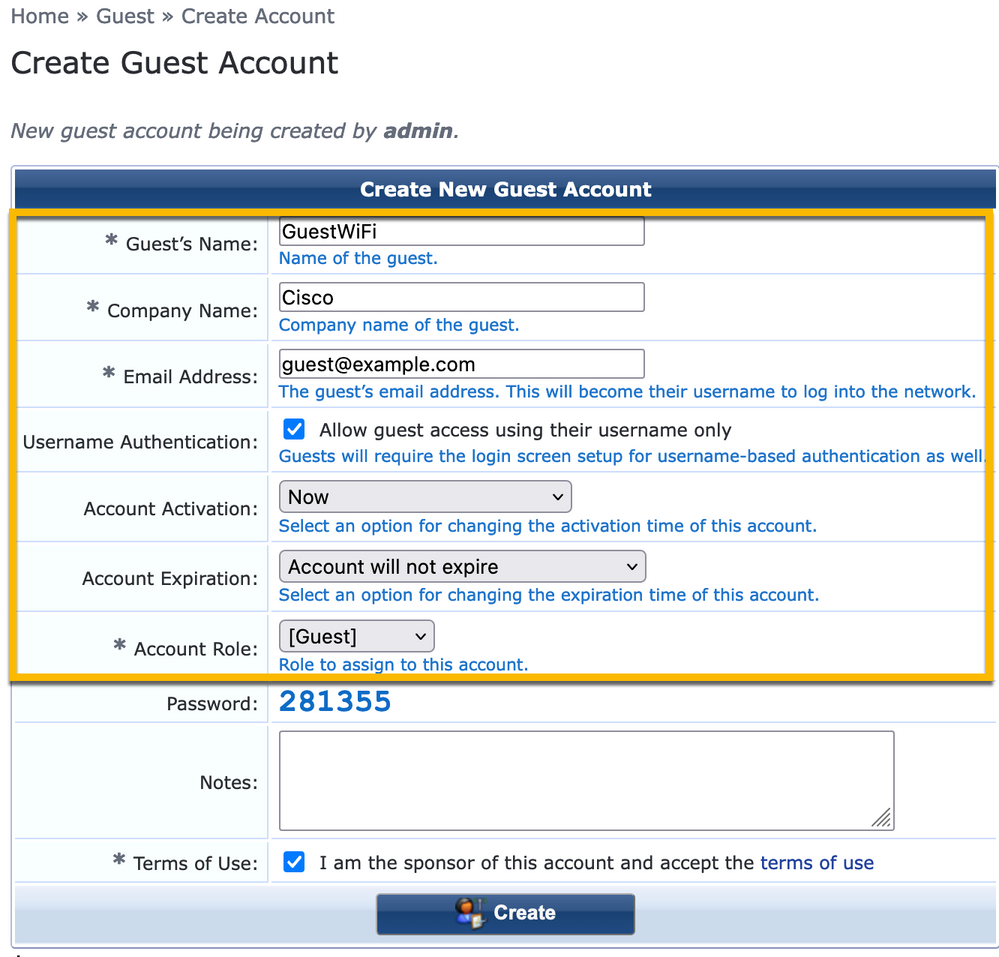

現在建立使用者名稱以便在AUP Guest Portal頁面後面使用。

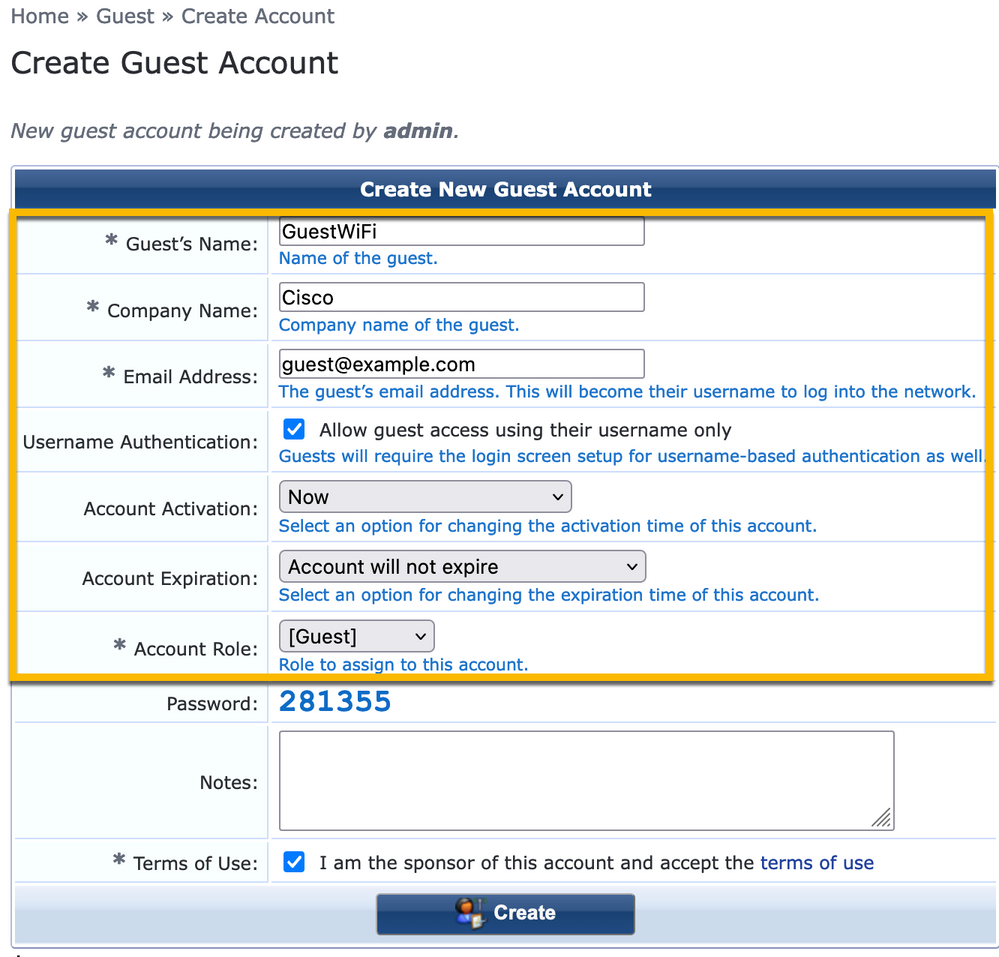

導航到CPPM > Guest > Guest > Manage Accounts > Create。

- 訪客名稱:GuestWiFi

- 公司名稱:Cisco

- 電子郵件地址:guest@example.com

- 使用者名稱身份驗證:僅允許訪客使用其使用者名稱訪問:已啟用

- 帳戶啟用:立即

- 帳戶過期:帳戶未過期

- 使用條款:我是發起人:已啟用

建立Web登入表單。導航到CPPM > Guest > Configuration > Web Logins。

名稱:實驗室匿名訪客門戶

頁面名稱:接受

供應商設定:Aruba Networks

登入方法:伺服器啟動-向控制器傳送授權更改(RFC 3576)

驗證:匿名-不需要使用者名稱或密碼

匿名使用者:GuestWifi

條款:需要確認條款和條件

登入標籤:接受並連線

預設URL:www.example.com

登入延遲:6

更新終端:將使用者的MAC地址標籤為已知終端

高級:自定義與終端一起儲存的屬性,後期身份驗證部分中的終端屬性:

使用者名稱 | 使用者名稱

訪客名稱 | 訪客姓名

cn | 訪客姓名

訪客_電話 | 訪客電話

電子郵件 | 電子郵件

郵件 | 電子郵件

sponsor_name | 保證人名稱

sponsor_email | 發起人電子郵件

Allow-Guest-Internet | 真

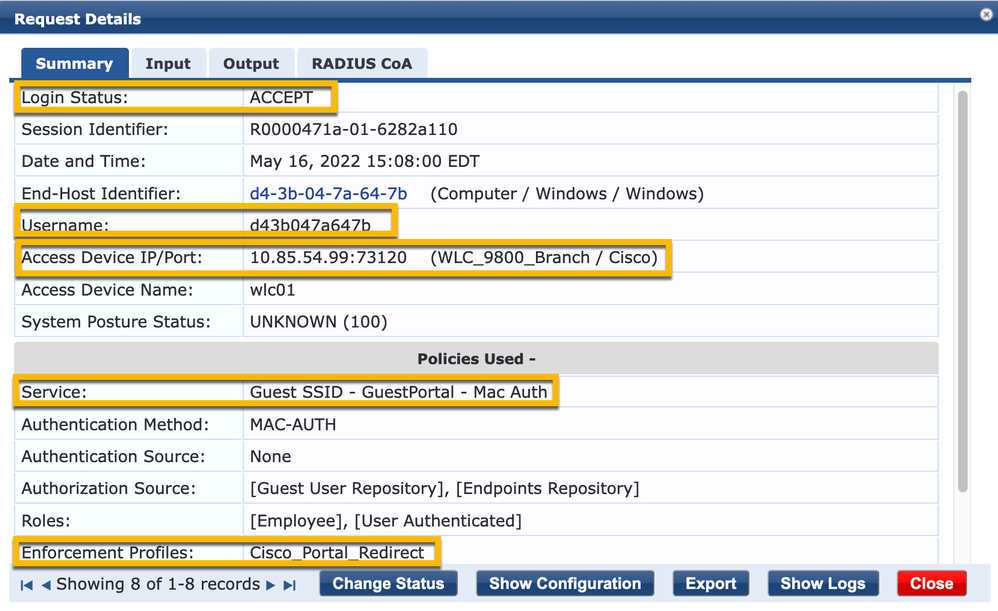

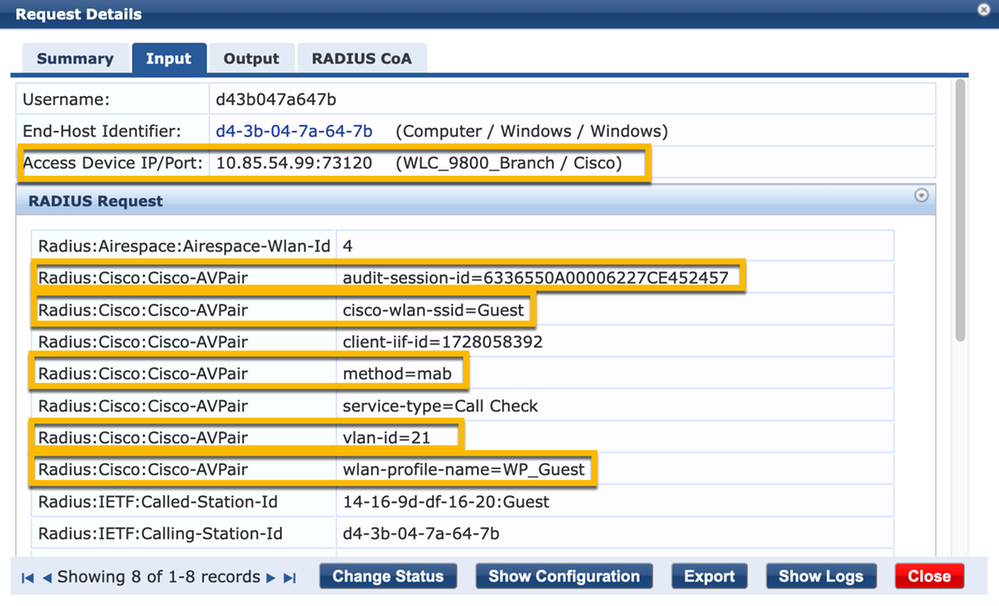

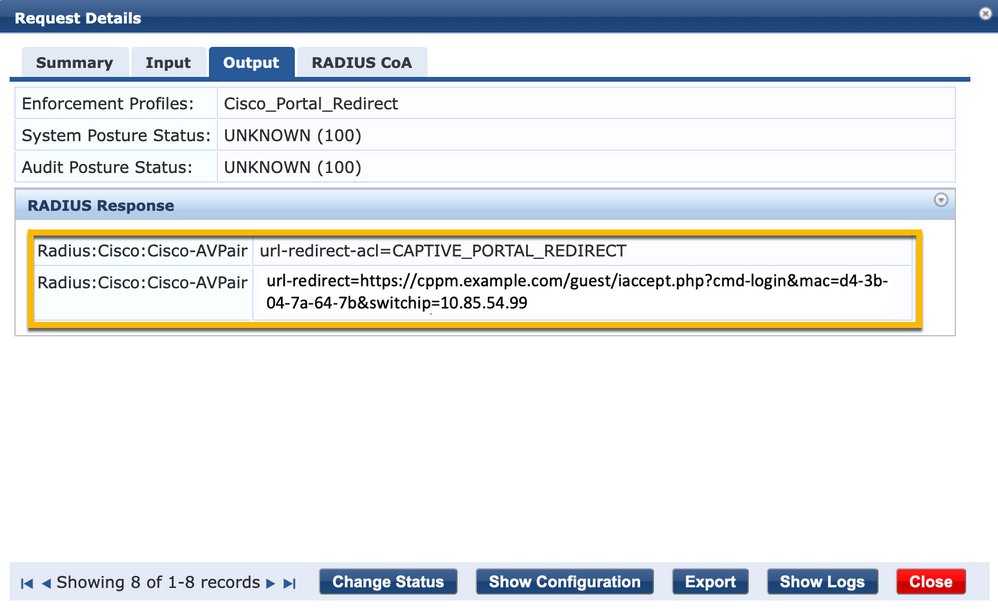

驗證-訪客CWA授權

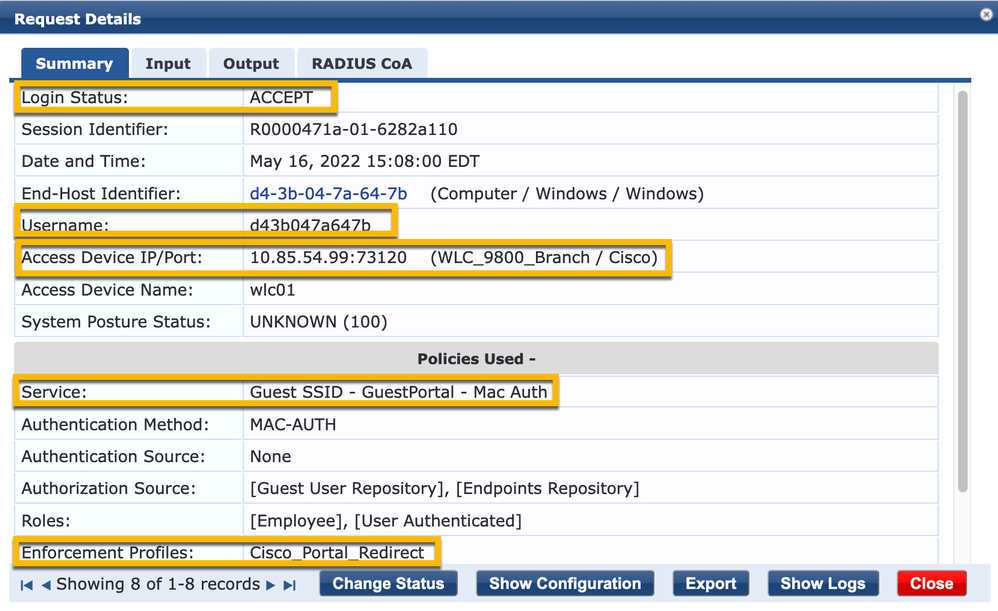

在CPPM中,導航至Live Monitoring > Access Tracker。

New Guest使用者連線並觸發MAB服務。

摘要標籤:

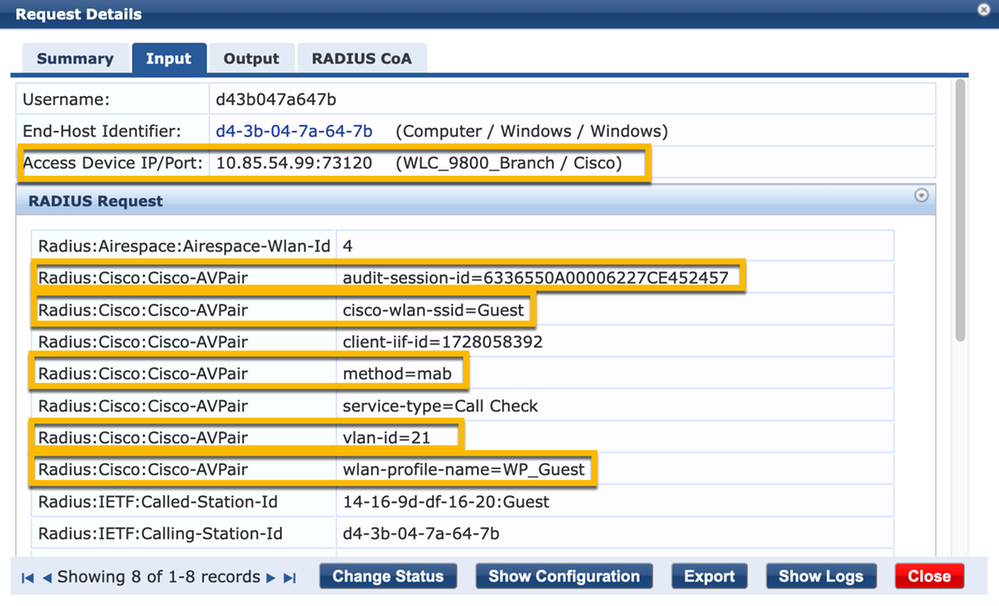

在同一對話方塊中,導航至Input選項卡。

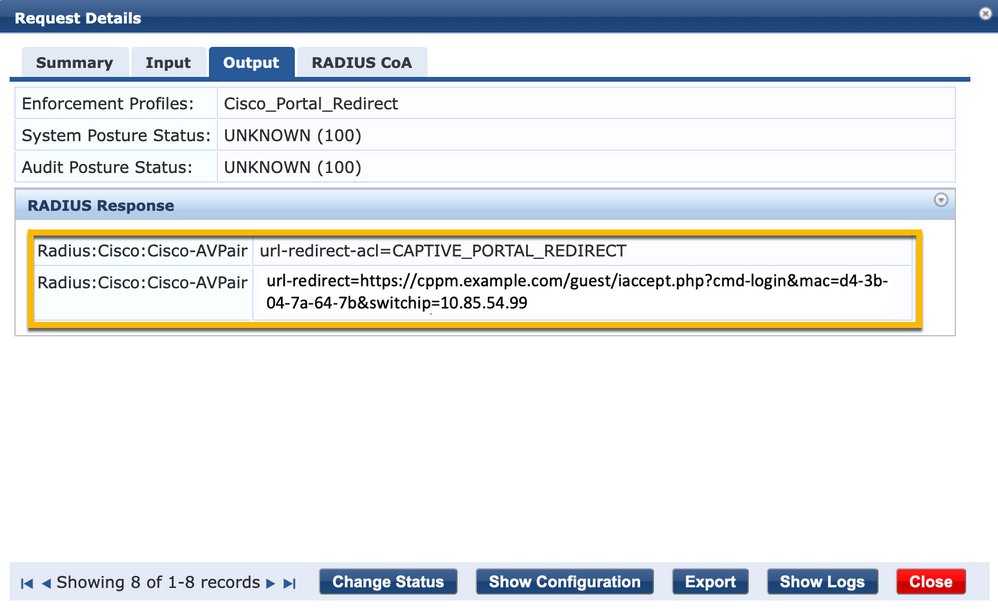

在同一對話方塊中,導航至Output選項卡。

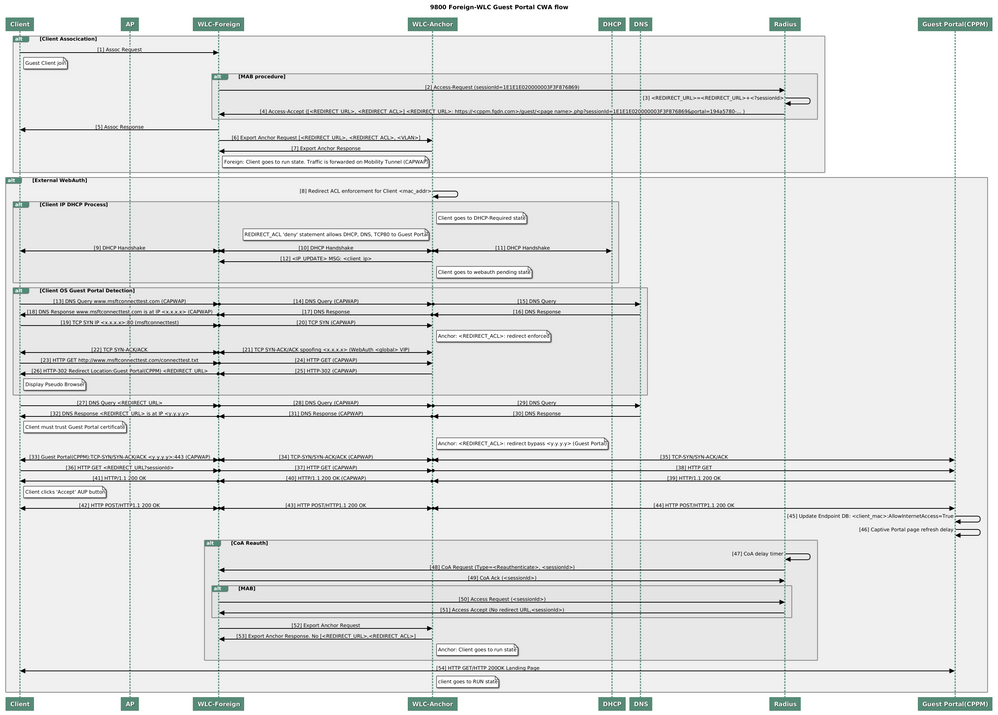

附錄

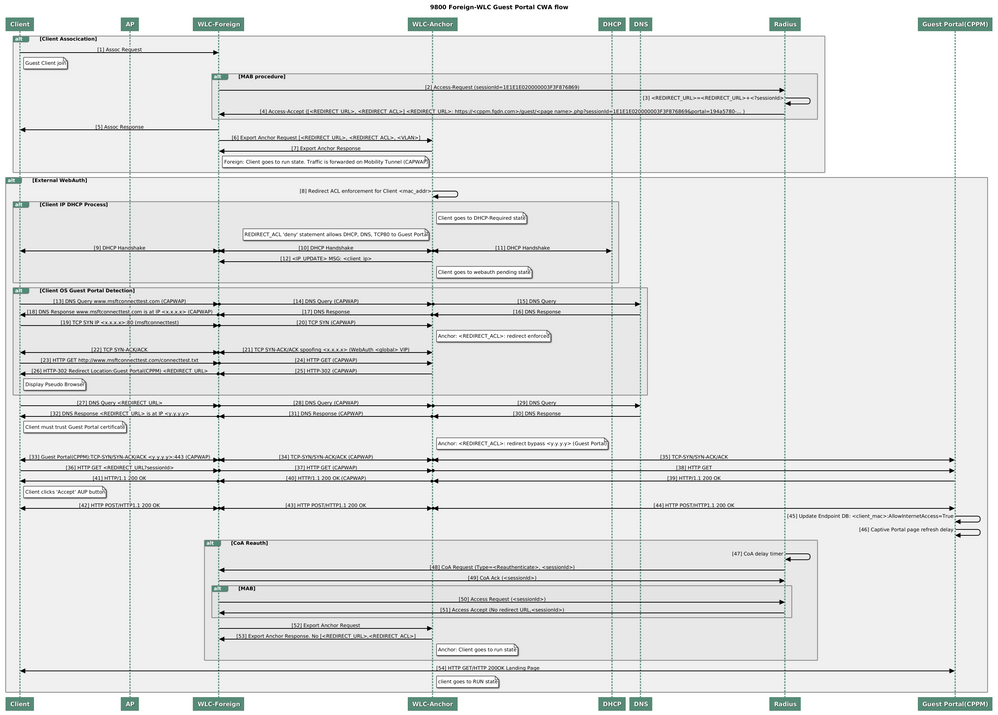

為便於參考,此處提供了思科9800外部錨點控制器與RADIUS伺服器和外部託管訪客門戶互動的狀態流程圖。

使用錨點WLC的訪客中央Web驗證狀態圖表

使用錨點WLC的訪客中央Web驗證狀態圖表

相關資訊

必須注意的是,對於指定的無線使用者端RADIUS交易,9800 WLC無法可靠地使用相同的UDP來源連線埠。這是ClearPass可以敏感的地方。同樣重要的是,要基於客戶端呼叫站ID進行任何RADIUS負載均衡,不要嘗試依賴來自WLC端的UDP源埠。

意見

意見