瞭解Catalyst交換的智慧許可

下載選項

無偏見用語

本產品的文件集力求使用無偏見用語。針對本文件集的目的,無偏見係定義為未根據年齡、身心障礙、性別、種族身分、民族身分、性別傾向、社會經濟地位及交織性表示歧視的用語。由於本產品軟體使用者介面中硬式編碼的語言、根據 RFP 文件使用的語言,或引用第三方產品的語言,因此本文件中可能會出現例外狀況。深入瞭解思科如何使用包容性用語。

關於此翻譯

思科已使用電腦和人工技術翻譯本文件,讓全世界的使用者能夠以自己的語言理解支援內容。請注意,即使是最佳機器翻譯,也不如專業譯者翻譯的內容準確。Cisco Systems, Inc. 對這些翻譯的準確度概不負責,並建議一律查看原始英文文件(提供連結)。

目錄

簡介

本文檔介紹使用Catalyst交換平台上的策略的智慧許可功能和支援的部署。

目的

從17.3.2和17.4.1版的Cisco IOS® XE中,所有Cat9k系列的Catalyst交換平台都支援SLP的新許可模式(使用策略的智慧許可)。本文檔的目的是瞭解SLP實施和部署的不同受支援模式,主要適用於新部署。

使用策略的智慧許可

使用SLP時,裝置開箱後即擁有所有許可證「使用中」。早期的概念、評估模式、註冊和預留隨著SLP而消失。使用SLP時,只需報告許可證及其使用情況。許可證仍未執行,許可級別保持不變。對於Catalyst交換機平台,除HSECK9許可證外,沒有出口控制許可證級別。唯一的更改是在許可證使用報告和跟蹤的基礎之上。本節詳細介紹術語、更改原因、SLP、CSLU(思科智慧許可實用程式)和產品訂購流程附帶的新元件。

技術

- CSSM或SSM -思科智慧軟體管理器

- SA -智慧帳戶

- VA -虛擬帳戶

- SL -智慧許可

- PLR -永久許可證保留

- SLR -智慧許可證預留

- PID -產品ID

- SCH - Smart Call Home

- PI -產品例項

- CSLU -思科智慧許可實用程式

- RUM -資源使用率測量

- ACK -確認

- UDI -唯一裝置標識- PID + SN

- SLP -使用策略的智慧許可

為什麼會發生這種變化?

隨著智慧許可模式trust and verify的引入,思科支援各種部署機制,以跟蹤許可證使用情況並向CSSM報告。然而,它無法輕鬆適應各種部署-現場有反饋和要求,使智慧許可更有利於採用。其中一些挑戰是:

- 使用SL註冊-裝置必須始終連線到網際網路才能到達CSSM,這是部署問題。

- 內部衛星伺服器增加部署和維護成本。

- SLR僅提供氣隙網路。

- 任何不支援這兩種型號的部署都必須以

Unregistered/Eval expired 狀態運行其裝置,即使在購買許可證後也是如此。

引入SLP是為了方便來自現場的各種此類請求。使用SLP時,您無需向CSSM註冊產品。所有購買的許可證級別開箱即用。這可以移除裝置上存在的零日摩擦。SLP還可以最大限度地減少許可證調配的工作流程,並減少過多的接觸點。無需全天候將裝置連線到CSSM。SLP還能夠在斷開連線的網路中使用許可證、離線報告許可證使用情況,以及按客戶策略確定的間隔報告許可證。

可用許可證

可用許可證可用的軟體功能屬於基礎或附加授權層級。基礎許可證是永久許可證,附加許可證分為三年、五年和七年提供。

基本許可證

基本許可證- 網路基本功能

- 網路優勢

- HSECK9

附加授權

附加授權- DNA要素

- DNA優勢

註:HSECK9是導出控制許可證。它需要SLAC才能啟用許可證和相應的功能。

新元件

新元件策略

策略策略決定PI的預設行為。它說明不同許可證級別和條件的許可報告要求屬性。策略還確定對於傳送到CSSM的每個報告,是否必須將ACK消息傳送回PI。策略還包含策略名稱以及策略安裝時間。思科的預設策略是所有Catalyst產品的通用和標準。但是,如果您希望有不同的報告間隔和ACK響應遺漏,也可以使用客戶定義的策略。

策略可以在各種情況下安裝在PI上。

- 軟體中存在預設策略

- 思科製造部門安裝的策略

- 透過ACK響應安裝的策略

- 透過CLI手動安裝策略

- 使用Yang請求推送的策略

此輸出顯示預設策略的外觀。

Policy:

Policy in use: Merged from multiple sources.

Reporting ACK required: yes (CISCO default)

Unenforced/Non-Export Perpetual Attributes:

First report requirement (days): 365 (CISCO default)

Reporting frequency (days): 0 (CISCO default)

Report on change (days): 90 (CISCO default)

Unenforced/Non-Export Subscription Attributes:

First report requirement (days): 90 (CISCO default)

Reporting frequency (days): 90 (CISCO default)

Report on change (days): 90 (CISCO default)

Enforced (Perpetual/Subscription) License Attributes:

First report requirement (days): 0 (CISCO default)

Reporting frequency (days): 0 (CISCO default)

Report on change (days): 0 (CISCO default)

Export (Perpetual/Subscription) License Attributes:

First report requirement (days): 0 (CISCO default)

Reporting frequency (days): 0 (CISCO default)

Report on change (days): 0 (CISCO default)注意:清除/修改系統配置、清除nvram或格式化快閃記憶體:時,無法清除策略filesystem。此策略設定為「Cisco default, on license smart factory reset」。

RUM報告

RUM報告RUM是由PI生成並儲存的使用報告。針對SLP完成ISO19770-4標準RUM報告。RUM報告將PI中許可證使用的任何及所有更改儲存為報告檔案。每個許可證級別的使用資料儲存在單獨的RUM報告中。RUM報告測量定期收集並儲存在PI中。當PI的許可證使用情況發生變化或觸發使用情況報告或報告已達到最大大小/樣本時,將生成所有許可證級別的新RUM報告。在其他情況下,可以使用新的示例和更新的時間戳覆蓋現有的RUM報告。預設的RUM報告實用程式度量是每15分鐘一次。在每個報告間隔時,RUM報告會傳送到Cisco CSSM。

所有RUM報告均由PI簽名並由CSSM驗證。當CSSM從PI收到RUM報告資料時,它將驗證該報告,檢查許可證使用更改的時間表,並相應地更新CSSM資料。然後,CSSM透過ACK響應消息向PI確認。

RUM報告可透過多種方式傳送到CSSM:

- PI在報告間隔上直接向CSSM傳送RUM報告。

- PI將RUM報告推送給CSLU。

- CSLU透過

RESTAPI和YANG模型定期從PI獲取RUM報告。 - RUM報告透過CLI手動儲存在PI上,並手動上傳到CSSM。

註:當您清除/修改系統配置、清除nvram或格式化快閃記憶體:時,無法清除RUM報告filesystem。所有RUM報告都可在「許可證智慧工廠重置」上從PI中刪除。

註:預設的報告間隔為30天。

綠地部署案例的製造流程

綠地部署案例的製造流程在Cisco CCW (Cisco Commerce Workspace)下新產品訂單後,PI將經歷製造團隊完成的操作流程。這是為了便於簽署RUM報告的安全流程,並消除註冊PI時的第0天摩擦。下單後,任何已存在的SA/VA或已建立的新SA/VA都將與該產品關聯。思科製造團隊在將產品交付給您之前,會先處理這些操作:

- 在裝置上安裝信任代碼。信任代碼簽名基於裝置UDI安裝。它安裝在每個產品上。

- 安裝購買代碼-有關與產品一起購買的許可證級別的資訊。它安裝在每個產品上。

- SLAC -智慧許可證身份驗證代碼-不適用於Catalyst平台。

- 安裝策略-根據您的輸入設定預設或自定義策略。

- 向CSSM - SA/VA報告許可證使用情況。

注意:使用17.3.3版本時,除C9200/C9200L外,所有Catalyst交換平台都會遵循此流程。

註:信任代碼僅安裝在帶有17.7.1的製造版本中,適用於除C9200/C9200L以外的所有Catalyst交換平台。

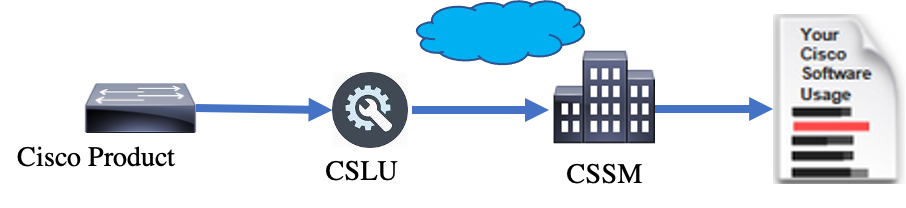

CSLU

CSLUSLP引入了一個簡單而強大的新工具CSLU。CSLU是基於GUI的工具,運行在Windows 10作業系統或基於RHEL/Debian的Linux版本上。CSLU(可以在您的本地專用網路上運行)負責從與CSSM關聯的PI收集RUM埠。CSLU的調配方式必須能夠收集本地網路中PI上的RUM報告,並定期透過Internet向CSSM推送RUM報告。CSLU是一個簡單的工具,它只顯示已調配裝置的UDI的詳細資訊。池中PI、已購買許可證和未使用許可證的所有許可證使用情況資料僅在CSSM的SA/VA中可見,供您驗證。它功能強大,因為它可以收集多達10,000個PI的使用報告。CSLU還負責將來自CSSM的ACK消息推送回PI。

註:有關CSLU的詳細配置和支援的運行模式,請參閱基於CSLU的拓撲一節。

注意:版本17.7.1支援Linux版本的CSLU。

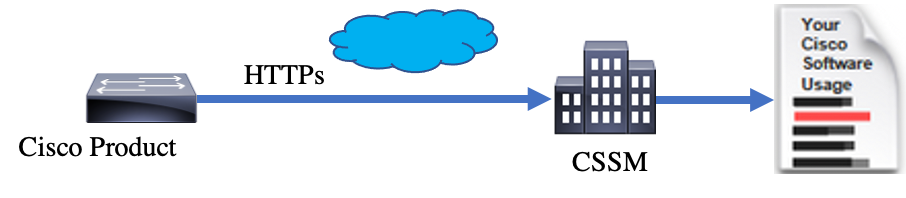

SLP -直接連線

SLP -直接連線在出廠產品上,預設傳輸模式配置為CSLU。如果您希望使用Direct Connect方法,必須根據需要將傳輸模式更改為Call-home或SMART。拓撲的直接連線方法的基本要求是具有Internet連線,以便能連線到CSSM。此外,必須確保為連線到CSSM,裝置中存在所需的L3配置、DNS和域配置。

注意:直接連線到CSSM時,建議使用智慧傳輸方法。

許可證報告

許可證報告在直接連線拓撲中,RUM報告直接傳送到CSSM。許可證報告要求在裝置上安裝成功的信任代碼。信任代碼由思科製造部門在裝置發貨之前安裝到裝置上。您也可以在裝置上安裝信任代碼。

信任代碼是取自CSSM的虛擬帳戶-一般頁面上的令牌字串。信任代碼可以透過CLI安裝。

Switch#license smart trust idtoken < > all/local注意:所有選項都必須用於HA或堆疊系統。對於獨立裝置,可以使用本地選項。

Switch#license smart trust idtoken < > all/local.

On Successful installation of policy, the same can be verified through 'show license status' CLI.

Switch#show license status

Utility:

Status: DISABLED

Smart Licensing Using Policy:

Status: ENABLED

Data Privacy:

Sending Hostname: yes

Callhome hostname privacy: DISABLED

Smart Licensing hostname privacy: DISABLED

Version privacy: DISABLED

Transport:

Type: Callhome

Policy:

Policy in use: Installed On Nov 07 22:50:04 2020 UTC

Policy name: SLP Policy

Reporting ACK required: yes (Customer Policy)

Unenforced/Non-Export Perpetual Attributes:

First report requirement (days): 60 (Customer Policy)

Reporting frequency (days): 60 (Customer Policy)

Report on change (days): 60 (Customer Policy)

Unenforced/Non-Export Subscription Attributes:

First report requirement (days): 30 (Customer Policy)

Reporting frequency (days): 30 (Customer Policy)

Report on change (days): 30 (Customer Policy)

Enforced (Perpetual/Subscription) License Attributes:

First report requirement (days): 0 (CISCO default)

Reporting frequency (days): 90 (Customer Policy)

Report on change (days): 90 (Customer Policy)

Export (Perpetual/Subscription) License Attributes:

First report requirement (days): 0 (CISCO default)

Reporting frequency (days): 90 (Customer Policy)

Report on change (days): 90 (Customer Policy)

Miscellaneous:

Custom Id: <empty>

Usage Reporting:

Last ACK received: Nov 03 12:57:01 2020 UTC

Next ACK deadline: Dec 03 12:57:01 2020 UTC

Reporting push interval: 30 days

Next ACK push check: <none>

Next report push: Nov 07 22:50:35 2020 UTC

Last report push: Nov 03 12:55:57 2020 UTC

Last report file write: <none>

Trust Code Installed:

Active: PID:C9500-24Y4C,SN:CAT2344L4GH

INSTALLED on Nov 07 22:50:04 2020 UTC

Standby: PID:C9500-24Y4C,SN:CAT2344L4GJ

INSTALLED on Nov 07 22:50:04 2020 UTC成功安裝信任代碼後,PI可以直接向CSSM報告使用情況。這些情況會導致許可證報告:

- 成功安裝信任代碼

- 在每個預設報告間隔上

- 裝置上重新載入/開機

- 切換

- 堆疊成員新增或移除

- 手動觸發許可證同步

可以使用以下CLI觸發向CSSM報告的許可證:

Switch#license smart sync allshow license status中的「使用情況報告」部分說明了上次收到的ACK、下次的ACK截止日期、下次的Report Push和最後一次的Report Push的時間表。

Usage Reporting:

Last ACK received: Nov 03 12:57:01 2020 UTC

Next ACK deadline: Dec 03 12:57:01 2020 UTC

Reporting push interval: 30 days

Next ACK push check: <none>

Next report push: Nov 07 22:50:35 2020 UTC

Last report push: Nov 03 12:55:57 2020 UTC

Last report file write: <none>

直接連線-智慧傳輸

直接連線-智慧傳輸在直接連線或直接雲接入模式拓撲中,如果使用智慧傳輸,則這些配置是裝置上的必需配置。

Configure the desired Transport mode using below CLI.

Switch(config)#license smart transport smart

Running config on Smart Transport Mode:

!

license smart url smart https://smartreceiver.cisco.com/licservice/license

license smart transport smart

!

直接連線- Call-Home傳輸

直接連線- Call-Home傳輸在直接連線或直接雲接入模式拓撲中,如果使用呼叫總部傳輸,則這些配置是裝置上的必需配置。

Configure the desired Transport mode using below CLI.

Switch(config)#license smart transport callhome

Running config on Smart Transport Mode:

!

service call-home

!

call-home

contact-email-addr shmandal@cisco.com

no http secure server-identity-check

profile "CiscoTAC-1"

active

reporting smart-licensing-data

destination address http https://tools.cisco.com/its/service/oddce/services/DDCEService

destination transport-method http

!

注意:預設情況下,Call-home的目標地址配置為CSSM URL。這可以在show run all配置中驗證。

SLP - CSLU

SLP - CSLUCSLU模式是運行17.3.2或更高版本的出廠裝置上的預設傳輸模式。此外,如果從評估/評估過期許可證遷移,則遷移到SLP後的傳輸模式為CSLU。在基於CSLU的拓撲中,CSLU位於PI和CSSM之間。CSLU可避免使用者無法直接連線到思科雲- CSSM。CSLU可以在私有網路上本地運行,並從所有關聯的PI下載使用情況報告。使用情況報告在透過Internet傳送到CSSM之前本地儲存在Windows PC上。CSLU是一種輕量工具。您只能看到與其關聯的PI的清單,並且可以透過使用UDI來標識它。CSLU無法顯示或包含PI或許可證級別或許可證使用情況的冗餘資訊。

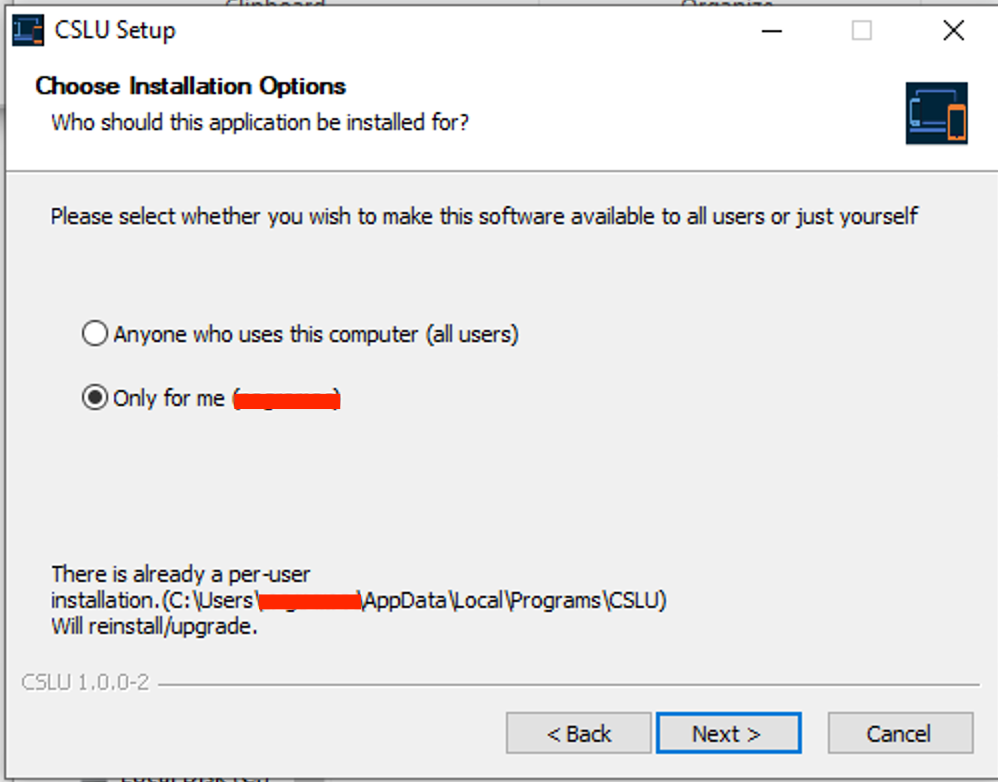

CSLU安裝和配置

CSLU安裝和配置CSLU工具在Windows 10電腦上安裝和運行。CCO中提供了可免費下載和使用的軟體。工具安裝完成後,可以從「Help」選單下載「Quick Start Guide/User Manual」,然後導航到Help > Download Help Manual。

CSLU安裝要求您接受許可協定。

建議只為當前使用者安裝該應用程式,而不為在電腦上工作的所有使用者安裝該應用程式。如果PC上已經存在CSLU的早期版本,最好提前將其解除安裝。不過,新的安裝會注意軟體的升級。

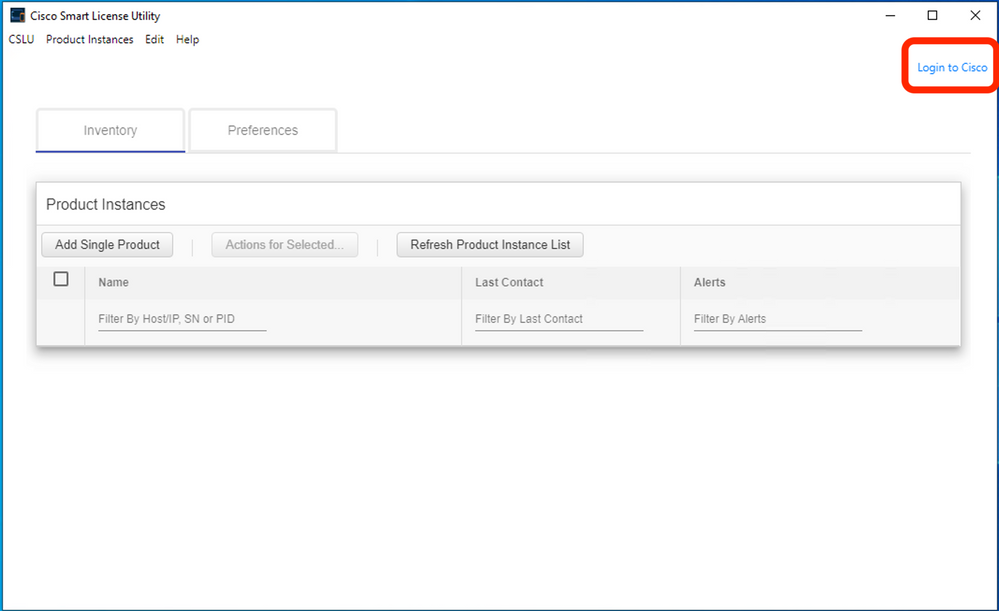

安裝後,使用應用程式右上角顯示的登入選項登入思科。這將使用您的CEC憑證。透過登入,在CSLU和CSSM之間建立信任。

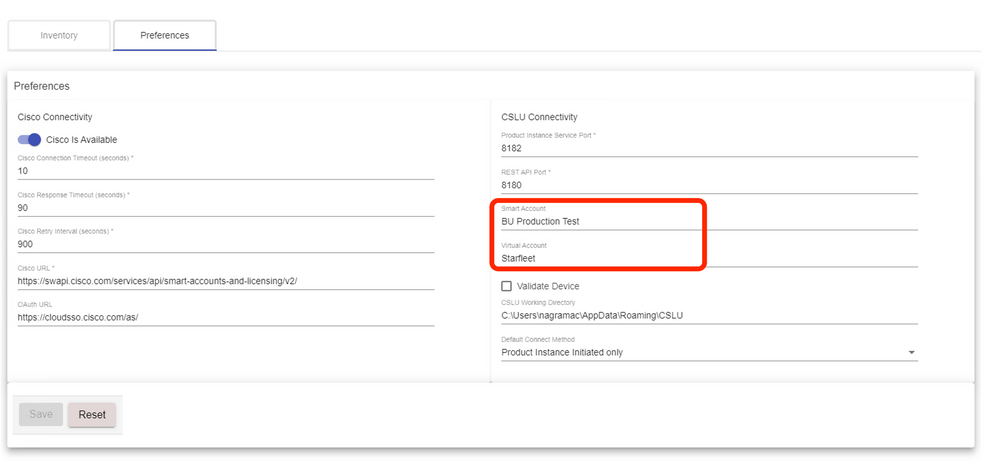

登入思科後,請確保透過工具首選項窗格中的下拉選單正確選擇SA和VA詳細資訊。確保儲存配置。

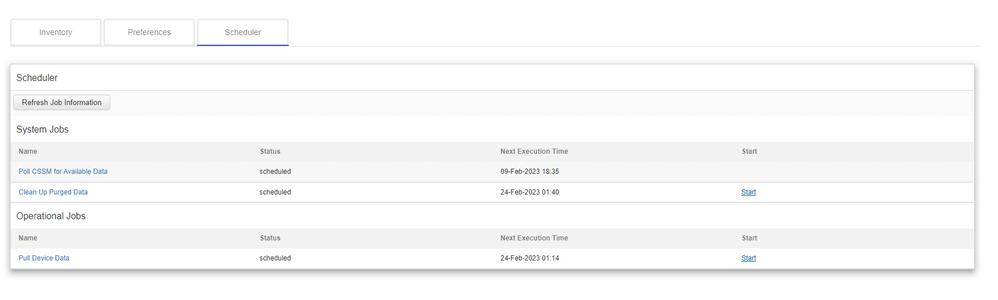

CSLU上的Schedular頁籤-透過CSLU上的Schedular頁籤,可以配置以下內容:

- Poll CSSM for available data -顯示CSSM中資料的作業計時、上次提取時間和下次提取時間。

- 清除已清除的資料-從CSLU資料儲存中刪除所有已清除的資料。也可以手動觸發。

- 提取裝置資料-觸發CSLU提取模式。

使用推送模式的CSLU

使用推送模式的CSLU預設情況下,CSLU在PUSH模式下運行。在PUSH模式下,PI定期向CSLU傳送使用情況報告。從裝置上,您必須確保可以訪問CSLU的L3網路。要使PI與CSLU通訊,必須配置運行CSLU的Windows電腦的IP地址。

Switch(config)#license smart url cslu http://<IP_of_CSLU>:8182/cslu/v1/pi

The same can be verified through 'show license status' CLI

Switch#show license status

Load for five secs: 0%/0%; one minute: 0%; five minutes: 0%

No time source, 20:59:25.156 EDT Sat Nov 7 2020

Utility:

Status: DISABLED

Smart Licensing Using Policy:

Status: ENABLED

Data Privacy:

Sending Hostname: yes

Callhome hostname privacy: DISABLED

Smart Licensing hostname privacy: DISABLED

Version privacy: DISABLED

Transport:

Type: cslu

Cslu address: http://<IP_of_CSLU>:8182/cslu/v1/pi

Proxy:

Not Configured

Policy:

Policy in use: Merged from multiple sources.

Reporting ACK required: yes (CISCO default)

Unenforced/Non-Export Perpetual Attributes:

First report requirement (days): 365 (CISCO default)

Reporting frequency (days): 0 (CISCO default)

Report on change (days): 90 (CISCO default)

Unenforced/Non-Export Subscription Attributes:

First report requirement (days): 90 (CISCO default)

Reporting frequency (days): 90 (CISCO default)

Report on change (days): 90 (CISCO default)

Enforced (Perpetual/Subscription) License Attributes:

First report requirement (days): 0 (CISCO default)

Reporting frequency (days): 0 (CISCO default)

Report on change (days): 0 (CISCO default)

Export (Perpetual/Subscription) License Attributes:

First report requirement (days): 0 (CISCO default)

Reporting frequency (days): 0 (CISCO default)

Report on change (days): 0 (CISCO default)

Miscellaneous:

Custom Id: <empty>

Usage Reporting:

Last ACK received: <none>

Next ACK deadline: Feb 05 15:32:51 2021 EDT

Reporting push interval: 30 days

Next ACK push check: <none>

Next report push: Nov 07 15:34:51 2020 EDT

Last report push: <none>

Last report file write: <none>

Trust Code Installed: <none>以下情況會從PI向CSLU傳送報告:

- 在每個預設報告間隔上

- 裝置上重新載入/開機

- 切換時

- 堆疊成員新增或移除時

- 手動觸發許可證同步時

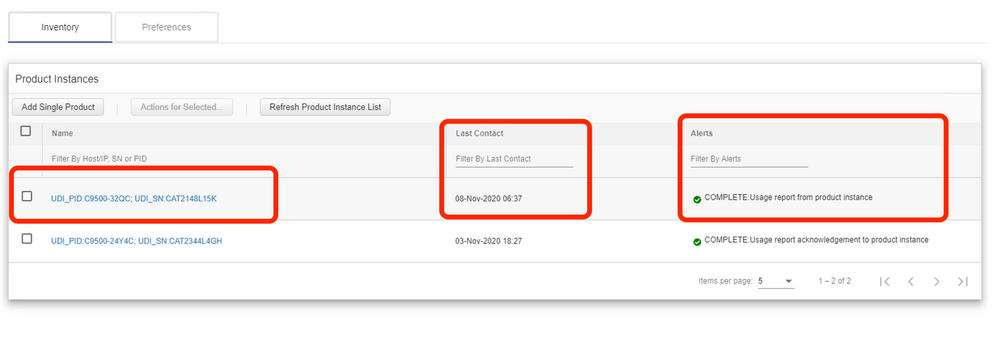

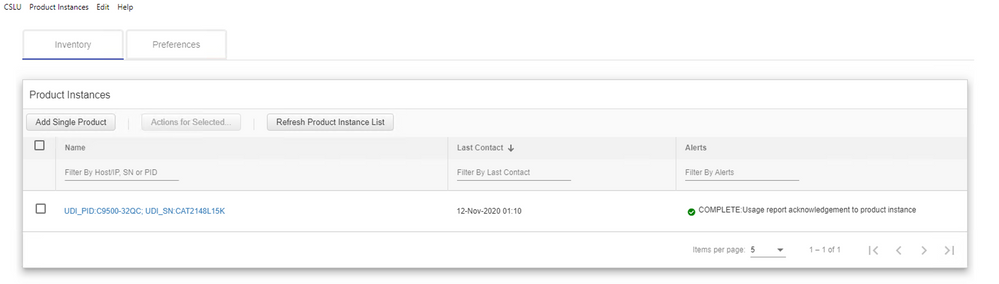

在CSLU中,資產頁面列出當前與CSLU關聯的裝置。清單中的裝置可透過UDI進行標識。可以基於清單中的PID或SN過濾裝置,以辨識任何特定裝置。

「CSLU清單」頁面還有另外兩個欄:

- Last Contact列-顯示報告狀態更改時的最新時間戳。

- 風險通告列 -顯示PI的最新報告狀態。

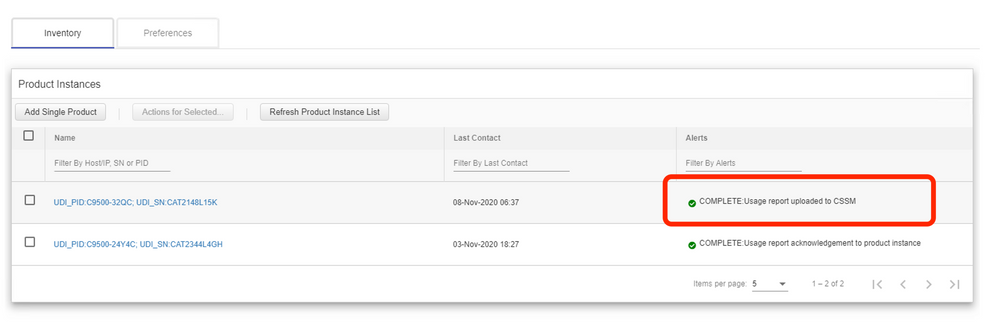

PI向CSLU傳送報告後,CSLU將在CSSM中建立PI條目。最後聯絡人TS和警報狀態均會更新。

CSSM會處理CSLU傳送的報告,並根據許可證的使用情況增加/更新CSSM上的產品例項。CSSM處理並更新日期後,會將ACK消息傳送回CSLU。CSLU反過來儲存消息並將其轉發回PI。

ACK消息包括:

- 確認已傳送的所有報告

- 策略

- 信任代碼

如果CSSM中有您可用的新策略,它現在也會更新為PI。如果策略未更改,則會將該策略推送到PI。

注意:如果根據策略不需要ACK消息報告,則不會傳送ACK消息。

警示訊息欄位可以具有下列其中一種狀態:

- 來自產品例項的使用情況報告

- 使用情況報告已上傳到思科

- 產品例項的同步請求

- 同步請求上載到CSSM

- 從CSSM收到的確認

- 產品例項的使用情況報告確認

注意:在HA系統上的CSLU中,始終只會對活動狀態的UDI看到條目。只有CSSM列出了系統中各個裝置的所有UDI。

CSLU自動探索

CSLU自動探索為了支援使用最低配置進行擴展部署,支援自動發現CSLU。這表示您不必特別設定CSLU的IP位址/URL。為此,只需向其DNS伺服器增加一個條目。這使傳輸模式為CSLU(預設)的裝置能夠自動發現CSLU並傳送報告。

以下幾點需要確保:

- 在DNS伺服器中建立專案。必須將CSLU的IP地址對映到名稱

cslu-local。 - 確保裝置中存在名稱伺服器和DNS配置以實現可達性。

這樣,無需任何額外配置,網路中的裝置即可到達CSLU並定期傳送RUM報告。

使用拉式模式的CSLU

使用拉式模式的CSLUPULL模式是CSLU啟動從裝置獲取RUM報告的過程。此處,裝置詳細資訊會增加到CSLU,CSLU定期讀取所有增加的裝置上的資料。CSLU的PULL也可以手動觸發。CSLU再將RUM報告傳送到CSSM,從CSSM返回的ACK消息傳送到PI。可透過三種不同的方法支援PULL模式- RESTAPI、NETCONF和RESTCONF。

使用RESTAPI的提取模式

使用RESTAPI的提取模式要讓PULL模式透過RESTAPI,裝置和CSLU所需的配置如下:

Configs on PI:

Ensure the network reachability from PI to CSLU is available and working.

!

ip http server

ip http authentication local

ip http secure-server

!

aaa new-model

aaa authentication login default local

aaa authorization exec default local

username admin privilege 15 password 0 lab

!

附註:使用者必須具有Priv第15級存取權。

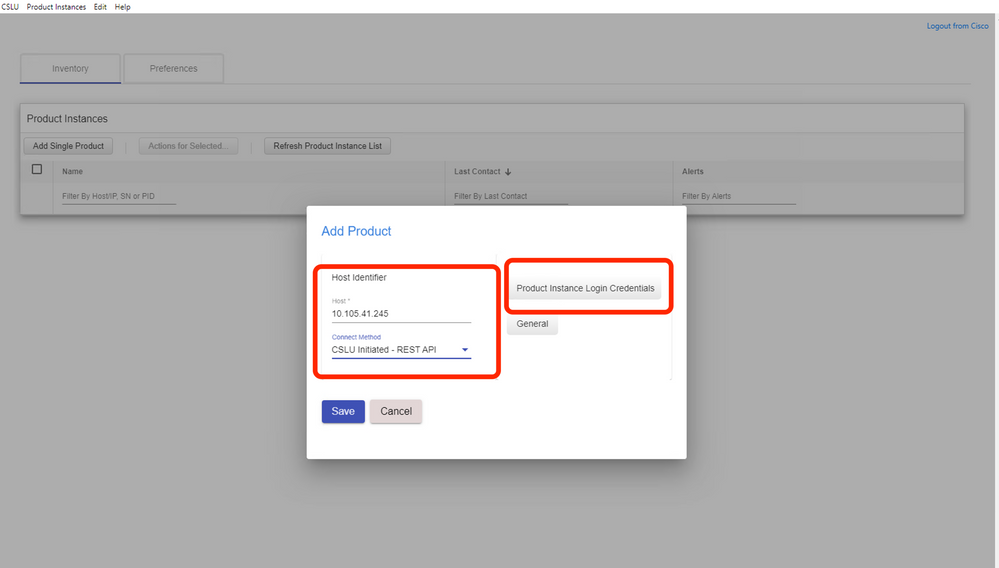

CSLU -設定過程

CSLU -設定過程CSLU必須登入到CSSM才能自動同步報告。

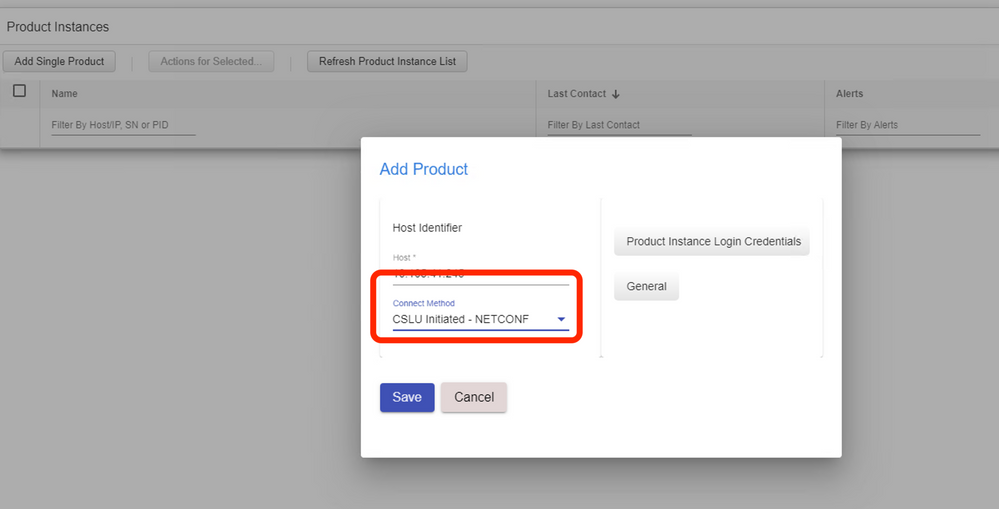

步驟 1.在「資產」頁上選擇Add Single Product。

步驟 2.輸入裝置IP。

步驟 3.選擇RestAPI作為連線方法。

步驟 4.選擇產品例項「登入憑據」。

步驟 5.輸入具有Priv 15存取權的使用者身份證明。

步驟 6.儲存配置。

在「名稱」欄位中增加裝置時將僅增加一個IP地址。

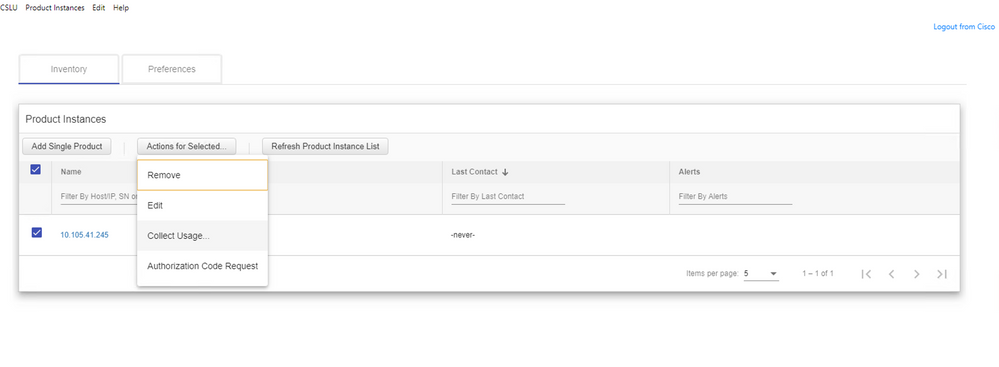

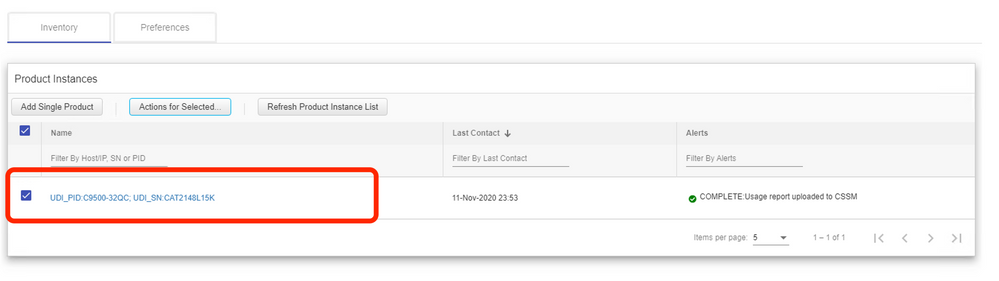

選擇裝置並導航至Actions for Selected > Collect Usage。

成功收集使用資料後,「名稱」欄位將更新為PI的UDI,並且時間戳也會隨之更新。警示欄位會反映最新狀態。

如果從CSSM收到ACK消息後裝置仍然可用,ACK將傳送回PI。否則,ACK將在下一個提取間隔傳送。

使用RESTCONF的拉出模式

使用RESTCONF的拉出模式要讓PULL模式透過RESTCONF工作,裝置所需的配置以及CSLU中的步驟如下:

Configs on PI:

!

restconf

!

ip http secure-server

ip http authentication local

ip http client source-interface GigabitEthernet 0/0

!

username admin privilege 15 password 0 lab

!

注意:這些配置用於本地身份驗證。也可以使用遠端身份驗證。

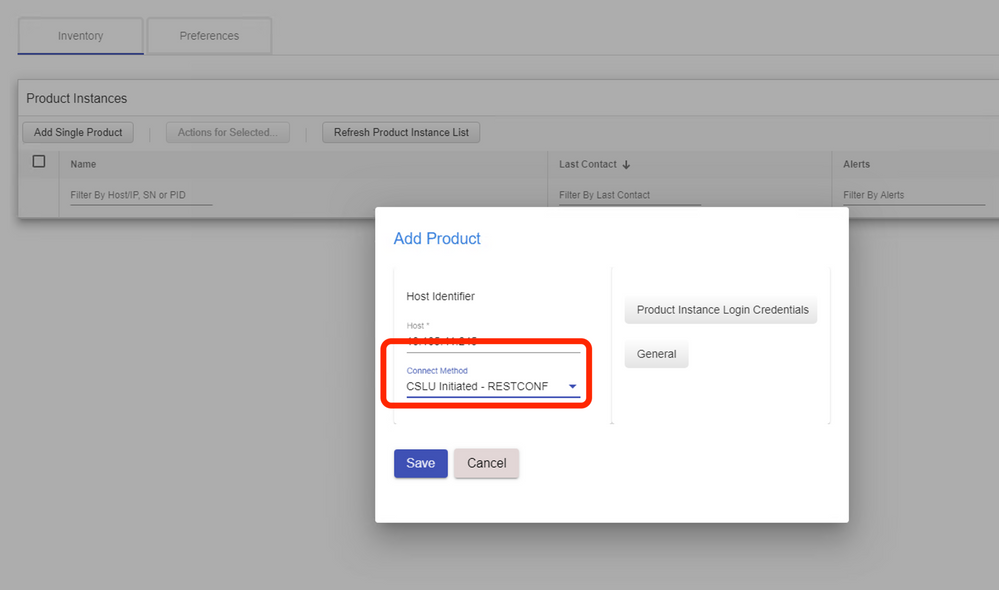

CSLU -設定過程

CSLU -設定過程CSLU必須登入到CSSM才能自動同步報告。CSLU設定與RUM報告收集和報告的RESTAPI設定相同。

步驟 1.在「資產」頁上選擇Add Single Product。

步驟 2.輸入裝置IP。

步驟 3.選擇RESTCONF作為連線方法。

步驟 4.選擇產品例項「登入憑據」。

步驟 5.輸入具有Priv 15存取權的使用者身份證明。

步驟 6.儲存配置。

步驟 7.收集所選裝置的使用情況資料。

使用NETCONF的PULL模式

使用NETCONF的PULL模式要讓PULL模式透過NETCONF,裝置所需的配置以及CSLU中的步驟如下:

Configs on PI:

!

ip ssh version

!

netconf-yang

netconf ssh

netconf-yang feature candidate-datastore

!

username admin privilege 15 password 0 lab

!

To ensure yang process is running, execute the command:

Switch#show platform software yang-management process

confd : Running

nesd : Running

syncfd : Running

ncsshd : Running

dmiauthd : Running

nginx : Running

ndbmand : Running

pubd : Running

gnmib : Not Running

注意:這些配置用於本地身份驗證。也可以使用遠端身份驗證。

CSLU -設定過程

CSLU -設定過程CSLU必須登入到CSSM才能自動同步報告。CSLU設定與RUM報告收集和報告的RESTAPI設定相同。

步驟 1.在「資產」頁上選擇Add Single Product。

步驟 2.輸入裝置IP。

步驟 3.選擇NETCONF作為連線方法。

步驟 4.選擇產品例項「登入憑據」。

步驟 5.輸入具有Priv 15存取權的使用者身份證明。

步驟 6.儲存配置。

步驟 7.收集所選裝置的使用情況資料。

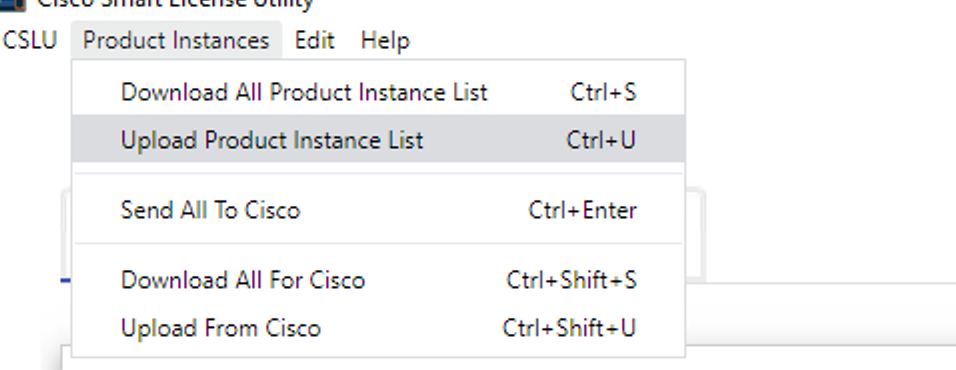

注意:對於所有型號、NETCONF、RESTCONF和RESTAPI,都可以批次增加裝置清單。

要執行批次上傳,請在Menu欄上導航到Product Instance > Upload Product Instance List,如此圖中所示。

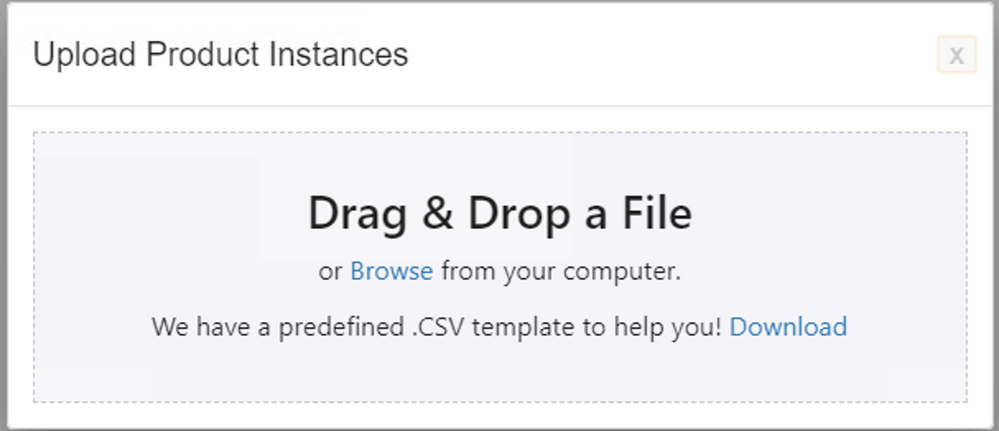

即會開啟新的快顯視窗。範本檔案可從其下載。在CSV格式檔案中,填寫裝置清單的裝置詳細資訊並上傳到CSLU以增加多個裝置。

註:對於所有型別的CSLU拉模式,建議在PI上將傳輸集設定為「關」。這可以透過使用CLI來實現。

Switch(config)#license smart transport off使用斷開連線模式的CSLU

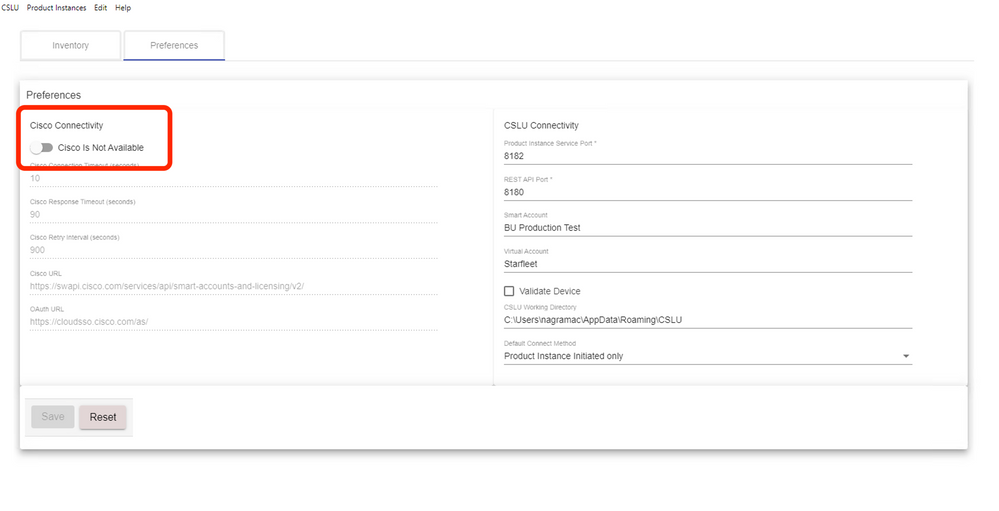

使用斷開連線模式的CSLUCSLU可以在與CSSM斷開連線的模式下運行。這適用於不允許CSLU連線到Internet的任何部署。在斷開連線模式下,從CSLU手動下載所有裝置的報告並上傳到CSSM。然後,ACK消息從CSSM下載並上傳到CSLU。CSLU仍繼續從PI提取/推送使用日期,並且還會將ACK消息傳送回PI。

步驟 1.在CSLU Preference頁上,關閉選項Cisco Connectivity。這確認思科不可用。

步驟 2.儲存設定。

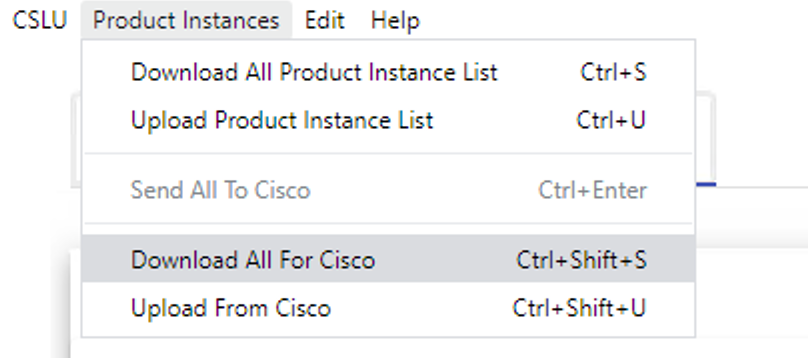

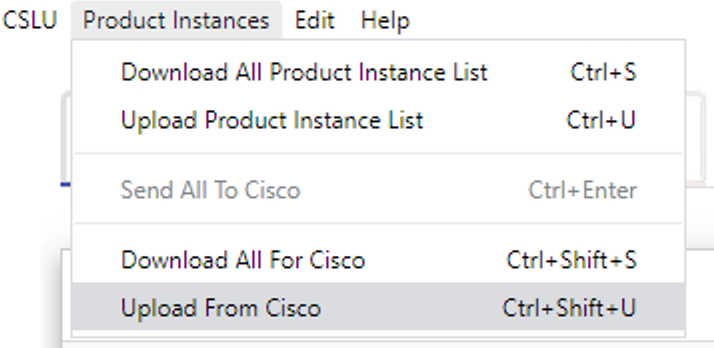

步驟 3.在Menu欄中,按一下Product Instances > Download All for Cisco。這會將tar.gz下載檔案到CSLU。

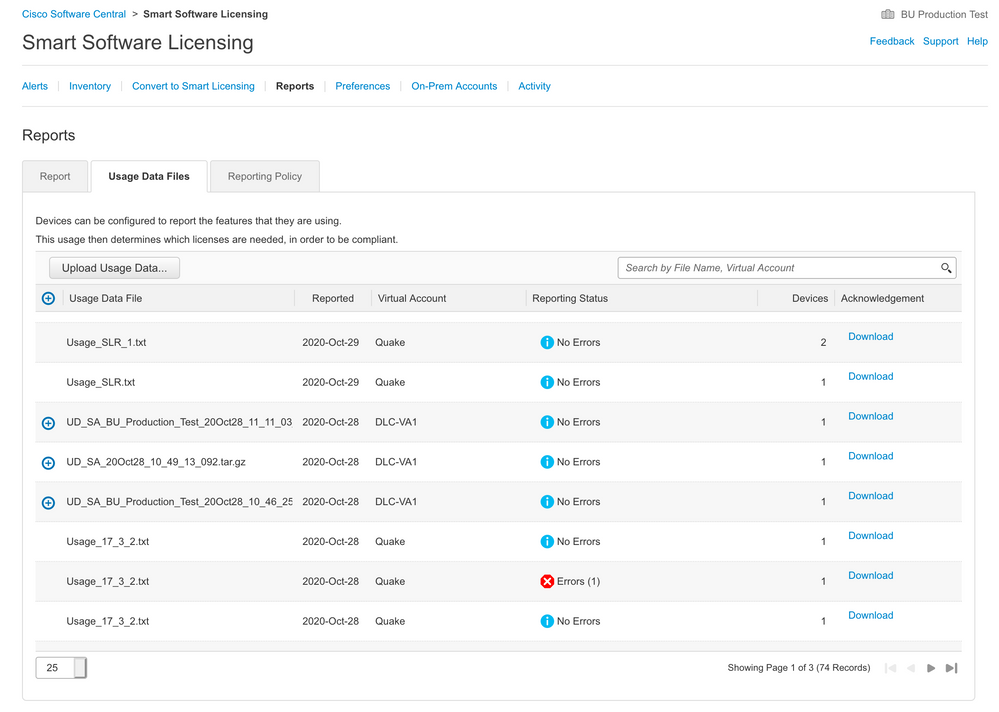

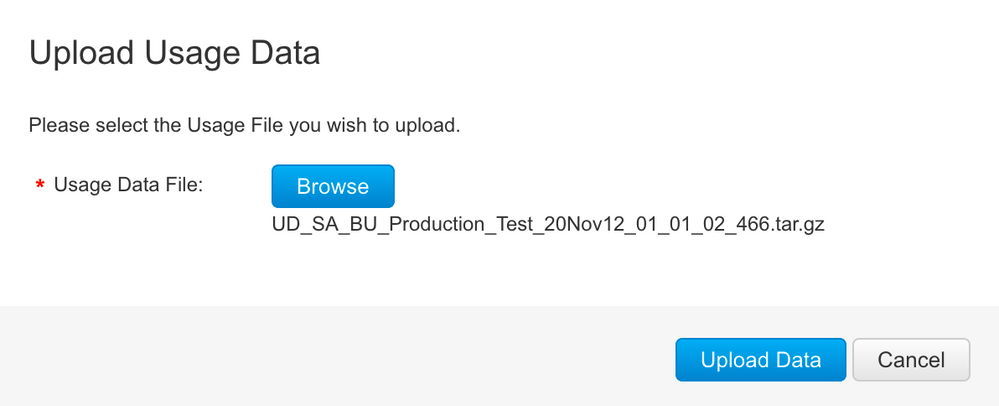

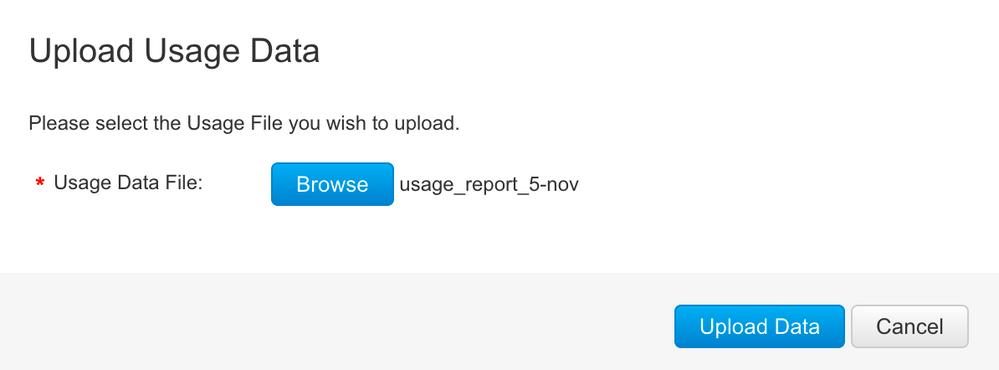

步驟 4.將檔案上傳到CSSM。在CSSM智慧帳戶頁面,導航至Report > Usage Data Files > Upload usage data。在彈出窗口中,上傳tar.gz文件。

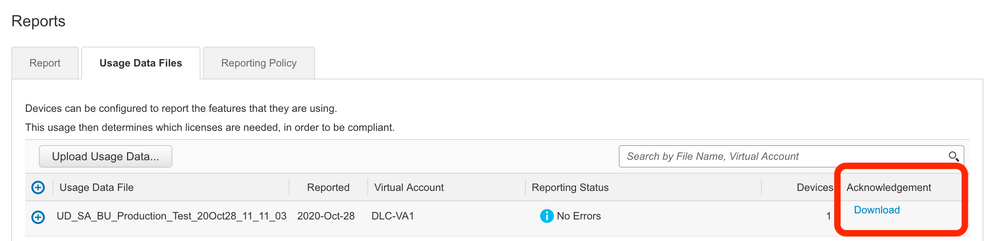

步驟 5.一旦處理資料,就會生成確認。下載ACK檔案並將其上傳到CSLU。

步驟 6.在CSLU中,從選單欄導入ACK檔案,然後導航到Product Instances > Upload from Cisco,如此圖所示。

步驟 7.一旦上傳ACK,消息就會傳送到PI。「警示」欄可驗證相同內容。

SLP -離線模式

SLP -離線模式SLP也可以在完全離線模式下工作。這主要是用於不偏好網際網路連線,並選擇不使用CSLU的空隙網路。在離線模式下,傳輸設定為Off。

Switch(config)#license smart transport off

Same can be verified through, 'show license status'

Switch#show license status

Utility:

Status: DISABLED

Smart Licensing Using Policy:

Status: ENABLED

Data Privacy:

Sending Hostname: yes

Callhome hostname privacy: DISABLED

Smart Licensing hostname privacy: DISABLED

Version privacy: DISABLED

Transport:

Type: Transport Off

Policy:

Policy in use: Merged from multiple sources.

Reporting ACK required: yes (CISCO default)

Unenforced/Non-Export Perpetual Attributes:

First report requirement (days): 365 (CISCO default)

Reporting frequency (days): 0 (CISCO default)

Report on change (days): 90 (CISCO default)

Unenforced/Non-Export Subscription Attributes:

First report requirement (days): 90 (CISCO default)

Reporting frequency (days): 90 (CISCO default)

Report on change (days): 90 (CISCO default)

Enforced (Perpetual/Subscription) License Attributes:

First report requirement (days): 0 (CISCO default)

Reporting frequency (days): 0 (CISCO default)

Report on change (days): 0 (CISCO default)

Export (Perpetual/Subscription) License Attributes:

First report requirement (days): 0 (CISCO default)

Reporting frequency (days): 0 (CISCO default)

Report on change (days): 0 (CISCO default)

Miscellaneous:

Custom Id: <empty>

Usage Reporting:

Last ACK received: Nov 11 15:41:10 2020 EDT

Next ACK deadline: Dec 11 15:41:10 2020 EDT

Reporting push interval: 30 days

Next ACK push check: <none>

Next report push: Dec 07 21:42:30 2020 EDT

Last report push: Nov 07 21:42:30 2020 EDT

Last report file write: <none>

Trust Code Installed: <none>每當您需要向CSSM報告使用情況資料時,必須將使用情況報告下載為檔案並手動上傳到CSSM。在HA系統中,活動收集備用/成員裝置的使用情況。

To download the usage data from PI -

Switch#license smart save usage unreported file bootflash:<file-name>

Above option 'unreported' is recommended to use. This downloads only the files that are yet to be reported

and discard old usage reports, that were Acknowledged.

However, there are other options available for the amount of data that needs to be reported.

For downloading all the available report use option all,

# of daya can be specified

Switch#license smart save usage ?

all Save all reports

days Save reports from last n days

rum-Id Save an individual RUM report

unreported Save all previously un reported reports

現在,必須手動將此報告上傳到CSSM。

將儲存的使用資料從PI匯出至案頭。

在CSSM智慧帳戶頁面上,導航至Report > Usage Data Files > Upload usage data。在彈出窗口中,選擇使用情況報告並按一下upload。

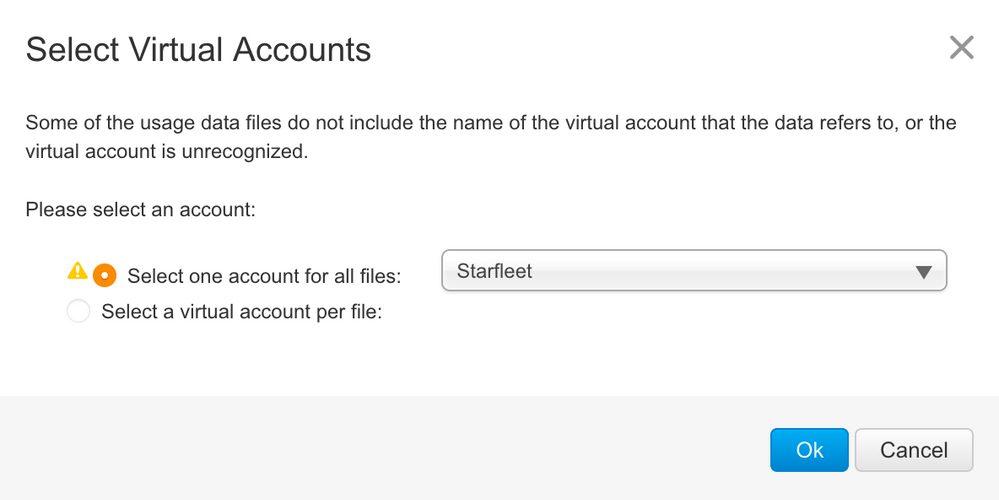

上傳檔案後,您必須選擇與裝置關聯的正確VA。

一旦資料處理完成且確認就緒,請下載檔案並將其載入PI。

To import the ACK to PI,

Switch#license smart import bootflash:<file-name>

Import Data Successful

Switch#

Nov 11 20:23:06.783: %SMART_LIC-6-POLICY_INSTALL_SUCCESS: A new licensing policy was successfully installed

Switch#

Policy Installed syslog is displayed on console if successful.

Also, the same can be verified using CLI, 'show license all'. The field 'Last ACK received' tells the

last TimeStamp when ACK message was received.

Switch#show license all

Load for five secs: 0%/0%; one minute: 1%; five minutes: 0%

No time source, 16:23:22.294 EDT Wed Nov 11 2020

Smart Licensing Status

======================

Smart Licensing is ENABLED

Export Authorization Key:

Features Authorized:

<none>

Utility:

Status: DISABLED

Smart Licensing Using Policy:

Status: ENABLED

Data Privacy:

Sending Hostname: yes

Callhome hostname privacy: DISABLED

Smart Licensing hostname privacy: DISABLED

Version privacy: DISABLED

Transport:

Type: Transport Off

Miscellaneous:

Custom Id: <empty>

Policy:

Policy in use: Installed On Nov 11 16:23:06 2020 EDT

Policy name: SLP Policy

Reporting ACK required: yes (Customer Policy)

Unenforced/Non-Export Perpetual Attributes:

First report requirement (days): 60 (Customer Policy)

Reporting frequency (days): 60 (Customer Policy)

Report on change (days): 60 (Customer Policy)

Unenforced/Non-Export Subscription Attributes:

First report requirement (days): 30 (Customer Policy)

Reporting frequency (days): 30 (Customer Policy)

Report on change (days): 30 (Customer Policy)

Enforced (Perpetual/Subscription) License Attributes:

First report requirement (days): 0 (CISCO default)

Reporting frequency (days): 90 (Customer Policy)

Report on change (days): 90 (Customer Policy)

Export (Perpetual/Subscription) License Attributes:

First report requirement (days): 0 (CISCO default)

Reporting frequency (days): 90 (Customer Policy)

Report on change (days): 90 (Customer Policy)

Usage Reporting:

Last ACK received: Nov 11 16:23:06 2020 EDT

Next ACK deadline: Dec 11 16:23:06 2020 EDT

Reporting push interval: 30 days

Next ACK push check: <none>

Next report push: Dec 07 21:42:30 2020 EDT

Last report push: Nov 07 21:42:30 2020 EDT

Last report file write: <none>

Trust Code Installed: <none>

License Usage

=============

network-advantage (C9500 Network Advantage):

Description: network-advantage

Count: 1

Version: 1.0

Status: IN USE

Export status: NOT RESTRICTED

Feature Name: network-advantage

Feature Description: network-advantage

Enforcement type: NOT ENFORCED

License type: Perpetual

dna-advantage (C9500 32QC DNA Advantage):

Description: C9500-32QC DNA Advantage

Count: 1

Version: 1.0

Status: IN USE

Export status: NOT RESTRICTED

Feature Name: dna-advantage

Feature Description: C9500-32QC DNA Advantage

Enforcement type: NOT ENFORCED

License type: Subscription

Product Information

===================

UDI: PID:C9500-32QC,SN:CAT2148L15K

Agent Version

=============

Smart Agent for Licensing: 5.0.6_rel/47

License Authorizations

======================

Overall status:

Active: PID:C9500-32QC,SN:CAT2148L15K

Status: NOT INSTALLED

Purchased Licenses:

No Purchase Information Available行為變更

行為變更這些更改是在以下版本上對智慧許可功能進行的:

- 信任同步 -從17.7.1開始,信任代碼安裝在交換機上所有受支援的拓撲(如CSLU和離線方法)上。

- 隱私更改 -從17.7.1開始,如果各自的隱私設定被停用,來自17.9.1的版本字串和主機名資訊將包含在傳送至CSSM的RUM報告中。

- Account Details -從17.7.1開始,CSSM的ACK消息包括帳戶資訊和SA/VA詳細資訊。

- RUM報告限制 -從17.9.1開始,PI啟動通訊的報告間隔被限制。最小報告頻率被限制在一天內。這意味著產品例項每天傳送的RUM報告不會超過一次。

疑難排解

疑難排解一般疑難排解問卷

一般疑難排解問卷案例1:在您從非常早期的版本(即16.9.x)升級Cisco IOS XE後,某些通訊協定(即HSRP)將不再運作。

檢查許可證啟動級別,檢視其是否仍然與升級Cisco IOS XE之前相同。許可證啟動級別可能重置為Networking-Essentials,這可能不支援失敗的協定(即HSRP)。

方案2:許可證狀態顯示消息「Failure reason: Fail to send out Call Home HTTP message」或「Last Communication Attempt: PENDING」

這可能與基本連線問題有關。若要解決檢查,請執行下列動作:

- 連線到CSSM的網路連線- IP地址、路由等。

- 的配置正確。

- 時差。(需要配置NTP以提供正確的時鐘時間/時區)

- 如果內部防火牆配置阻止到CSSM的流量

ip http client source interface 方案3:如果在一年的註冊後觀察到日誌錯誤「%SMART_LIC-3-AUTH_RENEW_FAILED:使用思科智慧軟體管理器(CSSM)進行授權續訂:未定義的nil:NilClass方法「每個」,該怎麼辦?

重新註冊產品。在CSSM上生成新的令牌ID,並將產品例項再次註冊到CSSM。

方案4:與Cisco之間不存在連線錯誤時顯示錯誤消息「%SMART_LIC-3-COMM_FAILED:通訊失敗」。

如果到CSSM沒有連線問題,並且在PI上,仍然出現上述錯誤,則可能是因為最近的伺服器升級導致證書被刪除。通訊雙方的TLS驗證需要該證書。在這種情況下,請在PI上配置CLIip http client secure-trustpoint SLA-TrustPoint,然後重試。

除錯PI

除錯PI為了排除任何問題,從PI收集的命令包括:

show license all

show license tech support

show license eventlog

show license history message

show license tech events

show license rum id all

For debugging Trust Installation/Sync -

Switch#show license tech support | s Trust

Trust Establishment:

Attempts: Total=0, Success=0, Fail=0 Ongoing Failure: Overall=0 Communication=0

Last Response: <none>

Failure Reason: <none>

Last Success Time: <none>

Last Failure Time: <none>

Trust Acknowledgement:

Attempts: Total=0, Success=0, Fail=0 Ongoing Failure: Overall=0 Communication=0

Last Response: <none>

Failure Reason: <none>

Last Success Time: <none>

Last Failure Time: <none>

Trust Sync:

Attempts: Total=0, Success=0, Fail=0 Ongoing Failure: Overall=0 Communication=0

Last Response: <none>

Failure Reason: <none>

Last Success Time: <none>

Last Failure Time: <none>

Trusted Store Interface: True

Local Device: No Trust Data

Overall Trust: No ID

For debugging Usage reporting timers/intervals -

Switch#show license tech support | in Utility

Utility:

Start Utility Measurements: Nov 11 16:46:09 2020 EDT (7 minutes, 34 seconds remaining)

Send Utility RUM reports: Dec 07 21:42:30 2020 EDT (26 days, 5 hours, 3 minutes, 55 seconds remaining)

Process Utility RUM reports: Nov 12 15:32:51 2020 EDT (22 hours, 54 minutes, 16 seconds remaining)

For Collecting all btrace logs for debugging -

Step 1. Switch#request platform software trace rotate all

Step 2. Switch#show logging process iosrp internal start last boot to-file bootflash:<file-name>

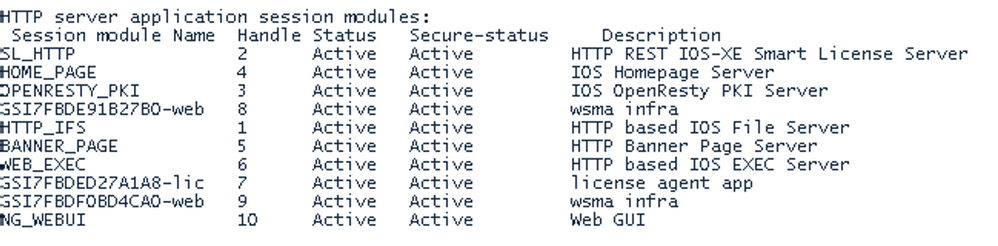

If there are any failues on PULL mode, ensure server SL_HTTP is Acive

調試CSLU

調試CSLU如果調試了CSLU上的任何問題,則必須從安裝CSLU的PC上的此目錄獲取日誌檔案。

C:\Users\<user-name>\AppData\Roaming\CSLU\var\logs相關參考

相關參考 修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

3.0 |

31-Jul-2024 |

間距和標點符號問題。簡介和標題太長,必須縮短。章節的標題案例。 |

2.0 |

10-Mar-2023 |

已更新並增加了行為更改部分、通用故障排除調查問卷和新引入的CLI。 |

1.0 |

18-Dec-2020 |

初始版本 |

貢獻者

- Nagaraj RamachandranCisco Engineering

意見

意見