簡介

當交換器崩潰時,有時獲取記憶體映像的完整副本(稱為core dump)以識別崩潰的原因非常有用。核心轉儲通常對您的技術支援代表非常有用。

問題

鑑於虛擬交換系統(VSS)的複雜性,捕獲核心轉儲可能很困難。本文說明如何使用Catalyst 6500 VSS的檔案傳輸通訊協定(FTP)擷取核心轉儲。

解決方案

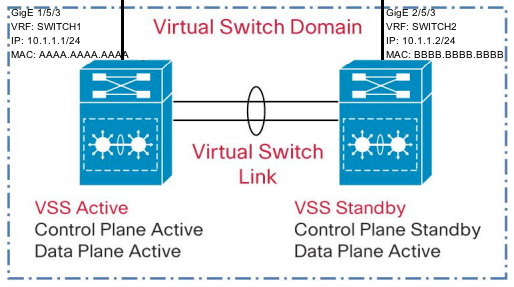

本指南假設以下物理設定:

1)在雙活動檢測期間,必須將VSS中每台交換機上的一個介面排除在關閉範圍之外,如下所示。

VSS(conf)#switch virtual domain 10

VSS(config-vs-domain)#dual-active exclude interface GigabitEthernet1/5/3

VSS(config-vs-domain)#dual-active exclude interface GigabitEthernet2/5/3

2)配置兩個虛擬路由轉發(VRF)例項,分別用於VSS中的每台交換機,如下所示。這是必要的,因為VSS中的兩台交換機都連線到一個公共子網。

VSS(conf)#ip vrf switch1

VSS(conf)#ip vrf switch2

3)為FTP配置使用者名稱、密碼和源介面。在介面上配置IP地址,並將它們配置為VRF的一部分,如下所示。需要更改MAC地址以防止相鄰裝置上的連線抖動。

VSS(conf)#ip ftp username anonymous

VSS(conf)#ip ftp password cisco@cisco.com

VSS(conf)#ip ftp source-interface GigabitEthernet2/5/3

VSS(conf)#interface GigabitEthernet1/5/3

VSS(config-if)#no switchport

VSS(config-if)#mac-address AAAA.AAAA.AAAA

VSS(config-if)#ip vrf forwarding switch1

VSS(config-if)#ip address 10.1.1.1 255.255.255.0

VSS(config)#interface GigabitEthernet2/5/3

VSS(config-if)#no switchport

VSS(config-if)#mac-address BBBB.BBBB.BBBB

VSS(config-if)#ip vrf forwarding switch2

VSS(config-if)#ip address 10.1.1.2 255.255.255.0

4)如果FTP伺服器的IP地址位於直連子網(例如10.1.1.3)中,則不需要配置路由。但是,如果FTP伺服器不在直接連線的子網中,請在每個VRF中配置一條路由以到達FTP伺服器。

VSS(conf)#ip route vrf switch1 0.0.0.0 0.0.0.0 10.1.1.254

VSS(conf)#ip route vrf switch2 0.0.0.0 0.0.0.0 10.1.1.254

5)使用源自各個VRF例項的ping檢驗與FTP伺服器的連線。

VSS#ping vrf switch1 10.1.1.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.1.1.3, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/4 ms

6)在VSS上為生成核心轉儲配置以下詳細資訊。

VSS(conf)#exception core-file incoming/FTP_CORE_FILE compress

VSS(conf)#exception protocol ftp

VSS(conf)#exception dump 10.1.1.3

警告:如果存在此配置,則在VSS發生崩潰時,活動交換機將一直保持運行,直到寫入核心轉儲。在完全寫入核心轉儲之前,VSS備用交換機不會接管活動角色。這至少需要幾分鐘,而且可能取決於網路響應時間、FTP伺服器位置等情況。寫入FTP伺服器可能需要較長的時間,這取決於檔案大小和網路延遲。