簡介

本文檔介紹如何在UCS中心和UCSM中配置角色,以允許KVM訪問通過UCS中心啟動的UCS域。

必要條件

需求

思科建議您瞭解以下主題:

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- UCS-FI-6248UP,韌體4.0(1c)

- UCS Central,韌體2.0(1p)

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

組態

1. UCS Central角色

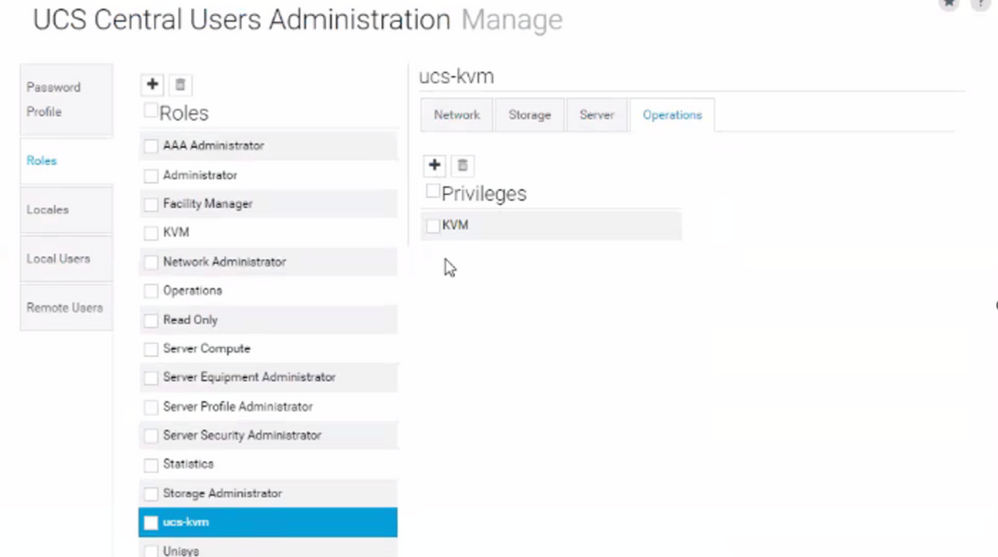

第1.1步建立UCS中心使用者管理角色

- 在UCS Central中,導航到System Configuration Button > User Settings,然後選擇Roles。

- 建立一個名為「ucs-kvm」的新角色

- 對於新建立的角色「ucs-kvm」,在Operations頁籤下新增KVM權限

UCS Central上的角色配置

UCS Central上的角色配置

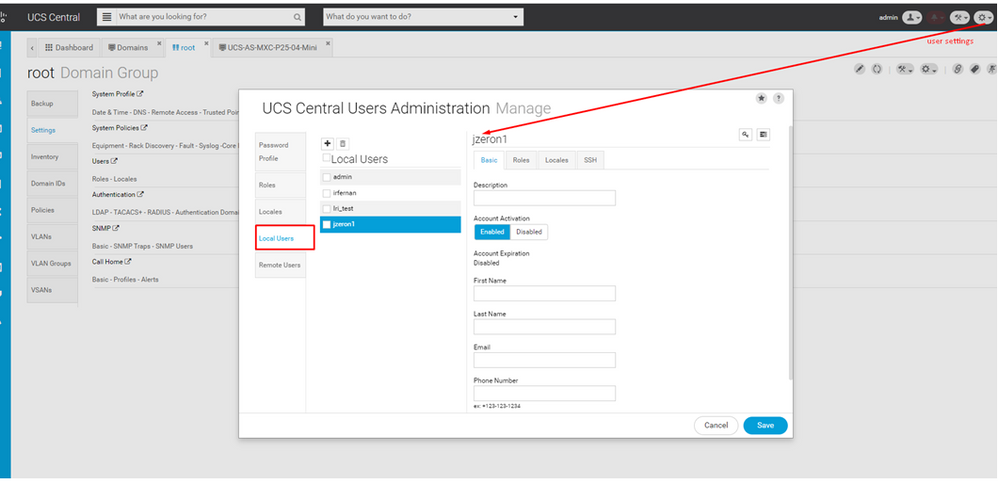

步驟1.2配置本地使用者

- 導覽至System Configuration Button > User Settings,然後選擇Local User。

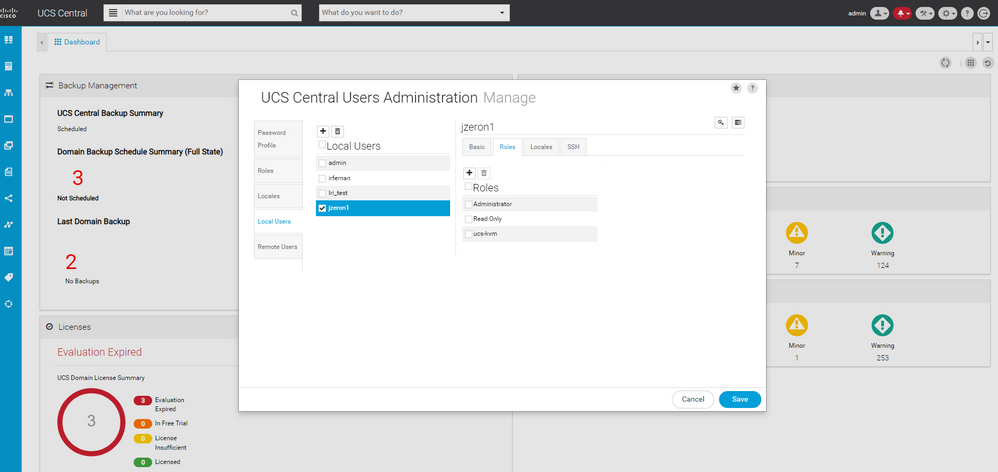

- 選擇相應的使用者,然後在角色頁籤下為選擇的使用者新增以下3個角色:

- 管理員

- 唯讀

- ucs-kvm(在上一步中建立的相同角色)

本地使用者配置

本地使用者配置

在UCS中心為本地使用者分配角色

在UCS中心為本地使用者分配角色

2. UCS域角色

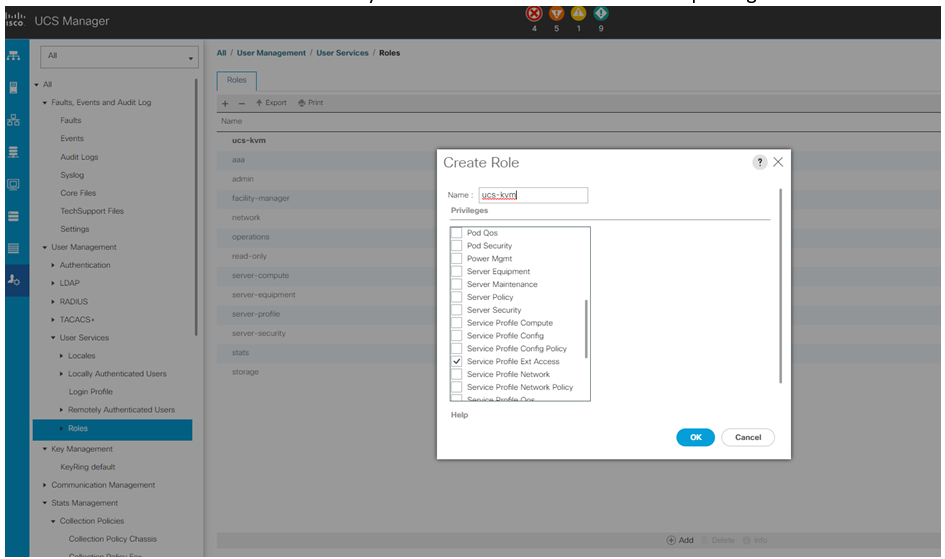

第2.1步在UCSM域中建立角色。

在需要通過KVM從中央訪問的每個UCSM域上,執行以下步驟:

- 導覽至All > User Management > User Services > Roles,然後按一下Add。

- 建立角色ucs-kvm,並僅選擇Service Profile Ext Access許可權。

在UCS Manager上建立新角色

在UCS Manager上建立新角色

3.驗證KVM對UCSM域的訪問

第3.1步從UCS Central啟動KVM

-

使用步驟1.2中本地使用者的相應憑證登入UCS Central

-

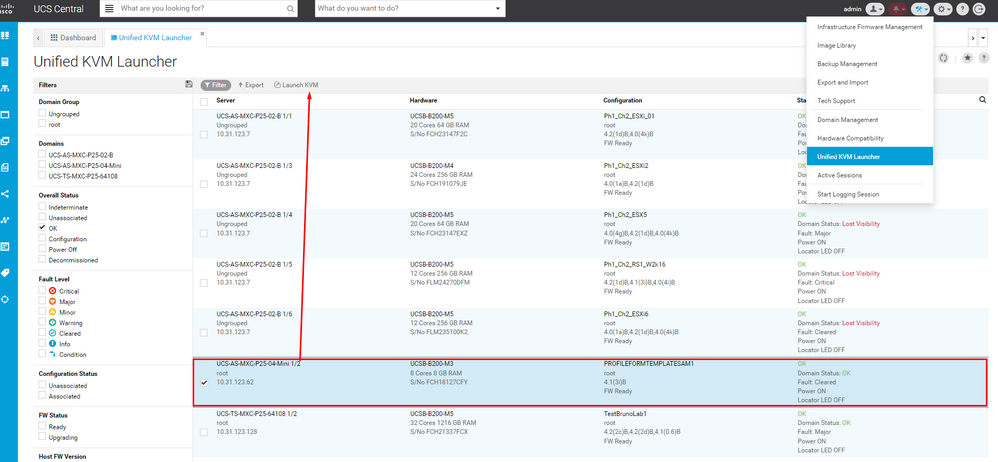

導航至System tools 按鈕> Unified KVM Launcher

-

如步驟2.1所述,標籤已建立角色的域的覈取方塊,KVM必須立即工作。

從UCS中心從選定的UCS域啟動KVM

從UCS中心從選定的UCS域啟動KVM

LDAP身份驗證

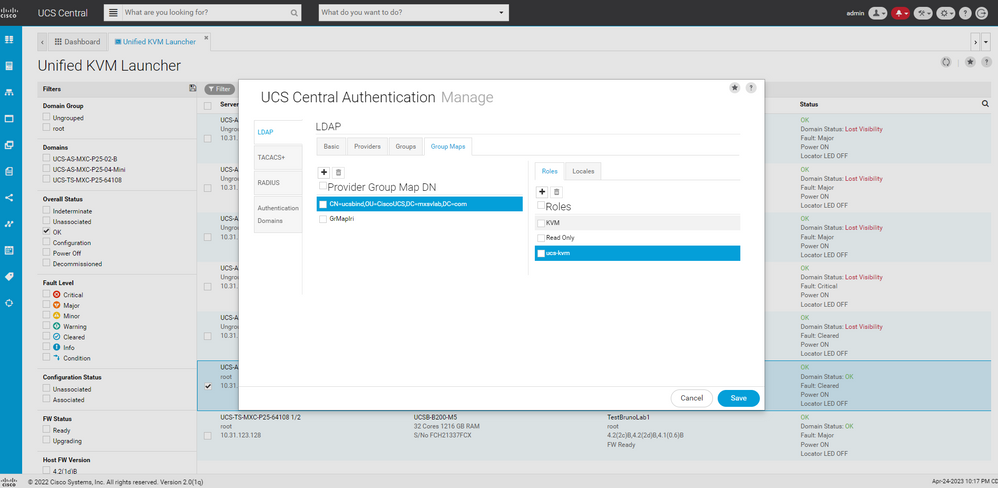

注意:如果LDAP身份驗證使用此說明而不是本地使用者方法。

- 導航到System Configuration Button > User Settings,然後選擇Authentication,並為所需的Group Maps選項分配相同的3個角色,如LDAP部分中的步驟1.2所示

UCS Central中LDAP組的角色分配

UCS Central中LDAP組的角色分配

相關資訊