Firepower資料路徑故障排除第2階段:DAQ層

下載選項

無偏見用語

本產品的文件集力求使用無偏見用語。針對本文件集的目的,無偏見係定義為未根據年齡、身心障礙、性別、種族身分、民族身分、性別傾向、社會經濟地位及交織性表示歧視的用語。由於本產品軟體使用者介面中硬式編碼的語言、根據 RFP 文件使用的語言,或引用第三方產品的語言,因此本文件中可能會出現例外狀況。深入瞭解思科如何使用包容性用語。

關於此翻譯

思科已使用電腦和人工技術翻譯本文件,讓全世界的使用者能夠以自己的語言理解支援內容。請注意,即使是最佳機器翻譯,也不如專業譯者翻譯的內容準確。Cisco Systems, Inc. 對這些翻譯的準確度概不負責,並建議一律查看原始英文文件(提供連結)。

目錄

簡介

本文是一系列文章的一部分,這些文章介紹了如何對Firepower系統的資料路徑進行系統故障排除,以確定Firepower的元件是否影響流量。請參閱概述文章,瞭解有關Firepower平台架構的資訊,以及指向其他資料路徑故障排除文章的連結。

在本文中,我們將瞭解Firepower資料路徑故障排除的第二階段:daq(資料採集)層。

平台指南

下表介紹了本文涵蓋的平台。

| 平台代碼名稱 | 說明 | 適用 硬體 平台 | 備註 |

| SFR | 安裝了Firepower服務(SFR)模組的ASA。 | ASA-5500-X系列 | 不適用 |

| FTD(所有) | 適用於所有Firepower威脅防禦(FTD)平台 | ASA-5500-X系列、虛擬NGFW平台、FPR-2100、FPR-9300、FPR-4100 | 不適用 |

| FTD(非SSP和FPR-2100) | FTD映像安裝在ASA或虛擬平台上 | ASA-5500-X系列、虛擬NGFW平台、FPR-2100 | 不適用 |

| FTD(SSP) | FTD作為邏輯裝置安裝在Firepower可擴充作業系統(FXOS)型機箱上 | FPR-9300、FPR-4100 | 2100系列不使用FXOS機箱管理器 |

排除Firepower DAQ階段的故障

DAQ(資料獲取)層是Firepower的一個元件,它將資料包轉換為snort可以理解的形式。最初在資料包傳送到snort時對其進行處理。因此,如果資料包正在進入,但未進入Firepower裝置,或者資料包進入故障排除沒有產生有用的結果,DAQ故障排除可能會很有用。

在DAQ層捕獲流量

若要顯示執行擷取所需的提示,您必須首先使用SSH連線至SFR或FTD IP位址。

附註:在FPR-9300和4100裝置上,輸入connect ftd first,以在第二個>提示時結束連線。您還可以使用SSH進入FXOS機箱管理器IP,然後輸入connect module 1 console,然後輸入connect ftd。

此文章說明如何在Firepower DAQ級別收集資料包捕獲。

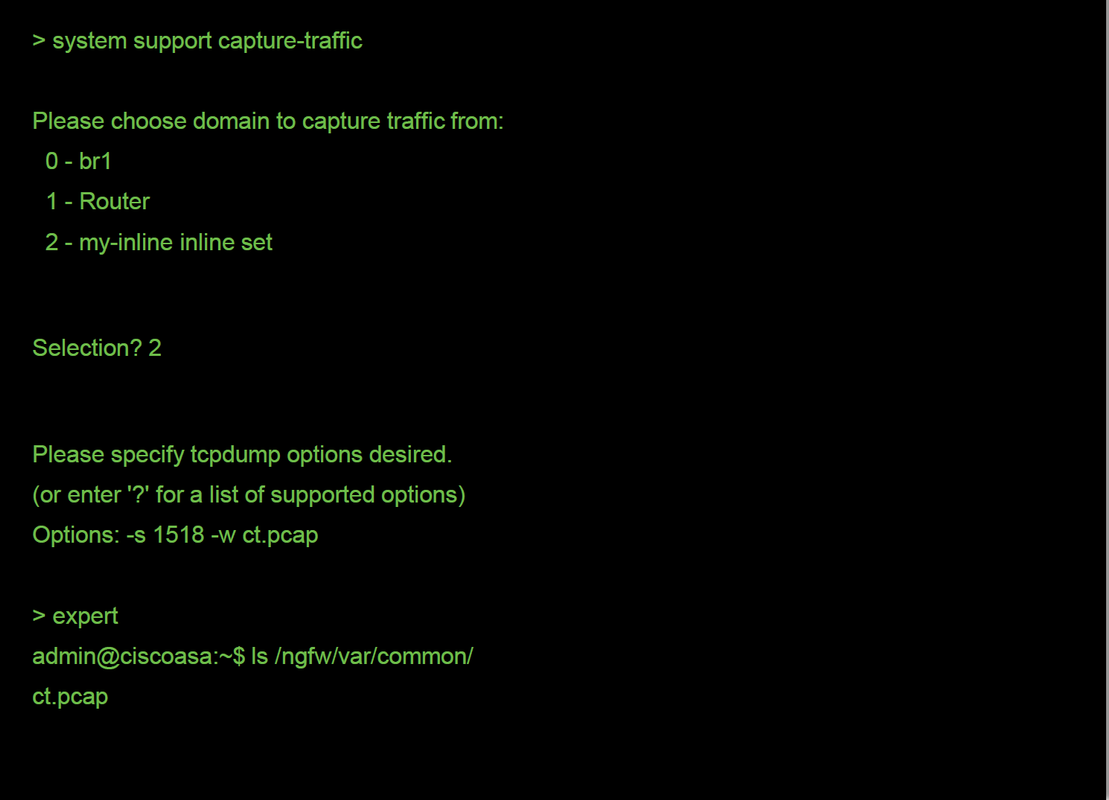

請注意,語法與ASA上以及FTD平台的LINA端所用的capture命令不同。以下範例顯示從FTD裝置執行的DAQ封包擷取:

如上面的螢幕截圖所示,PCAP格式中名為ct.pcap的捕獲已寫入/ngfw/var/common目錄(SFR平台上的/var/common)。 可使用上述文章中的說明從>提示符處從Firepower裝置複製這些捕獲文件。

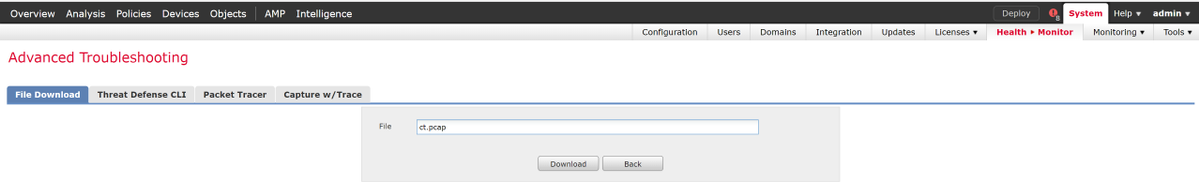

或者,在Firepower 6.2.0及更高版本中的Firepower管理中心(FMC)上,導航到Devices > Device Management。然後,按一下  圖示位於相關裝置旁,然後是Advanced Troubleshooting > File Download。

圖示位於相關裝置旁,然後是Advanced Troubleshooting > File Download。

然後,可以輸入捕獲檔案的名稱,然後按一下「下載」。

如何繞過Firepower

如果Firepower看到流量,但已確定資料包未進入裝置或者流量存在其他問題,則下一步是繞過Firepower檢查階段,確認某個Firepower元件正在丟棄流量。下面是各種平台上讓流量繞過Firepower的最快方法的細分。

SFR — 將Firepower模組置於僅監控模式

在託管SFR的ASA上,可以通過ASA命令列介面(CLI)或思科自適應安全裝置管理器(ASDM)將SFR模組置於僅監控模式。 這只會將活動資料包的副本傳送到SFR模組。

為了通過ASA CLI將SFR模組置於僅監控模式,必須首先通過運行show service-policy sfr命令來確定用於SFR重定向的類對映和策略對映。

# show service-policy sfr

Global policy:

Service-policy: global_policy

Class-map: sfr

SFR: card status Up, mode fail-open

packet input 10000, packet output 9900, drop 100, reset-drop 0

輸出顯示,global_policy策略對映正在對「sfr」類對映實施sfr失效開放操作。

附註:「fail-close」也是一種可以運行SFR的模式,但它並不常用,因為它會在SFR模組關閉或無響應時阻止所有流量。

若要將SFR模組置於僅監控模式,可以發出以下命令以否定當前SFR配置並輸入僅監控配置:

# configure terminal

(config)# policy-map global_policy

(config-pmap)# class sfr

(config-pmap-c)# no sfr fail-open

(config-pmap-c)# sfr fail-open monitor-only

INFO: The monitor-only mode prevents SFR from denying or altering traffic.

(config-pmap-c)# write memory

Building configuration...

模組一旦進入僅監控模式,即可在show service-policy sfr輸出中對其進行驗證。

# sh service-policy sfr

Global policy:

Service-policy: global_policy

Class-map: sfr

SFR: card status Up, mode fail-open monitor-only

packet input 0, packet output 100, drop 0, reset-drop 0

附註:若要將SFR模組重新置於內聯模式,請從上面顯示的(config-pmap-c)# 提示符處發出no sfr fail-open monitor-only 命令,然後發出sfr {fail-open | fail-close} 命令時,該命令才處於初始狀態。

或者,您可以通過導航到配置 > 防火牆 > 服務策略規則,通過ASDM將模組置於僅監控狀態。然後,按一下相關規則。接下來,轉到Rule Actions頁面,然後按一下ASA FirePOWER Inspection頁籤。一旦到達此位置,就可以選擇Monitor-only。

如果流量問題在SFR模組被確認處於僅監控模式後仍然存在,則Firepower模組不會導致此問題。然後,可以運行Packet tracer來進一步診斷ASA級別的問題。

如果問題不再存在,下一步是對Firepower軟體元件進行故障排除。

FTD(全部) — 將內嵌集置於分流器模式

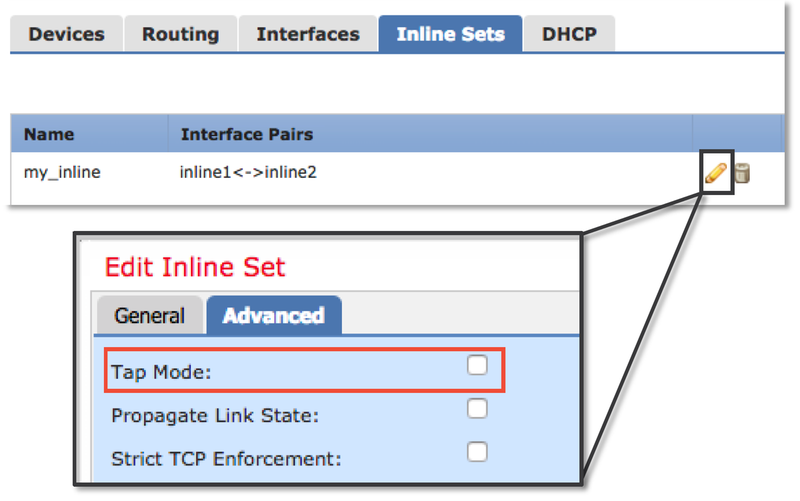

如果流量通過內嵌集內配置的介面對,則內嵌集可以置於TAP模式。這基本上會導致Firepower不對活動資料包執行操作。它不適用於沒有內嵌集的路由器或透明模式,因為裝置必須在將資料包傳送到下一跳之前修改資料包,並且不能在不丟棄流量的情況下將其置於旁路模式。對於沒有內聯集的路由和透明模式,請繼續Packet Tracer步驟。

要從FMC使用者介面(UI)配置TAP模式,請導航到Devices > Device Management,然後編輯相關裝置。在Inline Sets索引標籤下,勾選TAP Mode的選項。

如果TAP模式解決了問題,下一步是對Firepower軟體元件進行故障排除。

如果TAP模式不能解決問題,則問題在Firepower軟體之外。然後可使用Packet tracer進一步診斷問題。

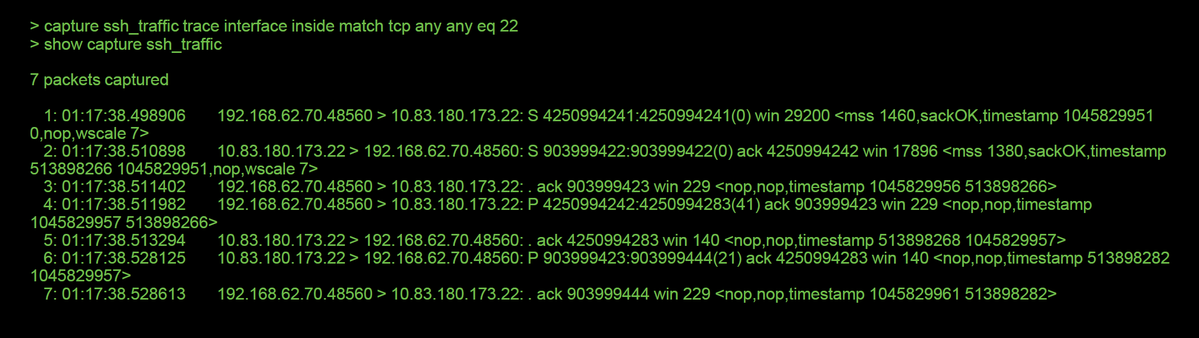

使用Packet Tracer對模擬流量進行故障排除

Packet Tracer是一種實用程式,可幫助確定丟包的位置。它是模擬器,因此它執行人工資料包的跟蹤。

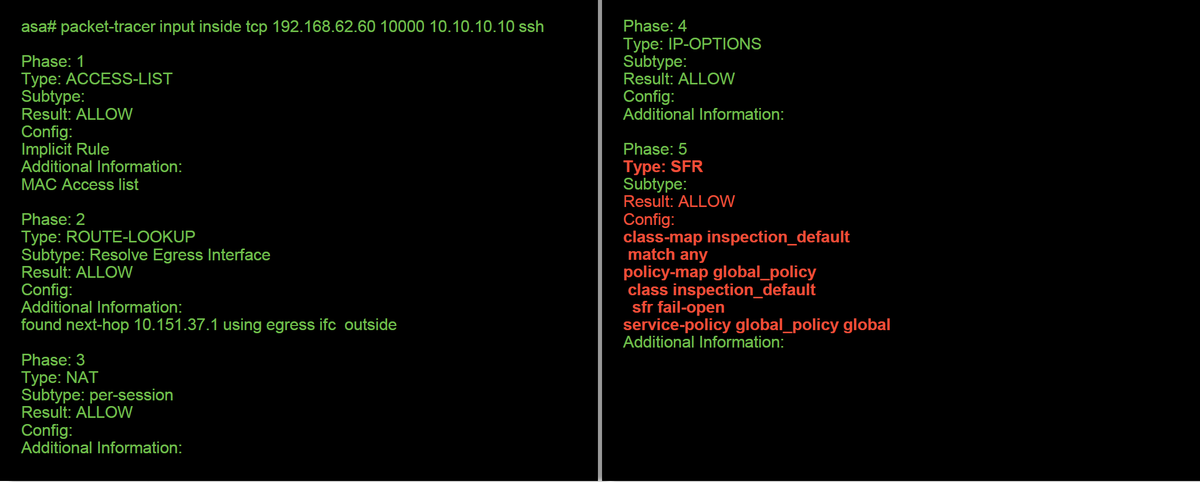

SFR — 在ASA CLI上運行Packet Tracer

以下示例說明如何在ASA CLI上為SSH流量運行Packet Tracer。有關Packet Tracer命令語法的更多詳細資訊,請參閱ASA系列命令參考指南中的部分。

在上方示例中,我們看到ASA和SFR模組都允許資料包以及ASA如何處理資料包流的有用資訊。

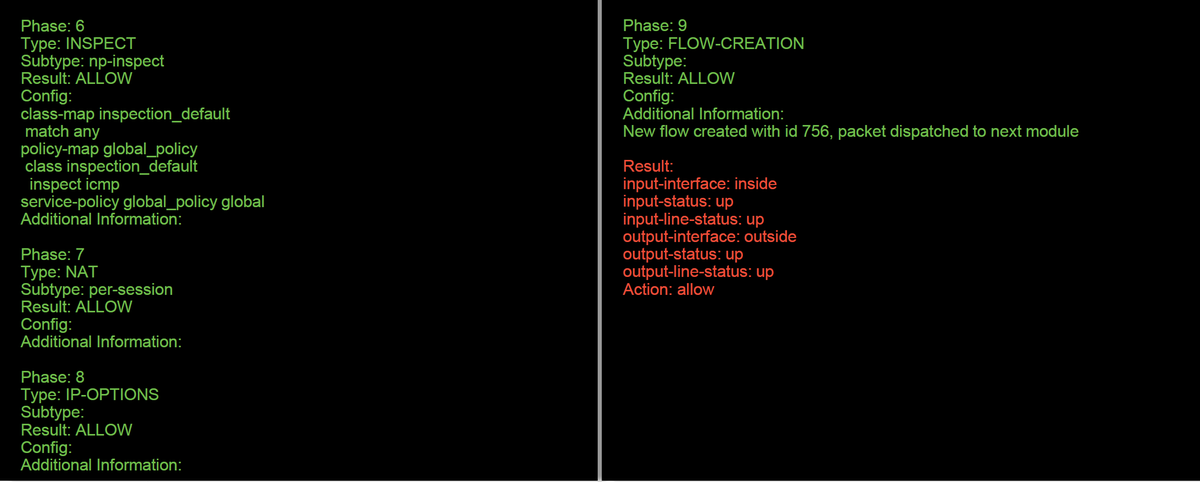

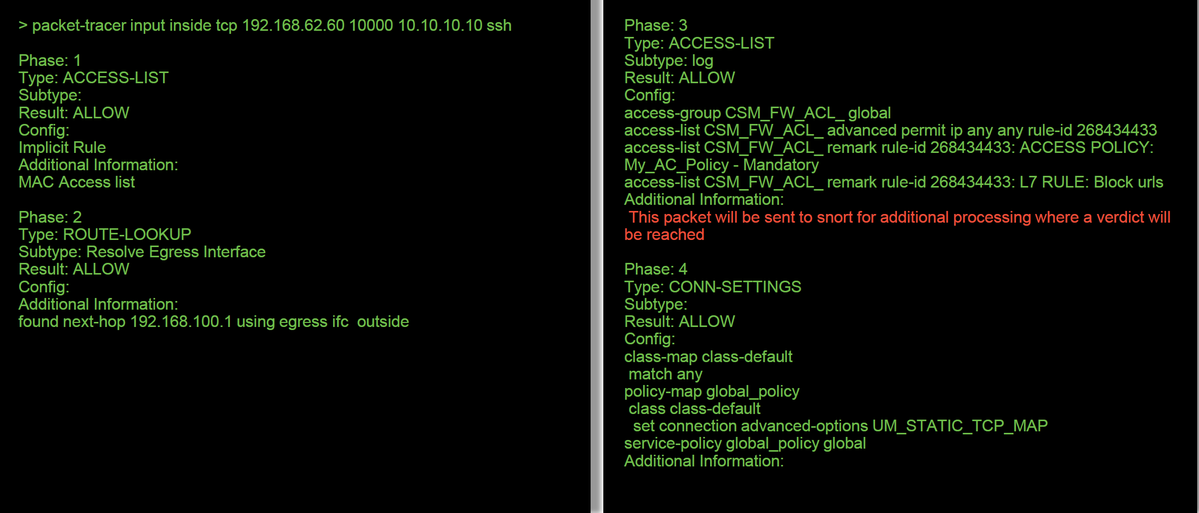

FTD(所有) — 在FTD CLI上執行Packet Tracer

在所有FTD平台上,均可從FTD CLI執行Packet Tracer命令。

在本例中,Packet Tracer顯示了丟棄的原因。在這種情況下,它是Firepower中安全情報功能內的IP黑名單阻止資料包。下一步是排除導致丟包的個別Firepower軟體元件的故障。

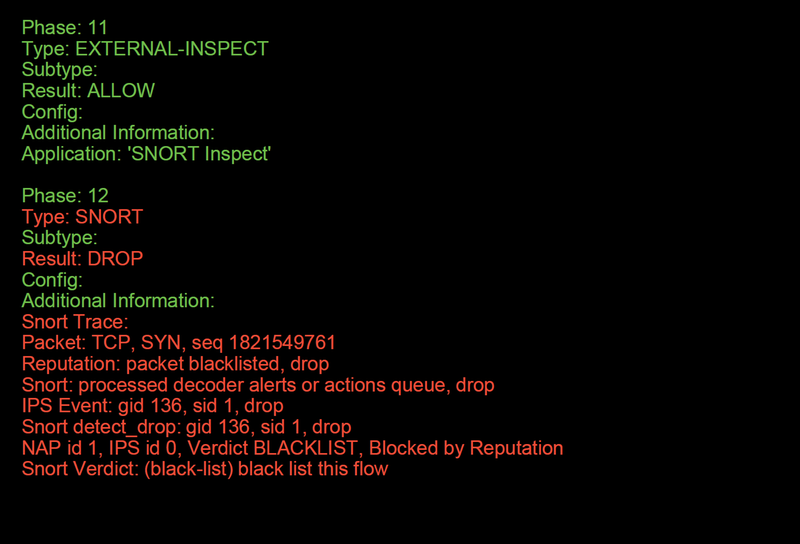

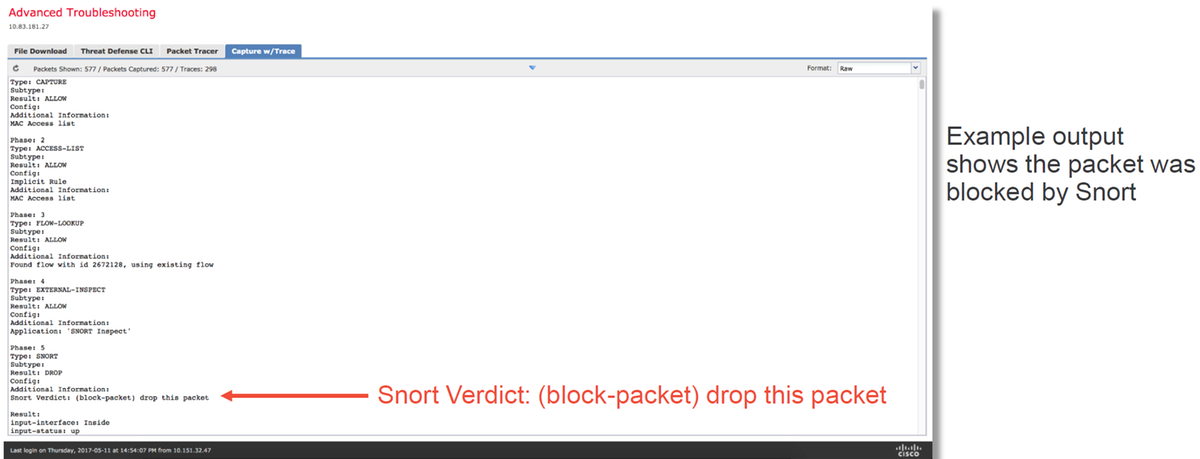

使用帶有跟蹤的捕獲功能對即時流量進行故障排除

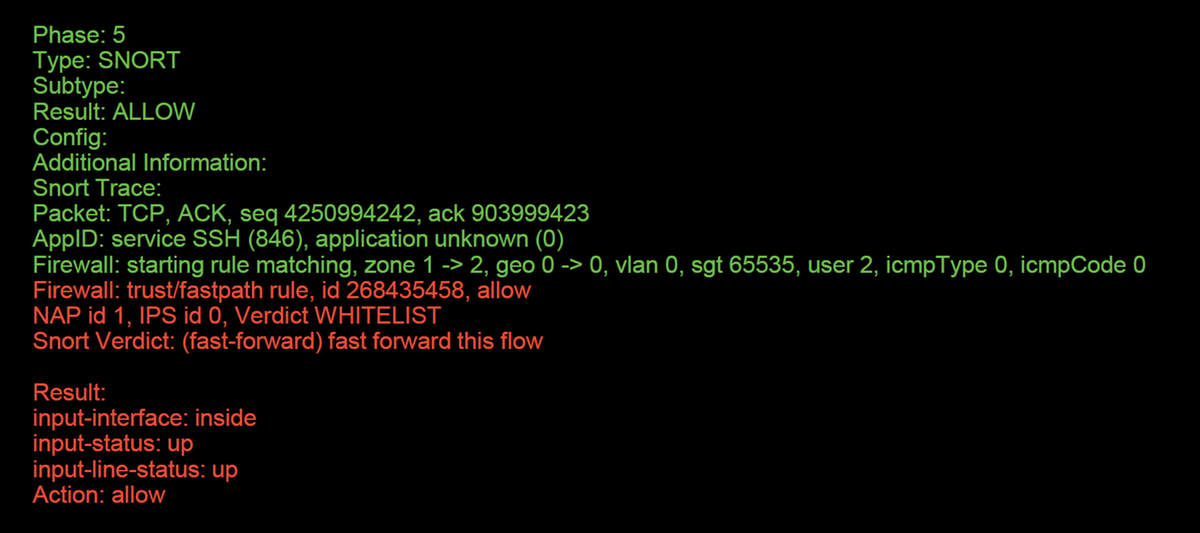

也可通過capture with trace功能跟蹤即時流量,此功能可通過CLI在所有平台上可用。以下是針對SSH流量運行帶有跟蹤的捕獲的示例。

在本例中,捕獲中的第四個資料包被跟蹤,因為這是定義有應用程式資料的第一個資料包。如圖所示,資料包最終被snort列入白名單,這意味著流無需進行進一步的snort檢查,並且允許進行總體檢查。

有關使用跟蹤語法的捕獲的詳細資訊,請參閱《ASA系列命令參考指南》中的此部分。

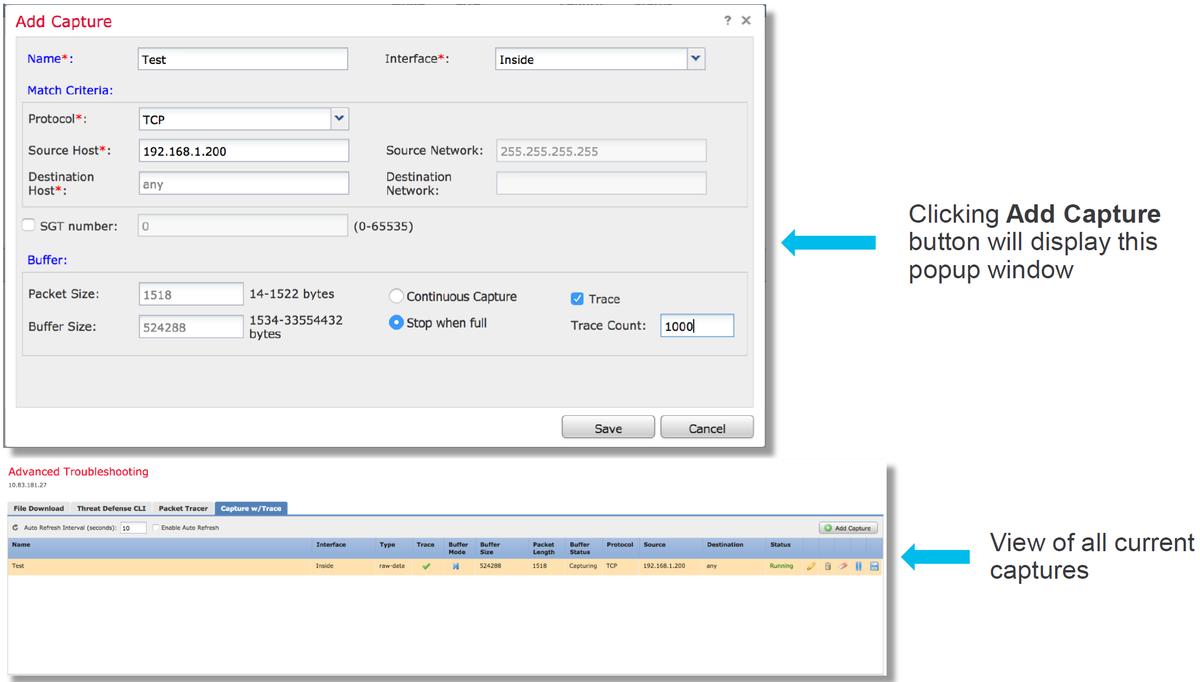

FTD(全部) — 在FMC GUI上使用追蹤軌跡執行擷取

在FTD平台上,可在FMC UI上執行包含追蹤軌跡的擷取。要訪問該實用程式,請導航至Devices > Device Management。

然後,按一下  圖示位於相關裝置旁,然後是Advanced Troubleshooting > Capture w/Trace。

圖示位於相關裝置旁,然後是Advanced Troubleshooting > Capture w/Trace。

以下是如何透過GUI使用追蹤軌跡執行擷取的範例。

如果包含追蹤軌跡的擷取顯示封包捨棄的原因,則下一步是排解個別軟體元件的疑難問題。

如果它沒有明確顯示問題的原因,下一步是快速引導流量。

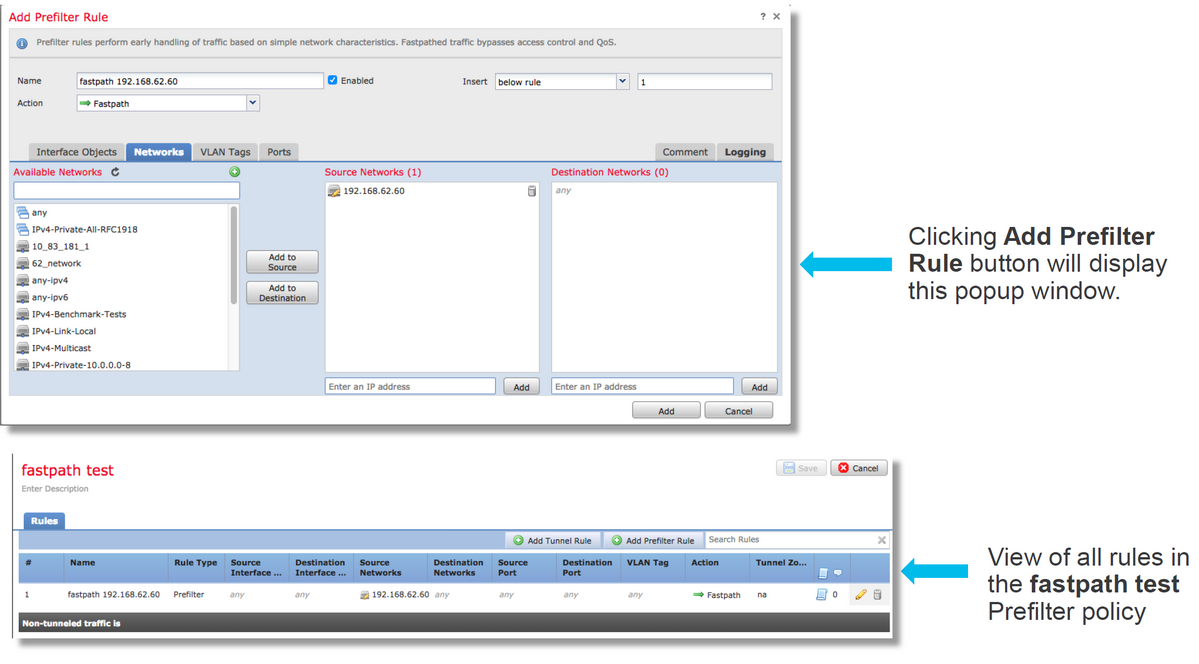

在FTD中建立PreFilter Fastpath規則

在所有FTD平台上,都有一個預先篩選原則,可用於轉移來自Firepower(snort)檢查的流量。

在FMC上,可在Policies > Access Control > Prefilter下找到此項。無法編輯預設預過濾器策略,因此需要建立自定義策略。

之後,新建立的預過濾器策略需要與訪問控制策略相關聯。這是在預過濾器策略設定部分中的訪問控制策略的「高級」頁籤中配置的。

以下示例說明如何在Prefilter Policy中建立快速路徑規則並驗證命中計數。

按一下此處瞭解有關預過濾器策略的操作和配置的詳細資訊。

如果新增PreFilter策略解決了流量問題,則根據需要可以保留規則。然而,沒有對該流量進行進一步檢查。需要對Firepower軟體執行進一步的故障排除。

如果新增預過濾器策略不能解決此問題,則可以再次運行帶有跟蹤步驟的資料包,以跟蹤資料包的新路徑。

要提供給TAC的資料

| 資料 | 說明 |

| 命令輸出 | 有關說明,請參閱本文 |

| 封包擷取 | |

| ASA「show tech」輸出 | 登入ASA CLI並將終端會話儲存到日誌。輸入show技術命令,然後向TAC提供終端作業階段輸出檔案。 使用此命令可以將此檔案儲存到磁碟或外部儲存系統中。 show tech |重定向磁碟0:/show_tech.log |

| 檢查流量的Firepower裝置的故障排除檔案 | http://www.cisco.com/c/en/us/support/docs/security/sourcefire-defense-center/117663-technote-SourceFire-00.html |

下一步

如果確定Firepower軟體元件是問題的原因,下一步將是系統地排除每個元件,從安全情報開始。

按一下此處繼續下一指南。

由思科工程師貢獻

- Created by John Groetzinger思科技術領導者

- Edited by John LongCisco QA軟體工程師

- Edited by Cesar Lopez Zamarripa思科技術諮詢工程師

意見

意見