簡介

本檔案介紹如何使用6.3.0之前的版本中的FlexConfig原則,透過Firepower管理中心(FMC)在Firepower威脅防禦(FTD)裝置上實作傳輸控制通訊協定(TCP)狀態略過功能。

必要條件

需求

思科建議您瞭解以下主題:

- 瞭解Firepower管理中心。

- Firepower威脅防禦基礎知識。

- 瞭解TCP狀態略過功能。

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- Firepower威脅防禦(FTD)版本6.2.3。

- Firepower管理中心(FMC)版本6.2.3。

背景資訊

TCP狀態旁路是從自適應安全裝置(ASA)繼承的一項功能,在排查TCP規範化功能、非對稱路由條件和某些應用檢查可能丟棄的流量時提供幫助。

從版本6.3.0開始,FMC本身支援此功能。建議在升級後刪除Flexconfig對象,並在首次部署前將此配置移動到FMC。有關如何在6.3.0版或更高版本中配置TCP狀態旁路的詳細資訊,請訪問本配置指南。

Firepower威脅防禦使用ASA配置命令實施某些功能,但並非所有功能。沒有唯一的Firepower威脅防禦配置命令。相反,FlexConfig的意義在於允許您配置尚未通過Firepower管理中心策略和設定直接支援的功能。

注意:TCP狀態旁路應僅用於故障排除或無法解析非對稱路由時。使用此功能會禁用多個安全功能,而且如果未正確實施,可能會導致大量連線。

要瞭解有關TCP狀態旁路功能或其在ASA中的實施的詳細資訊,請參閱在ASA 5500系列上配置TCP狀態旁路功能和Cisco ASA 5500系列配置指南。

組態

本節介紹如何透過FlexConfig原則在FMC上設定TCP狀態略過。

步驟1.配置擴展訪問清單對象

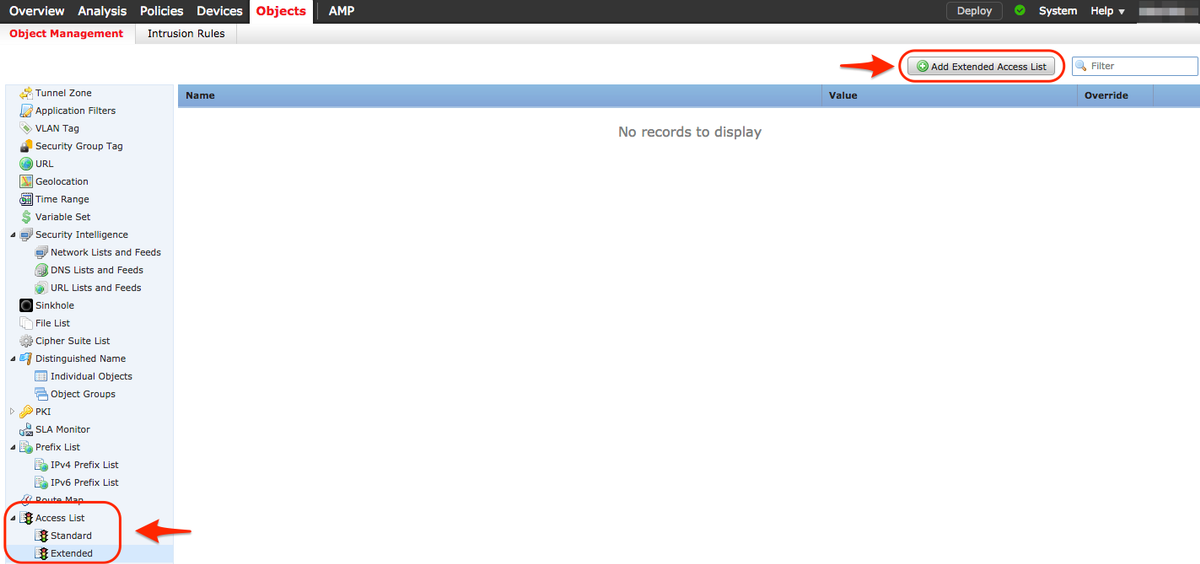

要在FMC上建立擴展訪問清單,請轉到對象>對象管理,然後在左側選單的訪問清單下選擇擴展。按一下新增擴展訪問清單。

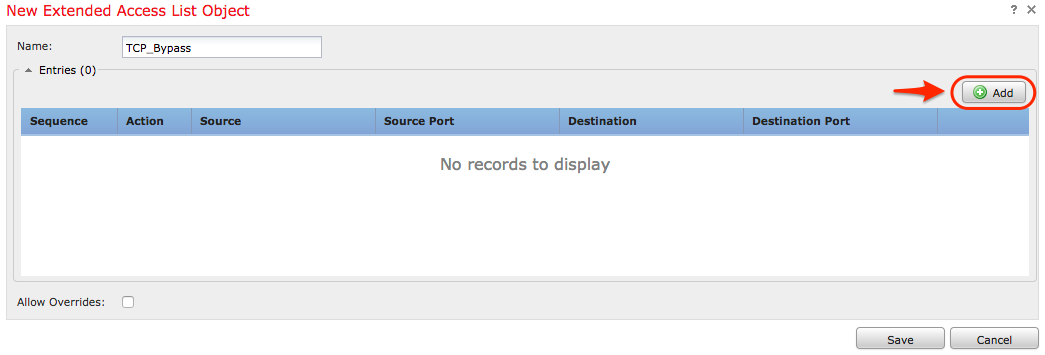

使用所需的值填充Name欄位。在本例中,名稱為TCP_Bypass。按一下「Add」按鈕。

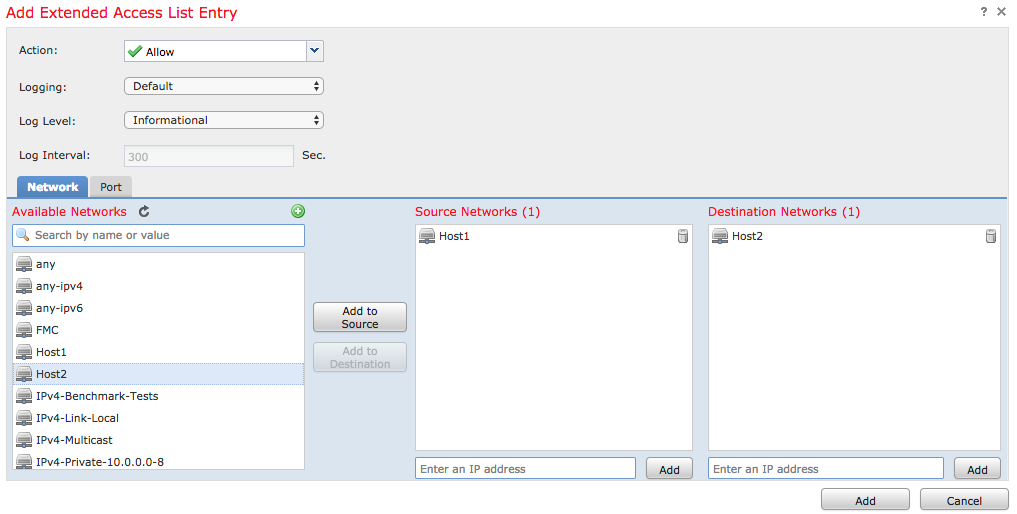

此規則的操作必須配置為Allow。可以使用系統定義的網路,或者可以為每個源和目標建立新的網路對象。在本例中,訪問清單匹配從主機1到主機2的IP流量,因為這是應用TCP狀態略過的通訊。埠頁籤可用於匹配特定TCP或UDP埠。按一下Add按鈕繼續。

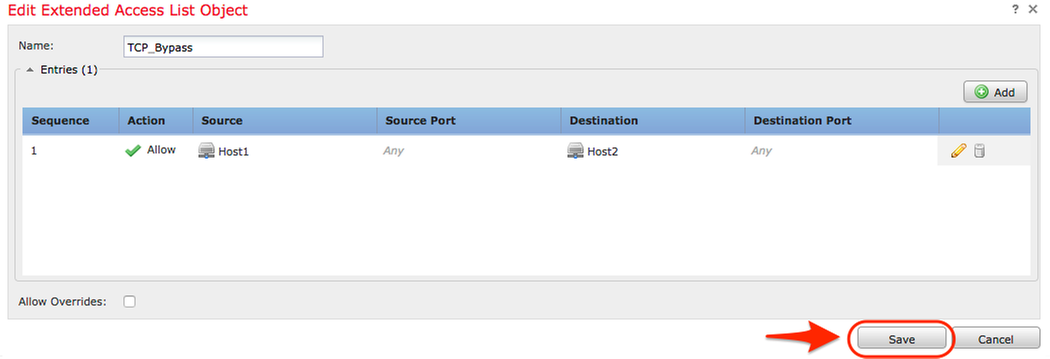

選擇源網路和目標網路或主機後,按一下Save。

步驟2.配置FlexConfig對象

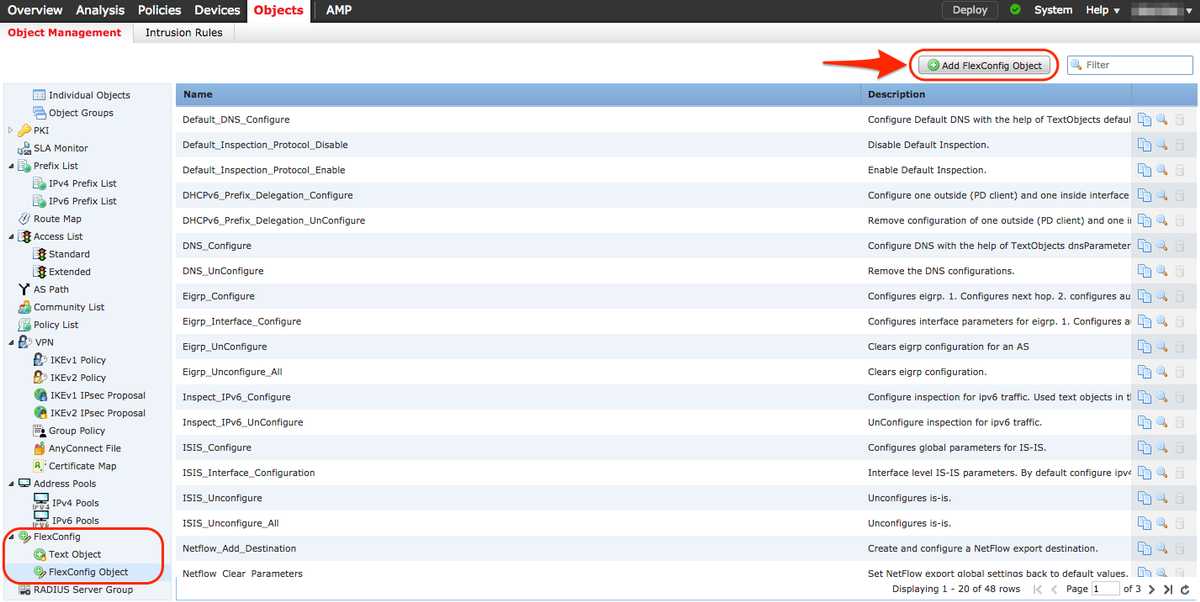

導航到對象>對象管理> FlexConfig > FlexConfig對象,然後按一下新增FlexConfig對象按鈕。

此示例的對象名稱稱為TCP_Bypass,與訪問清單相同。此名稱無需與訪問清單名稱匹配。

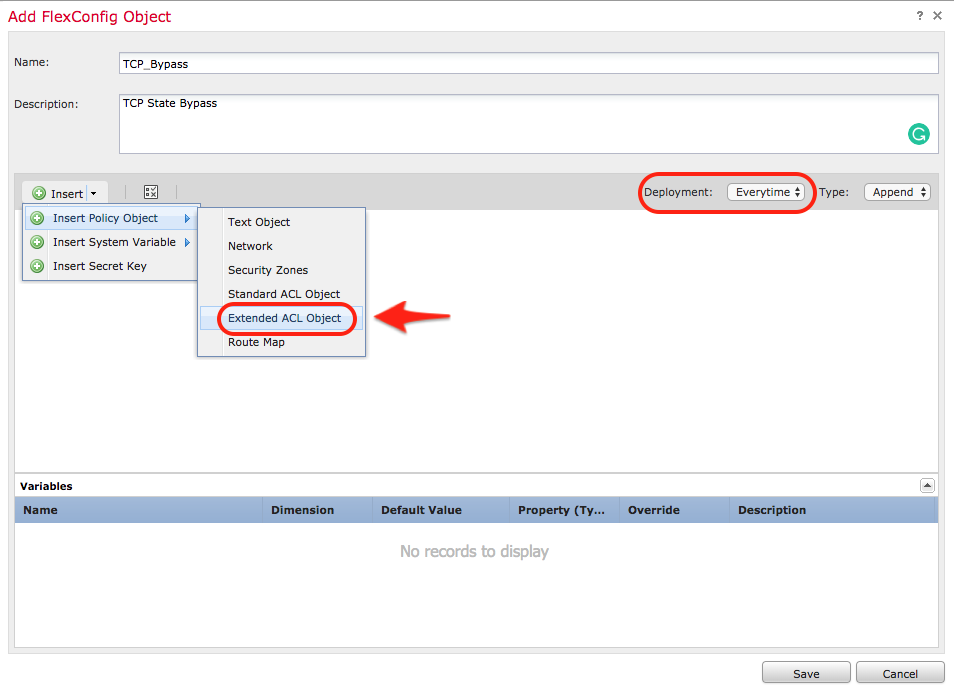

選擇Insert Policy Object > Extended ACL Object。

附註:確保選擇「Everytime」選項。這樣可以在其他部署和升級過程中保留此配置。

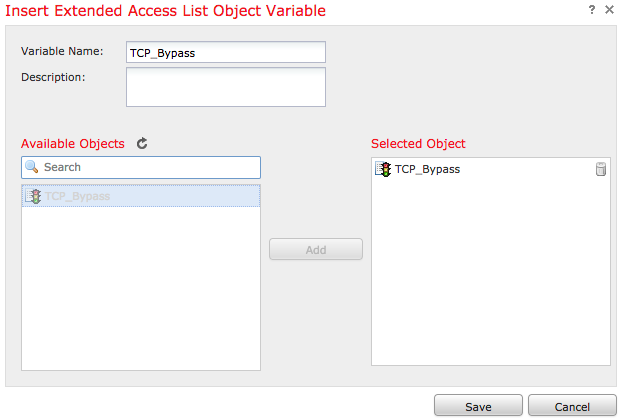

從可用對象部分選擇在步驟1中建立的訪問清單並分配變數名稱。然後,按一下Add按鈕。在本示例中,變數名稱為TCP_Bypass。

按一下Save。

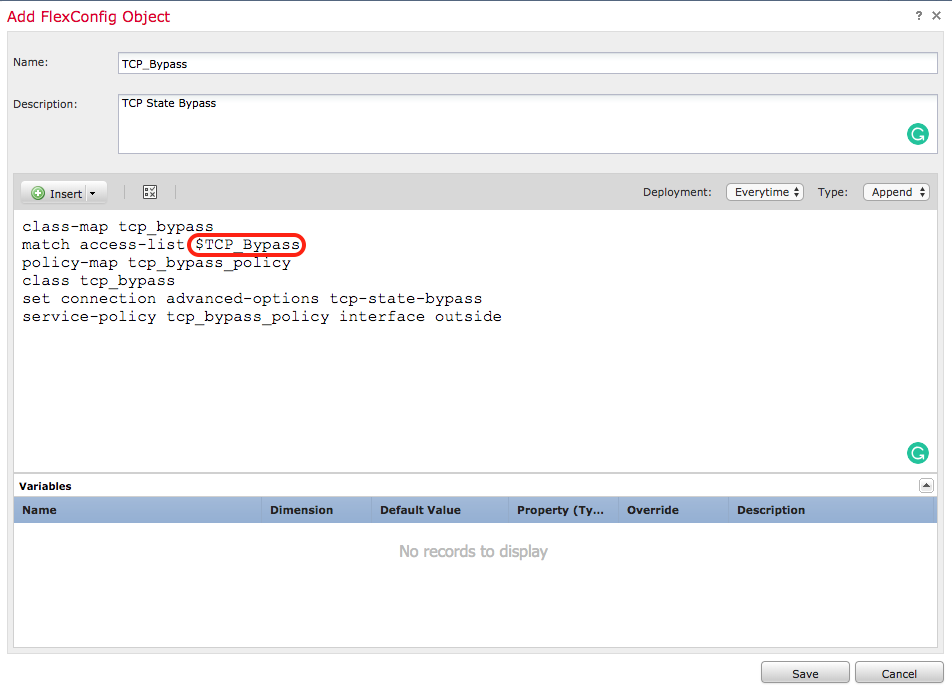

在Insert按鈕正下方的空白欄位中新增接下來的配置行,並在match access-list配置行中包括以前定義的變數($TCP_Bypass)。請注意,變數名稱前面帶有$符號。這有助於定義變數在其後跟隨。

class-map tcp_bypass

match access-list $TCP_Bypass

policy-map tcp_bypass_policy

class tcp_bypass

set connection advanced-options tcp-state-bypass

service-policy tcp_bypass_policy interface outside

在此示例中,將建立策略對映並將其應用於外部介面。如果需要將TCP狀態旁路配置為全域性服務策略的一部分,則tcp_bypass類對映可以應用於global_policy。

完成後按一下Save。

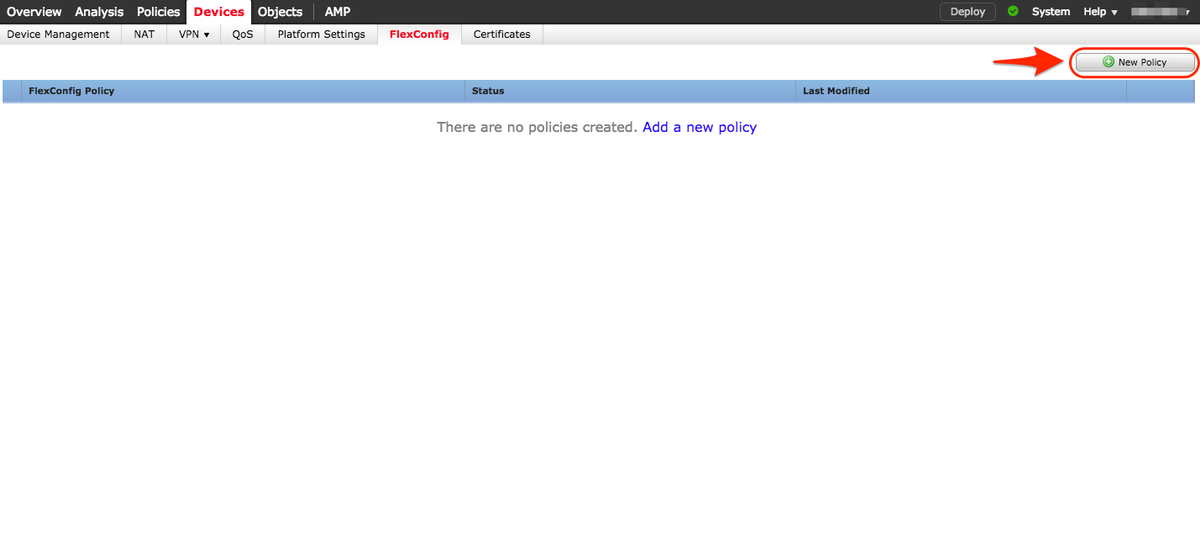

步驟3.將FlexConfig原則指定給FTD

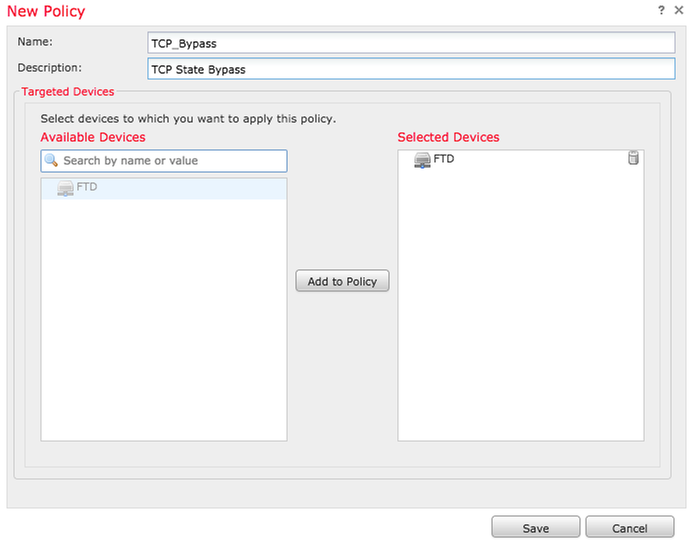

轉至Devices > FlexConfig,然後建立新的策略(除非已經建立了另一個策略並將其分配給同一個FTD)。在此示例中,新的FelxConfig策略稱為TCP_Bypass。

將TCP_Bypass FlexConfig策略分配給FTD裝置。

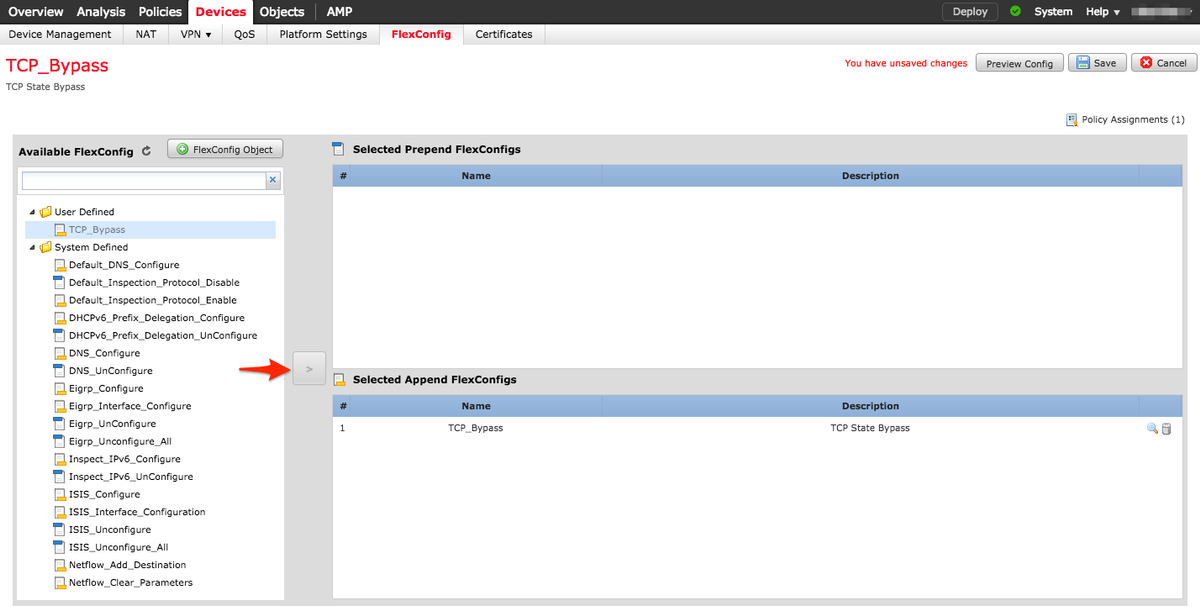

在User Defined部分下,選擇在步驟2中建立的TCP_Bypass FlexConfig對象,然後按一下箭頭將該對象新增到策略中。

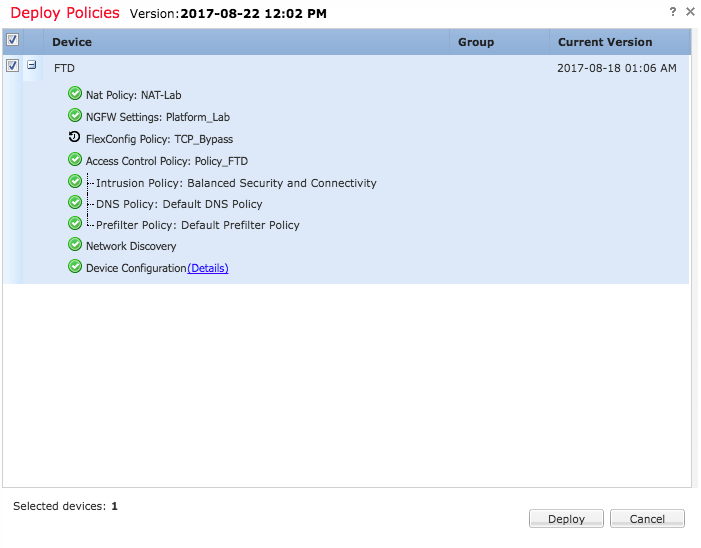

儲存更改並進行部署,

驗證

通過SSH或控制檯訪問FTD,然後使用命令system support diagnostic-cli。

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

firepower# show access-list TCP_Bypass

access-list TCP_Bypass; 1 elements; name hash: 0xec2b41eb

access-list TCP_Bypass line 1 extended permit object-group ProxySG_ExtendedACL_34359739205 object Host1 object Host2 log informational interval 300 (hitcnt=0) 0x42940b0e

access-list TCP_Bypass line 1 extended permit ip host 1.1.1.1 host 1.1.1.2 log informational interval 300 (hitcnt=0) 0x769561fc

firepower# show running-config class-map

!

class-map inspection_default

match default-inspection-traffic

class-map tcp_bypass

match access-list TCP_Bypass

!

firepower# show running-config policy-map

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum client auto

message-length maximum 512

no tcp-inspection

policy-map type inspect ip-options UM_STATIC_IP_OPTIONS_MAP

parameters

eool action allow

nop action allow

router-alert action allow

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

inspect icmp

inspect icmp error

inspect ip-options UM_STATIC_IP_OPTIONS_MAP

class class-default

set connection advanced-options UM_STATIC_TCP_MAP

policy-map tcp_bypass_policy

class tcp_bypass

set connection advanced-options tcp-state-bypass

!

疑難排解

若要對此功能進行疑難排解,這些命令可提供幫助。

- show conn [detail]

Shows connection information. Detailed information uses flags to indicate special connection characteristics.

For example, the “b” flag indicates traffic subject to TCP State Bypass

- show service-policy

Shows service policy statistics, including Dead Connection Detection (DCD) statistics

相關連結

https://www.cisco.com/c/en/us/td/docs/security/asa/asa91/configuration/firewall/asa_91_firewall_config/conns_connlimits.html

https://www.cisco.com/c/en/us/support/docs/security/asa-5500-x-series-next-generation-firewalls/118995-configure-asa-00.html

https://www.cisco.com/c/en/us/td/docs/security/firepower/620/configuration/guide/fpmc-config-guide-v62/flexconfig_policies.html