簡介

本檔案介紹如何在FTD上設定RA VPN的部署,FTD由執行版本6.5.0和更新版本的機上管理員FDM管理。

必要條件

需求

思科建議您瞭解Firepower裝置管理器(FDM)上的遠端訪問虛擬專用網路(RA VPN)配置。

授權

- Firepower威脅防禦(FTD)已在啟用了導出控制功能的智慧許可門戶中註冊(以便啟用RA VPN配置頁籤)

- 任何已啟用的AnyConnect許可證(APEX、Plus或VPN專用)

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- 執行版本6.5.0-115的Cisco FTD

- Cisco AnyConnect安全行動化使用者端4.7.01076版

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

當您嘗試透過外部介面建立AnyConnect使用者端的連線時,透過FDM設定FTD會遇到困難,而管理則是透過相同介面來存取。這是FDM的已知限制。已針對此問題提交了增強請求思科漏洞ID CSCvm76499。

設定

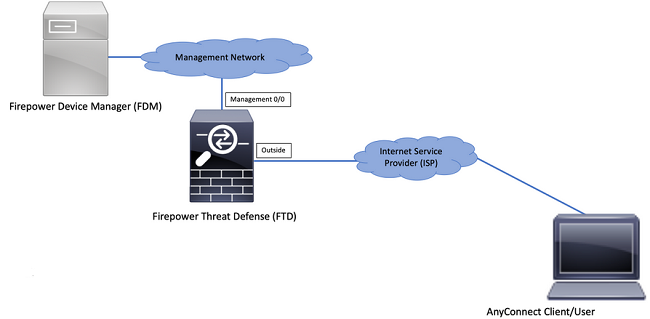

網路圖表

AnyConnect客戶端身份驗證使用本地。

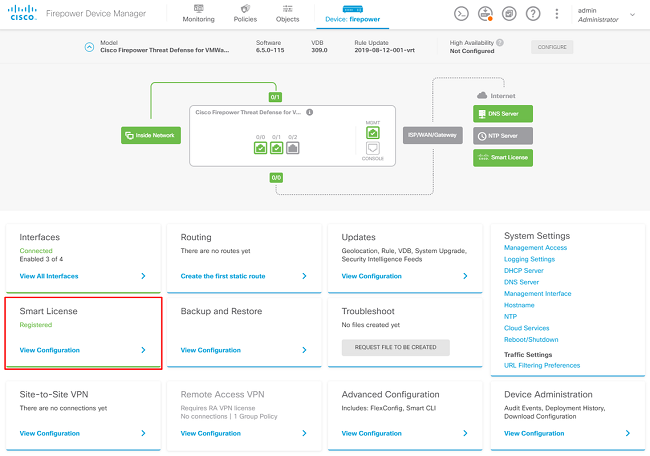

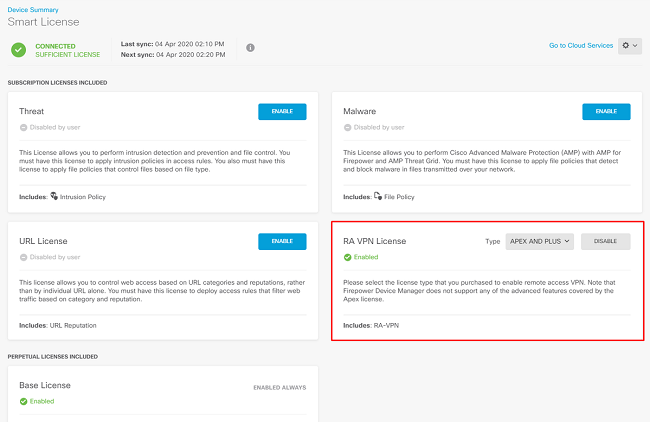

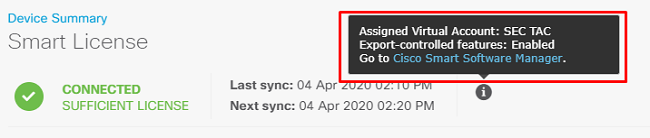

驗證FTD上的授權

步驟 1.驗證裝置是否已註冊到智慧許可,如圖所示:

步驟 2. 驗證是否已在裝置上啟用AnyConnect許可證,如圖所示。

步驟 3. 驗證是否在令牌中啟用了導出控制功能,如圖所示:

定義受保護的網路

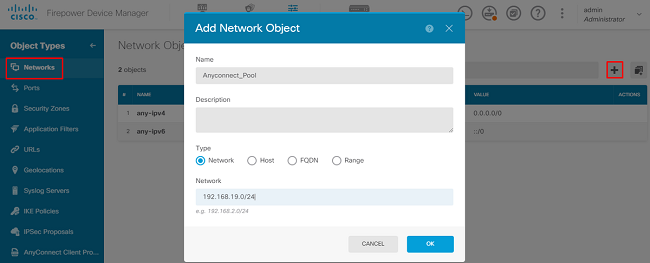

導航到Objects > Networks > Add new Network。從FDM GUI設定VPN集區與LAN網路。 建立VPN池以用於AnyConnect使用者的本地地址分配,如下圖所示:

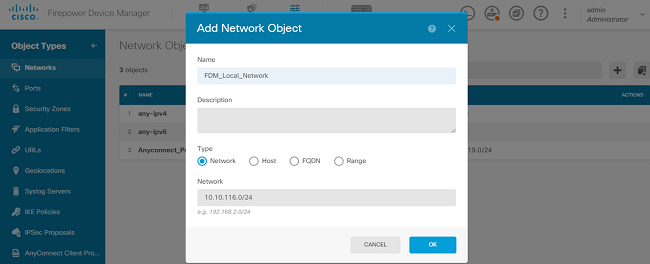

在FDM裝置後面建立本機網路的物件,如下圖所示:

建立本機使用者

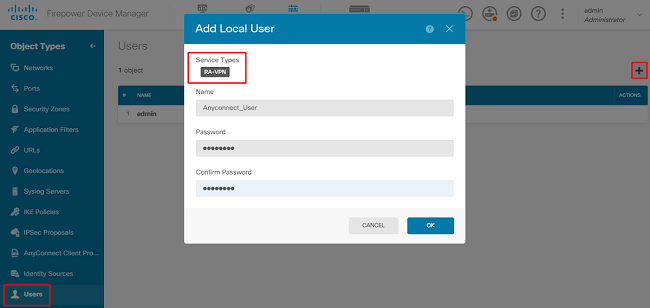

導航到Objects > Users > Add User。增加透過Anyconnect連線到FTD的VPN本地使用者。建立本機使用者,如下圖所示:

增加證書

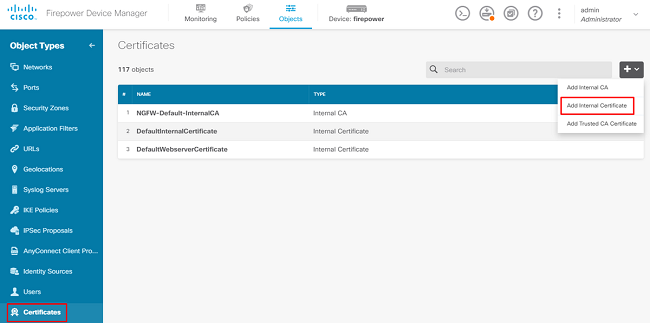

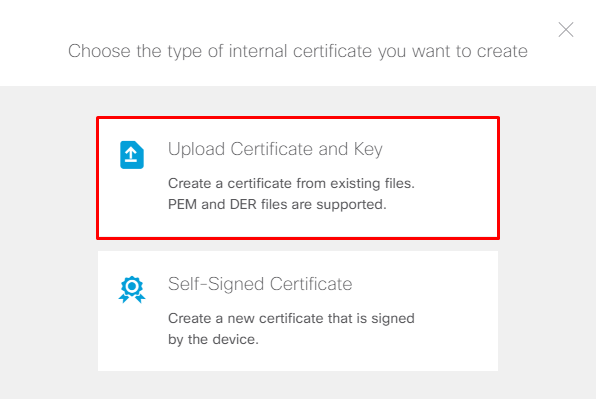

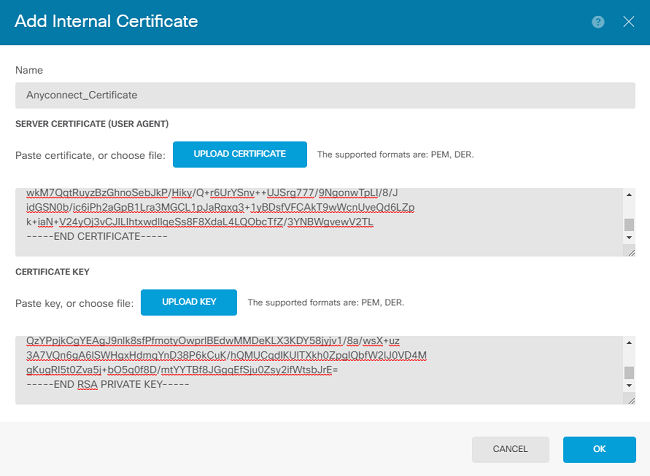

導航到Objects > Certificates > Add Internal Certificate。 設定憑證,如圖所示:

上傳憑證和私密金鑰,如圖所示:

您可以複製並貼上每個檔案的憑證和金鑰或上傳按鈕,如下圖所示:

配置遠端訪問VPN

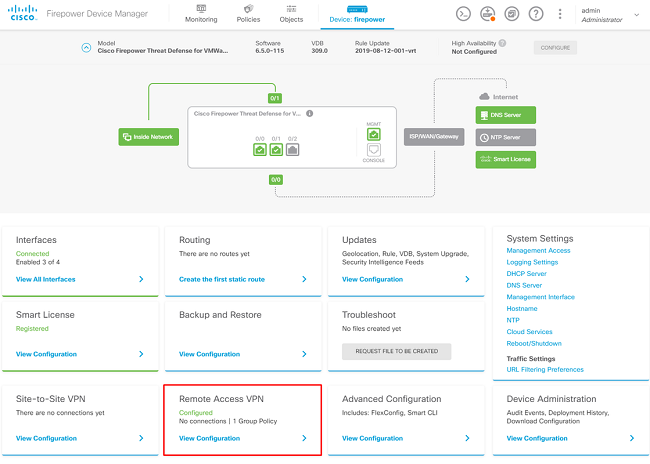

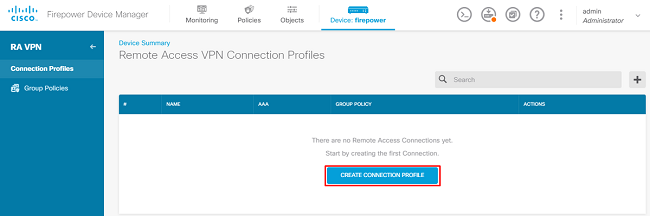

導航到Remote Access VPN > Create Connection Profile。 導覽至FDM上的RA VPN精靈,如下圖所示:

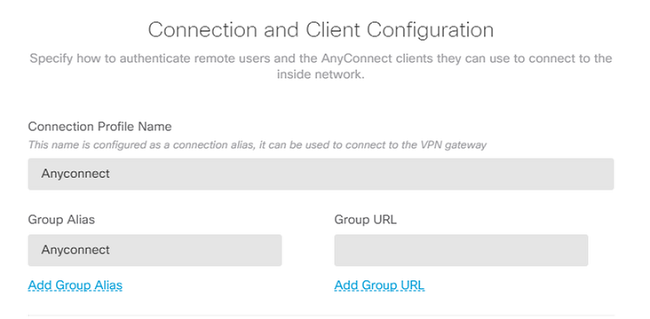

如圖所示,建立連線配置檔案並啟動配置:

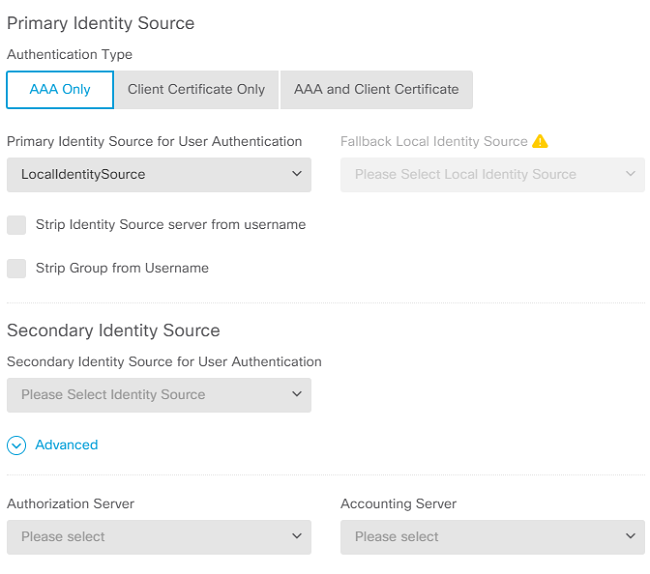

選擇驗證方法,如下圖所示。本指南使用本地身份驗證。

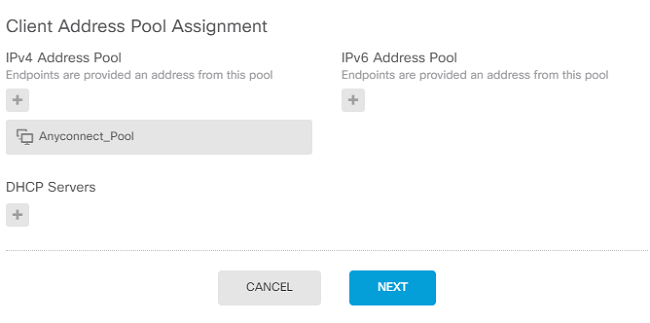

選擇Anyconnect_Pool對象,如圖所示:

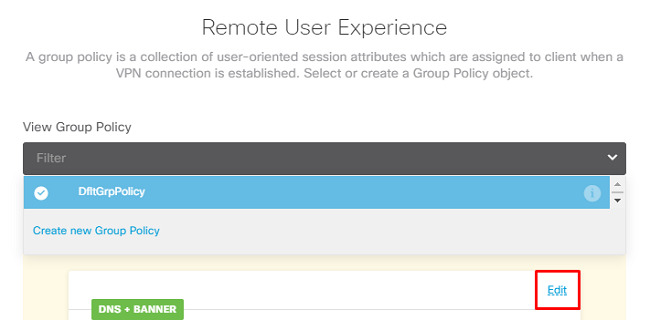

下一頁將顯示預設組策略的摘要。當您點選下拉選單並選擇Create a new Group Policy選項時,可以建立新的組策略。本指南使用預設組策略。選擇策略頂部的編輯選項,如下圖所示:

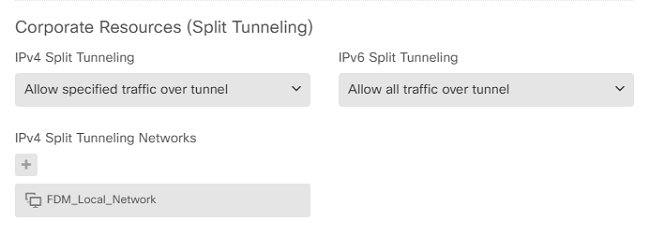

在組策略中,增加分割隧道,以便連線到Anyconnect的使用者僅透過Anyconnect客戶端傳送發往內部FTD網路的流量,而所有其他流量均流出該使用者的ISP連線,如圖所示:

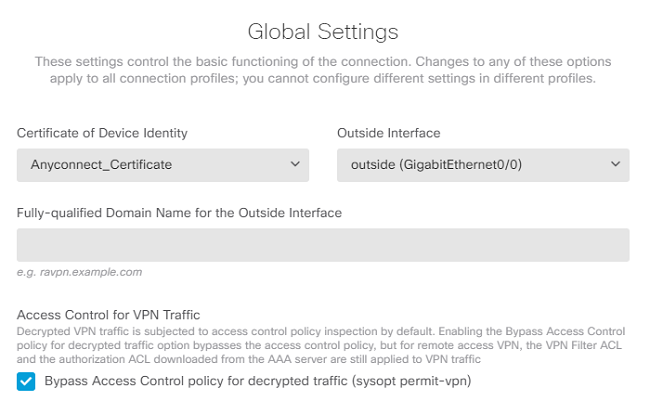

在下一頁上,選擇Certificate部分中增加的Anyconnect_Certificate。 接下來,選擇FTD偵聽AnyConnect連線的介面。 選擇解密流量的繞過訪問控制策略(sysopt permit-vpn)。如果未選擇sysopt permit-vpn,則這是可選命令。必須建立訪問控制策略,以允許來自Anyconnect客戶端的流量訪問內部網路,如圖所示:

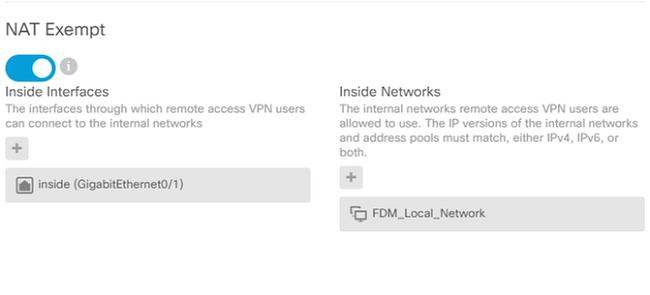

在Policies > NAT下可以手動配置NAT免除,也可以由嚮導自動配置。選擇Anyconnect客戶端訪問所需的內部介面和網路,如下圖所示。

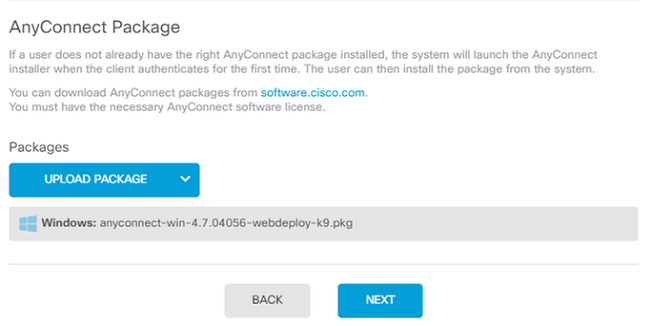

為使用者可連線的每個作業系統(Windows/Mac/Linux)選擇Anyconnect軟體套件,如圖所示。

最後一頁提供整個配置的摘要。確認已設定正確的引數,然後點選「完成」按鈕並部署新配置。

驗證

使用本節內容,確認您的組態是否正常運作。

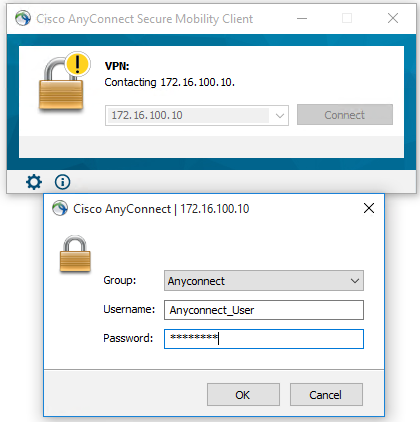

部署配置後,嘗試連線。如果您擁有解析為FTD外部IP的FQDN,請在Anyconnect連線框中輸入它。在本範例中,使用FTD的外部IP位址。使用在FDM的「物件」區段中建立的使用者名稱/密碼,如下圖所示。

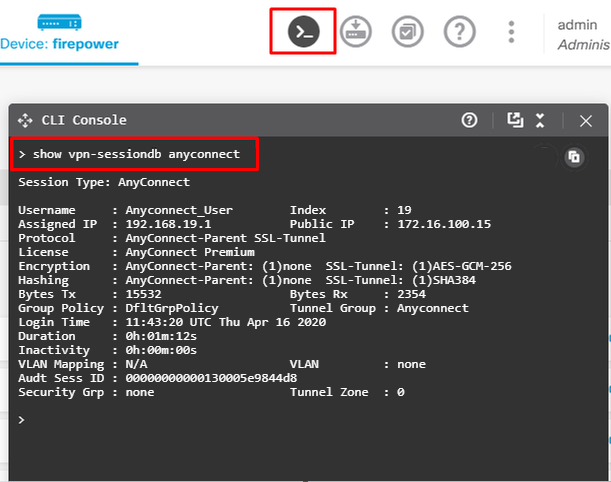

從FDM 6.5.0開始,無法通過FDM GUI監視Anyconnect使用者。唯一的選項是透過CLI監控Anyconnect使用者。FDM GUI的CLI主控台也可以用來驗證使用者是否已連線。使用此命令, Show vpn-sessiondb anyconnect.

相同的命令可以直接從CLI運行。

> show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : Anyconnect_User Index : 15

Assigned IP : 192.168.19.1 Public IP : 172.16.100.15

Protocol : AnyConnect-Parent SSL-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384

Bytes Tx : 38830 Bytes Rx : 172

Group Policy : DfltGrpPolicy Tunnel Group : Anyconnect

Login Time : 01:08:10 UTC Thu Apr 9 2020

Duration : 0h:00m:53s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 000000000000f0005e8e757a

Security Grp : none Tunnel Zone : 0

疑難排解

本節提供的資訊可用於對組態進行疑難排解。

如果使用者無法使用SSL連線至FTD,請執行這些步驟以隔離SSL交涉問題:

- 驗證是否可透過使用者電腦對FTD以外的IP地址執行ping操作。

- 使用外部嗅探器驗證TCP三次握手是否成功。

AnyConnect客戶端問題

本部分提供了對兩個最常見的AnyConnect VPN客戶端問題進行故障排除的指南。AnyConnect客戶端的故障排除指南位於:AnyConnect VPN客戶端故障排除指南。

初始連線問題

如果使用者發生初始連線問題,請在FTD上啟用debugwebvpn AnyConnect,並分析偵錯訊息。必須在FTD的CLI上執行偵錯。使用命令.debug webvpn anyconnect 255

從客戶端電腦收集DART捆綁包,以便從AnyConnect獲取日誌。有關如何收集DART捆綁包的說明,請參閱:收集DART捆綁包。

流量特定問題

如果連線成功,但流量透過SSL VPN隧道發生故障,請檢視客戶端上的流量統計資訊,以驗證客戶端正在接收和傳輸流量。所有AnyConnect版本均提供詳細的客戶端統計資訊。如果使用者端顯示正在傳送和接收流量,請檢查FTD以取得接收和傳輸的流量。如果FTD套用過濾器,則會顯示過濾器名稱,您可以檢視ACL專案以檢查流量是否遭到捨棄。使用者遇到的常見流量問題包括:

- FTD後方的路由問題-內部網路無法將封包路由回指派的IP位址和VPN使用者端

- 訪問控制清單阻止流量

- VPN流量未繞過網路地址轉換

如需有關FDM所管理FTD上的遠端存取VPN的詳細資訊,請在此尋找完整的組態指南:FDM所管理遠端存取FTD。