在cEdge路由器上安裝UTD安全虛擬映像

下載選項

無偏見用語

本產品的文件集力求使用無偏見用語。針對本文件集的目的,無偏見係定義為未根據年齡、身心障礙、性別、種族身分、民族身分、性別傾向、社會經濟地位及交織性表示歧視的用語。由於本產品軟體使用者介面中硬式編碼的語言、根據 RFP 文件使用的語言,或引用第三方產品的語言,因此本文件中可能會出現例外狀況。深入瞭解思科如何使用包容性用語。

關於此翻譯

思科已使用電腦和人工技術翻譯本文件,讓全世界的使用者能夠以自己的語言理解支援內容。請注意,即使是最佳機器翻譯,也不如專業譯者翻譯的內容準確。Cisco Systems, Inc. 對這些翻譯的準確度概不負責,並建議一律查看原始英文文件(提供連結)。

簡介

本文檔介紹如何安裝統一威脅防禦(UTD)安全虛擬映像以在Cisco IOS® XE SD-WAN裝置上啟用安全功能。

必要條件

- 使用這些功能之前,請先將相關安全虛擬映像上傳到vManage儲存庫。

- Cisco Edge路由器必須處於預先連線模板的vmanage模式。

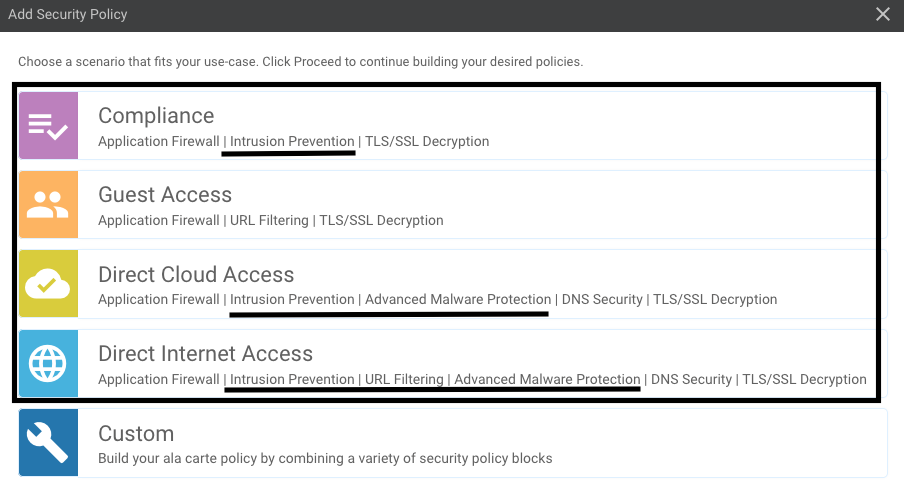

- 為入侵防禦系統(IPS)、入侵檢測系統(IDS)、URL過濾(URL-F)或高級惡意軟體防護(AMP)過濾建立安全策略模板。

需求

- 4000整合多業務路由器Cisco IOS XE SD-WAN (ISR4k)

- 1000整合多業務路由器Cisco IOS XE SD-WAN (ISR1k)

- 1000v雲端服務路由器(CSR1kv),

- 1000v整合式服務路由器(ISRv)

- 支援8GB DRAM的Cisco Edge平台。

採用元件

- Cisco UTD虛擬映像

- vManage控制器

- Cisco Edge路由器,帶有與控制器的控制連線。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

思科UTD映像需要在要安裝的裝置模板上安裝安全策略,並啟用安全功能,例如思科邊緣路由器上的入侵防禦系統(IPS)、入侵檢測系統(IDS)、URL過濾(URL-F)和高級惡意軟體防護(AMP)。

從軟體Cisco下載Cisco UTD Snort IP Engine軟體

使用當前Cisco IOS XE版本支援的Cisco UTD虛擬映像regex。使用命令show utd engine standard version驗證推薦的和支援的UTD映像。

Router01# show utd engine standard version

IOS-XE Recommended UTD Version: 1.0.13_SV2.9.16.1_XE17.3

IOS-XE Supported UTD Regex: ^1\.0\.([0-9]+)_SV(.*)_XE17.3$

注意下載映像的路徑取決於路由器運行的是Cisco IOS XE SD-WAN軟體(16.x)還是通用Cisco IOS XE軟體(17.x)。

執行Cisco IOS XE SD-WAN軟體(16.x)的路由器

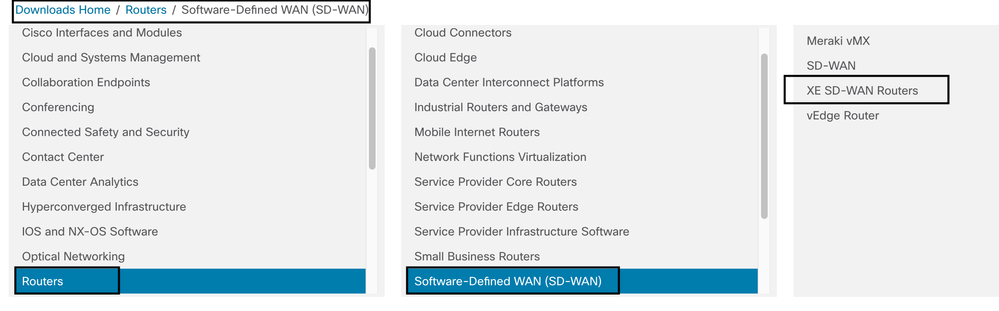

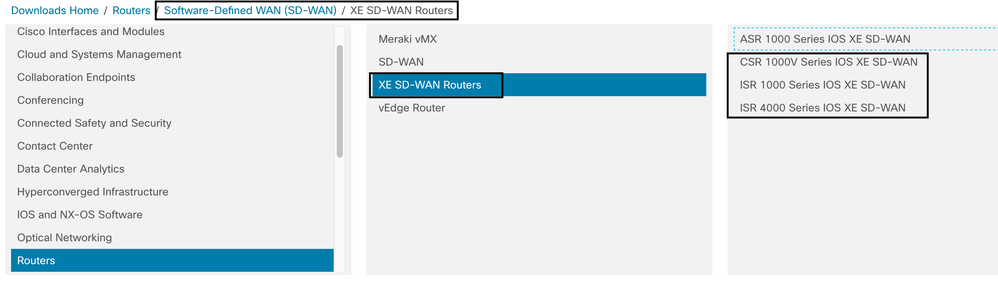

獲取Cisco UTD Snort IPS引擎軟體的路徑是路由器/軟體定義WAN (SD-WAN)/XE SD-WAN路由器/和系列整合路由器。

選擇Cisco Edge路由器的型號型別。

注意Series Aggregation Services Routers (ASR)不適用於UTD功能。

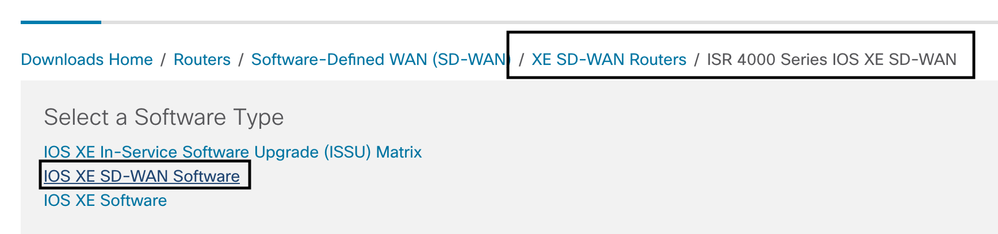

選擇型別路由器型號後,選擇Cisco IOS XE SD-WAN軟體選項以獲取16.x版的Cisco Edge的UTD軟體套件。

注意用於選擇適用於Cisco Edge路由器的16.x代碼的Cisco UTD虛擬映像的下載路徑還顯示了Cisco IOS XE軟體選項。這是選擇僅適用於17.x的Cisco Edge升級代碼的路徑,但找不到17.x版的UTD虛擬映像。在17.x和最新版本上使用Cisco unified常規Cisco IOS XE和Cisco IOS XE SD-WAN代碼,因此獲取17.x的Cisco UTD虛擬映像的路徑與常規Cisco IOS XE代碼相同。

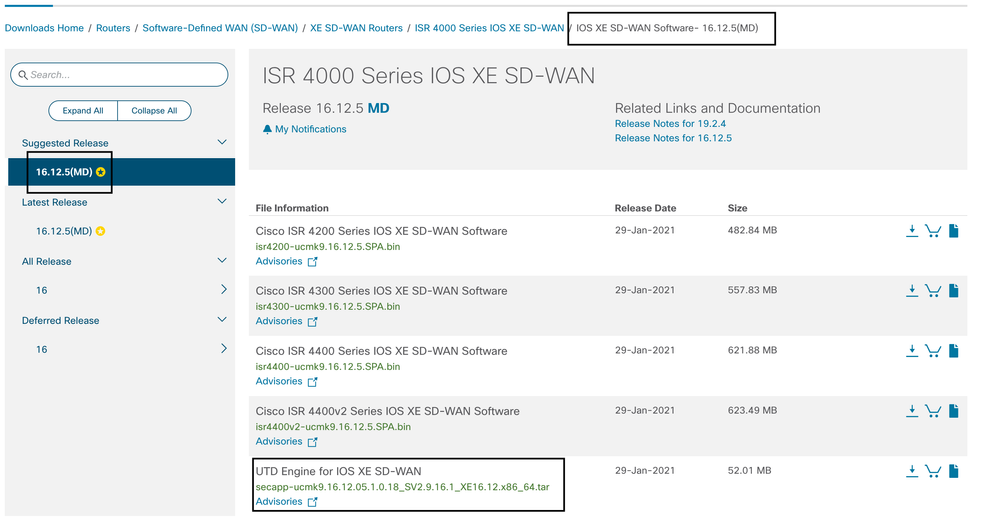

選擇當前版本的Cisco Edge,並下載該版本的UTD軟體套件。

執行Cisco IOS XE軟體(17.x)的路由器

Cisco IOS XE版本17.2.1r和最新版本使用universalk9映像在Cisco IOS XE裝置上同時部署Cisco IOS XE SD-WAN和Cisco IOS XE。

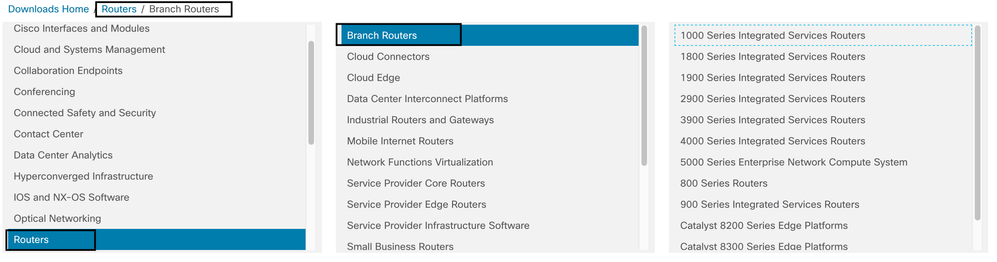

UTD Snort IPS引擎軟體位於路由器>分支路由器>系列整合路由器中。

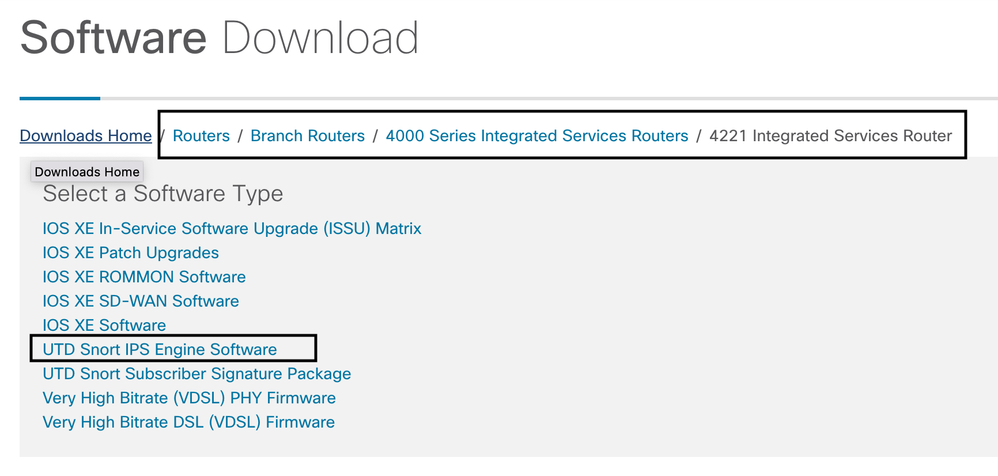

選擇路由器的型號型別後,請選擇UTD Snort IPS Engine Software。

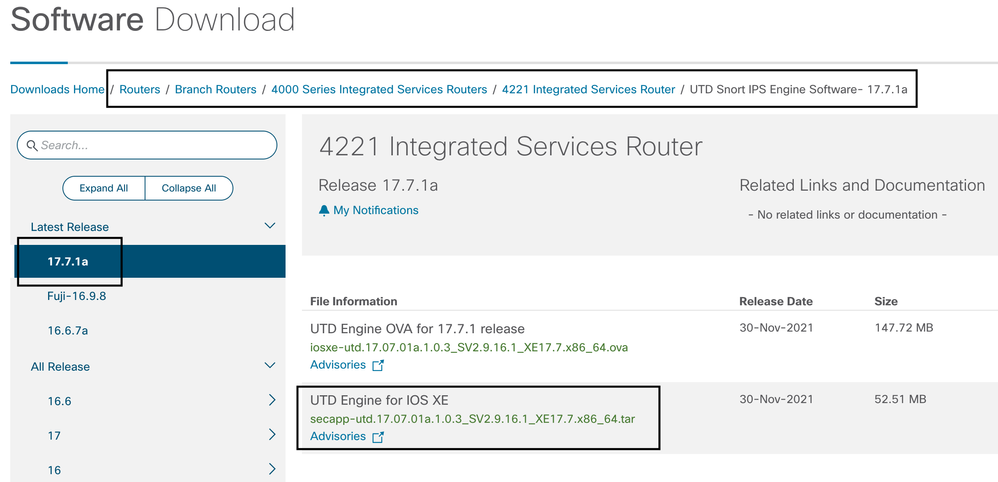

選擇路由器的當前版本,然後下載所選版本的UTD軟體套件。

註:運行Cisco IOS XE軟體而非Viptela代碼的Cisco ISR1100X系列路由器(Cisco Nutella路由器SR1100X-4G/6G)基於x86_x64。為ISR4K發佈的思科UTD虛擬映像可以在這些映像上運行。您可以在Nutella路由器上為當前的Cisco IOS XE SD-WAN版本安裝支援的Cisco UTD映像代碼版本regex。使用命令show utd engine standard version驗證推薦的和支援的正規表示式Cisco UTD映象。

設定

步驟 1.上傳虛擬映像

確保您的虛擬映像與Cisco Edge上當前的Cisco IOS XE SD-WAN代碼相匹配,並將其上傳到vmanage儲存庫。

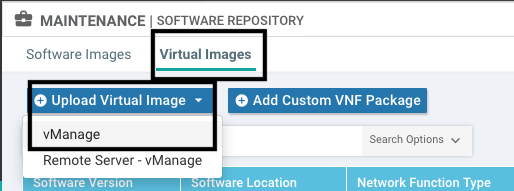

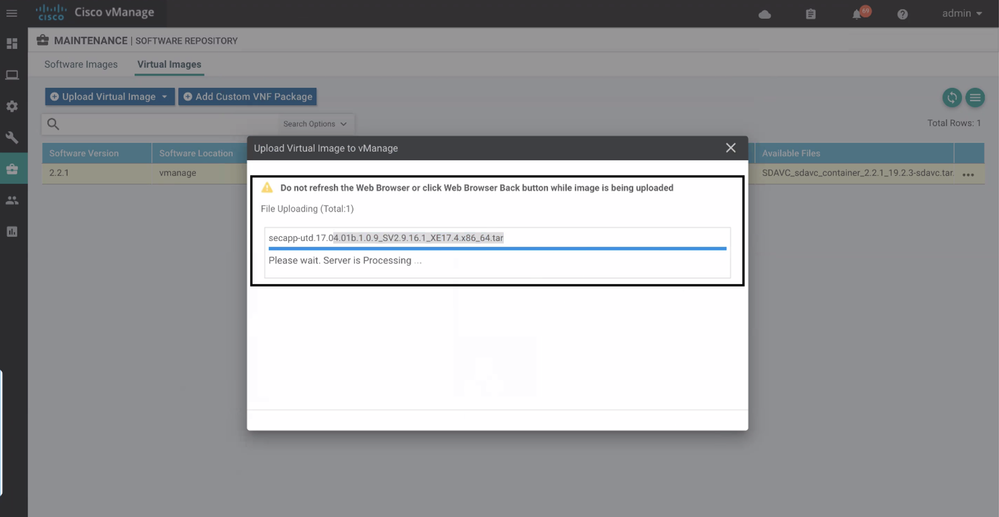

導航到維護>軟體儲存庫>虛擬映像>上傳虛擬映像> vManage。

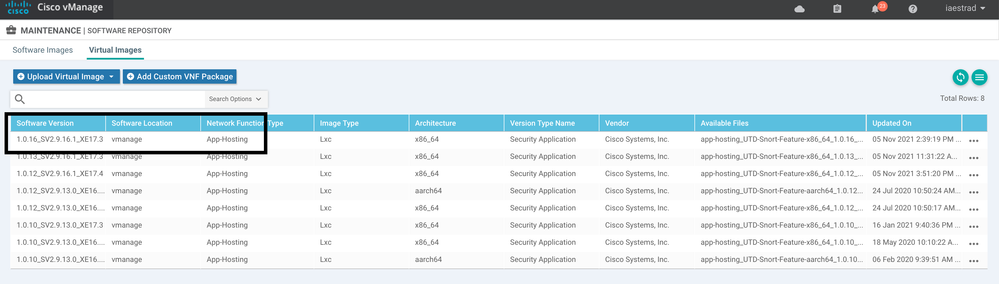

成功上傳Cisco UTD虛擬映像後,請仔細檢查其是否在儲存庫中。

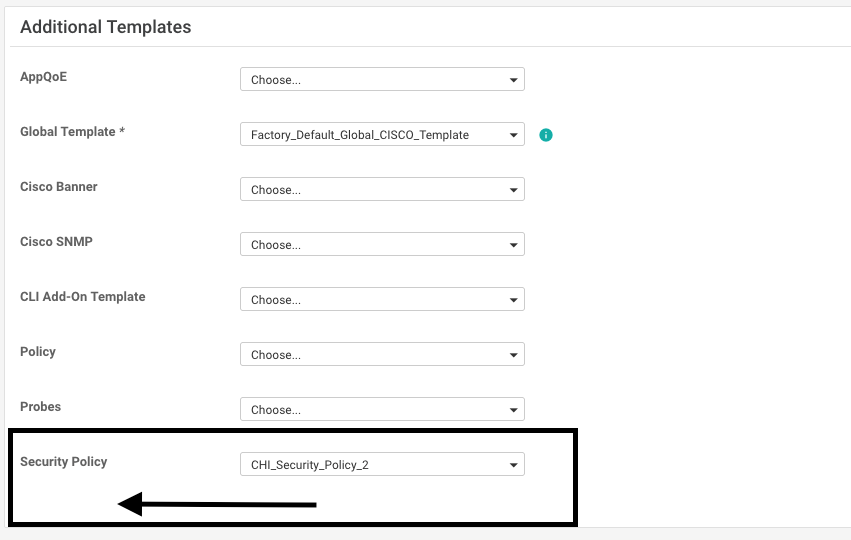

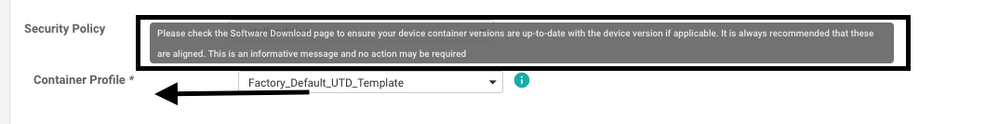

步驟 2.將安全策略和容器配置檔案子模板增加到裝置模板

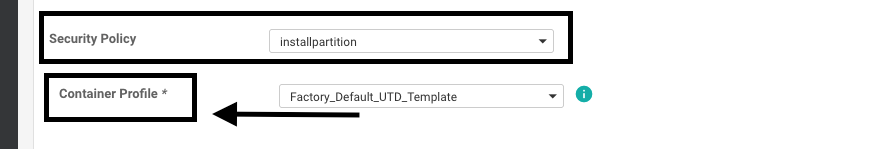

將之前建立的安全策略增加到裝置模板。安全策略必須具有IPS/IDS、URL-F或AMP過濾策略,才能將其增加到裝置模板中。自動開啟容器設定檔。使用預設的容器設定檔,或視需要進行修改。

步驟 3.使用安全策略和容器配置檔案更新或附加裝置模板

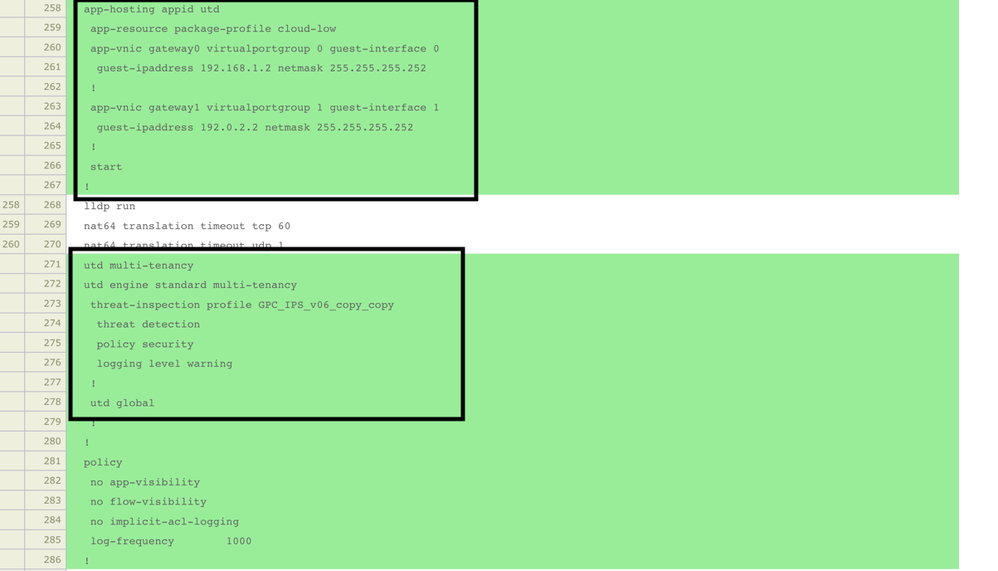

將模板更新或附加到Cisco Edge路由器。請注意,在配置差異中,已配置了IPS/IDS、URL-F或AMP過濾功能的應用託管配置和UTD引擎。

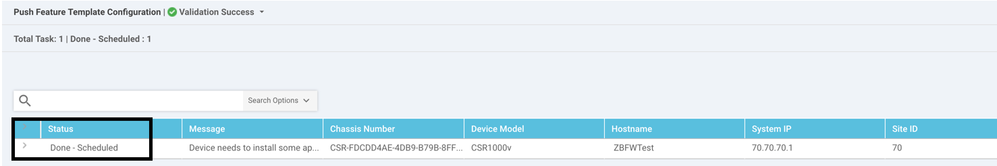

由於vmanage注意到應用的配置具有UTD引擎功能,模板狀態更改為Done-scheduled,因此vmanage確定Cisco Edge需要安裝虛擬映像才能使用UTD安全功能。

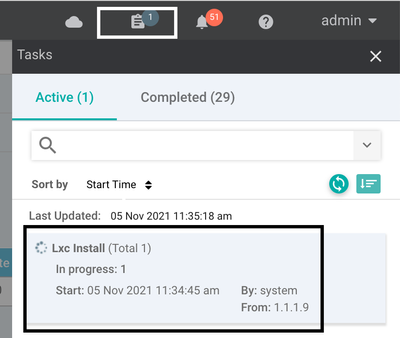

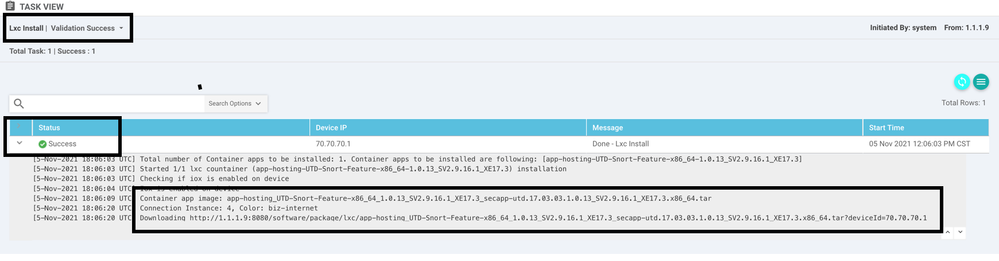

將範本移至排程狀態後,進行中的新工作會顯示在工作功能表中。新任務是Lxc安裝,這意味著vmanage在推送新配置之前,會自動開始將虛擬映像安裝到Cisco Edge。

安裝LX容器後,vManage會推送具有UTD功能的預定配置。由於先前已排定組態,因此沒有此作業的新工作。

驗證

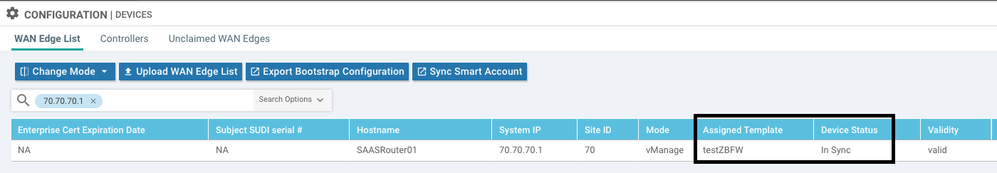

驗證Cisco Edge是否與vManage和附加的模板同步。

導航至配置>裝置

驗證是否已安裝Cisco UTD版本:

Router02# show utd engine standard version UTD Virtual-service Name: utd IOS-XE Recommended UTD Version: 1.0.12_SV2.9.16.1_XE17.4 IOS-XE Supported UTD Regex: ^1\.0\.([0-9]+)_SV(.*)_XE17.4$ UTD Installed Version: 1.0.12_SV2.9.16.1_XE17.4 <<<<<<<<<<<<<<<<<<<

注意UTD安裝的版本不能處於UNSUPPORTED狀態。

檢查UTD是否處於運行狀態,然後顯示以下輸出:

Router02# show app-hosting list App id State --------------------------------------------------------- utd RUNNING <<<<<<<<<<<<<<<<<<<

下一個命令彙總了先前的命令並顯示當前狀態和版本:

Router02# show app-hosting detail appid utd

App id : utd

Owner : ioxm

State : RUNNING <<<<<<<<<<<<<<<<<<<<<<<

Application

Type : LXC

Name : UTD-Snort-Feature

Version : 1.0.12_SV2.9.16.1_XE17.4 <<<<<<<<<<<<<<<<<

Description : Unified Threat Defense

Path : /bootflash/.UTD_IMAGES/iox-utd_1.0.12_SV2.9.16.1_XE17.4.tar

URL Path :

Activated profile name : cloud-low

Resource reservation

Memory : 2048 MB

Disk : 861 MB

CPU :

CPU-percent : 7 %

VCPU : 0

Show utd engine standard status命令顯示UTD引擎的運行狀況和獲取簽名更新的清單時間。

Router02# show utd engine standard status

Engine version : 1.0.6_SV2.9.13.0_XE17.2

Profile : Cloud-Low

System memory :

Usage : 20.10 %

Status : Green

Number of engines : 1

Engine Running Health Reason

===========================================

Engine(#1): Yes Green None <<<<<<<<<<<<<<<<<<<<<<<<<<<

=======================================================

Overall system status: Green <<<<<<<<<<<<<<<<<<<<<<<<<<

Signature update status:

=========================

Current signature package version: 29130.156.s

Last update status: Successful

Last successful update time: Wed Nov 25 07:27:35 2020 EDT <<<<<<<<<<<<<<<<<<<<

Last failed update time: None

Last failed update reason: None

Next update scheduled at: None

Current status: Idle

使用以下命令驗證啟用的功能:

Router02# show platform hardware qfp active feature utd config

Global configuration

NAT64: disabled

Drop pkts: disabled

Multi-tenancy: enabled

Data plane initialized: yes

TLS Decryption Policy: disabled

Divert controller mode: enabled

SN threads: 12

CFT inst_id 0 feat id 2 fo id 2 chunk id 13

Max flows: 55000

SN Health: channel: Threat Defense : Green

SN Health: channel: Service : Down

Context Id: 0, Name: Global domain Security Context

Ctx Flags: (0x1c70001)

Engine: Standard

State : Enabled

SN Redirect Mode : Fail-open, Divert

Threat-inspection: Enabled, Mode: IPS

Domain Filtering : Not Enabled

URL Filtering : Enabled <<<<<<<<<<<

File Inspection : Enabled <<<<<<<<<<<

All Interfaces : Enabled

常見問題

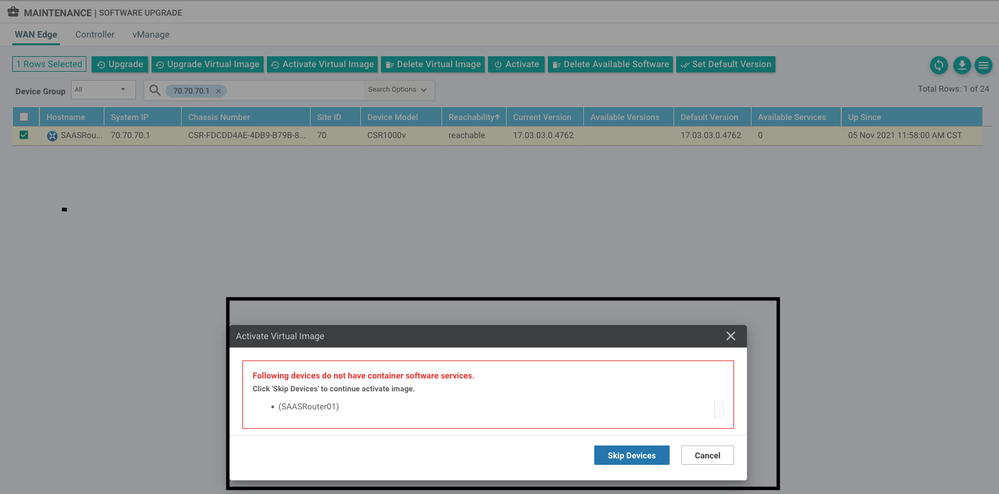

問題1.錯誤:下列裝置沒有容器軟體服務

啟用虛擬映像。

導航到維護>軟體>啟用

虛擬映像會傳送錯誤:Devices so not have container software revenices,如果所選的Cisco Edge路由器沒有包含容器配置檔案子模板的安全策略。

如果您使用的安全策略包括需要UTD軟體套件的安全功能,如入侵防禦系統(IPS)、入侵檢測系統(IDS)、URL過濾(URL-F)和高級惡意軟體防護(AMP),則此模板將自動增加。並非所有可用的安全功能都需要UTD引擎,例如簡單的ZBFW功能。

在推送包含容器配置檔案子模板的模板後,vmanage將自動安裝虛擬映像。

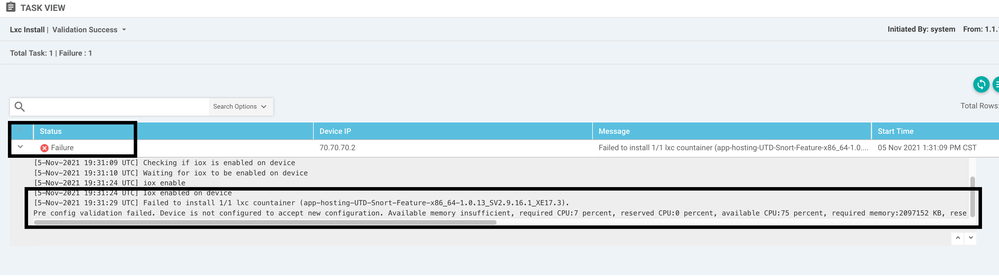

問題2.可用記憶體不足

確保Cisco Edge路由器具有8 GB DRAM記憶體,否則Lxc安裝程式會傳送裝置未配置為接受新配置消息。Available memory insufficient 錯誤。Cisco Edge路由器使用UTD功能的要求是至少有8 GB的DRAM。

在這種情況下,CSRv只有4 GB的DRAM。在將記憶體升級到8GB DRAM後,安裝成功。

使用show sdwan system status輸出驗證當前的總記憶體:

Router01# show sdwan system status

Memory usage: 8107024K total, 3598816K used, 4508208K free

349492K buffers, 2787420K cache

注意必須有足夠的可用記憶體來安裝UTD。如果安裝的DRAM足夠但由於記憶體不足而安裝仍然失敗,請在show processes memory platform sorted中檢查當前使用情況

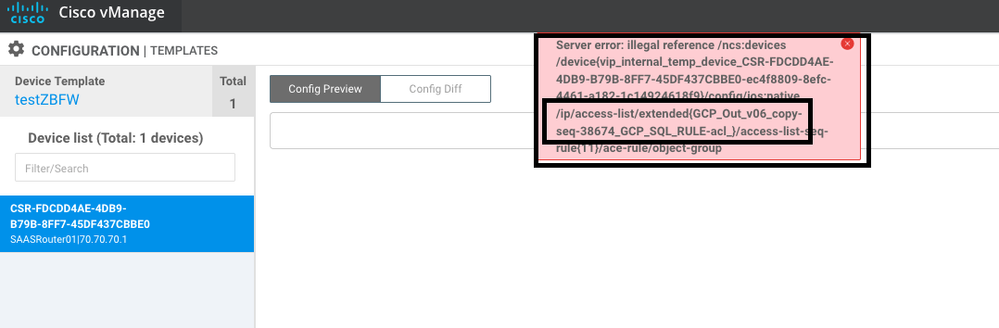

問題3.非法引用

確保已在思科邊緣路由器中配置用於任何安全策略功能的VPN/VRF,以避免安全策略序列的非法參考。

在本示例中,安全策略具有VPN/VRF 1的入侵防禦策略,但裝置未配置任何VRF 1。因此,vmanage會為該策略序列傳送非法引用。

在配置安全策略上提到的VRF之後,不會出現Illegal引用,並成功推送模板。

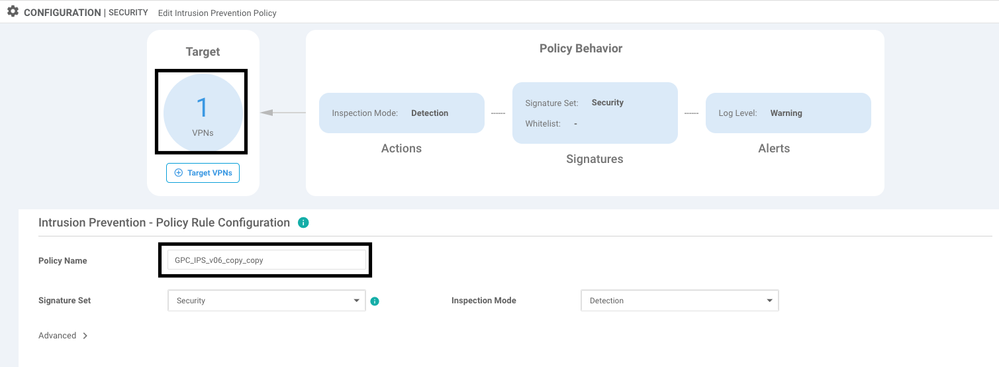

問題4.UTD已安裝且處於活動狀態,但未啟用

裝置配置了安全策略,UTD已安裝並處於活動狀態,但未啟用。

此問題與問題編號3有關,但vManage允許配置引用未在裝置中配置的VRF,且策略未應用於任何VRF。

要確定路由器是否面臨此問題,您需要看到UTD處於活動狀態。UTD not enabled消息,並且策略未引用任何VRF。

Router01# show utd engine standard status UTD engine standard is not enabled <<<<<<<<<<< ISR01#show sdwan virtual-application utd VERSION ACTIVE PREVIOUS TIMESTAMP ----------------------------------------------------------------------- 1.0.16_SV2.9.16.1_XE17.3 true true 2022-06-10T13:29:43-00:00

對於解決方案,請驗證目標VPN並確保將該策略應用到配置的VRF。

影片

相關資訊

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

19-Aug-2022 |

初始版本 |

意見

意見