配置AireOS无线局域网控制器Web身份验证

下载选项

非歧视性语言

此产品的文档集力求使用非歧视性语言。在本文档集中,非歧视性语言是指不隐含针对年龄、残障、性别、种族身份、族群身份、性取向、社会经济地位和交叉性的歧视的语言。由于产品软件的用户界面中使用的硬编码语言、基于 RFP 文档使用的语言或引用的第三方产品使用的语言,文档中可能无法确保完全使用非歧视性语言。 深入了解思科如何使用包容性语言。

关于此翻译

思科采用人工翻译与机器翻译相结合的方式将此文档翻译成不同语言,希望全球的用户都能通过各自的语言得到支持性的内容。 请注意:即使是最好的机器翻译,其准确度也不及专业翻译人员的水平。 Cisco Systems, Inc. 对于翻译的准确性不承担任何责任,并建议您总是参考英文原始文档(已提供链接)。

目录

简介

本文档介绍如何配置Cisco 4400系列无线局域网(WLAN)控制器(WLC)以支持内部Web身份验证。

先决条件

要求

Cisco建议您对4400 WLC进行初始配置。

使用的组件

本文档中的信息基于以下软件和硬件版本:

-

运行版本 7.0.116.0 的 4400 系列 WLC

-

安装在 Microsoft® Windows 2003 Server 上的思科安全访问控制服务器 (ACS) 版本 4.2

-

Cisco Aironet 1131AG 系列轻量级无线接入点

-

运行版本 4.0 的 Cisco Aironet 802.11 a/b/g CardBus 无线适配器

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

规则

有关文档规则的详细信息,请参阅使用格式规则获取技术提示和其他内容。

Web 身份验证

Web身份验证是第3层安全功能,它会导致控制器不允许来自特定客户端的IP流量(DHCP和DNS相关数据包除外),直到该客户端正确提供了有效的用户名和密码。它是一种不需要请求者或客户端实用程序的简单身份验证方法。Web 身份验证通常由希望部署访客接入网络的客户使用。典型部署可能包括“热点”位置,如T-Mobile®或Starbucks®提供的位置。

请记住,Web 身份验证不提供数据加密。Web身份验证用作热点或园区气氛的简单访客接入,其中唯一关注的问题是连接。

可以通过以下方式执行Web身份验证:

-

WLC上的默认登录窗口

-

WLC上默认登录窗口的修改版本

-

在外部Web服务器上配置的自定义登录窗口(外部Web身份验证)

-

您下载到控制器的自定义登录窗口

在本文档中,为无线 LAN 控制器配置内部 Web 身份验证。

Web 身份认证过程

当用户连接到已配置 Web 身份验证的 WLAN 时,会进行身份验证:

-

用户打开 Web 浏览器并输入 URL,例如,http://www.cisco.com。客户端将发出该 URL 的 DNS 请求,以获取目标 IP。WLC 将 DNS 请求分流到 DNS 服务器,并且 DNS 服务器通过 DNS 回复作出响应,该回复包含目的地 www.cisco.com 的 IP 地址。这反过来又会转发给无线客户端。

-

然后,客户端尝试打开与目标 IP 地址之间的 TCP 连接,它会发出发往 www.cisco.com 的 IP 地址的 TCP SYN 数据包。

-

WLC 已为客户端配置规则,因此可用作 www.cisco.com 的代理。它将 TCP SYN-ACK 数据包发回给客户端,将来源作为 www.cisco.com 的 IP 地址。客户端发回 TCP ACK 数据包,以完成三次 TCP 握手,从而完全建立 TCP 连接。

-

客户端发送发往 www.cisco.com 的 HTTP GET 数据包。WLC 拦截此数据包并发送以进行重定向处理。HTTP 应用程序网关准备 HTML 主体并将其作为客户端 HTTP GET 请求的应答返回。此 HTML 使客户端前往 WLC 的默认网页 URL,例如 http://<Virtual-Server-IP>/login.html。

-

客户端断开与 IP 地址(例如,www.cisco.com)的 TCP 连接。

-

现在客户端希望前往 http://10.1.1.1/login.html。因此,客户端会尝试使用 WLC 的虚拟 IP 地址打开 TCP 连接。它将 10.1.1.1 的 TCP SYN 数据包发送至 WLC。

-

WLC 返回 TCP SYN-ACK,而客户端则发回 TCP ACK 至 WLC,以完成握手。

-

客户端向/login.html发送目的地为10.1.1.1的HTTP GET请求登录页面。

-

允许此请求到达WLC的Web服务器,服务器返回默认登录页。客户端在浏览器窗口中接收登录页面,用户可以在该页面上继续登录。

有关Web身份验证过程的说明,请参阅Cisco无线LAN控制器(WLC)上的Web身份验证。

网络设置

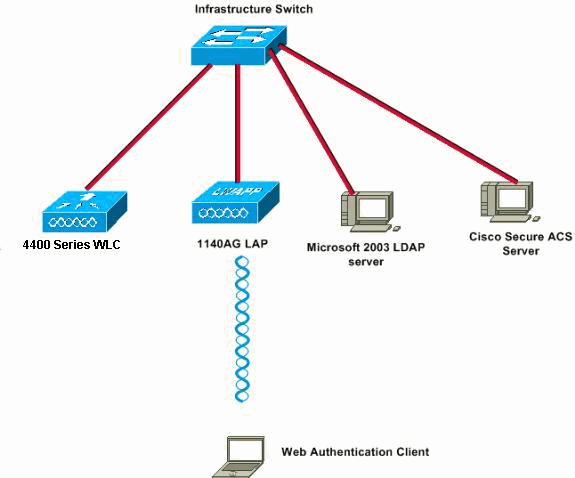

本文档使用以下网络设置:

网络设置

网络设置

配置用于 Web 身份验证的控制器

在本文档中,为 Web 身份验证配置 WLAN 并映射到专用 VLAN。以下是配置用于 Web 身份验证的 WLAN 所包含的步骤:

本节重点介绍如何配置用于Web身份验证的控制器。

以下是本文档中使用的 IP 地址:

-

WLC 的 IP 地址是 10.77.244.204。

-

ACS 服务器的 IP 地址是 10.77.244.196。

创建 VLAN 接口

请完成以下步骤:

-

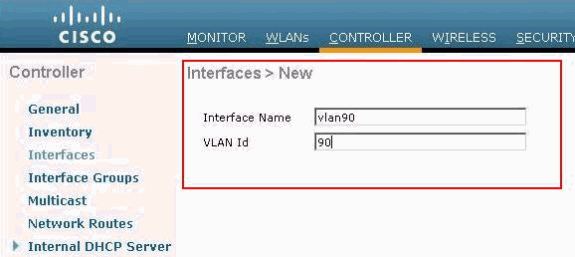

在无线 LAN 控制器 GUI 中,从顶部的菜单中选择 Controller,从左侧的菜单中选择 Interfaces,然后点击窗口右上角的 New 以创建一个新的动态接口。

此时会显示 Interfaces > New 窗口。本示例使用 VLAN ID 为 90 的接口名称 vlan90:

Interface > New Window Opens

Interface > New Window Opens -

单击 Apply 以创建 VLAN 接口。

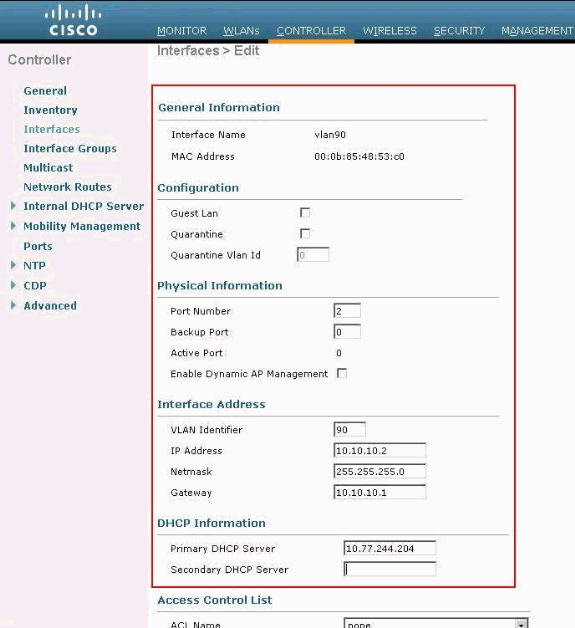

此时会显示 Interfaces > Edit 窗口,要求您填写接口特定信息。

-

本文档使用以下参数:

-

IP 地址 - 10.10.10.2

-

子网掩码 - 255.255.255.0(24 位)

-

网关 - 10.10.10.1

-

端口号 - 2

-

主 DHCP 服务器 - 10.77.244.204

注意:此参数必须是RADIUS或DHCP服务器的IP地址。在本示例中,由于内部 DHCP 范围是在 WLC 上配置的,因此 WLC 的管理地址被用作 DHCP 服务器。

-

辅助 DHCP 服务器 - 0.0.0.0

注意:本示例没有辅助DHCP服务器,因此使用0.0.0.0。如果您的配置中有辅助 DHCP 服务器,请在此字段中添加服务器 IP 地址。

-

ACL 名称 - 无

Interfaces > Edit窗口中的一般信息

Interfaces > Edit窗口中的一般信息 -

-

单击Apply保存更改。

配置用于内部 Web 身份验证的 WLC

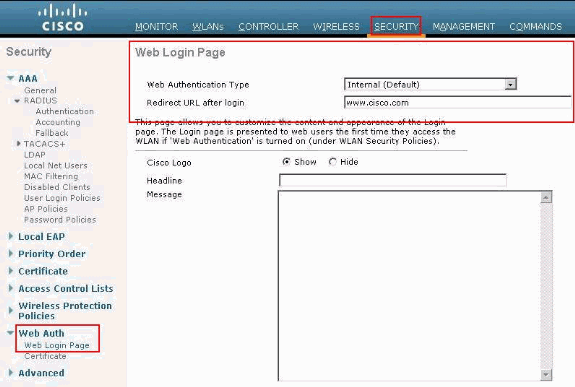

下一步是配置用于内部 Web 身份验证的 WLC。内部 Web 身份验证是 WLC 上的默认 Web 身份验证类型。如果未更改此参数,则无需配置以启用内部 Web 身份验证。如果之前已更改 Web 身份验证参数,则请完成以下步骤,为内部 Web 身份验证配置 WLC:

-

在控制器GUI中,依次选择Security>Web Auth >Web Login Page以访问Web登录页。

-

在 Web Authentication Type 下拉框中,选择 Internal Web Authentication。

-

在Redirect URL after login 字段中,输入在身份验证成功之后终端用户重定向到的页面的URL。

登录后重定向URL

登录后重定向URL注意:在WLC版本5.0及更高版本中,还可以自定义Web身份验证的注销页。

添加 WLAN 实例

由于已启用内部 Web 身份验证且有一个专用于 Web 身份验证的 VLAN 接口,因此您必须提供一个新的 WLAN/SSID,以便为 Web 身份验证用户提供支持。

完成以下步骤以创建新的 WLAN/SSID:

-

在 WLC GUI 中,点击顶部菜单中的 WLAN,然后点击右上角的 New。

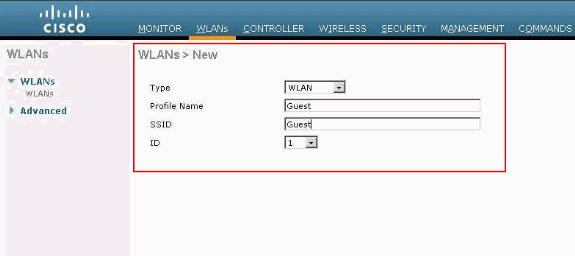

选择 WLAN 作为“Type”。选择用于 Web 身份验证的配置文件名和 WLAN SSID。本示例对“配置文件名称”和“WLAN SSID”都使用Guests。

配置文件名称和WLAN SSID

配置文件名称和WLAN SSID -

单击 Apply。

此时会显示新的 WLAN > Edit 窗口。

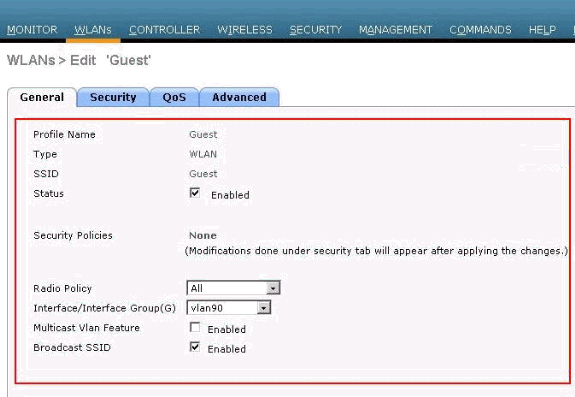

WLANs > Edit窗口出现

WLANs > Edit窗口出现 -

选中 WLAN 的状态框以启用 WLAN。从“Interface”菜单中,选择您以前创建的 VLAN 接口的名称。在本示例中,接口名称为 vlan90。

注意:在此屏幕上保留其他参数的默认值。

-

单击“Security”选项卡。

完成以下步骤以配置 Web 身份验证:

-

单击“Layer 2”选项卡并且将安全模式设置为 None。

注意:对于WLAN,不能将Web穿透功能配置为将802.1x或WPA/WPA2配置为第3层安全。有关无线局域网控制器第2层和第3层安全兼容性的详细信息,请参阅无线局域网控制器第2层和第3层安全兼容性列表

-

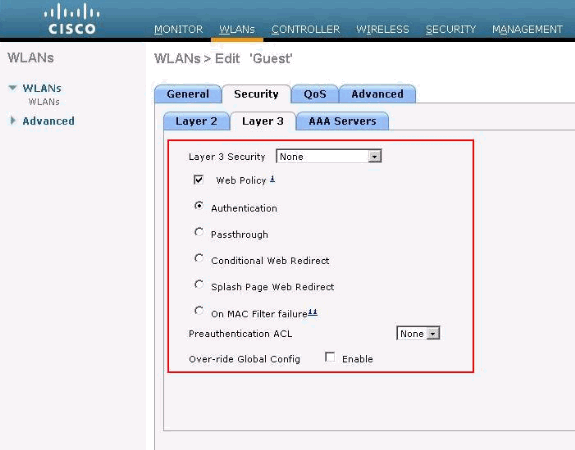

单击“Layer 3”选项卡。选中 Web Policy 框并选择 Authentication 选项,如下所示:

第3层选项卡并选中Web Policy框

第3层选项卡并选中Web Policy框 -

单击“Apply”以保存 WLAN。

-

此时将返回到“WLAN Summary”窗口。请确保 WLAN 表的“Security Policies”列下的“Web-Auth”对于 SSID 访客处于启用状态。

-

在 Web 身份验证中验证用户身份的三种方式

当您使用 Web 身份验证时,有三种方式验证用户身份。使用本地身份验证可在 Cisco WLC 中对用户进行身份验证。您也可以使用外部 RADIUS 服务器或 LDAP 服务器作为后端数据库来验证用户身份。

本文档为所有三种方法提供了一个示例配置。

本地 认证

访客用户的用户数据库存储在WLC本地数据库中。用户由WLC根据以下数据库进行身份验证:

-

从 WLC GUI 中,请选择 Security。

-

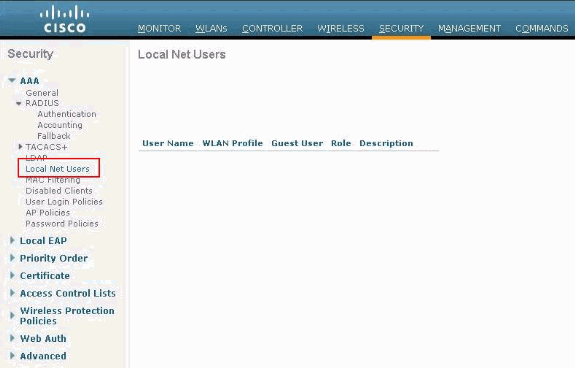

在左侧的 AAA 菜单中单击 Local Net Users。

从左侧菜单中单击“本地网络用户”

从左侧菜单中单击“本地网络用户” -

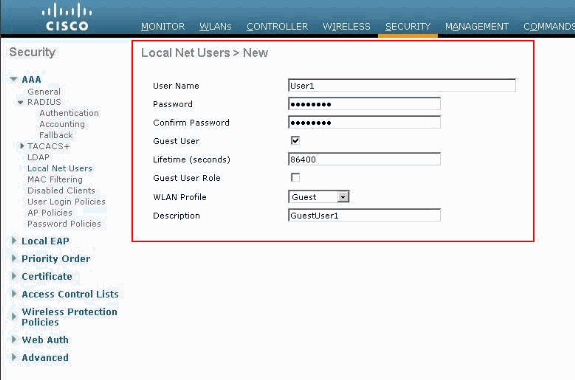

单击New 以创建一个新用户。

此时将显示一个新窗口,要求提供用户名和口令信息。

-

输入用户名和密码以创建新用户,然后确认要使用的密码。

本示例创建名为 User1 的用户。

-

添加说明。

此示例使用 Guest User1。

-

单击Apply保存新的用户配置。

应用以保存新用户配置

应用以保存新用户配置

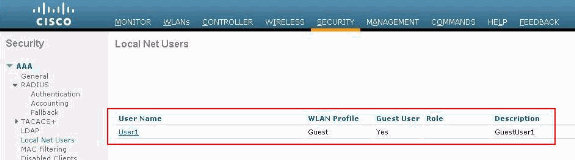

本地网络用户

本地网络用户

7. 重复步骤3-6,向数据库添加更多用户。

用于 Web 身份验证的 RADIUS 服务器

本文档使用 Windows 2003 Server 上的无线 ACS 作为 RADIUS 服务器。您可以使用当前部署在网络中的任何可用的 RADIUS 服务器。

注意:可以在Windows NT或Windows 2000 Server上设置ACS。要从Cisco.com下载ACS,请参阅软件中心(下载)- Cisco安全软件。您需要 Cisco Web 帐户才能下载该软件。

注意:只有思科注册用户才能访问思科内部工具和信息。

设置 ACS 部分说明了如何配置 RADIUS 的 ACS。您必须具有使用域名系统 (DNS) 和 RADIUS 服务器的全功能网络。

设置 ACS

本部分提供有关如何设置 RADIUS 的 ACS 的信息。

在您的服务器上设置 ACS,然后完成以下步骤以创建进行身份验证的用户:

-

当 ACS 询问您是否要在浏览器窗口中打开 ACS 以进行配置时,请单击 Yes。

注意:设置ACS后,您的桌面上还有一个图标。

-

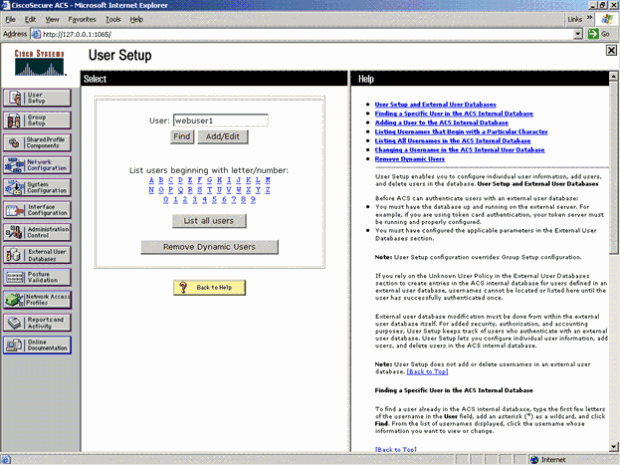

在左侧的菜单中单击 User Setup。

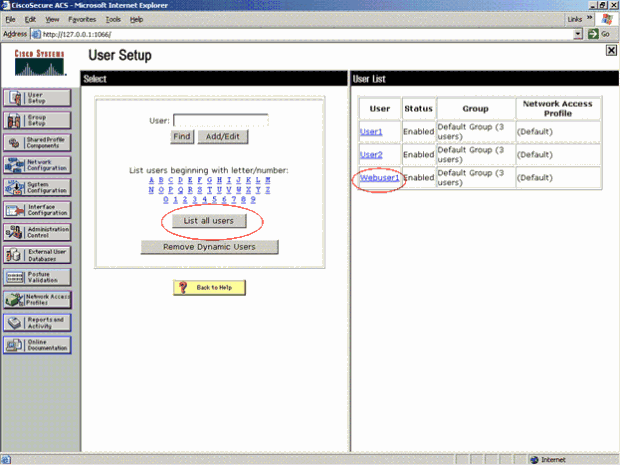

此操作会将您带往“User Setup”屏幕,如下所示:

User Setup屏幕

User Setup屏幕 -

输入要用于 Web 身份验证的用户,然后单击 Add/Edit。

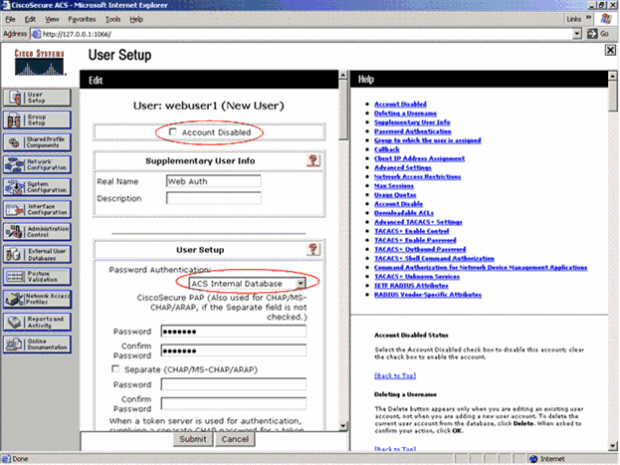

在创建用户之后,第二个窗口打开,如下所示:

创建用户后,第二个窗口打开

创建用户后,第二个窗口打开 -

确保未选中顶部的 Account Disabled 框。

-

为“Password Authentication”选项选择 ACSInternal Database。

-

输入密码。管理员可以选择配置PAP/CHAP或MD5-CHAP身份验证并在ACS内部数据库中添加用户。PAP 是控制器上的 Web 身份验证用户的默认身份验证类型。管理员可以使用以下CLI命令将身份验证方法灵活地更改为chap/md5-chap:

config custom-web radiusauth <auth method>

7. 单击提交。

将您的 RADIUS 服务器信息输入到 Cisco WLC 中

请完成以下步骤:

-

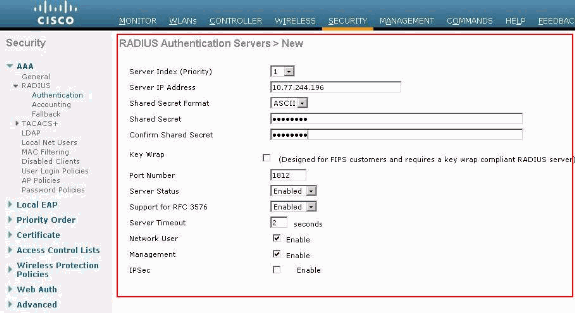

在顶部的菜单中单击 Security。

-

在左侧的菜单中单击 Radius Authentication。

-

单击New 并输入ACS/RADIUS服务器的IP地址。在本例中,ACS 服务器的 IP 地址是 10.77.244.196。

-

输入 RADIUS 服务器的共享密钥。确保此密钥与您在 WLC 的 RADIUS 服务器中输入的密钥相同。

-

保留端口号为默认值 1812。

-

确保已启用 Server Status 选项。

-

选中Network User Enable框,以便使用此RADIUS服务器对您的无线网络用户进行身份验证。

-

点击应用。

网络用户启用框

网络用户启用框

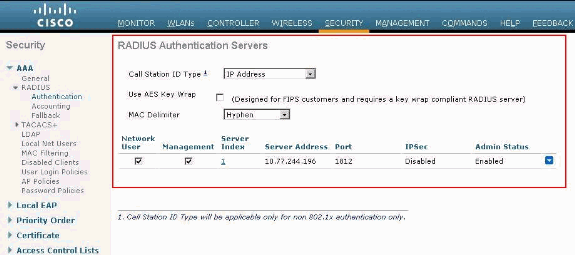

确保选中Network User框,并且已启用Admin Status。

选中Network User框并启用管理员状态

选中Network User框并启用管理员状态

使用RADIUS服务器配置WLAN

即然已在 WLC 上配置 RADIUS 服务器,您需要配置 WLAN 以使用此 RADIUS 服务器进行 Web 身份验证。完成以下步骤以配置使用 RADIUS 服务器的 WLAN。

-

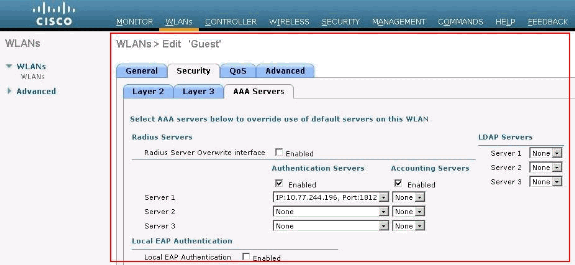

打开您的 WLC 浏览器并单击 WLANs。这样就会显示 WLC 上配置的 WLAN 列表。点击为 Web 身份验证创建的 WLAN 访客。

-

在WLANs > Edit页面上,点击Security选项卡。点击“Security”下的 AAA Servers 选项卡。然后,选择 RADIUS 服务器,在本例中为 10.77.244.196:

单击Security选项卡,然后单击AAA Servers选项卡

单击Security选项卡,然后单击AAA Servers选项卡 -

单击 Apply。

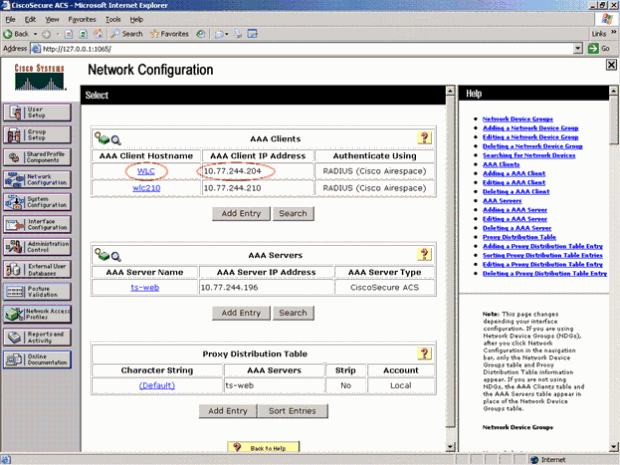

验证 ACS

当您设置 ACS 时,请切记下载所有最新补丁程序和最新代码。这可以解决迫在眉睫的问题。如果使用RADIUS身份验证,请确保WLC已列为AAA客户端之一。点击左侧的 Network Configuration 菜单以核实这一点。点击 AAA 客户端,然后验证已配置的密码和身份验证类型。

WLC列为AAA客户端

WLC列为AAA客户端

当您选择用户设置时,请再次验证您的用户实际上是否存在。点击 List All Users。此时会显示如图所示的窗口。请确保在该列表中存在已创建的用户。

列出所有用户

列出所有用户

LDAP 服务器

此部分介绍如何将轻量级目录访问协议 (LDAP) 服务器配置为后端数据库,类似于 RADIUS 或本地用户数据库。LDAP 后端数据库允许控制器向 LDAP 服务器查询特定用户的凭证(用户名和密码)。然后使用这些凭证对用户进行身份验证。

完成以下步骤,使用控制器GUI配置LDAP:

-

依次点击 Security > AAA > LDAP 以打开 LDAP 服务器。

此页列出已配置的所有 LDAP 服务器。

-

如果要删除当前LDAP服务器,请将光标悬停到该服务器的蓝色下拉箭头上并选择Remove。

-

如果要确保控制器可访问特定服务器,请将光标悬停到该服务器的蓝色下拉箭头上并选择 Ping。

-

-

执行以下选项之一:

-

要编辑当前LDAP服务器,请点击该服务器的索引号。此时会显示 LDAP Servers > Edit 页面。

-

要添加 LDAP 服务器,请点击 New。这会显示 LDAP Servers > New 页。

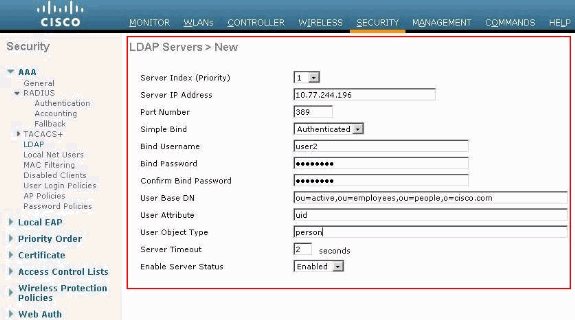

添加LDAP服务器

添加LDAP服务器

-

-

如果添加新服务器,请从Server Index (Priority)下拉框中选择一个数字,以指定此服务器相对于其他任何已配置的LDAP服务器的优先级顺序。最多可以配置 17 个服务器。如果控制器无法访问第一个服务器,则它会尝试列表中的第二个服务器,依此类推。

-

如果添加新服务器,请在Server IP Address字段中输入LDAP服务器的IP地址。

-

如果添加新服务器,请在Port Number字段中输入LDAP服务器TCP端口号。有效范围是 1 到 65535,默认值是 389。

-

选中Enable Server Status复选框以启用此LDAP服务器,或者取消选中以禁用它。默认值是禁用。

-

从“Simple Bind”下拉框中选择 Anonymous 或 Authenticated 以指定 LDAP 服务器的本地身份验证绑定方法。匿名方法允许匿名访问 LDAP 服务器,而身份验证方法要求输入用户名和密码以便安全访问。默认值是 Anonymous。

-

如果在步骤 7 选择“Authenticated”,请完成以下步骤:

-

在“Bind Username”字段中,请输入将用于 LDAP 服务器本地身份验证的用户名。

-

在“Bind Password”和“Confirm Bind Password”字段中,请输入将用于 LDAP 服务器本地身份验证的密码。

-

-

在“User Base DN”字段中,请输入包含所有用户列表的 LDAP 服务器中的子树的可分辨名称 (DN)。例如,ou=organizational unit、.ou=next organizational unit和o=corporation.example。如果包含用户的树是基础DN,请键入o=corporation.example或dc=corporation, dc=com。

-

在 User Attribute 字段中,输入包含用户名的用户记录中的属性名称。您可从目录服务器获取此属性。

-

在 User Object Type 字段中,输入将记录标识为用户的 LDAP objectType 属性的值。通常,用户记录具有多个 objectType 属性值,其中有些对用户是唯一的,而另一些则与其他对象类型共享。

-

在“Server Timeout”字段中,请输入重发之间的秒数。有效范围是 2 到 30 秒,默认值是 2 秒。

-

单击适用做您的更改。

-

点击 Save Configuration 保存您的更改。

-

如果希望将特定 LDAP 服务器分配到 WLAN,请完成以下步骤:

-

单击WLANs打开WLANs页面。

-

点击所需 WLAN 的 ID 编号。

-

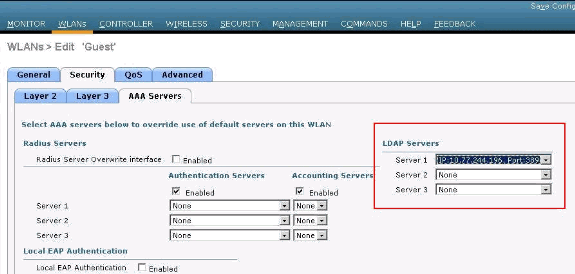

当显示 WLANs > Edit 页面时,依次点击 Security >AAA Servers 选项卡以打开 WLAN > Edit (Security > AAA Servers) 页面。

点击Security > AAA Servers选项卡

点击Security > AAA Servers选项卡 -

从 LDAP 服务器下拉框中选择要与此 WLAN 一起使用的 LDAP 服务器。您可以选择最多三个 LDAP 服务器,按优先级顺序尝试。

-

单击适用做您的更改。

-

点击 Save Configuration 保存您的更改。

-

配置您的 WLAN 客户端以使用 Web 身份验证

配置 WLC 之后,客户端必须适当配置以进行 Web 身份验证。本部分提供有关如何配置用于 Web 身份验证的 Windows 系统的信息。

客户端配置

对此用户而言,Microsoft 无线客户端配置保持大致不变。您只需要添加适当的 WLAN/SSID 配置信息。请完成以下步骤:

-

从 Windows“开始”菜单中选择设置 > 控制面板 > 网络和 Internet 连接。

-

单击网络连接图标。

-

右键单击 LAN 连接图标并选择“禁用”。

-

右键单击无线连接图标并选择“启用”。

-

再次右键单击无线连接图标并选择“属性”。

-

从“无线网络连接属性”窗口中,单击无线连接选项卡。

-

在首选网络区域下单击添加以配置 Web 身份验证 SSID。

-

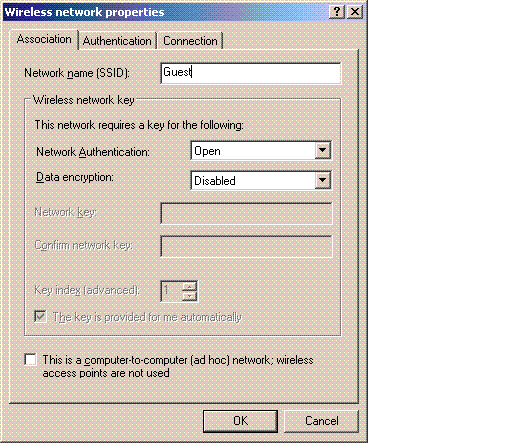

在“关联”选项卡下,输入要用于 Web 身份验证的网络名称 (WLAN/SSID) 值。

在“关联”选项卡下输入网络名称

在“关联”选项卡下输入网络名称注意:默认情况下,数据加密为Wired Equivalent Privacy (WEP)。禁用数据加密以使Web身份验证正常工作。

-

在窗口底部单击确定以保存配置。

当您与 WLAN 通信时,您会在“首选网络”框中看到一个信号图标。

这表示 Web 身份验证无线连接成功。WLC 已为您的无线 Windows 客户端提供 IP 地址。

WLC提供的IP地址

WLC提供的IP地址

注意:如果您的无线客户端也是VPN终端,并且已将Web身份验证配置为WLAN的安全功能,则直到您完成此处介绍的Web身份验证过程,才会建立VPN隧道。为了建立 VPN 隧道,客户端必须先成功完成 Web 身份验证过程。只有这样,VPN隧道才会成功。

注意:成功登录后,如果无线客户端处于空闲状态并且不与任何其他设备通信,则客户端将在空闲超时期后取消身份验证。默认情况下,超时期限为300秒,可以使用以下CLI命令进行更改:config network usertimeout <seconds>。当发生这种情况时,客户端条目会从控制器中删除。如果客户端再次关联,可以移回Webauth_Reqd状态。

注意:如果客户端在成功登录后处于活动状态,则客户端可以进行取消身份验证,并且条目在该WLAN上配置的会话超时期后仍可从控制器中删除(例如,默认情况下为1800秒,并且可以使用以下CLI命令进行更改:config wlan session-timeout <WLAN ID> <seconds>)。当发生这种情况时,客户端条目会从控制器中删除。如果客户端再次关联,可以移回Webauth_Reqd状态。

如果客户端处于Webauth_Reqd状态,则无论客户端是活动客户端还是空闲客户端,都可以在经过Web-auth要求的超时期后(例如,300秒,并且此时间不可由用户配置)取消对客户端的身份验证。来自客户端的所有流量(通过预身份验证ACL允许)都会中断。如果客户端再次关联,它将回到Webauth_Reqd状态。

客户端登录

请完成以下步骤:

-

打开浏览器窗口并输入所有 URL 或 IP 地址。这将从 Web 身份验证页转到客户端。

如果控制器运行任何早于3.0的版本,则用户必须输入https://10.1.1.1/login.html才能显示Web身份验证页。

此时将显示安全警报窗口。

-

单击 Yes 以继续执行。

-

当登录窗口显示时,输入您创建的本地网用户的用户名和密码。

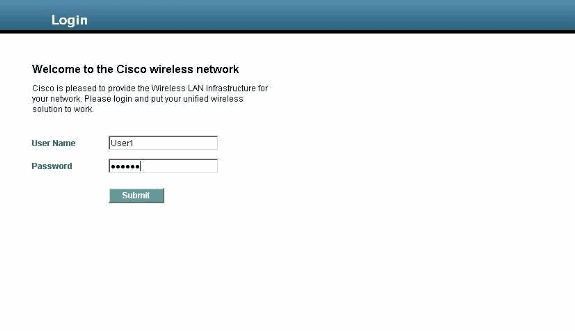

登录窗口

登录窗口如果登录成功,您将看到两个浏览器窗口。较大的窗口表示登录成功,您可以使用此窗口浏览Internet。完成对访客网络的使用时,可使用较小的窗口注销。

上图显示了一个成功的Web身份验证重定向。

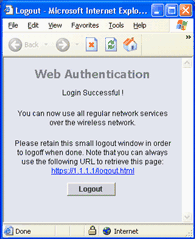

下一张图显示了“Login Successful”窗口,在发生身份验证后会显示此窗口。

登录成功!

登录成功!

Cisco 4404/WiSM控制器可支持125个同步网络身份验证用户登录和扩展到5000个网络身份验证客户端。

Cisco 5500控制器可支持150个Web身份验证用户同时登录。

Web 身份验证故障排除

ACS 故障排除

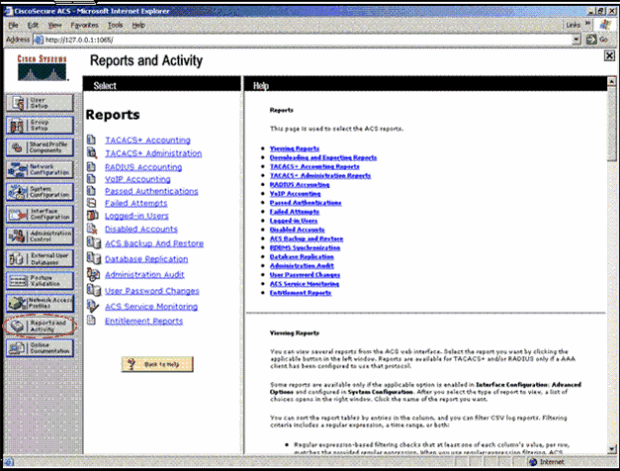

如果口令验证存在问题,请单击 ACS 左下方的 Reports and Activity 以打开所有可用的报告。打开报告窗口后,您可以选择打开RADIUS记帐、登录尝试失败、身份验证通过、登录用户和其他报告。这些报告为 .csv 文件,您可以在计算机上本地打开这些文件。这些报告有助于揭示身份验证存在的问题,如用户名和/或口令不正确。ACS 还附带联机文档。如果未连接到真实网络并且未定义服务端口,ACS 将使用以太网端口的 IP 地址作为服务端口。如果您的网络未建立连接,您很可能最终使用 Windows 默认 IP 地址 169.254.x.x。

报告和活动窗口

报告和活动窗口

注意:如果键入任何外部URL,WLC会自动将您连接到内部Web身份验证页。如果自动连接不起作用,您可以在 URL 栏中输入 WLC 的管理 IP 地址以排除故障。在浏览器顶部查找说明 Web 身份验证重定向的消息。

有关如何对Web身份验证进行故障排除的详细信息,请参阅对无线LAN控制器(WLC)上的Web身份验证进行故障排除。

与 IPv6 桥接的 Web 身份验证

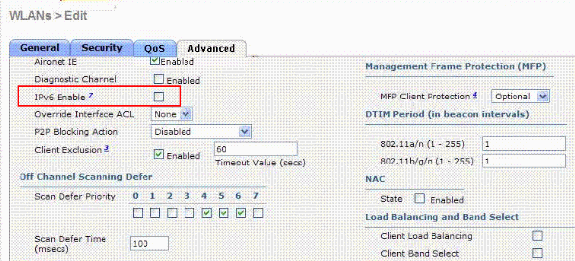

为了配置 WLAN 以用于 IPv6 桥接,请从控制器 GUI 导航至 WLAN。然后,选择所需的 WLAN 并从 WLANs > Edit 页面选择 Advanced。

如果要使连接到此WLAN的客户端可接受IPv6数据包,请选择IPv6 Enable复选框。否则,请不要选中该复选框,这是默认值。如果禁用(或取消选中)IPv6复选框,则仅在身份验证后才允许IPv6。启用 IPv6 则意味着控制器可传递 IPv6 流量,无需进行客户端身份验证。

选择所需的WLAN并选择Advanced

选择所需的WLAN并选择Advanced

相关信息

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

1.0 |

19-Jul-2011 |

初始版本 |

反馈

反馈