简介

本文档介绍如何使用802.1X和可扩展身份验证协议EAP-TLS设置无线局域网(WLAN)。

先决条件

要求

Cisco 建议您了解以下主题:

使用的组件

本文档中的信息基于以下软件和硬件版本:

- WLC 3504版本8.10

- 身份服务引擎(ISE)版本2.7

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

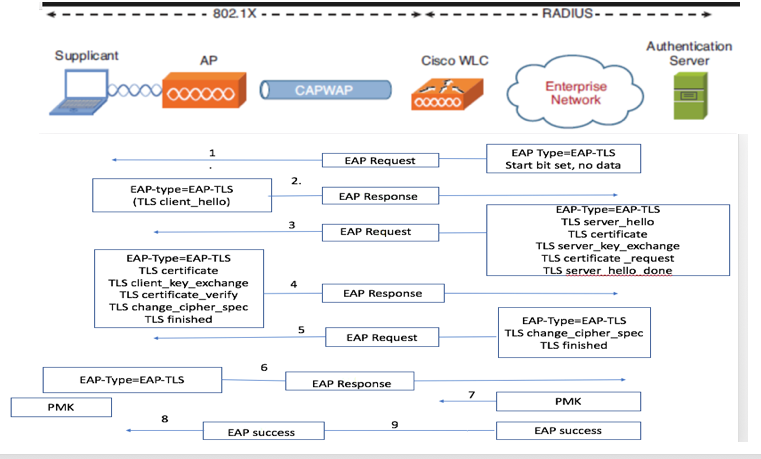

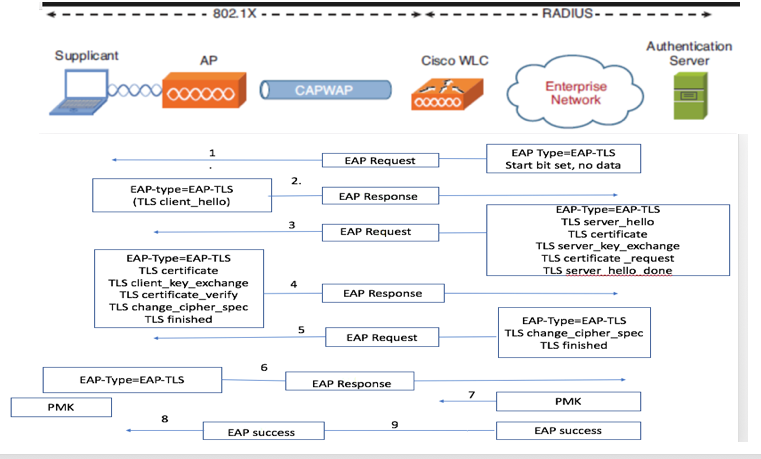

EAP-TLS流

EAP-TLS流程中的步骤

- 无线客户端与接入点(AP)关联。此时,AP不允许客户端发送任何数据并发送身份验证请求。然后,请求方使用EAP-Response Identity进行响应。然后,WLC将用户ID信息传送到身份验证服务器。RADIUS服务器使用EAP-TLS启动数据包对客户端做出响应。EAP-TLS对话从此开始。

- 对等体将EAP-Response发送回包含一个client_hello握手消息的身份验证服务器,该消息是一个设置为NULL的密码。

- 身份验证服务器使用包含下列内容的访问质询数据包进行响应:

TLS server_hello

handshake message

certificate

server_key_exchange

certificate request

server_hello_done.

4.客户端响应EAP-Response消息,其中包含:

Certificate ¬ Server can validate to verify that it is trusted.

client_key_exchange

certificate_verify ¬ Verifies the server is trusted

change_cipher_spec

TLS finished

5.在客户端成功进行身份验证后,RADIUS服务器将以Access-challenge进行响应,其中包含change_cipher_spec和握手完成消息。

6.收到此信息时,客户端验证哈希以便对radius服务器进行身份验证。

7.在TLS握手期间,从密钥动态派生新的加密密钥。

8. EAP-Success最终从服务器发送到身份验证器,然后传递到请求方。

此时,启用EAP-TLS的无线客户端可以访问无线网络。

配置

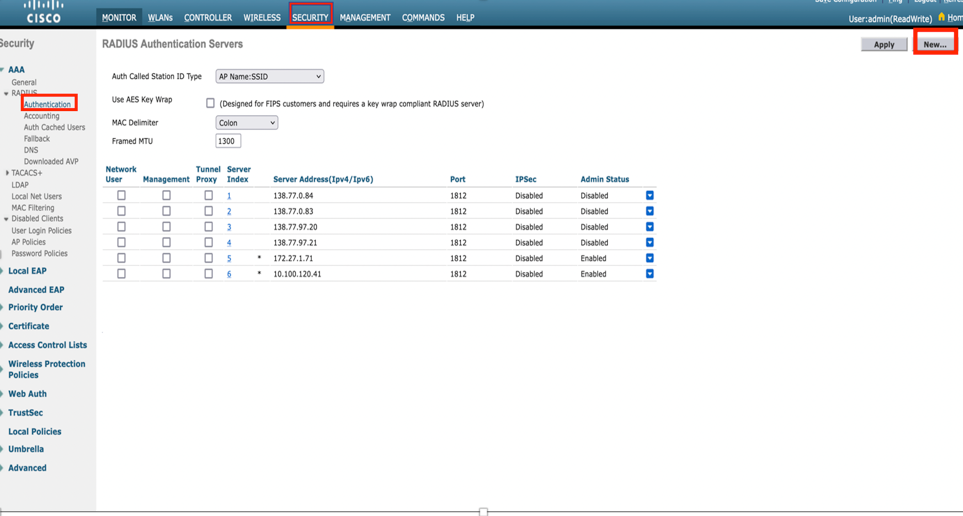

Cisco 无线 LAN 控制器

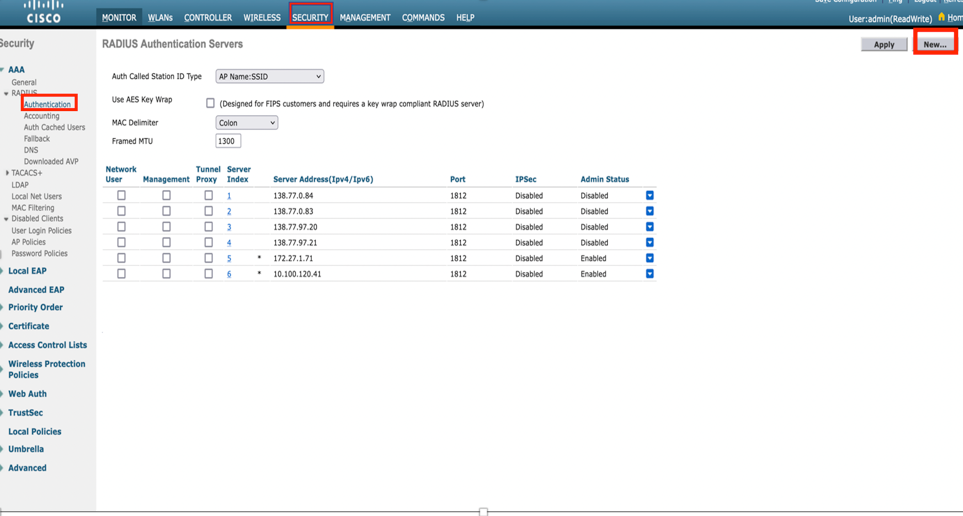

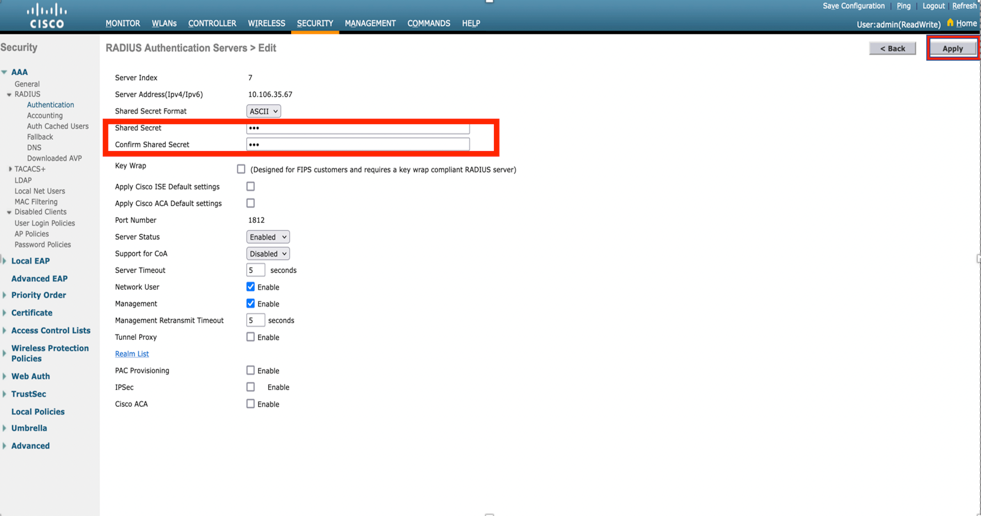

步骤1.第一步是在Cisco WLC上配置RADIUS服务器。要添加RADIUS服务器,请导航到安全> RADIUS >身份验证。单击New,如图所示。

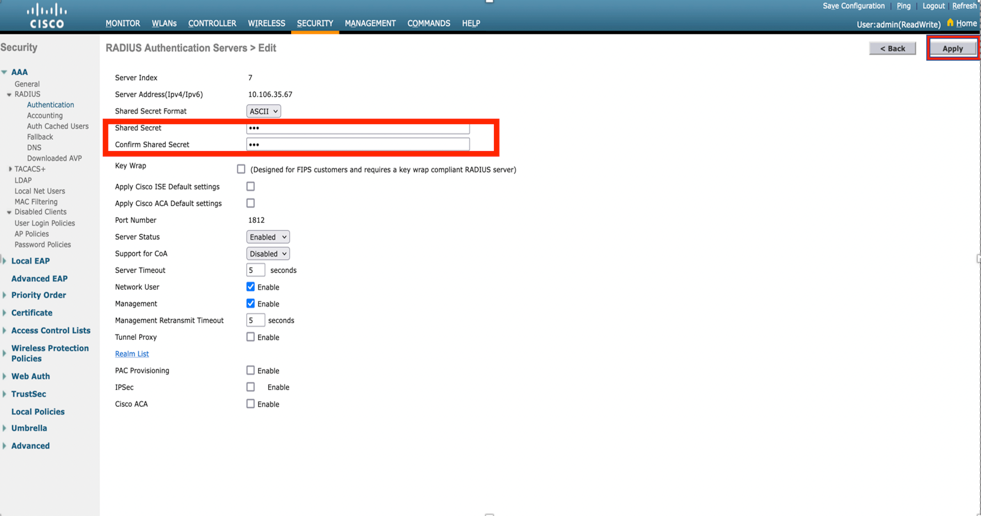

步骤2.在此处,您需要输入用于验证ISE上的WLC的IP地址和共享密钥<password>。单击Apply以继续操作,如图所示。

步骤3.创建WLAN进行RADIUS身份验证。

现在,您可以创建新的WLAN并将其配置为使用WPA-enterprise模式,以便使用RADIUS进行身份验证。

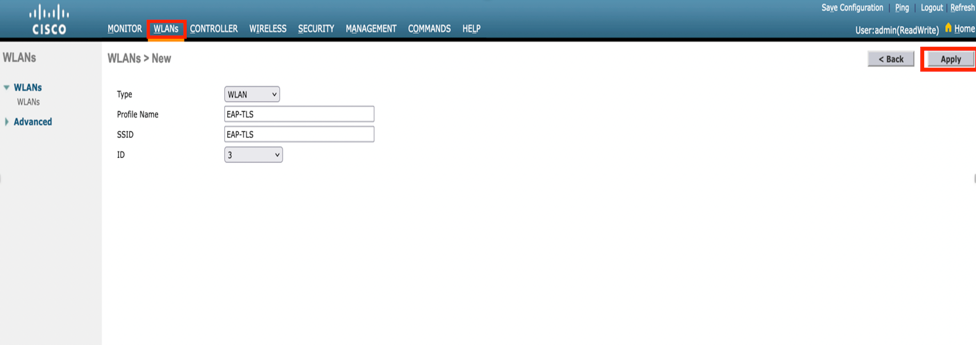

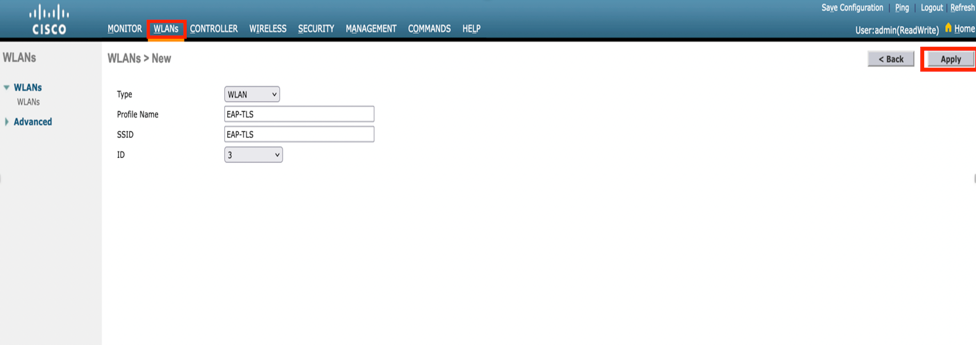

步骤4.从主菜单中选择WLANs,选择Create New,然后单击Go(如图所示)。

步骤5.将新的WLAN命名为EAP-TLS。单击Apply以继续操作,如图所示。

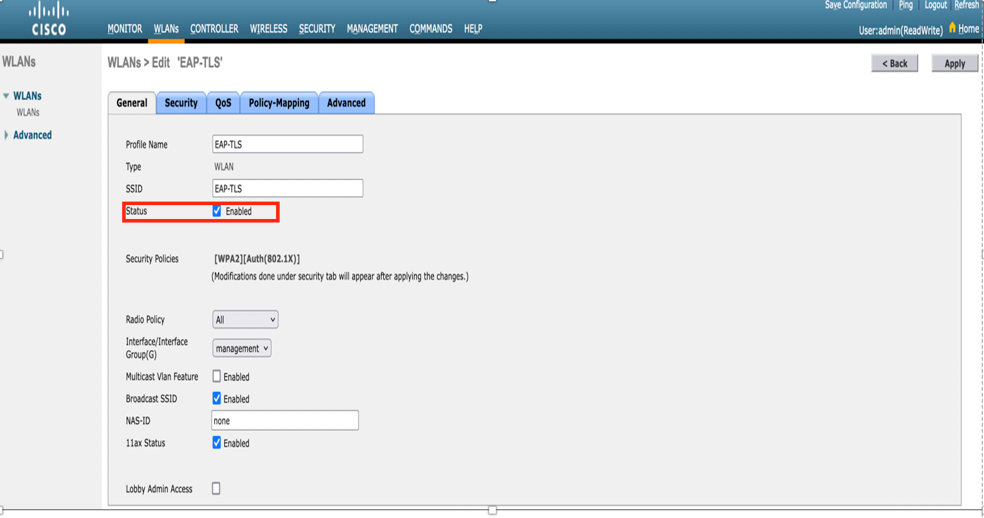

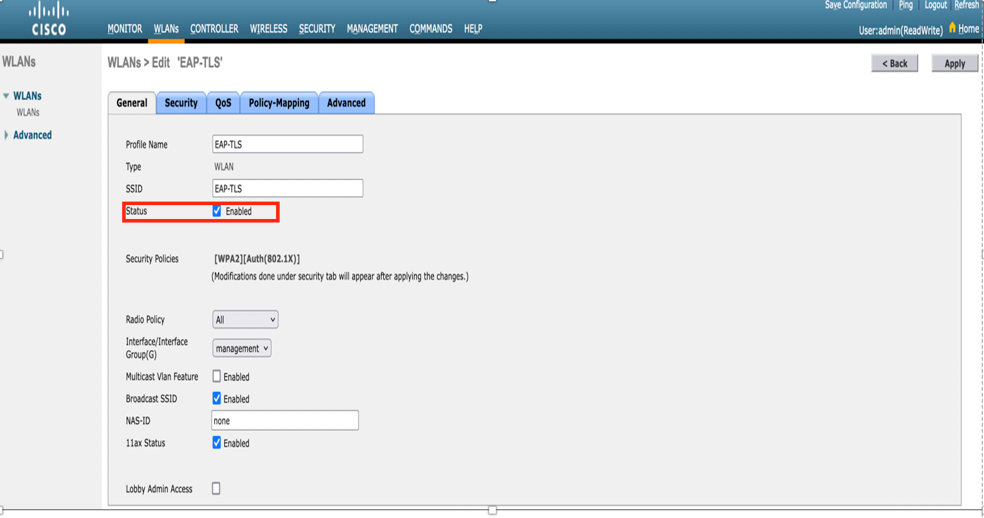

步骤6.单击General并确保状态为Enabled。默认安全策略是802.1X身份验证和WPA2,如图所示。

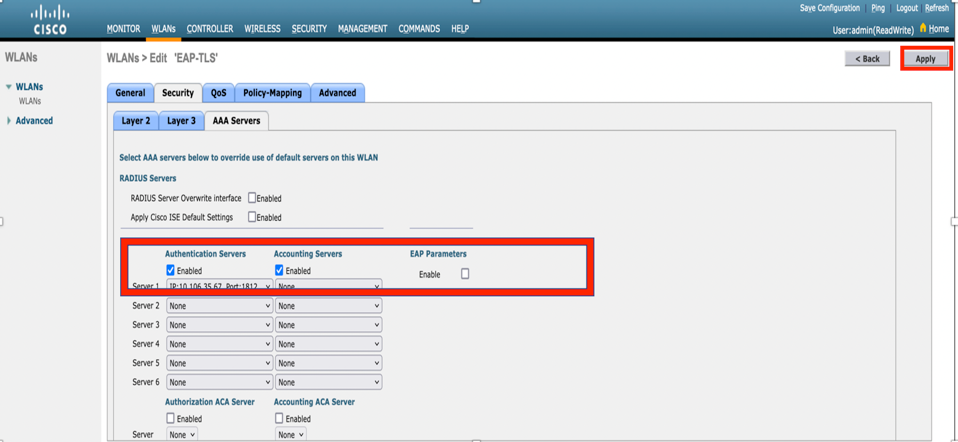

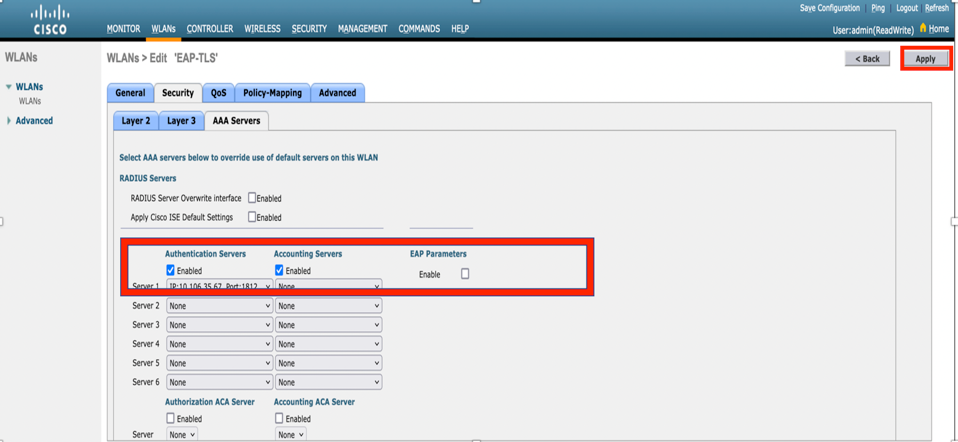

第7步:现在,导航到安全> AAA服务器选项卡,选择您刚配置的RADIUS服务器,如图所示。

注意:在继续操作之前,最好检验是否可以从WLC访问RADIUS服务器。RADIUS使用UDP端口1812(用于身份验证),因此您需要确保此流量不会在网络的任何位置被阻止。

使用Cisco WLC的ISE

EAP-TLS设置

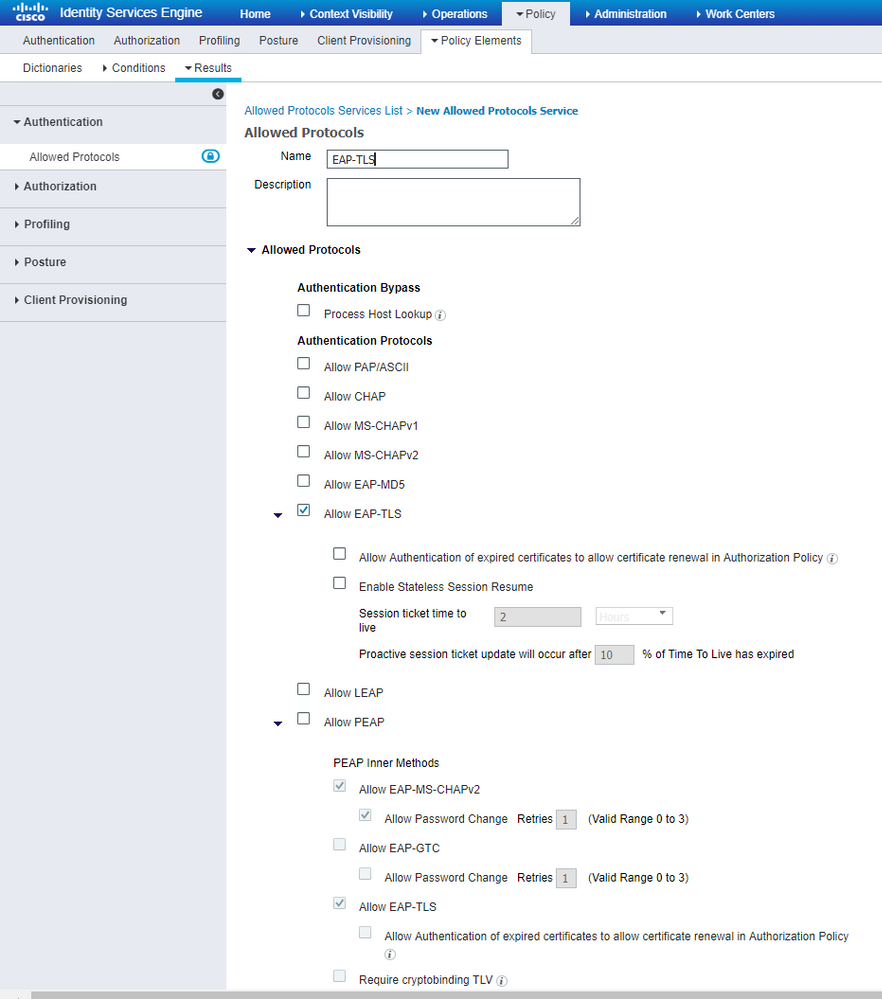

为了构建策略,您需要创建允许在策略中使用的协议列表。由于写入了dot1x策略,请根据策略配置方式指定允许的EAP类型。

如果您使用默认值,则允许大多数EAP类型进行身份验证,但如果您需要锁定对特定EAP类型的访问,则这些类型不是首选的。

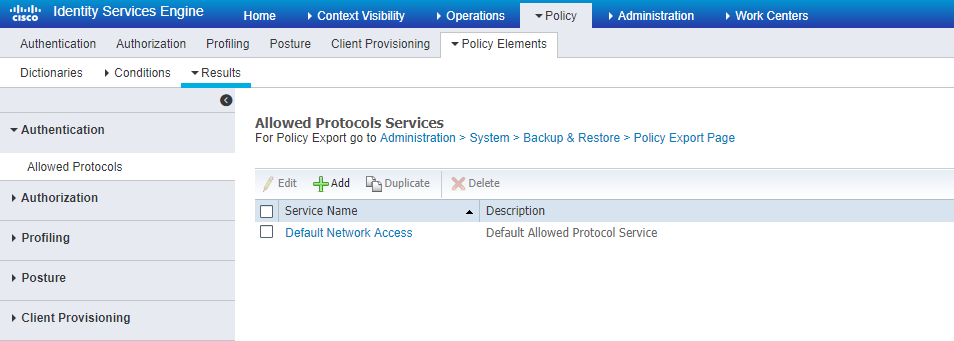

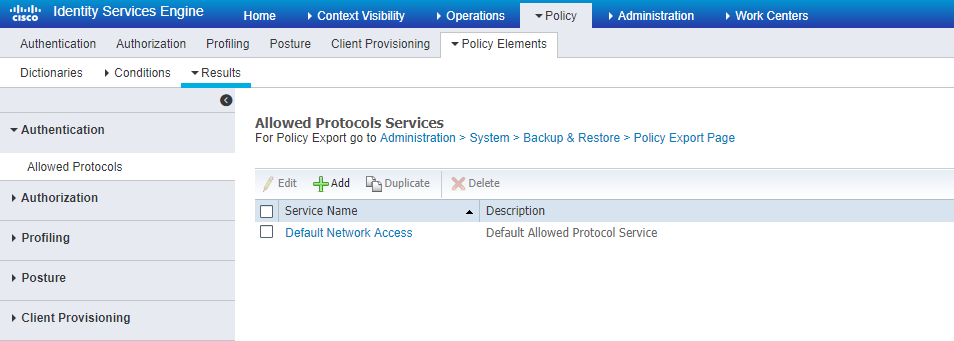

步骤1.导航到策略>Policy元素>结果>身份验证>允许的协议,然后单击Add(如图所示)。

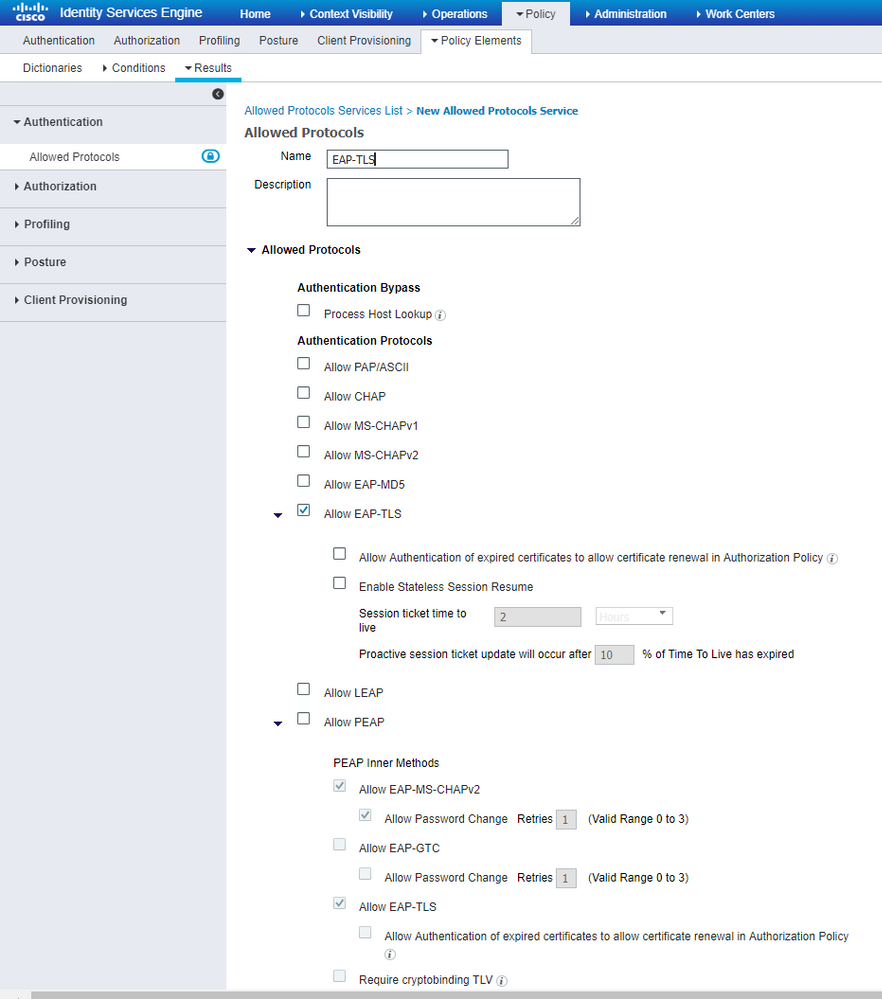

步骤2.在此Allowed Protocol列表中,可以输入列表的名称。在这种情况下,Allow EAP-TLS框已选中,其他框未选中,如图所示。

ISE上的WLC设置

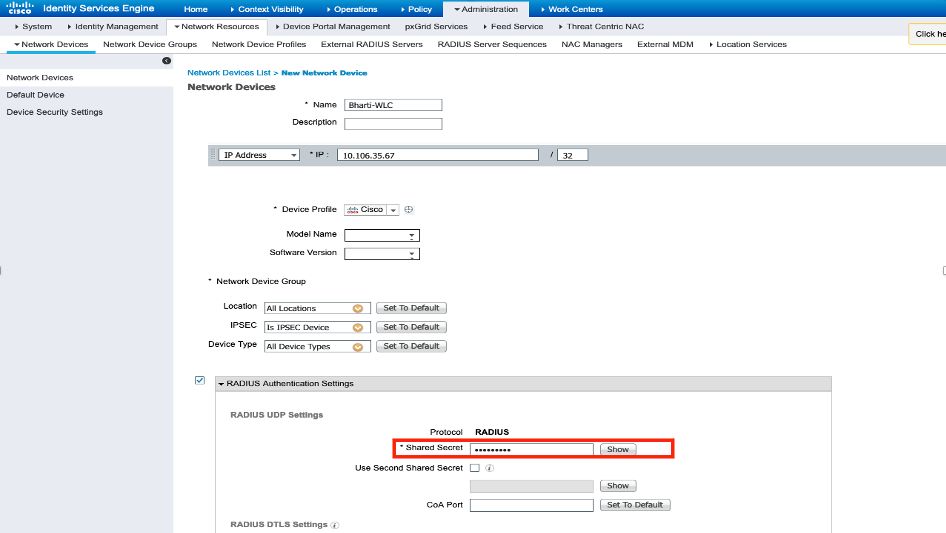

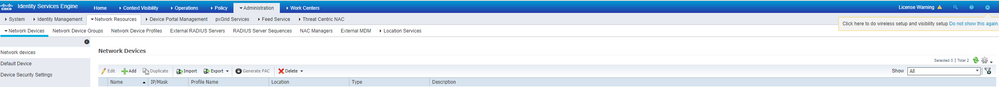

第1步:打开ISE控制台并导航到管理>网络资源>网络设备>添加,如图所示。

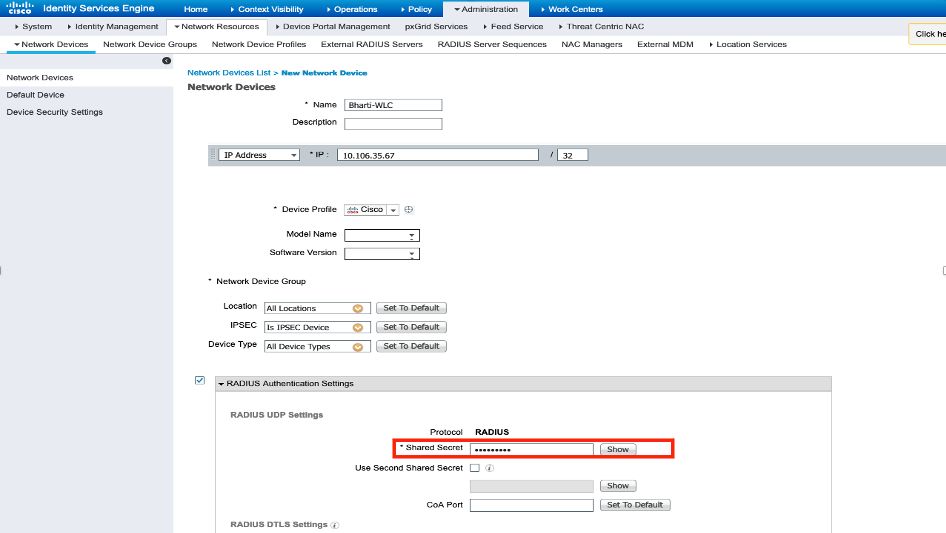

步骤2.输入如图所示的值。

在 ISE 上创建新用户

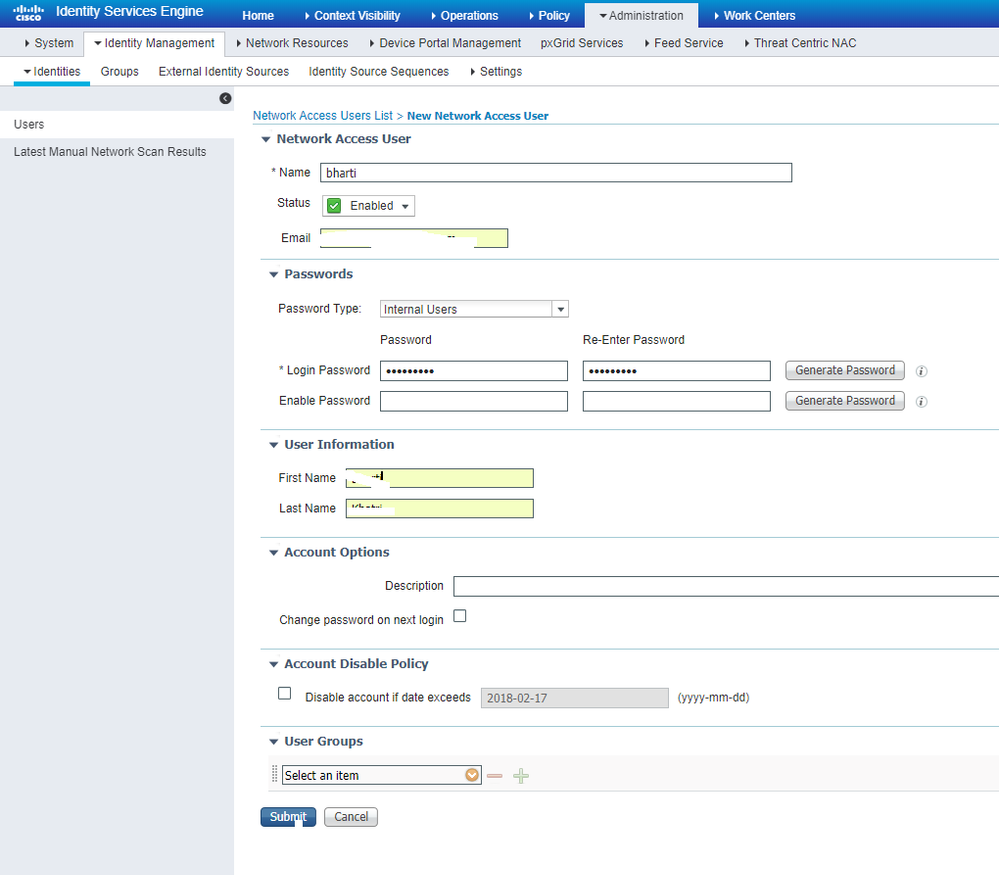

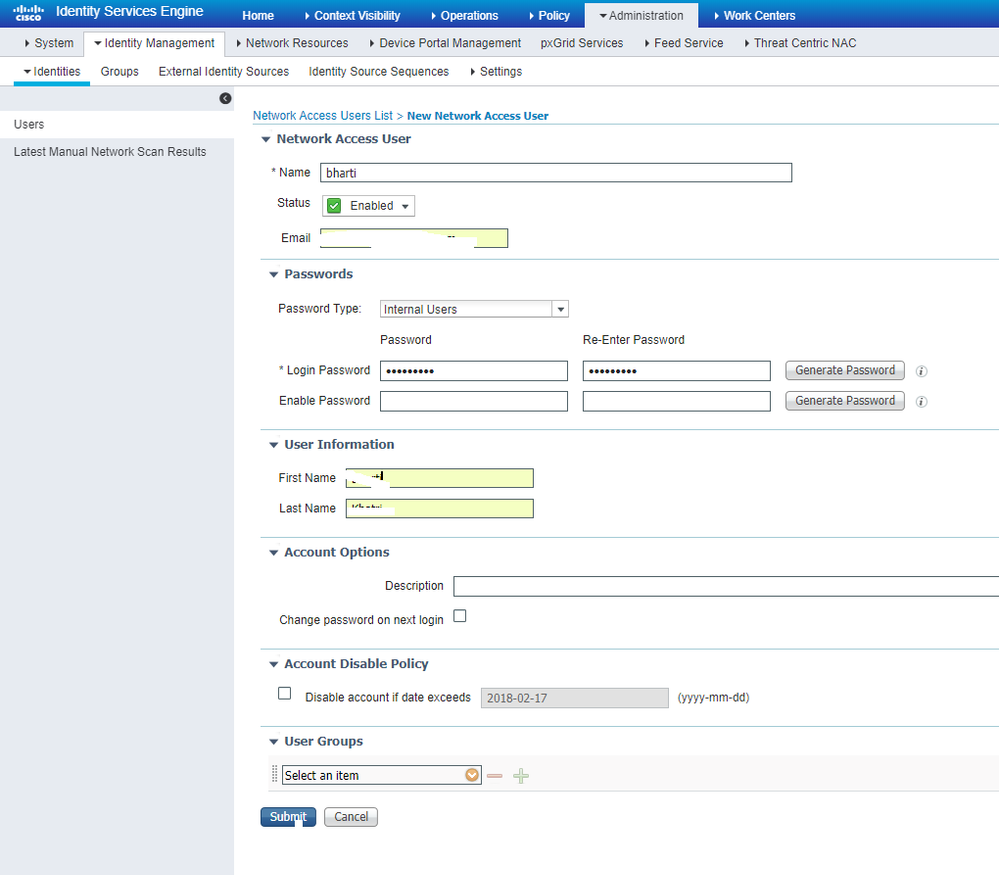

第 1 步: 导航至管理 > 身份管理 > 身份 > 用户 > 添加,如图所示。

步骤2.输入如图所示的信息。

ISE上的信任证书

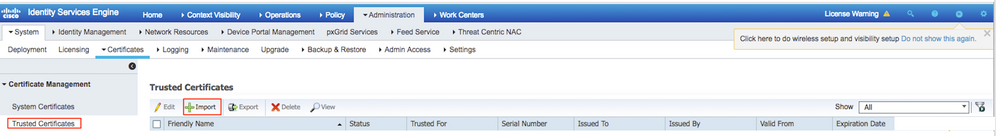

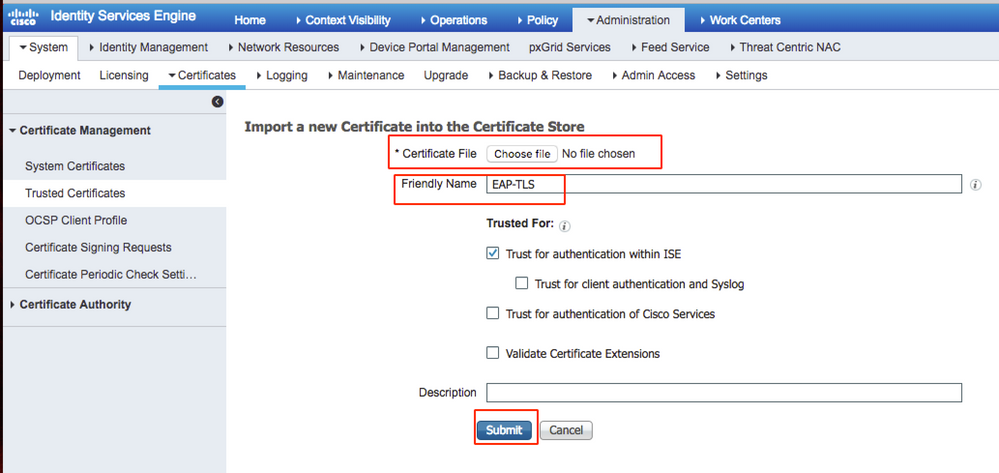

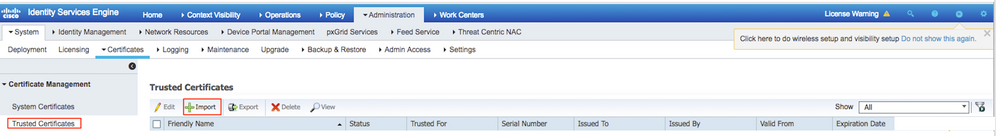

步骤1.导航到管理>System >证书>证书管理>受信任证书。

单击Import将证书导入到ISE。添加WLC并在ISE上创建用户后,您需要执行EAP-TLS的最重要部分,即信任ISE上的证书。为此,您需要生成CSR。

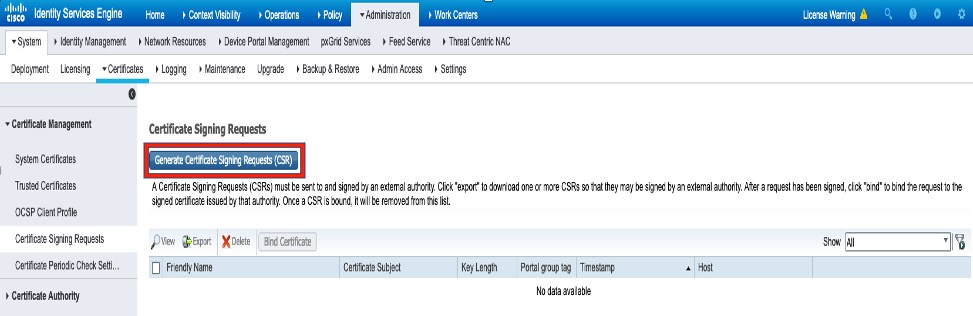

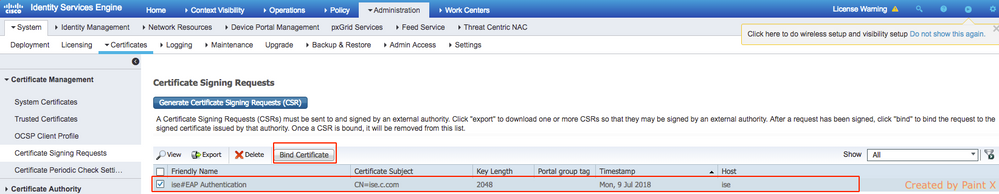

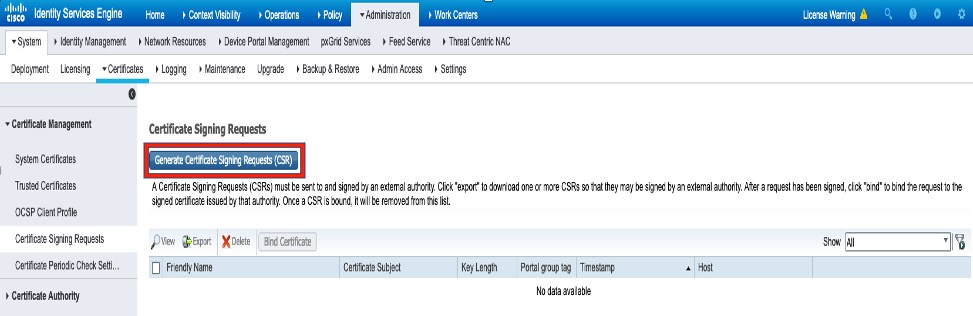

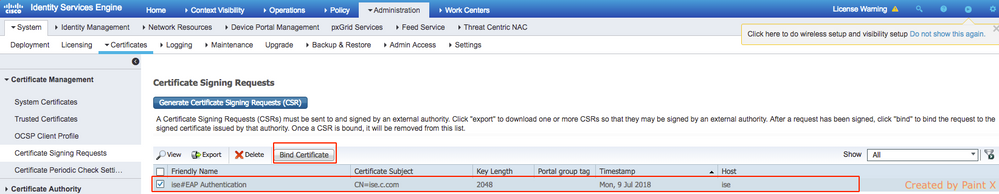

第2步:导航到管理>证书>证书签名请求>生成证书签名请求(CSR),如图所示。

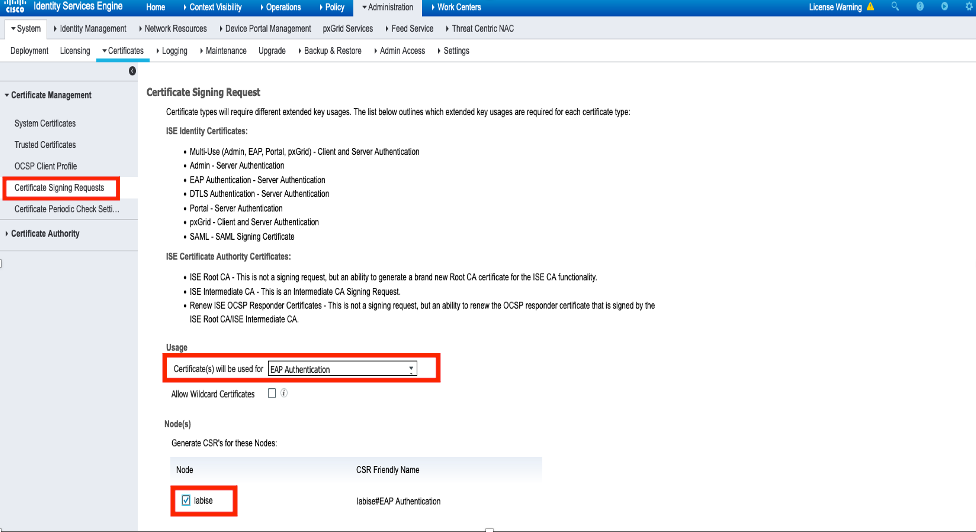

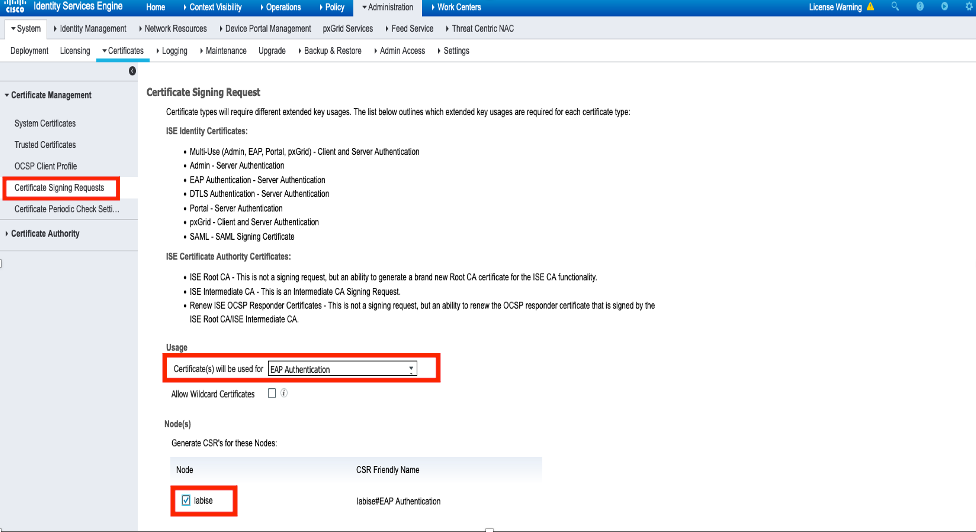

第3步:要生成CSR,请导航到Usage,从Certificate(s)is used下拉选项中选择EAP Authentication,如图所示。

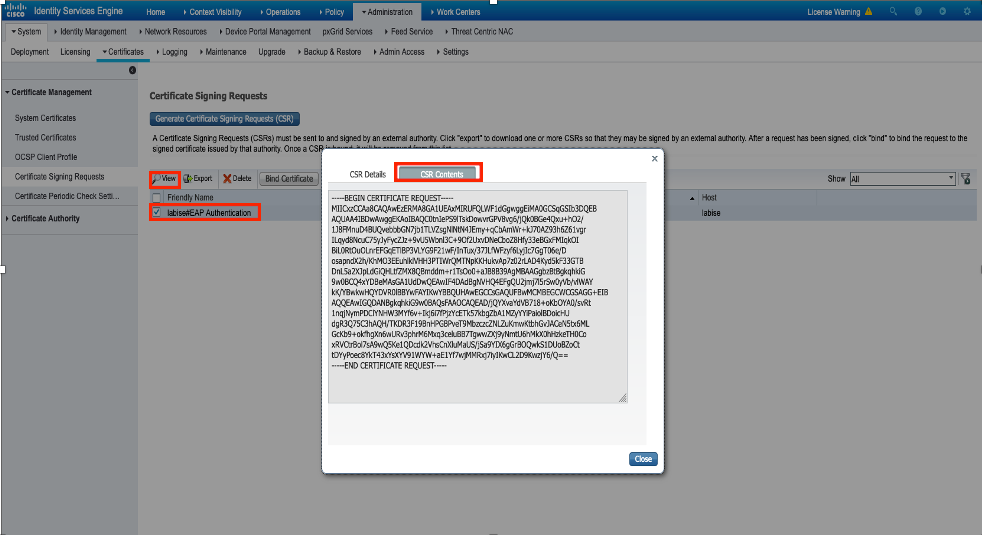

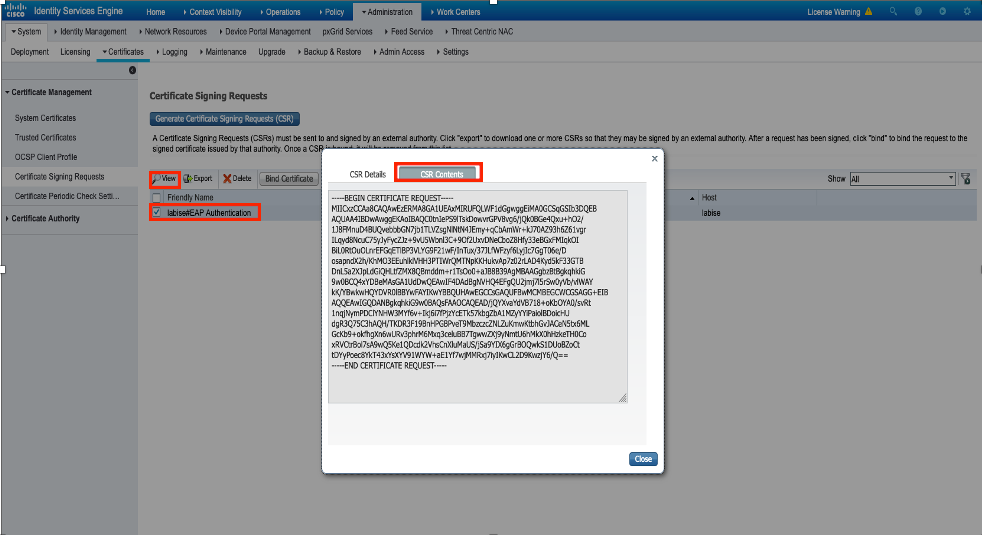

步骤4.可以查看ISE上生成的CSR。单击View,如图所示。

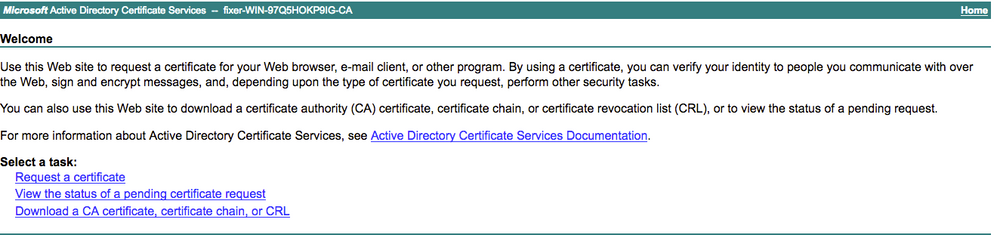

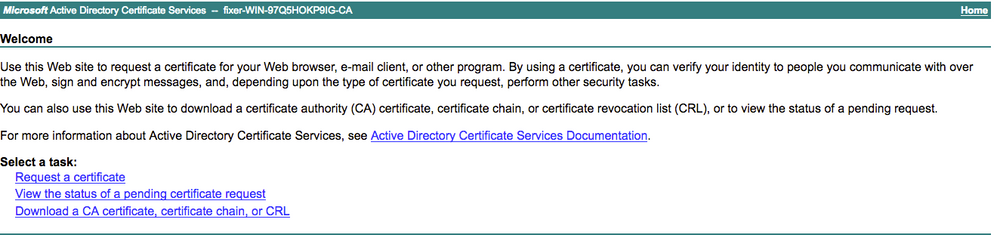

步骤5.生成CSR后,浏览到CA服务器,然后单击Request a certificate,如图所示:

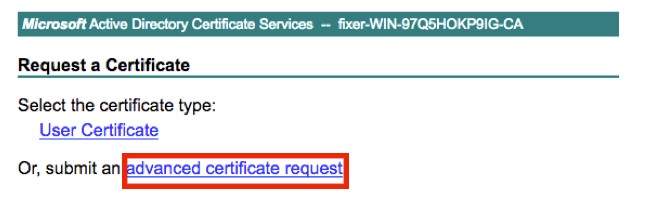

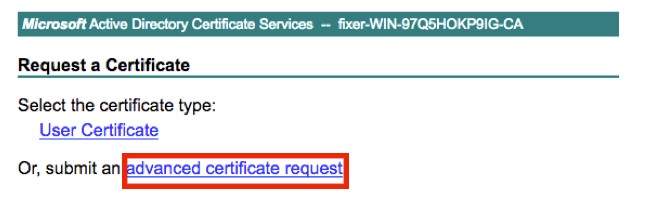

步骤6.请求证书后,您将获得用户证书和高级证书请求的选项。单击advanced certificate request,如图所示。

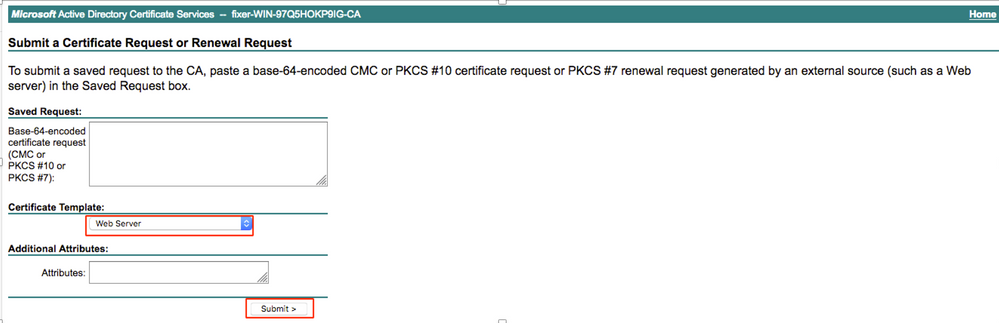

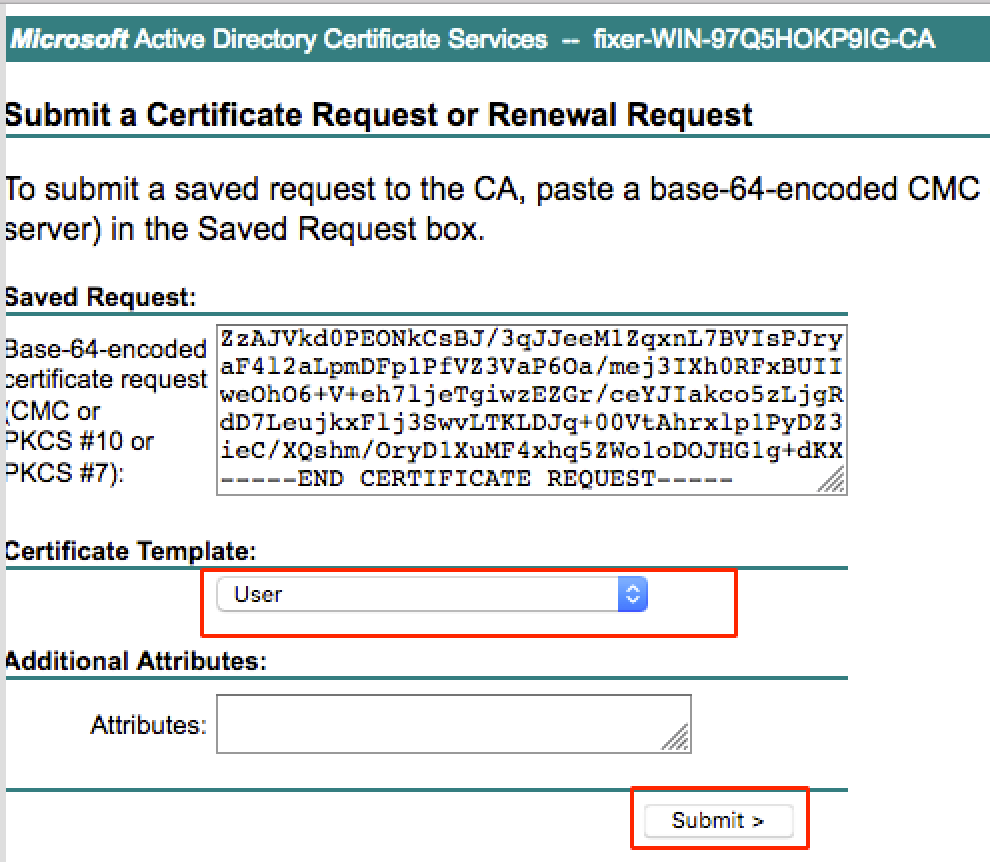

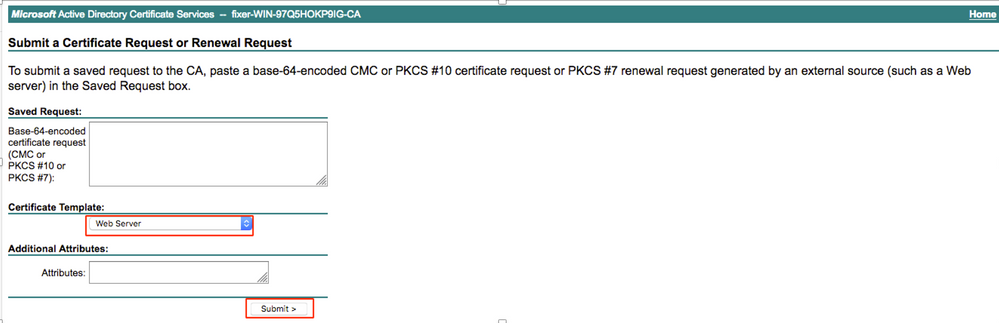

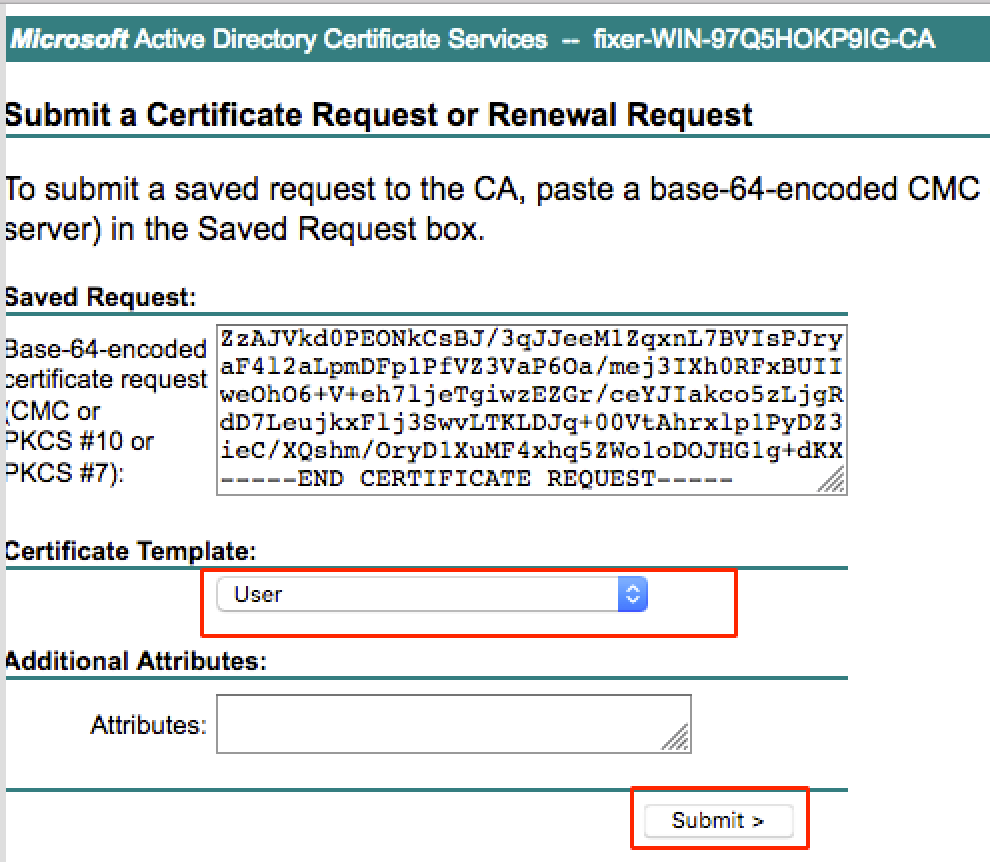

步骤7.粘贴在Base-64编码的证书请求中生成的CSR。从Certificate Template下拉选项中选择Web Server,然后单击Submit,如图所示。

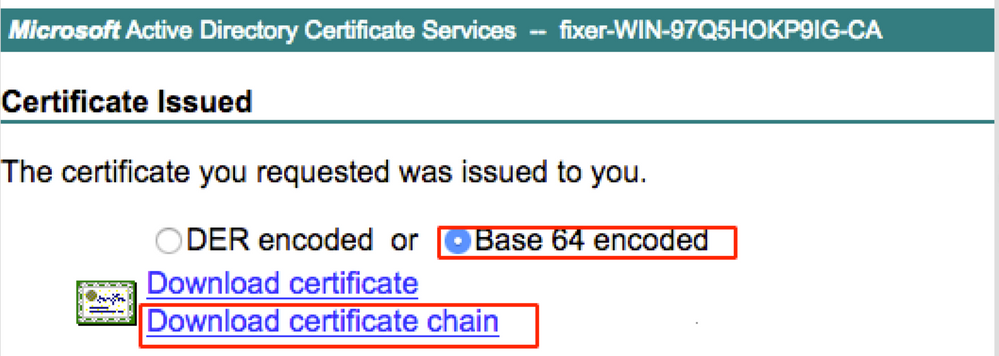

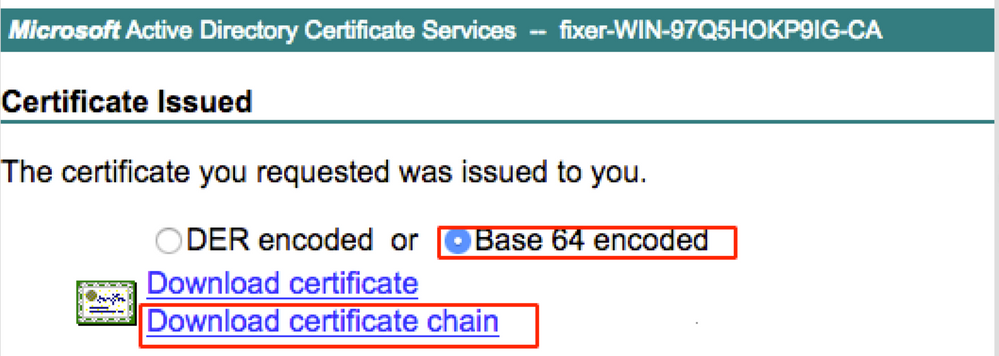

步骤8.单击Submit后,您将获得选择证书类型的选项。选择Base-64 encoded,然后单击Download certificate chain,如图所示。

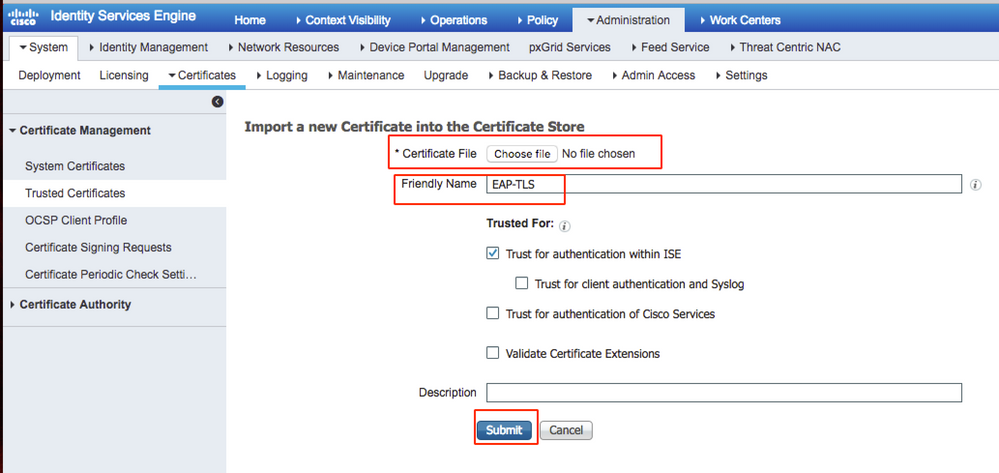

步骤9.完成ISE服务器的证书下载。您可以提取证书。该证书包含两个证书,一个根证书和其他中间证书。根证书可以在管理>证书>受信任证书>导入下导入,如图所示。

步骤10.单击Submit后,证书将添加到受信任证书列表中。此外,还需要中间证书才能与CSR绑定,如图所示。

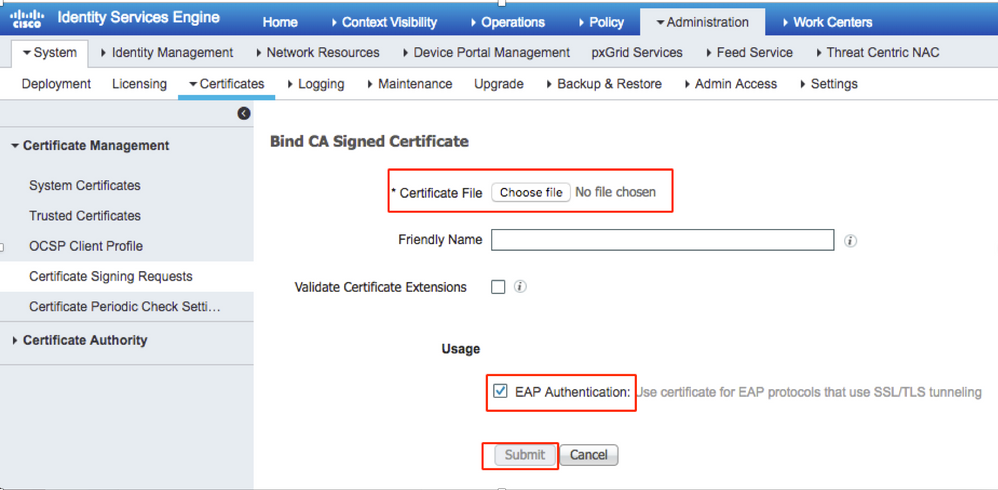

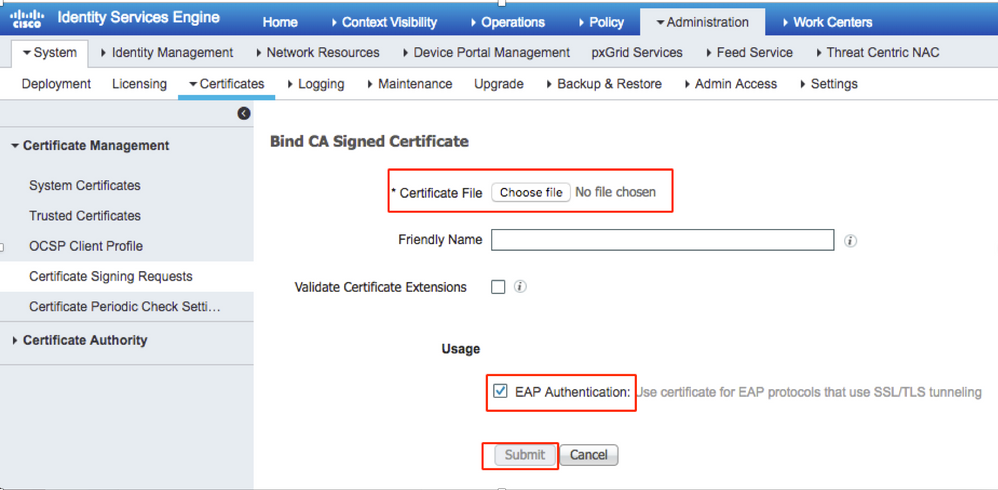

步骤11.单击Bind certificate后,可以选择保存在桌面中的证书文件。浏览到中间证书,然后单击Submit,如图所示。

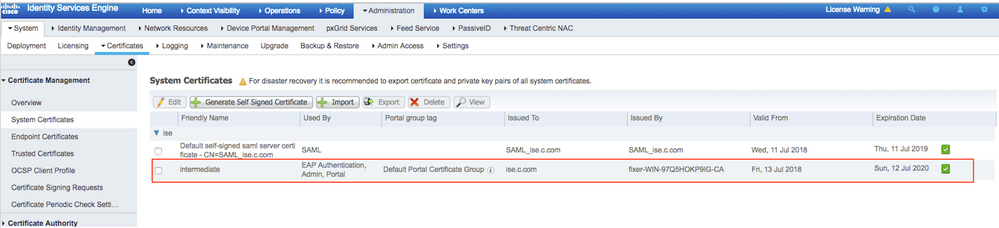

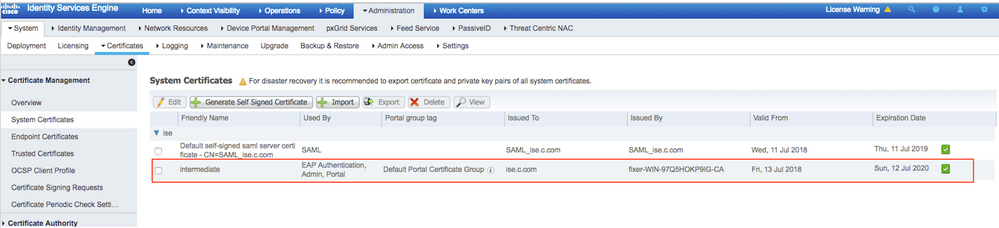

步骤12.要查看证书,请导航到管理>证书>系统证书,如图所示。

EAP-TLS客户端

在客户端计算机上下载用户证书(Windows桌面)

步骤1.要通过EAP-TLS对无线用户进行身份验证,您必须生成客户端证书。将Windows计算机连接到网络,以便访问服务器。打开Web浏览器并输入此地址。

步骤2.请注意,CA必须与为ISE下载的证书相同。

为此,您需要浏览用于下载服务器证书的同一CA服务器。在同一个CA上,点击Request a certificate(请求证书),但这次您需要选择User作为Certificate Template,如图所示。

步骤3.然后,按照之前对服务器执行的操作单击download certificate chain。

获得证书后,请使用以下步骤在windows笔记本电脑上导入证书。

步骤4.要导入证书,您需要从Microsoft管理控制台(MMC)访问它。

- 要打开MMC,请导航到开始>运行> MMC。

- 导航到文件>添加/删除管理单元。

- 双击证书。

- 选择计算机帐户。

- 选择Local Computer > Finish

- 单击确定以退出“管理单元”窗口。

- 点击证书>个人>证书旁边的[+]。

- 右键单击Certificates,然后选择All Tasks> Import。

- 单击 Next。

- 单击浏览。

- 选择您要导入的.cer、.crt或.pfx。

- 单击 Open(打开)。

- 单击 Next。

- 选择Automatically select the certificate store based on the type of certificate。

- 单击完成并确定。

完成证书导入后,您需要为EAP-TLS配置无线客户端(本示例中为windows桌面)。

EAP-TLS的无线配置文件

步骤1.更改之前为受保护的可扩展身份验证协议(PEAP)创建的无线配置文件,以便改用EAP-TLS。单击EAP wireless profile。

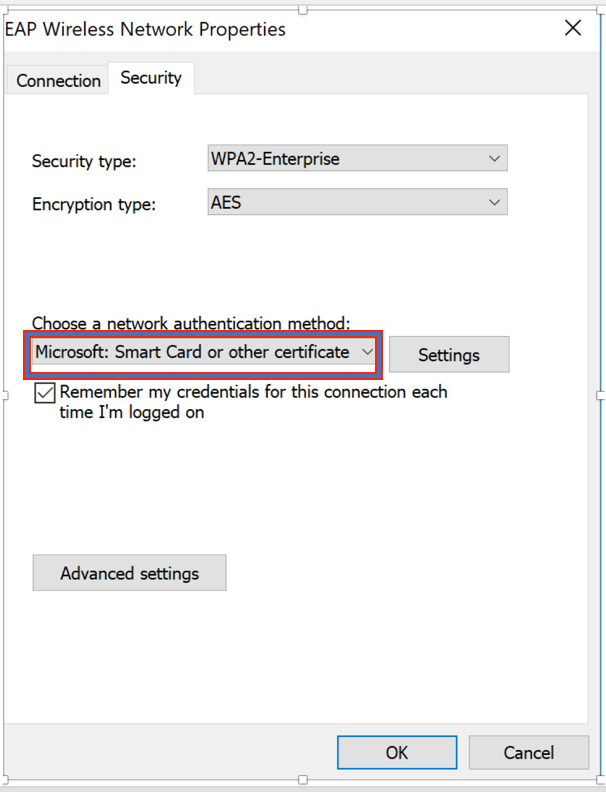

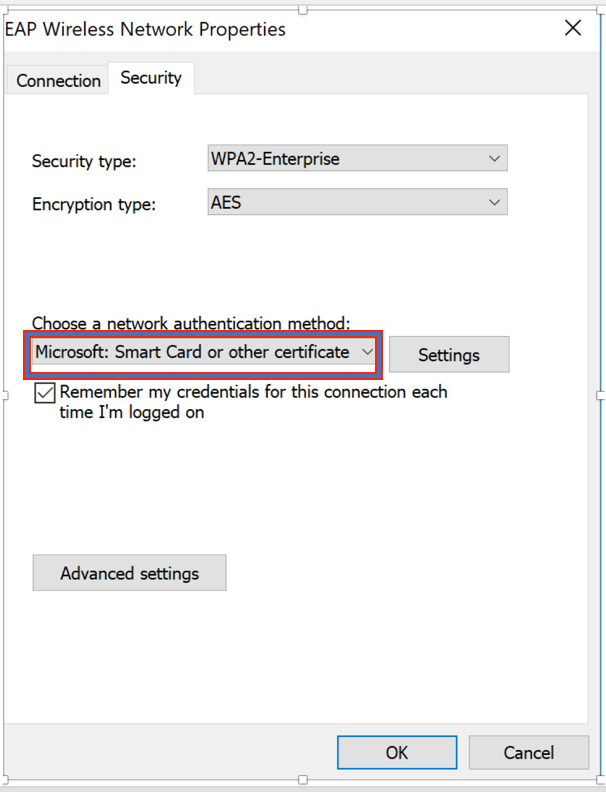

步骤2.选择Microsoft:智能卡或其他证书,然后点击图像中显示的OK。

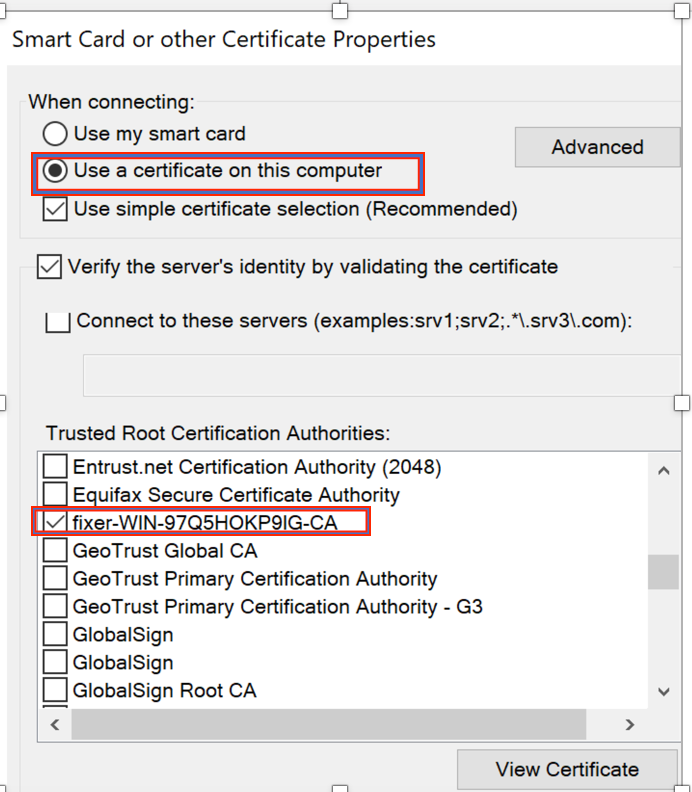

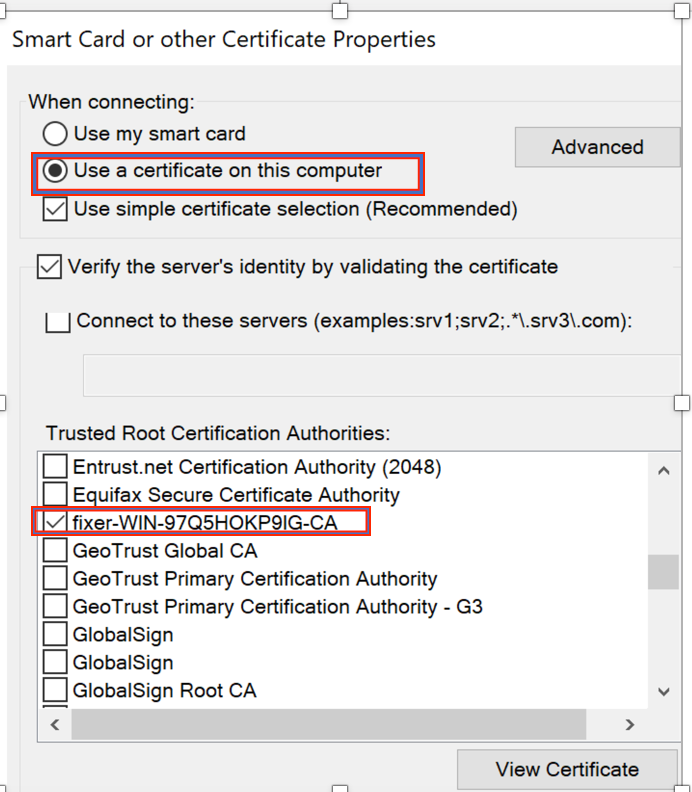

步骤3.单击settings并选择从CA服务器颁发的根证书,如图所示。

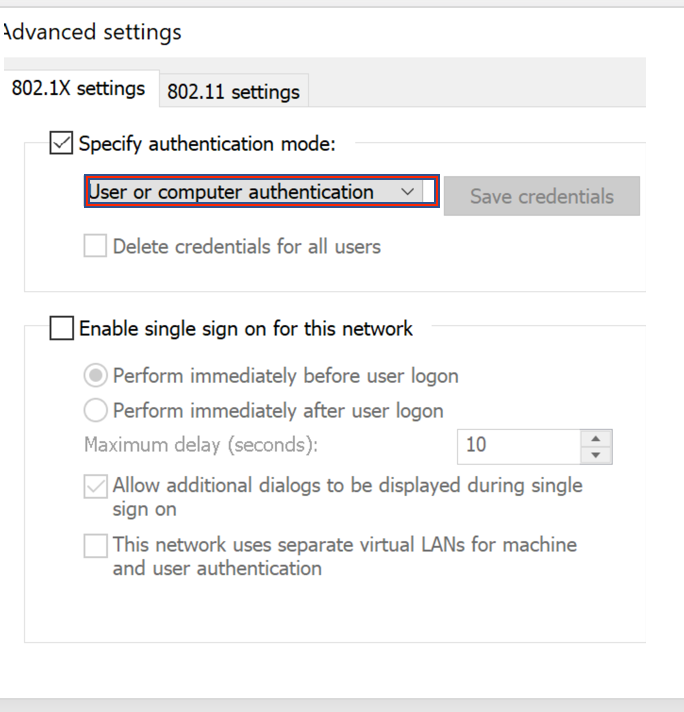

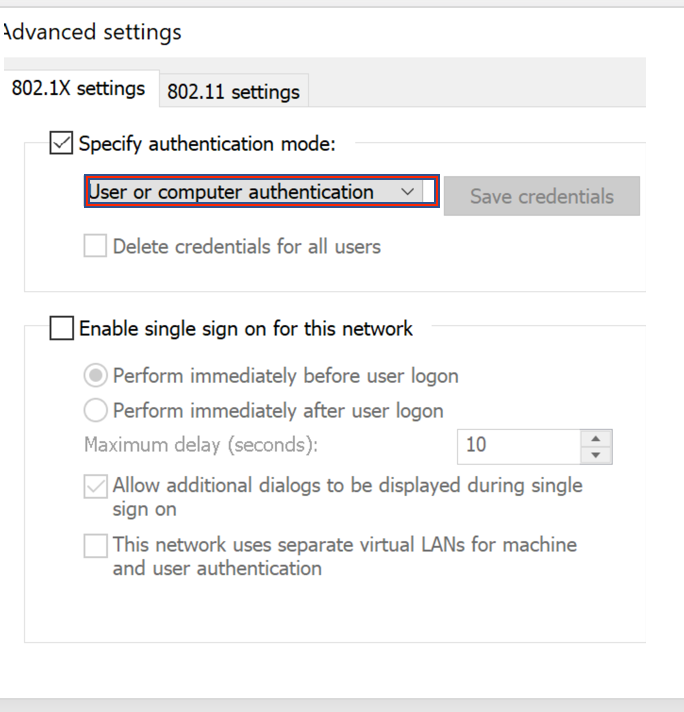

步骤4.单击Advanced Settings,然后从802.1x settings选项卡中选择User 或computer authentication,如图所示。

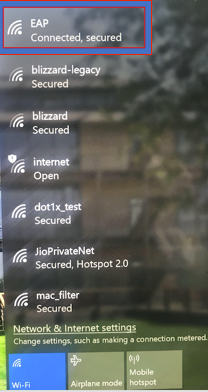

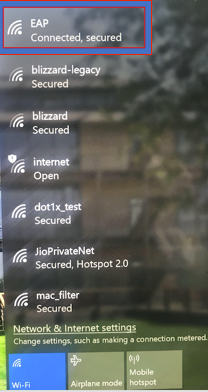

步骤5.现在,尝试再次连接到无线网络,选择正确的配置文件(本示例中的EAP)和Connect。如图所示,您已连接到无线网络。

验证

使用本部分可确认配置能否正常运行。

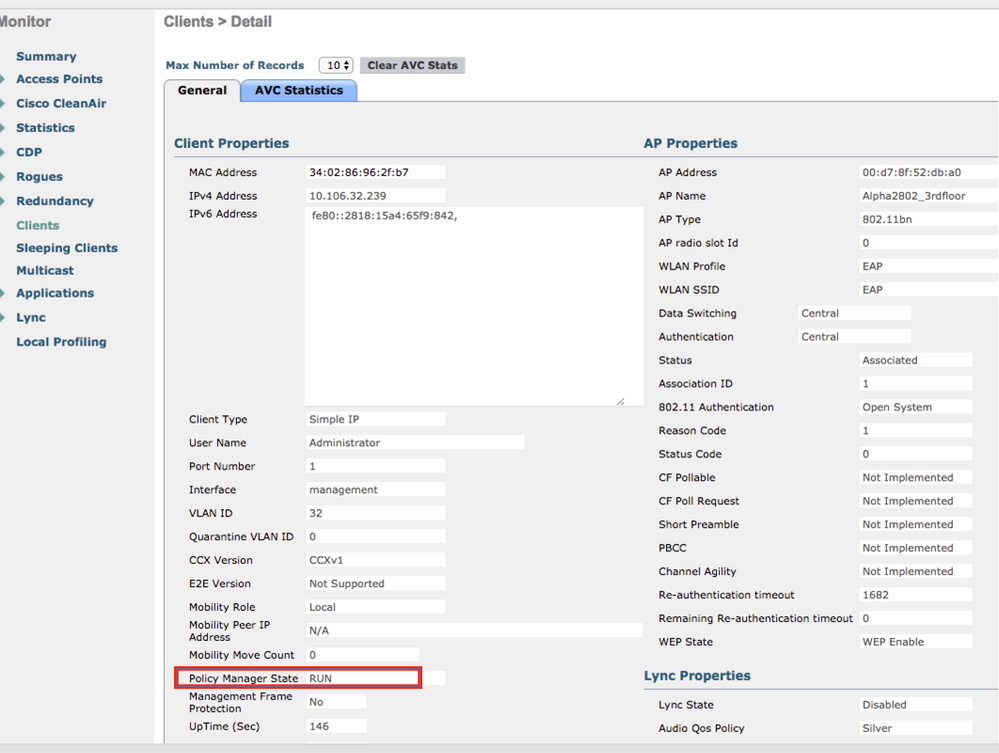

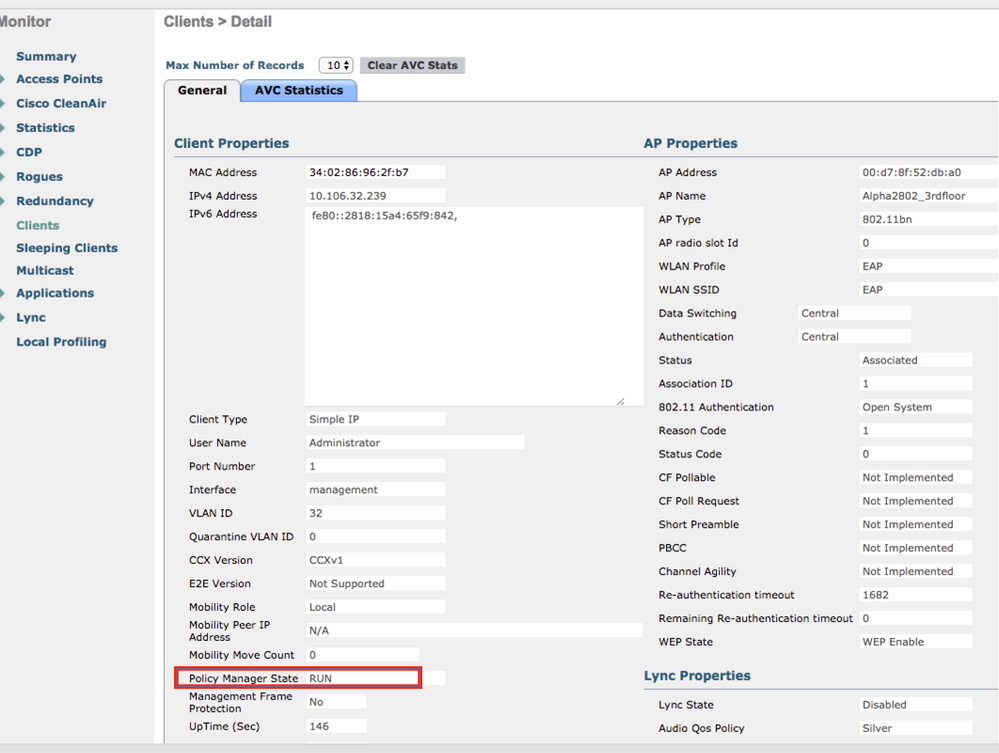

步骤1.客户端策略管理器状态必须显示为RUN。这意味着客户端已完成身份验证,已获得IP地址,并准备通过如图所示的流量。

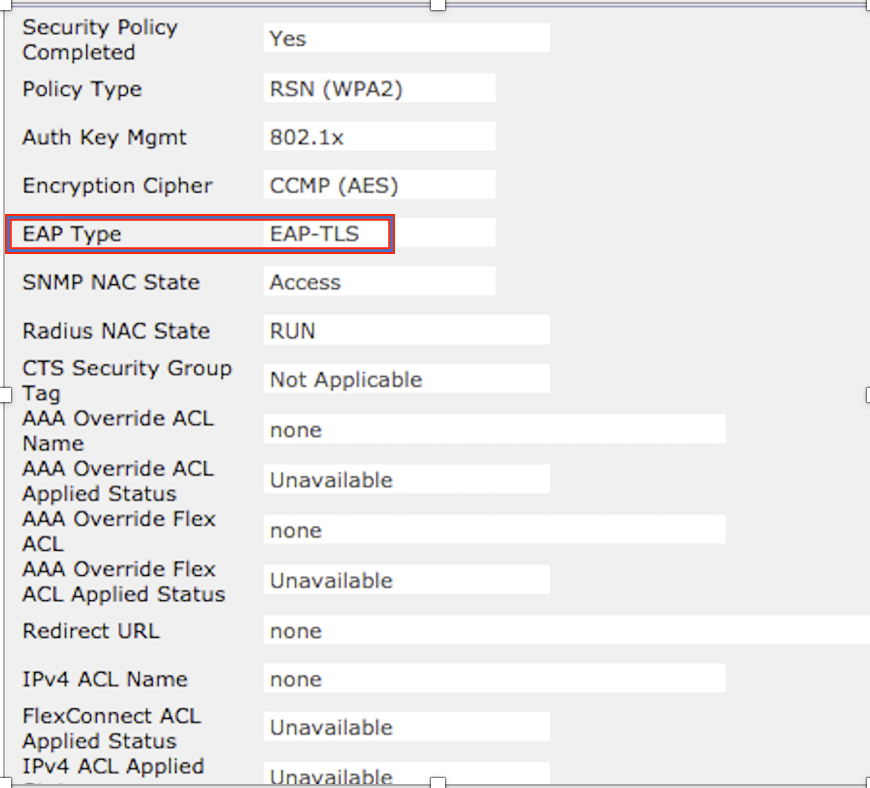

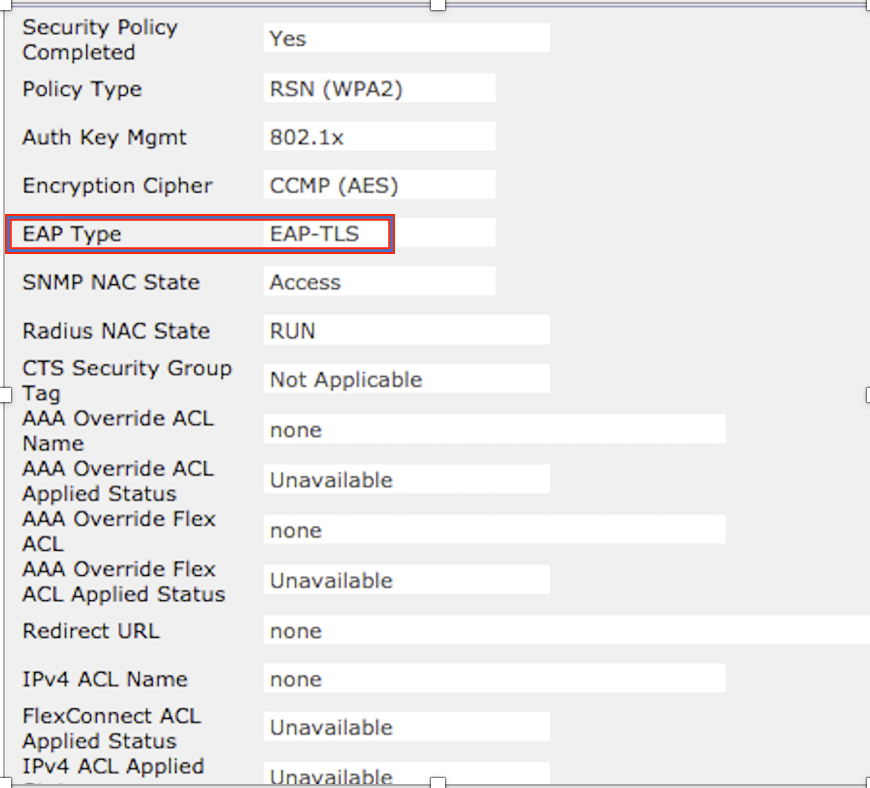

第2步:此外,在客户端详细信息页面中验证WLC上正确的EAP方法,如图所示。

步骤3.以下是来自控制器CLI的客户端详细信息(剪切的输出):

(Cisco Controller-Standby) >show client detail 34:02:86:96:2f:b7

Client MAC Address............................... 34:02:86:96:2f:b7

Client Username ................................. Administrator

AP MAC Address................................... 00:d7:8f:52:db:a0

AP Name.......................................... Alpha2802_3rdfloor

AP radio slot Id................................. 0

Client State..................................... Associated

Wireless LAN Id.................................. 5

Wireless LAN Network Name (SSID)................. EAP

Wireless LAN Profile Name........................ EAP

Hotspot (802.11u)................................ Not Supported

BSSID............................................ 00:d7:8f:52:db:a4

Connected For ................................... 48 secs

Channel.......................................... 1

IP Address....................................... 10.106.32.239

Gateway Address.................................. 10.106.32.1

Netmask.......................................... 255.255.255.0

Policy Manager State............................. RUN

Policy Type...................................... WPA2

Authentication Key Management.................... 802.1x

Encryption Cipher................................ CCMP-128 (AES)

Protected Management Frame ...................... No

Management Frame Protection...................... No

EAP Type......................................... EAP-TLS

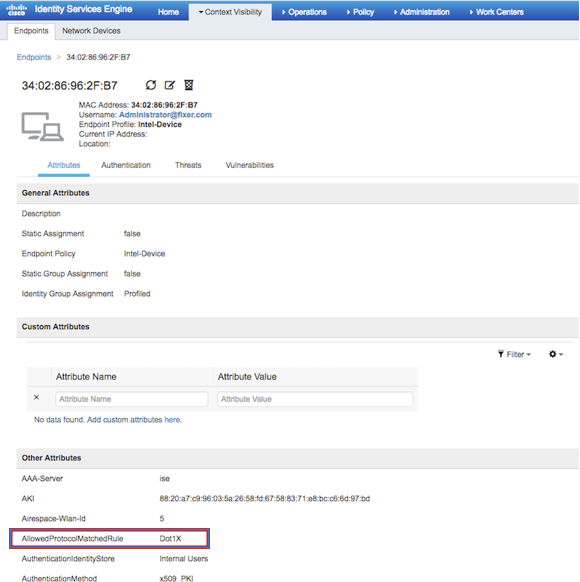

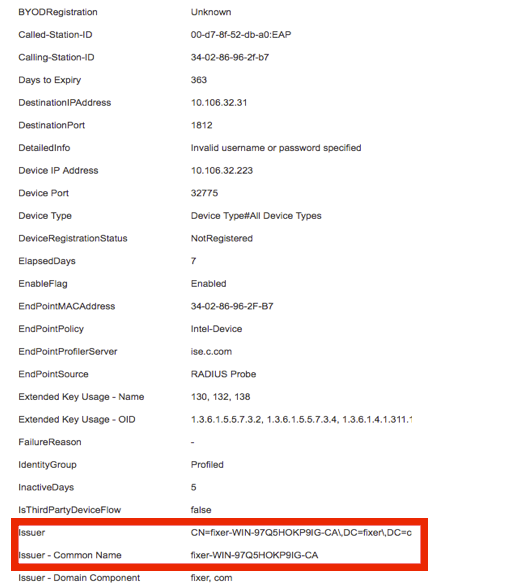

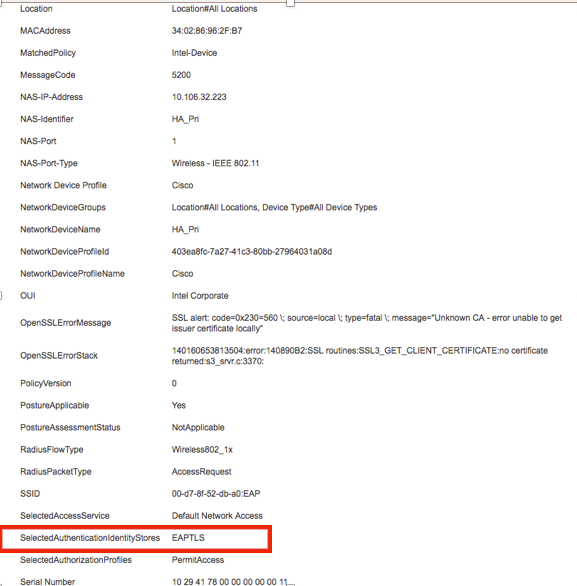

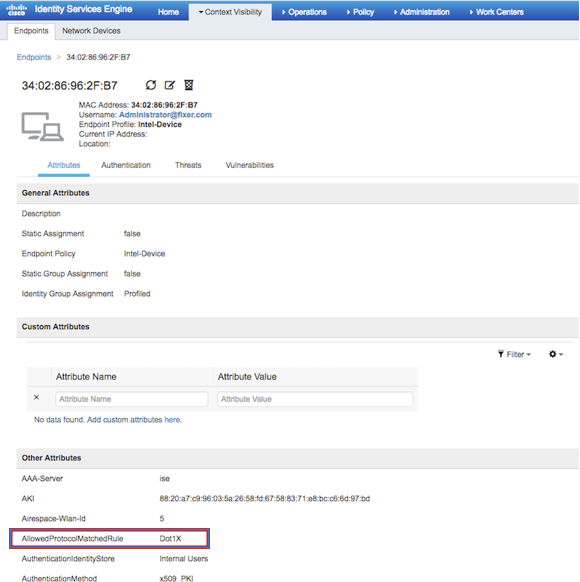

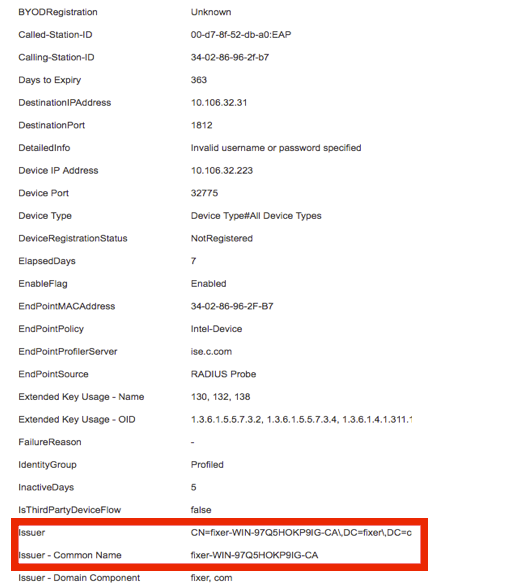

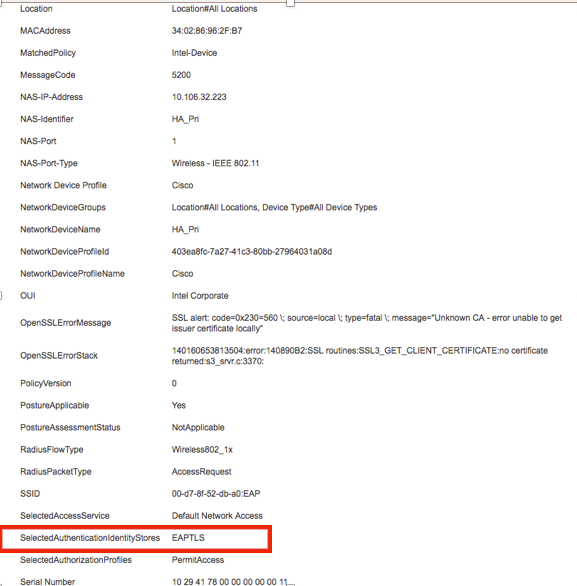

第4步:在ISE上,导航到情景可视性>端点>属性,如图所示。

故障排除

当前没有可用于对此配置进行故障排除的特定信息。

反馈

反馈