简介

本文档介绍如何查找访问控制策略中的哪条规则扩展为多少个访问列表元素。

先决条件

要求

Cisco 建议您了解以下主题:

- Firepower技术知识

- 有关在FMC上配置访问控制策略的知识

使用的组件

本文档中的信息基于以下软件和硬件版本:

- 思科安全防火墙管理中心(FMC)

- 思科Firepower威胁防御(FTD)

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

使用以下参数的一个或多个组合创建访问控制规则:

- IP地址(源和目标)

- 端口(源和目标)

- URL(系统提供的类别和自定义URL)

- 应用检测器

- VLAN

- 区域

根据访问规则中使用的参数组合,传感器上的规则扩展将会改变。本文档重点介绍FMC上的各种规则组合以及传感器上各自的关联扩展。

如何使用FMC CLI计算访问列表元素计数(ACE)

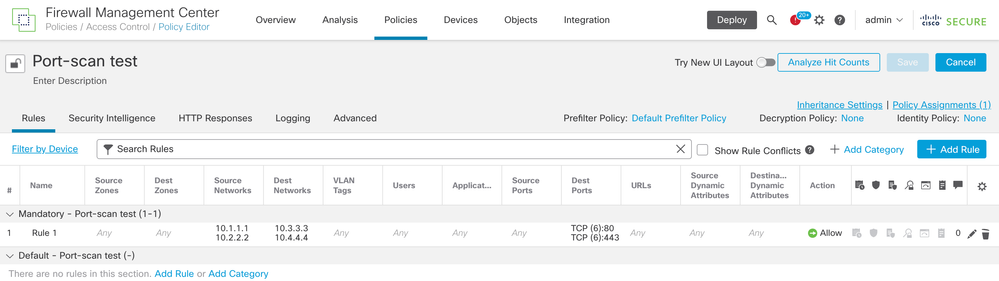

考虑从FMC配置访问规则,如图所示:

访问控制策略中的规则配置

访问控制策略中的规则配置

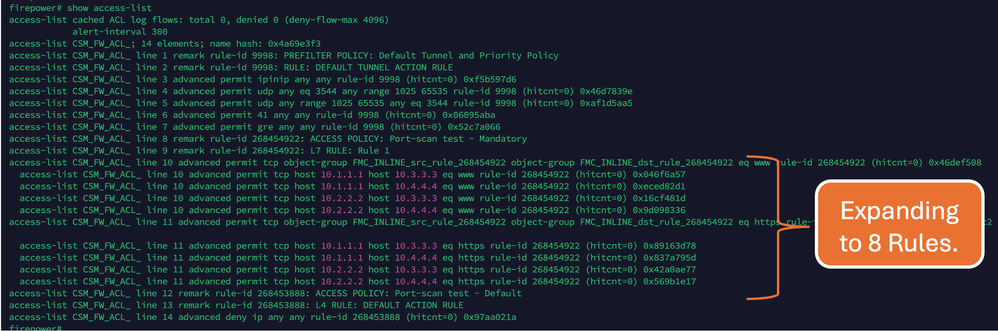

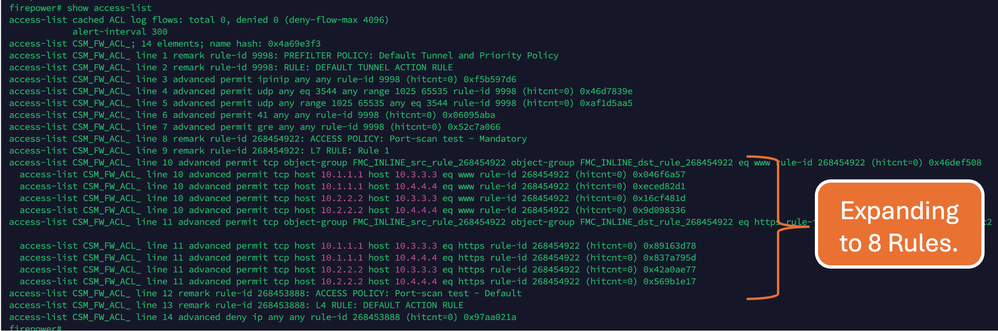

如果在FTD CLI中看到此规则,您会注意到此规则已扩展为8个规则。

您可以使用FMC CLI中的perl 命令检查哪个规则正在扩展为多少个访问列表元素:

perl /var/opt/CSCOpx/bin/access_rule_expansion_count.pl

root@firepower:/Volume/home/admin# perl /var/opt/CSCOpx/bin/access_rule_expansion_count.pl

Secure Firewall Management Center for VMware - v7.4.1 - (build 172)

Access Control Rule Expansion Computer

Enter FTD UUID or Name:

> 10.70.73.44

--------------------------------------------------------------------------------------------------------------------------

Secure Firewall Management Center for VMware - v7.4.1 - (build 172)

Access Control Rule Expansion Computer

Device:

UUID: 93cc359c-39be-11d4-9ae1-f2186cbddb11

Name: 10.70.73.44

Access Control Policy:

UUID: 005056B9-F342-0ed3-0000-292057792375

Name: Port-scan test

Description:

Intrusion Policies:

-------------------------------------------------------------------------------------------------

| UUID | NAME |

-------------------------------------------------------------------------------------------------

-------------------------------------------------------------------------------------------------

Date: 2024-Jul-17 at 06:51:55 UTC

NOTE: Computation is done on per rule basis. Count from shadow rules will not be applicable on device.

Run "Rule Conflict Detection" tool on AC Policy for specified device to detect and optimise such rules.

--------------------------------------------------------------------------------------------------------------------------

| UUID | NAME | COUNT |

--------------------------------------------------------------------------------------------------------------------------

| 005056B9-F342-0ed3-0000-000268454919 | Rule 1 | 8 |

--------------------------------------------------------------------------------------------------------------------------

| TOTAL: 8

--------------------------------------------------------------------------------------------------------------------------

| Access Rule Elements Count on FTD: 14

--------------------------------------------------------------------------------------------------------------------------

>>> My JVM PID : 19417

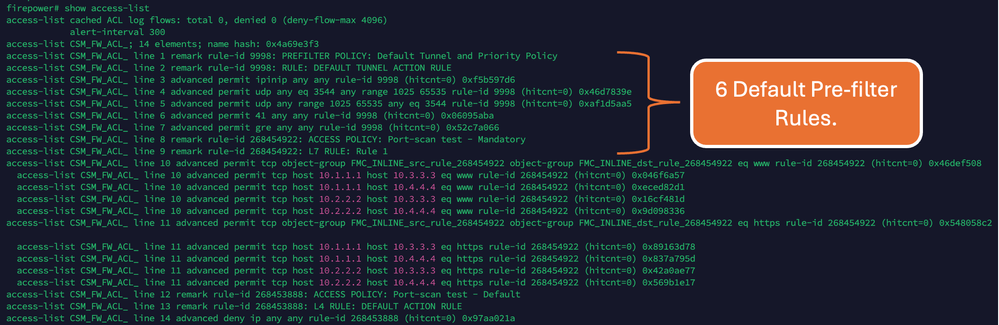

注意:访问规则元素依赖于FTD:14。这也包括默认的FTD规则集(预过滤器)和默认访问控制规则。

默认预过滤器规则可在FTD CLI中看到:

高ACE的影响

- CPU使用率较高。

- 可以看到高内存。

- 可以观察到设备运行缓慢。

- 部署失败/部署时间更长。

决定何时启用对象组搜索(OGS)

- ACE计数超过设备ACE限制。

- 设备的CPU使用率还不高,因为启用OGS会给设备的CPU带来更多压力。

- 在非生产时段启用它。

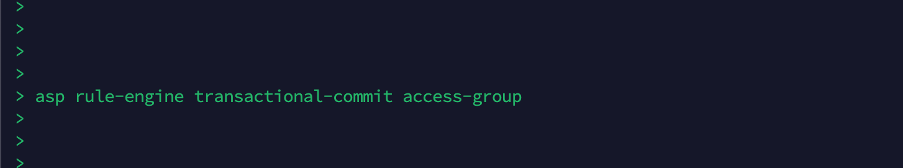

注意:请在启用OGS之前从FTD CLI点击模式下启用asp rule-engine transactional-commit access-group。这配置为在启用OGS时,避免在部署过程中和部署之后发生流量丢弃。

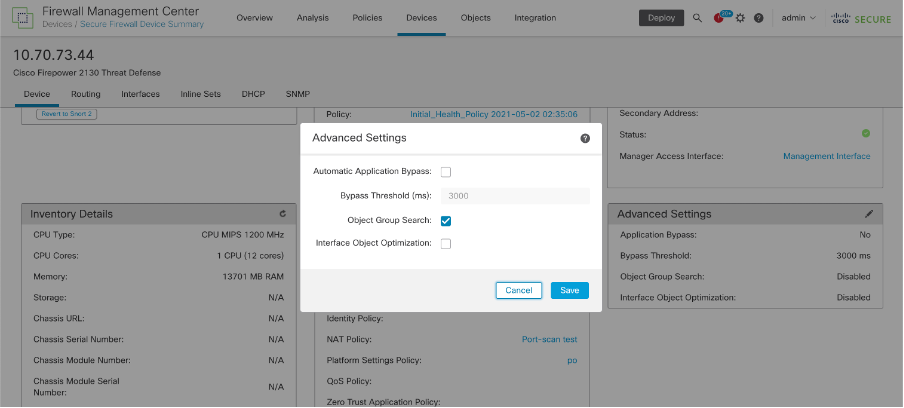

启用对象组搜索

当前未启用OGS:

- 登录到FMC CLI。导航到设备>设备管理>选择FTD设备>设备。从“高级设置”启用对象组搜索:

2. 单击Save和deploy。

验证

启用OGS之前:

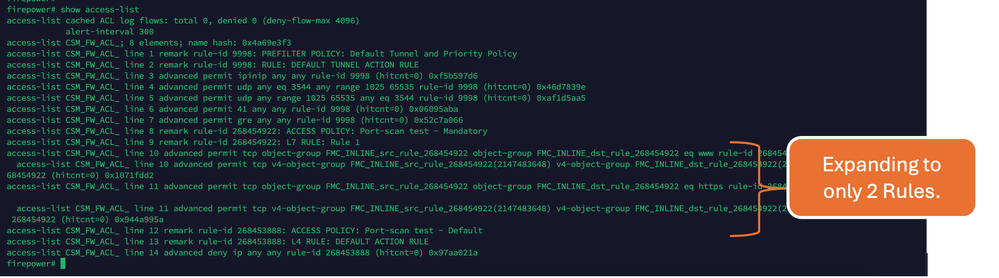

启用OGS后:

相关信息

有关如何在FTD中扩展规则的详细信息,请参阅文档了解FirePOWER设备上的规则扩展。

有关FTD体系结构和故障排除的详细信息,请参阅剖析(FTD) Firepower威胁防御。