简介

本文档介绍将Firepower威胁防御(FTD)上的Manager访问从管理修改为数据接口的流程。

先决条件

要求

Cisco 建议您了解以下主题:

- Firepower威胁防御

- Firepower 管理中心

使用的组件

- Firepower管理中心虚拟7.4.1

- Firepower威胁防御虚拟7.2.5

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

背景信息

每个设备包括用于与FMC通信的单个专用管理接口。您可以选择将设备配置为使用数据接口而不是专用管理接口进行管理。如果要从外部接口远程管理Firepower威胁防御,或者没有单独的管理网络,则数据接口上的FMC访问非常有用。此更改必须在FMC管理的FTD的Firepower管理中心(FMC)上执行。

从数据接口进行FMC访问存在一些限制:

- 您只能在一个物理数据接口上启用管理器访问。不能使用子接口或EtherChannel。

- 仅路由防火墙模式,使用路由接口。

- 不支持PPPoE。如果您的ISP需要PPPoE,则必须在Firepower威胁防御和广域网调制解调器之间放置一台具有PPPoE支持的路由器。

- 不能使用单独的管理接口和仅事件接口。

配置

继续接口迁移

注意:强烈建议在继续进行任何更改之前同时备份FTD和FMC。

-

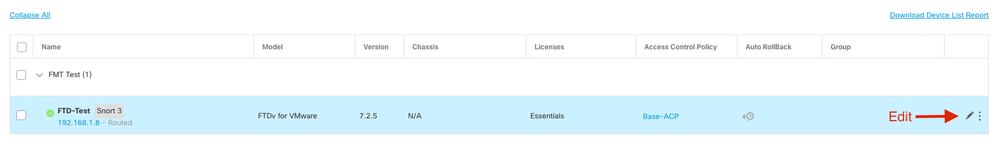

导航到设备>设备管理页面,点击要更改的设备的编辑。

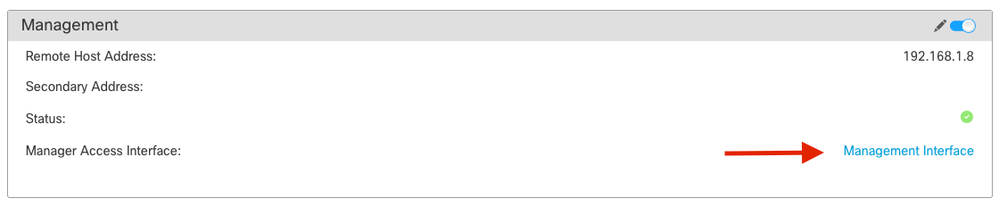

2.转至 > 部分,单击的链接。

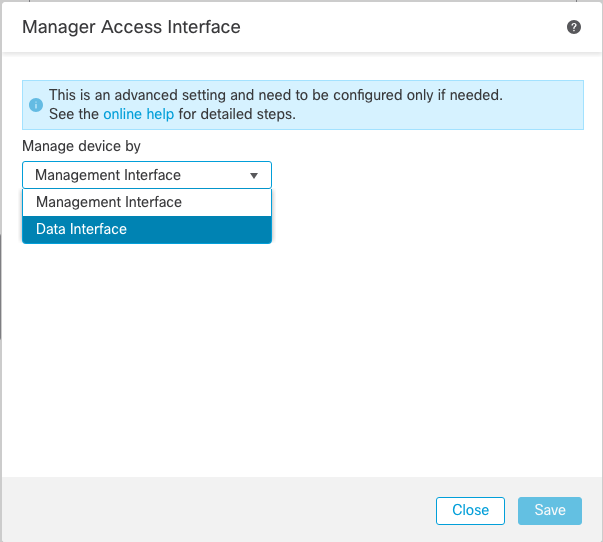

Manager Access Interface字段显示现有管理接口。点击链接以选择新的接口类型,这是Manage device by下拉列表中的Data Interface选项,然后单击Save。

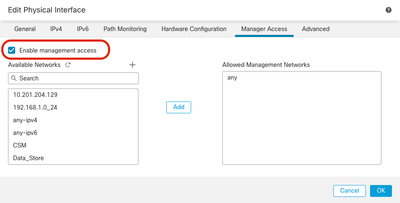

3. 现在,您必须继续在数据接口上启用管理访问,导航到“设备”(Devices) >“设备管理”(Device Management) >“接口”(Interfaces) >“编辑物理接口”(Edit Physical Interface) >“管理器访问”(Manager Access)。

注意:(可选)如果使用辅助接口实现冗余,请在用于冗余目的的接口上启用管理访问。

(可选)如果对接口使用DHCP,请在Devices > Device Management > DHCP > DDNS对话框上启用Web类型“DDNS”方法。

(可选)在平台设置策略中配置DNS,并将其应用于Devices > Platform Settings > DNS下的此设备。

4. 确保威胁防御可以通过数据接口路由到管理中心;如有必要,在Devices Static Route上添加静态路由。

- 根据您要添加的静态路由类型,单击IPv4或IPv6。

- 选择此静态路由所应用的Interface。

- 在Available Network列表中,选择目标网络。

- 在Gateway或IPv6 Gateway字段中,输入或选择作为此路由的下一跳的网关路由器。

(可选)要监控路由可用性,请在路由跟踪(Route Tracking)字段中输入或选择定义监控策略的服务级别协议(SLA)监控对象的名称。

5.部署配置更改。配置更改现在通过当前管理接口进行部署。

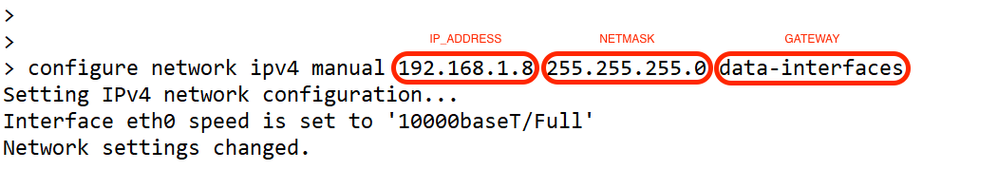

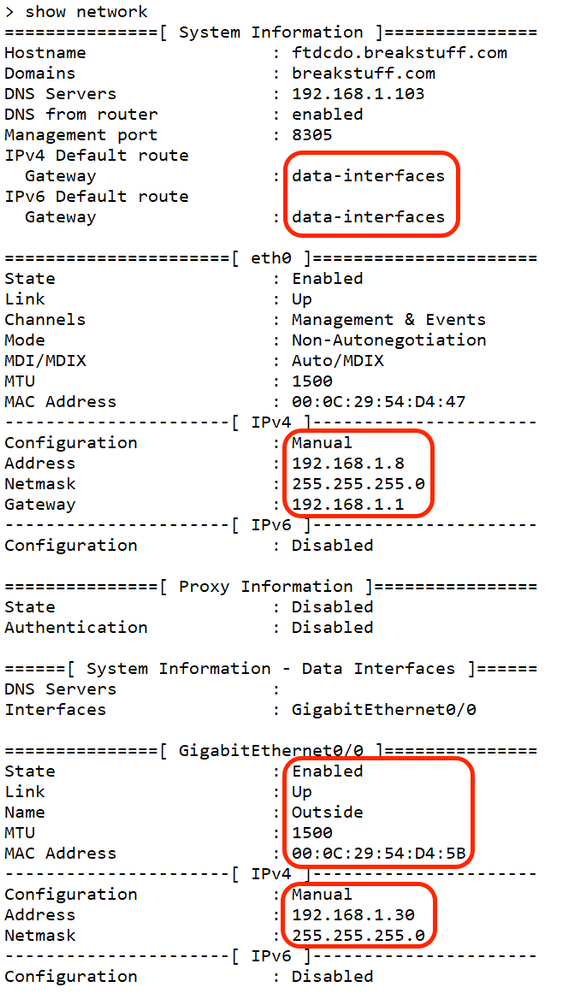

6. 在FTD CLI中,将管理接口设置为使用静态IP地址,并将网关设置为数据接口。

configure network {ipv4 | ipv6} manual ip_address netmask data-interfaces

注意:虽然不计划使用管理接口,但必须设置静态IP地址。例如,提供私有地址,以便您可以将网关设置为data-interfaces。此管理用于使用tap_nlp接口将管理流量转发到数据接口。

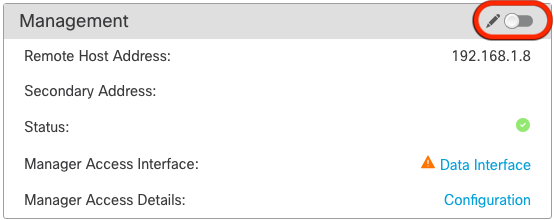

7. 禁用管理中心中的管理,在Devices > Management部分单击Edit并更新威胁防御的远程主机地址IP地址和(可选)辅助地址

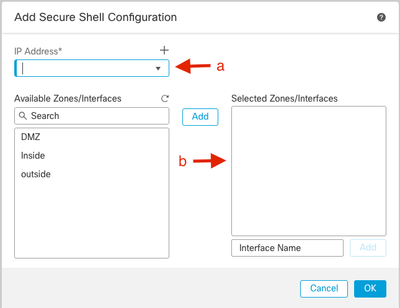

在平台设置中启用SSH

在“平台设置”策略中为数据接口启用SSH,然后在“设备”(Devices) 平台设置”(SSH访问”(处将SSH应用于此设备。

- 允许进行SSH连接的主机或网络。

- 添加包含允许SSH连接的接口的区域。对于不在区域中的接口,您可以将接口名称键入字段Selected Zones/Interfaces列表并单击Add。

- Click OK. 部署更改

注意:默认情况下,SSH在数据接口上未启用,因此,如果您希望使用SSH管理威胁防御,则需要明确允许它。

验证

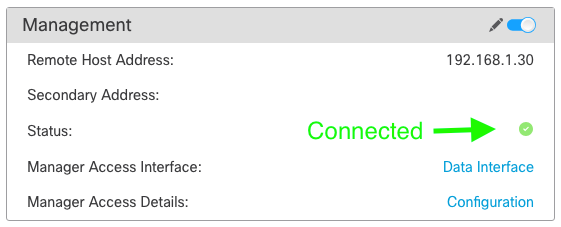

确保已在数据接口上建立管理连接。

从FMC图形用户界面(GUI)进行验证

在管理中心,在Devices上检查管理连接状态

从FTD命令行界面(CLI)进行验证

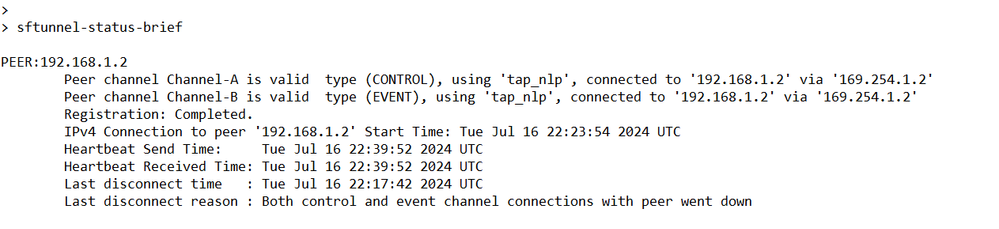

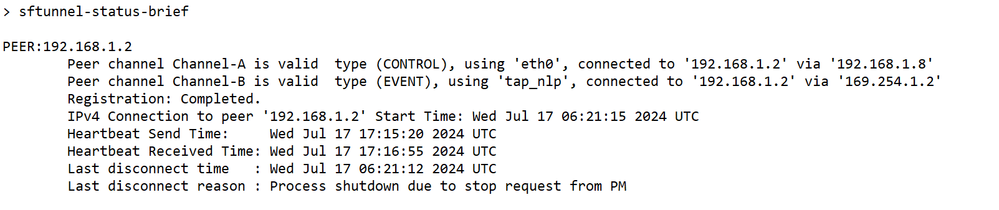

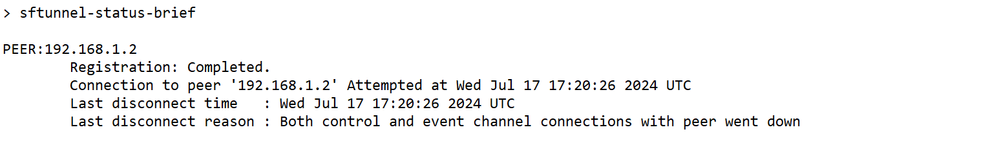

在威胁防御CLI中,输入thesftunnel-status-briefcommand以查看管理连接状态。

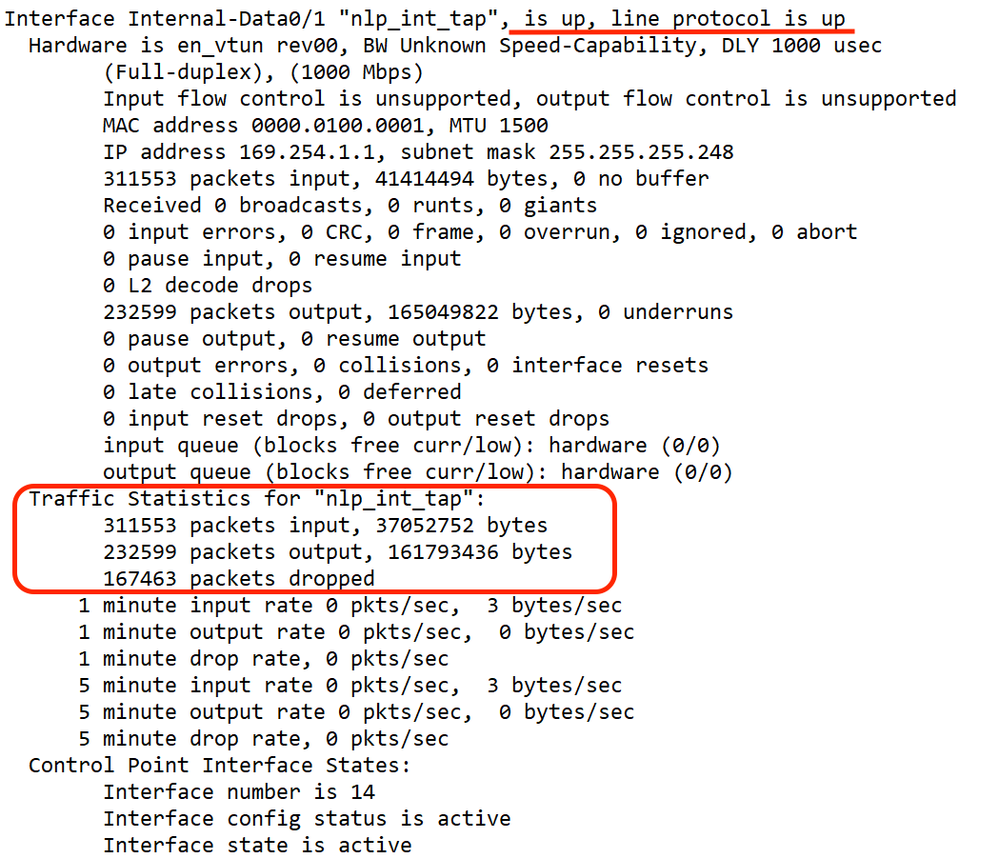

状态显示数据接口的连接成功,显示内部tap_nlp接口。

故障排除

在管理中心,在Devices上检查管理连接状态

在威胁防御CLI中,输入thesftunnel-status-briefcommand以查看管理连接状态。还可以使用ftunnel-statusto查看更完整的信息。

管理连接状态

工作场景

非工作场景

验证网络信息

在威胁防御CLI中,查看管理和管理器访问数据接口网络设置:

> show network

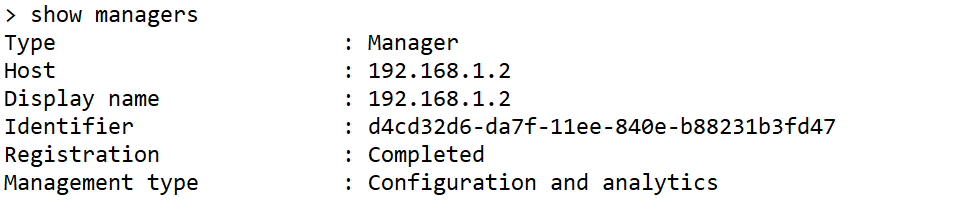

验证管理员状态

在威胁防御 CLI中,检查管理中心注册是否已完成。

> show managers

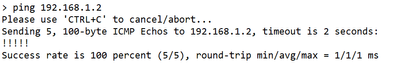

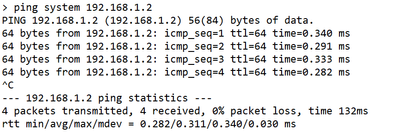

验证网络连接

Ping管理中心

在威胁防御CLI中,使用命令从数据接口对管理中心执行ping操作:

> ping fmc_ip

在威胁防御CLI中,使用命令从管理接口对管理中心执行ping操作,该管理接口通过背板路由到数据接口:

> ping system fmc_ip

检查接口状态、统计信息和数据包计数

在threat defenseCLI中,请参阅有关内部背板接口的信息nlp_int_tap:

> show interface detail

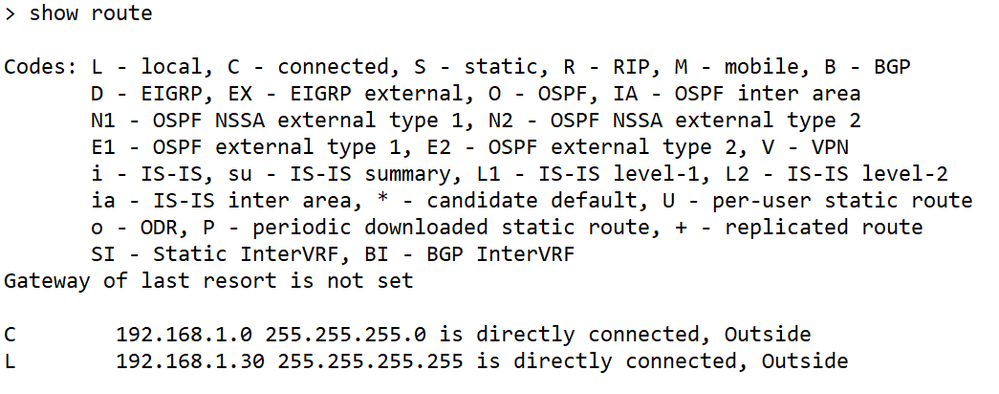

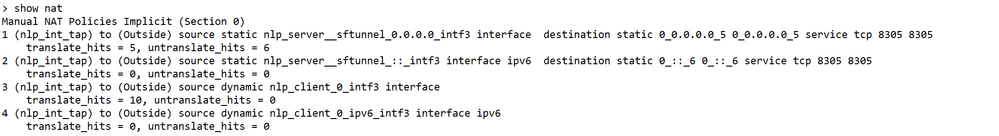

验证FTD上的路由以到达FMC

在threat defenseCLI中,检查是否已添加默认路由(S*)以及管理接口(nlp_int_tap)是否存在内部NAT规则。

> show route

> show nat

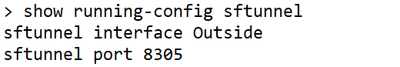

检查Sftunnel和连接统计信息

> show running-config sftunnel

警告:在更改管理员访问权限的整个过程中,请勿在FTD上删除管理员,或取消注册/强制从FMC中删除FTD。

相关信息