PIX、TACACS+和RADIUS示例配置:4.2.x

目录

简介

RADIUS和TACACS+认证可能为FTP、Telnet和HTTP连接执行。支持TACACS+授权;不支持RADIUS授权。

在PIX软件4.2.2中,身份验证的语法略有更改。本文档使用软件版本4.2.2的语法。

先决条件

要求

本文档没有任何特定的要求。

使用的组件

本文档不限于特定的软件和硬件版本。

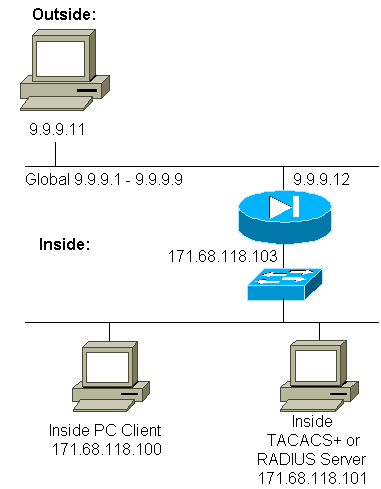

网络图

本文档使用以下网络设置:

| PIX 配置 |

|---|

pix2# write terminal Building configuration : Saved : PIX Version 4.2(2) nameif ethernet0 outside security0 nameif ethernet1 inside security100 enable password 8Ry2YjIyt7RRXU24 encrypted passwd OnTrBUG1Tp0edmkr encrypted hostname pix2 fixup protocol http 80 fixup protocol smtp 25 no fixup protocol ftp 21 no fixup protocol h323 1720 no fixup protocol rsh 514 no fixup protocol sqlnet 1521 no failover failover timeout 0:00:00 failover ip address outside 0.0.0.0 failover ip address inside 0.0.0.0 failover ip address 0.0.0.0 names pager lines 24 logging console debugging no logging monitor logging buffered debugging logging trap debugging logging facility 20 interface ethernet0 auto interface ethernet1 auto interface ethernet2 auto ip address outside 9.9.9.12 255.255.255.0 ip address inside 171.68.118.103 255.255.255.0 ip address 0.0.0.0 0.0.0.0 arp timeout 14400 global (outside) 1 9.9.9.1-9.9.9.9 netmask 255.0.0.0 static (inside,outside) 9.9.9.10 171.68.118.100 netmask 255.255.255.255 0 0 conduit permit icmp any any conduit permit tcp host 9.9.9.10 eq telnet any no rip outside passive no rip outside default no rip inside passive no rip inside default timeout xlate 3:00:00 conn 1:00:00 udp 0:02:00 timeout rpc 0:10:00 h323 0:05:00 timeout uauth 0:00:00 absolute ! !--- The next entry depends on whether TACACS+ or RADIUS is used. ! tacacs-server (inside) host 171.68.118.101 cisco timeout 5 radius-server (inside) host 171.68.118.101 cisco timeout 10 ! !--- The focus of concern is with hosts on the inside network !--- accessing a particular outside host. ! aaa authentication any outbound 171.68.118.0 255.255.255.0 9.9.9.11 255.255.255.255 tacacs+|radius ! !--- It is possible to be less granular and authenticate !--- all outbound FTP, HTTP, Telnet traffic with: aaa authentication ftp outbound 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 tacacs+|radius aaa authentication http outbound 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 tacacs+|radius aaa authentication telnet outbound 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 tacacs+|radius ! !--- Accounting records are sent for !--- successful authentications to the TACACS+ or RADIUS server. ! aaa accounting any outbound 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 tacacs+|radius ! no snmp-server location no snmp-server contact snmp-server community public no snmp-server enable traps telnet 171.68.118.100 255.255.255.255 mtu outside 1500 mtu inside 1500 mtu 1500 Smallest mtu: 1500 floodguard 0 tcpchecksum silent Cryptochecksum:be28c9827e13baf89a937c617cfe6da0 : end [OK] |

规则

有关文件规则的更多信息请参见“ Cisco技术提示规则”。

认证与授权

-

认证就是用户是谁。

-

授权是告诉用户什么能执行。

-

没有授权的身份验证是有效的。

-

没有身份验证的授权是无效的。

例如,假定内部有100个用户,并且您只希望其中六个用户能够在网络外部执行FTP、Telnet或HTTP。告知PIX对出站流量进行身份验证,并为TACACS+/RADIUS安全服务器上的所有六个用户ID分配用户ID。使用简单身份验证时,可以使用用户名和密码对这六个用户进行身份验证,然后退出。其他94个用户无法访问。PIX提示用户提供用户名/密码,然后将用户名和密码发送到TACACS+/RADIUS安全服务器。此外,根据响应,它将打开或拒绝连接。这六个用户可以执行FTP、Telnet或HTTP。

但是,假设这三个用户之一“Terry”不可信。您希望允许特里执行FTP,而不是HTTP或者Telnet到外界。这意味着您需要添加授权。也就是说,除了验证用户身份,还要授权用户能做什么。当您向PIX添加授权时,PIX首先将Terry的用户名和密码发送到安全服务器,然后发送授权请求,告诉安全服务器Terry正在尝试执行“命令”。适当的设置服务器,特里可以允许到“FTP 1.2.3.4",但是拒绝“HTTP”或“Telnet”到任何地方。

开启验证/授权时用户看到的信息

当您尝试从内部到外部(反之亦然)并且身份验证/授权打开时:

-

Telnet -用户为密码看到用户名提示显示,跟随着的是对密码的请求。如果PIX/服务器上的认证(授权)成功,目的地主机将提示用户输入用户名和密码。

-

FTP -用户看到用户名提示出现。用户需要输入“local_username@remote_username” 为用户名和“local_password@remote_password的”为密码。PIX向本地安全服务器发送“local_username”和“local_password”命令,如果PIX/服务器上的认证(和授权)成功,“remote_username”和“remote_password”将传输到目的地FTP服务器。

-

HTTP -浏览器中将显示一个请求用户名和口令的窗口。如果认证(和授权)成功,用户将能访问上面的目的网站。请记住,浏览器会缓存用户名和口令。如果看起来PIX应该使HTTP连接超时,但实际上并未这样做,则可能是浏览器将缓存的用户名和密码“拍摄”到PIX时进行了重新身份验证。然后,它会将此信息转发到身份验证服务器。PIX系统日志和/或服务器调试显示这种现象。如果Telnet和FTP似乎工作正常,但HTTP连接不工作,这就是原因。

用于所有情形的服务器配置

在TACACS+服务器配置示例中,只要启动认证,用户"all", "telnetonly" ",httponly",和"ftponly" 都工作。在RADIUS服务器配置示例中,用户“all”工作。

增加授权后,PIX除向TACACS+认证服务发送用户名和密码外,还向TACACS+服务器发送命令(Telnet、HTTP或FTP)。TACACS+服务器然后检查发现是否用户被授权该命令。

在更高的示例中,171.68.118.100的用户发出命令telnet 9.9.9.11。当这在PIX接收时,向TACACS+服务器发送用户名、密码和命令,并进行处理。

因此,如果除了身份验证之外还启用了授权,用户“telnet only”可以通过PIX执行Telnet操作。但是,用户“httponly”和“ftponly”不能通过PIX执行Telnet操作。

(同样,由于协议规范的性质,RADIUS不支持授权)。

Cisco Secure UNIX TACACS+服务器配置

思科安全2.x

-

此处显示用户标准。

-

将PIX IP地址或完全限定域名和密钥添加到CSU.cfg。

user = all { password = clear "all" default service = permit } user = telnetonly { password = clear "telnetonly" service = shell { cmd = telnet { permit .* } } } user = ftponly { password = clear "ftponly" service = shell { cmd = ftp { permit .* } } } user = httponly { password = clear "httponly" service = shell { cmd = http { permit .* } } }

Cisco Secure UNIX RADIUS服务器配置

使用高级图形用户界面(GUI)将PIX IP和密钥添加到网络接入服务器(NAS)列表。此时将显示用户stanza,如下所示:

all Password="all" User-Service-Type = Shell-User

Cisco Secure NT 2.x RADIUS

CiscoSecure 2.1在线文档和Web文档的“示例配置”部分介绍了设置;属性6(服务类型)为“登录”或“管理”。

使用GUI在NAS配置部分添加PIX的IP。

EasyACS TACACS+

EasyACS文档提供了设置信息。

-

在组部分,单击Shell exec (产生EXEC权限)。

-

要添加特权到PIX,在组建立的底层单击拒绝不匹配IOS指令。

-

针对您要允许的每个命令(例如Telnet),选择Add/Edit。

-

如果您想要允许Telnet到特定站点,在参数部分输入IP。要允许Telnet到整个场地,单击允许所有未列出的参数。

-

编辑指令的单击完成。

-

对每个允许的命令(例如Telnet、HTTP和/或FTP)执行步骤1至5。

-

使用GUI在NAS配置部分添加PIX的IP。

Cisco Secure NT 2.x TACACS+

Cisco Secure 2.x文档提供了设置信息。

-

在组部分,单击Shell exec (产生EXEC权限)。

-

要添加特权到PIX,在组建立的底层单击拒绝不匹配IOS指令。

-

在底部选择命令复选框,输入您允许的命令(如Telnet)。

-

如果您想允许Telnet到达特定站点,请在参数部分输入IP(例如“permit 1.2.3.4“)。要允许Telnet到整个场地,单击允许未列出的参数。

-

单击“Submit”。

-

对每个允许的命令(例如Telnet、FTP和/或HTTP)执行步骤1至5。

-

使用GUI在NAS配置部分添加PIX的IP。

Livingston RADIUS 服务器配置

将PIX IP和密钥添加到客户端文件。

all Password="all" User-Service-Type = Shell-User

Merit RADIUS 服务器配置

添加PIX IP和密匙给客户端文件。

all Password="all" Service-Type = Shell-User

TACACS+ 免费软件服务器配置

# Handshake with router--PIX needs 'tacacs-server host #.#.#.# cisco':

key = "cisco"

user = all {

default service = permit

login = cleartext "all"

}

user = telnetonly {

login = cleartext "telnetonly"

cmd = telnet {

permit .*

}

}

user = httponly {

login = cleartext "httponly"

cmd = http {

permit .*

}

}

user = ftponly {

login = cleartext "ftponly"

cmd = ftp {

permit .*

}

}

调试步骤

-

请确保 PIX 配置在添加身份验证、授权和记帐 (AAA) 之前有效。

-

如果您在设立AAA之前不能传输数据流,您以后也将不能传输。

-

-

启用 PIX 中的日志记录:

-

不应该在高负载系统上使用 logging console debugging 命令。

-

可以使用logging buffered debugging指令。然后,可以将show logging或logging命令的输出发送到Syslog服务器并进行检查。

-

-

切记调试打开为TACACS+或RADIUS服务器。所有服务器有此选项。

PIX 验证调试示例

PIX 调试 - 身份验证成功 - RADIUS

以下是身份验证成功的PIX调试示例:

109001: Auth start for user '???' from 171.68.118.100/1116 to 9.9.9.11/23 109011: Authen Session Start: user 'bill', sid 1 109005: Authentication succeeded for user 'bill' from 171.68.118.100/1116 to 9.9.9.11/23 109012: Authen Session End: user 'bill', sid 1, elapsed 1 seconds 302001: Built TCP connection 1 for faddr 9.9.9.11/23 gaddr 9.9.9.10/1116 laddr 171.68.118.100/1116 (bill)

PIX 调试 - 身份验证失败(用户名或口令有误)- RADIUS

这是带有错误身份验证(用户名或密码)的PIX调试示例。用户看到四个用户名/密码集合。显示“Error: max number of retries exceeded”消息。

注意:如果这是FTP尝试,则允许进行一次FTP尝试。对于HTTP,允许无限次重试。

109001: Auth start for user '???' from 171.68.118.100/1132 to 9.9.9.11/23 109006: Authentication failed for user '' from 171.68.118.100/1132 to 9.9.9.11/23

PIX调试-服务器关闭- RADIUS

这是服务器关闭时PIX调试的示例。用户看到一次username。然后,服务器“挂起”并请求密码(三次)。

109001: Auth start for user '???' from 171.68.118.100/1151 to 9.9.9.11/23 109002: Auth from 171.68.118.100/1151 to 9.9.9.11/23 failed (server 171.68.118.101 failed) 109002: Auth from 171.68.118.100/1151 to 9.9.9.11/23 failed (server 171.68.118.101 failed)

PIX 调试 - 身份验证成功 - TACACS+

以下是身份验证成功的PIX调试示例:

109001: Auth start for user '???' from 171.68.118.100/1200 to 9.9.9.11/23 109011: Authen Session Start: user 'cse', sid 3 109005: Authentication succeeded for user 'cse' from 171.68.118.100/1200 to 9.9.9.11/23 109012: Authen Session End: user 'cse', sid 3, elapsed 1 seconds 302001: Built TCP connection 3 for faddr 9.9.9.11/23 gaddr 9.9.9.10/1200 laddr 171.68.118.100/1200 (cse)

PIX 调试 - 身份验证失败(用户名或口令有误)- TACACS+

这是带有错误身份验证(用户名或密码)的PIX调试示例。用户看到四个用户名/密码集合。显示“Error: max number of retries exceeded”消息。

注意:如果这是FTP尝试,则允许进行一次FTP尝试。对于HTTP,允许无限次重试。

109001: Auth start for user '???' from 171.68.118.100/1203 to 9.9.9.11/23 109006: Authentication failed for user '' from 171.68.118.100/1203 to 9.9.9.11/23

PIX调试-服务器关闭- TACACS+

这是服务器关闭时PIX调试的示例。用户看到一次username。立即显示“Error: Max number of tries exceeded”消息。

109001: Auth start for user '???' from 171.68.118.100/1212 to 9.9.9.11/23 109002: Auth from 171.68.118.100/1212 to 9.9.9.11/23 failed (server 171.68.118.101 failed) 109002: Auth from 171.68.118.100/1212 to 9.9.9.11/23 failed (server 171.68.118.101 failed) 109002: Auth from 171.68.118.100/1212 to 9.9.9.11/23 failed (server 171.68.118.101 failed) 109006: Authentication failed for user '' from 171.68.118.100/1212 to 9.9.9.11/23

增加授权

由于授权在未经身份验证的情况下无效,因此同一源和目标需要授权:

aaa authorization any outbound 171.68.118.0 255.255.255.0 9.9.9.11 255.255.255.255 tacacs+|radius

或者,如果所有三个出站服务最初都经过身份验证:

aaa authorization http outbound 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 tacacs+|radius aaa authorization ftp outbound 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 tacacs+|radius aaa authorization telnet outbound 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 tacacs+|radius

PIX 认证和授权调试示例

PIX调试-身份验证和授权成功- TACACS+

以下是身份验证和授权良好的PIX调试示例:

109001: Auth start for user '???' from 171.68.118.100/1218 to 9.9.9.11/23 109011: Authen Session Start: user 'telnetonly', sid 5 109005: Authentication succeeded for user 'telnetonly' from 171.68.118.100/1218 to 9.9.9.11/23 109011: Authen Session Start: user 'telnetonly', sid 5 109007: Authorization permitted for user 'telnetonly' from 171.68.118.100/1218 to 9.9.9.11/23 109012: Authen Session End: user 'telnetonly', sid 5, elapsed 1 seconds 302001: Built TCP connection 4 for faddr 9.9.9.11/23 gaddr 9.9.9.10/1218 laddr 171.68.118.100/1218 (telnetonly)

PIX调试-身份验证成功,但授权失败- TACACS+

以下是PIX调试的示例:身份验证成功,但授权失败:

109001: Auth start for user '???' from 171.68.118.100/1223 to 9.9.9.11/23 109011: Authen Session Start: user 'httponly', sid 6 109005: Authentication succeeded for user 'httponly' from 171.68.118.100/1223 to 9.9.9.11/23 109008: Authorization denied for user 'httponly' from 171.68.118.100/1223 to 9.9.9.11/23

PIX调试-身份验证失败,未尝试授权- TACACS+

这是带有身份验证和授权的PIX调试示例,但由于身份验证错误(用户名或密码),未尝试授权。用户看到四个用户名/密码集合。显示“Error: max number of retries exceeded.”消息

注意:如果这是FTP尝试,则允许进行一次FTP尝试。对于HTTP,允许无限次重试。

109001: Auth start for user '???' from 171.68.118.100/1228 to 9.9.9.11/23 109006: Authentication failed for user '' from 171.68.118.100/1228 to 9.9.9.11/23

PIX调试-身份验证/授权,服务器关闭- TACACS+

这是带有身份验证和授权的PIX调试示例。服务器已关闭。用户看到用户名一次。立即显示“Error: Max number of tries exceeded.”。

109001: Auth start for user '???' from 171.68.118.100/1237 to 9.9.9.11/23 109002: Auth from 171.68.118.100/1237 to 9.9.9.11/23 failed (server 171.68.118.101 failed) 109002: Auth from 171.68.118.100/1237 to 9.9.9.11/23 failed (server 171.68.118.101 failed) 109002: Auth from 171.68.118.100/1237 to 9.9.9.11/23 failed (server 171.68.118.101 failed) 109006: Authentication failed for user '' from 171.68.118.100/1237 to 9.9.9.11/23

添加记帐

TACACS+

aaa accounting any outbound 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0: tacacs+

无论记帐是打开还是关闭,调试看起来都相同。但是,在“建立”时,会发送“开始”记帐记录。此外,在“拆卸”时,会发送“停止”记帐记录:

109011: Authen Session Start: user 'telnetonly', sid 13 109005: Authentication succeeded for user 'telnetonly' from 171.68.118.100/1299 to 9.9.9.11/23 109011: Authen Session Start: user 'telnetonly', sid 13 109007: Authorization permitted for user 'telnetonly' from 171.68.118.100/1299 to 9.9.9.11/23 109012: Authen Session End: user 'telnetonly', sid 13, elapsed 1 seconds 302001: Built TCP connection 11 for faddr 9.9.9.11/23 gaddr 9.9.9.10/1299 laddr 171.68.118.100/1299 (telnetonly) 302002: Teardown TCP connection 11 faddr 9.9.9.11/23 gaddr 9.9.9.10/1299 laddr 171.68.118.100/1299 duration 0:00:02 bytes 112

TACACS+记账记录类似于以下输出(这些记录来自CiscoSecure UNIX;Cisco Secure Windows中的记录可能以逗号分隔):

Tue Sep 29 11:00:18 1998 redclay cse PIX 171.68.118.103 start task_id=0x8 foreign_ip=9.9.9.11 local_ip=171.68.118.100 cmd=telnet Tue Sep 29 11:00:36 1998 redclay cse PIX 171.68.118.103 stop task_id=0x8 foreign_ip=9.9.9.11 local_ip=171.68.118.100 cmd=telnet elapsed_time=17 bytes_in=1198 bytes_out=62 Tue Sep 29 11:02:08 1998 redclay telnetonly PIX 171.68.118.103 start task_id=0x9 foreign_ip=9.9.9.11 local_ip=171.68.118.100 cmd=telnet Tue Sep 29 11:02:27 1998 redclay telnetonly PIX 171.68.118.103 stop task_id=0x9 foreign_ip=9.9.9.11 local_ip=171.68.118.100 cmd=telnet elapsed_time=19 bytes_in=2223 bytes_out=64

字段按如下所示进行细分:

DAY MO DATE TIME YEAR NAME_OF_PIX USER SENDER PIX_IP START/STOP UNIQUE_TASK_ID DESTINATION SOURCE SERVICE <TIME> <BYTES_IN> <BYTES_OUT>

RADIUS

aaa accounting any outbound 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 radius

无论记帐是打开还是关闭,调试看起来都相同。但是,在“建立”时,会发送“开始”记帐记录。此外,在“拆卸”时,会发送“停止”记帐记录:

109001: Auth start for user '???' from 171.68.118.100/1316 to 9.9.9.11/23 109011: Authen Session Start: user 'bill', sid 16 109005: Authentication succeeded for user 'bill' from 171.68.118.100/1316 to 9.9.9.11/23 109012: Authen Session End: user 'bill', sid 16, elapsed 1 seconds 302001: Built TCP connection 14 for faddr 9.9.9.11/23 gaddr 9.9.9.10/1316 laddr 171.68.118.100/1316 (bill) 302002: Teardown TCP connection 14 faddr 9.9.9.11/23 gaddr 9.9.9.10/1316 laddr 171.68.118.100/1316 duration 0:00:03 bytes 112

RADIUS记账记录类似于以下输出(这些记录来自Cisco Secure UNIX;Cisco Secure Windows中的记录以逗号分隔):

Mon Sep 28 10:47:01 1998 Acct-Status-Type = Start Client-Id = 171.68.118.103 Login-Host = 171.68.118.100 Login-TCP-Port = 23 Acct-Session-Id = "0x00000004" User-Name = "bill" Mon Sep 28 10:47:07 1998 Acct-Status-Type = Stop Client-Id = 171.68.118.103 Login-Host = 171.68.118.100 Login-TCP-Port = 23 Acct-Session-Id = "0x00000004" User-Name = "bill" Acct-Session-Time = 5

字段按如下所示进行细分:

Acct-Status-Type = START or STOP Client-ID = IP_OF_PIX Login_Host = SOURCE_OF_TRAFFIC Login-TCP-Port = # Acct-Session-ID = UNIQUE_ID_PER_RADIUS_RFC User-name = <whatever> <Acct-Session-Time = #>

最大会话数与查看登录用户

某些TACACS和RADIUS服务器具有“max-session”或“view logged-in users”功能。能力执行最大会话或检查登录用户依靠计费记录。当生成记帐“开始”记录但没有“停止”记录时,TACACS或RADIUS服务器会假定此人仍处于登录状态(即,通过PIX有一个会话)。由于连接性质,它非常适合于Telnet和FTP连接。例如:

用户通过PIX从171.68.118.100到9.9.9.25进行远程登录,在途中执行身份验证:

(pix) 109001: Auth start for user '???' from 171.68.118.100/1200

to 9.9.9.25/23

(pix) 109011: Authen Session Start: user 'cse', sid 3

(pix) 109005: Authentication succeeded for user 'cse' from 171.68.118.100/12

00 to 9.9.9.25/23

(pix) 302001: Built TCP connection 5 for faddr 9.9.9.25/23 gaddr 9.9.9.10/12

00 laddr 171.68.118.100/1200 (cse)

(server start account) Sun Nov 8 16:31:10 1998 rtp-pinecone.rtp.cisco.com

cse PIX 171.68.118.100 start task_id=0x3 foreign_ip=9.9.9.25

local_ip=171.68.118.100 cmd=telnet

由于服务器已找到"开始"记录,但没找到“停止”记录(此时此刻),服务器显示"Telnet"用户在登录。"如果用户尝试另一连接来请求认证(可能来自另一台PC),并且如果在服务器上为该用户将max-sessions设置为""1"",此时服务器拒绝该连接。"

用户在目标主机上处理业务,然后退出主机(在那里花费10分钟)。

(pix) 302002: Teardown TCP connection 5 faddr 9.9.9.25/80 gaddr 9.9.9.10/128 1 laddr 171.68.118.100/1281 duration 0:00:00 bytes 1907 (cse) (server stop account) Sun Nov 8 16:41:17 1998 rtp-pinecone.rtp.cisco.com cse PIX 171.68.118.100 stop task_id=0x3 foreign_ip=9.9.9.25 local_ip=171.68.118.100 cmd=telnet elapsed_time=5 bytes_in=98 bytes_out=36

无论uauth是0(即,每次进行身份验证)还是更多(在uauth期间进行一次身份验证,还是不再次进行身份验证),系统都会为每个访问的站点截取记帐记录。

但由于协议的性质,HTTP的工作方式有所不同。示例如下:

用户通过PIX从171.68.118.100浏览到9.9.9.25。

(pix) 109001: Auth start for user '???' from 171.68.118.100/1281

to 9.9.9.25 /80 (pix) 109011: Authen Session Start: user 'cse', sid 5

(pix) 109005: Authentication succeeded for user 'cse'

from 171.68.118.100/12 81 to 9.9.9.25/80

(pix) 302001: Built TCP connection 5 for faddr 9.9.9.25/80 gaddr 9.9.9.10/12 81

laddr 171.68.118.100/1281 (cse)

(server start account) Sun Nov 8 16:35:34 1998 rtp-pinecone.rtp.cisco.com

cse PIX 171.68.118.100 start task_id=0x9 foreign_ip=9.9.9.25

local_ip=171.68.118.100 cmd=http

(pix) 302002: Teardown TCP connection 5 faddr 9.9.9.25/80 gaddr 9.9.9.10/128 1

laddr 171.68.118.100/1281 duration 0:00:00 bytes 1907 (cse)

(server stop account) Sun Nov 8 16:35.35 1998 rtp-pinecone.rtp.cisco .com

cse PIX 171.68.118.100 stop task_id=0x9 foreign_ip =9.9.9.25

local_ip=171.68.118.100 cmd=http elapsed_time=0

bytes_ in=1907 bytes_out=223

用户读取下载的网页。

注意时间。此下载用时为一秒(开始和停止记录之间不到一秒)。用户是否仍登录到该网站并且连接仍然打开?不能。

max-sessions或 view logged-in users在这里是否工作?否,因为HTTP中的连接时间太短。"Built" 和"Teardown"(“启动”和“终止”记录)之间的时间是分秒。因为记录实际上在同一瞬间发生,如果没有“终止”记录,将没有“开始”"记录。每一次处理都会向服务器发送“开始”和“终止”记录,无论uauth是否设置为0或更大值。但是,由于HTTP连接的性质,最大会话和视图登录用户将无法工作。

Except 命令的使用

在我们的网络中,如果我们确定一个传出用户(171.68.118.100)不需要进行身份验证,我们可以执行以下操作:

aaa authentication any outbound 171.68.118.0 255.255.255.0 9.9.9.11 255.255.255.255 tacacs+ aaa authentication except outbound 171.68.118.100 255.255.255.255 9.9.9.11 255.255.255.255 tacacs+

对 PIX 自身 的 认证

先前的讨论是通过PIX对Telnet (和HTTP,FTP) 数据流进行鉴权。使用4.2.2时,还可以对到PIX的Telnet连接进行身份验证。在这里,我们定义可以Telnet到PIX的盒的IP:

telnet 171.68.118.100 255.255.255.255

然后提供Telnet口令:passwd ww。

添加新的命令来验证用户远程登录到PIX:

aaa authentication telnet console tacacs+|radius

当用户远程登录到 PIX 时,会提示他们输入远程登录口令(“ww”)。PIX还请求TACACS+或RADIUS用户名和密码。

修改用户看到的提示

如果添加命令auth-prompt YOU_ARE_AT_THE_PIX,则通过PIX的用户将看到以下命令序列:

YOU_ARE_AT_THE_PIX [at which point you enter the username] Password:[at which point you enter the password]

到达最终目的地后,将显示“Username:”和“Password:”提示。此提示只影响通过 PIX 的用户,而不影响转到 PIX 的用户。

注意:没有针对访问PIX而剪切的记帐记录。

相关信息

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

1.0 |

10-Dec-2001 |

初始版本 |

反馈

反馈