Introdução

Este documento descreve a configuração para proteger as Switchports onde os Pontos de Acesso (AP) FlexConnect são autenticados com Dot1x.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- FlexConnect no controlador de LAN sem fio (WLC)

- 802.1x em switches Cisco

- Topologia de Autenticação de Borda de Rede (NEAT)

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

Os APs Wave 2 baseados em AP OS não suportam o dot1x do tronco flexconnect no momento desta escrita.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

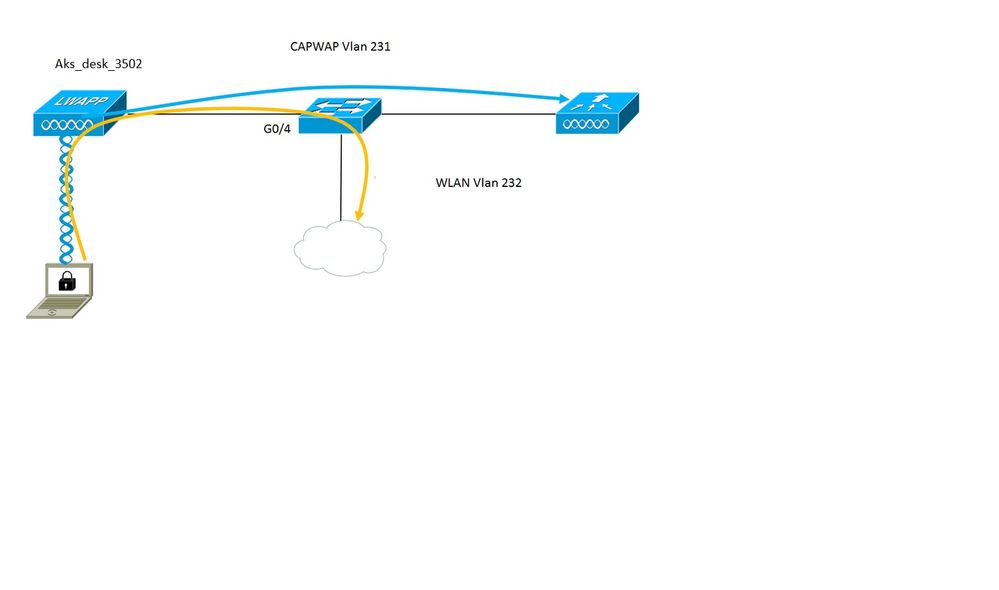

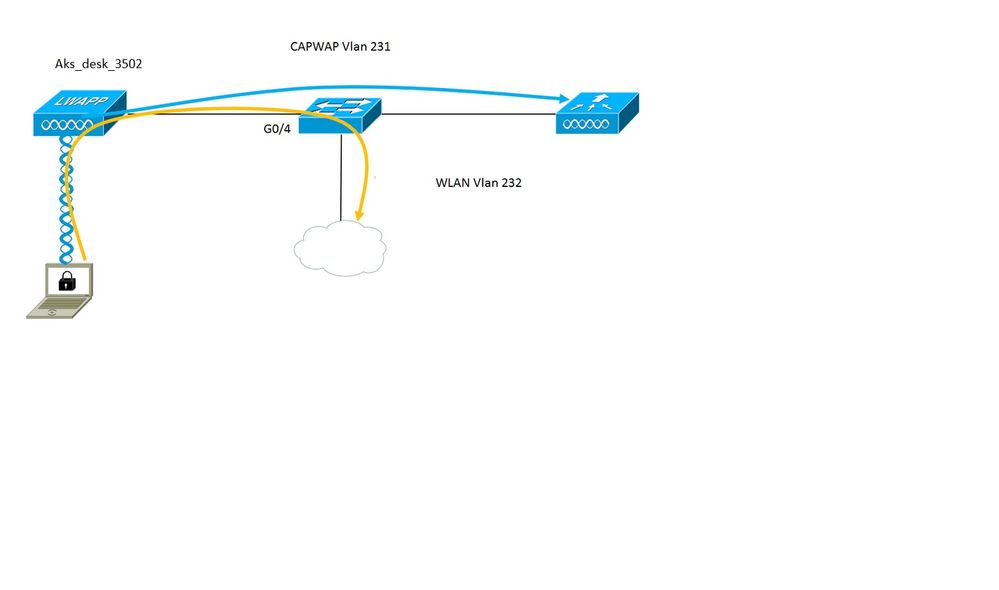

Diagrama de Rede

Nesta configuração, o access point atua como o solicitante 802.1x e é autenticado pelo switch em relação ao ISE usando EAP-FAST. Depois que a porta é configurada para autenticação 802.1x, o switch não permite que nenhum tráfego diferente de 802.1x passe pela porta até que o dispositivo conectado à porta seja autenticado com êxito.

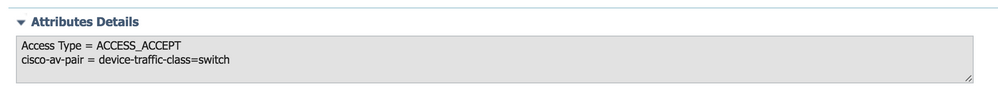

Quando o ponto de acesso é autenticado com êxito no ISE, o switch recebe o atributo "device-traffic-class=switch" do Cisco VSA e move automaticamente a porta para o tronco.

Isso significa que, se o AP suportar o modo FlexConnect e tiver SSIDs comutados localmente configurados, ele será capaz de enviar tráfego marcado. Certifique-se de que o suporte à vlan esteja habilitado no AP e que a vlan nativa correta esteja configurada.

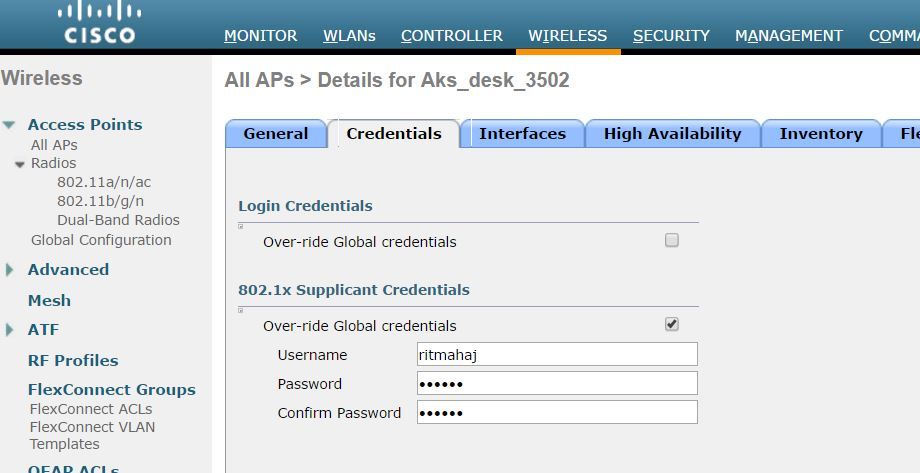

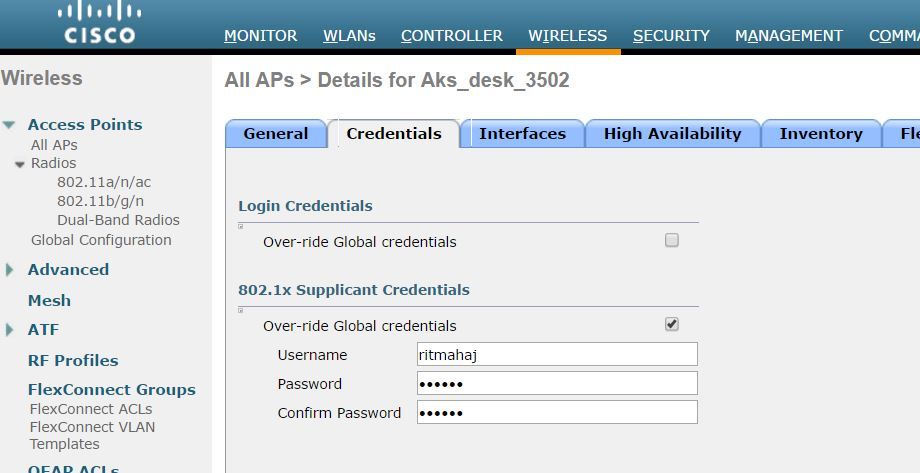

Configuração de AP:

1. Se o AP já tiver ingressado na WLC, vá até a guia Wireless e clique no ponto de acesso. Vá para o campo Credenciais e sob o cabeçalho Credenciais do Candidato 802.1x, marque a caixa Sobrepor Credenciais Globais para definir o nome de usuário e a senha 802.1x para este access point.

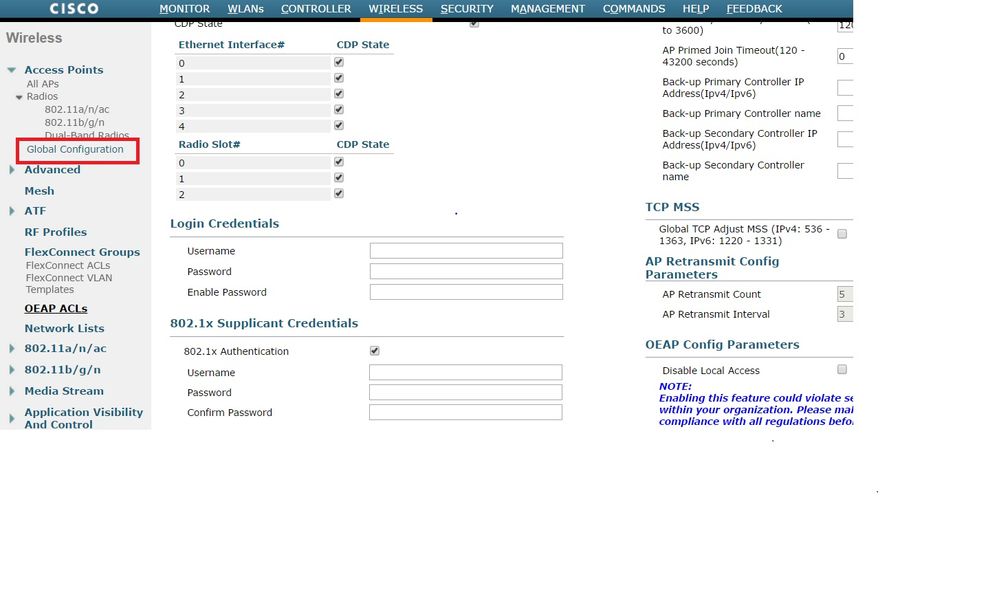

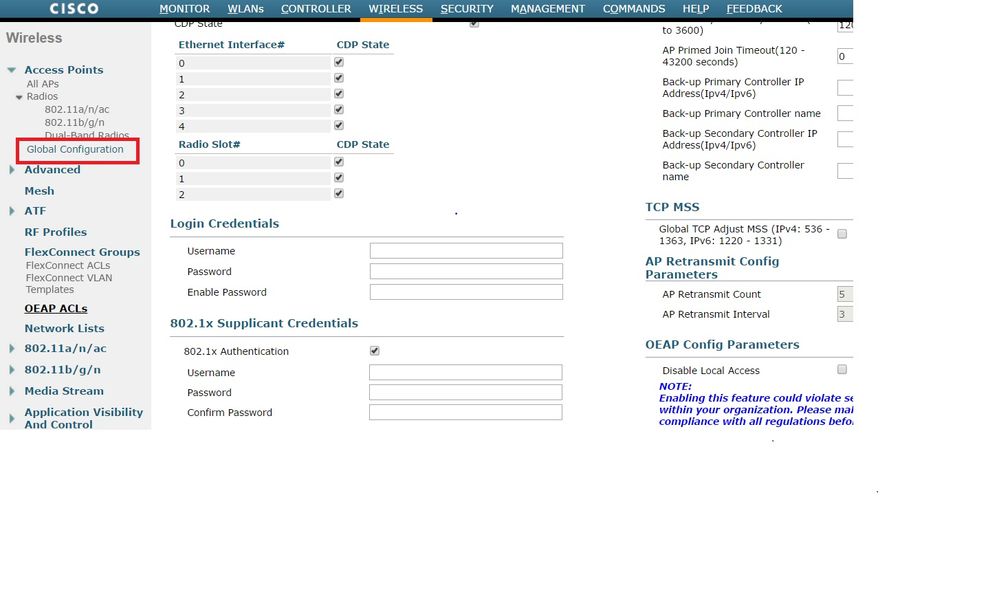

Você também pode definir um nome de usuário e uma senha de comando para todos os pontos de acesso que são unidos à WLC com o menu Global Configuration.

2. Se o ponto de acesso ainda não tiver ingressado em uma WLC, você deverá usar o console do LAP para definir as credenciais e usar este comando CLI:

LAP#debug capwap console cli

LAP#capwap ap dot1x username <username> password <password>

Configuração do Switch

1. Ativar globalmente o dot1x no switch e adicionar o servidor ISE ao switch

aaa new-model

!

aaa authentication dot1x default group radius

!

aaa authorization network default group radius

!

dot1x system-auth-control

!

ISE de servidor radius

address ipv4 10.48.39.161 auth-port 1645 acct-port 1646

key 7 123A0C0411045D5679

2. Agora configure a porta do switch AP

interface GigabitEthernet0/4

switchport access vlan 231

switchport trunk allowed vlan 231.232

switchport mode access

authentication host-mode multi-host

ordem de autenticação dot1x

authentication port-control auto

dot1x pae authenticator

spanning-tree portfast edge

Configuração do ISE:

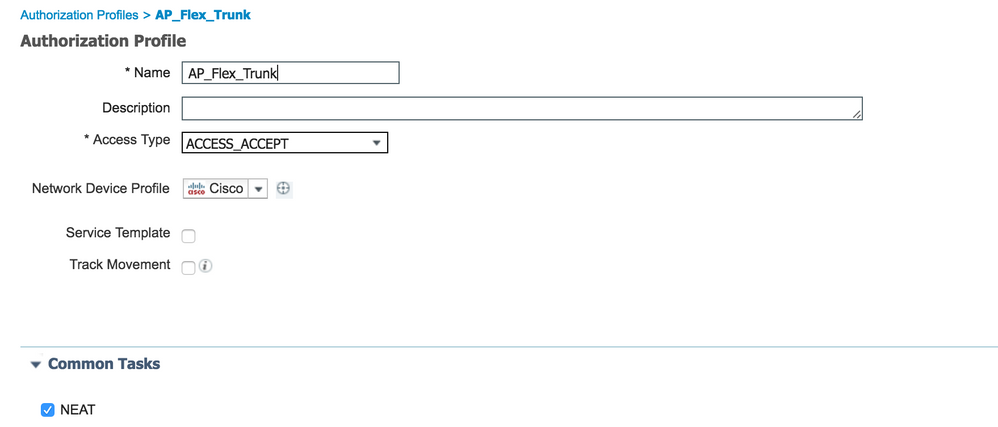

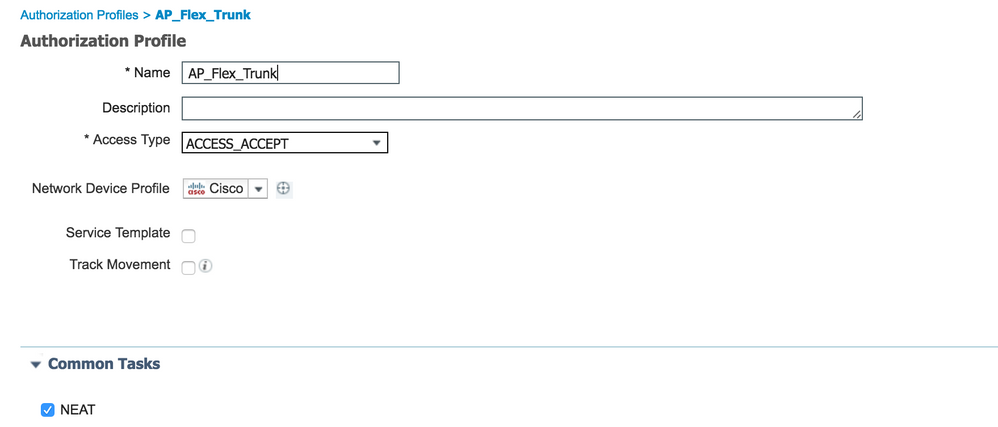

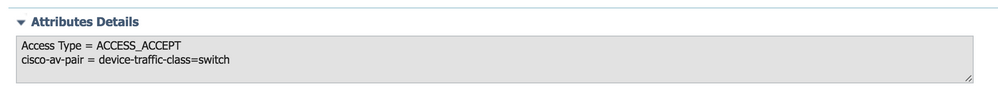

1. No ISE, basta habilitar o NEAT para o perfil de autorização do AP para definir o atributo correto. No entanto, em outros servidores RADIUS, você pode configurar manualmente.

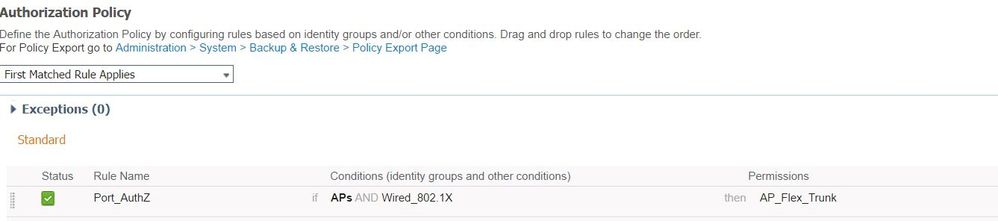

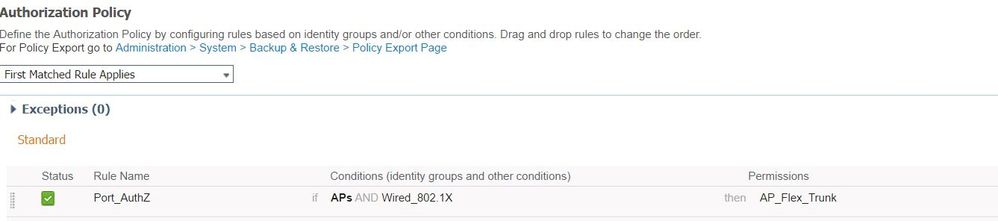

2. No ISE, também é necessário configurar a política de Autenticação e a política de Autorização. Nesse caso, atingimos a regra de autenticação padrão, que é cabeada como dot1x, mas é possível personalizá-la de acordo com o requisito.

Quanto à política de autorização (Port_AuthZ), neste caso adicionamos as credenciais do AP a um grupo de usuários (APs) e enviamos o perfil de autorização (AP_Flex_Trunk) com base nisso.

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

1. No switch, o once pode usar o comando "debug authentication feature autocfg all" para verificar se a porta está sendo movida ou não para a porta trunk.

Fev 20 12:34:18.119: %LINK-3-UPDOWN: Interface GigabitEthernet0/4, alterou estado para ativo

Fev 20 12:34:19.122: %LINEPROTO-5-UPDOWN: protocolo de linha na interface GigabitEthernet0/4, alterou estado para up

akshat_sw#

akshat_sw#

Fev 20 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: In dot1x AutoCfg start_fn, epm_handle: 3372220456

Fev 20 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [588d.0997.061d, Gi0/4] Tipo de Dispositivo = Switch

Fev 20 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [588d.0997.061d, Gi0/4] novo cliente

Fev 20 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] Status Interno Do Aplicativo De Macro Autocfg: 1

Fev 20 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] Tipo de dispositivo: 2

Fev 20 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] Configuração automática: stp has port_config 0x85777D8

Fev 20 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] Configuração automática: stp port_config has bpdu guard_config 2

Fev 20 12:38:11.116: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] Aplicando autocfg na porta.

Fev 20 12:38:11.116: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] Vlan: 231 Vlan-Str: 231

Fev 20 12:38:11.116: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] Aplicando macro dot1x_autocfg_supp

Fev 20 12:38:11.116: Aplicando comando... 'no switchport access vlan 231' em Gi0/4

Fev 20 12:38:11.127: Aplicando comando... 'no switchport nonegotiate' em Gi0/4

Fev 20 12:38:11.127: Aplicando comando... 'switchport mode trunk' em Gi0/4

Fev 20 12:38:11.134: Aplicando comando... 'switchport trunk native vlan 231' em Gi0/4

Fev 20 12:38:11.134: Aplicando comando... 'spanning-tree portfast trunk' em Gi0/4

Fev 20 12:38:12.120: %LINEPROTO-5-UPDOWN: protocolo de linha na interface GigabitEthernet0/4, alterou estado para inativo

Fev 20 12:38:15.139: %LINEPROTO-5-UPDOWN: protocolo de linha na interface GigabitEthernet0/4, alterou estado para ativo

2. A saída de "show run int g0/4" mostra que a porta foi alterada para uma porta de tronco.

Configuração atual : 295 bytes

!

interface GigabitEthernet0/4

switchport trunk allowed vlan 231,232,239

switchport trunk native vlan 231

tronco de modo de porta de comutação

authentication host-mode multi-host

ordem de autenticação dot1x

authentication port-control auto

dot1x pae authenticator

tronco de borda de portfast de árvore de abrangência

fim

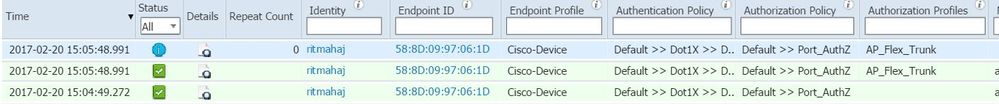

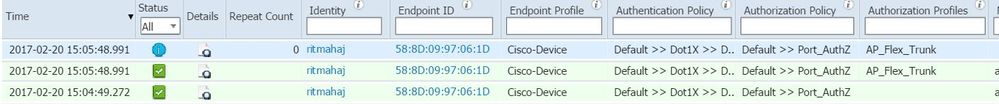

3. No ISE, em Operações>>Radius Livelogs pode-se verificar a autenticação sendo bem-sucedida e o perfil de autorização correto sendo enviado.

4. Se conectarmos um cliente depois disso, seu endereço mac será aprendido na porta do switch AP na vlan 232 do cliente.

akshat_sw#sh mac address-table int g0/4

Tabela de endereço MAC

-------------------------------------------

Portas Do Tipo De Endereço Mac Da Vlan

---- ----------- -------- -----

231 588d.0997.061d Gi0/4 ESTÁTICA - AP

232 c0ee.fbd7.8824 Gi0/4 DINÂMICA - Cliente

Na WLC, nos detalhes do cliente, pode-se ver que esse cliente pertence à vlan 232 e que o SSID é comutado localmente. Aqui está um trecho.

(Controlador Cisco) >show client detail c0:ee:fb:d7:88:24

Endereço MAC do cliente............................... c0:ee:fb:d7:88:24

Nome de usuário do cliente ................................. N/A

Endereço MAC do AP................................... b4:14:89:82:cb:90

Nome do AP.......................................... Aks_desk_3502

AP radio slot Id................................. 1

Estado do Cliente..................................... Associado

Grupo de usuários do cliente................................

Estado OOB do NAC do cliente............................. Acesso

ID da LAN sem fio.................................. 2

Nome da rede LAN sem fio (SSID)................. Autenticação de porta

Nome do perfil de LAN sem fio........................ Autenticação de porta

Hotspot (802.11u)................................ Not Supported

BSSID............................................ b4:14:89:82:cb:9f

Conectado por ................................... 42 segundos

Canal.......................................... 44

Endereço IP....................................... 192.168.232.90

Endereço do gateway.................................. 192.168.232.1

Máscara de rede.......................................... 255.255.255.0

ID da associação................................... 1

Algoritmo de autenticação......................... Sistema aberto

Código de Razão...................................... 1

Código de status...................................... 0

Switching de dados FlexConnect....................... Local

Status do FlexConnect Dhcp.......................... Local

Switching central baseado em Vlan FlexConnect......... No

Autenticação FlexConnect....................... Central

FlexConnect Central Association.................. No

FlexConnect VLAN NAME............................ vlan 232

VLAN.................................. 0 de quarentena

Acessar a VLAN...................................... 232

VLAN.............................. 232 de Local Bridging

Troubleshooting

Esta seção fornece informações que podem ser usadas para o troubleshooting da sua configuração.

- Se a autenticação falhar, use os comandos debug dot1x, debug authentication.

- Se a porta não for movida para o tronco, insira o comando debug authentication feature autocfg all.

- Verifique se o modo de vários hosts (autenticação host-modo de vários hosts) está configurado. O Multi-Host deve ser habilitado para permitir endereços MAC sem fio do cliente.

- O comando "aaa authorization network" deve ser configurado para que o switch aceite e aplique os atributos enviados pelo ISE.

Os pontos de acesso baseados no Cisco IOS suportam apenas TLS 1.0. Isso pode causar um problema se o servidor RADIUS estiver configurado para permitir apenas autenticações TLS 1.2 802.1X

Referências

Configurar o solicitante dot1x com AP e um 9800 WLC

Feedback

Feedback