Configurar, verificar e solucionar problemas de convidado com fio no controlador de LAN sem fio

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar, verificar e solucionar problemas de acesso de convidado com fio no 9800 e no IRCM com autenticação da Web externa.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

WLC 9800

WLC AireOS

Túnel de mobilidade

ISE

Supõe-se que um túnel de mobilidade entre as duas WLCs tenha sido estabelecido antes da configuração do acesso de convidado com fio.

Este aspecto está fora do escopo deste exemplo de configuração. Para obter instruções detalhadas, consulte o documento anexo intitulado Configurando topologias de mobilidade no 9800

Componentes Utilizados

9800 WLC versão 17.12.1

5520 WLC versão 8.10.185.0

ISE versão 3.1.0.518

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

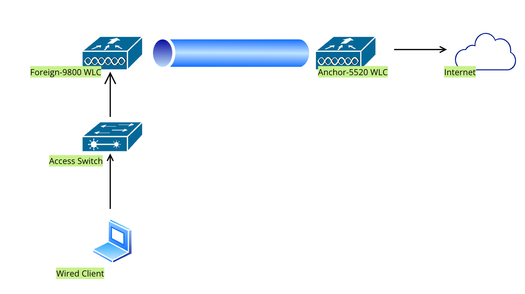

Configurar convidado com fio no Catalyst 9800 ancorado em outro Catalyst 9800

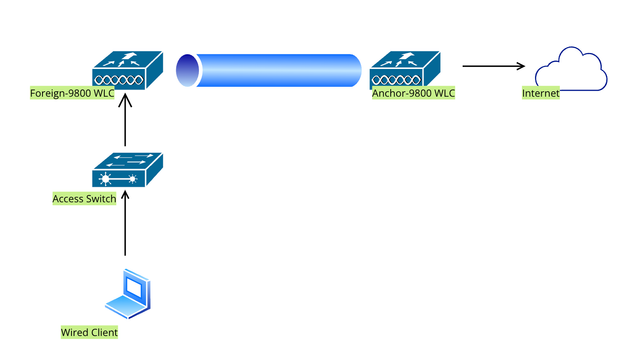

Diagrama de Rede

Topologia de rede

Topologia de rede

Configuração em WLC 9800 externa

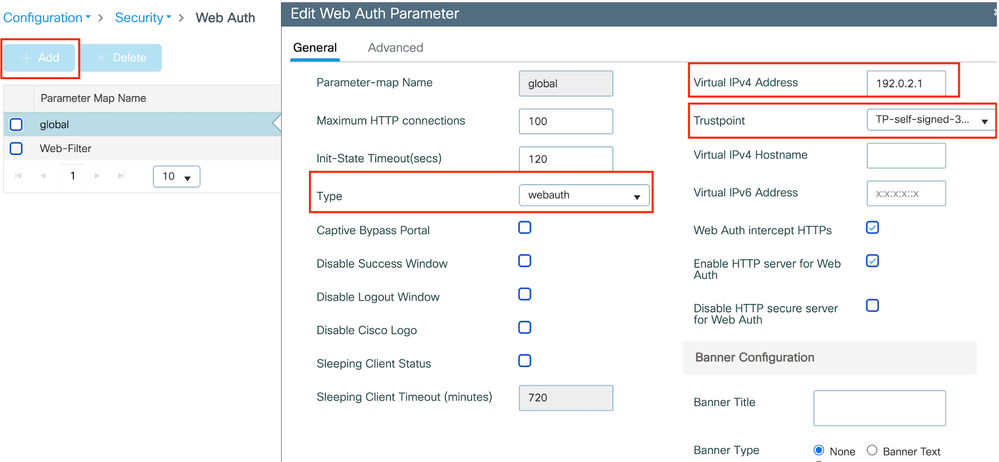

Configurar mapa de parâmetros da Web

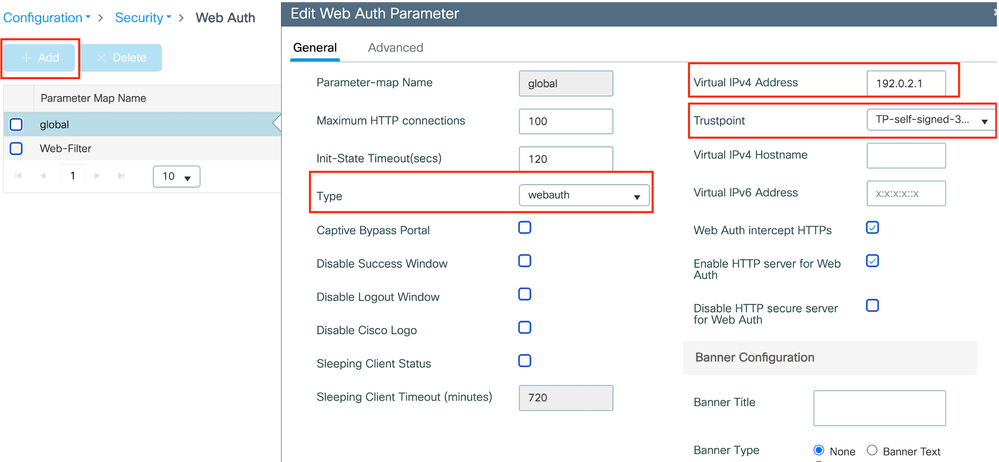

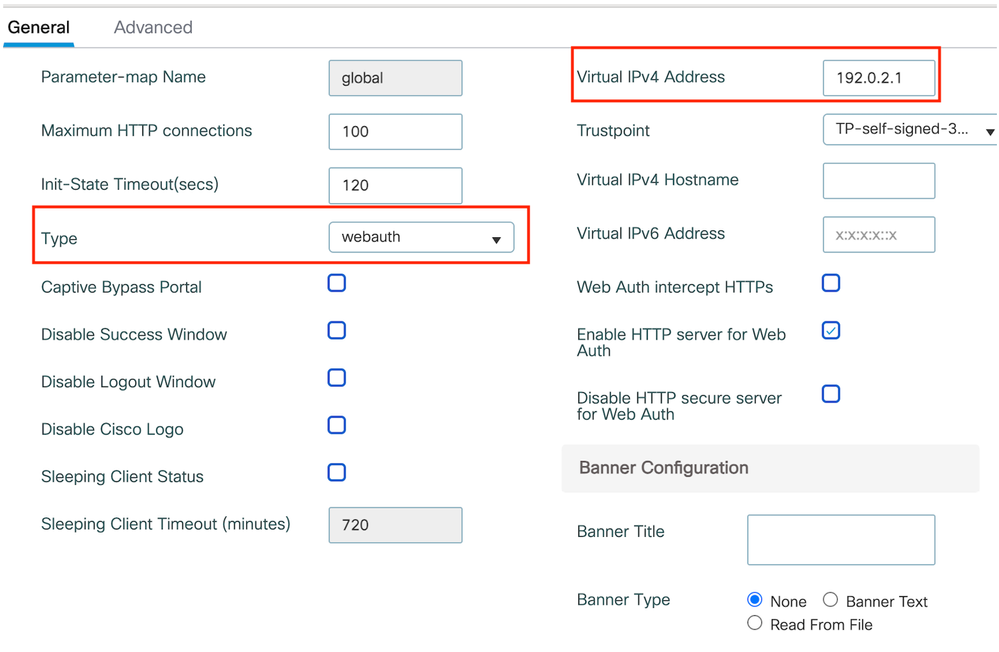

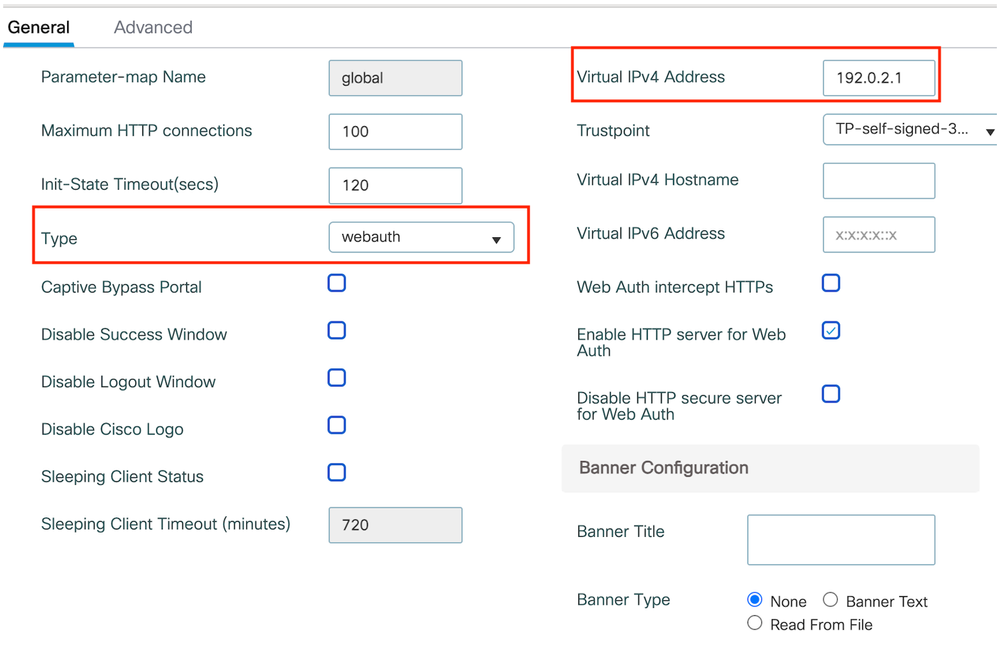

Etapa 1: Navegue até Configuration > Security > Web Auth, selecione Global, verifique o endereço IP virtual do controlador e o mapeamento de pontos confiáveis e verifique se o tipo está definido como webauth.

Mapa de parâmetros globais

Mapa de parâmetros globais

Observação: a interceptação de Web Auth HTTPs é uma configuração opcional. Se o redirecionamento de HTTPS for necessário, a opção HTTPS de interceptação de Autenticação da Web deverá ser habilitada. No entanto, essa configuração não é recomendada, pois aumenta o uso da CPU.

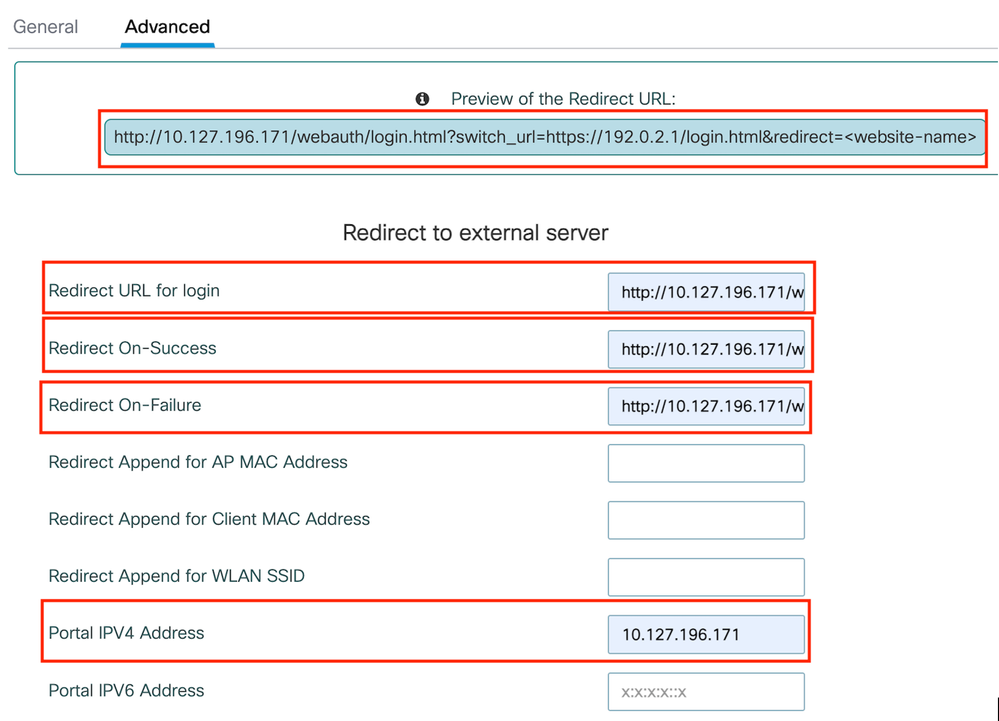

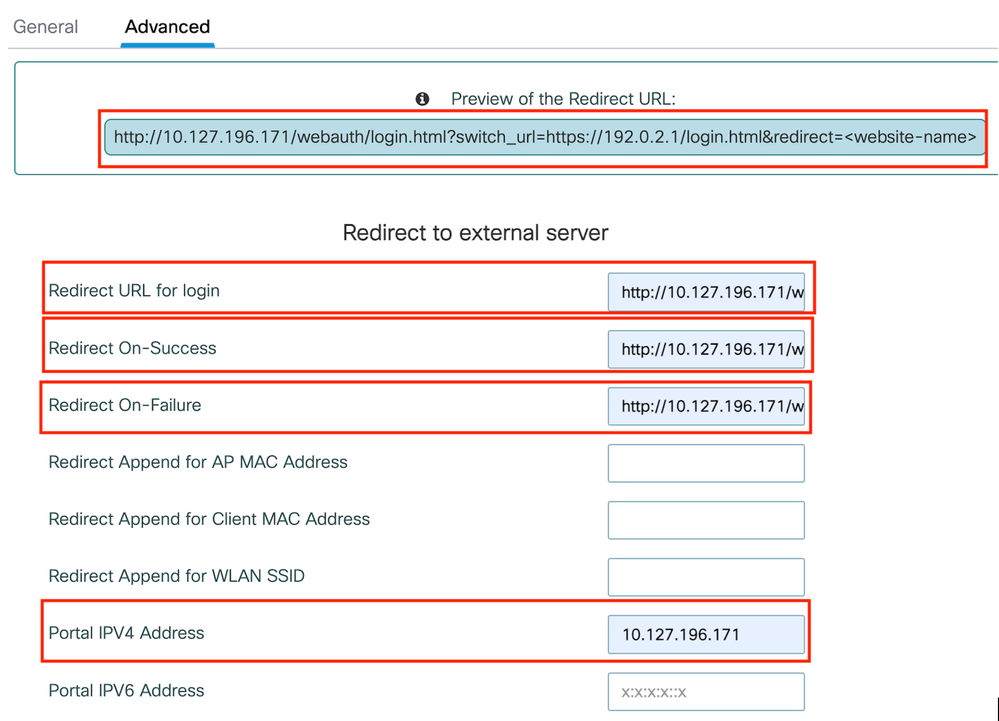

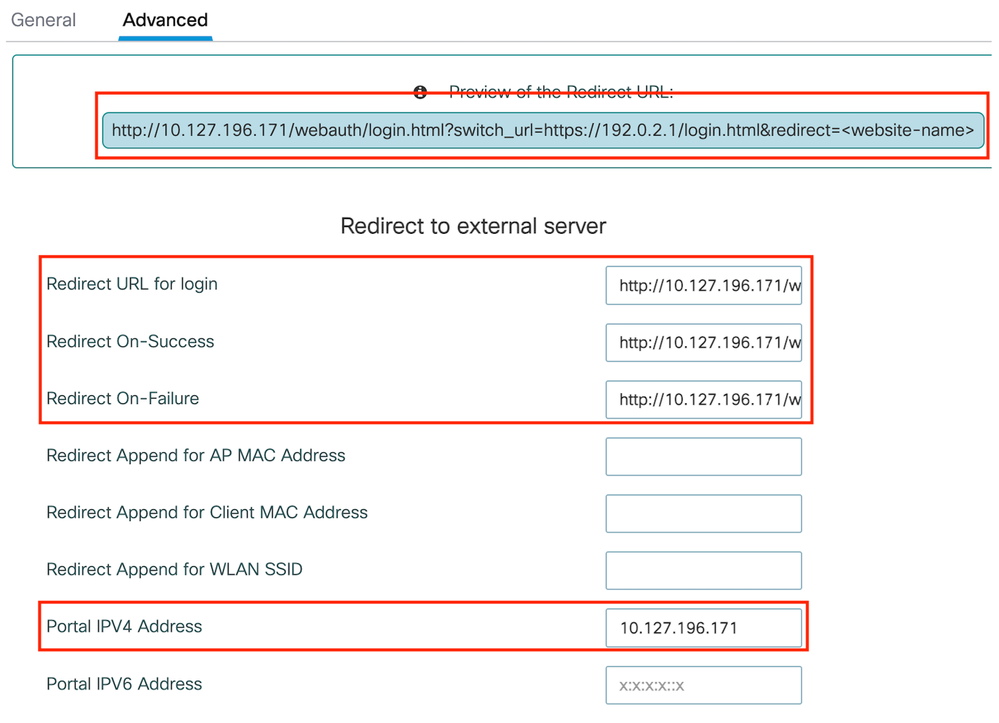

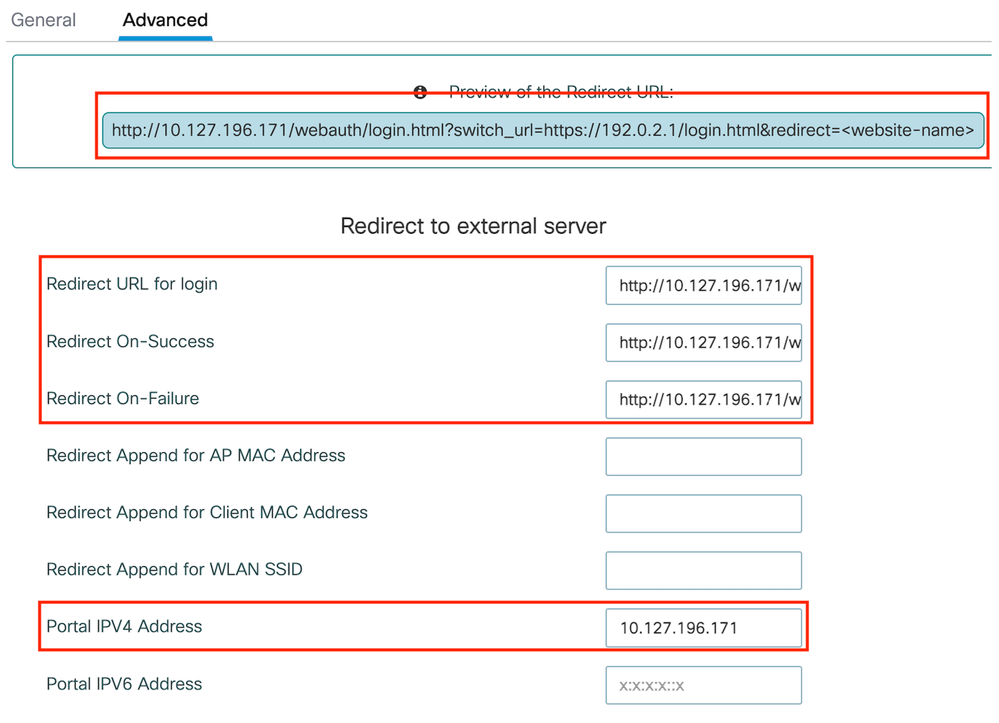

Etapa 2: Na guia Avançado, configure o URL da página da Web externa para o redirecionamento do cliente. Defina "Redirect URL for Login" e "Redirect On-Failure"; "Redirect On-Success" é opcional. Depois de configurada, uma visualização da URL de redirecionamento é exibida no perfil Web Auth.

Guia Avançado

Guia Avançado

Configuração de CLI

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

redirect for-login http://10.127.196.171/webauth/login.html

redirect on-success http://10.127.196.171/webauth/logout.html

redirect on-failure http://10.127.196.171/webauth/failed.html

redirect portal ipv4 10.127.196.171

intercept-https-enable

trustpoint TP-self-signed-3915430211

webauth-http-enable

Observação: neste cenário, o mapa de parâmetros globais é usado. De acordo com o requisito, configure um mapa de parâmetros da Web personalizado selecionando Adicionar e, defina o URL de redirecionamento na guia Avançado. As configurações de Ponto de Confiança e IP Virtual são herdadas do perfil global.

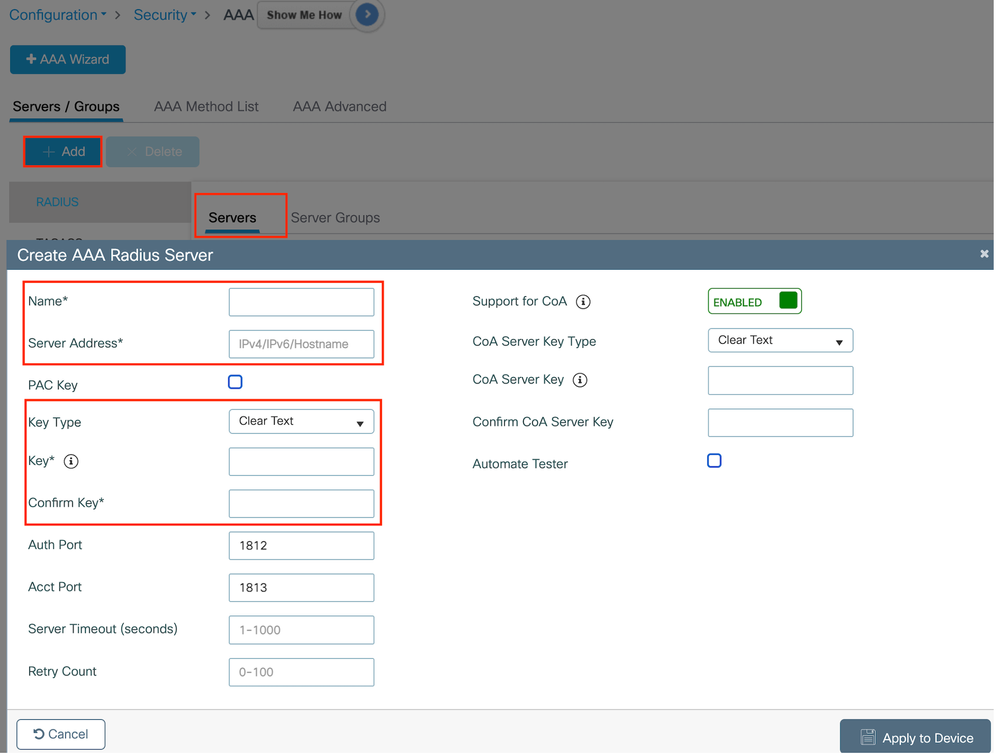

Configurações de AAA:

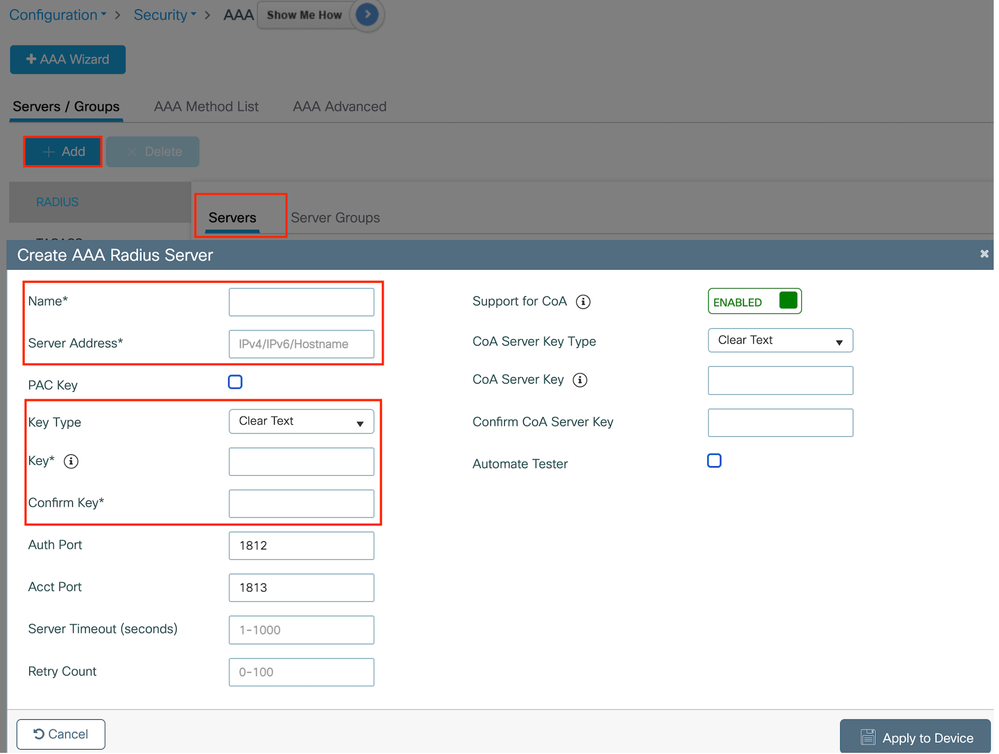

Etapa 1: Crie um servidor Radius:

Navegue para Configuration > Security > AAA, clique em "Add" na seção Server/Group e, na página "Create AAA Radius Server", insira o nome do servidor, o endereço IP e o segredo compartilhado.

Configuração de servidor RADIUS

Configuração de servidor RADIUS

Configuração de CLI

radius server ISE-Auth

address ipv4 10.197.224.122 auth-port 1812 acct-port 1813

key *****

server name ISE-Auth

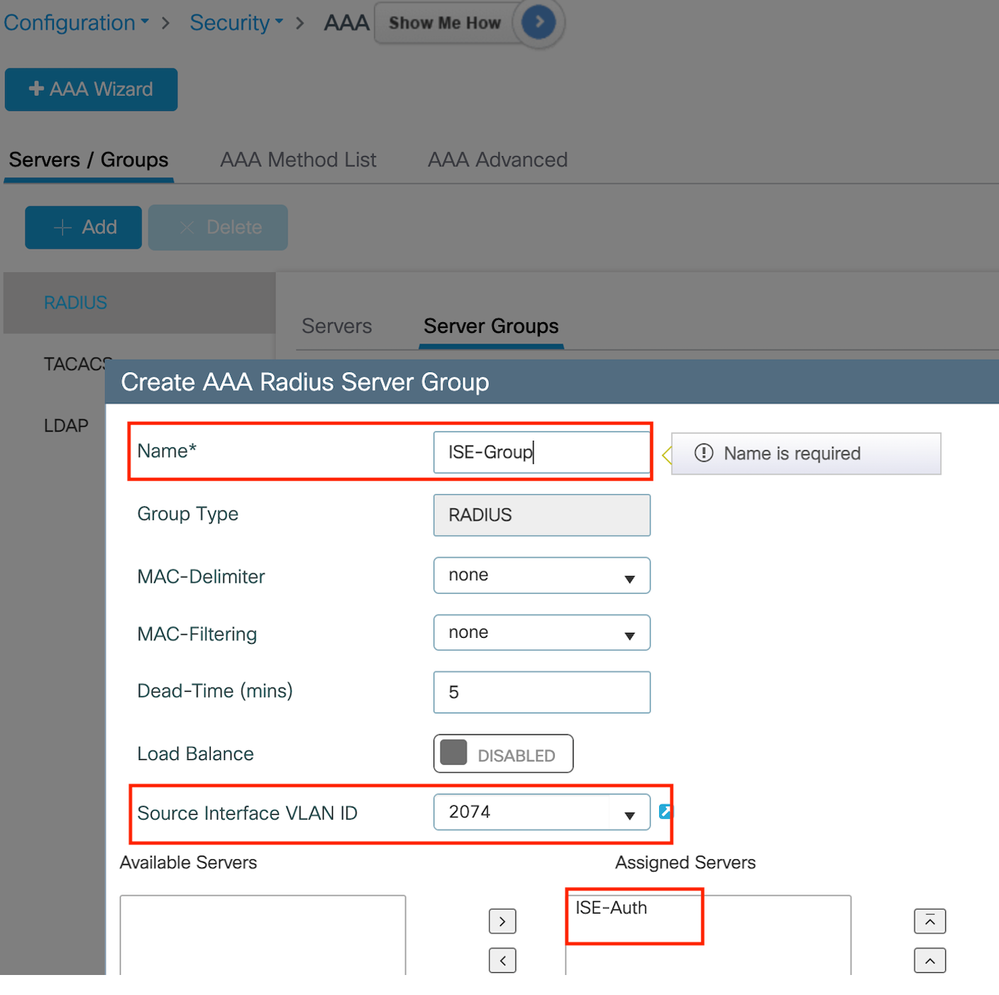

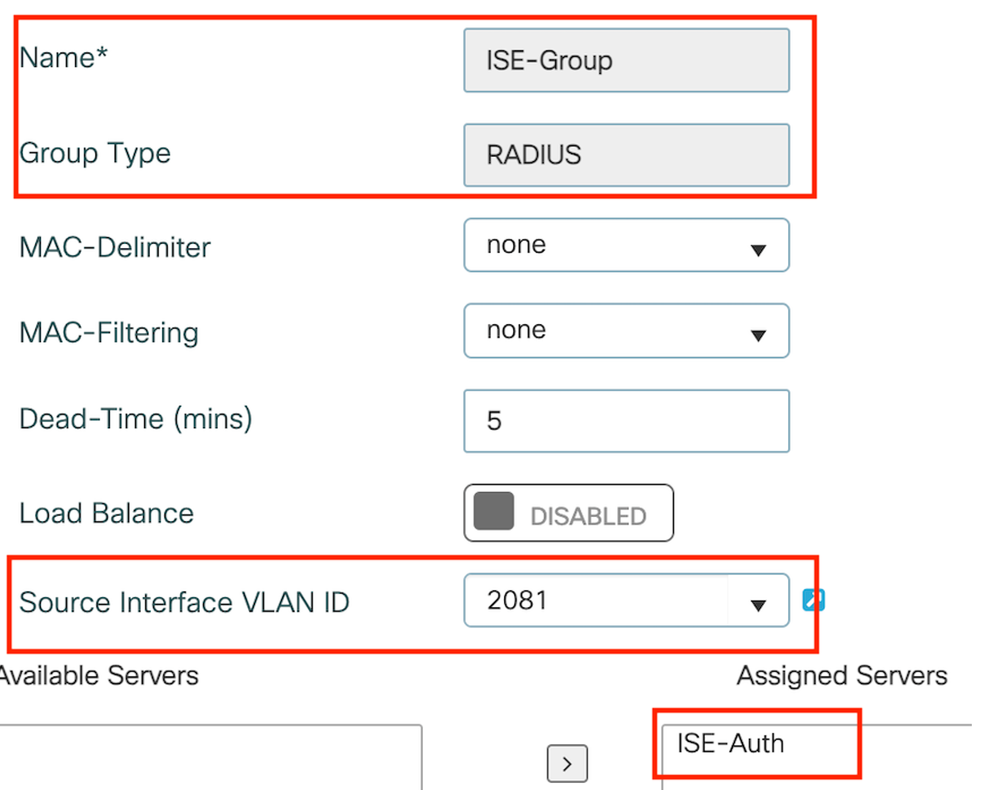

Etapa 2: Crie um grupo de servidores RADIUS:

Selecione "Adicionar" na seção Grupos de servidores para definir um grupo de servidores e alternar os servidores a serem incluídos na configuração do grupo.

Grupo de servidores Radius

Grupo de servidores Radius

Configuração de CLI

aaa group server radius ISE-Group

server name ISE-Auth

ip radius source-interface Vlan2074

deadtime 5

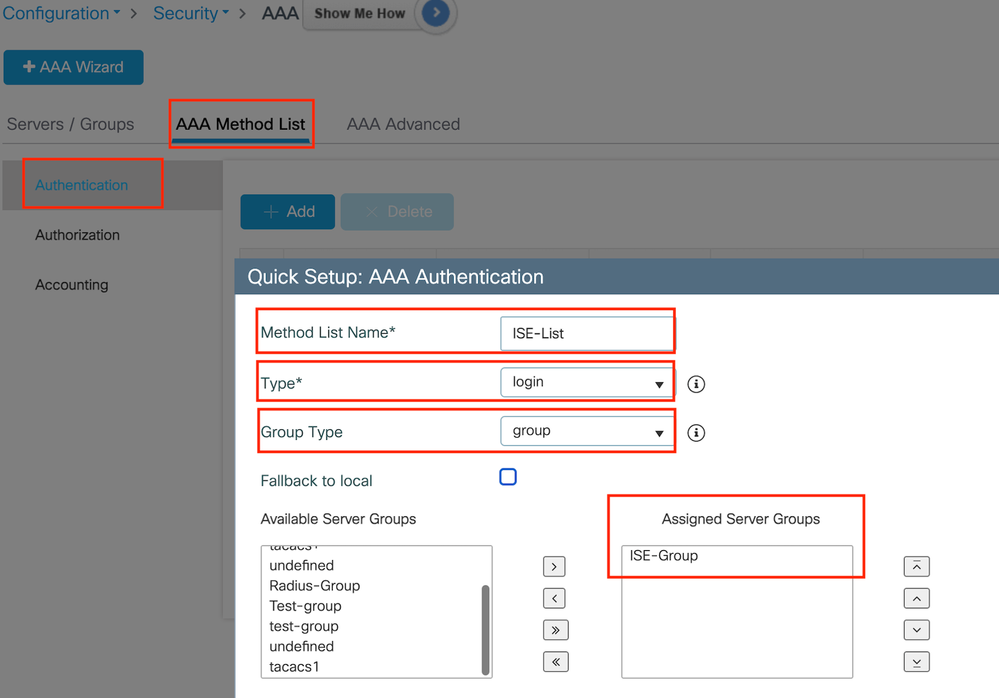

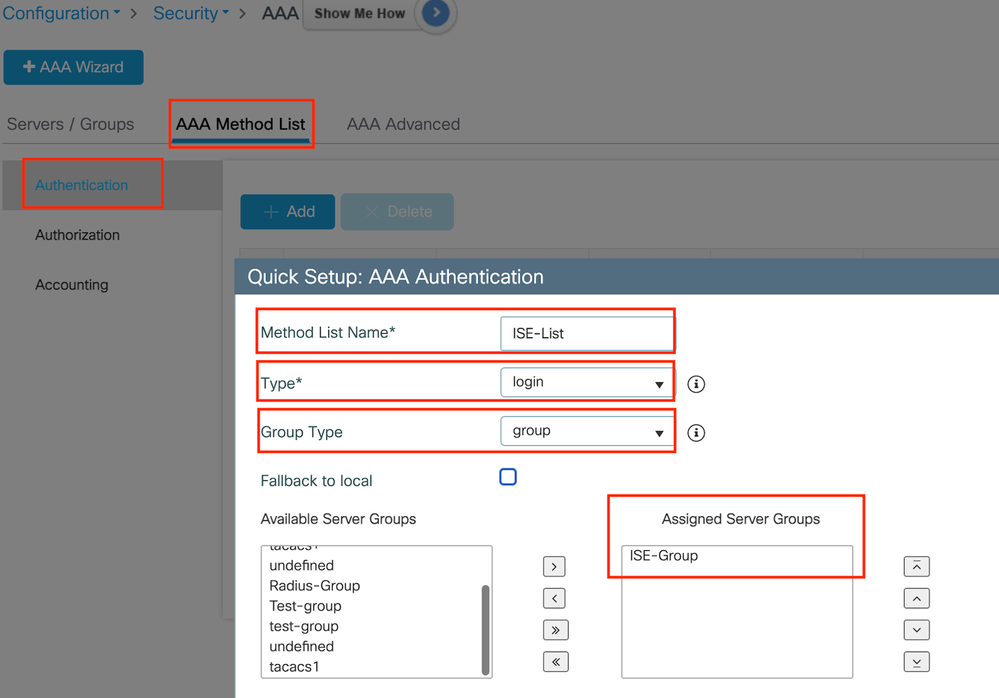

Etapa 3: Configure a lista de métodos AAA:

Navegue até a guia AAA Method List (Lista de métodos AAA), selecione Add (Adicionar) em Authentication (Autenticação), defina um nome de lista de métodos com Type (Tipo) como "login" (login) e Group type (Tipo de grupo) como "Group" (Grupo) e mapeie o grupo de servidores de autenticação configurado na seção Assigned Server Group (Grupo de servidores atribuídos).

Lista de métodos de autenticação

Lista de métodos de autenticação

Configuração de CLI

aaa authentication login ISE-List group ISE-Group

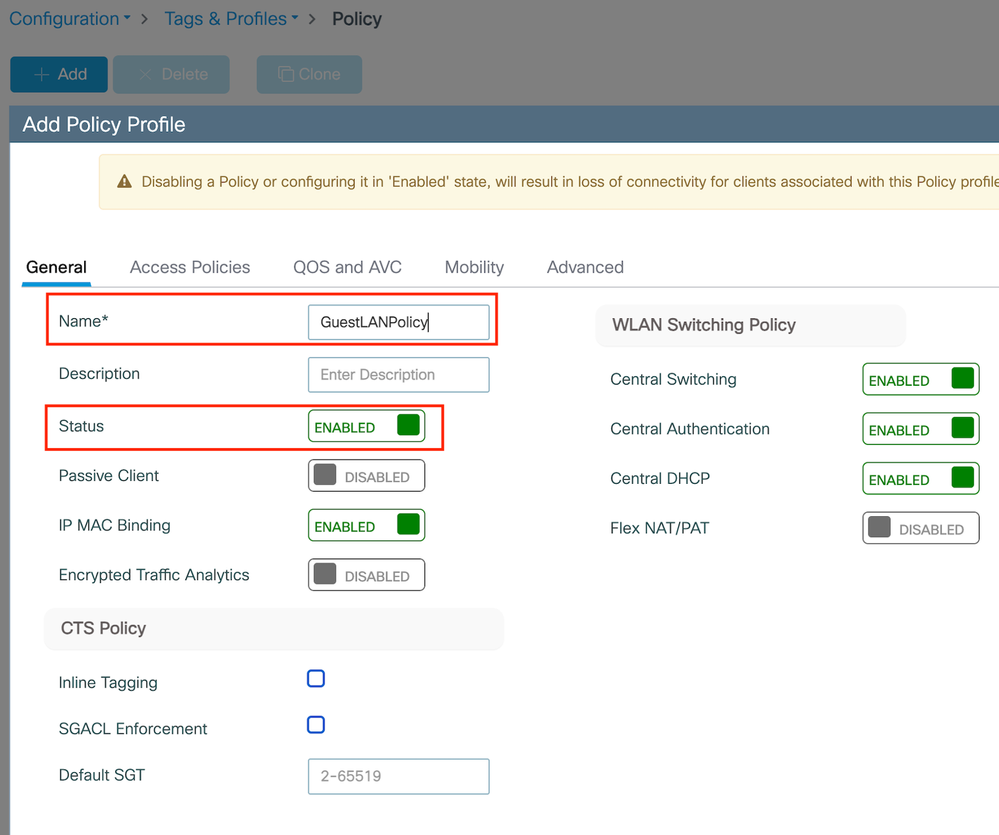

Configurar perfil de Diretiva

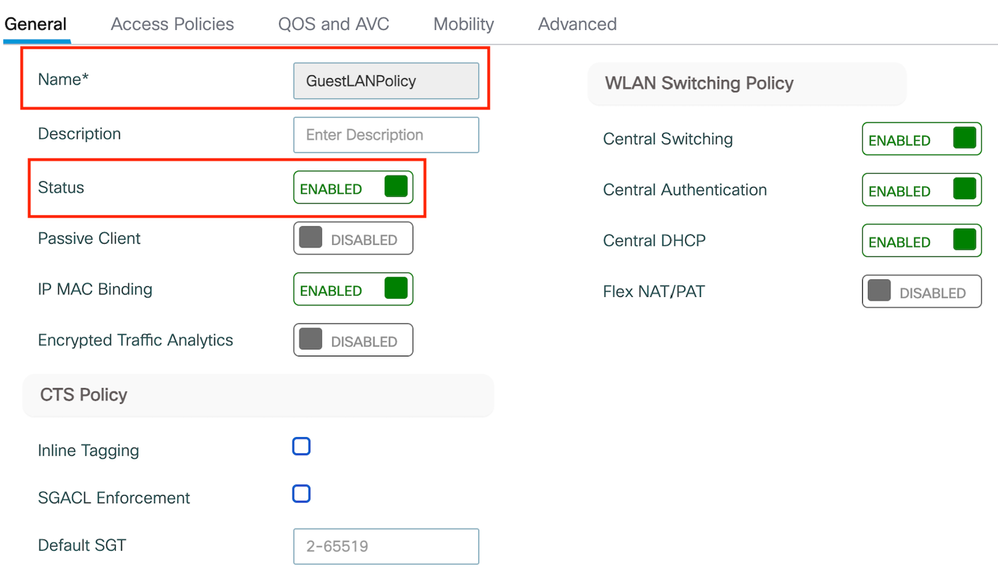

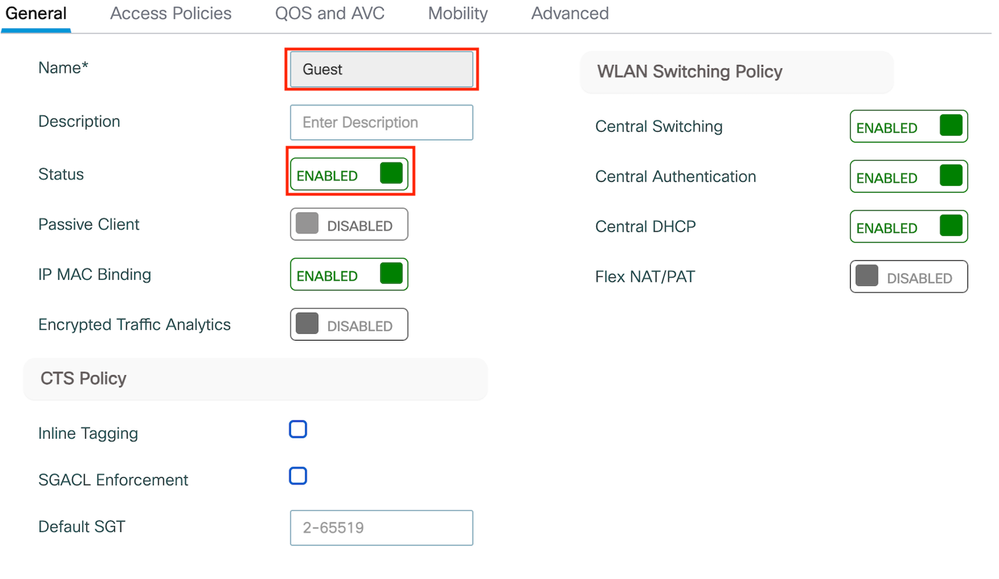

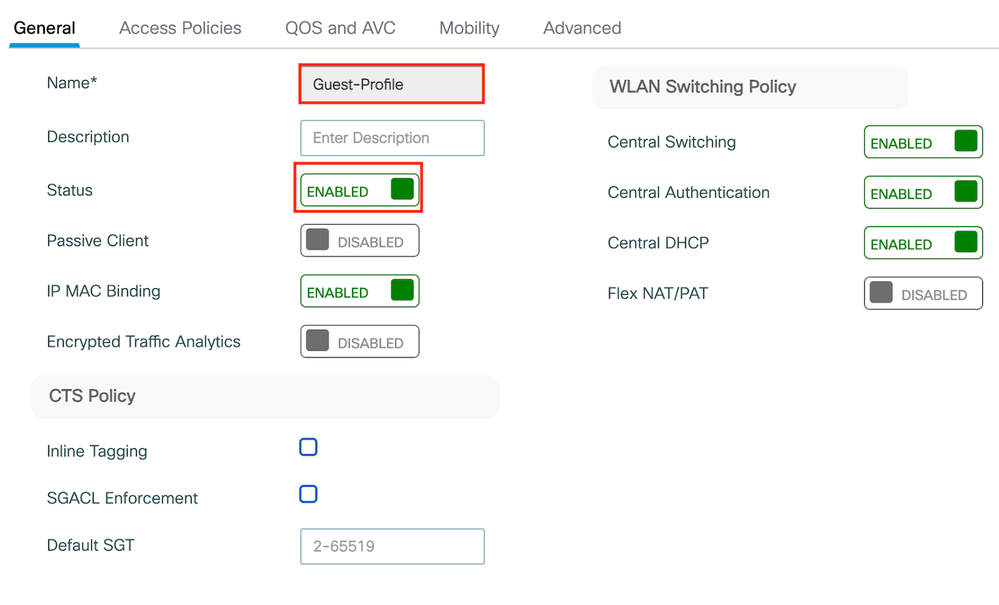

Etapa 1: Navegue até Configuration > Tags & Profiles > Policy, nomeie seu novo perfil na guia General e ative-o usando a alternância de status.

Perfil da política

Perfil da política

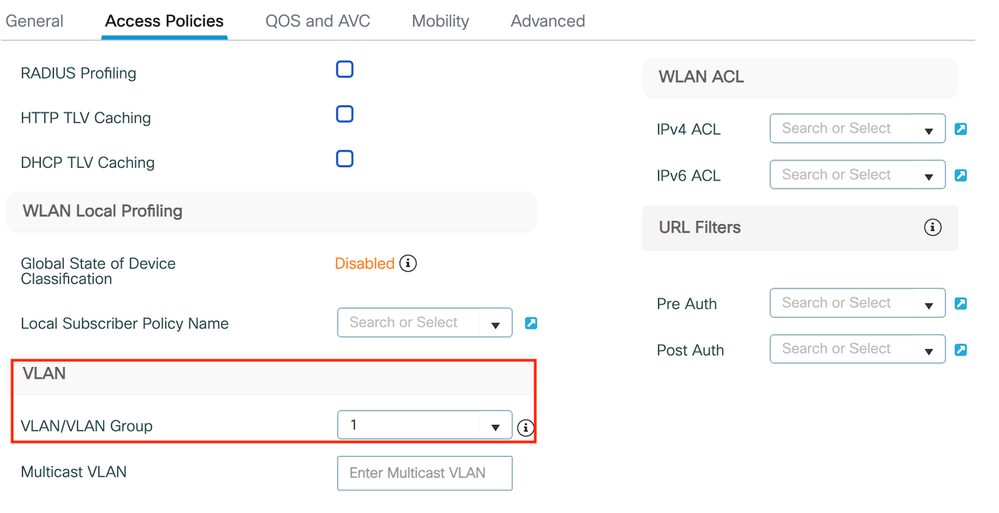

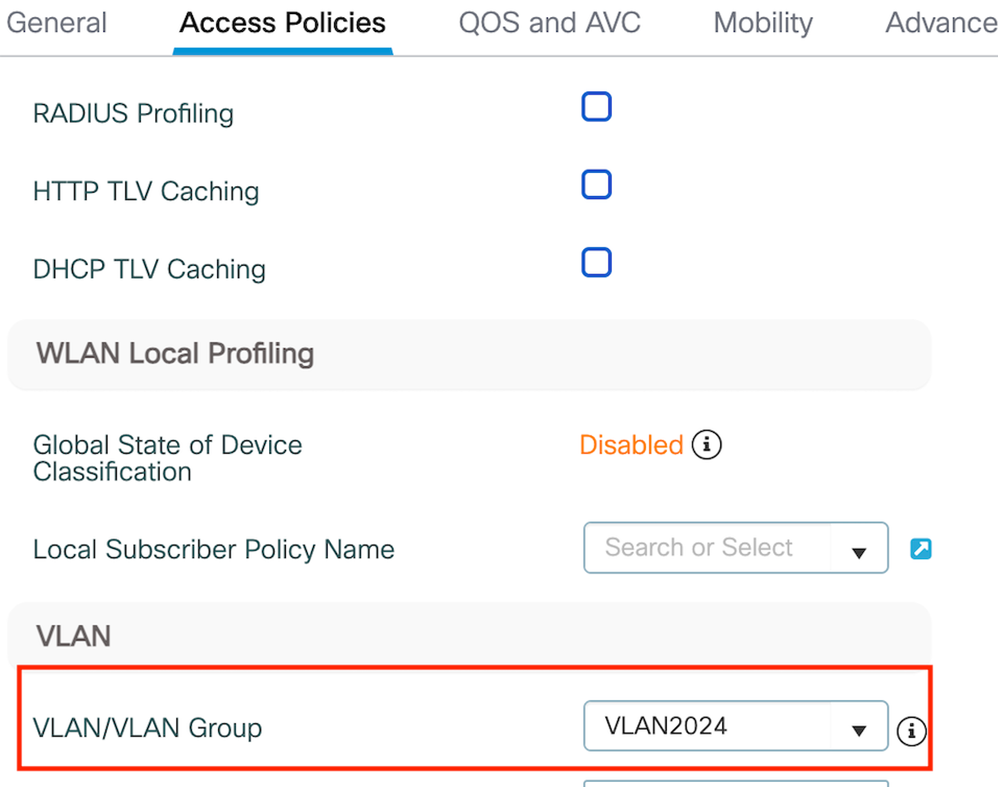

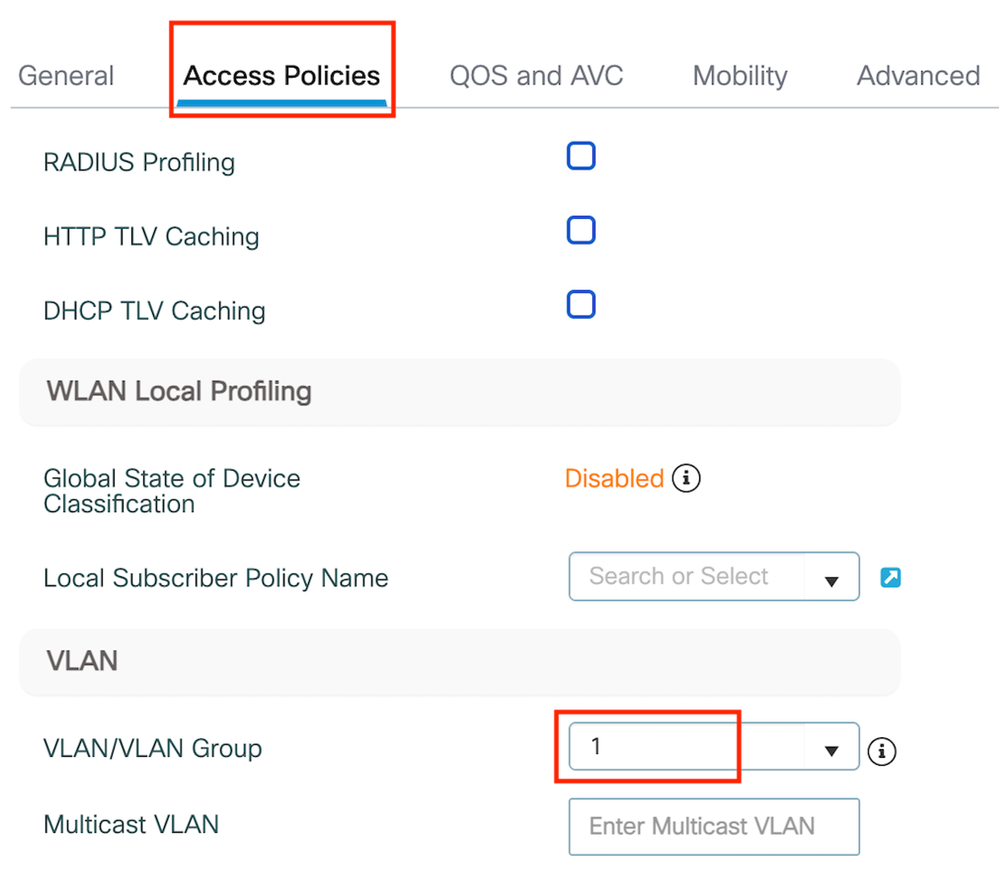

Etapa 2: na guia Access Policies, atribua uma vlan aleatória quando o mapeamento da vlan for concluído no controlador âncora. Neste exemplo, a vlan 1 está configurada

Guia Política de acesso

Guia Política de acesso

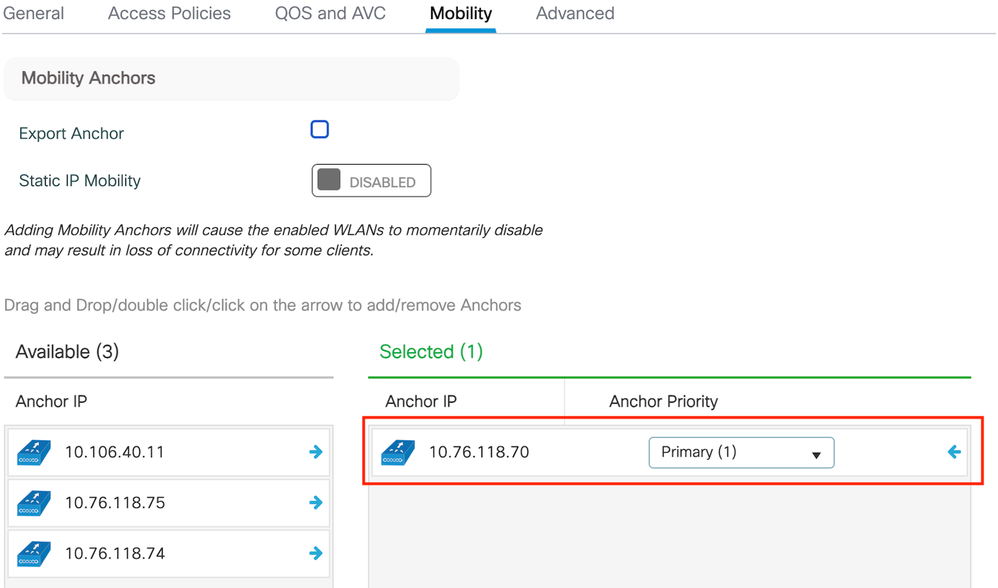

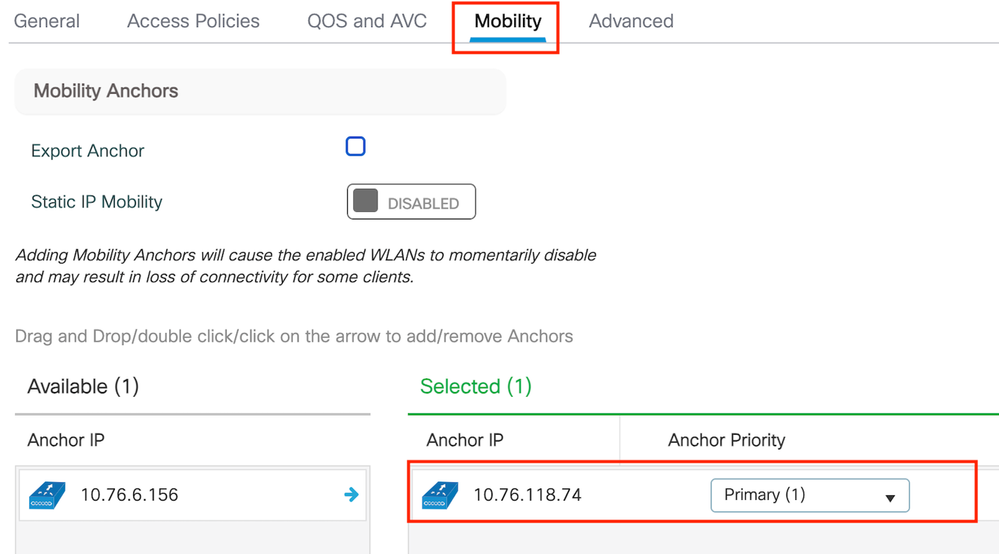

Etapa 3:Na guia Mobility, alterne o controlador Anchor para Primary (1) e, opcionalmente, configure os túneis de mobilidade Secondary (Secundária) e Tertiary (Terciária) para requisitos de redundância

Mapa de mobilidade

Mapa de mobilidade

Configuração de CLI

wireless profile policy GuestLANPolicy

mobility anchor 10.76.118.70 priority 1

no shutdown

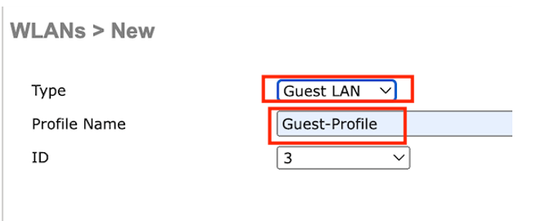

Configurar perfil de LAN de convidado

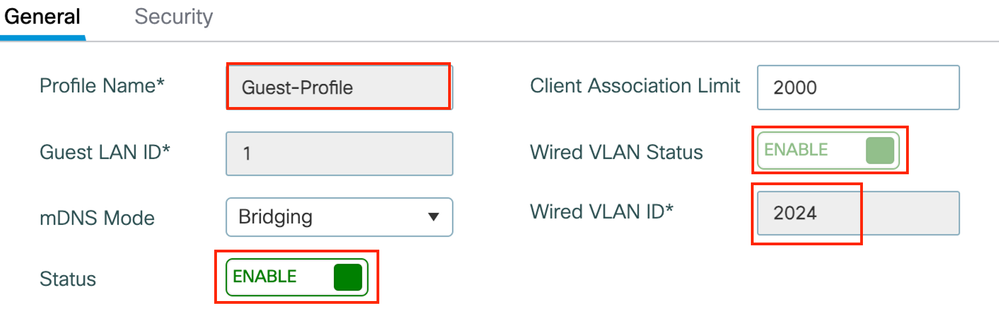

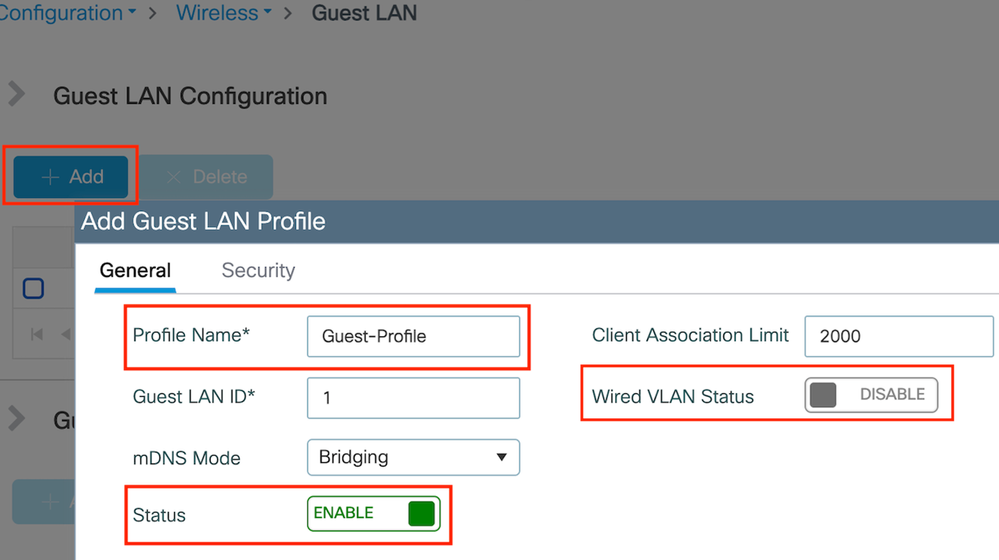

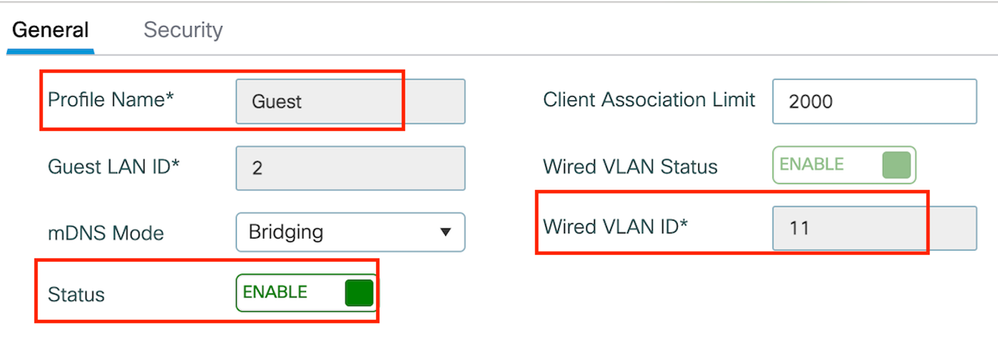

Etapa 1: Navegue até Configuration > Wireless > Guest LAN, selecione Add, configure um nome de perfil exclusivo, habilite a VLAN com fio, insira o ID da VLAN para usuários convidados com fio e alterne o status do perfil para Enabled.

Perfil de LAN de convidado

Perfil de LAN de convidado

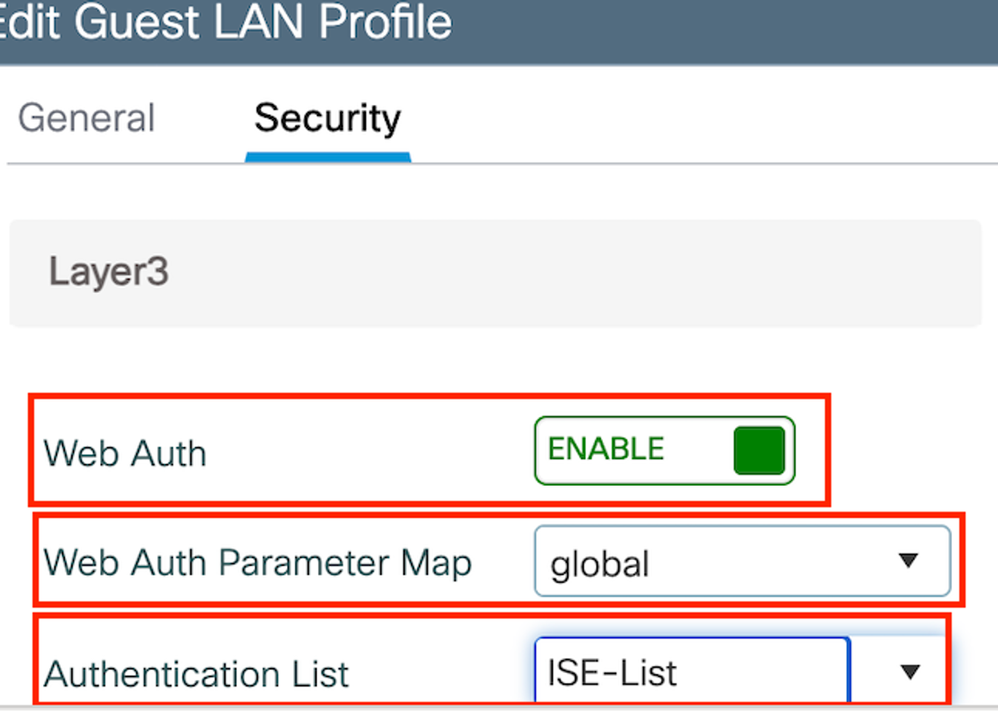

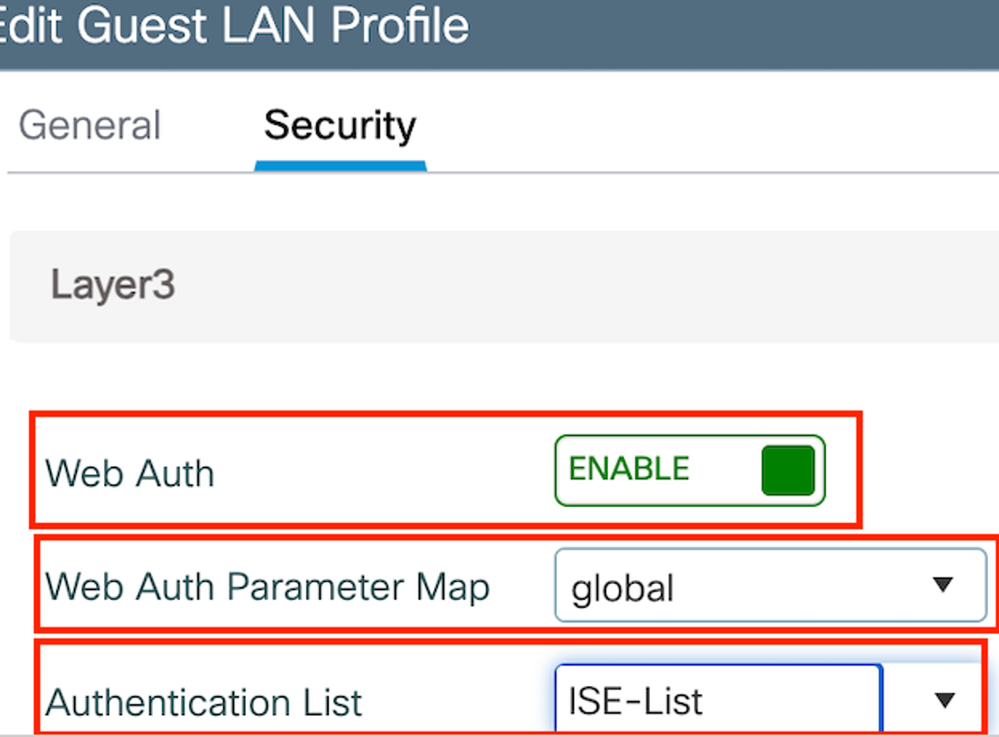

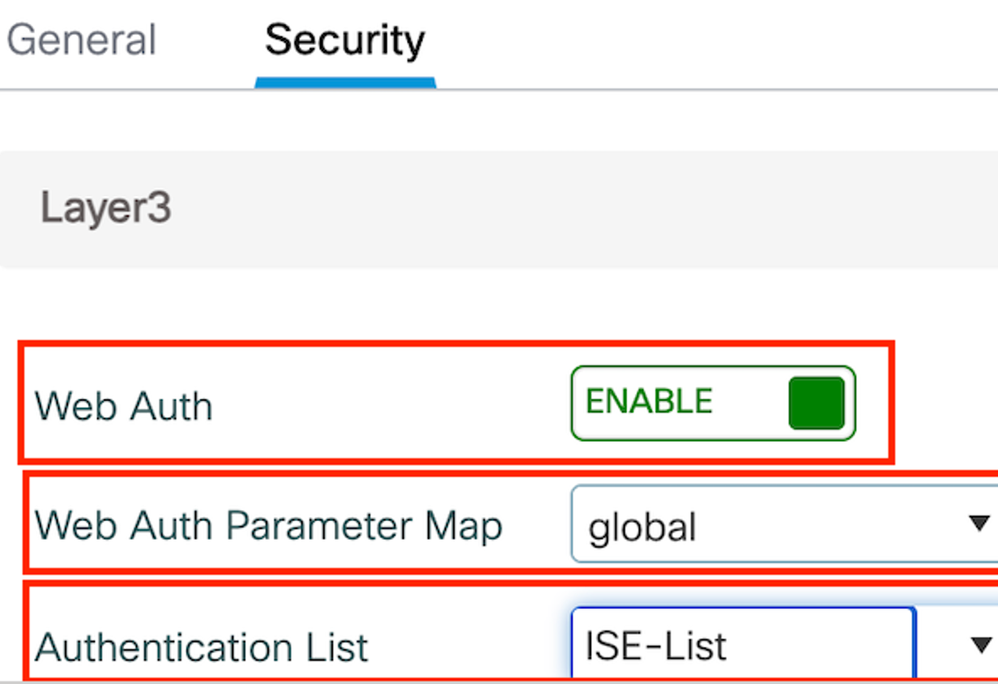

Etapa 2: na guia Segurança, ative a Autenticação da Web, mapeie o mapa do parâmetro Autenticação da Web e selecione o servidor Radius na lista suspensa Autenticação.

Guia Segurança de LAN de convidado

Guia Segurança de LAN de convidado

Configuração de CLI

guest-lan profile-name Guest-Profile 1 wired-vlan 2024

security web-auth authentication-list ISE-List

security web-auth parameter-map globalMAP de LAN de convidado

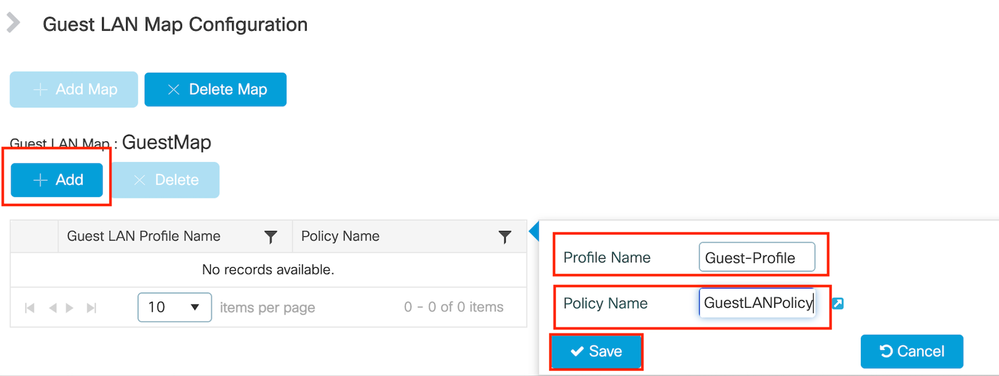

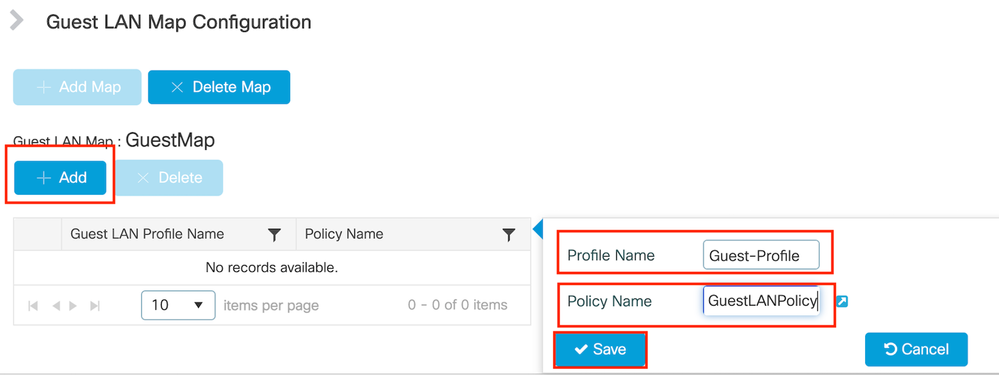

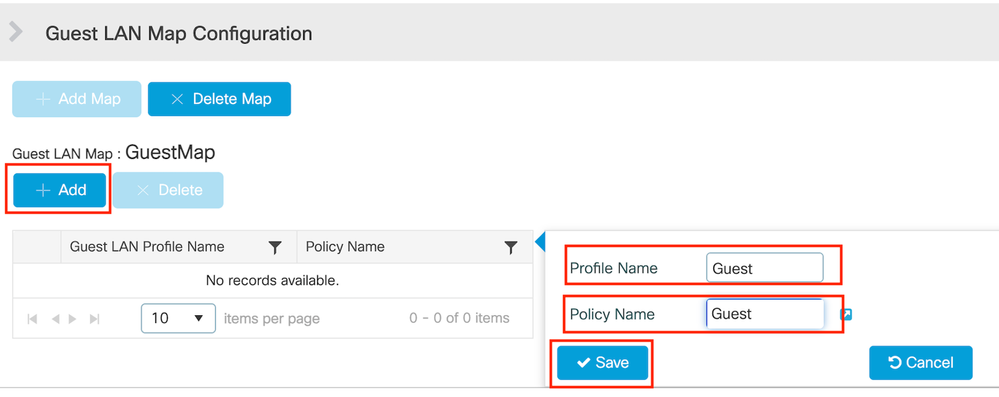

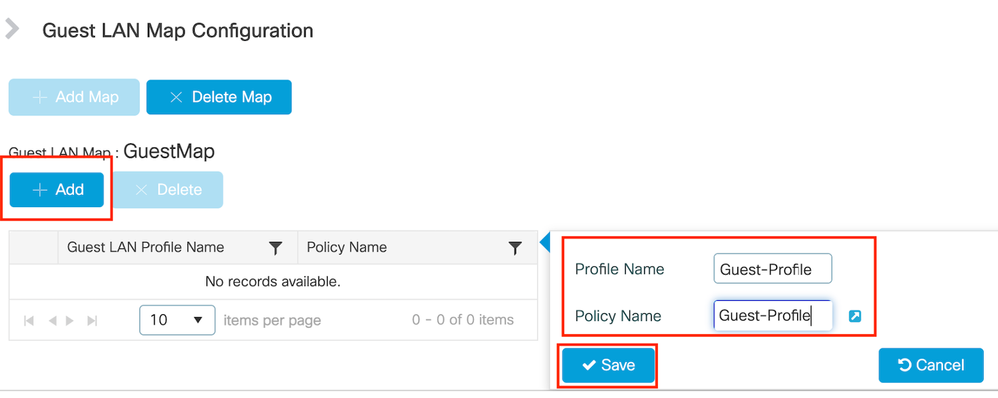

Navegue até Configuration > Wireless > Guest LAN.

Na seção de configuração Guest LAN MAP, selecione Add e mapeie o perfil Policy e o perfil Guest LAN

MAP de LAN de convidado

MAP de LAN de convidado

Configuração de CLI

wireless guest-lan map GuestMap

guest-lan Guest-Profile policy GuestLANPolicy

Configuração na WLC Anchor 9800

Configurar mapa de parâmetros da Web

Etapa 1: Navegue até Configuration > Security > Web Auth, selecione Global, verifique o endereço IP virtual do controlador e o mapeamento de pontos confiáveis e verifique se o tipo está definido como webauth.

Mapa de parâmetros globais

Mapa de parâmetros globais

Etapa 2: Na guia Avançado, configure o URL da página da Web externa para o redirecionamento do cliente. Defina "Redirect URL for Login" e "Redirect On-Failure"; "Redirect On-Success" é opcional.

Depois de configurada, uma visualização da URL de redirecionamento é exibida no perfil Web Auth.

Guia Avançado

Guia Avançado

Configuração de CLI

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

redirect for-login http://10.127.196.171/webauth/login.html

redirect on-success http://10.127.196.171/webauth/logout.html

redirect on-failure http://10.127.196.171/webauth/failed.html

redirect portal ipv4 10.127.196.171

intercept-https-enable.

trustpoint TP-self-signed-3915430211

webauth-http-enable

Configurações de AAA:

Etapa 1: Crie um servidor Radius:

Navegue para Configuration > Security > AAA, clique em Add na seção Server/Group e, na página "Create AAA Radius Server", insira o nome do servidor, o endereço IP e o segredo compartilhado.

Configuração de servidor RADIUS

Configuração de servidor RADIUS

Configuração de CLI

radius server ISE-Auth

address ipv4 10.197.224.122 auth-port 1812 acct-port 1813

key *****

server name ISE-Auth

Etapa 2: Crie um grupo de servidores RADIUS:

Selecione Add na seção Server Groups para definir um grupo de servidores e alternar os servidores a serem incluídos na configuração do grupo.

Grupo de raio de âncora

Grupo de raio de âncora

Configuração de CLI

aaa group server radius ISE-Group

server name ISE-Auth

ip radius source-interface Vlan2081

deadtime 5

Etapa 3: Configure a lista de métodos AAA:

Navegue até a guia AAA Method List, selecione Add em Authentication, defina um nome de lista de métodos com Type como "login" e Group type como "Group" e mapeie o grupo de servidores de autenticação configurado na seção Assigned Server Group.

Lista de métodos de autenticação

Lista de métodos de autenticação

Configuração de CLI

aaa authentication login ISE-List group ISE-GroupConfigurar perfil de Diretiva

Etapa 1: Navegue até Configuration > Tag & Profiles > Policy, configure o perfil de política com o mesmo nome do controlador externo e habilite o perfil.

Perfil de política de âncora

Perfil de política de âncora

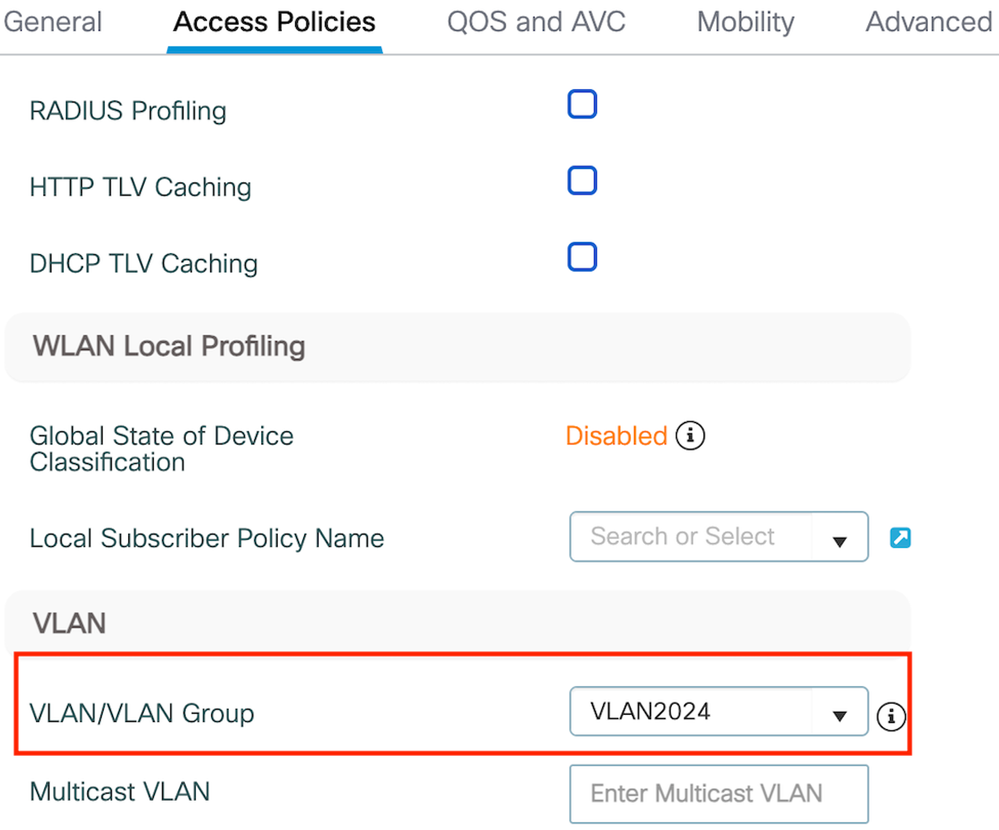

Etapa 2: nas Políticas de acesso, mapeie a vlan do cliente com fio na lista suspensa

Guia Access Policies (Políticas de acesso)

Guia Access Policies (Políticas de acesso)

Observação: a configuração do perfil de política deve corresponder nos controladores Externo e Âncora, exceto na VLAN.

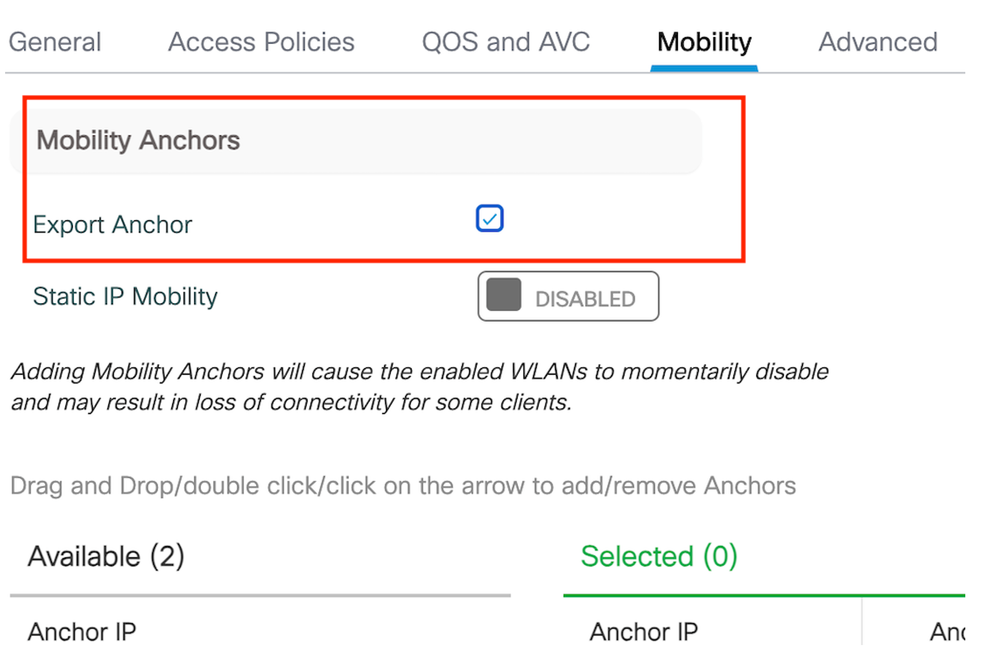

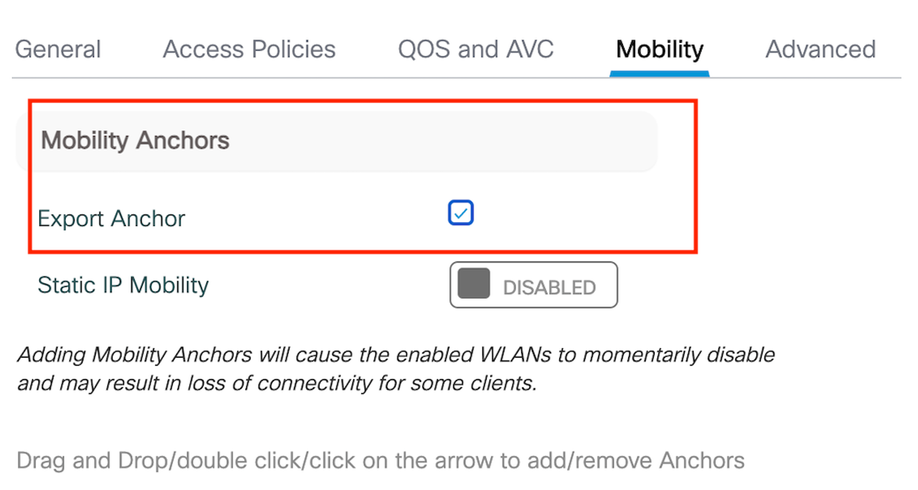

Etapa 3: Na guia Mobility, marque a caixa Export Anchor.

Exportar Âncora

Exportar Âncora

Observação: essa configuração designa a controladora Wireless LAN (WLC) 9800 como a WLC âncora para qualquer WLAN associada ao perfil de política especificado. Quando uma WLC 9800 externa redireciona clientes para a WLC âncora, ela fornece detalhes sobre a WLAN e o Perfil de política atribuído ao cliente. Isso permite que a WLC âncora aplique o perfil de política local apropriado com base nas informações recebidas.

Configuração de CLI

wireless profile policy GuestLANPolicy

mobility anchor

vlan VLAN2024

no shutdown

Configurar perfil de LAN de convidado

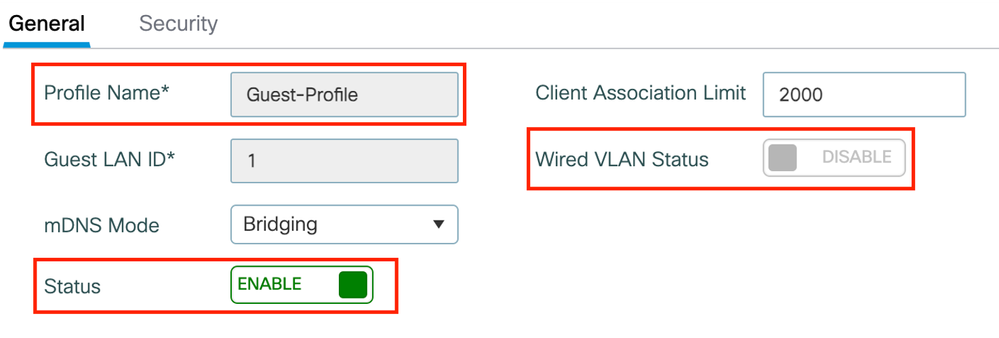

Etapa 1: Navegue até Configuration > Wireless > Guest LAN e selecione Add para criar e configurar o perfil de LAN de convidado. Verifique se o nome do perfil corresponde ao do controlador externo. Observe que a VLAN com fio deve ser desativada no controlador Anchor.

Perfil de LAN de convidado

Perfil de LAN de convidado

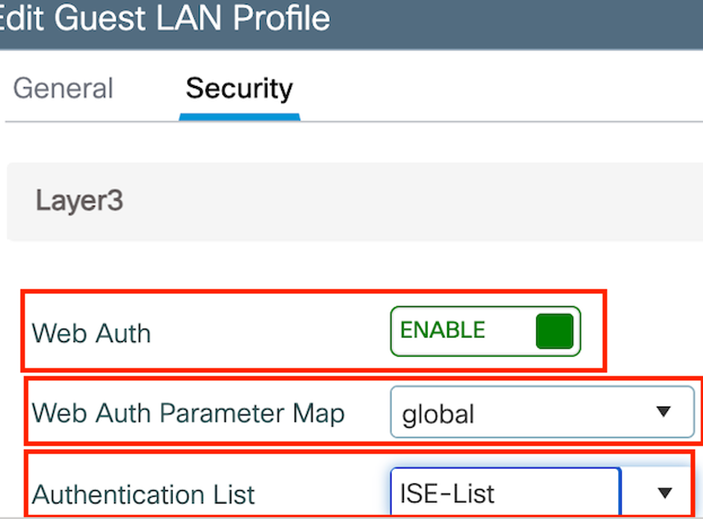

Etapa 2: nas configurações de segurança, habilite Web Auth e configure o mapa do parâmetro Web Auth e a Lista de autenticação.

Observação: a configuração do perfil de LAN de convidado deve ser idêntica entre os controladores Foreign e Anchor, exceto para o status da VLAN com fio

Configuração de CLI

guest-lan profile-name Guest-Profile 1

security web-auth authentication-list ISE-List

security web-auth parameter-map global

MAP de LAN de convidado

Etapa 1: Navegue até Configuration > Wireless > Guest LAN. Na seção de configuração Guest LAN MAP, selecione Add e mapeie o perfil de política para o perfil de Guest LAN.

MAP de LAN de convidado

MAP de LAN de convidado

wireless guest-lan map GuestMap

guest-lan Guest-Profile policy GuestLANPolicy

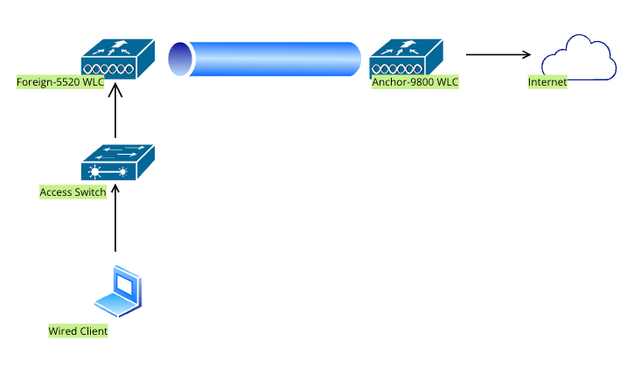

Configurar convidado com fio no Catalyst 9800 ancorado no controlador AireOS 5520

Topologia de rede

Topologia de rede

Configuração em WLC 9800 externa

Configurar mapa de parâmetros da Web

Etapa 1: Navegue até Configuration > Security > Web Auth e selecione Global. Verifique se o endereço IP virtual do controlador e do ponto de confiança estão mapeados corretamente no perfil, com o tipo definido como webauth.

Mapa de Parâmetros da Web

Mapa de Parâmetros da Web

Etapa 2: Na guia Avançado, especifique o URL da página da Web externa para o qual os clientes devem ser redirecionados. Configure a URL de redirecionamento para login e Redirecionar em caso de falha. A configuração Redirect On-Success é opcional.

Guia Avançado

Guia Avançado

Configuração de CLI

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

redirect for-login http://10.127.196.171/webauth/login.html

redirect on-success http://10.127.196.171/webauth/logout.html

redirect on-failure http://10.127.196.171/webauth/failed.html

redirect portal ipv4 10.127.196.171

trustpoint TP-self-signed-3010594951

webauth-http-enable

Observação: para a configuração AAA, consulte os detalhes de configuração fornecidos na seção "" para o WLC 9800 externo.

Configurar perfil de Diretiva

Etapa 1: Navegue até Configuration > Tags & Profiles > Policy. Selecione Add e, na guia General, forneça um nome para o perfil e ative a alternância de status.

Perfil de política

Perfil de política

Etapa 2: Na guia Access Policies (Políticas de acesso), atribua uma VLAN aleatória.

Políticas de acesso

Políticas de acesso

Etapa 3: Na guia Mobility, alterne o controlador Anchor e defina sua prioridade como Primary (Primário) (1)

Guia Mobilidade

Guia Mobilidade

Observação: o perfil de política da 9800 Foreign WLC deve corresponder ao perfil de LAN de convidado da 5520 Anchor WLC, exceto para a configuração de vlan

Configuração de CLI

wireless profile policy Guest

no accounting-interim

exclusionlist timeout 180

no flex umbrella dhcp-dns-option

mobility anchor 10.76.118.74 priority 1

no shutdown

Configurar perfil de LAN de convidado

Etapa 1: Navegue até Configuration > Wireless > Guest LAN e selecione Add. Configure um nome de perfil exclusivo e habilite a VLAN com fio, especificando a ID da VLAN dedicada para usuários convidados com fio. Por fim, alterne o status do perfil para Enabled.

Política de LAN de convidado

Política de LAN de convidado

Etapa 2: Na guia Security, ative Web Auth, mapeie o mapa do parâmetro Web Auth e selecione o servidor RADIUS na lista suspensa Authentication.

Guia Segurança

Guia Segurança

Observação: o nome do perfil de LAN de convidado deve ser o mesmo para a controladora 9800 Foreign e 5520 Anchor

Configuração de CLI

guest-lan profile-name Guest 2 wired-vlan 11

security web-auth authentication-list ISE-List

security web-auth parameter-map global

MAP de LAN de convidado

Etapa 1: Navegue até Configuration > Wireless > Guest LAN. Na seção de configuração Guest LAN MAP, selecione Add e mapeie o perfil de política para o perfil de LAN de convidado.

MAP de LAN de convidado

MAP de LAN de convidado

Configuração de CLI

wireless guest-lan map GuestMap

guest-lan Guest policy Guest

Configuração em Anchor 5520 WLC

Configurar Autenticação da Web

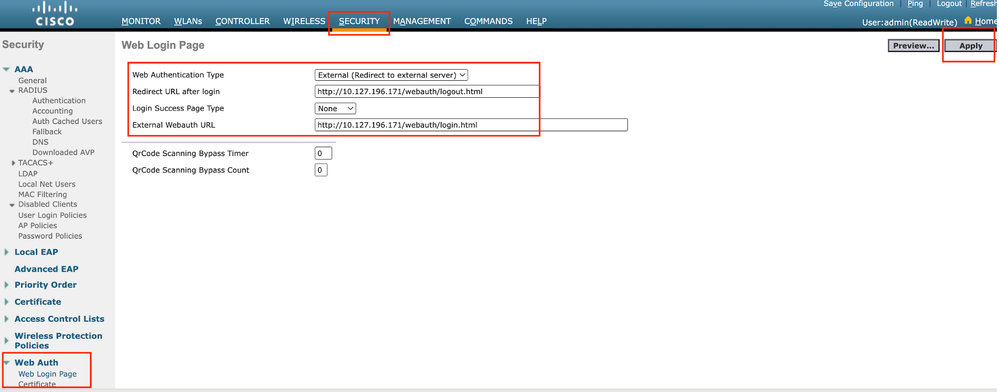

Etapa 1: Navegue até Segurança > Autenticação da Web > Página de logon na Web. Defina o tipo de Autenticação da Web como Externa (Redirecionar para servidor externo) e configure a URL de Autenticação da Web externa. A opção Redirect URL after login é opcional e pode ser configurada se os clientes precisarem ser redirecionados para uma página dedicada após a autenticação bem-sucedida.

Configurações de Web Auth

Configurações de Web Auth

Configurações de AAA:

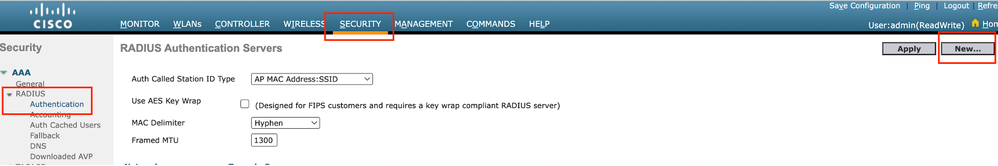

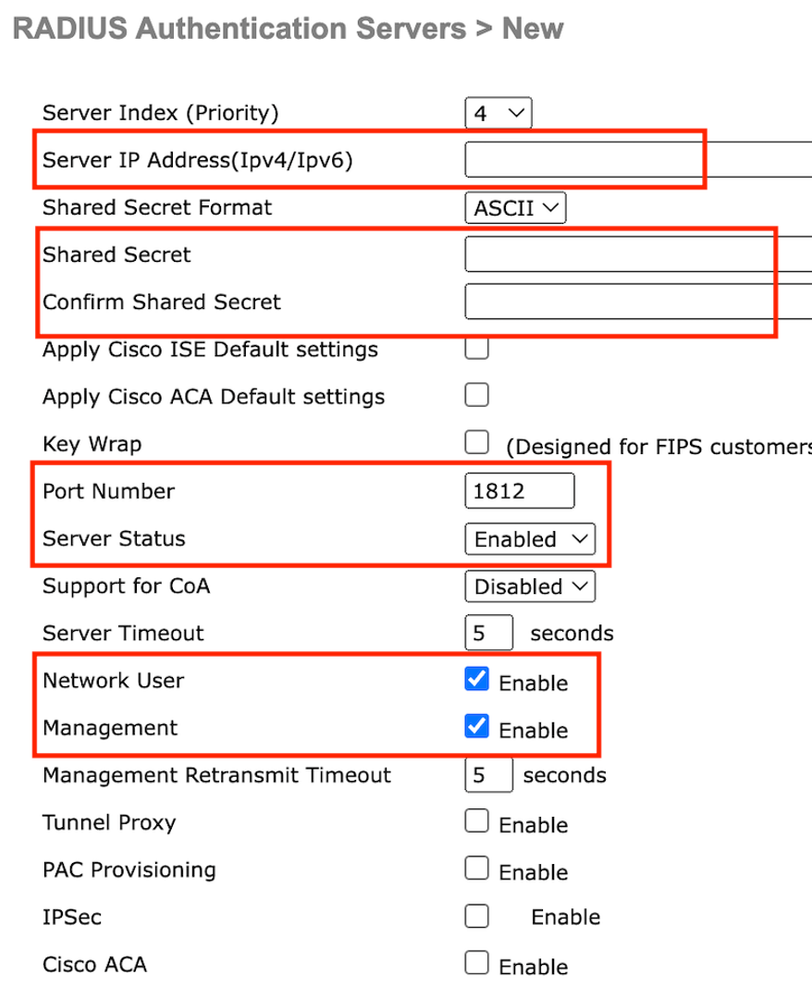

Etapa 1: Configure o servidor radius

Navegue até Security > Radius > Authentication > New.

Servidor Radius

Servidor Radius

Etapa 2: Configure o IP do servidor RADIUS e o segredo compartilhado no controlador. Alterne o status do servidor para Enabled e marque a caixa de seleção Network User.

Configuração do servidor

Configuração do servidor

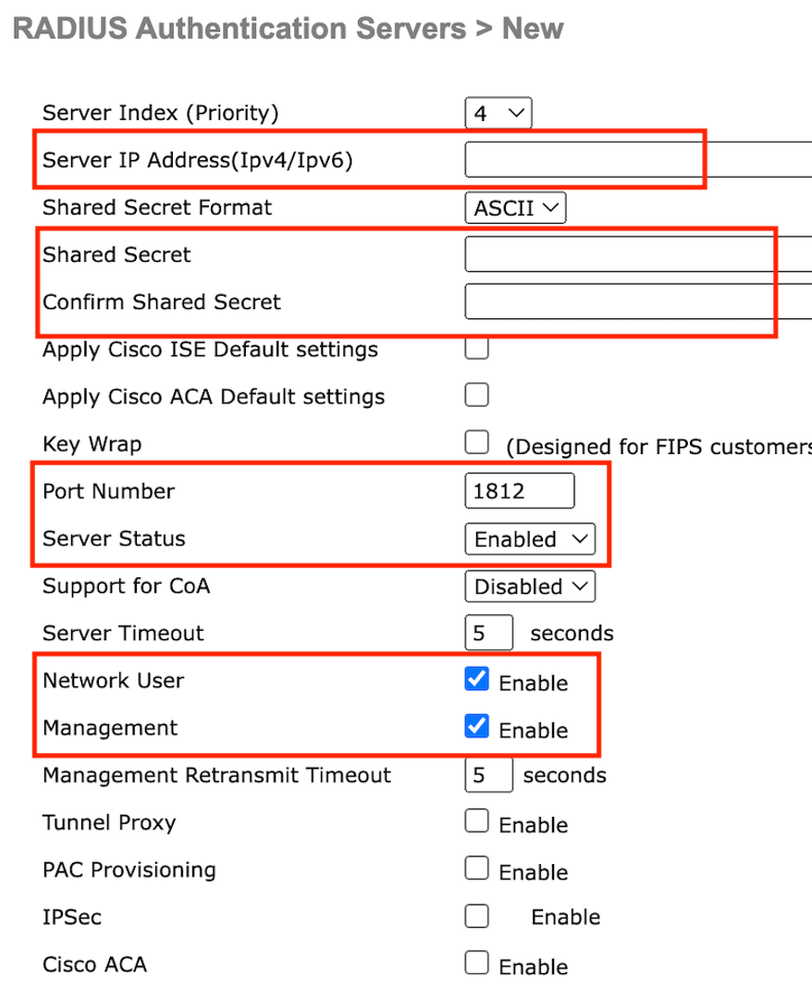

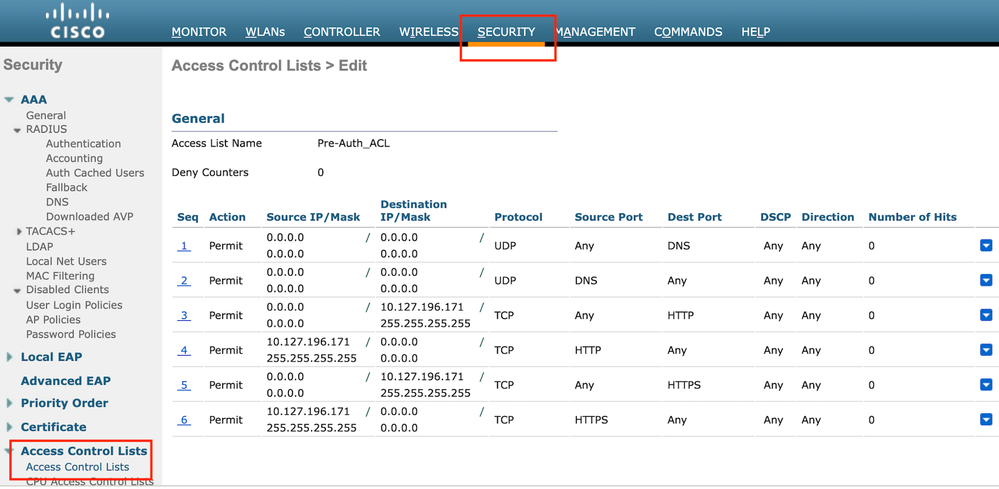

Configurar Lista de Controle de Acesso

Etapa 1: Navegue até Segurança > Lista de controle de acesso e selecione Novo. Crie uma ACL de pré-autenticação que permita o tráfego para o DNS e o servidor Web externo.

Lista de acesso para permitir o tráfego para o servidor Web

Lista de acesso para permitir o tráfego para o servidor Web

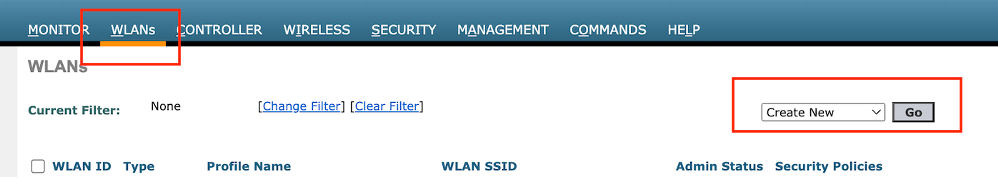

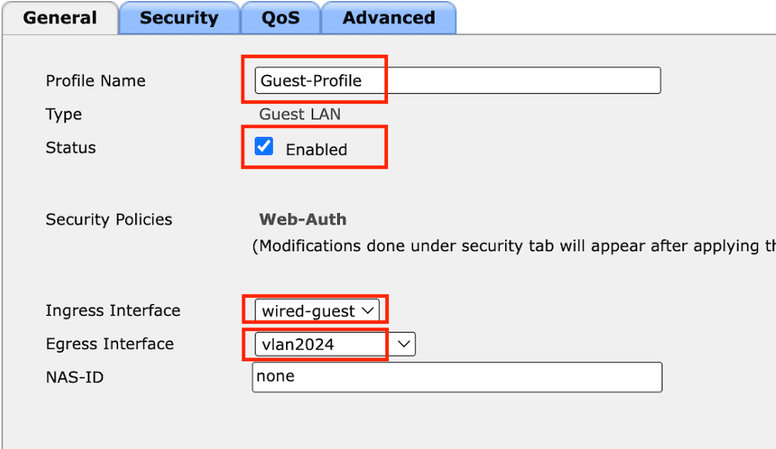

Configurar perfil de LAN de convidado

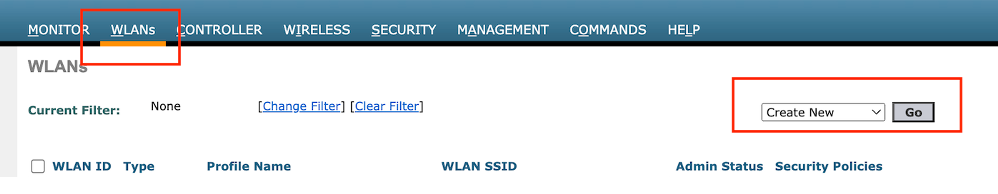

Etapa 1: Navegue até WLANs > selecione Create New .

Selecione Type como Guest LAN e configure o mesmo nome do perfil de política do controlador 9800 Foreign.

Criar LAN de Convidado

Criar LAN de Convidado

Perfil de LAN de convidado

Perfil de LAN de convidado

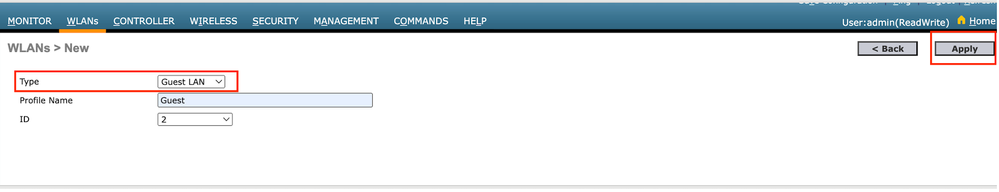

Etapa 2: Mapeie as interfaces de entrada e saída no perfil da LAN de convidado.

Neste caso, a interface de entrada não é nenhuma porque a interface de entrada é o túnel EoIP do controlador externo.

A interface de saída é a VLAN à qual o cliente com fio se conecta fisicamente .

Perfil de LAN de convidado

Perfil de LAN de convidado

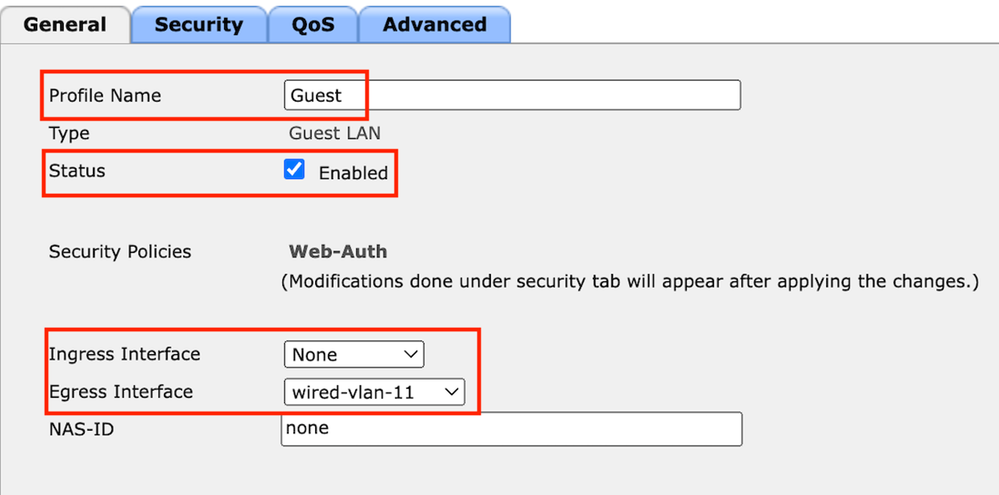

Etapa 3: Na guia Segurança, selecione a segurança da camada 3 como Autenticação da Web e mapeie a ACL de pré-autenticação.

Guia Segurança de LAN de convidado

Guia Segurança de LAN de convidado

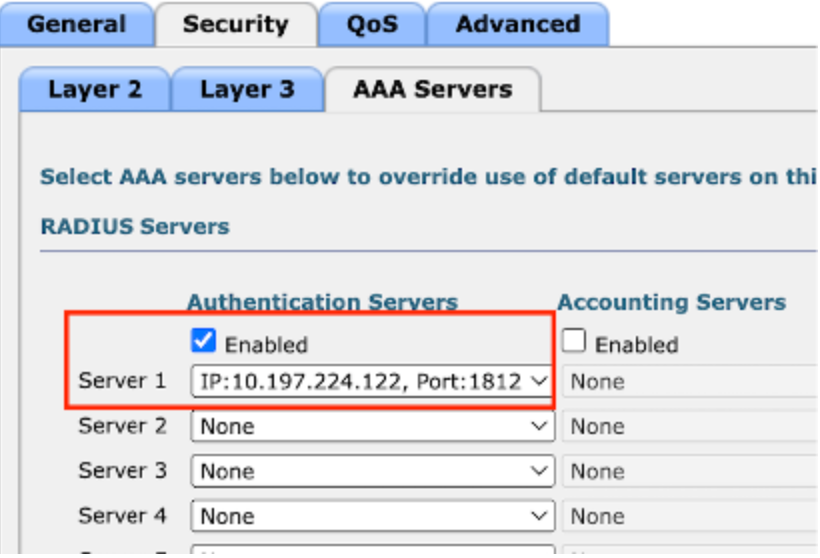

Etapa 4: Navegue até Security > AAA Server.

Selecione a lista suspensa e mapeie o servidor radius para o perfil de LAN de convidado.

Mapear o servidor radius para o perfil de LAN do convidado

Mapear o servidor radius para o perfil de LAN do convidado

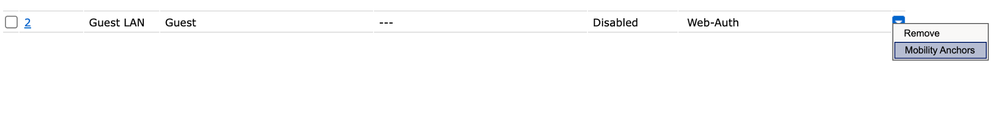

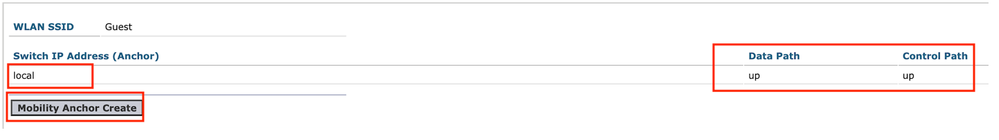

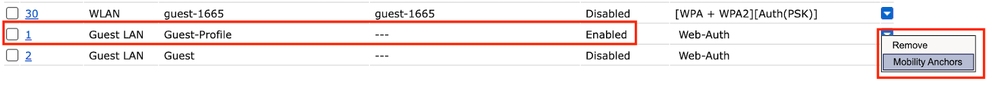

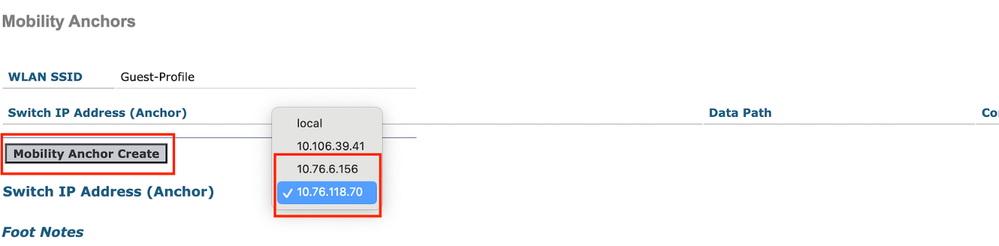

Etapa 5: Navegue até WLAN. Passe o mouse sobre o ícone suspenso do perfil de LAN de convidado e selecione Âncoras de mobilidade.

Etapa 6: Selecione Mobility Anchor Create para configurar o controlador como âncora de exportação para este perfil de LAN de convidado.

Criação de âncora de mobilidade

Criação de âncora de mobilidade

Configurar convidado com fio no AireOS 5520 ancorado no Catalyst 9800

Topologia de rede

Topologia de rede

Configuração em WLC 5520 Externo

Configuração da interface do controlador

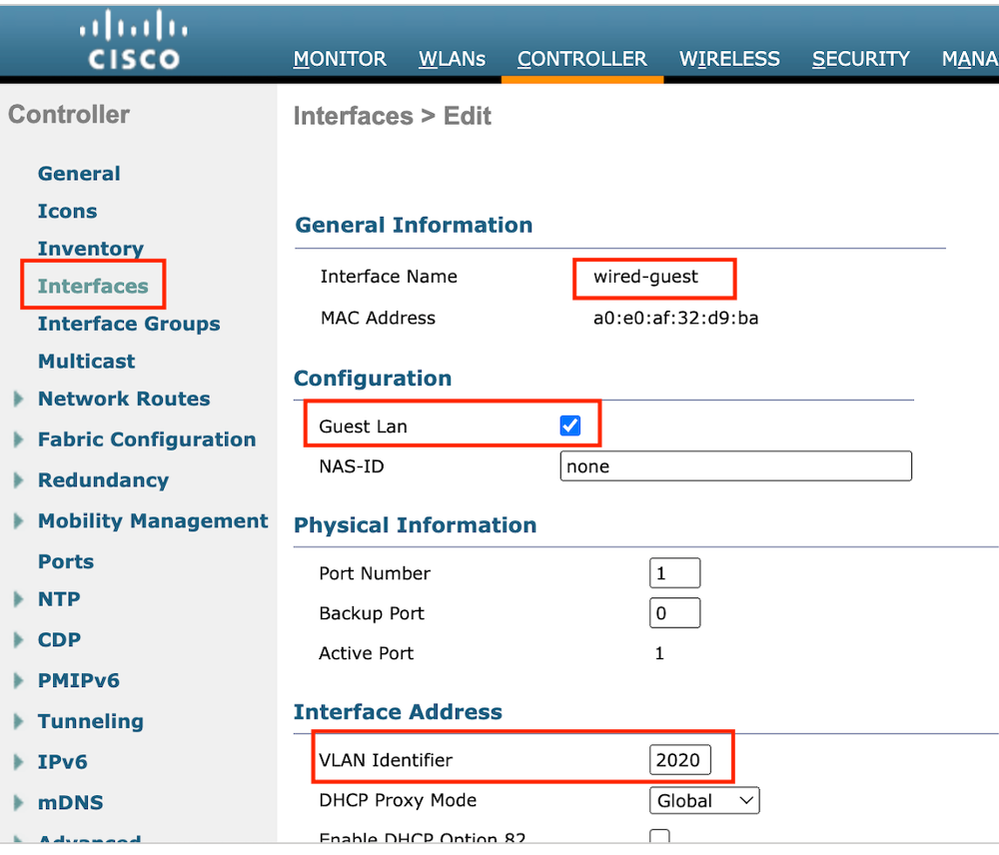

Etapa 1: Navegue até Controller > Interfaces > New. Configure um nome de interface, ID de VLAN e ative a LAN de convidado.

O convidado com fio exige duas interfaces dinâmicas.

Primeiro, crie uma interface dinâmica de Camada 2 e designe-a como LAN de convidado. Essa interface serve como interface de entrada para a LAN de convidado, onde os clientes com fio se conectam fisicamente.

Interface de entrada

Interface de entrada

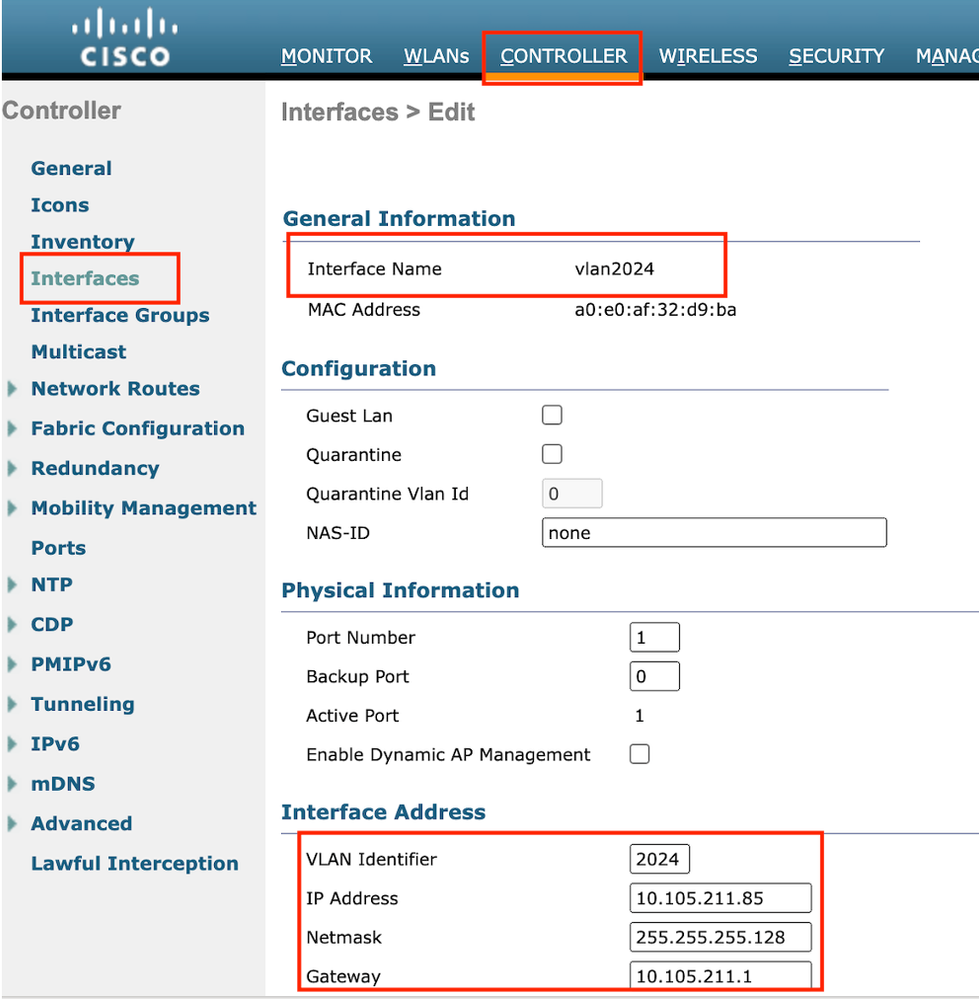

Etapa 2: Navegue até Controller > Interfaces > New. Configure um nome de interface, ID de VLAN.

A segunda interface dinâmica deve ser uma interface de Camada 3 no controlador; os clientes com fio recebem o endereço IP dessa sub-rede vlan. Essa interface serve como interface de saída para o perfil de LAN de convidado.

Interface de saída

Interface de saída

Configuração da porta do switch

Os usuários convidados com fio conectam-se ao switch da camada de acesso, essas portas designadas devem ser configuradas com uma VLAN na qual a LAN de convidado esteja habilitada no controlador

Configuração da porta do switch da camada de acesso

interface gigabitEthernet <x/x/x>

description Acesso para Convidado com Fio

switchport access vlan 2020

switchport mode access

fim

Configuração de porta de uplink de controlador externo

interface TenGigabitEthernet<x/x/x>

description Porta de tronco para a WLC externa

tronco de modo de porta de comutação

switchport trunk native vlan 2081

switchport trunk allowed vlan 2081,2020

fim

Configuração de porta de uplink do controlador de âncora

interface TenGigabitEthernet<x/x/x>

description Porta de tronco para a WLC âncora

tronco de modo de porta de comutação

switchport trunk native vlan 2081

switchport trunk allowed vlan 2081,2024

fim

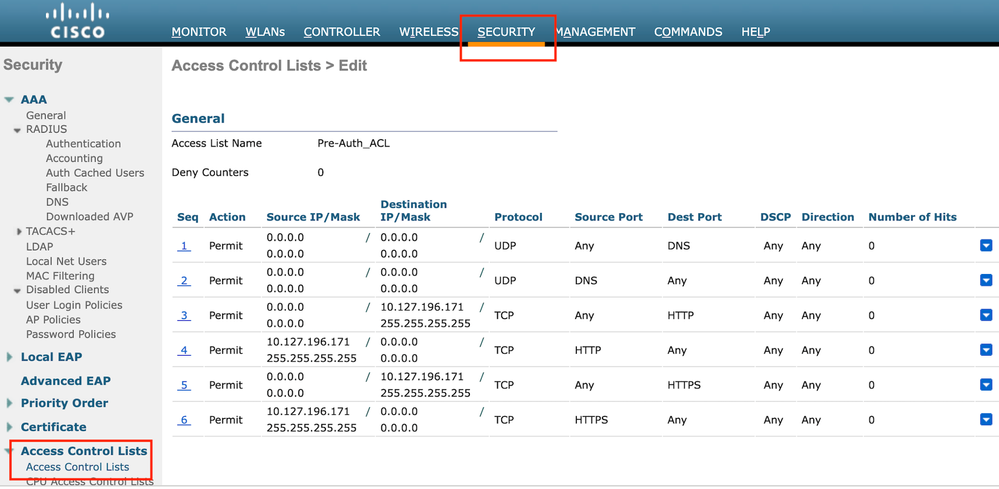

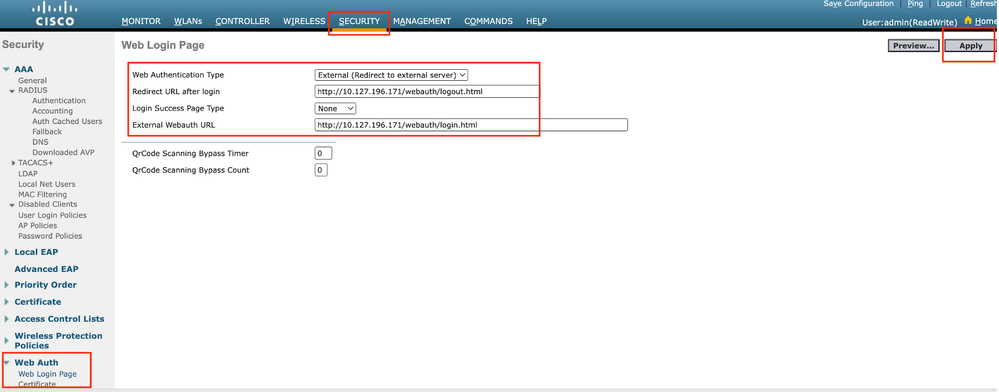

Configurar Autenticação da Web

Etapa 1: Navegue até Segurança > Autenticação da Web > Página de logon na Web. Defina o tipo de Autenticação da Web como Externa (Redirecionar para servidor externo) e configure a URL de Autenticação da Web externa. A opção Redirect URL after login é opcional e pode ser configurada se os clientes precisarem ser redirecionados para uma página dedicada após a autenticação bem-sucedida.

Configurações de Web Auth

Configurações de Web Auth

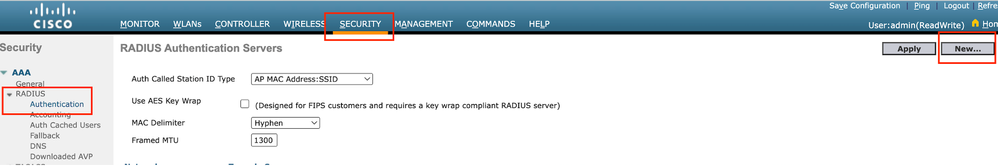

Configurações de AAA:

Etapa 1: Configure o servidor radius

Navegue até Security > Radius > Authentication > New.

Servidor Radius

Servidor Radius

Etapa 2: Configure o IP do servidor RADIUS e o segredo compartilhado no controlador. Alterne o status do servidor para Enabled e marque a caixa de seleção Network User.

Configuração do servidor

Configuração do servidor

Configurar Lista de Controle de Acesso

Etapa 1: Navegue até Segurança > Lista de controle de acesso e selecione Novo. Crie uma ACL de pré-autenticação que permita o tráfego para o DNS e o servidor Web externo.

Lista de acesso para permitir o tráfego para o servidor Web

Lista de acesso para permitir o tráfego para o servidor Web

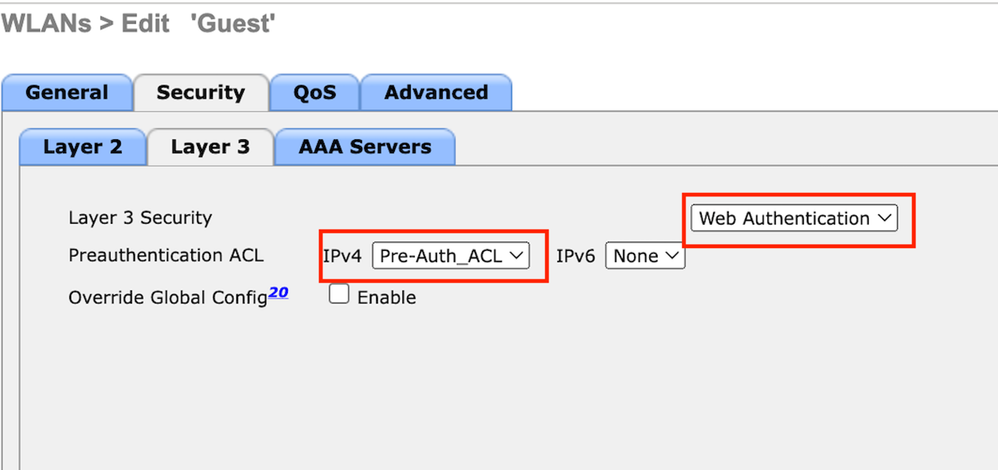

Configurar perfil de LAN de convidado

Etapa 1: Navegue até WLAN > Criar novo > Ir.

Perfil de LAN de convidado

Perfil de LAN de convidado

Selecione Type (Tipo) como Guest LAN (LAN de convidado) e configure um nome de perfil. O mesmo nome deve ser configurado no perfil de política e no perfil de LAN de convidado do controlador Âncora 9800.

Perfil de LAN de convidado

Perfil de LAN de convidado

Etapa 2: na guia Geral, mapeie a interface de entrada e saída no perfil de LAN de convidado.

A interface de entrada é a vlan à qual os clientes com fio se conectam fisicamente.

A interface de saída é a sub-rede vlan que os clientes solicitam para o endereço IP.

Perfil de LAN de convidado

Perfil de LAN de convidado

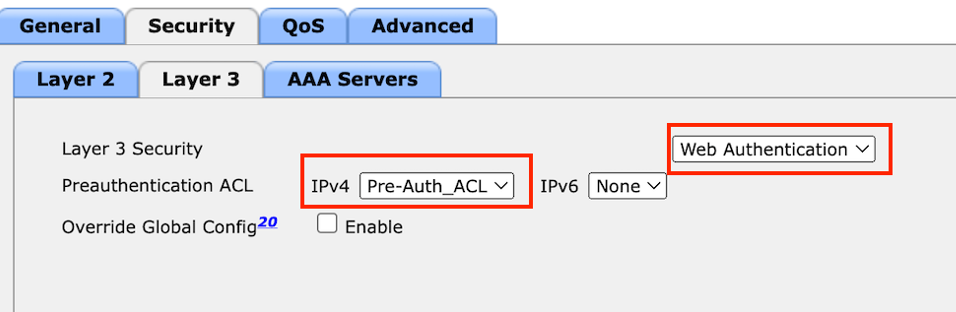

Etapa 3: Navegue até Segurança > Camada 3.

Selecione Layer 3 Security como Web Authentication e mapeie a ACL de pré-autenticação.

Guia de segurança da camada 3

Guia de segurança da camada 3

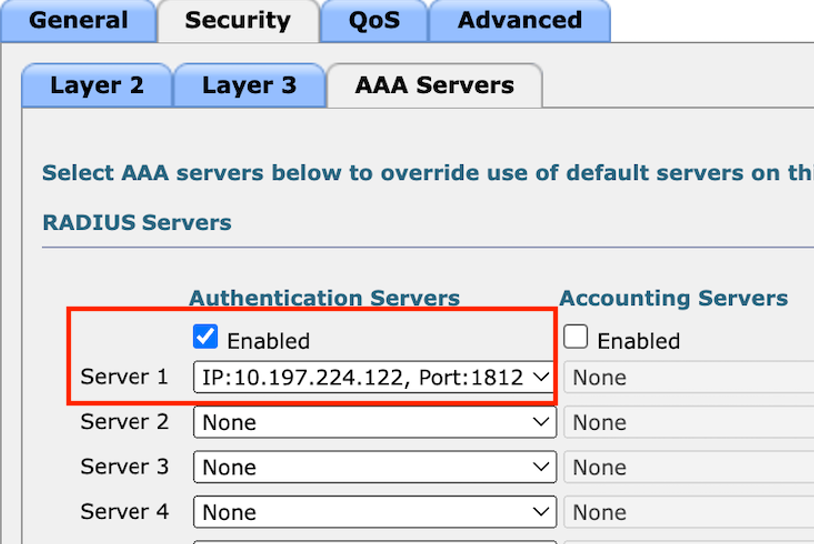

Etapa 4:

Na guia AAA servers, mapeie o servidor Radius e marque a caixa de seleção Enabled.

Mapeando servidores radius para o perfil de LAN de convidado

Mapeando servidores radius para o perfil de LAN de convidado

Etapa 5: navegue até a página WLAN e passe o mouse sobre o ícone de downdown do perfil de LAN de convidado e selecione Âncoras de mobilidade.

Âncoras de mobilidade

Âncoras de mobilidade

Etapa 6: mapeie a âncora de mobilidade na lista suspensa para o perfil de LAN de convidado.

Mapeando âncora de mobilidade para LAN de convidado

Mapeando âncora de mobilidade para LAN de convidado

Configuração na WLC Anchor 9800

Configurar mapa de parâmetros da Web

Etapa 1: Navegue até Configuration > Security > Web Auth e selecione Global. Verifique se o endereço IP virtual do controlador e do ponto de confiança estão mapeados corretamente no perfil, com o tipo definido como webauth.

Mapa de Parâmetros da Web

Mapa de Parâmetros da Web

Etapa 2: Na guia Avançado, especifique o URL da página da Web externa para o qual os clientes devem ser redirecionados. Configure a URL de redirecionamento para login e Redirecionar em caso de falha. A configuração Redirect On-Success é opcional.

Guia Avançado

Guia Avançado

Configuração de CLI

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

redirect for-login http://10.127.196.171/webauth/login.html

redirect on-success http://10.127.196.171/webauth/logout.html

redirect on-failure http://10.127.196.171/webauth/failed.html

redirect portal ipv4 10.127.196.171

trustpoint TP-self-signed-3010594951

webauth-http-enable

Observação: para a configuração AAA, consulte os detalhes de configuração fornecidos na seção "Configurar convidado com fio no Catalyst 9800 ancorado em outro Catalyst 9800" para o Foreign 9800 WLC.

Configurar perfil de Diretiva

Etapa 1:Navegue até Configuration > Tags & Profiles > Policy. Configure o perfil de política com o mesmo nome usado para o perfil de LAN de Convidado do controlador Externo.

Perfil da política

Perfil da política

Etapa 2: na guia Access Policies (Políticas de acesso), mapeie a vlan do cliente com fio na lista suspensa

Políticas de acesso

Políticas de acesso

Etapa 3: Na guia Mobility, marque a caixa de seleção Export Anchor.

Guia Mobilidade

Guia Mobilidade

Configuração de CLI

wireless profile policy Guest-Profile

no accounting-interim

exclusionlist timeout 180

no flex umbrella dhcp-dns-option

mobility anchor

vlan VLAN2024

no shutdown

Configurar perfil de LAN de convidado

Etapa 1: Navegue até Configuration > Wireless > Guest LAN e selecione Add para configurar o perfil de LAN de convidado e desabilitar o status de VLAN com fio.

O nome do perfil de LAN de convidado em Âncora deve ser igual ao perfil de LAN de convidado em WLC externa.

Perfil de LAN de convidado

Perfil de LAN de convidado

Etapa 2: Na guia Security, habilite Web Auth. Selecione o mapa de parâmetros de Autenticação da Web e a Lista de autenticação na lista suspensa

Guia Segurança de LAN de convidado

Guia Segurança de LAN de convidado

Configuração de CLI

guest-lan profile-name Guest-Profile 1

security web-auth authentication-list ISE-List

security web-auth parameter-map global

MAP de LAN de convidado

Etapa 1: Navegue até Configuration > Wireless > Guest LAN. Na seção de configuração Guest LAN MAP, selecione Add e mapeie o perfil de política para o perfil de LAN de convidado.

MAP de LAN de convidado

MAP de LAN de convidado

Verificar

Validar configuração do controlador

#show resumo de LAN de convidado

GLAN GLAN Profile Name Status

------------------------------------------------

1 Guest-Profile UP

2 Guest UP

ID de LAN de convidado #show 1

Guest-LAN Profile Name : Guest

================================================

Guest-LAN ID : 2

Wired-Vlan : 11

Status : Enabled

Number of Active Clients : 0

Max Associated Clients : 2000

Security

WebAuth : Enabled

Webauth Parameter Map : global

Webauth Authentication List : ISE-List

Webauth Authorization List : Not configured

mDNS Gateway Status : Bridge

#show global de webauth do tipo de mapa de parâmetros

Parameter Map Name : global

Type : webauth

Redirect:

For Login : http://10.127.196.171/webauth/login.html

On Success : http://10.127.196.171/webauth/logout.html

On Failure : http://10.127.196.171/webauth/failed.html

Portal ipv4 : 10.127.196.171

Virtual-ipv4 : 192.0.2.1 #show parameter-map type webauth name <nome do perfil> (Se o perfil de parâmetro da Web personalizado for usado)

#show resumo do mapa de LAN de convidado sem fio

GLAN Profile Name Policy Name

------------------------------------------------------------------------------

Guest Guest

#show resumo da mobilidade sem fio

IP Public Ip MAC Address Group Name Multicast IPv4 Multicast IPv6 Status PMTU

--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

10.76.118.70 10.76.118.70 f4bd.9e59.314b cisco1 0.0.0.0 :: Up 1385

#show ip http server status

HTTP server status: Enabled

HTTP server port: 80

HTTP server active supplementary listener ports: 21111

HTTP server authentication method: local

HTTP secure server capability: Present

HTTP secure server status: Enabled

HTTP secure server port: 443

HTTP secure server trustpoint: TP-self-signed-3010594951

>show guest-lan summary

Number of Guest LANs............................. 1

GLAN ID GLAN Profile Name Status Interface Name

------- ------------------------------------- -------- --------------------

2 Guest Enabled wired-vlan-11

>show guest-lan 2

Guest LAN Identifier............................. 2

Profile Name..................................... Guest

Status........................................... Enabled

Interface........................................ wired-vlan-11

Radius Servers

Authentication................................ 10.197.224.122 1812 *

Web Based Authentication...................... Enabled

Web Authentication Timeout.................... 300

IPv4 ACL........................................ Pre-Auth_ACL

Mobility Anchor List

GLAN ID IP Address Status

------- --------------- ------

2 10.76.118.74 Up

>show custom-web all

Radius Authentication Method..................... PAP

Cisco Logo....................................... Enabled

CustomLogo....................................... None

Custom Title..................................... None

Custom Message................................... None

Custom Redirect URL.............................. http://10.127.196.171/webauth/logout.html

Web Authentication Login Success Page Mode....... None

Web Authentication Type.......................... External

Logout-popup..................................... Enabled

External Web Authentication URL.................. http://10.127.196.171/webauth/login.html

QR Code Scanning Bypass Timer.................... 0

QR Code Scanning Bypass Count.................... 0

>show custom-web guest-lan 2

Guest LAN Status.............................. Enabled

Web Security Policy........................... Web Based Authentication

WebAuth Type.................................. External

Global Status................................. EnabledValidar estado da Política do cliente

No Estrangeiro,

#show resumo de cliente sem fio

O estado do gerenciador de políticas do cliente no controlador Externo é EXECUTADO depois que o cliente se associa com êxito.

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

a0ce.c8c3.a9b5 N/A GLAN 1 Run 802.3 Web Auth Export Foreign >show client detail a0ce.c8c3.a9b5

Client MAC Address............................... a0:ce:c8:c3:a9:b5

Client Username ................................. N/A

Client Webauth Username ......................... N/A

Client State..................................... Associated

User Authenticated by ........................... None

Client User Group................................

Client NAC OOB State............................. Access

guest-lan........................................ 1

Wireless LAN Profile Name........................ Guest-Profile

Mobility State................................... Export Foreign

Mobility Anchor IP Address....................... 10.76.118.70

Security Policy Completed........................ Yes

Policy Manager State............................. RUN

Pre-auth IPv4 ACL Name........................... Pre-Auth_ACL

EAP Type......................................... Unknown

Interface........................................ wired-guest-egress

VLAN............................................. 2024

Quarantine VLAN.................................. 0

Em Âncora,

A transição de estado do cliente deve ser monitorada no controlador de Âncora.

O estado do gerenciador de políticas do cliente está em Web Auth pendente.

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

a0ce.c8c3.a9b5 10.76.6.156 GLAN 1 Webauth Pending 802.3 Web Auth Export Anchor Depois que o cliente é autenticado, o estado do gerenciador de políticas passa para o estado RUN.

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

a0ce.c8c3.a9b5 10.76.6.156 GLAN 1 Run 802.3 Web Auth Export Anchor

#show detalhes do endereço mac do cliente sem fio a0ce.c8c3.a9b5

Client MAC Address : a0ce.c8c3.a9b5

Client MAC Type : Universally Administered Address

Client DUID: NA

Client IPv4 Address : 10.105.211.69

Client State : Associated

Policy Profile : Guest-Profile

Flex Profile : N/A

Guest Lan:

GLAN Id: 1

GLAN Name: Guest-Profile

Mobility:

Foreign IP Address : 10.76.118.74

Point of Attachment : 0xA0000003

Point of Presence : 0

Move Count : 1

Mobility Role : Export Anchor

Mobility Roam Type : L3 Requested

Policy Manager State: Webauth Pending

Last Policy Manager State : IP Learn Complete

Client Entry Create Time : 35 seconds

VLAN : VLAN2024

Session Manager:

Point of Attachment : mobility_a0000003

IIF ID : 0xA0000003

Authorized : FALSE

Session timeout : 28800

Common Session ID: 4a764c0a0000008ea0285466

Acct Session ID : 0x00000000

Auth Method Status List

Method : Web Auth

Webauth State : Login

Webauth Method : Webauth

Server Policies:

Resultant Policies:

URL Redirect ACL : WA-v4-int-10.127.196.171

Preauth ACL : WA-sec-10.127.196.171

VLAN Name : VLAN2024

VLAN : 2024

Absolute-Timer : 28800

O cliente passa para o estado EXECUTAR após a autenticação bem-sucedida da Web.

show wireless client mac-address a0ce.c8c3.a9b5 detail

Client MAC Address : a0ce.c8c3.a9b5

Client MAC Type : Universally Administered Address

Client DUID: NA

Client IPv4 Address : 10.105.211.69

Client Username : testuser

Client State : Associated

Policy Profile : Guest-Profile

Flex Profile : N/A

Guest Lan:

GLAN Id: 1

GLAN Name: Guest-Profile

Wireless LAN Network Name (SSID) : N/A

BSSID : N/A

Connected For : 81 seconds

Protocol : 802.3

Policy Manager State: Run

Last Policy Manager State : Webauth Pending

Client Entry Create Time : 81 seconds

VLAN : VLAN2024

Last Tried Aaa Server Details:

Server IP : 10.197.224.122

Auth Method Status List

Method : Web Auth

Webauth State : Authz

Webauth Method : Webauth

Resultant Policies:

URL Redirect ACL : IP-Adm-V4-LOGOUT-ACL

VLAN Name : VLAN2024

VLAN : 2024

Absolute-Timer : 28800

>show client detail a0:ce:c8:c3:a9:b5

Client MAC Address............................... a0:ce:c8:c3:a9:b5

Client Username ................................. N/A

Client Webauth Username ......................... N/A

Client State..................................... Associated

Wireless LAN Profile Name........................ Guest

WLAN Profile check for roaming................... Disabled

Hotspot (802.11u)................................ Not Supported

Connected For ................................... 90 secs

IP Address....................................... 10.105.211.75

Gateway Address.................................. 10.105.211.1

Netmask.......................................... 255.255.255.128

Mobility State................................... Export Anchor

Mobility Foreign IP Address...................... 10.76.118.70

Security Policy Completed........................ No

Policy Manager State............................. WEBAUTH_REQD

Pre-auth IPv4 ACL Name........................... Pre-Auth_ACLPre-auth

IPv4 ACL Applied Status................. Yes

Pre-auth IPv4 ACL Applied Status................. Yes Após as transições do cliente de autenticação para o estado RUN.

show client detail a0:ce:c8:c3:a9:b5

Client MAC Address............................... a0:ce:c8:c3:a9:b5

Client Username ................................. testuser

Client Webauth Username ......................... testuser

Client State..................................... Associated

User Authenticated by ........................... RADIUS Server

Client User Group................................ testuser

Client NAC OOB State............................. Access

Connected For ................................... 37 secs

IP Address....................................... 10.105.211.75

Gateway Address.................................. 10.105.211.1

Netmask.......................................... 255.255.255.128

Mobility State................................... Export Anchor

Mobility Foreign IP Address...................... 10.76.118.70

Security Policy Completed........................ Yes

Policy Manager State............................. RUN

Pre-auth IPv4 ACL Name........................... Pre-Auth_ACL

Pre-auth IPv4 ACL Applied Status................. Yes

EAP Type......................................... Unknown

Interface........................................ wired-vlan-11

VLAN............................................. 11

Quarantine VLAN.................................. 0

Troubleshooting

Depuração do controlador AireOS

Habilitar depuração de cliente

>debug client <H.H.H>

Para verificar se a depuração está habilitada

>show debugging

Para desativar a depuração

debug disable-all

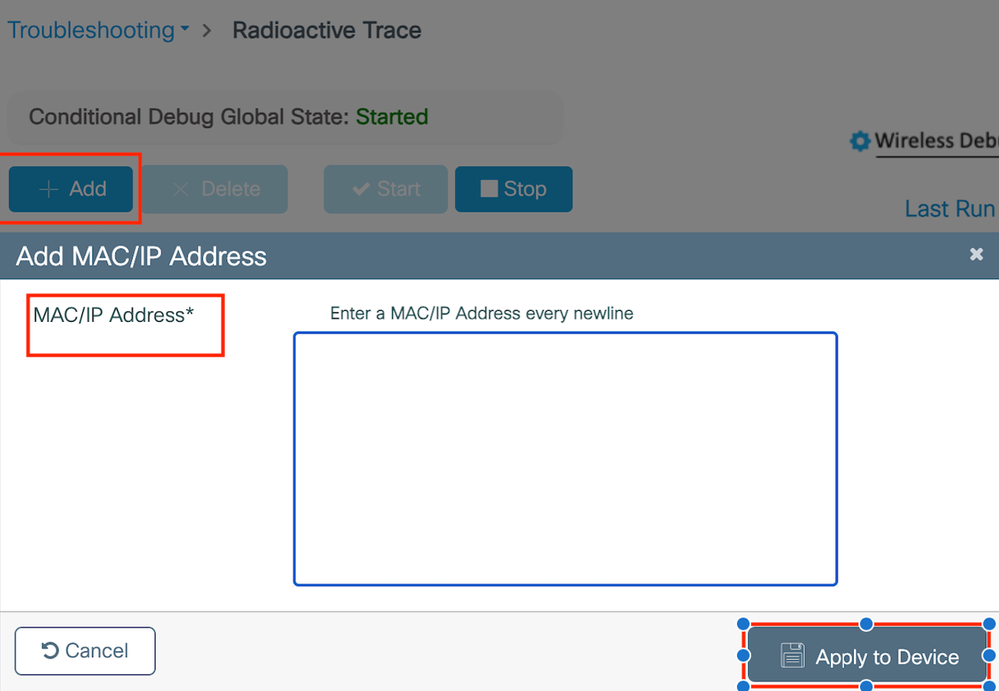

9800 Traço radioativo

Ative o Radio Ative Tracing para gerar rastreamentos de depuração de cliente para o endereço MAC especificado na CLI.

Etapas para ativar o rastreamento radioativo:

Verifique se todas as depurações condicionais estão desabilitadas.

clear platform condition allHabilite a depuração para o endereço MAC especificado.

debug wireless mac <H.H.H> monitor-time <Time is seconds>Após reproduzir o problema, desative a depuração para interromper a coleta de rastreamento do RA.

no debug wireless mac <H.H.H>

Quando o rastreamento do RA é interrompido, o arquivo de depuração é gerado no bootflash do controlador.

show bootflash: | include ra_trace

2728 179 Jul 17 2024 15:13:54.0000000000 +00:00 ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Copie o arquivo para um servidor externo.

copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://<IP address>/ra-FILENAME.txt

Exibir o log de depuração:

more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Ativar rastreamento de RA na GUI,

Habilitar rastreamento de RA na WebUI

Habilitar rastreamento de RA na WebUI

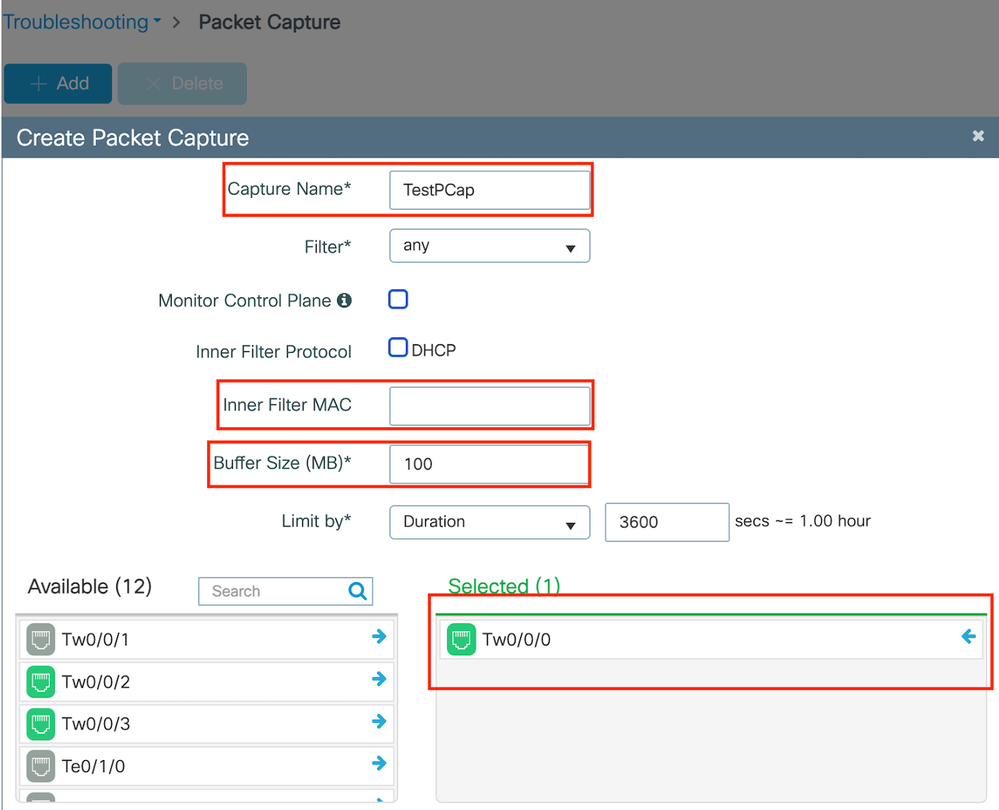

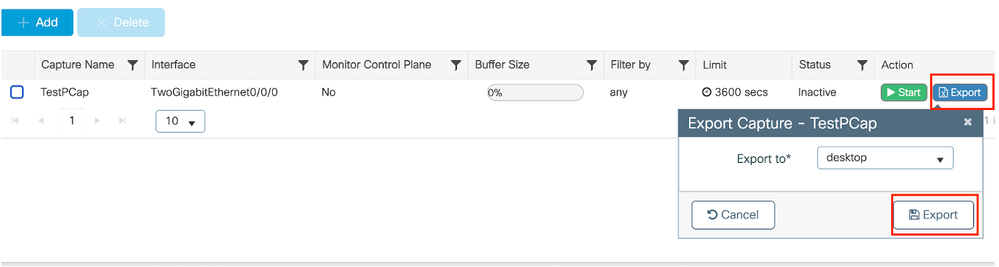

Captura de pacotes incorporada

Navegue até Troubleshooting > Captura de Pacotes. Insira o nome da captura e especifique o endereço MAC do cliente como o MAC do filtro interno. Defina o tamanho do buffer como 100 e escolha a interface de uplink para monitorar os pacotes de entrada e saída.

Captura de pacotes incorporada

Captura de pacotes incorporada

Observação: selecione a opção "Monitorar tráfego de controle" para visualizar o tráfego redirecionado para a CPU do sistema e injetado novamente no plano de dados.

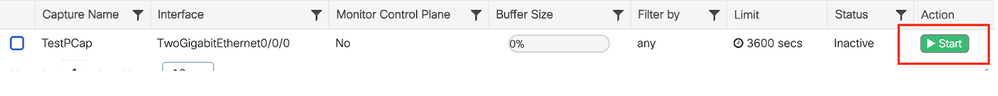

Navegue até Troubleshooting > Packet Capture e selecione Start para capturar pacotes.

Iniciar captura de pacote

Iniciar captura de pacote

Configuração de CLI

monitor capture TestPCap inner mac <H.H.H>

monitor capture TestPCap buffer size 100

monitor capture TestPCap interface twoGigabitEthernet 0/0/0 both

monitor capture TestPCap start

<Reporduce the issue>

monitor capture TestPCap stopshow monitor capture TestPCap

Status Information for Capture TestPCap

Target Type:

Interface: TwoGigabitEthernet0/0/0, Direction: BOTH

Status : Inactive

Filter Details:

Capture all packets

Inner Filter Details:

Mac: 6c7e.67e3.6db9

Continuous capture: disabled

Buffer Details:

Buffer Type: LINEAR (default)

Buffer Size (in MB): 100

Limit Details:

Number of Packets to capture: 0 (no limit)

Packet Capture duration: 3600

Packet Size to capture: 0 (no limit)

Maximum number of packets to capture per second: 1000

Packet sampling rate: 0 (no sampling)

Exportar captura de pacotes para um servidor TFTP externo.

monitor capture TestPCap export tftp://<IP address>/ TestPCap.pcap

Navegue até Troubleshooting > Packet Capture e selecione Export para fazer download do arquivo de captura na máquina local.

Faça o download do EPC

Faça o download do EPC

Trechos de log de trabalho

Log de depuração do cliente do AireOS Foreign Controller

Pacote com fio recebido do cliente com fio

*apfReceiveTask: May 27 12:00:55.127: a0:ce:c8:c3:a9:b5 Wired Guest packet from 10.105.211.69 on mobile

Solicitação de âncora de exportação de construção de controlador externo

*apfReceiveTask: May 27 12:00:56.083: a0:ce:c8:c3:a9:b5 Attempting anchor export for mobile a0:ce:c8:c3:a9:b5

*apfReceiveTask: May 27 12:00:56.083: a0:ce:c8:c3:a9:b5 mmAnchorExportSend: Building ExportForeignLradMac Payload Lrad Mac: 00:00:00:00:00:00

*apfReceiveTask: May 27 12:00:56.083: a0:ce:c8:c3:a9:b5 SGT Payload built in Export Anchor Req 0

O controlador externo envia a solicitação de âncora Export ao controlador de âncora.

*apfReceiveTask: May 27 12:00:56.083: a0:ce:c8:c3:a9:b5 Export Anchor request sent to 10.76.118.70

O controlador de âncora envia confirmação para a solicitação de âncora do cliente

*Dot1x_NW_MsgTask_5: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 Recvd Exp Anchor Ack for mobile a0:ce:c8:c3:a9:b5 from 10.76.118.70

A função de mobilidade dos clientes no controlador Externo é atualizada para exportar Externo.

*apfReceiveTask: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 0.0.0.0 DHCP_REQD (7) mobility role update request from Unassociated to Export Foreign

Peer = 10.76.118.70, Old Anchor = 10.76.118.70, New Anchor = 10.76.118.70

O cliente fez a transição para o estado RUN.

*apfReceiveTask: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 0.0.0.0 DHCP_REQD (7) State Update from Mobility-Incomplete to Mobility-Complete, mobility role=ExpForeign, client state=APF_MS_STATE_ASSOCIATED

*apfReceiveTask: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 Stopping deletion of Mobile Station: (callerId: 75)

*apfReceiveTask: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 Moving client to run state

9800 Rastreio radioativo de controlador estrangeiro

O cliente se associa ao controlador.

2024/07/15 04:10:29.087608331 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

A descoberta de mobilidade está em andamento após a associação.

2024/07/15 04:10:29.091585813 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_L2_AUTH_IN_PROGRESS -> S_CO_MOBILITY_DISCOVERY_IN_PROGRESS

2024/07/15 04:10:29.091605761 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_MOBILITY_DISCOVERY_IN_PROGRESS -> S_CO_MOBILITY_DISCOVERY_IN_PROGRESS

Uma vez processada a descoberta de mobilidade, o tipo de roam do cliente é atualizado para L3 solicitado.

2024/07/15 04:10:29.091664605 {wncd_x_R0-0}{1}: [mm-transition] [17765]: (info): MAC: a0ce.c8c3.a9b5 MMIF FSM transition: S_MA_INIT -> S_MA_MOBILITY_DISCOVERY_PROCESSED_TR on E_MA_MOBILITY_DISCOVERY

2024/07/15 04:10:29.091693445 {wncd_x_R0-0}{1}: [mm-client] [17765]: (info): MAC: a0ce.c8c3.a9b5 Roam type changed - None -> L3 Requested

O controlador externo está enviando a solicitação de âncora de exportação para a WLC Âncora.

2024/07/15 04:10:32.093245394 {mobilityd_R0-0}{1}: [mm-client] [18316]: (debug): MAC: a0ce.c8c3.a9b5 Export Anchor Request successfully processed.

2024/07/15 04:10:32.093253788 {mobilityd_R0-0}{1}: [mm-client] [18316]: (debug): MAC: a0ce.c8c3.a9b5 Forwarding Export Anchor Request to Anchor.

2024/07/15 04:10:32.093274405 {mobilityd_R0-0}{1}: [mm-client] [18316]: (info): MAC: a0ce.c8c3.a9b5 Forwarding export_anchor_req, sub type: 0 of XID (6396) from (WNCD[0]) to (ipv4: 10.76.118.70 )

A resposta Export Anchor é recebida do controlador Anchor e a vlan é aplicada do perfil do usuário.

2024/07/15 04:10:32.106775213 {mobilityd_R0-0}{1}: [mm-transition] [18316]: (info): MAC: a0ce.c8c3.a9b5 MMFSM transition: S_MC_WAIT_EXP_ANC_RSP -> S_MC_EXP_ANC_RSP_RCVD_TR on E_MC_EXP_ANC_RSP_RCVD from ipv4: 10.76.118.70

2024/07/15 04:10:32.106811183 {mobilityd_R0-0}{1}: [mm-client] [18316]: (debug): MAC: a0ce.c8c3.a9b5 Export Anchor Response successfully processed.

2024/07/15 04:10:32.107183692 {wncd_x_R0-0}{1}: [epm-misc] [17765]: (info): [a0ce.c8c3.a9b5:Tw0/0/0] Anchor Vlan-id 2024 processed

2024/07/15 04:10:32.107247304 {wncd_x_R0-0}{1}: [svm] [17765]: (info): [a0ce.c8c3.a9b5] Applied User Profile: :

2024/07/15 04:10:32.107250258 {wncd_x_R0-0}{1}: [aaa-attr-inf] [17765]: (info): Applied User Profile: anchor-vlan 0 2024 (0x7e8)

Depois que a solicitação de Âncora de Exportação for processada, a função de mobilidade do cliente será atualizada para Exportar para o Exterior.

2024/07/15 04:10:32.107490972 {wncd_x_R0-0}{1}: [mm-client] [17765]: (debug): MAC: a0ce.c8c3.a9b5 Processed Export Anchor Response.

2024/07/15 04:10:32.107502336 {wncd_x_R0-0}{1}: [mm-client] [17765]: (info): MAC: a0ce.c8c3.a9b5 Mobility role changed - Unassoc -> Export Foreign

2024/07/15 04:10:32.107533732 {wncd_x_R0-0}{1}: [sanet-shim-translate] [17765]: (info): Anchor Vlan: 2024

2024/07/15 04:10:32.107592251 {wncd_x_R0-0}{1}: [mm-client] [17765]: (note): MAC: a0ce.c8c3.a9b5 Mobility Successful Guest Lan Client. Roam Type L3 Requested, Client IFID: 0xa0000007, Client Role: Export Foreign PoA: phy IfId PoP: 0xa0000005

O cliente faz a transição para o estado de aprendizagem IP.

2024/07/15 04:10:32.108210365 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_DPATH_PLUMB_IN_PROGRESS -> S_CO_IP_LEARN_IN_PROGRESS

2024/07/15 04:10:32.108293096 {wncd_x_R0-0}{1}: [client-orch-sm] [17765]: (debug): MAC: a0ce.c8c3.a9b5 Received ip learn response. method: IPLEARN_METHOD_ROAMING

Após o aprendizado do IP, o cliente passa para o estado RUN na WLC externa.

2024/07/15 04:10:32.108521618 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_IP_LEARN_IN_PROGRESS -> S_CO_RUN

Log de depuração do cliente do controlador AireOS Anchor

Solicitação de âncora de exportação recebida do controlador externo.

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 Anchor Export Request Recvd for mobile a0:ce:c8:c3:a9:b5 from 10.76.118.70 type : 16 subtype : 0 seq no : 0 xid : 1292566528

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 mmAnchorExportRcv: Extracting mmPayloadExportForeignLradMac

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 mmAnchorExportRcv Ssid=Guest useProfileName=0 profileNameToUse=0Security Policy=0x2010

A vlan de bridging local é aplicada ao cliente.

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 Updated local bridging VLAN to 11 while applying WLAN policy

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 Applying Interface(wired-vlan-11) policy on Mobile, role Unassociated. Ms NAC State 2 Quarantine Vlan 0 Access Vlan 0

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 After applying Interface(wired-vlan-11) policy on Mobile, role Unassociated. Ms NAC State 2 Quarantine Vlan 0 Access Vlan 11

A função de mobilidade é atualizada para Exportar Âncora e Estado do cliente transistenciado Associado.

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 0.0.0.0 START (0) mobility role update request from Unassociated to Export Anchor

Peer = 10.76.118.70, Old Anchor = 0.0.0.0, New Anchor = 10.76.118.74

Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5

add client MAC a0:ce:c8:c3:a9:b5 IP 10.76.118.70

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5

Sent message to add a0:ce:c8:c3:a9:b5 on member IP 10.76.118.70

*Dot1x_NW_MsgTask_5: May 28 10:46:27.832: a0:ce:c8:c3:a9:b5 mmAnchorExportRcv (mm_listen.c:7933) Changing state for mobile a0:ce:c8:c3:a9:b5 on AP 00:00:00:00:00:00 from Idle to Associated

A mobilidade está concluída, o estado do cliente está associado e a função de mobilidade é Âncora de exportação.

*Dot1x_NW_MsgTask_5: May 28 10:46:27.832: a0:ce:c8:c3:a9:b5 0.0.0.0 DHCP_REQD (7) State Update from Mobility-Incomplete to Mobility-Complete, mobility role=ExpAnchor, client state=APF_MS_STATE_ASSOCIATED

O endereço IP do cliente é aprendido no controlador e o estado é transferido do DHCP necessário para a autenticação da Web necessária.

*dtlArpTask: May 28 10:46:58.356: a0:ce:c8:c3:a9:b5 Static IP client associated to interface wired-vlan-11 which can support client subnet.

*dtlArpTask: May 28 10:46:58.356: a0:ce:c8:c3:a9:b5 dtlArpSetType: Changing ARP Type from 0 ---> 1 for station a0:ce:c8:c3:a9:b5

*dtlArpTask: May 28 10:46:58.356: a0:ce:c8:c3:a9:b5 10.105.211.75 DHCP_REQD (7) Change state to WEBAUTH_REQD (8) last state DHCP_REQD (7)

A URL de Webauth está sendo formulada adicionando a URL de redirecionamento externa e o endereço IP virtual do controlador.

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Preparing redirect URL according to configured Web-Auth type

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Web-auth type External, using URL:http://10.127.196.171/webauth/login.html

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Added switch_url, redirect URL is now http://10.127.196.171/webauth/login.html?switch_url=https://192.0.2.1/login.html

Adicionado o endereço MAC do cliente e a WLAN ao URL.

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Added client_mac , redirect URL is now http://10.127.196.171/webauth/login.html?switch_url= https://192.0.2.1/login.html&client_mac=a0:ce:c8:c3:a9:b5

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Added wlan, redirect URL is now

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Added wlan, redirect URL is now http://10.127.196.171/webauth/login.html?switch_url= https://192.0.2.1/login.html&client_mac=a0:ce:c8:c3:a9:b5&wlan=Guest

URL final depois de empacotar o HTTP GET para o host 10.105.211.1

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- parser host is 10.105.211.1

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- parser path is /auth/discovery

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5-added redirect=, URL is now http://10.127.196.171/webauth/login.html?switch_url=https://192.0.2.1/login.html&client_mac=a0:ce:c8:c3:a9:b5&wlan=Guest&redirect=10.105.211.1/auth/discovery?architecture=9

A URL de redirecionamento é enviada ao cliente no pacote de resposta 200 OK.

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- 200 send_data =HTTP/1.1 200 OK

Location:http://10.127.196.171/webauth/login.html?switch_url=https://192.0.2.1/login.html&client_mac=a0:ce:c8:c3:a9:b5&wlan=Guest&redirect=10.105.211.1/auth/discovery?architecture=9 O cliente estabelece uma conexão TCP com o host de url de redirecionamento. Depois que os clientes enviam o nome de usuário e a senha de login no portal, uma solicitação radius é enviada pelo controlador ao servidor radius

Quando a controladora recebe um Access-Accept, o cliente fecha a sessão TCP e passa para o estado RUN.

*aaaQueueReader: May 28 10:46:59:077: a0:ce:c8:c3:a9:b5 Sending the packet to v4 host 10.197.224.122:1812

*aaaQueueReader: May 28 10:46:59:077: a0:ce:c8:c3:a9:b5 Successful transmission of Authentication Packet (pktId 127) to 10.197.224.122:1812

*aaaQueueReader: May 28 10:46:59:077: AVP[01] User-Name................................testuser (17 bytes)

*aaaQueueReader: May 28 10:46:59:077: AVP[03] Calling-Station-Id.......................a0-ce-c8-c3-a9-b5 (17 bytes)

*aaaQueueReader: May 28 10:46:59:077: AVP[04] Nas-Port.................................0x00000008 (8) (4 bytes)

*aaaQueueReader: May 28 10:46:59:077: AVP[05] Nas-Ip-Address...........................0x0a4c7646 (184548604) (4 bytes)

*aaaQueueReader: May 28 10:46:59:077: AVP[06] NAS-Identifier...........................POD1586-CT5520 (14 bytes)

*aaaQueueReader: May 28 10:46:59:500: a0:ce:c8:c3:a9:b5 radiusServerFallbackPassiveStateUpdate: RADIUS server is ready 10.197.224.122 port 1812 index 0 active 1

*radiusTransportThread: May 28 10:46:59:500: a0:ce:c8:c3:a9:b5 Access-Accept received from RADIUS server 10.197.224.122 (qid:5) with port:1812, pktId:127

*Dot1x_NW_MsgTask_5: May 28 10:46:59:500: a0:ce:c8:c3:a9:b5 Processing Access-Accept for mobile a0:ce:c8:c3:a9:b5

*apfReceiveTask: May 28 10:46:59:500: a0:ce:c8:c3:a9:b5 Moving client to run state

9800 Rastreamento radioativo do controlador de âncora

Mensagem de anúncio de mobilidade para o cliente do controlador externo.

2024/07/15 15:10:20.614677358 {mobilityd_R0-0}{1}: [mm-client] [15259]: (debug): MAC: a0ce.c8c3.a9b5 Received mobile_announce, sub type: 0 of XID (6394) from (ipv4: 10.76.6.156 )

Solicitação de âncora de exportação recebida do controlador externo quando o cliente está se associando, para a qual a resposta de âncora de exportação é enviada pelo controlador de âncora, que pode ser verificada no rastreamento RA do controlador externo.

2024/07/15 15:10:22.615246594 {mobilityd_R0-0}{1}: [mm-transition] [15259]: (info): MAC: a0ce.c8c3.a9b5 MMFSM transition: S_MC_INIT -> S_MC_ANCHOR_EXP_ANC_REQ_RCVD_TR on E_MC_EXP_ANC_REQ_RCVD from ipv4: 10.76.6.156

O cliente é movido para o estado de associação e a função de mobilidade é transicionada para Âncora de Exportação.

2024/07/15 15:10:22.616156811 {wncd_x_R0-0}{1}: [client-orch-state] [14709]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

2024/07/15 15:10:22.627358367 {wncd_x_R0-0}{1}: [mm-client] [14709]: (note): MAC: a0ce.c8c3.a9b5 Mobility Successful. Roam Type L3 Requested, Sub Roam Type MM_SUB_ROAM_TYPE_NONE, Client IFID: 0xa0000005, Client Role: Export Anchor PoA: 0xa0000001 PoP: 0x0

2024/07/15 15:10:22.627462963 {wncd_x_R0-0}{1}: [dot11] [14709]: (note): MAC: a0ce.c8c3.a9b5 Client datapath entry params - ssid:Guest-Profile,slot_id:0 bssid ifid: 0x0, radio_ifid: 0x0, wlan_ifid: 0xf0408001

2024/07/15 15:10:22.627490485 {mobilityd_R0-0}{1}: [mm-client] [15259]: (debug): MAC: a0ce.c8c3.a9b5 Export Anchor Response successfully processed.

2024/07/15 15:10:22.627494963 {mobilityd_R0-0}{1}: [mm-client] [15259]: (debug): MAC: a0ce.c8c3.a9b5 Forwarding Anchor Response to Foreign.

O aprendizado de IP é concluído, o IP do cliente aprendido através do ARP .

2024/07/15 15:10:22.628124206 {wncd_x_R0-0}{1}: [client-iplearn] [14709]: (info): MAC: a0ce.c8c3.a9b5 IP-learn state transition: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

2024/07/15 15:10:23.627064171 {wncd_x_R0-0}{1}: [sisf-packet] [14709]: (info): RX: ARP from interface mobility_a0000001 on vlan 2024 Source MAC: a0ce.c8c3.a9b5 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: a0ce.c8c3.a9b5 ARP target MAC: 0000.0000.0000 ARP sender IP: 10.105.211.69, ARP target IP: 10.105.211.1,

2024/07/15 15:10:24.469704913 {wncd_x_R0-0}{1}: [client-iplearn] [14709]: (note): MAC: a0ce.c8c3.a9b5 Client IP learn successful. Method: ARP IP: 10.105.211.69

2024/07/15 15:10:24.470527056 {wncd_x_R0-0}{1}: [client-iplearn] [14709]: (info): MAC: a0ce.c8c3.a9b5 IP-learn state transition: S_IPLEARN_IN_PROGRESS -> S_IPLEARN_COMPLETE

2024/07/15 15:10:24.470587596 {wncd_x_R0-0}{1}: [client-orch-sm] [14709]: (debug): MAC: a0ce.c8c3.a9b5 Received ip learn response. method: IPLEARN_METHOD_ARP

2024/07/15 15:10:24.470613094 {wncd_x_R0-0}{1}: [client-orch-sm] [14709]: (debug): MAC: a0ce.c8c3.a9b5 Triggered L3 authentication. status = 0x0, Success

O estado da política do cliente está em autenticação da Web pendente.

2024/07/15 15:10:24.470748350 {wncd_x_R0-0}{1}: [client-auth] [14709]: (info): MAC: a0ce.c8c3.a9b5 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_WEBAUTH_PENDING

O handshake TCP é falsificado pelo controlador. Quando o cliente envia um HTTP GET, um quadro de resposta 200 OK é enviado, contendo o URL de redirecionamento.

O cliente deve estabelecer um handshake TCP com o URL de redirecionamento e carregar a página.

2024/07/15 15:11:37.579177010 {wncd_x_R0-0}{1}: [webauth-httpd] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]HTTP GET request

2024/07/15 15:11:37.579190912 {wncd_x_R0-0}{1}: [webauth-httpd] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]Parse GET, src [10.105.211.69] dst [10.3.3.3] url [http://10.3.3.3/favicon.ico]

2024/07/15 15:11:37.579226658 {wncd_x_R0-0}{1}: [webauth-state] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]Param-map used: global

2024/07/15 15:11:37.579230650 {wncd_x_R0-0}{1}: [webauth-state] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]State LOGIN -> LOGIN

2024/07/15 15:11:47.123072893 {wncd_x_R0-0}{1}: [webauth-httpd] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]GET rcvd when in LOGIN state

2024/07/15 15:11:47.123082753 {wnc2024/07/15 15:12:04.280574375 {wncd_x_R0-0}{1}: [webauth-httpd] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]POST rcvd when in LOGIN state

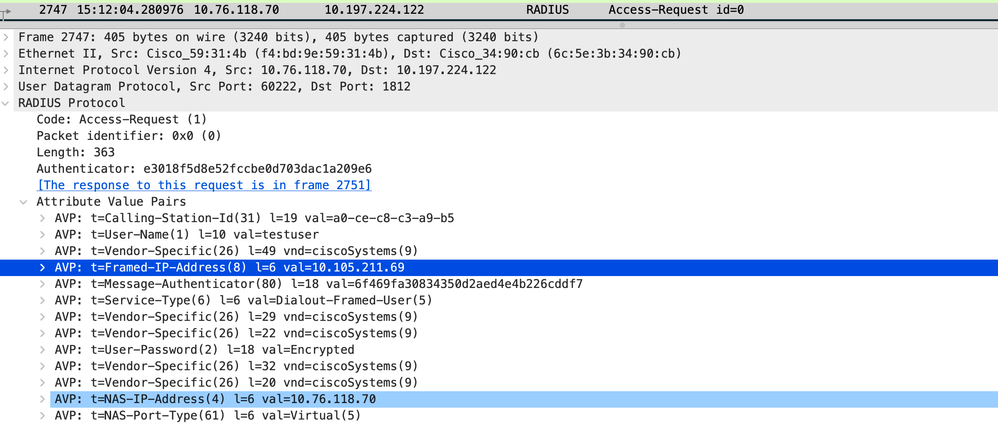

Quando o cliente envia as credenciais de login na página do portal da Web, um pacote de solicitação de acesso é enviado ao servidor radius para autenticação.

2024/07/15 15:12:04.281076844 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: Send Access-Request to 10.197.224.122:1812 id 0/0, len 363

2024/07/15 15:12:04.281087672 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: authenticator e3 01 8f 5d 8e 52 fc cb - e0 d7 03 da c1 a2 09 e6

2024/07/15 15:12:04.281093278 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: Calling-Station-Id [31] 19 "a0-ce-c8-c3-a9-b5"

2024/07/15 15:12:04.281097034 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: User-Name [1] 10 "testuser"

2024/07/15 15:12:04.281148298 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: Cisco AVpair [1] 16 "method=webauth"

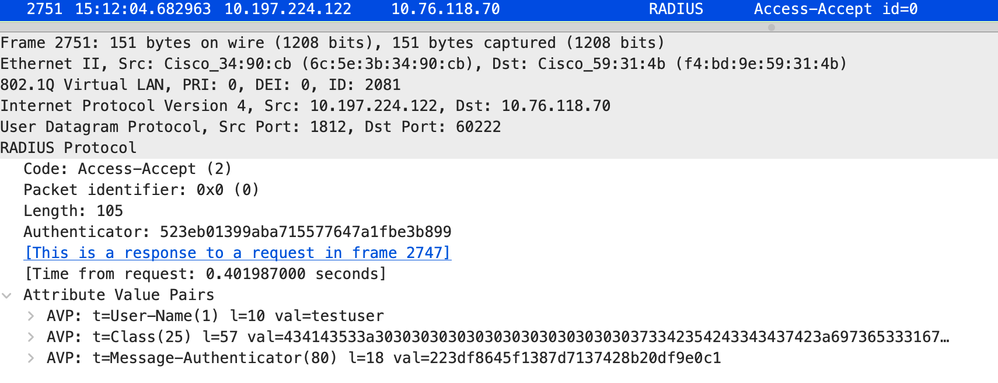

Access-Accept é recebido do servidor radius, webauth é bem-sucedido.

2024/07/15 15:12:04.683597101 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: Received from id 1812/0 10.197.224.122:0, Access-Accept, len 105

2024/07/15 15:12:04.683607762 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: authenticator 52 3e b0 13 99 ab a7 15 - 57 76 47 a1 fb e3 b8 99

2024/07/15 15:12:04.683614780 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: User-Name [1] 10 "testuser"

A autenticação foi bem-sucedida e o estado da política do cliente é em EXECUÇÃO.

2024/07/15 15:12:04.683901842 {wncd_x_R0-0}{1}: [webauth-state] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]State AUTHENTICATING -> AUTHC_SUCCESS

2024/07/15 15:12:04.690643388 {wncd_x_R0-0}{1}: [errmsg] [14709]: (info): %CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: R0/0: wncd: Username entry (testuser) joined with ssid (Guest-Profile) for device with MAC: a0ce.c8c3.a9b5 on channel (0)

2024/07/15 15:12:04.690726966 {wncd_x_R0-0}{1}: [aaa-attr-inf] [14709]: (info): [ Applied attribute :bsn-vlan-interface-name 0 "VLAN2024" ]

2024/07/15 15:12:04.691064276 {wncd_x_R0-0}{1}: [client-orch-state] [14709]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_L3_AUTH_IN_PROGRESS -> S_CO_RUN

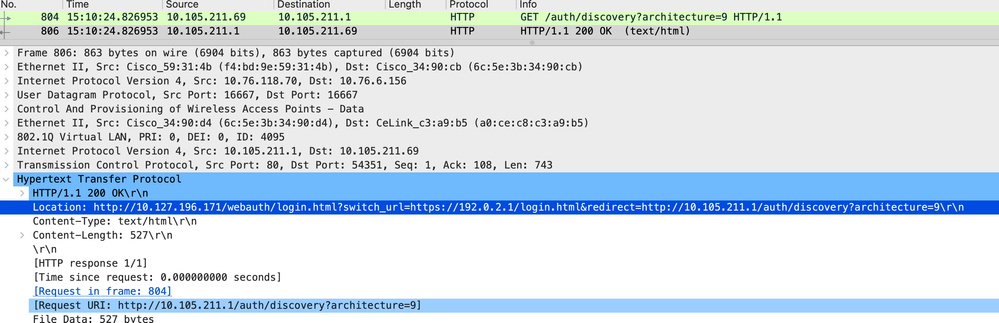

Análise de captura de pacotes incorporada

O cliente é redirecionado para a página do portal

O cliente é redirecionado para a página do portal

A sessão é fechada após o recebimento da URL de redirecionamento.

A sessão TCP é fechada após o recebimento da URL de redirecionamento

A sessão TCP é fechada após o recebimento da URL de redirecionamento

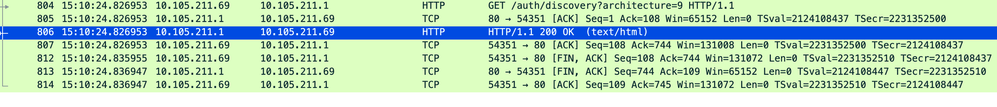

O cliente inicia o handshake triplo TCP para o host da URL de redirecionamento e envia uma solicitação HTTP GET.

Quando a página é carregada, as credenciais de login são enviadas no portal, o controlador envia uma solicitação de acesso ao servidor radius para autenticar o cliente.

Após a autenticação bem-sucedida, a sessão TCP para o servidor Web é fechada e, no controlador, o estado do gerenciador de políticas do cliente é transicionado para EXECUTAR.

O cliente envia uma solicitação HTTP GET à página do portal e conclui a autenticação com êxito

O cliente envia uma solicitação HTTP GET à página do portal e conclui a autenticação com êxito

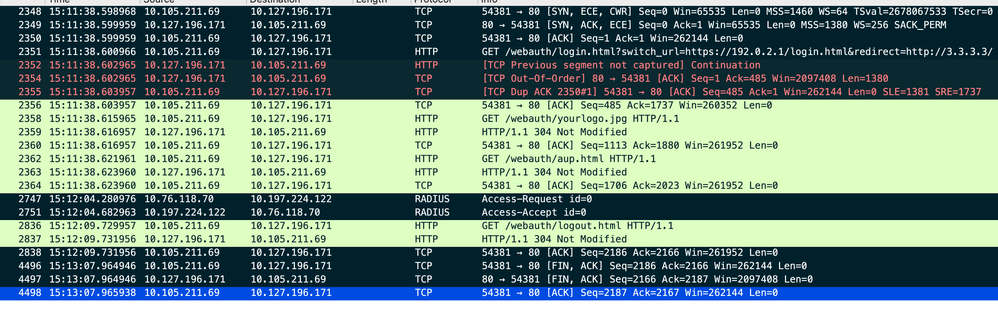

pacote de Solicitação de Acesso Radius

Pacote de solicitação de acesso

Pacote de solicitação de acesso

Pacote de Aceitação de Acesso Radius

Pacote de Aceitação de Acesso

Pacote de Aceitação de Acesso

Artigo relacionado

Configurar o recurso de mobilidade de âncora de WLAN no Catalyst 9800

Exemplo de configuração de acesso de convidado com fio usando controladores AireOS

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

29-Jul-2024 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Vinesh VerarasuEngenheiro de consultoria técnica

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback