Introdução

Este documento descreve como detectar e localizar um ponto de acesso não autorizado ou um cliente não autorizado com o uso do controlador sem fio 9800.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Fundamentos do IEEE 802.11.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Controlador Cisco Wireless 9800-L IOS® XE 17.12.1

- Ponto de acesso Cisco Catalyst 9130AXI Series.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Um ponto de acesso invasor da Cisco se refere a um ponto de acesso sem fio não autorizado que foi instalado em uma rede sem o conhecimento ou a aprovação do administrador da rede. Esses pontos de acesso invasores podem apresentar riscos de segurança para uma rede, e os invasores podem usá-los para obter acesso não autorizado, interceptar informações confidenciais ou iniciar outras atividades mal-intencionadas. O Cisco Wireless Intrusion Prevention System (WIPS) é uma solução projetada para identificar e gerenciar pontos de acesso não autorizados.

Um cliente invasor da Cisco, também conhecido como estação ou dispositivo invasor, refere-se a um dispositivo cliente sem fio não autorizado e potencialmente mal-intencionado conectado a um ponto de acesso invasor. Semelhante aos pontos de acesso invasores, os clientes invasores apresentam riscos de segurança porque um invasor pode se conectar a uma rede sem a autorização adequada. A Cisco fornece ferramentas e soluções para ajudar a detectar e mitigar a presença de clientes invasores para manter a segurança da rede.

Cenários

Cenário 1: Detecção E Localização De Um Ponto De Acesso Invasor

As próximas etapas mostram como usar os controladores sem fio 9800 para ajudar a detectar um cliente invasor ou um ponto de acesso que não é gerenciado pela rede do usuário:

- Use o controlador sem fio para descobrir qual dos seus pontos de acesso detectou o dispositivo invasor:

Você pode exibir os pontos de acesso invasores ou os clientes invasores via GUI ou CLI; para a GUI, vá para a guia Monitoramento, Wireless e escolha Rogue; em seguida, você pode usar os filtros para localizar o dispositivo invasor e, para a CLI, você pode usar o comando show wireless wps rogue ap summary para exibir todos os dispositivos invasores detectados ou você pode usar o comando show wireless wps rogue ap detailed <mac-addr> para exibir os detalhes de um dispositivo invasor específico.

Este é o resultado do CLI para exibir a lista de dispositivos invasores por meio do comando show wireless wps rogue ap summary:

9800L#show wireless wps rogue ap summary

Rogue Location Discovery Protocol : Disabled

Validate rogue APs against AAA : Disabled

Rogue Security Level : Custom

Rogue on wire Auto-Contain : Disabled

Rogue using our SSID Auto-Contain : Disabled

Valid client on rogue AP Auto-Contain : Disabled

Rogue AP timeout : 1200

Rogue init timer : 180

Total Number of Rogue APs : 137

MAC Address Classification State #APs #Clients Last Heard Highest-RSSI-Det-AP RSSI Channel Ch.Width GHz

-----------------------------------------------------------------------------------------------------------------------------------

0014.d1d6.a6b7 Unclassified Alert 1 0 01/31/2024 21:28:09 1416.9d7f.a220 -85 1 20 2.4

002a.10d3.4f0f Unclassified Alert 1 0 01/31/2024 21:17:39 1416.9d7f.a220 -54 36 80 5

002a.10d4.b2e0 Unclassified Alert 1 0 01/31/2024 21:17:39 1416.9d7f.a220 -60 36 40 5

0054.afca.4d3b Unclassified Alert 1 0 01/31/2024 21:26:29 1416.9d7f.a220 -86 1 20 2.4

00a6.ca8e.ba80 Unclassified Alert 1 2 01/31/2024 21:27:20 1416.9d7f.a220 -49 11 20 2.4

00a6.ca8e.ba8f Unclassified Alert 1 0 01/31/2024 21:27:50 1416.9d7f.a220 -62 140 80 5

00a6.ca8e.bacf Unclassified Alert 1 0 01/31/2024 21:27:50 1416.9d7f.a220 -53 140 40 5

00f6.630d.e5c0 Unclassified Alert 1 0 01/31/2024 21:28:09 1416.9d7f.a220 -48 1 20 2.4

00f6.630d.e5cf Unclassified Alert 1 0 01/31/2024 21:27:40 1416.9d7f.a220 -72 128 20 5

04f0.212d.20a8 Unclassified Alert 1 0 01/31/2024 21:27:19 1416.9d7f.a220 -81 1 20 2.4

04f0.2148.7bda Unclassified Alert 1 0 01/31/2024 21:24:19 1416.9d7f.a220 -82 1 20 2.4

0c85.259e.3f30 Unclassified Alert 1 0 01/31/2024 21:21:30 1416.9d7f.a220 -63 11 20 2.4

0c85.259e.3f32 Unclassified Alert 1 0 01/31/2024 21:21:30 1416.9d7f.a220 -63 11 20 2.4

0c85.259e.3f3c Unclassified Alert 1 0 01/31/2024 21:27:30 1416.9d7f.a220 -83 64 20 5

0c85.259e.3f3d Unclassified Alert 1 0 01/31/2024 21:27:30 1416.9d7f.a220 -82 64 20 5

0c85.259e.3f3f Unclassified Alert 1 0 01/31/2024 21:27:30 1416.9d7f.a220 -82 64 20 5

12b3.d617.aac1 Unclassified Alert 1 0 01/31/2024 21:28:09 1416.9d7f.a220 -72 1 20 2.4

204c.9e4b.00ef Unclassified Alert 1 0 01/31/2024 21:27:40 1416.9d7f.a220 -59 116 20 5

22ad.56a5.fa54 Unclassified Alert 1 0 01/31/2024 21:28:09 1416.9d7f.a220 -85 1 20 2.4

4136.5afc.f8d5 Unclassified Alert 1 0 01/31/2024 21:27:30 1416.9d7f.a220 -58 36 20 5

5009.59eb.7b93 Unclassified Alert 1 0 01/31/2024 21:28:09 1416.9d7f.a220 -86 1 20 2.4

683b.78fa.3400 Unclassified Alert 1 0 01/31/2024 21:28:00 1416.9d7f.a220 -69 6 20 2.4

683b.78fa.3401 Unclassified Alert 1 0 01/31/2024 21:28:00 1416.9d7f.a220 -69 6 20 2.4

683b.78fa.3402 Unclassified Alert 1 0 01/31/2024 21:28:00 1416.9d7f.a220 -72 6 20 2.4

683b.78fa.3403 Unclassified Alert 1 0 01/31/2024 21:28:00 1416.9d7f.a220 -72 6 20 2.4

...

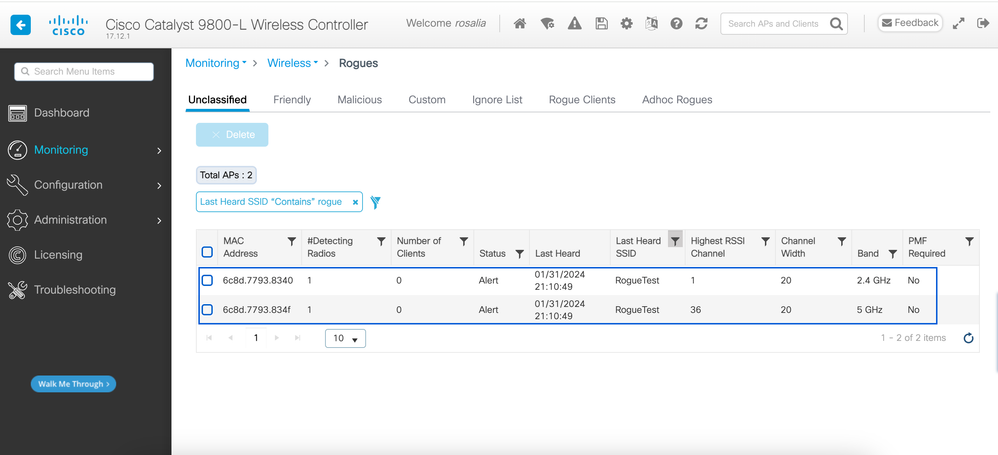

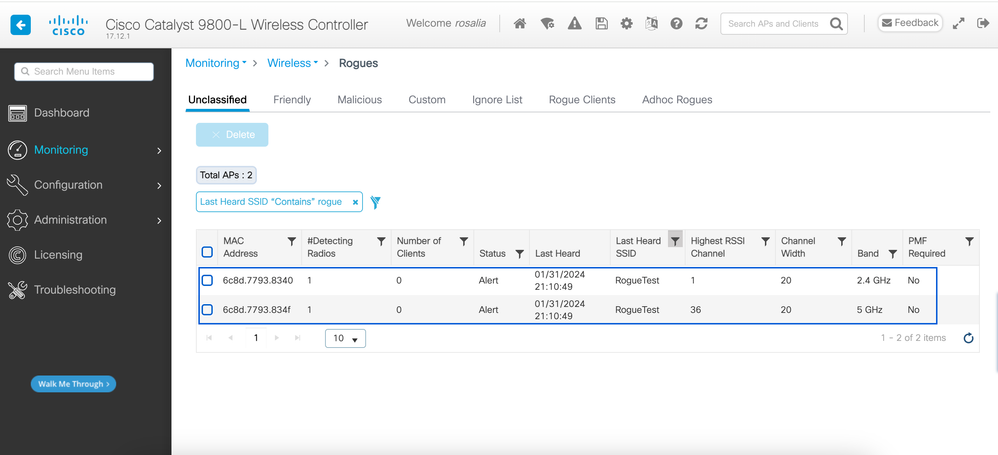

2. Você pode filtrar em uma das WLANs configuradas no seu controlador 9800 para ver se há dispositivos invasores que transmitam as mesmas WLANs. A próxima figura mostra o resultado em que o meu C9130 detectou esse invasor em ambas as bandas:

Lista de invasores da GUI

Lista de invasores da GUI

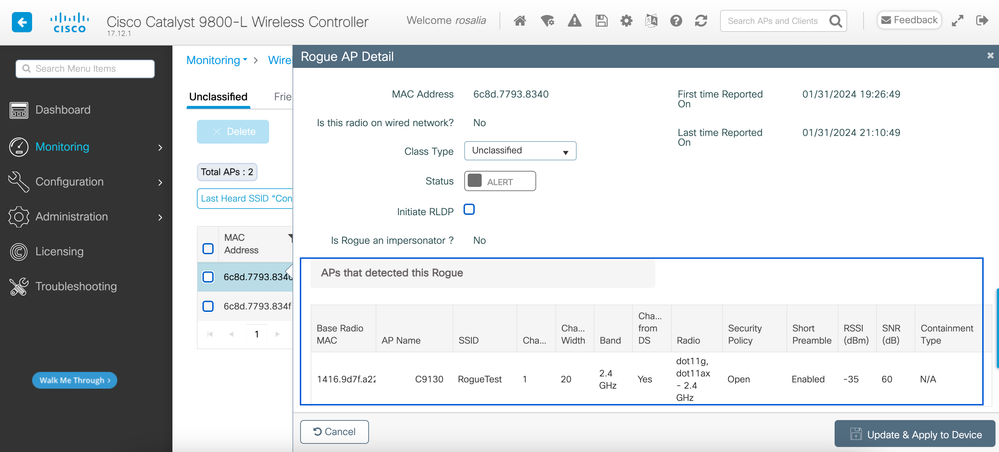

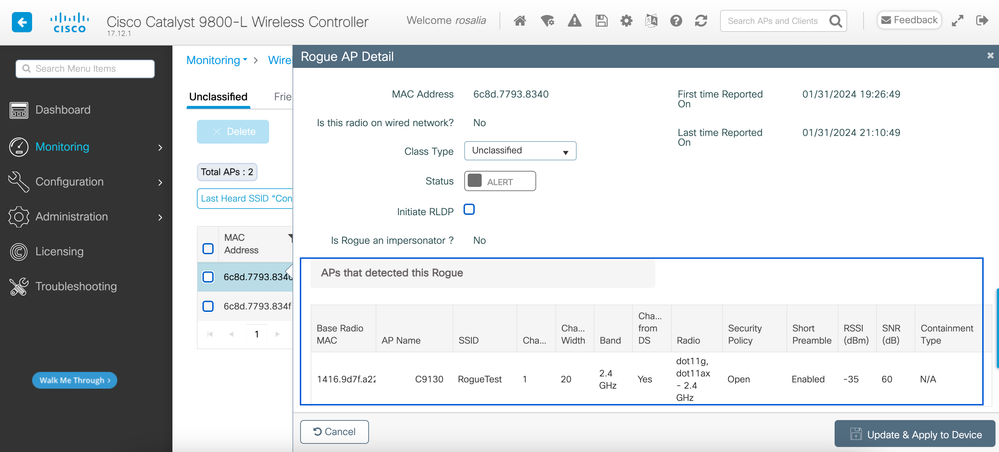

3. Liste os pontos de acesso que detectaram o dispositivo invasor.

Você pode visualizar os APs que detectaram o dispositivo invasor, a próxima figura mostra o AP que detectou esse invasor, canal, valor RSSI e mais informações:

Detalhes do AP invasor da GUI

Detalhes do AP invasor da GUI

Na CLI, você pode exibir essas informações por meio do comando show wireless wps rogue ap detailed <mac-addr>.

4. Localize o ponto de acesso mais próximo do dispositivo invasor com base no valor de RSSI mais próximo.

Com base nos resultados de quantos pontos de acesso detectaram o dispositivo invasor, você tem que procurar o AP mais próximo com base no valor de RSSI exibido no controlador sem fio. No próximo exemplo, apenas um AP detectou o invasor, no entanto, com um valor de RSSI alto, o que significa que o dispositivo invasor está muito próximo do meu AP.

O próximo é a saída do comando show wireless wps rogue ap detailed <mac-addr> para exibir o canal em que o AP/WLC ouviu esse dispositivo invasor, além do valor de RSSI:

9800L#show wireless wps rogue ap detailed 6c8d.7793.834f

Rogue Event history

Timestamp #Times Class/State Event Ctx RC

-------------------------- -------- ----------- -------------------- ------------------------- ----

01/31/2024 22:45:39.814917 1154 Unc/Alert FSM_GOTO Alert 0x0

01/31/2024 22:45:39.814761 1451 Unc/Alert EXPIRE_TIMER_START 1200s 0x0

01/31/2024 22:45:39.814745 1451 Unc/Alert RECV_REPORT 1416.9d7f.a220/34 0x0

01/31/2024 22:45:29.810136 876 Unc/Alert NO_OP_UPDATE 0x0

01/31/2024 19:36:10.354621 1 Unc/Pend HONEYPOT_DETECTED 0x0

01/31/2024 19:29:49.700934 1 Unc/Alert INIT_TIMER_DONE 0xab98004342001907 0x0

01/31/2024 19:26:49.696820 1 Unk/Init INIT_TIMER_START 180s 0x0

01/31/2024 19:26:49.696808 1 Unk/Init CREATE 0x0

Rogue BSSID : 6c8d.7793.834f

Last heard Rogue SSID : RogueTest

802.11w PMF required : No

Is Rogue an impersonator : No

Is Rogue on Wired Network : No

Classification : Unclassified

Manually Contained : No

State : Alert

First Time Rogue was Reported : 01/31/2024 19:26:49

Last Time Rogue was Reported : 01/31/2024 22:45:39

Number of clients : 0

Reported By

AP Name : C9130

MAC Address : 1416.9d7f.a220

Detecting slot ID : 1

Radio Type : dot11ax - 5 GHz

SSID : RogueTest

Channel : 36 (From DS)

Channel Width : 20 MHz

RSSI : -43 dBm

SNR : 52 dB

ShortPreamble : Disabled

Security Policy : Open

Last reported by this AP : 01/31/2024 22:45:39

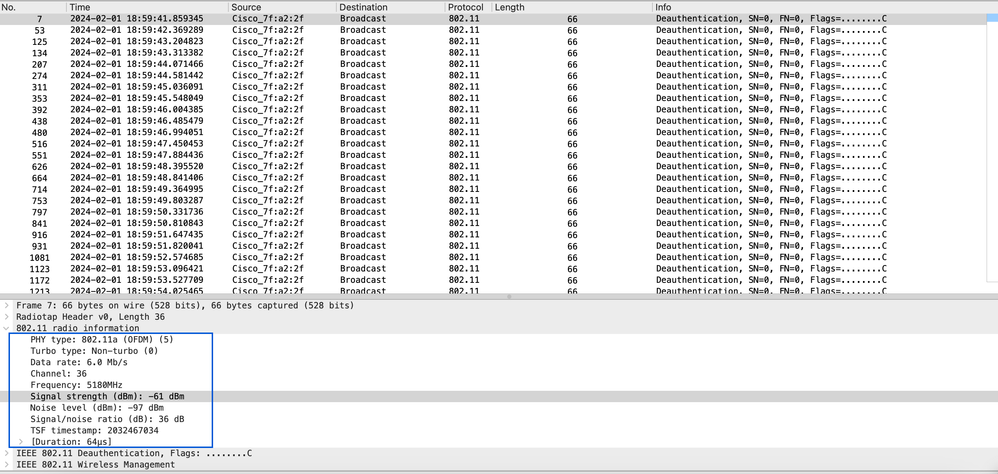

5. Reúna a captura pelo ar no mesmo canal para localizar o invasor.

Agora, o canal onde esse AP invasor transmite é encontrado, e com base no valor de RSSI, o ponto de acesso 9130 ouviu esse invasor em -35dBm, que é considerado muito próximo, isso dá uma ideia sobre qual área esse invasor está localizado, a próxima etapa é coletar uma captura pelo ar.

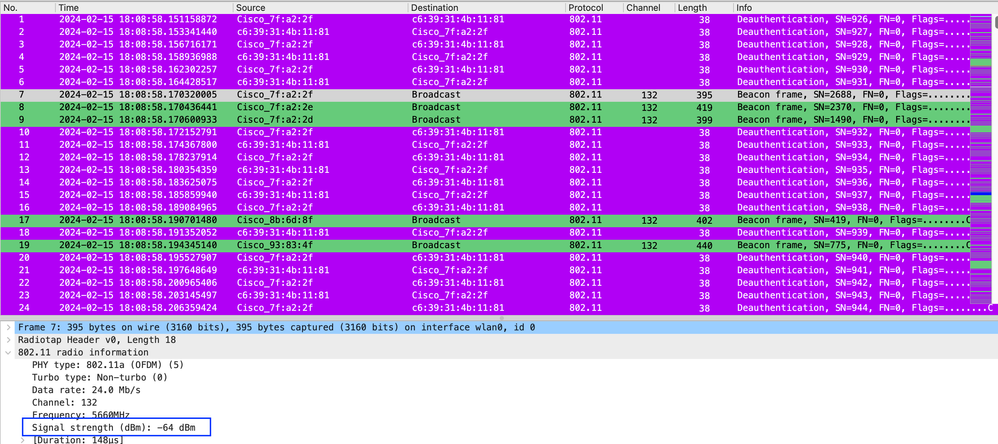

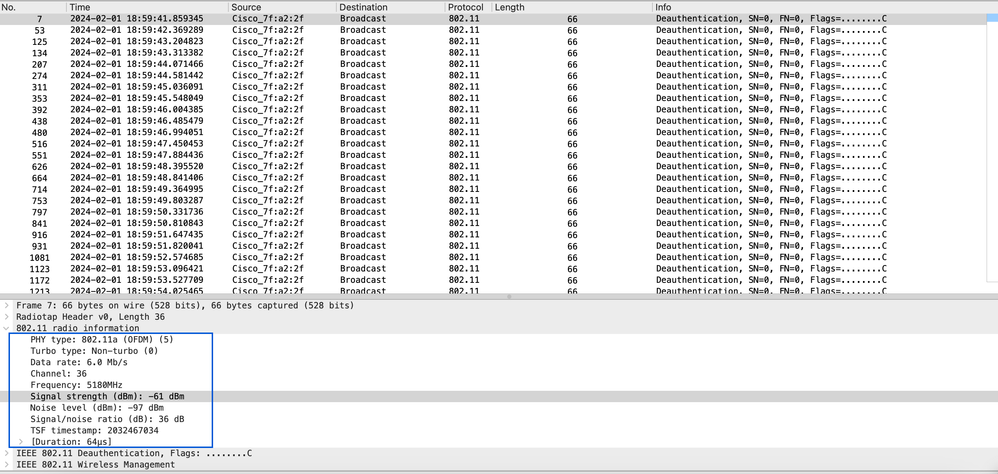

A próxima figura mostra uma captura pelo ar no canal 36, a partir do OTA, você pode ver que o AP invasor executa um ataque de desautenticação de contenção ao access point gerenciado:

Captura OTA de AP invasor

Captura OTA de AP invasor

Você pode usar as informações da figura anterior para entender quão próximo esse invasor está e, pelo menos, pode ter uma ideia de onde fisicamente esse ponto de acesso invasor está localizado. Você pode filtrar por meio do endereço MAC de rádio do AP invasor, você poderá ver se o invasor está ativo atualmente ou não se verificar se você tem pacotes de beacon no ar.

Cenário 2: detectar e localizar um cliente invasor que envia uma inundação de desautenticação

As próximas etapas mostram como usar o controlador sem fio 9800 para localizar um cliente invasor conectado a um ponto de acesso não autorizado que não é gerenciado pela rede do usuário ou um cliente invasor que faz um ataque de desautenticação:

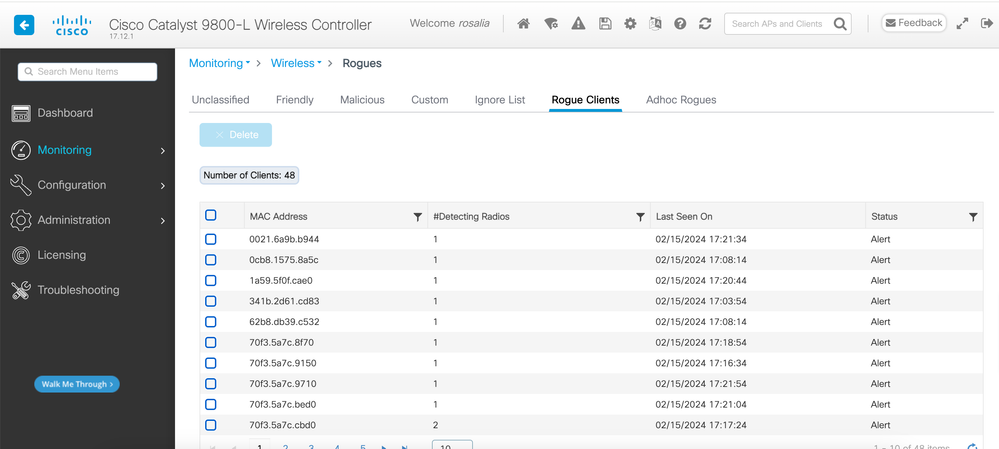

1. Use o controlador sem fio para localizar o cliente invasor.

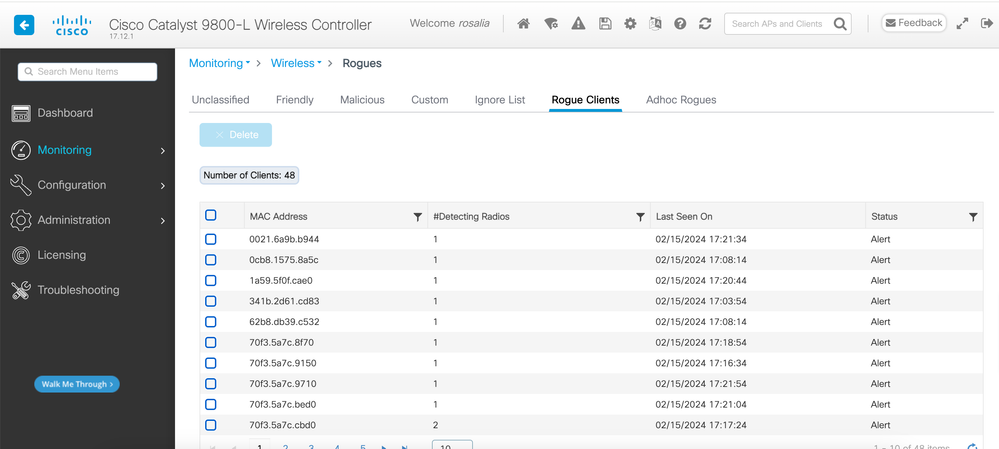

Na GUI do controlador sem fio, navegue até a guia Monitoring (Monitoramento), Wireless (Sem fio), escolha Rogue Clients (Clientes invasores) ou use o comando show wireless wps rogue client summary da CLI para listar os clientes invasores detectados no controlador:

GUI da lista de clientes invasores

GUI da lista de clientes invasores

A próxima saída mostra o resultado da CLI:

9800L#show wireless wps rogue client summary

Validate rogue clients against AAA : Disabled

Validate rogue clients against MSE : Disabled

Number of rogue clients detected : 49

MAC Address State # APs Last Heard

-------------------------------------------------------------------------

0021.6a9b.b944 Alert 1 02/15/2024 17:22:44

0cb8.1575.8a5c Alert 1 02/15/2024 17:08:14

1a59.5f0f.cae0 Alert 1 02/15/2024 17:20:44

341b.2d61.cd83 Alert 1 02/15/2024 17:03:54

62b8.db39.c532 Alert 1 02/15/2024 17:08:14

70f3.5a7c.8f70 Alert 1 02/15/2024 17:18:54

70f3.5a7c.9150 Alert 1 02/15/2024 17:23:04

70f3.5a7c.9710 Alert 1 02/15/2024 17:22:34

70f3.5a7c.bed0 Alert 1 02/15/2024 17:22:54

70f3.5a7c.cbd0 Alert 2 02/15/2024 17:17:24

70f3.5a7c.d030 Alert 1 02/15/2024 17:20:44

70f3.5a7c.d050 Alert 1 02/15/2024 17:20:44

70f3.5a7c.d0b0 Alert 1 02/15/2024 17:16:54

70f3.5a7c.d110 Alert 2 02/15/2024 17:18:24

70f3.5a7c.d210 Alert 1 02/15/2024 17:20:24

70f3.5a7c.d2f0 Alert 2 02/15/2024 17:23:04

70f3.5a7c.f850 Alert 1 02/15/2024 17:19:04

70f3.5a7f.8971 Alert 1 02/15/2024 17:16:44

...

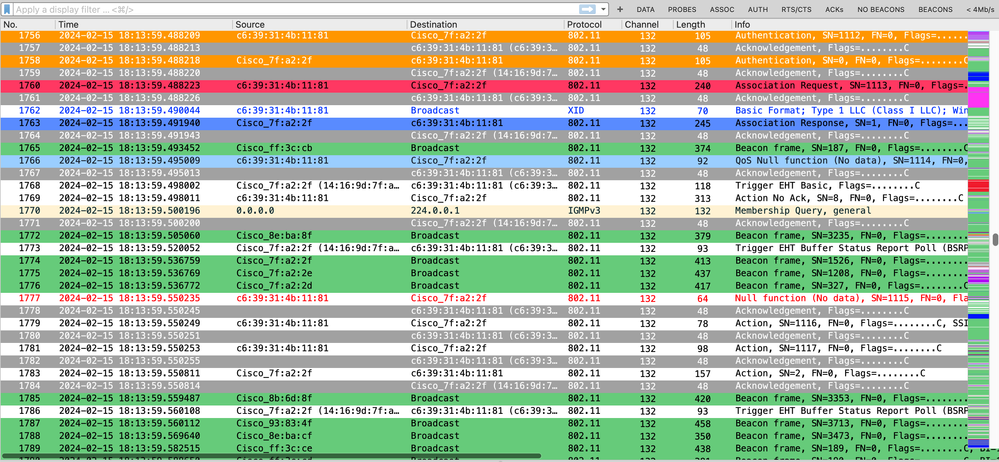

2. O próximo exemplo de saída mostra os detalhes sobre o cliente invasor com o endereço mac 0021.6a9b.b944, que foi detectado por um AP 9130 gerenciado no canal 132. A próxima saída mostra mais detalhes:

9800L#show wireless wps rogue client detailed 0021.6a9b.b944

Rogue Client Event history

Timestamp #Times State Event Ctx RC

-------------------------- -------- ----------- -------------------- ------------------------- ----

02/15/2024 17:22:44.551882 5 Alert FSM_GOTO Alert 0x0

02/15/2024 17:22:44.551864 5 Alert EXPIRE_TIMER_START 1200s 0x0

02/15/2024 17:22:44.551836 5 Alert RECV_REPORT 0x0

02/15/2024 17:15:14.543779 1 Init CREATE 0x0

Rogue BSSID : 6c8d.7793.834f

SSID : Testing-Rogue

Gateway : 6c8d.7793.834f

Rogue Radio Type : dot11ax - 5 GHz

State : Alert

First Time Rogue was Reported : 02/15/2024 17:15:14

Last Time Rogue was Reported : 02/15/2024 17:22:44

Reported by

AP : C9130

MAC Address : 1416.9d7f.a220

Detecting slot ID : 1

RSSI : -83 dBm

SNR : 12 dB

Channel : 132

Last reported by this AP : 02/15/2024 17:22:44

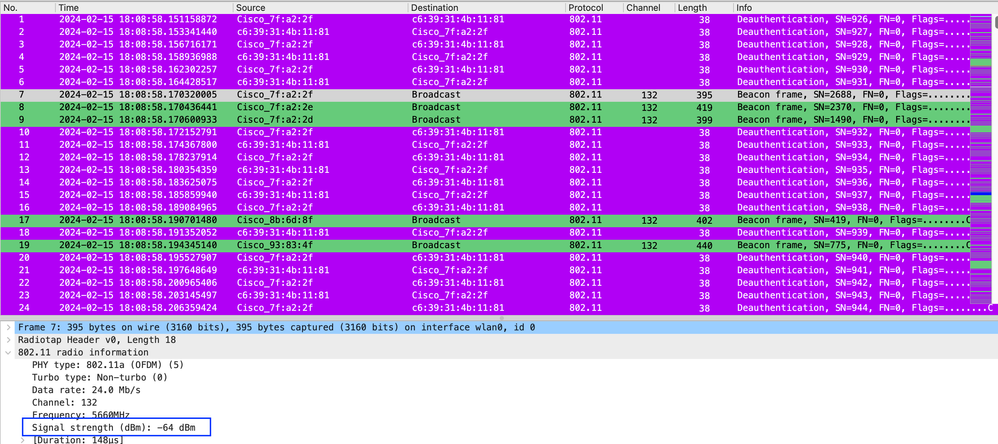

3. Depois de coletar uma captura pelo ar no mesmo canal, você pode ver que há uma inundação não autenticada, na qual o cliente invasor usa um dos BSSID de ponto de acesso gerenciado para desconectar clientes:

OTA de desautenticação

OTA de desautenticação

O valor de RSSI para os pacotes é alto, o que significa que o cliente invasor está fisicamente próximo ao ponto de acesso gerenciado.

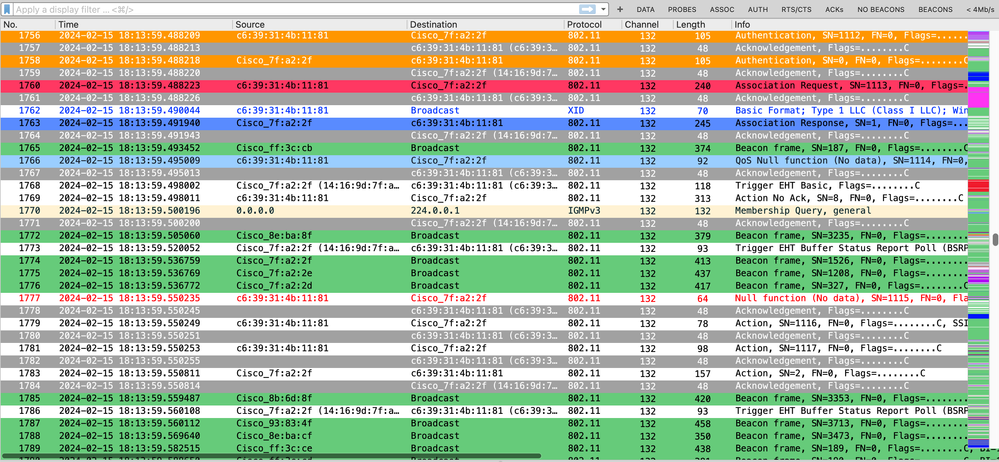

4. Depois de remover o cliente invasor da rede, a próxima figura mostra uma rede limpa e um ambiente saudável pelo ar:

OTA íntegro

OTA íntegro

Informações Relacionadas

Feedback

Feedback