Configurar 9800 WLC e Aruba ClearPass - Acesso de convidado & FlexConnect

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve a integração do Catalyst 9800 Wireless LAN Controller (WLC) com o Aruba ClearPass.

Pré-requisitos

Este guia supõe que estes componentes foram configurados e verificados:

- Todos os componentes pertinentes são sincronizados com o Network Time Protocol (NTP) e verificados para ter a hora correta (necessária para a validação do certificado)

- Servidor DNS operacional (necessário para fluxos de tráfego de convidado, validação da lista de revogação de certificados (CRL))

- Servidor DHCP operacional

- Uma autoridade de certificação (CA) opcional (necessária para assinar o Portal do Convidado hospedado no CPPM)

- WLC Catalyst 9800

- Aruba ClearPass Server (requer licença de plataforma, licença de acesso, licença integrada)

- Vmware ESXi

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Implantação do C9800 e novo modelo de configuração

- Switching Flexconnect no C9800

- Autenticação do CWA 9800 (consulte https://www.cisco.com/c/en/us/support/docs/wireless/catalyst-9800-series-wireless-controllers/213920-central-web-authentication-cwa-on-cata.html)

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco Catalyst C9800-L-C com 17.3.4c

- Cisco Catalyst C9130AX

- Aruba ClearPass, patch 6-8-0-109592 e 6.8-3

- Servidor MS Windows

- Ative Diretory (GP configurado para emissão automática de certificado baseada em computador para pontos de extremidade gerenciados)

- Servidor DHCP com opção 43 e opção 60

- Servidor DNS

- Servidor NTP para sincronizar com o tempo todos os componentes

- A autoridade de certificação

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

A integração da implementação do Catalyst 9800 WLC utiliza a Central Web Authentication (CWA) para clientes sem fio em um modo Flexconnect de implantação de Ponto de Acesso (AP).

A autenticação sem fio de convidados é suportada pelo Portal de Convidados com uma página de política de usuário aceitável (AUP) anônima, hospedada no Aruba Clearpass em um segmento de zona desmilitarizada (DMZ) segura.

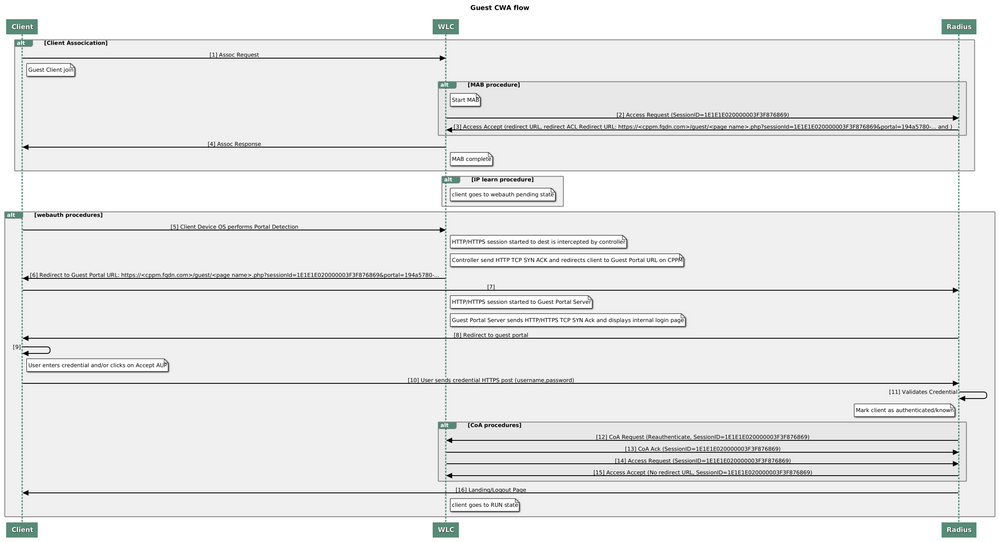

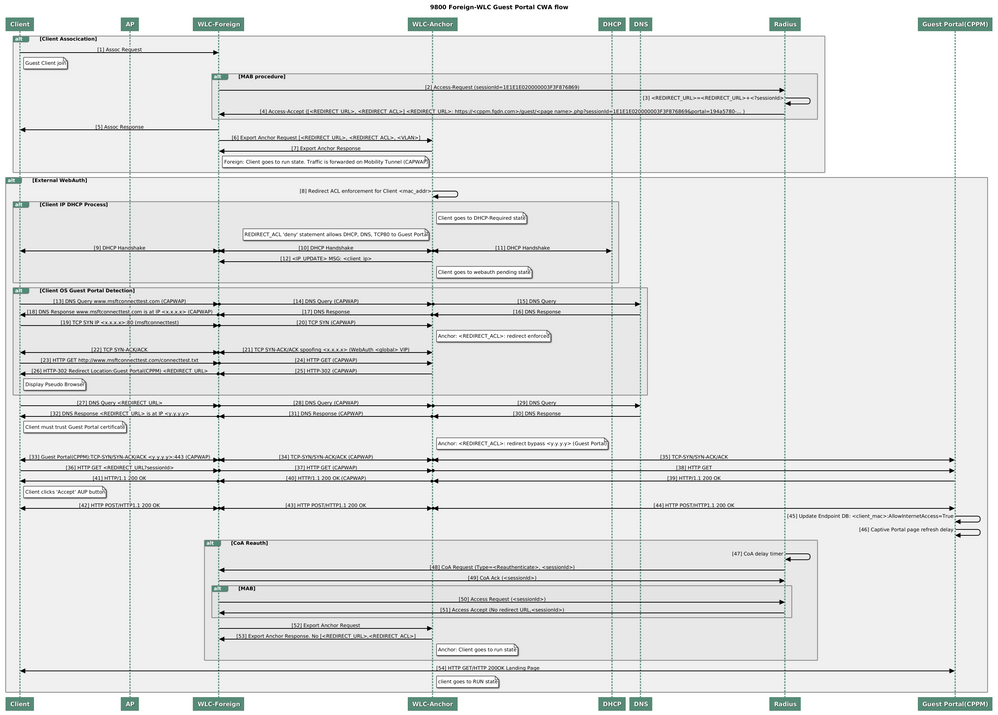

O diagrama transmite os detalhes das trocas de acesso WiFi Guest antes que o usuário convidado tenha permissão para entrar na rede:

1. O usuário convidado associa-se com o Guest Wifi em um escritório remoto.

2. A Solicitação de Acesso RADIUS inicial é enviada por proxy pelo C9800 para o servidor RADIUS.

3. O servidor procura o endereço MAC convidado fornecido no Banco de Dados de Ponto de Extremidade MAC local.

Se o endereço MAC não for encontrado, o servidor responde com um perfil MAC Authentication Bypass (MAB). Essa resposta RADIUS inclui:

- Lista de Controle de Acesso (ACL - Access Control List) de Redirecionamento de URL

- Redirecionamento de URL

4. O cliente passa pelo processo de aprendizado de IP, no qual recebe um endereço IP.

5. O C9800 faz a transição do cliente convidado (identificado por seu endereço MAC) para o estado 'Autenticação da Web Pendente'.

6. A maioria dos SOs de dispositivos modernos, em associação com as WLANs de convidados, executam algum tipo de detecção de portal cativo.

O mecanismo exato de detecção depende da implementação específica do SO. O SO cliente abre uma caixa de diálogo pop-up (pseudo-navegador) com uma página redirecionada pelo C9800 para a URL do portal do convidado hospedada pelo servidor RADIUS fornecido como parte da resposta RADIUS Access-Accept.

7. O Usuário Convidado aceita os Termos e Condições no pop-up apresentado O ClearPass define uma flag para o endereço MAC do cliente em seu Banco de Dados de Ponto Final (DB) para indicar que o cliente concluiu uma autenticação e inicia uma Alteração de Autorização (CoA) RADIUS, pela seleção de uma interface com base na tabela de roteamento (se houver várias interfaces presentes no ClearPass).

8. A WLC faz a transição do Cliente Convidado para o Estado 'Executar' e o usuário recebe acesso à Internet sem nenhum outro redirecionamento.

Observação: para o fluxograma de estado do Cisco 9800 Foreign, Anchor Wireless Controller com RADIUS e Portal de convidado hospedado externamente, consulte a seção Apêndice neste artigo.

Diagrama de Estado da Autenticação da Web Central de Convidados (CWA)

Diagrama de Estado da Autenticação da Web Central de Convidados (CWA)

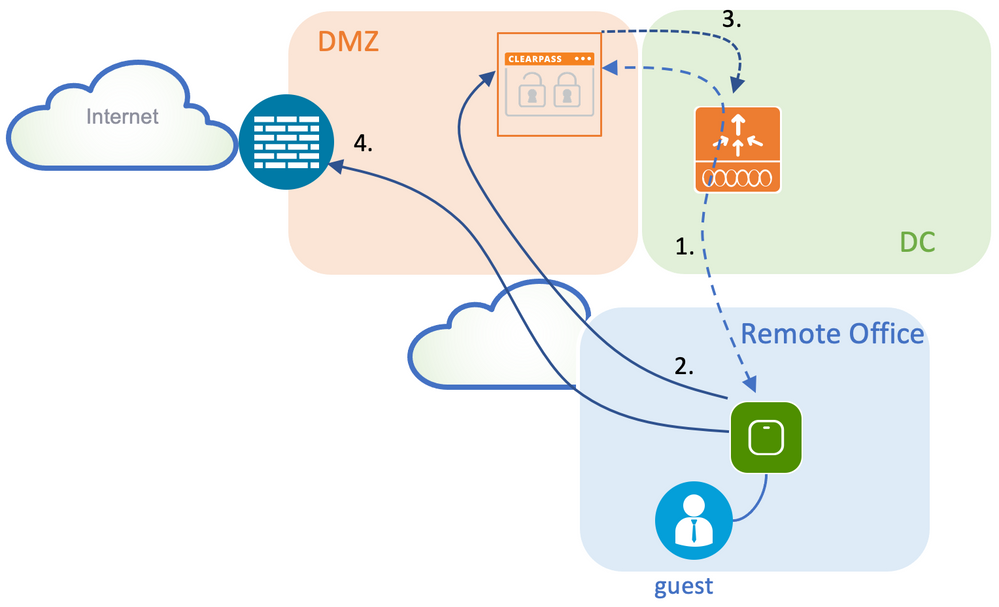

Fluxo de tráfego para a implantação corporativa de convidados do CWA

Em uma implantação empresarial típica com várias filiais, cada filial é configurada para fornecer acesso segmentado e seguro aos convidados por meio de um Portal do Convidado assim que o convidado aceita o EULA.

Neste exemplo de configuração, o CWA 9800 é usado para acesso de convidado por meio da integração a uma instância separada do ClearPass implantada exclusivamente para usuários convidados no DMZ seguro da rede.

Os convidados devem aceitar os termos e condições estabelecidos no portal pop-up de consentimento da Web fornecido pelo servidor DMZ ClearPass. Este exemplo de configuração se concentra no método de Acesso de convidado anônimo (ou seja, nenhum nome de usuário/senha de convidado é necessário para autenticar no Portal de convidado).

O fluxo de tráfego que corresponde a essa implantação é mostrado na imagem:

1. RADIUS - Fase MAB

2. Redirecionamento da URL do Cliente Convidado para o Portal do Convidado

3. Após o convidado aceitar o EULA no Portal do Convidado, o RADIUS CoA Reauthenticate é emitido do CPPM para o 9800 WLC

4. O convidado pode acessar a Internet

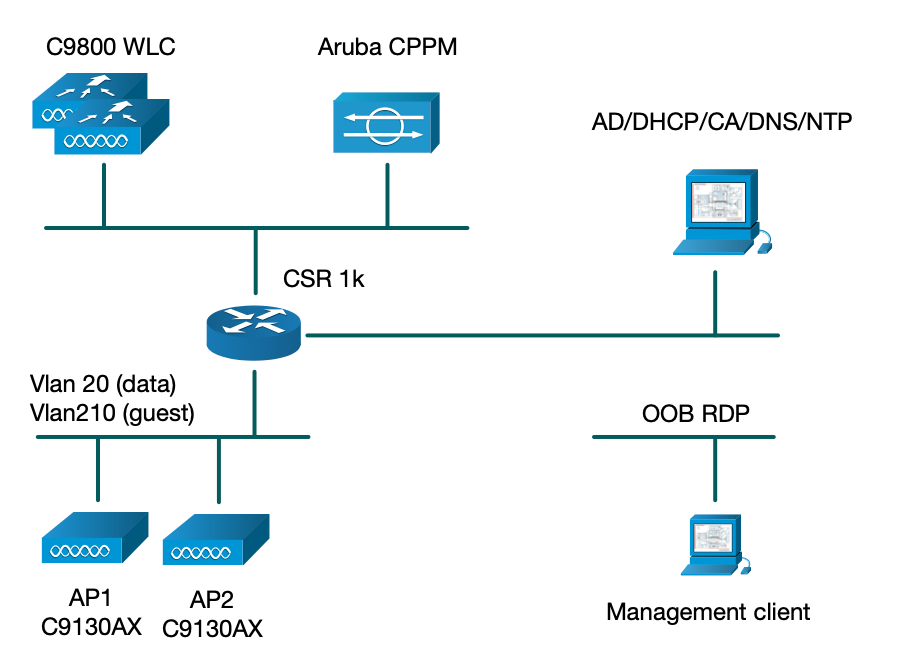

Diagrama de Rede

Observação: para fins de demonstração em laboratório, uma instância única/combinada do Aruba CPPM Server é usada para atender às funções Guest e Corp SSID Network Access Server (NAS). A implementação de práticas recomendadas sugere instâncias NAS independentes.

Configurar

Neste exemplo de configuração, um novo modelo de configuração no C9800 é utilizado para criar os perfis e tags necessários para fornecer acesso corporativo dot1x e acesso de convidado CWA à filial da empresa. A configuração resultante é resumida nesta imagem:

Configurar Parâmetros C9800 de Acesso Sem Fio de Convidado

C9800 - Configuração AAA para convidado

Observação: sobre o bug da Cisco ID CSCvh03827, certifique-se de que os servidores de Autenticação, Autorização e Contabilização (AAA) definidos não tenham balanceamento de carga, pois o mecanismo depende da persistência SessionID na WLC para trocas ClearPass RADIUS.

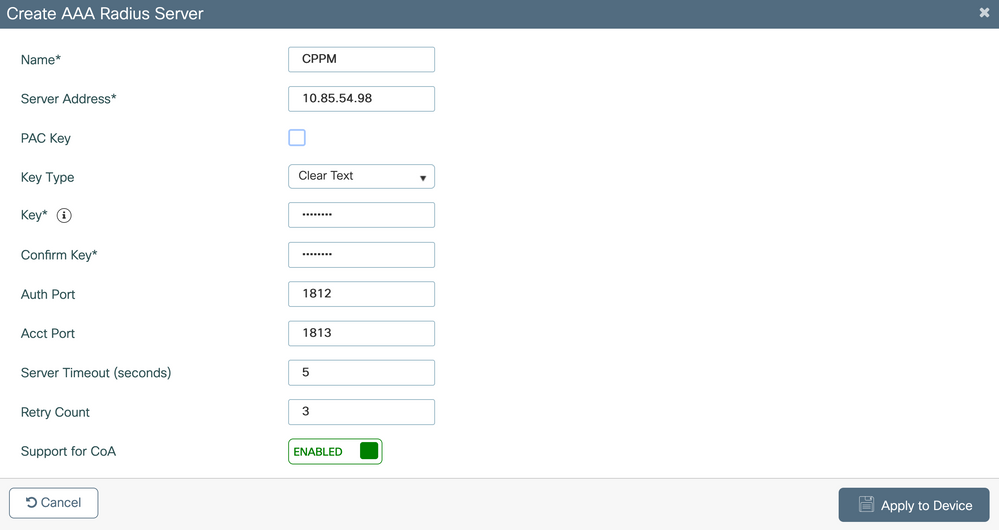

Etapa 1. Adicione o(s) servidor(es) Aruba ClearPass DMZ à configuração da WLC 9800 e crie uma lista de métodos de autenticação. Navegue até Configuration > Security > AAA > Servers/Groups > RADIUS > Servers > +Add e insira as informações do servidor RADIUS.

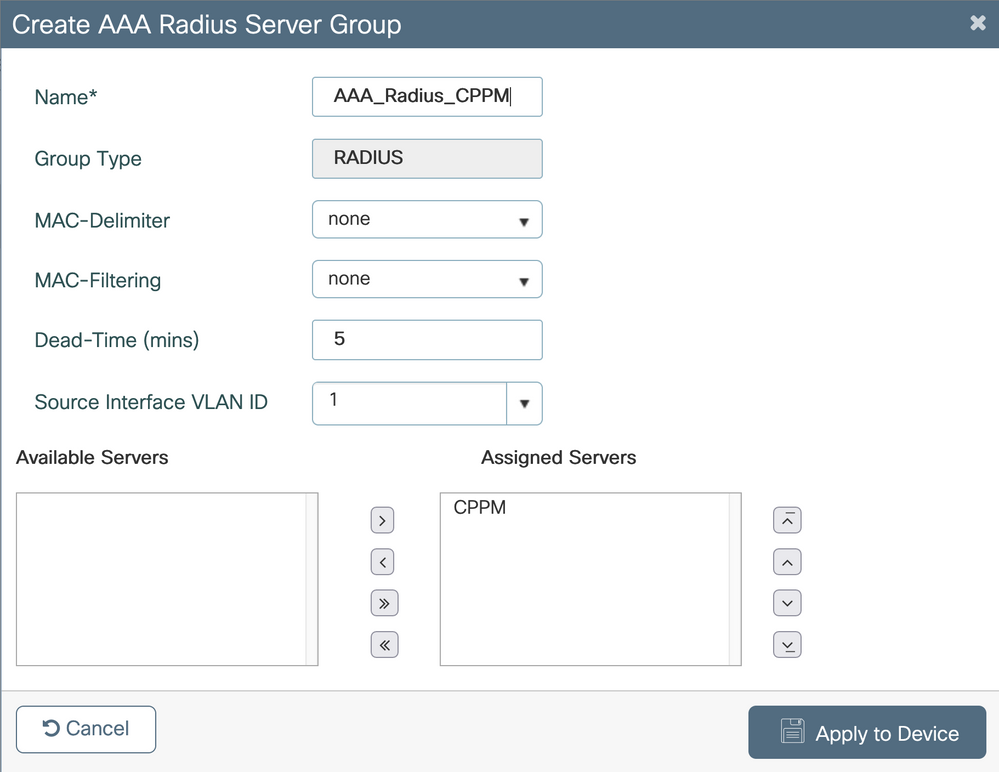

Etapa 2. Defina o grupo de servidores AAA para convidados e atribua o servidor configurado na Etapa 1 a este grupo de servidores. Navegue até Configuration > Security > AAA > Servers/Groups > RADIUS > Groups > +Add.

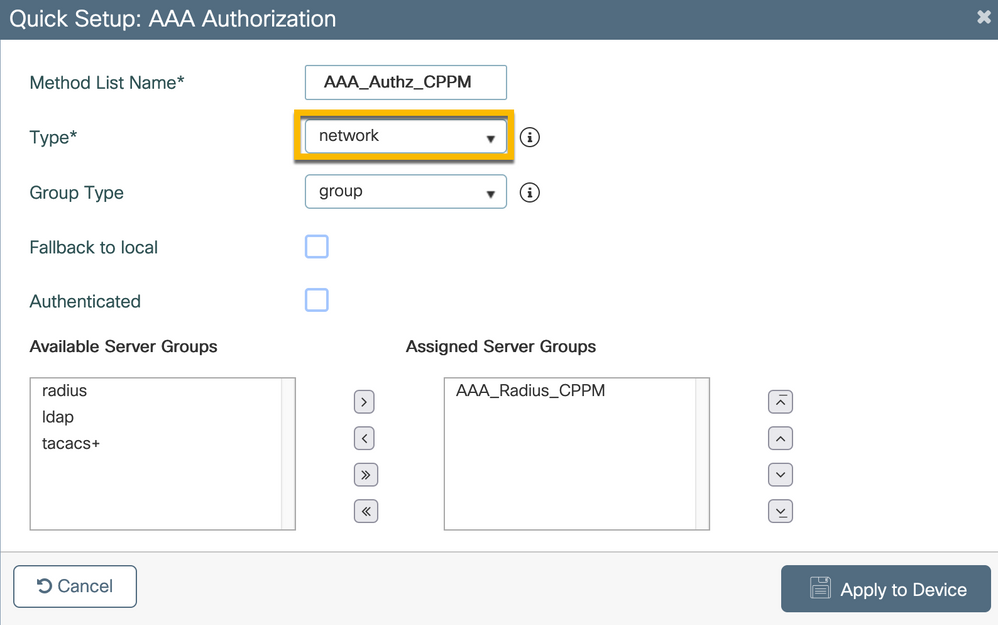

Etapa 3. Defina uma lista de métodos de autorização para acesso de convidado e mapeie o grupo de servidores criado na Etapa 2. Navegue até Configuration > Security > AAA > AAA Method List > Authorization > +Add. Selecione Type Network e depois configureAAA Server Group na Etapa 2.

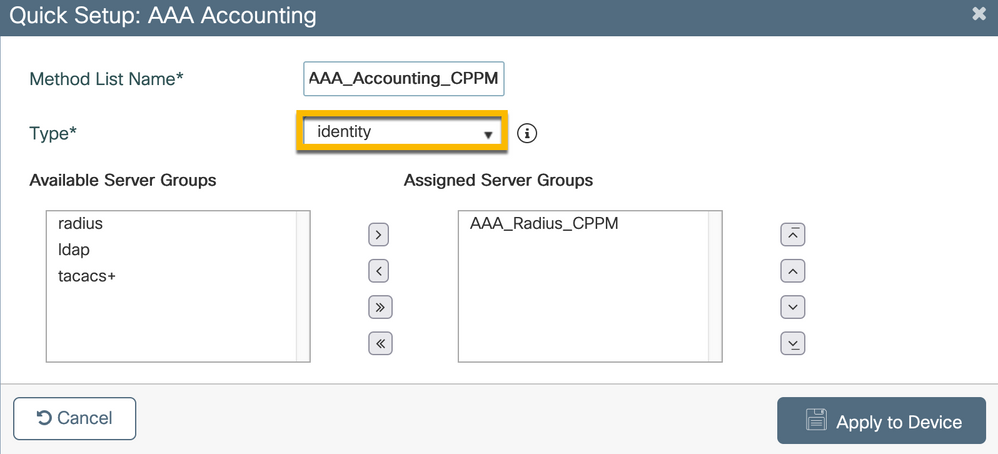

Etapa 4. Crie uma lista de métodos Contabilidade para acesso de convidado e mapeie o grupo de servidores criado na Etapa 2. Navegue até Configuration > Security > AAA > AAA Method List > Accounting > +Add. Escolha Type Identity no menu suspenso e depois AAA Server Group configure na Etapa 2.

C9800 - Configurar ACL de redirecionamento

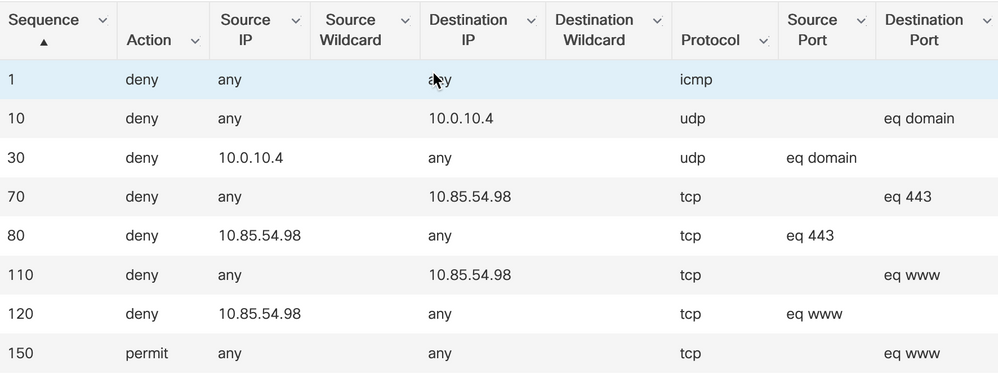

C9800 - Configurar ACL de redirecionamentoA ACL de redirecionamento define qual tráfego deve ser redirecionado para o Portal do Convidado em vez de ter permissão para passar sem redirecionamento. Aqui, a ACL deny implica desvio de redirecionamento ou passagem, enquanto permit implica redirecionamento para o portal. Para cada classe de tráfego, você deve considerar a direção do tráfego ao criar entradas de controle de acesso (ACEs) e criar ACEs que correspondam ao tráfego de entrada e saída.

Navegue até Configuration > Security > ACL e defina uma nova ACL chamada CAPTIVE_PORTAL_REDIRECT. Configure a ACL com estas ACEs:

- ACE1: permite que o tráfego ICMP (Internet Control Message Protocol) bidirecional ignore o redirecionamento e é usado principalmente para verificar a acessibilidade.

- ACE10, ACE30: permite o fluxo de tráfego DNS bidirecional para o servidor DNS 10.0.10.4 e não pode ser redirecionado para o portal. Uma busca e interceptação de DNS para resposta são necessárias para disparar o fluxo de convidado.

- ACE70, ACE80, ACE110, ACE120: permite acesso HTTP e HTTPS ao portal cativo de convidado para que o usuário seja apresentado ao portal.

- ACE150: todo o tráfego HTTP (porta UDP 80) é redirecionado.

C9800 - Configuração de perfil de WLAN de convidado

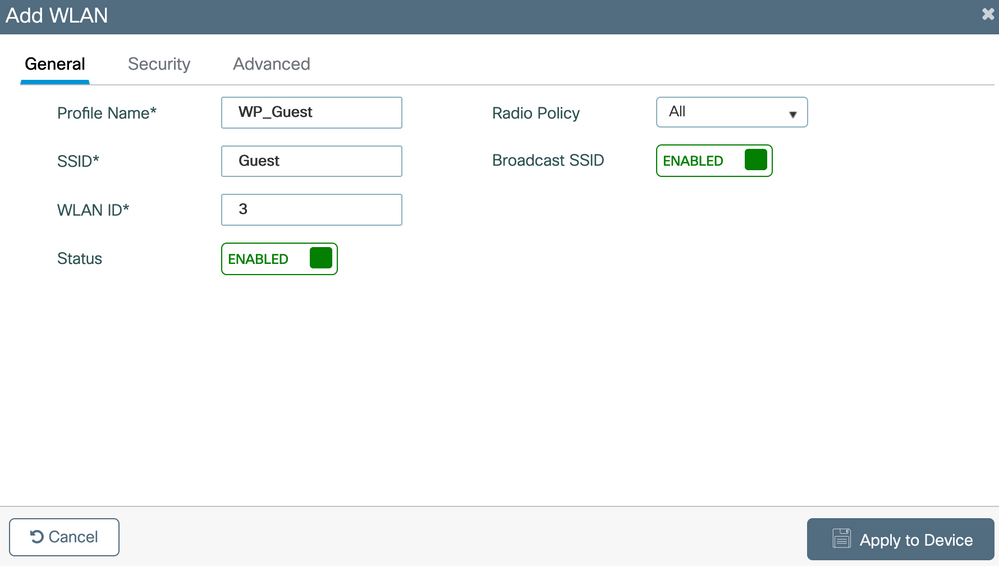

C9800 - Configuração de perfil de WLAN de convidadoEtapa 1. Navegue até Configuration > Tags & Profiles > Wireless > +Add. Crie um novo Perfil SSID WP_Guest, com a transmissão de SSID 'Guest' ao qual os clientes convidados se associam.

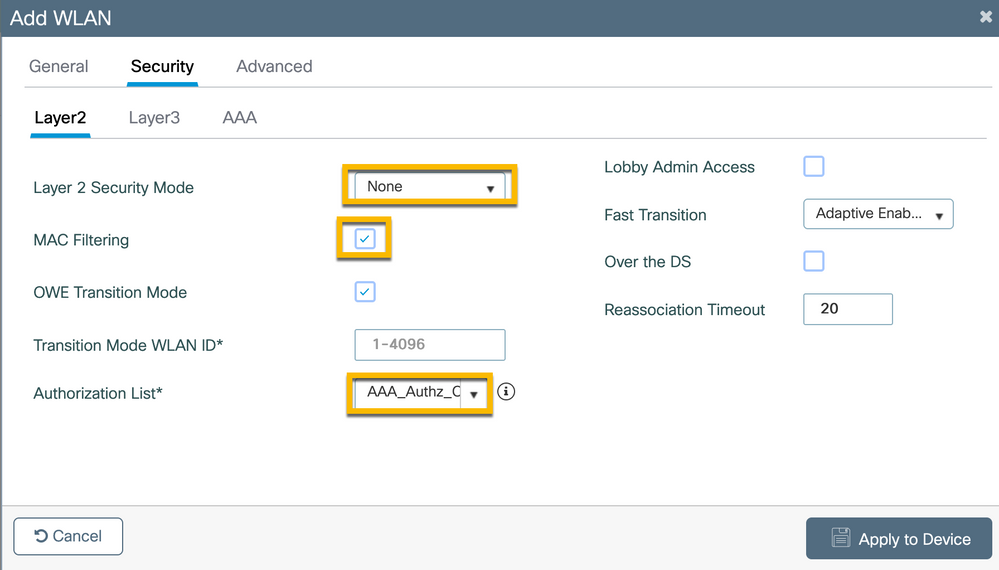

Na mesmaAdd WLAN caixa de diálogo, navegue até a guiaSecurity > Layer 2.

- Modo de segurança da camada 2: Nenhum

- Filtragem MAC: habilitada

- Lista de autorização: AAA_Authz_CPPM no menu suspenso (configurado na Etapa 3. como parte da configuração AAA)

C9800 - Definição de perfil de política de convidado

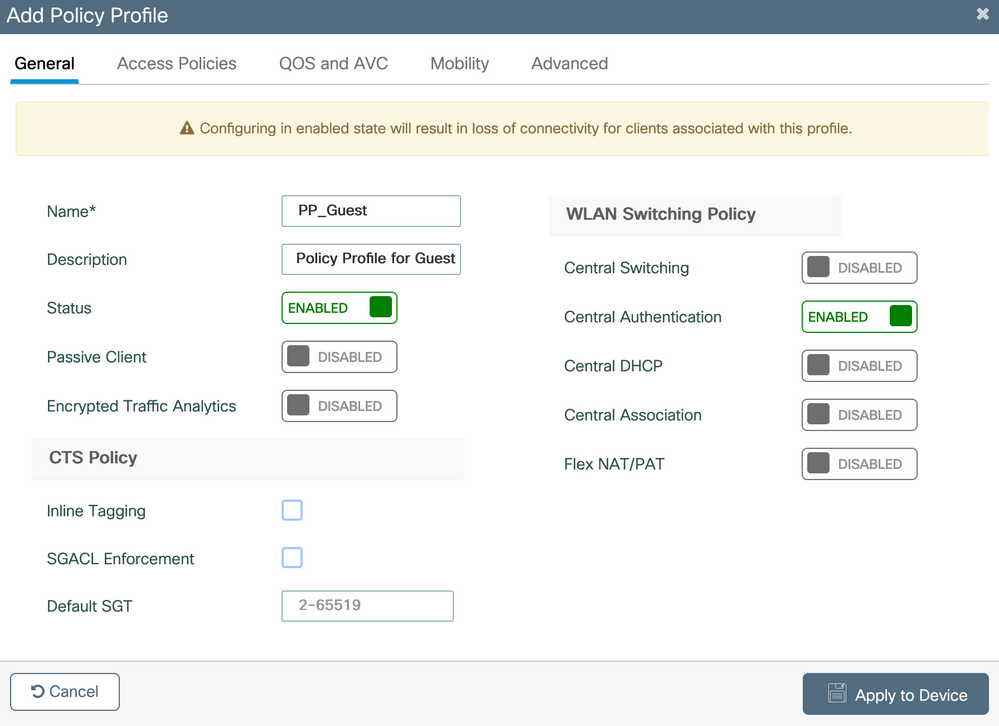

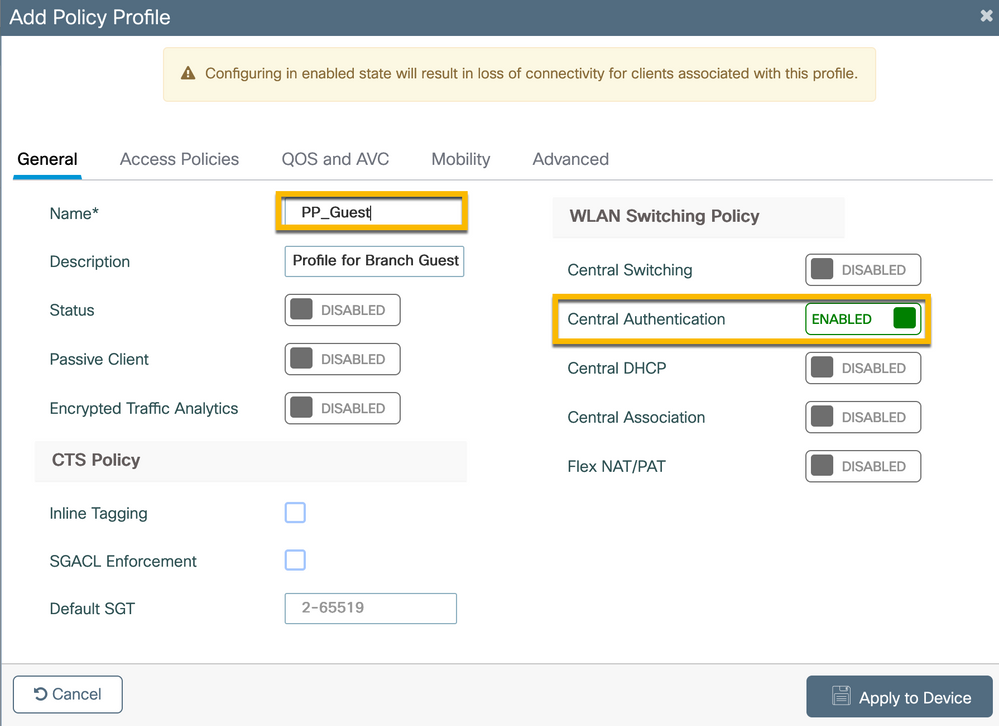

C9800 - Definição de perfil de política de convidadoNa GUI da WLC C9800, navegue para Configuration > Tags & Profiles > Policy > +Add.

Nome: PP_Guest

Status: Habilitado

Comutação Central: Desabilitada

Autenticação Central: Habilitada

DHCP central: desativado

Associação Central: Desabilitada

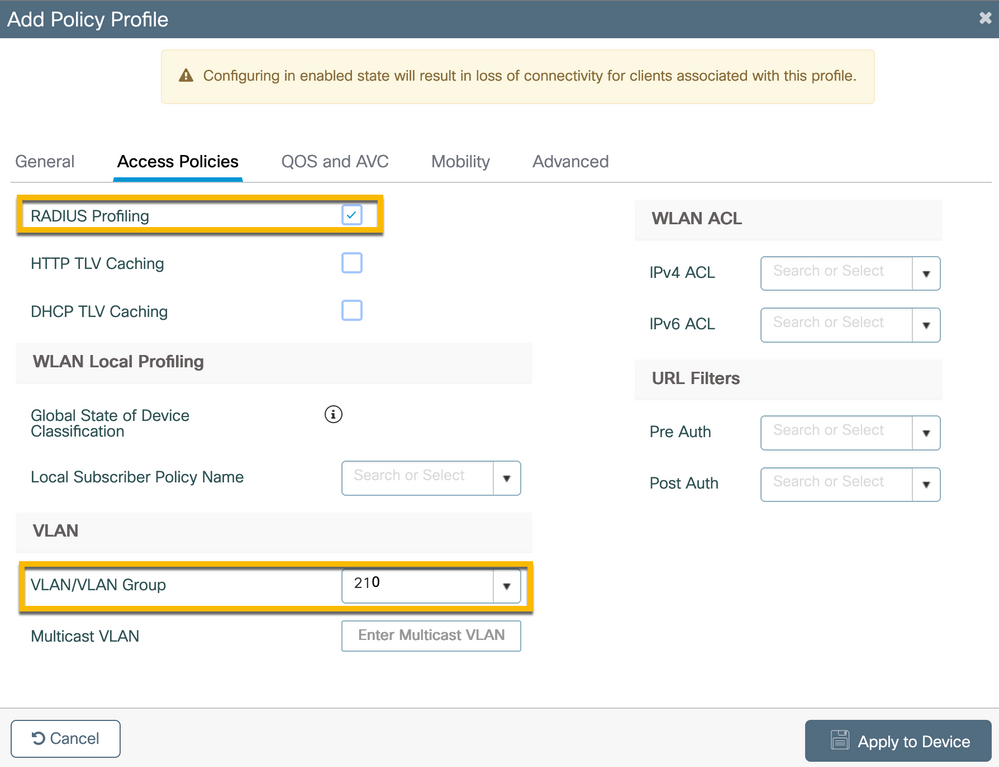

Navegue até a guiaAccess Policies na mesma caixa de diálogoAdd Policy Profile.

- Criação de perfil RADIUS: habilitada

- VLAN/VLAN Group: 210 (ou seja, a VLAN 210 é a VLAN local do convidado em cada filial)

Observação: a VLAN de convidado para Flex não deve ser definida na WLC 9800 em VLANs, no VLAN/VLAN Group type VLAN number.

Defeito conhecido: o bug da Cisco ID CSCvn48234 faz com que o SSID não seja transmitido se a mesma VLAN de convidado Flex for definida no WLC e no perfil Flex.

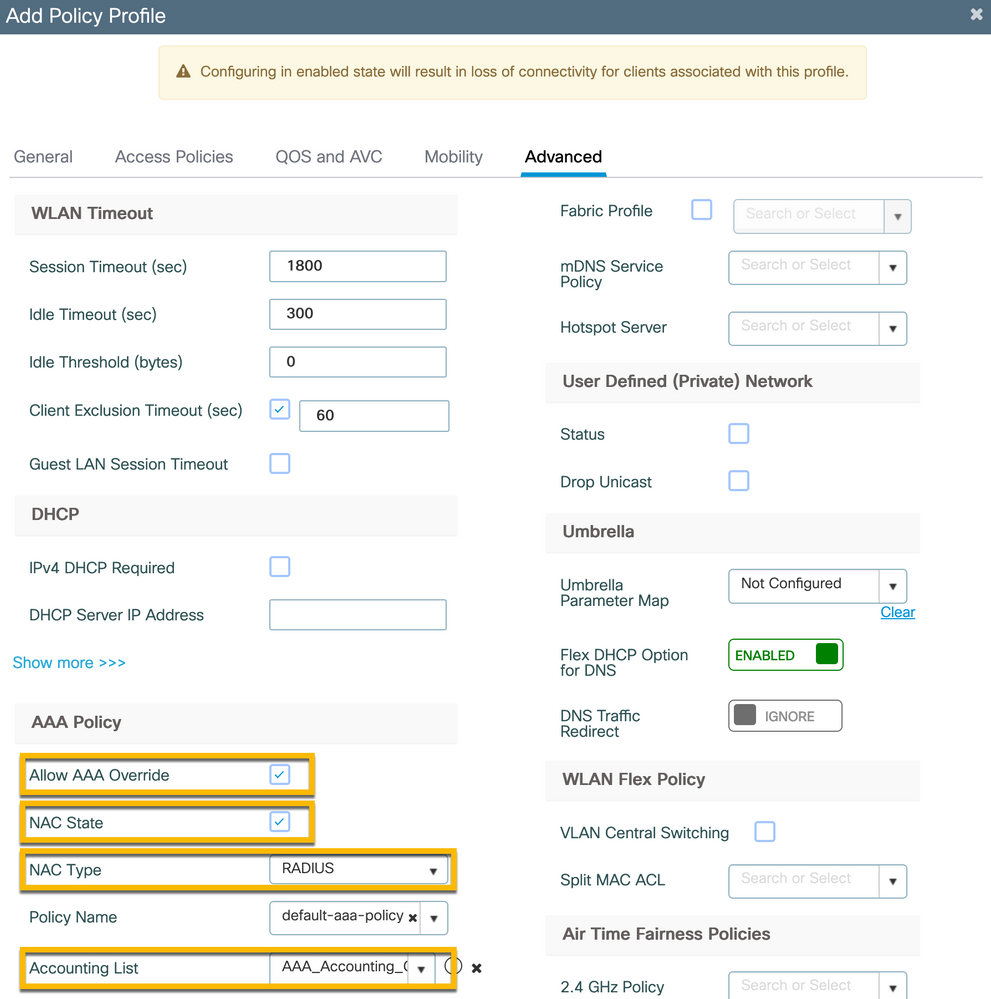

Na mesmaAdd Policy Profile caixa de diálogo, navegue até a guiaAdvanced.

- Allow AAA Override: Enabled (Permitir substituição de AAA)

- Estado do NAC: Habilitado

- Tipo NAC: RADIUS

- Lista de contabilização: AAA_Accounting_CPPM (definida na Etapa 4. como parte da configuração AAA)

Observação: 'Network Admission Control (NAC) State - Enable' é necessário para permitir que a WLC C9800 aceite mensagens RADIUS CoA.

C9800 - Marca de política

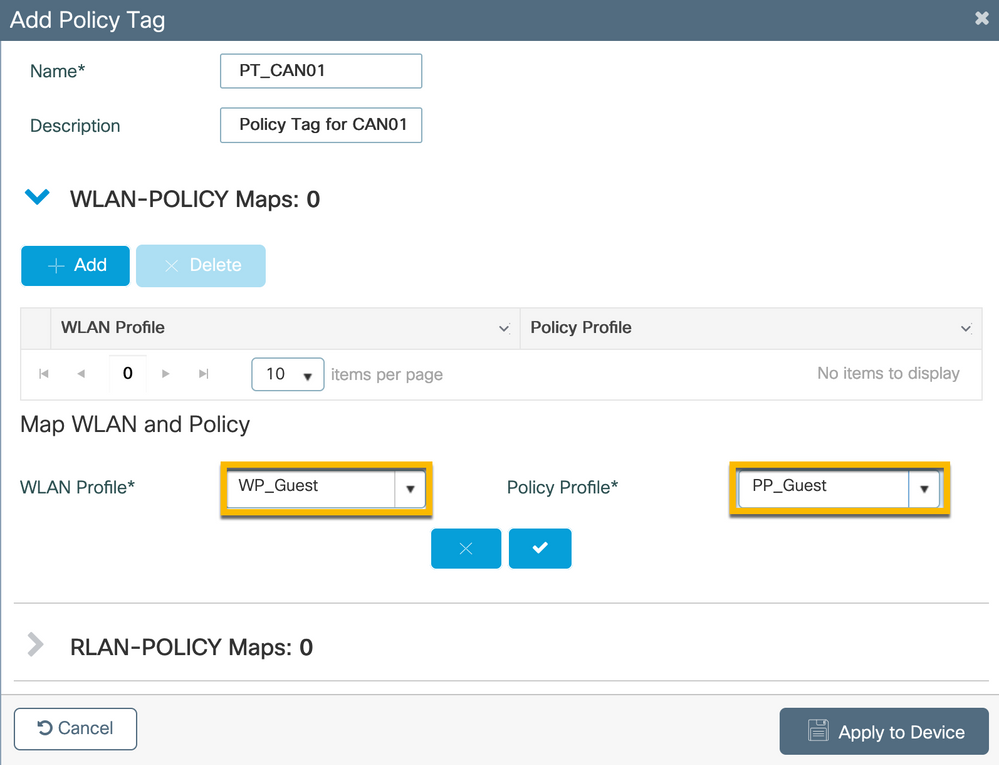

C9800 - Marca de políticaNa GUI do C9800, navegue até Configuration > Tags & Profiles > Tags > Policy > +Add.

- Nome: PT_CAN01

- Descrição: etiqueta de política para o site da filial CAN01

Na mesma caixa de diálogoAdd Policy Tag, em WLAN-POLICY MAPS, clique em +Add e mapeie o Perfil WLAN criado anteriormente para o Perfil de diretiva:

- Perfil de WLAN: WP_Guest

- Perfil de política: PP_Guest

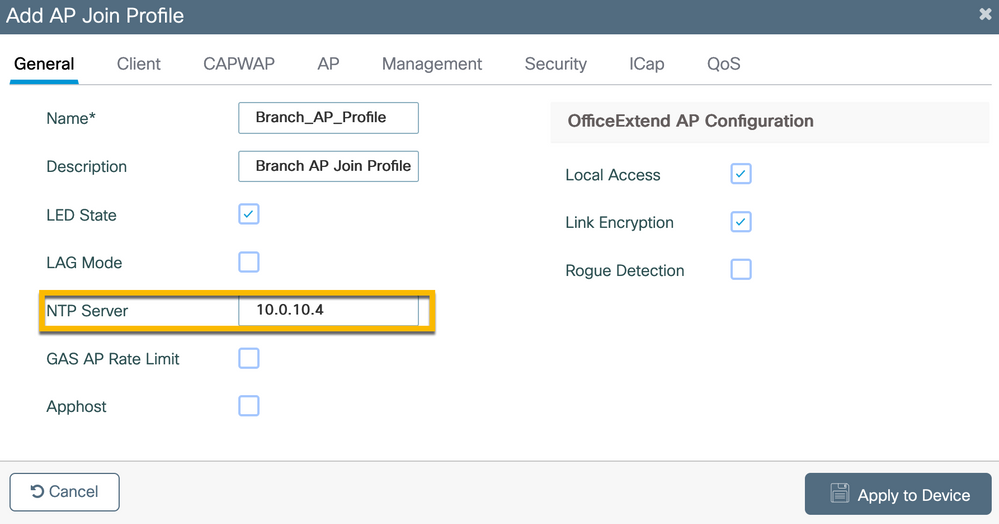

C9800 - Perfil de junção de AP

C9800 - Perfil de junção de APNa GUI da WLC C9800, navegue para Configuration > Tags & Profiles > AP Join > +Add.

- Nome: Branch_AP_Profile

- Servidor NTP: 10.0.10.4 (consulte o diagrama de topologia do laboratório). Este é o servidor NTP que é usado pelos APs na Filial para sincronizar.

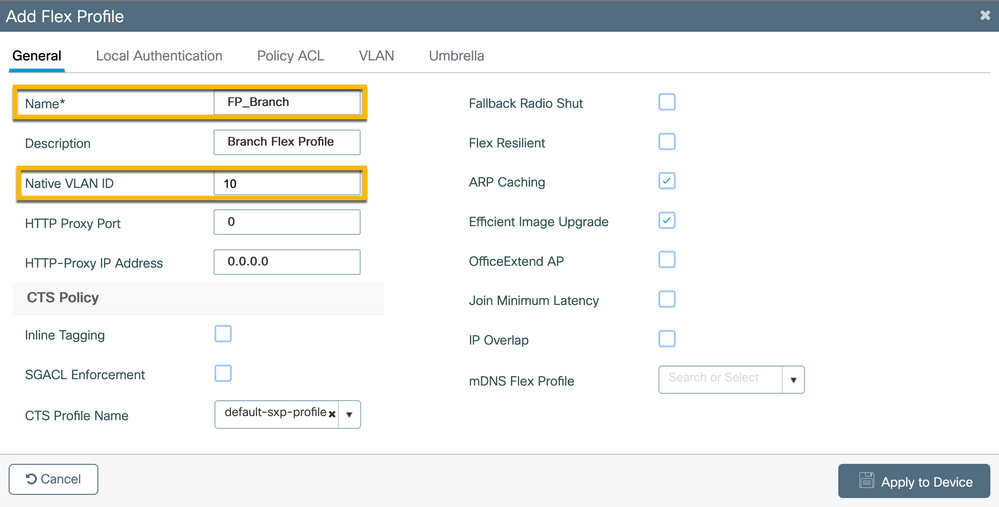

C9800 - Perfil Flex

C9800 - Perfil FlexOs perfis e marcas são modulares e podem ser reutilizados para vários sites.

No caso da implantação do FlexConnect, se as mesmas IDs de VLAN forem usadas em todos os locais da filial, você poderá reutilizar o mesmo perfil flex.

Etapa 1. Em uma GUI de WLC C9800, navegue para Configuration > Tags & Profiles > Flex > +Add.

- Nome: FP_Branch

- ID da VLAN nativa: 10 (necessário apenas se você tiver uma VLAN nativa não padrão onde deseja ter uma interface de gerenciamento de AP)

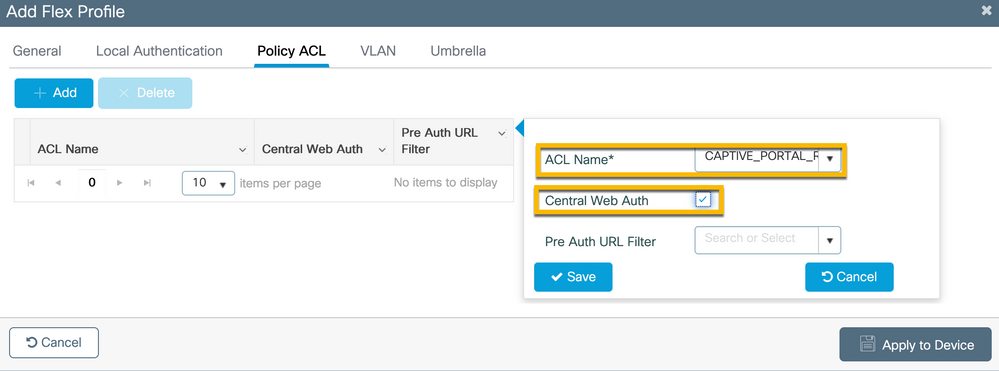

Na mesma caixa de diálogoAdd Flex Profile, navegue até a Policy ACL guia e clique em +Add.

- Nome da ACL: CAPTIVE_PORTAL_REDIRECT

- Autenticação da Web Central: Habilitada

Em uma implantação do Flexconnect, espera-se que cada AP gerenciado faça download da ACL de redirecionamento localmente, pois o redirecionamento acontece no AP e não no C9800.

Add Flex Profile Na mesma caixa de diálogo, navegue até a VLAN guia e clique em +Add (consulte o diagrama de topologia do laboratório).

- Nome da VLAN: convidado

- ID da VLAN: 210

C9800 - Marca do local

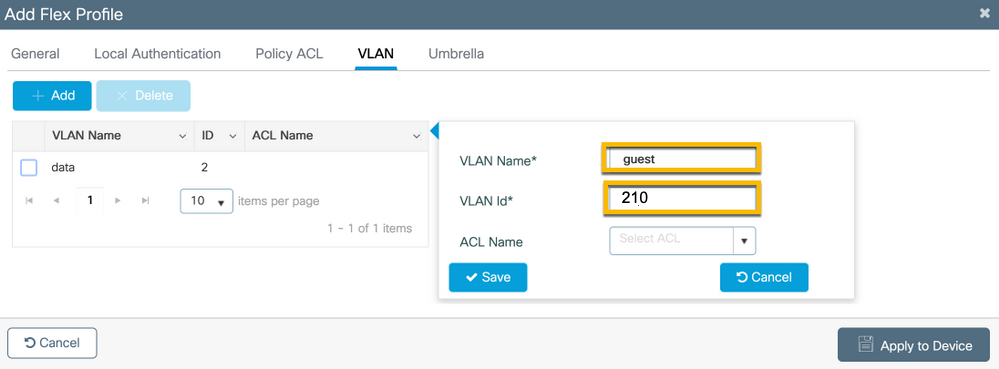

C9800 - Marca do localNa GUI da WLC 9800, navegue para Configuration > Tags & Profiles > Tags > Site > Add.

Observação: crie uma marca de site exclusiva para cada local remoto que deve suportar os dois SSIDs sem fio, conforme descrito.

Há um mapeamento 1-1 entre uma localização geográfica, a marca do site e uma configuração do perfil Flex.

Um site de conexão flexível deve ter um perfil de conexão flexível associado a ele. Você pode ter um máximo de 100 pontos de acesso para cada site do Flex Connect.

- Nome: ST_CAN01

- Perfil de junção do AP: Branch_AP_Profile

- Perfil Flex: FP_Branch

- Ativar site local: desativado

C9800 - Perfil de RF

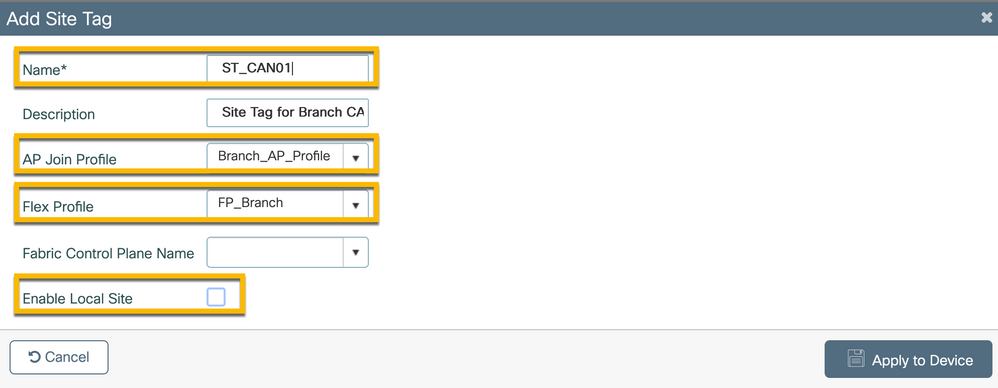

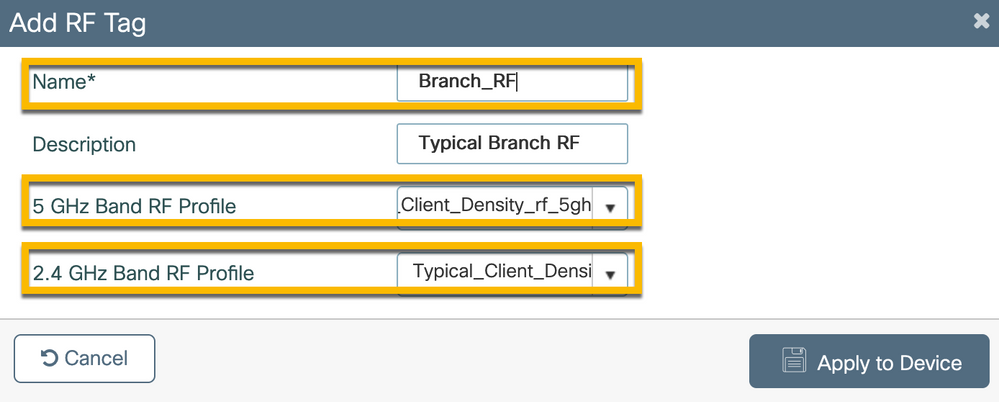

C9800 - Perfil de RFNa GUI da WLC 9800, navegue para Configuration > Tags & Profiles > Tags > RF > Add.

- Nome: Branch_RF

- Perfil de radiofrequência (RF) de banda de 5 GHz: Typical_Client_Density_5gh (opção definida pelo sistema)

- Perfil de RF de banda de 2,4 GHz: Typical_Client_Density_2gh (opção definida pelo sistema)

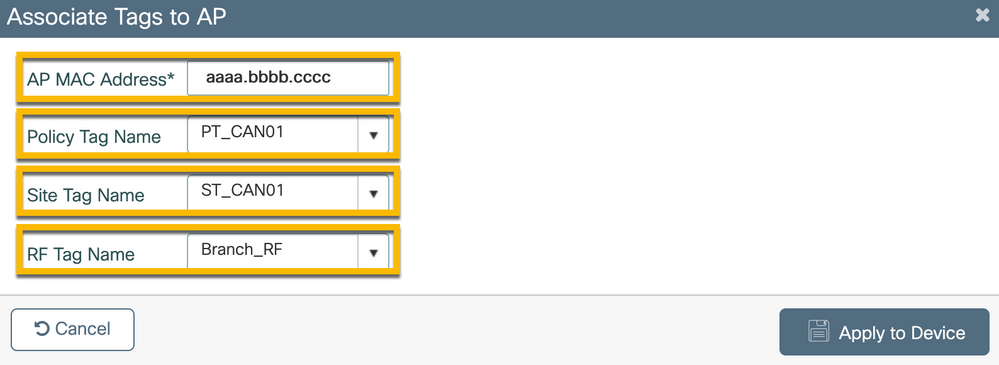

C9800 - Atribuir tags ao AP

C9800 - Atribuir tags ao APHá duas opções disponíveis para atribuir tags definidas a APs individuais na implantação:

- Atribuição baseada em nome de AP, que aproveita regras regex que correspondem a padrões no campo Nome de AP (Configure > Tags & Profiles > Tags > AP > Filter)

- Atribuição baseada em endereço MAC Ethernet do AP (Configure > Tags & Profiles > Tags > AP > Static)

Na implantação da produção com o Cisco DNA Center, é altamente recomendável usar o fluxo de trabalho PNP de DNAC e AP ou usar um método de carregamento em massa CSV (Comma-Separated Values, valores separados por vírgula) disponível no 9800 para evitar a atribuição manual por AP. Navegue até Configure > Tags & Profiles > Tags > AP > Static > Add (observe a opçãoUpload File).

- Endereço MAC do AP: <AP_ETHERNET_MAC>

- Nome da tag de política: PT_CAN01

- Nome da tag do site: ST_CAN01

- Nome da tag RF: Branch_RF

Observação: a partir do Cisco IOS® XE 17.3.4c, há um máximo de 1.000 regras regex por limitação de controlador. Se o número de locais na implantação exceder esse número, a atribuição estática por MAC deverá ser aproveitada.

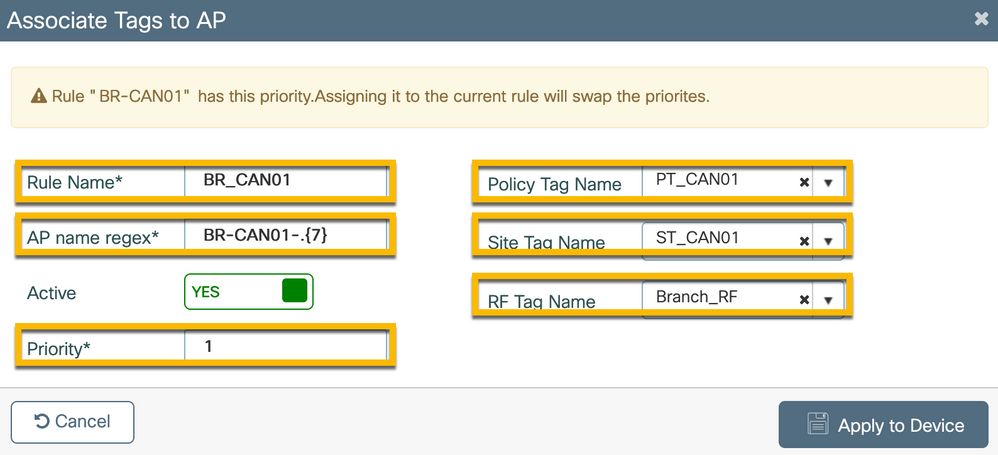

Observação: como alternativa, para aproveitar o método de atribuição de tag baseada em regex do nome do AP, navegue até Configure > Tags & Profiles > Tags > AP > Filter > Add.

- Nome: BR_CAN01

- Nome de AP regex: BR-CAN01-.(7) (Esta regra corresponde à convenção de nome de AP adotada dentro da organização. Neste exemplo, as tags são atribuídas aos APs que têm um campo AP Name que contém 'BR_CAN01-' seguido por sete caracteres.)

- Prioridade: 1

- Nome da tag de política: PT_CAN01 (como definido)

- Nome da tag do site: ST_CAN01

- Nome da tag RF: Branch_RF

Configurar a instância Aruba CPPM

Configurar a instância Aruba CPPMPara obter as práticas recomendadas/de produção com base na configuração de CPPM da Aruba, entre em contato com o recurso HPE Aruba SE local.

Configuração inicial do Aruba ClearPass Server

Configuração inicial do Aruba ClearPass ServerO Aruba ClearPass é implantado com o uso do modelo OVF (Open Virtualization Format) no servidor ESXi <>, que aloca os seguintes recursos:

- Duas CPUs virtuais reservadas

- 6 GB de RAM

- Disco de 80 GB (deve ser adicionado manualmente após a implantação inicial da VM antes que a máquina seja ligada)

Inscreva-se para obter licenças

Inscreva-se para obter licençasSolicite uma licença de plataforma através do Administration > Server Manager > Licensing. Adicione Platform, Access e Onboard licenses.

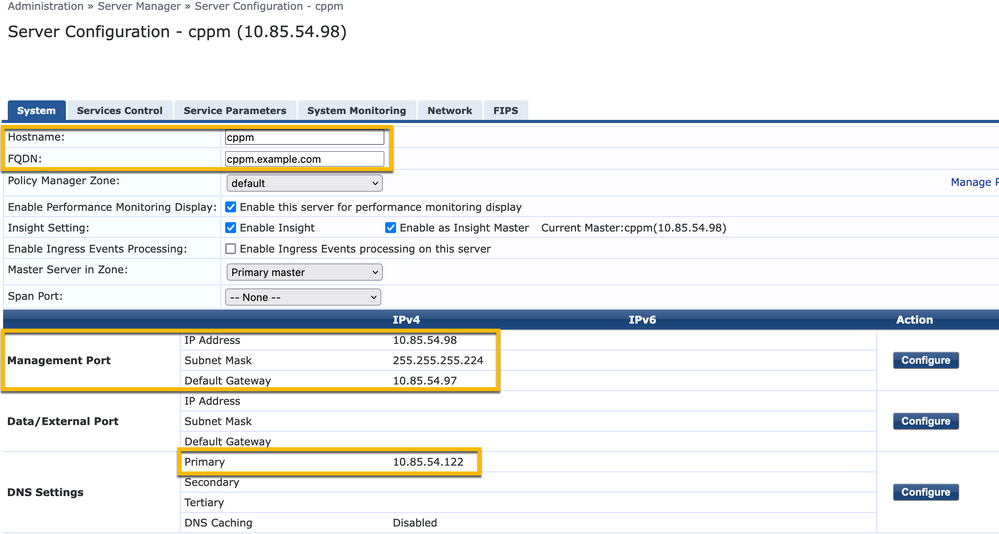

Nome de host do servidor

Nome de host do servidorNavegue até Administration > Server Manager > Server Configuration e escolha o servidor CPPM provisionado recentemente.

- Nome de host: cppm

- FQDN: cppm.example.com

- Verifique o endereçamento IP e o DNS da porta de gerenciamento

Gerar Certificado de Servidor Web CPPM (HTTPS)

Gerar Certificado de Servidor Web CPPM (HTTPS)Este certificado é usado quando a página ClearPass Guest Portal é apresentada via HTTPS aos clientes convidados que se conectam ao Guest Wifi na Filial.

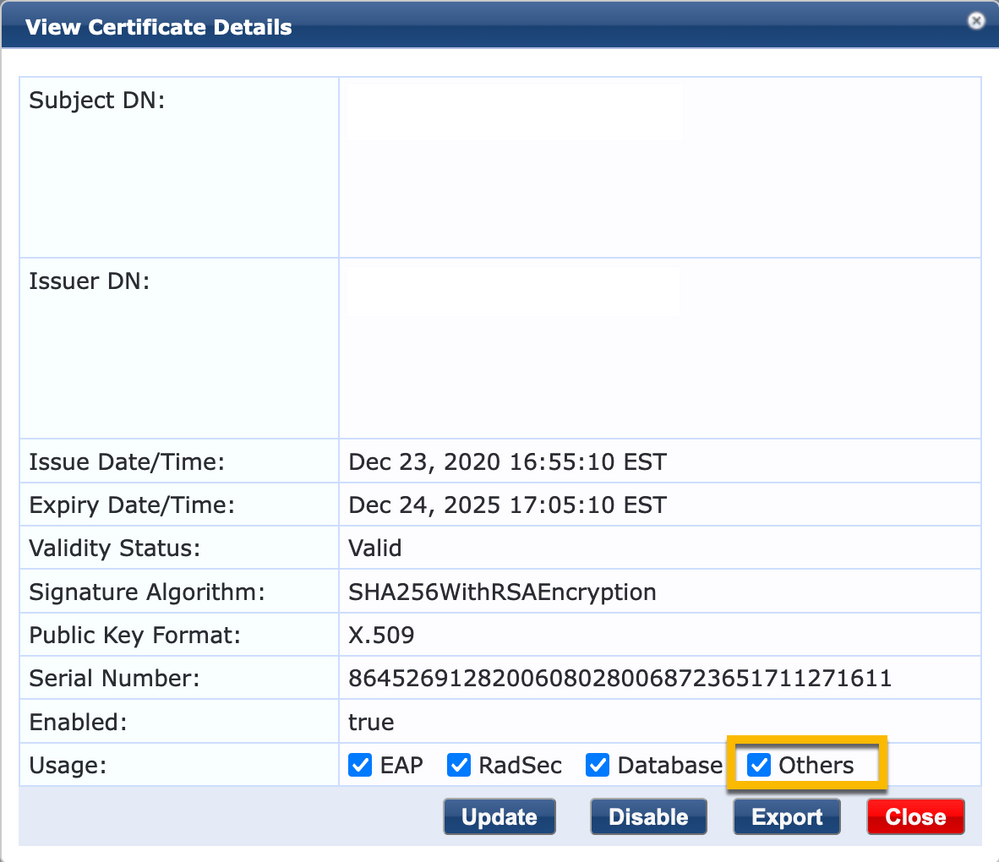

Etapa 1. Carregue o certificado da cadeia de publicação da CA.

Navegue até Administration > Certificates > Trust List > Add.

- Uso: habilitar outros

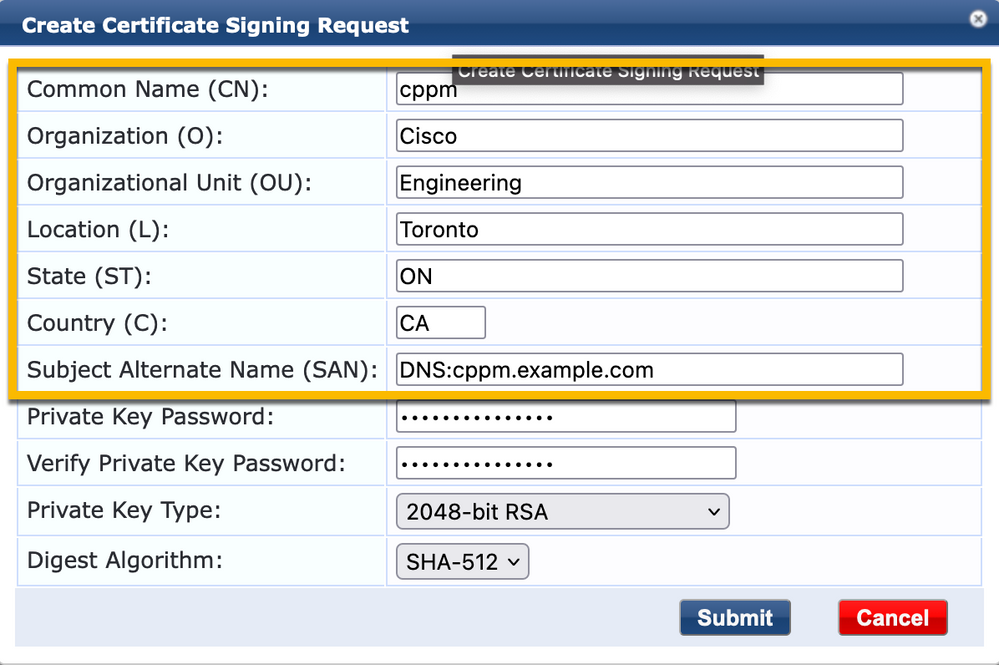

Etapa 2. Criar solicitação de assinatura de certificado.

Navegue até Administration > Certificates > Certificate Store > Server Certificates > Usage: HTTPS Server Certificate.

- Clique no botão Create Certificate Signing Request

- Denominação comum: CPPM

- Organização: cppm.example.com

Certifique-se de preencher o campo SAN (um nome comum deve estar presente em SAN, bem como IP e outros FQDNs, conforme necessário). O formato é DNS <fqdn1>,DNS:<fqdn2>,IP<ip1>.

Etapa 3. Em sua CA de escolha, assine o CSR de serviço HTTPS do CPPM recém-gerado.

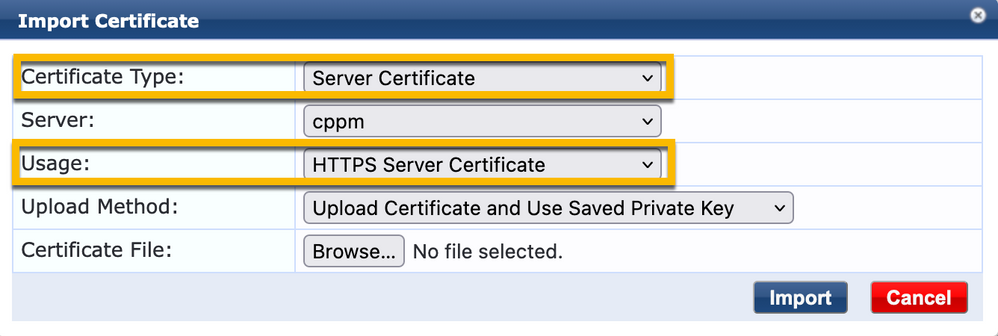

Etapa 4. Navegue até Certificate Template > Web Server > Import Certificate.

- Tipo de certificado: certificado do servidor

- Uso: certificado do servidor HTTP

- Arquivo de Certificado: procure e escolha o certificado de Serviço HTTPS CPPM assinado pela CA

Definir a WLC C9800 como um dispositivo de rede

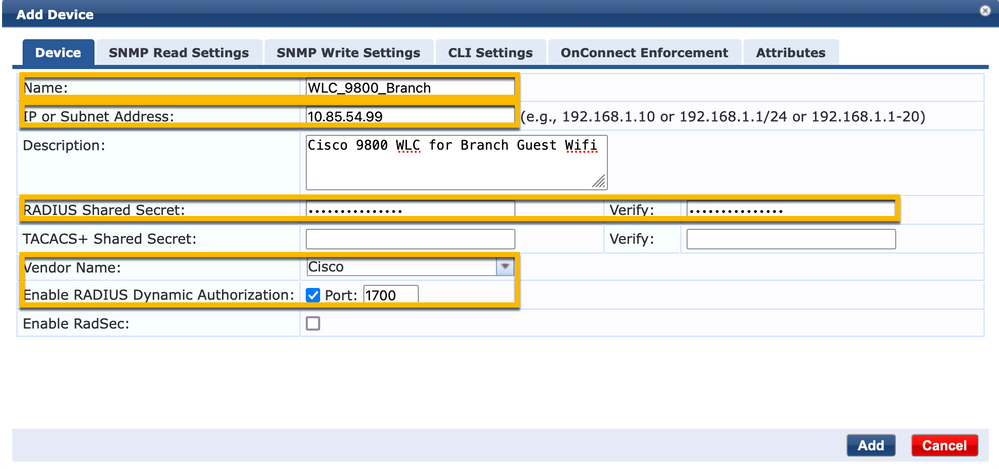

Definir a WLC C9800 como um dispositivo de redeNavegue até Configuration > Network > Devices > Add.

- Nome: WLC_9800_Branch

- Endereço IP ou de sub-rede: 10.85.54.99 (consulte o diagrama de topologia do laboratório)

- Cisco RADIUS compartilhada: <senha RADIUS da WLC>

- Nome do fornecedor: Cisco

- Ativar autorização dinâmica RADIUS: 1700

Página do Portal do Convidado e Temporizadores de CoA

Página do Portal do Convidado e Temporizadores de CoAÉ muito importante definir os valores corretos do temporizador em toda a configuração. Se os temporizadores não estiverem ajustados, você provavelmente encontrará um redirecionamento de Portal da Web cíclico com o cliente, e não em "Estado de Execução".

Temporizadores para prestar atenção a:

- Temporizador de logon no portal da Web: este temporizador atrasa sua página de redirecionamento antes que ela permita acesso à página do portal convidado para notificar o serviço CPPM sobre a transição de estado, registrar o valor 'Allow-Guest-Internet' do atributo personalizado de ponto de extremidade e disparar o processo de CoA de CPPM para WLC. Navegue até

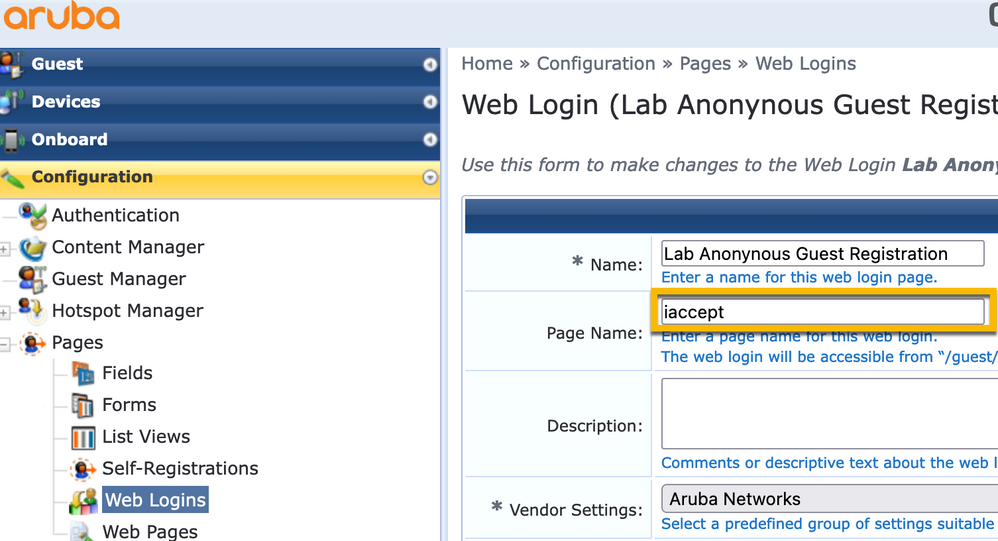

Guest > Configuration > Pages > Web Logins.

- Escolha Guest Portal Name: Lab Anonymous Guest Registration (esta configuração da página Guest Portal é detalhada como mostrado)

- Clique emEdit

- Atraso de login: 6 segundos

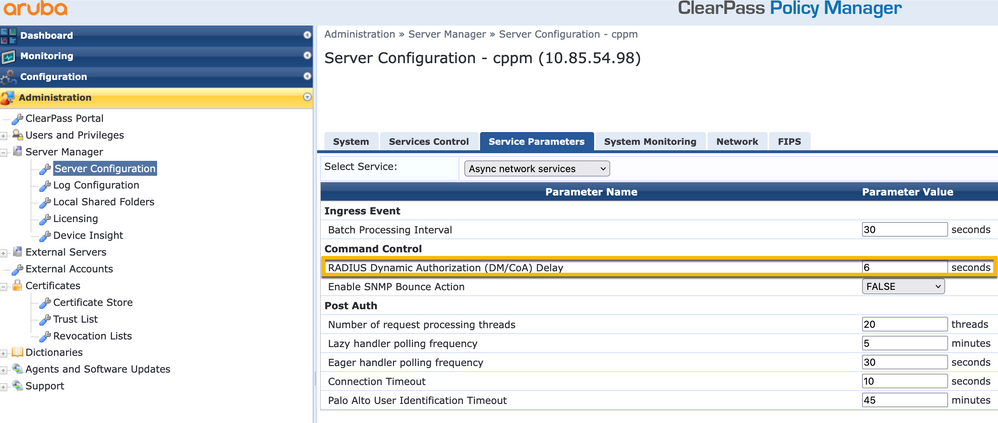

- Temporizador de atraso de CoA ClearPass: atrasa a origem de mensagens de CoA do ClearPass para a WLC. Isso é necessário para que o CPPM faça a transição do estado do Ponto de Extremidade do Cliente internamente antes que a Confirmação de CoA (ACK) volte do WLC. Os testes de laboratório mostram os tempos de resposta em menos de milissegundos da WLC e, se o CPPM não tiver terminado de atualizar os atributos do endpoint, a nova sessão RADIUS da WLC será correspondida à política de imposição do serviço MAB não autenticado e o cliente receberá uma página de redirecionamento novamente. Navegue até

CPPM > Administration > Server Manager > Server Configuration e escolhaCPPM Server > Service Parameters.

- Atraso de Autorização Dinâmica (DM/CoA) RADIUS - Definido como seis segundos

ClearPass - Configuração do CWA para Convidados

ClearPass - Configuração do CWA para ConvidadosA configuração do CWA do ClearPass é composta de (3) pontos de serviço/estágios:

| Componente ClearPass |

Tipo de serviço |

Propósito |

| 1. Gerente de políticas |

Serviço: Autenticação Mac |

Se o atributo personalizado |

| 2. Convidado |

Logins da Web |

Apresente a página AUP de login anônimo. |

| 3. Gestor de políticas |

Serviço: Autenticação baseada na Web |

Atualizar Ponto de Extremidade para |

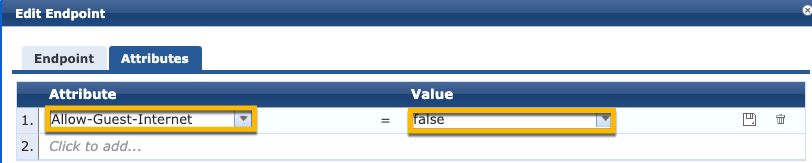

Atributo de Metadados de Ponto de Extremidade ClearPass: Allow-Guest-Internet

Atributo de Metadados de Ponto de Extremidade ClearPass: Allow-Guest-InternetCrie um atributo de metadados do tipo Booleano para rastrear o estado do Ponto de Extremidade Convidado à medida que o cliente faz a transição entre os estados 'Webauth Pending' e 'Run':

- Novos convidados que se conectam a Wi-Fi têm um atributo de metadados padrão definido para Allow-Guest-Internet=false. Com base nesse atributo, a autenticação do cliente passa pelo serviço MAB

- O cliente convidado, quando você clica no botão AUP Accept, tem seu atributo de metadados atualizado para Allow-Guest-Internet=true. O MAB subsequente baseado nesse atributo definido como True permite acesso não redirecionado à Internet

Navegue até ClearPass > Configuration > Endpoints, selecione qualquer endpoint na lista, clique na guiaAttributes, adicione Allow-Guest-Internet com o valor false e Save.

Observação: você também pode editar o mesmo ponto final e excluir esse atributo logo depois - essa etapa simplesmente cria um campo no BD de metadados de Pontos Finais que pode ser usado em políticas.

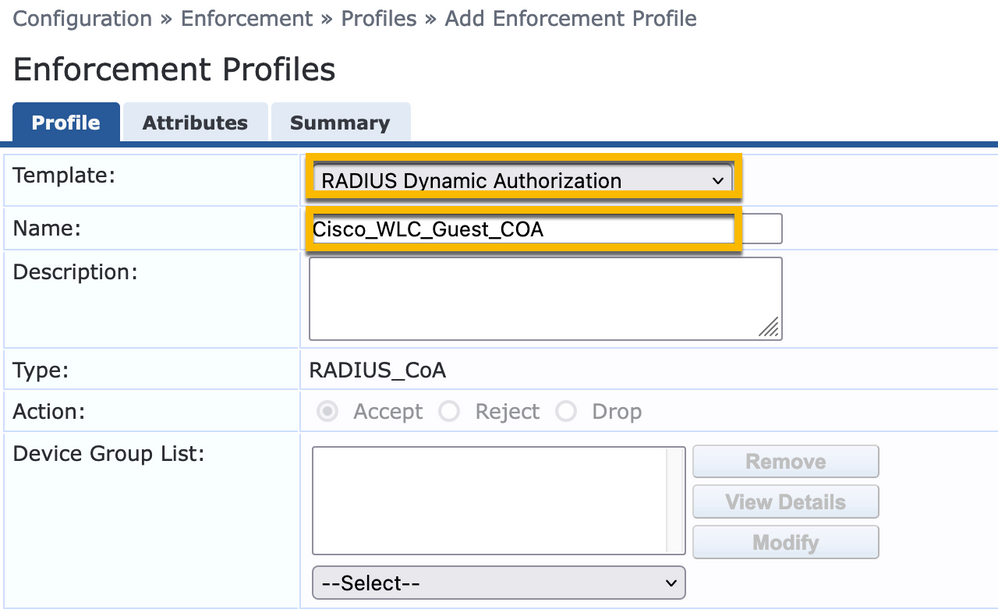

Configuração de Política de Imposição de Reautenticação ClearPass

Configuração de Política de Imposição de Reautenticação ClearPassCrie um Perfil de Imposição atribuído ao cliente convidado imediatamente após o cliente aceitar AUP na página Portal do Convidado.

Navegue até ClearPass > Configuration > Profiles > Add.

- Modelo: Autorização Dinâmica RADIUS

- Nome: Cisco_WLC_Guest_COA

| Radius:IETF |

Calling-Station-Id |

%{Radius:IETF:Calling-Station-Id} |

| Radius:Cisco |

Cisco-AVPair |

assinante:command=reauthenticate |

| Radius:Cisco |

Cisco-AVPair |

%{Radius:Cisco:Cisco-AVPair:subscriber:audit-session-id} |

| Radius:Cisco |

Cisco-AVPair |

assinante:reauthenticate-type=last-type=last |

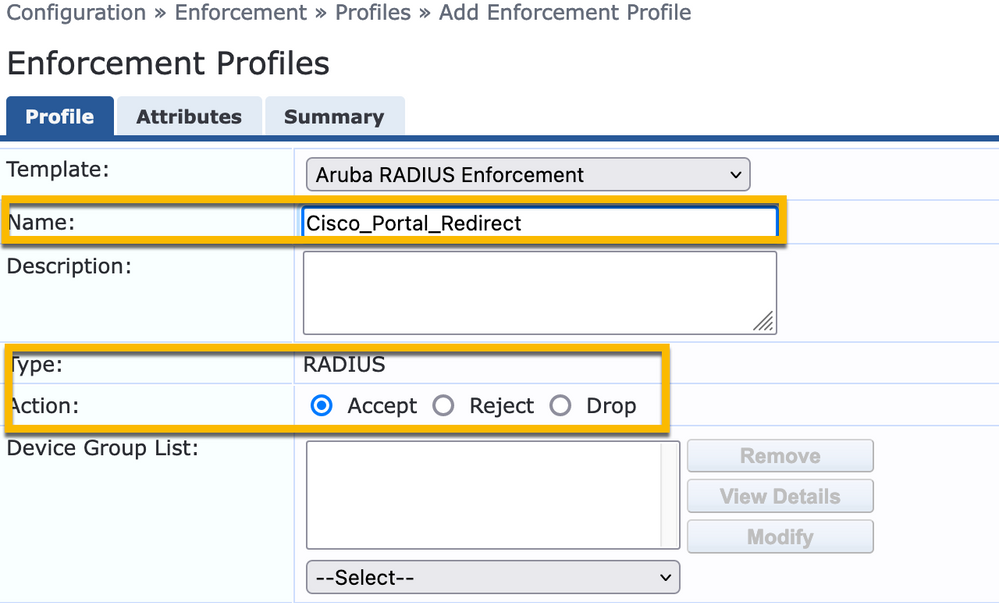

Configuração do Perfil de Imposição de Redirecionamento do Portal de Convidado ClearPass

Configuração do Perfil de Imposição de Redirecionamento do Portal de Convidado ClearPassCrie um Perfil de Imposição que seja aplicado ao Convidado durante a fase MAB inicial, quando o endereço MAC não for encontrado no Banco de Dados de Ponto de Extremidade CPPM com 'Allow-Guest-Internet' definido como 'true'.

Isso faz com que a WLC 9800 redirecione o cliente convidado para o Portal de Convidado CPPM para autenticação externa.

Navegue até ClearPass > Enforcement > Profiles > Add.

- Nome: Cisco_Portal_Redirect

- Tipo: RADIUS

- Ação: Aceitar

Perfil de Imposição de Redirecionamento ClearPass

Perfil de Imposição de Redirecionamento ClearPass

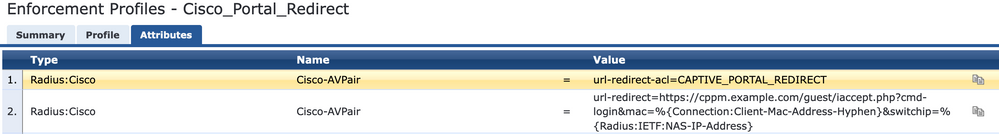

Na mesma caixa de diálogo, na guiaAttributes, configure dois Atributos de acordo com esta imagem:

Atributos do perfil de redirecionamento ClearPass

Atributos do perfil de redirecionamento ClearPass

O atributourl-redirect-acl é definido como CAPTIVE-PORTAL-REDIRECT, que é o nome da ACL criada no C9800.

Observação: somente a referência à ACL é passada na mensagem RADIUS, e não o conteúdo da ACL. É importante que o nome da ACL criada na WLC 9800 corresponda exatamente ao valor desse atributo RADIUS como mostrado.

O atributourl-redirect é composto de vários parâmetros:

- A URL de destino onde o Portal do convidado está hospedado, https://cppm.example.com/guest/iaccept.php

- MAC de Cliente Convidado, macro %{Connection:Client-Mac-Address-Hyphen}

- Authenticator IP (9800 WLC aciona o redirecionamento), macro %{Radius:IETF:NAS-IP-Address}

- ação cmd-login

A URL da página de login de convidado do ClearPass é vista quando você navega até CPPM > Guest > Configuration > Pages > Web Logins > Edit.

Neste exemplo, o nome da página do Portal do Convidado no CPPM é definido como iaccept.

Observação: as etapas de configuração para a página Portal do convidado são as descritas.

Observação: para dispositivos Cisco, normalmente audit_session_id é usado, mas isso não é suportado por outros fornecedores.

Configuração do Perfil de Imposição de Metadados ClearPass

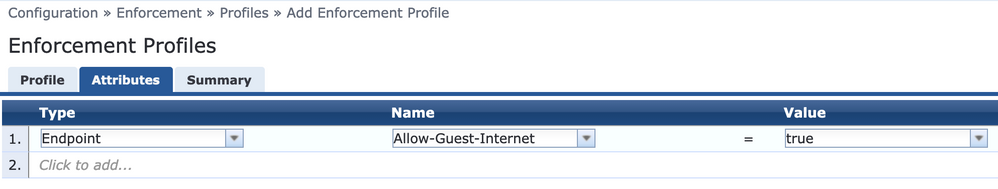

Configuração do Perfil de Imposição de Metadados ClearPassConfigure o Perfil de Imposição para atualizar o atributo de metadados de Ponto de Extremidade usado para o rastreamento de transição de estado pelo CPPM.

Esse perfil é aplicado à entrada de Endereço MAC do Cliente Convidado no banco de dados de Ponto de Extremidade e define o Allow-Guest-Internet argumento como 'true'.

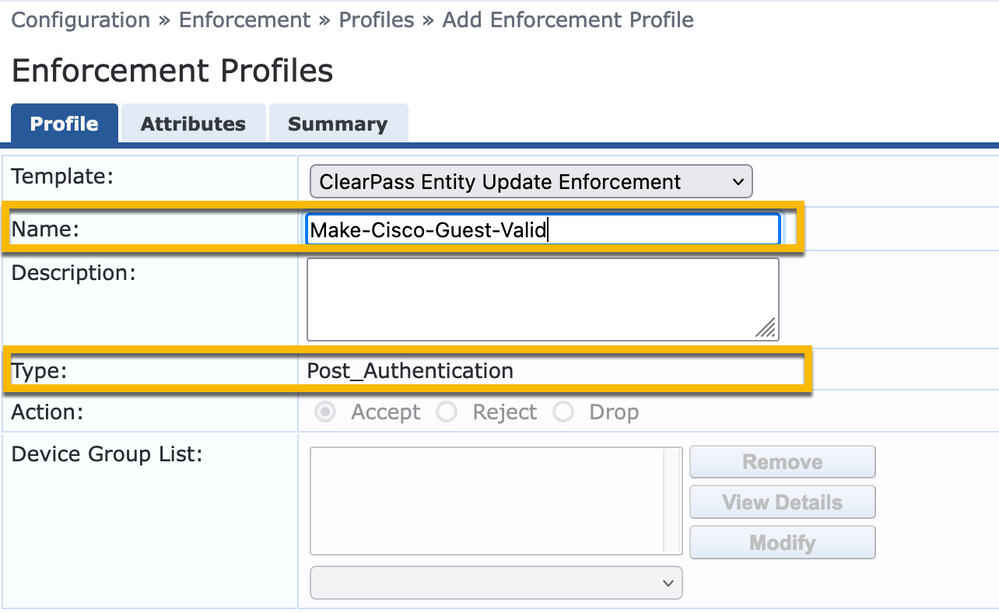

Navegue até ClearPass > Enforcement > Profiles > Add.

- Modelo: Imposição de Atualização de Entidade ClearPass

- Tipo: Pós-autenticação

Na mesma caixa de diálogo, a guiaAttributes .

- Tipo: Endpoint

- Nome: Allow-Guest-Internet

Observação: para que esse nome seja exibido no menu suspenso, você deve definir manualmente esse campo para pelo menos um Endpoint, conforme descrito nas etapas.

- Valor: verdadeiro

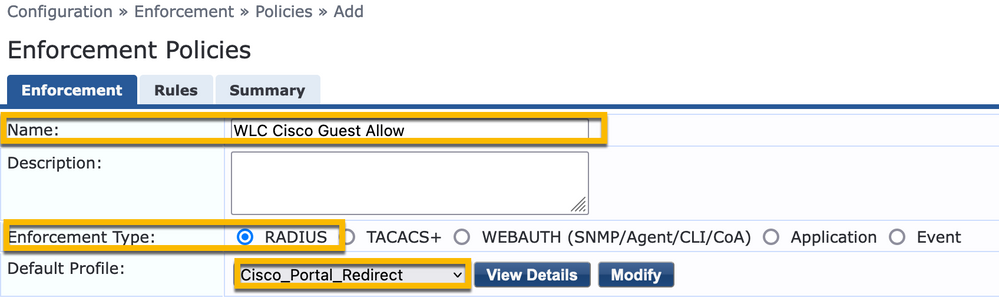

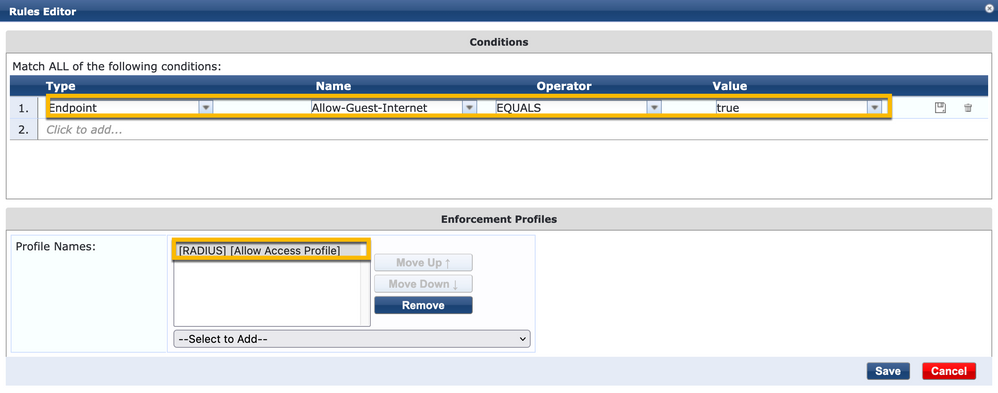

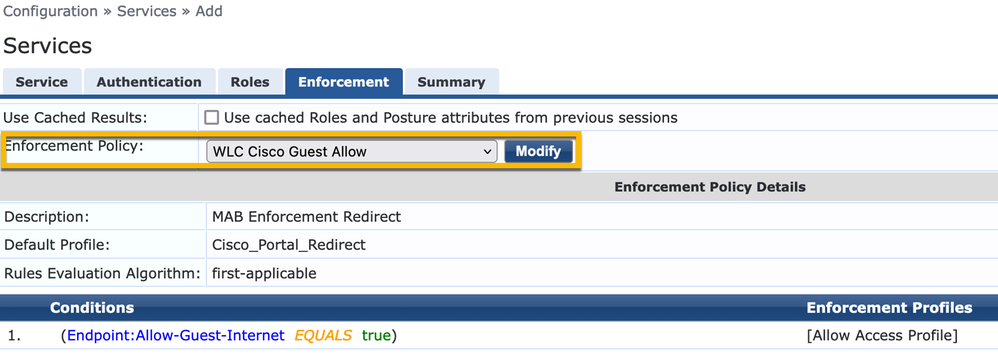

Configuração da Política de Imposição de Acesso à Internet de Convidado ClearPass

Configuração da Política de Imposição de Acesso à Internet de Convidado ClearPassNavegue até ClearPass > Enforcement > Policies > Add.

- Nome: Permissão de Convidado Cisco da WLC

- Tipo de aplicação: RADIUS

- Perfil padrão: Cisco_Portal_Redirect

Na mesma caixa de diálogo, navegue até a guiaRules e clique em Add Rule.

- Tipo: Endpoint

- Nome: Allow-Guest-Internet

- Operador: EQUALS

- Valor verdadeiro

- Nomes de perfil / Escolha para adicionar: [RADIUS] [Permitir perfil de acesso]

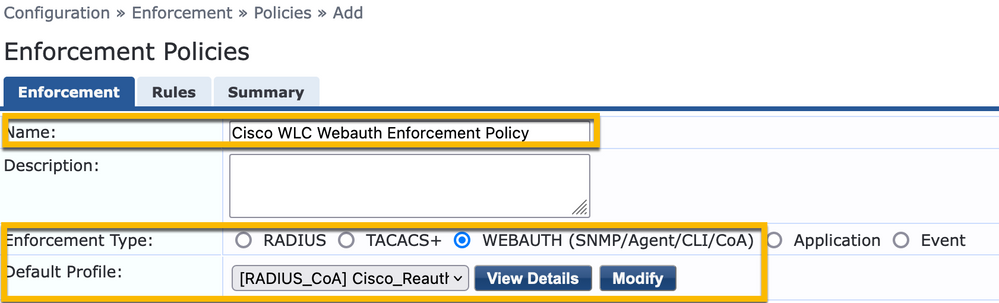

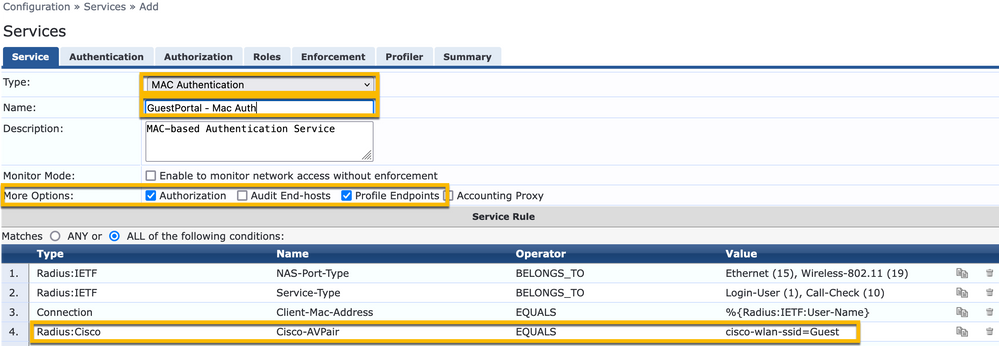

Configuração da Política de Imposição Pós-AUP de Convidado ClearPass

Configuração da Política de Imposição Pós-AUP de Convidado ClearPassNavegue até ClearPass > Enforcement > Policies > Add.

- Nome: Política de aplicação de Webauth do Cisco WLC

- Tipo de aplicação: WEBAUTH (SNMP/Agent/CLI/CoA)

- Perfil padrão: [RADIUS_CoA] Cisco_Reauthenticate_Session

Na mesma caixa de diálogo, navegue até Rules > Add.

- Condições: Autenticação

- Nome: Status

- Operador: EQUALS

- Valor: usuário

- Nomes de perfil: <adicionar cada>:

- [Pós-autenticação] [Atualizar endpoint conhecido]

- [Pós-autenticação] [Tornar-Cisco-Convidado-Válido]

- [RADIUS_CoA] [Cisco_WLC_Guest_COA]

Observação: se você se deparar com um cenário com um pop-up contínuo do pseudonavegador do Portal de convidado, isso indica que os Temporizadores CPPM exigem ajustes ou que as mensagens RADIUS CoA não são trocadas adequadamente entre CPPM e 9800 WLC. Verifique esses sites.

- Navegue até CPPM > Monitoring > Live Monitoring > Access Tracker e verifique se a entrada do registro RADIUS contém detalhes de RADIUS CoA.

- Aceso 9800 WLC, navegue até Troubleshooting > Packet Capture, ative o PCAP na interface onde a chegada dos pacotes RADIUS CoA é esperada e verifique se as mensagens RADIUS CoA são recebidas do CPPM.

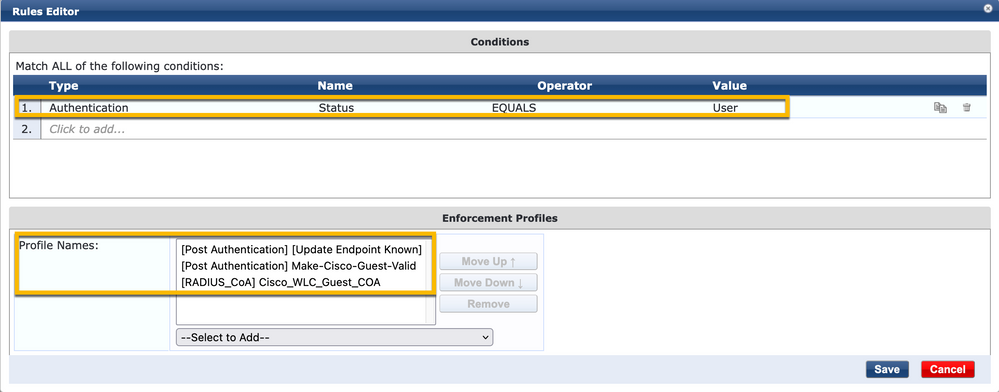

Configuração do serviço de autenticação MAB ClearPass

Configuração do serviço de autenticação MAB ClearPassO serviço é correspondido no par de Valor do Atributo (AV) Radius: Cisco | CiscoAVPair | cisco-wlan-ssid

Navegue até ClearPass > Configuration > Services > Add.

Guia Serviço:

- Nome: GuestPortal - Mac Auth

- Tipo: Autenticação MAC

- Mais Opções: Escolher Autorização, Pontos de Extremidade de Perfil

Adicionar regra de correspondência:

- Tipo: Radius: Cisco

- Nome: Cisco-AVPair

- Operador: EQUALS

- Valor: cisco-wlan-ssid=Guest (corresponde ao nome SSID de convidado configurado)

Observação: 'Guest' é o nome do SSID de convidado transmitido pela WLC 9800.

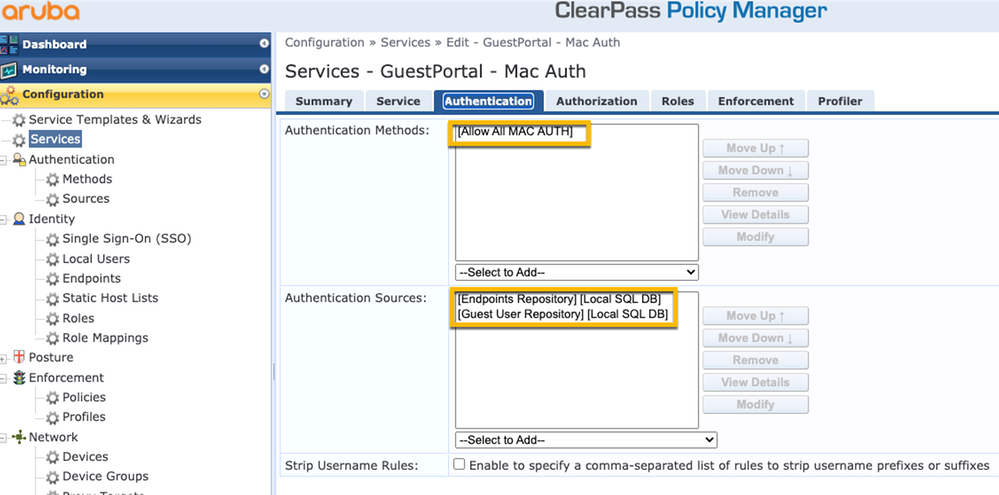

Enquanto estiver na mesma caixa de diálogo, escolha a guiaAuthentication.

- Métodos de Autenticação: Remover [MAC AUTH], Adicionar [Permitir Todos os MAC AUTH]

- Fontes de autenticação: [Repositório de pontos de extremidade][Banco de dados SQL local], [Repositório de usuários convidados][Banco de dados SQL local]

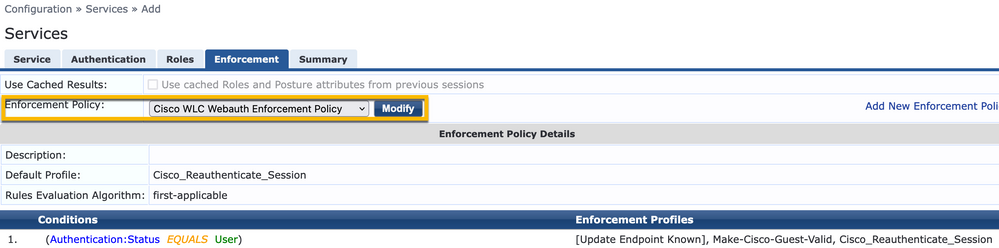

Enquanto estiver na mesma caixa de diálogo, escolha a guiaEnforcement.

- Política de aplicação: Permissão para Convidados da Cisco para WLC

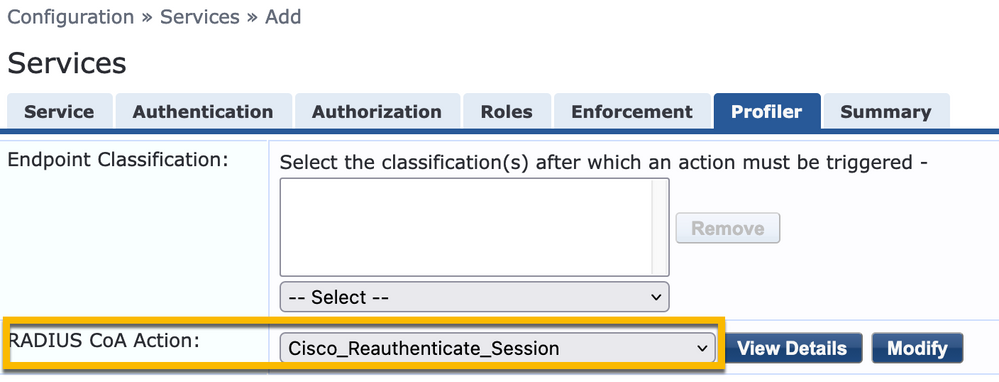

Enquanto estiver na mesma caixa de diálogo, escolha a guiaEnforcement.

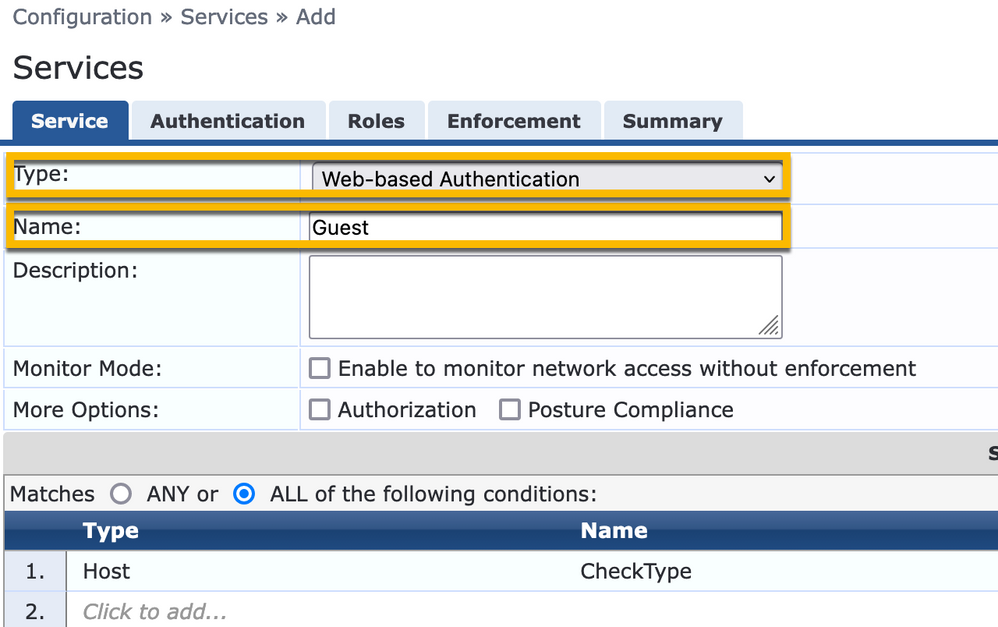

Configuração do Serviço de Webauth ClearPass

Configuração do Serviço de Webauth ClearPassNavegue até ClearPass > Enforcement > Policies > Add.

- Nome: Guest_Portal_Webauth

- Tipo: Autenticação baseada na Web

Enquanto estiver no mesmo diálogo, na guiaEnforcement, a política de aplicação: política de aplicação de Webauth da Cisco WLC.

ClearPass - Logon na Web

ClearPass - Logon na WebPara a página Portal de convidado AUP anônimo, use um único nome de usuário sem campo de senha.

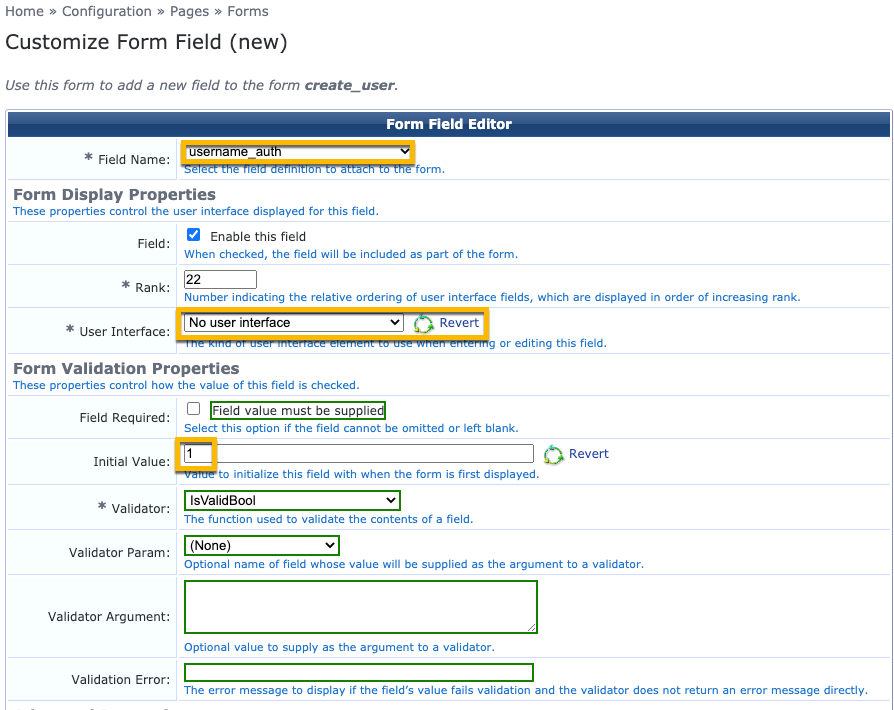

O nome de usuário usado deve ter estes campos definidos/definidos:

username_auth | Autenticação de nome de usuário: | 1

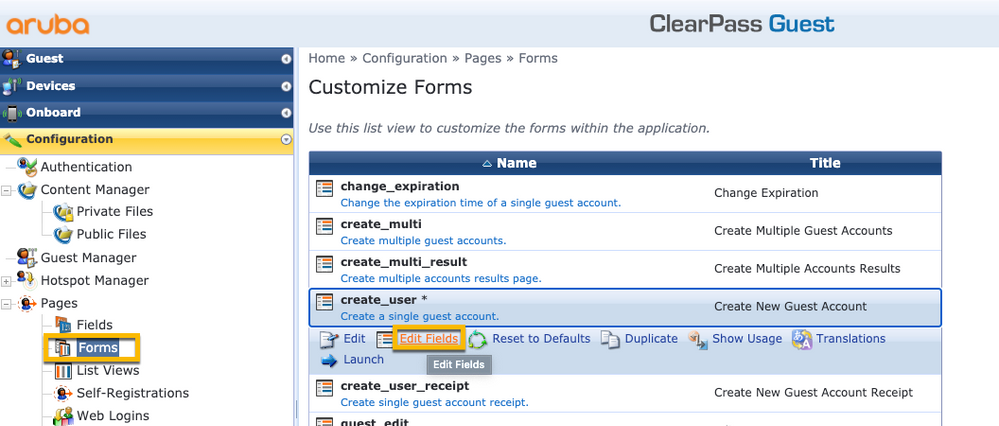

Para definir o campo 'username_auth' para um usuário, esse campo deve ser exposto primeiro no formulário 'edit user'. Navegue até ClearPass > Guest > Configuration > Pages > Forms e escolha create_user form.

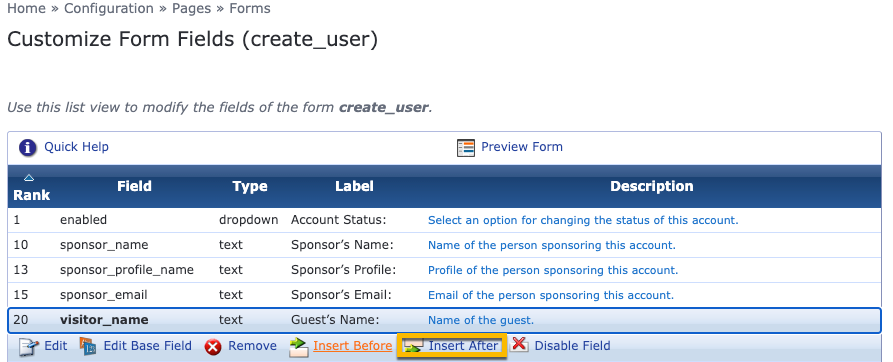

Selecione visitor_name (linha 20) e clique em Insert After.

Agora, crie o nome de usuário para usar atrás da página do Portal de Convidado AUP.

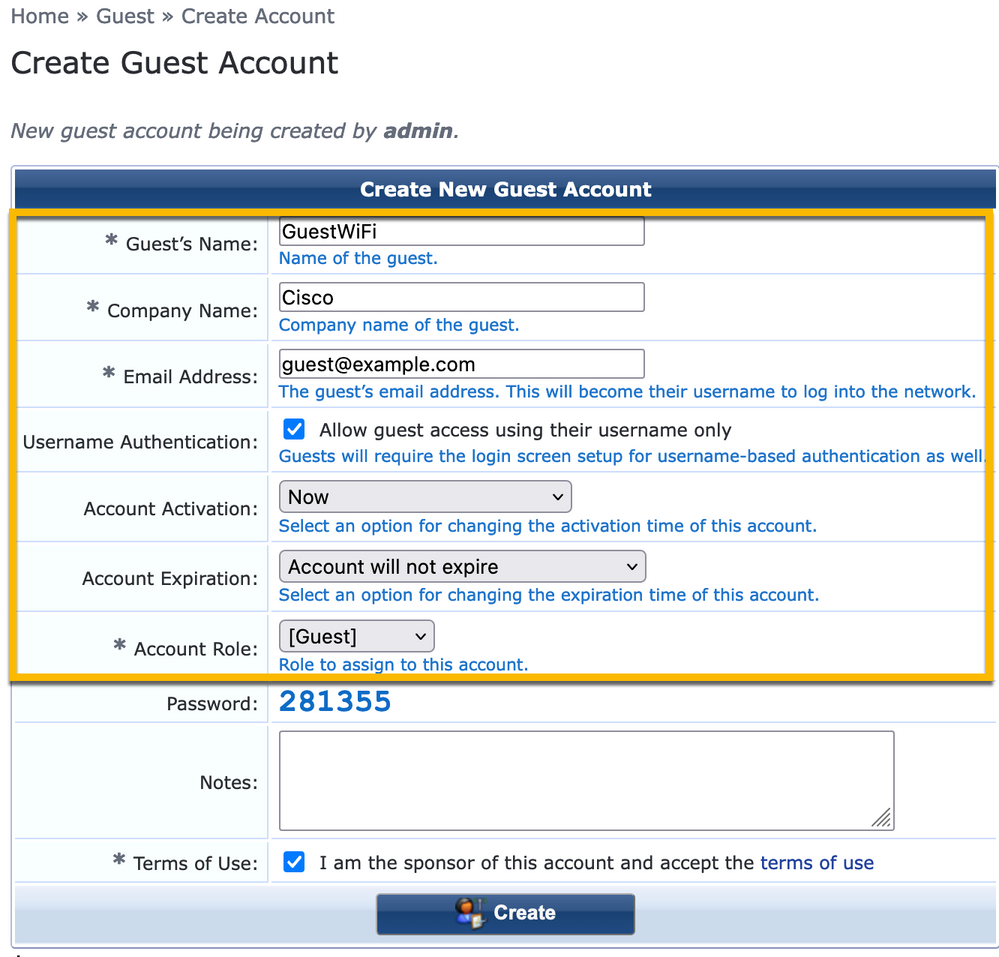

Navegue até CPPM > Guest > Guest > Manage Accounts > Create.

- Nome do convidado: GuestWiFi

- Nome da empresa: Cisco

- E-mail: guest@example.com

- Autenticação de Nome de Usuário: permitir acesso de convidado com o uso de seu nome de usuário apenas: Habilitado

- Ativação da conta: agora

- Expiração da Conta: A conta não expira

- Termos de uso: Sou o patrocinador: Habilitado

Crie um formulário de logon na Web. Navegue até CPPM > Guest > Configuration > Web Logins.

Nome: Portal de Convidado Anônimo do Laboratório

Nome da página: iaccept

Configurações do fornecedor: Aruba Networks

Método de logon: iniciado pelo servidor - Alteração de autorização (RFC 3576) enviada ao controlador

Autenticação: anônima - não exige um nome de usuário ou senha

Usuário anônimo: GuestWifi

Termos: exigir uma confirmação dos Termos e Condições

Rótulo de login: aceitar e conectar

URL padrão: www.example.com

Atraso de login: 6

Atualizar ponto final: marca o endereço MAC do usuário como um ponto final conhecido

Avançado: Personalize atributos armazenados com o ponto final, os Atributos de Ponto Final na seção de pós-autenticação:

nome do usuário | Nome de usuário

nome_visitante | Nome do visitante

cn | Nome do visitante

visitor_phone | Telefone do visitante

e-mail | E-mail

correio | E-mail

sponsor_name | Nome do patrocinador

e-mail do patrocinador | E-mail do patrocinador

Allow-Guest-Internet | verdadeiro

Verificação - Autorização do CWA convidado

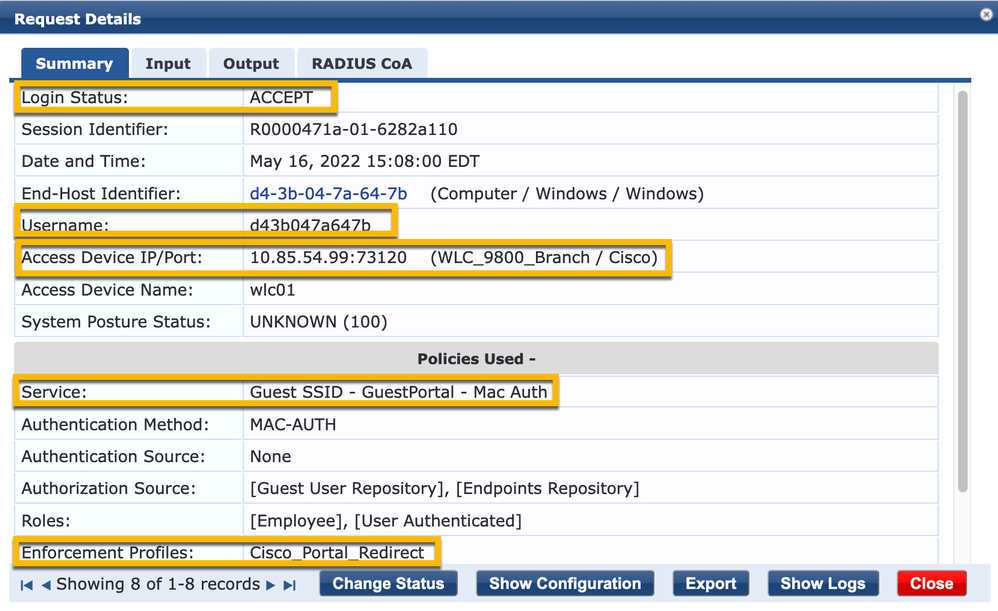

Verificação - Autorização do CWA convidadoNo CPPM, navegue até Live Monitoring > Access Tracker.

O novo usuário convidado se conecta e aciona o serviço MAB.

Guia Resumo:

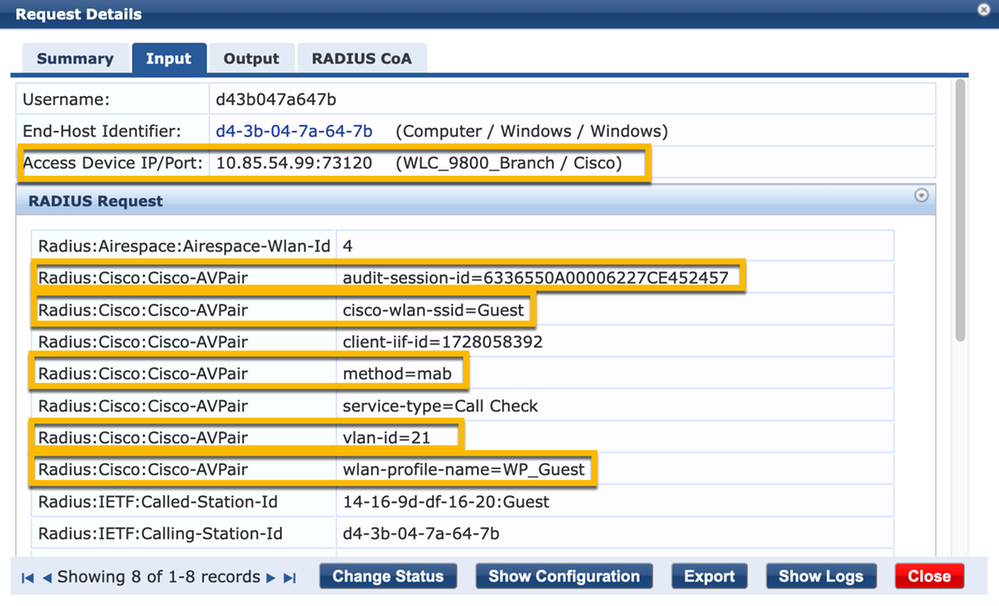

Na mesma caixa de diálogo, navegue até a guiaInput.

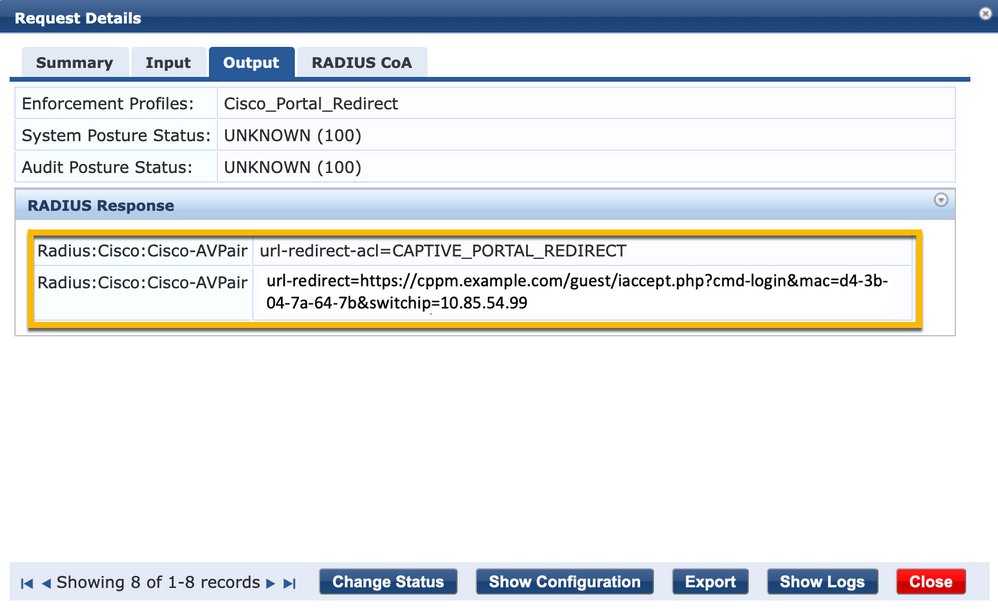

Na mesma caixa de diálogo, navegue até a guiaOutput.

Appendix

AppendixPara fins de referência, um fluxograma de estado é apresentado aqui para as interações do controlador Âncora, Externo Cisco 9800 com o servidor RADIUS e o Portal de Convidados hospedado externamente.

Diagrama de Estado de Autenticação da Web Central de Convidados com WLC de Âncora

Diagrama de Estado de Autenticação da Web Central de Convidados com WLC de Âncora

Informações Relacionadas

Informações RelacionadasÉ importante observar que a WLC 9800 não usa de forma confiável a mesma porta de origem UDP para uma determinada transação RADIUS de cliente sem fio. Isso é algo ao qual o ClearPass pode ser sensível. Também é importante basear qualquer balanceamento de carga RADIUS no ID da estação de chamada do cliente e não tentar confiar na porta de origem UDP do lado da WLC.

- Guia de práticas recomendadas de implantação do Cisco 9800

- Compreender o modelo de configuração dos controladores sem fio Catalyst 9800

- Entender o FlexConnect no Catalyst 9800 Wireless Controller

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

3.0 |

20-Jun-2024 |

Adicionada uma observação sobre o balanceamento RADIUS da porta origem |

2.0 |

22-Jul-2022 |

Versão inicial |

1.0 |

23-Jun-2022 |

Versão inicial |

Colaboração de

- Igor ManassypovArquiteto de sistemas

- Francis GirardArquiteto de soluções técnicas

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback