Introdução

Este documento descreve a configuração de uma WLAN segura iPSK em um Cisco 9800 Wireless LAN Controller com o Cisco ISE como um servidor RADIUS.

Pré-requisitos

Requisitos

- Familiaridade com a configuração básica de uma WLAN no 9800

- Capacidade de adaptar a configuração à sua implantação

Componentes Utilizados

- Cisco 9800-CL WLC com 17.6.3

- Cisco ISE 3.0

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Entender o que é o iPSK e em quais cenários ele se encaixa

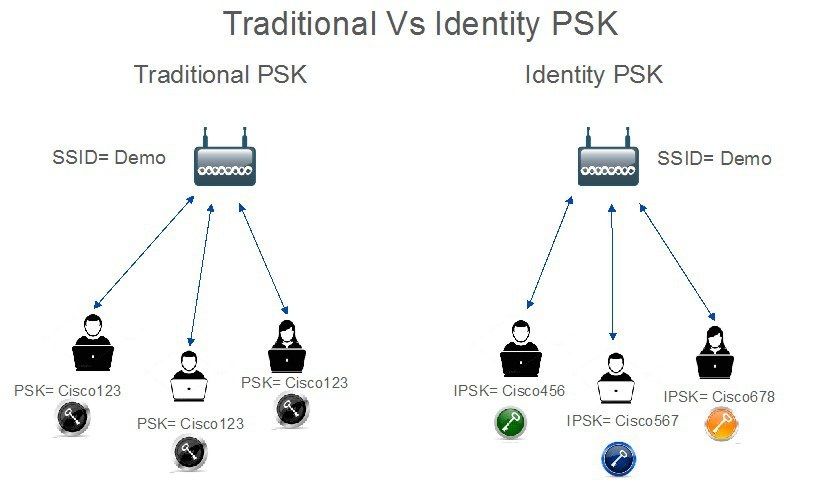

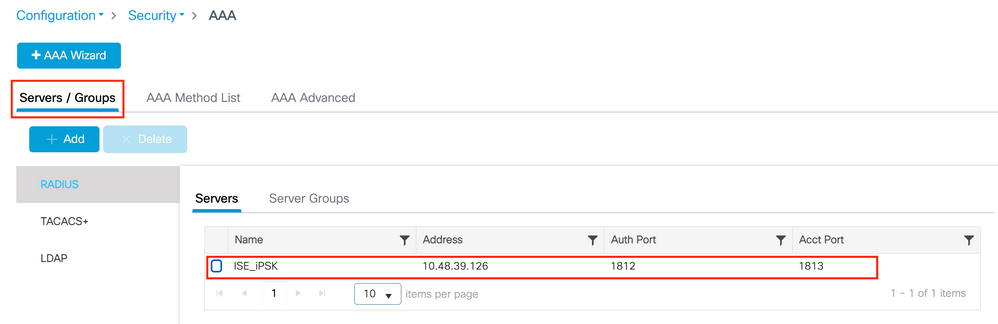

As redes protegidas tradicionais por chave pré-compartilhada (PSK) usam a mesma senha para todos os clientes conectados. Isso pode fazer com que a chave compartilhada com usuários não autorizados cause uma violação de segurança e acesso não autorizado à rede. A mitigação mais comum dessa violação é a alteração da própria PSK. Isso afeta todos os usuários, pois muitos dispositivos finais precisam ser atualizados com a nova chave para acessar a rede novamente.

Com o Identity PSK (iPSK), chaves pré-compartilhadas exclusivas são criadas para indivíduos ou um grupo de usuários no mesmo SSID com a ajuda de um servidor RADIUS. Esse tipo de configuração é extremamente útil em redes onde os dispositivos de cliente final não suportam autenticação dot1x, mas é necessário um esquema de autenticação mais seguro e granular. Da perspectiva do cliente, essa WLAN parece idêntica à rede PSK tradicional. Caso uma das PSKs seja comprometida, somente o indivíduo ou grupo afetado precisará ter sua PSK atualizada. O restante dos dispositivos conectados à WLAN não são afetados.

Configurar a WLC 9800

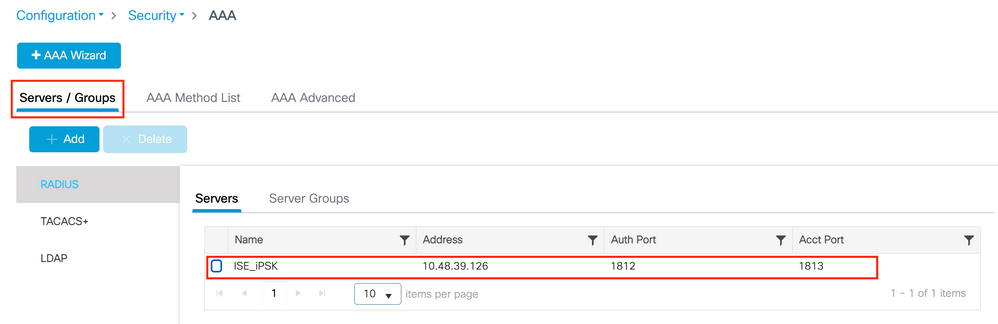

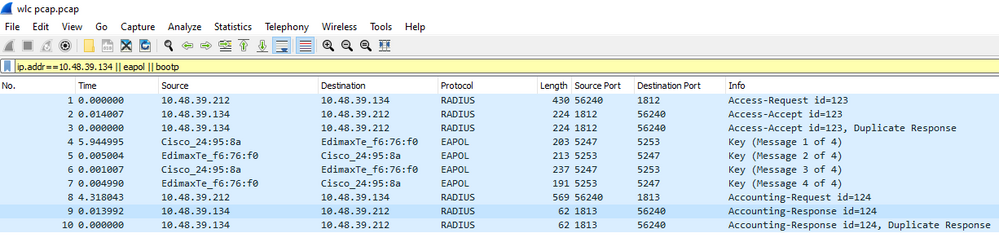

Em Configuration > Security > AAA > Servers/Groups > Servers, adicione o ISE como servidor RADIUS:

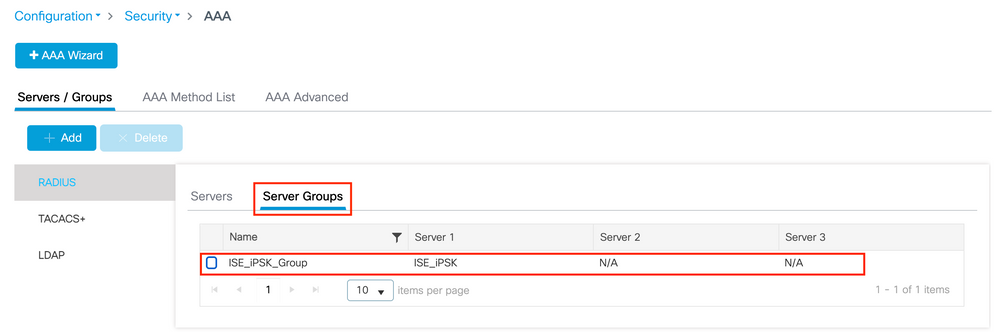

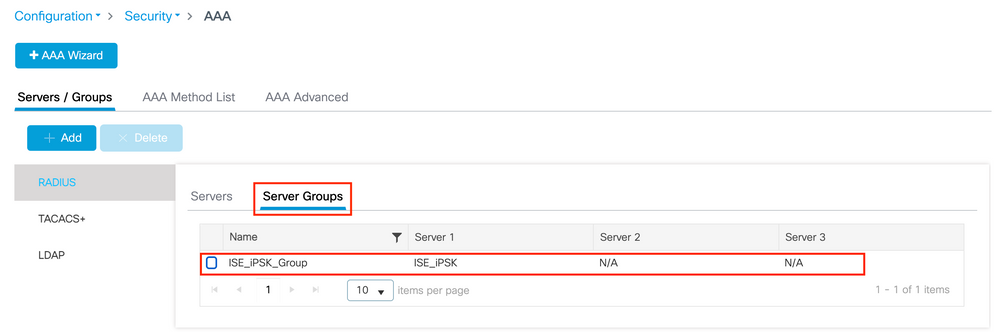

Em Configuration > Security > AAA > Servers/Groups > Server Groups, crie um grupo de servidores RADIUS e adicione o servidor ISE criado anteriormente a ele:

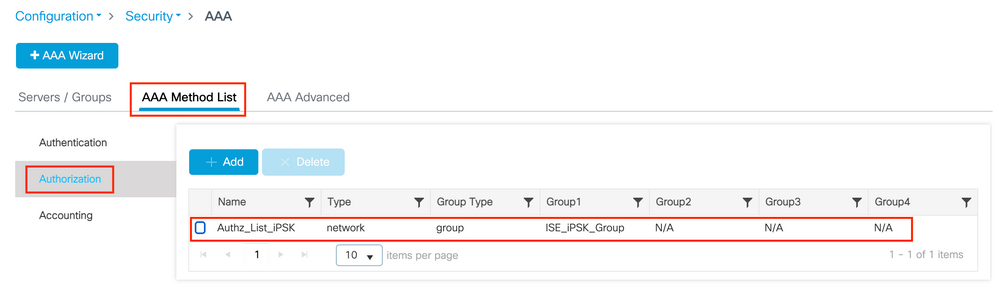

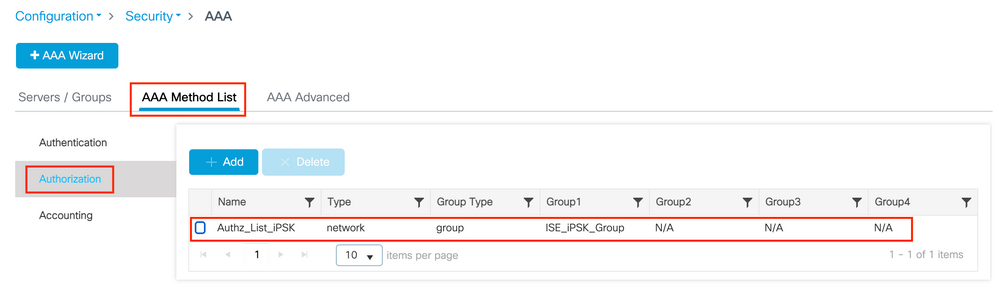

Na guia AAA Method List, crie uma lista Authorization com o tipo "network" e o tipo de grupo "group" apontando para o grupo de servidores RADIUS criado anteriormente:

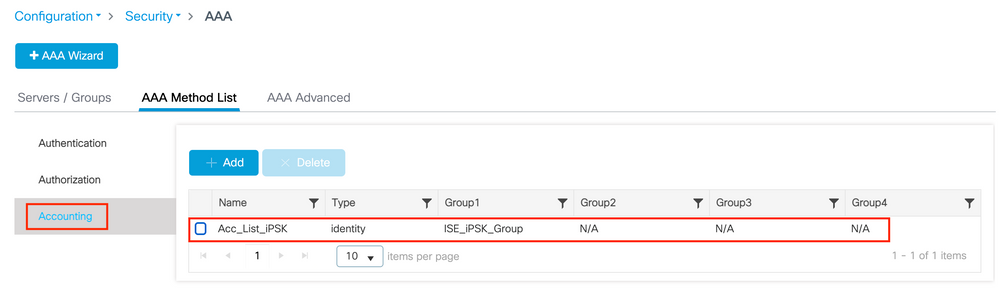

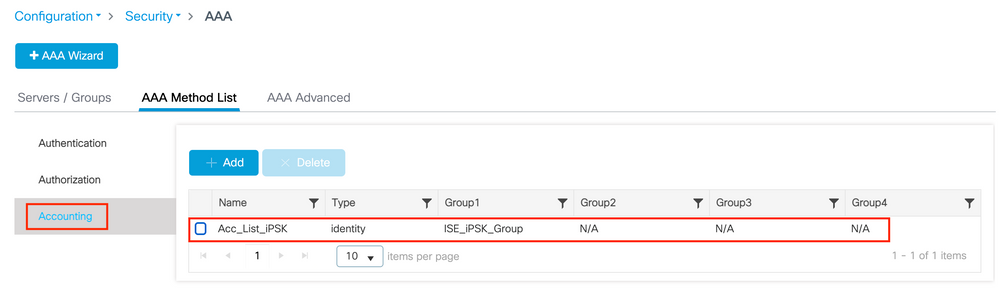

A configuração da Contabilidade é opcional, mas pode ser feita configurando o Tipo como "identity" e apontando-o para o mesmo grupo de servidores RADIUS:

Isso também pode ser feito por meio da linha de comando usando:

radius server

address ipv4

auth-port 1812 acct-port 1813 key 0

aaa group server radius

server name

aaa authorization network

group

aaa accounting identity

start-stop group

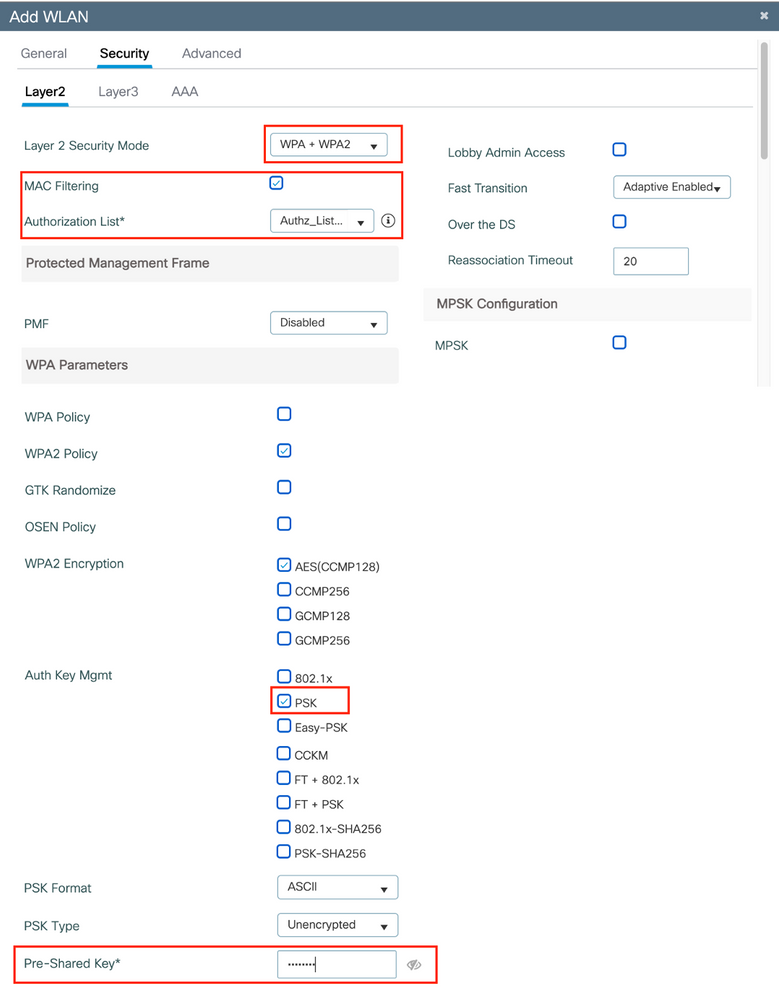

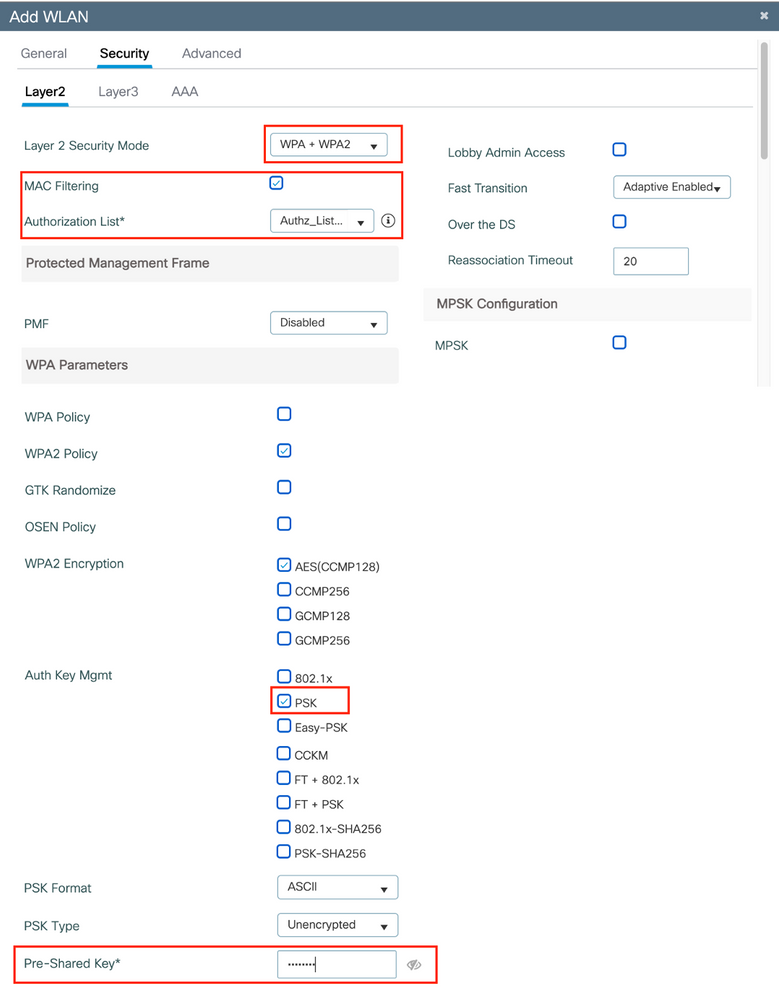

Em Configuration > Tags & Profiles > WLANs, crie uma nova WLAN. Na configuração de Camada 2:

- Habilite a filtragem de endereços MAC e defina a lista de autorização como a criada anteriormente

- Em Auth Key Mgmt, habilite a PSK

- O campo de chave pré-compartilhada pode ser preenchido com qualquer valor. Isso é feito apenas para satisfazer o requisito do projeto de interface da Web. Nenhum usuário pode se autenticar usando esta chave. Nesse caso, a chave pré-compartilhada foi definida como "12345678".

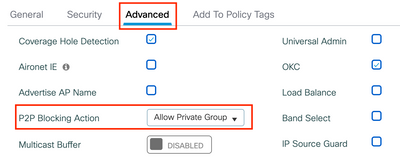

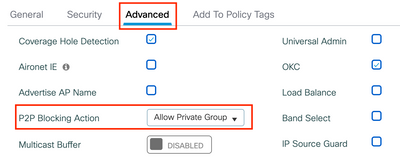

A segregação de usuários pode ser obtida na guia Advanced. Defini-la como Permitir grupo privado permite que os usuários que usam a mesma PSK se comuniquem entre si, enquanto os usuários que usam uma PSK diferente são bloqueados:

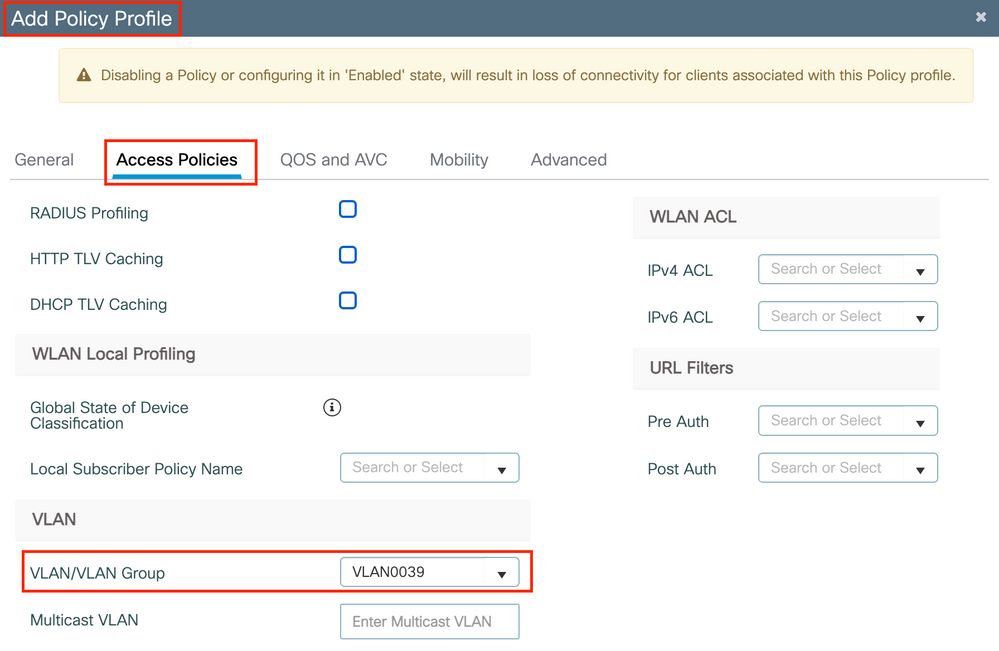

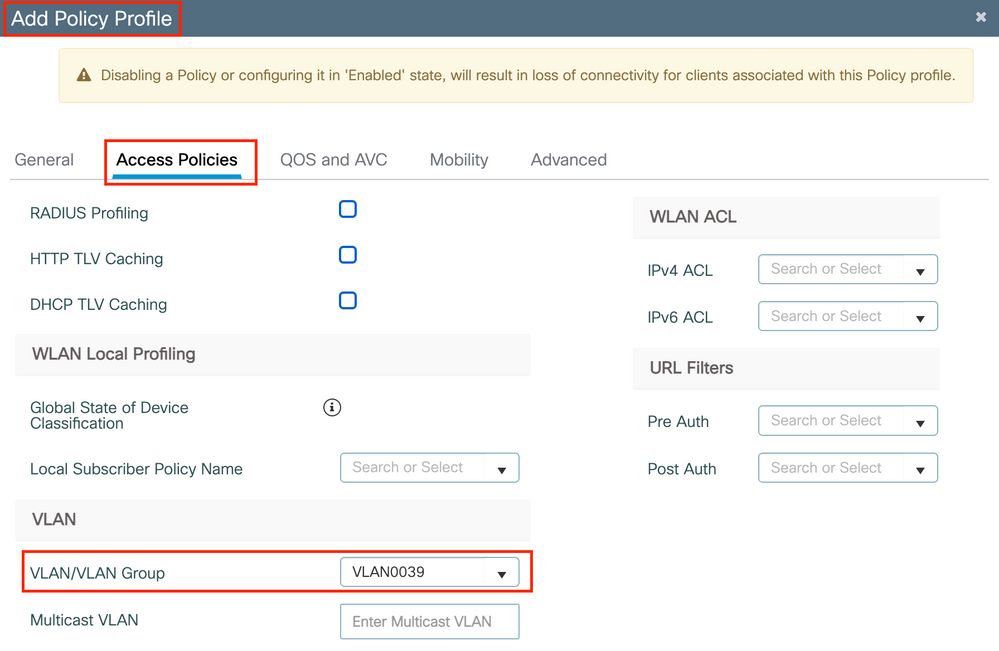

Em Configuration > Tags & Profiles > Policy, crie um novo Policy Profile. Na guia Access Policies, defina a VLAN ou o grupo de VLAN que esta WLAN está usando:

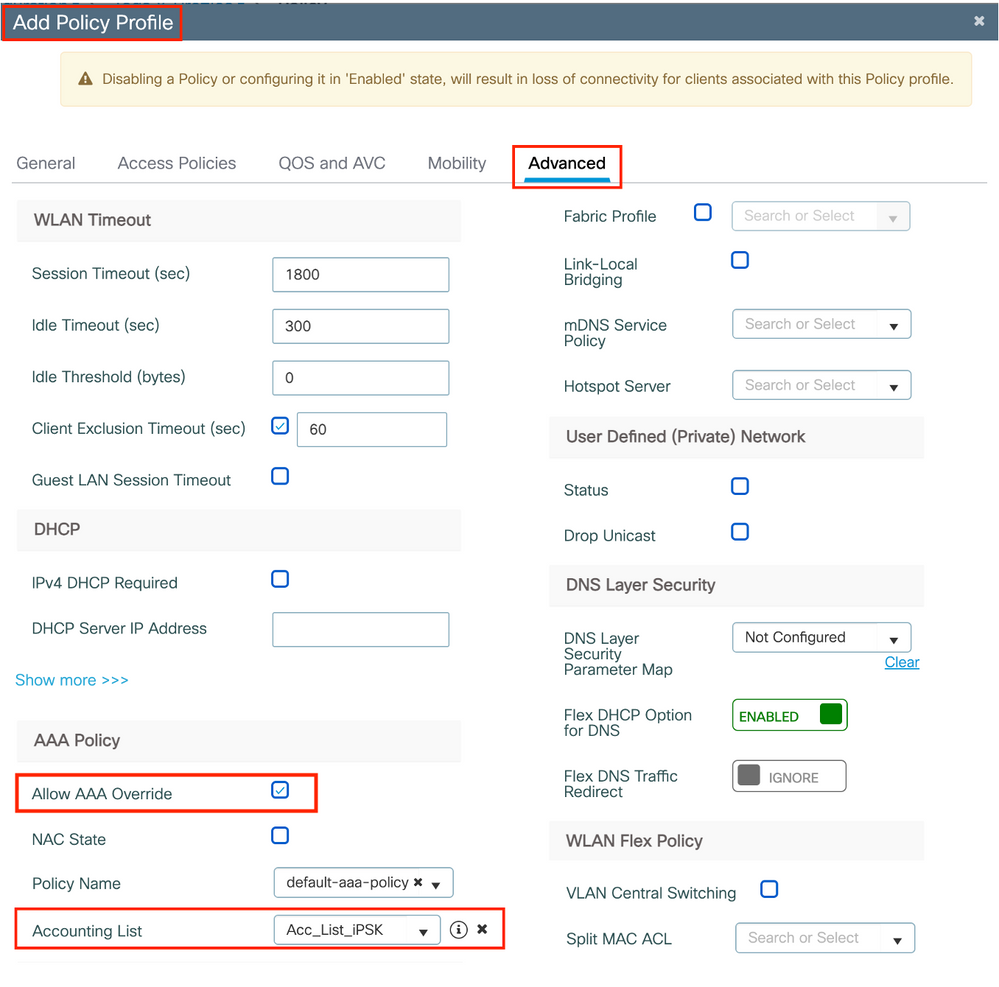

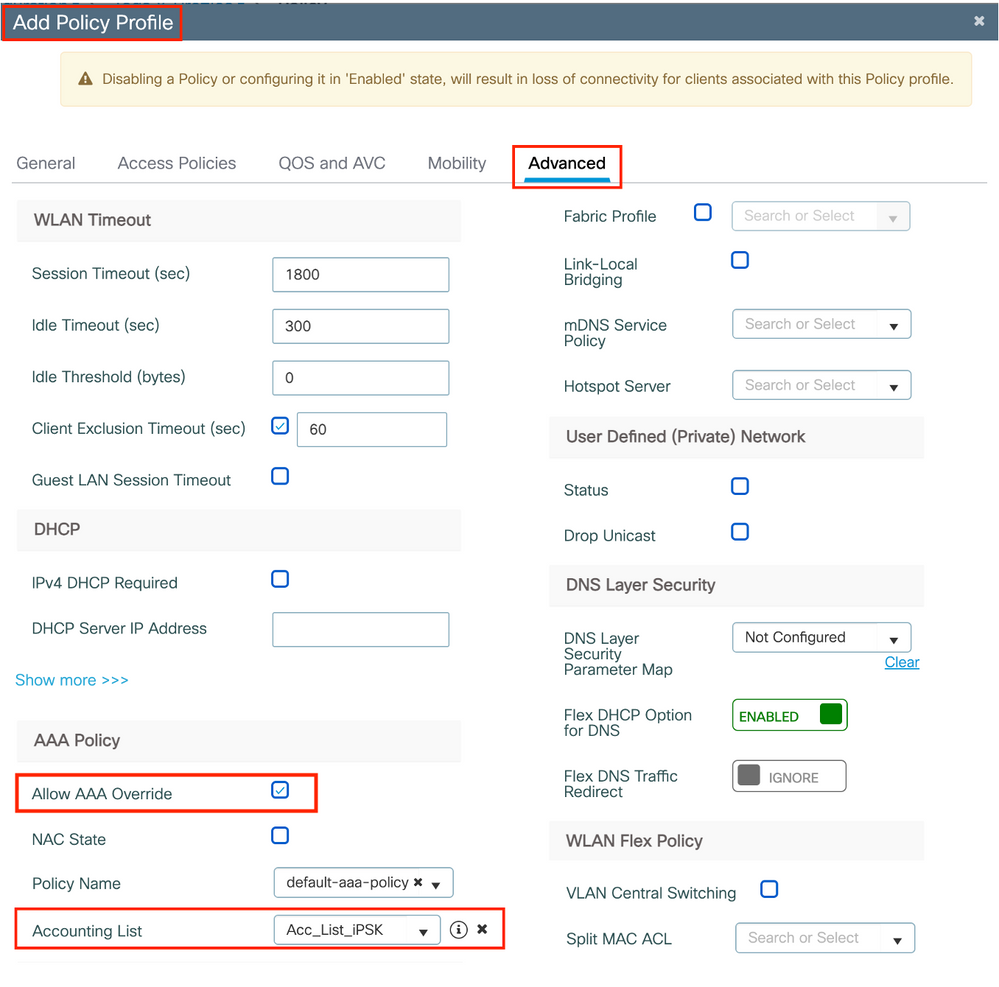

Na guia Advanced, habilite AAA Override e adicione a lista Accounting se tiver sido criada anteriormente:

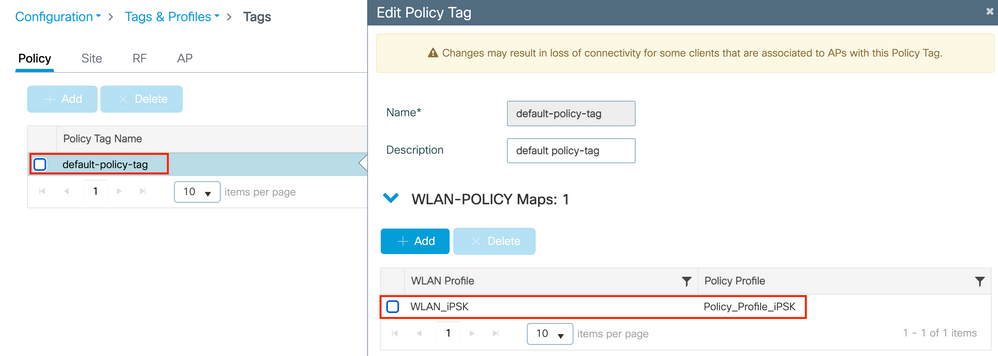

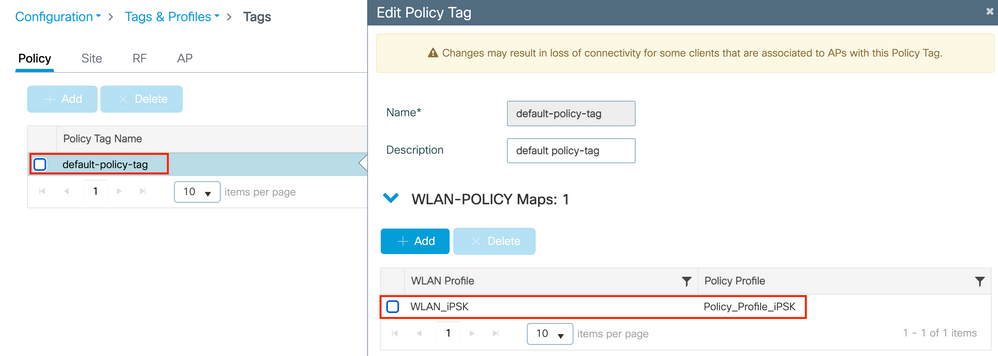

Em Configuration > Tags & Profiles > Tags > Policy, certifique-se de que a WLAN esteja mapeada para o perfil de política que você criou:

Isso também pode ser feito por meio da linha de comando usando:

wlan

mac-filtering

security wpa psk set-key ascii 0

no security wpa akm dot1x security wpa akm psk peer-blocking allow-private-group no shutdown wireless profile policy

aaa-override accounting-list

vlan

no shutdown wireless tag policy

wlan

policy

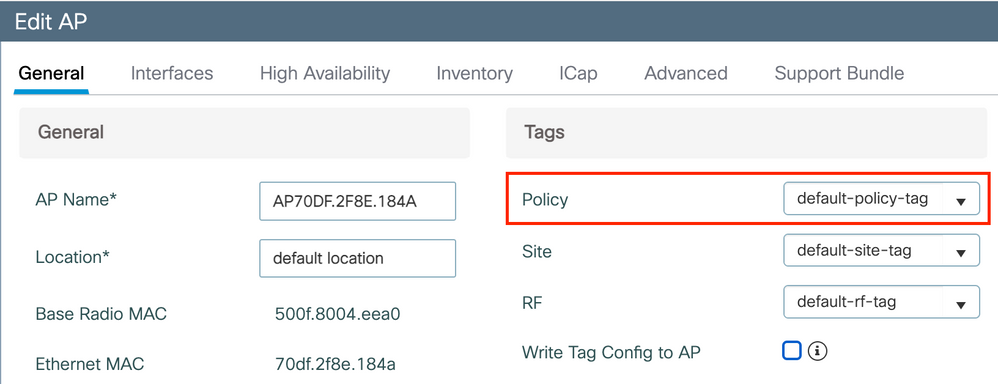

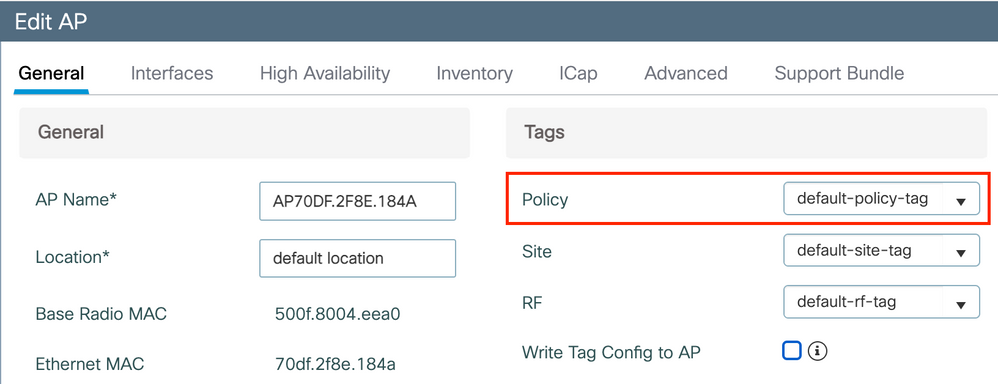

Em Configuration > Wireless > Access Points, certifique-se de que esta etiqueta tenha sido aplicada nos pontos de acesso nos quais a WLAN deve ser transmitida:

Configuração do ISE

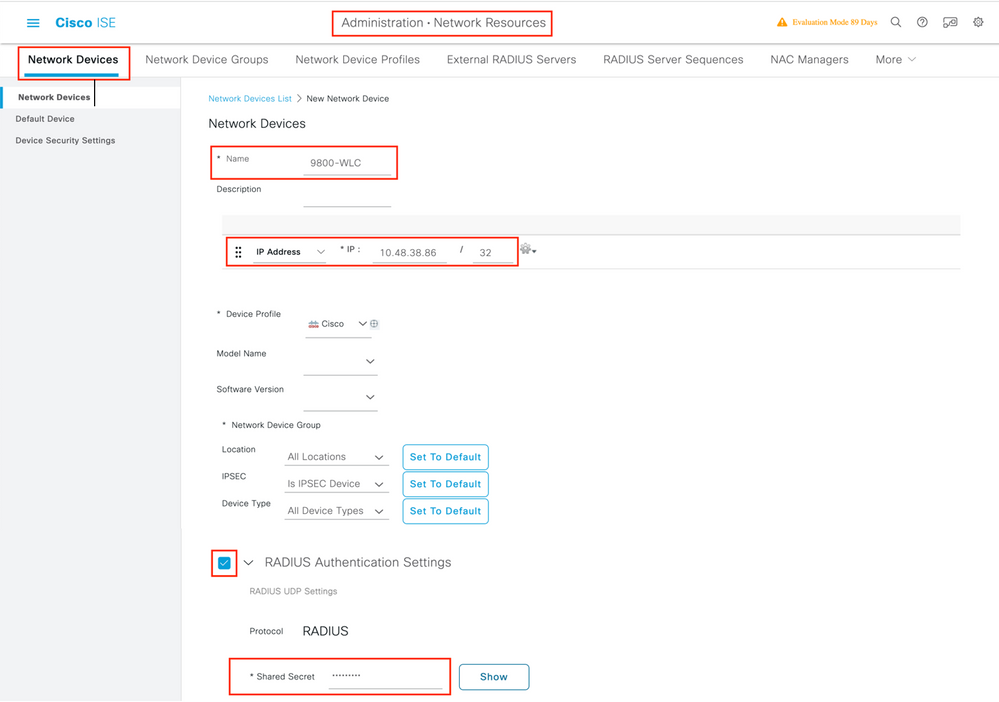

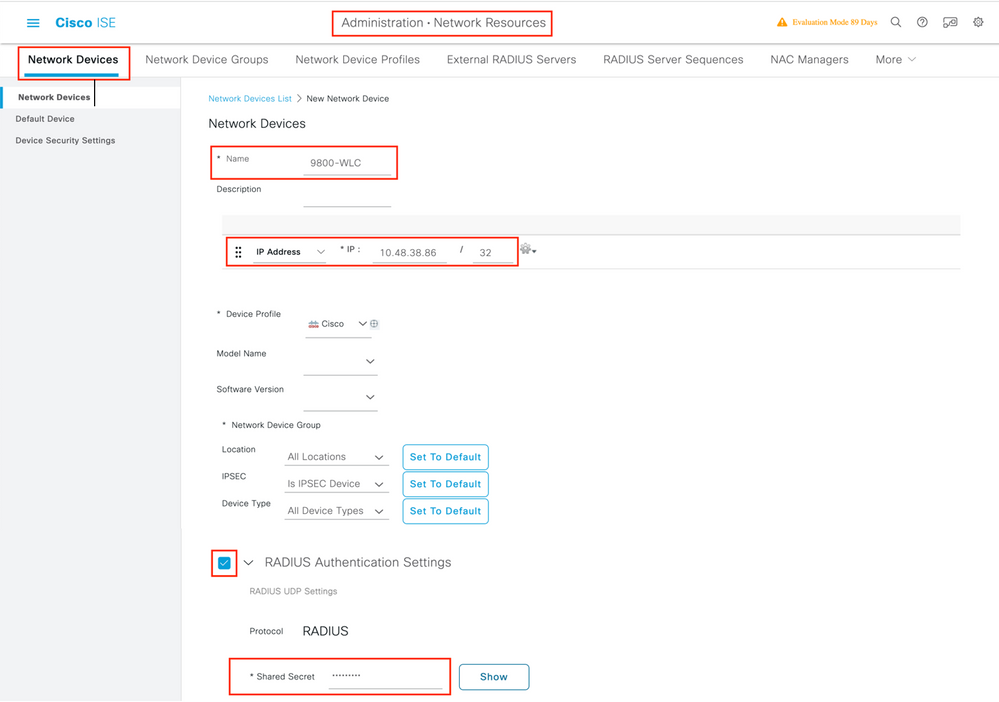

Este guia de configuração aborda um cenário em que a PSK do dispositivo é determinada com base no endereço MAC do cliente. Em Administration > Network Resources > Network Devices, adicione um novo dispositivo, especifique o endereço IP, ative as configurações de autenticação RADIUS e especifique um segredo compartilhado RADIUS:

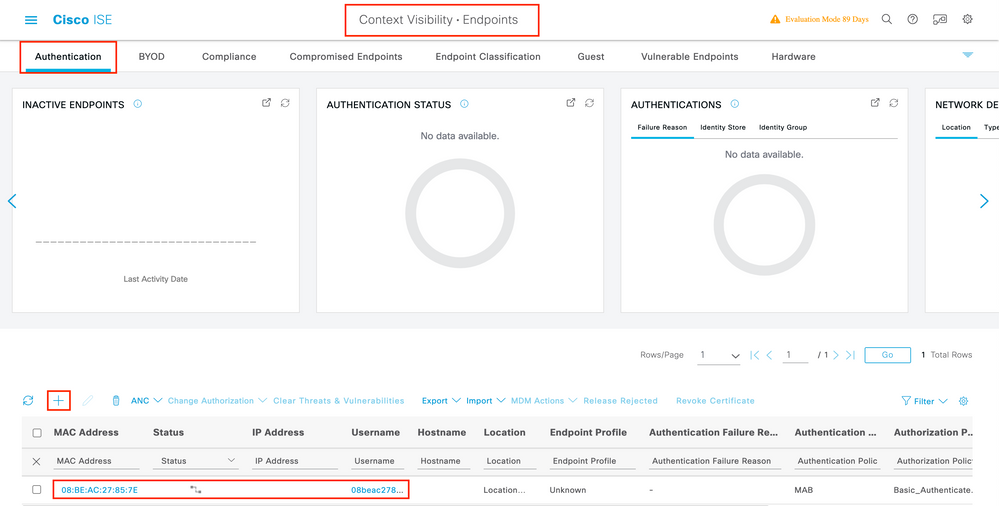

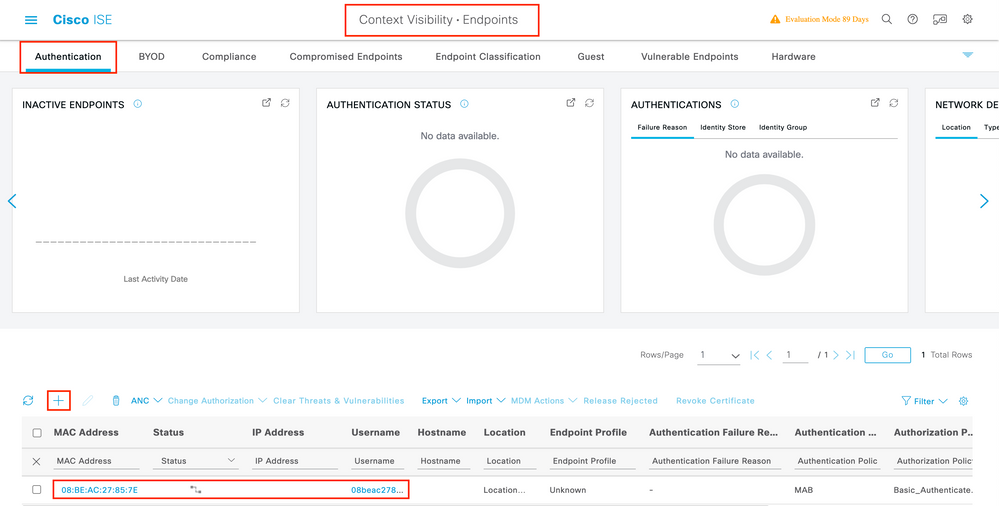

Em Context Visibility > Endpoints > Authentication, adicione os endereços MAC de todos os dispositivos (clientes) que estão se conectando à rede iPSK:

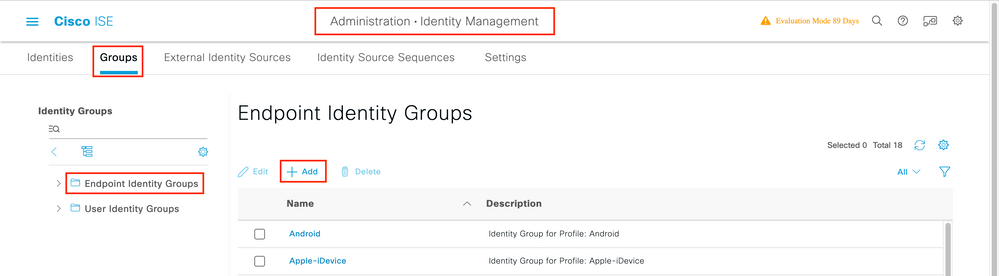

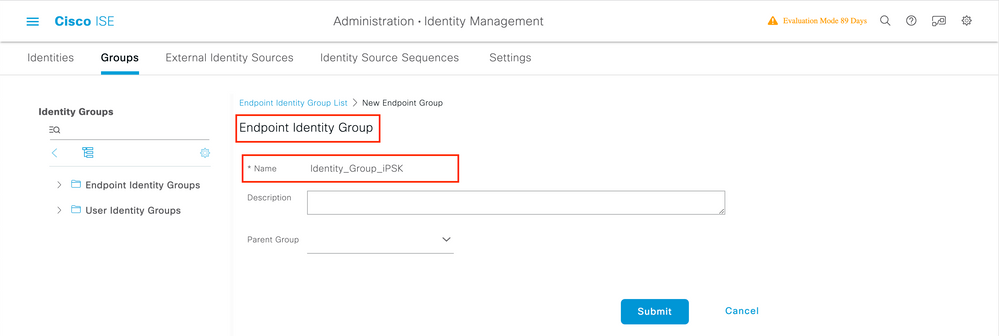

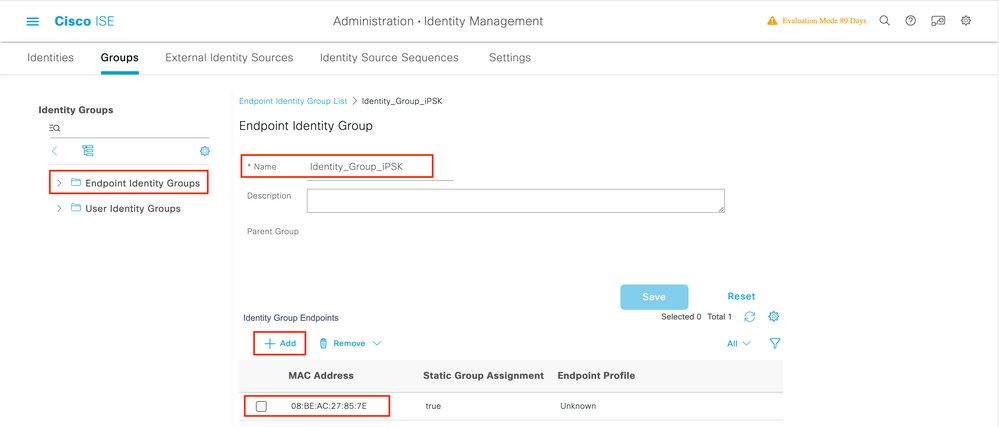

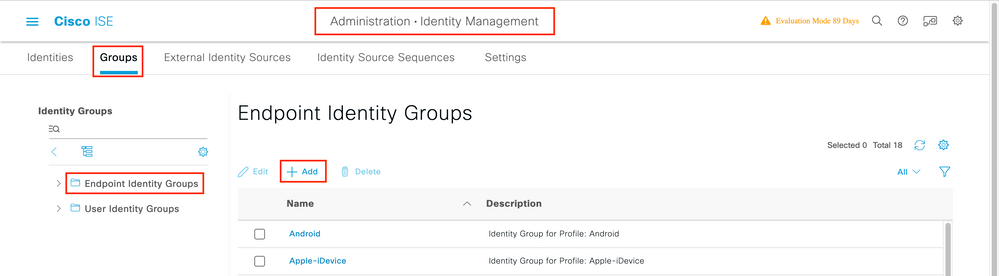

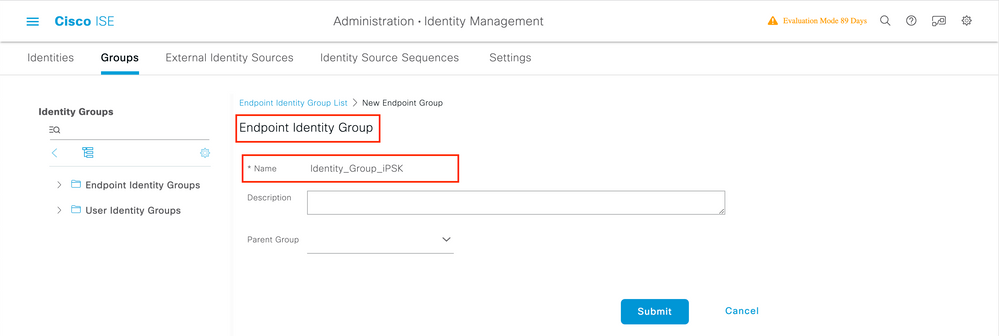

Em Administration > Identity Management > Groups >Endpoint Identity Groups, crie um ou mais grupos e atribua usuários a eles. Cada grupo pode ser configurado posteriormente para usar uma PSK diferente para se conectar à rede.

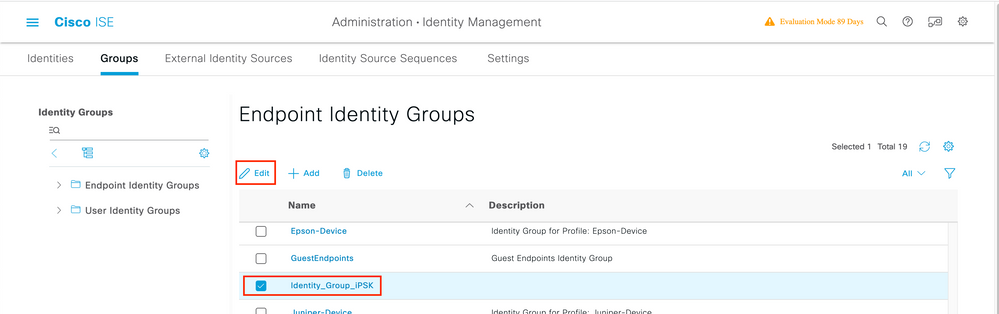

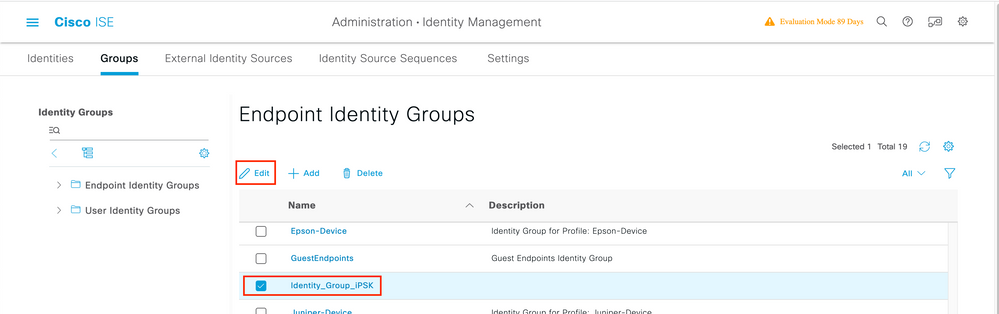

Depois que o grupo for criado, você poderá atribuir usuários a eles. Selecione o grupo criado e clique em Editar:

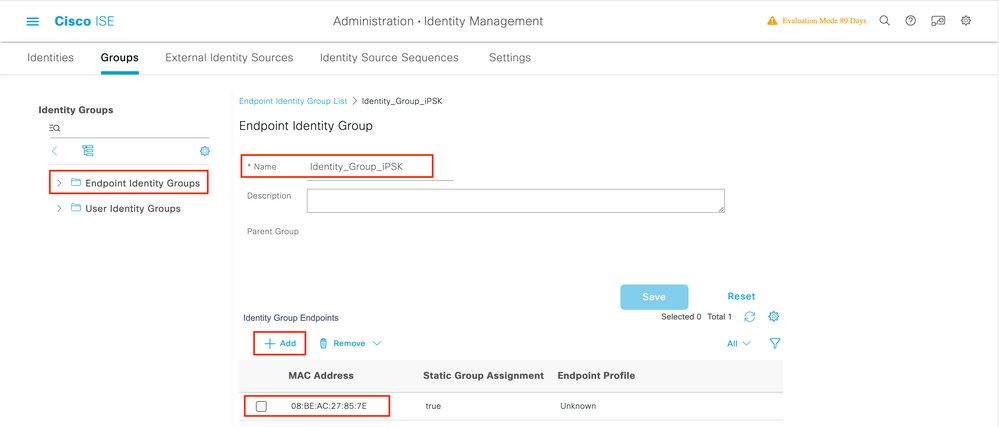

Na configuração do grupo, adicione o endereço MAC do(s) cliente(s) que você deseja atribuir a este grupo clicando no botão "Adicionar":

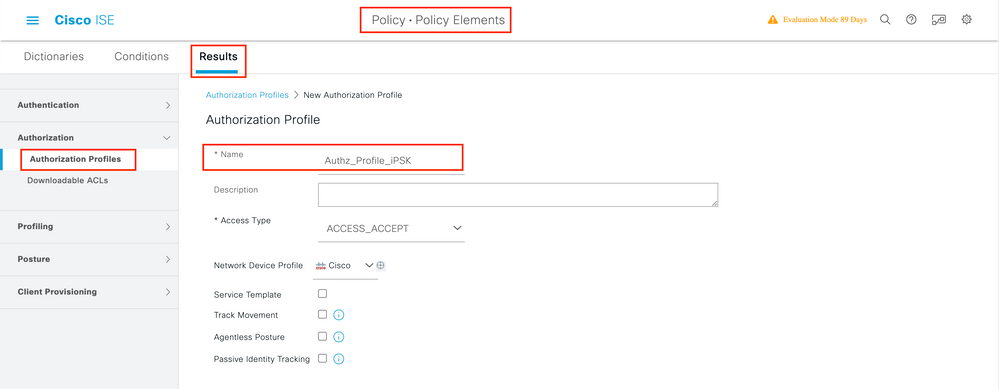

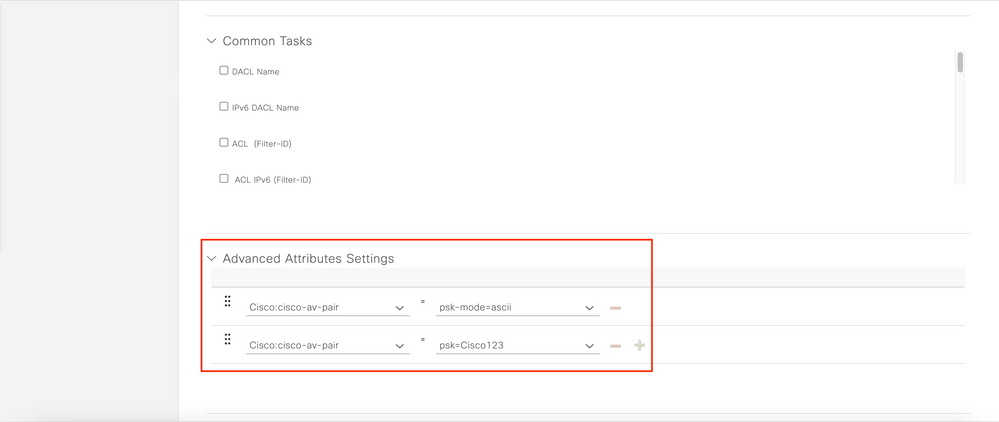

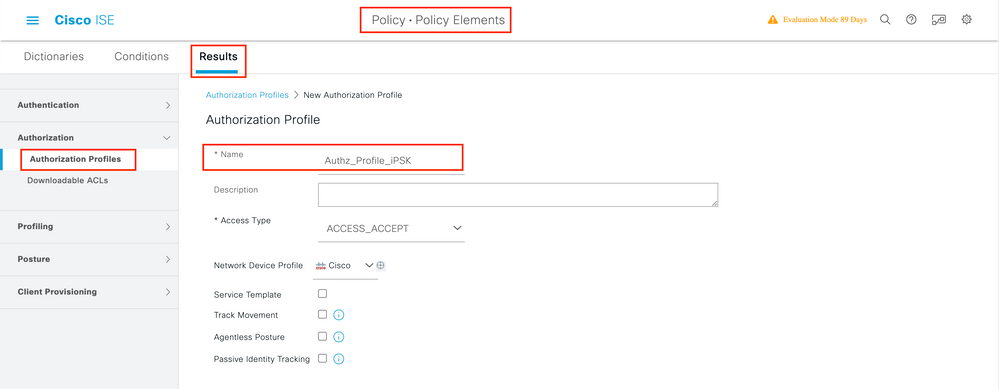

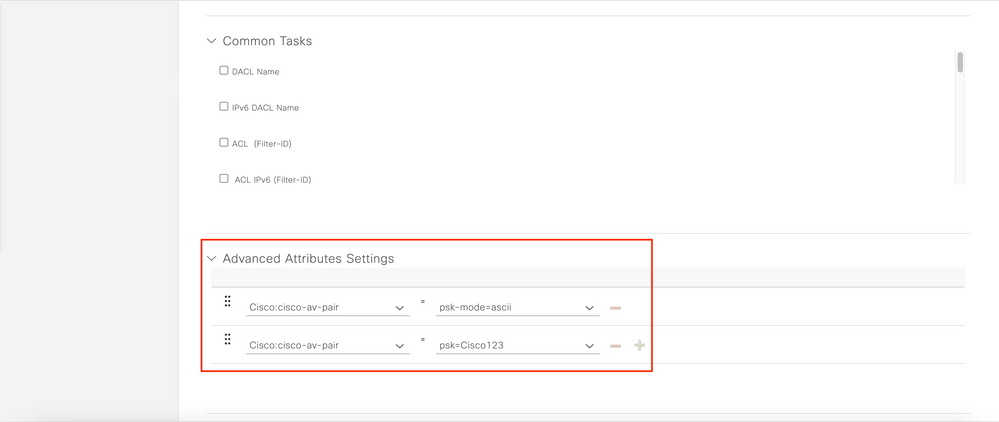

Em Policy > Policy Elements > Results > Authorization > Authorization Profiles, crie um novo perfil de autorização. Definir atributos como:

access Type = ACCESS_ACCEPT

cisco-av-pair = psk-mode=ascii

cisco-av-pair = psk=

// This is the psk that the user group is using

Para cada grupo de usuários que deve estar usando uma PSK diferente, crie um resultado adicional com uma psk av-pair diferente. Parâmetros adicionais, como ACL e substituição de VLAN, também podem ser configurados aqui.

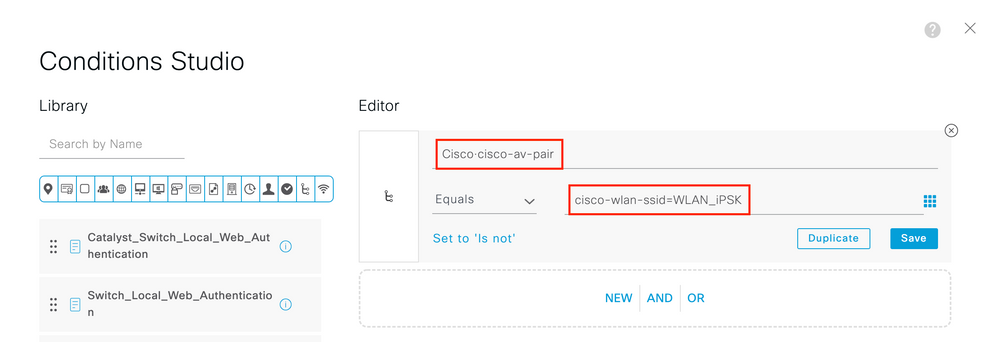

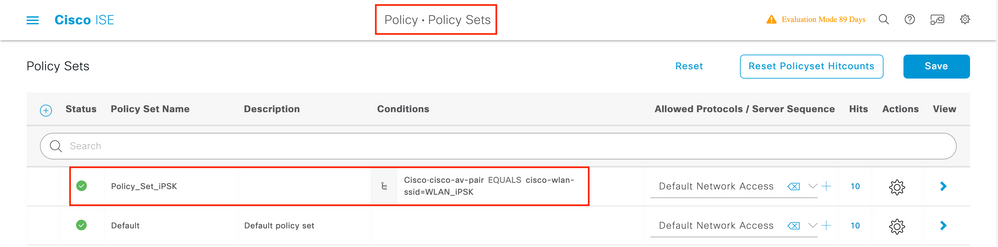

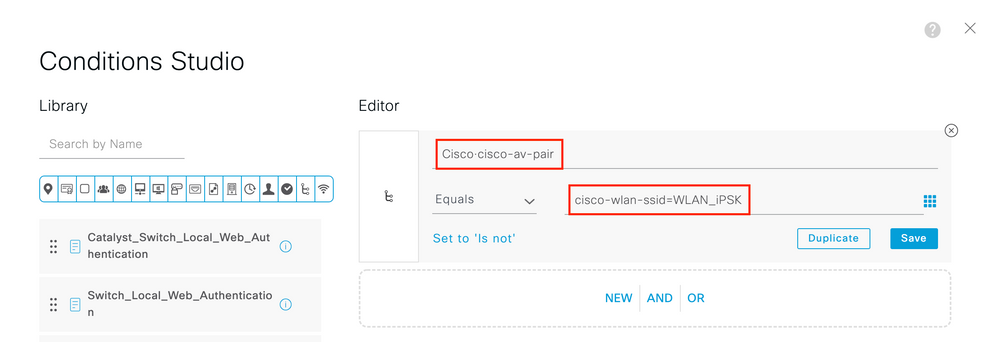

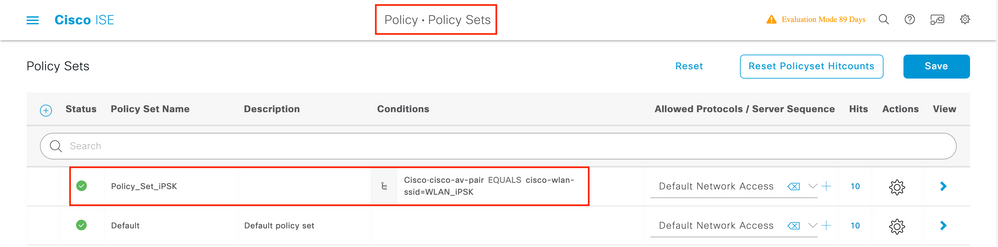

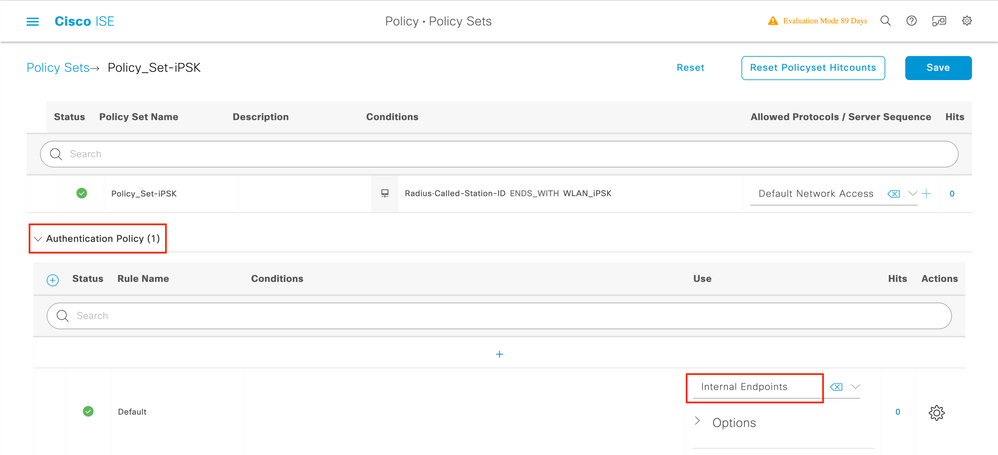

Em Policy > Policy Sets, crie um novo. Para certificar-se de que o cliente corresponde ao conjunto de políticas, esta condição é usada:

Cisco:cisco-av-pair EQUALS cisco-wlan-ssid=WLAN_iPSK // "WLAN_iPSK" is WLAN name

Condições adicionais podem ser adicionadas para tornar a correspondência de políticas mais segura.

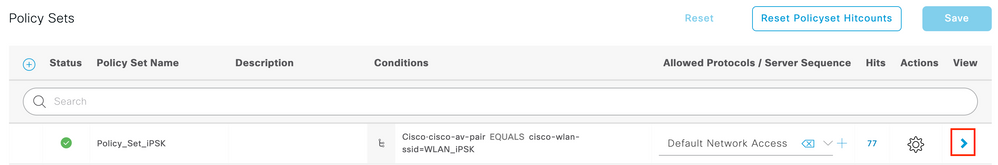

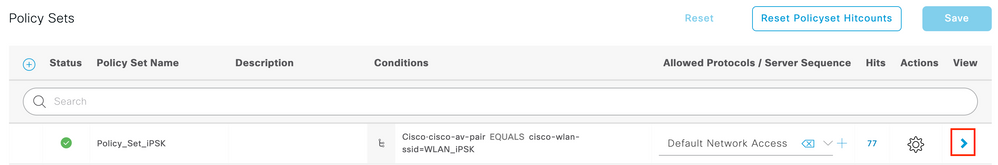

Acesse a configuração recém-criada do conjunto de políticas iPSK clicando na seta azul à direita da linha do conjunto de políticas:

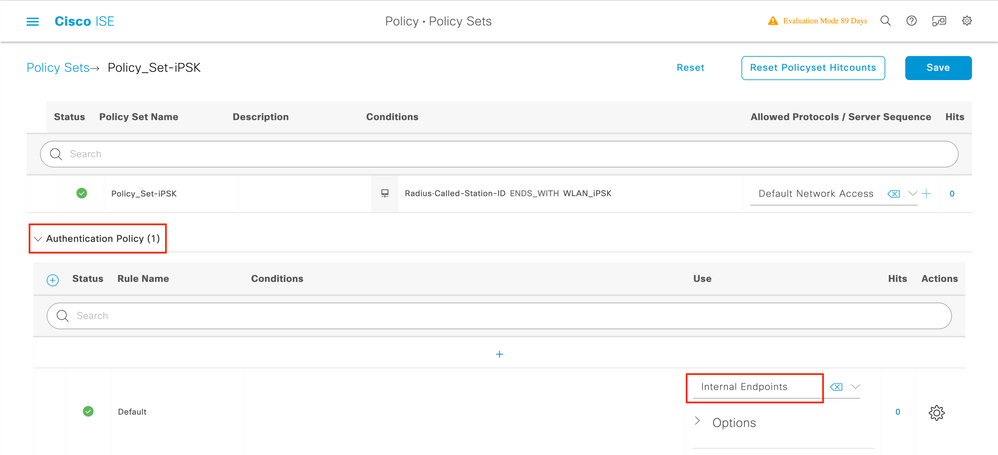

Certifique-se de que Authentication Policy esteja definida como "Internal Endpoints":

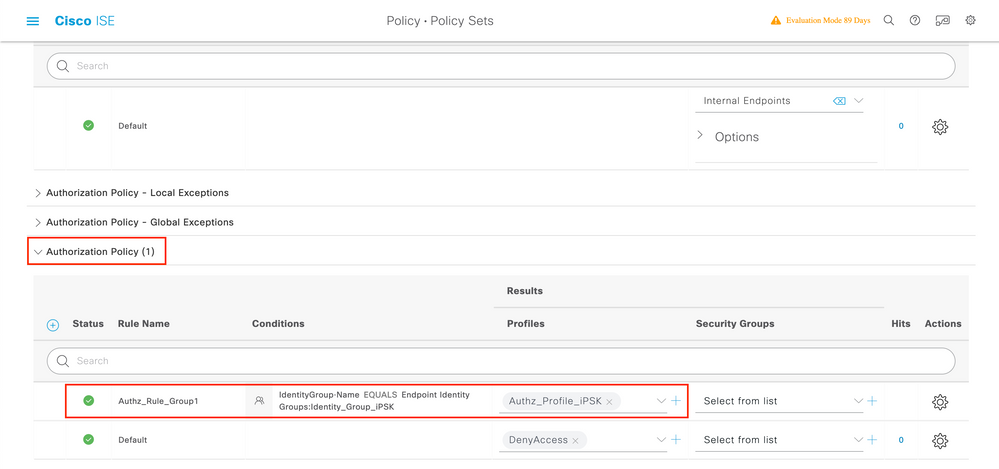

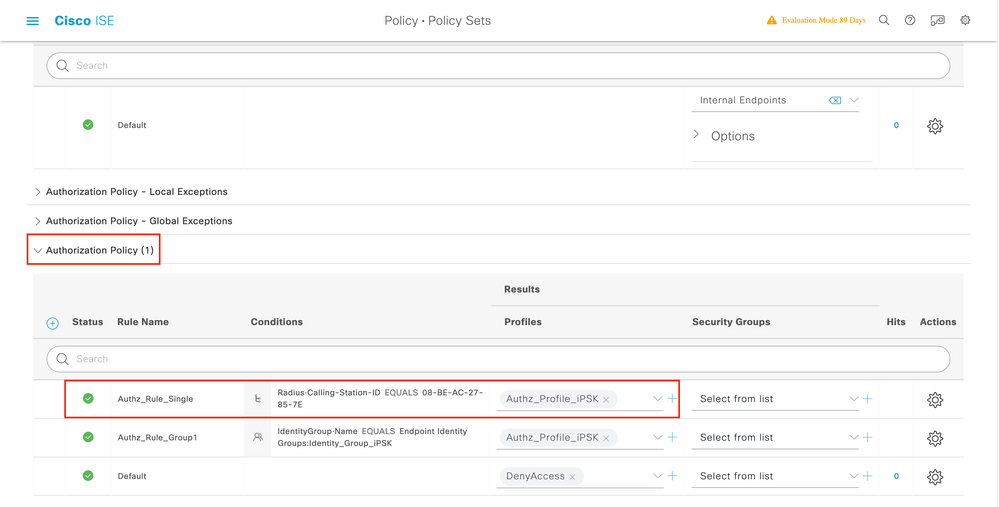

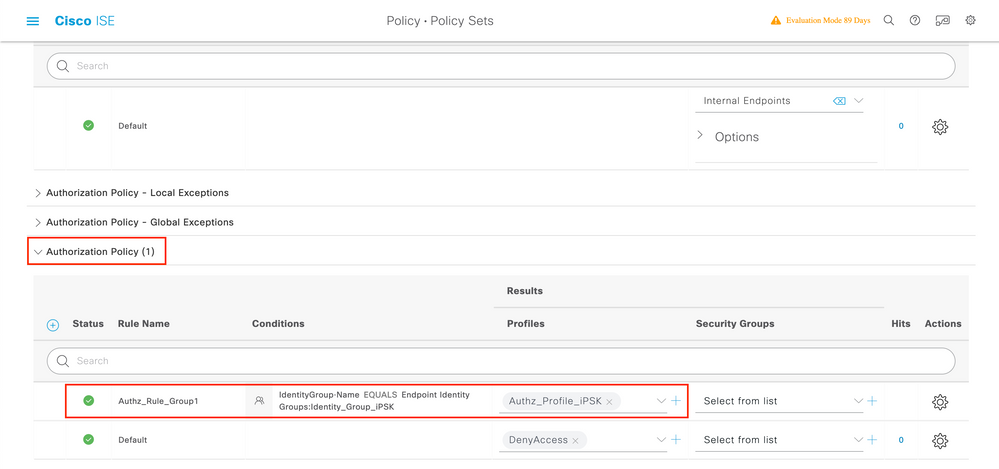

Em Authorization Policy, crie uma nova regra para cada um dos grupos de usuários. Como condição, use:

IdentityGroup-Name EQUALS Endpoint Identity Group:Identity_Group_iPSK // "Identity_Group_iPSK" is name of the created endpoint group

com o Resultado sendo o Perfil de Autorização que foi criado anteriormente. Certifique-se de que a regra Default permaneça na parte inferior e aponte para DenyAccess.

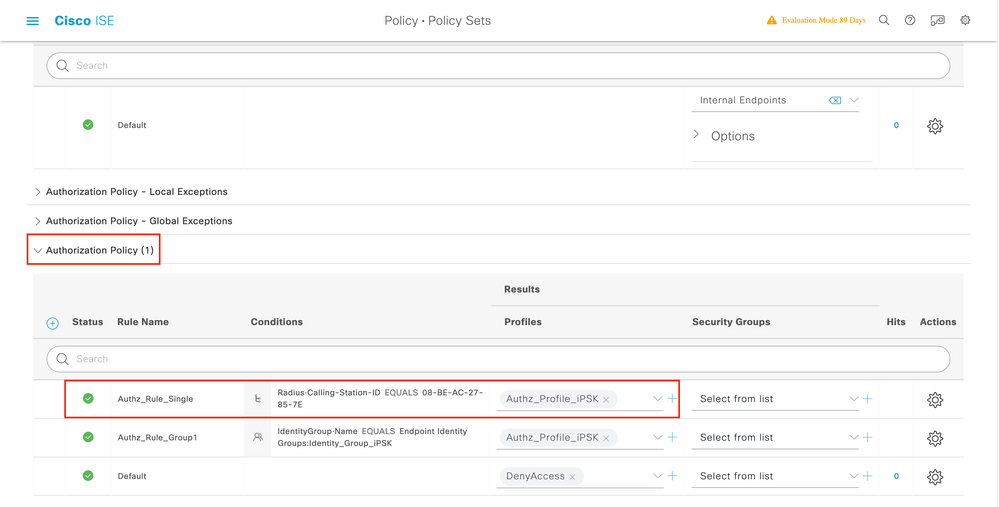

Se cada usuário tiver uma senha diferente, em vez de criar grupos de endpoint e regras correspondentes a esse grupo de endpoint, uma regra com esta condição poderá ser feita:

Radius-Calling-Station-ID EQUALS <client_mac_addr>

Note: O delimitador de endereço MAC pode ser configurado na WLC em AAA >AAA Advanced > Global Config > Advanced Settings. Neste exemplo, o caractere "-" foi usado.

As regras da política de autorização permitem que muitos outros parâmetros sejam usados para especificar a senha que o usuário está utilizando.

Algumas das regras mais comumente usadas são:

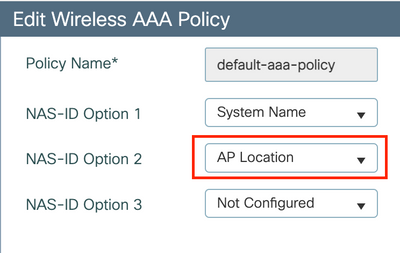

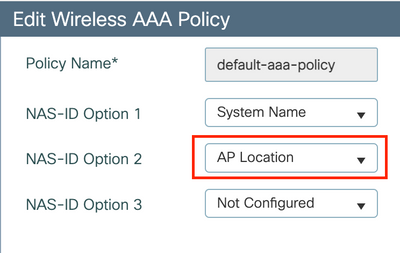

- Correspondência com base no local do usuário

Neste cenário, a WLC precisa enviar informações de localização do AP para o ISE. Isso permite que os usuários em um local usem uma senha, enquanto os usuários em outro local estão usando uma senha diferente. Isso pode ser configurado em Configuration > Security > Wireless AAA Policy:

- Correspondência baseada no perfil do dispositivo

Neste cenário, a WLC precisa ser configurada para criar o perfil dos dispositivos globalmente. Isso permite que um administrador configure uma senha diferente para dispositivos de laptop e telefone. A classificação global de dispositivos pode ser habilitada em Configuration > Wireless > Wireless Global. Para obter a configuração de criação de perfil do dispositivo no ISE, consulte o Guia de design de criação de perfil do ISE.

Além do retorno da chave de criptografia, como essa autorização acontece na fase de associação 802.11, é inteiramente possível retornar outros atributos AAA do ISE, como ACL ou ID de VLAN.

Troubleshooting

Solução de problemas no 9800 WLC

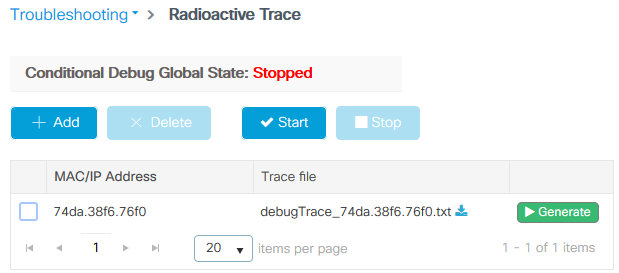

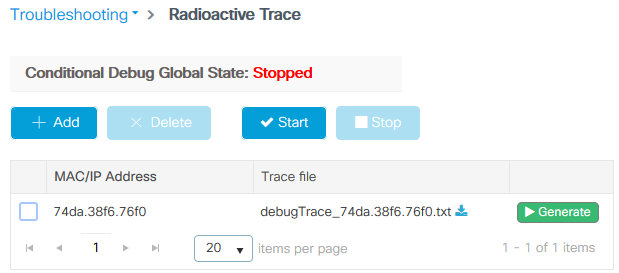

Na WLC, a coleta de rastreamentos radioativos deve ser mais do que suficiente para identificar a maioria dos problemas. Isso pode ser feito na interface da Web da WLC em Troubleshooting > Radioative Trace. Adicione o endereço MAC do cliente, pressione Start e tente reproduzir o problema. Clique em Gerar para criar o arquivo e baixá-lo:

Importante: iPhones em smartphones IOS 14 e Android 10 usam endereços mac aleatórios ao se associarem à rede. Essa funcionalidade pode quebrar completamente a configuração do iPSK. Certifique-se de que este recurso esteja desativado!

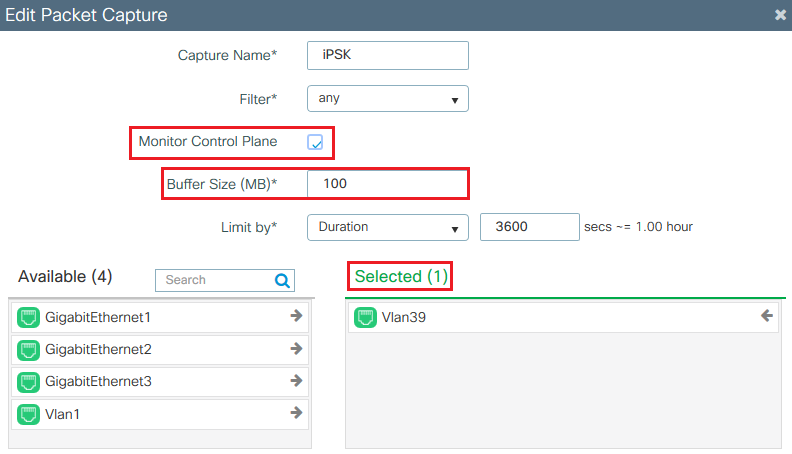

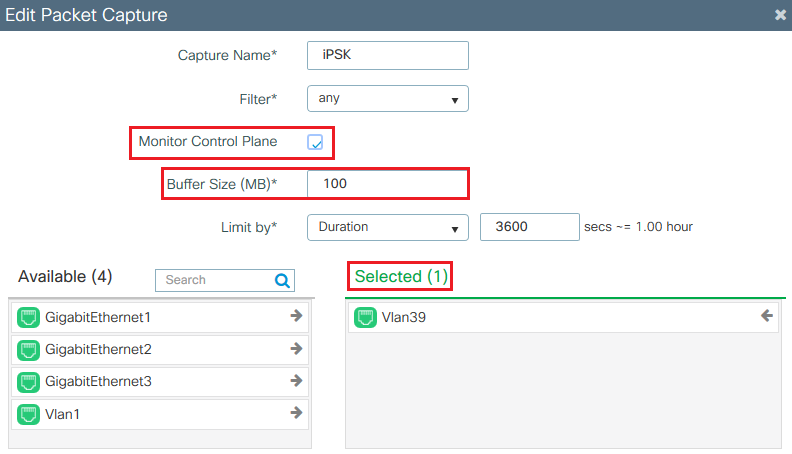

Se os rastreamentos radioativos não forem suficientes para identificar o problema, as capturas de pacotes poderão ser coletadas diretamente no WLC. Em Troubleshooting > Captura de Pacote, adicione um ponto de captura. Por padrão, a WLC usa a interface de gerenciamento sem fio para todas as comunicações RADIUS AAA. Aumente o tamanho do buffer para 100 MB se a WLC tiver um número alto de clientes:

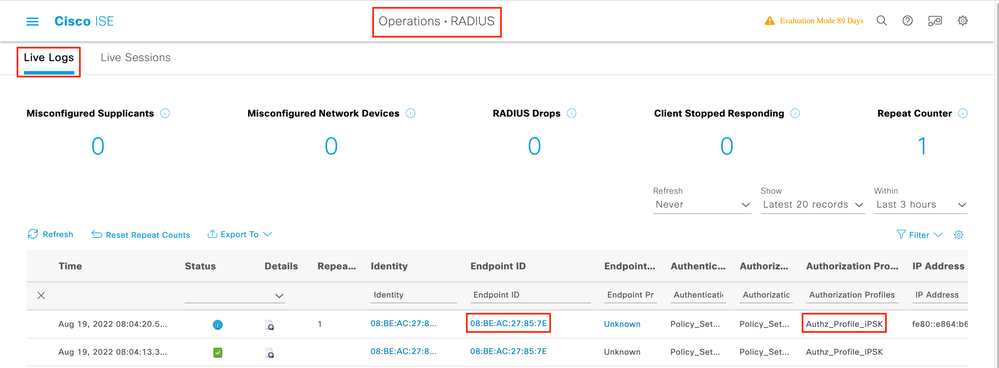

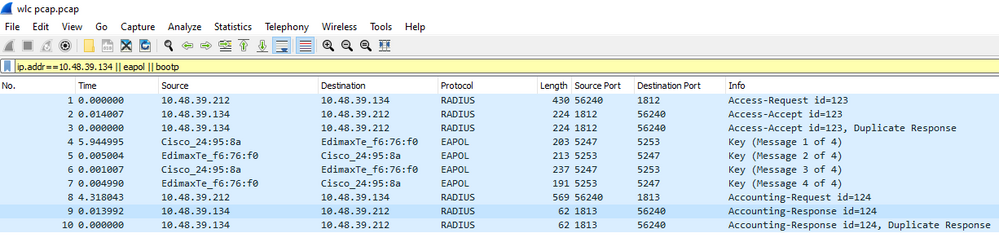

Uma captura de pacote de uma tentativa de autenticação e contabilização bem-sucedida é mostrada na figura abaixo. Use este filtro do Wireshark para filtrar todos os pacotes relevantes para este cliente:

ip.addr==

|| eapol || bootp

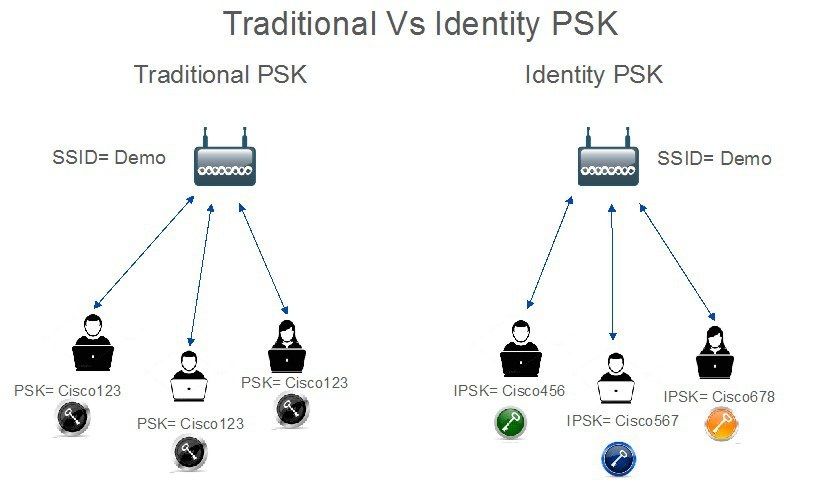

Solução de problemas do ISE

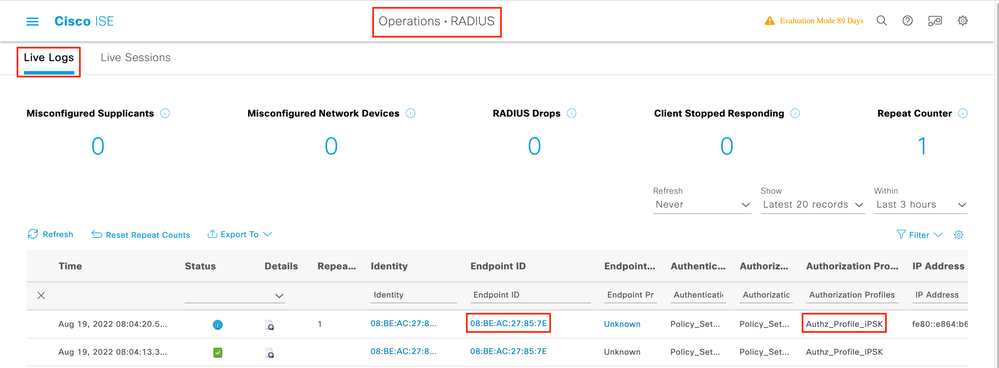

A principal técnica de solução de problemas no Cisco ISE é a página Live Logs, encontrada em Operations > RADIUS > Live Logs. Eles podem ser filtrados colocando o endereço MAC do cliente no campo ID do endpoint. A abertura de um relatório completo do ISE fornece mais detalhes sobre o motivo da falha. Certifique-se de que o cliente esteja atingindo a política correta do ISE:

Feedback

Feedback