Configurar OEAP e RLAN no Catalyst 9800 WLC

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento explica como configurar o ponto de acesso Cisco OfficeExtend (OEAP) e a Remote Local Area Network (RLAN) na WLC 9800.

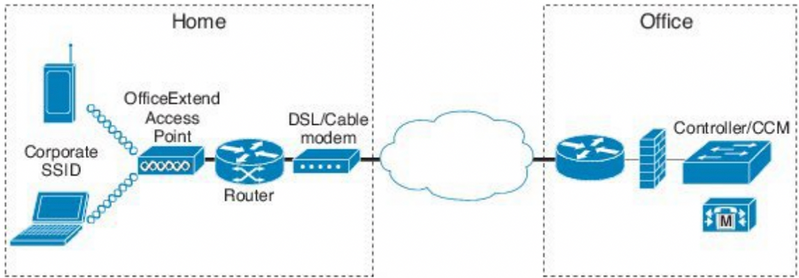

Um ponto de acesso Cisco OfficeExtend (OEAP) fornece comunicações seguras de um controlador para um AP Cisco em um local remoto, estendendo perfeitamente a WLAN corporativa pela Internet para a residência de um funcionário. A experiência de um usuário no escritório doméstico é exatamente a mesma que seria no escritório corporativo. A criptografia DTLS (Datagram Transport Layer Security) entre um ponto de acesso e o controlador garante que todas as comunicações tenham o mais alto nível de segurança.

Uma LAN remota (RLAN) é usada para autenticar clientes com fio usando o controlador. Quando o cliente com fio se une com êxito ao controlador, as portas LAN trocam o tráfego entre os modos de switching central ou local. O tráfego dos clientes com fio é tratado como tráfego de cliente sem fio. A RLAN no Ponto de Acesso (AP) envia a solicitação de autenticação para autenticar o cliente com fio. A autenticação dos clientes com fio em RLAN é semelhante à do cliente sem fio autenticado central.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- WLC 9800

- Acesso via interface de linha de comando (CLI) aos controladores e pontos de acesso sem fio

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Catalyst 9800 WLC versão 17.02.01

- AP 1815/1810 Series

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

Diagrama de Rede

AP Junte-se atrás do NAT

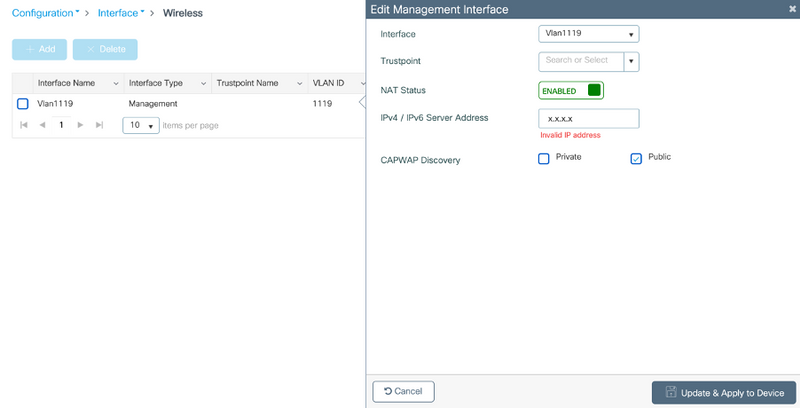

Nos códigos 16.12.x, você precisa configurar o endereço IP do NAT a partir do CLI. Não há opção de GUI disponível. Você também pode selecionar a descoberta CAPWAP por meio de IP público ou privado.

(config)#wireless management interface vlan 1114 nat public-ip x.x.x.x

(config-nat-interface)#capwap-discovery ?

private Include private IP in CAPWAP Discovery Response

public Include public IP in CAPWAP Discovery Response

Nos códigos 17.x, navegue para Configuration > Interface > Wireless e clique em Wireless Management Interface, para configurar o NAT IP e o tipo de descoberta CAPWAP da GUI.

Configuração

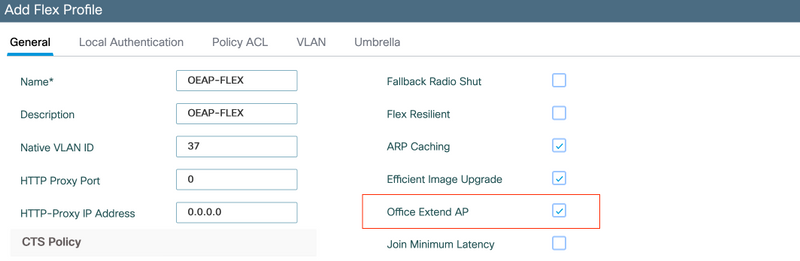

1. Para criar um perfil Flex, habilite Office Extend AP e navegue para Configuration > Tags & Profiles > Flex.

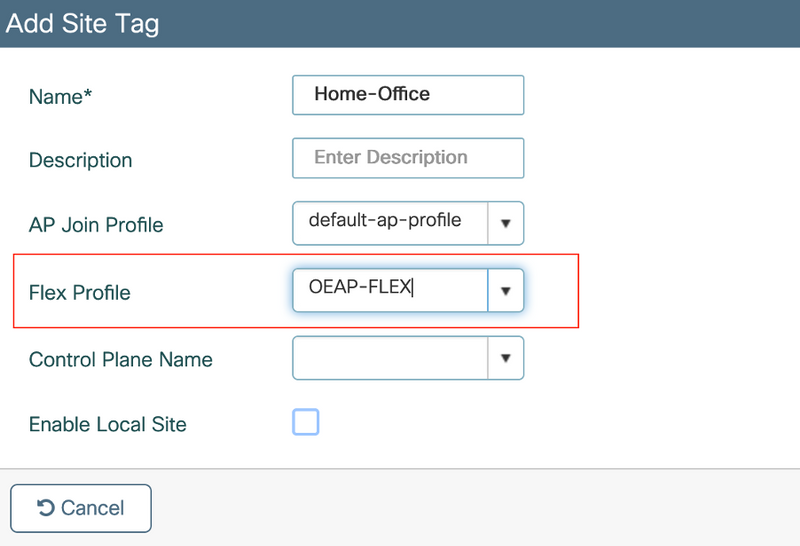

2. Para criar uma Tag de site e mapear o Flex Profile, navegue para Configuração > Tags e perfis > Tags.

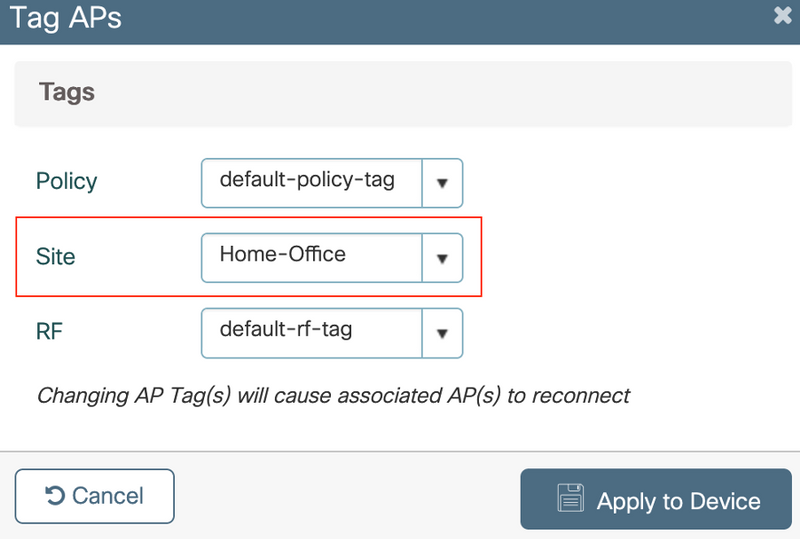

3. Navegue para marcar o AP 1815 com a Marca do site criada por Configuration > Wireless Setup > Advanced > Tag APs.

Verificar

Uma vez que o AP 1815 reingressa na WLC, verifique esta saída:

vk-9800-1#show ap name AP1815 config general

Cisco AP Name : AP1815

=================================================

Cisco AP Identifier : 002c.c8de.3460

Country Code : Multiple Countries : IN,US

Regulatory Domain Allowed by Country : 802.11bg:-A 802.11a:-ABDN

AP Country Code : US - United States

Site Tag Name : Home-Office

RF Tag Name : default-rf-tag

Policy Tag Name : default-policy-tag

AP join Profile : default-ap-profile

Flex Profile : OEAP-FLEX

Administrative State : Enabled

Operation State : Registered

AP Mode : FlexConnect

AP VLAN tagging state : Disabled

AP VLAN tag : 0

CAPWAP Preferred mode : IPv4

CAPWAP UDP-Lite : Not Configured

AP Submode : Not Configured

Office Extend Mode : Enabled

Dhcp Server : Disabled

Remote AP Debug : Disabled

vk-9800-1#show ap link-encryption

Encryption Dnstream Upstream Last

AP Name State Count Count Update

--------------------------------------------------------------------------

N2 Disabled 0 0 06/08/20 00:47:33

AP1815 Enabled 43 865 06/08/20 00:46:56

when you enable the OfficeExtend mode for an access point DTLS data encryption is enabled automatically.

AP1815#show capwap client config

AdminState : ADMIN_ENABLED(1)

Name : AP1815

Location : default location

Primary controller name : vk-9800-1

ssh status : Enabled

ApMode : FlexConnect

ApSubMode : Not Configured

Link-Encryption : Enabled

OfficeExtend AP : Enabled

Discovery Timer : 10

Heartbeat Timer : 30

Syslog server : 255.255.255.255

Syslog Facility : 0

Syslog level : informational

Observação: você pode habilitar ou desabilitar a criptografia de dados DTLS para um access point específico ou para todos os access points usando o comando ap link-encryption

vk-9800-1(config)#ap profile default-ap-profile

vk-9800-1(config-ap-profile)#no link-encryption

Disabling link-encryption globally will reboot the APs with link-encryption.

Are you sure you want to continue? (y/n)[y]:y

Faça login no OEAP e configure o SSID pessoal

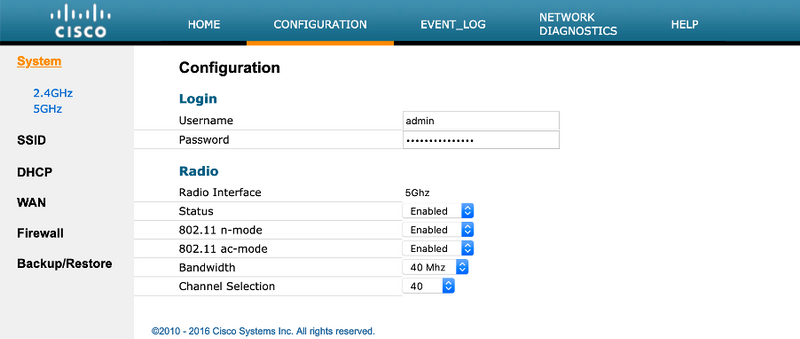

1. Você pode acessar a interface da Web do OEAP com seu endereço IP. As credenciais padrão para fazer logon são admin e admin.

2. É recomendável alterar as credenciais padrão por motivos de segurança.

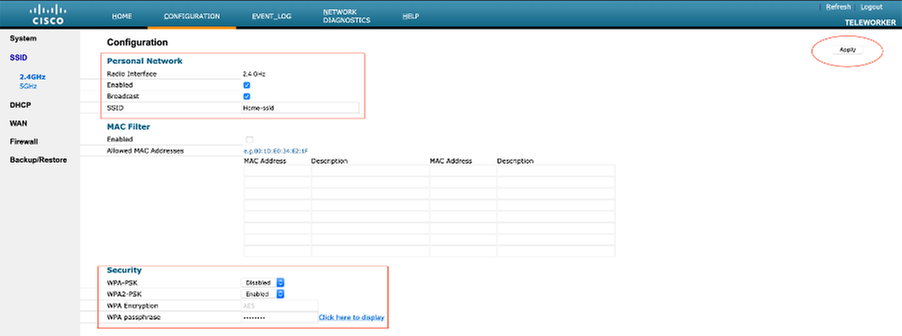

3. Navegue até Configuration> SSID> 2.4GHz/5GHz para configurar o SSID pessoal.

4. Ative a Interface de rádio.

5. Insira o SSID e habilite a Difusão

6. Para criptografia, escolha WPA-PSK ou WPA2-PSK e insira a senha para o tipo de segurança correspondente.

7. Clique em Aplicar para que as configurações tenham efeito.

8. Os clientes que se conectam ao SSID pessoal obtêm o endereço IP da rede 10.0.0.1/24 por padrão.

9. Os usuários domésticos podem usar o mesmo AP para se conectarem para uso doméstico e esse tráfego não é passado pelo túnel DTLS.

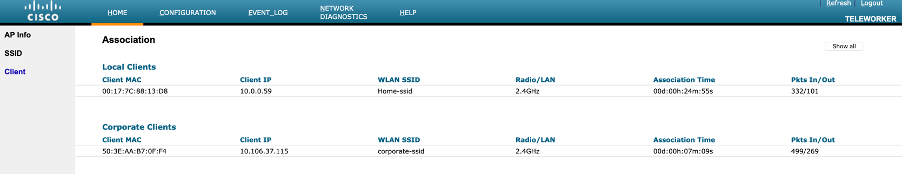

10. Para verificar as associações do cliente no OEAP, navegue até Home > Client. Você pode ver os clientes locais e os clientes corporativos associados ao OEAP.

To clear personal ssidfrom office-extend ap

ewlc#ap name cisco-ap clear-personalssid-config

clear-personalssid-config Clears the Personal SSID config on an OfficeExtend AP

Configurar a RLAN no 9800 WLC

Uma LAN remota (RLAN) é usada para autenticar clientes com fio usando o controlador. Quando o cliente com fio se une com êxito ao controlador, as portas LAN trocam o tráfego entre os modos de switching central ou local. O tráfego dos clientes com fio é tratado como tráfego de cliente sem fio. A RLAN no Ponto de Acesso (AP) envia a solicitação de autenticação para autenticar o cliente com fio. O

A autenticação dos clientes com fio em RLAN é semelhante à do cliente sem fio autenticado central.

Observação: o EAP local está sendo usado para autenticação de cliente RLAN neste exemplo. A configuração EAP local deve estar presente no WLC para configurar as etapas abaixo. Ele inclui métodos de autenticação e autorização aaa, perfil EAP local e credenciais locais.

Autenticação EAP local no exemplo de configuração da WLC do Catalyst 9800

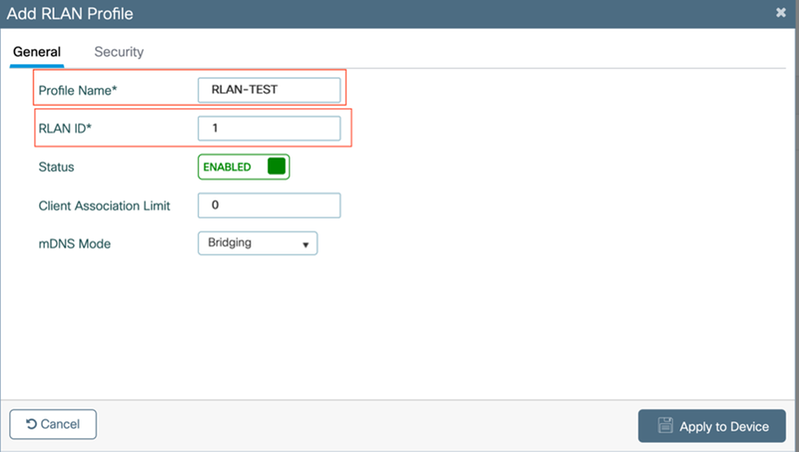

- Para criar um perfil de RLAN, navegue para Configuration > Wireless > Remote LAN e insira um Name e uma ID de RLAN para o perfil de RLAN, como mostrado nesta imagem.

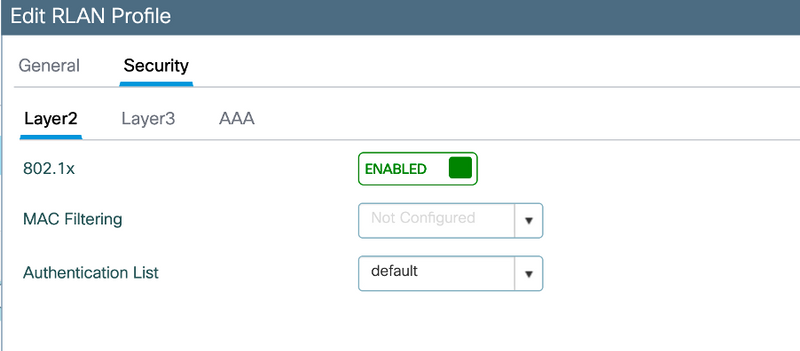

2. Navegue até Security > Layer2, para habilitar 802.1x para uma RLAN, defina o status 802.1x como Enabled, como mostrado nesta imagem.

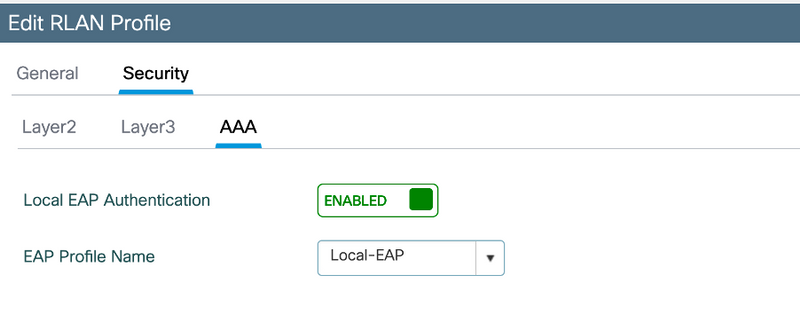

3. Navegue até Security > AAA, defina Local EAP Authentication como enabled e escolha o EAP Profile Name necessário na lista suspensa, conforme mostrado nesta imagem.

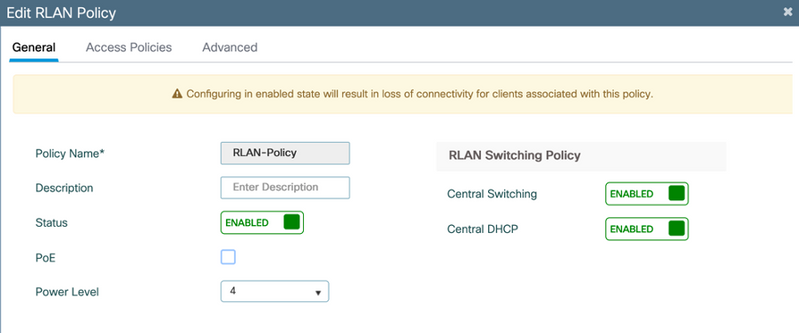

4. Para Criar a política de RLAN, navegue para Configuration > Wireless > Remote LAN e na página Remote LAN, clique na guia RLAN Policy, como mostrado nesta imagem.

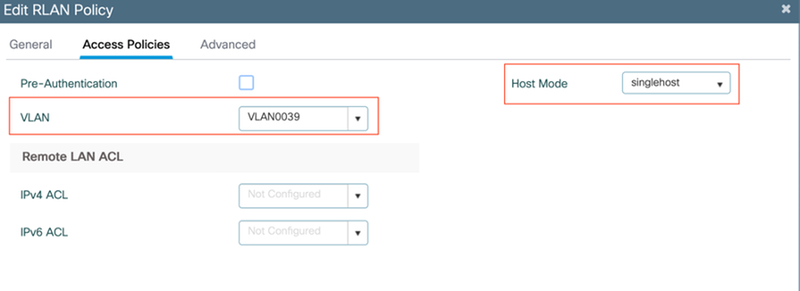

Navegue até Access Policies (Políticas de acesso), configure a VLAN e o Host Mode (Modo host) e aplique as configurações.

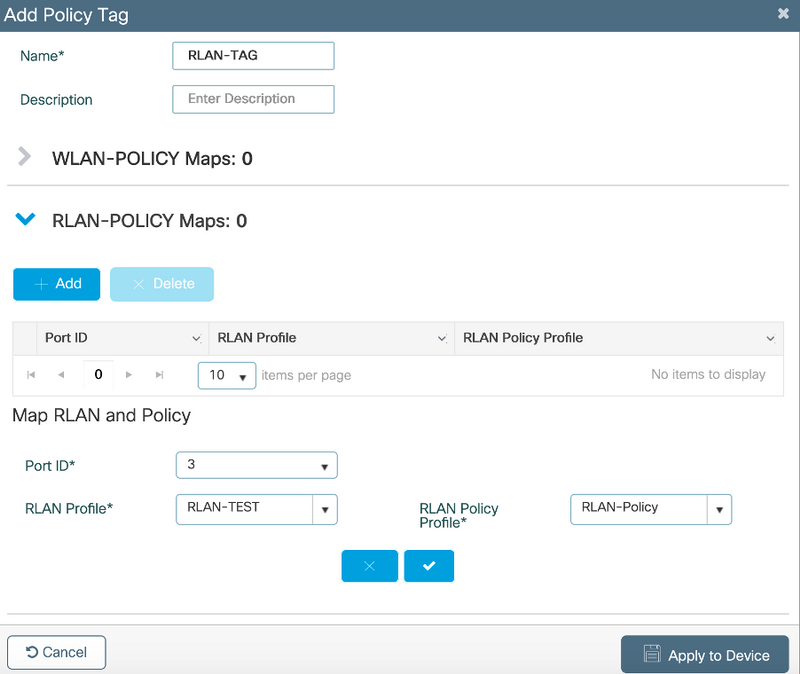

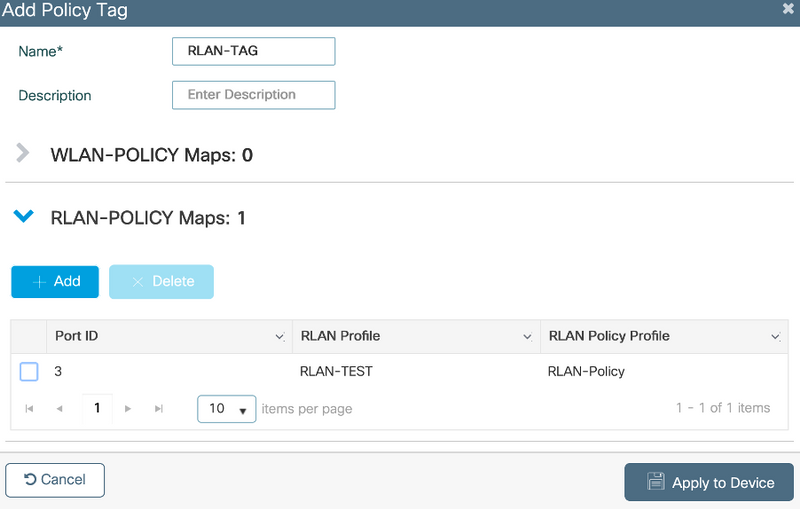

5. Para criar a tag Policy e Mapear o perfil RLAN para a política RLAN, navegue para Configuration > Tags & Profiles > Tags.

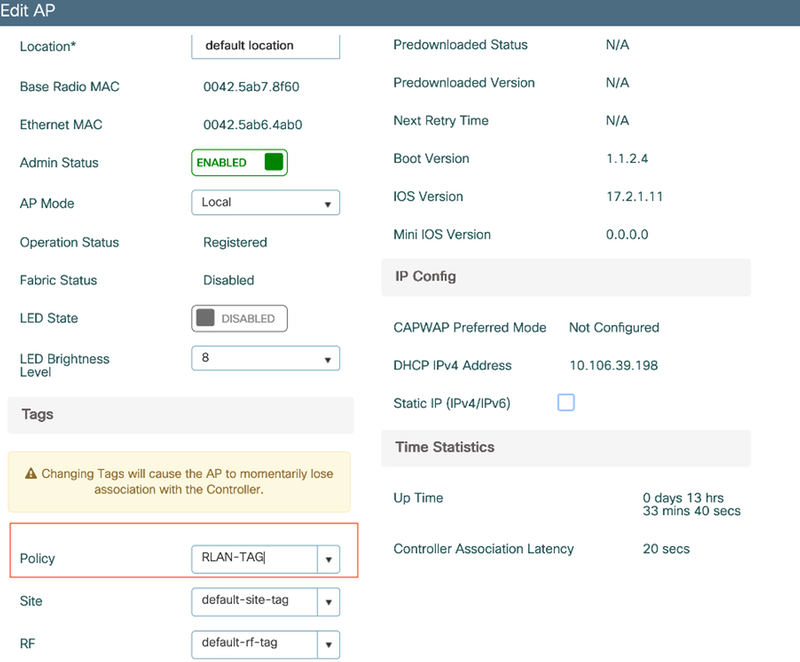

6. Habilite a porta LAN e aplique a TAG de Política no AP. Navegue até Configuration > Wireless > Access Points e clique no AP.

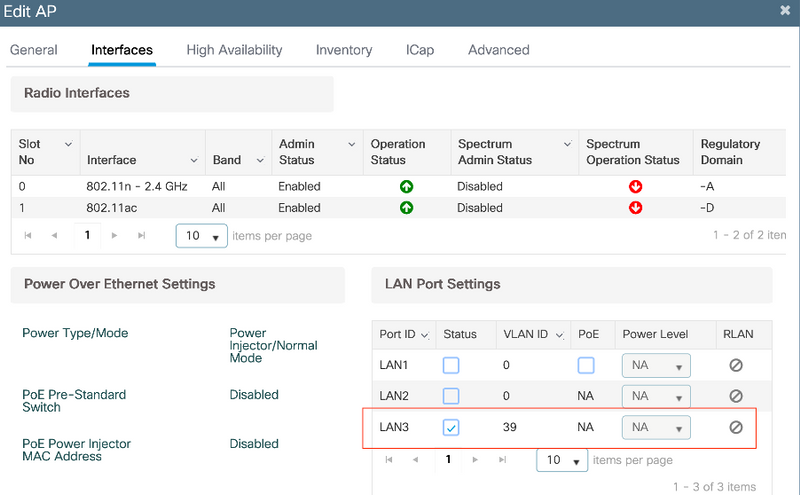

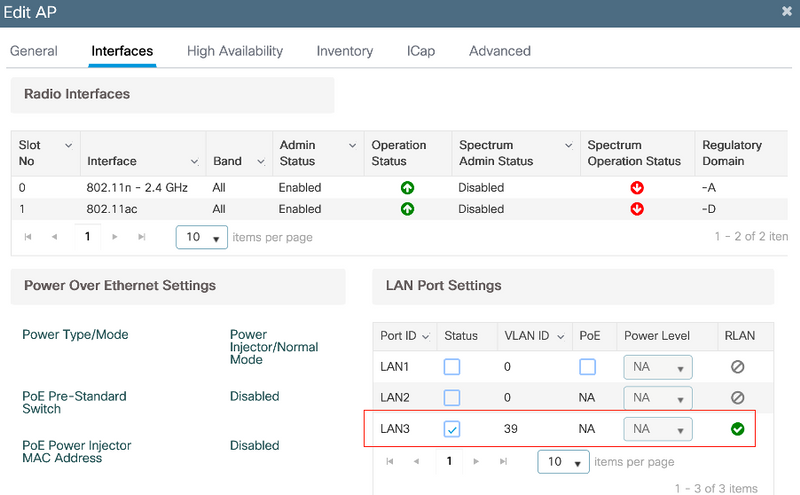

Aplique a configuração e o AP reingressa na WLC. Clique no AP, selecione Interfaces e ative a porta LAN.

Aplique as configurações e verifique o status.

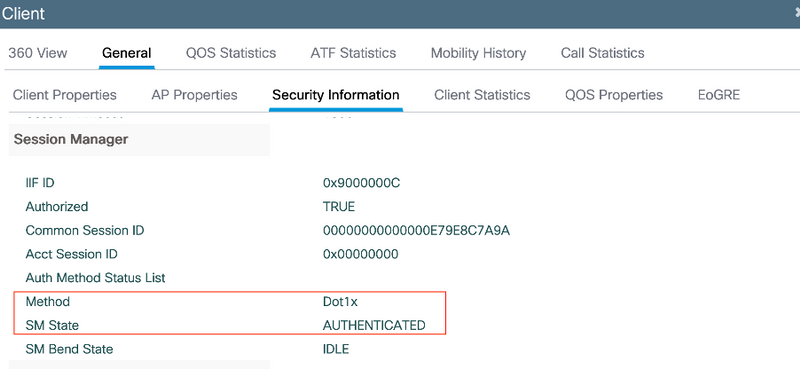

7. Conecte um PC na porta LAN3 do AP. O PC será autenticado via 802.1x e obterá um endereço IP da VLAN configurada.

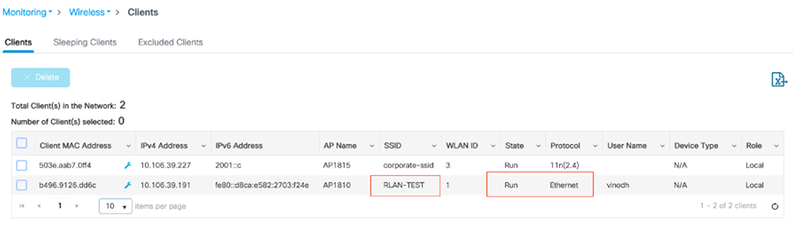

Navegue até Monitoring >Wireless > Clients para verificar o status do cliente.

vk-9800-1#show wireless client summary

Number of Clients: 2

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

503e.aab7.0ff4 AP1815 WLAN 3 Run 11n(2.4) None Local

b496.9126.dd6c AP1810 RLAN 1 Run Ethernet Dot1x Local

Number of Excluded Clients: 0

Troubleshooting

Problemas comuns:

- Somente SSIDs locais funcionam, SSIDs configurados no WLC não estão sendo transmitidos: verifique se o AP ingressou no controlador corretamente.

- Não é possível acessar a GUI OEAP: verifique se o ap tem endereço IP e verifique a acessibilidade (firewall, ACL, etc na rede )

- Clientes com ou sem fio com comutação central não podem autenticar ou obter o endereço IP: usar rastreamentos RA, rastreamentos sempre ativos, etc.

Exemplo de rastreamentos Always on para cliente 802.1x com fio:

[client-orch-sm] [18950]: (note): MAC: <client-mac> Association received. BSSID 00b0.e187.cfc0, old BSSID 0000.0000.0000, WLAN test_rlan, Slot 2 AP 00b0.e187.cfc0, Ap_1810

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

[dot11-validate] [18950]: (ERR): MAC: <client-mac> Failed to dot11 determine ms physical radio type. Invalid radio type :0 of the client.

[dot11] [18950]: (ERR): MAC: <client-mac> Failed to dot11 send association response. Encoding of assoc response failed for client reason code: 14.

[dot11] [18950]: (note): MAC: <client-mac> Association success. AID 1, Roaming = False, WGB = False, 11r = False, 11w = False AID list: 0x1| 0x0| 0x0| 0x0

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_ASSOCIATING -> S_CO_L2_AUTH_IN_PROGRESS

[client-auth] [18950]: (note): MAC: <client-mac> ADD MOBILE sent. Client state flags: 0x71 BSSID: MAC: 00b0.e187.cfc0 capwap IFID: 0x90000012

[client-auth] [18950]: (note): MAC: <client-mac> L2 Authentication initiated. method DOT1X, Policy VLAN 1119,AAA override = 0 , NAC = 0

[ewlc-infra-evq] [18950]: (note): Authentication Success. Resolved Policy bitmap:11 for client <client-mac>

[client-orch-sm] [18950]: (note): MAC: <client-mac> Mobility discovery triggered. Client mode: Local

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_L2_AUTH_IN_PROGRESS -> S_CO_MOBILITY_DISCOVERY_IN_PROGRESS

[mm-client] [18950]: (note): MAC: <client-mac> Mobility Successful. Roam Type None, Sub Roam Type MM_SUB_ROAM_TYPE_NONE, Previous BSSID MAC: 0000.0000.0000 Client IFID: 0xa0000003, Client Role: Local PoA: 0x90000012 PoP: 0x0

[client-auth] [18950]: (note): MAC: <client-mac> ADD MOBILE sent. Client state flags: 0x72 BSSID: MAC: 00b0.e187.cfc0 capwap IFID: 0x90000012

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_MOBILITY_DISCOVERY_IN_PROGRESS -> S_CO_DPATH_PLUMB_IN_PROGRESS

[dot11] [18950]: (note): MAC: <client-mac> Client datapath entry params - ssid:test_rlan,slot_id:2 bssid ifid: 0x0, radio_ifid: 0x90000006, wlan_ifid: 0xf0404001

[dpath_svc] [18950]: (note): MAC: <client-mac> Client datapath entry created for ifid 0xa0000003

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_DPATH_PLUMB_IN_PROGRESS -> S_CO_IP_LEARN_IN_PROGRESS

[client-iplearn] [18950]: (note): MAC: <client-mac> Client IP learn successful. Method: DHCP IP: <Cliet-IP>

[apmgr-db] [18950]: (ERR): 00b0.e187.cfc0 Get ATF policy name from WLAN profile:: Failed to get wlan profile. Searched wlan profile test_rlan

[apmgr-db] [18950]: (ERR): 00b0.e187.cfc0 Failed to get ATF policy name

[apmgr-bssid] [18950]: (ERR): 00b0.e187.cfc0 Failed to get ATF policy name from WLAN profile name: No such file or directory

[client-orch-sm] [18950]: (ERR): Failed to get client ATF policy name: No such file or directory

[client-orch-state] [18950]: (note): MAC: <client-mac> Client state transition: S_CO_IP_LEARN_IN_PROGRESS -> S_CO_RUN

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

30-Jun-2020 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Vinodh KokilaTAC

- Gurinderjit SindharTAC

- Shankar RamanathanTAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback