Configurar 802.1X em APs para PEAP ou EAP-TLS com LSC

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como autenticar pontos de acesso Cisco em suas portas de switch usando métodos 802.1X PEAP ou EAP-TLS.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Controlador sem fio

- Ponto de acesso

- Switch

- servidor ISE

- Autoridade de certificado.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Controlador sem fio: C9800-40-K9 executando 17.09.02

- Ponto de acesso: C9117AXI-D

- Switch: C9200L-24P-4G executando 17.06.04

- Servidor AAA: ISE-VM-K9 executando 3.1.0.518

- Autoridade de Certificação: Windows Server 2016

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Se você quiser que seus pontos de acesso (APs) se autentiquem com suas portas de switch usando 802.1X, por padrão eles usam o protocolo de autenticação EAP-FAST, que não exige certificados. Se você quiser que os APs usem o método PEAP-mschapv2 (que usa credenciais no lado do AP, mas um certificado no lado do RADIUS) ou o método EAP-TLS (que usa certificados nos dois lados), é preciso configurar o LSC primeiro. É a única maneira de provisionar um certificado confiável/raiz em um ponto de acesso (e também um certificado de dispositivo no caso de EAP-TLS). Não é possível para o AP fazer PEAP e ignorar a validação do lado do servidor. Este documento aborda primeiro a configuração do LSC e, em seguida, o lado da configuração do 802.1X.

Use um LSC se desejar que sua PKI ofereça melhor segurança, tenha o controle de sua CA (Certificate Authority, autoridade de certificação) e defina políticas, restrições e usos nos certificados gerados.

Com o LSC, o controlador obtém um certificado emitido pela CA. Um AP não se comunica diretamente com o servidor de CA, mas a WLC solicita certificados em nome dos APs de junção. Os detalhes do servidor de autoridade de certificação devem ser configurados no controlador e devem estar acessíveis.

O controlador usa o protocolo SCEP para encaminhar certReqs gerados nos dispositivos para a CA e usa o SCEP novamente para obter os certificados assinados da CA.

O SCEP é um protocolo de gerenciamento de certificados que os clientes PKI e os servidores CA usam para oferecer suporte à inscrição e revogação de certificados. Ele é amplamente usado na Cisco e é suportado por muitos servidores CA. No SCEP, o HTTP é usado como o protocolo de transporte para as mensagens PKI. O objetivo principal do SCEP é a emissão segura de certificados para dispositivos de rede.

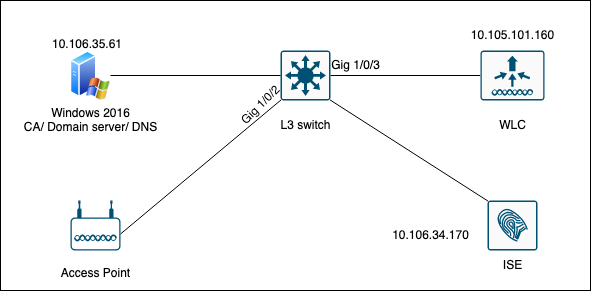

Diagrama de Rede

Configurar

Há duas coisas para configurar principalmente: a CA SCEP e a WLC 9800.

CA SCEP do Windows Server 2016

Este documento aborda uma instalação básica de uma CA SCEP do Windows Server para fins de laboratório. Uma CA do Windows de nível de produção real deve ser configurada de forma segura e apropriada para operações corporativas. Esta seção tem o objetivo de ajudá-lo a testá-la no laboratório, bem como inspirar-se nas configurações necessárias para fazer essa configuração funcionar. Aqui estão as etapas:

Etapa 1.Instale uma nova experiência de desktop do Windows Server 2016.

Etapa 2.Verifique se o servidor está configurado com um endereço IP estático.

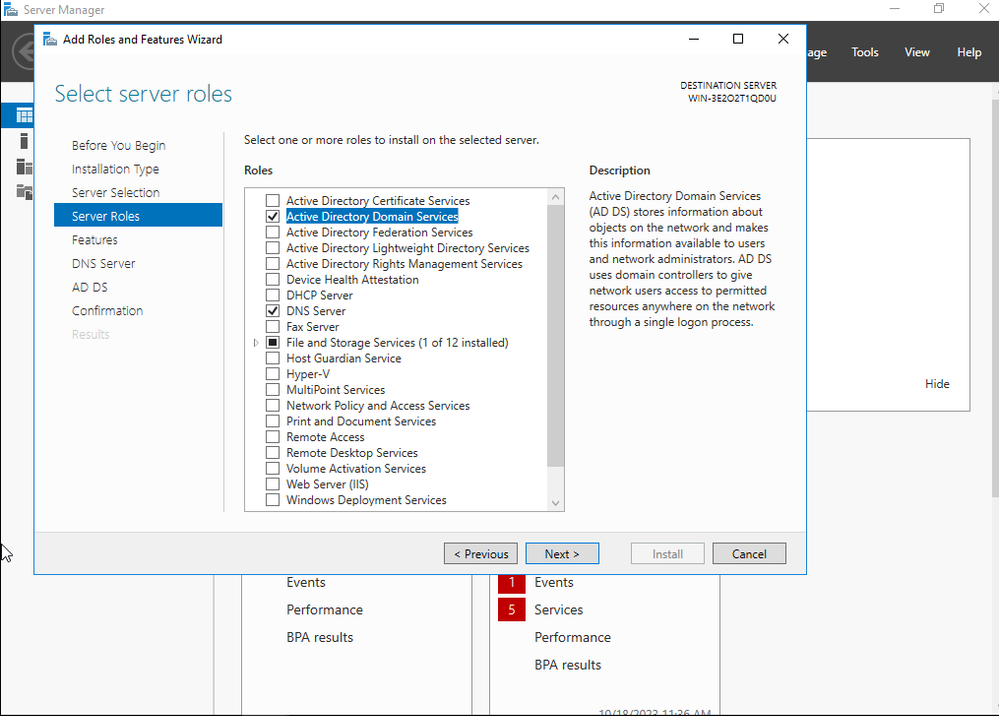

Etapa 3.Instale uma nova função e um novo serviço, inicie com os serviços de domínio do Ative Diretory e o servidor DNS.

Instalação do Ative Diretory

Instalação do Ative Diretory

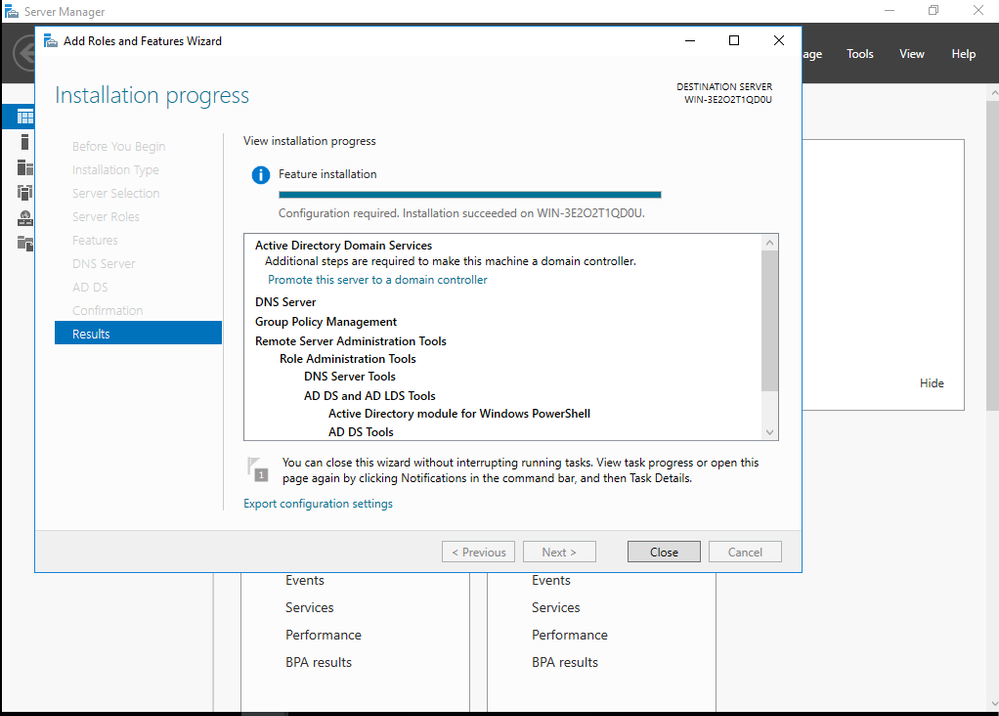

Fim da instalação do AD

Fim da instalação do AD

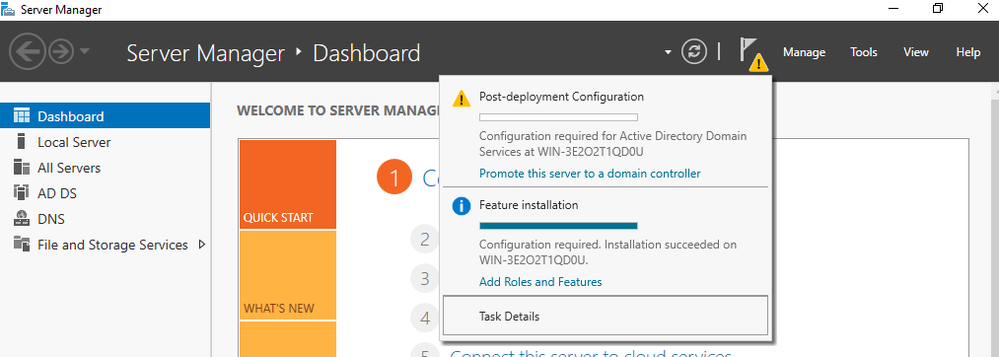

Etapa 4.Depois de concluir, clique em no painel em Promover este servidor a um controlador de domínio.

Configurar os serviços do AD

Configurar os serviços do AD

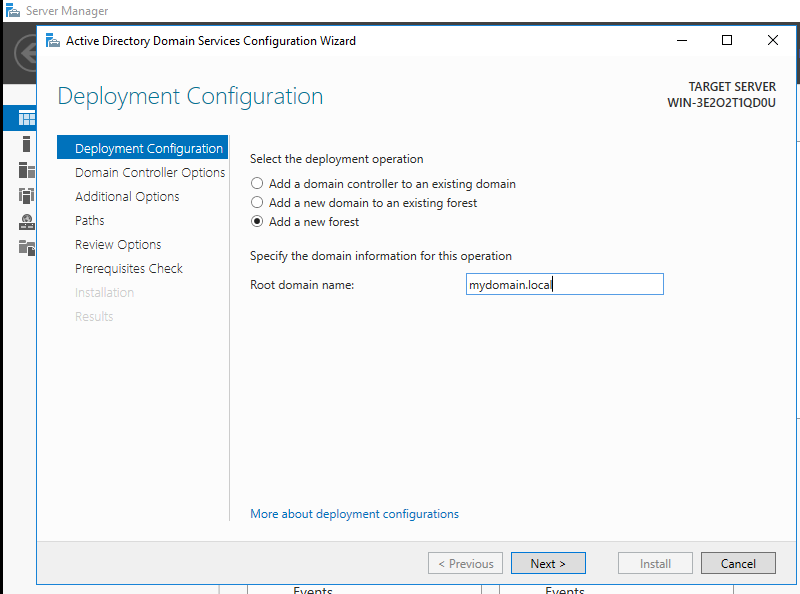

Etapa 5.Crie uma nova floresta e escolha um nome de domínio.

Escolher um nome de floresta

Escolher um nome de floresta

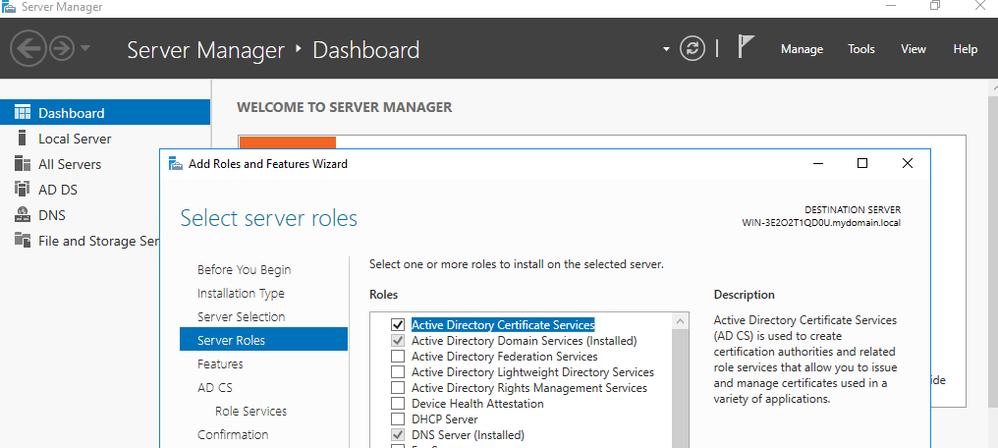

Etapa 6.Adicione a função Serviços de certificado ao servidor:

Adicionar serviços de certificado

Adicionar serviços de certificado

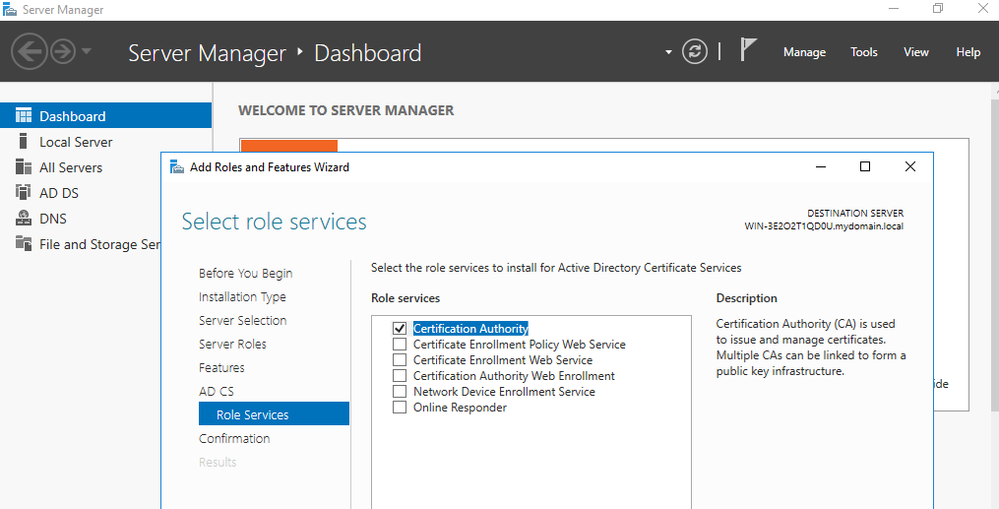

Adicionar apenas a autoridade de certificação

Adicionar apenas a autoridade de certificação

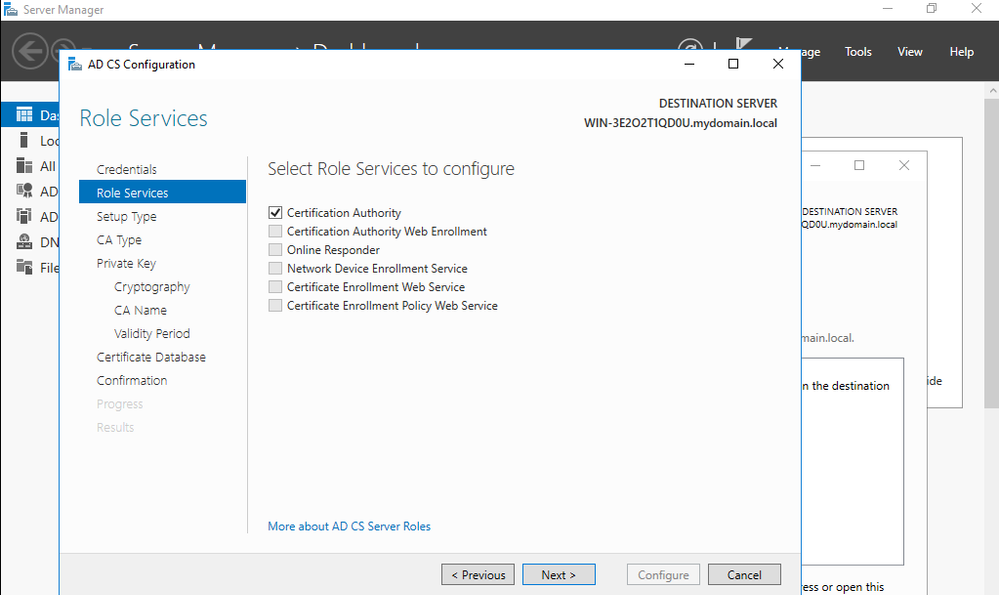

Etapa 7.Depois de concluir, configure sua autoridade de certificação.

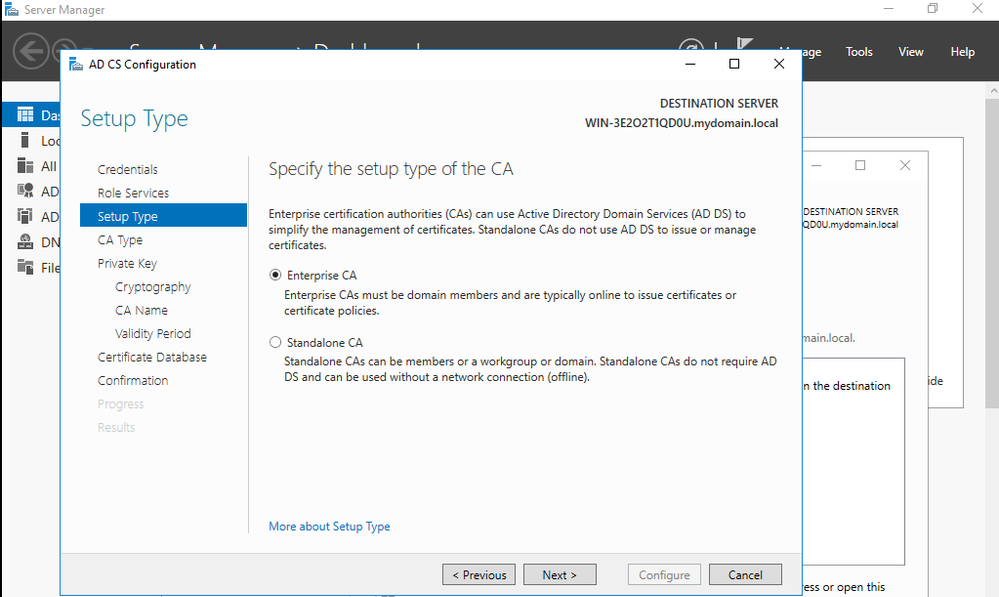

Etapa 8.Escolha CA Corporativa.

CA Corporativa

CA Corporativa

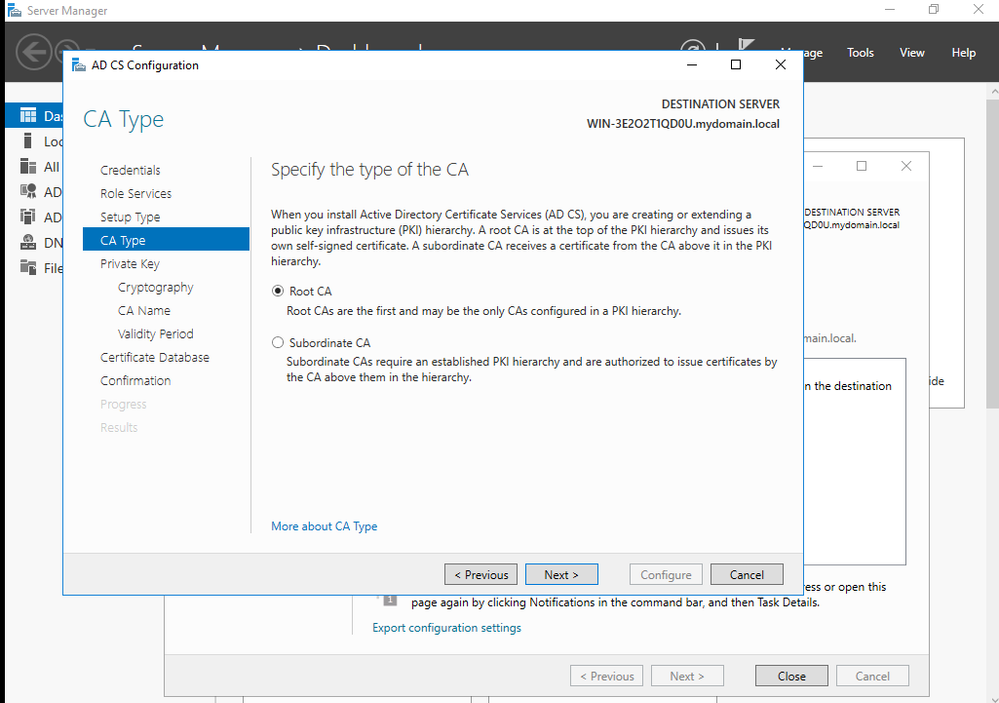

Etapa 9.Torne-a uma CA raiz. Desde o Cisco IOS XE 17.6, CAs subordinadas são suportadas para LSC.

Escolher uma CA Raiz

Escolher uma CA Raiz

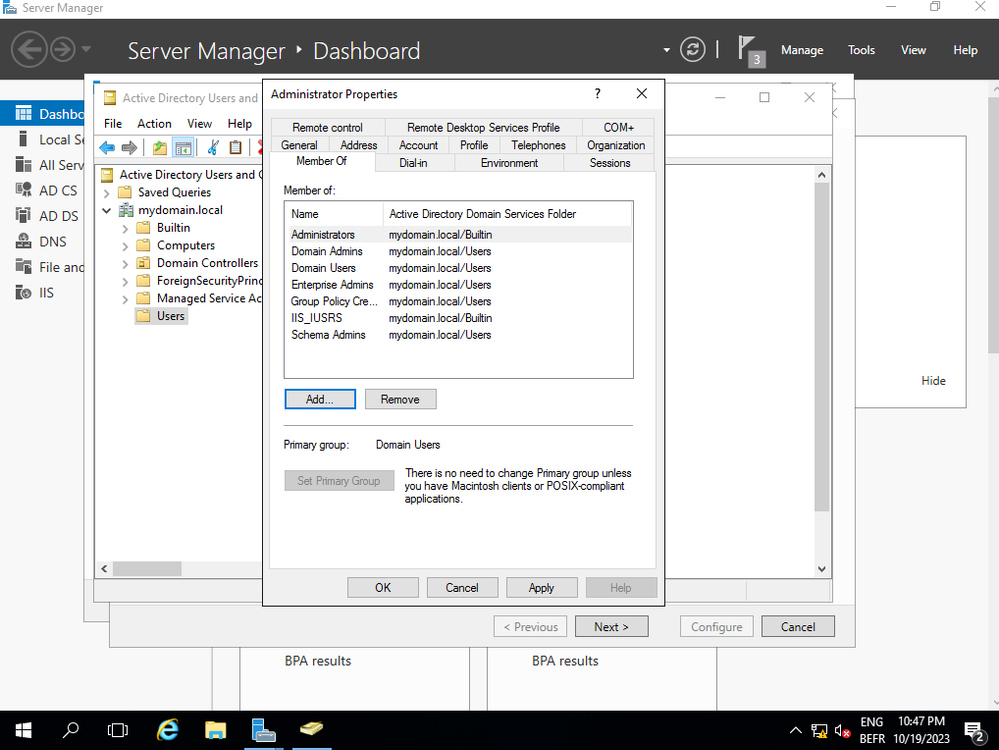

É importante que a conta que você usa para sua autoridade de certificação faça parte do grupo IIS_IUSRS. Neste exemplo, você usa a conta Administrador e vai para o menu Usuários e Computadores do Ative Diretory para adicionar os usuários Administrador ao grupo IIS_IUSRS.

Adicione sua conta de administrador ao grupo IIS_USER

Adicione sua conta de administrador ao grupo IIS_USER

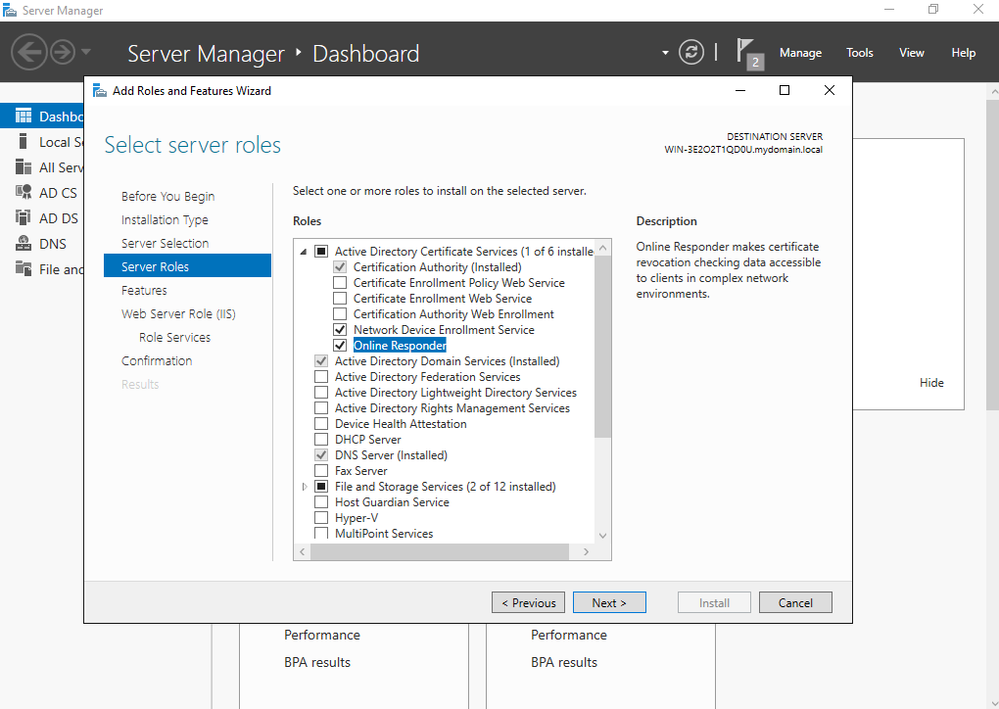

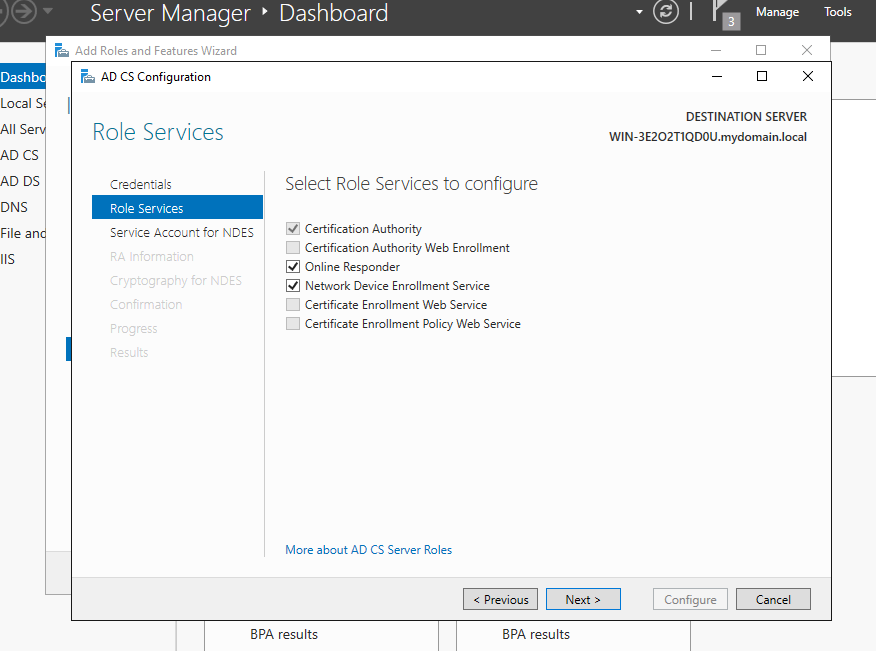

Etapa 10.Depois que você tiver um usuário no grupo do IIS correto, adicione funções e serviços. Em seguida, adicione o Respondente Online e os serviços NDES à sua Autoridade de Certificação.

Instalar o NDES e os serviços de respondente online

Instalar o NDES e os serviços de respondente online

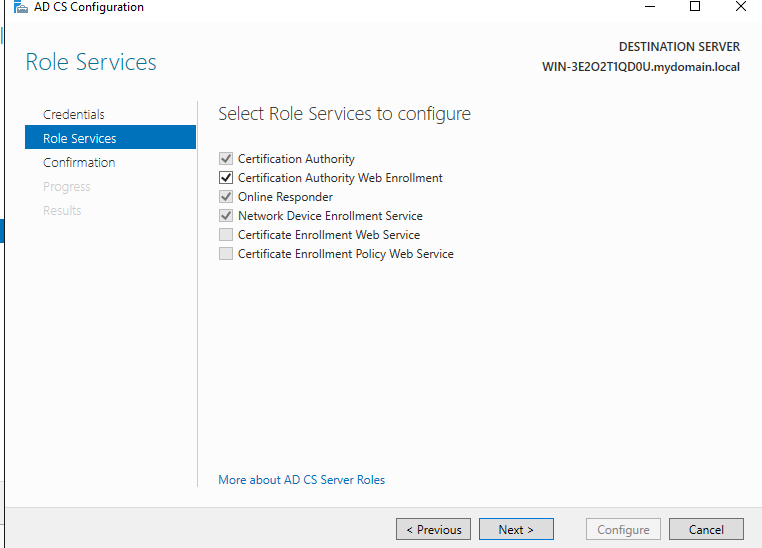

Etapa 11.Depois de concluído, configure esses serviços.

Instalar o Respondente Online e o serviço NDES

Instalar o Respondente Online e o serviço NDES

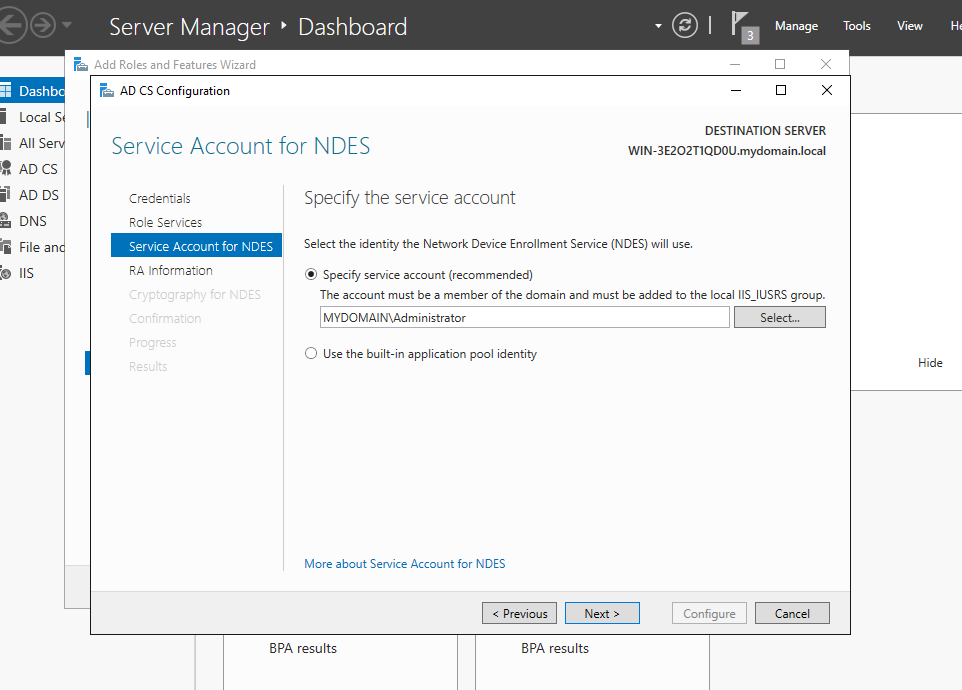

Etapa 12.Você será solicitado a escolher uma conta de serviço. Esta é a conta que você adicionou anteriormente ao grupo IIS_IUSRS.

Selecione o usuário que você adicionou ao grupo IIS

Selecione o usuário que você adicionou ao grupo IIS

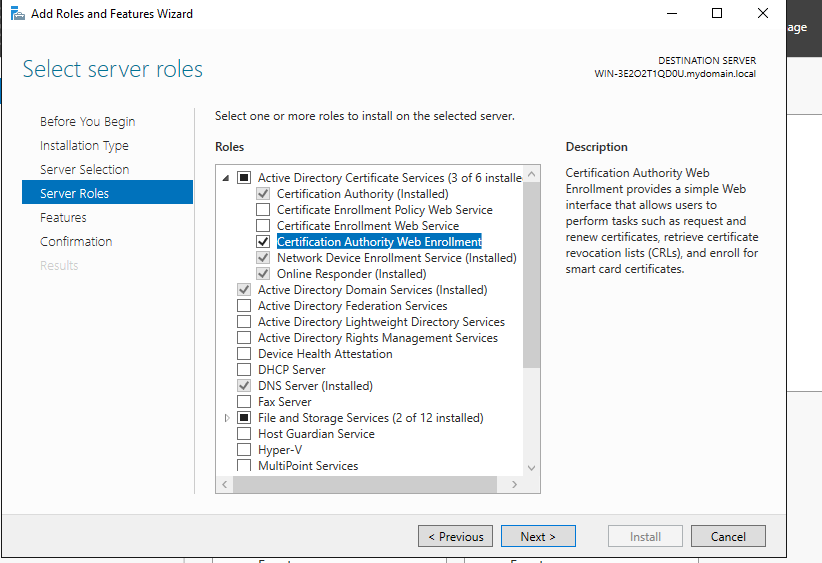

Etapa 13.Isso é suficiente para operações SCEP, mas para obter a autenticação 802.1X, você também precisa instalar um certificado no servidor RADIUS. Portanto, para facilitar, instale e configure o serviço de inscrição na Web para poder copiar e colar facilmente a solicitação de certificado ISE em nosso Windows Server.

Instalar o serviço de registro na Web

Instalar o serviço de registro na Web configurar o serviço de registro na web

configurar o serviço de registro na web

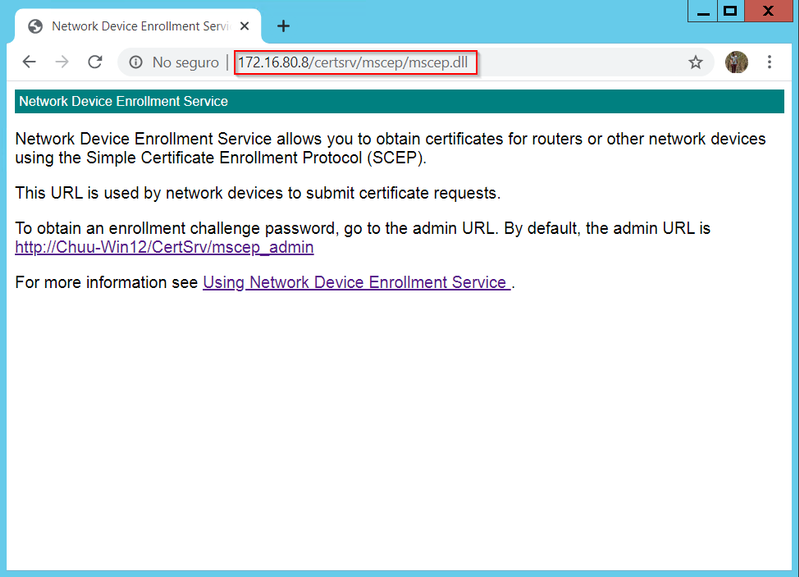

Etapa 14. Você pode verificar se o serviço SCEP está operando corretamente visitando http://<serverip>/certsrv/mscep/mscep.dll:

Verificação do portal SCEP

Verificação do portal SCEP

Etapa 15.

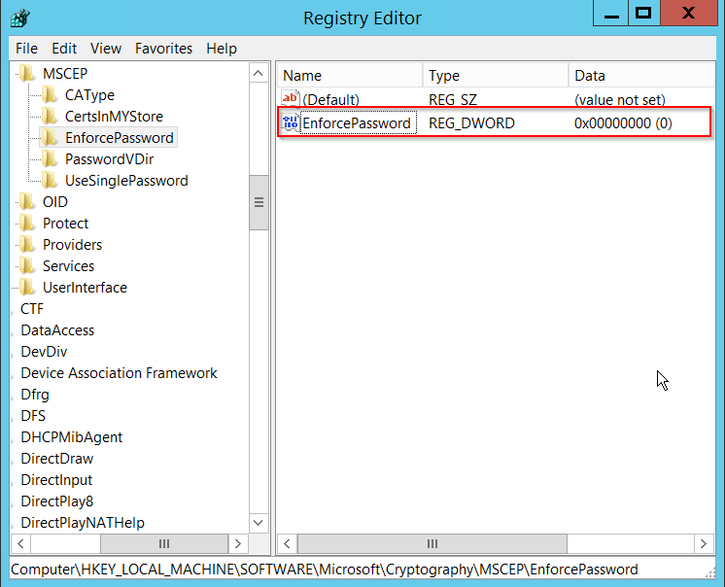

Por padrão, o Windows Server usava uma senha de desafio dinâmico para autenticar solicitações de cliente e de endpoint antes da inscrição no Microsoft SCEP (MSCEP). Isso exige que uma conta de administrador navegue até a GUI da Web para gerar uma senha sob demanda para cada solicitação (a senha deve ser incluída na solicitação).O controlador não é capaz de incluir essa senha nas solicitações que ele envia ao servidor. Para remover este recurso, a chave do Registro no servidor NDES precisa ser modificada:

Abra o Editor do Registro, procure Regedit no menu Iniciar.

Navegue até Computador > HKEY_LOCAL_MACHINE > SOFTWARE > Microsoft > Criptografia > MSCEP > Aplicar senha

Altere o valor de EnforcePassword para 0. Se já for 0, deixe-o como está.

Defina o valor de Enforcepassword

Defina o valor de Enforcepassword

Configurar o modelo de certificado e o registro

Os certificados e suas chaves associadas podem ser usados em vários cenários para diferentes finalidades definidas pelas políticas de aplicativo no servidor CA. A política de aplicativo é armazenada no campo Uso Estendido de Chave (EKU) do certificado. Esse campo é analisado pelo autenticador para verificar se é usado pelo cliente para a finalidade pretendida. Para certificar-se de que a política de aplicativo apropriada esteja integrada aos certificados WLC e AP, crie o modelo de certificado apropriado e mapeie-o para o registro NDES:

Etapa 1. Navegue até Start > Administrative Tools > Certification Authority.

Etapa 2. Expanda a árvore de pastas do servidor CA, clique com o botão direito do mouse nas pastas Modelos de certificado e selecione Gerenciar.

Etapa 3. Clique com o botão direito do mouse no modelo de certificado Users e selecione Duplicate Template no menu de contexto.

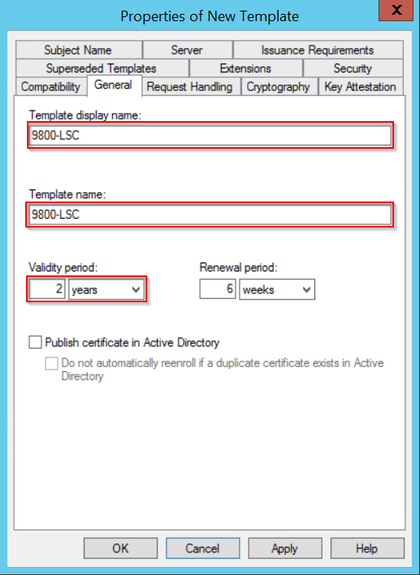

Etapa 4. Navegue até a guia Geral, altere o nome do modelo e o período de validade conforme desejado e deixe todas as outras opções desmarcadas.

Cuidado: quando o período de Validade for modificado, verifique se ele não é maior que a validade do certificado raiz da Autoridade de Certificação.

Configurar o Modelo de Certificado

Configurar o Modelo de Certificado

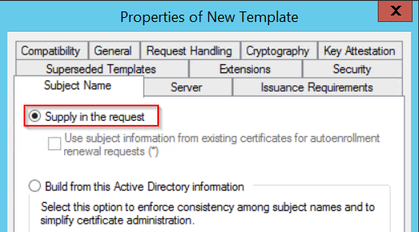

Etapa 5. Navegue até a guia Nome do assunto, certifique-se de que Suprimento na solicitação esteja selecionado. Um pop-up aparece para indicar que os usuários não precisam de aprovação do administrador para obter seu certificado assinado. Selecione OK.

Fornecimento na Solicitação

Fornecimento na Solicitação

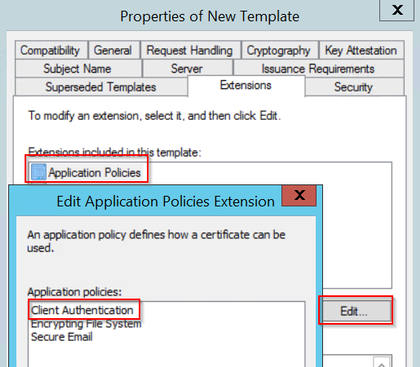

Etapa 6. Navegue até a guia Extensions, selecione a opção Application Policies e selecione o botão Edit.... Certifique-se de que Client Authentication esteja na janela Application Policies; caso contrário, selecione Add e adicione-a.

Verificar extensões

Verificar extensões

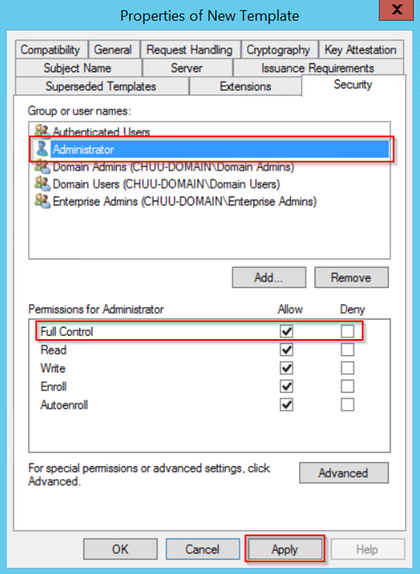

Passo 7. Navegue até a guia Segurança, certifique-se de que a conta de serviço definida na Etapa 6 de Ativar serviços SCEP no Windows Server tenha permissões de Controle Total do modelo e selecione Aplicar e OK.

Dar Controle Total

Dar Controle Total

Etapa 8. Retorne à janela Autoridade de certificação, clique com o botão direito do mouse na pasta Modelos de certificado e selecione Novo > Modelo de certificado a ser emitido.

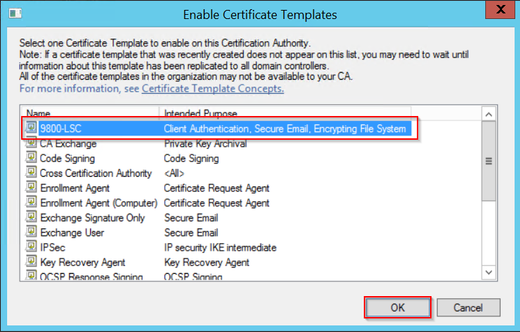

Etapa 9. Selecione o modelo de certificado criado anteriormente, neste exemplo é 9800-LSC, e selecione OK.

Observação: o modelo de certificado recém-criado pode demorar mais para ser listado em várias implantações de servidor, pois precisa ser replicado em todos os servidores.

Escolha o modelo

Escolha o modelo

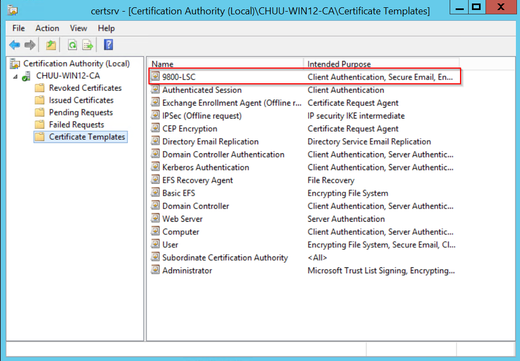

O novo modelo de certificado está listado agora no conteúdo da pasta Modelos de certificado.

Selecione o LSC

Selecione o LSC

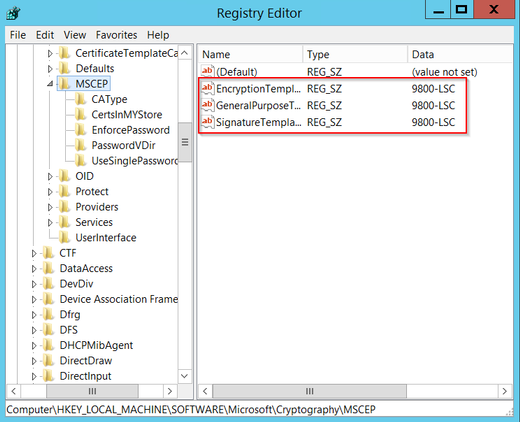

Etapa 10. Retorne à janela Editor do Registro e navegue para Computador > HKEY_LOCAL_MACHINE > SOFTWARE > Microsoft > Criptografia > MSCEP.

Etapa 11. Edite os registros EncryptionTemplate, GeneralPurposeTemplate e SignatureTemplate para que eles apontem para o modelo de certificado recém-criado.

Alterar o Modelo no Registro

Alterar o Modelo no Registro

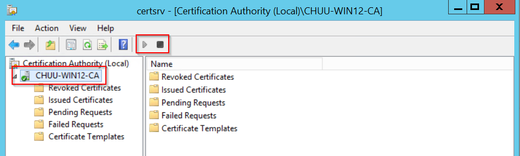

Etapa 12. Reinicialize o servidor NDES, então retorne à janela Certification Authority , selecione o nome do servidor e selecione o botão Stop e Play sucessivamente.

Configurar o LSC no 9800

Aqui estão as etapas na sequência para configurar o LSC para AP no WLC.

- Criar chave RSA. Essa chave é usada posteriormente para o ponto de confiança PKI.

- Crie um ponto confiável e mapeie a chave RSA criada.

- Habilite o provisionamento LSC para APs e mapeie o ponto de confiança.

- Habilite o LSC para todos os APs associados.

- Habilitar LSC para APs selecionados através da lista de provisionamento.

- Altere o ponto confiável de gerenciamento sem fio e aponte para o ponto confiável LSC.

Etapas de configuração da GUI do AP LSC

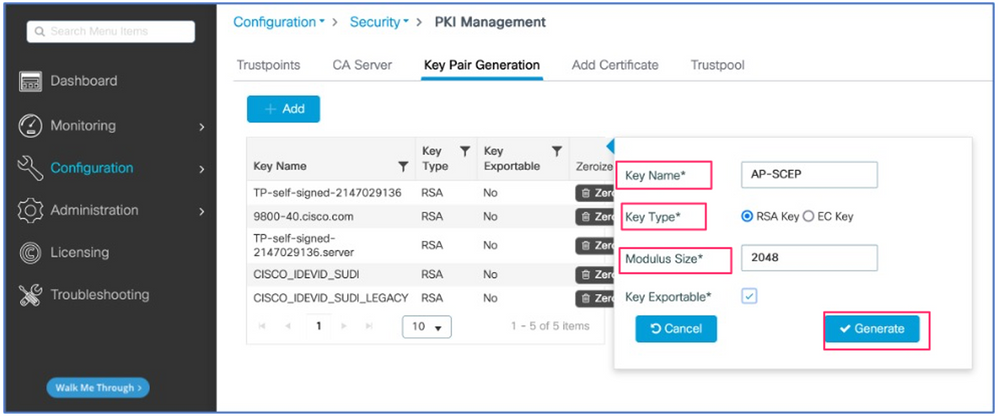

Etapa 1.Navegue até Configuration > Security > PKI Management > Key Pair Generation.

- Clique em adicionar e atribua a ele um nome relevante.

- Adicione o tamanho da chave RSA.

- A opção de chave exportável é opcional. Isso só é necessário se você quiser exportar a chave fora da caixa.

- Selecione Gerar

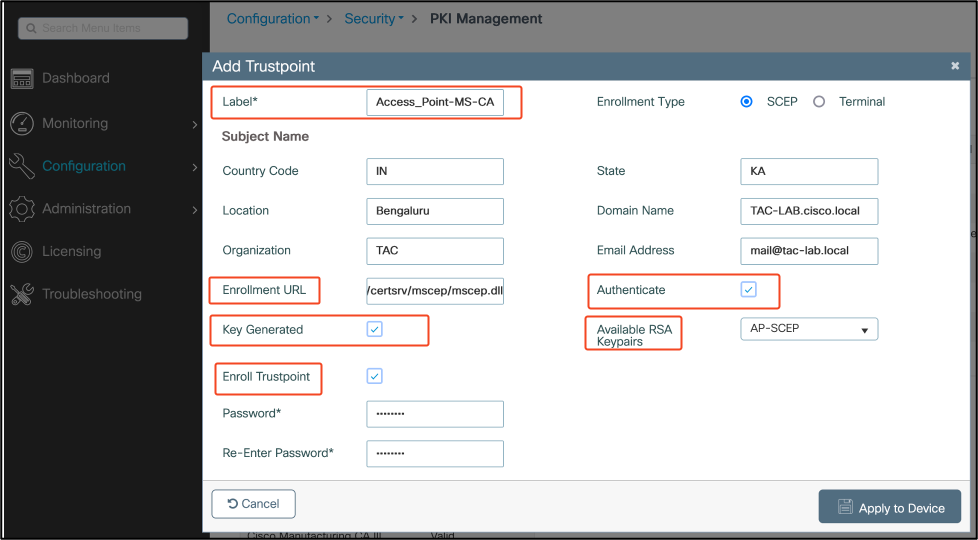

Etapa 2. Navegue até Configuration > Security > PKI Management > Trustpoints

- Clique em adicionar e atribua a ele um nome relevante.

- Insira o URL de inscrição (aqui o URL é http://10.106.35.61:80/certsrv/mscep/mscep.dll) e o restante dos detalhes.

- Selecione os pares de chaves RSA criados na etapa 1.

- Clique em Authenticate.

- Clique em registrar ponto confiável e insira uma senha.

- Clique em Aplicar ao dispositivo.

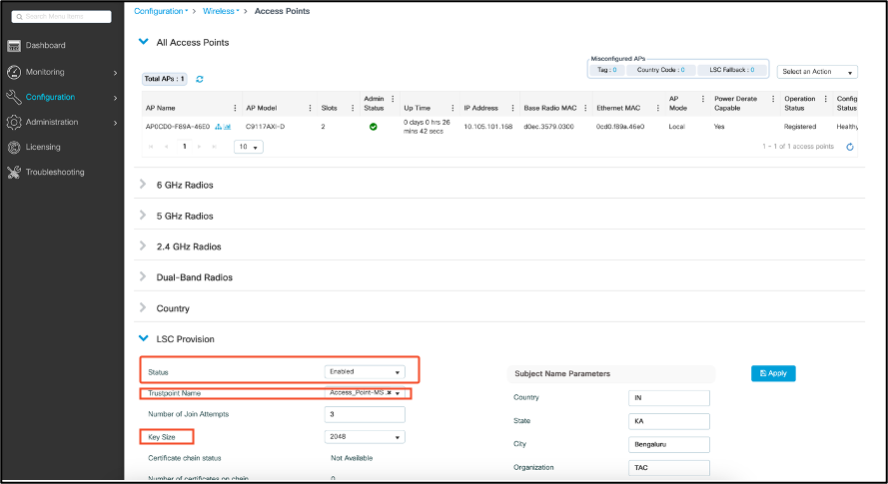

Etapa 3.Navegue até Configuration > Wireless > Access Points. Role para baixo e selecione Provisionamento LSC.

- Selecione o status como habilitado. Isso ativa o LSC para todos os APs que estão conectados a esta WLC.

- Selecione o nome do ponto confiável que criamos na Etapa 2.

Preencha o restante dos detalhes de acordo com suas necessidades.

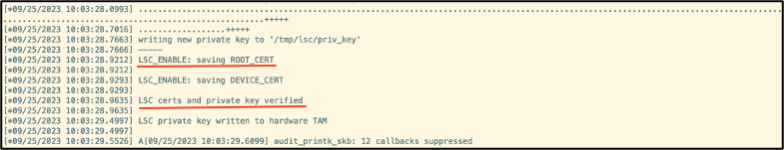

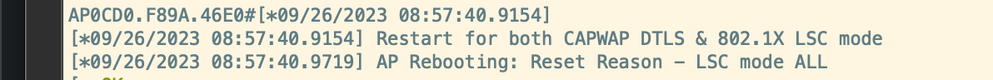

Depois de habilitar o LSC, os APs baixam o certificado via WLC e reinicializam. Na sessão de console do AP, você verá algo como esse snippet.

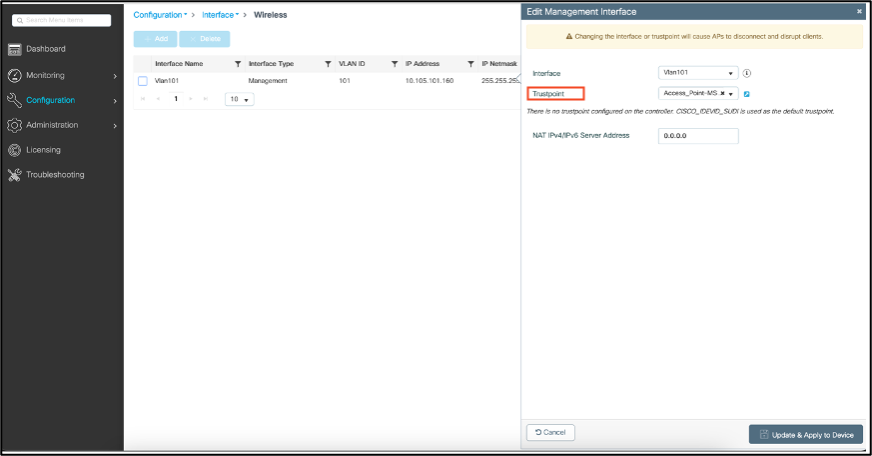

Etapa 4.Quando o LSC estiver habilitado, você poderá alterar o certificado de Gerenciamento sem fio para corresponder ao ponto confiável do LSC. Isso faz com que os APs se unam com seus certificados LSC e a WLC use seu certificado LSC para junção de AP. Esta é uma etapa opcional se seu único interessado for fazer a autenticação 802.1X de seus APs.

- Vá para Configuration > Interface > Wireless e clique em Management Interface.

- Altere o ponto confiável para corresponder ao ponto confiável criado na etapa 2.

Isso conclui a parte de configuração da GUI do LSC. Os APs devem poder se unir à WLC usando o certificado LSC agora.

Etapas de configuração do AP LSC CLI

1. Crie uma chave RSA usando este comando.

9800-40(config)#crypto key generate rsa general-keys modulus 2048 label AP-SCEP

% You already have RSA keys defined named AP-SCEP.

% They will be replaced

% The key modulus size is 2048 bits

% Generating 2048 bit RSA keys, keys will be non-exportable...

[OK] (elapsed time was 0 seconds)

Sep 27 05:08:13.144: %CRYPTO_ENGINE-5-KEY_DELETED: A key named AP-SCEP has been removed from key storage

Sep 27 05:08:13.753: %CRYPTO_ENGINE-5-KEY_ADDITION: A key named AP-SCEP has been generated or imported by crypto-engine

2. Crie um ponto de confiança PKI e mapeie o par de chaves RSA. Insira o URL de inscrição e o restante dos detalhes.

9800-40(config)#crypto pki trustpoint Access_Point-MS-CA

9800-40(ca-trustpoint)#enrollment url http://10.106.35.61:80/certsrv/mscep/mscep.dll

9800-40(ca-trustpoint)#subject-name C=IN,L=Bengaluru,ST=KA,O=TAC,CN=TAC-LAB.cisco.local,E=mail@tac-lab.local

9800-40(ca-trustpoint)#rsakeypair AP-SCEP

9800-40(ca-trustpoint)#revocation none

9800-40(ca-trustpoint)#exit

3. Autentique e registre o ponto de confiança PKI com o servidor de CA usando o comando crypto pki authenticate <trustpoint>. Digite uma senha no prompt de senha.

9800-40(config)#crypto pki authenticate Access_Point-MS-CA

Certificate has the following attributes:

Fingerprint MD5: C44D21AA 9B489622 4BF548E1 707F9B3B

Fingerprint SHA1: D2DE6E8C BA665DEB B202ED70 899FDB05 94996ED2

% Do you accept this certificate? [yes/no]: yes

Trustpoint CA certificate accepted.

9800-40(config)#crypto pki enroll Access_Point-MS-CA

%

% Start certificate enrollment ..

% Create a challenge password. You will need to verbally provide this

password to the CA Administrator in order to revoke your certificate.

For security reasons your password will not be saved in the configuration.

Please make a note of it.

Password:

Sep 26 01:25:00.880: %PKI-6-CERT_ENROLL_MANUAL: Manual enrollment for trustpoint Access_Point-MS-CA

Re-enter password:

% The subject name in the certificate will include: C=IN,L=Bengaluru,ST=KA,O=TAC,CN=TAC-LAB.cisco.local,E=mail@tac-lab.local

% The subject name in the certificate will include: 9800-40.cisco.com

% Include the router serial number in the subject name? [yes/no]: yes

% The serial number in the certificate will be: TTM244909MX

% Include an IP address in the subject name? [no]: no

Request certificate from CA? [yes/no]: yes

% Certificate request sent to Certificate Authority

% The 'show crypto pki certificate verbose Access_Point-MS-CA' commandwill show the fingerprint.

Sep 26 01:25:15.062: %PKI-6-CSR_FINGERPRINT:

CSR Fingerprint MD5 : B3D551528B97DA5415052474E7880667

CSR Fingerprint SHA1: D426CE9B095E1B856848895DC14F997BA79F9005

CSR Fingerprint SHA2: B8CEE743549E3DD7C8FA816E97F2746AB48EE6311F38F0B8F4D01017D8081525

Sep 26 01:25:15.062: CRYPTO_PKI: Certificate Request Fingerprint MD5 :B3D55152 8B97DA54 15052474 E7880667

Sep 26 01:25:15.062: CRYPTO_PKI: Certificate Request Fingerprint SHA1 :D426CE9B 095E1B85 6848895D C14F997B A79F9005

Sep 26 01:25:15.063: CRYPTO_PKI: Certificate Request Fingerprint SHA2 :B8CEE743 549E3DD7 C8FA816E 97F2746A B48EE631 1F38F0B8 F4D01017 D8081525

Sep 26 01:25:30.239: %PKI-6-CERT_INSTALL: An ID certificate has been installed under

Trustpoint : Access_Point-MS-CA

Issuer-name : cn=sumans-lab-ca,dc=sumans,dc=tac-lab,dc=com

Subject-name : e=mail@tac-lab.local,cn=TAC-LAB.cisco.local,o=TAC,l=Bengaluru,st=KA,c=IN,hostname=9800-40.cisco.com,serialNumber=TTM244909MX

Serial-number: 5C0000001400DD405D77E6FE7F000000000014

End-date : 2024-09-25T06:45:15Z

9800-40(config)#

4. Configure a junção de AP com o certificado LSC.

9800-40(config)#ap lsc-provision join-attempt 10

9800-40(config)#ap lsc-provision subject-name-parameter country IN state KA city Bengaluru domain TAC-LAB.cisco.local org TAC email-address mail@tac-lab.local

9800-40(config)#ap lsc-provision key-size 2048

9800-40(config)#ap lsc-provision trustpoint Access_Point-MS-CA

9800-40(config)#ap lsc-provision

In Non-WLANCC mode APs will be provisioning with RSA certificates with specified key-size configuration. In WLANCC mode APs will be provisioning with EC certificates with a 384 bit key.

Are you sure you want to continue? (y/n): y

5. Altere Wireless Management Trustpoint (Ponto confiável de gerenciamento sem fio) para corresponder ao ponto confiável criado acima.

9800-40(config)#wireless management trustpoint Access_Point-MS-CA

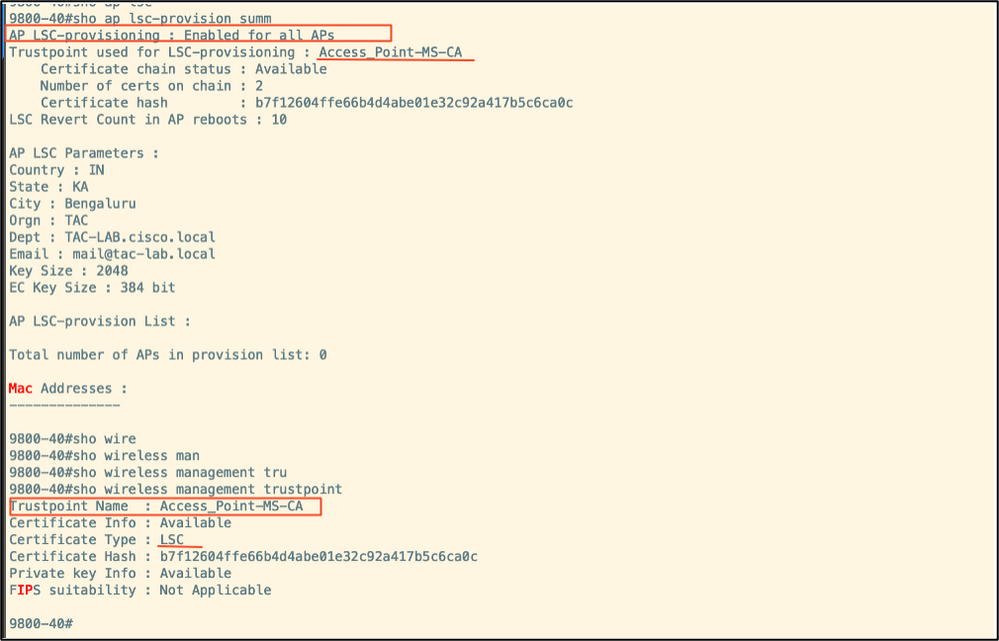

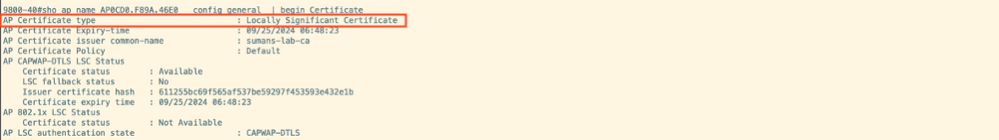

Verificação LSC do AP

Execute esses comandos no WLC para verificar o LSC.

#show wireless management trustpoint

#show ap lsc-provision summary

#show ap name < AP NAME > config general | be Certificate

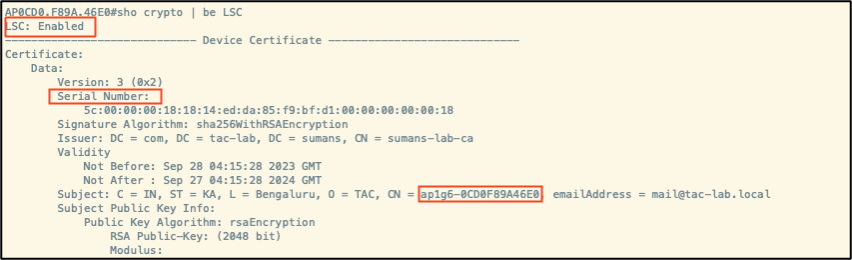

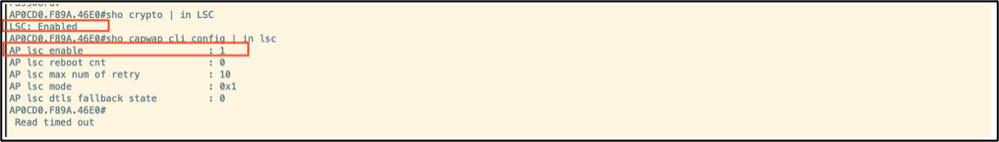

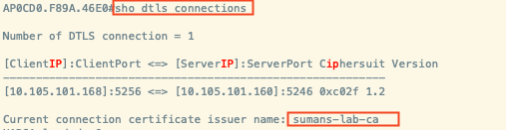

Depois que os APs forem recarregados, faça login na CLI do AP e execute esses comandos para verificar a configuração do LSC.

#show crypto | be LSC

#show capwap cli config | in lsc

#show dtls connection

Solucionar problemas de provisionamento de LSC

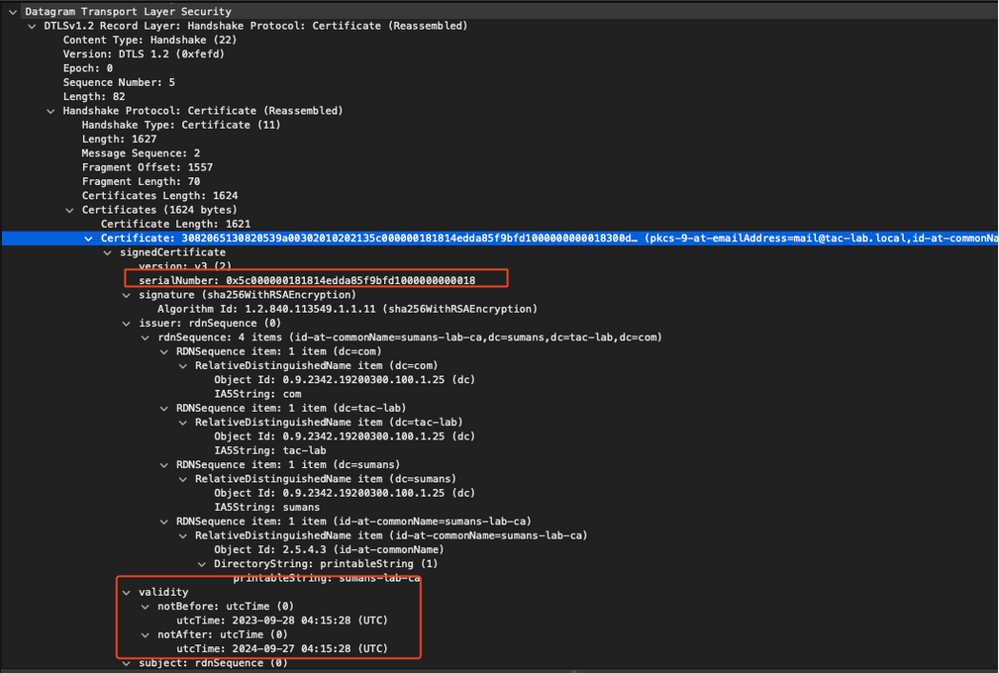

Você pode fazer uma captura EPC da porta do switch de uplink da WLC ou do AP para verificar o certificado que o AP está usando para formar o túnel CAPWAP. Verifique a partir do PCAP se o túnel DTLS foi criado com êxito.

As depurações de DTLS podem ser executadas no AP e no WLC para entender o problema do certificado.

Autenticação 802.1X com fio AP usando LSC

O AP é configurado para usar o mesmo certificado LSC para se autenticar. O AP atua como solicitante 802.1X e é autenticado pelo switch no servidor ISE. O servidor ISE conversa com o AD no back-end.

Observação: depois que a autenticação dot1x é habilitada na porta do switch de uplink do AP, os APs não podem encaminhar ou receber nenhum tráfego até que a autenticação seja passada. Para recuperar APs com autenticação malsucedida e obter acesso ao AP, desabilite a autenticação dot1x na porta do switch com fio do AP.

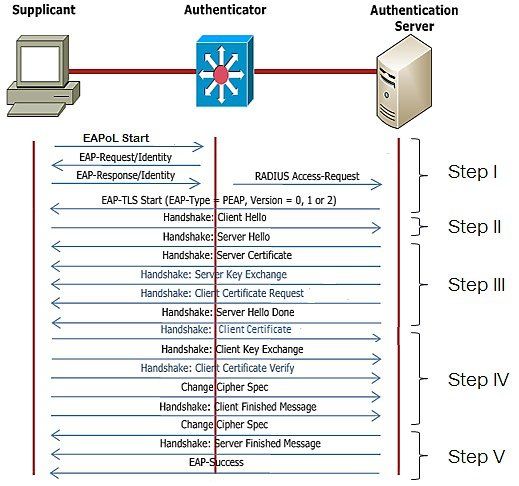

Fluxo de trabalho de autenticação e troca de mensagens EAP-TLS

Etapas de Configuração da Autenticação 802.1x com Fio AP

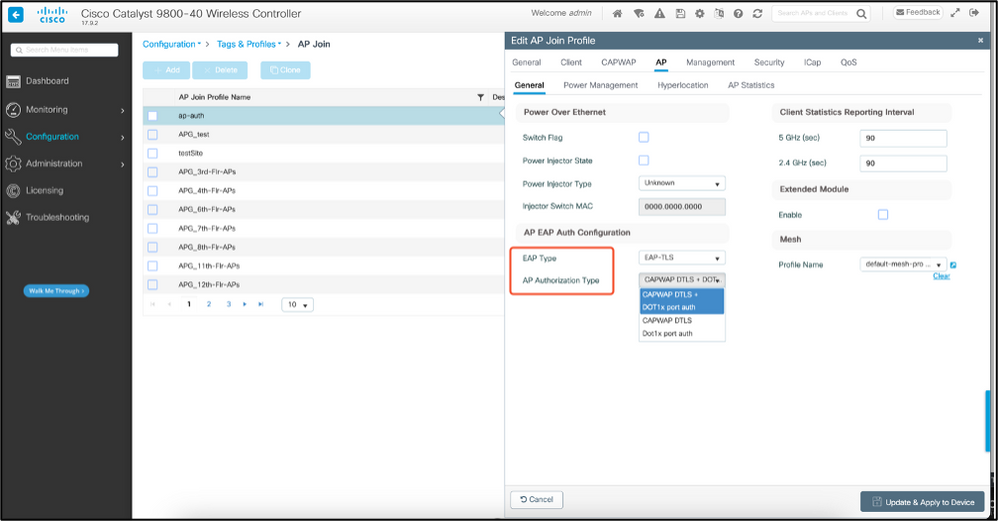

- Ative a autenticação de porta dot1x junto com CAPWAP DTLS e selecione o tipo de EAP.

- Crie credenciais dot1x para APs.

- Ative dot1x na porta do switch.

- Instale um certificado confiável no servidor RADIUS.

Configuração da GUI de autenticação do AP Wired 802.1x

- Navegue até o perfil de junção AP e clique no perfil.

- Clique em AP > Geral. Selecione o tipo de EAP e o tipo de autorização de AP como "CAPWAP DTLS + dot1x port auth".

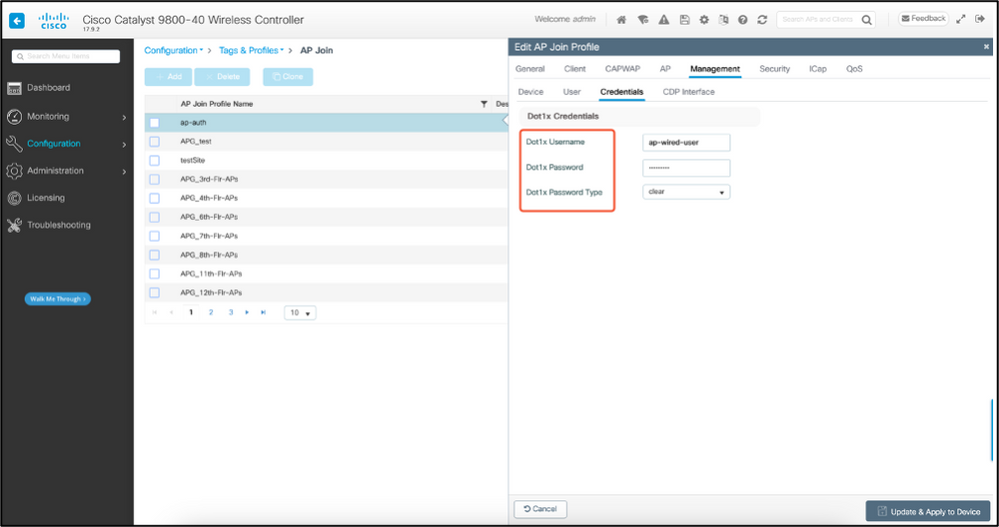

- Navegue para Gerenciamento > Credenciais e crie um nome de usuário e uma senha para a autenticação dot1x do AP.

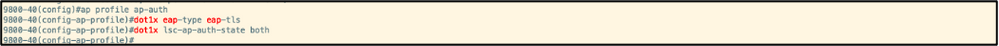

Configuração CLI de autenticação 802.1x com fio do AP

Use estes comandos para ativar o dot1x para APs a partir da CLI. Isso só permite a autenticação com fio para APs que estão usando o perfil de junção específico.

#ap profile ap-auth

#dot1x eap-type eap-tls

#dot1x lsc-ap-auth-state both

#dot1x username ap-wired-user password 0 cisco!123

Configuração do switch de autenticação 802.1x com fio AP

Essas configurações de switch são usadas no LAB para ativar a autenticação com fio do AP. Você pode ter configurações diferentes com base no design.

aaa new-model

dot1x system-auth-control

aaa authentication dot1x default group radius

aaa authorization network default group radius

radius server ISE

address ipv4 10.106.34.170 auth-port 1812 acct-port 1813

key cisco!123

!

interface GigabitEthernet1/0/2

description "AP-UPLINK-PORT-AUTH-ENABLED"

switchport access vlan 101

switchport mode access

authentication host-mode multi-host

authentication order dot1x

authentication priority dot1x

authentication port-control auto

dot1x pae authenticator

end

Instalação do Certificado de Servidor RADIUS

A autenticação ocorre entre o AP (que está atuando como o solicitante) e o servidor RADIUS. Ambos devem confiar um no outro certificado. A única maneira de fazer com que o AP confie no certificado do servidor RADIUS é fazer com que o servidor RADIUS use uma taxa de certificação emitida pela CA SCEP que também emitiu o certificado do AP.

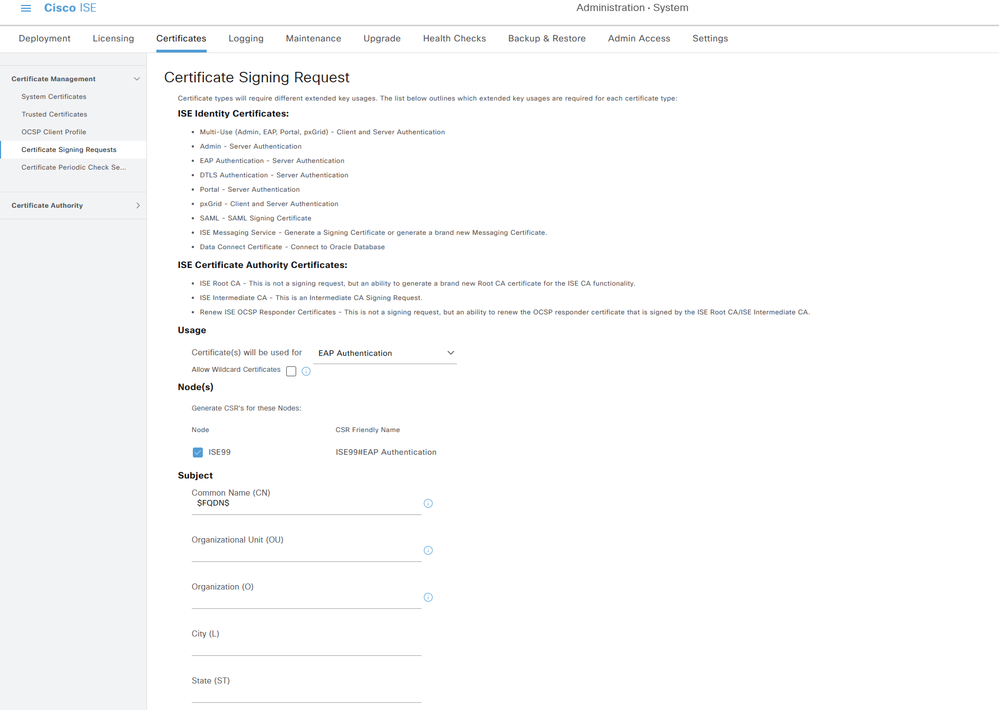

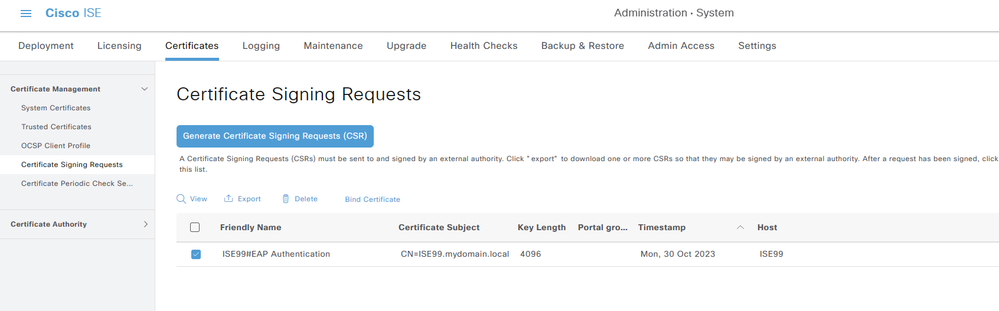

No ISE, vá para Administração > Certificados > Gerar solicitações de assinatura de certificado

Gere um CSR e preencha os campos com as informações do nó do ISE.

Depois de gerada, você também pode exportá-la e copiá-la e colá-la como texto.

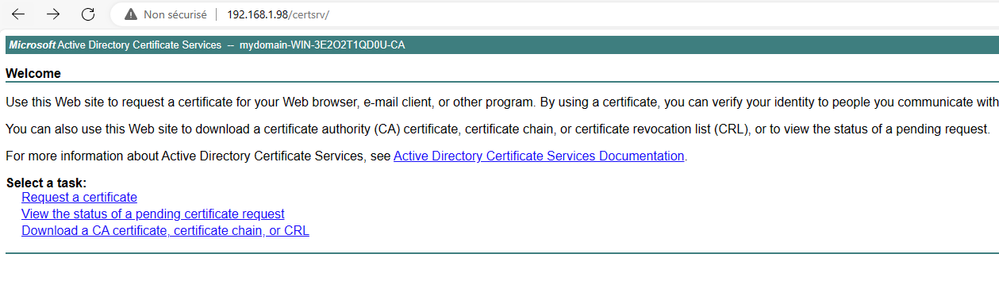

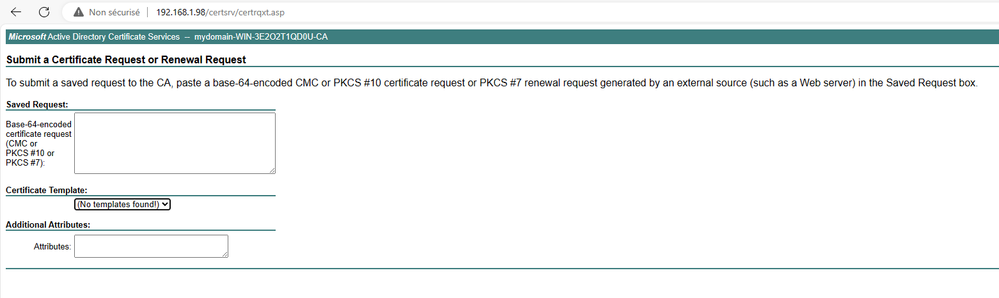

Navegue até o endereço IP da CA do Windows e adicione /certsrv/ à URL

Clique em Solicitar um certificado

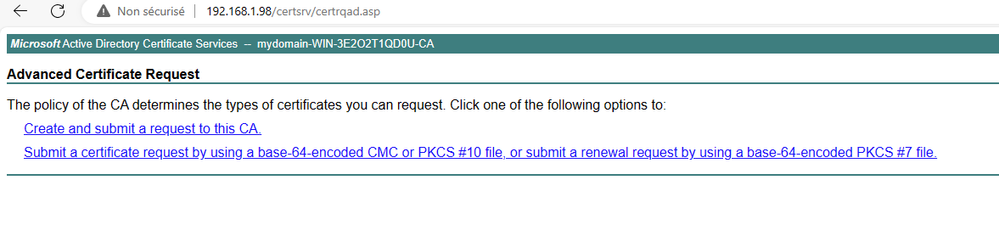

Clique em Submit a certificate request by using a base-64 ....

Cole o texto CSR na caixa de texto. Escolha o modelo de certificado do servidor Web.

Você pode instalar este certificado no ISE voltando ao menu Certificate Signing Request e clicando em Bind certificate. Em seguida, você pode carregar o certificado obtido do Windows C.

Verificação de autenticação AP Wired 802.1x

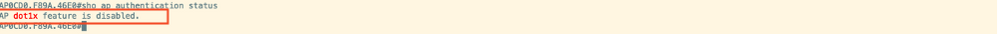

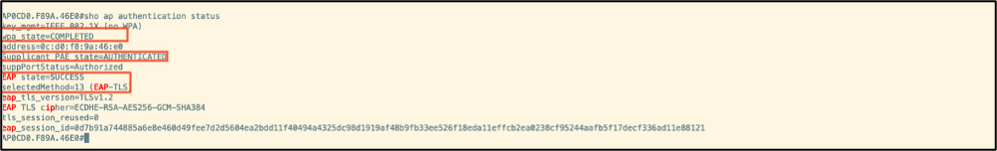

Aceite o acesso do console ao AP e execute o comando:

#show ap authentication status

A autenticação do aplicativo não está habilitada:

Registros de console do AP após ativar a autenticação do AP:

AP autenticado com êxito:

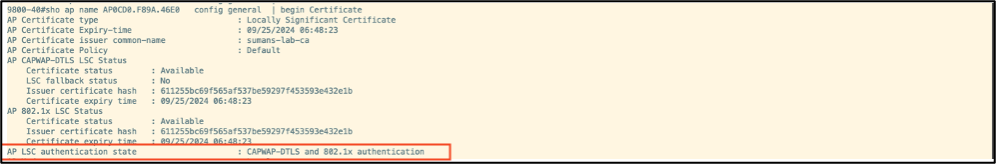

Verificação de WLC:

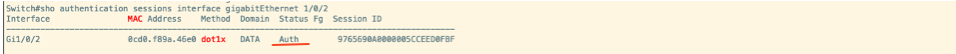

Pós-autenticação bem-sucedida do status da interface da porta do switch:

Este é um exemplo de registros de console de AP indicando uma autenticação bem-sucedida:

[*09/26/2023 07:33:57.5512] hostapd:dot1x: RX EAPOL from 40:f0:78:00:a1:02

[*09/26/2023 07:33:57.5513] hostapd:EAP: Status notification: started (param=)

[*09/26/2023 07:33:57.5513] hostapd:EAP: EAP-Request Identity

[*09/26/2023 07:33:57.5633] hostapd:dot1x: RX EAPOL from 40:f0:78:00:a1:02

[*09/26/2023 07:33:57.5634] hostapd:EAP: Status notification: accept proposed method (param=TLS)

[*09/26/2023 07:33:57.5673] hostapd:dot1x: CTRL-EVENT-EAP-METHOD EAP vendor 0 method 13 (TLS) selected

[*09/26/2023 07:33:57.5907] hostapd:dot1x: RX EAPOL from 40:f0:78:00:a1:02

[*09/26/2023 07:33:57.5977] hostapd:dot1x: RX EAPOL from 40:f0:78:00:a1:02

[*09/26/2023 07:33:57.6045] hostapd:dot1x: RX EAPOL from 40:f0:78:00:a1:02

[*09/26/2023 07:33:57.6126] hostapd:dot1x: RX EAPOL from 40:f0:78:00:a1:02

[*09/26/2023 07:33:57.6137] hostapd:dot1x: CTRL-EVENT-EAP-PEER-CERT depth=1 subject='/DC=com/DC=tac-lab/DC=sumans/CN=sumans-lab-ca' hash=50db86650becf451eae2c31219ea08df9eda102c79b3e62fb6edf6842ee86db6

[*09/26/2023 07:33:57.6145] hostapd:dot1x: CTRL-EVENT-EAP-PEER-CERT depth=0 subject='/C=IN/ST=KA/L=BLR/O=CISCO/OU=TAC/CN=HTTS-ISE.htts-lab.local' hash=12bec6b738741d79a218c098553ff097683fe1a9a76a7996c3f799d0c184ae5e

[*09/26/2023 07:33:57.6151] hostapd:EAP: Status notification: remote certificate verification (param=success)

[*09/26/2023 07:33:57.6539] hostapd:dot1x: RX EAPOL from 40:f0:78:00:a1:02

[*09/26/2023 07:33:57.6601] hostapd:dot1x: RX EAPOL from 40:f0:78:00:a1:02

[*09/26/2023 07:33:57.6773] hostapd:dot1x: RX EAPOL from 40:f0:78:00:a1:02

[*09/26/2023 07:33:57.7812] hostapd:dot1x: RX EAPOL from 40:f0:78:00:a1:02

[*09/26/2023 07:33:57.7812] hostapd:EAP: Status notification: completion (param=success)

[*09/26/2023 07:33:57.7812] hostapd:dot1x: CTRL-EVENT-EAP-SUCCESS EAP authentication completed successfully

[*09/26/2023 07:33:57.7813] hostapd:dot1x: State: ASSOCIATED -> COMPLETED

[*09/26/2023 07:33:57.7813] hostapd:dot1x: CTRL-EVENT-CONNECTED - Connection to 01:80:c2:00:00:03 completed [id=0 id_str=]

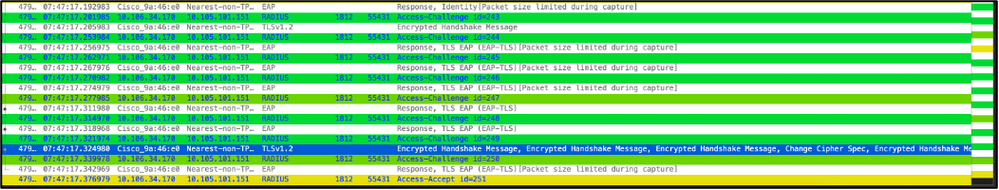

Solucionar problemas da autenticação 802.1X

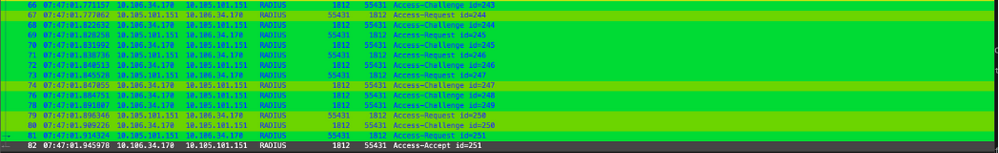

Pegue o PCAP no uplink do AP e verifique a autenticação radius. Aqui está um trecho da autenticação bem-sucedida.

Coleta de despejo TCP do ISE capturando a autenticação.

Se houver um problema observado durante a autenticação, será necessária a captura simultânea de pacotes do uplink com fio do AP e do lado do ISE.

Comando de depuração para AP:

#debug ap authentication packet

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

2.0 |

30-Oct-2023 |

Seções adicionadas sobre as configurações do Registro da Autoridade de Certificação do Windows e o certificado ISE |

1.0 |

22-Oct-2023 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Suman SinhaTAC da Cisco

- Nicolas DarchisLiderança técnica do CX

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback