Introdução

Este documento descreve como configurar uma rede local sem fio (WLAN) com 802.1X e o protocolo de autenticação extensível EAP-TLS.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Processo de autenticação 802.1X

- Certificados

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- WLC 3504 versão 8.10

- Identity Services Engine (ISE) versão 2.7

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

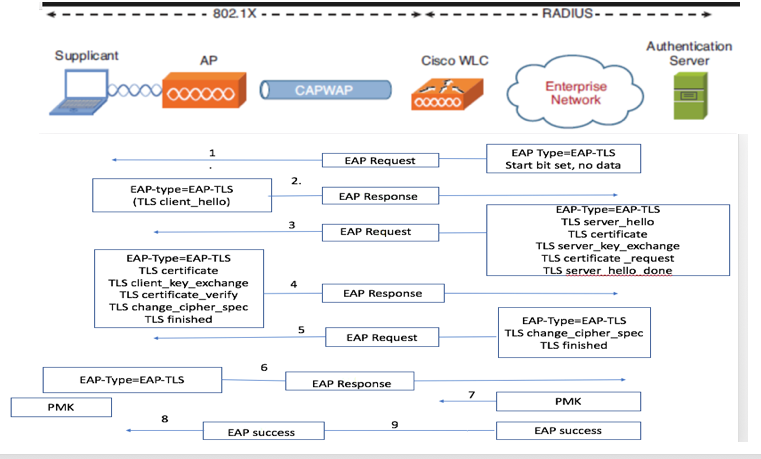

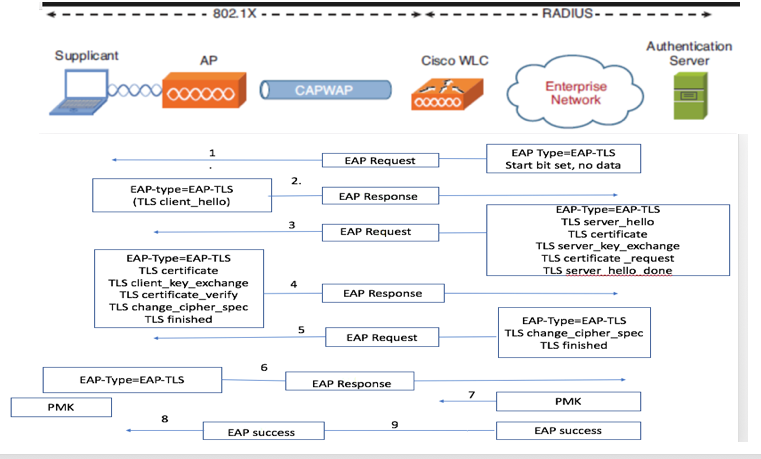

Fluxo de EAP-TLS

Etapas do fluxo de EAP-TLS

- O Cliente Sem Fio é associado ao Ponto de Acesso (PA). O AP não permite que o cliente envie nenhum dado neste ponto e envia uma solicitação de autenticação. O suplicante responde então com uma Identidade de Resposta EAP. A WLC comunica as informações de id de usuário ao Servidor de autenticação. O servidor RADIUS responde de volta ao cliente com um pacote inicial EAP-TLS. A conversa EAP-TLS começa neste ponto.

- O peer envia uma EAP-Response de volta ao servidor de autenticação que contém uma mensagem de handshake client_hello, uma cifra definida como NULL.

- O servidor de autenticação responde com um pacote de desafio de acesso que contém:

TLS server_hello

handshake message

certificate

server_key_exchange

certificate request

server_hello_done.

4. O cliente responde com uma mensagem EAP-Response que contém:

Certificate ¬ Server can validate to verify that it is trusted.

client_key_exchange

certificate_verify ¬ Verifies the server is trusted

change_cipher_spec

TLS finished

5. Depois que o cliente se autentica com êxito, o servidor RADIUS responde com um desafio de acesso, que contém a mensagem change_cipher_spec and handshake completed.

6. Quando recebe isso, o cliente verifica o hash para autenticar o servidor radius.

7. Uma nova chave de criptografia é derivada dinamicamente do segredo durante o handshake TLS.

8. EAP-Êxito é finalmente enviado do servidor para o autenticador que, em seguida, é passado para o requerente.

Nesse ponto, o cliente sem fio habilitado para EAP-TLS pode acessar a rede sem fio.

Configurar

Controlador de LAN sem fio da Cisco

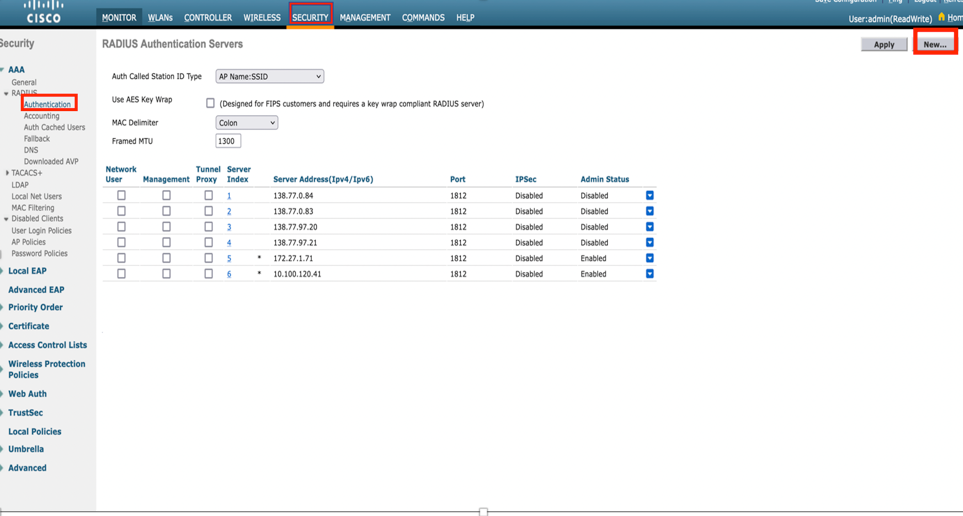

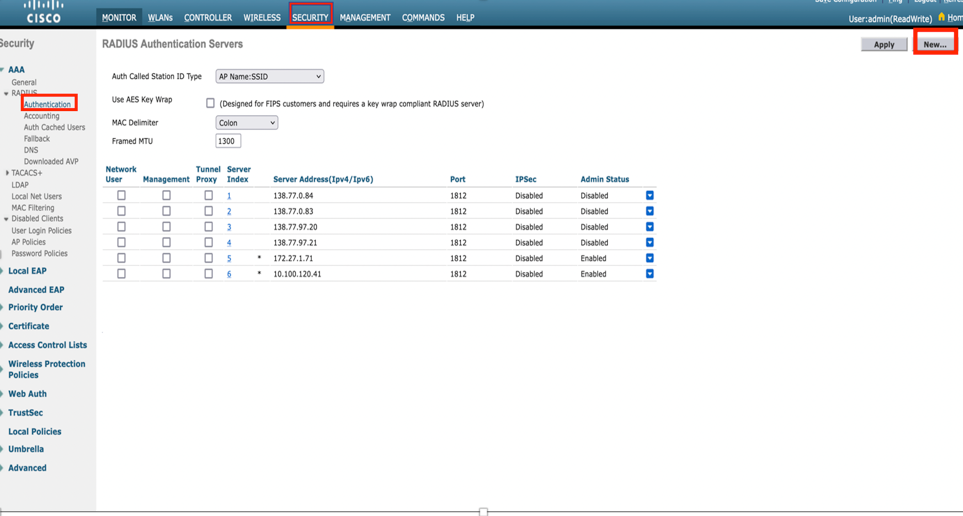

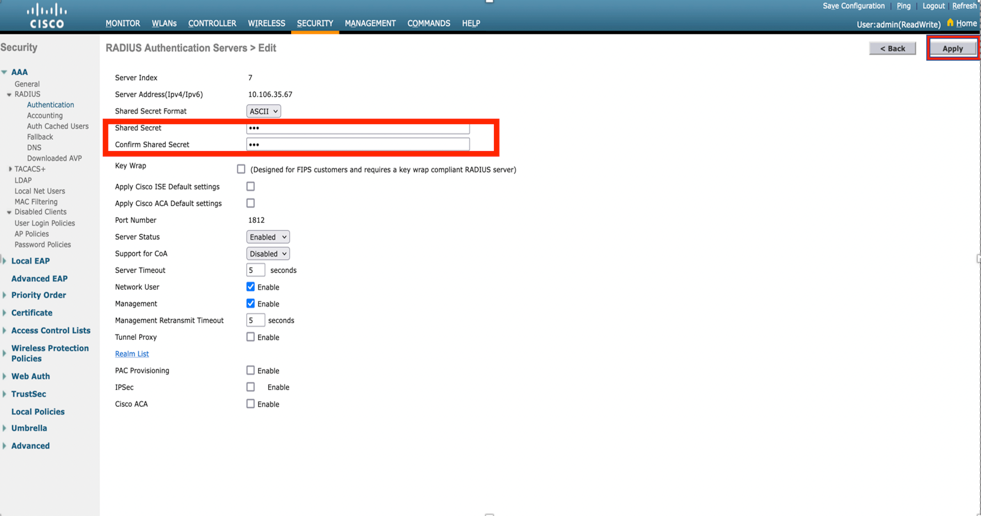

Etapa 1. A primeira etapa é configurar o servidor RADIUS no Cisco WLC. Para adicionar um servidor RADIUS, navegue para Segurança > RADIUS > Autenticação. Clique em New conforme mostrado na imagem.

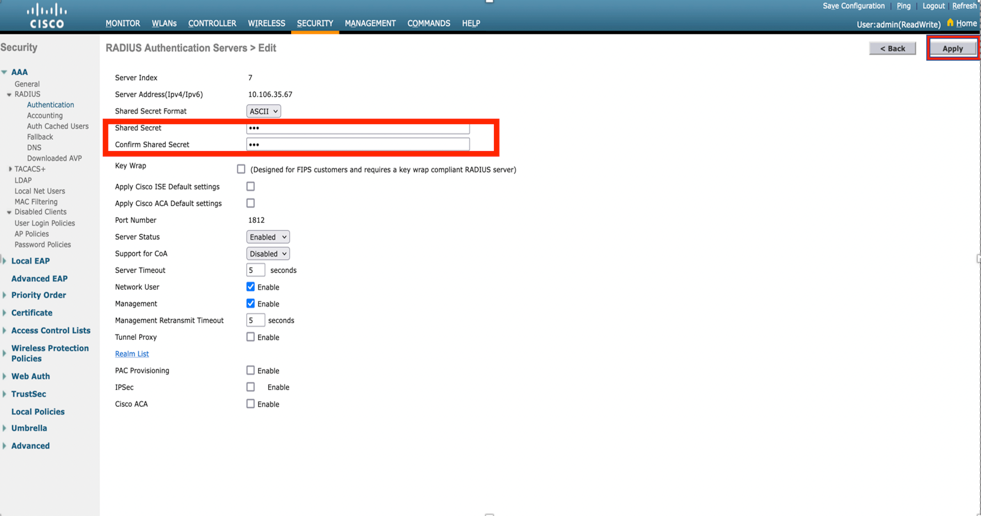

Etapa 2. Aqui, você precisa digitar o endereço IP e o segredo compartilhado <senha> que é usado para validar a WLC no ISE. Clique em Apply para continuar como mostrado na imagem.

Etapa 3. Criar a WLAN para a autenticação RADIUS.

Agora, você pode criar uma nova WLAN e configurá-la para usar o modo WPA-empresa, de modo que ela possa usar o RADIUS para autenticação.

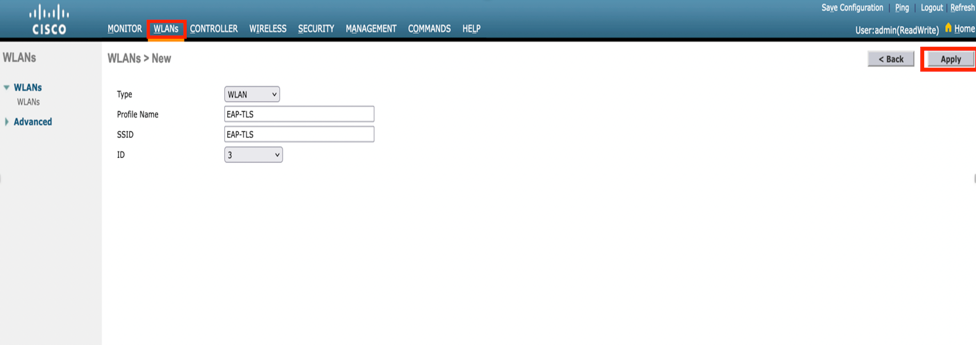

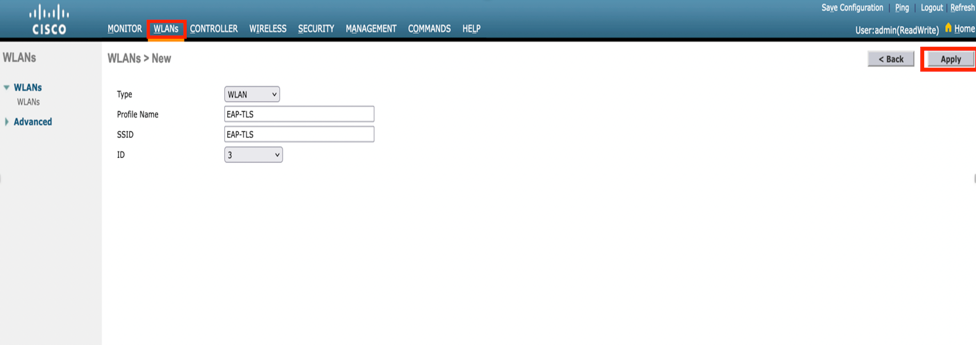

Etapa 4. Selecione WLANs no menu principal, escolha Create New e clique em Go como mostrado na imagem.

Etapa 5. Nomeie a nova WLAN EAP-TLS. Clique em Apply para continuar como mostrado na imagem.

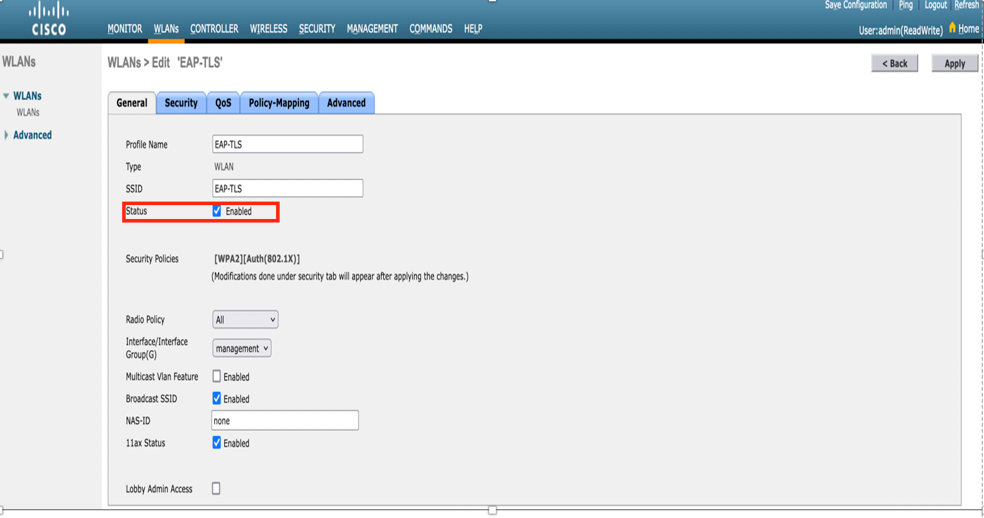

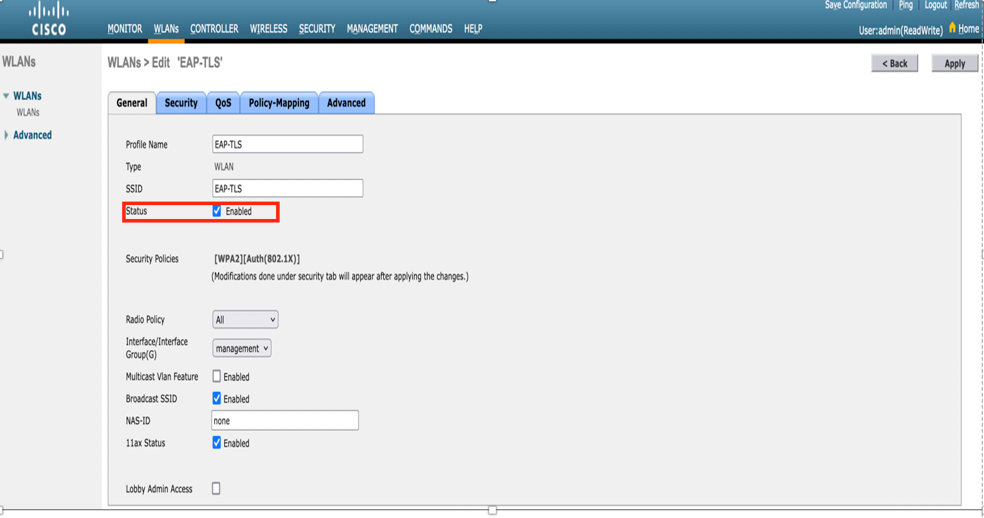

Etapa 6. Clique em Geral e verifique se o Status está Habilitado. As Políticas de segurança padrão são a autenticação 802.1X e WPA2, como mostrado na imagem.

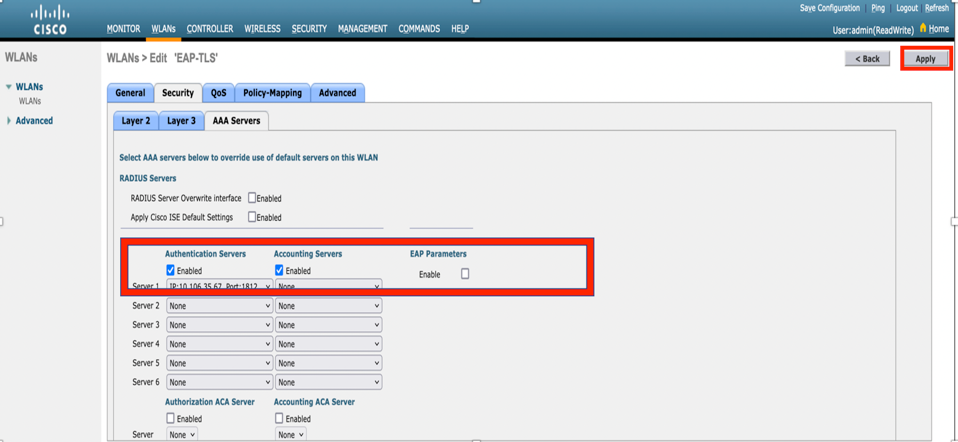

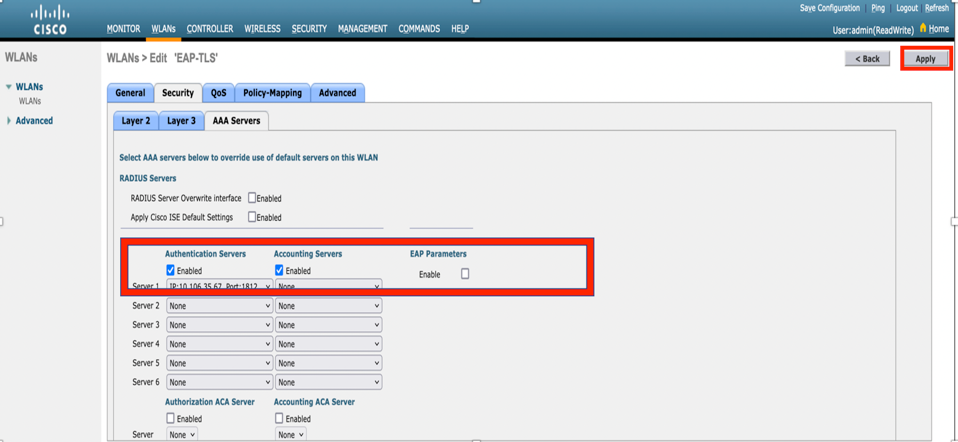

Etapa 7. Agora, navegue para a guia Security> AAA Servers, selecione o servidor RADIUS que você acabou de configurar como mostrado na imagem.

Note: É uma boa ideia verificar se você pode acessar o servidor RADIUS a partir da WLC antes de continuar. O RADIUS usa a porta UDP 1812 (para autenticação), portanto, você precisa garantir que esse tráfego não seja bloqueado em nenhum lugar da rede.

ISE com Cisco WLC

Configurações de EAP-TLS

Para criar a política, você precisa criar a lista de protocolos permitidos para usar em nossa política. Como uma política dot1x é escrita, especifique o tipo de EAP permitido com base em como a política é configurada.

Se usar o padrão, você permitirá a maioria dos tipos de EAP para autenticação, que não são preferenciais se você precisar bloquear o acesso a um tipo de EAP específico.

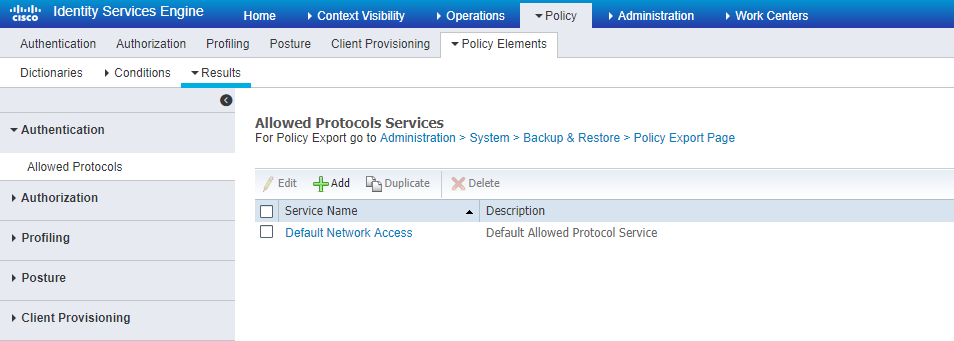

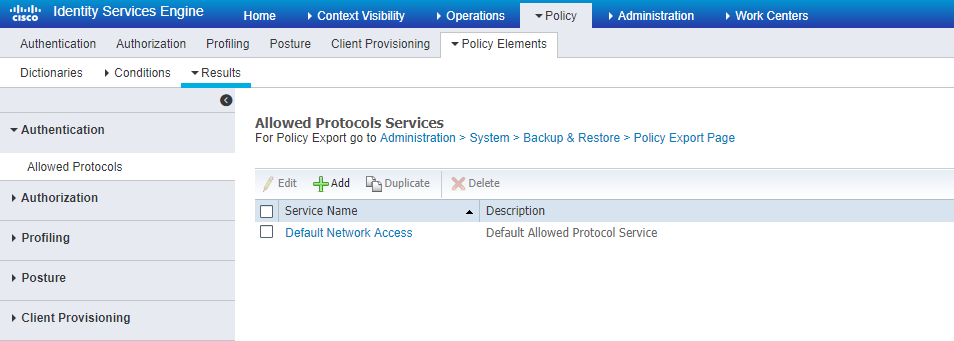

Etapa 1. Navegue atéPolicy > Policy Elements > Results > Authentication > Allowed Protocolse clique em Add conforme mostrado na imagem.

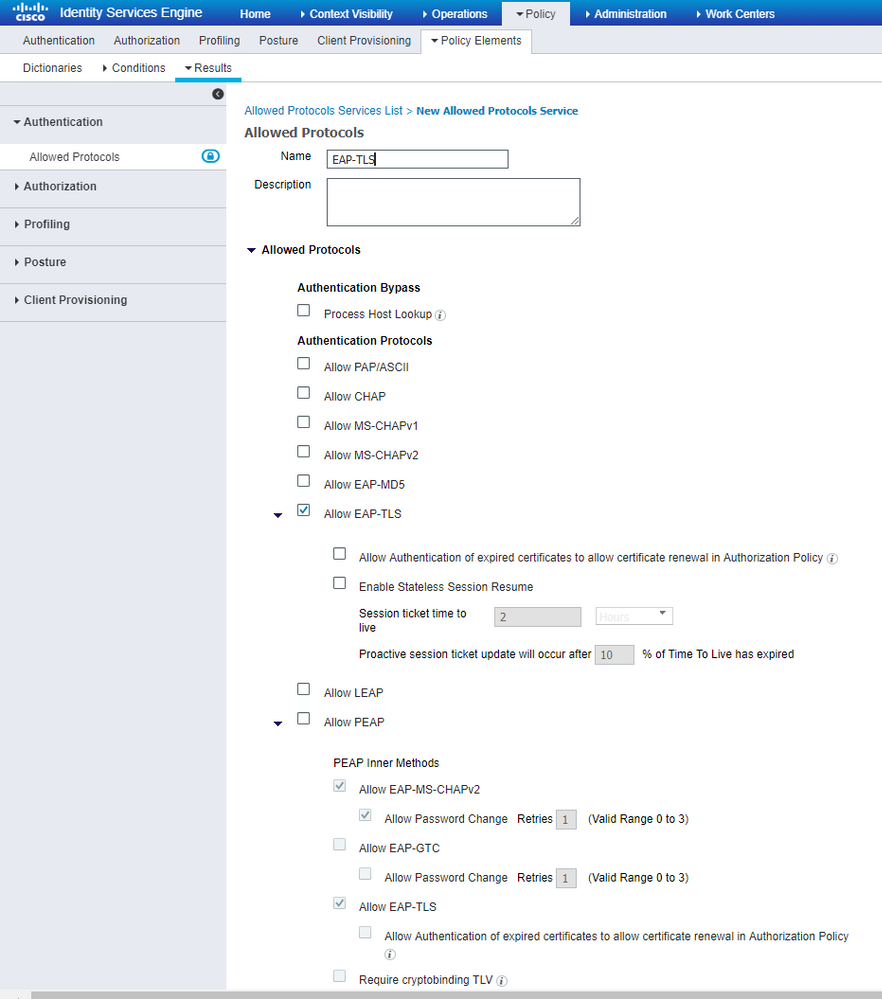

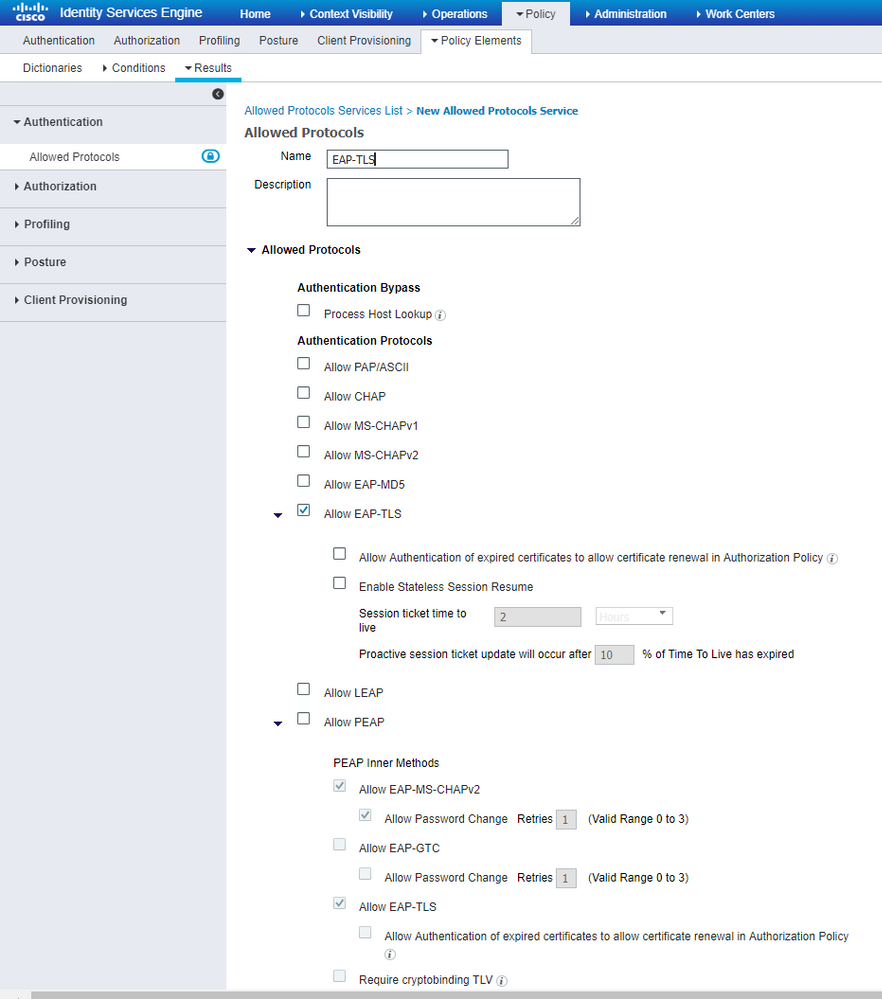

Etapa 2. Nessa lista de protocolos permitidos, você pode digitar o nome da lista. Nesse caso, a caixa Allow EAP-TLS (Permitir EAP-TLS) é marcada e outras caixas são desmarcadas, como mostrado na imagem.

Configurações de WLC no ISE

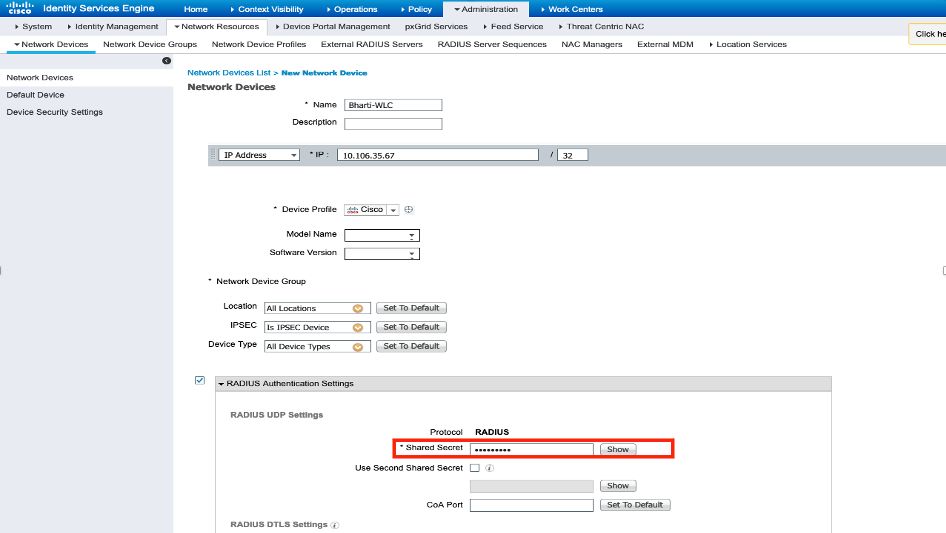

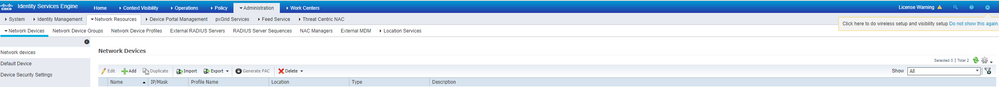

Etapa 1. Abra o console do ISE e navegue até Administração > Recursos de rede > Dispositivos de rede > Adicionar conforme mostrado na imagem.

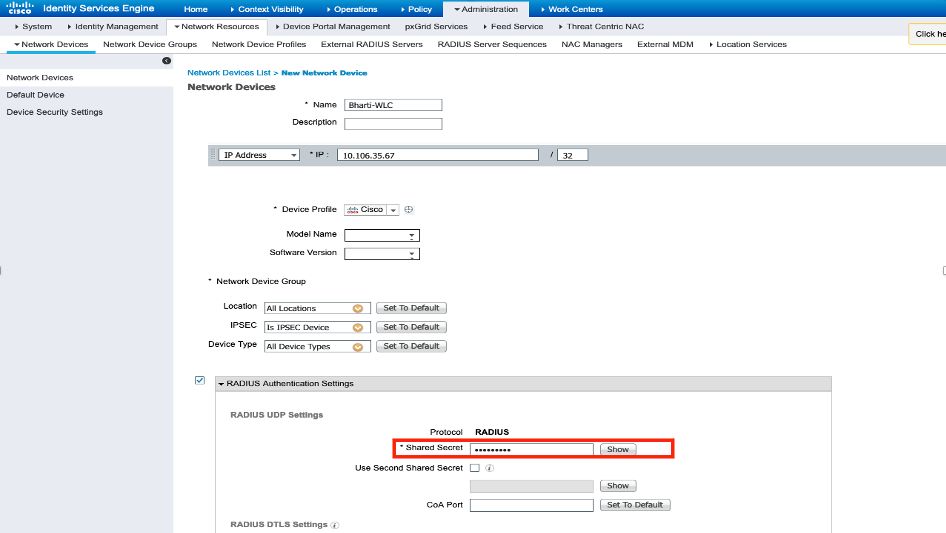

Etapa 2. Digite os valores conforme mostrado na imagem.

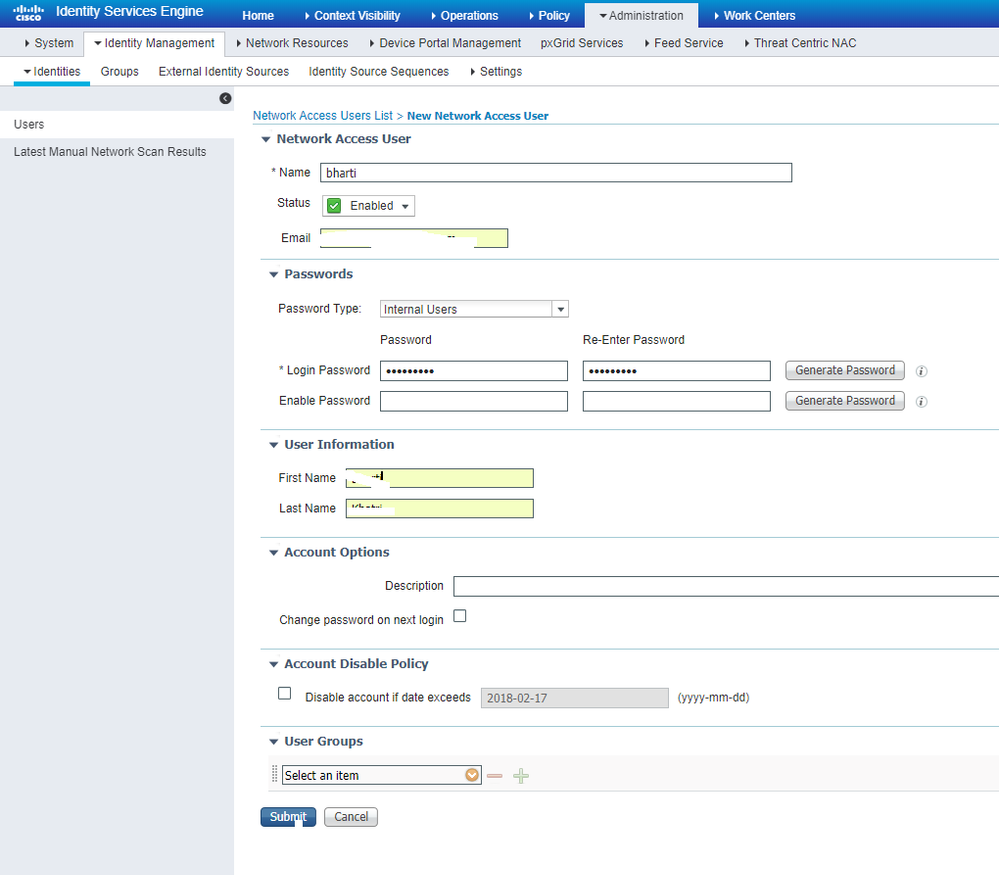

Criar novo usuário no ISE

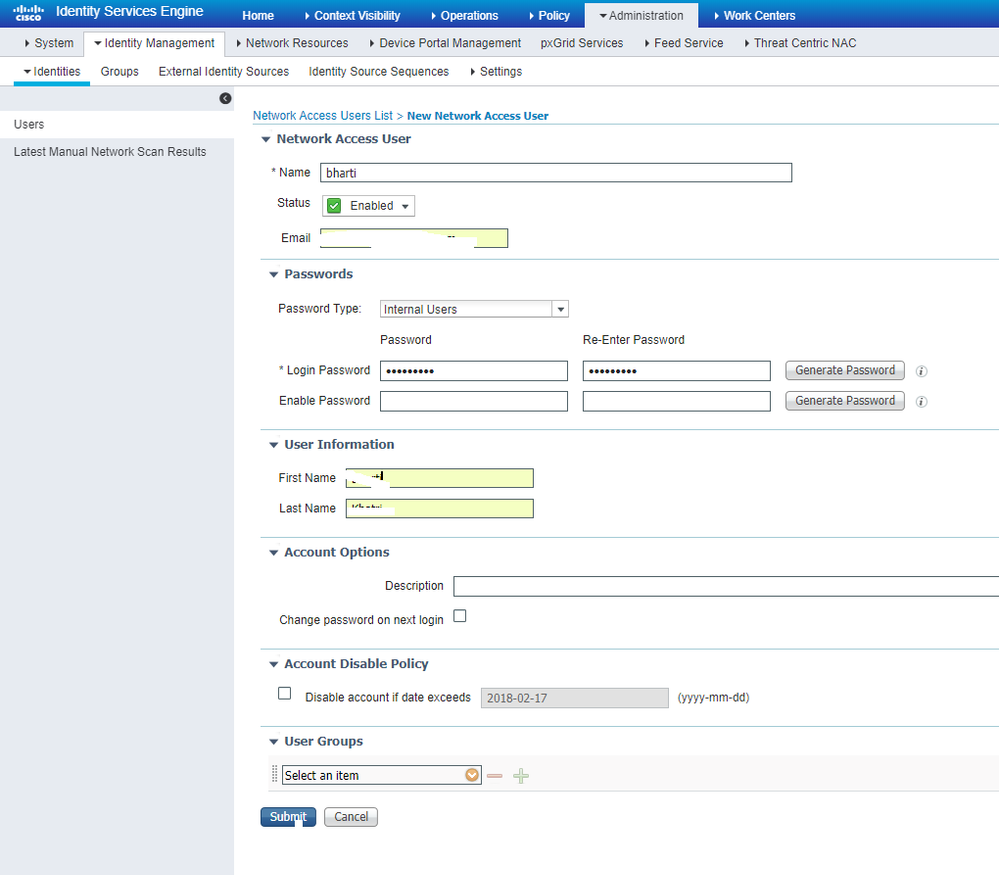

Etapa 1. Navegue até Administração > Gerenciamento de identidades > Identidades > Usuários > Adicionar conforme mostrado na imagem.

Etapa 2. Insira as informações conforme mostrado na imagem.

Certificado de Confiança no ISE

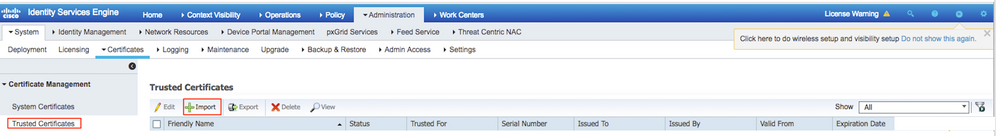

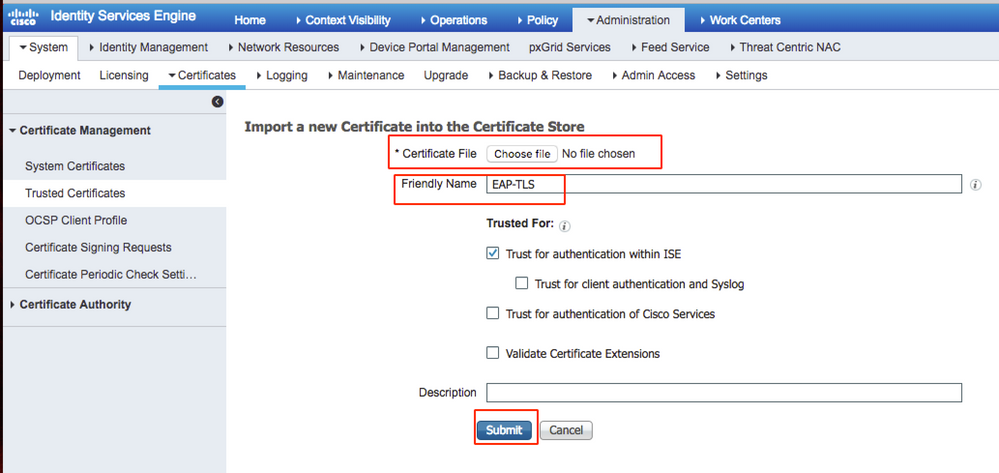

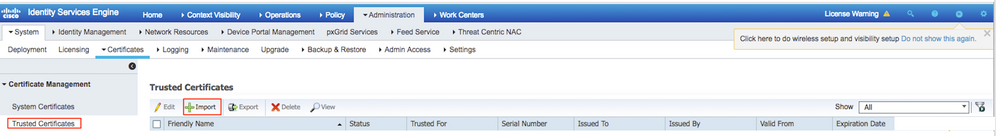

Etapa 1. Navegue até Administration > System > Certificates > Certificate Management > Trusted certificates.

Clique em Import para importar um certificado para o ISE. Depois de adicionar uma WLC e criar um usuário no ISE, você precisa fazer a parte mais importante do EAP-TLS que é confiar no certificado no ISE. Para isso, você precisa gerar um CSR.

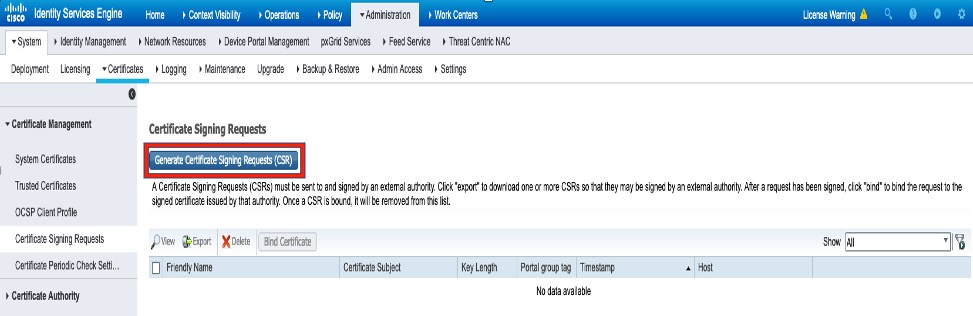

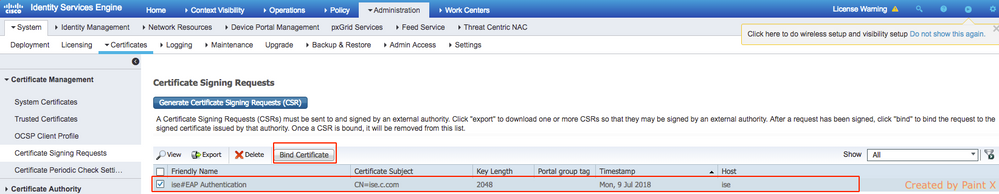

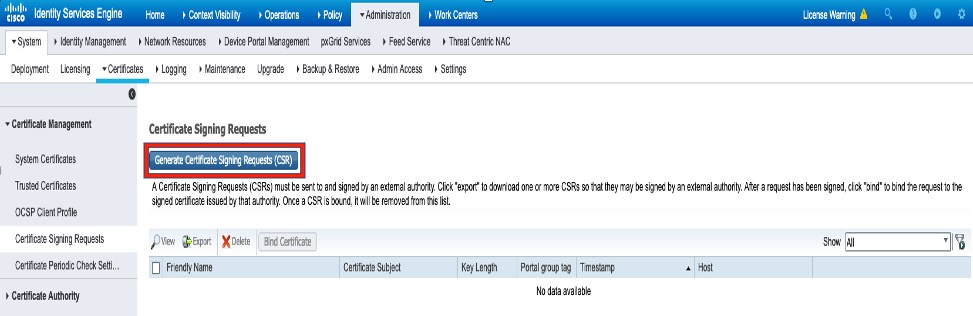

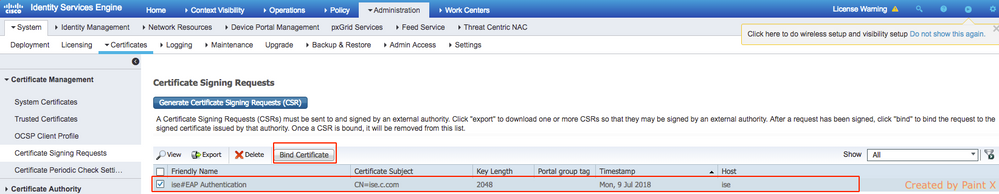

Etapa 2. Navegue até Administração > Certificados > Solicitações de Assinatura de Certificado > Gerar Solicitações de Assinatura de Certificado (CSR) conforme mostrado na imagem.

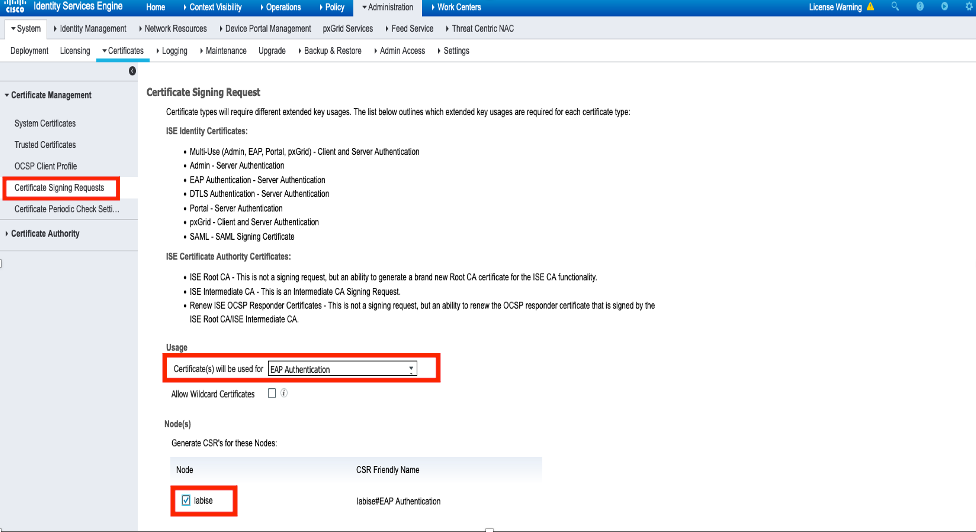

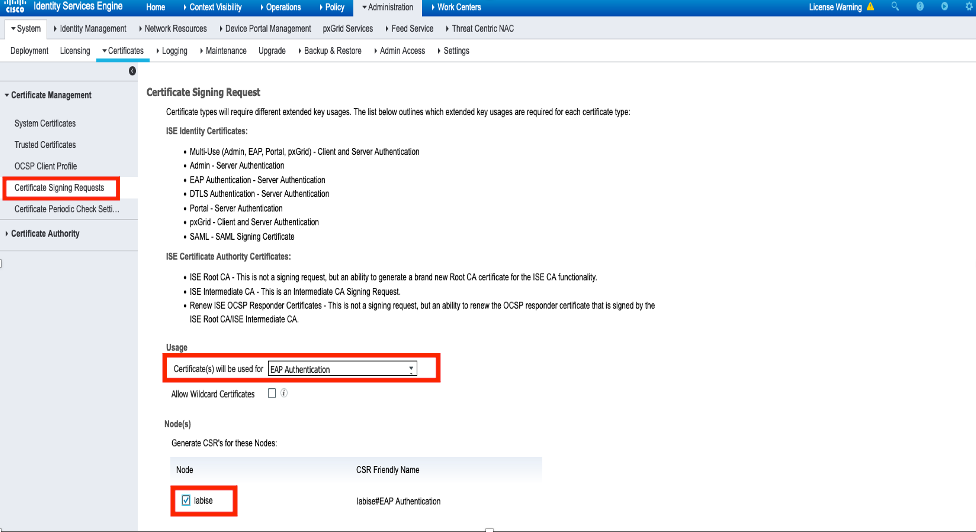

Etapa 3. Para gerar o CSR, navegue até Usage e, nas opções suspensas Certificate(s) are used for, selecione EAP Authentication conforme mostrado na imagem.

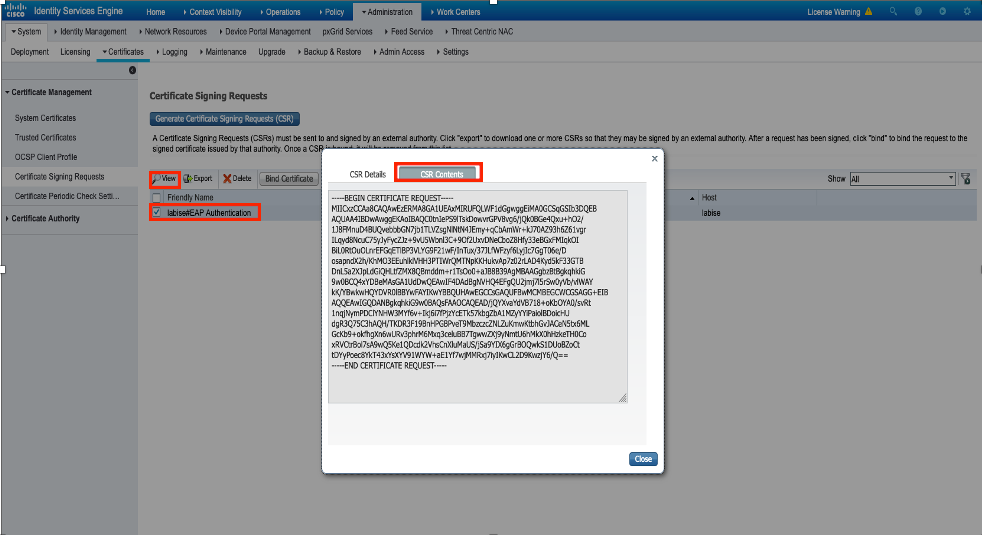

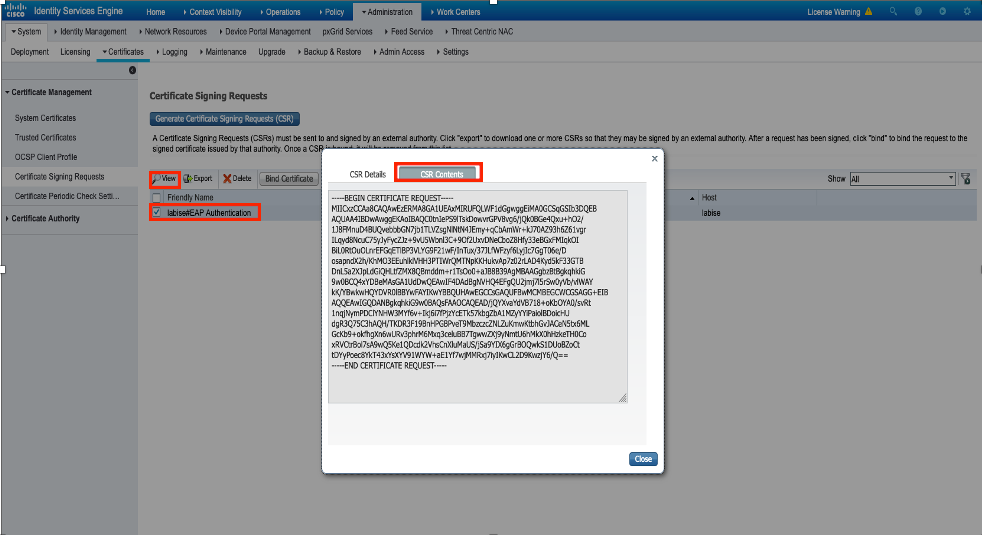

Etapa 4. O CSR gerado no ISE pode ser visualizado. Clique em View conforme mostrado na imagem.

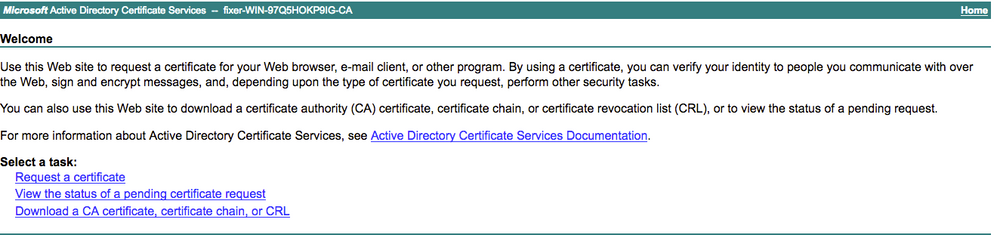

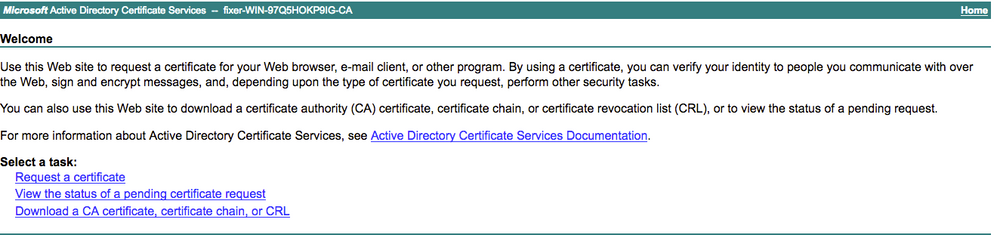

Etapa 5. Depois que o CSR for gerado, procure o servidor de CA e clique em Solicitar um certificado, conforme mostrado na imagem:

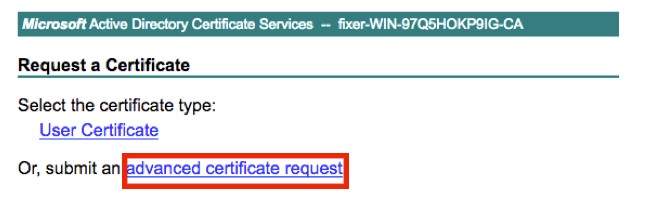

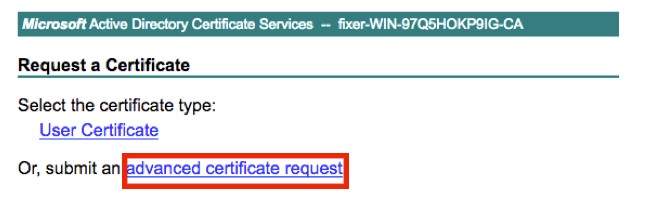

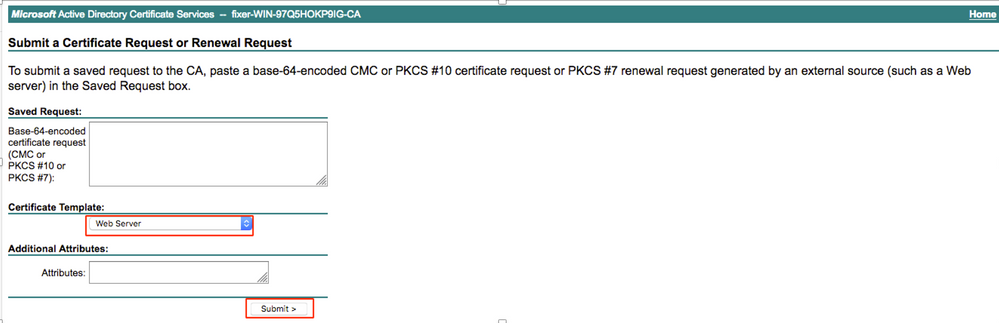

Etapa 6. Depois de solicitar um certificado, você obtém opções para Certificado do Usuário e solicitação de certificado avançada. Clique em solicitação de certificado avançada, conforme mostrado na imagem.

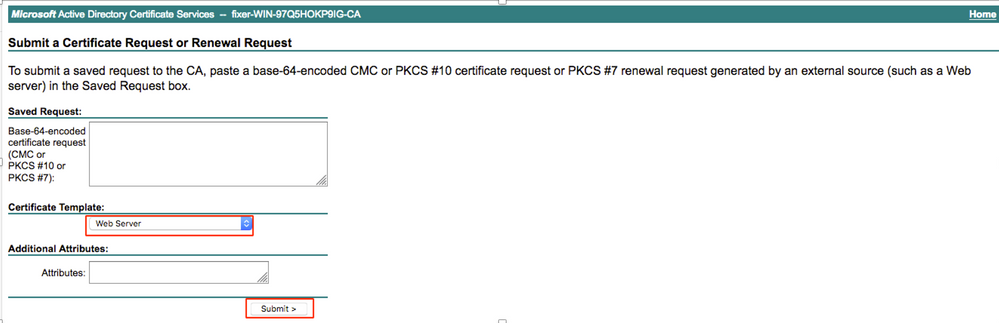

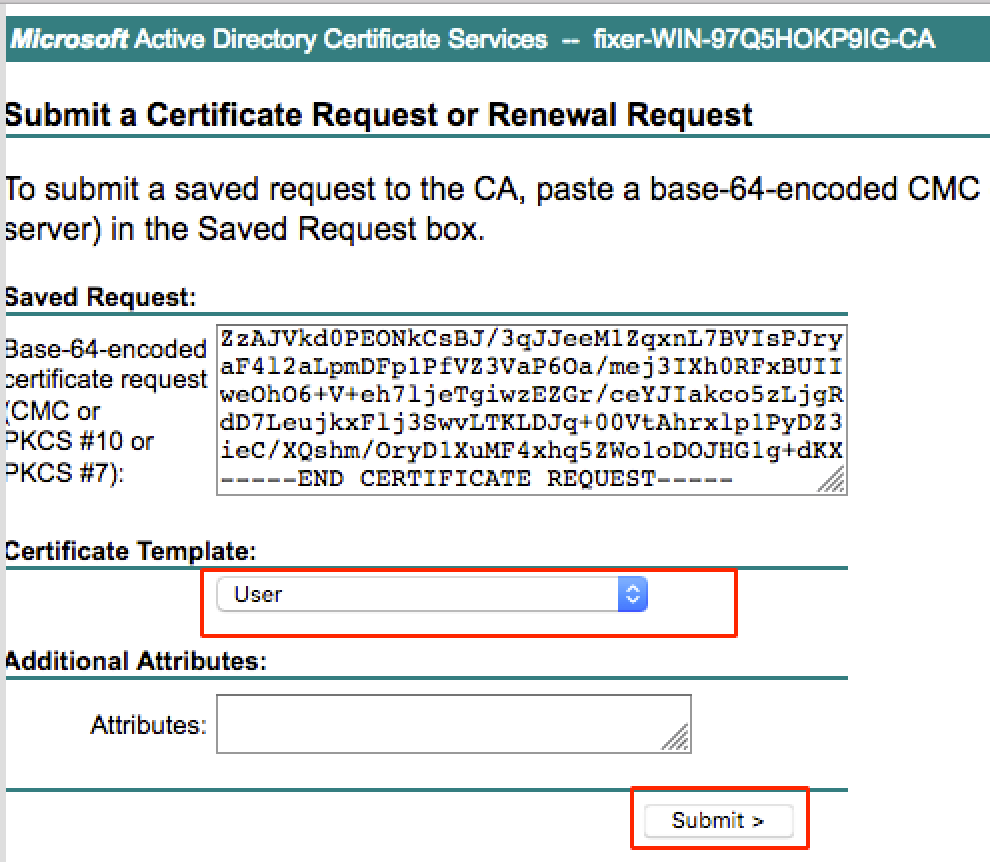

Etapa 7. Cole o CSR gerado na solicitação de certificado codificada na Base 64. Na opção suspensa Modelo de certificado, escolha Servidor Web e clique em Enviar, conforme mostrado na imagem.

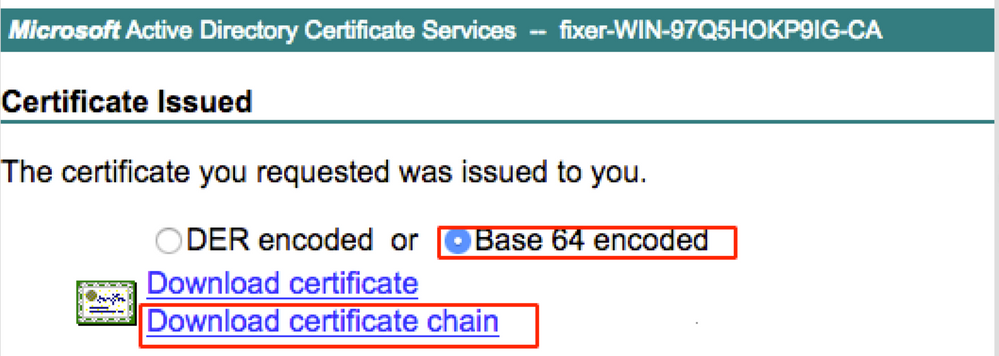

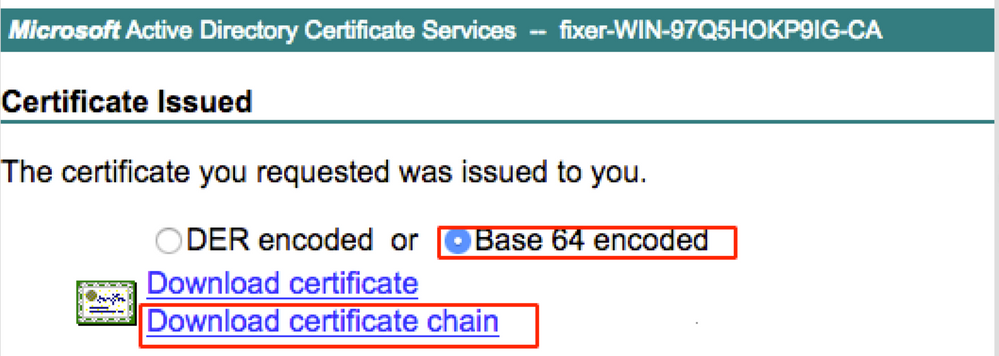

Etapa 8. Depois de clicar em Enviar, você terá a opção de selecionar o tipo de certificado. Selecione Base-64 encoded e clique em Download certificate chain como mostrado na imagem.

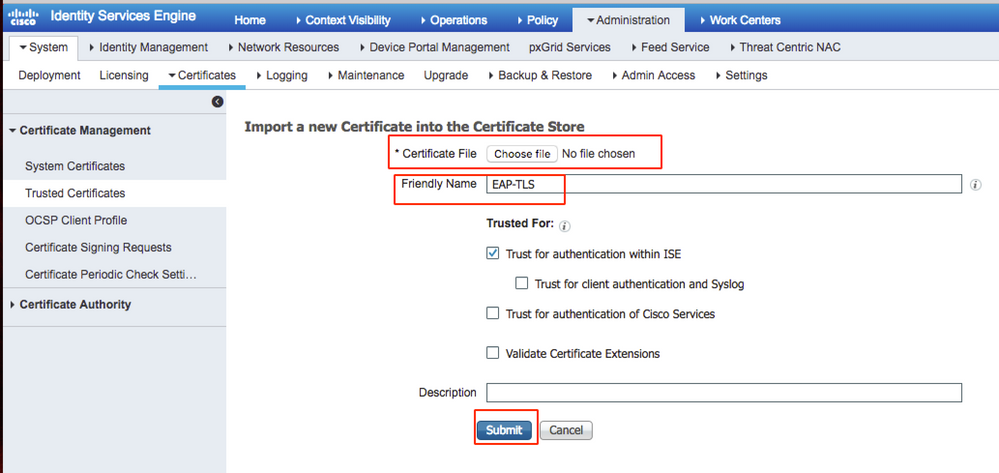

Etapa 9. O download do certificado está concluído para o servidor ISE. Você pode extrair o certificado. O certificado contém dois certificados, um certificado raiz e outro intermediário. O certificado raiz pode ser importado em Administration > Certificates > Trusted certificates > Import, conforme mostrado nas imagens.

Etapa 10. Quando você clicar em Submeter, o certificado será adicionado à lista de certificados confiáveis. Além disso, o certificado intermediário é necessário para vincular com o CSR, como mostrado na imagem.

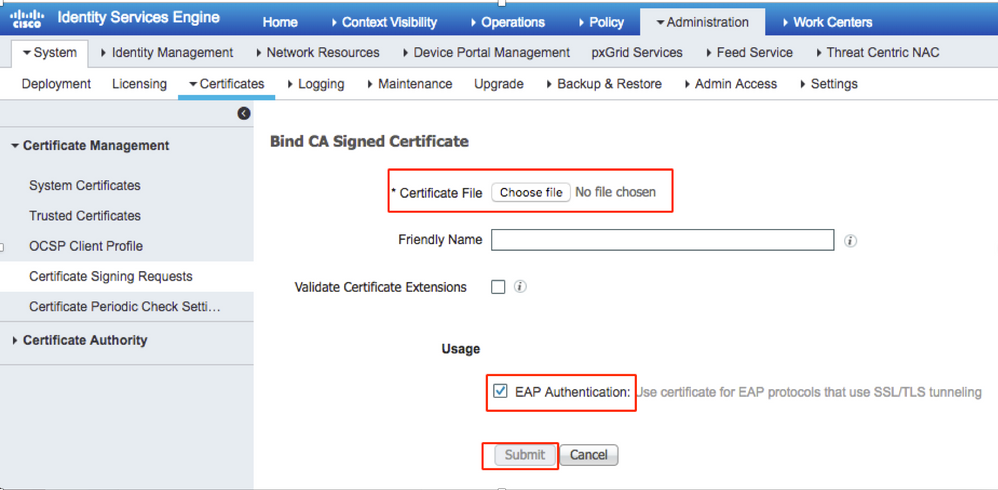

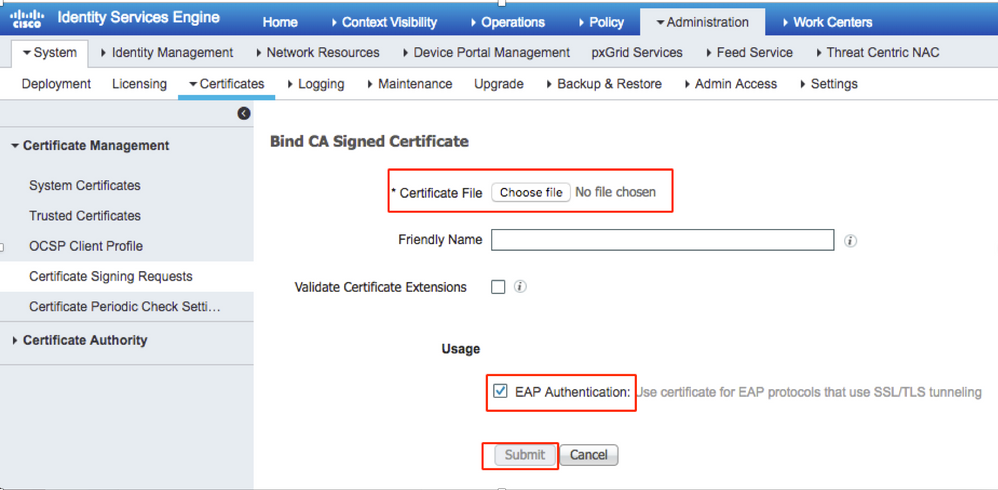

Etapa 11. Depois de clicar em Vincular certificado, há uma opção para escolher o arquivo de certificado salvo em sua área de trabalho. Navegue até o certificado intermediário e clique em Enviar conforme mostrado na imagem.

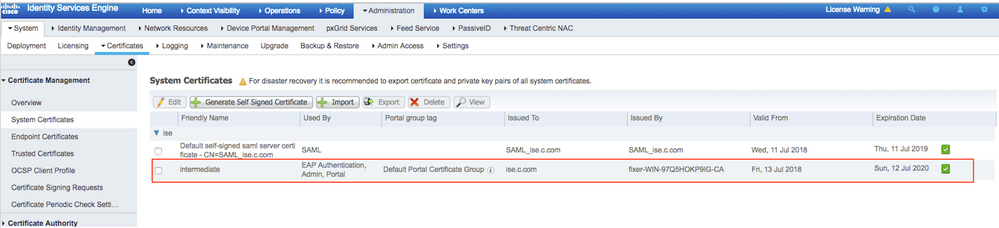

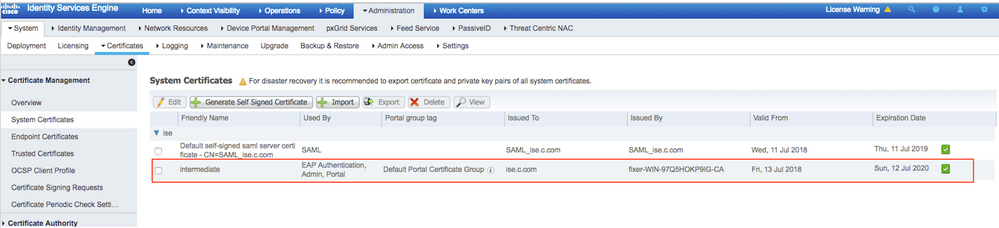

Etapa 12. Para exibir o certificado, navegue para Administração > Certificados > Certificados do Sistema conforme mostrado na imagem.

Cliente para EAP-TLS

Baixar Certificado do Usuário na Máquina Cliente (Windows Desktop)

Etapa 1. Para autenticar um usuário sem fio por meio de EAP-TLS, é necessário gerar um certificado de cliente. Conecte o computador Windows à rede para poder acessar o servidor. Abra um navegador da Web e insira esse endereço.

Etapa 2. Observe que a CA deve ser igual ao certificado que foi baixado para o ISE.

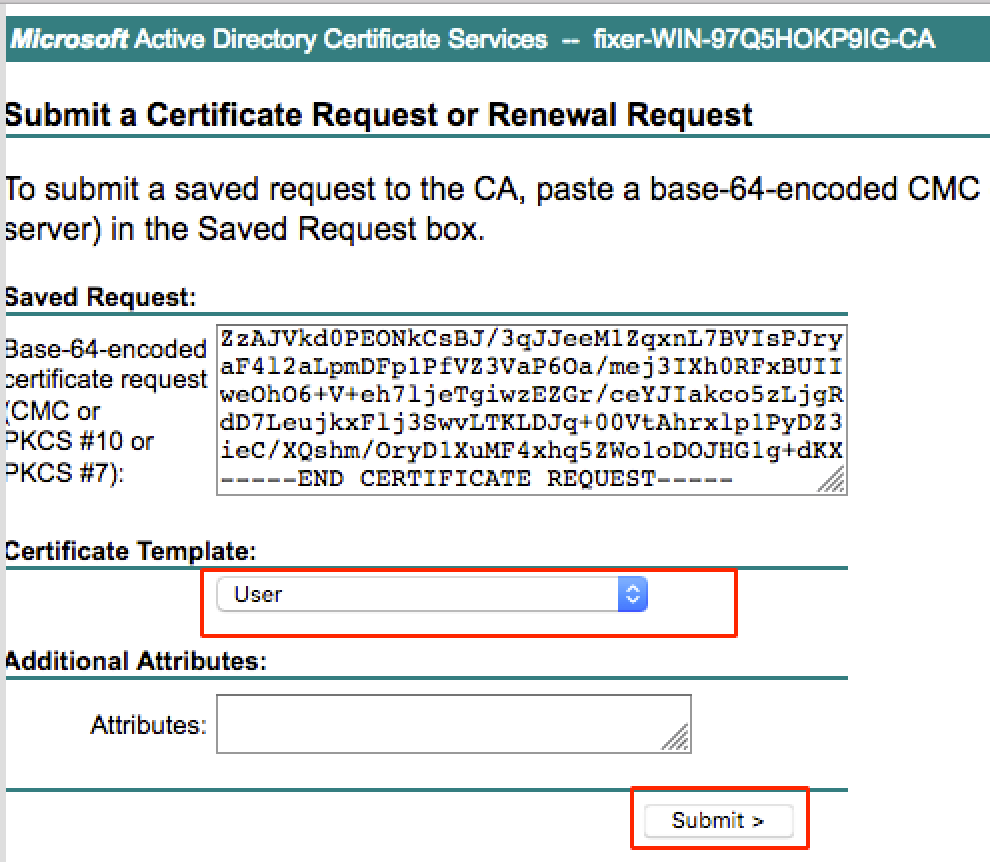

Para isso, você precisa procurar o mesmo servidor de CA usado para baixar o certificado do servidor. Na mesma CA, clique em Solicitar um certificado como feito anteriormente. No entanto, desta vez, você precisará selecionar Usuário como o Modelo de certificado mostrado na imagem.

Etapa 3. Em seguida, clique em baixar cadeia de certificados como foi feito anteriormente para o servidor.

Depois de obter os certificados, use estas etapas para importar o certificado no windows laptop.

Etapa 4. Para importar o certificado, você precisa acessá-lo a partir do Console de Gerenciamento Microsoft (MMC).

- Para abrir o MMC, navegue para Start > Run > MMC.

- Navegue até Arquivo > Adicionar/remover snap-in.

- Clique Duas Vezes Em Certificados.

- Selecione Conta do Computador.

- Selecione Computador local > Concluir

- Clique em OK para sair da janela Snap-In.

- Clique em [+] ao lado de Certificados > Pessoal > Certificados.

- Clique com o botão direito do mouse em Certificados e selecione Todas as Tarefas> Importar.

- Clique em Next.

- Clique em Procurar.

- Selecione .cer, .crt, ou .pfx que você deseja importar.

- Clique em Abrir.

- Clique em Next.

- Selecione Selecionar automaticamente o armazenamento de certificados com base no tipo de certificado.

- Clique em Concluir e OK.

Após a importação do certificado, você precisa configurar seu cliente sem fio (área de trabalho do Windows, neste exemplo) para EAP-TLS.

Perfil sem fio para EAP-TLS

Etapa 1. Altere o perfil de rede sem fio criado anteriormente para o Protected Extensible Authentication Protocol (PEAP) para usar o EAP-TLS. Clique em EAP wireless profile.

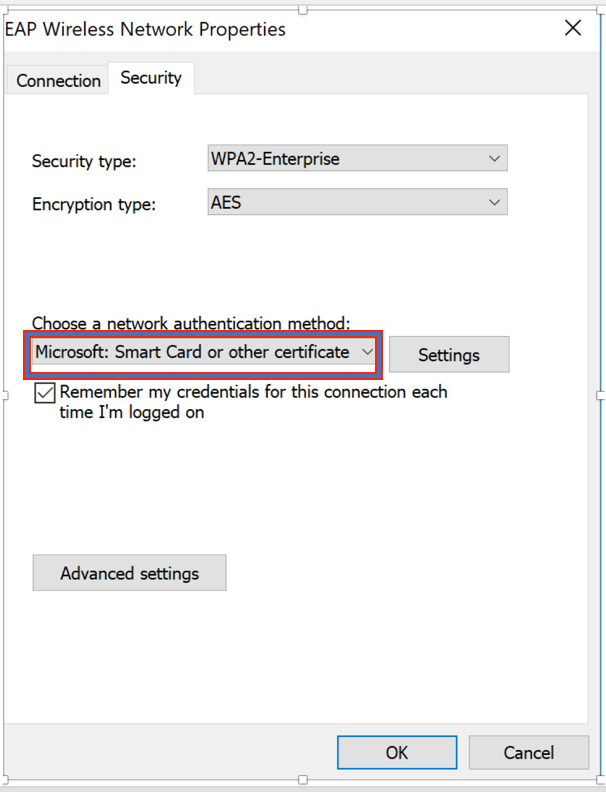

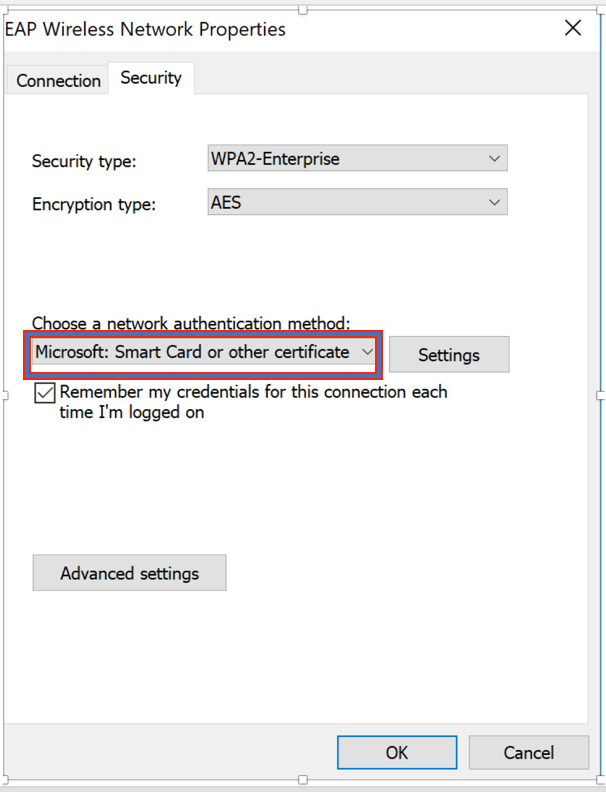

Etapa 2. Selecione Microsoft: Smart Card ou outro certificado e clique em OK mostrado na imagem.

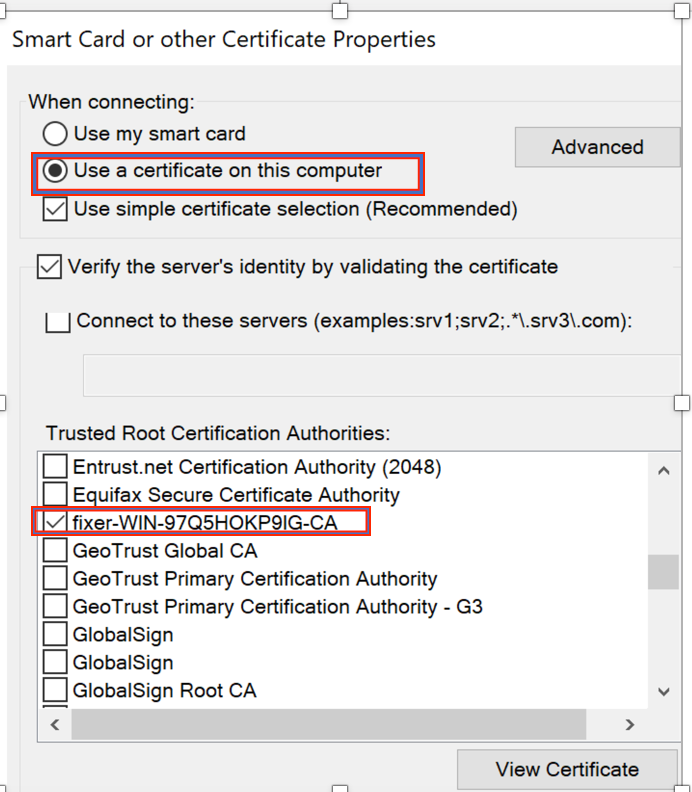

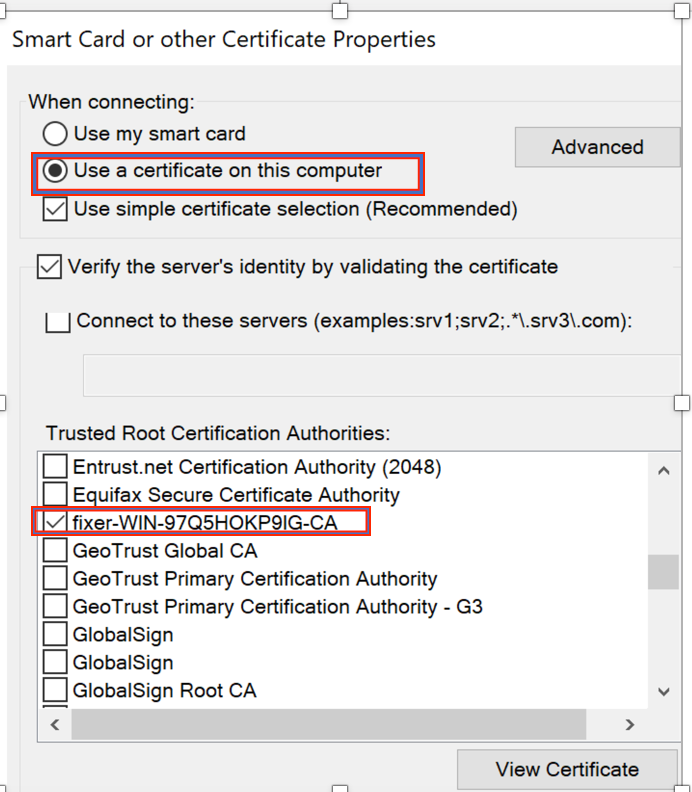

Etapa 3. Clique em configurações e selecione o certificado raiz emitido do servidor CA como mostrado na imagem.

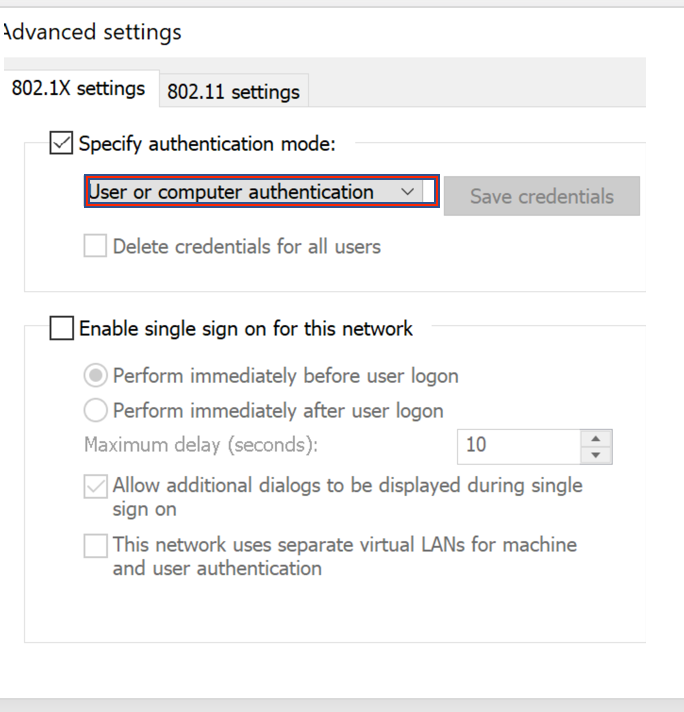

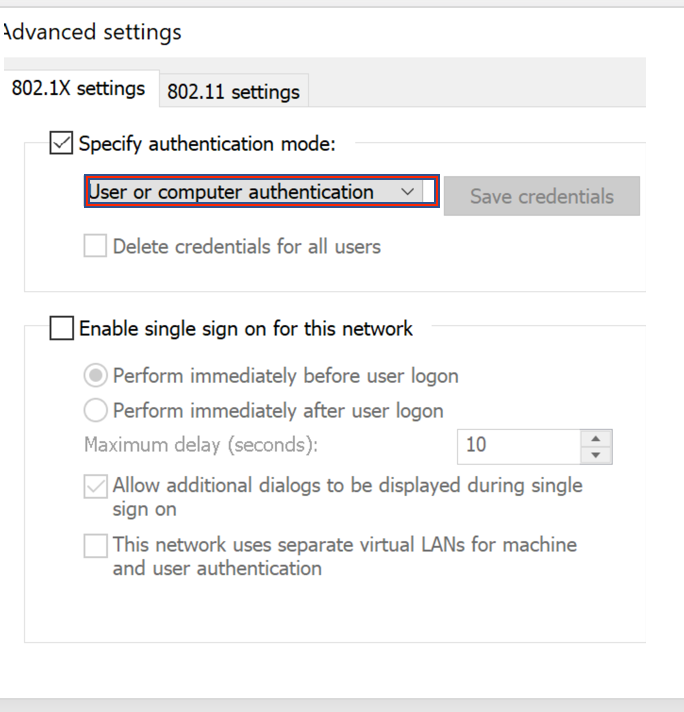

Etapa 4. Clique em Advanced Settings e selecione User ou computer authentication na guia 802.1x settings, como mostrado na imagem.

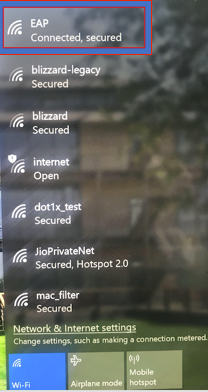

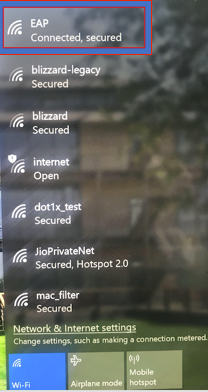

Etapa 5. Agora, tente se conectar novamente à rede sem fio, selecione o perfil correto (EAP, neste exemplo) e Conectar. Você está conectado à rede sem fio, conforme mostrado na imagem.

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

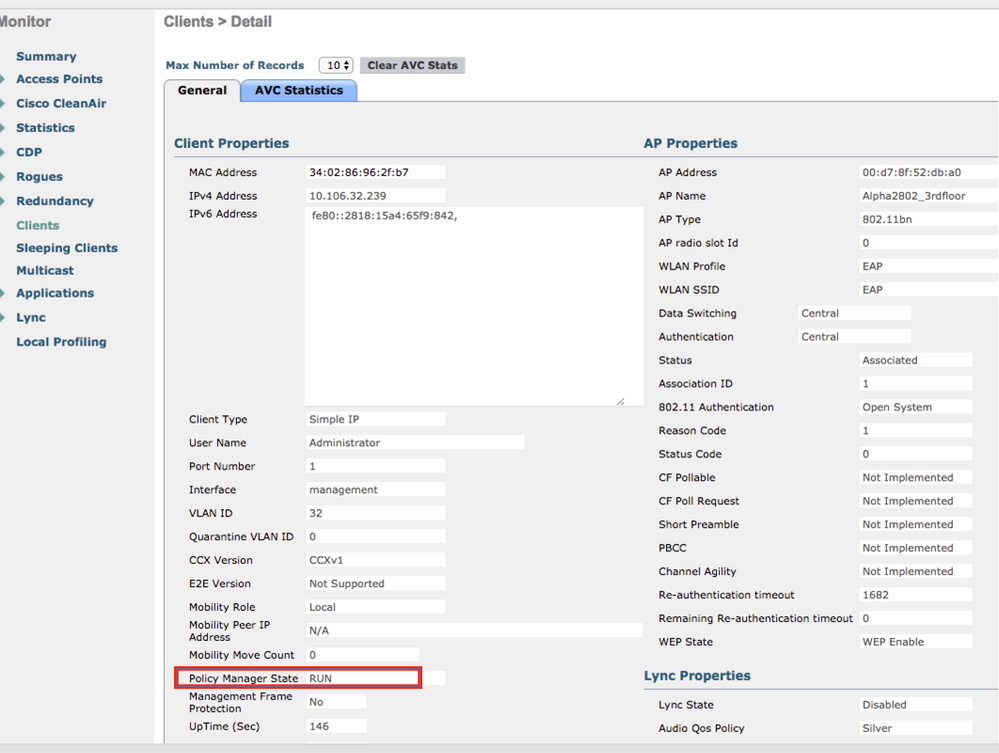

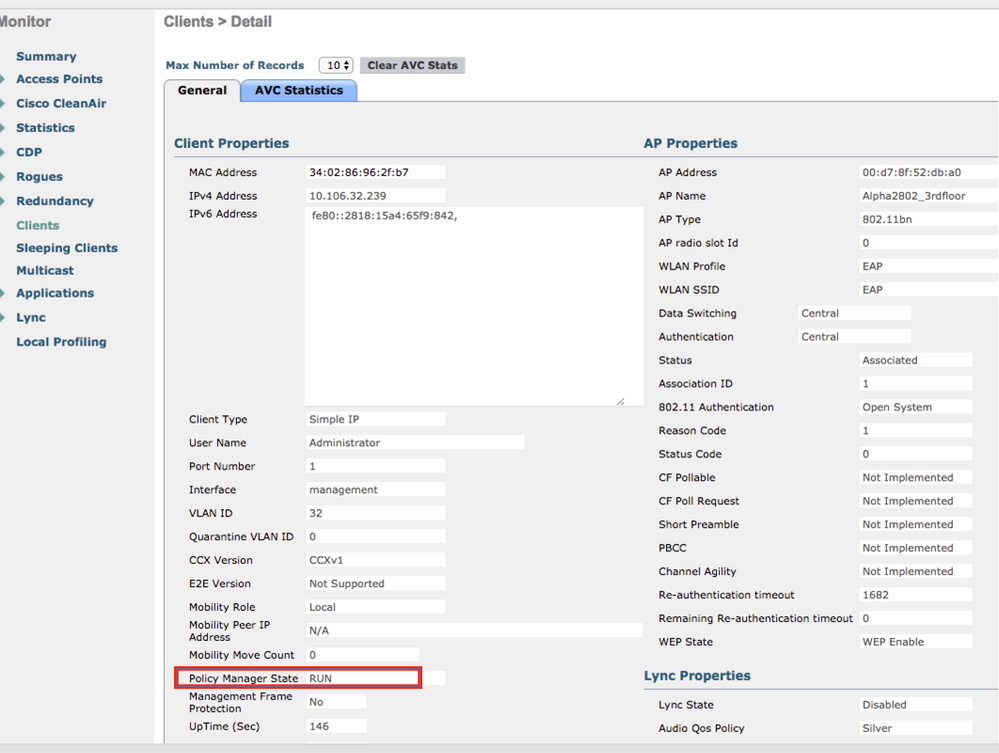

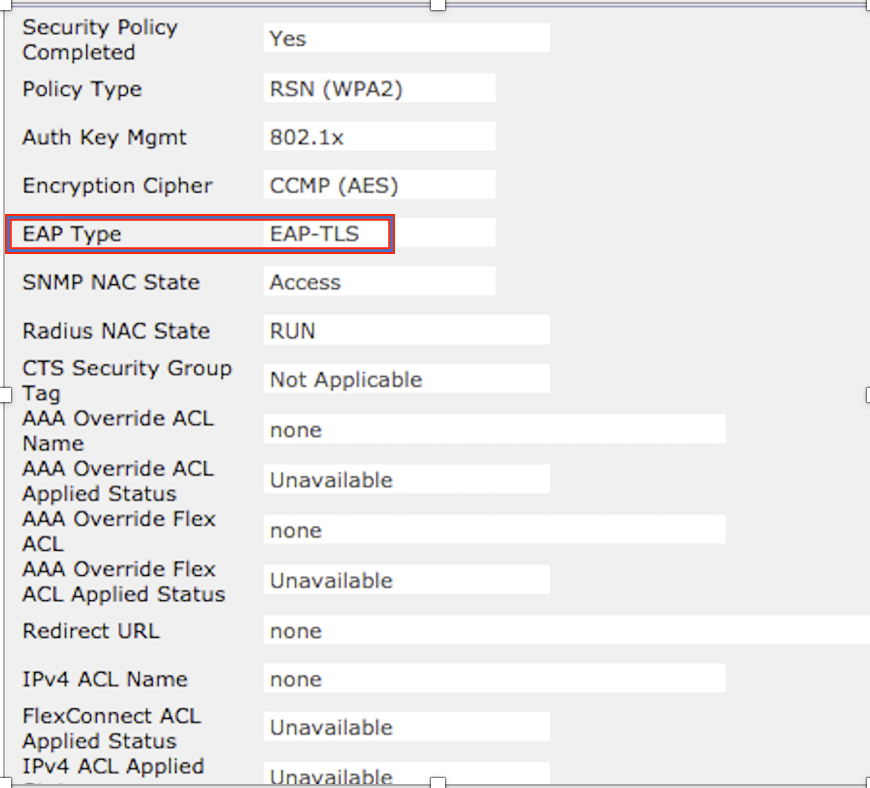

Etapa 1. O estado do gerenciador de políticas do cliente deve ser exibido como RUN. Isso significa que o cliente concluiu a autenticação, obteve o endereço IP e está pronto para passar o tráfego mostrado na imagem.

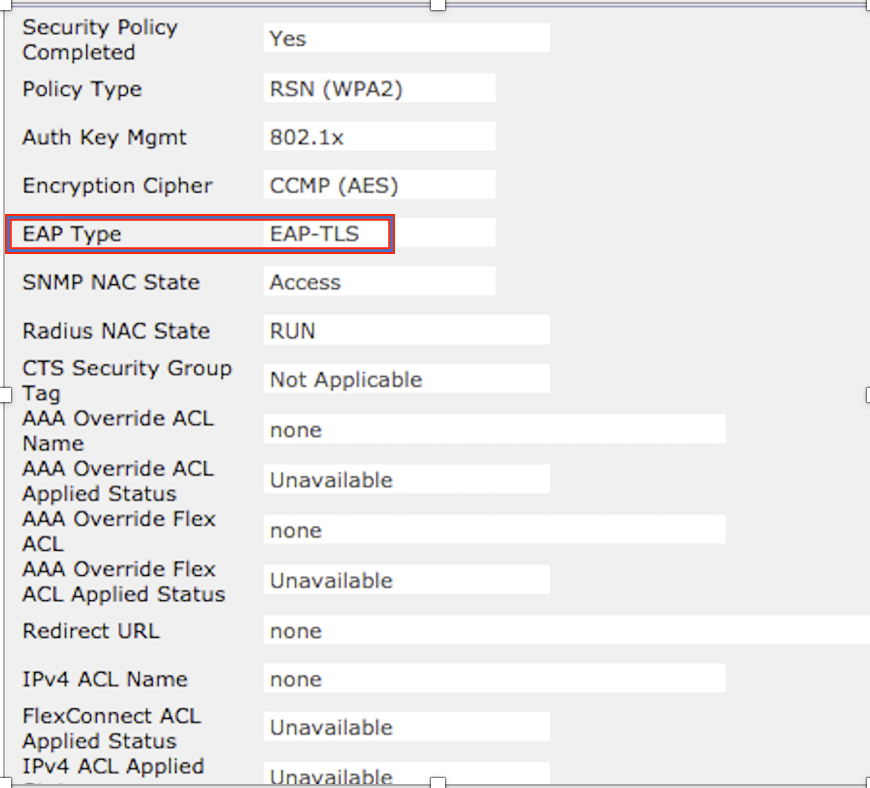

Etapa 2. Verifique também o método EAP correto no WLC na página de detalhes do cliente, conforme mostrado na imagem.

Etapa 3. Aqui estão os detalhes do cliente do CLI da controladora (saída cortada):

(Cisco Controller-Standby) >show client detail 34:02:86:96:2f:b7

Client MAC Address............................... 34:02:86:96:2f:b7

Client Username ................................. Administrator

AP MAC Address................................... 00:d7:8f:52:db:a0

AP Name.......................................... Alpha2802_3rdfloor

AP radio slot Id................................. 0

Client State..................................... Associated

Wireless LAN Id.................................. 5

Wireless LAN Network Name (SSID)................. EAP

Wireless LAN Profile Name........................ EAP

Hotspot (802.11u)................................ Not Supported

BSSID............................................ 00:d7:8f:52:db:a4

Connected For ................................... 48 secs

Channel.......................................... 1

IP Address....................................... 10.106.32.239

Gateway Address.................................. 10.106.32.1

Netmask.......................................... 255.255.255.0

Policy Manager State............................. RUN

Policy Type...................................... WPA2

Authentication Key Management.................... 802.1x

Encryption Cipher................................ CCMP-128 (AES)

Protected Management Frame ...................... No

Management Frame Protection...................... No

EAP Type......................................... EAP-TLS

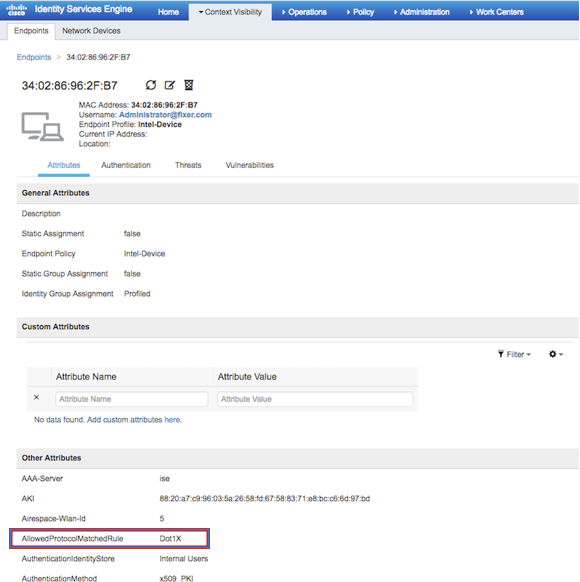

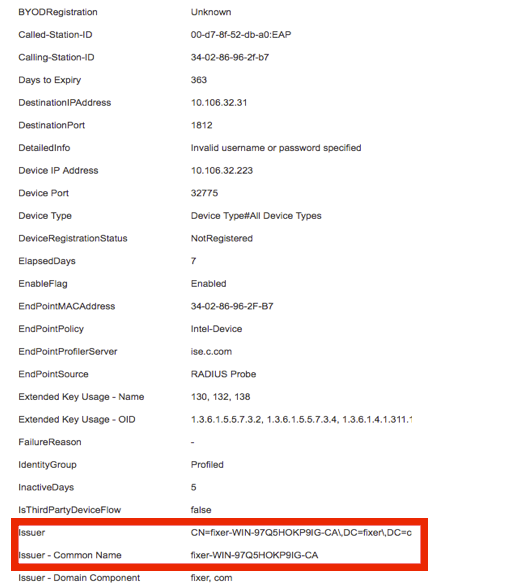

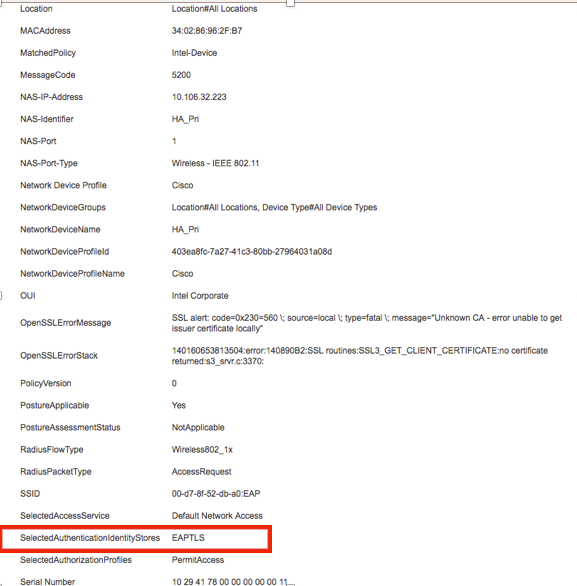

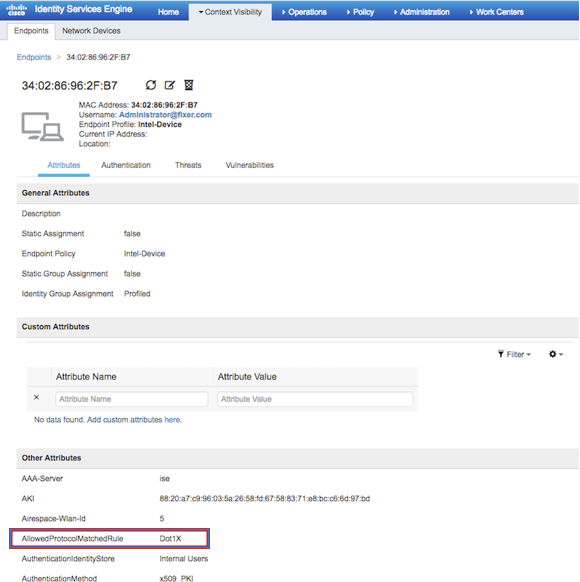

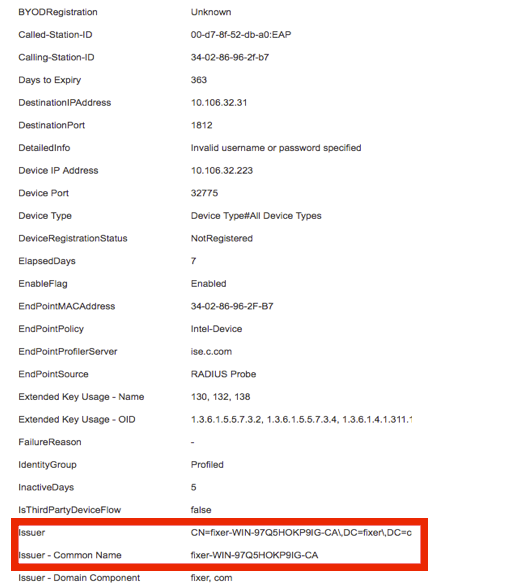

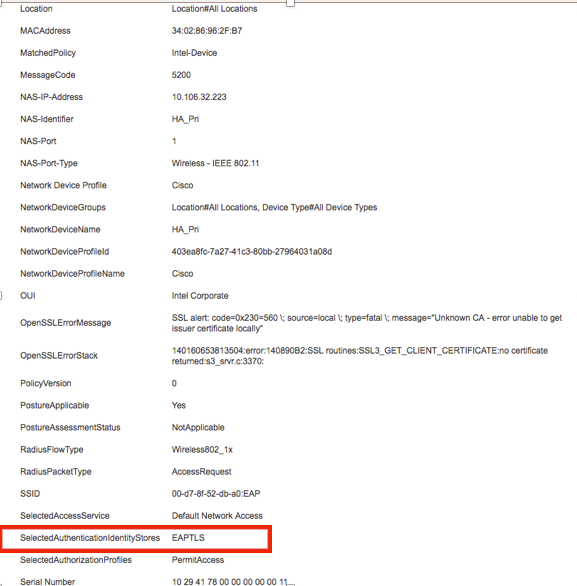

Etapa 4. No ISE, navegue até Visibilidade de contexto > Pontos finais > Atributos conforme mostrado nas imagens.

Troubleshooting

No momento, não há informações específicas disponíveis para solucionar problemas dessa configuração.

Feedback

Feedback