Configurar e solucionar problemas de integração segura entre CUCM e CUC

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

Este documento descreve a configuração, verificação e solução de problemas da conexão segura entre o servidor Cisco Unified Communication Manager (CUCM) e o servidor Cisco Unity Connection (CUC).

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento do CUCM.

Consulte o Guia de Segurança do Cisco Unified Communications Manager para obter mais detalhes.

Note: Ele deve ser definido para o modo misto para que a integração segura funcione corretamente.

A criptografia deve ser habilitada para Unity Connection 11.5(1) SU3 ou posterior.

Comando CLI "utils cuc encryption <enable/disable>"

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- CUCM versão 10.5.2.11900-3.

- CUC versão 10.5.2.11900-3.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Diagrama

Este diagrama explica brevemente o processo que ajuda a estabelecer uma conexão segura entre o CUCM e o CUC:

1. O Call Manager configura uma conexão TLS (Transport Layer Security) segura para o servidor CUC na porta 2443 Skinny Call Control Protocol (SCCP) ou no SIP (Session Initiation Protocol) 5061 no protocolo usado para integração.

2. O servidor CUC faz o download do arquivo CTL (Certificate Trust List) do servidor TFTP (processo único), extrai o certificado CallManager.pem e o armazena.

3. O servidor CUCM oferece o certificado Callmanager.pem que é verificado em relação ao certificado CallManager.pem obtido na etapa anterior. Além disso, o certificado CUC está sendo verificado em um certificado raiz CUC armazenado no CUCM. Observe que o certificado raiz deve ser carregado no CUCM pelo administrador.

4. Se a verificação dos certificados for bem-sucedida, uma conexão TLS segura é estabelecida. Essa conexão é usada para trocar a sinalização SCCP ou SIP criptografada.

5. O tráfego de áudio pode ser trocado como Real-time Transport Protocol (RTP) ou SRTP.

Note: Quando você estabelece uma comunicação TLS, o CUCM e o CUC usam autenticação mútua TLS. Consulte RFC5630 para obter mais informações.

Configurar - Tronco SIP seguro

Configurar CUC

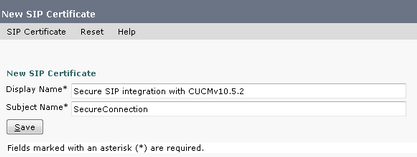

1. Adicionar certificado SIP

Navegue até CUC Administration > Telephony Integrations > Security > SIP Certificate > Add new

- Nome de exibição: <qualquer nome significativo>

- Nome do assunto: <qualquer nome, por exemplo, SecureConnection>

Observação: o nome do assunto deve corresponder ao nome do assunto X.509 no perfil de segurança do tronco SIP (configurado na etapa 1 da configuração do CUCM posteriormente neste documento).

Note: O certificado é gerado e assinado pelo certificado raiz CUC.

2. Criar novo sistema de telefone ou modificar o padrão

Navegue até Telephony Integration > Phone System. Você pode usar o sistema telefônico que já existe ou criar um novo.

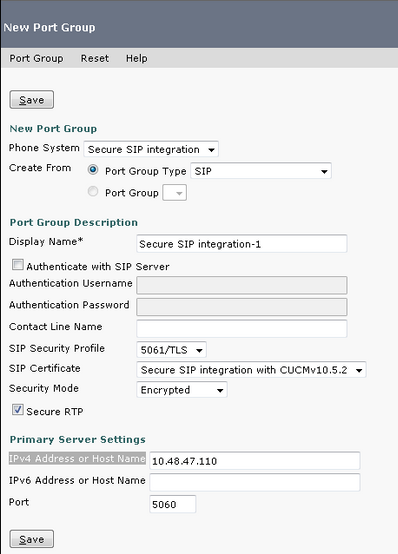

3. Adicionar um novo grupo de portas

Na página Opções básicas do sistema telefônico, na caixa suspensa Links relacionados, selecione Adicionar grupo de portas e selecione Ir. Na janela de configuração, insira estas informações:

- Sistema telefônico:

- Criar de: Tipo de grupo de portas SIP

- SIP Security Profile: 5061/TLS

- Certificado SIP:

- Modo de segurança: criptografado

- RTP seguro: verificado

- Endereço IPv4 ou nome do host:

Clique em Salvar.

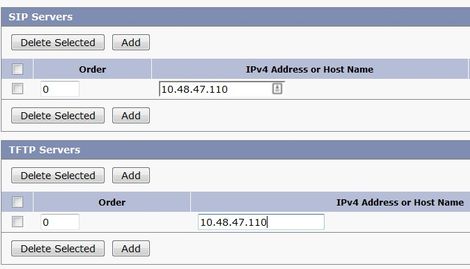

4. Editar servidores

Navegue para Editar > Servidores e adicione o servidor TFTP do cluster CUCM como mostrado nesta imagem.

Note: É importante fornecer o endereço TFTP correto. O servidor CUC faz o download do arquivo CTL desse TFTP conforme explicado.

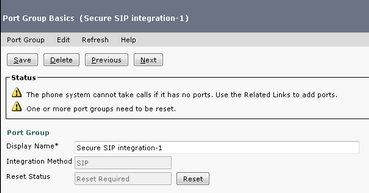

5. Redefina o grupo de portas

Volte para o Port Group Basics e redefina o grupo de portas conforme solicitado pelo sistema, como mostrado nesta imagem.

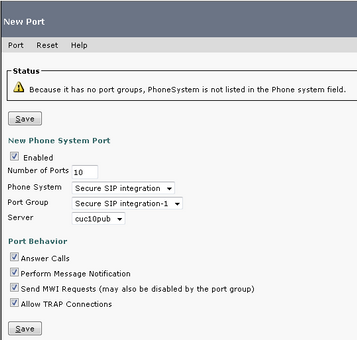

6. Adicionar portas de correio de voz

Na página Noções básicas do grupo de portas, na caixa suspensa Links relacionados, selecione Adicionar portas e selecione Ir. Na janela de configuração, insira estas informações:

- Habilitado: Verificado

- Número de portas:

- Sistema telefônico:

- Grupo de porta:

- Servidor:

- Comportamento da porta:

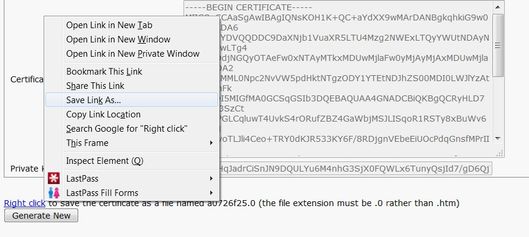

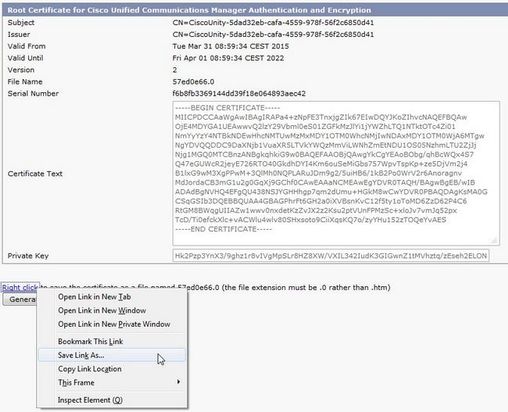

7. Fazer download do certificado raiz CUC

Navegue até Telephony Integrations > Security > Root Certificate, clique com o botão direito do mouse na URL para salvar o certificado como um arquivo chamado <filename>.0 (a extensão do arquivo deve ser .0 em vez de .htm)' e pressione save como mostrado nesta imagem.

Configurar CUCM

1. Configurar o perfil de segurança do tronco SIP para o tronco em direção ao CUC

Navegue até CUCM Administration > System > Security > SIP Trunk Security Profile > Add new

Certifique-se de que estes campos estejam preenchidos corretamente:

- Modo de segurança do dispositivo: criptografado

- Nome do assunto X.509: SecureConnection>

- Aceitar referência fora do diálogo: marcada

- Aceitar notificação não solicitada: marcada

- Aceitar substituir cabeçalho: marcado

Note: O nome do assunto do X.509 deve corresponder ao campo Nome do assunto no certificado SIP no servidor do Cisco Unity Connection (configurado na etapa 1 da configuração do CUC).

2. Configurar perfil SIP

Navegue até Device > Device Settings > SIP Profile se precisar aplicar qualquer configuração específica. Caso contrário, você pode usar o perfil SIP padrão.

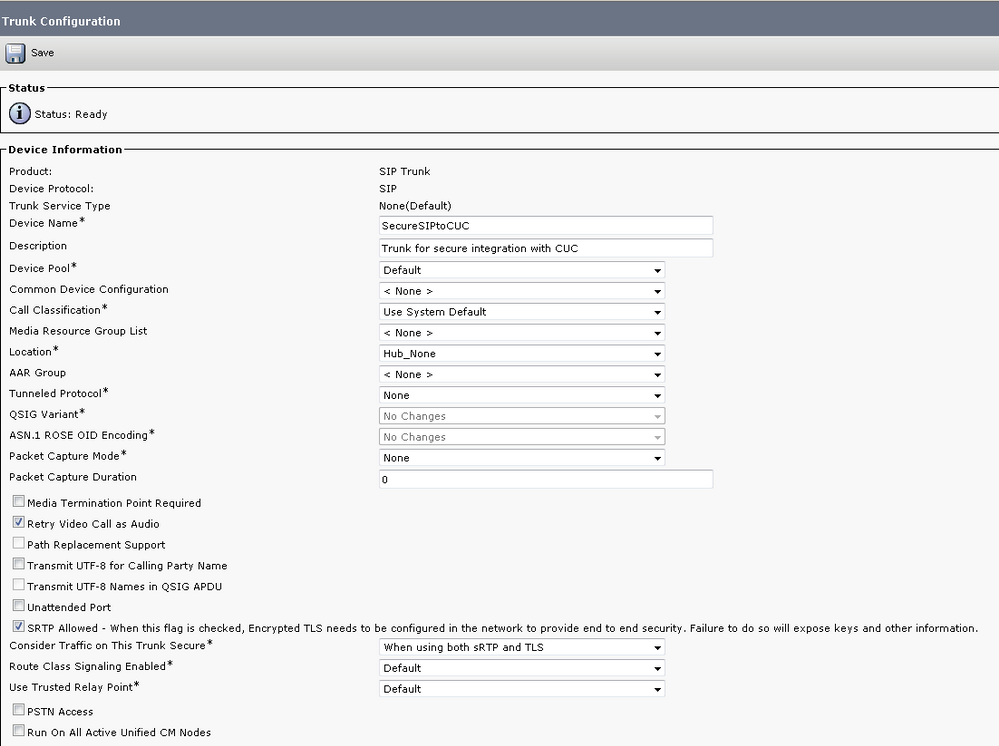

3. Criar tronco SIP

Vá para Dispositivo > Tronco > Adicionar novo.Crie um tronco SIP que será usado para a integração segura com o Unity Connection, como mostrado nesta imagem.

Na seção Informações do dispositivo da configuração de tronco, insira estas informações:

- Nome de dispositivo:

- Conjunto de dispositivos:

- SRTP permitido: verificado

Note: Verifique se o grupo do CallManager (na configuração do pool de dispositivos) contém todos os servidores configurados no CUC (Grupo de portas > Editar > Servidores).

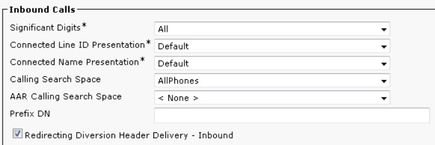

Na seção Chamadas de Entrada da configuração de tronco, insira estas informações:

- Espaço de pesquisa de chamada:

- Redirecionando entrega do cabeçalho de desvio - Entrada: marcada

Na saída Seção Chamadas da configuração do tronco, insira estas informações:

- Redirecionando a entrega do cabeçalho de desvio - Saída: verificado

Na seção SIP Information da configuração do tronco, insira estas informações:

- endereço de destino:

- Perfil de segurança do tronco SIP:

- Novo Roteamento do Espaço de Pesquisa de Chamada:

- Espaço de pesquisa de chamada fora de caixa de diálogo:

- Perfil SIP:

Ajuste outras configurações de acordo com seus requisitos.

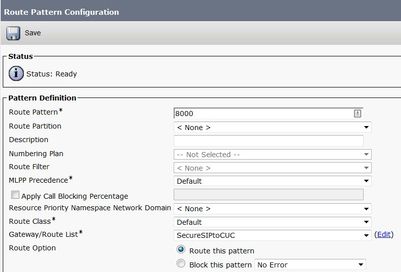

4. Criar um padrão de rota

Crie um padrão de rota que aponte para o tronco configurado (Roteamento de chamada > Rota/busca > Padrão de rota). A extensão inserida como um número de padrão de rota pode ser usada como um piloto de correio de voz. Insira esta informação:

- Padrão de rota:

- Lista de gateway/rota:

5. Crie um piloto de correio de voz

Crie um piloto de correio de voz para a integração (Recursos avançados > Correio de voz > Piloto de correio de voz). Insira estes valores:

- Número piloto do correio de voz:

- Espaço de pesquisa de chamada: que inclui partições que contêm o padrão de rota usado como piloto>

6. Criar perfil de correio de voz

Crie um perfil de correio de voz para vincular todas as configurações (Recursos avançados > Correio de voz > Perfil de correio de voz). Insira as seguintes informações:

- Piloto de correio de voz:

- Máscara da caixa de correio de voz:

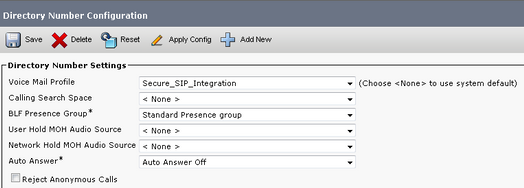

7. Atribuir perfil de correio de voz aos DNs

Atribua o perfil de correio de voz aos DNs destinados a usar uma integração segura. Não se esqueça de clicar no botão 'Aplicar configuração' após alterar as configurações de DN:

Navegue até: Roteamento de chamada > Número do diretório e altere o seguinte:

- Voice Mail Profile: Secure_SIP_Integration

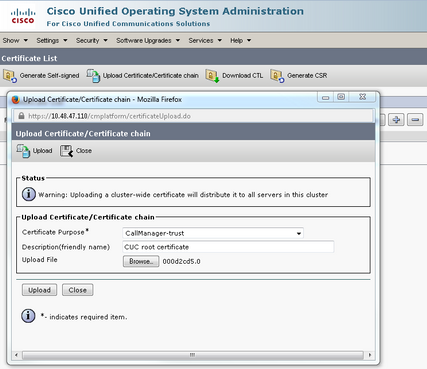

8. Carregar certificado raiz CUC como CallManager-trust

Navegue até OS Administration > Security > Certificate Management > Upload Certificate/Certificate Chain e carregue o certificado raiz CUC como CallManager-trust em todos os nós configurados para se comunicar com o servidor CUC.

Observação: o serviço Cisco CallManager precisa ser reiniciado após o upload do certificado para que o certificado tenha efeito.

Configurar portas SCCP seguras

Configurar CUC

1. Fazer download do certificado raiz CUC

Navegue até CUC Administration > Telephony Integration > Security > Root Certificate. Clique com o botão direito do mouse na URL para salvar o certificado como um arquivo chamado <filename>.0 (a extensão do arquivo deve ser .0 em vez de .htm)' e pressione Salvar:

2. Crie um sistema telefônico/modifique o que existe.

Navegue até Telephony Integration > Phone system. Você pode usar o sistema telefônico que já existe ou criar um novo.

3. Adicionar um novo grupo de portas SCCP

Na página Opções básicas do sistema telefônico, na caixa suspensa Links relacionados, selecione Adicionar grupo de portas e selecione Ir. Na janela de configuração, insira estas informações:

- Sistema telefônico:

- Tipo de grupo de portas: SCCP

- Prefixo do nome do dispositivo*: CiscoUM1-VI

- MWI no ramal:

- Ramal MWI desligado:

Note: Essa configuração deve corresponder à configuração no CUCM.

4. Editar servidores

Navegue até Edit > Servers e adicione o servidor TFTP do cluster CUCM.

Note: É importante fornecer o endereço TFTP correto. O servidor CUC faz o download do arquivo CTL desse TFTP conforme explicado.

5. Adicionar portas SCCP seguras

Na página Noções básicas do grupo de portas, na caixa suspensa Links relacionados, selecione Adicionar portas e selecione Ir. Na janela de configuração, insira estas informações:

- Habilitado: verificado

- Número de portas:

- Sistema telefônico:

- Grupo de porta:

- Servidor:

- Comportamento da porta:

- Modo de segurança: criptografado

Configurar CUCM

1. Adicionar portas

Navegar para Administração do CUCM > Recursos avançados > Configuração de porta de correio de voz > Adicionar novo.

Configure as portas de correio de voz SCCP como de costume. A única diferença está no modo de segurança do dispositivo na configuração de porta em que a opção Porta de correio de voz criptografado precisa ser selecionada.

2. Carregar certificado raiz CUC como CallManager-trust

Navegue até OS Administration > Security > Certificate Management > Upload Certificate/Certificate Chain e carregue o certificado raiz CUC como CallManager-trust em todos os nós configurados para se comunicar com o servidor CUC.

Observação: o serviço Cisco CallManager precisa ser reiniciado após o upload do certificado para que o certificado tenha efeito.

3. Configurar extensões de ativação/desativação de MWI (Message Waiting Information, informações de espera de mensagem)

Navegue até CUCM Administration > Advanced Features > Voice Mail Port Configuration e configure MWI On/Off Extensions. Os números MWI devem corresponder à configuração do CUC.

4. Criar piloto de correio de voz

Crie um piloto de correio de voz para a integração (Recursos avançados > Correio de voz > Piloto de correio de voz). Insira estes valores:

- Número piloto do correio de voz:

- Espaço de pesquisa de chamada: que inclui partições que contêm o padrão de rota usado como piloto>

5. Criar perfil de correio de voz

Crie um perfil de correio de voz para vincular todas as configurações (Recursos avançados > Correio de voz > Perfil de correio de voz). Insira esta informação:

- Piloto de correio de voz:

- Máscara da caixa de correio de voz:

6. Atribuir perfil de correio de voz aos DNs

Atribua o perfil de correio de voz aos DNs que pretendem usar uma integração segura. Clique no botão Apply Config depois que as configurações de DN forem alteradas:

Navegue até Roteamento de chamada > Número do diretório e altere para:

- Voice Mail Profile: Voicemail-profile-8000

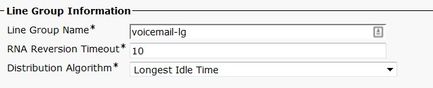

7. Criar um grupo de busca de correio de voz

a) Adicionar um novo grupo de linhas (Roteamento de chamadas > Rota/busca > Grupo de linhas)

b) Adicionar uma nova lista de busca de correio de voz (Roteamento de chamada > Rota/busca > Lista de busca)

c) Adicionar um novo piloto de busca (Roteamento de chamada > Rota/busca > piloto de busca)

Verificar

Verificação de portas SCCP

Navegue até CUCM Administration > Advance Features > Voice Mail > Voice Mail Ports e verifique o registro da porta.

Pressione o botão Correio de Voz no telefone para chamar o correio de voz. Você deve ouvir a saudação de abertura se o ramal do usuário não estiver configurado no sistema do Unity Connection.

Verificação de tronco SIP seguro

Pressione o botão Correio de Voz no telefone para chamar o correio de voz. Você deve ouvir a saudação de abertura se o ramal do usuário não estiver configurado no sistema do Unity Connection.

Como alternativa, você pode habilitar o keepalive das OPÇÕES SIP para monitorar o status do tronco SIP. Essa opção pode ser ativada no perfil SIP atribuído ao tronco SIP. Depois que isso estiver ativado, você poderá monitorar o status do tronco Sip por meio de Dispositivo > Tronco, como mostrado nesta imagem.

Verificação de chamada RTP segura

Verifique se o ícone de cadeado está presente em chamadas para o Unity Connection. Significa que o fluxo de RTP é criptografado (o perfil de segurança do dispositivo deve ser seguro para que funcione) como mostrado nesta imagem.

Troubleshoot

1. Dicas gerais de solução de problemas

Siga estas etapas para solucionar problemas da integração segura:

- Verificar a configuração.

- Verifique se todos os serviços relacionados estão em execução. (CUCM - CallManager, TFTP, CUC - Gerenciador de conversação)

- Certifique-se de que as portas necessárias para comunicação segura entre servidores estejam abertas na rede (porta TCP 2443 para integração SCCP e TCP 5061 para integração SIP).

- Se tudo isso estiver correto, continue com a coleta de rastreamentos.

2. Rastreios para coletar

Colete esses rastreamentos para solucionar problemas da integração segura.

- Captura de pacote do CUCM e CUC

- Rastreamentos do CallManager

- Rastreamentos do Cisco Conversation Manager

Consulte estes recursos para obter informações adicionais sobre:

Como fazer uma captura de pacote no CUCM:

Como ativar rastreamentos no servidor CUC:

Problemas comuns

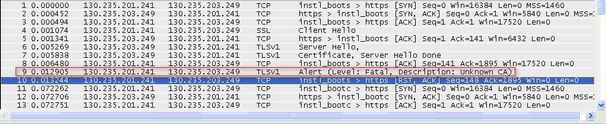

Caso 1: Não é possível estabelecer uma conexão segura (alerta de CA desconhecido)

Depois que a captura de pacote é coletada de um dos servidores, a Sessão TLS é estabelecida.

O cliente emitiu um alerta com um erro fatal de CA desconhecida para o servidor, apenas porque o cliente não pôde verificar o certificado enviado pelo servidor.

Há duas possibilidades:

1) O CUCM envia o alerta CA desconhecida

- Verifique se o certificado raiz atual do CUC está carregado no servidor que se comunica com o servidor CUC.

- Verifique se o serviço CallManager foi reiniciado no servidor correspondente.

2) O CUC envia o alerta CA desconhecida

- Verifique se o endereço IP TFTP foi inserido corretamente na configuração Port Group > Edit > Servers no servidor CUC.

- Verifique se o servidor TFTP do CUCM está acessível a partir do servidor do Connection.

- Verifique se o arquivo CTL no CUCM TFTP está atual (compare a saída de "show ctl" com os certificados conforme visto na página do OS Admin). Execute novamente o CTLClient, se não estiver.

- Reinicialize o servidor CUC OU exclua e recrie o grupo de portas para fazer o download do arquivo CTL do TFTP do CUCM.

Caso 2: Não é possível baixar o arquivo CTL do CUCM TFTP

Esse erro é visto nos rastreamentos do Gerenciador de conversas:

MiuGeneral,25,FAILED Port group 'PhoneSystem-1' attempt set InService(true), error retrieving server certificates.

MiuGeneral,25,Error executing tftp command 'tftp://10.48.47.189:69/CTLFile.tlv' res=68 (file not found on server)

MiuGeneral,25,FAILED Port group 'PhoneSystem-1' attempt set InService(true), error retrieving server certificates.

Arbiter,-1,Created port PhoneSystem-1-001 objectId='7c2e86b8-2d86-4403-840e-16397b3c626b' as ID=1

MiuGeneral,25,Port group object 'b1c966e5-27fb-4eba-a362-56a5fe9c2be7' exists

MiuGeneral,25,FAILED SetInService=true parent port group is out of service:

Solução:

1. Verifique duas vezes se o servidor TFTP está correto no grupo Porta > Editar > Configuração de servidores.

2. Verifique se o cluster CUCM está no modo seguro.

3. Verifique se o arquivo CTL existe no TFTP do CUCM.

Caso 3: As portas não se registram

Esse erro é visto nos rastreamentos do Gerenciador de conversas:

MiuSkinny,23,Failed to retrieve Certificate for CCM Server <CUCM IP Address>

MiuSkinny,23,Failed to extract any CCM Certificates - Registration cannot proceed. Starting retry timer -> 5000 msec

MiuGeneral,24,Found local CTL file [/tmp/aaaaaaaa-xxxx-xxxx-xxxx-xxxxxxxxxxxx.tlv]

MiuGeneral,25,CCMCertificateCache::RetrieveServerCertificates() failed to find CCM Server '<CUCM IP Address>' in CTL File

Solução:

1. Isso provavelmente se deve à incompatibilidade no checksum md5 do arquivo CTL no CUCM e CUC como resultado da regeneração de

certificados. Reinicie o servidor CUC para atualizar o arquivo CTL.

Como alternativa, você pode remover o arquivo CTL da raiz da seguinte maneira:

Exclua o arquivo CTL da pasta /tmp/ e redefina o grupo de portas. Você pode fazer uma soma de verificação md5 no arquivo

e compare antes de excluí-lo:

CUCM: [root@vfrscucm1 trust-certs]# md5sum /usr/local/cm/tftp/CTLFile.tlv

e5bf2ab934a42f4d8e6547dfd8cc82e8 /usr/local/cm/tftp/CTLFile.tlv

CUC: [root@vstscuc1 tmp]# cd /tmp

[root@vstscuc1 tmp]# ls -al *tlv

-rw-rw-r—. 1 cucsmgr cuservice 6120 fev 5 15:29 a31cefe5-9359-4cbc-a0f3-52eb870d976c.tlv

[root@vstscuc1 tmp]# md5sum a31cefe5-9359-4cbc-a0f3-52eb870d976c.tlv

e5bf2ab934a42f4d8e6547dfd8cc82e8 a31cefe5-9359-4cbc-a0f3-52eb870d976c.tlv

Além disso, você pode consultar este guia de solução de problemas:

Defeitos

CSCum48958 - CUCM 10.0 (o comprimento do endereço ip está incorreto)

CSCtn87264 - Falha na conexão TLS para portas SIP seguras

CSCur10758 - Não é possível limpar os certificados revogados do Unity Connection

CSCur10534 - Unity Connection 10.5 TLS/PKI Inter-op Redundante CUCM

CSCve47775 - Solicitação de recurso para um método para atualizar e revisar o arquivo CTLF do CUCM no CUC

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

02-Jun-2016 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Radoslav DrabikEngenheiro do TAC da Cisco

- Marek LeusEngenheiro do TAC da Cisco

- Michal MyszorEngenheiro do TAC da Cisco

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback