Regenerar Certificados No Unified Communications Manager

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve o procedimento para gerar novamente certificados no Unified Communications Manager.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Ferramenta de monitoramento em tempo real (RTMT)

- Guia de segurança do Cisco Unified Communications Manager

- Certificados CUCM

- Função de proxy da autoridade de certificação

Componentes Utilizados

A Cisco recomenda que você tenha estas ferramentas instaladas:

- Ferramenta de monitoramento em tempo real (RTMT)

- Informações baseadas no Cisco Unified Communications Manager (CUCM) versões 10.5, 12.0, 14.0, 15.0.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Este documento descreve o procedimento passo a passo sobre como gerar novamente certificados no Cisco Unified Communications Manager (CUCM) versão 8.X e mais recente. Consulte o Guia de segurança da versão específica.

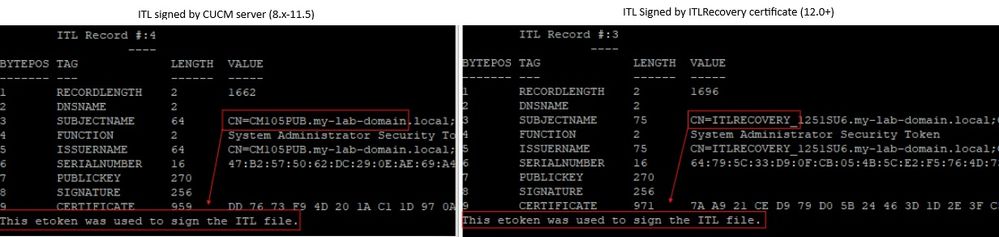

Communications Manager (CUCM) versão 8.X - 11.5.X o ITL é assinado pelo Certificado do Call Manager.

Communications Manager (CUCM) versão 12.0+ o ITL é assinado pelo Certificado ITLRecovery.

Interação de arquivos ITL e CTL

O Telefone IP da Cisco depende do arquivo CTL para saber sobre o modo de segurança de cluster (modo não seguro ou misto). O Arquivo CTL rastreia o modo de segurança de cluster incluindo o certificado do Unified Communications Manager no registro do Unified Communications Manager. O arquivo ITL também contém a indicação do modo de segurança de cluster.

Comparação de signatários de ITL

Comparação de signatários de ITL

Instalar a Ferramenta de Monitoramento em Tempo Real (RTMT)

- Baixe e instale a ferramenta RTMT do Call Manager.

- Navegue até Call Manager (CM) Administration: Application > Plugins > Find > Cisco Unified Real-Time Monitoring Tool - Windows > Download. Instalar e iniciar.

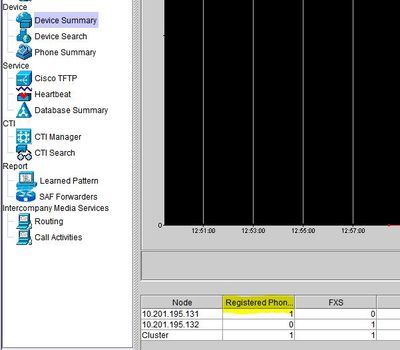

Monitorar endpoints com RTMT

- Inicie RTMT e insira o endereço IP ou o Nome de domínio totalmente qualificado (FQDN), depois username e password para acessar a ferramenta:

- Selecione a guia Voz/Vídeo.

- Selecione Device Summary.

- Esta seção identifica o número total de endpoints registrados e quantos cada nó contém.

- Monitore durante a redefinição do ponto de extremidade para garantir o registro antes da regeneração do próximo certificado.

Dica: o processo de regeneração de alguns certificados pode afetar os pontos de extremidade. Considere um plano de ação após o horário comercial regular devido à necessidade de reiniciar os serviços e reinicializar os telefones. Verifique o registro do telefone via RTMT antes, durante e depois que o processo for altamente recomendado. Você só precisará reiniciar os serviços se eles estiverem em execução no servidor.

Aviso: os pontos de extremidade que atualmente possuem uma incompatibilidade de ITL (ITL inválido) podem ter problemas de registro após este processo. Para dispositivos com um ITL inválido, a exclusão do ITL no endpoint é uma solução de prática recomendada típica após o processo de regeneração ser concluído e todos os outros telefones terem sido registrados. Revise modelos de telefone específicos sobre como excluir certificados ITL/CTL (Segurança).

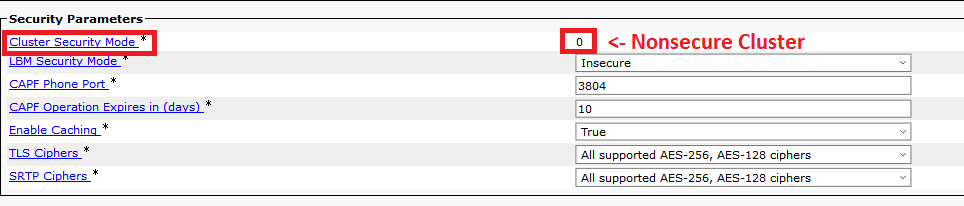

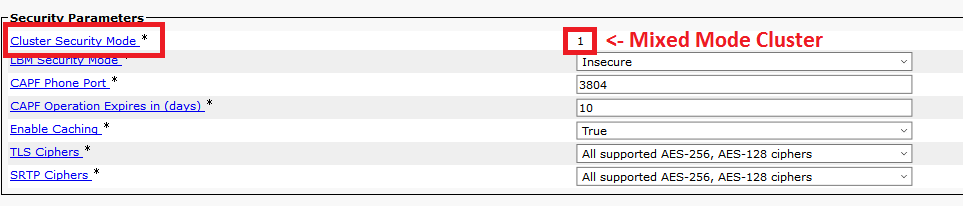

Identificar Modo de Segurança de Cluster

- Navegue até Administração do CM: Sistema > Parâmetros do Enterprise > Parâmetros de Segurança > Modo de Segurança do Cluster.

ITL e CTL

- A Lista de Confiança Inicial (ITL) contém a função de certificado para TFTP do Call Manager, ITLRecovery e todos os certificados TVS no cluster. Ele também contém a CAPF (Certificate Authority Proxy Function) se o serviço estiver em execução. A partir da versão 12.0, o ITL é assinado pelo certificado ITLRecovery. Você pode ver isso fazendo login na CLI e inserindo o comando show itl. Antes da versão 12.0, o ITL era assinado pelo certificado do Call Manager.

- A CTL contém entradas para os serviços System Administrator Security Token (SAST), Cisco CallManager e Cisco TFTP que são executados no mesmo servidor, CAPF, ITLRecovery, servidor(es) TFTP e firewall Adaptive Security Appliance (ASA). A TVS não é referenciada na CTL. A lista de certificados confiáveis (CTL) será fornecida aos pontos finais se o serviço, Cisco CTL Provider, estiver em execução.

- A partir do CUCM 14SU(3), o serviço Cisco CTL Provider não oferece mais suporte a Tokens CTL, e Tokenless é o método padrão suportado.

Impacto pelo armazenamento de certificados

É essencial para a funcionalidade bem-sucedida do sistema ter todos os certificados atualizados no cluster CUCM. Se os certificados expirarem ou forem inválidos, poderão afetar significativamente a funcionalidade normal do sistema. O impacto pode variar dependendo da configuração do sistema. Uma lista de serviços para os certificados específicos que são inválidos ou expiraram é mostrada aqui:

CallManager.pem

- Telefones criptografados/autenticados não registram.

- O Trivial File Transfer Protocol (TFTP) não é confiável (os telefones não aceitam arquivos de configuração assinados e/ou arquivos ITL).

- Os serviços telefônicos podem ser afetados.

- Troncos SIP (Secure Session Initiation Protocol) ou recursos de mídia (pontes de conferência, Media Termination Point (MTP), Xcoders e assim por diante) não se registram nem funcionam.

- A solicitação AXL falhará.

Tomcat.pem

- Os telefones não podem acessar serviços HTTPs hospedados no nó CUCM, como o diretório corporativo.

- O CUCM pode ter vários problemas da Web, como a impossibilidade de acessar páginas de serviço de outros nós no cluster.

- Problemas de Mobilidade de Ramal (EM) ou Mobilidade de Ramal Através de Cluster.

- Logon Único (SSO)

- Zona de passagem do Expressway inoperante (Verificação TLS ativada).

- Se o Unified Contact Center Express (UCCX) estiver integrado, devido à alteração de segurança do CCX 12.5, será necessário carregar o certificado Tomcat do CUCM (autoassinado) ou o certificado raiz e intermediário do Tomcat (para CA assinado) no armazenamento tomcat-trust do UCCX, já que ele afeta os logons do desktop Finesse.

CAPF.pem

- Este certificado é usado para emitir LSC para os endpoints (exceto modo CAPF online e offline), VPN do telefone, 802.1x e Proxy do telefone.

- A partir do Unified Communications Manager Versão 11.5(1) SU1, todos os certificados LSC emitidos pelo serviço CAPF são assinados com algoritmo SHA-256.

- Configuração de autenticação e criptografia para CTI, JTAPI e TAPI.

IPSec.pem

- O Sistema de recuperação de desastres (DRS)/Estrutura de recuperação de desastres (DRF) não funciona corretamente.

- Túneis IPsec para Gateway (GW) ou para outros clusters CUCM não funcionam.

Serviço de verificação de confiança (TVS)

O Serviço de Verificação de Confiança (TVS) é o principal componente da Segurança por padrão. O TVS permite que os Cisco Unified IP Phones autentiquem servidores de aplicativos, como serviços EM, diretório e MIDlet, quando o HTTPS é estabelecido.

A TVS oferece estes recursos:

- Escalabilidade - Os recursos do telefone IP Cisco Unified não são afetados pelo número de certificados confiáveis.

- Flexibilidade - Adição ou remoção de certificados confiáveis são refletidas automaticamente no sistema.

- Segurança por padrão - Os recursos de segurança de sinal e não mídia fazem parte da instalação padrão e não exigem intervenção do usuário.

ITLRecovery (Serviço de Verificação de Confiança)

- 8.X - 11.5 Recuperação de telefones com ITL incompatível, migração de telefone e EMCC para CUCM 12.0+.

- 12.0+ Usado em SSO, EMCC e assinante principal de ITL/CTL.

- 12.5+ A recuperação de ITL é gerada somente pelo Publicador.

Gerente de certificado Suporte ECDSA

No Unified Communications Manager Release 11.0, o gerenciador de certificado suporta a geração de certificados ECDSA autoassinados e a solicitação de assinatura de certificado (CSR) ECDSA. Versões anteriores do Unified Communications Manager suportavam apenas certificado RSA. No entanto, o Unified Communications Manager Versão 11.0 em diante, o certificado CallManager-ECDSA foi adicionado junto com o certificado RSA existente.

Ambos os certificados CallManager e CallManager-ECDSA compartilham o armazenamento de confiança de certificado comum — CallManager-Trust. O Unified Communications Manager carrega esses certificados neste repositório de confiança.

Certificado de identidade assinado de CA de terceiros

Observação: Terceiros podem significar Autoridade de Certificação (CA) interna ou fontes externas como Go-Daddy, Verisign e outras. O certificado de identidade é o certificado do servidor para a folha específica (Tomcat, Call Manager, etc.).

- Navegue até cada servidor do cluster (em guias separadas do navegador da Web, a menos que você esteja criando o CSR de várias SANs) e comece com o editor, com o sucesso de cada assinante. Navegue até Cisco Unified OS Administration > Security > Certificate Management.

- Selecione Gerar CSR.

- Selecione o menu suspenso Certificate Purpose e selecione o certificado.

- Selecione o tipo de distribuição. Servidor único ou multiservidor (SAN).

- O multiservidor (SAN) inclui todos os nós CUCM e CUPs na seção SANs.

- Selecione Gerar.

- Faça o download do CSR e forneça à sua Autoridade de certificação.

- Depois de receber o certificado assinado, carregue os certificados por ordem de cadeia.

- Carregue a RAIZ como um certificado confiável.

- Carregue o Intermediário como um certificado confiável.

- Carregue o certificado assinado como o tipo de certificado.

- Reinicie os serviços apropriados identificados no pop-up.

Processo de Regeneração de Certificado

Observação: todos os endpoints precisam ser ativados e registrados antes da regeneração de certificados. Caso contrário, os telefones não conectados exigem a remoção do ITL.

Certificado Tomcat

O processo de regeneração de Tomcat e Tomcat-ECDSA é idêntico, incluindo reinicializações de serviço.

Identificar se os certificados de terceiros estão em uso:

- Navegue até cada servidor do cluster (em guias separadas do navegador da Web) e comece com o editor, prosseguido por cada assinante. Navegue para Cisco Unified OS Administration > Segurança > Gerenciamento de Certificado > Localizar.

- Observe a partir da coluna Descrição se o Tomcat afirmar Certificado autoassinado gerado pelo sistema. Se o Tomcat for assinado por terceiros, use o link fornecido e execute essas etapas após a regeneração do Tomcat.

- Certificados assinados de terceiros, consulte CUCM Uploading CCMAdmin Web GUI Certificates.

- Selecione Localizar para mostrar todos os certificados:

- Selecione o comando Find Tomcat Pem.

- Uma vez aberto, selecione Regenerar e aguarde até ver o pop-up Êxito, depois feche o pop-up ou volte e selecione Localizar/Lista.

- Continue com cada Assinante subsequente, execute o mesmo procedimento na etapa 2 e conclua em todos os Assinantes em seu cluster.

- Depois que todos os nós tiverem gerado novamente o certificado Tomcat, reinicie o serviço tomcat em todos os nós. Comece com o editor e continue com os assinantes.

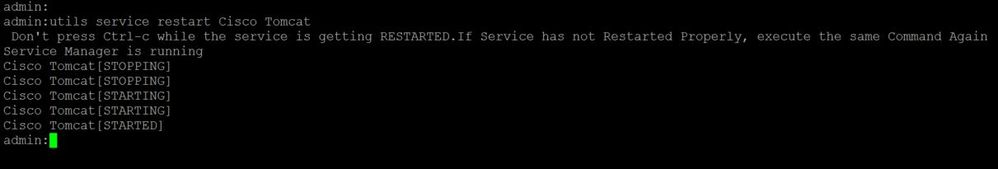

- Para reiniciar o Tomcat, você precisa abrir uma sessão CLI para cada nó e executar o comando utils service restart Cisco Tomcat.

5. Essas etapas são usadas no ambiente CCX, se aplicável:

- Se o certificado autoassinado for usado, carregue os certificados Tomcat de todos os nós do cluster CUCM para o armazenamento confiável do Unified CCX Tomcat.

- Se for usado um certificado assinado de CA ou um certificado assinado de CA particular, carregue o certificado de CA raiz do CUCM no armazenamento confiável Unified CCX Tomcat.

- Reinicie os servidores conforme mencionado no documento de regeneração de certificado do CCX.

Referências adicionais:

- Guia de gerenciamento de certificado da solução UCCX

- Utilitário de verificação de integridade do Unified CCX

Certificado IPSEC

Observação: CUCM/Instant Messaging and Presence (IM&P) antes da versão 10.X, o DRF Master Agent é executado no CUCM Publisher e no IM&P Publisher. O serviço DRF Local é executado nos assinantes, respectivamente. Versões 10.X e posteriores, o Agente DRF Master é executado somente no Editor do CUCM e no serviço DRF Local em Assinantes do CUCM e Editor e Assinantes do IM&P.

Observação: o Sistema de recuperação de desastres usa uma comunicação baseada em Secure Socket Layer (SSL) entre o Master Agente e o Agente local para autenticação e criptografia de dados entre os nós de cluster do CUCM. O DRS usa os certificados IPSec para sua criptografia de chave pública/privada. Lembre-se de que se você excluir o arquivo de armazenamento confiável IPSEC (hostname.pem) da página Gerenciamento de certificados, o DRS não funcionará como esperado. Se você excluir o arquivo IPSEC-trust manualmente, deverá carregar o certificado IPSEC no armazenamento IPSEC-trust. Para obter mais detalhes, consulte a página de ajuda do gerenciamento de certificados nos Guias de Segurança do Cisco Unified Communications Manager.

- Navegue até cada servidor do cluster (em guias separadas do navegador da Web) e comece com o editor, sucedido por cada assinante. Navegue para Cisco Unified OS Administration > Segurança > Gerenciamento de Certificado > Localizar.

- Selecione o

IPSEC PEMCertificado. - Uma vez aberto, selecione Regenerar e aguarde até ver o pop-up Êxito, depois feche o pop-up ou volte e selecione Localizar/Lista.

- Selecione o

- Continue com os Assinantes subsequentes; execute o mesmo procedimento na etapa 1 e conclua em todos os assinantes em seu cluster.

- Depois que todos os nós tiverem gerado novamente o certificado IPSEC, reinicie os serviços.

- Navegue até o editor Cisco Unified Serviceability.

- Cisco Unified Serviceability > Ferramentas > Centro de controle - Serviços de rede

- Selecione Restart no Cisco DRF Master Service.

- Quando a reinicialização do serviço for concluída, selecione Restart no Cisco DRF Local Service no editor, continue com os assinantes e selecione Restart no Cisco DRF Local.

- Navegue até o editor Cisco Unified Serviceability.

O certificado IPSEC.pem no editor deve ser válido e estar presente em todos os assinantes como repositórios confiáveis IPSEC. O certificado IPSEC.pem do assinante não está presente no editor como IPSEC-trust em uma implantação padrão. Para verificar a validade, compare os números de série no certificado IPSEC.pem do PUB com IPSEC-trust nos SUBs. Eles devem coincidir.

Certificado CAPF

Observação: a partir do CUCM 14, o certificado CAPF só pode ser encontrado no Publicador.

Aviso: antes de continuar, verifique se você identificou se o cluster está no modo misto. Consulte a seção Identificar o Modo de Segurança de Cluster.

- Navegue até Cisco Unified CM Administration > System > Enterprise Parameters.

- Verifique a seção Parâmetros de Segurança e se o Modo de Segurança de Cluster está definido como 0 ou 1. Se o valor for 0, o cluster estará no Modo Não Seguro. Se for 1, o cluster estará no modo misto e você precisará atualizar o arquivo CTL antes da reinicialização dos serviços. Consulte Links de token e sem token.

- Navegue até cada servidor do cluster (em guias separadas do navegador da Web) começando pelo editor e, em seguida, para cada assinante. Navegue para Cisco Unified OS Administration > Segurança > Gerenciamento de Certificado > Localizar.

- Selecione o certificado

CAPF PEM. - Uma vez aberto, selecione Regenerar e aguarde até ver o pop-up Êxito, depois feche o pop-up ou volte e selecione Localizar/Lista.

- Selecione o certificado

- Continue com os assinantes subsequentes; execute o mesmo procedimento na etapa 2 e conclua em todos os assinantes do cluster.

- Se o cluster estiver no modo misto ou se a lista de certificados confiáveis estiver sendo usada para 802.1X, você deverá atualizar a lista de certificados confiáveis antes de continuar.

- Efetue login no CLI do Publicador e insira o comando utils ctl update CTLFile.

- Reinicie todos os telefones criptografados e autenticados para que a atualização do arquivo CTL entre em vigor.

- Se o cluster estiver no modo misto ou se a lista de certificados confiáveis estiver sendo usada para 802.1X, você deverá atualizar a lista de certificados confiáveis antes de continuar.

- Depois que todos os nós tiverem gerado novamente o certificado CAPF, reinicie os serviços.

- Navegue até o editor Cisco Unified Serviceabillity.

- Cisco Unified Serviceability > Ferramentas > Centro de controle - Serviços de recursos.

- Selecione o editor e selecione Reiniciar no Cisco Certificate Authority Proxy Function Service, somente se ativo.

- Navegue até o editor Cisco Unified Serviceabillity.

- Navegue até Cisco Unified Serviceability > Tools > Control Center - Network Services.

- Comece com o editor e continue com os assinantes, selecione Reiniciar no Cisco Trust Verification Service.

- Navegue até Cisco Unified Serviceability > Tools > Control Center - Feature Services.

- Comece com o editor e continue com os assinantes. Reinicie o Cisco TFTP Service, onde o status mostra Iniciado.

- Reinicializar todos os telefones:

- Opção 1

- Administração do Cisco Unified CM > Sistema > Parâmetros corporativos

- Selecione Reset e, em seguida, você verá um pop-up com a instrução "Você está prestes a redefinir todos os dispositivos no sistema. Esta ação não pode ser desfeita. Continue?", selecione OK e Reset.

- Este método redefine TODOS os componentes no Call Manager.

- Opção 2

- Cisco Unified CM Administration > Administração em massa > Telefones > Atualizar telefones > Consulta

- A busca pelo nome do dispositivo começa com SEP > Avançar > Redefinir telefones > Executar imediatamente.

Os telefones agora são redefinidos. Monitore suas ações por meio da ferramenta RTMT para garantir que a redefinição tenha sido bem-sucedida e que os dispositivos se registrem novamente no CUCM. Aguarde a conclusão do registro do telefone antes de prosseguir para o próximo certificado. Esse processo de registro de telefones pode levar algum tempo. Observe que os dispositivos que tinham ITLs inválidos antes do processo de regeneração não se registram novamente no cluster até que ele seja removido.

Certificado do CallManager

O processo de regeneração do CallManager e do CallManager-ECDSA é idêntico, incluindo reinicializações de serviço.

Aviso: antes de continuar, verifique se você identificou se o cluster está no modo misto. Consulte a seção Identificar o Modo de Segurança de Cluster.

Aviso: Não gere novamente os certificados CallManager.PEM e TVS.PEM ao mesmo tempo nas versões 8.x-11.5, ou se o ITL estiver assinado pelo certificado do Call Manager. Isso causa uma incompatibilidade irrecuperável com o ITL instalado nos pontos de extremidade que exigem a remoção do ITL de TODOS os pontos de extremidade no cluster ou a restauração do DRS para iniciar as atualizações de certificado novamente.

- Navegue até Cisco Unified CM Administration > System > Enterprise Parameters:

- Verifique a seção Parâmetros de Segurança e se o Modo de Segurança de Cluster está definido como 0 ou 1. Se o valor for 0, o cluster estará no Modo Não Seguro. Se for 1, o cluster estará no modo misto e você precisará atualizar o arquivo CTL antes da reinicialização dos serviços. Consulte Links de token e sem token.

- Navegue até cada servidor do cluster (em guias separadas do navegador da Web) começando pelo editor e, em seguida, para cada assinante. Navegue para Cisco Unified OS Administration > Segurança > Gerenciamento de Certificado > Localizar.

- Selecione o certificado PEM do CallManager.

- Uma vez aberto, selecione Regenerar e aguarde até ver o pop-up Êxito, depois feche o pop-up ou volte e selecione Localizar/Lista.

- Continue com os assinantes subsequentes; execute o mesmo procedimento na etapa 2 e conclua em todos os assinantes do cluster.

- Se o cluster estiver no Modo Misto ou se a CTL estiver sendo usada para 802.1X, você deverá atualizar a CTL antes de continuar.

- Efetue login no CLI do Publicador e insira o comando utils ctl update CTLFile.

- Reinicie todos os telefones criptografados e autenticados para que a atualização do arquivo CTL entre em vigor.

- Se o cluster estiver no Modo Misto ou se a CTL estiver sendo usada para 802.1X, você deverá atualizar a CTL antes de continuar.

- Faça login no Publisher Cisco Unified Serviceability:

- Navegue até Cisco Unified Serviceability > Tools > Control Center - Feature Services.

- Comece com o editor e continue com os assinantes; reinicie apenas o Cisco CallManager Service onde o status é Iniciado.

- Navegue até Cisco Unified Serviceability > Tools > Control Center - Feature Services.

- Comece com o Publicador, continue com os assinantes e reinicie o Cisco CTIManager Service, onde o status mostra Iniciado.

- Navegue até Cisco Unified Serviceability > Tools > Control Center - Network Service.

- Comece com o Publicador, continue com os assinantes e reinicie o Cisco Trust Verification Service.

- Navegue para Cisco Unified Serviceability > Ferramentas > Centro de controle - Serviços de recurso.

- Comece com o Publicador e, em seguida, continue com os assinantes. Reinicie o Cisco TFTP Service, onde o status mostra Iniciado.

- Reinicializar todos os telefones:

- Opção 1

- Administração do Cisco Unified CM > Sistema > Parâmetros corporativos

- Selecione Reset e, em seguida, você verá um pop-up com a instrução "Você está prestes a redefinir todos os dispositivos no sistema. Esta ação não pode ser desfeita. Continue?", selecione OK e Reset.

- Este método redefine TODOS os componentes no Call Manager.

- Opção 2

- Cisco Unified CM Administration > Administração em massa > Telefones > Atualizar telefones > Consulta

- A busca pelo nome do dispositivo começa com SEP > Avançar > Redefinir telefones > Executar imediatamente

Os telefones agora são redefinidos. Monitore suas ações por meio da ferramenta RTMT para garantir que a redefinição tenha sido bem-sucedida e que os dispositivos se registrem novamente no CUCM. Aguarde a conclusão do registro do telefone antes de prosseguir para o próximo certificado. Esse processo de registro de telefones pode levar algum tempo. Observe que os dispositivos que tinham ITLs inválidos antes do processo de regeneração não são registrados novamente no cluster até que o ITL seja removido.

Certificado TVS

Aviso: Não gere novamente os certificados CallManager.PEM e TVS.PEM ao mesmo tempo nas versões 8.x-11.5, ou se o ITL estiver assinado pelo certificado do Call Manager. Isso causa uma incompatibilidade irrecuperável com o ITL instalado nos pontos de extremidade que exigem a remoção do ITL de TODOS os pontos de extremidade no cluster ou a restauração do DRS para iniciar as atualizações de certificado novamente.

Observação: o TVS autentica certificados em nome do Call Manager. Regenerar este certificado por último.

Navegue até cada servidor do cluster (em guias separadas do navegador da Web) começando pelo editor e, em seguida, para cada assinante. Navegue para Cisco Unified OS Administration > Segurança > Gerenciamento de Certificado > Localizar.

- Selecione o certificado TVS pem.

- Uma vez aberto, selecione Regenerar e aguarde até ver o pop-up Êxito e depois feche o pop-up ou volte e selecione Localizar/Lista.

- Continue com os assinantes subsequentes; execute o mesmo procedimento na etapa 1 e conclua em todos os assinantes do cluster.

- Depois que todos os nós tiverem gerado novamente o certificado TVS, reinicie os serviços:

- Faça login no Publisher Cisco Unified Serviceability.

- Navegue até Cisco Unified Serviceability > Ferramentas > Centro de controle - Serviços de rede

- No editor, selecione Reiniciar no Cisco Trust Verification Service.

- Quando a reinicialização do serviço for concluída, continue com os assinantes e reinicie o Cisco Trust Verification Service.

- Faça login no Publisher Cisco Unified Serviceability.

- Depois que todos os nós tiverem gerado novamente o certificado TVS, reinicie os serviços:

- Comece com o Publisher,ou continue com os assinantes, reinicie o Cisco TFTP Service, onde o status mostra Iniciado.

- Reinicializar todos os telefones:

- Opção 1

- Administração do Cisco Unified CM > Sistema > Parâmetros corporativos

- Selecione Reset e, em seguida, você verá um pop-up com a instrução "Você está prestes a redefinir todos os dispositivos no sistema. Esta ação não pode ser desfeita. Continue?", selecione OK e Reset.

- Este método redefine TODOS os componentes no Call Manager.

- Opção 2

- Cisco Unified CM Administration > Administração em massa > Telefones > Atualizar telefones > Consulta

- A busca pelo nome do dispositivo começa com SEP > Avançar > Redefinir telefones > Executar imediatamente.

Os telefones agora são redefinidos. Monitore suas ações por meio da ferramenta RTMT para garantir que a redefinição tenha sido bem-sucedida e que os dispositivos se registrem novamente no CUCM. Aguarde a conclusão do registro do telefone antes de prosseguir para o próximo certificado. Esse processo de registro de telefones pode levar algum tempo. Observe que os dispositivos que tinham ITLs inválidos antes do processo de regeneração não são registrados novamente no cluster até que o ITL seja removido.

Certificado ITLRecovery

Observação: o certificado ITLRecovery é usado quando os dispositivos perdem seu status confiável. O certificado aparece no ITL e CTL (quando o provedor CTL está ativo, bug Cisco IDCSCwf85275).

A partir do 12.5+, o ITLRecovery é um único certificado gerado pelo editor e distribuído aos assinantes.

Se os dispositivos perderem seu status de confiança, você poderá usar o comando utils itl reset localkey para clusters não seguros e o comando utils ctl reset localkey para clusters de modo misto. Leia o guia de segurança da versão do Call Manager para se familiarizar com o uso do certificado ITLRecovery e o processo necessário para recuperar o status confiável.

Se o cluster tiver sido atualizado para uma versão que suporte um comprimento de chave de 2048, e os certificados do servidor de clusters tiverem sido regenerados para 2048, e o ITLRecovery não tiver sido regenerado e for atualmente um comprimento de chave de 1024, o comando de recuperação de ITL falhará e o método ITLRecovery não será usado.

- Navegue até cada servidor do cluster (em guias separadas do navegador da Web) começando pelo editor e, em seguida, para cada assinante. Navegue para Cisco Unified OS Administration > Segurança > Gerenciamento de Certificado > Localizar.

- Selecione o certificado ITLRecovery pem.

- Uma vez aberto, selecione Regenerar e aguarde até ver o pop-up Êxito e depois feche o pop-up ou volte e selecione Localizar/Lista.

- Após a regeneração de ITLRecovery para o certificado ITLRecovery, os serviços precisam ser reiniciados.

- Se o cluster estiver no Modo Misto ou a lista de certificados confiáveis estiver sendo usada para 802.1X, você deverá atualizar a lista de certificados confiáveis antes de continuar.

- Efetue login no CLI do Publicador e insira o comando utils ctl update CTLFile.

- Reinicie todos os telefones criptografados e autenticados para que a atualização do arquivo CTL entre em vigor.

- Fazer logon no Publisher

Cisco Unified Serviceability.- Navegue até Cisco Unified Serviceability > Tools > Control Center - Network Services.

- No editor, selecione Reiniciar no Cisco Trust Verification Service.

- Quando a reinicialização do serviço for concluída, continue com os assinantes e reinicie o Cisco Trust Verification Service.

- Se o cluster estiver no Modo Misto ou a lista de certificados confiáveis estiver sendo usada para 802.1X, você deverá atualizar a lista de certificados confiáveis antes de continuar.

- Comece com o Publicador e, em seguida, continue com os assinantes. Reinicie o Cisco TFTP Service, onde o status mostra Iniciado.

- Reinicializar todos os telefones:

- Opção 1

- Administração do Cisco Unified CM > Sistema > Parâmetros corporativos

- Selecione Reset e, em seguida, você verá um pop-up com a instrução "Você está prestes a redefinir todos os dispositivos no sistema. Esta ação não pode ser desfeita. Continue?", selecione OK e Reset.

- Este método redefine TODOS os componentes no Call Manager.

- Opção 2

- Cisco Unified CM Administration > Administração em massa > Telefones > Atualizar telefones > Consulta

- A busca pelo nome do dispositivo começa com SEP > Avançar > Redefinir telefones > Executar imediatamente.

Excluir Certificados de Confiança Expirados

Aviso: a exclusão de um certificado pode afetar as operações do sistema. Ele também pode quebrar uma cadeia de certificados se o certificado fizer parte de uma cadeia existente. Verifique essa relação a partir do nome de usuário e nome do assunto dos certificados relevantes na janela Lista de certificados.

Observação: um certificado confiável é o único tipo de certificado que você pode excluir. Não é possível excluir um certificado autoassinado gerado pelo sistema. Identifique os certificados confiáveis que precisam ser excluídos, não são mais necessários ou expiraram. Não exclua os cinco certificados básicos que incluem CallManager.pem, tomcat.pem, ipsec.pem, CAPF.pem e TVS.pem. Os certificados confiáveis podem ser excluídos quando apropriado. O próximo serviço a ser reiniciado foi projetado para apagar informações de certificados herdados dentro desses serviços.

- Navegue até Cisco Unified Serviceability > Tools > Control Center - Network Services.

- No menu suspenso, selecione o Editor do CUCM.

- Para CUCM 11.5 e inferior,

- Selecione Stop Certificate Change Notification. Esse requisito não é necessário para o CUCM versão 12.0 e posterior.

- Repita para cada nó do Call Manager em seu cluster.

- Se você tiver um servidor IMP:

- No menu suspenso, selecione seus servidores IMP um de cada vez e selecione Stop Platform Administration Web Services e Cisco Intercluster Sync Agent. Este requisito não é necessário para o IMP versão 12.0 e superior.

- No menu suspenso, selecione o Editor do CUCM.

- Navegue para Cisco Unified OS Administration > Segurança > Gerenciamento de Certificado > Localizar.

- Localize os certificados confiáveis expirados. (Para as versões 10.X e posteriores, você pode filtrar por Expiração. Para versões anteriores à 10.0, identifique manualmente os certificados ou use os alertas RTMT, se recebidos.)

- O mesmo certificado de confiança pode aparecer em vários nós. Ele deve ser excluído individualmente de cada nó.

- Selecione o certificado confiável a ser excluído (dependendo da sua versão, você receberá um pop-up ou navegará até o certificado na mesma página)

- Selecione Excluir. (Você recebe um pop-up que começa com "você está prestes a excluir permanentemente este certificado".)

- Selecione OK.

- Repita o processo para cada certificado de confiança a ser excluído.

- Após a Conclusão, os serviços que estão diretamente relacionados aos certificados devem ser reiniciados e excluídos. Não é necessário reinicializar os telefones nesta seção. O Call Manager e o CAPF devem estar afetando o endpoint.

- Tomcat-trust: reinicie o serviço Tomcat pela linha de comando (consulte a seção Tomcat).

- CAPF-trust: reinicie a Cisco Certificate Authority Proxy Function (consulte a seção CAPF). Não reinicialize os pontos de extremidade.

- CallManager-trust: CallManager Service/CTIManager (Consulte a seção CallManager). Não reinicialize os pontos de extremidade.

- Afeta os endpoints e causa reinicializações.

- IPSEC-trust: DRF

Master/DRF Local (consulte a seção IPSEC). - TVS (Autoassinado) não possui certificados confiáveis.

- Reinicie os serviços anteriormente interrompidos na etapa 1.

Verificação

Os procedimentos de verificação não estão disponíveis para esta configuração.

Troubleshooting

Os procedimentos de solução de problemas não estão disponíveis para esta configuração.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

4.0 |

30-Oct-2024 |

Tradução automática, requisitos de estilo e formatação atualizados. |

3.0 |

28-Sep-2022 |

Atualizado em |

2.0 |

16-Sep-2022 |

Republicado. |

1.0 |

03-Apr-2019 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Ken RyderEngenheiro de consultoria técnica

- Danny DuranGerente de projetos

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback