Introdução

Este documento descreve o processo de atualização do Expressway e foi projetado para guiá-lo e responder às perguntas mais frequentes.

Requisitos

Observações importantes sobre upgrades para X14.2:

- O Expressway X14.2 suporta apenas Smart Licensing. O bug da Cisco ID CSCwe09378 pode levar a falha de negociação SSL entre o Servidor de Smart Licensing (modo direto/proxy) que é corrigido no X14.2.5.

- O Expressway X14.2 é limitado a 2.500 sessões de sinalização criptografadas para endpoints e inclui alterações no comportamento do servidor de tráfego relacionadas ao bug da Cisco ID CSCwc69661 que pode levar a falhas de MRA - Leia as Notas de versão e o Guia do administrador antes de fazer uma atualização para o X14.2. Consulte também a nota 4 na seção Ações de pré-atualização deste documento para obter mais informações.

- Se você tiver um tamanho de MTU personalizado configurado no Expressway, ele será alterado para o padrão de 1500 após a atualização, o que causará problemas nas conexões e na mídia. Isso é rastreado sob o bug da Cisco ID CSCwc74590. Após a atualização, você deve alterar o tamanho da MTU de volta para o tamanho da MTU anterior que foi configurado antes da atualização.

Informações de Apoio

As informações neste documento aplicam-se ao Expressway e ao Video Communication Server (VCS). O documento faz referência ao Expressway, mas pode ser trocado com o VCS.

Observação: embora este documento seja projetado para ajudar com a atualização, ele não substitui as notas de versão do Expressway. Sempre consulte as Notas de versão da versão de destino antes de continuar com a atualização.

Informações importantes para todas as implantações

- As etapas de atualização podem ser encontradas nas Notas de versão aqui para sistemas autônomos e sistemas em cluster.

- Você pode atualizar diretamente para o X14.x a partir da versão X8.11.4 e superior. Nenhuma versão intermediária é necessária. Upgrades de qualquer versão anterior a X8.11.4 requerem um upgrade intermediário para X8.11.4.

- Nenhuma chave de versão é necessária para uma atualização do Expressway para X12.5.4 ou superior. No entanto, ela é necessária para os sistemas Cisco VCS.

- No caso de um cluster, inicie primeiro a atualização no servidor "Primário" do cluster. Depois que o "Primário" for atualizado, atualize os nós "Subordinado(s)" um de cada vez. Isso evita o risco de perda de dados de configuração e mantém a continuidade do serviço.

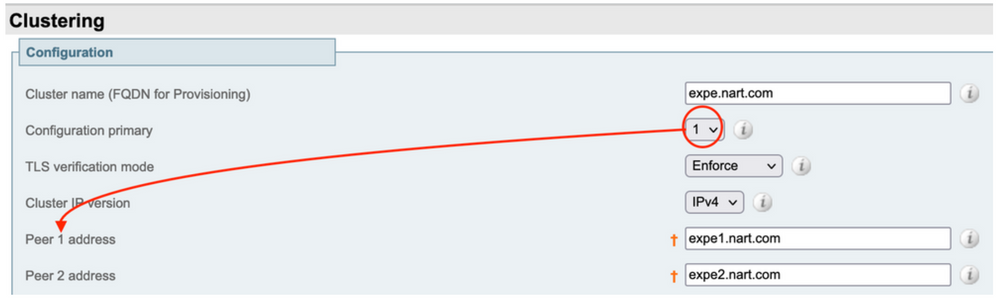

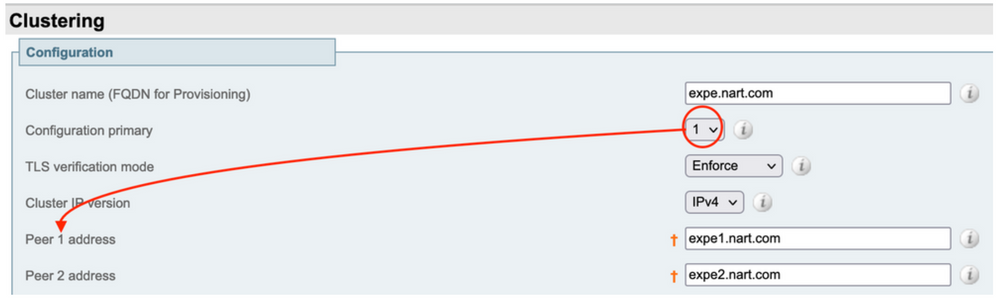

Observação: Localize o "Principal" no menu Sistema > Cluster. O número "Configuration primary" aponta para o "Primary peer" na lista de peers na mesma página.

- Atualize o Expressway-E e o Expressway-C "Primário" ao mesmo tempo. Ou atualize primeiro o cluster Expressway-E ("Primário" depois "Subordinado(s)") e depois atualize o cluster Expressway-C ("Primário" depois "Subordinado(s)"). No final da janela de atualização, todos os servidores (Expressway-C e Expressway-E) estão na mesma versão.

- Se estiver usando o recurso WebRTC Proxy over Expressway do Cisco Meeting Server (CMS) e o Expressway-E como servidor TURN, execute um CMS versão 2.8.4 ou 2.9.3 e posterior para que o WebRTC continue a funcionalidade após a atualização. Versões anteriores do CMS não funcionam devido à incompatibilidade do serviço TURN relacionada ao bug da Cisco ID CSCv01243.

- Se as notificações por push estiverem habilitadas para Acesso Móvel e Remoto (MRA), execute no mínimo o Cisco Unified Communications Manager (CUCM)/ Instant Messaging and Presence (IMP) versão 11.5.1.18900-97 ou 12.5.1.13900-152 ou 14.0.1.10000-20 ou posterior antes de atualizar os Expressways.

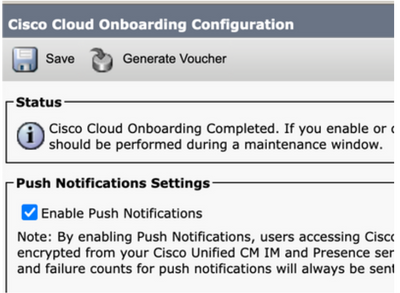

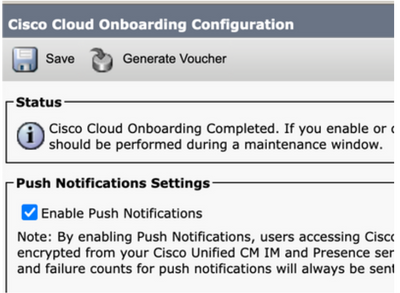

Observação: verifique se as notificações por push estão habilitadas no CUCM > Recursos avançados > Cisco Cloud Onboarding e veja se a opção Habilitar notificações por push está marcada (habilitada).

Ações de pré-atualização

1. Para que a funcionalidade MRA continue após a atualização, carregue os certificados raiz e intermediários que assinaram o certificado Expessway-C para o editor do CUCM como "tomcat-trust" e como "callmanager-trust".

Após o carregamento dos certificados, reinicie o serviço "Cisco Tomcat", "Cisco callmanager" e "Cisco TFTP" em todos os nós relevantes do CUCM (o serviço Cisco HAProxy é reiniciado automaticamente com o reinício do serviço Tomcat).

Isso é necessário devido às alterações feitas na ID de bug da Cisco CSCvz20720 . Isso é necessário se você estiver usando perfis de telefone que não sejam de segurança e o "modo de verificação TLS" estiver desativado para o cluster CUCM adicionado no Expressway-C.

Para obter mais informações sobre as etapas exatas necessárias para conseguir isso, consulte o documento Carregar os certificados raiz e intermediário do Expressway-Core no CUCM.

Observação: a única maneira de reiniciar o serviço "Cisco Tomcat" a partir da linha de comando é com o comando utils service restart Cisco Tomcat.

2. A partir do X14.2, mesmo se TLS verify estiver definido como Off em servidores de Unified Communications (CUCM, IM&P, CUC e CMS), os certificados de CA (raiz e quaisquer CAs intermediárias) para esses servidores devem ser adicionados ao repositório de confiança do Expressway-C. Se isso não for feito, poderão ocorrer problemas de login no MRA após um upgrade para X14.2 ou superior.

Além disso, o FQDN dos servidores de Unified Communication Expressway-C se conecta à necessidade de estar na lista SAN no certificado desses servidores.

Essa alteração foi adicionada como parte de uma melhoria de segurança no Expressway, rastreada no bug da Cisco ID CSCwc69661. Mais informações sobre isso podem ser encontradas nas notas de versão X14.2.

Consulte o documento Troubleshooting Expressway Traffic Server Certificate Verification for MRA Services Introduced by CSCwc69661.

3. A partir do X14.2, o Smart Licensing é o único modo de licença disponível com o Expressway, foi removido o modelo de licença tradicional baseado em PAK (chave de opção).

Normalmente, se for usado apenas no Expressways para MRA, nenhuma licença será necessária e essa alteração não afetará o sistema. No entanto, se estiver usando chamadas B2B ou endpoints registrados para o Expressway (ou qualquer outro recurso que exija uma licença), certifique-se de que o Expressway-C e o Expressway-C possam acessar o Cisco Smart Software Manager na nuvem diretamente ou por meio de um proxy ou conectar-se ao Cisco Smart Software Manager On-Premises.

O licenciamento inteligente é ativado por padrão após uma atualização para X14.2, mas certifique-se de que a conexão com o CSSM (na nuvem ou no local) seja bem-sucedida.

Observação: o bug da Cisco ID CSCwe09378 que pode levar à falha de negociação SSL entre o Smart Licensing Server (modo direto/proxy) que é corrigido no X14.2.5. Mais informações sobre isso podem ser encontradas nas notas de versão do X14.2.

que pode levar à falha de negociação SSL entre o Smart Licensing Server (modo direto/proxy) que é corrigido no X14.2.5. Mais informações sobre isso podem ser encontradas nas notas de versão do X14.2.

4. A partir do X14.2, o Expressway está limitado ao limite de 2.500 sessões de criptografia (2.500 sessões aqui é a soma de todas as sessões de MRA + chamadas + registros de endpoint para Expressways). Uma única sessão MRA com um cliente pode consumir duas ou mais sessões de criptografia. O mesmo com endpoints de registro duplo (H.323 e SIP). Cada um desses endpoints consumiria duas sessões de criptografia.

Normalmente, isso não afeta as Expressway de pequeno porte que são usadas apenas para MRA; no entanto, isso afeta uma Expressway de médio ou grande porte usada para MRA.

Antes do X14.2, um Expressway de grande porte poderia lidar com até 3.500 sessões de MRA, mas com o X14.2 ele é limitado a 2.500.

Isso significa que a capacidade do Expressway pode ser reduzida pela metade. Por exemplo, para 2.500 usuários do Jabber (com serviços de telefone e IM&P), após uma atualização para o X14.2, isso é visto pelo Expressway como 5.000 sessões de sinal criptografado, e as sessões acima da marca 2.500 são rejeitadas, o que afeta as chamadas e registros MRA.

Esse limite não pode ser removido no X14.2.

Mais informações sobre isso podem ser encontradas nas notas de versão X14.2.

5. Se houver um cluster do Expressway, verifique se não há alarmes de cluster (Status De > Alarmes).

Observação: se houver um número de alarme "40049" sobre "Cluster TLS permissive - modo de verificação de TLS de cluster permite certificados inválidos", ignore esse alarme e continue com a atualização, mas qualquer outro alarme de cluster precisa ser tratado antes da atualização.

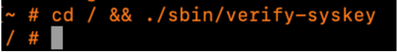

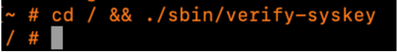

6. Se houver um cluster do Expressway, conecte-se ao servidor do Expressway que precisa de atualização através do SSH e use o usuário "root" e execute o comando:

cd / && ./sbin/verify-syskey

Observação: esse comando não deve fornecer nenhuma saída. Se receber um "erro" como resultado desse comando, abra um caso no TAC para corrigir os erros antes de continuar com a atualização.

7. Finalmente, faça um backup antes da atualização (De Manutenção > Backup e Restauração). Faça isso em cada servidor.

Instruções de atualização

- Faça download do arquivo de atualização (o nome termina com ".tar.gz") a partir de downloads do software Expressway (Por exemplo, faça download de "s42700x14_0_6.tar.gz" para X14.0.6).

- Carregue o arquivo de atualização (por exemplo, "s42700x14_0_6.tar.gz") no Expressway (em Manutenção > Atualização e clique em Procurar para encontrar o arquivo de atualização no PC e, finalmente, clique em Atualizar).

Observação: o arquivo de atualização é carregado para o Expressway ao clicar em Atualizar. Após concluir o upload, pressione Continue para continuar com a atualização. O servidor instala o software e solicita a reinicialização para mudar para o novo software.

Ações pós-atualização

Após uma atualização do Expressway, atualize os nós de Unified Communications a partir do servidor Expressway-C principal:

Navegue até Configuration > Unified Communication > Unified CM servers. Selecione todos os clusters CUCM e selecione Atualizar.

Navegue até Configuration > Unified Communication > IM and presence service nodes. Selecione todos os clusters do IM&P e selecione Atualizar.

Navegue até Configuration > Unified Communication > Unity Connection Servers. Selecione todos os clusters CUC e selecione Atualizar.

FAQ

Licenças

1. Preciso de uma chave de versão para fazer o upgrade?

Uma chave de versão não é necessária para atualizar um Expressway para a versão X12.5.4 ou superior (as chaves de versão ainda são usadas para sistemas Cisco VCS).

2. Preciso migrar minhas licenças?

As licenças instaladas no Expressway antes da atualização são migradas automaticamente para a nova versão.

3. Quais licenças eu preciso atualizar?

Se você planeja atualizar do X8.11.4 ou superior para uma versão posterior no mesmo servidor, nenhuma licença adicional é necessária, suas licenças atuais são migradas automaticamente para a nova versão (os sistemas VCS ainda exigem uma chave de versão).

Essas licenças não são necessárias a partir da versão X12.5.4:

Chave de versão LIC-SW-EXP-K9 (de X12.5.4, isso é fornecido por padrão em uma atualização dos sistemas Expressway. Ela ainda é necessária para sistemas VCS.)

Licenças de retransmissão LIC-EXP-TURN TURN (fornecidas por padrão)

Gateway de entrelaçamento LIC-EXP-GW (fornecido por padrão)

Rede avançada LIC-EXP-AN (fornecida por padrão)

Essas licenças não são necessárias a partir da versão X12.6:

LIC-EXP-SERIES Expressway Series (Agora você pode alterá-lo da interface do usuário através do Assistente de configuração de serviço de Status > Overview)

Licença de servidor de passagem LIC-EXP-E (Agora você pode alterá-la da interface do usuário através do Assistente de configuração de serviço de Status > Visão geral)

4. Preciso habilitar o licenciamento inteligente?

O licenciamento inteligente é obrigatório a partir do X14.2. Qualquer versão anterior à X14.2 ainda pode usar o modelo de licença da chave de opção.

O licenciamento inteligente é ativado por padrão após uma atualização para X14.2, mas você deve garantir que a conexão com o CSSM (nuvem ou local) seja bem-sucedida.

Observação: o bug da Cisco ID CSCwe09378 que pode levar à falha de negociação SSL entre o Servidor de Smart Licensing (modo direto/proxy) que é corrigido no X14.2.5 e também deve ser corrigido no X14.0.11 (versão provisória no final de fevereiro de 2023)

que pode levar à falha de negociação SSL entre o Servidor de Smart Licensing (modo direto/proxy) que é corrigido no X14.2.5 e também deve ser corrigido no X14.0.11 (versão provisória no final de fevereiro de 2023)

Compatibilidade

1. Posso fazer upgrade diretamente para o X14.x ?

Atualize diretamente para o X14.x (ou para o X12.x) Expressway a partir da versão X8.11.4 e superior. Qualquer versão anterior à X8.11.4 requer atualização em dois estágios. Mais informações estão disponíveis nas notas de versão.

2. Quais versões do Cisco Unified Communications Manager e IM&Presence são compatíveis com o Expressway?

Se estiver usando a Notificação por Push para Jabber sobre MRA, as versões mínimas serão 11.5.1.18900-97, 12.5.1.13900-152 ou 14.0.1.10000-20.

Verifique se as notificações por envio estão habilitadas na página de administração do CUCM Recursos avançados > Cisco Cloud Onboarding. Verifique se Ativar notificações por push está marcado (ativado).

3. Qual versão do CMS é compatível com o Expressway 12.X e 14.X ?

Se estiver usando o Proxy WebRTC do CMS no Expressway, execute o CMS versão 2.8.4 ou 2.9.3 ou posterior.

Versões anteriores não funcionam devido à incompatibilidade do serviço TURN relacionada ao bug da Cisco ID CSCvv01243

Pós-atualização

1. Há alguma tarefa adicional que eu precise executar após a atualização?

Os nós de Comunicações Unificadas devem ser atualizados do ponto primário do Expressway-C:

Navegue até Configuration > Unified Communication > Unified CM servers. Selecione todos os clusters do CUCM e selecione Atualizar .

Navegue até Configuration > Unified Communication > IM and presence service nodes. Selecione todos os clusters do IM&P e selecione Atualizar .

Navegue até Configuration > Unified Communication > Unity Connection Servers. Selecione todos os clusters CUC e selecione Atualizar .

2. Como posso confirmar que a atualização foi bem-sucedida?

Há algumas coisas que podem ser verificadas:

- Verifique se o cluster está estável (em System > Clustering) e confirme se não há alarmes de cluster Status > Alarms.

- Certifique-se de que a zona com o tipo "Unified Communication traversal" seja exibida como "Ativa" para "status SIP" no Expressway-C e no Expressway-E. É normal ver as Zonas CE (tcp/tls/OAuth) criadas automaticamente (de Configuração > Zonas) mostradas como "Resolúveis por endereço" em vez de "Ativas".

- Execute testes em tempo real por meio de login de MRA, chamadas de teste e assim por diante.

3. Vejo um novo alarme sobre "Hardware sem Suporte" ou "Aviso de hardware inadequado" no meu servidor Virtual Expressway após uma atualização bem-sucedida?

A versão X14.x do Expressway agora verifica a velocidade do relógio da CPU da máquina virtual (VM) e garante que ela corresponda à velocidade do relógio necessária para a VM do mesmo tamanho, como mencionado no guia de virtualização do Expressway. Os alarmes exatos são exibidos como: "Aviso de hardware inadequado - Seu hardware atual não atende aos requisitos de configuração de VM suportados para esta versão do Expressway."

Se esse alarme aparecer, verifique se os recursos da VM correspondem aos recursos mencionados no guia de virtualização do Expressway. Se eles forem menores do que o mencionado no guia, recrie o servidor para atender aos requisitos mínimos para o tamanho selecionado e, em seguida, restaure um backup.

Nota: X14.0.7: Implantação média (visto em Status > Sistema > Informações) e a VM tem uma velocidade de clock superior a 3,19 GHz ANDk, a versão do VCS/Expressway é exatamente X14.0.7 e, em seguida, ignore o alarme. Este alarme é disparado incorretamente devido à ID de bug da Cisco CSCwc09399 .

.

Acesso remoto móvel (MRA)

1. A atualização requer alterações de configuração no Cisco Unified Communications Manager (CUCM) ?

Se estiver usando MRA, devido ao aprimoramento de segurança do bug da Cisco ID CSCvz20720, os certificados raiz e intermediários das Autoridades de certificado que assinaram o certificado Expressway-C devem ser carregados como "tomcat-trust" e "callmanager-trust" para o servidor do editor do CUCM (ele os replica para os assinantes). Isso é necessário mesmo se você usar perfis de telefone sem segurança e o "modo de verificação TLS" estiver desativado para o cluster CUCM adicionado no Expressway-C. Reinicie os serviços "Cisco Tomcat", "Cisco CallManager" e "Cisco TFTP" em cada servidor para que as alterações tenham efeito.

O serviço "Cisco Tomcat" pode ser reiniciado somente a partir da linha de comando com o comando "utils service restart Cisco Tomcat".

Para obter mais informações sobre as etapas exatas necessárias para conseguir isso, consulte o documento Carregar os certificados raiz e intermediário do Expressway-Core no CUCM.

2. Preciso alterar meu certificado Expressway-C para atualizar?

Não é necessário alterar o certificado Expressway-C se ele ainda for válido. No entanto, os certificados raiz e intermediários das autoridades de certificação que assinaram o certificado Expressway-C devem ser carregados como "tomcat-trust" e "callmanager-trust" para o servidor do editor do CUCM. Consulte o ponto 1 da seção Ações de pré-atualização para obter mais informações.

Pré-atualização

1. O que devo verificar antes da atualização?

Os sistemas Expressway em cluster devem verificar se não há alarmes de cluster de Status > Alarms.

Observação: o alarme "40049" com a mensagem "Cluster TLS permissive - modo de verificação de TLS de cluster permite certificados inválidos" não afeta o processo de atualização. Todas as outras ocorrências devem ser resolvidas antes da atualização.

Além disso, execute o comando cd / & ./sbin/verify-syskey da linha de comando através do usuário raiz. Esse comando não deve fornecer nenhuma saída. Caso isso aconteça, abra um caso de TAC para que ele seja investigado e corrigido.

Processo de atualização

1. Qual é a sequência de atualização em um sistema em cluster?

Inicie a atualização a partir do peer "Configuration primary" no cluster. Marque no menu System > Clustering. O número "Configuration primary" (Configuração principal) exibe qual está entre os correspondentes.

Após a conclusão da atualização do peer primário, continue com os peers subordinados (um de cada vez).

2. Posso atualizar o Expressway-C e o Expressway-E ao mesmo tempo?

Sim; no entanto, é recomendável atualizar primeiro os servidores Expressway-E e depois os servidores Expressway-C para que a zona de passagem seja configurada corretamente primeiro no servidor E. E se houver um cluster, inicie a atualização com os servidores "Primários". Quando a atualização no "Primário" estiver concluída, atualize os correspondentes "Subordinados".

3. Onde posso baixar a imagem de atualização do Expressway?

Encontre aqui todas as imagens de atualização do Expressway. Descarregue o arquivo com a extensão "tar.gz" para a versão para atualização:

https://software.cisco.com/download/home/286255326/type/280886992/

4. Como faço para iniciar a atualização?

Navegue para Manutenção > Atualização > Procurar, selecione o arquivo de atualização e clique em "Atualização". Primeiro, o arquivo é transferido. Depois disso, clique no botão "Continue" para iniciar o processo de atualização real.

5. Quanto tempo leva o processo de atualização?

Na maioria das vezes, o processo de atualização leva até 10 minutos após o arquivo de atualização ter sido transferido para o sistema e ter selecionado "Continuar".

No entanto, é altamente recomendável agendar uma janela de manutenção de 4 a 48 horas para acomodar testes pós-atualização.

6. Que acesso é necessário para executar a atualização?

A atualização é executada na interface da Web. No entanto, caso haja algum problema após a atualização, o acesso ao console poderá ser necessário.

Antes da atualização, é bom verificar se o acesso ao console do VMware ou CIMC está disponível.

Backup e restauração

1. Preciso fazer um backup antes da atualização?

É recomendável fazer um backup antes da atualização do Expressway. No caso de um cluster, obtenha um backup de todos os servidores.

Faça isso para cada servidor em Manutenção > Backup e Restauração .

2. Posso tirar um instantâneo do Expressway antes da atualização?

Os instantâneos do VMware não são compatíveis com o Expressway.

3. Posso Reverter/Reverter para o sistema anterior que tinha antes da atualização?

O Expressway mantém dois conjuntos de partições após uma atualização. Um é com a versão atualizada e o outro é com a versão anterior.

Alterne entre essas partições com o comando selectsw <1 ou 2> do shell do usuário raiz.

Verifique a partição ativa atual com o comando selectsw.

Por exemplo, se você receber "1" após executar o comando selectsw, a versão ativa será "1" e a inativa será "2". Para alternar para a partição inativa, execute um comando "selectsw 2". É necessária uma reinicialização para inicializar de um sistema de partição recém-selecionado.

Servidores de dispositivos físicos

1. Posso fazer upgrade para esta versão no meu servidor Physical Appliance?

Para todos os servidores de dispositivos físicos (CE500, CE1000, CE1100, CE1200), consulte a "Tabela 2" na seção "Plataformas suportadas" das notas de versão da versão de destino para verificar a atualização para a versão de destino.

2. Eu tenho um CE1100, posso atualizá-lo para X14.0.x e X14.2.x?

Para o servidor de aplicativos físicos CE1100, você pode atualizar para X14.0.x e X14.2.x para atenuar vulnerabilidades e pode ignorar o alarme "Hardware sem suporte". Isso é mencionado nas notas de versão do X14.0.6. A Cisco estendeu o Fim do Suporte a Vulnerabilidade/Segurança de 14 de novembro de 2021 (conforme o anúncio original do Fim da Vida Útil) para 30 de novembro de 2023, de acordo com a última data de suporte, para os clientes com um contrato de serviço válido.

Observação: isso só se aplica a correções de vulnerabilidades e não a novos recursos.

Servidores virtuais e ESXi

1. Que versão do ESXi é compatível com esta versão do Expressway?

Localize as informações de suporte do ESXi no guia de instalação (em Requisitos do sistema > Requisitos do ESXi) para a versão de destino de seus Expressways.

Feedback

Feedback