Introdução

Este documento descreve o Ethanalyzer, uma ferramenta integrada de captura de pacotes do Cisco NX-OS para controlar pacotes com base no Wireshark.

Informações de Apoio

O Wireshark é um analisador de protocolo de rede de código aberto amplamente usado em muitos setores e instituições educacionais. Ele decodifica pacotes capturados pela libpcap, a biblioteca de captura de pacotes. O Cisco NX-OS é executado sobre o kernel do Linux, que usa a biblioteca libpcap para suportar a captura de pacotes.

Com o Ethanalyzer, você pode:

- Capturar pacotes enviados ou recebidos pelo Supervisor.

- Defina o número de pacotes a serem capturados.

- Defina o comprimento dos pacotes a serem capturados.

- Exiba pacotes com informações resumidas ou detalhadas do protocolo.

- Abra e salve os dados do pacote capturados.

- Filtrar pacotes capturados com muitos critérios.

- Filtrar pacotes a serem exibidos com base em vários critérios.

- Decodifique o cabeçalho interno 7000 do pacote de controle.

O etanalyzer não pode:

- Avisá-lo quando sua rede tiver problemas. No entanto, o Ethanalyzer pode ajudá-lo a determinar a causa do problema.

- Capturar o tráfego do plano de dados que é encaminhado no hardware.

- Suportar captura específica de interface.

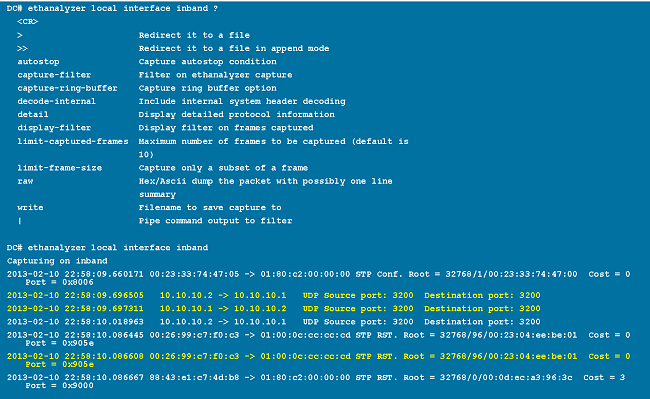

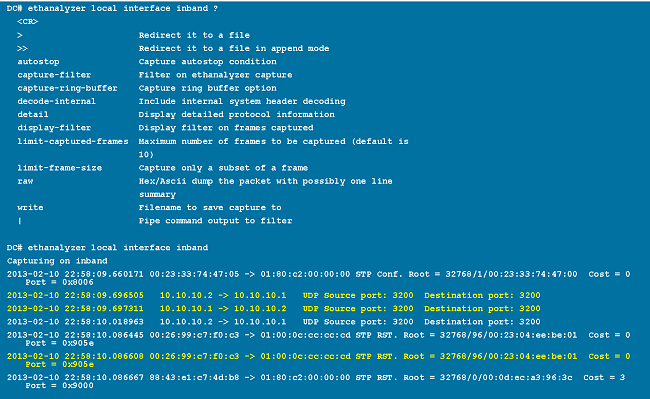

Opções de saída

Esta é uma visão resumida da saída do comando ethanalyzer local interface inband. A opção ? exibe a ajuda.

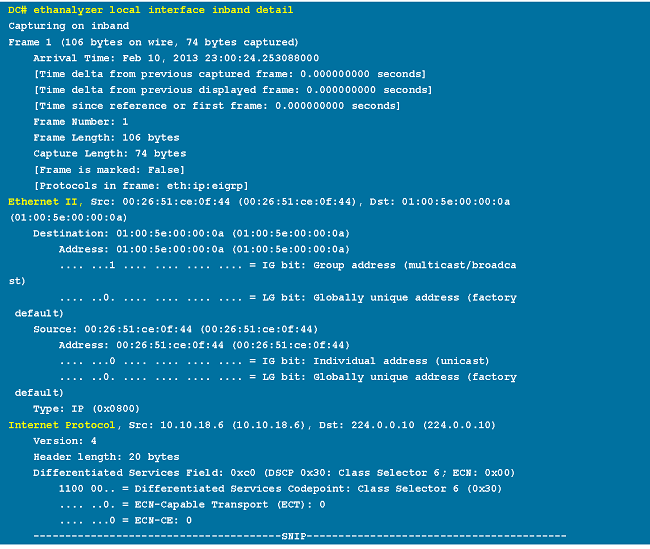

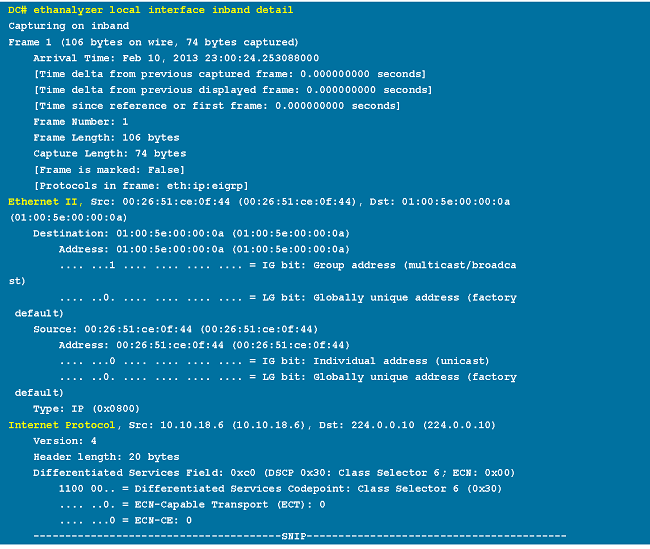

Use a opção detail para obter informações detalhadas sobre o protocolo. ^C pode ser usado para anular e obter o prompt do switch de volta no meio de uma captura, se necessário.

Opções de filtro

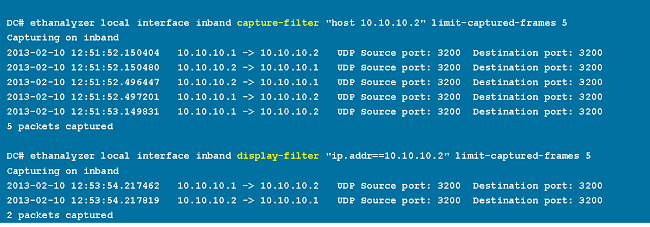

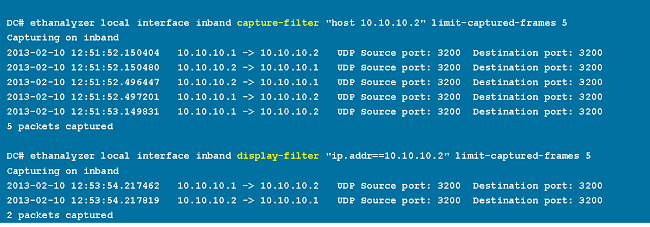

Capture-Filter

Use a opção capture-filter para selecionar quais pacotes exibir ou salvar em disco durante a captura. Um filtro de captura mantém uma alta taxa de captura enquanto filtra. Como a dissecação completa não foi feita nos pacotes, os campos de filtro são predefinidos e limitados.

Filtro de exibição

Use a opção display-filter para alterar a exibição de um arquivo de captura (arquivo tmp). Um filtro de exibição usa pacotes totalmente dissecados, de modo que você pode fazer uma filtragem muito complexa e avançada ao analisar um arquivo de rastreamento de rede. No entanto, o arquivo tmp pode ser preenchido rapidamente, pois primeiro captura todos os pacotes e depois exibe apenas os pacotes desejados.

Neste exemplo, limit-capture-frames é definido como 5. Com a opção capture-filter, o Ethanalyzer mostra cinco pacotes que correspondem ao host de filtro 10.10.10.2. Com a opção display-filter, o Ethanalyzer primeiro captura cinco pacotes e, em seguida, exibe apenas os pacotes que correspondem ao filtro ip.addr==10.10.10.2.

Opções de gravação

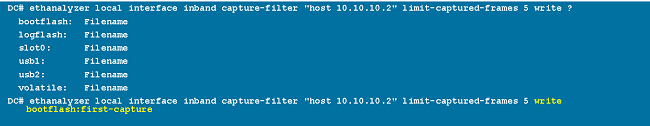

Gravar

A opção de gravação permite gravar os dados de captura em um arquivo em um dos dispositivos de armazenamento (como bootflash ou logflash) no switch Cisco Nexus 7000 Series para análise posterior. O tamanho do arquivo de captura é limitado a 10 MB.

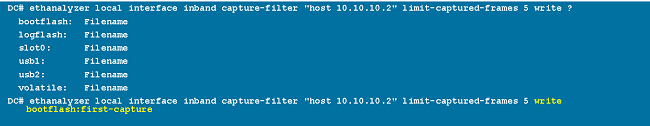

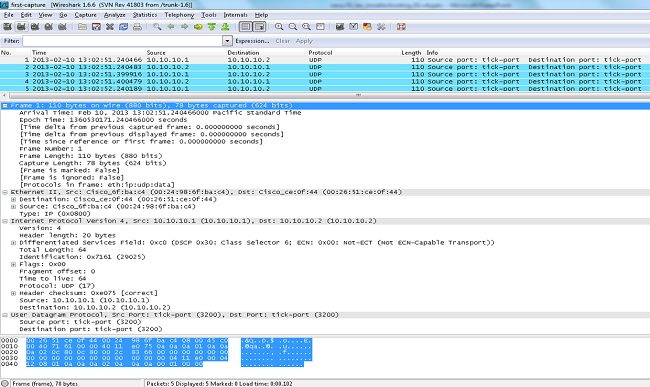

Um exemplo de comando do Ethanalyzer com uma opção de gravação é ethanalyzer local interface inband write bootflash: capture_file_name. Um exemplo de uma opção de gravação com capture-filter e um nome de arquivo de saída first-capture é:

Quando os dados de captura são salvos em um arquivo, os pacotes capturados não são, por padrão, exibidos na janela do terminal. A opção de exibição força o Cisco NX-OS a exibir os pacotes enquanto salva os dados de captura em um arquivo.

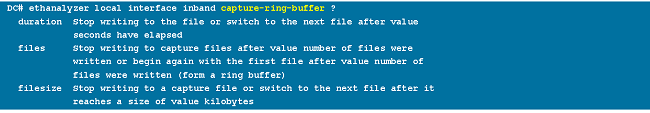

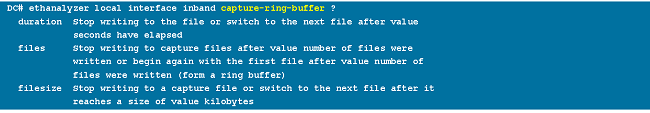

Capture-Ring-Buffer

A opção capture-ring-buffer cria vários arquivos após um número especificado de segundos, um número especificado de arquivos ou um tamanho de arquivo especificado. As definições dessas opções estão nesta captura de tela:

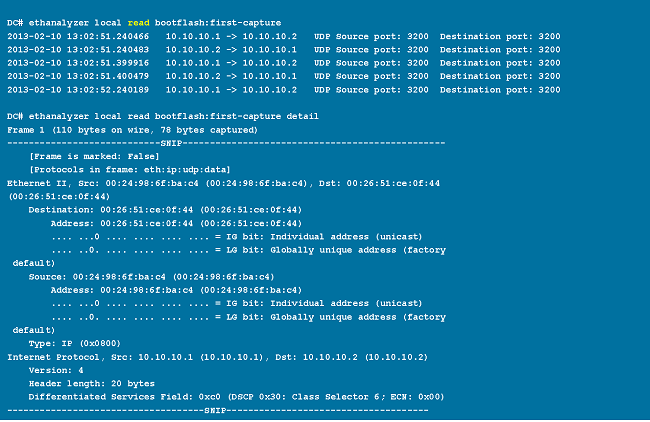

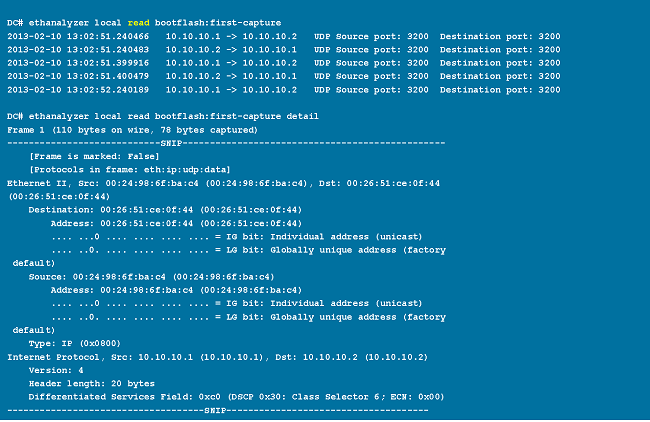

Opções de leitura

A opção de leitura permite ler o arquivo salvo no próprio dispositivo.

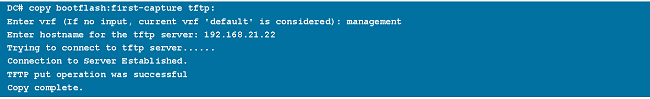

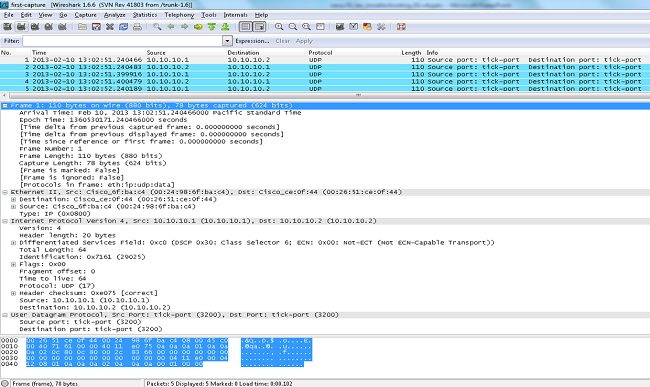

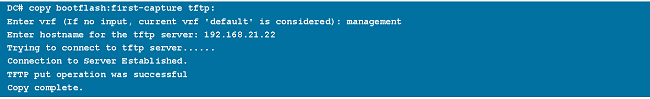

Você também pode transferir o arquivo para um servidor ou PC e lê-lo com o Wireshark ou qualquer outro aplicativo que possa ler arquivos cap ou pcap.

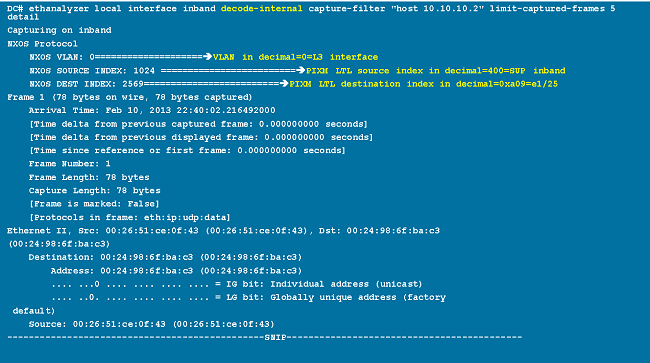

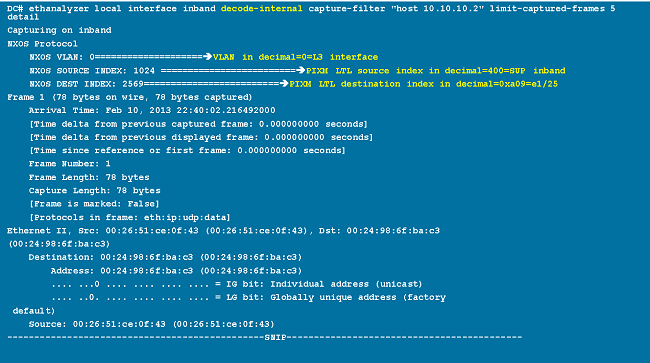

Decodificar-Interno com Opção de Detalhe

A opção decode-internal relata informações internas sobre como o Nexus 7000 encaminha o pacote. Essas informações o ajudam a entender e solucionar problemas do fluxo de pacotes através da CPU.

Converta o índice do NX-OS em hexadecimal e use o comando show system internal pixm info ltl x para mapear o índice de lógica de destino local (LTL) para uma interface física ou lógica.

Exemplos de valores do filtro de captura

Capturar tráfego de ou para um host IP

host 10.1.1.1

Capturar tráfego de ou para um intervalo de endereços IP

net 172.16.7.0/24

net 172.16.7.0 mask 255.255.255.0

Capturar o tráfego de um intervalo de endereços IP

src net 172.16.7.0/24

src net 172.16.7.0 mask 255.255.255.0

Capturar o tráfego para um intervalo de endereços IP

dst net 172.16.7.0/24

dst net 172.16.7.0 mask 255.255.255.0

Capturar apenas o tráfego em um determinado protocolo - Capturar apenas o tráfego DNS

O DNS é o Protocolo do Sistema de Nomes de Domínio.

port 53

Capturar apenas o tráfego em um determinado protocolo - Capturar apenas o tráfego DHCP

O DHCP é o Dynamic Host Configuration Protocol.

port 67 or port 68

Capturar tráfego fora de um determinado protocolo - Excluir tráfego HTTP ou SMTP

O SMTP é o Simple Mail Transfer Protocol (protocolo de transferência de correspondência simples).

host 172.16.7.3 and not port 80 and not port 25

Capturar tráfego fora de um determinado protocolo - Excluir tráfego ARP e DNS

O ARP é o Address Resolution Protocol (Protocolo de Resolução de Endereços).

port not 53 and not arp

Capturar apenas tráfego IP - Excluir protocolos de camada inferior como ARP e STP

O STP é o Spanning Tree Protocol.

ip

Capturar apenas tráfego unicast - Excluir anúncios de broadcast e multicast

not broadcast and not multicast

Capturar o tráfego dentro de uma faixa de portas da camada 4

tcp portrange 1501-1549

Capturar tráfego com base no tipo de Ethernet - Capturar tráfego EAPOL

EAPOL é o Extensible Authentication Protocol over LAN.

ether proto 0x888e

Solução alternativa de captura IPv6

ether proto 0x86dd

Capturar tráfego com base no tipo de protocolo IP

ip proto 89

Rejeitar quadros Ethernet com base no endereço MAC - Excluir o tráfego que pertence ao grupo de multicast LLDP

O LLDP é o Link Layer Discovery Protocol .

not ether dst 01:80:c2:00:00:0e

Capturar tráfego UDLD, VTP ou CDP

O UDLD é detecção de enlace unidirecional, o VTP é o protocolo de entroncamento de VLAN e o CDP é o protocolo de descoberta Cisco.

ether host 01:00:0c:cc:cc:cc

Capturar tráfego de ou para um endereço MAC

ether host 00:01:02:03:04:05

Note:

e = &&

ou = ||

não = !

Formato do endereço MAC : xx:xx:xx:xx:xx:xx

Protocolos de plano de controle comum

- UDLD: DMAC (Media Access Controller, Controlador de acesso à mídia de destino) = 01-00-0C-CC-CC-CC e EthType = 0x0111

- LACP: DMAC = 01:80:C2:00:00:02 e EthType = 0x809. LACP significa Link Aggregation Control Protocol (protocolo de controle de agregação de link).

- STP: DMAC = 01:80:C2:00:00:00 e EthType = 0x4242 - ou - DMAC = 01:00:0C:CC:CD e EthType = 0x010B

- CDP: DMAC = 01-00-0C-CC-CC e EthType = 0x2000

- LLDP: DMAC = 01:80:C2:00:00:0E ou 01:80:C2:00:00:03 ou 01:80:C2:00:00:00 e EthType = 0x88CC

- DOT1X: DMAC = 01:80:C2:00:00:03 e EthType = 0x88E. DOT1X significa IEEE 802.1x.

- IPv6: EthType = 0x86DD

- Lista de números de porta UDP e TCP

Problemas conhecidos

ID de bug Cisco CSCue4854: O filtro de captura do Ethanalyzer não captura o tráfego da CPU no SUP2.

ID de bug Cisco CSCtx79409: Não é possível usar o filtro de captura com decode-internal.

ID de bug da Cisco CSCvi02546: O pacote gerado pelo SUP3 pode ter FCS; esse é o comportamento esperado.

Informações Relacionadas

Feedback

Feedback