Configurar as credenciais do 802.1x Supplicant em um Switch através da CLI

Introduction

O IEEE 802.1x é um padrão que facilita o controle de acesso entre um cliente e um servidor. Antes que os serviços possam ser fornecidos a um cliente por uma LAN (Local Area Network, rede local) ou switch, o cliente conectado à porta do switch deve ser autenticado pelo servidor de autenticação que executa o RADIUS (Remote Authentication Dial-In User Service, serviço de usuário de discagem de autenticação remota).

A autenticação 802.1x restringe a conexão de clientes não autorizados a uma LAN através de portas acessíveis publicamente. A autenticação 802.1x é um modelo cliente-servidor. Neste modelo, os dispositivos de rede têm as seguintes funções específicas:

- Cliente ou requerente — Um cliente ou requerente é um dispositivo de rede que solicita acesso à LAN. O cliente está conectado a um autenticador.

- Autenticador — Um autenticador é um dispositivo de rede que fornece serviços de rede e ao qual as portas suplicantes estão conectadas. Os seguintes métodos de autenticação são suportados:

- Baseado em 802.1x — Suportado em todos os modos de autenticação. Na autenticação baseada em 802.1x, o autenticador extrai as mensagens EAP (Extensible Authentication Protocol) das mensagens 802.1x ou dos pacotes EAP sobre LAN (EAPoL) e as passa para o servidor de autenticação, usando o protocolo RADIUS.

- Baseado em MAC — Suportado em todos os modos de autenticação. Com base no Media Access Control (MAC), o próprio autenticador executa a parte do cliente EAP do software em nome dos clientes que buscam acesso à rede.

- Baseado na Web — Suportado somente em modos multisessões. Com a autenticação baseada na Web, o próprio autenticador executa a parte do cliente EAP do software em nome dos clientes que procuram acesso à rede.

- Servidor de autenticação — Um servidor de autenticação executa a autenticação real do cliente. O servidor de autenticação do dispositivo é um servidor de autenticação RADIUS com extensões EAP.

Note: Um dispositivo de rede pode ser um cliente ou um suplicante, um autenticador ou ambos por porta.

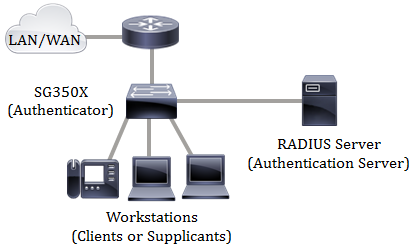

A imagem abaixo exibe uma rede que configurou os dispositivos de acordo com as funções específicas. Neste exemplo, um switch SG350X é usado.

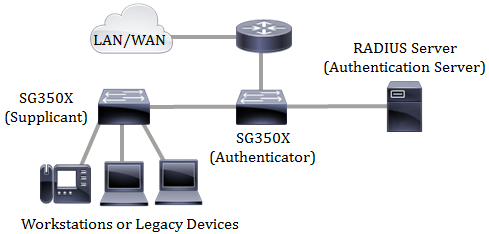

No entanto, você também pode configurar algumas portas em seu switch como suplicantes. Depois que as credenciais do requerente forem configuradas em uma porta específica do switch, você poderá conectar diretamente os dispositivos que não têm capacidade 802.1x para que os dispositivos possam acessar a rede segura. A imagem abaixo mostra um cenário de uma rede que configurou um switch como um suplicante.

Diretrizes para a configuração do 802.1x:

- Configure o servidor RADIUS. Para saber como configurar as definições do servidor RADIUS no comutador, clique aqui.

- Crie uma rede local virtual (VLAN). Para criar VLANs usando o utilitário baseado na Web do switch, clique aqui. Para obter instruções baseadas na Interface de Linha de Comando (CLI), clique aqui.

- Defina as configurações de porta para VLAN no switch. Para configurar usando o utilitário baseado na Web, clique aqui. Para usar a CLI, clique aqui.

- Configure as propriedades globais do 802.1x no switch. Para obter instruções sobre como configurar as propriedades globais do 802.1x através do utilitário baseado na Web do switch, clique aqui. Para obter instruções baseadas na CLI, clique aqui.

- (Opcional) Configure o intervalo de tempo no switch. Para saber como configurar as definições de intervalo de tempo no comutador, clique aqui. Para usar a CLI, clique aqui.

- Configure as credenciais do suplicante 802.1x no switch. Para saber como configurar através do utilitário baseado na Web, clique aqui.As instruções baseadas em CLI são fornecidas neste artigo.

- Configurar a autenticação de porta 802.1x. Para usar o utilitário baseado na Web do switch, clique aqui. Para usar a CLI, clique aqui.

Objetivo

Você pode configurar o switch como um suplicante 802.1x (cliente) na rede com fio. Um nome de usuário e uma senha criptografados podem ser configurados para permitir que o switch autentique usando 802.1x.

Nas redes que usam o controle de acesso à rede baseado em porta IEEE 802.1x, um requerente não pode obter acesso à rede até que o autenticador 802.1x conceda acesso. Se sua rede usa 802.1x, você deve configurar as informações de autenticação 802.1x no switch para que ele possa fornecer as informações ao autenticador.

Este artigo fornece instruções sobre como configurar as credenciais do suplicante 802.1x em seu switch através da CLI.

Dispositivos aplicáveis

- Série Sx350X

- SG350X Series

- Série SG550X

Versão de software

- 2.3.0.130

Configurar as credenciais suplicantes 802.1x

Criar credenciais suplicantes 802.1x

Etapa 1. Log in to the switch console. O nome do usuário e a senha padrão são cisco/cisco. Se você configurou um novo nome do usuário ou senha, digite as credenciais.

Note: Para saber como acessar uma CLI de switch SMB através de SSH ou Telnet, clique aqui.

Note: Os comandos podem variar de acordo com o modelo exato do switch. Neste exemplo, o switch SG350X é acessado por meio do Telnet.

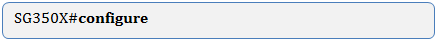

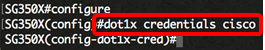

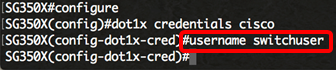

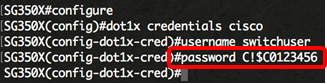

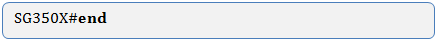

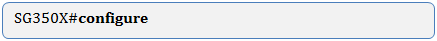

Etapa 2. No modo EXEC com privilégios do switch, insira o modo de configuração global digitando o seguinte:

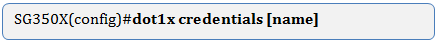

Etapa 3. Para definir o nome de uma estrutura de credenciais 802.1x e entrar no modo de configuração de credenciais dot1x, insira o seguinte:

- name — O nome da estrutura da credencial tem até 32 caracteres.

Note: O switch suporta até 24 credenciais. Neste exemplo, a cisco é usada.

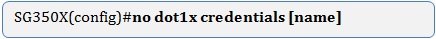

Etapa 4. (Opcional) Para remover a estrutura de credenciais, insira o seguinte:

Note: Não é possível remover uma credencial usada.

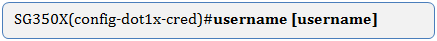

Etapa 5. Para especificar um nome de usuário para uma estrutura de credencial 802.1x, insira o seguinte:

- nome de usuário—O nome de usuário tem até 32 caracteres.

Note: Neste exemplo, switchuser é o nome de usuário especificado.

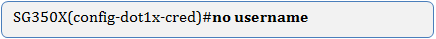

Etapa 6. (Opcional) Para remover o nome de usuário, insira o seguinte:

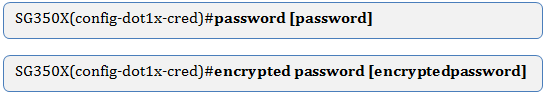

Passo 7. Para especificar uma senha para uma estrutura de credenciais 802.1x, insira uma das seguintes opções:

- senha criptografada — A senha está no formato criptografado.

- password — Você pode inserir uma senha em texto simples com até 64 caracteres.

Note: Neste exemplo, a senha em texto simples C!$C0123456 é inserida.

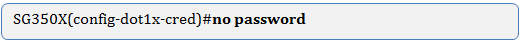

Etapa 8. (Opcional) Para remover a senha, insira o seguinte:

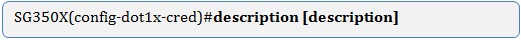

Etapa 9. (Opcional) Para adicionar uma descrição para a estrutura de credenciais 802.1x, insira o seguinte:

Note: Neste exemplo, a descrição usada é sg350x-suplicant.

Etapa 10. (Opcional) Para remover a descrição, insira o seguinte:

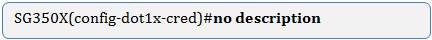

Etapa 11. Digite o comando end para voltar ao modo EXEC com privilégios:

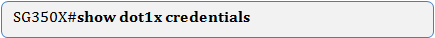

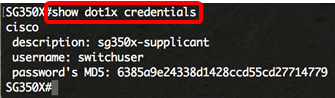

Etapa 12. (Opcional) Para exibir as credenciais 802.1x configuradas, insira o seguinte:

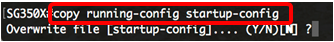

Etapa 13. (Opcional) No modo EXEC Privilegiado do switch, salve as configurações definidas no arquivo de configuração de inicialização inserindo o seguinte:

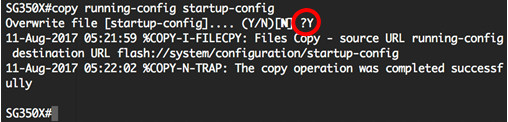

Etapa 14. (Opcional) Pressione Y para Sim ou N para Não no teclado quando o prompt Overwrite file (Substituir arquivo) [startup-config]… for exibido.

Agora você deve ter configurado com êxito uma credencial 802.1x em seu switch através da CLI.

Configurar uma interface suplicante 802.1x

Para aplicar as credenciais suplicantes 802.1x configuradas, você deve configurar as informações de autenticação 802.1x no switch para que ele possa fornecer as informações ao autenticador. Siga estas etapas para configurar uma interface suplicante 802.1x:

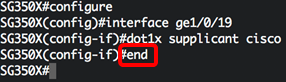

Etapa 1. No modo EXEC com privilégios do switch, insira o modo de configuração global digitando o seguinte:

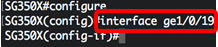

Etapa 2. In the Global Configuration mode, enter the Interface Configuration context by entering the following:

- interface-id — Especifica um ID de interface a ser configurado.

Note: Quando o requerente está ativado em uma interface, a interface se torna não autorizada. Neste exemplo, a interface ge1/0/19 está sendo configurada.

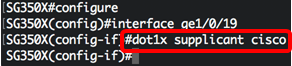

Etapa 3. Para habilitar a função suplicante dot1x para a interface, insira o seguinte:

- nome — O nome da estrutura de credenciais aplicada na interface.

Note: Neste exemplo, o nome da credencial criada anteriormente é usado, que é cisco.

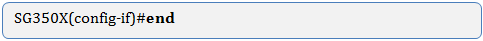

Etapa 4. Digite o comando end para voltar ao modo EXEC com privilégios:

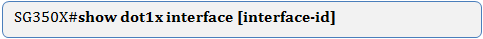

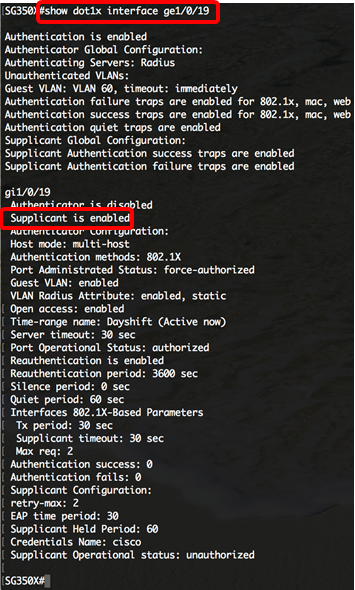

Etapa 5. Para exibir o status 802.1x da interface configurada, use o comando show dot1x no modo EXEC Privilegiado:

- interface-id — Especifica a porta Ethernet.

Note: Neste exemplo, as informações do 802.1x para a interface ge1/0/19 são exibidas.

Agora você deve ter configurado com êxito um suplicante 802.1x em uma interface no seu switch através da CLI.

Feedback

Feedback