Habilitando várias redes sem fio no roteador VPN RV320, ponto de acesso Wireless-N WAP321 e switches série Sx300

Objetivo

Em um ambiente de negócios em constante mudança, a rede da sua pequena empresa precisa ser poderosa, flexível, acessível e altamente confiável, especialmente quando o crescimento é uma prioridade. A popularidade dos dispositivos sem fio cresceu exponencialmente, o que não é uma surpresa. As redes sem fio são econômicas, fáceis de implantar, flexíveis, escaláveis e móveis, fornecendo recursos de rede sem interrupções. A autenticação permite que os dispositivos de rede verifiquem e garantam a legitimidade de um usuário, protegendo a rede de usuários não autorizados. É importante implantar uma infraestrutura de rede sem fio segura e gerenciável.

O roteador VPN WAN Gigabit duplo Cisco RV320 oferece uma conectividade de acesso confiável e altamente segura para você e seus funcionários. O ponto de acesso de banda selecionável Cisco WAP321 Wireless-N com configuração de ponto único suporta conexões de alta velocidade com Gigabit Ethernet. As bridges conectam LANs sem fio, facilitando para as pequenas empresas a expansão de suas redes.

Este artigo fornece orientação passo a passo para a configuração necessária para ativar o acesso sem fio em uma rede Cisco de pequenas empresas, incluindo o roteamento de rede local virtual (VLAN), vários identificadores de conjunto de serviços (SSIDs) e configurações de segurança sem fio no roteador, no switch e nos pontos de acesso.

Dispositivos aplicáveis

· Roteador VPN RV320

· Ponto de acesso Wireless-N WAP321

· Switch Série Sx300

Versão de software

1.1.0.09 (RV320)

· 1.0.4.2 (WAP321)

· 1.3.5.58 (Sx300)

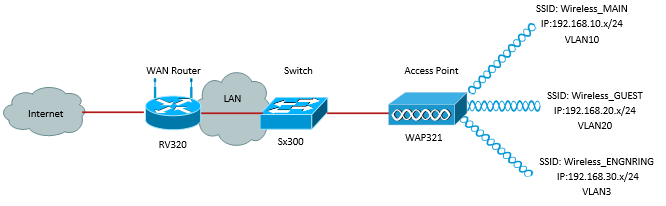

Topologia de rede

A imagem acima ilustra um exemplo de implementação para acesso sem fio usando vários SSIDs com um WAP, switch e roteador Cisco Small Business. O WAP se conecta ao switch e usa a interface de tronco para transportar vários pacotes VLAN. O switch se conecta ao roteador WAN através da interface de tronco e o roteador WAN executa o roteamento entre VLANs. O roteador WAN se conecta à Internet. Todos os dispositivos sem fio se conectam ao WAP.

Recursos Principais

A combinação do recurso de roteamento entre VLANs fornecido pelo roteador Cisco RV com o recurso de isolamento de SSID sem fio fornecido por um ponto de acesso de pequena empresa fornece uma solução simples e segura para acesso sem fio em qualquer rede de pequena empresa da Cisco.

Roteamento entre VLANs

Os dispositivos de rede em VLANs diferentes não podem se comunicar entre si sem um roteador para rotear o tráfego entre as VLANs. Em uma rede de pequena empresa, o roteador executa o roteamento entre VLANs para redes com e sem fio. Quando o roteamento entre VLANs é desativado para uma VLAN específica, os hosts nessa VLAN não podem se comunicar com hosts ou dispositivos em outra VLAN.

Isolamento de SSID sem fio

Há dois tipos de isolamento de SSID sem fio. Quando o Isolamento sem fio (dentro do SSID) estiver habilitado, os hosts no mesmo SSID não poderão ver um ao outro. Quando o Isolamento sem fio (entre SSID) está habilitado, o tráfego em um SSID não é encaminhado para nenhum outro SSID.

IEEE 802,1x

O padrão IEEE 802.1x especifica os métodos usados para implementar o controle de acesso a redes baseado em portas que é usado para fornecer acesso de rede autenticado a redes Ethernet. A autenticação baseada em porta é um processo que permite que apenas as trocas de credenciais atravessem a rede até que o usuário conectado à porta seja autenticado. A porta é chamada de porta não controlada durante a troca de credenciais. A porta é chamada de porta controlada depois que a autenticação é concluída. Isso é baseado em duas portas virtuais existentes em uma única porta física.

Isso usa as características físicas da infraestrutura de LAN comutada para autenticar os dispositivos conectados a uma porta LAN. O acesso à porta poderá ser negado se o processo de autenticação falhar. Esse padrão foi originalmente projetado para redes Ethernet com fio, no entanto, foi adaptado para uso em LANs sem fio 802.11.

Configuração do RV320

Neste cenário, queremos que o RV320 atue como o servidor DHCP para a rede, portanto, precisaremos configurar isso, bem como configurar VLANs separadas no dispositivo. Para começar, faça login no roteador conectando-se a uma das portas Ethernet e indo para 192.168.1.1 (supondo que você ainda não tenha alterado o endereço IP do roteador).

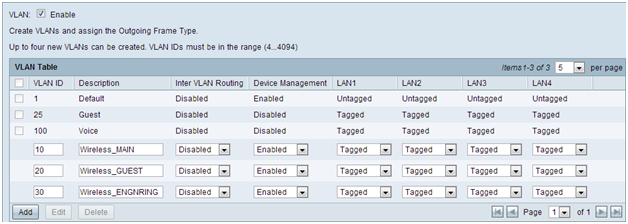

Etapa 1. Inicie a sessão no utilitário de configuração da Web e selecione Port Management > VLAN Membership. Uma nova página é aberta. Estamos criando 3 VLANs separadas para representar públicos-alvo diferentes. Clique em Add para adicionar uma nova linha e editar a ID e a descrição da VLAN. Você também precisará verificar se a VLAN está definida como Tagged em todas as interfaces nas quais eles precisarão viajar.

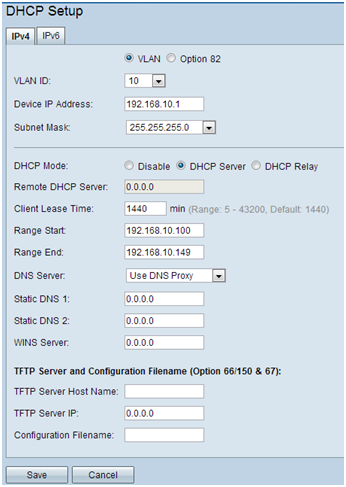

Etapa 2. Faça login no utilitário de configuração da Web e selecione DHCP Menu > DHCP Setup. A página DHCP Setup é aberta:

- Na caixa suspensa VLAN ID, selecione a VLAN para a qual você está configurando o pool de endereços (neste exemplo, VLANs 10, 20 e 30).

- Configure o endereço IP do dispositivo para essa VLAN e defina o Intervalo de endereços IP. Você também pode habilitar ou desabilitar o proxy DNS aqui, se desejar, e isso dependerá da rede. Neste exemplo, o Proxy DNS trabalhará para encaminhar solicitações DNS.

- Clique em Save e repita esta etapa para cada VLAN.

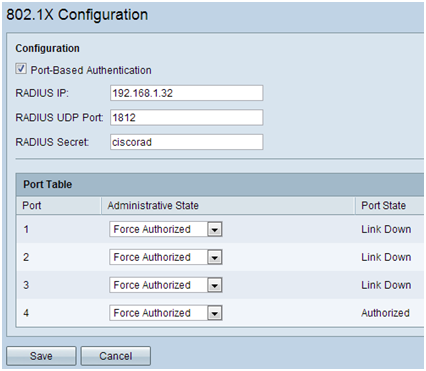

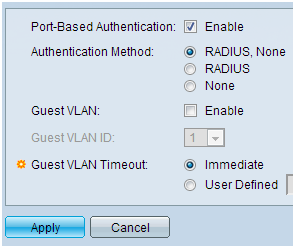

Etapa 3. No painel de navegação, selecione Port Management > 802.1x Configuration. A página Configuração 802.1X é aberta:

- Habilite a Autenticação Baseada em Porta e configure o endereço IP do servidor.

- Segredo RADIUS é a chave de autenticação usada para se comunicar com o servidor.

- Escolha quais portas usarão essa autenticação e clique em Salvar.

Configuração Do Sx300

O switch SG300-10MP funciona como um intermediário entre o roteador e o WAP321 para simular um ambiente de rede realista. A configuração no switch é a seguinte.

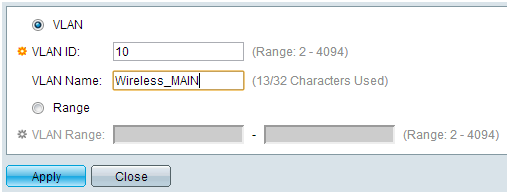

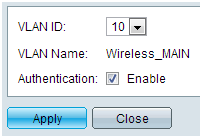

Etapa 1. Faça login no utilitário de configuração da Web e selecione VLAN Management > Create VLAN. Uma nova página é aberta:

Etapa 2. Clique em Add. Uma nova janela é exibida. Insira a ID da VLAN e o Nome da VLAN (use o mesmo que a descrição da Seção I). Clique em Apply e repita esta etapa para as VLANs 20 e 30.

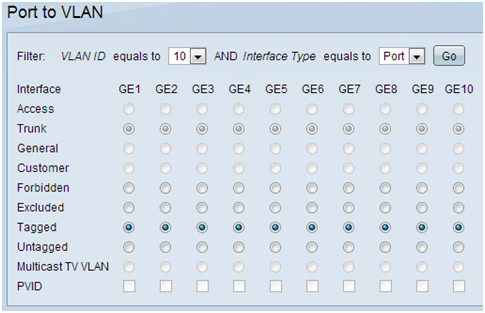

Etapa 3. No painel de navegação, selecione VLAN Management > Port to VLAN. Uma nova página é aberta:

- Na parte superior da página, defina "VLAN ID equals to" (ID de VLAN igual a) para a VLAN que você está adicionando (nesse caso, VLAN 10) e clique em Go à direita. Isso atualizará a página com as configurações dessa VLAN.

- Altere a configuração em cada porta para que a VLAN 10 agora seja "Tagged" (marcada) em vez de "Excluded" (excluída). Repita esta etapa para as VLANs 20 e 30.

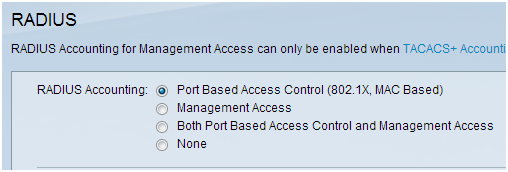

Etapa 4. No painel de navegação, selecione Segurança > Raio . A página RADIUS é aberta:

- Escolha o método de controle de acesso a ser usado pelo servidor RADIUS: controle de acesso de gerenciamento ou autenticação baseada em porta. Escolha Port Based Access Control e clique em Apply.

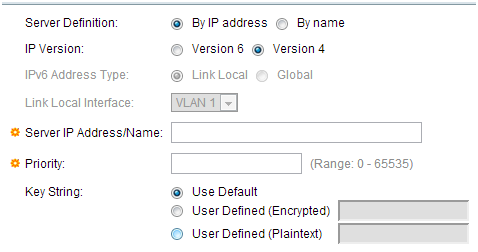

- Clique em Adicionar na parte inferior da página para adicionar um novo servidor ao qual autenticar.

Etapa 5. Na janela exibida, você configurará o endereço IP do servidor, neste caso 192.168.1.32. Você precisará definir uma prioridade para o servidor, mas como neste exemplo só temos um servidor para autenticar na prioridade, não importa. Isso é importante se você tiver vários servidores RADIUS para escolher. Configure a chave de autenticação e o restante das configurações pode ser deixado como padrão.

Etapa 6. No painel de navegação, selecione Segurança > 802.1X > Propriedades. Uma nova página é aberta:

- Marque Enable para ativar a autenticação 802.1x e escolher o método de autenticação. Nesse caso, estamos usando um servidor RADIUS, então escolha a primeira ou a segunda opção.

- Clique em Apply.

Passo 7. Escolha uma das VLANs e clique em Edit. Uma nova janela é exibida. Marque Enable para permitir a autenticação nessa VLAN e clique em Apply. Repita o procedimento para cada VLAN.

Configuração WAP321

Os Pontos de Acesso Virtuais (VAPs - Virtual Access Points) segmentam a LAN sem fio em vários domínios de broadcast que são o equivalente sem fio das VLANs Ethernet. Os VAPs simulam vários pontos de acesso em um dispositivo WAP físico. Até quatro VAPs são suportados no WAP121 e até oito VAPs são suportados no WAP321.

Cada VAP pode ser habilitado ou desabilitado independentemente, com exceção de VAP0. VAP0 é a interface física de rádio e permanece habilitada enquanto o rádio estiver habilitado. Para desativar a operação de VAP0, o rádio em si deve ser desativado.

Cada VAP é identificado por um Service Set Identifier (SSID) configurado pelo usuário. Vários VAPs não podem ter o mesmo nome SSID. Os broadcasts de SSID podem ser habilitados ou desabilitados independentemente em cada VAP. A transmissão de SSID é habilitada por padrão.

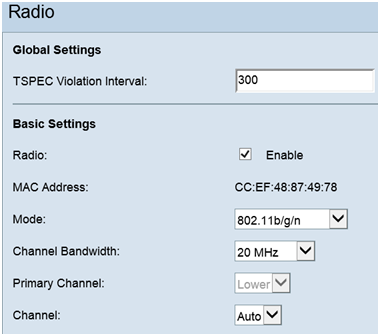

Etapa 1. Inicie a sessão no utilitário de configuração da Web e selecione Wireless > Radio. A página Radio é aberta:

- Clique na caixa de seleção Enable para ativar o Wireless Radio.

- Click Save. O rádio será ligado em seguida.

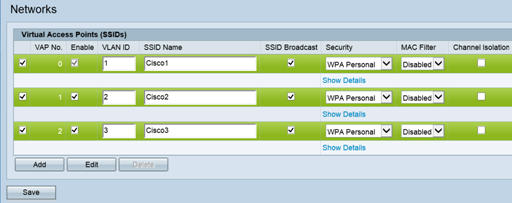

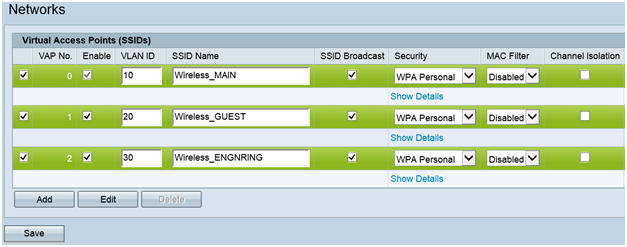

Etapa 2.No painel de navegação, selecione Wireless > Networks. A página Rede é aberta:

Observação: o SSID padrão para VAP0 é ciscosb. Cada VAP adicional criado tem um nome de SSID em branco. Os SSIDs de todos os VAPs podem ser configurados para outros valores.

Etapa 3. Cada VAP é associado a uma VLAN, que é identificada por uma ID de VLAN (VID). Um VID pode ter qualquer valor de 1 a 4094, inclusive. O WAP121 suporta cinco VLANs ativas (quatro para WLAN mais uma VLAN de gerenciamento). O WAP321 suporta nove VLANs ativas (oito para WLAN mais uma VLAN de gerenciamento).

Por padrão, o VID atribuído ao utilitário de configuração para o dispositivo WAP é 1, que também é o VID padrão não marcado. Se o VID de gerenciamento for o mesmo que o VID atribuído a um VAP, os clientes WLAN associados a esse VAP específico poderão administrar o dispositivo WAP. Se necessário, uma lista de controle de acesso (ACL) pode ser criada para desabilitar a administração de clientes WLAN.

Nesta tela, as seguintes etapas devem ser executadas:- Clique nos botões de marca de seleção no lado esquerdo para editar os SSIDs:

- Digite o valor necessário para o ID da VLAN na caixa ID da VLAN

- Clique no botão Save depois que os SSIDs tiverem sido inseridos.

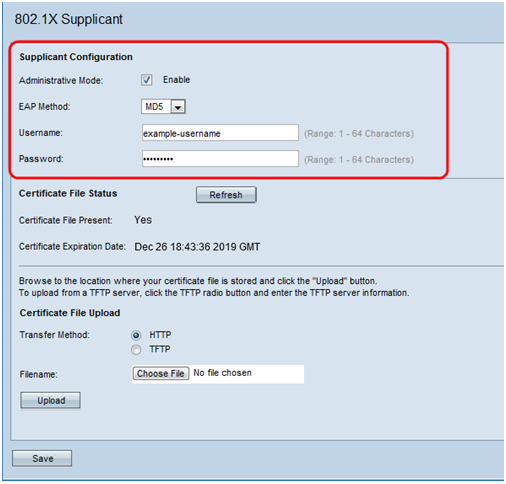

Etapa 4. No painel de navegação, selecione Segurança do sistema > Solicitante 802.1X. A página Solicitante 802.1X é aberta:

- Marque Enable no campo Administrative Mode para permitir que o dispositivo atue como um solicitante na autenticação 802.1X.

- Escolha o tipo apropriado de método EAP (Extensible Authentication Protocol) na lista suspensa do campo EAP Method.

- Insira o nome de usuário e a senha que o access point usa para obter autenticação do autenticador 802.1X nos campos Nome de usuário e Senha. O comprimento do nome de usuário e da senha deve ser de 1 a 64 caracteres alfanuméricos e de símbolo. Isso já deve estar configurado no servidor de autenticação.

- Clique em Save (Salvar) para salvar as configurações.

Observação: a área Status do arquivo de certificado mostra se o arquivo de certificado está presente ou não. O certificado SSL é um certificado assinado digitalmente por uma autoridade de certificação que permite que o navegador da Web tenha uma comunicação segura com o servidor da Web. Para gerenciar e configurar o certificado SSL, consulte o artigo Gerenciamento de Certificado SSL em Pontos de Acesso WAP121 e WAP321

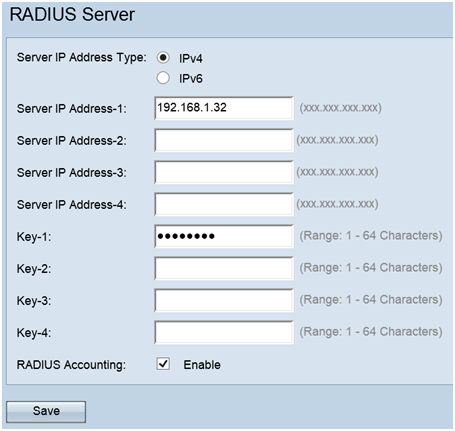

Etapa 5. No painel de navegação, selecione Security > RADIUS Server. A página Servidor RADIUS é aberta. Insira os parâmetros e clique no botão Save depois de inserir os parâmetros do servidor Radius.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

11-Dec-2018 |

Versão inicial |

Feedback

Feedback