Instalar o ISE nos Serviços de Nuvem do Azure

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como instalar uma instância do Cisco ISE IOS usando a Máquina Virtual do Azure. O IOS do Cisco ISE está disponível nos Serviços em Nuvem do Azure.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento das assinaturas e dos grupos de recursos.

Componente usado

O conteúdo deste documento é baseado nesses softwares e serviços em nuvem.

- Cisco ISE versão 3.2.

- Serviços em Nuvem do Microsoft Azure

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Procedimento

Navegue até All Services > Subscriptions. Verifique se uma conta do Azure com uma assinatura ativa e um contrato empresarial com a Microsoft estão presentes. Use a CLI do módulo do Microsoft PowerShell Azure para executar comandos para reservar espaço: (Consulte Como instalar o Azure PowerShell para instalar o power shell e pacotes relevantes).

Observação: substitua a ID de Locatário pela ID de Locatário real.

Preencha os pré-requisitos emSolicitar cota de host para a Solução VMware do Azure para obter mais detalhes.

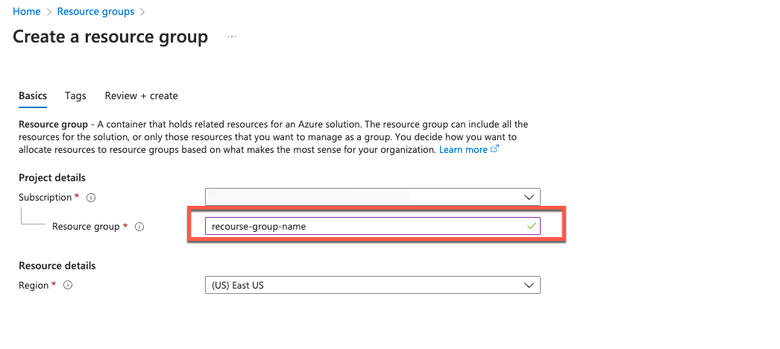

Crie o grupo de recursos após a inscrição à direita, navegando para Todos os serviços > Grupos de recursos. Clique em Add. Insira o nome do grupo de recursos.

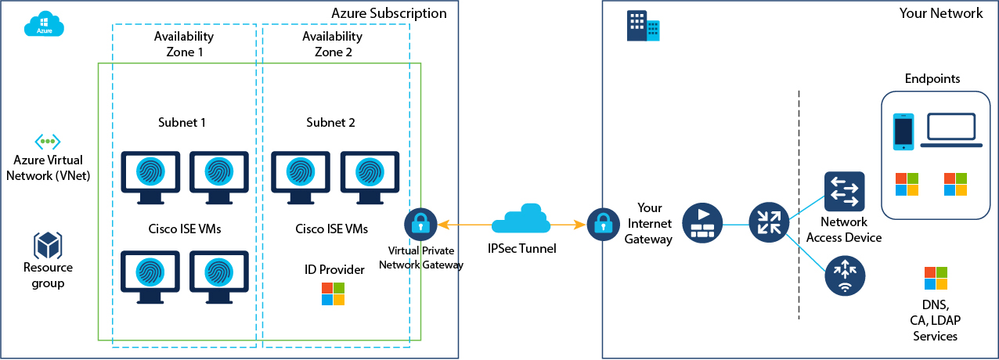

Rede virtual e grupos de segurança

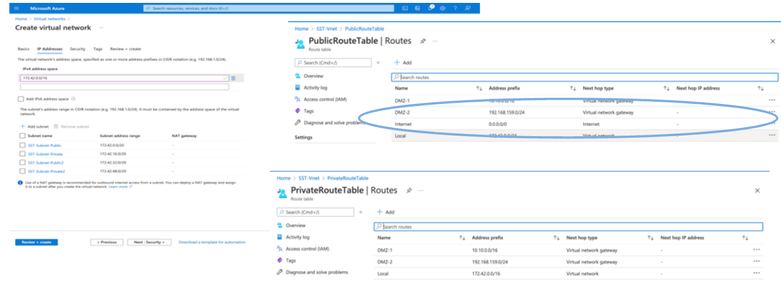

A sub-rede que requer acessibilidade à Internet deve ter a tabela de rota configurada com o próximo salto como Internet. Veja exemplos de sub-rede pública e privada. O PAN com IP público tem atualização de feed offline e online funcionando, enquanto o PAN com IP privado deve depender de atualizações de feed offline.

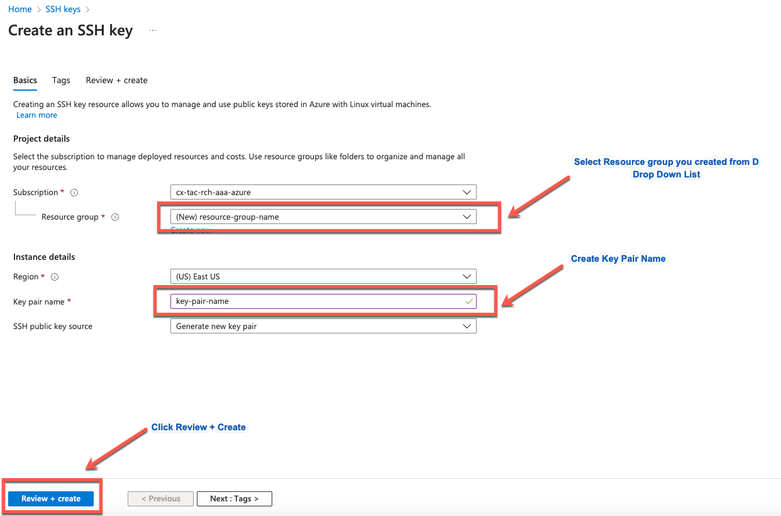

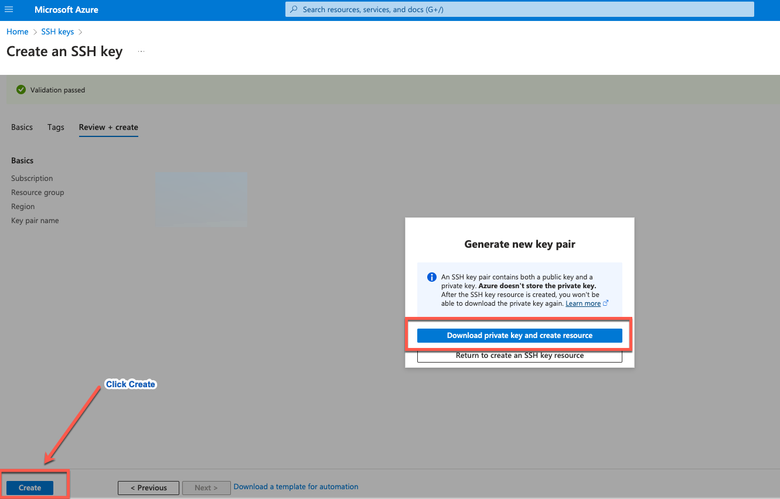

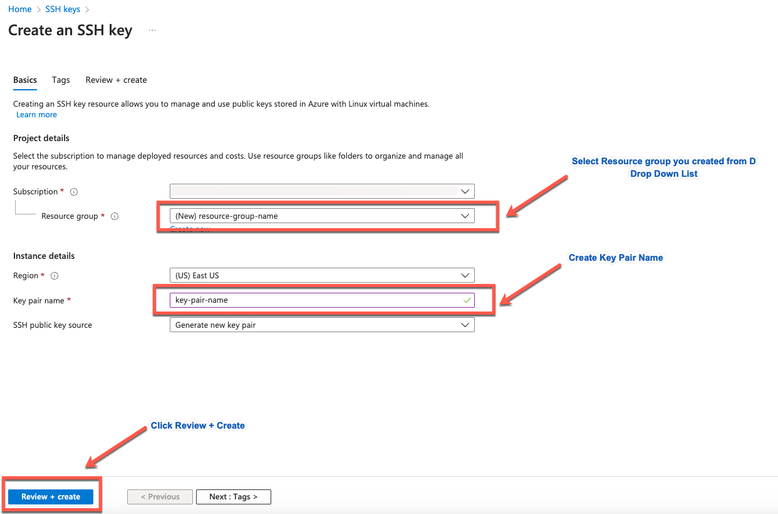

Crie um par de chaves SSH

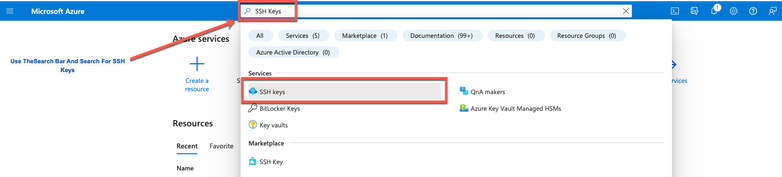

a. Use a barra de pesquisa da home page do Portal da Web do Azure e pesquise Chaves SSH.

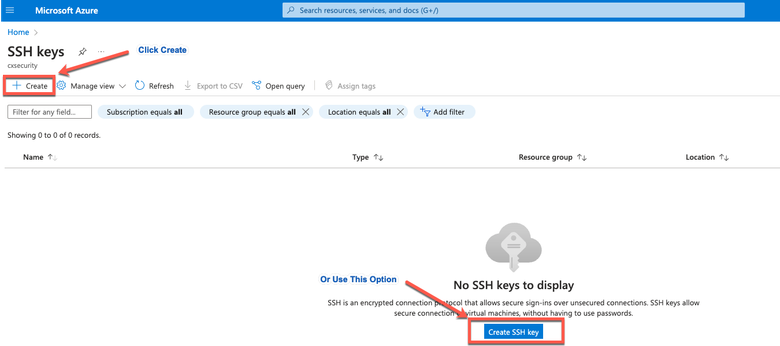

b. Na próxima janela, clique em Criar.

c. Na próxima janela, escolha o Grupo de Recursos e Nome da Chave. Em seguida, clique em Revisar + Criar.

d. Em seguida, clique em Create e baixe Private Key.

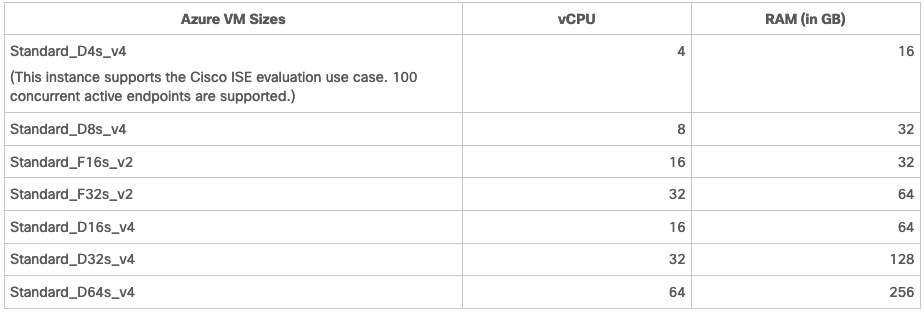

Tamanhos de VM do Azure com Suporte do Cisco ISE

- Os tamanhos das VMs do Azure da série Fsv2 são otimizados para computação e são mais adequados para uso como PSNs para tarefas e aplicativos de computação intensa.

- Os Dsv4-series são tamanhos de VM Azure de uso geral que são mais adequados para uso como nós PAN ou MnT ou ambos e são destinados a tarefas de processamento de dados e operações de banco de dados.

Se você usar uma instância de uso geral como um PSN, os números de desempenho serão inferiores ao desempenho de uma instância otimizada para computação como um PSN. O tamanho da VM Standard_D8s_v4 deve ser usado apenas como uma PSN pequena extra.

Observação: não clone uma imagem existente da Nuvem do Azure para criar uma instância do Cisco ISE. Isso pode causar mau funcionamento aleatório e inesperado na máquina criada do ISE.

Limitações do Cisco ISE nos Serviços em Nuvem do Microsoft Azure

-

Se você criar o Cisco ISE usando a Máquina Virtual do Azure, por padrão, o Microsoft Azure atribui endereços IP privados às VMs por meio de servidores DHCP. Antes de criar uma implantação do Cisco ISE no Microsoft Azure, você deve atualizar as entradas de DNS de encaminhamento e reversão com os endereços IP atribuídos pelo Microsoft Azure.

Como alternativa, após instalar o Cisco ISE, atribua um endereço IP estático à sua VM atualizando o objeto de Interface de Rede no Microsoft Azure:

-

Pare a VM.

-

Na área Configurações do endereço IP privado da VM, na área Atribuição, clique em Estático.

-

Reinicie a VM.

-

No console serial do Cisco ISE, atribua o endereço IP como Gi0.

-

Reinicie o servidor de aplicativos Cisco ISE.

-

-

NIC dupla é suportada com apenas duas NICs—Gigabit Ethernet 0 e Gigabit Ethernet 1. Para configurar uma NIC secundária em sua instância do Cisco ISE, você deve primeiro criar um objeto de interface de rede no Azure, desligar sua instância do Cisco ISE e, em seguida, anexar esse objeto de interface de rede ao Cisco ISE. Depois de instalar e iniciar o Cisco ISE no Azure, use a CLI do Cisco ISE para configurar manualmente o endereço IP do objeto de interface de rede como a NIC secundária.

- O fluxo de trabalho de atualização do Cisco ISE não está disponível no Cisco ISE no Microsoft Azure. Somente instalações novas são suportadas. No entanto, você pode fazer backup e restauração dos dados de configuração.

- A nuvem pública suporta apenas recursos da camada 3. Os nós do Cisco ISE no Microsoft Azure não oferecem suporte às funções do Cisco ISE que dependem dos recursos da Camada 2. Por exemplo, trabalhar com testes de perfil de SPAN de DHCP e funções de protocolo CDP através da CLI do Cisco ISE são funções que não são suportadas atualmente.

- Quando você executar a função de restauração e backup dos dados de configuração, após a conclusão da operação de backup, reinicie primeiro o Cisco ISE por meio da CLI. Em seguida, inicie a operação de restauração na GUI do Cisco ISE.

- O acesso SSH ao Cisco ISE CLI usando a autenticação baseada em senha não tem suporte no Azure. Você só pode acessar a CLI do Cisco ISE por meio de um par de chaves, e esse par de chaves deve ser armazenado com segurança. Se você estiver usando um arquivo de chave privada (ou PEM) e perder o arquivo, não poderá acessar a CLI do Cisco ISE. Não há suporte para qualquer integração que use um método de autenticação baseado em senha para acessar a CLI do Cisco ISE, por exemplo, o Cisco DNA Center versão 2.1.2 e anterior.

-

As implantações do Cisco ISE IOS no Azure normalmente aproveitam as soluções de VPN como Redes Virtuais Privadas Multiponto Dinâmicas (DMVPN) e Redes de Longa Distância Definidas por Software (SD-WAN), onde as sobrecargas de túnel IPSec podem causar problemas de MTU e fragmentação. Nesses cenários, o Cisco ISE IOS não recebe pacotes RADIUS completos e ocorre uma falha de autenticação sem disparar um registro de erros de falha.

Uma solução possível é buscar o suporte técnico da Microsoft para explorar quaisquer soluções no Azure que possam permitir que fragmentos fora de ordem passem para o destino em vez de serem descartados.

- O usuário Admin CLI deve ser 'iseadmin'.

Configurar

Exemplo de implantação do ISE conectada à nuvem do Azure

Configurações

- Etapa 1. Navegue até o portal do Azure e faça logon em sua conta do Microsoft Azure.

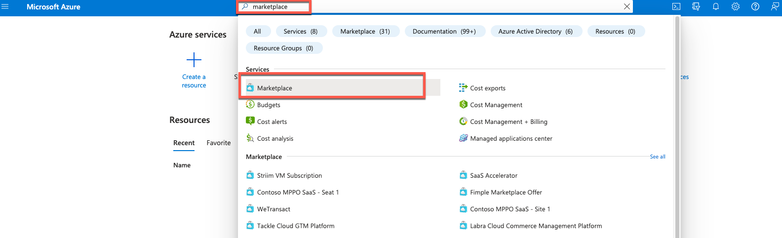

- Etapa 2. Use o campo de pesquisa na parte superior da janela para procurar o Marketplace.

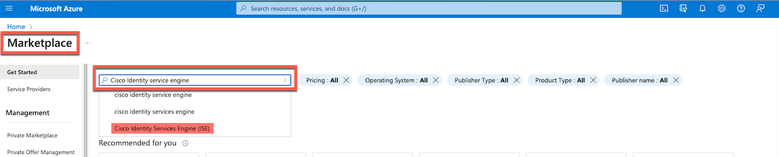

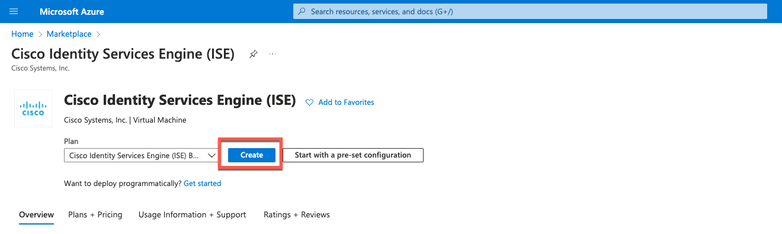

- Etapa 3. Use o campo de pesquisa Pesquisar no Marketplace para procurar o Cisco Identity Services Engine (ISE).

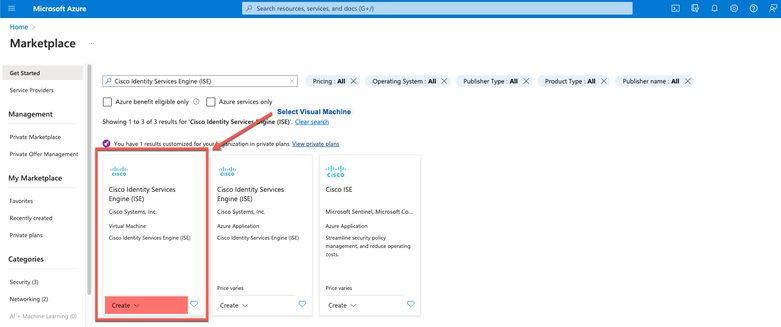

- Etapa 4. Clique em Virtual Machine.

- Etapa 5. Na nova janela exibida, clique em Criar.

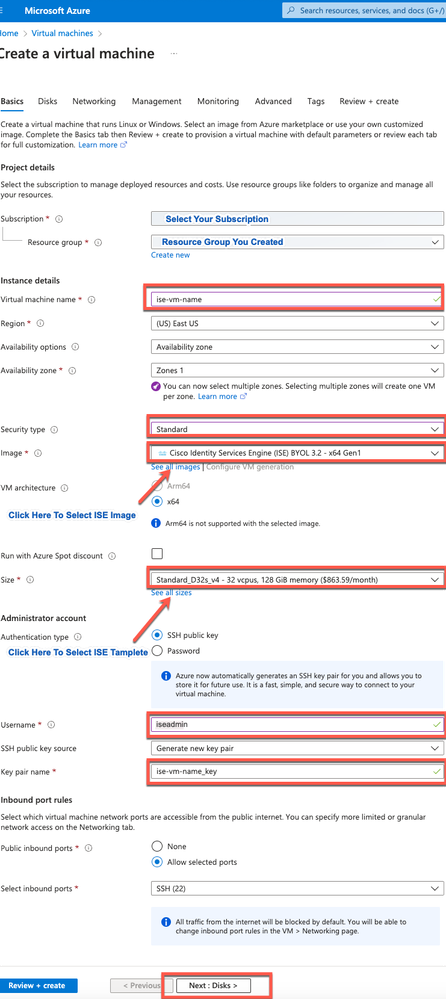

- Etapa 6. Na guia Basics:

a. Na área Detalhes do projeto, escolha os valores necessários nas listas suspensas Assinatura e Grupo de recursos

b. Na área Detalhes da instância, insira um valor no campo Nome da máquina virtual.

c. Na lista suspensa Image, escolha a imagem do Cisco ISE.

d. Na lista suspensa Size, escolha o tamanho da instância com a qual deseja instalar o Cisco ISE. Escolha uma instância com suporte do Cisco ISE, conforme listado na tabela intitulada Azure Cloud.

Instâncias com suporte do Cisco ISE, estão na seção Cisco ISE na Nuvem do Azure.

e. Na área Administrator account > Authentication type, clique no botão de opção SSH Public Key.

f. No campo Username, insira iseadmin.

g. Na lista suspensa Origem da chave pública SSH, escolha Usar chave existente armazenada no Azure.

h. Na lista suspensa Chaves armazenadas, escolha o par de chaves criado como pré-requisito para essa tarefa.

j. Na área Inbound port rules, clique no botão de opção Allow seleted ports.

k. Na área Licenciamento, na lista suspensa Tipo de licenciamento, escolha Outro.

Criar uma Máquina Virtual

Criar uma Máquina Virtual

- Passo 7. Clique em Avançar: Discos.

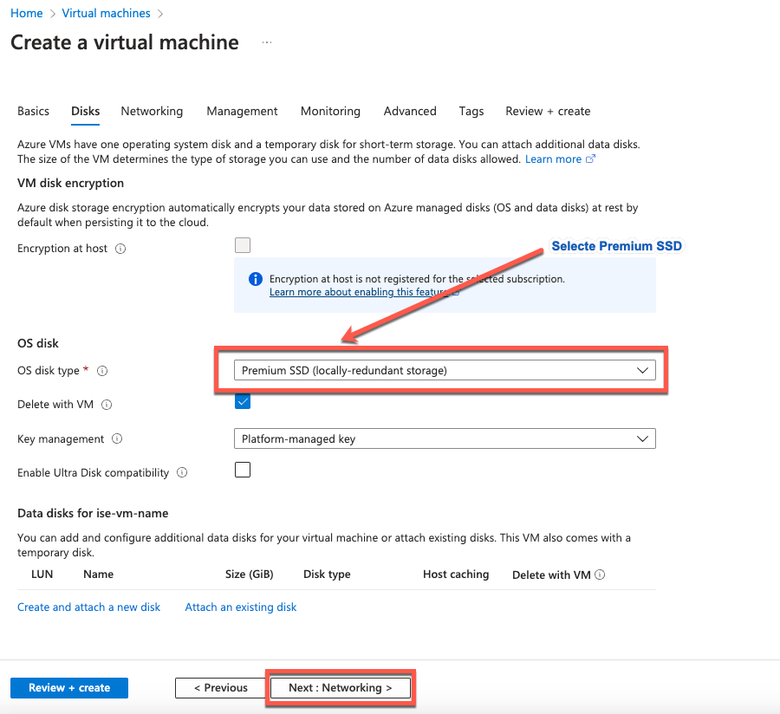

- Etapa 8. Na guia Disks, mantenha os valores padrão para os campos obrigatórios e clique em Next: Networking.

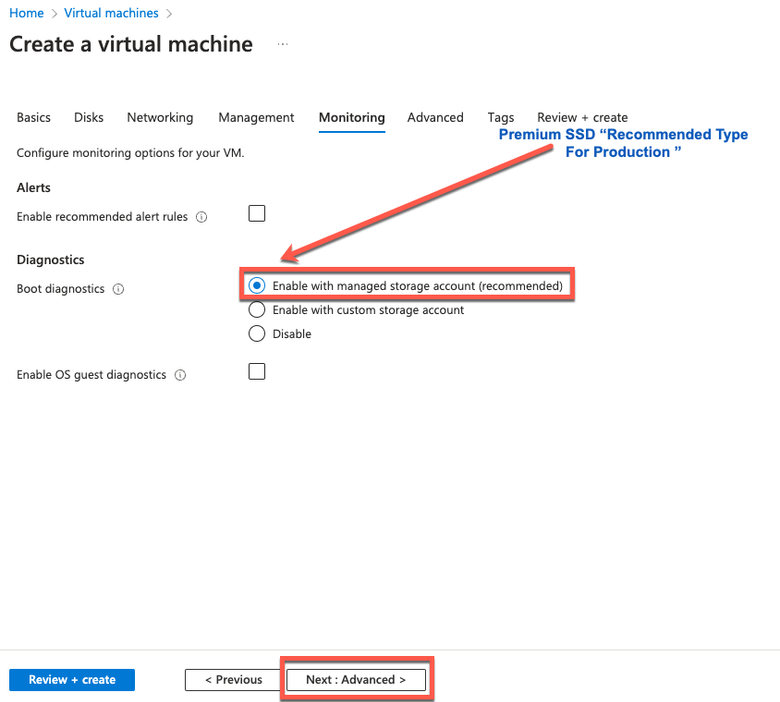

Observação: para o tipo de disco, há mais opções na lista suspensa. Você pode escolher aquele que atende às suas necessidades. O SSD Premium é o tipo recomendado para cargas de trabalho sensíveis ao desempenho e à produção.

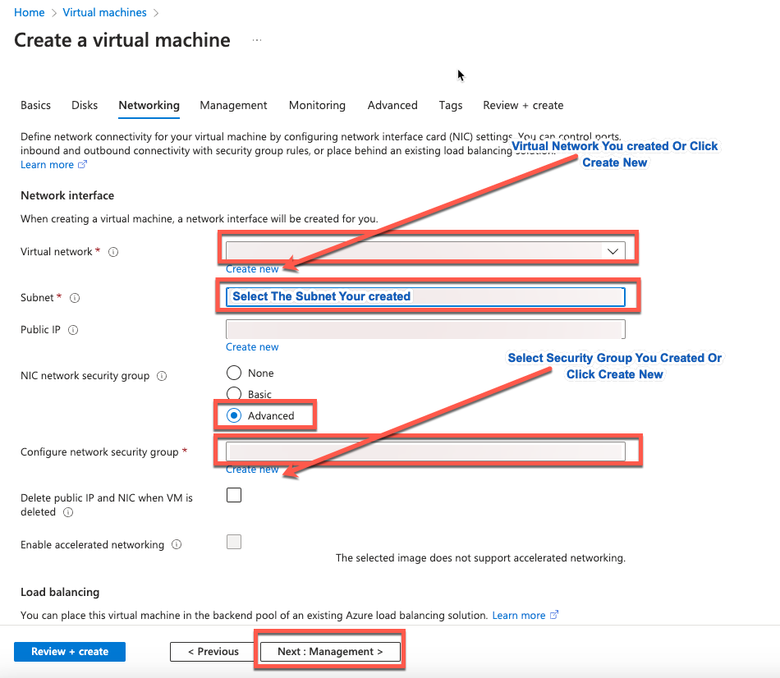

- Etapa 9. Na área Interface de rede, nas listas suspensas Rede virtual, Sub-rede e Configurar grupo de segurança de rede, escolha a rede virtual e a sub-rede que você criou.

Observação: a sub-rede com um endereço IP público recebe atualizações de feed de postura online e offline, enquanto uma sub-rede com um endereço IP privado recebe apenas atualizações de feed de postura offline.

- Etapa 10. Clique em Avançar: Gerenciamento.

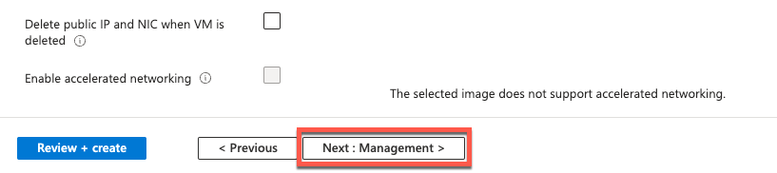

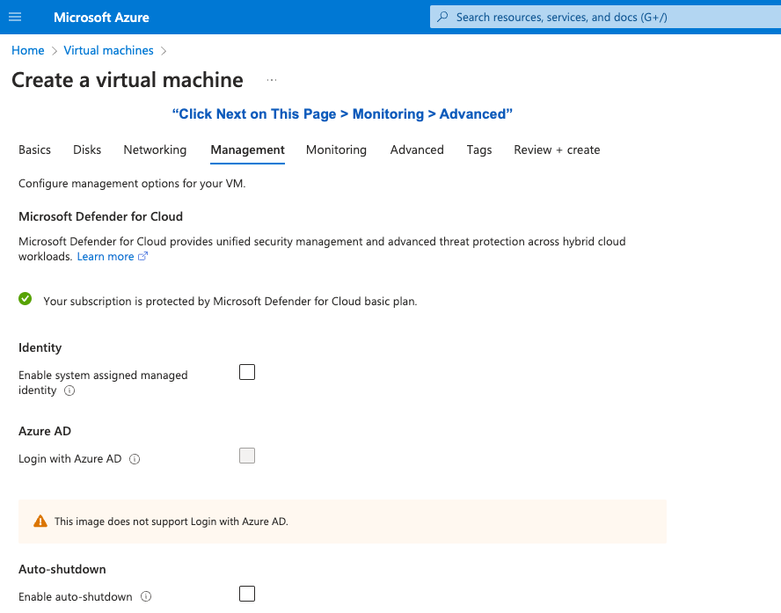

- Etapa 11. Na guia Gerenciamento, mantenha os valores padrão para os campos obrigatórios e clique em Avançar: Avançado.

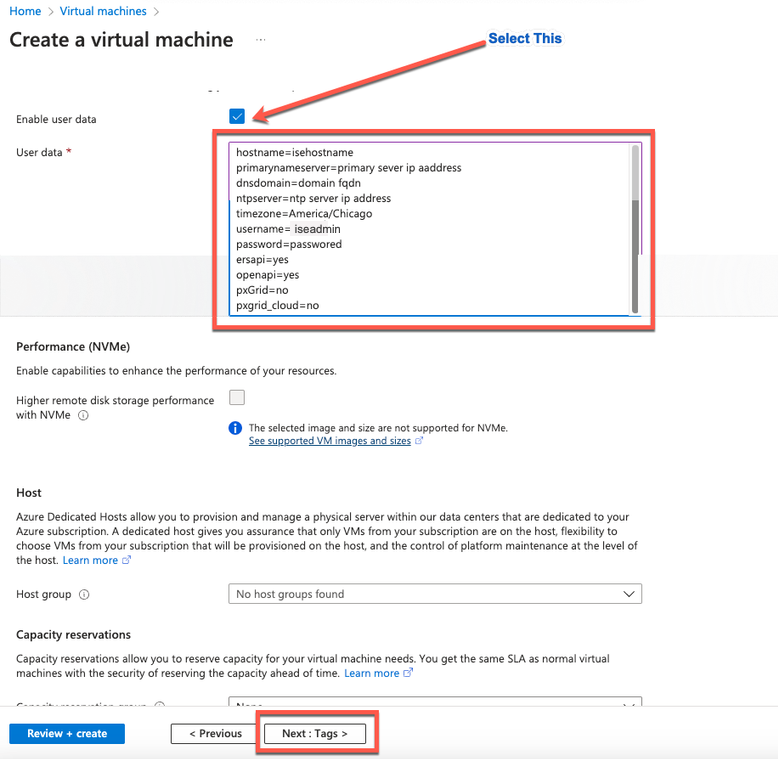

- Etapa 12. Na área Dados do usuário, marque a caixa de seleção Habilitar dados do usuário.

No campo Dados do usuário, preencha as informações:

hostname=<hostname do Cisco ISE>

primary nameserver=<endereço IPv4>

dnsdomain=<domain name>

ntpserver=<Endereço IPv4 ou FQDN do servidor NTP>

timezone=<timezone>

password=<password>

ersapi=<yes/no>

openapi=<yes/no>

pxGrid=<yes/no>

pxgrid_cloud=<yes/no>

Observação: você deve usar a sintaxe correta para cada um dos campos configurados por meio da entrada de dados do usuário. As informações inseridas no campo Dados do usuário não são validadas quando são inseridas. Se você usar a sintaxe incorreta, os serviços do Cisco ISE não serão ativados quando você iniciar a imagem.

Consulte as Diretrizes para as configurações que você deve enviar por meio do campo de dados do usuário:

a. nome do host: insira um nome de host que contenha apenas caracteres alfanuméricos e hífens (-). O comprimento do nome do host não deve exceder 19 caracteres e não pode conter sublinhados (_).

b. servidor de nomes principal: insira o endereço IP do servidor de nomes principal. Somente endereços IPv4 são suportados.

Você pode adicionar apenas um servidor DNS nesta etapa. Você pode adicionar servidores DNS adicionais por meio da CLI do Cisco ISE após a instalação.

c. dnsdomain: digite o FQDN do domínio DNS. A entrada pode conter caracteres ASCII, numerais, hífens (-) e pontos (.).

d. ntpserver: Insira o endereço IPv4 ou o FQDN do servidor NTP que deve ser usado para sincronização.

Você pode adicionar apenas um servidor NTP nesta etapa. Você pode adicionar servidores NTP adicionais por meio da CLI do Cisco ISE após a instalação. Use um Servidor NTP válido e acessível, pois ele é necessário para operações do ISE.

e. fuso horário: insira um fuso horário, por exemplo, Etc/UTC. É recomendável definir todos os nós do Cisco ISE para o fuso horário UTC (Coordinated Universal Time), especialmente se os nós do Cisco ISE estiverem instalados em uma implantação distribuída. Este procedimento garante que os timestamps dos relatórios e logs dos vários nós em sua implantação estejam sempre sincronizados.

f. senha: configure uma senha para login baseado em GUI no Cisco ISE. A senha digitada deve estar de acordo com a política de senha do Cisco ISE. A senha deve conter de 6 a 25 caracteres e incluir pelo menos um número, uma letra maiúscula e uma letra minúscula. A senha não pode ser igual ao nome de usuário ou seu inverso (iseadmin ou nimdaesi), cisco ou ocsic. Os caracteres especiais permitidos são @~*!,+=_-. Consulte a seção 'User Password Policy' no capítulo 'Basic Setup' do Cisco ISE Administrator Guide para obter a sua versão.

g. ersapi: Insira yes para habilitar o ERS ou no para não permitir o ERS.

h. openapi: Insira yes para habilitar o OpenAPI ou no para não permitir o OpenAPI.

i. pxGrid: insira yes para habilitar o pxGrid ou no para não permitir o pxGrid.

j. pxgrid_cloud: Digite yes para ativar o pxGrid Cloud ou no para não permitir o pxGrid Cloud. Para habilitar o pxGrid Cloud, você deve habilitar o pxGrid. Se você não permitir o pxGrid, mas ativar o pxGrid Cloud, os serviços do pxGrid Cloud não serão ativados na inicialização.

Seção Dados do Usuário

Seção Dados do Usuário

- Etapa 13. Clique em Next: Tags.

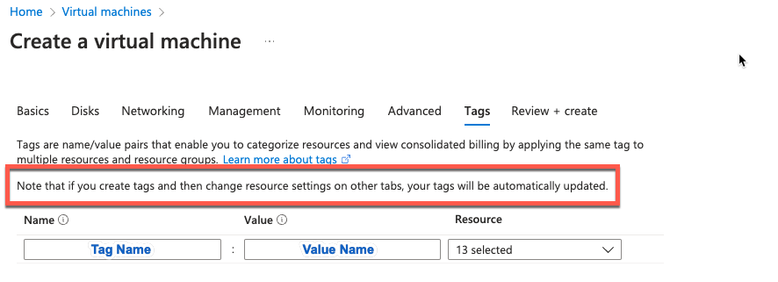

- Etapa 14. Para criar pares nome-valor que permitam categorizar recursos e consolidar vários recursos e grupos de recursos, insira valores nos campos Nome e Valor.

- Etapa 15. Clique em Avançar: Revisar + Criar.

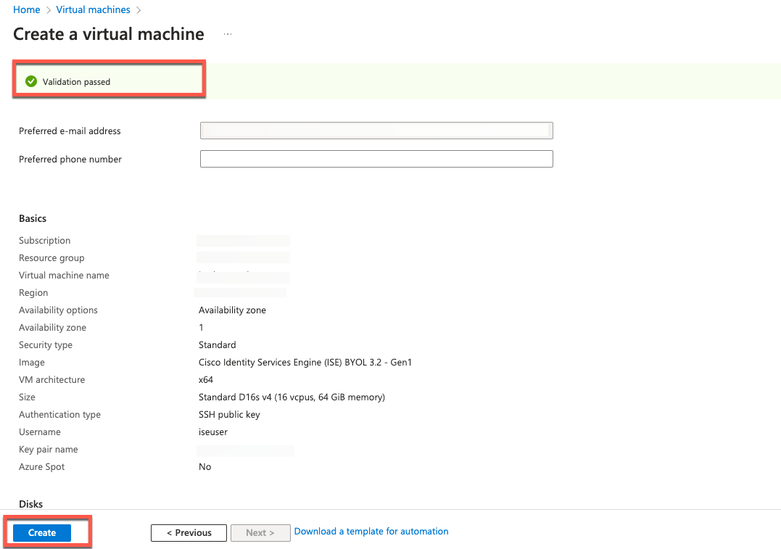

- Etapa 16. Revise as informações fornecidas até agora e clique em Criar.

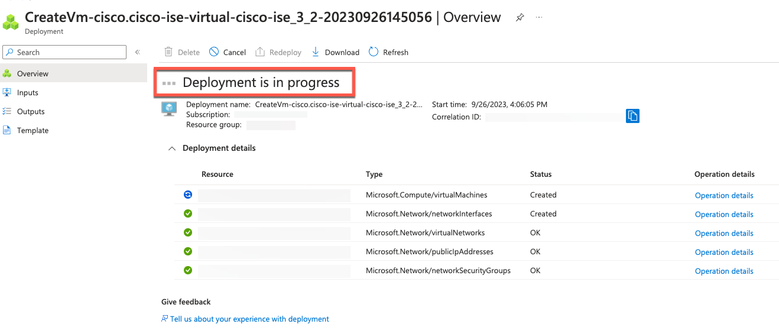

A janela Deployment is in progress é exibida. Leva aproximadamente 30 minutos para a instância do Cisco ISE ser criada e disponibilizada para uso. A instância da VM do Cisco ISE é exibida na Virtual Janela Máquinas (use o campo de pesquisa principal para localizar a janela).

O que fazer a seguir

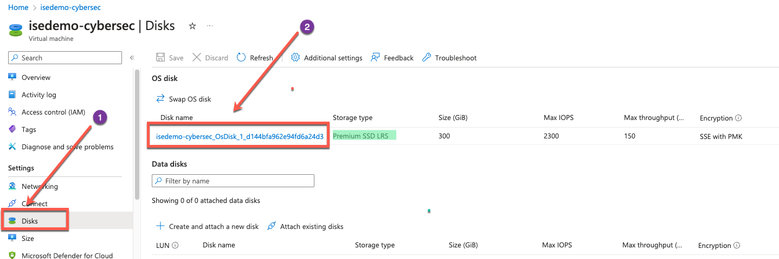

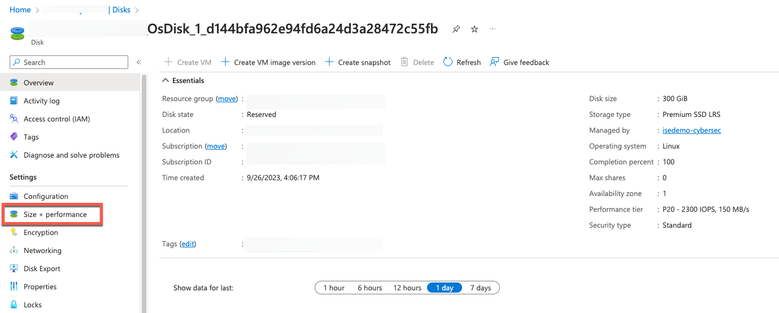

Devido a uma configuração padrão do Microsoft Azure, a VM do Cisco ISE que você criou está configurada com apenas um tamanho de disco de 300 GB. Os nós do Cisco ISE normalmente exigem mais de 300 GB de tamanho de disco. Você pode ver o alarme Memória Virtual Insuficiente quando inicia o Cisco ISE pela primeira vez a partir do Microsoft Azure.

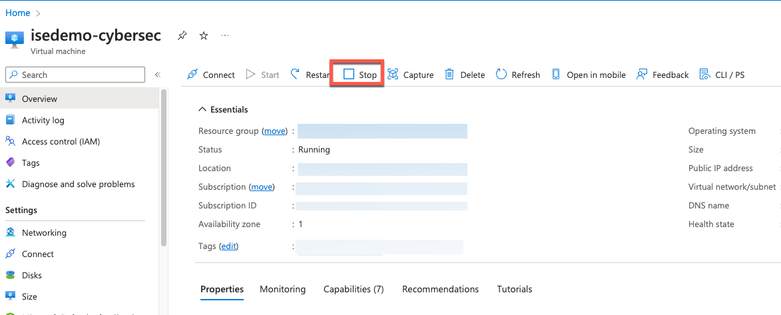

Após a conclusão da criação da VM do Cisco ISE, faça login no portal de administração do Cisco ISE para verificar se o Cisco ISE está configurado. Em seguida, no portal do Microsoft Azure, execute e conclua as etapas na janela Máquinas Virtuais para editar o tamanho do disco:

1. Pare a instância do Cisco ISE.

2. Clique em Disco no painel esquerdo e clique no disco que você está usando com o Cisco ISE.

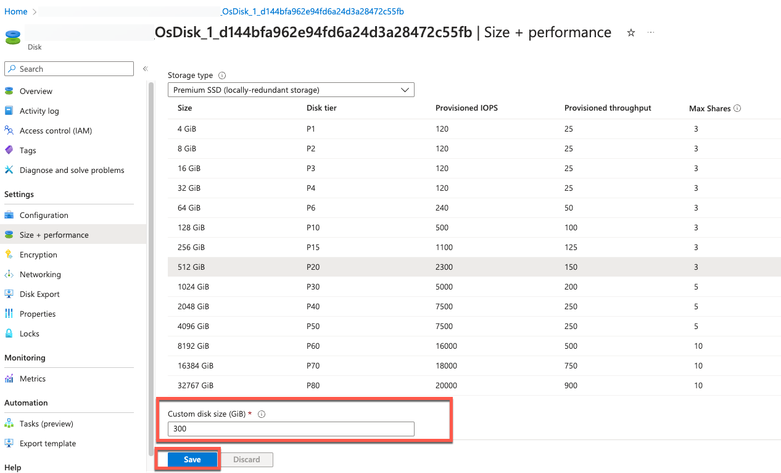

3. Clique em Tamanho + desempenho no painel esquerdo.

4. No campo Tamanho de disco personalizado, insira o tamanho de disco desejado, em GiB.

Tarefas de pós-instalação

Para obter informações sobre as tarefas de pós-instalação que você deve realizar após criar com êxito uma instância do Cisco ISE, consulte o Capítulo 'Verificação da instalação e tarefas de pós-instalação' no Guia de instalação do Cisco ISE para sua versão do Cisco ISE.

Recuperação e Redefinição de Senha na Nuvem do Azure

Conclua as tarefas que ajudam você a redefinir ou recuperar sua senha da máquina virtual Cisco ISE. Escolha as tarefas necessárias e execute as etapas detalhadas.

1. Redefinir a senha da GUI do Cisco ISE através do console serial

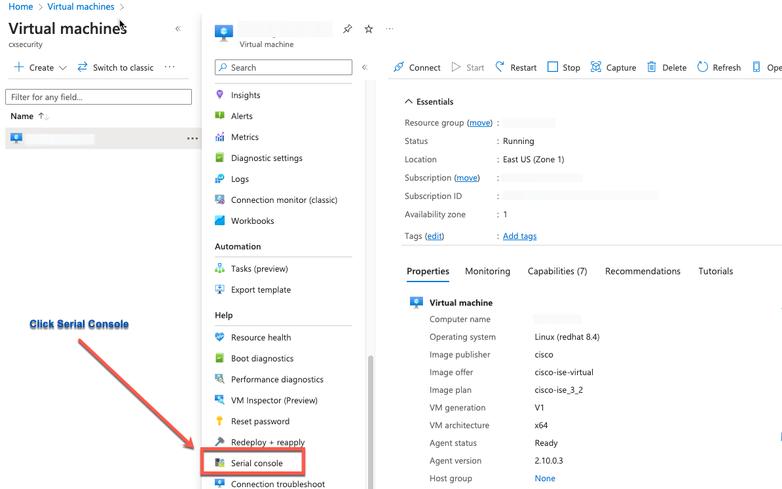

- Etapa 1. Faça logon na Nuvem do Azure e escolha o grupo de recursos que contém sua máquina virtual do Cisco ISE.

- Etapa 2. Na lista de recursos, clique na instância do Cisco ISE para a qual deseja redefinir a senha.

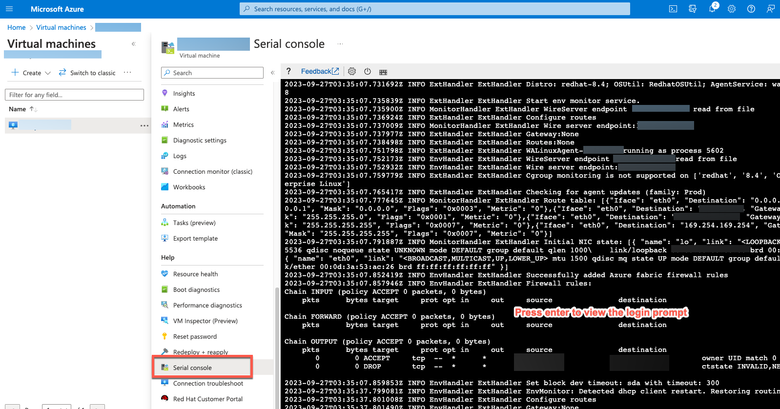

- Etapa 3. No menu à esquerda, na seção Suporte + Solução de problemas, clique em Console serial.

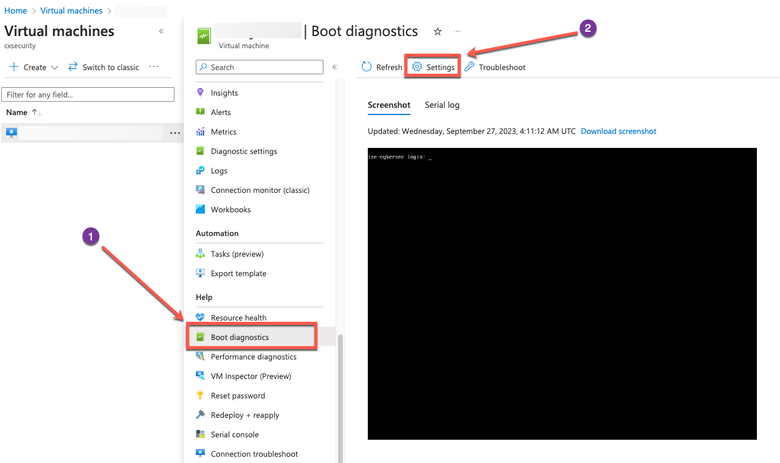

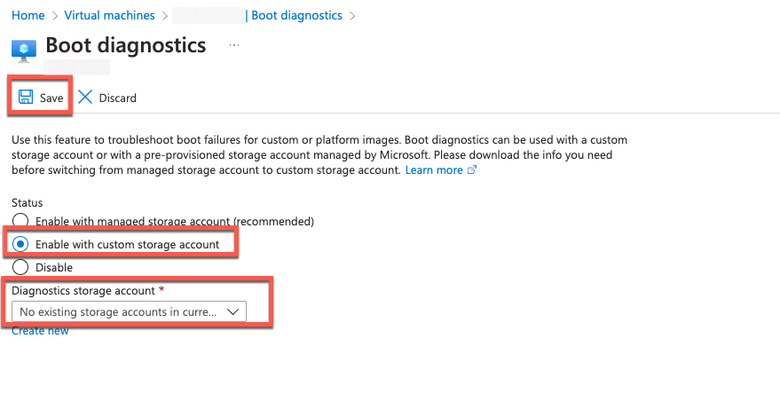

- Etapa 4. Se você vir uma mensagem de erro aqui, você terá que habilitar o diagnóstico de inicialização executando as etapas completas:

a. No menu do lado esquerdo, clique em Boot Diagnostics.

b. Clique em Habilitar com uma conta de armazenamento personalizada. Em seguida, clique em Salvar.

- Etapa 5. No menu à esquerda, na seção Suporte + Solução de problemas, clique em Console serial. O Shell de Nuvem do Azure é exibido em uma nova janela. Se a tela estiver preta, pressione Enter para visualizar o prompt de login.

- Etapa 8. Faça login no console serial. Para fazer login no console serial, você deve usar a senha original que foi configurada na instalação da instância.

- Etapa 9. Use o comando application reset-passwd ise iseadmin para configurar uma nova senha da GUI para a conta iseadmin.

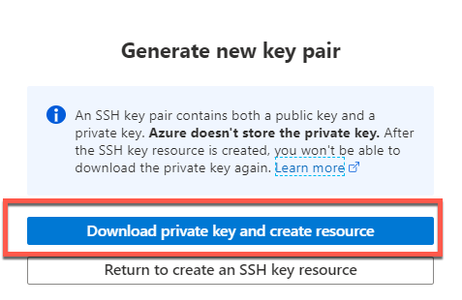

2. Crie um novo par de chaves públicas para o acesso SSH

Por meio dessa tarefa, você adiciona outros pares de chaves a um repositório. O par de chaves existente que foi criado no momento da configuração da instância do Cisco ISE não é substituído pela nova chave pública que você criou.

- Etapa 1. Crie uma nova chave pública na Nuvem do Azure.

Você obtém uma janela pop-up para escolher Baixar chave privada e criar um recurso que faz o download da chave SSH como um arquivo .pem.

- Etapa 2. Para criar um novo repositório no qual salvar a chave pública, consulte a documentação do Azure Repos. Se você já tiver um repositório que possa ser acessado através do CLI, vá para a Etapa 3.

- Etapa 3. Para importar a nova chave pública, use o comando crypto key import <public key filename> repository <repository name>.

- Etapa 4. Quando a importação estiver concluída, você poderá fazer login no Cisco ISE via SSH usando a nova chave pública.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

04-Oct-2023 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Ameer Al AzzawiEngenheiro de consultoria técnica de segurança

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback