Configurar Secure Client IKEv2/ASA no ASDM com AAA & Cert Auth

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve as etapas necessárias para configurar o cliente seguro sobre IKEv2 no ASA usando ASDM com AAA e autenticação de certificado.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Configuração do Cisco Identity Services Engine (ISE)

- Configuração do Cisco Adaptive Security Virtual Appliance(ASAv)

- Configuração do Cisco Adaptive Security Device Manager (ASDM)

- Fluxo de autenticação de VPN

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Identity Services Engine Virtual 3.3 patch 1

- Dispositivo virtual de segurança adaptável 9.20(2)21

- Gerenciador de dispositivos de segurança adaptável 7.20(2)

- Cisco Secure Client 5.1.3.62

- Windows Server 2016

- Windows 10

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

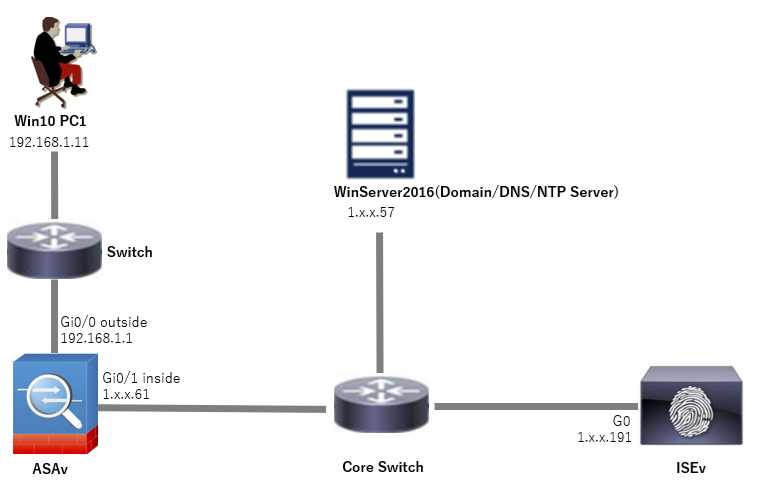

Diagrama de Rede

Esta imagem mostra a topologia usada para o exemplo deste documento.

O nome de domínio configurado no Windows Server 2016 é ad.rem-system.com, usado como exemplo neste documento.

Diagrama de Rede

Diagrama de Rede

Configurações

Configuração no ASDM

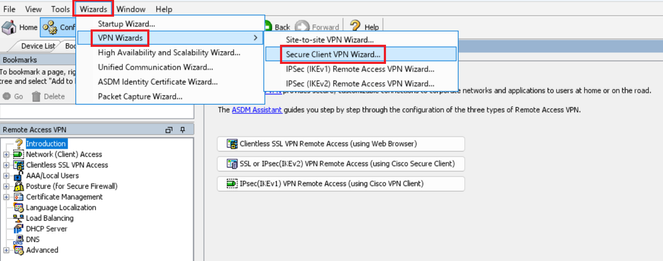

Etapa 1. Assistentes de VPN aberta

Navegue até Wizards > VPN Wizards, clique em Secure Client VPN Wizard.

Assistentes de VPN aberta

Assistentes de VPN aberta

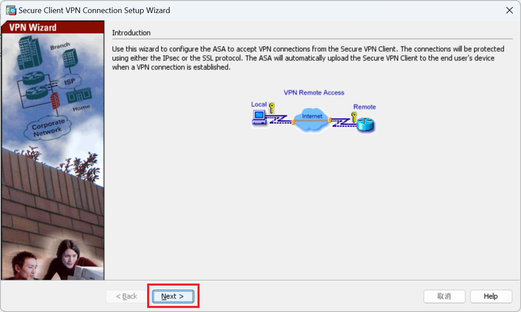

Clique em Next.

Clique no botão Avançar

Clique no botão Avançar

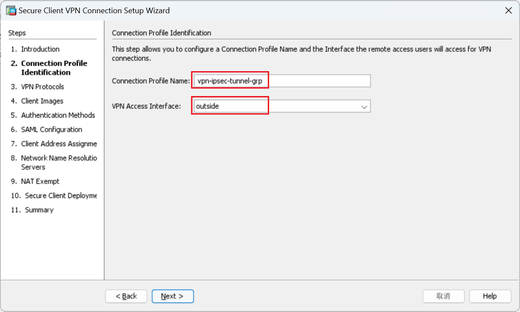

Etapa 2. Identificação do Perfil de Conexão

Informações de entrada para o perfil de conexão.

Nome do perfil de conexão : vpn-ipsec-tunnel-grp

Interface de acesso VPN : exterior

Identificação do Perfil de Conexão

Identificação do Perfil de Conexão

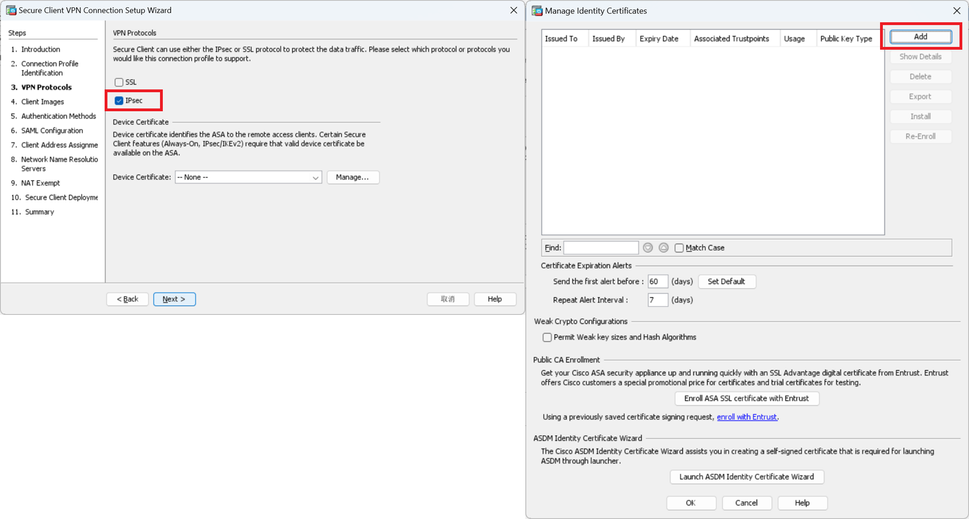

Etapa 3. Protocolos VPN

Selecione IPsec, clique no botão Add para adicionar um novo certificado autoassinado.

Protocolos VPN

Protocolos VPN

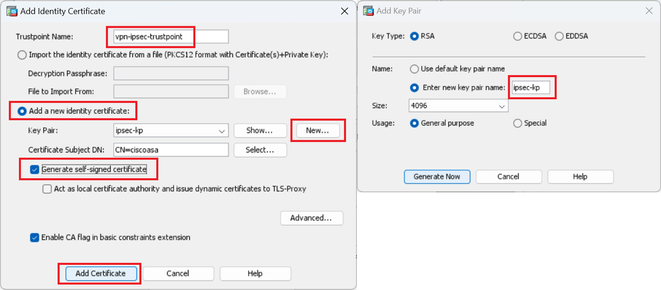

Informações de entrada para certificado autoassinado.

Nome do ponto de confiança : vpn-ipsec-trustpoint

Par de chaves : ipsec-kp

Detalhes do certificado autoassinado

Detalhes do certificado autoassinado

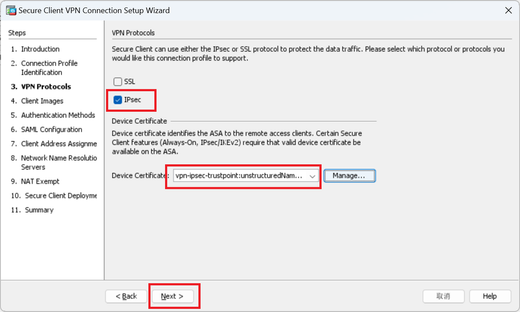

Confirme as configurações dos protocolos VPN e clique no botão Next.

Confirmar configurações do protocolo VPN

Confirmar configurações do protocolo VPN

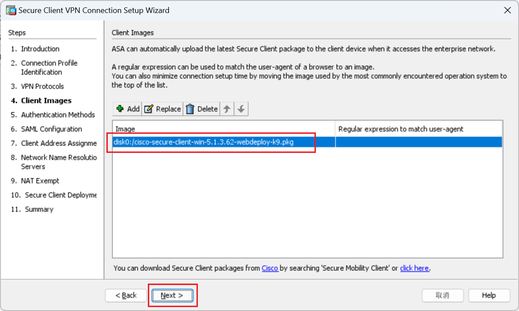

Etapa 4. Imagens do cliente

Clique no botão Add para adicionar uma imagem de cliente segura e clique no botão Next.

Imagens do cliente

Imagens do cliente

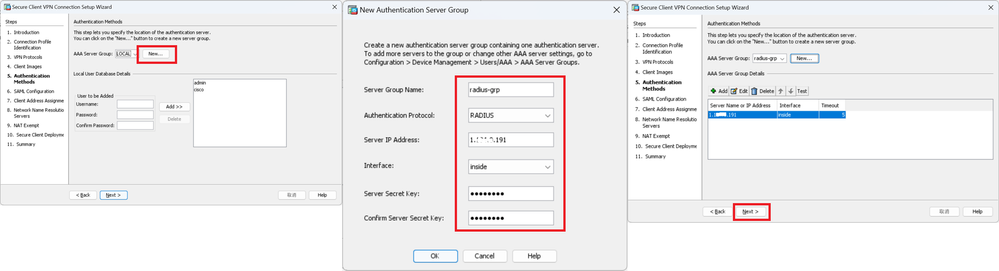

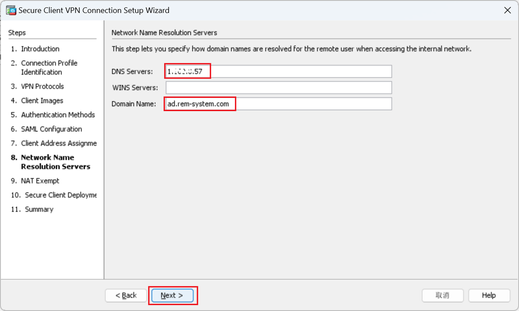

Etapa 5. Métodos de autenticação

Clique no botão New para adicionar um novo servidor aaa, clique no botão Next.

Nome do grupo de servidores : radius-grp

Protocolo de autenticação : RADIUS

Endereço IP do servidor : 1.x.x.191

Interface : interna

Métodos de autenticação

Métodos de autenticação

Etapa 6. Configuração SAML

Clique no botão Avançar.

Configuração SAML

Configuração SAML

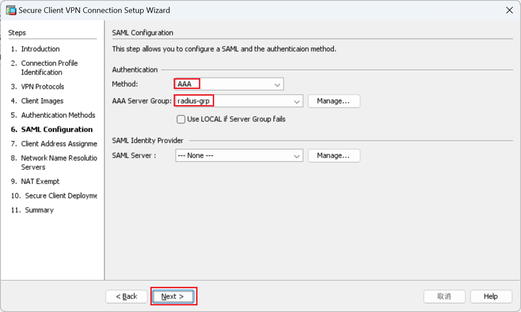

Passo 7. Designação de Endereço de Cliente

Clique no botão New para adicionar um novo pool IPv4 e clique no botão Next.

Nome : vpn-ipsec-pool

Endereço IP inicial: 172.16.1.20

Endereço IP final: 172.16.1.30

Máscara de sub-rede : 255.255.255.0

Atribuição de endereço de cliente

Atribuição de endereço de cliente

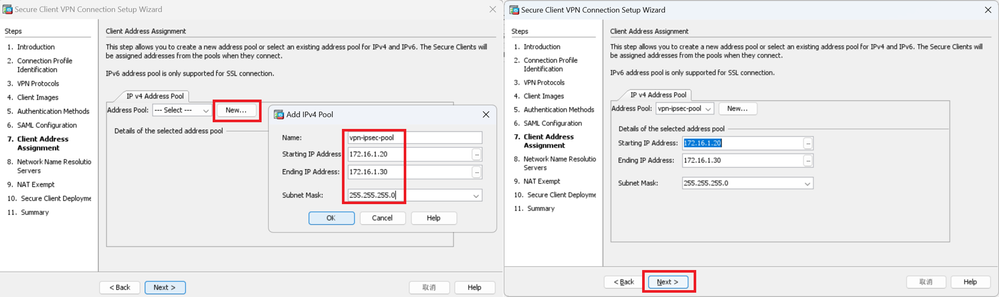

Etapa 8. Servidores de Resolução de Nomes de Rede

Insira informações para DNS e domínio, clique no botão Avançar.

Servidores DNS : 1.x.x.57

Nome do domínio: ad.rem-system.com

Servidores de Resolução de Nomes de Rede

Servidores de Resolução de Nomes de Rede

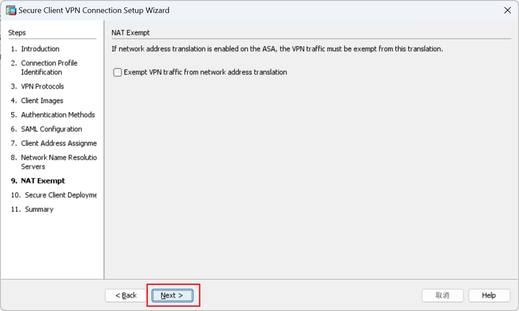

Etapa 9. Isento de NAT

Clique no botão Avançar.

Isento de NAT

Isento de NAT

Etapa 10. Implantação segura de cliente

Selecione Allow Web Launch, clique no botão Next.

Implantação segura de cliente

Implantação segura de cliente

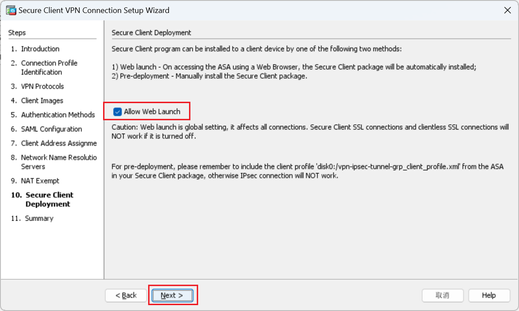

Etapa 11. Salvar configurações

Clique no botão Finish e salve as configurações.

Salvar configurações

Salvar configurações

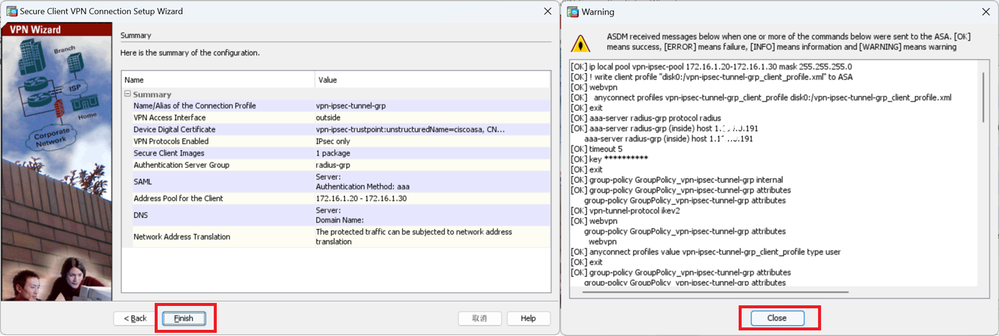

Etapa 12. Confirmar e exportar perfil de cliente seguro

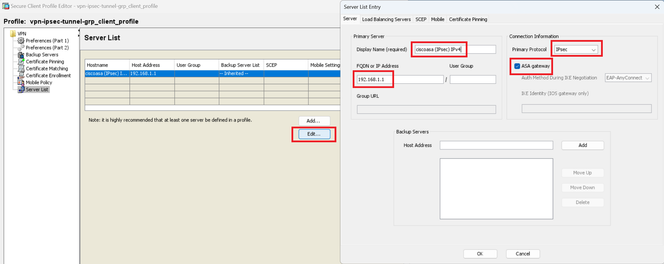

Navegue para Configuration > Remote Access VPN > Network (Client) Access > Secure Client Profile, clique no botão Edit.

Editar perfil de cliente seguro

Editar perfil de cliente seguro

Confirme os detalhes do perfil.

- Nome para Exibição (obrigatório): ciscoasa (IPsec) IPv4

- FQDN ou endereço IP : 192.168.1.1

- Protocolo primário: IPsec

Confirmar perfil de cliente seguro

Confirmar perfil de cliente seguro

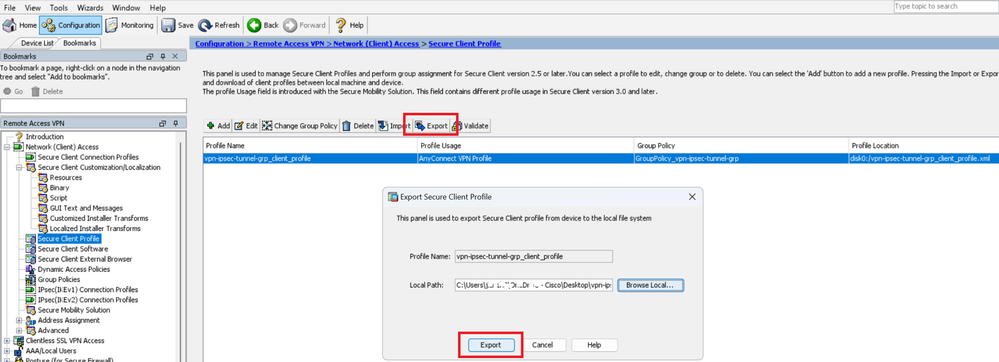

Clique no botão Export para exportar o perfil para o PC local.

Exportar perfil de cliente seguro

Exportar perfil de cliente seguro

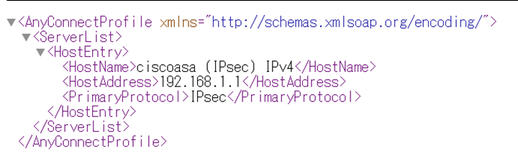

Etapa 13. Confirmar detalhes do perfil de cliente seguro

Abra o Secure Client Profile pelo navegador e confirme se o protocolo principal para o host é o IPsec.

Detalhes do perfil de cliente seguro

Detalhes do perfil de cliente seguro

Etapa 14. Confirmar configurações no ASA CLI

Confirme as configurações de IPsec criadas pelo ASDM na CLI do ASA.

// Defines a pool of addresses

ip local pool vpn-ipsec-pool 172.16.1.20-172.16.1.30 mask 255.255.255.0

// Defines radius server

aaa-server radius-grp protocol radius

aaa-server radius-grp (inside) host 1.x.x.191

timeout 5

// Define the transform sets that IKEv2 can use

crypto ipsec ikev2 ipsec-proposal AES256

protocol esp encryption aes-256

protocol esp integrity sha-256 sha-1

crypto ipsec ikev2 ipsec-proposal AES192

protocol esp encryption aes-192

protocol esp integrity sha-256 sha-1

crypto ipsec ikev2 ipsec-proposal AES

protocol esp encryption aes

protocol esp integrity sha-256 sha-1

crypto ipsec ikev2 ipsec-proposal 3DES

protocol esp encryption aes

protocol esp integrity sha-256 sha-1

crypto ipsec ikev2 ipsec-proposal DES

protocol esp encryption aes

protocol esp integrity sha-256 sha-1

// Configures the crypto map to use the IKEv2 transform-sets

crypto dynamic-map SYSTEM_DEFAULT_CRYPTO_MAP 65535 set ikev2 ipsec-proposal AES256 AES192 AES 3DES DES

crypto map outside_map 65535 ipsec-isakmp dynamic SYSTEM_DEFAULT_CRYPTO_MAP

crypto map outside_map interface outside

// Defines trustpoint

crypto ca trustpoint vpn-ipsec-trustpoint

enrollment self

subject-name CN=ciscoasa

keypair ipsec-kp

crl configure

// Defines self-signed certificate

crypto ca certificate chain vpn-ipsec-trustpoint

certificate 6651a2a2

308204ed 308202d5 a0030201 02020466 51a2a230 0d06092a 864886f7 0d01010b

......

ac76f984 efd41d13 073d0be6 f923a9c6 7b

quit

// IKEv2 Policies

crypto ikev2 policy 1

encryption aes-256

integrity sha256

group 5

prf sha256

lifetime seconds 86400

crypto ikev2 policy 10

encryption aes-192

integrity sha256

group 5

prf sha256

lifetime seconds 86400

crypto ikev2 policy 20

encryption aes

integrity sha256

group 5

prf sha256

lifetime seconds 86400

crypto ikev2 policy 40

encryption aes

integrity sha256

group 5

prf sha256

lifetime seconds 86400

// Enabling client-services on the outside interface

crypto ikev2 enable outside client-services port 443

// Specifiies the certificate the ASA uses for IKEv2

crypto ikev2 remote-access trustpoint vpn-ipsec-trustpoint

// Configures the ASA to allow Cisco Secure Client connections and the valid Cisco Secure Client images

webvpn

enable outside

enable

anyconnect image disk0:/cisco-secure-client-win-5.1.3.62-webdeploy-k9.pkg 1

anyconnect profiles vpn-ipsec-tunnel-grp_client_profile disk0:/vpn-ipsec-tunnel-grp_client_profile.xml

anyconnect enable

tunnel-group-list enable

// Configures the group-policy to allow IKEv2 connections and defines which Cisco Secure Client profile for the user

group-policy GroupPolicy_vpn-ipsec-tunnel-grp internal

group-policy GroupPolicy_vpn-ipsec-tunnel-grp attributes

wins-server none

dns-server value 1.x.x.57

vpn-tunnel-protocol ikev2

default-domain value ad.rem-system.com

webvpn

anyconnect profiles value vpn-ipsec-tunnel-grp_client_profile type user

// Ties the pool of addressess to the vpn connection

tunnel-group vpn-ipsec-tunnel-grp type remote-access

tunnel-group vpn-ipsec-tunnel-grp general-attributes

address-pool vpn-ipsec-pool

authentication-server-group radius-grp

default-group-policy GroupPolicy_vpn-ipsec-tunnel-grp

tunnel-group vpn-ipsec-tunnel-grp webvpn-attributes

group-alias vpn-ipsec-tunnel-grp enable

Etapa 15. Adicionar Algoritmo Criptográfico

No CLI do ASA, adicione o grupo 19 à Política IKEv2.

Observação: para conexões IKEv2/IPsec, o Cisco Secure Client não oferece mais suporte a grupos Diffie-Hellman (DH) 2, 5, 14 e 24 a partir da versão 4.9.00086. Essa alteração pode resultar em falhas de conexão devido a incompatibilidades de algoritmo criptográfico.

ciscoasa(config)# crypto ikev2 policy 1

ciscoasa(config-ikev2-policy)# group 19

ciscoasa(config-ikev2-policy)#

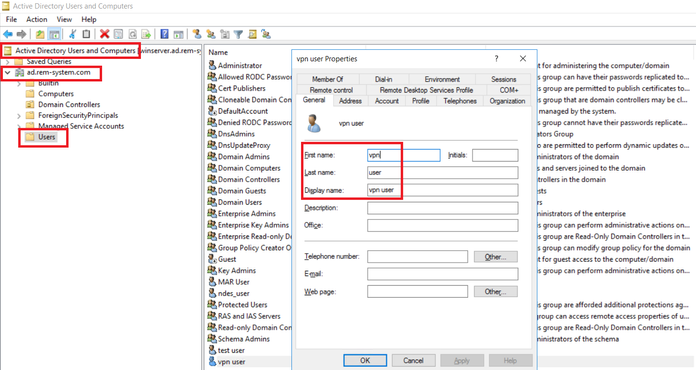

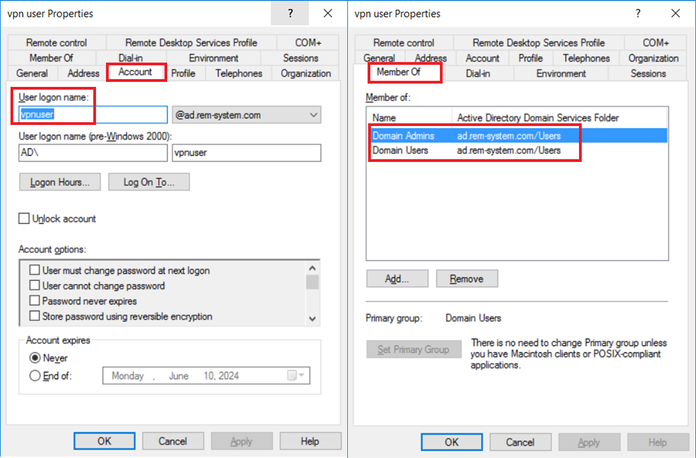

Configuração no Windows Server

Você precisa adicionar um usuário de domínio para a conexão VPN. Navegue atéUsuários e computadores do Ative Diretory, clique emUsuários. Adicione vpnuser como usuário do domínio.

Adicionar usuário de domínio

Adicionar usuário de domínio

Adicione o usuário de domínio ao membro de Admins. do Domínio e Usuários do Domínio.

Admins. e Usuários do Domínio

Admins. e Usuários do Domínio

Configuração no ISE

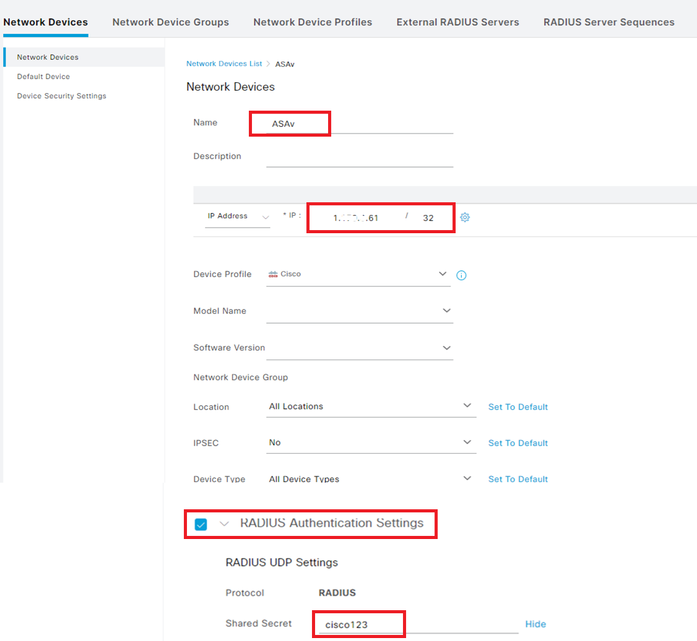

Etapa 1. Adicionar dispositivo

Navegue para Administração > Dispositivos de rede, clique no botão Adicionar para adicionar o dispositivo ASAv.

Adicionar dispositivo

Adicionar dispositivo

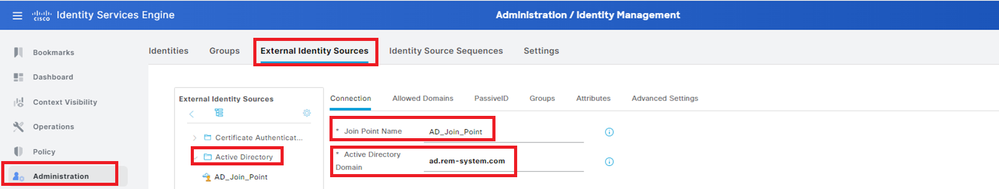

Etapa 2. Adicionar Ative Diretory

Navegue até Administração > Fontes de identidade externas > Ative Diretory, clique na guiaConexão e adicione o Ative Diretory ao ISE.

- Nome do ponto de junção: AD_Join_Point

- Domínio do Ative Diretory: ad.rem-system.com

Adicionar Ative Diretory

Adicionar Ative Diretory

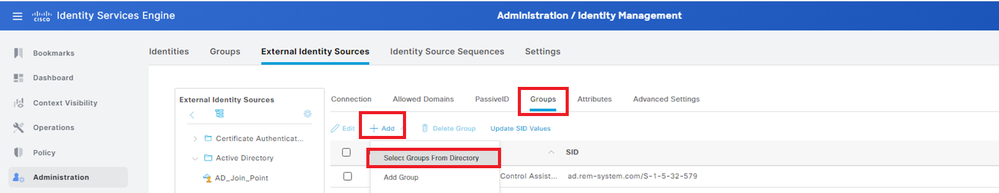

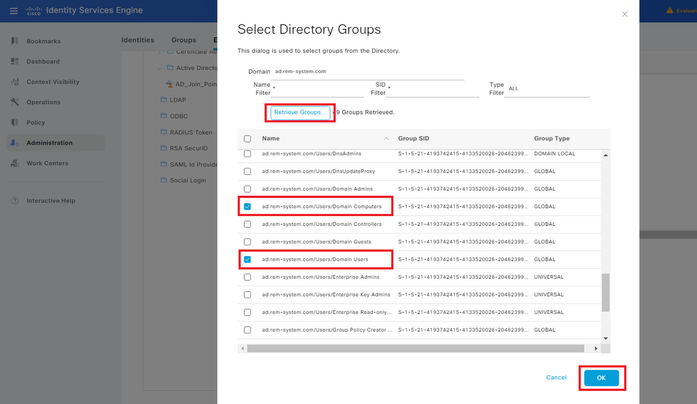

Navegue até a guia Grupos e selecione Selecionar grupos do diretório na lista suspensa. Selecione grupos do diretório

Selecione grupos do diretório

Clique em Recuperar grupos na lista suspensa. Checkad.rem-system.com/Users/Domain Computersandad.rem-system.com/Users/Domain Usuários e clique em OK.

Adicionar computadores e usuários de domínio

Adicionar computadores e usuários de domínio

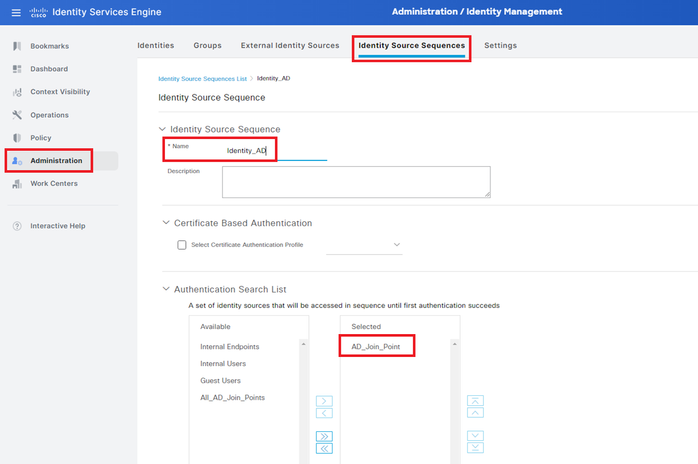

Etapa 3. Adicionar sequência de origem de identidade

Navegue até Administração > Sequências de origem de identidade, adicione uma Sequência de origem de identidade.

- Nome: Identity_AD

- Lista de pesquisa de autenticação: AD_Join_Point

Adicionar Sequências de Origem de Identidade

Adicionar Sequências de Origem de Identidade

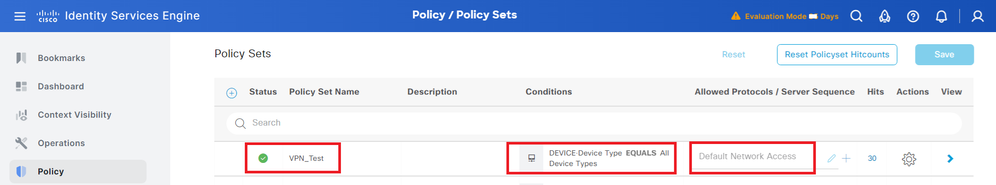

Etapa 4. Adicionar conjunto de políticas

Navegue para Política > Conjuntos de políticas, clique em + para adicionar um conjunto de políticas.

- Nome do conjunto de políticas: VPN_Test

- Condições : Tipo de dispositivo de dispositivo IGUAL a todos os tipos de dispositivo

- Protocolos Permitidos/Sequência de Servidores: Acesso Padrão à Rede

Adicionar conjunto de políticas

Adicionar conjunto de políticas

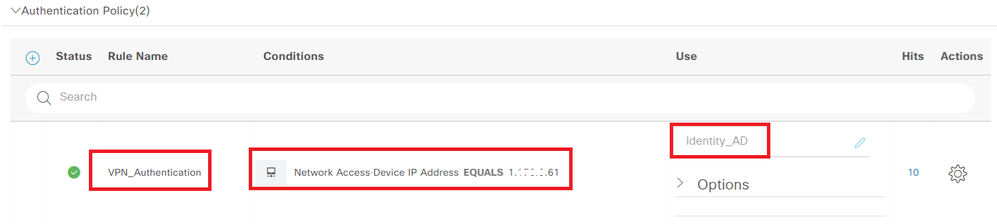

Etapa 5. Adicionar política de autenticação

Navegue para Policy Sets, clique em VPN_Test para adicionar uma política de autenticação.

- Nome da regra : VPN_Authentication

- Condições : endereço IP do dispositivo de acesso à rede IGUAL a 1.x.x.61

- Uso: Identity_AD

Adicionar política de autenticação

Adicionar política de autenticação

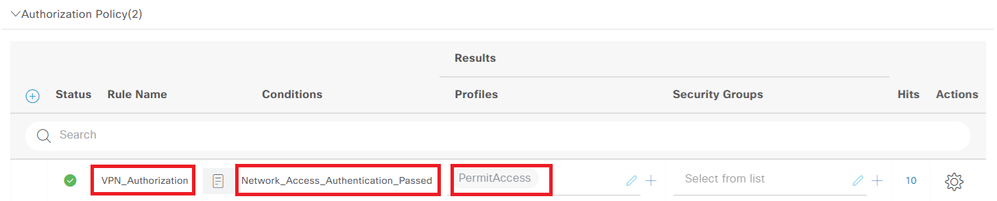

Etapa 6. Adicionar Política de Autorização

Navegue até Policy Sets, clique em VPN_Test para adicionar uma política de autorização.

- Nome da regra : VPN_Authorization

- Condições : Network_Access_Authentication_Passed

- Resultados: PermitAccess

Adicionar política de Autorização

Adicionar política de Autorização

Verificar

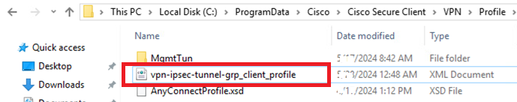

Etapa 1. Copiar Perfil de Cliente Seguro para Win10 PC1

Copie o perfil de cliente seguro para o diretório C:\ProgramData\Cisco\Cisco Secure Client\VPN\Profile.

Copiar perfil para PC

Copiar perfil para PC

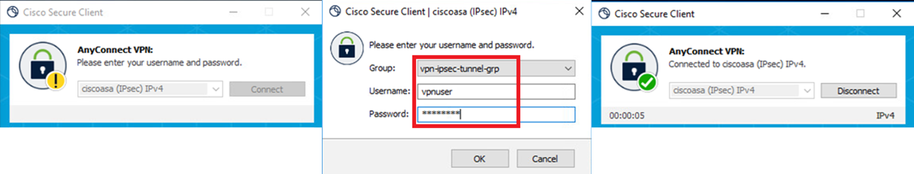

Etapa 2. Iniciar conexão VPN

No endpoint, execute o Cisco Secure Client, insira o nome de usuário e a senha e, em seguida, confirme se o Cisco Secure Client se conecta com êxito.

Conexão bem-sucedida

Conexão bem-sucedida

Etapa 3. Confirmar Syslog no ASA

No syslog, confirme se a conexão IKEv2 foi bem-sucedida.

May 28 20xx 08:xx:20: %ASA-5-750006: Local:192.168.1.1:4500 Remote:192.168.1.11:50982 Username:vpnuser IKEv2 SA UP. Reason: New Connection Established

May 28 20xx 08:xx:20: %ASA-6-751026: Local:192.168.1.1:4500 Remote:192.168.1.11:50982 Username:vpnuser IKEv2 Client OS: Windows Client: AnyConnect 5.1.3.62

Etapa 4. Confirmar sessão IPsec no ASA

execute show vpn-sessiondb detail anyconnect o comando para confirmar a sessão IKEv2/IPsec no ASA.

ciscoasa# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : vpnuser Index : 23

Assigned IP : 172.16.1.20 Public IP : 192.168.1.11

Protocol : IKEv2 IPsecOverNatT AnyConnect-Parent

License : AnyConnect Premium

Encryption : IKEv2: (1)AES256 IPsecOverNatT: (1)AES256 AnyConnect-Parent: (1)none

Hashing : IKEv2: (1)SHA256 IPsecOverNatT: (1)SHA256 AnyConnect-Parent: (1)none

Bytes Tx : 840 Bytes Rx : 52408

Pkts Tx : 21 Pkts Rx : 307

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : GroupPolicy_vpn-ipsec-tunnel-grp

Tunnel Group : vpn-ipsec-tunnel-grp

Login Time : 08:13:20 UTC Tue May 28 2024

Duration : 0h:10m:10s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 01aa003d0001700066559220

Security Grp : none

IKEv2 Tunnels: 1

IPsecOverNatT Tunnels: 1

AnyConnect-Parent Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 23.1

Public IP : 192.168.1.11

Encryption : none Hashing : none

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 19 Minutes

Client OS : win

Client OS Ver: 10.0.15063

Client Type : AnyConnect

Client Ver : 5.1.3.62

IKEv2:

Tunnel ID : 23.2

UDP Src Port : 50982 UDP Dst Port : 4500

Rem Auth Mode: userPassword

Loc Auth Mode: rsaCertificate

Encryption : AES256 Hashing : SHA256

Rekey Int (T): 86400 Seconds Rekey Left(T): 85790 Seconds

PRF : SHA256 D/H Group : 19

Filter Name :

Client OS : Windows Client Type : AnyConnect

IPsecOverNatT:

Tunnel ID : 23.3

Local Addr : 0.0.0.0/0.0.0.0/0/0

Remote Addr : 172.16.1.20/255.255.255.255/0/0

Encryption : AES256 Hashing : SHA256

Encapsulation: Tunnel

Rekey Int (T): 28800 Seconds Rekey Left(T): 28190 Seconds

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Bytes Tx : 840 Bytes Rx : 52408

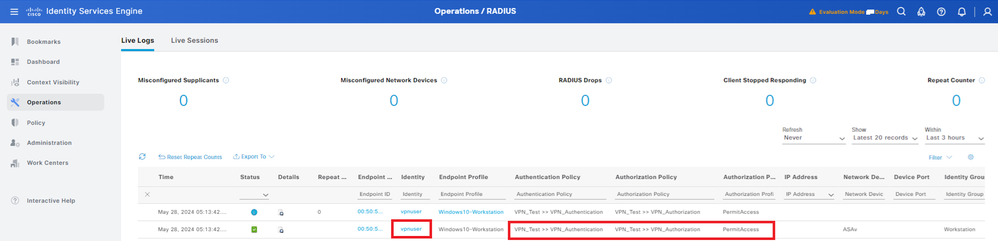

Pkts Tx : 21 Pkts Rx : 307Etapa 5. Confirmar registro ao vivo do Radius

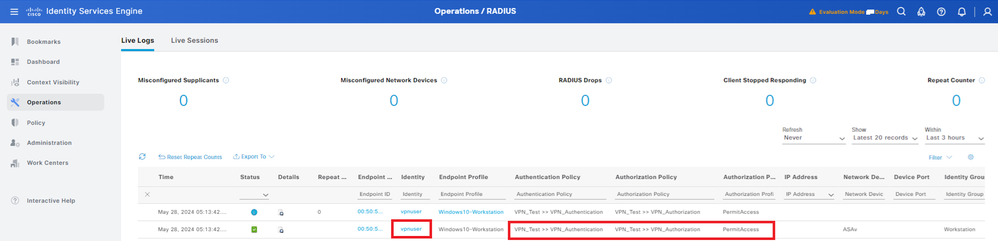

Navegue até Operations > RADIUS > Live Logons na GUI do ISE, confirme o registro ao vivo para autenticação da vpn.

Log ao vivo do Radius

Log ao vivo do Radius

Log ao vivo do Radius

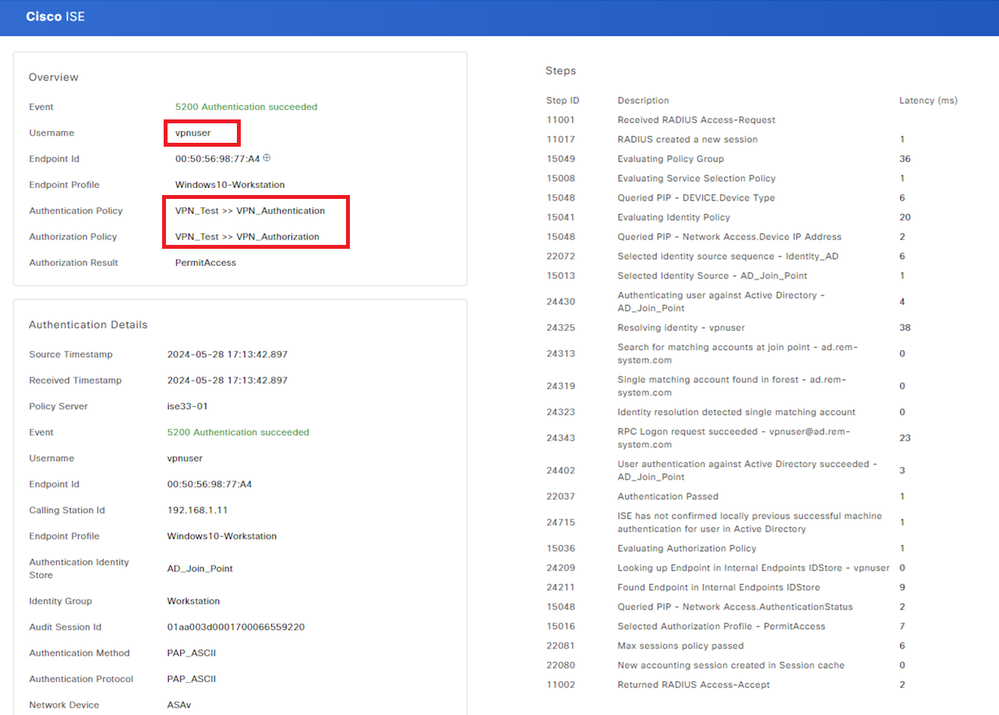

Log ao vivo do RadiusClique em Status para confirmar os detalhes do log ao vivo.

Detalhe do Log ao Vivo

Detalhe do Log ao Vivo

Troubleshooting

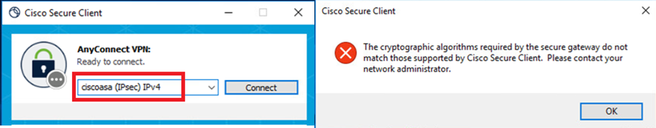

A incompatibilidade de algoritmos criptográficos pode resultar em falhas de conexão. Este é um exemplo de quando ocorre um problema de incompatibilidade de algoritmos. A execução da Etapa 15 da seção Configuração no ASDM pode resolver o problema.

Etapa 1. Iniciar conexão VPN

No endpoint, execute o Cisco Secure Client e confirme se a conexão falhou devido a uma incompatibilidade de algoritmos criptográficos.

The cryptographic algorithms required by the secure gateway do not match those supported by AnyConnect.Please contact your network administrator. Falha na conexão

Falha na conexão

Etapa 2. Confirmar Syslog na CLI

No syslog, confirme se a negociação de IKEv2 falhou.

May 28 20xx 08:xx:29: %ASA-5-750002: Local:192.168.1.1:500 Remote:192.168.1.11:57711 Username:Unknown IKEv2 Received a IKE_INIT_SA request

May 28 20xx 08:xx:29: %ASA-4-750003: Local:192.168.1.1:500 Remote:192.168.1.11:57711 Username:Unknown IKEv2 Negotiation aborted due to ERROR: Failed to find a matching policyReferência

AnyConnect via IKEv2 para ASA com AAA e autenticação de certificado

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

18-Jul-2024 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Jian ZhangEngenheiro de consultoria técnica

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback