Entender o acesso do administrador e as políticas de RBAC no ISE

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve os recursos do ISE para gerenciar o Acesso Administrativo no Identity Services Engine (ISE).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha o conhecimento destes tópicos:

- ISE

- Diretório ativo

- LDAP (Lightweight Diretory Access Protocol)

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- ISE 3.0

- Windows Server 2016

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

Configurações de autenticação

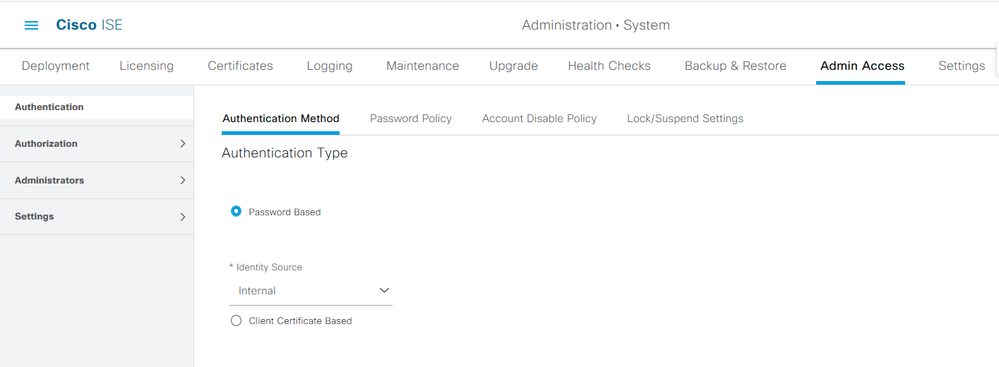

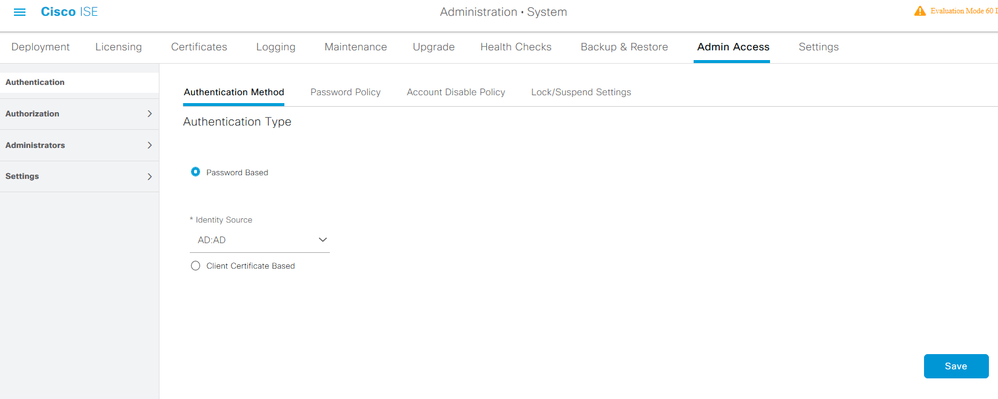

Os usuários administradores devem se autenticar para acessar qualquer informação no ISE. A identidade dos usuários administradores pode ser verificada usando o ISE Internal Identity Store ou um External Identity Store. A autenticidade pode ser verificada por senha ou certificado. Para definir essas configurações, navegue atéAdministration > System> Admin Access > Authentication. Escolha o tipo de autenticação necessário naAuthentication Methodguia.

Observação: a autenticação baseada em senha é ativada por padrão. Se isso for alterado para a autenticação baseada em certificado do cliente, isso fará com que um servidor de aplicativos seja reiniciado em todos os nós de implantação.

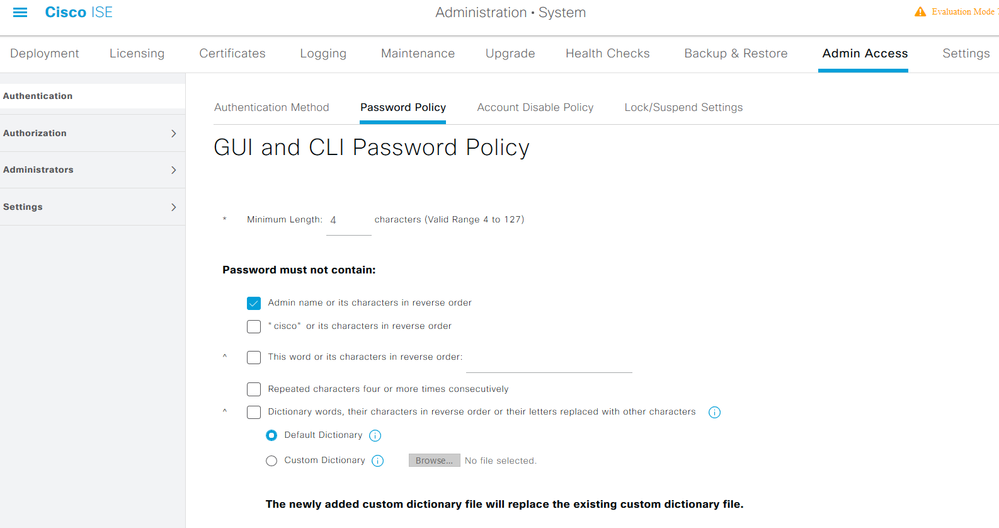

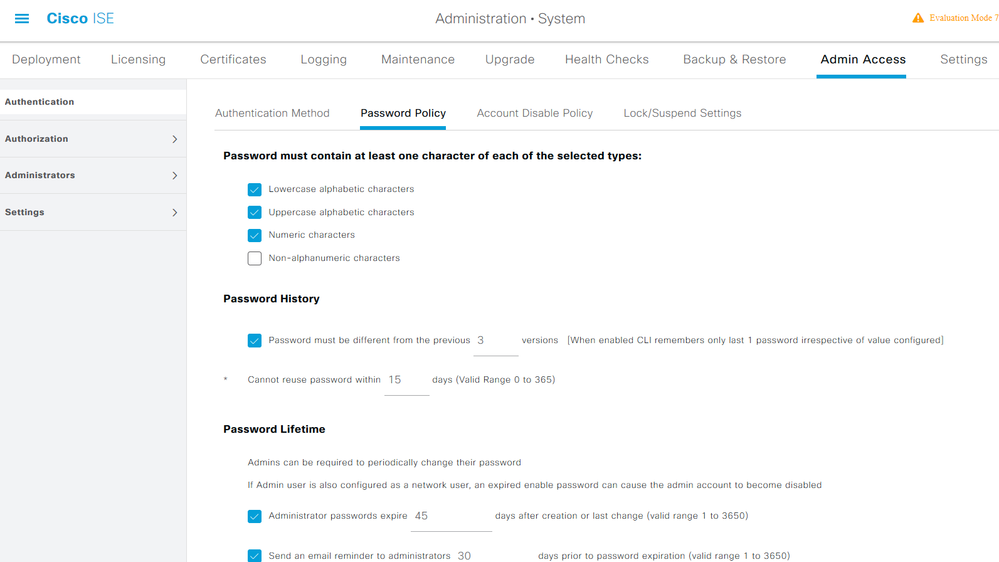

O ISE não permite a configuração da política de senha da interface de linha de comando (CLI) a partir da CLI. A política de senha para a interface gráfica do usuário (GUI) e a CLI só pode ser configurada através da GUI do ISE. Para configurá-lo, navegue atéAdministration > System > Admin Access > Authenticatione navegue até a guiaPassword Policy.

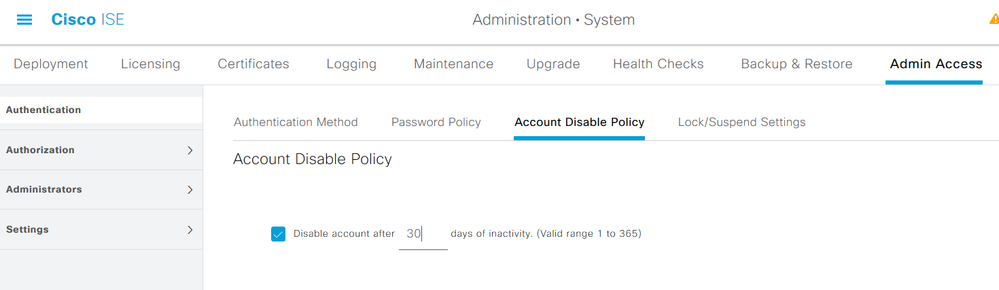

O ISE tem uma provisão para desativar um usuário administrador inativo. Para configurar isso, navegue até Administração > Sistema > Acesso de administração > Autenticação e navegue até aAccount Disable Policyguia.

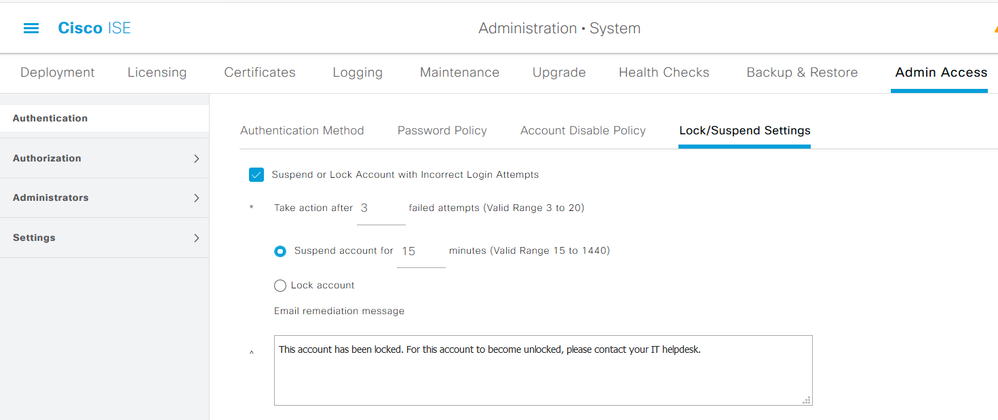

O ISE também oferece a facilidade de bloquear ou suspender uma conta de usuário administrador com base no número de tentativas de login com falha. Para configurar isso, navegue atéAdministration > System > Admin Access > Authenticatione navegue até a guiaLock/Suspend Settings.

Para gerenciar o acesso administrativo, é necessário que grupos administrativos, usuários e várias políticas/regras controlem e gerenciem seus privilégios.

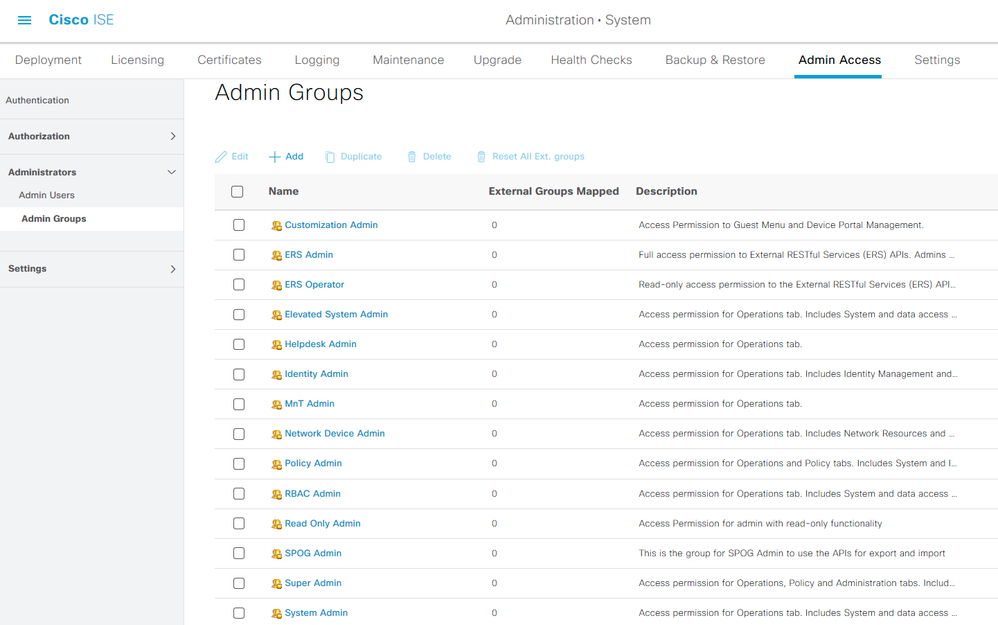

Configurar grupos de administradores

Navegue atéAdministration > System > Admin Access > Administrators > Admin Groupspara configurar grupos de administradores. Alguns grupos são incorporados por padrão e não podem ser excluídos.

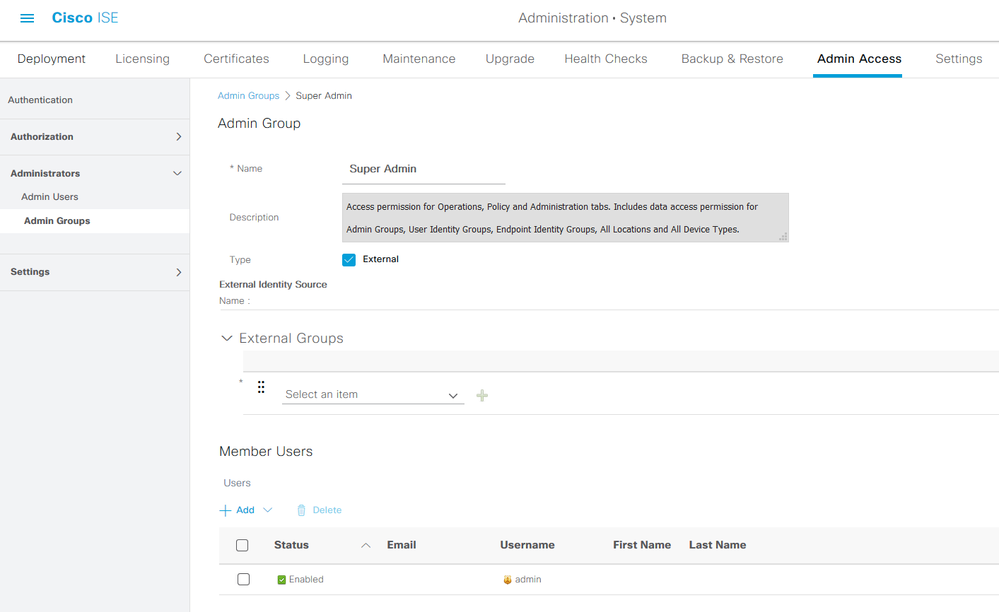

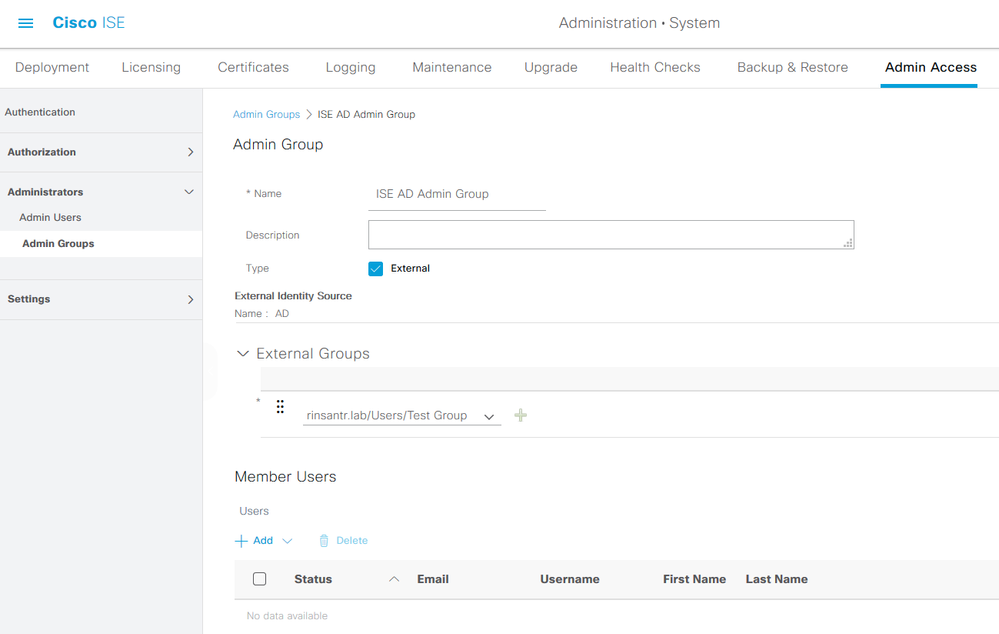

Quando um grupo for criado, escolha-o e clique em editar para adicionar usuários administrativos a esse grupo. Há uma provisão para mapear Grupos de identidade externos para os Grupos de administração no ISE para que um usuário Administrador externo obtenha as permissões necessárias. Para configurá-lo, escolha o tipoExternalao adicionar o usuário.

Configurar Usuários Administrativos

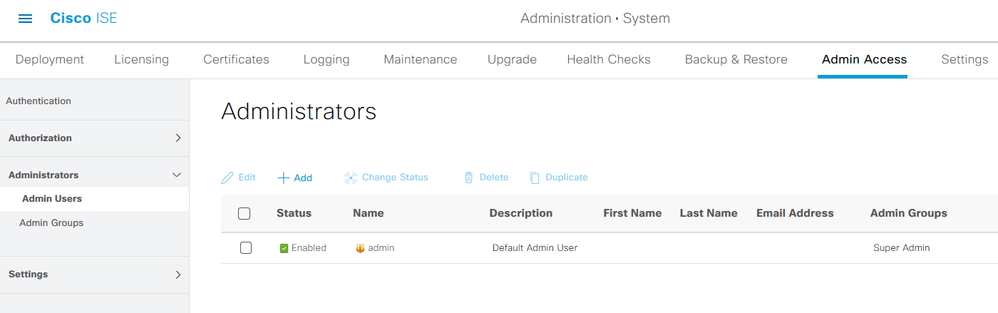

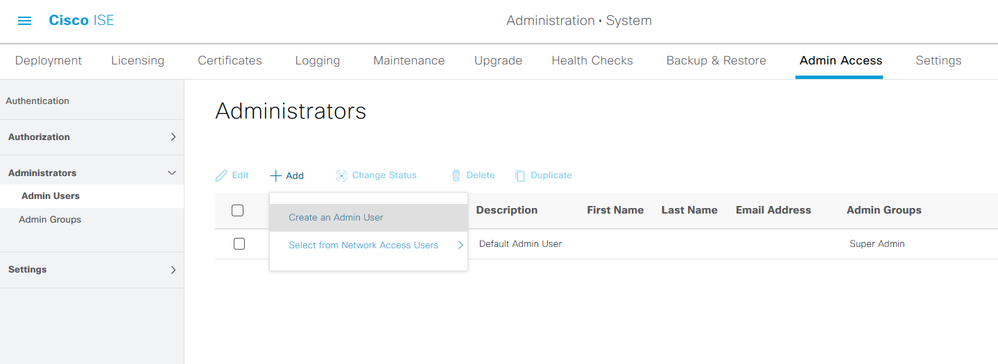

Para configurar Usuários administradores, navegue atéAdministration > System > Admin Access > Administrators > Admin Users.

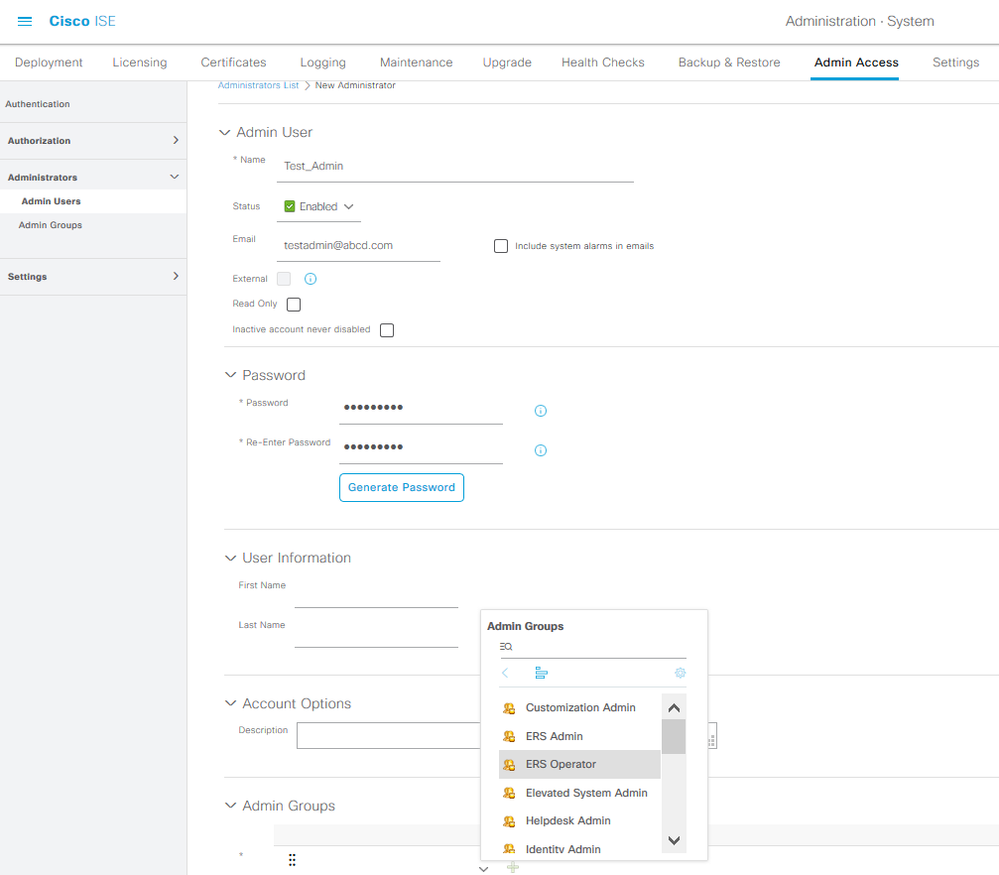

Clique em Add. Há duas opções para escolher. Uma delas é adicionar um novo usuário. O outro é tornar um usuário de acesso à rede (ou seja, um usuário configurado como um usuário interno para acessar a rede/os dispositivos) um administrador do ISE.

Depois de escolher uma opção, os detalhes necessários devem ser fornecidos e o grupo de usuários deve ser escolhido com base nas permissões e privilégios concedidos ao usuário.

Configurar permissões

Há dois tipos de permissões que podem ser configurados para um grupo de usuários:

- Acesso ao menu

- Acesso a dados

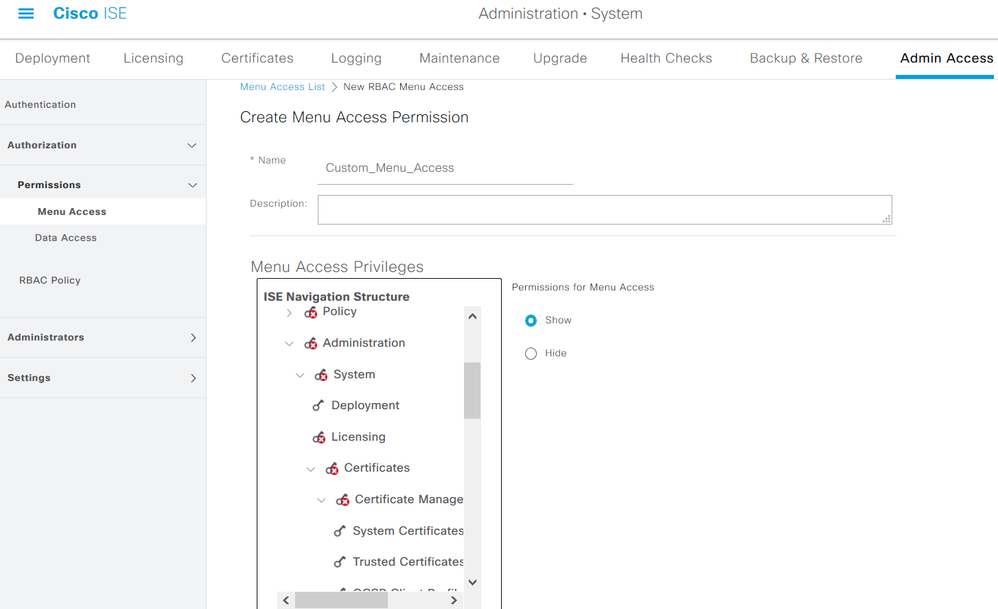

Acesso ao menu controla a visibilidade de navegação no ISE. Há duas opções para cada guia, Mostrar ou Ocultar, que podem ser configuradas. Uma regra de Acesso ao Menu pode ser configurada para mostrar ou ocultar as guias escolhidas.

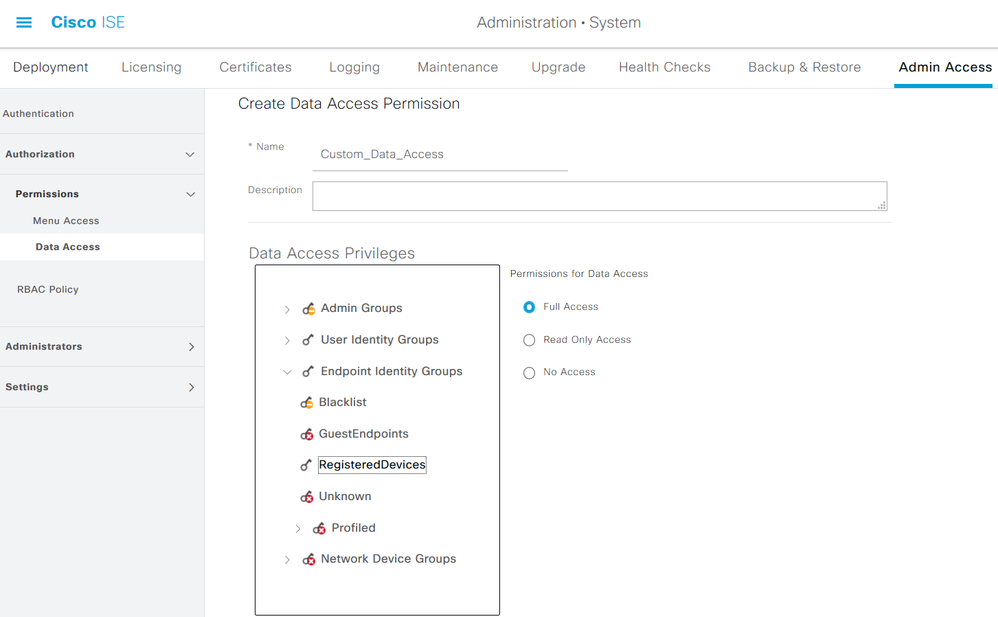

O acesso a dados controla a capacidade de ler/acessar/modificar os dados de identidade no ISE. A permissão de acesso pode ser configurada apenas para Grupos Administrativos, Grupos de Identidade de Usuário, Grupos de Identidade de Ponto de Extremidade e Grupos de Dispositivos de Rede. Há três opções para essas entidades no ISE que podem ser configuradas. São eles: acesso total, acesso somente leitura e sem acesso. Uma regra de acesso a dados pode ser configurada para escolher uma destas três opções para cada guia no ISE.

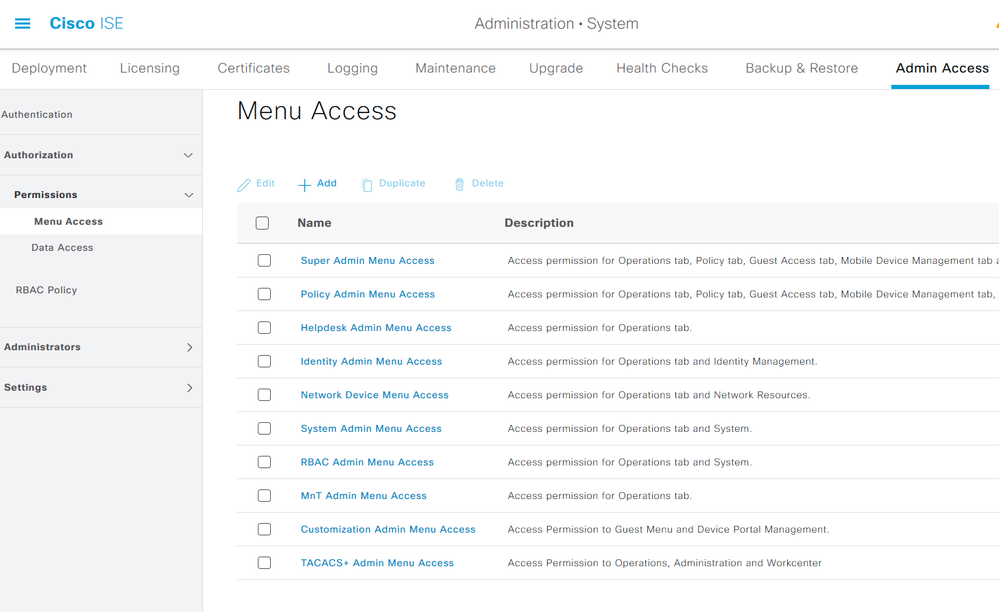

As políticas de Acesso a Menu e Acesso a Dados devem ser criadas antes de serem aplicadas a qualquer grupo administrativo. Há algumas políticas que são incorporadas por padrão, mas sempre podem ser personalizadas ou uma nova pode ser criada.

Para configurar uma política de Acesso ao Menu, navegue atéAdministration > System > Admin Access > Authorization > Permissions > Menu Access.

Clique em Add. Cada opção de navegação no ISE pode ser configurada para ser mostrada/ocultada em uma política.

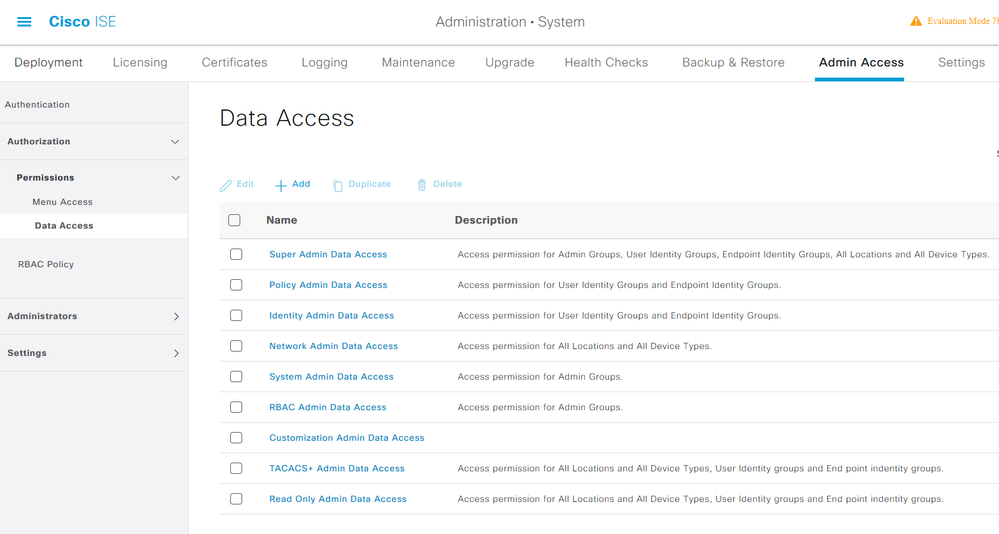

Para configurar a política de Acesso a Dados, navegue atéAdministation > System > Admin Access > Authorization > Permissions > Data Access.

Clique em Add para criar uma nova política e configurar permissões para acessar Admin/User Identity/Endpoint Identity/Network Groups.

Configurar Políticas RBAC

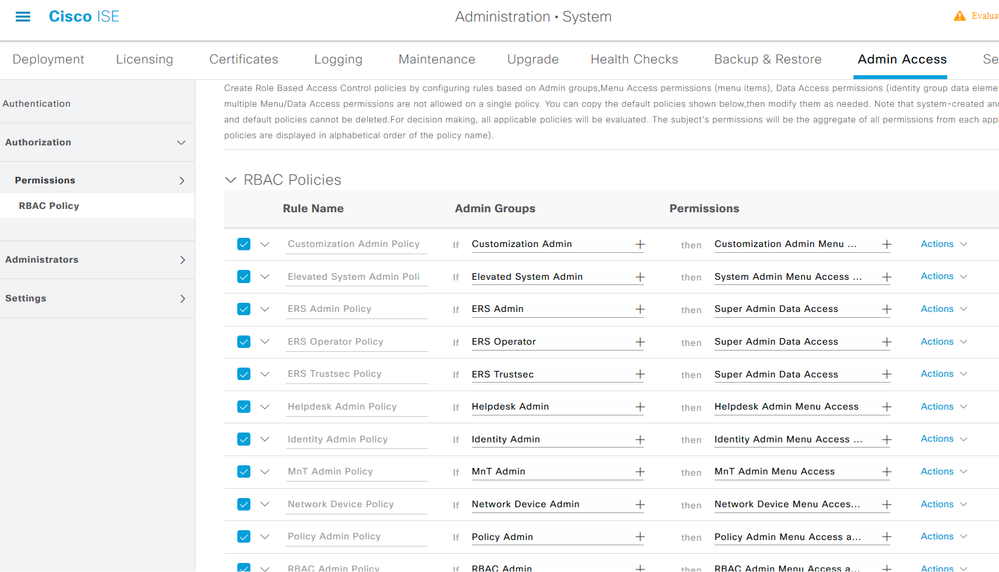

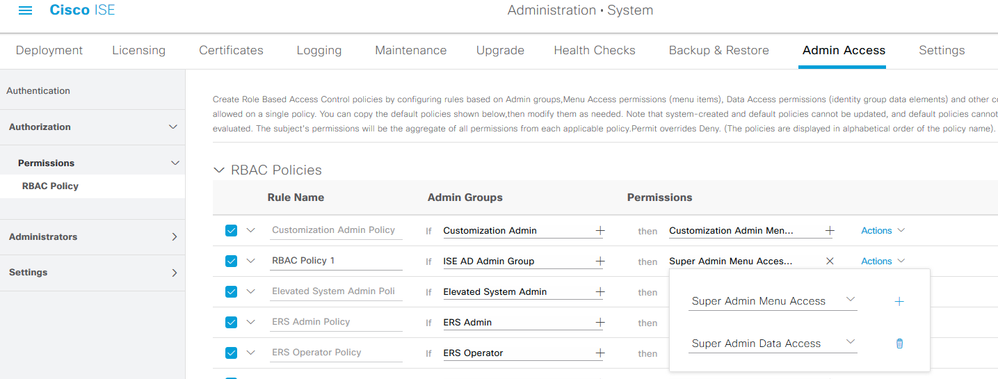

RBAC significa Role-Based Access Control (Controle de Acesso Baseado em Função). A função (grupo admin) à qual um usuário pertence pode ser configurada para usar as políticas desejadas de Menu e Acesso a Dados. Pode haver várias políticas RBAC configuradas para uma única função ou várias funções podem ser configuradas em uma única política para acessar Menu e/ou Dados. Todas essas políticas aplicáveis são avaliadas quando um usuário administrador tenta executar uma ação. A decisão final é o conjunto de todas as políticas aplicáveis a essa função. Se houver regras contraditórias que permitem e negam ao mesmo tempo, a regra de permissão substitui a regra de negação. Para configurar essas regras, navegue atéAdministration > System > Admin Access > Authorization > RBAC Policy.

CliqueActions para duplicar/inserir/excluir uma diretiva.

Observação: as políticas padrão e as políticas criadas pelo sistema não podem ser atualizadas e as políticas padrão não podem ser excluídas.

Observação: não é possível configurar várias permissões de Acesso a Menu/Dados em uma única regra.

Definir Configurações para Acesso de Administrador

Além das políticas RBAC, há algumas configurações que podem ser configuradas e que são comuns a todos os usuários administradores.

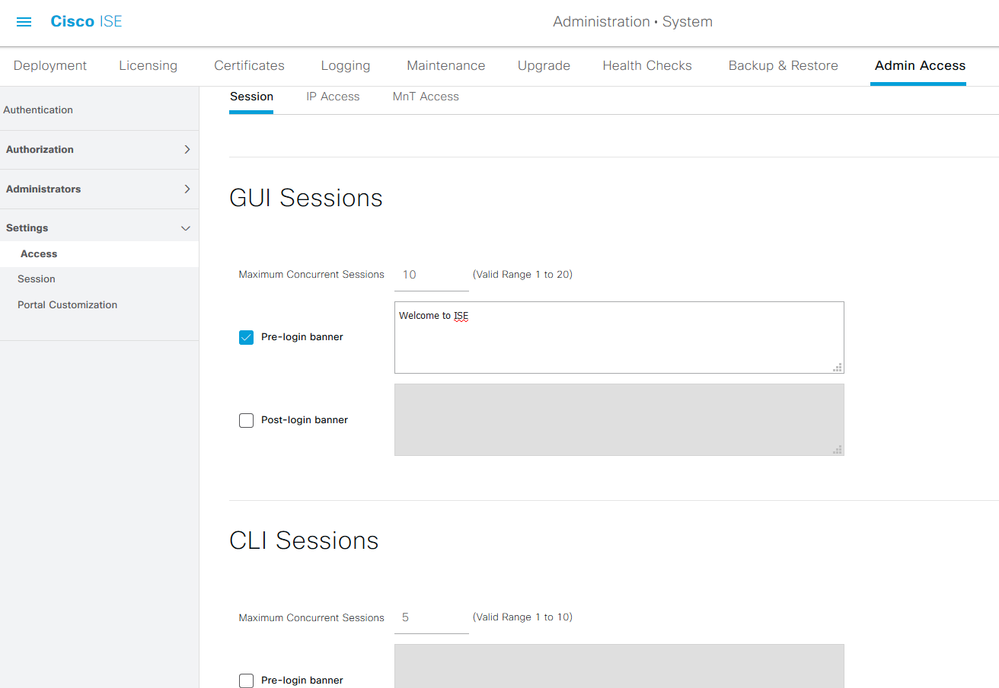

Para configurar o número máximo de sessões permitidas, pré-login e banners pós-login para GUI e CLI, navegue atéAdministration > System > Admin Access > Settings > Access. Configure-os na guia Sessão.

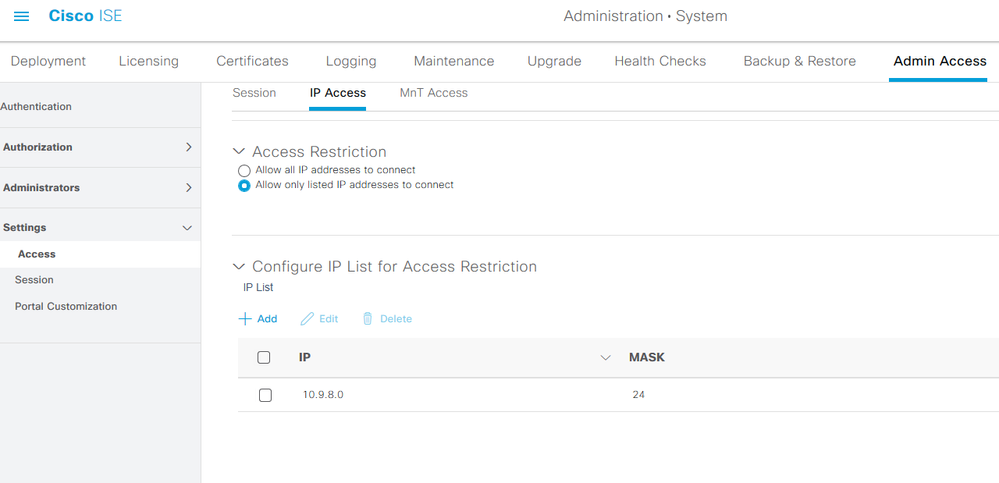

Para configurar a lista de endereços IP a partir dos quais a GUI e a CLI podem ser acessadas, navegue atéAdministration > System > Admin Access > Settings > Accessa guiaIP Accesse navegue até ela.

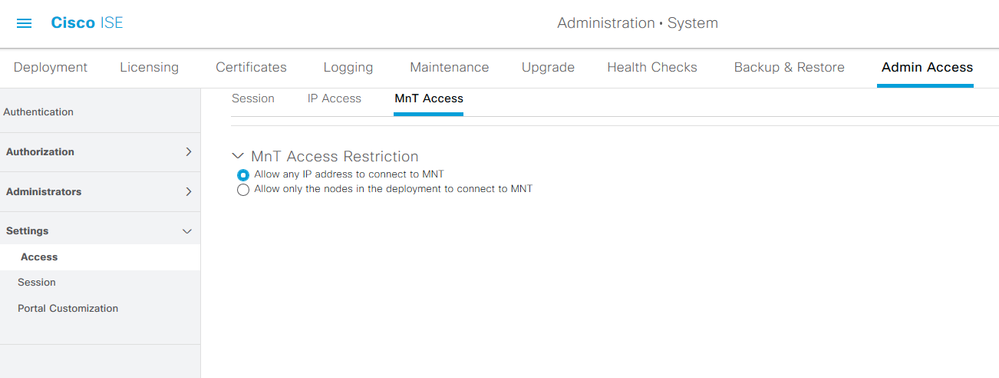

Para configurar uma lista de nós a partir dos quais os administradores podem acessar a seção MnT no Cisco ISE, navegue atéAdministration > System > Admin Access > Settings > Accessa guiaMnT Access.

Para permitir que nós ou entidades dentro ou fora da implantação enviem syslogs ao MnT, clique no botão deAllow any IP address to connect to MNTopção. Para permitir que apenas nós ou entidades na implantação enviem syslogs ao MnT, clique noAllow only the nodes in the deployment to connect to MNTbotão de opção.

Observação: para o patch 2 do ISE 2.6 e posterior, o serviço de mensagens do ISE é ativado por padrão para fornecer Syslogs UDP ao MnT. Essa configuração restringe a aceitação de syslogs de entidades externas além da implantação.

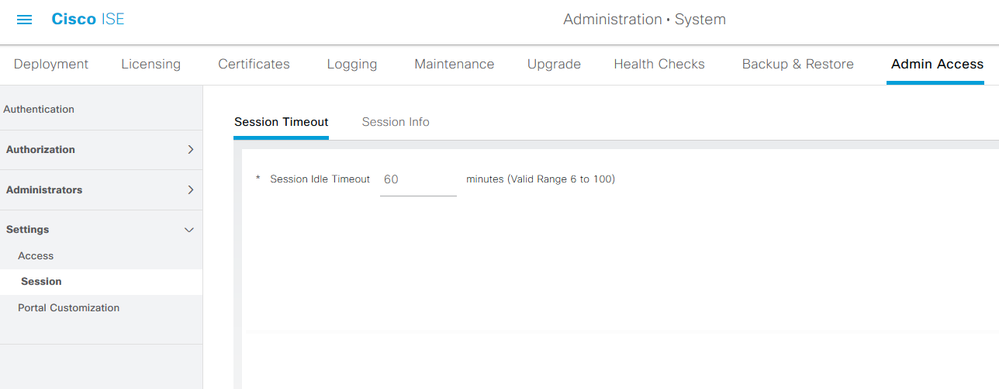

Para configurar um valor de tempo limite devido à inatividade de uma sessão, navegue atéAdministration > System > Admin Access > Settings > Session. Defina esse valor naSession Timeoutguia.

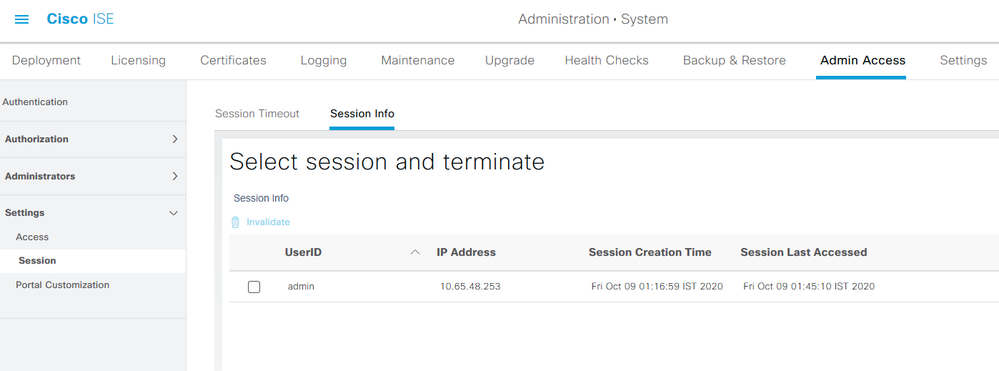

Para exibir/invalidar as sessões ativas no momento, navegue atéAdministration > Admin Access > Settings > Sessione clique na guiaSession Info.

Configurar o acesso ao portal do administrador com credenciais do AD

Junte-se ao ISE para o AD

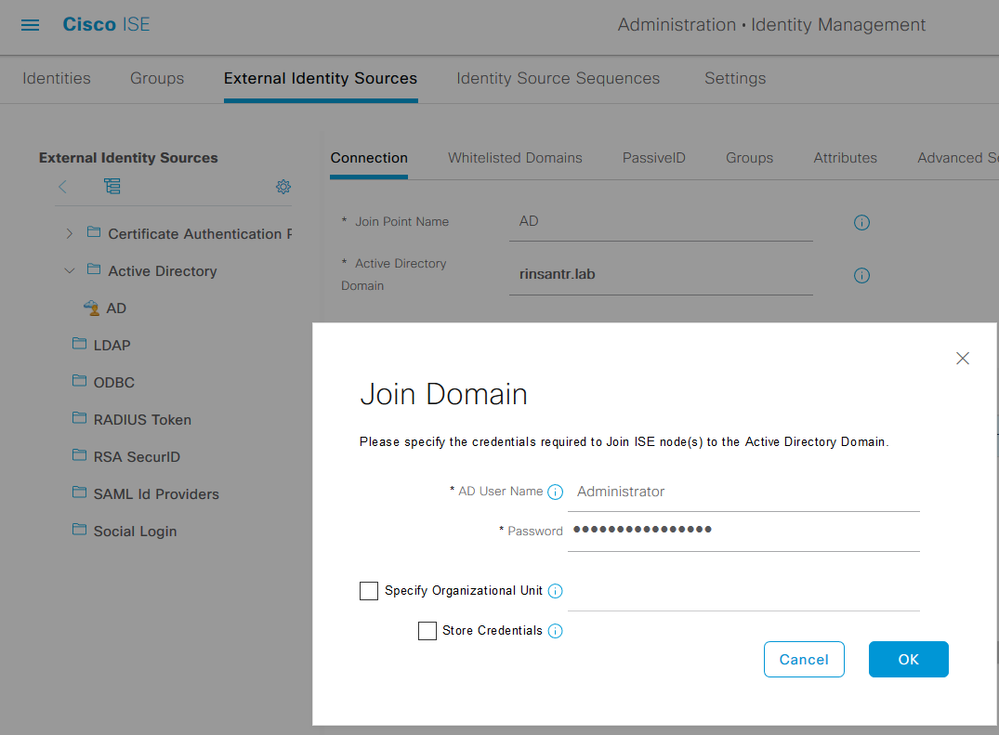

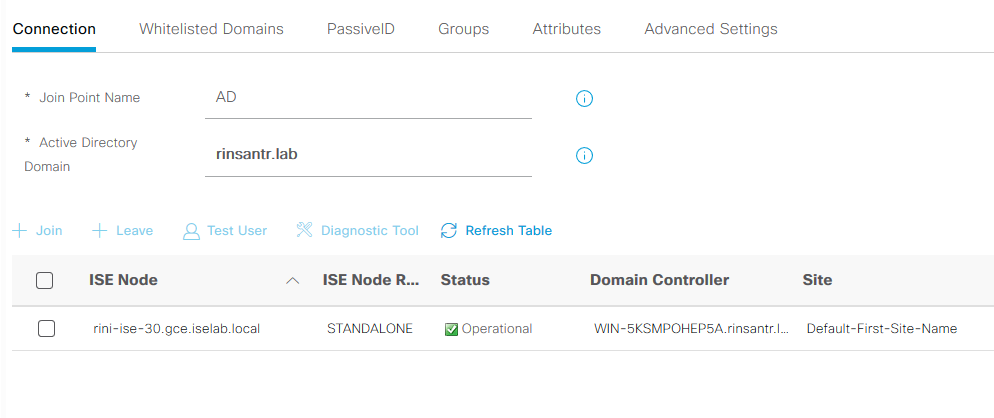

Para ingressar o ISE em um domínio externo, navegue atéAdministration > Identity Management > External Identity Sources > Active Directory. Insira o novo nome do ponto de ingresso e o domínio do Ative Diretory. Insira as credenciais da conta do AD que pode adicionar, fazer alterações em objetos de computador e clique em OK.

Escolher Grupos de Diretórios

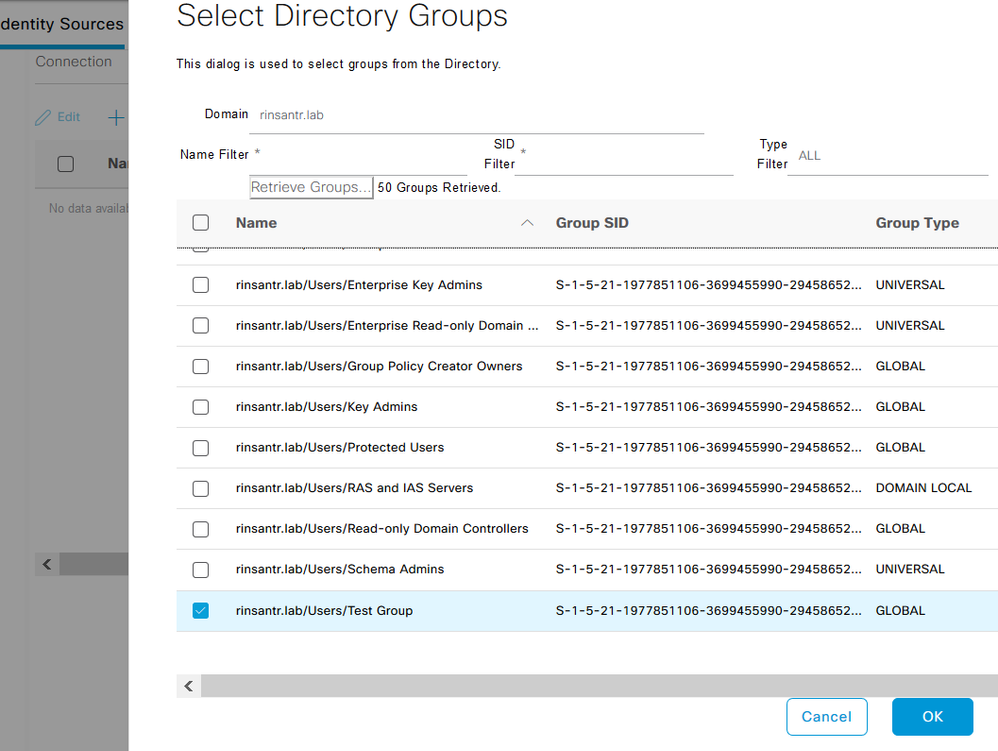

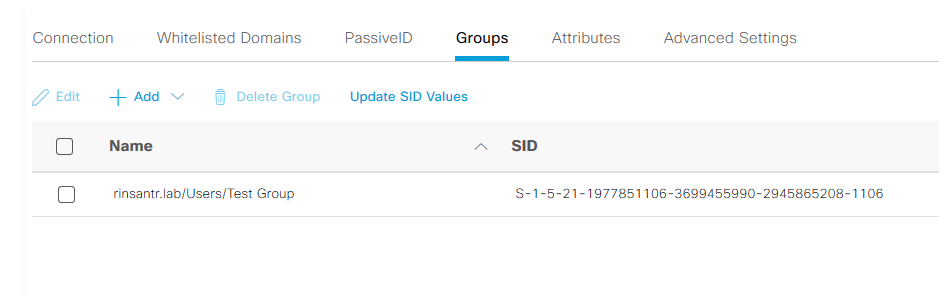

Navegue atéAdministration > Identity Management > External Identity Sources > Active Directory. Clique no Nome do ponto de união desejado e navegue até a guia Grupos. Clique emAdd > Select Groups from Directory > Retrieve Groups. Importe pelo menos um Grupo do AD ao qual o administrador pertence, clique em OK e em Salvar.

Habilitar Acesso Administrativo para AD

Para habilitar a autenticação baseada em senha do ISE usando o AD, navegue atéAdministration> System > Admin Access > Authentication. NaAuthentication Methodguia, escolha aPassword-Basedopção. Escolha AD noIdentity Sourcemenu suspenso e clique em Salvar.

Configurar o grupo de administração do ISE para o mapeamento do grupo do AD

Isso permite autorização para determinar as permissões RBAC para o administrador com base na associação de grupo no AD. Para definir um grupo de administradores do Cisco ISE e mapeá-lo para um grupo do AD, navegue paraAdministration > System > Admin Access > Administrators > Admin Groups. Clique em Add e insira um nome para o novo grupo Admin. No campo Tipo, marque a caixa de seleção Externo. Select Directory GroupsNo menu suspenso External Groups, escolha o grupo do AD para o qual esse grupo de administradores deve ser mapeado (conforme definido na seção ). Envie as alterações.

Definir permissões RBAC para o grupo de administradores

Para atribuir permissões RBAC ao grupo de administradores criado na seção anterior, navegue atéAdministration > System > Admin Access > Authorization > RBAC Policy. No menu suspenso Actions à direita, selecioneInsert new policy. Crie uma nova regra, mapeie-a com o Grupo Admin definido na seção anterior, atribua-a com as permissões de acesso aos dados e ao menu desejados e clique em Salvar.

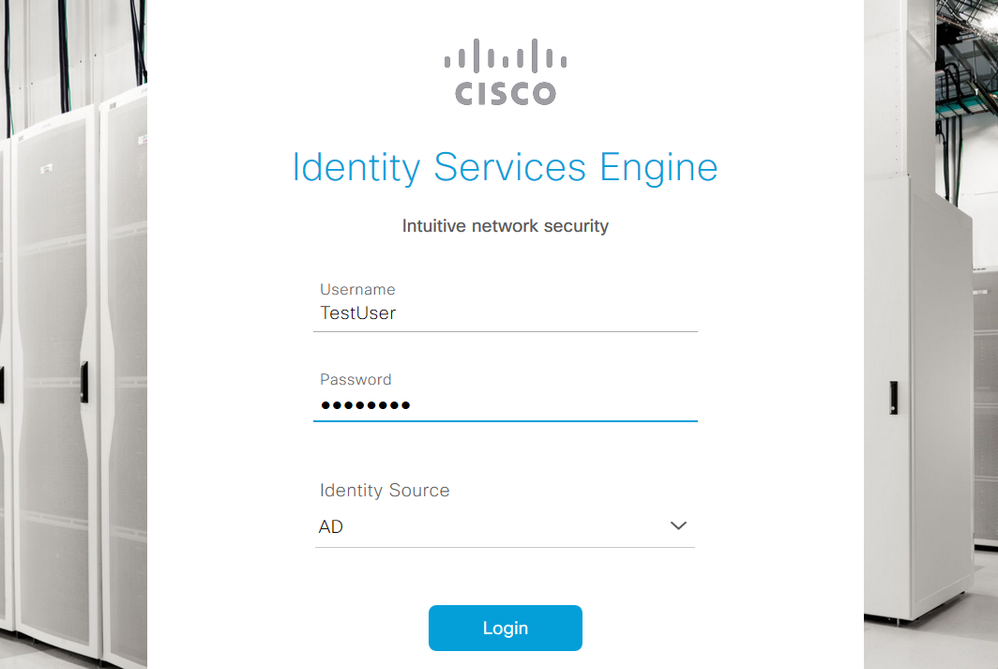

Acesse o ISE com credenciais do AD e verifique

Encerre a sessão da GUI administrativa. Escolha o nome do ponto de junção no menu suspensoIdentity Source. Insira o nome de usuário e a senha do banco de dados do AD e faça logon.

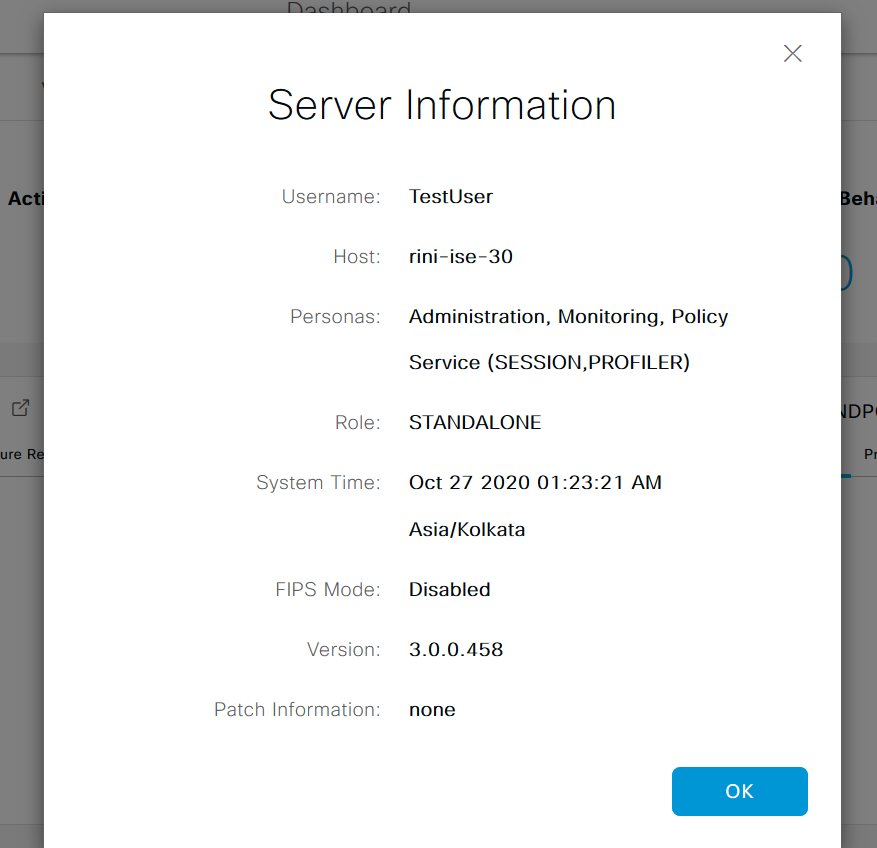

Para confirmar se a configuração funciona corretamente, verifique o nome de usuário autenticado no ícone Settings no canto superior direito da GUI do ISE. Navegue até Server Information e verifique o Username.

Configurar o acesso ao portal do administrador com LDAP

Junte o ISE ao LDAP

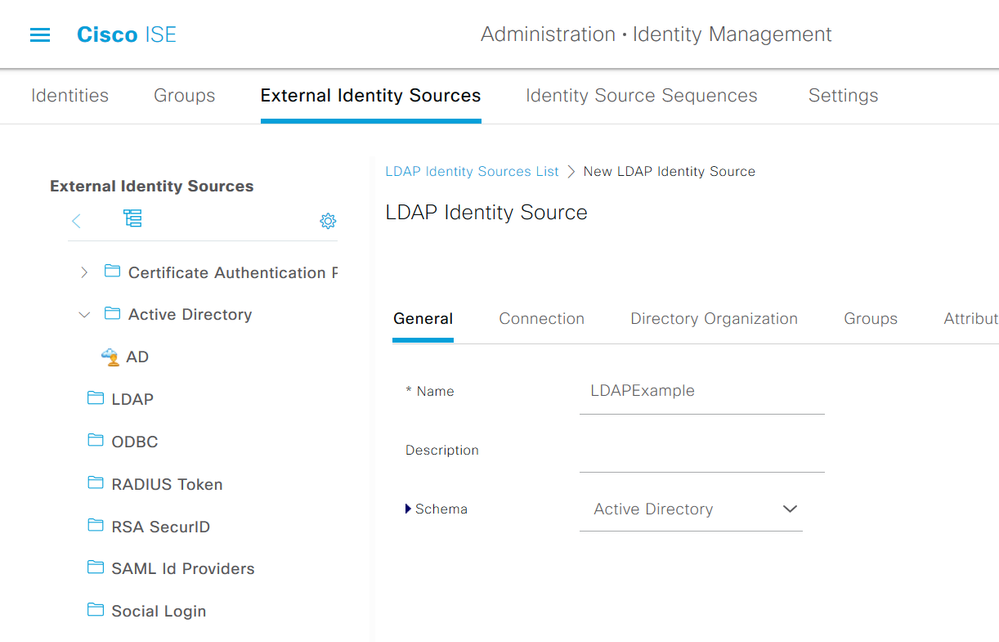

Navegue atéAdministration > Identity Management > External Identity Sources > Active Directory > LDAP. Na guiaGeneral, insira um nome para o LDAP e escolha o esquema comoActive Directory.

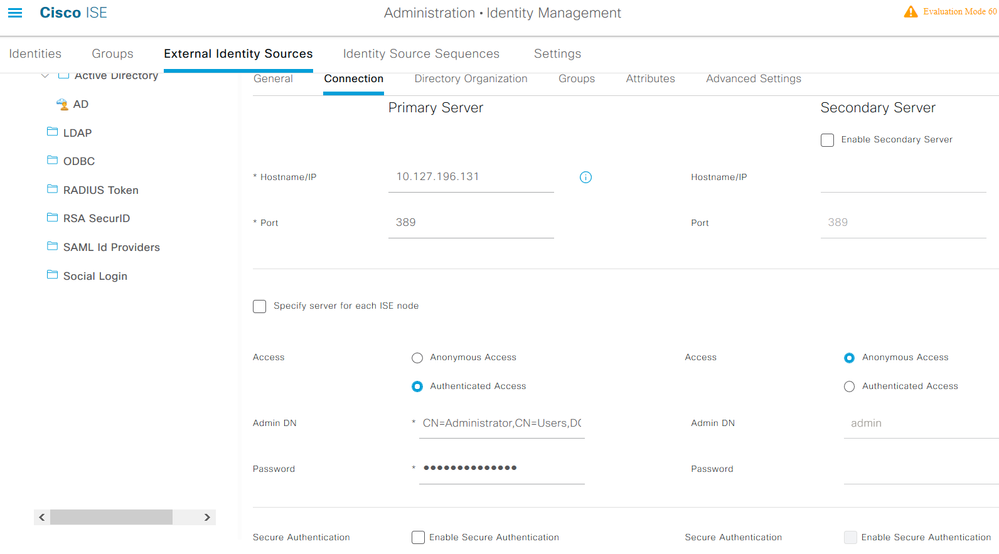

Em seguida, para configurar o tipo de conexão, navegue até a guiaConnection. Aqui, defina o nome de host/IP do servidor LDAP primário junto com a porta 389 (LDAP)/636 (LDAP-Secure). Digite o caminho do DN (Distinguished Name, nome distinto) do administrador com a senha do administrador do servidor LDAP.

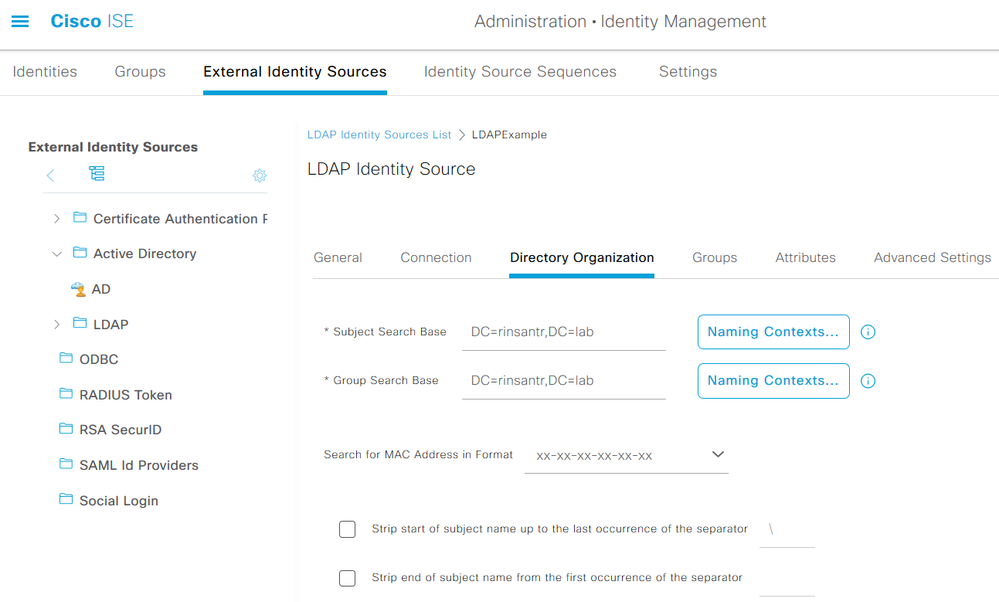

Em seguida, navegue até aDirectory Organizationguia e clique emNaming Contextspara escolher o grupo de organização correto do usuário com base na hierarquia de usuários armazenados no servidor LDAP.

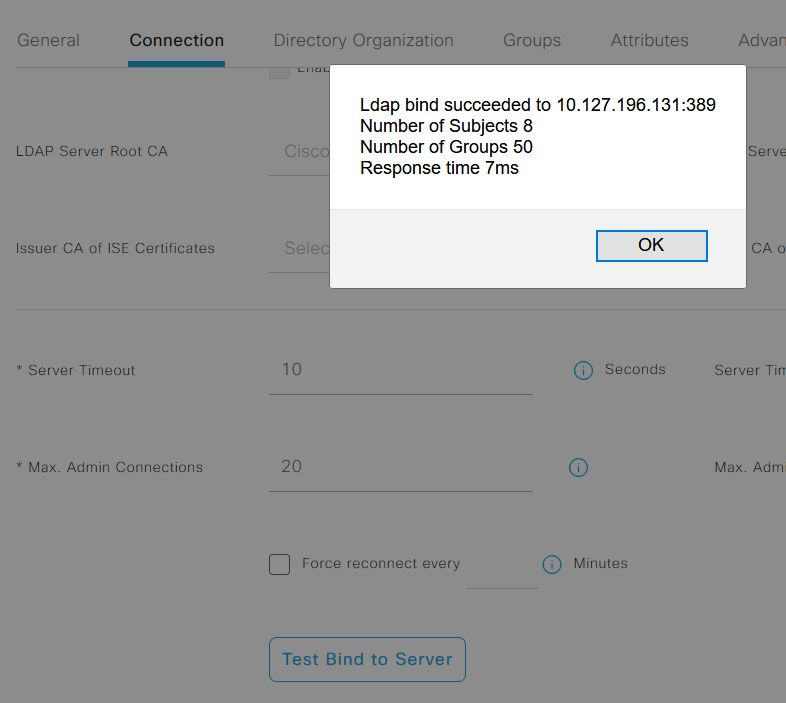

CliqueTest Bind to Serverna guiaConnectionpara testar a acessibilidade do servidor LDAP do ISE.

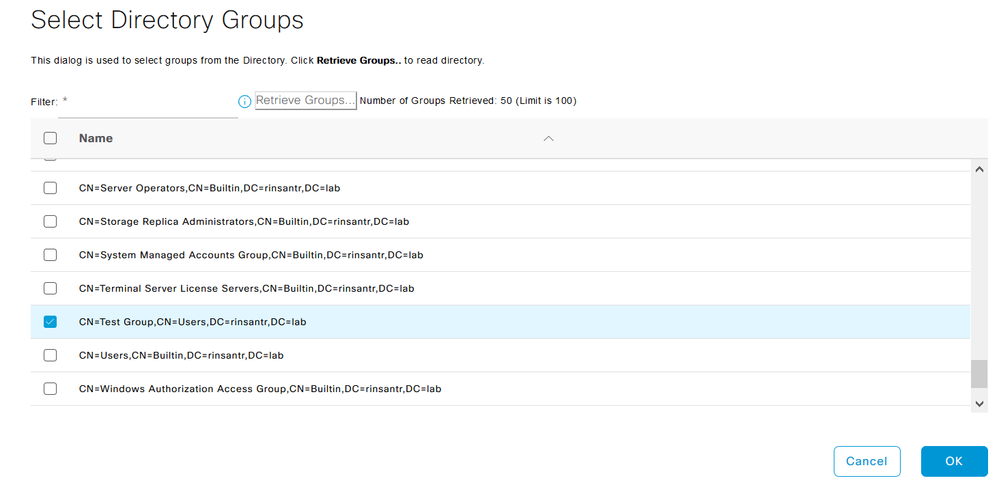

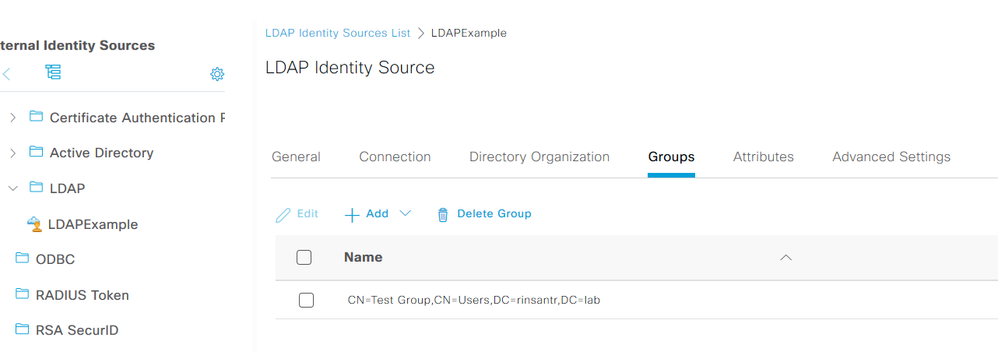

Agora navegue até a guia Grupos e clique emAdd > Select Groups From Directory > Retrieve Groups. Importe pelo menos um grupo ao qual o administrador pertence, clique em OK e em Salvar.

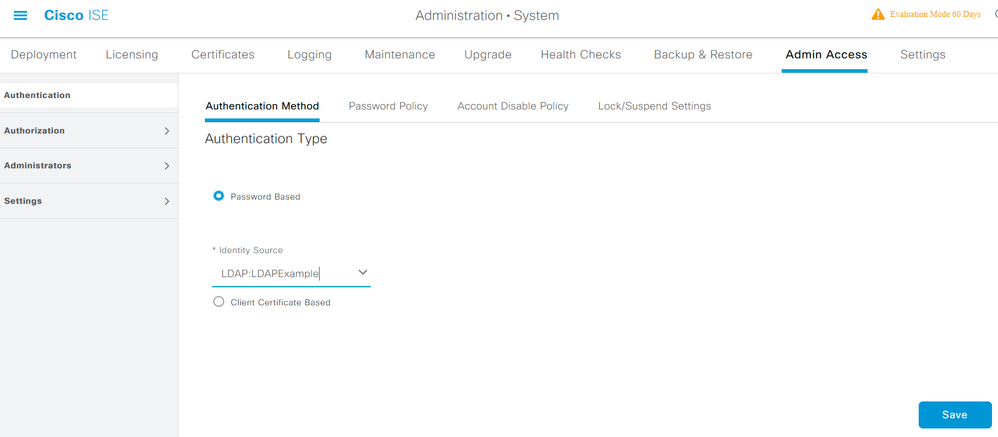

Habilitar acesso administrativo para usuários LDAP

Para habilitar a autenticação baseada em senha do ISE usando LDAP, navegue atéAdministration> System > Admin Access > Authentication. NaAuthentication Methodguia, escolha aPassword-Basedopção. Escolha LDAP noIdentity Sourcemenu suspenso e clique em Salvar.

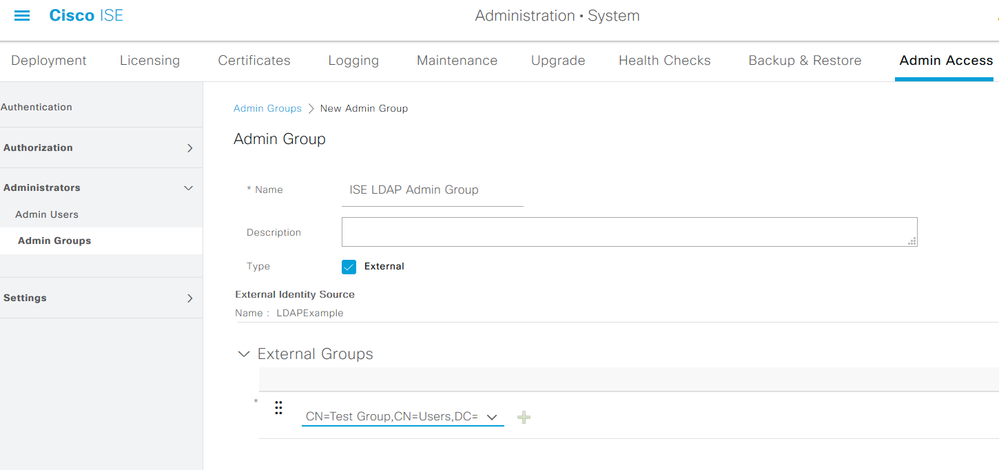

Mapear o grupo de administração do ISE para o grupo LDAP

Isso permite que o usuário configurado obtenha acesso de Administrador com base na autorização das políticas RBAC, que por sua vez é baseada na associação de grupo LDAP do usuário. Para definir um grupo de administradores do Cisco ISE e mapeá-lo para um grupo LDAP, navegue paraAdministration > System > Admin Access > Administrators > Admin Groups. Clique em Add e insira um nome para o novo grupo Admin. No campo Tipo, marque a caixa de seleção Externo. No menu suspenso External Groups, escolha o grupo LDAP para o qual esse grupo de administradores deve ser mapeado (conforme recuperado e definido anteriormente). Envie as alterações.

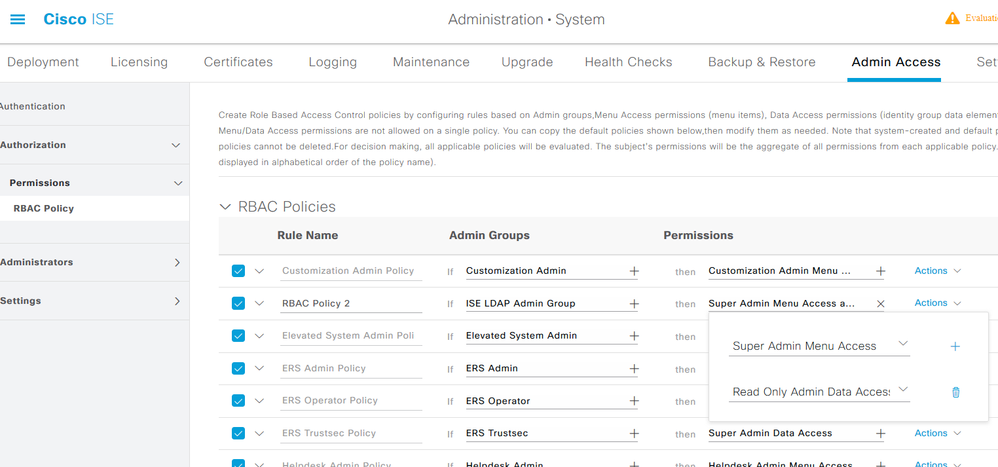

Definir permissões RBAC para o grupo de administradores

Para atribuir permissões RBAC ao grupo de administradores criado na seção anterior, navegue atéAdministration > System > Admin Access > Authorization > RBAC Policy. No menu suspenso Actions à direita, selecioneInsert new policy. Crie uma nova regra, mapeie-a com o Grupo Admin definido na seção anterior, atribua-a com as permissões de acesso aos dados e ao menu desejados e clique em Salvar.

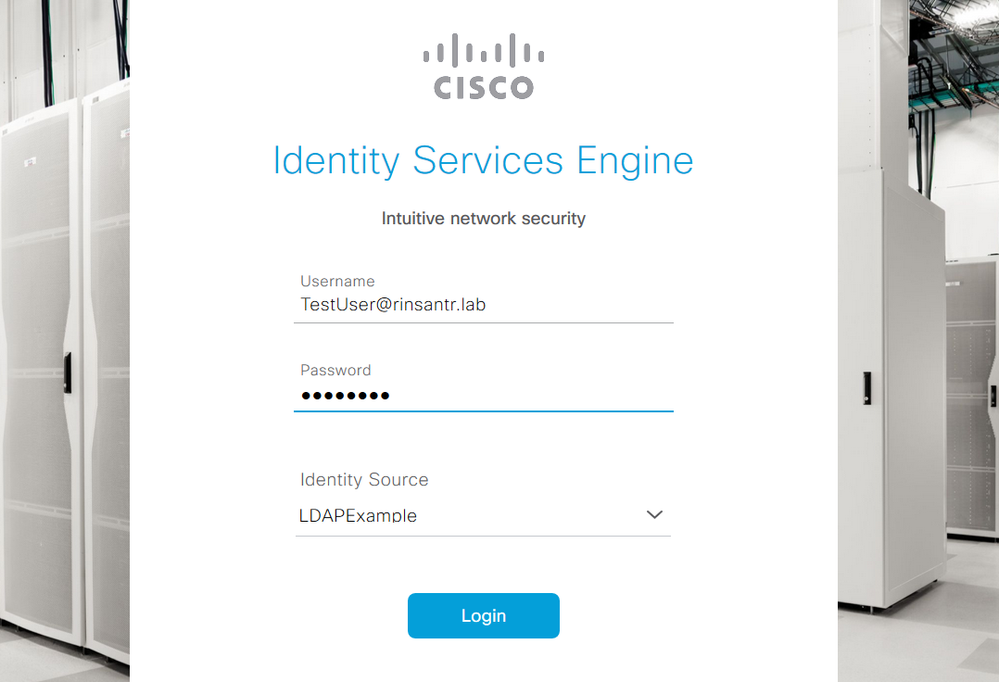

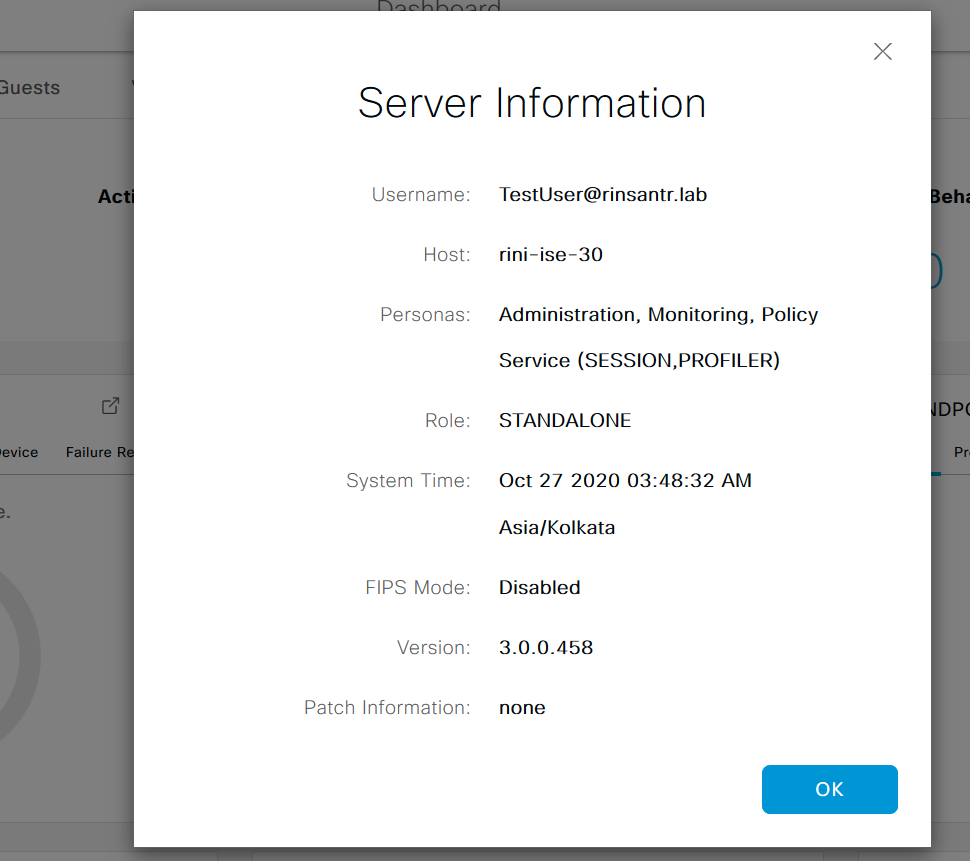

Acessar o ISE com credenciais LDAP e verificar

Encerre a sessão da GUI administrativa. Escolha o nome LDAP no menu suspenso Identity Source. Insira o nome de usuário e a senha do banco de dados LDAP e faça login.

Para confirmar se a configuração funciona corretamente, verifique o nome de usuário autenticado no ícone Settings no canto superior direito da GUI do ISE. Navegue até Server Information e verifique o Username.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

2.0 |

13-Aug-2024 |

Versão inicial, texto alternativo, recertificação. |

1.0 |

15-Dec-2016 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Surendra ReddyRepresentante de suporte e atendimento ao cliente

- Rini SantraArquiteto de soluções

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback