Configurar o ISE 2.0 e criptografar a criptografia BitlLocker de postura do AnyConnect 4.2

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como criptografar a partição de disco do endpoint com o uso do Microsoft BitLocker e como configurar o Cisco Identity Services Engine (ISE) para fornecer acesso total à rede, somente quando a criptografia correta estiver configurada. O Cisco ISE versão 2.0, juntamente com o AnyConnect Secure Mobility Client 4.2, suporta postura para criptografia de disco.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Configuração CLI do Adaptive Security Appliance (ASA) e configuração VPN do Secure Socket Layer (SSL)

- Configuração de VPN de acesso remoto no ASA

- ISE e serviços de postura

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software:

- Software Cisco ASA versões 9.2.1 e posteriores

- Microsoft Windows versão 7 com Cisco AnyConnect Secure Mobility Client versão 4.2 e posterior

- Cisco ISE, versão 2.0 e posterior

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

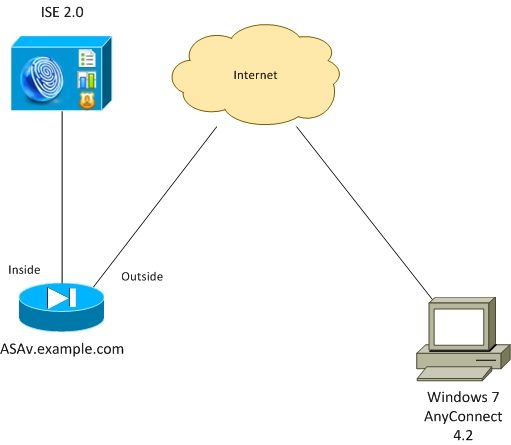

Diagrama de Rede

O fluxo é o seguinte:

- A sessão VPN iniciada pelo cliente AnyConnect é autenticada via ISE. O status da postura do endpoint não é conhecido, a regra ASA VPN desconhecido é atingida e, como resultado, a sessão é redirecionada para o ISE para provisionamento

- O usuário abre o navegador, o tráfego HTTP é redirecionado pelo ASA para o ISE. O ISE envia a versão mais recente do AnyConnect junto com o módulo de postura e conformidade para o endpoint

- Uma vez executado o módulo de postura, ele verifica se a partição E: é totalmente criptografada pelo BitLocker. Em caso afirmativo, o relatório é enviado ao ISE, o que aciona a alteração de autorização (CoA) do Radius sem nenhuma ACL (acesso completo)

- A sessão VPN no ASA é atualizada, a ACL de redirecionamento é removida e a sessão tem acesso total

A sessão VPN é apresentada como um exemplo. A funcionalidade de postura também funciona bem para outros tipos de acesso.

ASA

Ele é configurado a partir do acesso VPN SSL remoto com o uso do ISE como servidor AAA (Authentication, Authorization, and Accounting). O Radius CoA juntamente com a ACL REDIRECT precisam ser configurados:

aaa-server ISE20 protocol radius

authorize-only

interim-accounting-update periodic 1

dynamic-authorization

aaa-server ISE20 (inside) host 10.48.17.235

key cisco

tunnel-group TAC type remote-access

tunnel-group TAC general-attributes

address-pool POOL

authentication-server-group ISE20

accounting-server-group ISE20

default-group-policy AllProtocols

tunnel-group TAC webvpn-attributes

group-alias TAC enable

group-policy AllProtocols internal

group-policy AllProtocols attributes

vpn-tunnel-protocol ikev1 ikev2 ssl-client ssl-clientless

webvpn

enable outside

anyconnect image disk0:/anyconnect-win-4.2.00096-k9.pkg 1

anyconnect enable

tunnel-group-list enable

error-recovery disable

access-list REDIRECT extended deny udp any any eq domain

access-list REDIRECT extended deny ip any host 10.48.17.235

access-list REDIRECT extended deny icmp any any

access-list REDIRECT extended permit tcp any any eq www

ip local pool POOL 172.16.31.10-172.16.31.20 mask 255.255.255.0

Para obter mais detalhes, consulte:

Exemplo de configuração da integração do AnyConnect 4.0 com o ISE versão 1.3

BitLocker no Windows 7

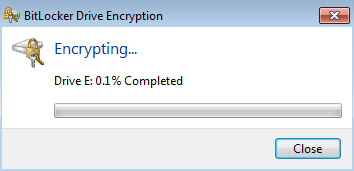

Navegue para Painel de Controle > Sistema e Segurança > Criptografia de Unidade de Disco BitLocker, habilite a criptografia de partição E:. Proteja-o com uma senha (PIN) como mostrado na imagem.

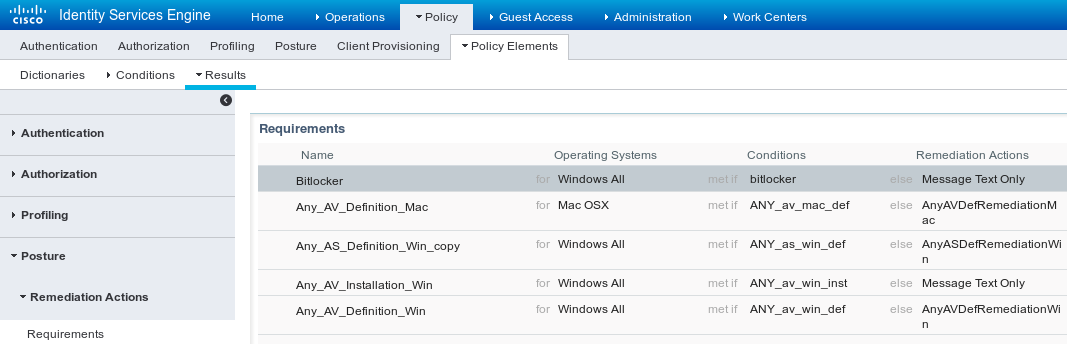

Depois de criptografada, monte-a (com o fornecimento da senha) e verifique se está acessível, como mostrado na imagem.

Para obter mais detalhes, siga a documentação da Microsoft:

Guia Passo a Passo da Criptografia de Unidade de Disco BitLocker do Windows

ISE

Etapa 1. Dispositivo de rede

Navegue até Administração > Recursos de rede > Dispositivos de rede, Adicionar ASA com Tipo de dispositivo = ASA. Isso é usado como uma condição nas regras de autorização, mas não é obrigatório (outros tipos de condições podem ser usados).

Se apropriado, o Network Device Group não existe. Para criar, navegue até Administração > Recursos de rede > Grupos de dispositivos de rede.

Etapa 2. Condição e políticas de postura

Verifique se as condições de postura estão atualizadas: Navegue até Administração > Sistema > Configurações > Postura > Atualizações > Atualizar agora.

Navegue para Policy > Policy Elements > Conditions > Posture > Disk Encryption Condition, adicione uma nova condição como mostrado na imagem.

Esta condição verifica se o BitLocker para Windows 7 está instalado e se a partição E: está totalmente criptografada.

Observação: o BitLocker é criptografia no nível de disco e não oferece suporte a Local Específico com argumento de caminho, somente letra de disco.

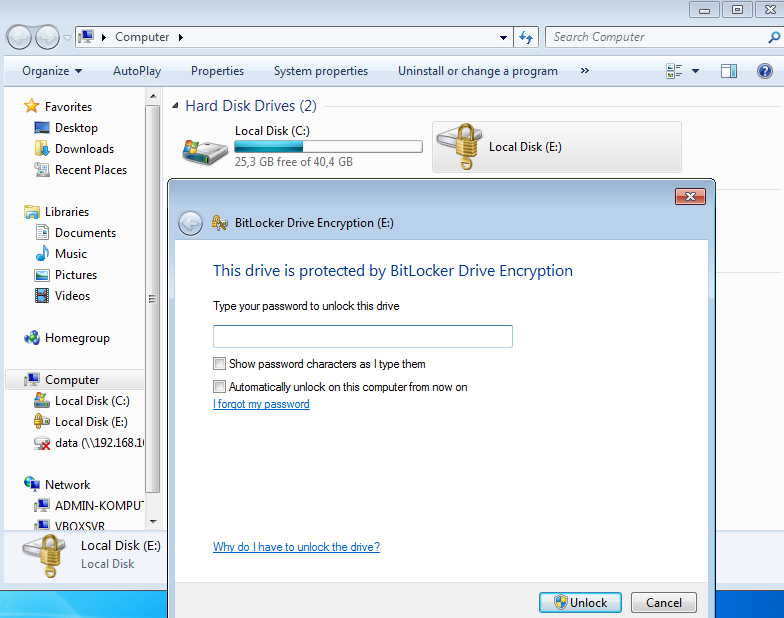

Navegue para Política > Elementos de política > Resultados > Postura > Requisitos para criar um novo requisito que use a condição como mostrado na imagem.

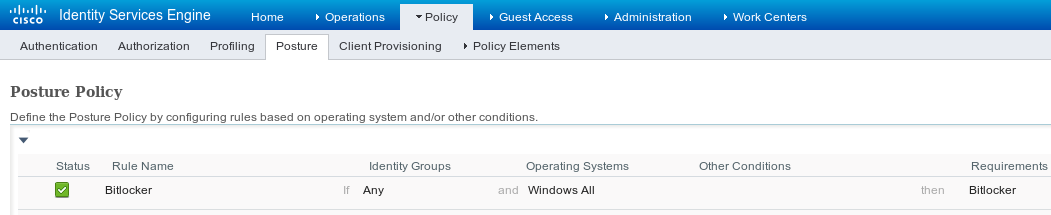

Navegue para Política > Postura, adicione uma condição para todas as Janelas para usar o requisito como mostrado na imagem.

Etapa 3. Política e recursos de provisionamento do cliente

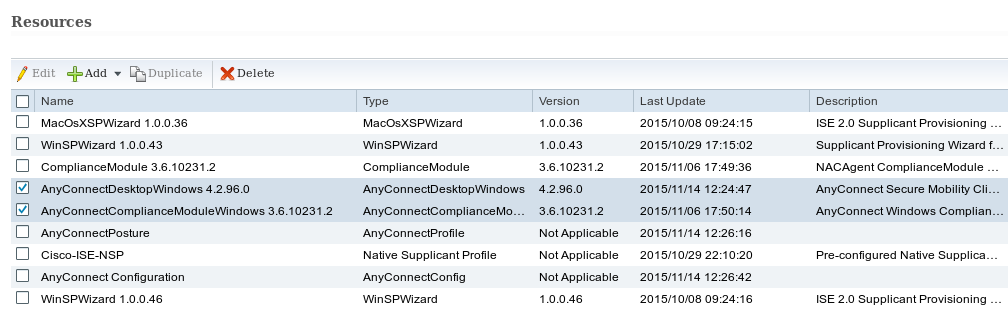

Navegue para Policy > Policy Elements > Client Provisioning > Resources, baixe o Compliance Module de Cisco.com e carregue manualmente o pacote AnyConnect 4.2 como mostrado na imagem.

Navegue para Add > NAC Agent ou AnyConnect Posture Profile, crie o perfil de postura do AnyConnect (nome: AnyConnectPosture) com as configurações padrão.

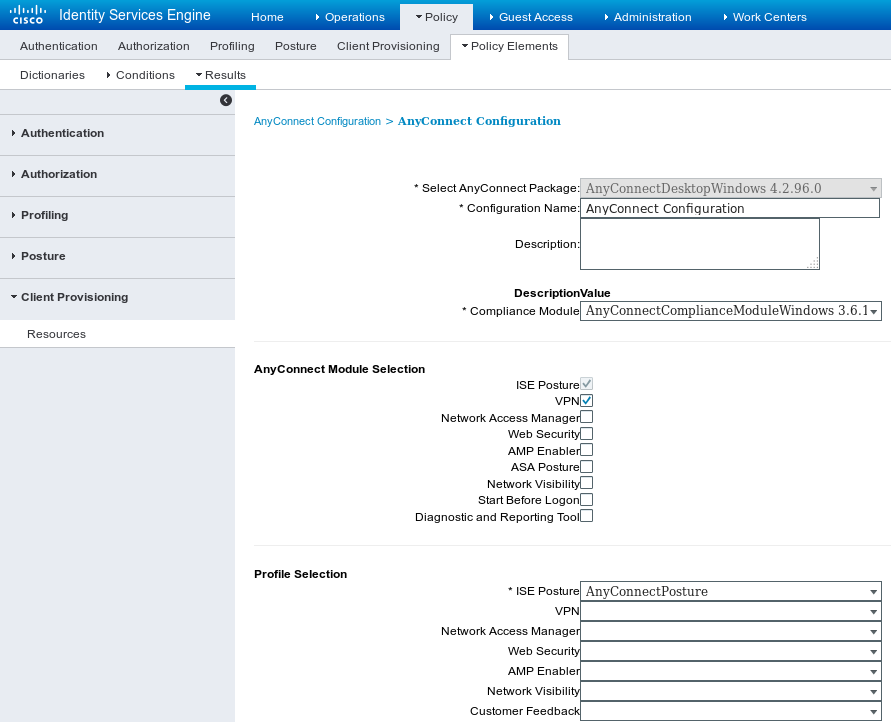

Navegue para Adicionar > Configuração do AnyConnect, adicione o perfil do AnyConnect (nome: Configuração do AnyConnect) como mostrado na imagem.

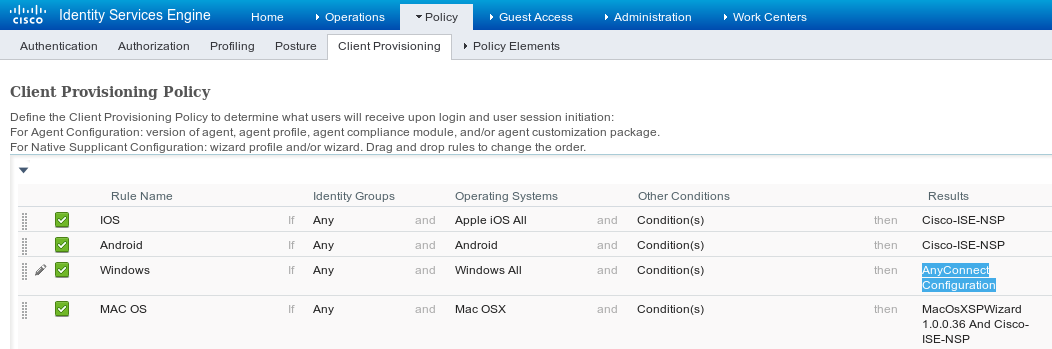

Navegue para Política > Provisionamento de cliente e modifique a política padrão para o Windows a fim de usar o perfil configurado do AnyConnect como mostrado na imagem.

Etapa 4. Regras de Autorização

Navegue até Policy > Policy Elements > Results > Authorization, adicione Authorization Profile (nome: RedirectForPosture) que redireciona para um Client Provisioning Portal padrão como mostrado na imagem.

A ACL REDIRECIONADA está definida no ASA.

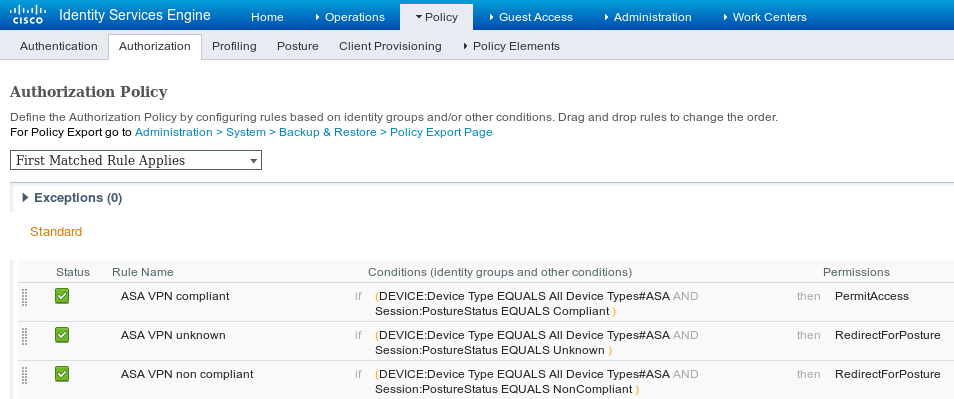

Navegue para Política > Autorização, crie 3 regras de autorização como mostrado na imagem.

Se o endpoint for compatível, o acesso completo será fornecido. Se o status for desconhecido ou não compatível, o redirecionamento para o Provisionamento de Cliente será retornado.

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

Etapa 1. Estabelecimento de sessão VPN

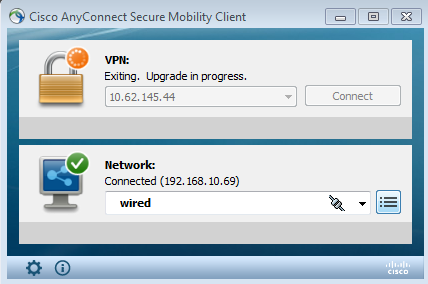

Uma vez estabelecida a sessão VPN, o ASA pode querer executar uma atualização dos módulos do AnyConnect, como mostrado na imagem.

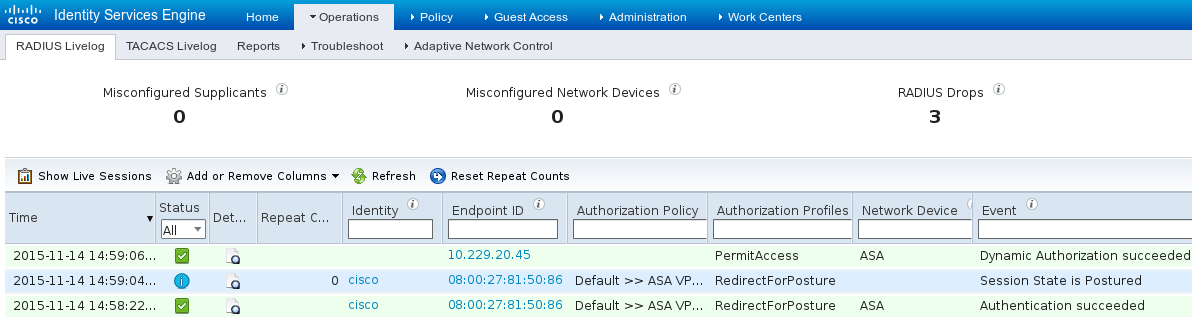

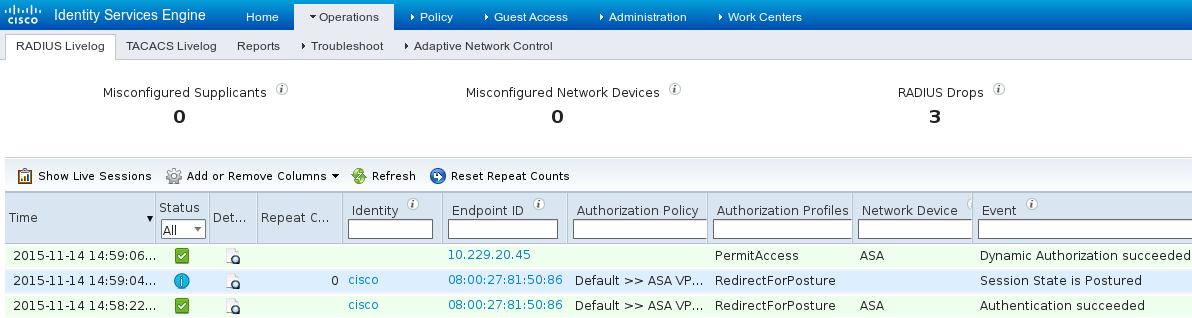

No ISE, a última regra é atingida, como resultado, as permissões RedirectForPosture são retornadas como mostrado na imagem.

Quando o ASA terminar de criar a sessão VPN, ele informará que o redirecionamento deve ocorrer:

ASAv# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 32

Assigned IP : 172.16.31.10 Public IP : 10.61.90.226

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES256 DTLS-Tunnel: (1)AES256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA1

Bytes Tx : 53201 Bytes Rx : 122712

Pkts Tx : 134 Pkts Rx : 557

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : AllProtocols Tunnel Group : TAC

Login Time : 21:29:50 UTC Sat Nov 14 2015

Duration : 0h:56m:53s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : c0a80101000200005647a7ce

Security Grp : none

<some output omitted for clarity>

ISE Posture:

Redirect URL : https://mgarcarz-ise20.example.com:8443/portal/gateway?sessionId=&portal=0d2ed780-6d90-11e5-978e-00505...

Redirect ACL : REDIRECT

Etapa 2. Provisionamento de clientes

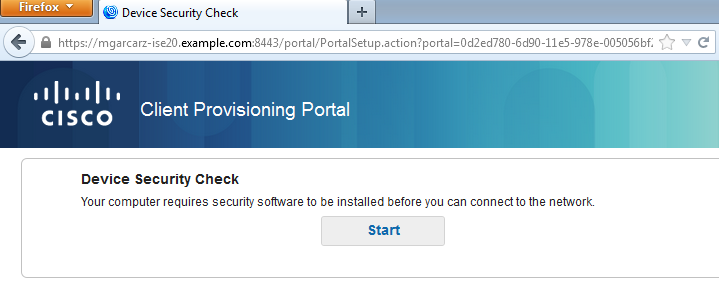

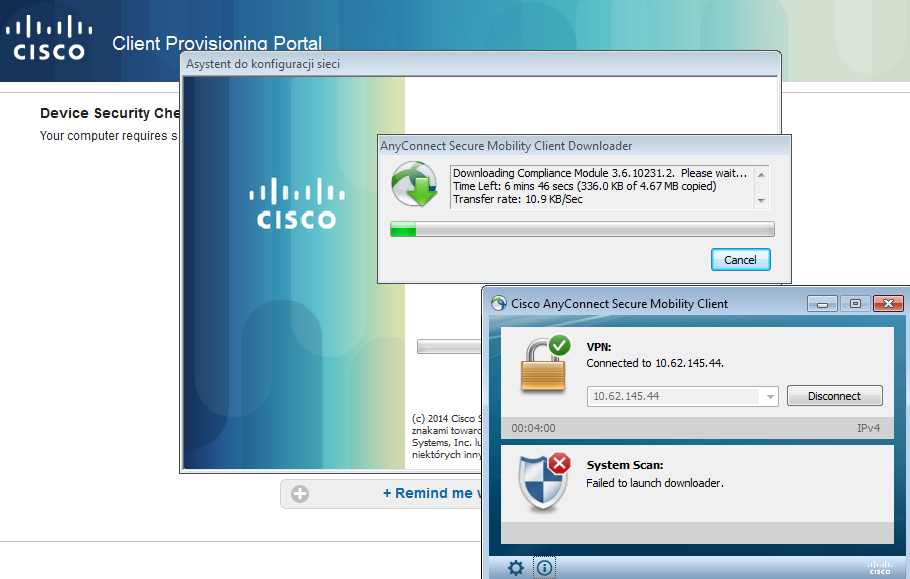

Nesse estágio, o tráfego do navegador da Web do endpoint é redirecionado para o ISE para provisionamento de clientes, como mostrado na imagem.

Se necessário, o AnyConnect, juntamente com o módulo de postura e conformidade, é atualizado conforme mostrado na imagem.

Etapa 3. Verificação de postura e CoA

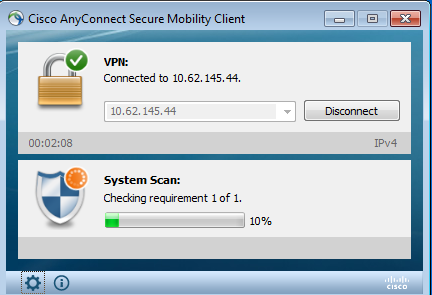

O módulo de postura é executado, detecta o ISE (pode ser necessário ter registro DNS A para enroll.cisco.com para obter êxito), faz download e verifica as condições de postura como mostrado na imagem.

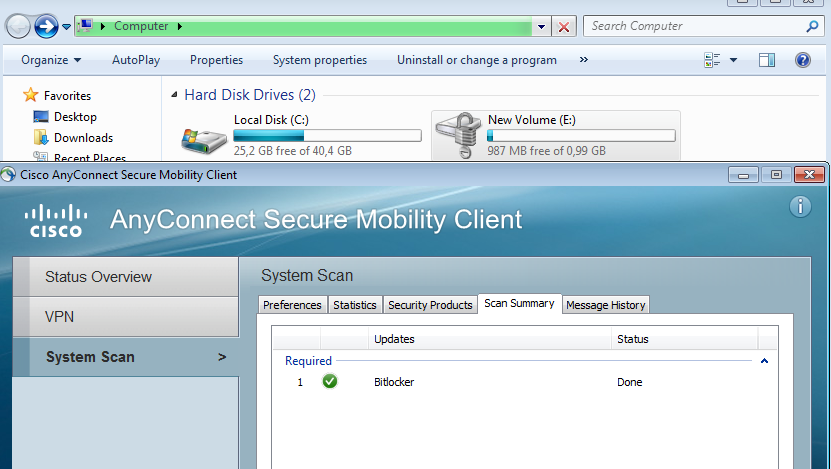

Uma vez confirmado que a partição E: é totalmente criptografada pelo BitLocker, o relatório correto é enviado ao ISE como mostrado na imagem.

Isso aciona o CoA para reautorizar a sessão VPN, como mostrado na imagem.

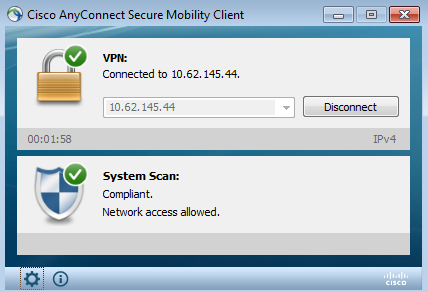

O ASA remove a ACL de redirecionamento que fornece acesso total. O AnyConnect relata a conformidade como mostrado na imagem.

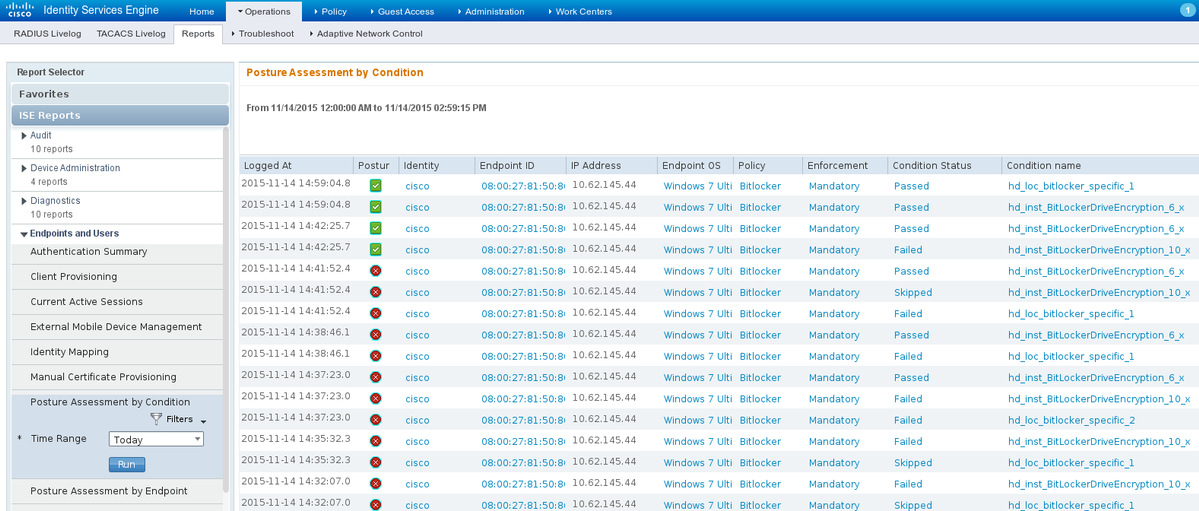

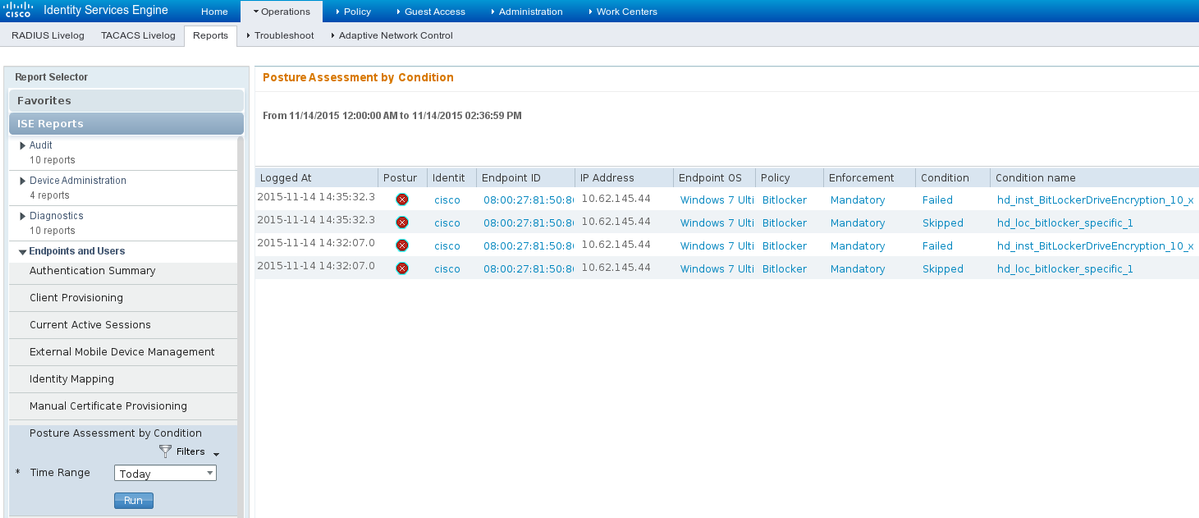

Além disso, relatórios detalhados sobre o ISE podem confirmar que ambas as condições são atendidas (Avaliação de postura por condição é o novo relatório do ISE 2.0 que mostra todas as condições). A primeira condição (hd_inst_BitLockerDriveEncryption_6_x) verifica a instalação/processo, a segunda (hd_loc_bitlocker_specific_1) verifica se o local específico (E:) está totalmente criptografado, como mostrado na imagem.

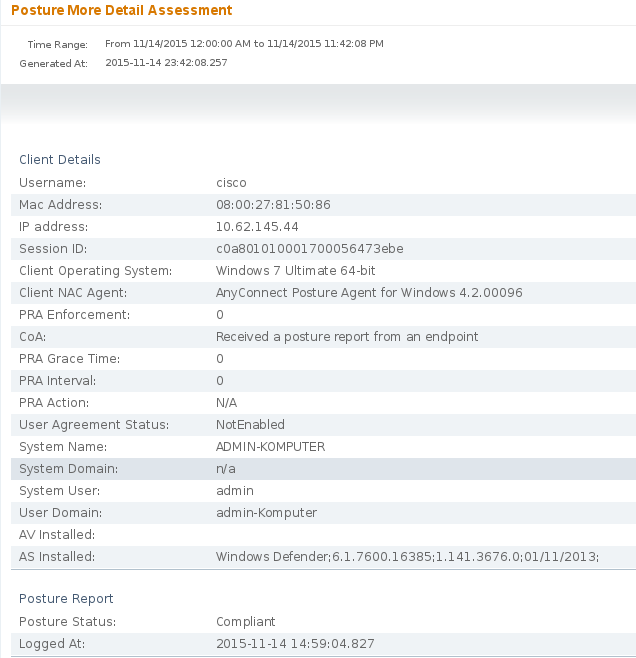

O relatório ISE Posture Assessment by Endpoint confirma que todas as condições foram atendidas, como mostrado na imagem.

O mesmo pode ser confirmado nas depurações ise-psc.log. Solicitação de postura recebida pelo ISE e a resposta:

2015-11-14 14:59:01,963 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -::c0a801010001700056473ebe:::- Received posture request [parameters: reqtype=validate, userip=10.62.145.44, clientmac=08-00-27-81-50-86, os=WINDOWS, osVerison=1.2.1.6.1.1, architecture=9, provider=Device Filter, state=, ops=1, avpid=, avvname=Microsoft Corp.:!::!::!:, avpname=Windows Defender:!::!::!:, avpversion=6.1.7600.16385:!::!::!:, avpfeature=AS:!::!::!:, userAgent=Mozilla/4.0 (compatible; WINDOWS; 1.2.1.6.1.1; AnyConnect Posture Agent v.4.2.00096), session_id=c0a801010001700056473ebe

2015-11-14 14:59:01,963 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Creating a new session info for mac 08-00-27-81-50-86

2015-11-14 14:59:01,963 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Turning on enryption for endpoint with mac 08-00-27-81-50-86 and os WINDOWS, osVersion=1.2.1.6.1.1

2015-11-14 14:59:01,974 DEBUG [portal-http-service28][] cpm.posture.runtime.agent.AgentXmlGenerator -:cisco:c0a801010001700056473ebe:::- Agent criteria for rule [Name=bitlocker, Description=, Operating Systems=[Windows All], Vendor=com.cisco.cpm.posture.edf.AVASVendor@96b084e, Check Type=Installation, Allow older def date=0, Days Allowed=Undefined, Product Name=[com.cisco.cpm.posture.edf.AVASProduct@44870fea]] - ( ( (hd_inst_BitLockerDriveEncryption_6_x) ) & (hd_loc_bitlocker_specific_1) )

A resposta com o requisito de postura (condição + remediação) está no formato XML:

2015-11-14 14:59:02,052 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- NAC agent xml <?xml version="1.0" encoding="UTF-8"?><cleanmachines>

<version>2</version>

<encryption>0</encryption>

<package>

<id>10</id>

Bitlocker

<version/>

Bitlocker encryption not enabled on the endpoint. Station not compliant.

<type>3</type>

<optional>0</optional>

<action>3</action>

<check>

<id>hd_loc_bitlocker_specific_1</id>

<category>10</category>

<type>1002</type>

<param>180</param>

E:

full

<value_type>2</value_type>

</check>

<check>

hd_inst_BitLockerDriveEncryption_6_x

<category>10</category>

<type>1001</type>

<param>180</param>

<operation>regex match</operation>

<value>^6\..+$|^6$</value>

<value_type>3</value_type>

</check>

<criteria>( ( ( (hd_inst_BitLockerDriveEncryption_6_x) ) & (hd_loc_bitlocker_specific_1) ) )</criteria>

</package>

</cleanmachines>

Após o recebimento do relatório criptografado pelo ISE:

2015-11-14 14:59:04,816 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Decrypting report

2015-11-14 14:59:04,817 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Decrypted report [[ <report><version>1000</version><encryption>0</encryption><key></key><os_type>WINDOWS</os_type><osversion>1.2.1.6.1.1</osversion><build_number>7600</build_number><architecture>9</architecture><user_name>[device-filter-AC]</user_name><agent>x.y.z.d-todo</agent><sys_name>ADMIN-KOMPUTER</sys_name><sys_user>admin</sys_user><sys_domain>n/a</sys_domain><sys_user_domain>admin-Komputer</sys_user_domain><av><av_vendor_name>Microsoft Corp.</av_vendor_name><av_prod_name>Windows Defender</av_prod_name><av_prod_version>6.1.7600.16385</av_prod_version><av_def_version>1.141.3676.0</av_def_version><av_def_date>01/11/2013</av_def_date><av_prod_features>AS</av_prod_features></av><package><id>10</id><status>1</status><check><chk_id>hd_loc_bitlocker_specific_1</chk_id>1 </check><check><chk_id>hd_inst_BitLockerDriveEncryption_6_x</chk_id><chk_status>1></check></package></report> ]]

A estação está marcada como em conformidade e o ISE envia CoA:

2015-11-14 14:59:04,823 INFO [portal-http-service28][] cisco.cpm.posture.runtime.PostureManager -:cisco:c0a801010001700056473ebe:::- Posture state is compliant for endpoint with mac 08-00-27-81-50-86

2015-11-14 14:59:06,825 DEBUG [pool-5399-thread-1][] cisco.cpm.posture.runtime.PostureCoA -:cisco:c0a801010000f0005647358b:::- Posture CoA is triggered for endpoint [08-00-27-81-50-86] with session [c0a801010001700056473ebe

Além disso, a configuração final é enviada pelo ISE:

2015-11-14 14:59:04,827 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Sending response to endpoint 08-00-27-81-50-86 http response [[ <!--X-Perfigo-DM-Error=0--><!--error=0--><!--X-Perfigo-DmLogoff-Exit=0--><!--X-Perfigo-Gp-Update=0--><!--X-Perfigo-Auto-Close-Login-Scr=0--><!--X-Perfigo-Auto-Close-Login-Scr-Time=0--><!--user role=--><!--X-Perfigo-OrigRole=--><!--X-Perfigo-UserKey=dummykey--><!--X-Perfigo-RedirectUrl=--><!--X-Perfigo-ShowInfo=--><!--X-Perfigo-Session=--><!--X-Perfigo-SSO-Done=1--><!--X-Perfigo-Provider=Device Filter--><!--X-Perfigo-UserName=cisco--><!--X-Perfigo-DHCP-Release-Delay=4--><!--X-Perfigo-DHCP-Renew-Delay=1--><!--X-Perfigo-Client-MAC=08:00:27:81:50:86--> ]]

Essas etapas também podem ser confirmadas no lado do cliente (AnyConnect DART):

Date : 11/14/2015

Time : 14:58:41

Type : Warning

Source : acvpnui

Description : Function: Module::UpdateControls

File: .\Module.cpp

Line: 344

No matching element found for updating: [System Scan], [label], [nac_panel_message_history], [Scanning system ... ]

******************************************

Date : 11/14/2015

Time : 14:58:43

Type : Warning

Source : acvpnui

Description : Function: Module::UpdateControls

File: .\Module.cpp

Line: 344

No matching element found for updating: [System Scan], [label], [nac_panel_message_history], [Checking requirement 1 of 1. ]

******************************************

Date : 11/14/2015

Time : 14:58:46

Type : Warning

Source : acvpnui

Description : Function: CNacApiShim::PostureNotification

File: .\NacShim.cpp

Line: 461

Clearing Posture List.

Para uma sessão bem-sucedida, o AnyConnect UI System Scan / Message History relata:

14:41:59 Searching for policy server.

14:42:03 Checking for product updates...

14:42:03 The AnyConnect Downloader is performing update checks...

14:42:04 Checking for profile updates...

14:42:04 Checking for product updates...

14:42:04 Checking for customization updates...

14:42:04 Performing any required updates...

14:42:04 The AnyConnect Downloader updates have been completed.

14:42:03 Update complete.

14:42:03 Scanning system ...

14:42:05 Checking requirement 1 of 1.

14:42:05 Updating network settings.

14:42:10 Compliant.

Erros

CSCux15941  - Criptografia de bitlocker de postura ISE 2.0 e AC4.2 com falha de localização (char \ / não suportado)

- Criptografia de bitlocker de postura ISE 2.0 e AC4.2 com falha de localização (char \ / não suportado)

Troubleshooting

Esta seção disponibiliza informações para a solução de problemas de configuração.

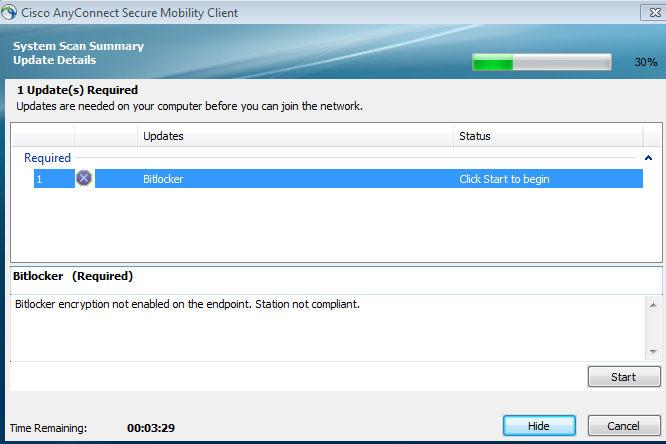

Se o endpoint não for compatível, ele será relatado pela interface do usuário do AnyConnect (a correção configurada também é executada) como mostrado na imagem.

O ISE é capaz de fornecer detalhes sobre as condições de falha, como mostrado na imagem.

O mesmo pode ser verificado nos registros CLI (exemplos dos registros na seção Verificar).

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

21-Nov-2015 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Michal GarcarzEngenheiro do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback