O AnyConnect Versão 4.0 e o NAC Posture Agent não são exibidos no Guia de solução de problemas do ISE

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

O Identity Services Engine (ISE) fornece recursos de postura que exigem o uso do agente Network Admission Control (NAC) (para Microsoft Windows, Macintosh ou via webagent) ou AnyConnect versão 4.0. O módulo de postura do ISE do AnyConnect Versão 4.0 funciona exatamente como o agente NAC e, portanto, é chamado de agente NAC neste documento. O sintoma mais comum de falha de postura para um cliente é que o agente NAC não é exibido, uma vez que um cenário de trabalho sempre faz com que a janela do agente NAC seja exibida e analise seu PC. Este documento ajuda a restringir as várias causas que podem levar à falha da postura, o que significa que o agente NAC não é exibido. Ele não deve ser exaustivo, pois os registros do agente do NAC só podem ser decodificados pelo Cisco Technical Assistance Center (TAC) e as possíveis causas raiz são numerosas; no entanto, ele tem como objetivo esclarecer a situação e identificar o problema além de simplesmente "o agente não aparece com a análise de postura" e provavelmente ajudará você a resolver as causas mais comuns.

Pré-requisitos

Requisitos

Os cenários, sintomas e etapas listados neste documento foram escritos para que você solucione problemas após a conclusão da configuração inicial. Para obter a configuração inicial, consulte Serviços de postura no Guia de configuração do Cisco ISE em Cisco.com.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- ISE Versão 1.2.x

- NAC Agent para ISE versão 4.9.x

- AnyConnect versão 4.0

Observação: as informações também devem ser aplicáveis a outras versões do ISE, a menos que as notas de versão indiquem alterações comportamentais importantes.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Metodologia de Troubleshooting

O que faz o agente aparecer?

O agente é exibido quando descobre um nó do ISE. Se o agente perceber que não tem acesso total à rede e que está em um cenário de redirecionamento de postura, ele constantemente procurará um nó ISE.

Há um documento Cisco.com que explica os detalhes do processo de descoberta do agente: Network Admission Control (NAC) Agent Discovery Process for Identity Services Engine. Para evitar a duplicação de conteúdo, este documento discute apenas o ponto principal.

Quando um cliente se conecta, ele passa por uma autenticação RADIUS (filtragem MAC ou 802.1x), no final da qual, o ISE retorna a lista de controle de acesso (ACL) de redirecionamento e a URL de redirecionamento para o dispositivo de rede (switch, dispositivo de segurança adaptável (ASA) ou controlador sem fio) para restringir o tráfego do cliente para permitir que ele obtenha apenas um endereço IP e resoluções de servidor de nome de domínio (DNS). Todo o tráfego HTTP(S) que vem do cliente é redirecionado para um URL exclusivo no ISE que termina com CPP (Client Posture and Provisioning), exceto o tráfego destinado ao próprio portal do ISE. O agente NAC envia um pacote HTTP GET regular ao gateway padrão. Se o agente não receber nenhuma resposta ou qualquer outra resposta além de um redirecionamento de CPP, ele se considerará com conectividade total e não prosseguirá com a postura. Se receber uma resposta HTTP que seja um redirecionamento para uma URL CPP no final de um nó ISE específico, ele continuará o processo de postura e entrará em contato com esse nó ISE. Ele só é exibido e inicia a análise quando recebe com êxito os detalhes da postura desse nó do ISE.

O agente NAC também alcança o endereço IP do host de descoberta configurado (ele não espera que mais de um seja configurado). Ele espera ser redirecionado para lá também para obter a URL de redirecionamento com a ID da sessão. Se o endereço IP de descoberta for um nó do ISE, ele não prosseguirá porque espera ser redirecionado para obter o ID de sessão correto. Assim, o host de descoberta geralmente não é necessário, mas pode ser útil quando definido como qualquer endereço IP no intervalo da ACL de redirecionamento para disparar um redirecionamento (como em cenários de VPN, por exemplo).

Possíveis causas

O redirecionamento não acontece

Esta é a causa mais comum de longe. Para validar ou invalidar, abra um navegador no PC em que o agente não é exibido e veja se você é redirecionado para a página de download do agente de postura ao digitar qualquer URL. Você também pode digitar um endereço IP aleatório, como http://1.2.3.4, para evitar um possível problema de DNS (se um endereço IP for redirecionado, mas um nome de site não, você poderá consultar o DNS).

Se for redirecionado, você deve coletar os logs do agente e o pacote de suporte do ISE (com o módulo de postura e suíço para o modo de depuração) e entrar em contato com o TAC da Cisco. Isso indica que o agente descobre um nó ISE, mas algo falha durante o processo para obter os dados de postura.

Se nenhum redirecionamento acontecer, você terá sua primeira causa, que ainda exigirá uma investigação mais detalhada da causa raiz. Um bom começo é verificar a configuração no dispositivo de acesso à rede (controladora Wireless LAN (WLC) ou switch) e passar para o próximo item deste documento.

Os atributos não estão instalados no dispositivo de rede

Este problema é um subcaso do cenário Redirection Does Not Happen. Se o redirecionamento não acontecer, a primeira coisa a fazer é verificar (à medida que o problema ocorre em um determinado cliente) se o cliente foi colocado corretamente no status correto pelo switch ou pela camada de acesso sem fio.

Aqui está um exemplo de saída do comando show access-session interface <número da interface> detail (talvez seja necessário adicionar detail no final em algumas plataformas) obtido no switch onde o cliente está conectado. Você deve verificar se o status é "Authz success", se a ACL de redirecionamento de URL aponta corretamente para a ACL de redirecionamento pretendida e se o redirecionamento de URL aponta para o nó ISE esperado com CPP no final da URL. O campo ACL do ACS não é obrigatório porque ele mostra apenas se você configurou uma lista de acesso para download no perfil de autorização no ISE. No entanto, é importante examiná-la e verificar se não há nenhum conflito com a ACL de redirecionamento (consulte os documentos sobre configuração de postura em caso de dúvida).

01-SW3750-access#show access-sess gi1/0/12 det

Interface: GigabitEthernet1/0/12

MAC Address: 000f.b049.5c4b

IP Address: 192.168.33.201

User-Name: 00-0F-B0-49-5C-4B

Status: Authz Success

Domain: DATA

Security Policy: Should Secure

Security Status: Unsecure

Oper host mode: single-host

Oper control dir: both

Authorized By: Authentication Server

Vlan Policy: N/A

ACS ACL: xACSACLx-IP-myDACL-51519b43

URL Redirect ACL: redirect

URL Redirect: https://ISE2.wlaaan.com:8443/guestportal/gateway?

sessionId=C0A82102000002D8489E0E84&action=cpp

Session timeout: N/A

Idle timeout: N/A

Common Session ID: C0A82102000002D8489E0E84

Acct Session ID: 0x000002FA

Handle: 0xF60002D9

Runnable methods list:

Method State

mab Authc Success

Para solucionar problemas de uma WLC que executa o AireOS, insira show wireless client detail <mac address> e show wireless client mac-address <mac address> detail para solucionar problemas de uma WLC que executa o Cisco IOS-XE. Dados semelhantes são exibidos e você deve verificar a URL e a ACL de redirecionamento e se o cliente está no estado "POSTURE_REQD" ou similar (varia dependendo da versão do software).

Se os atributos não estiverem presentes, você deverá abrir os detalhes de autenticação no ISE do cliente para o qual estava solucionando problemas (navegue para Operações > Autenticações) e verificar na seção Resultado que os atributos de redirecionamento foram enviados. Se eles não foram enviados, você deve revisar a política de autorização para entender por que os atributos não foram retornados para esse cliente específico. Provavelmente, uma das condições não correspondeu, portanto, é recomendável solucionar os problemas uma a uma.

Lembre-se de que, com relação à ACL de redirecionamento, o Cisco IOS® redireciona em instruções de permissão (portanto, os endereços IP do ISE e do DNS precisam ser negados) enquanto o AireOS na WLC redireciona em instruções de negação (portanto, é permitido para ISE e DNS).

Os atributos estão em vigor, mas o dispositivo de rede não redireciona

A principal causa nesse caso é um problema de configuração. Você deve rever a configuração do dispositivo de rede em relação ao guia de configuração e aos exemplos de configuração em Cisco.com. Se esse for o caso, o problema normalmente existe em todas as portas ou pontos de acesso (APs) do dispositivo de rede. Caso contrário, o problema pode ocorrer apenas em algumas portas de switch ou em alguns APs. Se este for o caso, você deve comparar a configuração daqueles onde o problema ocorre em comparação com as portas ou APs onde a postura funciona bem.

Os APs FlexConnect são confidenciais porque cada um deles pode ter uma configuração exclusiva e é fácil cometer um erro em uma ACL ou em uma VLAN em alguns APs e não em outros.

Outro problema comum é que a VLAN do cliente não tem uma SVI. Isso se aplica apenas a switches e é discutido em detalhes no Redirecionamento de tráfego ISE no Switch da série Catalyst 3750. Tudo pode parecer bom sob a perspectiva dos atributos.

Lista de Acesso para Download Interferente (DACL)

Se, ao mesmo tempo que os atributos de redirecionamento, você enviar uma DACL de volta para o switch (ou Airespace-ACL para um controlador sem fio), ele poderá bloquear seu redirecionamento. O DACL é aplicado primeiro e determina o que é totalmente descartado e o que passa a ser processado. Em seguida, a ACL de redirecionamento é aplicada e determina o que é redirecionado.

Isso significa concretamente que, na maioria das vezes, você desejará permitir todo o tráfego HTTP e HTTPS em seu DACL. Se você bloqueá-lo, ele não será redirecionado, pois será descartado antes disso. Não é uma preocupação de segurança, pois esse tráfego será redirecionado principalmente na ACL de redirecionamento depois, portanto, ele não é realmente permitido na rede; no entanto, você precisa permitir esses dois tipos de tráfego na DACL para que eles tenham uma chance de acessar a ACL de redirecionamento logo depois.

Versão incorreta do agente NAC

É fácil esquecer que versões específicas do agente NAC são validadas em relação a versões específicas do ISE. Muitos administradores atualizam o cluster do ISE e esquecem de carregar a versão do agente NAC relacionada no banco de dados de resultados de provisionamento do cliente.

Se você usar uma versão desatualizada do agente NAC para seu código ISE, lembre-se de que ela pode funcionar, mas também pode não funcionar. Portanto, não é nenhuma surpresa que alguns clientes trabalhem e outros não. Uma maneira de verificar é acessar a seção de download Cisco.com da sua versão do ISE e verificar quais versões do NAC Agent existem. Normalmente, há vários compatíveis para cada versão do ISE. Esta página da Web reúne todas as matrizes: Informações de compatibilidade do Cisco ISE.

O proxy da Web HTTP está em uso pelos clientes

O conceito de um proxy da Web HTTP é que os clientes não resolvem os endereços IP DNS do site nem entram em contato com os sites diretamente; em vez disso, eles simplesmente enviam sua solicitação ao servidor proxy, que cuida dele. O problema típico com uma configuração comum é que o cliente resolve um site (como www.cisco.com) enviando diretamente o HTTP GET para ele para o proxy, que é interceptado e redirecionado corretamente para o portal do ISE. No entanto, em vez de enviar o próximo HTTP GET para o endereço IP do portal do ISE, o cliente continua a enviar essa solicitação ao proxy.

Caso você decida não redirecionar o tráfego HTTP destinado ao proxy, seus usuários terão acesso direto a toda a Internet (já que todo o tráfego passa pelo proxy) sem autenticação ou postura. A solução é realmente modificar as configurações do navegador do cliente e adicionar uma exceção para o endereço IP do ISE nas configurações de proxy. Dessa forma, quando o cliente precisa acessar o ISE, ele envia a solicitação diretamente ao ISE e não ao proxy. Isso evita o loop infinito, em que o cliente é constantemente redirecionado, mas nunca vê a página de logon.

Observe que o agente NAC não é afetado pelas configurações de proxy inseridas no sistema e ele continua a agir normalmente. Isso significa que, se você usar um proxy da Web, não será possível ter a descoberta do agente NAC funcionando (porque ela usa a porta 80) e os usuários instalarem o agente por conta própria depois de serem redirecionados para a página de postura quando navegarem (pois ela usa a porta de proxy e os switches típicos não podem redirecionar em várias portas).

Os hosts de descoberta são configurados no NAC Agent

Especialmente após o ISE versão 1.2, é recomendável não configurar nenhum host de descoberta no agente NAC, a menos que você tenha conhecimento sobre o que ele faz e o que não faz. O agente NAC deve descobrir o nó ISE que autenticou o dispositivo cliente por meio da descoberta HTTP. Se você depende de hosts de descoberta, o agente NAC pode entrar em contato com outro nó do ISE que não seja aquele que autenticou o dispositivo e não funciona. O ISE versão 1.2 rejeita um agente que descobre o nó por meio do processo de host de descoberta porque deseja que o agente NAC obtenha o ID da sessão do URL de redirecionamento, portanto, esse método não é recomendado.

Em alguns casos, talvez você queira configurar um host de descoberta. Em seguida, ele deve ser configurado com qualquer endereço IP (mesmo que não exista) que será redirecionado pela ACL de redirecionamento e, de preferência, não deve estar na mesma sub-rede que o cliente (caso contrário, o cliente fará ARP indefinidamente para ele e nunca enviará o pacote de descoberta HTTP).

O NAC Agent não é exibido às vezes

Quando o problema é mais intermitente e ações como desconectar/reconectar o cabo/conectividade wi-fi fazem com que ele funcione, é um problema mais sutil. Pode ser um problema com os IDs de sessão do RADIUS em que o ID de sessão é excluído no ISE pela contabilidade do RADIUS (desabilite a contabilidade para ver se ela altera alguma coisa).

Se você usar o ISE Versão 1.2, outra possibilidade é que o cliente envie muitos pacotes HTTP de modo que nenhum venha de um navegador ou do agente NAC. O ISE Versão 1.2 verifica o campo agente de usuário em pacotes HTTP para ver se ele vem do agente NAC ou de um navegador, mas muitos outros aplicativos enviam tráfego HTTP com um campo agente de usuário e não mencionam nenhum sistema operacional ou informações úteis. Em seguida, o ISE Versão 1.2 envia uma alteração de autorização para desconectar o cliente. O ISE versão 1.3 não é afetado por esse problema porque funciona de maneira diferente. A solução é atualizar para a versão 1.3 ou permitir todos os aplicativos detectados na ACL de redirecionamento para que não sejam redirecionados para o ISE.

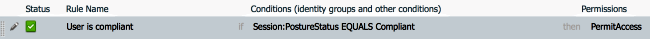

Problema Inverso: O Agente É Exibido Repetidamente

O problema oposto pode surgir quando o agente aparece, faz a análise de postura, valida o cliente e aparece novamente pouco depois, em vez de permitir a conectividade de rede e permanecer em silêncio. Isso acontece porque, mesmo depois de uma postura bem-sucedida, o tráfego HTTP ainda é redirecionado para o portal CPP no ISE. É uma boa ideia passar pela política de autorização do ISE e verificar se você tem uma regra que envie uma permissão de acesso (ou uma regra semelhante com possíveis ACLs e VLANs) quando ele vir um cliente compatível e NÃO um redirecionamento de CPP novamente.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

30-Jan-2015 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Nicolas DarchisEngenheiro do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback