Exemplo de Configuração da Autenticação Central da Web com um Switch e um Identity Services Engine

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar a autenticação central da Web com clientes com fio conectados a switches com a ajuda do Identity Services Engine (ISE).

O conceito de autenticação da Web central é oposto à autenticação da Web local, que é a autenticação da Web comum no próprio switch. Nesse sistema, em caso de falha de dot1x/mab, o switch executará o failover para o perfil webauth e redirecionará o tráfego do cliente para uma página da Web no switch.

A autenticação da Web central oferece a possibilidade de ter um dispositivo central que atue como um portal da Web (neste exemplo, o ISE). A principal diferença em comparação com a autenticação da Web local comum é que ela é transferida para a camada 2 junto com a autenticação mac/dot1x. O conceito também difere na medida em que o servidor radius (ISE, neste exemplo) retorna atributos especiais que indicam ao switch que um redirecionamento da Web deve ocorrer. Essa solução tem a vantagem de eliminar qualquer atraso necessário para que a autenticação da Web seja iniciada. Globalmente, se o endereço MAC da estação cliente não for conhecido pelo servidor radius (mas outros critérios também podem ser usados), o servidor retornará os atributos de redirecionamento e o switch autorizará a estação (via MAC authentication bypass [MAB]), mas colocará uma lista de acesso para redirecionar o tráfego da Web para o portal. Depois que o usuário faz login no portal do convidado, é possível através de CoA (Change of Authorization) devolver a porta do switch para que ocorra uma nova autenticação MAB de Camada 2. O ISE pode lembrar que era um usuário de autenticação da Web e aplicar atributos da camada 2 (como atribuição dinâmica de VLAN) ao usuário. Um componente AtiveX também pode forçar o PC cliente a atualizar seu endereço IP.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

-

Identity services engine (ISE)

-

Configuração do switch Cisco IOS®

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

Cisco Identity Services Engine (ISE), versão 1.1.1

-

Switch Cisco Catalyst 3560 Series com software versão 12.2.55SE3

Observação: o procedimento é semelhante ou idêntico para outros modelos de switch Catalyst. Você pode usar estas etapas em todos os Cisco IOS Software Releases para Catalyst, a menos que declarado o contrário.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Configurar

Overview

A configuração do ISE consiste nestas cinco etapas:

- Crie a lista de controle de acesso (ACL) para download.

- Crie o perfil de autorização.

- Crie uma regra de autenticação.

- Crie uma regra de autorização.

- Ative a renovação de IP (opcional).

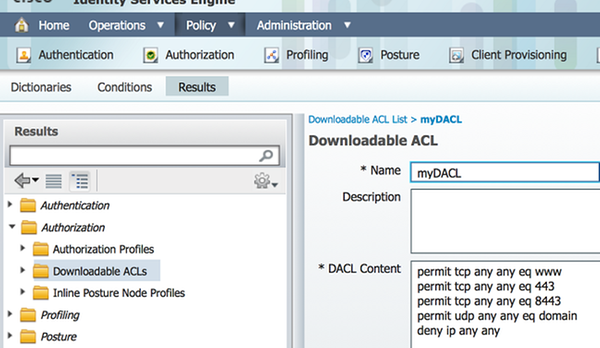

Crie a ACL para download

Esta não é uma etapa obrigatória. A ACL de redirecionamento enviada de volta com o perfil de webauth central determina qual tráfego (HTTP ou HTTPS) é redirecionado para o ISE. A ACL para download permite definir qual tráfego é permitido. Normalmente, você deve permitir DNS, HTTP(S) e 8443 e negar o restante. Caso contrário, o switch redireciona o tráfego HTTP, mas permite outros protocolos.

Conclua estas etapas para criar a ACL para download:

- Clique em Policy e clique em Policy Elements.

- Clique em Results.

- Expanda Authorization e clique em Downloadable ACLs.

- Clique no botão Add para criar uma nova ACL para download.

- No campo Name, insira um nome para a DACL. Este exemplo usa myDACL.

Esta imagem mostra o conteúdo típico de DACL, que permite:

- DNS - resolva o nome de host do portal do ISE

- HTTP e HTTPS - permitir redirecionamento

- Porta TCP 8443 - servir como a porta do portal de convidado

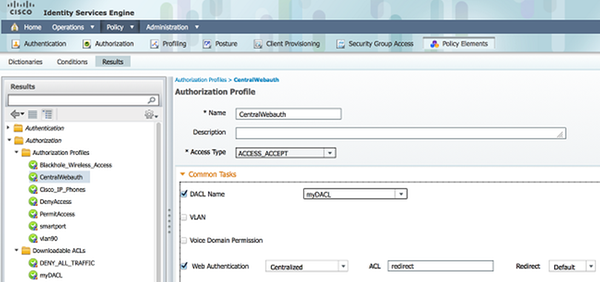

Criar o Perfil de Autorização

Conclua estas etapas para criar o perfil de autorização:

- Clique em Policy e clique em Policy Elements.

- Clique em Results.

- Expanda Authorization e clique em Authorization profile.

- Clique no botão Add para criar um novo perfil de autorização para webauth central.

- No campo Name, insira um nome para o perfil. Este exemplo usa CentralWebauth.

- Escolha ACCESS_ACCEPT na lista suspensa Tipo de acesso.

- Marque a caixa de seleção Web Authentication e escolha Centralized na lista suspensa.

- No campo ACL, insira o nome da ACL no switch que define o tráfego a ser redirecionado. Este exemplo usa redirect.

- Escolha Default na lista suspensa Redirect.

- Marque a caixa de seleção DACL Name e escolha myDACL na lista suspensa se decidir usar uma DACL em vez de uma ACL de porta estática no switch.

O atributo Redirecionar define se o ISE vê o portal da Web padrão ou um portal da Web personalizado que o administrador do ISE criou. Por exemplo, a ACL de redirecionamento neste exemplo dispara um redirecionamento no tráfego HTTP ou HTTPS do cliente para qualquer lugar. A ACL é definida no switch mais adiante neste exemplo de configuração.

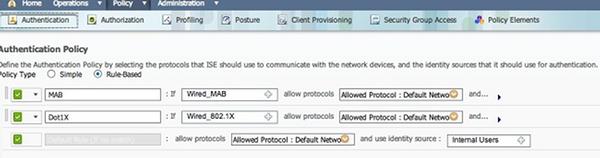

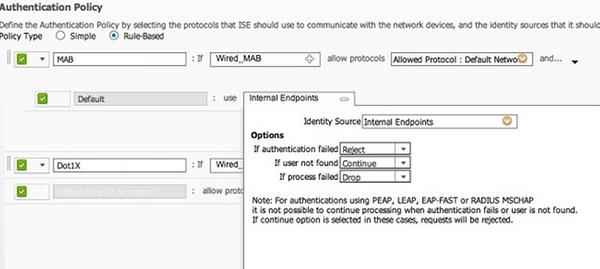

Criar uma Regra de Autenticação

Conclua estas etapas para usar o perfil de autenticação para criar a regra de autenticação:

- No menu Policy (Diretiva), clique em Authentication.

Esta imagem mostra um exemplo de como configurar a regra de política de autenticação. Neste exemplo, é configurada uma regra que dispara quando o MAB é detectado.

- Digite um nome para a regra de autenticação. Este exemplo usa MAB.

- Selecione o ícone de adição (+) no campo Condição If.

- Escolha Condição composta e escolha Wired_MAB.

- Clique na seta localizada ao lado de e ... para expandir ainda mais a regra.

- Clique no ícone + no campo Origem da identidade e escolha Pontos finais internos.

- Escolha Continuar na lista suspensa 'Se o usuário não for encontrado'.

Esta opção permite que um dispositivo seja autenticado (através de webauth) mesmo que seu endereço MAC não seja conhecido. Os clientes Dot1x ainda podem se autenticar com suas credenciais e não devem se preocupar com esta configuração.

Criar uma Regra de Autorização

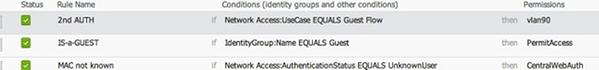

Agora há várias regras a serem configuradas na política de autorização. Quando o PC está conectado, ele passa pelo MAB; supõe-se que o endereço MAC não seja conhecido, portanto, o webauth e a ACL são retornados. Esta regra MAC desconhecido é mostrada nesta imagem e é configurada nesta seção:

Conclua estas etapas para criar a regra de autorização:

- Crie uma nova regra e insira um nome. Este exemplo usa MAC desconhecido.

- Clique no ícone de adição (+) no campo de condição e escolha criar uma nova condição.

- Expanda a lista suspensa expressão.

- Escolha Network Access e expanda-o.

- Clique em AuthenticationStatus e escolha o operador Equals.

- Escolha UnknownUser no campo do lado direito.

- Na página Autorização geral, escolha CentralWebauth (Perfil de autorização) no campo à direita da palavra then.

Essa etapa permite que o ISE continue mesmo que o usuário (ou o MAC) não seja conhecido.

Usuários desconhecidos agora são apresentados com a página Login. No entanto, depois que elas inserem suas credenciais, são apresentadas novamente com uma solicitação de autenticação no ISE; portanto, outra regra deve ser configurada com uma condição que é atendida se o usuário for um usuário convidado. Neste exemplo, If UseridentityGroup equals Guest é usado e supõe-se que todos os convidados pertencem a este grupo. - Clique no botão de ações localizado no final da regra MAC desconhecido e escolha inserir uma nova regra acima.

Observação: é muito importante que essa nova regra venha antes da regra MAC not known.

- Digite um nome para a nova regra. Este exemplo usa IS-a-GUEST.

- Escolha uma condição que corresponda aos usuários convidados.

Este exemplo usa InternalUser:IdentityGroup Equals Guest porque todos os usuários convidados estão vinculados ao grupo Guest (ou a outro grupo que você definiu nas configurações do patrocinador). - Escolha PermitAccess na caixa de resultados (localizada à direita da palavra then).

Quando o usuário é autorizado na página Login, o ISE reinicia uma autenticação da Camada 2 na porta do switch e ocorre um novo MAB. Neste cenário, a diferença é que um flag invisível é definido para que o ISE lembre que foi um usuário autenticado pelo convidado. Esta regra é 2nd AUTH e a condição é Acesso à Rede:Caso de Uso Igual a GuestFlow. Essa condição é atendida quando o usuário se autentica via webauth e a porta do switch é definida novamente para um novo MAB. Você pode designar os atributos que desejar. Este exemplo atribui um perfil vlan90 para que o usuário seja atribuído à VLAN 90 em sua segunda autenticação MAB. - Clique em Actions (localizado no final da regra IS-a-GUEST) e escolha Insert new rule above.

- Insira 2nd AUTH no campo de nome.

- No campo Condição, clique no ícone de adição (+) e escolha criar uma nova condição.

- Escolha Network Access e clique em UseCase.

- Escolha Equals como o operador.

- Escolha GuestFlow como o operando direito.

- Na página de autorização, clique no ícone de adição (+) (localizado ao lado de then) para escolher um resultado para sua regra.

Neste exemplo, um perfil pré-configurado (vlan90) é atribuído; essa configuração não é mostrada neste documento.

Você pode escolher uma opção Permit Access ou criar um perfil personalizado para retornar a VLAN ou os atributos desejados.

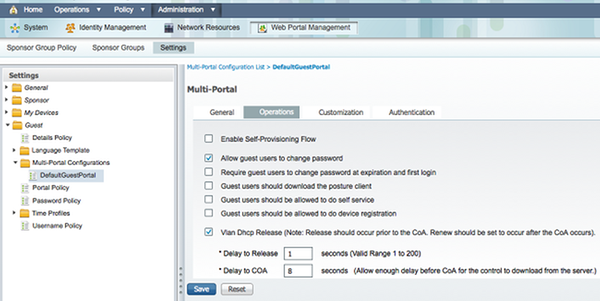

Habilitar a Renovação de IP (Opcional)

Se você atribuir uma VLAN, a etapa final é que o PC cliente renove seu endereço IP. Essa etapa é realizada pelo portal de convidado para clientes Windows. Se você não definiu uma VLAN para a regra 2nd AUTH anteriormente, ignore esta etapa.

Se você atribuiu uma VLAN, siga estas etapas para habilitar a renovação de IP:

- Clique em Administração e em Gerenciamento de convidados.

- Clique em Settings.

- Expanda Guest e expanda Multi-Portal Configuration.

- Clique em DefaultGuestPortal ou no nome de um portal personalizado que você possa ter criado.

- Clique na caixa de seleção Vlan DHCP Release.

Observação: esta opção funciona apenas para clientes Windows.

Configuração do Switch (Extrato)

Esta seção fornece um trecho da configuração do switch. Consulte Configuração do Switch (Completo) para obter a configuração completa.

Este exemplo mostra uma configuração MAB simples.

interface GigabitEthernet1/0/12

description ISE1 - dot1x clients - UCS Eth0

switchport access vlan 100

switchport mode access

ip access-group webauth in

authentication order mab

authentication priority mab

authentication port-control auto

mab

spanning-tree portfast

end

A VLAN 100 é a VLAN que fornece conectividade de rede completa. Uma ACL de porta padrão (chamada webauth) é aplicada e definida como mostrado aqui:

ip access-list extended webauth

permit ip any any

Esta configuração de exemplo fornece acesso total à rede mesmo que o usuário não esteja autenticado; portanto, talvez você queira restringir o acesso a usuários não autenticados.

Nessa configuração, a navegação HTTP e HTTPS não funciona sem autenticação (de acordo com a outra ACL), pois o ISE está configurado para usar uma ACL de redirecionamento (chamada redirecionamento). Aqui está a definição no switch:

ip access-list extended redirect

deny ip any host <ISE ip address>

permit TCP any any eq www

permit TCP any any eq 443

Essa lista de acesso deve ser definida no switch para definir em qual tráfego o switch executará o redirecionamento. (Corresponde a permit.) Neste exemplo, qualquer tráfego HTTP ou HTTPS enviado pelo cliente dispara um redirecionamento da Web. Este exemplo também nega o endereço IP do ISE para que o tráfego para o ISE vá para o ISE e não seja redirecionado em um loop. (Nesse cenário, o deny não bloqueia o tráfego; ele simplesmente não redireciona o tráfego.) Se você usar portas HTTP incomuns ou um proxy, poderá adicionar outras portas.

Outra possibilidade é permitir o acesso HTTP a alguns sites e redirecionar outros sites. Por exemplo, se você definir na ACL uma permissão apenas para servidores Web internos, os clientes poderão navegar na Web sem autenticação, mas encontrarão o redirecionamento se tentarem acessar um servidor Web interno.

A última etapa é permitir CoA no switch. Caso contrário, o ISE não pode forçar o switch a reautenticar o cliente.

aaa server radius dynamic-author

client <ISE ip address> server-key <radius shared secret>

Este comando é necessário para que o switch redirecione com base no tráfego HTTP:

ip http server

Este comando é necessário para redirecionar com base no tráfego HTTPS:

ip http secure-server

Esses comandos também são importantes:

radius-server vsa send authentication

radius-server vsa send accounting

Se o usuário ainda não estiver autenticado, o comando show authentication session int <interface num> retornará esta saída:

01-SW3750-access#show auth sess int gi1/0/12

Interface: GigabitEthernet1/0/12

MAC Address: 000f.b049.5c4b

IP Address: 192.168.33.201

User-Name: 00-0F-B0-49-5C-4B

Status: Authz Success

Domain: DATA

Security Policy: Should Secure

Security Status: Unsecure

Oper host mode: single-host

Oper control dir: both

Authorized By: Authentication Server

Vlan Policy: N/A

ACS ACL: xACSACLx-IP-myDACL-51519b43

URL Redirect ACL: redirect

URL Redirect: https://ISE2.wlaaan.com:8443/guestportal/gateway?

sessionId=C0A82102000002D8489E0E84&action=cwa

Session timeout: N/A

Idle timeout: N/A

Common Session ID: C0A82102000002D8489E0E84

Acct Session ID: 0x000002FA

Handle: 0xF60002D9

Runnable methods list:

Method State

mab Authc Success

Observação: apesar de uma autenticação MAB bem-sucedida, a ACL de redirecionamento é colocada, pois o endereço MAC não era conhecido pelo ISE.

Configuração do switch (completa)

Esta seção lista a configuração completa do switch. Algumas interfaces e linhas de comando desnecessárias foram omitidas; portanto, essa configuração de exemplo deve ser usada apenas como referência e não deve ser copiada.

Building configuration...

Current configuration : 6885 bytes

!

version 15.0

no service pad

service timestamps debug datetime msec localtime show-timezone

service timestamps log datetime msec localtime show-timezone

no service password-encryption

!

!

boot-start-marker

boot-end-marker

!

enable secret 5 $1$xqtx$VPsZHbpGmLyH/EOObPpla.

!

aaa new-model

!

!

aaa group server radius newGroup

!

aaa authentication login default local

aaa authentication dot1x default group radius

aaa authorization exec default none

aaa authorization network default group radius

!

!

!

!

aaa server radius dynamic-author

client 192.168.131.1 server-key cisco

!

aaa session-id common

clock timezone CET 2 0

system mtu routing 1500

vtp interface Vlan61

udld enable

nmsp enable

ip routing

ip dhcp binding cleanup interval 600

!

!

ip dhcp snooping

ip device tracking

!

!

crypto pki trustpoint TP-self-signed-1351605760

enrollment selfsigned

subject-name cn=IOS-Self-Signed-Certificate-1351605760

revocation-check none

rsakeypair TP-self-signed-1351605760

!

!

crypto pki certificate chain TP-self-signed-1351605760

certificate self-signed 01

30820245 308201AE A0030201 02020101 300D0609 2A864886 F70D0101 04050030

31312F30 2D060355 04031326 494F532D 53656C66 2D536967 6E65642D 43657274

69666963 6174652D 31333531 36303537 3630301E 170D3933 30333031 30303033

35385A17 0D323030 31303130 30303030 305A3031 312F302D 06035504 03132649

4F532D53 656C662D 5369676E 65642D43 65727469 66696361 74652D31 33353136

30353736 3030819F 300D0609 2A864886 F70D0101 01050003 818D0030 81890281

8100B068 86D31732 E73D2FAD 05795D6D 402CE60A B93D4A88 C98C3F54 0982911D

D211EC23 77734A5B 7D7E5684 388AD095 67354C95 92FD05E3 F3385391 8AB9A866

B5925E04 A846F740 1C9AC0D9 6C829511 D9C5308F 13C4EA86 AF96A94E CD57B565

92317B2E 75D6AB18 04AC7E14 3923D3AC 0F19BC6A 816E6FA4 5F08CDA5 B95D334F

DA410203 010001A3 6D306B30 0F060355 1D130101 FF040530 030101FF 30180603

551D1104 11300F82 0D69696C 796E6173 2D333536 302E301F 0603551D 23041830

16801457 D1216AF3 F0841465 3DDDD4C9 D08E06C5 9890D530 1D060355 1D0E0416

041457D1 216AF3F0 8414653D DDD4C9D0 8E06C598 90D5300D 06092A86 4886F70D

01010405 00038181 0014DC5C 2D19D7E9 CB3E8ECE F7CF2185 32D8FE70 405CAA03

dot1x system-auth-control

dot1x critical eapol

!

!

!

errdisable recovery cause bpduguard

errdisable recovery interval 60

!

spanning-tree mode pvst

spanning-tree logging

spanning-tree portfast bpduguard default

spanning-tree extend system-id

spanning-tree vlan 1-200 priority 24576

!

vlan internal allocation policy ascending

lldp run

!

!

!

!

!

!

interface FastEthernet0/2

switchport access vlan 33

switchport mode access

authentication order mab

authentication priority mab

authentication port-control auto

mab

spanning-tree portfast

!

interface Vlan33

ip address 192.168.33.2 255.255.255.0

!

ip default-gateway 192.168.33.1

ip http server

ip http secure-server

!

ip route 0.0.0.0 0.0.0.0 192.168.33.1

!

ip access-list extended MY_TEST

permit ip any any

ip access-list extended redirect

deny ip any host 192.168.131.1

permit tcp any any eq www

permit tcp any any eq 443

ip access-list extended webAuthList

permit ip any any

!

ip sla enable reaction-alerts

logging esm config

logging trap warnings

logging facility auth

logging 10.48.76.31

snmp-server community c3560public RO

snmp-server community c3560private RW

snmp-server community private RO

radius-server host 192.168.131.1 auth-port 1812 acct-port 1813 key cisco

radius-server vsa send authentication

radius-server vsa send accounting

!

!

!

privilege exec level 15 configure terminal

privilege exec level 15 configure

privilege exec level 2 debug radius

privilege exec level 2 debug aaa

privilege exec level 2 debug

!

line con 0

line vty 0 4

exec-timeout 0 0

password Cisco123

authorization commands 1 MyTacacs

authorization commands 2 MyTacacs

authorization commands 15 MyTacacs

authorization exec MyTacacs

login authentication MyTacacs

line vty 5 15

!

ntp server 10.48.76.33

end

Configuração do proxy HTTP

Se você usar um proxy HTTP para seus clientes, isso significa que seus clientes:

- Usar uma porta não convencional para o protocolo HTTP

- Enviar todo o tráfego para esse proxy

Para que o switch ouça na porta não convencional (por exemplo, 8080), use estes comandos:

ip http port 8080

ip port-map http port 8080

Você também precisa configurar todos os clientes para continuarem usando seu proxy, mas para não usarem o proxy para o endereço IP do ISE. Todos os navegadores incluem um recurso que permite inserir nomes de host ou endereços IP que não devem usar o proxy. Se você não adicionar a exceção para o ISE, encontrará uma página de autenticação de loop.

Você também precisa modificar sua ACL de redirecionamento para permitir na porta proxy (8080 neste exemplo).

Observação importante sobre SVIs de switch

Neste momento, o switch precisa de uma interface virtual do switch (SVI) para responder ao cliente e enviar o redirecionamento do portal da Web ao cliente. Esta SVI não precisa necessariamente estar na sub-rede/VLAN do cliente. No entanto, se o switch não tiver SVI na sub-rede/VLAN do cliente, ele precisará usar qualquer uma das outras SVIs e enviar o tráfego conforme definido na tabela de roteamento do cliente. Isso geralmente significa que o tráfego é enviado para outro gateway no núcleo da rede; esse tráfego volta para o switch de acesso dentro da sub-rede do cliente.

Os firewalls normalmente bloqueiam o tráfego de e para o mesmo switch, como neste cenário, portanto o redirecionamento pode não funcionar corretamente. Soluções alternativas são permitir esse comportamento no firewall ou criar uma SVI no switch de acesso na sub-rede do cliente.

Observação importante sobre o redirecionamento de HTTPS

Os switches podem redirecionar o tráfego HTTPS. Assim, se o cliente convidado tiver uma página inicial em HTTPS, o redirecionamento ocorrerá corretamente.

Todo o conceito de redirecionamento é baseado no fato de que um dispositivo (neste caso, o switch) falsifica o endereço IP do site. No entanto, um grande problema surge quando o switch intercepta e redireciona o tráfego HTTPS, pois o switch pode apresentar apenas seu próprio certificado no handshake do Transport Layer Security (TLS). Como este não é o mesmo certificado que o site originalmente solicitado, a maioria dos navegadores emite alertas principais. Os navegadores tratam corretamente o redirecionamento e a apresentação de outro certificado como uma preocupação de segurança. Não há nenhuma solução alternativa para isso, e não há como o switch falsificar seu certificado original do site.

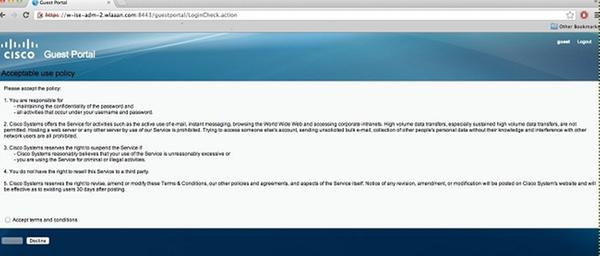

Resultado final

O PC cliente se conecta e executa o MAB. O endereço MAC não é conhecido, portanto o ISE envia os atributos de redirecionamento de volta para o switch. O usuário tenta ir para um site e é redirecionado.

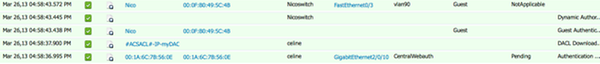

Quando a autenticação da página de Login é bem-sucedida, o ISE devolve a porta do switch por meio da Alteração de autorização, que inicia novamente uma autenticação MAB da camada 2.

No entanto, o ISE sabe que é um cliente de webauth antigo e autoriza o cliente com base nas credenciais de webauth (embora esta seja uma autenticação de Camada 2).

Nos registros de autenticação do ISE, a autenticação MAB aparece na parte inferior do registro. Embora seja desconhecido, o endereço MAC foi autenticado e perfilado, e os atributos webauth foram retornados. Em seguida, a autenticação ocorre com o nome de usuário do usuário (ou seja, o usuário digita suas credenciais na página Login). Imediatamente após a autenticação, uma nova autenticação de Camada 2 ocorre com o nome de usuário como credenciais; essa etapa de autenticação é onde você pode retornar atributos como VLAN dinâmica.

Verificar

No momento, não há procedimento de verificação disponível para esta configuração.

Troubleshooting

Atualmente, não existem informações disponíveis específicas sobre Troubleshooting para esta configuração.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

18-Dec-2011 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Nicolas DarchisEngenheiro do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback