Introdução

Este documento descreve como configurar o Cisco Identity Service Engine 3.3 pxGrid Direct Connector com APIs REST externas para obter dados de endpoints.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco ISE 3.3

- Servidor API REST que forneceu dados JSON para atributos de pontos de extremidade

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

O Cisco pxGrid Direct ajuda a avaliar e autorizar os endpoints mais rapidamente, permitindo que você se conecte a APIs REST externas que fornecem dados JSON para atributos de endpoint e busque esses dados no banco de dados do Cisco ISE. Esse recurso elimina a necessidade de consultar dados de atributo de ponto final toda vez que um ponto final precisar ser autorizado. Você pode usar os dados buscados nas políticas de autorização.

O pxGrid Direct ajuda a coletar dados com base nos atributos especificados nas configurações do pxGrid Direct. Dois campos obrigatórios, denominados identificador único e identificador de correlação, são utilizados para obter dados relevantes. Se um conector não contiver valores para nenhum desses campos, a busca e o salvamento de dados de um conector podem ser incorretos.

Configurar conectores diretos do pxGrid

Etapa 1. Adicionar um novo pxGrid Direct Connector

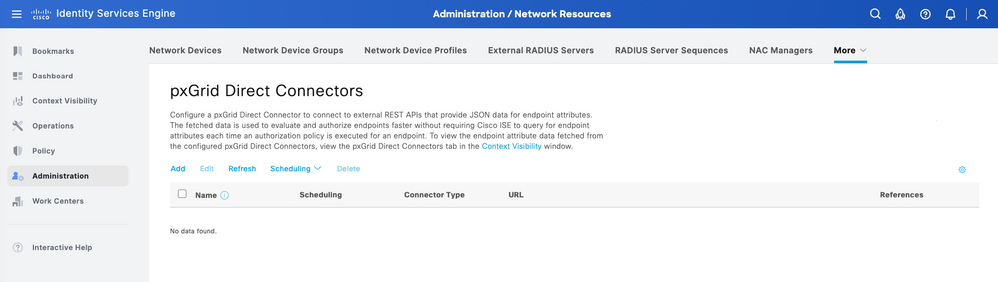

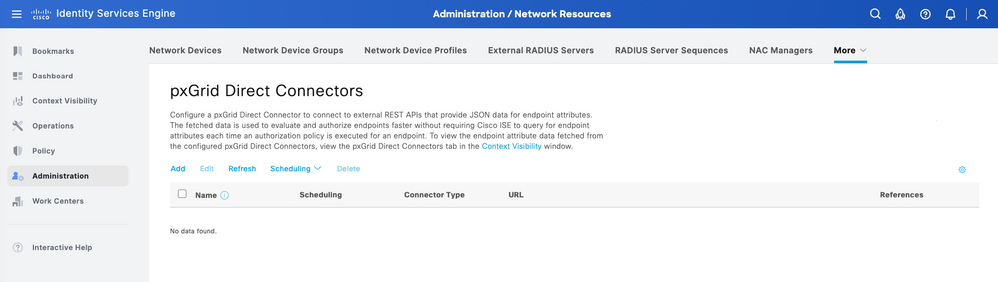

Para configurar o pxGrid Direct Connector, no ISE, navegue para Administration > Network Resources > pxGrid Direct Connectors. Clique em Add.

Quando a página de boas-vindas do Assistente do pxGrid Direct Connect estiver aberta, clique em

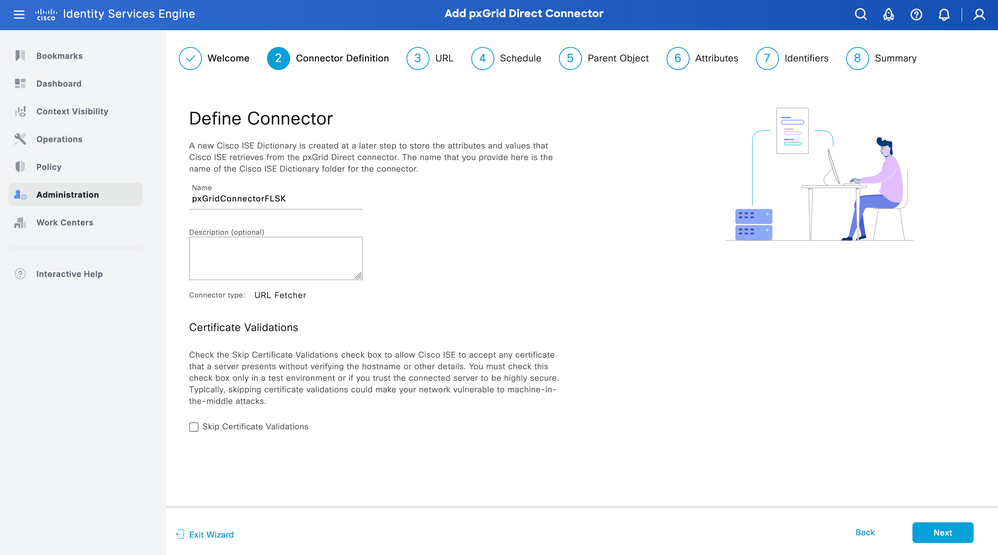

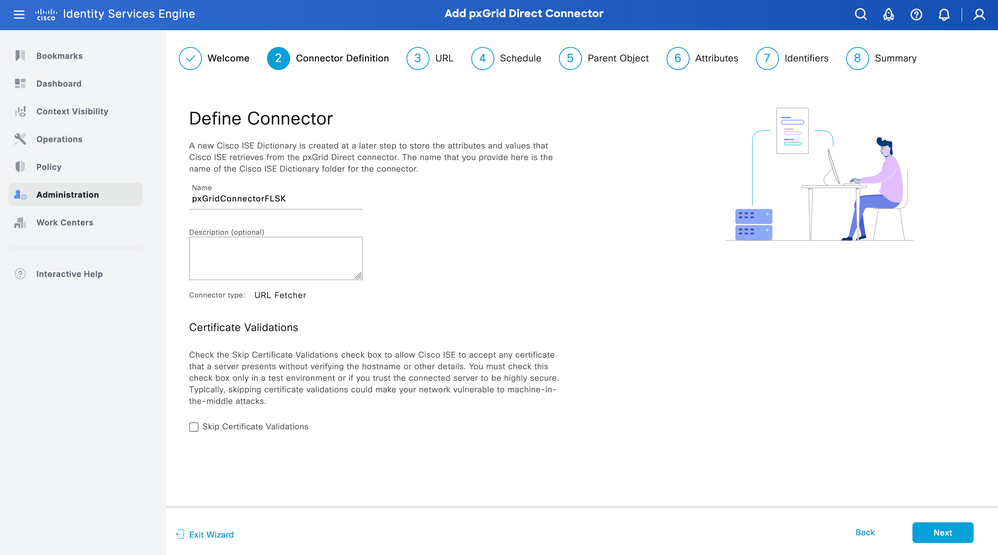

Etapa 2. Defina o conector direto do pxGrid

Dê um nome ao conector e uma descrição, se necessário. Clique em Next.

Aviso: marque a caixa de seleção Ignorar validações de certificado para permitir que o Cisco ISE aceite qualquer certificado apresentado por um servidor sem verificar o nome de host ou outros detalhes. Você deve marcar essa caixa de seleção apenas em um ambiente de teste ou se confiar que o servidor conectado é altamente seguro. Normalmente, ignorar validações de certificado pode tornar sua rede vulnerável a ataques de máquina no meio.

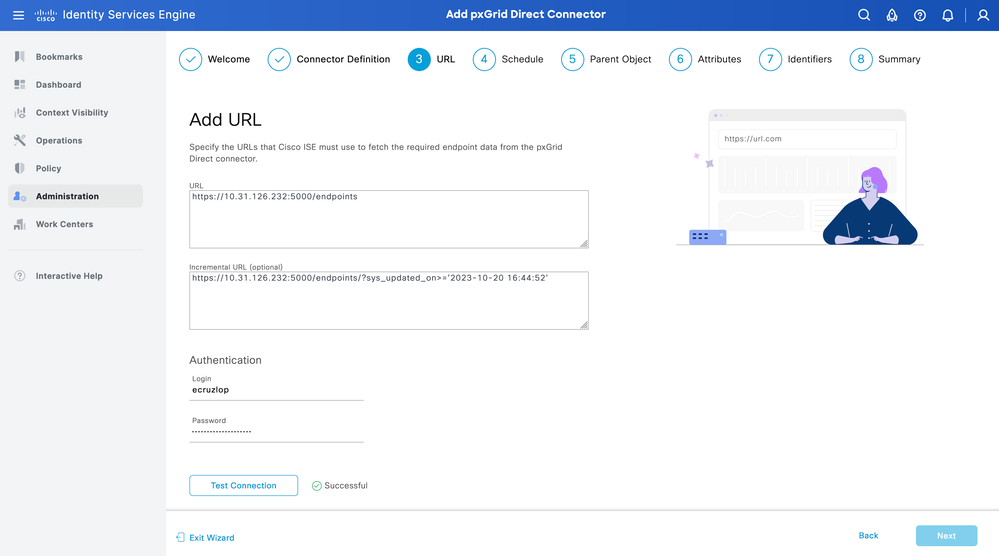

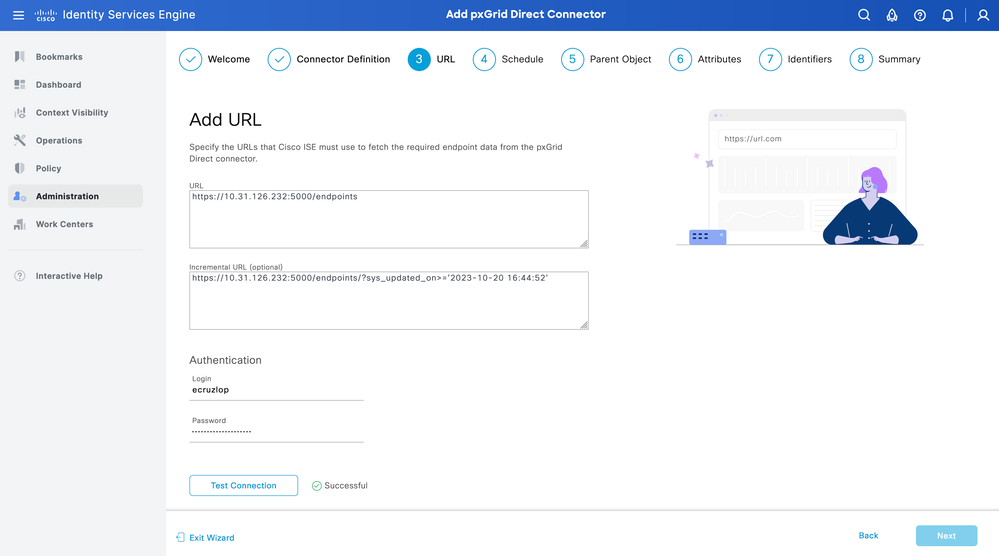

Etapa 3. URL

- Digite a URL da API REST externa que fornece dados JSON para o atributo de pontos de extremidade.

- Em Autenticação, insira o nome de usuário e a senha do servidor REST API externo.

- Selecione Testar conexão, aguarde a mensagem Êxito e clique em Avançar.

Dica: o URL incremental é opcional para a configuração. Caso a API REST externa tenha Argumentos de Solicitação, eles podem ser usados para obter as informações mais recentes filtrando com o argumento específico em vez de solicitar todos os dados. Verifique se o Argumento de Solicitação existe com a documentação do servidor de API REST Externo.

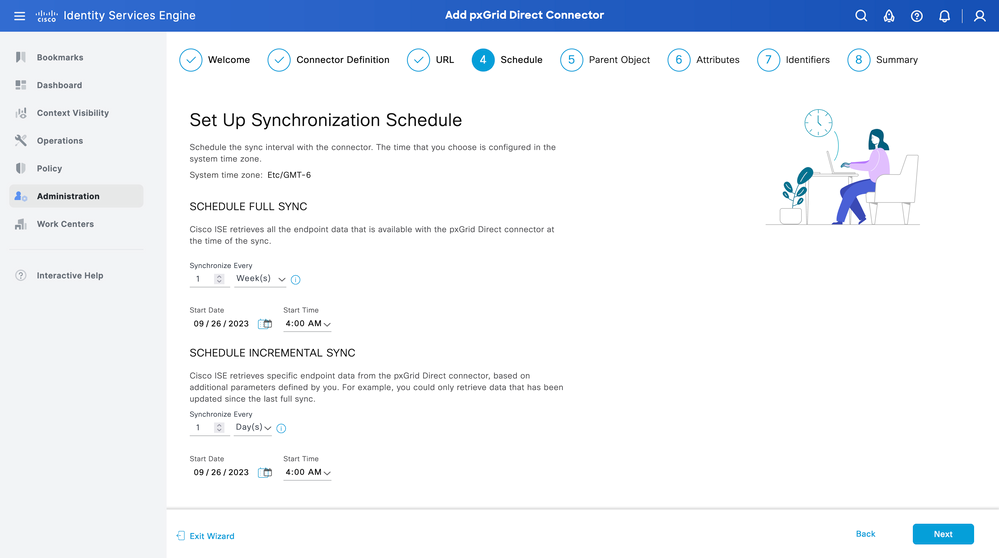

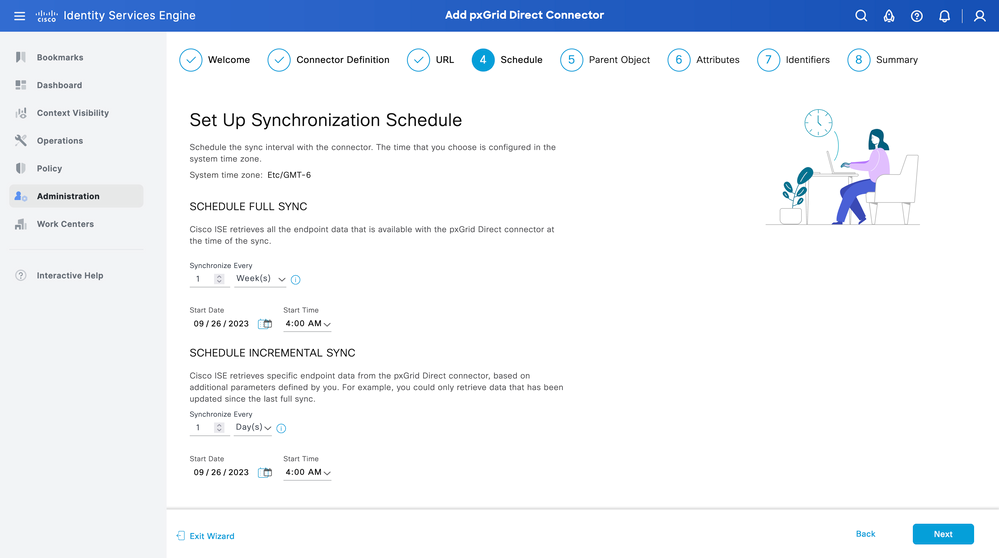

Etapa 4. Agenda

Selecione a Programação para uma SINCRONIZAÇÃO COMPLETA.

- Valor padrão - 1 semana

- Valor mínimo - 12 horas

- Valor máximo - 1 mês

Selecione a Programação para SINCRONIZAÇÃO INCREMENTAL. Essa opção aparece apenas se tiver sido configurada na Etapa 3.

- Valor padrão - 1 dia

- Valor mínimo - 1 hora

- Valor máximo - 1 semana

Clique em Next.

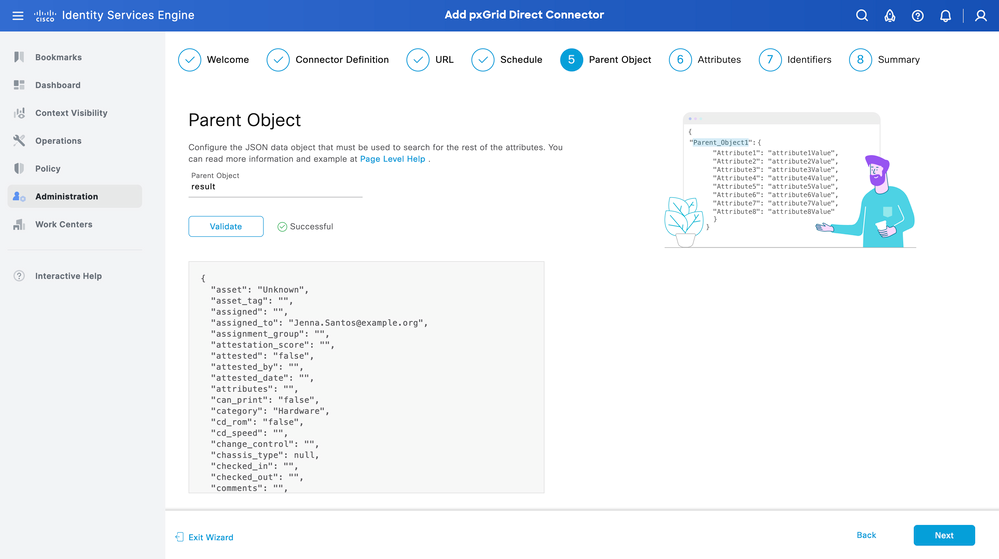

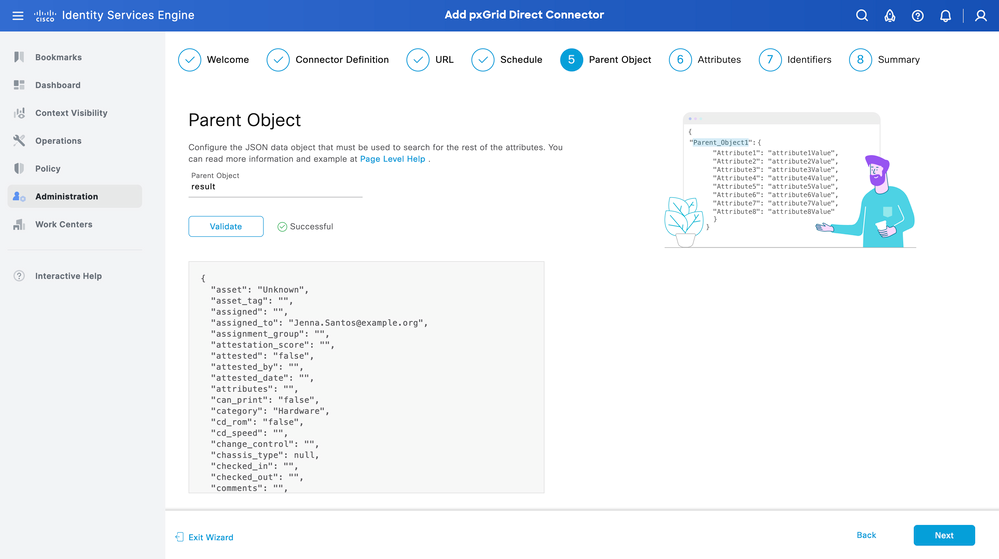

Etapa 5. Objeto Pai

Você deve digitar a chave JSON para procurar atributos.

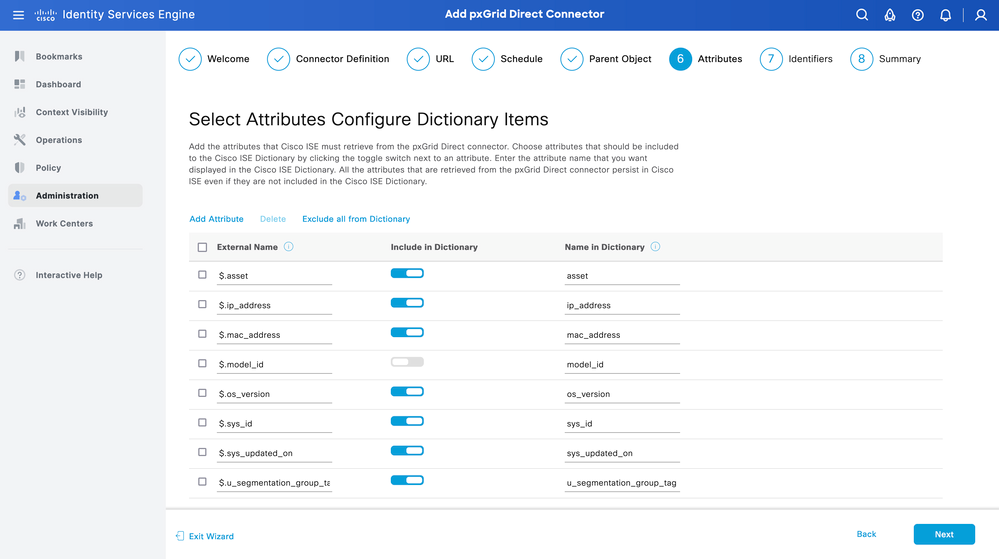

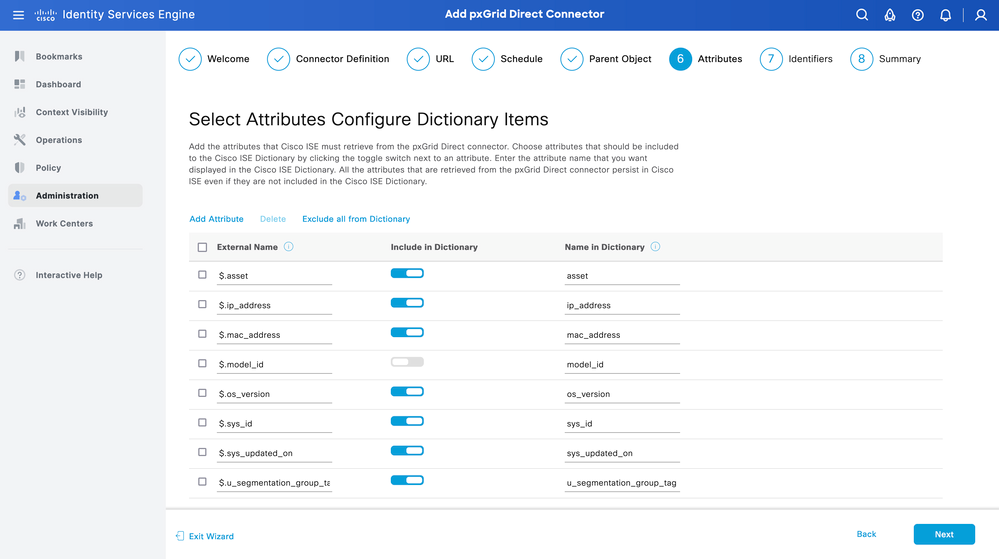

Etapa 6. Atributos

Selecione os Atributos do JSON para configurar Itens de Dicionário que podem ser usados para políticas.

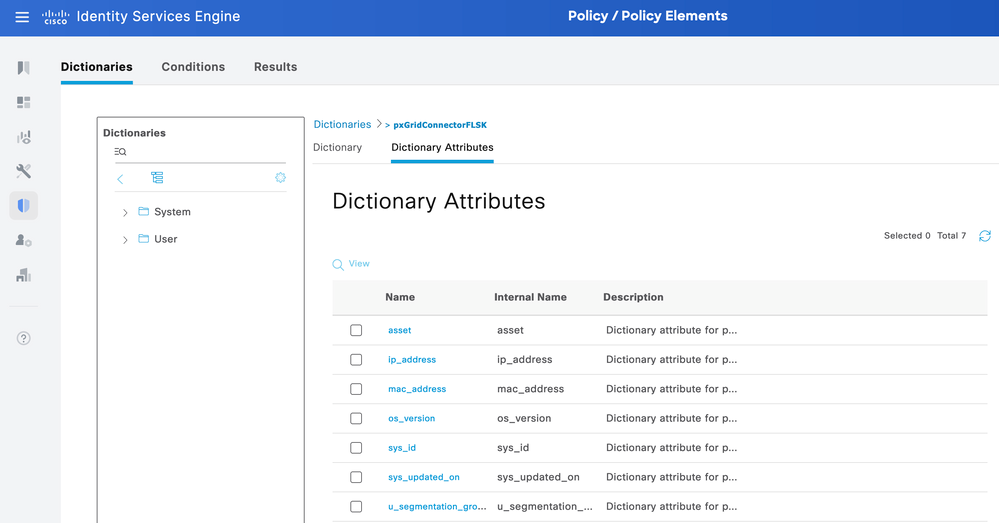

Neste cenário, os atributos incluídos no Dicionário são:

- ativo

- ip_address

- mac_address

- os_version

- sys_id

- sys_update

- u_segmentation_group_tag

Clique em Next.

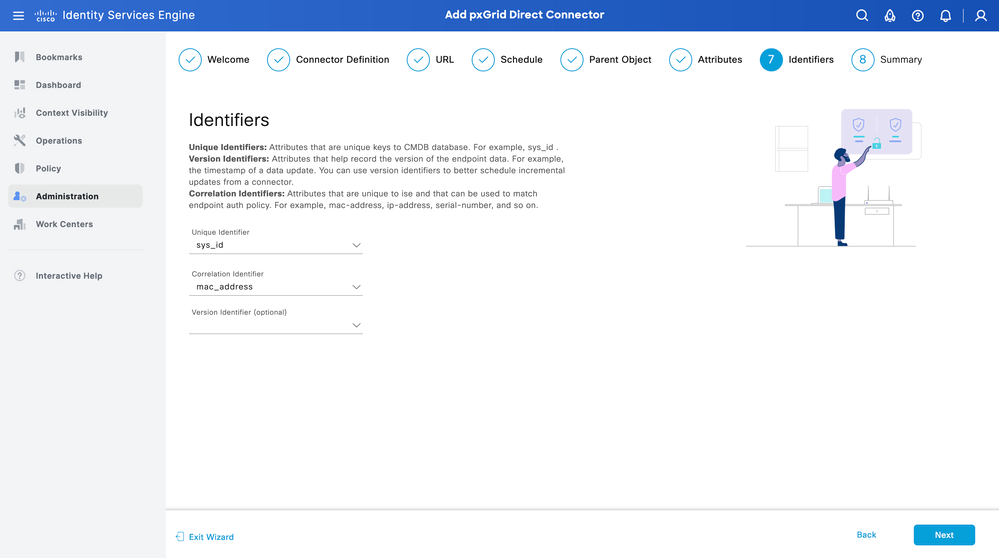

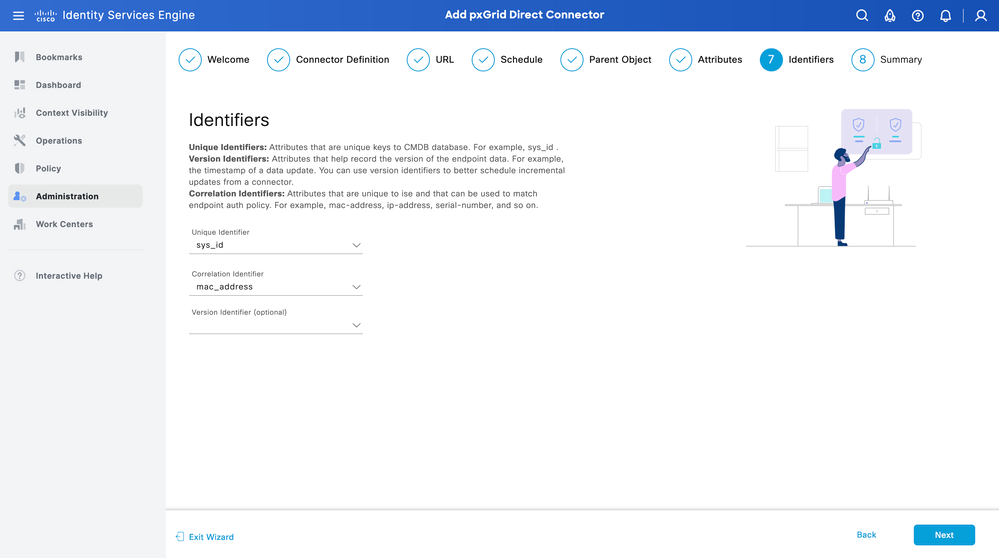

Passo 7. Identificadores

- Selecione os atributos do identificador exclusivo que são exclusivos de um ponto final do banco de dados CMDB e onde o servidor REST API externo obtém o JSON.

- Selecione os atributos do Identificador de correlação que são exclusivos do ISE e que podem corresponder um ponto de extremidade a uma política de autorização.

Clique em Next.

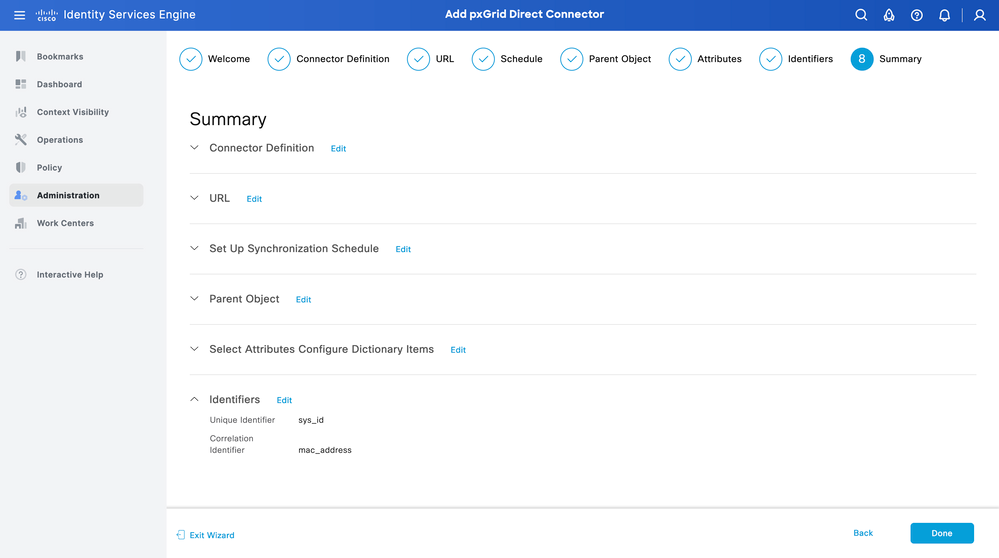

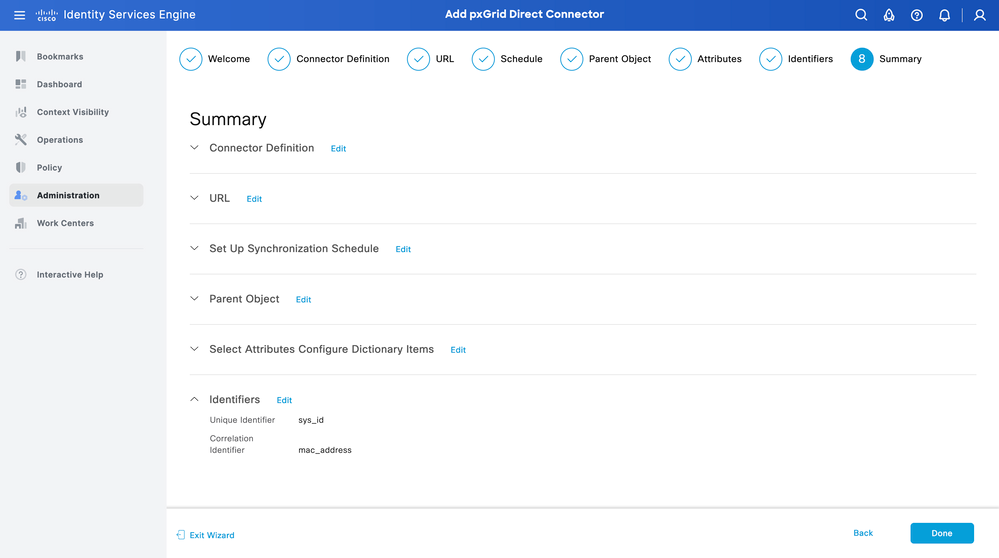

Etapa 8. Summary

Verifique se o pxGrid Direct Connector está configurado corretamente. Clique em Concluído.

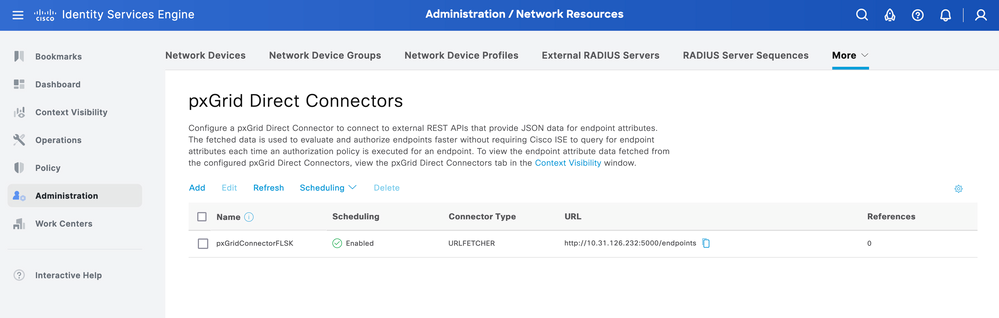

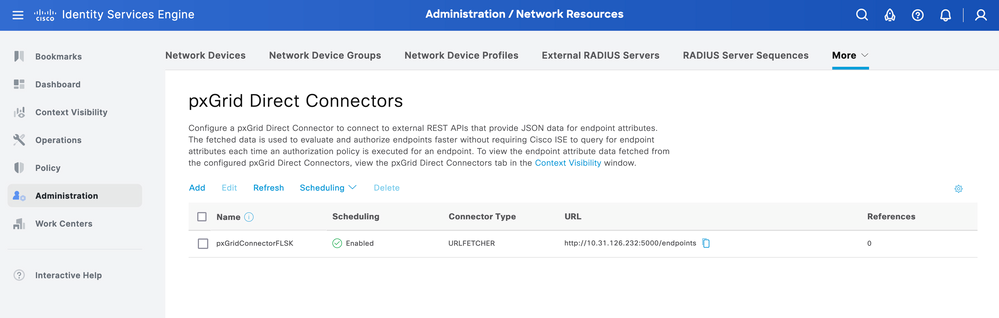

Quando o conector estiver pronto, ele será exibido na página PxGrid Direct Connectors.

Etapa 9. Verificação

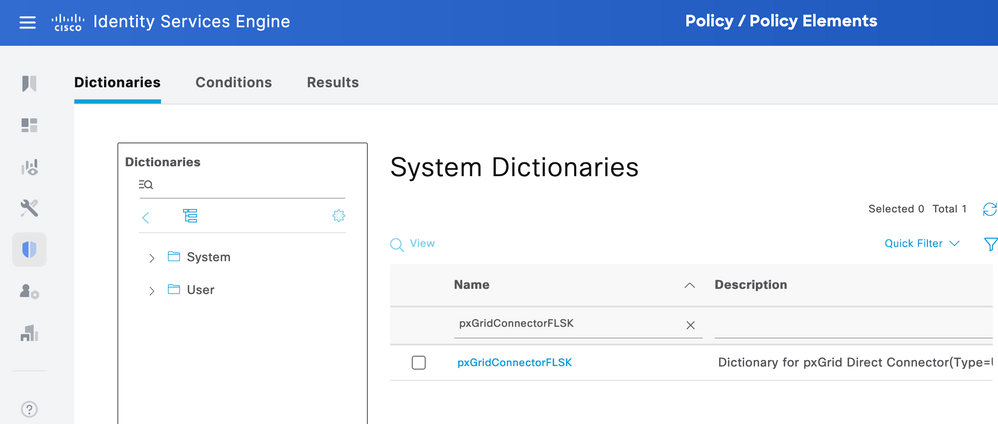

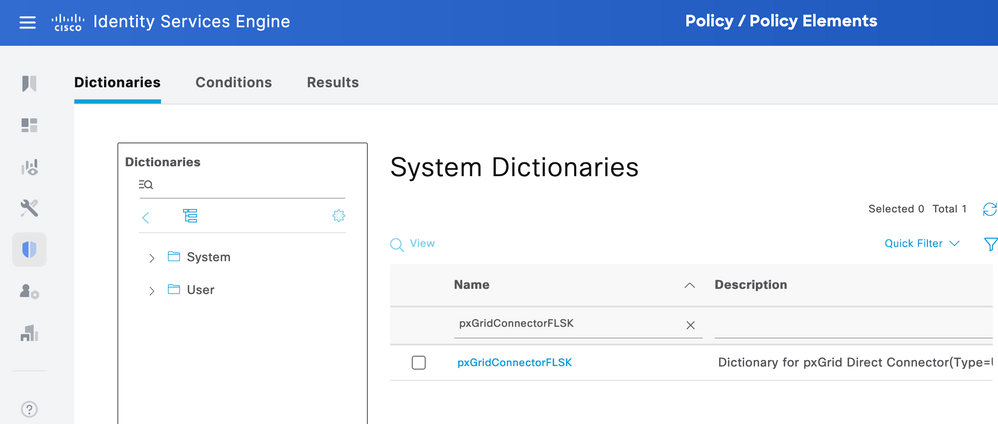

No ISE, navegue para Política > Elementos de política > Dicionário > Dicionários do sistema. Filtre pelo nome do seu pxGrid Direct Connector. Selecione-a e clique em Exibir.

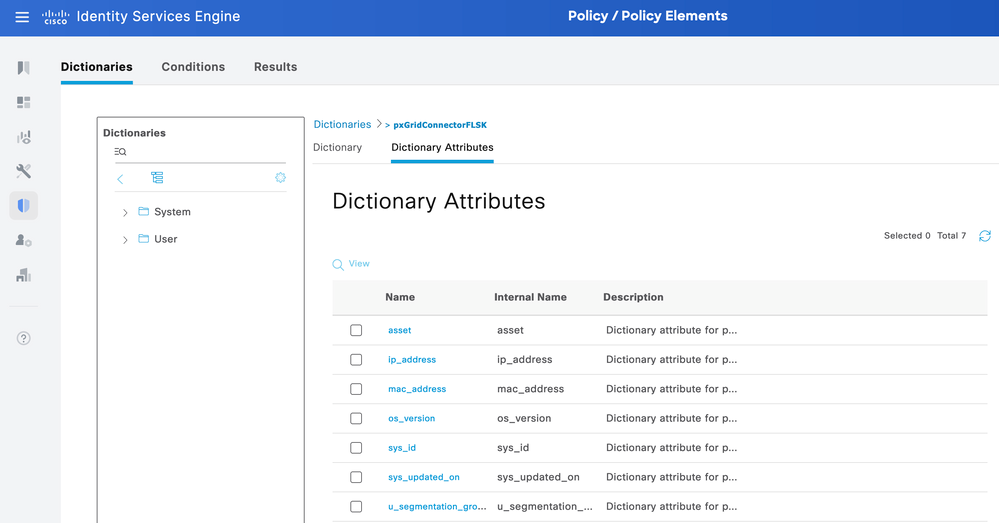

Navegue até Atributos de dicionário e veja a lista de atributos configurados como Itens do dicionário na etapa 6.

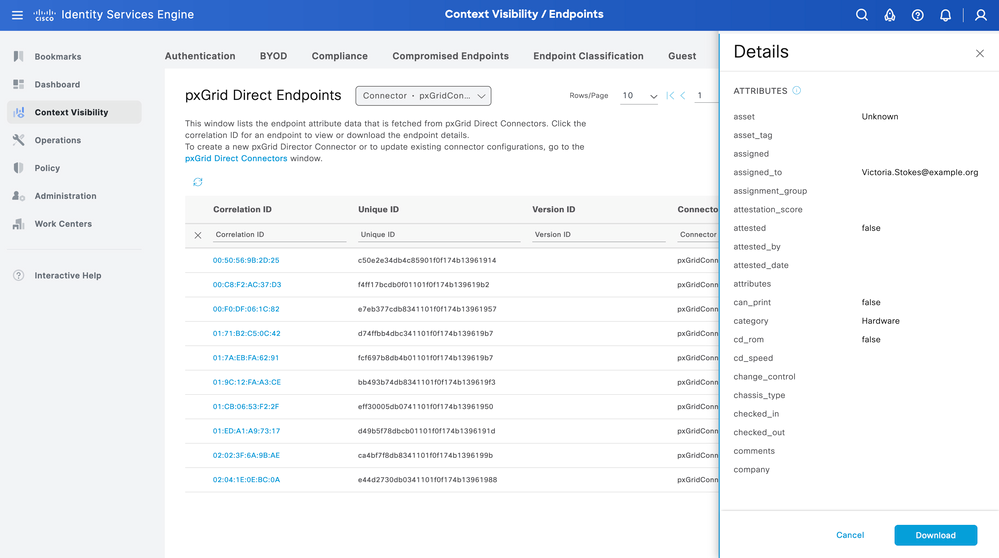

Painel do Context Visibility pxGrid Direct

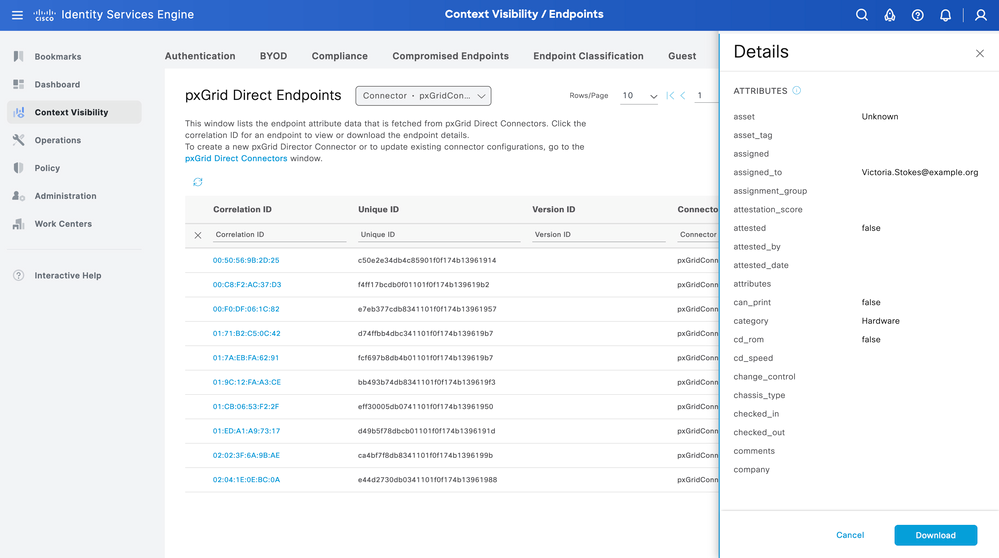

No ISE, navegue até Visibilidade de contexto > Pontos finais > Mais > Pontos finais diretos do pxGrid. Uma lista aparece dos pontos finais com os valores selecionados para os identificadores Correlation e Unique.

Clique no ID de correlação para exibir os Detalhes ou Baixar os atributos de um ponto final específico.

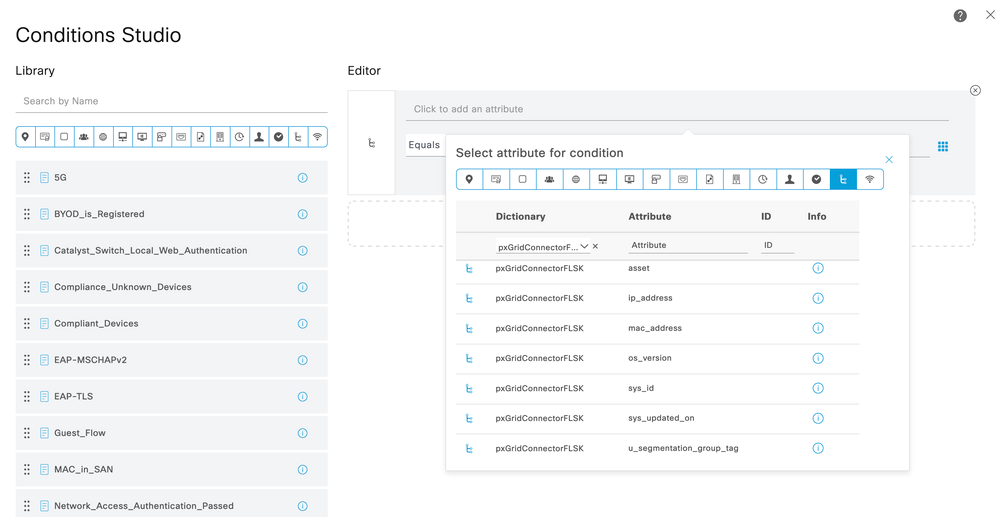

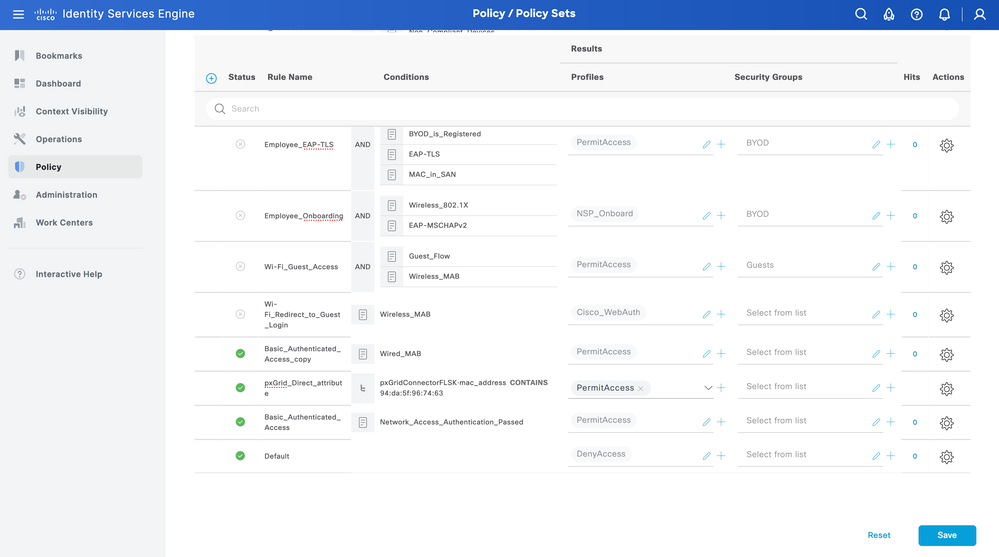

Configuração da política de autorização com o dicionário do pxGrid Direct

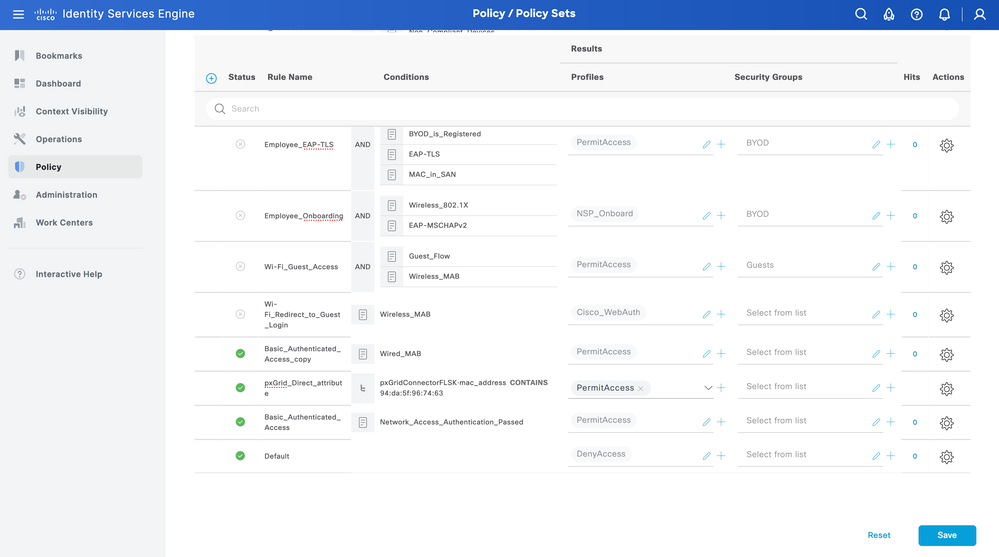

No ISE, navegue até Política > Conjuntos de políticas > Selecionar um conjunto de políticas > Política de autorização. Clique no ícone de engrenagem em qualquer uma das Políticas de autorização e selecione Inserir.

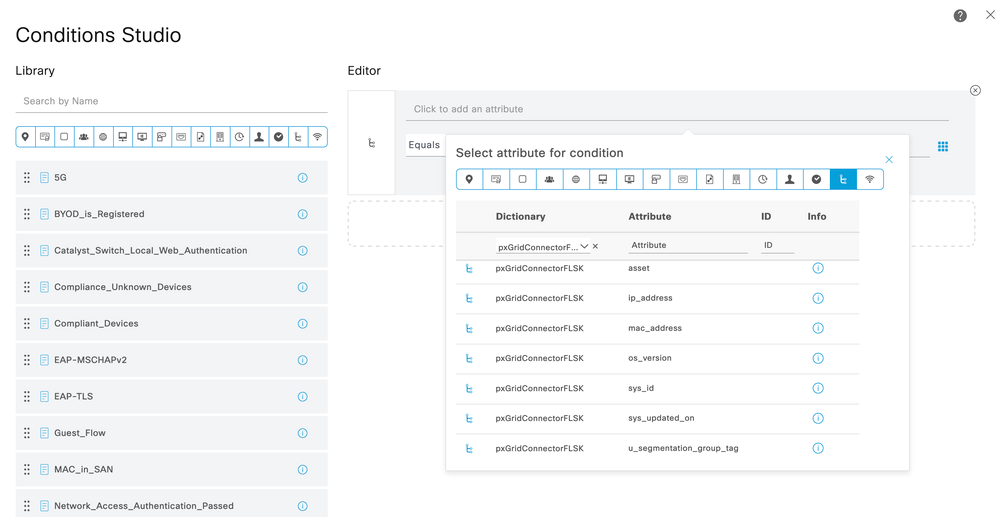

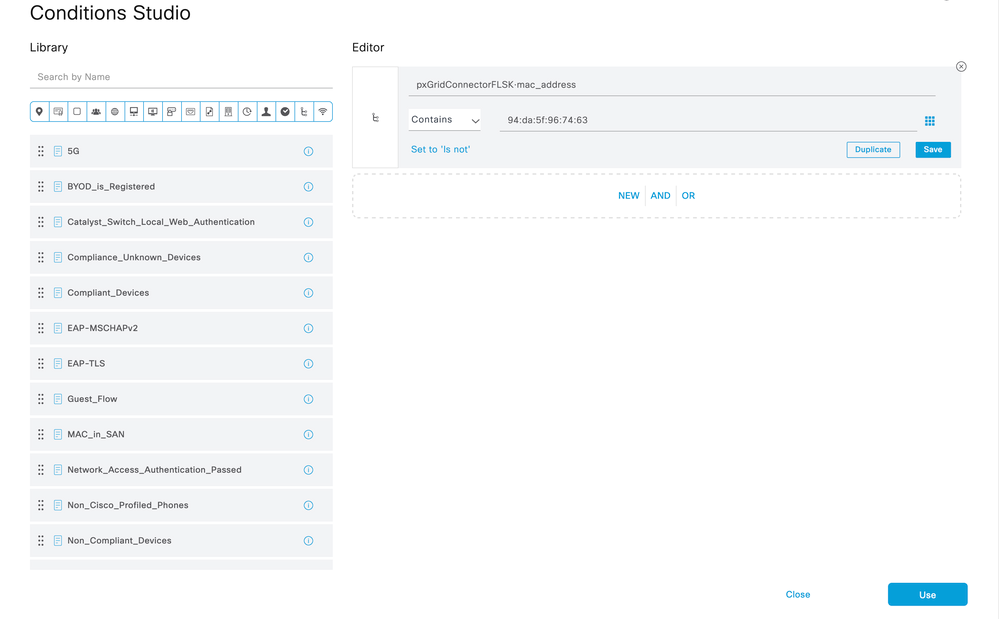

Dê um nome à regra e adicione uma nova condição para abrir o Estúdio de Condição.

Clique para adicionar um novo atributo, navegue para Não classificado e, em Dicionário , filtre pelo nome do pxGrid Direct Connector.

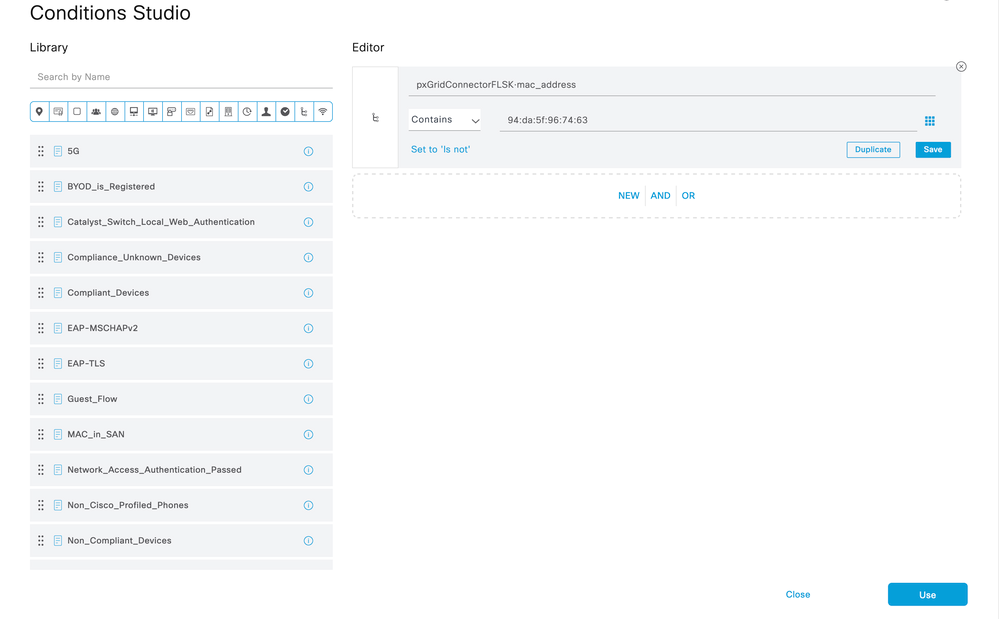

Selecione um atributo que possa ser processado em uma Política de autorização e defina o valor. Clique em Usar.

Selecione o Perfil como o resultado da condição. Click Save.

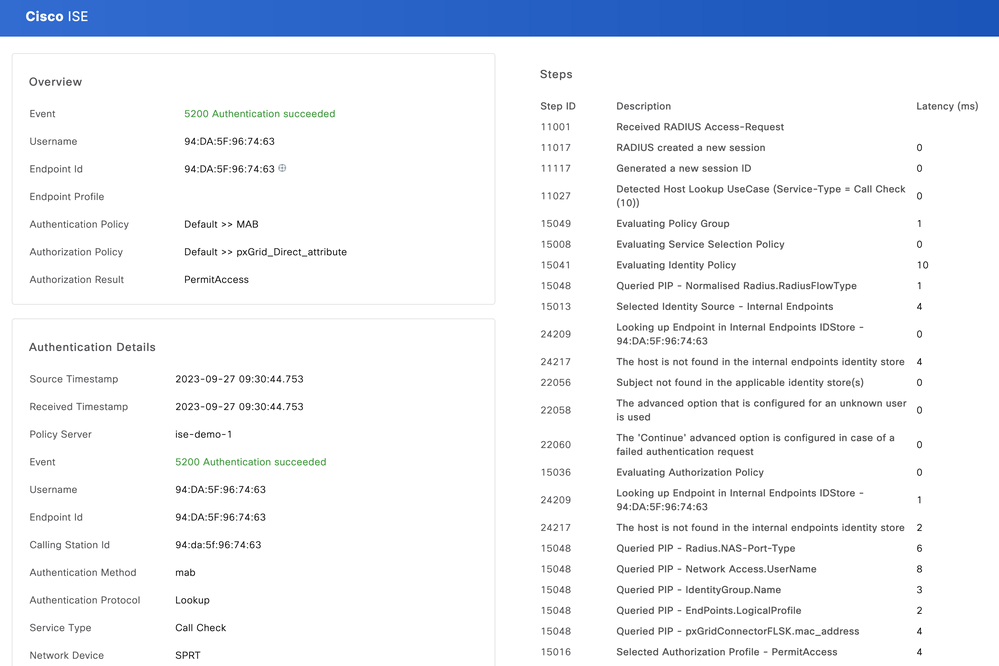

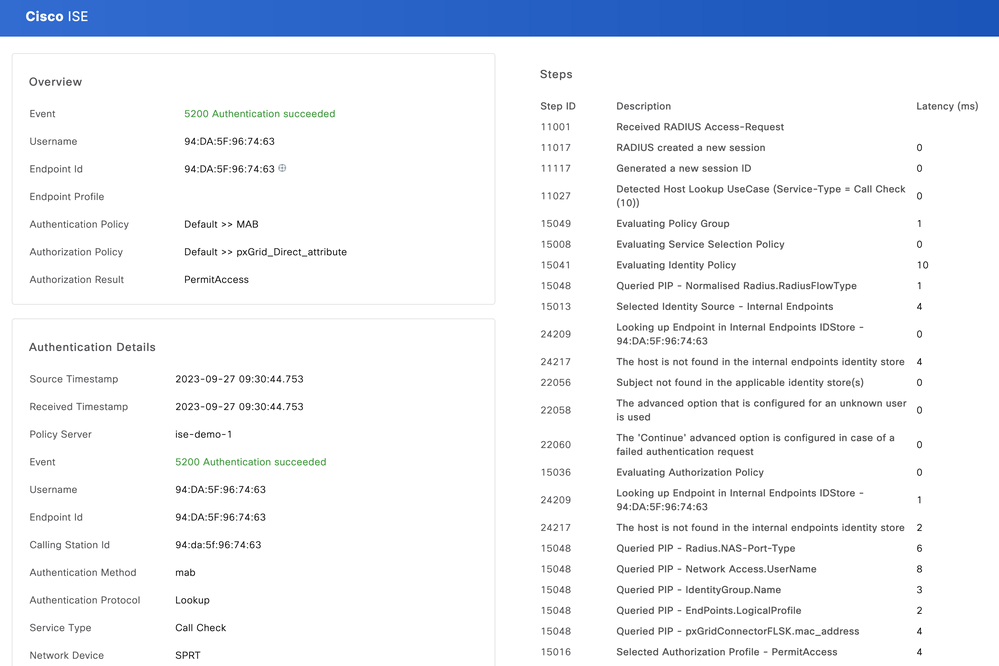

Teste a nova regra. Certifique-se de que os Detalhes do Live Log RADIUS do ponto final e o valor de Política de Autorização seja o mesmo que o Nome da Regra com os atributos do pxGrid Direct Connector.

Troubleshooting

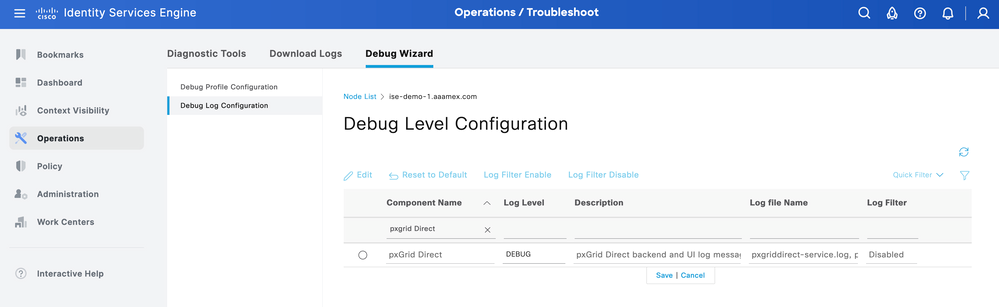

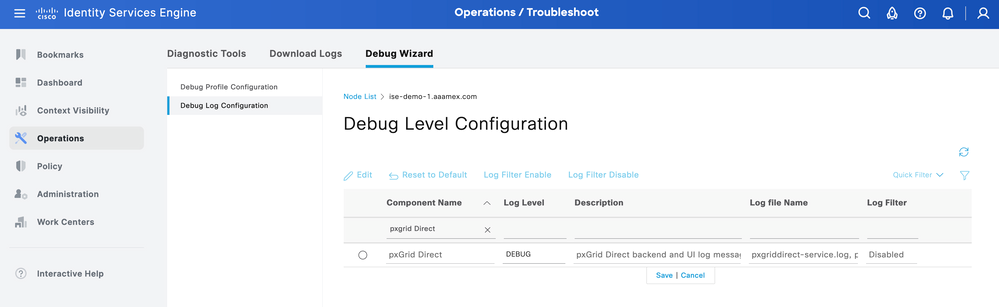

No ISE, navegue até Operation > Troubleshoot > Debug Wizard > Debug Log Configuration. Selecione seu PAN (Primary Admin Node) e clique em Editar.

Filtre o Nome do Componente pelo pxGrid Direct e selecione o Nível de Log necessário. Click Save.

- Na CLI do ISE PAN, os registros são encontrados em:

admin#show logging application pxgriddirect-service.log

admin#show logging application pxgriddirect-connector.log

- Na GUI do ISE, navegue para Operations > Troubleshoot > Download Logs > Select ISE PAN > Debug log > Debug Log Type > Application Logs. Faça o download dos arquivos zip para pxgriddirect-service.log e pxgriddirect-connector.log.

Note:

Os logs do pxgriddirect-service contêm informações relacionadas ao recebimento e ao salvamento de dados de endpoint buscados no banco de dados do Cisco ISE.

Os logs do pxgriddirect-connector contêm informações que indicam se um conector direcionado pxGrid foi adicionado com êxito ao Cisco ISE.

Feedback

Feedback