Configurar detecção e aplicação de endpoints anômalos no ISE 2.2

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

Este documento descreve a detecção e a aplicação de endpoints anômalos. Este é um novo recurso de criação de perfil introduzido no Cisco Identity Services Engine (ISE) para maior visibilidade da rede.

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Configuração do Wired MAC Authentication Bypass (MAB) no switch

- Configuração de MAB sem fio no Wireless LAN Controller (WLC)

- Alteração da configuração de autorização (CoA) em ambos os dispositivos

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Identity Services Engine 2.2

- Controlador de LAN sem fio 8.0.100.0

- Switch Cisco Catalyst 3750 15.2(3)E2

- Windows 10 com adaptadores com e sem fio

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Informações de Apoio

O recurso Anomalous Endpoint Detection permite que o ISE monitore alterações em atributos e perfis específicos para terminais conectados. Se uma alteração corresponder a uma ou mais regras de comportamento anômalo pré-configuradas, o ISE marcará o endpoint como Anomaloso. Depois de detectado, o ISE pode agir (com CoA) e aplicar certas políticas para restringir o acesso do endpoint suspeito. Um dos casos de uso para esse recurso inclui a detecção de falsificação de endereços MAC.

- Note: Este recurso não aborda todos os cenários em potencial para falsificação de endereços MAC. Leia os tipos de anomalias cobertos por este recurso para determinar sua aplicabilidade aos casos de uso.

Quando a detecção estiver habilitada, o ISE monitora todas as novas informações recebidas para os endpoints existentes e verifica se esses atributos foram alterados:

- NAS-Port-Type - Determina se o método de acesso deste endpoint foi alterado. Por exemplo, se o mesmo endereço MAC conectado via Wired Dot1x for usado para Wireless Dot1x e visa-versa.

- DHCP Class ID - Determina se o tipo de cliente/fornecedor do endpoint foi alterado. Isso só se aplica quando o atributo de ID de classe de DHCP é preenchido com um determinado valor e alterado para outro valor. Se um endpoint for configurado com um IP estático, o atributo de ID de classe de DHCP não será preenchido no ISE. Mais tarde, se outro dispositivo falsificar o endereço MAC e usar DHCP, o ID da classe mudará de um valor vazio para uma cadeia específica. Isso não ativará a detecção de comportamento dos Anomouls.

- Endpoint Policy - Uma alteração no perfil de endpoint de impressora ou telefone IP para estação de trabalho.

Quando o ISE detecta uma das alterações mencionadas acima, o atributo AnomalousBehavior é adicionado ao endpoint e definido como True. Isso pode ser usado posteriormente como uma condição nas políticas de autorização para restringir o acesso para o endpoint em autenticações futuras.

Se a imposição estiver configurada, o ISE poderá enviar um CoA depois que a alteração for detectada para autenticar novamente ou executar uma devolução de porta para o endpoint. Se estiver em vigor, ele poderá colocar em quarentena o endpoint anômalo, dependendo das políticas de autorização configuradas.

Configurar

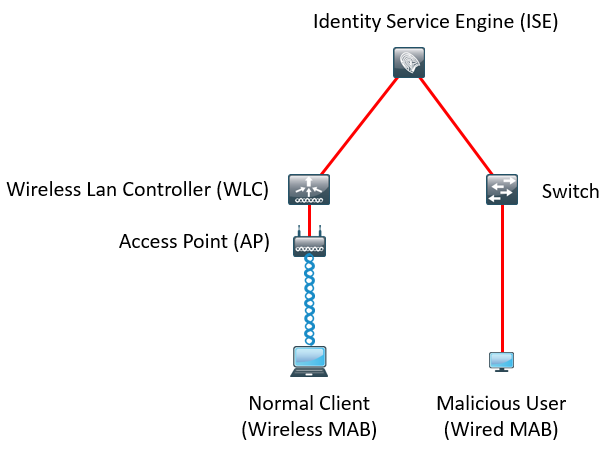

Diagrama de Rede

Configurações

As configurações MAB e AAA simples são executadas no switch e na WLC. Para utilizar esse recurso, siga estas etapas:

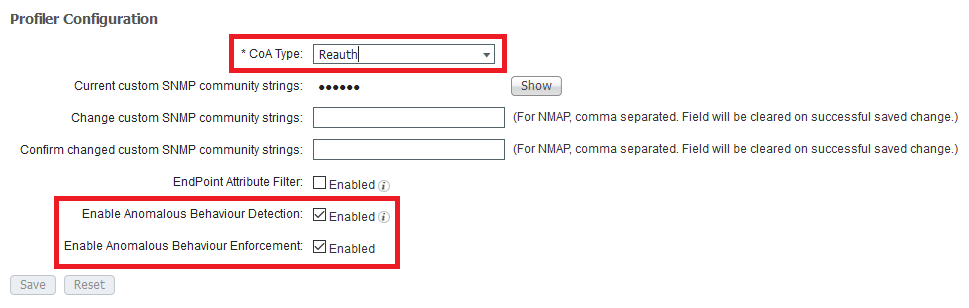

Etapa 1. Ative a detecção de anomalias.

Navegue até Administração > Sistema > Configurações > Criação de perfil.

A primeira opção permite que o ISE detecte qualquer comportamento anômalo, mas nenhuma CoA é enviada (modo somente de visibilidade). A segunda opção permite que o ISE envie o CoA depois que um comportamento anômalo é detectado (modo de aplicação).

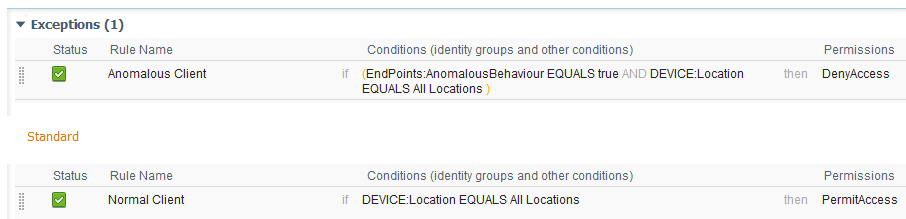

Etapa 2. Configure a Política de Autorização.

Configure o atributo Anomloushavicomo uma condição na política de autorização, como mostrado na imagem:

Verificar

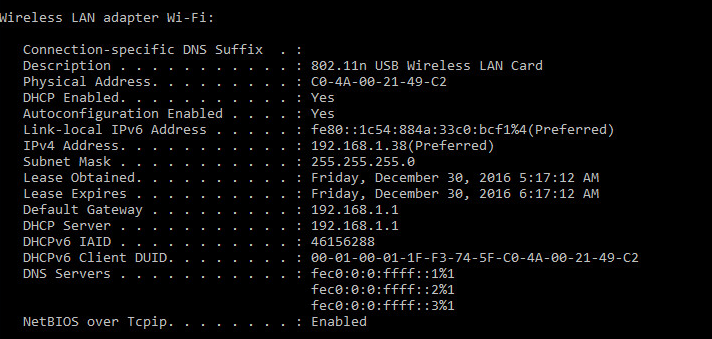

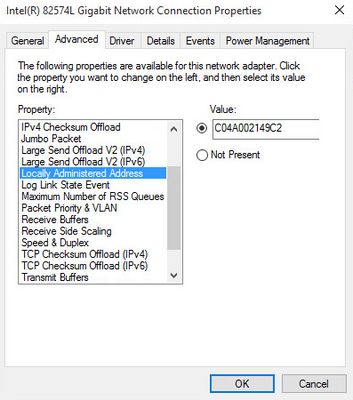

Conecte-se com um adaptador sem fio. Use o comando ipconfig /all para localizar o endereço MAC do adaptador sem fio, como mostrado na imagem:

Para simular um usuário mal-intencionado, você pode falsificar o endereço MAC do adaptador Ethernet para corresponder ao endereço MAC do usuário normal.

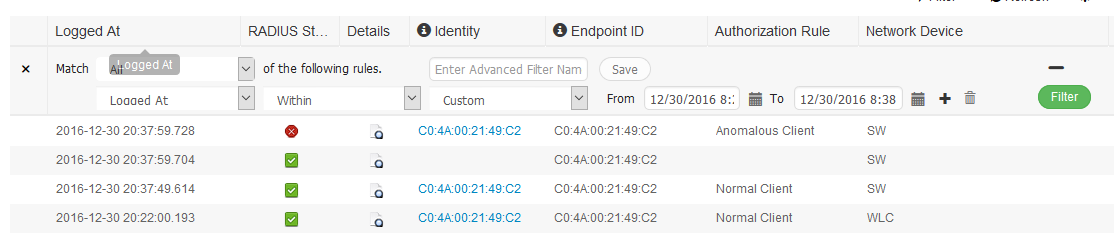

Quando o usuário Normal se conectar, você poderá ver uma entrada de ponto final no banco de dados. Depois, o usuário mal-intencionado se conecta usando um endereço MAC falsificado.

Nos relatórios, você pode ver a conexão inicial do WLC. Depois, o usuário mal-intencionado se conecta e, 10 segundos depois, um CoA é acionado devido à detecção do cliente anômalo. Como o tipo de CoA global está definido como Reauth, o ponto final tenta estabelecer ligação novamente. O ISE já definiu o atributo AnomalousBehavior como True para que o ISE corresponda à primeira regra e negue o usuário.

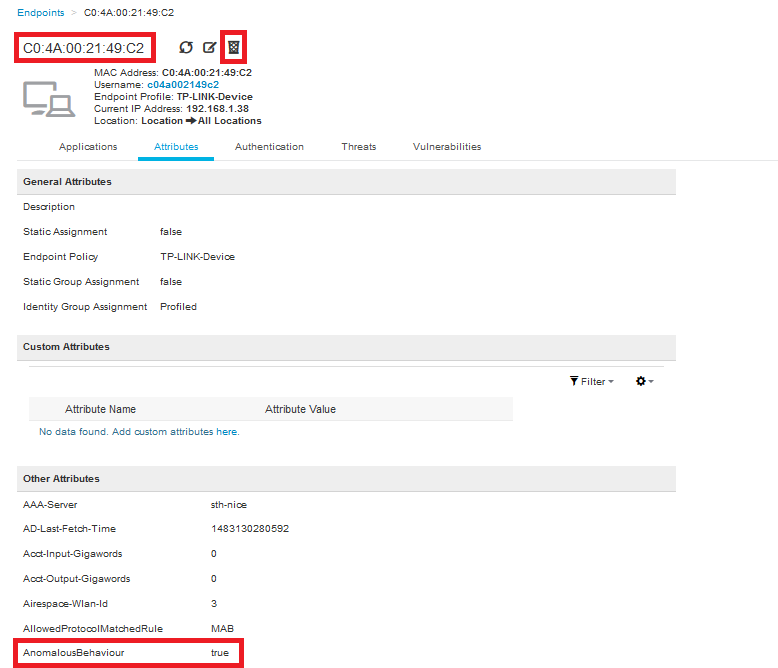

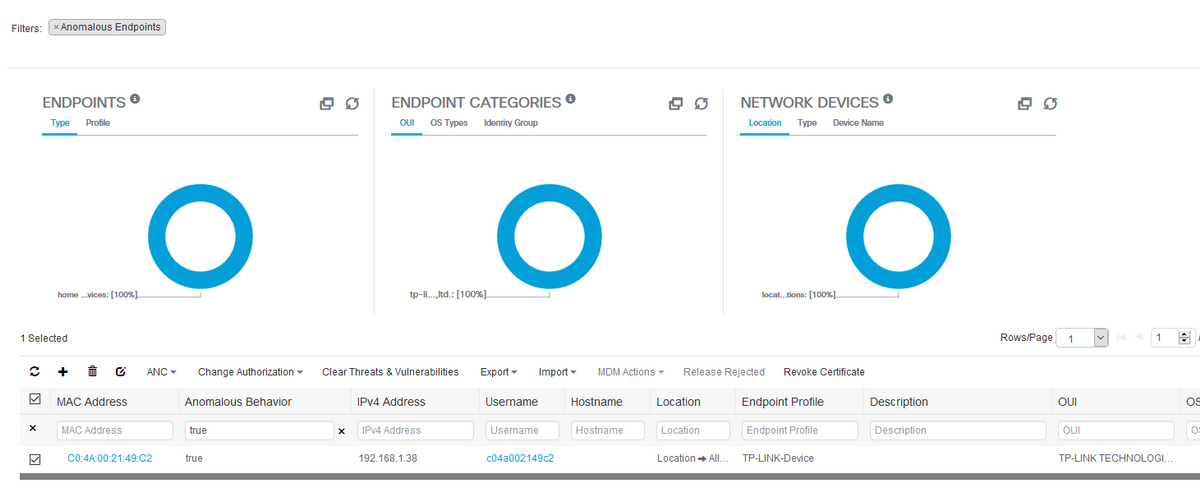

Como mostrado na imagem, você pode ver os detalhes no endpoint na guia Visibilidade de contexto:

Como você pode ver, o endpoint pode ser excluído do banco de dados para limpar esse atributo.

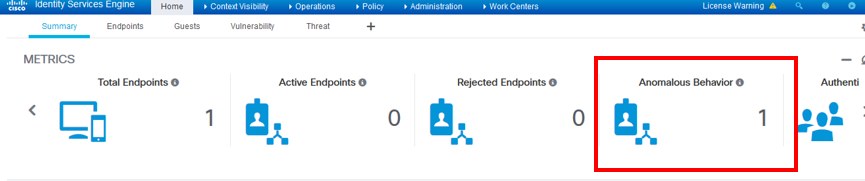

Como mostrado na imagem, o painel inclui uma nova guia para mostrar o número de clientes que exibem esse comportamento:

Troubleshoot

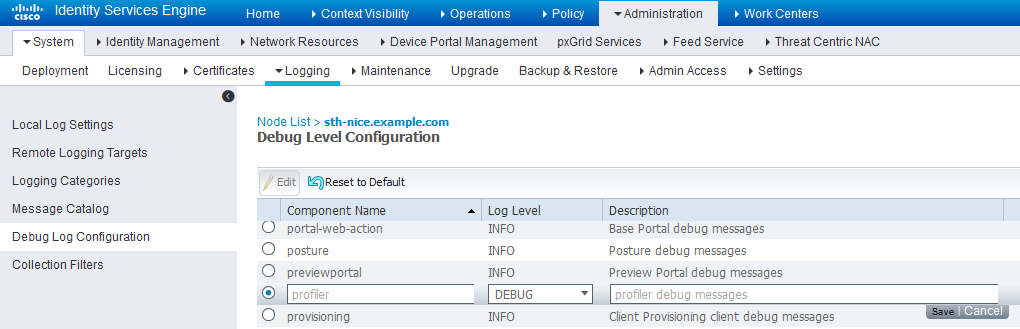

Para solucionar problemas, habilite o profiler debug, conforme você navega para Administration > System > Logging > Debug Log Configuration.

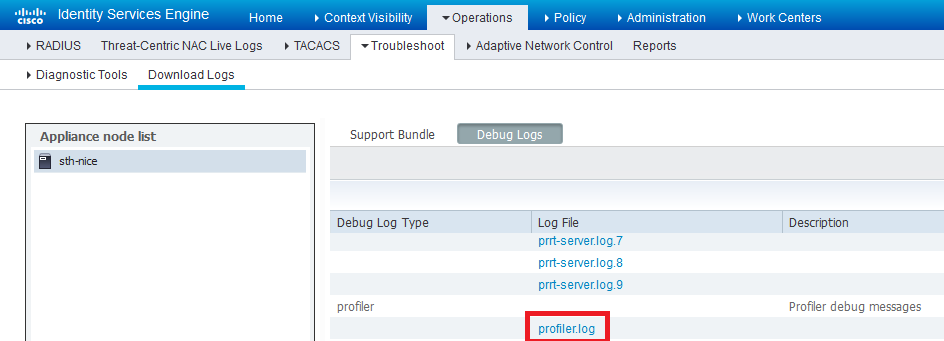

Para localizar o arquivo ISE Profiler.log, navegue para Operations > Download Logs > Debug Logs, como mostrado na imagem:

Esses registros mostram alguns trechos do arquivo Profiles.log. Como você pode ver, o ISE foi capaz de detectar que o endpoint com endereço MAC de C0:4A:00:21:49:C2 alterou o método de acesso comparando os valores antigos e novos dos atributos do tipo de porta NAS. É sem fio, mas é alterado para Ethernet.

2016-12-30 20:37:43,874 DEBUG [EndpointHandlerWorker-2-34-thread-1][] cisco.profiler.infrastructure.profiling.ProfilerManager -:Profiling:- Classify hierarchy C0:4A:00:21:49:C2 2016-12-30 20:37:43,874 DEBUG [MACSpoofingEventHandler-52-thread-1][] profiler.infrastructure.probemgr.event.MACSpoofingEventHandler -:ProfilerCollection:- Received AttrsModifiedEvent in MACSpoofingEventHandler MAC: C0:4A:00:21:49:C2 2016-12-30 20:37:49,618 DEBUG [MACSpoofingEventHandler-52-thread-1][] profiler.infrastructure.probemgr.event.MACSpoofingEventHandler -:ProfilerCollection:- Received AttrsModifiedEvent in MACSpoofingEventHandler MAC: C0:4A:00:21:49:C2 2016-12-30 20:37:49,618 INFO [MACSpoofingEventHandler-52-thread-1][] com.cisco.profiler.api.MACSpoofingManager -:ProfilerCollection:- Anomalous Behaviour Detected: C0:4A:00:21:49:C2 AttrName: NAS-Port-Type Old Value: Wireless - IEEE 802.11 New Value: Ethernet 2016-12-30 20:37:49,620 DEBUG [MACSpoofingEventHandler-52-thread-1][] cisco.profiler.infrastructure.cache.EndPointCache -:ProfilerCollection:- Updating end point: mac - C0:4A:00:21:49:C2 2016-12-30 20:37:49,621 DEBUG [MACSpoofingEventHandler-52-thread-1][] cisco.profiler.infrastructure.cache.EndPointCache -:ProfilerCollection:- Reading significant attribute from DB for end point with mac C0:4A:00:21:49:C2 2016-12-30 20:37:49,625 DEBUG [MACSpoofingEventHandler-52-thread-1][] profiler.infrastructure.probemgr.event.EndpointPersistEventHandler -:ProfilerCollection:- Adding to queue endpoint persist event for mac: C0:4A:00:21:49:C2

Portanto, o ISE toma medidas, já que a aplicação está habilitada. A ação aqui é enviar um CoA dependendo da configuração global nas configurações de criação de perfil mencionadas acima. Em nosso exemplo, o tipo de CoA é definido como Reauth, o que permite que o ISE autentique novamente o endpoint e verifique novamente as regras que foram configuradas. Desta vez, ele corresponde à regra do cliente Anomaloso e, portanto, é negado.

2016-12-30 20:37:49,625 INFO [MACSpoofingEventHandler-52-thread-1][] profiler.infrastructure.probemgr.event.MACSpoofingEventHandler -:ProfilerCollection:- Taking mac spoofing enforcement action for mac: C0:4A:00:21:49:C2 2016-12-30 20:37:49,625 INFO [MACSpoofingEventHandler-52-thread-1][] profiler.infrastructure.probemgr.event.MACSpoofingEventHandler -:ProfilerCollection:- Triggering Delayed COA event. Should be triggered in 10 seconds 2016-12-30 20:37:49,625 DEBUG [CoAHandler-40-thread-1][] cisco.profiler.infrastructure.profiling.CoAHandler -:ProfilerCoA:- Received CoAEvent notification for endpoint: C0:4A:00:21:49:C2 2016-12-30 20:37:49,625 DEBUG [CoAHandler-40-thread-1][] cisco.profiler.infrastructure.profiling.CoAHandler -:ProfilerCoA:- Configured Global CoA command type = Reauth 2016-12-30 20:37:49,626 DEBUG [CoAHandler-40-thread-1][] cisco.profiler.infrastructure.profiling.CoAHandler -:ProfilerCoA:- Received FirstTimeProfileCoAEvent for endpoint: C0:4A:00:21:49:C2 2016-12-30 20:37:49,626 DEBUG [CoAHandler-40-thread-1][] cisco.profiler.infrastructure.profiling.CoAHandler -:ProfilerCoA:- Wait for endpoint: C0:4A:00:21:49:C2 to update - TTL: 1 2016-12-30 20:37:49,626 DEBUG [CoAHandler-40-thread-1][] cisco.profiler.infrastructure.profiling.CoAHandler -:ProfilerCoA:- Setting timer for endpoint: C0:4A:00:21:49:C2 to: 10 [sec] 2016-12-30 20:37:49,626 DEBUG [CoAHandler-40-thread-1][] cisco.profiler.infrastructure.profiling.CoAHandler -:ProfilerCoA:- Rescheduled event for endpoint: C0:4A:00:21:49:C2 to retry - next TTL: 0 2016-12-30 20:37:59,644 DEBUG [CoAHandler-40-thread-1][] cisco.profiler.infrastructure.profiling.CoAHandler -:ProfilerCoA:- About to call CoA for nad IP: 10.62.148.106 for endpoint: C0:4A:00:21:49:C2 CoA Command: Reauth 2016-12-30 20:37:59,645 DEBUG [CoAHandler-40-thread-1][] cisco.profiler.infrastructure.profiling.CoAHandler -:ProfilerCoA:- Applying CoA-REAUTH by AAA Server: 10.48.26.89 via Interface: 10.48.26.89 to NAD: 10.62.148.106

Informações Relacionadas

Colaborado por engenheiros da Cisco

- Zaid Al KurdiCisco TAC Engineer

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback