Integração do sistema FireSIGHT com ISE para autenticação de usuário RADIUS

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

Este documento descreve as etapas de configuração necessárias para integrar uma autenticação de usuário do Cisco FireSIGHT Management Center (FMC) ou Firepower Managed Device com o Cisco Identity Services Engine (ISE) para Remote Authentication Dial In User Service (RADIUS).

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Configuração inicial do FireSIGHT System e do dispositivo gerenciado via GUI e/ou shell

- Configuração de políticas de autenticação e autorização no ISE

- Conhecimento RADIUS básico

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco ASA v9.2.1

- Módulo ASA FirePOWER v5.3.1

- ISE 1.2

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Configurar

Configuração do ISE

Tip: Há várias maneiras de configurar as políticas de autenticação e autorização do ISE para suportar a integração com os NAD (Network Access Devices, dispositivos de acesso à rede), como a Sourcefire. O exemplo abaixo é uma forma de configurar a integração. A configuração de exemplo é um ponto de referência e pode ser adaptada de acordo com as necessidades da implantação específica. Observe que a configuração de autorização é um processo de duas etapas. Uma ou mais políticas de autorização serão definidas no ISE com o ISE retornando pares de valores de atributos RADIUS (pares av) ao FMC ou dispositivo gerenciado. Esses pares av são mapeados para um grupo de usuários local definido na configuração da política do sistema FMC.

Configurando dispositivos de rede e grupos de dispositivos de rede

- Na GUI do ISE, navegue para Administration > Network Resources > Network Devices. Clique em +Adicionar para adicionar um novo NAD (Network Access Device, dispositivo de acesso à rede). Forneça um nome descritivo e um endereço IP do dispositivo. O FMC é definido no exemplo abaixo.

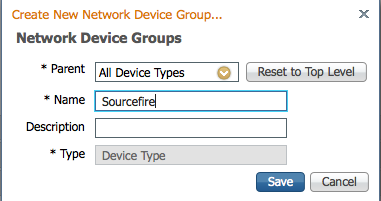

- Em Network Device Group, clique na seta laranja ao lado de All Device Types. Clique no

ícone e selecione Create New Network Device Group. No exemplo de captura de tela a seguir, o Tipo de dispositivo Sourcefire foi configurado. Este tipo de dispositivo será referenciado na definição da regra de política de autorização em uma etapa posterior. Click Save.

ícone e selecione Create New Network Device Group. No exemplo de captura de tela a seguir, o Tipo de dispositivo Sourcefire foi configurado. Este tipo de dispositivo será referenciado na definição da regra de política de autorização em uma etapa posterior. Click Save.

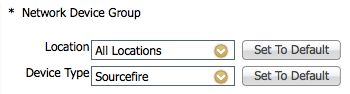

- Clique na seta laranja novamente e selecione o grupo de dispositivos de rede configurado na etapa acima

- Marque a caixa ao lado de Configurações de autenticação. Insira a chave secreta compartilhada RADIUS que será usada para este NAD. Observe que a mesma chave secreta compartilhada será usada novamente mais tarde ao configurar o servidor RADIUS no FireSIGHT MC. Para revisar o valor da chave de texto simples, clique no botão Mostrar. Click Save.

- Repita as etapas acima para todos os FireSIGHT MCs e dispositivos gerenciados que exigirão autenticação/autorização de usuário RADIUS para acesso à GUI e/ou shell.

Configurando a política de autenticação do ISE:

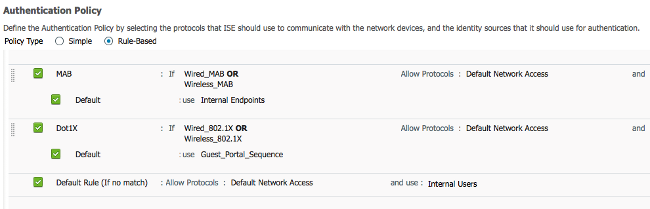

- Na GUI do ISE, navegue até Policy > Authentication. Se estiver usando Conjuntos de políticas, navegue para Política > Conjuntos de políticas. O exemplo abaixo é extraído de uma implantação do ISE que usa as interfaces de política de autenticação e autorização padrão. A lógica da regra de autenticação e autorização é a mesma independentemente da abordagem de configuração.

- A regra padrão (se não houver correspondência) será usada para autenticar solicitações RADIUS de NADs onde o método em uso não é MAC Authentication Bypass (MAB) ou 802.1X. Conforme configurado por padrão, essa regra procurará contas de usuário na fonte de identidade interna do ISE. Essa configuração pode ser modificada para se referir a uma fonte de identidade externa, como Ative Diretory, LDAP, etc, conforme definido em Administração > Gerenciamento de identidade > Fontes de identidade externas. Por uma questão de simplicidade, este exemplo definirá as contas de usuário localmente no ISE para que nenhuma modificação adicional na política de autenticação seja necessária.

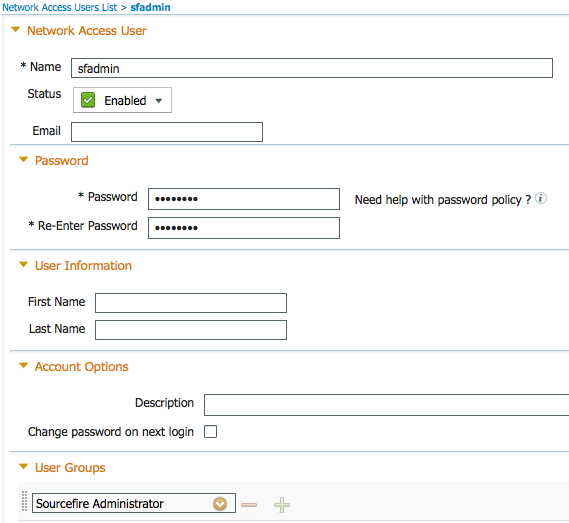

Adicionando um usuário local ao ISE

- Navegue até Administração > Gerenciamento de identidades > Identidades > Usuários. Clique em Add. Insira um nome de usuário e uma senha significativos. Na seleção Grupos de usuários, selecione um nome de grupo existente ou clique no sinal verde + para adicionar um novo grupo. Neste exemplo, o usuário "sfadmin" é atribuído ao grupo personalizado "Sourcefire Administrator". Este grupo de usuários será vinculado ao perfil de autorização definido na etapa Configuração da política de autorização do ISE abaixo. Click Save.

Configurando a política de autorização do ISE

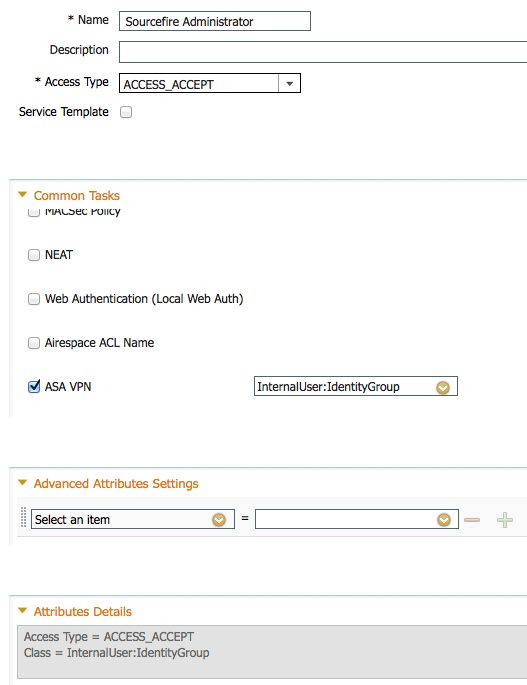

- Navegue até Política > Elementos de política > Resultados > Autorização > Perfis de autorização. Clique no sinal verde + para adicionar um novo perfil de autorização.

- Forneça um nome descritivo, como Sourcefire Administrator. Selecione ACCESS_ACCEPT para o Tipo de acesso. Em Tarefas comuns, role até a parte inferior e marque a caixa ao lado de ASA VPN. Clique na seta laranja e selecione InternalUser:IdentityGroup. Click Save.

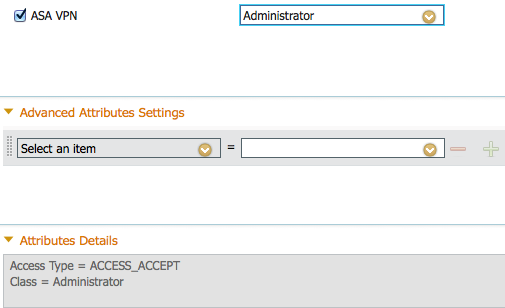

Tip: Como este exemplo usa o repositório de identidade de usuário local do ISE, a opção de grupo InternalUser:IdentityGroup é usada para simplificar a configuração. Se estiver usando um repositório de identidade externo, o atributo de autorização de VPN ASA ainda será usado, no entanto, o valor a ser devolvido ao dispositivo Sourcefire será configurado manualmente. Por exemplo, digitar manualmente Administrador na caixa suspensa VPN ASA resultará em um valor de par av classe 25 de Class = Administrador enviado ao dispositivo Sourcefire. Esse valor pode ser mapeado para um grupo de usuários do sourcefire como parte da configuração da política do sistema. Para usuários internos, qualquer método de configuração é aceitável.

Exemplo de usuário interno

Exemplo de usuário externo

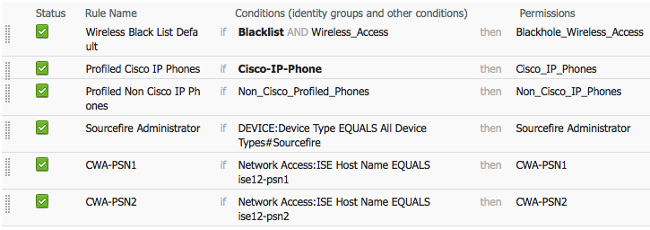

- Navegue até Política > Autorização e configure uma nova política de autorização para as sessões de administração do Sourcefire. O exemplo abaixo usa a condição DEVICE:Device Type para corresponder ao tipo de dispositivo configurado na

Seção Configuração de Dispositivos de Rede e Grupos de Dispositivos de Rede acima. Essa política é então associada ao perfil de autorização do Sourcefire Administrator configurado acima. Click Save.

Configuração de política do sistema Sourcefire

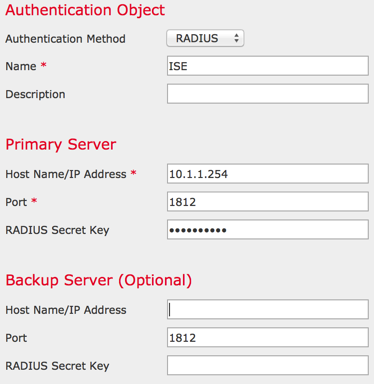

- Faça login no FireSIGHT MC e navegue para System > Local > User Management. Clique na guia Autenticação de login. Clique no botão + Create Authentication Object (Criar objeto de autenticação) para adicionar um novo servidor RADIUS para autenticação/autorização do usuário.

- Selecione RADIUS para o Método de autenticação. Digite um nome descritivo para o servidor RADIUS. Insira o Host Name/IP Address e RADIUS Secret Key. A chave secreta deve corresponder à chave previamente configurada no ISE. Opcionalmente, insira um servidor ISE de backup Nome do host/endereço IP, se houver.

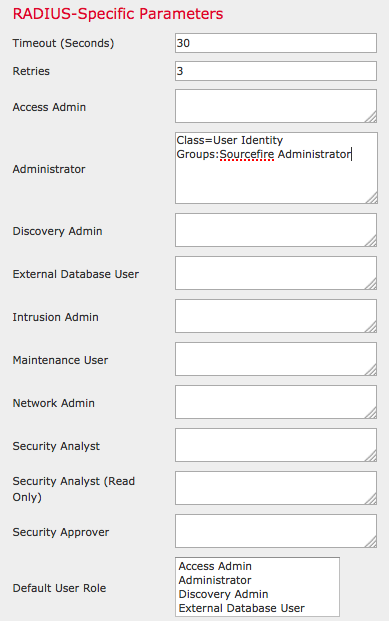

- Na seção RADIUS-Specific Parameters, digite a string de par av Class-25 na caixa de texto ao lado do nome do grupo local Sourcefire a ser correspondido para acesso à GUI. Neste exemplo, o valor Class=User Identity Groups:Sourcefire Administrator é mapeado para o grupo Sourcefire Administrator. Esse é o valor que o ISE retorna como parte do ACCESS-ACCEPT. Opcionalmente, selecione uma Função de Usuário Padrão para usuários autenticados que não têm grupos de Classe 25 atribuídos. Clique em Save para salvar a configuração ou continue na seção Verify (Verificar) abaixo para testar a autenticação com o ISE.

- Em Filtro de Acesso Shell, insira uma lista separada por vírgulas de usuários para restringir sessões shell/SSH.

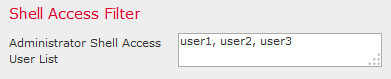

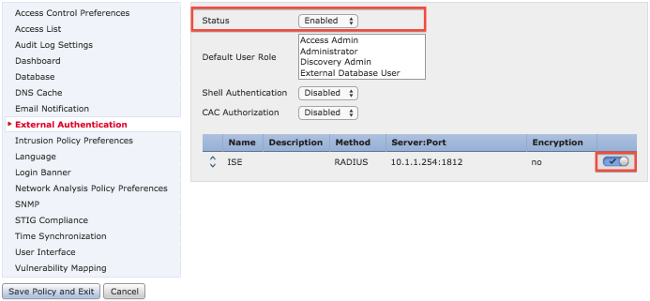

Ativar autenticação externa

Finalmente, conclua estes passos para habilitar a autenticação externa no FMC:

- Navegar para Sistema > Local > Política do sistema.

- Selecionar Autenticação externa no painel esquerdo.

- Alterar o status para Habilitado (desabilitado por padrão).

- Ative o servidor RADIUS ISE adicionado.

- Salve a diretiva e reaplique-a no dispositivo.

Verificar

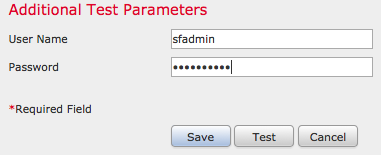

- Para testar a autenticação do usuário em relação ao ISE, role para baixo até a seção Additional Test Parameters e insira um nome de usuário e uma senha para o usuário do ISE. Clique em Testar. Um teste bem-sucedido resultará em uma mensagem verde Êxito: Teste concluído na parte superior da janela do navegador.

- Para ver os resultados da autenticação de teste, vá para a seção Saída de teste e clique na seta preta ao lado de Mostrar detalhes. Na captura de tela do exemplo abaixo, observe o "radiusauth - response: |Class=User Identity Groups:Sourcefire Administrator|" valor recebido do ISE. Isso deve corresponder ao valor Class associado ao grupo local Sourcefire configurado no FireSIGHT MC acima. Click Save.

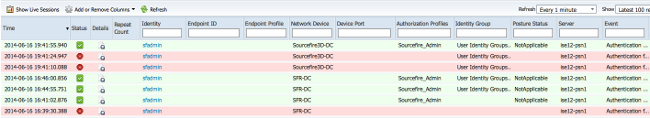

- Na GUI do ISE Admin, navegue até Operations > Authentications para verificar o sucesso ou a falha do teste de autenticação do usuário.

Troubleshoot

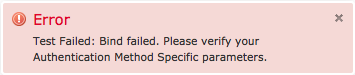

- Ao testar a autenticação do usuário em relação ao ISE, o erro a seguir é indicativo de uma incompatibilidade de chave secreta RADIUS ou de um nome de usuário/senha incorretos.

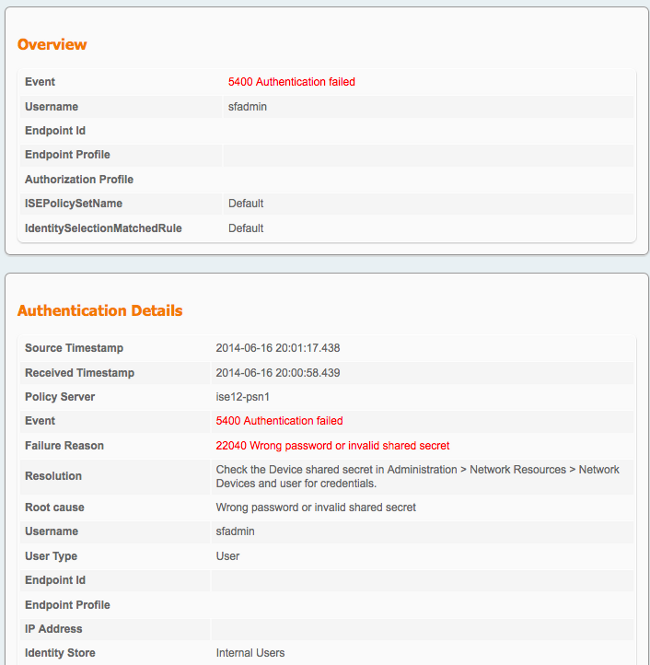

- Na GUI do administrador do ISE, navegue para Operations > Authentications. Um evento vermelho indica uma falha, enquanto um evento verde indica uma autenticação/autorização/alteração de autorização bem-sucedida. Clique no

ícone para revisar os detalhes do evento de autenticação.

ícone para revisar os detalhes do evento de autenticação.

Informações Relacionadas

Colaborado por engenheiros da Cisco

- Todd PulaCisco TAC Engineer

- Nazmul RajibCisco TAC Engineer

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback