Fase 1 da solução de problemas de caminho de dados do Firepower: Entrada de pacote

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

Este artigo faz parte de uma série de artigos que explicam como solucionar problemas sistematicamente no caminho de dados em sistemas Firepower para determinar se os componentes do Firepower podem estar afetando o tráfego. Consulte o artigo Visão geral para obter informações sobre a arquitetura das plataformas Firepower e links para outros artigos de solução de problemas de caminho de dados.

Neste artigo, examinaremos o primeiro estágio da solução de problemas de caminho de dados do Firepower, o estágio de entrada de pacote.

Guia da plataforma

A tabela a seguir descreve as plataformas abrangidas por este artigo.

| Nome do código da plataforma | Descrição | Aplicável Hardware Plataformas | Notas |

| SFR | Módulo ASA com FirePOWER Services (SFR) instalado. | ASA-5500-X Series | N/A |

| FTD (não SSP e FPR-2100) | Imagem do Firepower Threat Defense (FTD) instalada em um Adaptive Security Appliance (ASA) ou em uma plataforma virtual | ASA-5500-X Series, plataformas NGFW virtuais | N/A |

| FTD (SSP) | FTD instalado como um dispositivo lógico em um chassi baseado no Firepower eXtensible Operative System (FXOS) | FPR-9300, FPR-4100, FPR-2100 | A série 2100 não usa o FXOS Chassis Manager |

Troubleshooting da Fase de Entrada de Pacotes

A primeira etapa da solução de problemas do caminho de dados é garantir que não ocorram quedas no estágio de entrada ou saída do processamento de pacotes. Se um pacote estiver ingressando, mas não egressando, você pode ter certeza de que o pacote está sendo descartado pelo dispositivo em algum lugar no caminho de dados ou que o dispositivo não consegue criar o pacote de saída (por exemplo, uma entrada ARP ausente).

Identificar o tráfego em questão

A primeira etapa na identificação e solução de problemas na etapa de entrada de pacotes é isolar o fluxo e as interfaces envolvidas no tráfego de problemas. Isso inclui:

| Informações de fluxo | Informações da interface |

| Protocolo Endereço IP origem Porta de origem IP de Destino Porta de Destino |

Interface de entrada Interface de saída |

Por exemplo:

TCP inside 172.16.100.101:38974 outside 192.168.1.10:80

Tip: Você pode não ser capaz de identificar a porta de origem exata, pois ela é frequentemente diferente em cada fluxo, mas a porta de destino (servidor) deve ser suficiente.

Verificar eventos de conexão

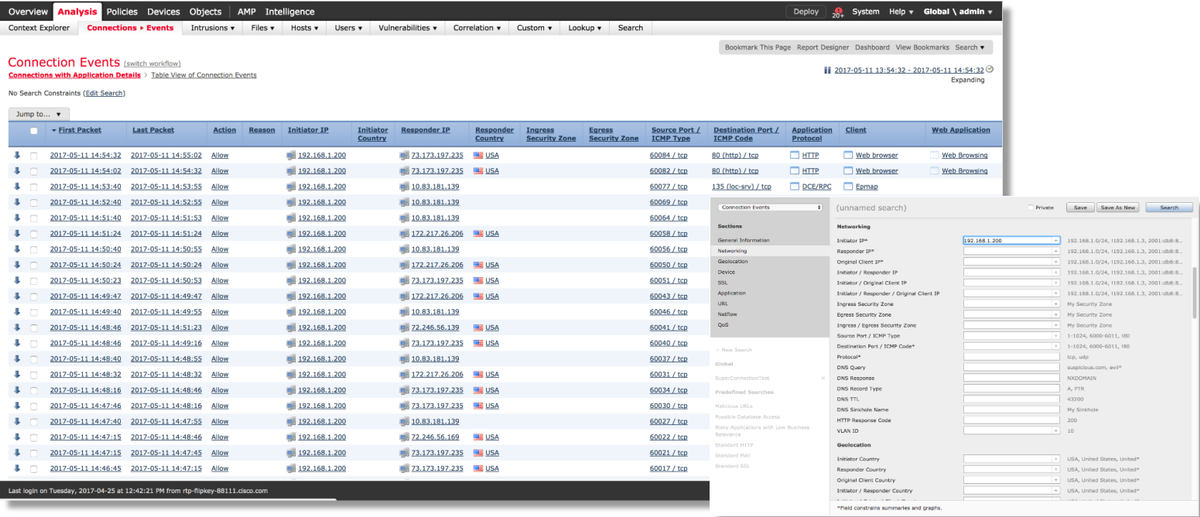

Depois de obter uma ideia da interface de entrada e saída, o tráfego deve corresponder, bem como as informações de fluxo, a primeira etapa para identificar se o Firepower está bloqueando o fluxo é verificar os Eventos de Conexão para o tráfego em questão. Eles podem ser vistos no Firepower Management Center em Analysis > Connections > Events

Note: Antes de verificar Eventos de conexão, verifique se o registro está habilitado nas regras da Política de controle de acesso. O registro é configurado na guia "Registro" em cada regra da política de controle de acesso, bem como na guia Inteligência de segurança. Verifique se as regras suspeitas estão configuradas para enviar os registros para o "Visualizador de Eventos".

No exemplo acima, "Editar pesquisa" é clicado e um IP de origem (iniciador) exclusivo é adicionado como um filtro para ver os fluxos que estavam sendo detectados pelo Firepower. A coluna Ação mostra "Permitir" para este tráfego de host.

Se o Firepower estiver bloqueando intencionalmente o tráfego, a Ação conterá a palavra "Bloquear". Clicar em "Table View of Connection Events" fornece mais dados. Os seguintes campos nos Eventos de Conexão podem ser observados se a ação for "Bloquear":

-Razão

- Regra de controle de acesso

Isso, combinado com os outros campos no evento em questão, pode ajudar a restringir qual componente está bloqueando o tráfego.

Para obter mais informações sobre como solucionar problemas de regras de controle de acesso, clique aqui.

Captura de pacotes nas interfaces de entrada e saída

Se não houver nenhum evento ou o Firepower ainda tiver suspeita de bloqueio, apesar dos Eventos de Conexão exibirem uma ação de regra "Permitir" ou "Confiar", a solução de problemas do caminho de dados continuará.

Aqui estão instruções sobre como executar uma captura de pacote de entrada e saída nas várias plataformas mencionadas acima:

SFR - Captura nas interfaces do ASA

Como o módulo SFR é simplesmente um módulo em execução no ASA Firewall, é melhor capturar primeiro nas interfaces de entrada e saída do ASA para garantir que os mesmos pacotes que ingressam também estejam egressando.

Este artigo contém instruções sobre como executar as capturas no ASA.

Se for determinado que os pacotes que estão ingressando no ASA não estão egressando, continue na próxima fase da solução de problemas (a fase DAQ).

Note: Se os pacotes forem vistos na interface de entrada do ASA, pode valer a pena verificar os dispositivos conectados.

FTD (não SSP e FPR-2100) - Captura nas interfaces de entrada e saída

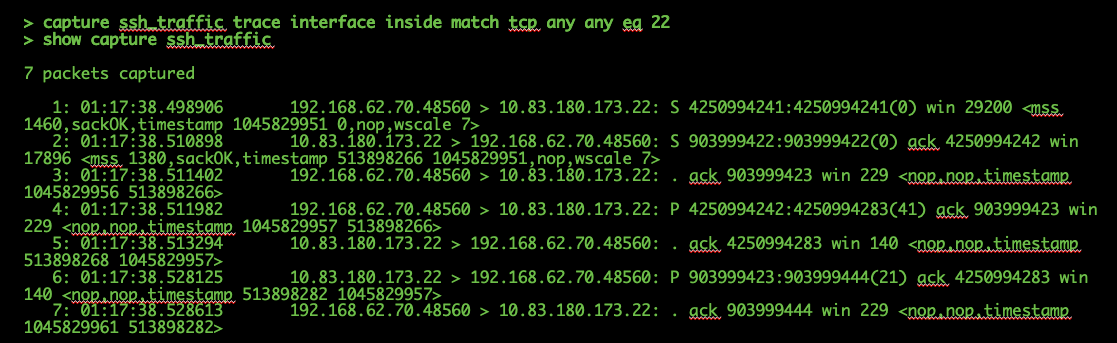

A captura em um dispositivo FTD que não seja SSP é semelhante à captura no ASA. Entretanto, você pode executar os comandos de captura diretamente do prompt inicial da CLI. Ao Troubleshoot pacotes descartados, é aconselhável adicionar a opção "trace" à captura.

Aqui está um exemplo de configuração de uma captura de entrada para o tráfego TCP na porta 22:

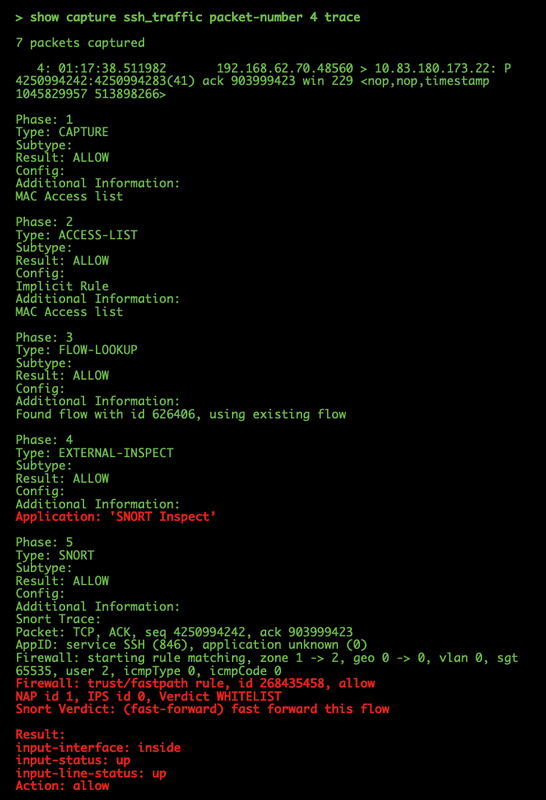

Se você adicionar a opção "trace", poderá selecionar um pacote individual para rastrear pelo sistema para ver como ele chegou ao veredito final. Ele também ajuda a garantir que as modificações apropriadas sejam feitas no pacote, como a modificação de IP da Network Address Translation (NAT) e que a interface de saída apropriada tenha sido escolhida.

No exemplo acima, vemos que o tráfego chega à inspeção do Snort e que finalmente alcançou um veredito de permissão e, em geral, passou pelo dispositivo. Como o tráfego pode ser visto em ambas as direções, você pode ter certeza de que o tráfego está fluindo pelo dispositivo para esta sessão, portanto uma captura de saída pode não ser necessária, mas você também pode levar uma para lá para ter certeza de que o tráfego está egressando corretamente, como mostrado na saída de rastreamento.

Note: Se o dispositivo não puder criar o pacote de saída, a ação de rastreamento ainda será "permitir", mas o pacote não será criado ou visto na captura da interface de saída. Esse é um cenário muito comum em que o FTD não tem uma entrada ARP para o próximo salto ou IP de destino (se este último estiver diretamente conectado).

FTD (SSP) - Captura nas interfaces lógicas FTD

As mesmas etapas para gerar uma captura de pacote no FTD, como mencionado acima, podem ser seguidas em uma plataforma SSP. Você pode se conectar usando SSH no endereço IP da interface lógica FTD e inserir o seguinte comando:

Firepower-module1> connect ftd

>

Você também pode navegar até o shell de dispositivo lógico FTD a partir do prompt de comando FXOS com os seguintes comandos:

# connect module 1 console

Firepower-module1> connect ftd

>

Se um Firepower 9300 for usado, o número do módulo pode variar dependendo do módulo de segurança que está sendo usado. Esses módulos podem suportar até 3 dispositivos lógicos.

Se várias instâncias estiverem sendo usadas, a ID da instância deve ser incluída no comando "connect". O comando Telnet pode ser usado para se conectar a instâncias diferentes ao mesmo tempo.

# connect module 1 telnet

Firepower-module1>connect ftd ftd1 Connecting to container ftd(ftd1) console... enter "exit" to return to Boot CLI >

Verificar erros de interface

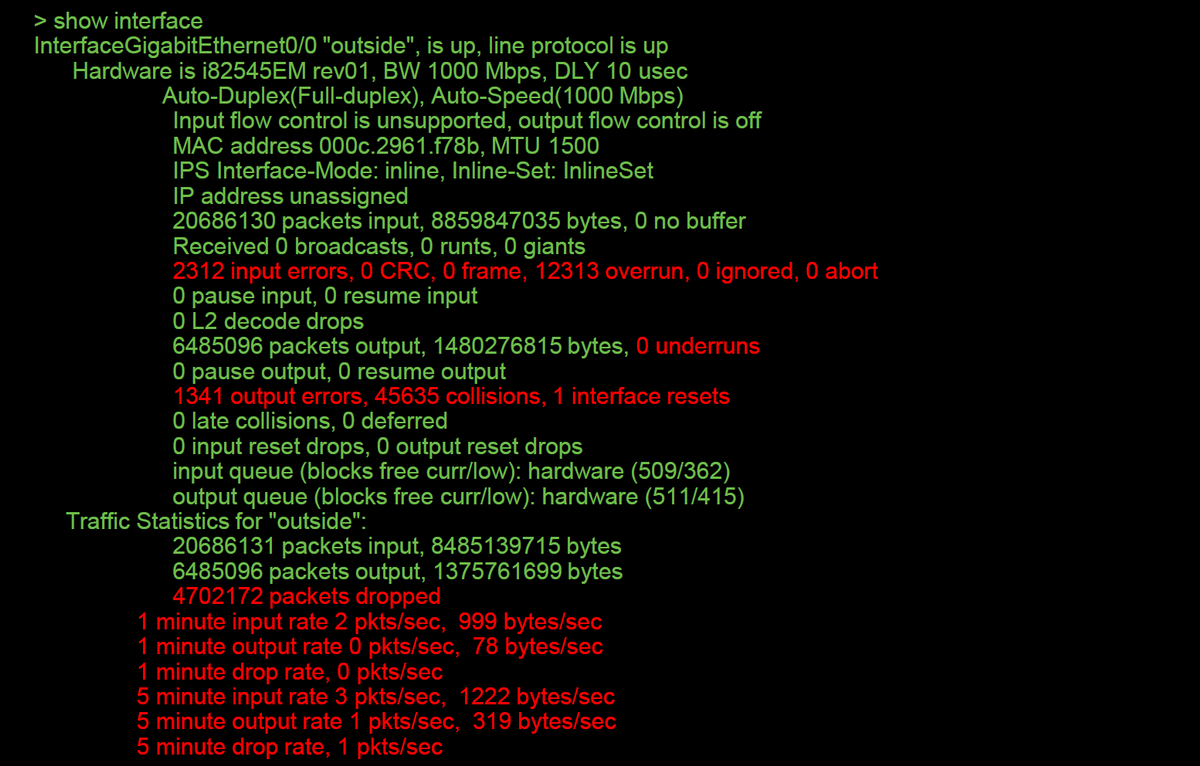

Os problemas de nível de interface também podem ser verificados durante essa fase. Isso é especialmente útil se houver pacotes ausentes na captura da interface de entrada. Se forem observados erros de interface, a verificação dos dispositivos conectados pode ser útil.

SFR - Verificar interfaces do ASA

Como o módulo FirePOWER (SFR) é basicamente uma máquina virtual em execução em um ASA, as interfaces reais do ASA são verificadas quanto a erros. Para obter informações detalhadas sobre como verificar as estatísticas da interface no ASA, consulte esta seção do guia de referência de comandos do ASA Series.

FTD (não SSP e FPR-2100) - Verificar erros de interface

Em dispositivos FTD não SSP, o comando > show interface pode ser executado a partir do prompt de comando inicial. A saída interessante está realçada em vermelho.

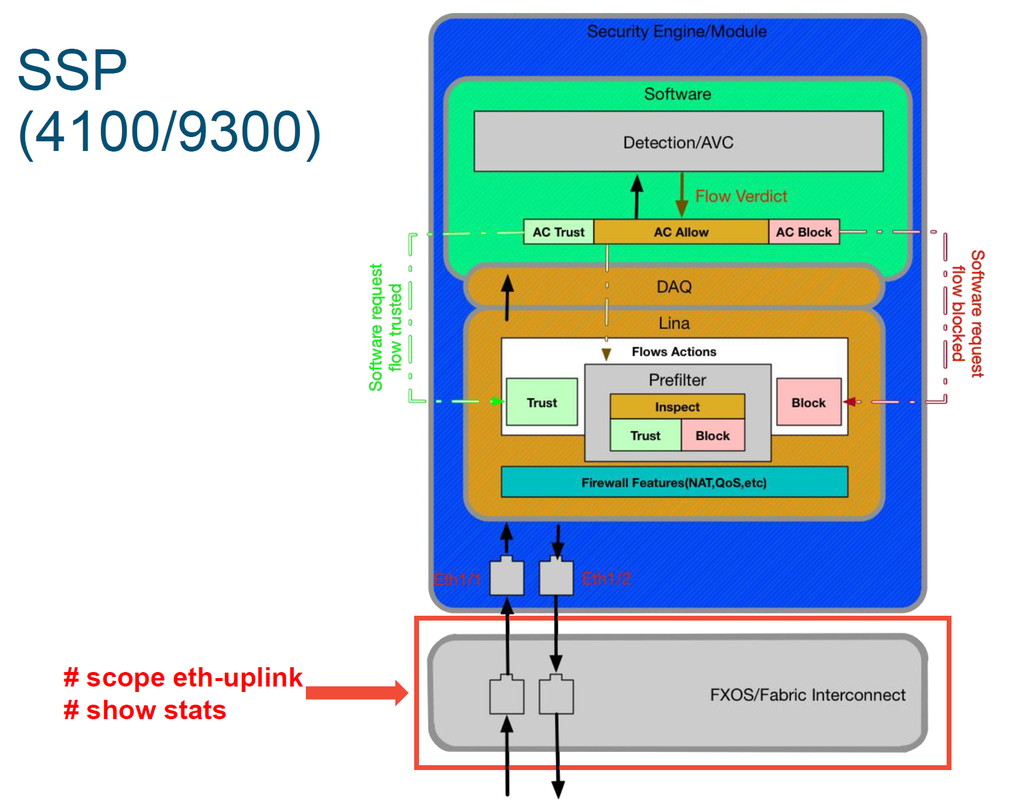

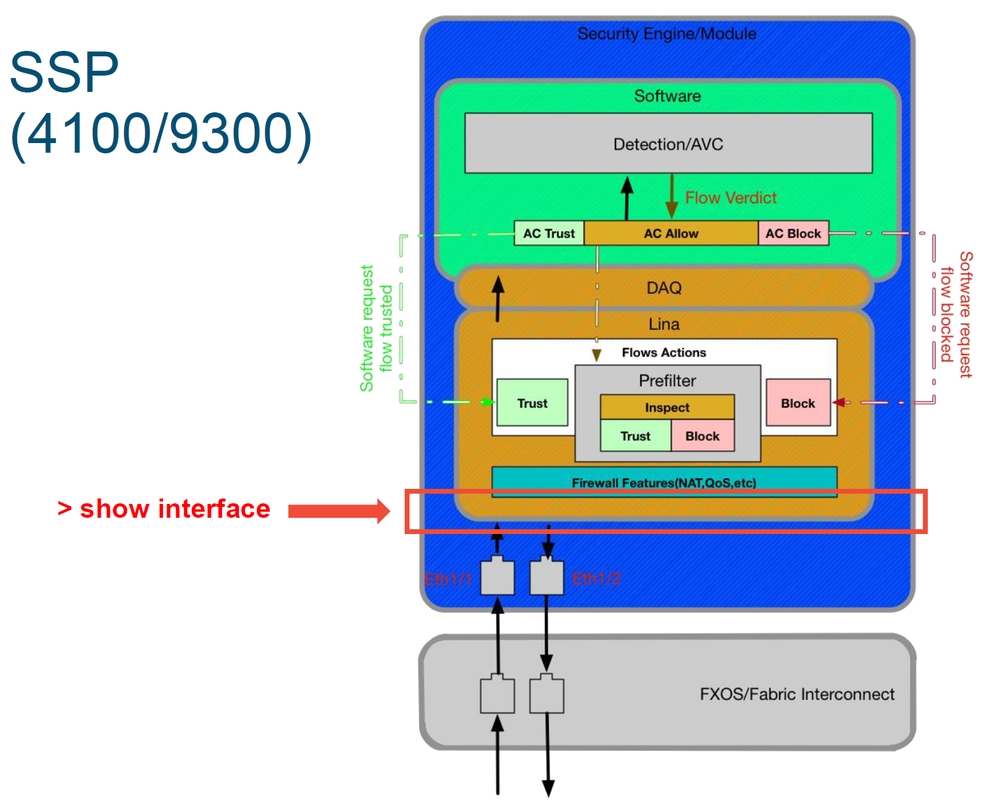

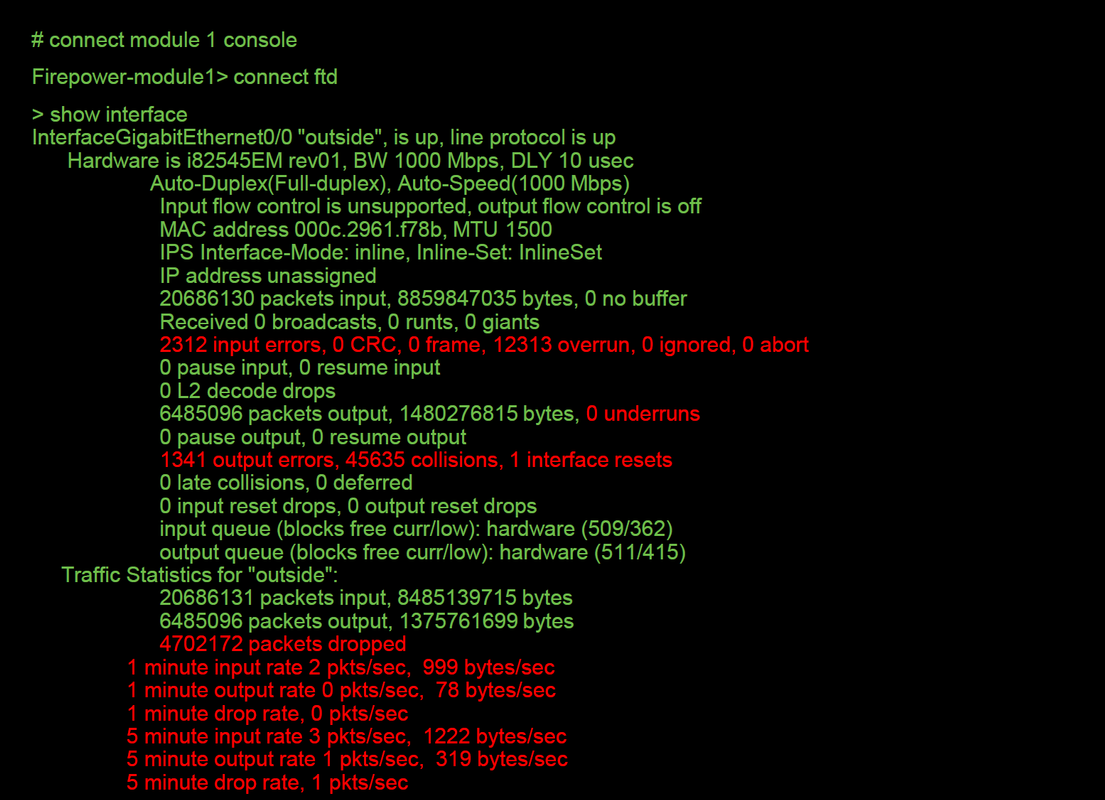

FTD (SSP) - Navegando no caminho de dados para procurar erros de interface

As plataformas 9300 e 4100 SSP têm uma interconexão de estrutura interna que manipula primeiro os pacotes.

Vale a pena verificar se há algum problema de interface na entrada inicial do pacote. Estes são os comandos a serem executados na CLI do sistema FXOS para obter essas informações.

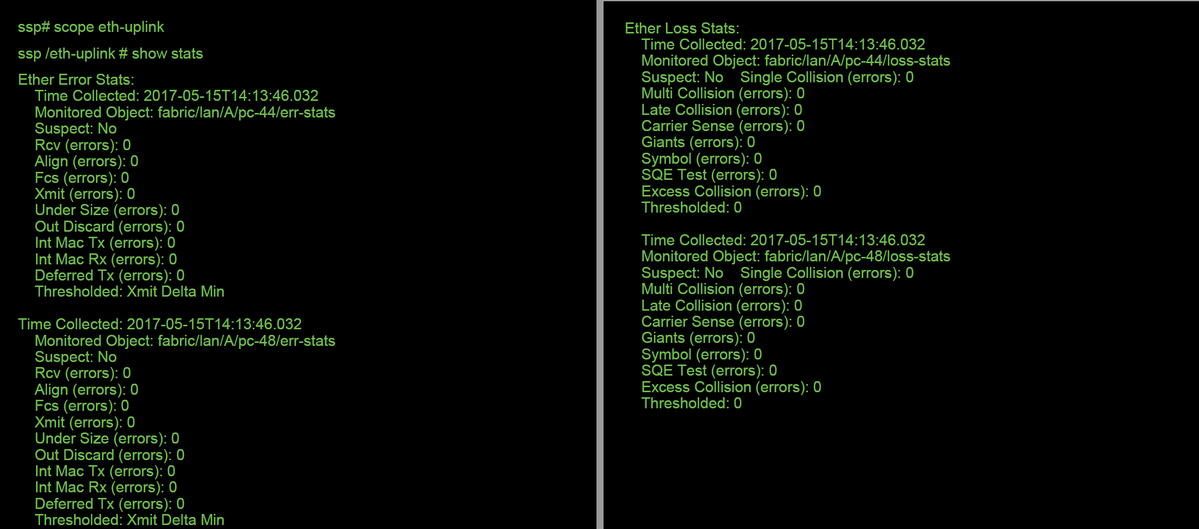

ssp# scope eth-uplink

ssp /et-uplink # show stats

Esta é uma saída de exemplo.

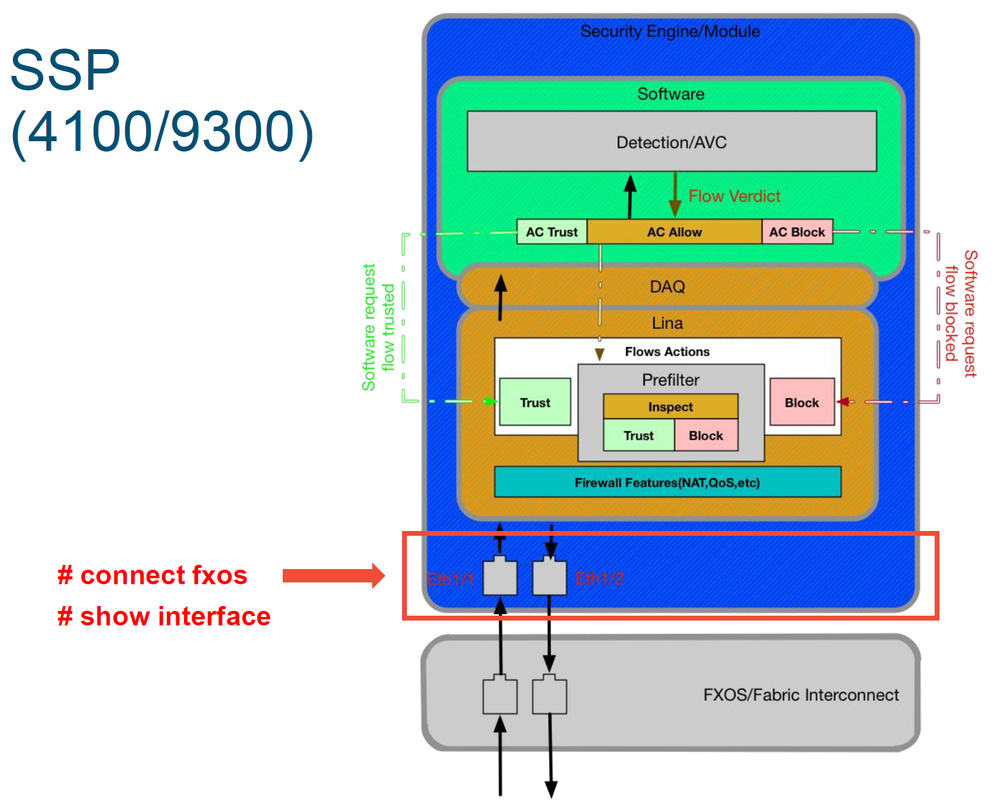

Depois que a interconexão de estrutura manipula o pacote na entrada, ele é enviado para as interfaces que são atribuídas ao dispositivo lógico que hospeda o dispositivo FTD.

Aqui está um diagrama para referência:

Para verificar se há problemas no nível da interface, insira os seguintes comandos:

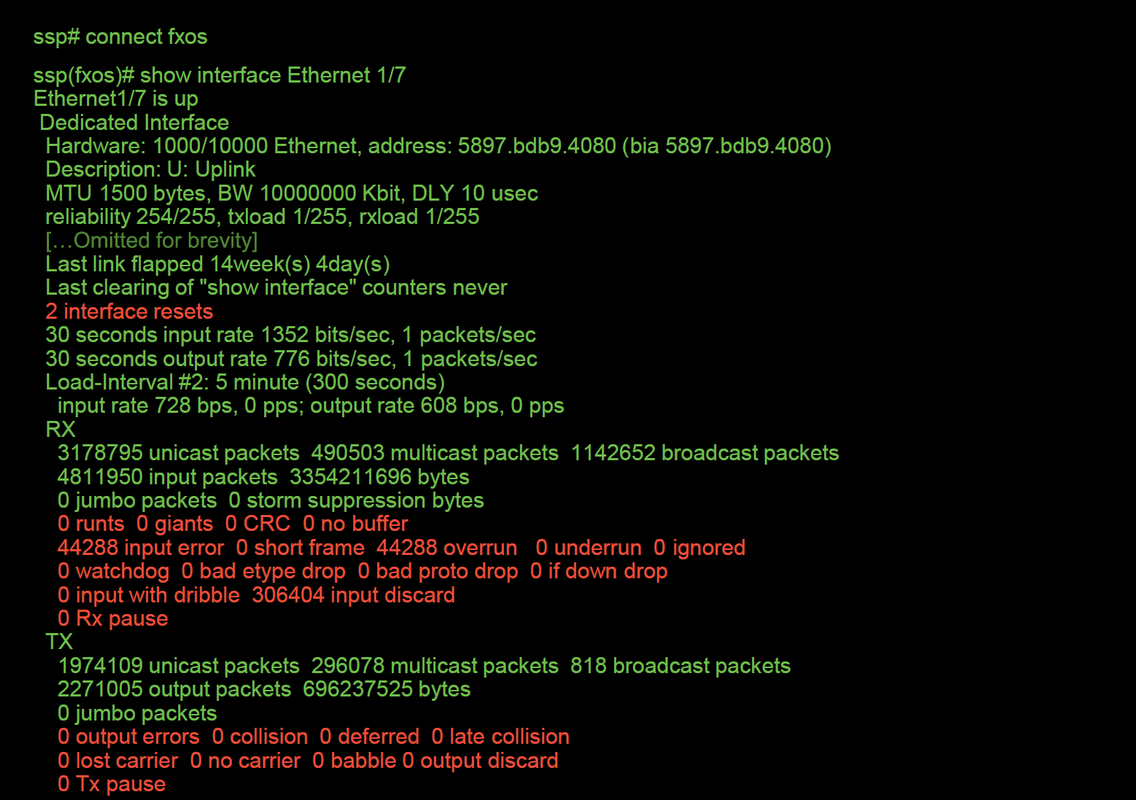

ssp# connect fxos

ssp(fxos)# show interface Ethernet 1/7

Este é um exemplo de saída (possíveis problemas destacados em vermelho):

Se algum erro for detectado, o software FTD real também poderá ser verificado quanto a erros de interface.

Para chegar ao prompt do FTD, é primeiro necessário navegar até o prompt do FTD CLI.

# connect module 1 console

Firepower-module1> connect ftd

> show interface

Para várias instâncias:

# connect module 1 telnet

Firepower-module1>connect ftd ftd1

Connecting to container ftd(ftd1) console... enter "exit" to return to Boot CLI

>

Este é um exemplo de saída.

Dados a fornecer ao Cisco Technical Assistance Center (TAC)

| Dados | Instruções |

| Capturas de tela do evento de conexão | Consulte este artigo para obter instruções |

| saída 'show interface' | Consulte este artigo para obter instruções |

| Capturas de pacotes | Para ASA/LINA: https://www.cisco.com/c/en/us/support/docs/security/asa-5500-x-series-next-generation-firewalls/1180... Para Firepower: http://www.cisco.com/c/en/us/support/docs/security/sourcefire-firepower-8000-series-appliances/11777... |

| Saída 'show tech' do ASA | Faça login no ASA CLI e salve a sessão do terminal em um log. Digite o comando show tech e forneça o arquivo de saída da sessão de terminal ao TAC. Esse arquivo pode ser salvo em disco ou em um sistema de armazenamento externo com esse comando. show tech | redirecionar disco0:/show_tech.log |

| Solucionar problemas do dispositivo Firepower que inspeciona o tráfego | http://www.cisco.com/c/en/us/support/docs/security/sourcefire-defense-center/117663-technote-SourceFire-00.html |

Próxima etapa: Solucionar problemas da camada DAQ do Firepower

Se não for claro se o dispositivo Firepower está descartando pacotes, o próprio dispositivo Firepower pode ser ignorado para excluir todos os componentes do Firepower de uma só vez. Isso é especialmente útil para mitigar um problema se o tráfego em questão estiver entrando no dispositivo Firepower, mas não no egresso.

Para prosseguir, revise a próxima fase da solução de problemas de caminho de dados do Firepower; O Firepower DAQ. Clique aqui para continuar.

Colaborado por engenheiros da Cisco

- Created by John GroetzingerCisco Technical Leader

- Edited by John LongCisco QA Software Engineer

- Edited by Cesar Lopez ZamarripaCisco Technical Consultant Engineer

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback