Introdução

Este documento descreve como renovar um certificado expirado no Cisco Email Security Appliance (ESA).

Pré-requisitos

Requisitos

Não existem requisitos específicos para este documento.

Componentes Utilizados

Este documento não se restringe a versões de software e hardware específicas.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Renovar um certificado

Se você tiver um certificado expirado em seu ESA (ou um certificado que expirará em breve), você pode simplesmente atualizar o certificado atual:

- Faça o download do arquivo CSR (Certificate Signing Request, Solicitação de assinatura de certificado).

- Forneça o arquivo CSR à sua Autoridade de Certificação (CA) e solicite um certificado assinado por Privacy-Enhanced Mail (PEM) (X.509).

- Atualize seu certificado atual através de um dos métodos descritos nas seções mencionadas.

Atualizar o certificado através da GUI

Observação: estas etapas supõem que o certificado foi criado, enviado e confirmado na configuração do ESA. Se você criar um novo certificado, lembre-se de enviar e salvar o certificado no equipamento antes de fazer o download do CSR.

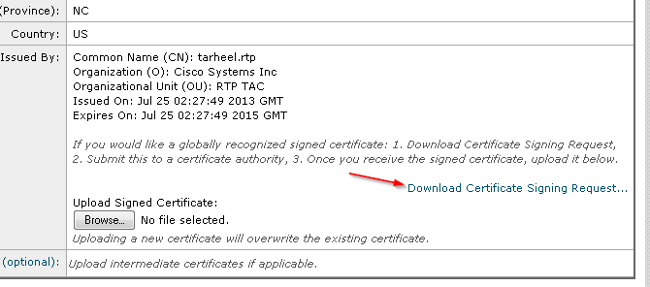

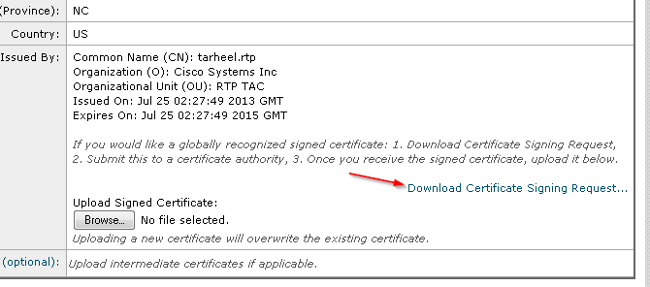

Para começar, navegue até Network > Certificates na GUI do equipamento. Abra o certificado e faça o download do arquivo CSR pelo link mostrado na imagem a seguir. Se o ESA for membro de um cluster, você deverá verificar os outros certificados de membro de cluster e usar o mesmo método para cada máquina. Com este método, a chave privada permanece no SEC. A última etapa é fazer com que o certificado seja assinado por sua CA.

Aqui está um exemplo:

- Faça o download do arquivo CSR para seu computador local, como mostrado na imagem anterior.

- Forneça o arquivo CSR à sua autoridade de certificação e solicite um

X.509 certificado formatado. - Depois de receber o arquivo PEM, importe o certificado pela seção Carregar certificado assinado. Além disso, carregue o certificado intermediário (se disponível) na seção opcional.

- Envie e confirme as alterações.

- Retorne à página principal Certificados (Rede > Certificados da GUI).

- Verifique se a nova data de expiração é exibida e se o certificado é mostrado como VÁLIDO/ATIVO.

- Envie e confirme as alterações.

Atualizar o certificado via CLI

Você também pode atualizar o certificado via CLI. Esse método parece mais intuitivo, pois os prompts estão no formato de pergunta/resposta.

Aqui está um exemplo:

myexample.com> certconfig

Choose the operation you want to perform:

- CERTIFICATE - Import, Create a request, Edit or Remove Certificate Profiles

- CERTAUTHORITY - Manage System and Customized Authorities

- CRL - Manage Certificate Revocation Lists

[]> certificate

List of Certificates

Name Common Name Issued By Status Remaining

--------- -------------------- -------------------- ------------- ---------

tarheel.r myexample.com myexample.com Active 327 days

test test test Valid 3248 days

Demo Cisco Appliance Demo Cisco Appliance Demo Active 1570 days

Choose the operation you want to perform:

- IMPORT - Import a certificate from a local PKCS#12 file

- PASTE - Paste a certificate into the CLI

- NEW - Create a self-signed certificate and CSR

- EDIT - Update certificate or view the signing request

- EXPORT - Export a certificate

- DELETE - Remove a certificate

- PRINT - View certificates assigned to services

[]> edit

1. [myexample.com] C=US,CN=myexample.com,L=RTP,O=Cisco Inc.,ST=NC,OU=TAC

2. [test] C=US,CN=test,L=yanceyville,O=test,ST=NC,OU=another test

Select the certificate profile you wish to edit:

[]> 1

Would you like to update the existing public certificate? [N]> y

Paste public certificate in PEM format (end with '.'):

-----BEGIN CERTIFICATE-----

FR3XlVd6h3cMPWNgHAeWGYlcMKMr5n2M3L9

DdeLZOOD0ekCqTxG7OD8tFfJzgvhEQwVDj0zRjUk9yjmoeLx8GNgm4gB6v2QPm+f

ajNHbf9lKRUFy9AHyMRsa+DmpWcvzvFiyP28vSxAUIT3WMGJwwMxRcXOB/jF5V66

8caFN0A7tDyUt/6YCW1KFeuCHaOGBRgFFp71Frsh5uZq1C70wE07cZP5Mm3AWjds

3ZDvi/oJBn5nCR8HuvkDVNO6z9NVIE06gP564n6RAgMBAAEwDQYJKoZIhvcNAQEF

BQADggEBAA/BTYiw+0wAh1q3z1yfW6oVyx03/bGEdeT0TE8U3naBBKM/Niu8zAwK

7yS4tkWK3b96HK98IKWuxOVSY0EivW8EUWSalK/2zsLEp5/iuZ/eAfdsHrJdQKn3

H541MuowGaQc6NGtLjIfFet5pQ7w7R44z+4oSWXYsT9FLH78/w5DdLf6Rk696c1p

hb9U9lg7SnKvDrwLZ6i4Sn0TA6bl/z0p9DuvVSwWTNEHcn3kCbmbFpsD2Hd6EWKD

70zXapUp6/xG79pc2gFXHfg0RcmsozcmHPCjXjnL4OjpUExonSjffB3HhSKDqjhf

A0uN6Psgar9yz8M/B3ego34Nq3a1/F4=

-----END CERTIFICATE-----

.

C=US,CN=myexample.com,L=RTP,O=Cisco Inc.,ST=NC,OU=TAC

Do you want to add an intermediate certificate? [N]> Y

Paste intermediate certificate in PEM format (end with '.'):

[Removed for simplicity]

Do you want to add another intermediate certificate? [N]>

Would you like to remove an intermediate certificate? [N]>

Do you want to view the CSR? [Y]>

-----BEGIN CERTIFICATE REQUEST-----

MIICpjCCAY4CAQAwYTELMAkGA1UEBhMCVVMxFDASBgNVBAMTC3RhcmhlZWwucnRw

MQwwCgYDVQQHEwNSVFAxEzARBgNVBAoTCkNpc2NvIEluYy4xCzAJBgNVBAgTAk5D

MQwwCgYDVQQLEwNUQUMwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQC5

gnqxG/GgDsxfOB7iWpNkCZpedKC5Qj5UpOEuMMx/OsAUXUNblJNktGMmW7dq6p9Z

4zAofRMgQFR3XlVd6h3cMPWNgHAeWGYlcMKMr5n2M3L9DdeLZOOD0ekCqTxG7OD8

tFfJzgvhEQwVDj0zRjUk9yjmoeLx8GNgm4gB6v2QPm+fajNHbf9lKRUFy9AHyMRs

a+DmpWcvzvFiyP28vSxAUIT3WMGJwwMxRcXOB/jF5V668caFN0A7tDyUt/6YCW1K

FeuCHaOGBRgFFp71Frsh5uZq1C70wE07cZP5Mm3AWjds3ZDvi/oJBn5nCR8HuvkD

VNO6z9NVIE06gP564n6RAgMBAAGgADANBgkqhkiG9w0BAQUFAAOCAQEAOpN8fD+H

Wa7n+XTwAb1jyC7yrjp9Llo8bc6Viy4bolrS15DxqAkvTCqssK+xhAScX2j9hxq2

pHBp8D5wMEmSUR39Jw77HRWNKHltUauIJUc3wEOeZ3b6pOUJAlNQenMBZJby7Hgw

0wV9X42JmDfwNBpWUW+rEyZHm0N9AATdgxmpFGvKIeiOM+fA0BKNxc7p0MMdcaBw

cQr/+bSfF3dwR8q8FAwS51RJ2cMQGpTZ2sLD54GbudpJqYUvjky1sYcn2USqupFn

WbhzArh0AQiSxolI+B6pgk/GE+50fNABOlIVqAYzzG41V76p17soBp6mXr7dxOGL

YM2lmN12Rq3BkQ==

-----END CERTIFICATE REQUEST-----

List of Certificates

Name Common Name Issued By Status Remaining

--------- -------------------- -------------------- ------------- ---------

tarheel.r myexample.com myexample.com Active 327 days

test test test Valid 3248 days

Demo Cisco Appliance Demo Cisco Appliance Demo Active 1570 days

Choose the operation you want to perform:

- IMPORT - Import a certificate from a local PKCS#12 file

- PASTE - Paste a certificate into the CLI

- NEW - Create a self-signed certificate and CSR

- EDIT - Update certificate or view the signing request

- EXPORT - Export a certificate

- DELETE - Remove a certificate

- PRINT - View certificates assigned to services

[]>

Choose the operation you want to perform:

- CERTIFICATE - Import, Create a request, Edit or Remove Certificate Profiles

- CERTAUTHORITY - Manage System and Customized Authorities

- CRL - Manage Certificate Revocation Lists

[]>

>commit

Informações Relacionadas

Feedback

Feedback