Não é possível ativar a quarentena de detecção, vírus e política de centralização (PVO) do ESA

Contents

Introdução

Este documento descreve um problema encontrado em que a política centralizada, vírus e quarentena de epidemia (PVO) não pode ser habilitada no Cisco Email Security Appliance (ESA) porque o botão Enable está esmaecido e oferece uma solução para o problema.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Como ativar o PVO no Security Management Appliance (SMA).

- Como adicionar o Serviço PVO a cada ESA gerenciado.

- Como configurar a migração do PVO.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- SMA versão 8.1 e posterior

- ESA versão 8.0 e posterior

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Informações de Apoio

As mensagens processadas por determinados filtros, políticas e operações de varredura em um ESA podem ser colocadas em quarentenas para mantê-las temporariamente para que sejam tomadas outras medidas. Em alguns casos, parece que o PVO não pode ser ativado no ESA, embora tenha sido configurado corretamente no SMA e o Assistente de migração tenha sido usado. O botão para ativar esse recurso no ESA normalmente ainda está esmaecido porque o ESA não consegue se conectar ao SMA na porta 7025.

Problema

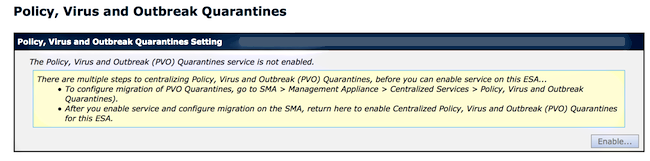

No ESA, o botão Enable (Ativar) fica esmaecido.

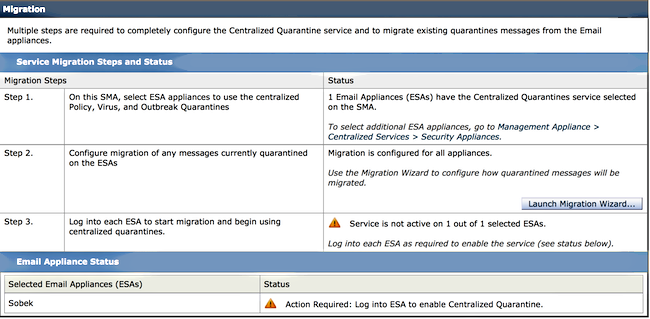

O SMA mostra que o serviço não está ativo e uma ação é necessária

Solução

Há vários cenários, que são descritos aqui.

Cenário 1

No SMA, execute o comando status no CLI para garantir que o dispositivo esteja em um estado online. Se o SMA estiver off-line, o PVO não poderá ser ativado no ESA porque a conexão falhará.

sma.example.com> status

Enter "status detail" for more information.

Status as of: Mon Jul 21 11:57:38 2014 GMT

Up since: Mon Jul 21 11:07:04 2014 GMT (50m 34s)

Last counter reset: Never

System status: Offline

Oldest Message: No Messages

Se o SMA estiver off-line, execute o comando resume para colocá-lo on-line novamente, o que inicia o cpq_listener.

sma.example.com> resume

Receiving resumed for euq_listener, cpq_listener.

Cenário 2

Depois de usar o Assistente de migração no SMA, é importante confirmar as alterações. O botão [Enable...] no ESA permanecerá acinzentado se você não confirmar as alterações.

- Faça login no SMA e no ESA com a conta do Administrador, não com o Operador (ou outros tipos de conta) ou a configuração pode ser executada, mas o botão [Habilitar...] ficará esmaecido no ESA.

- No SMA , escolha Dispositivo de gerenciamento > Serviços centralizados > Quarentenas de política, vírus e epidemia.

- Clique em Iniciar assistente de migração e escolha um método de migração.

- Envie e confirme suas alterações.

Cenário 3

Se o ESA tiver sido configurado com uma interface de entrega padrão através do comando deliveryconfig e se essa interface padrão não tiver conectividade com o SMA porque reside em uma sub-rede diferente ou não há rota, o PVO não pode ser ativado no ESA.

Aqui está um ESA com interface de entrega padrão configurada para interface In:

mx.example.com> deliveryconfig

Default interface to deliver mail: In

Este é um teste de conectividade ESA da interface In para a porta SMA 7025:

mx.example.com> telnet

Please select which interface you want to telnet from.

1. Auto

2. In (192.168.1.1/24: mx.example.com)

3. Management (10.172.12.18/24: mgmt.example.com)

[1]> 2

Enter the remote hostname or IP address.

[]> 10.172.12.17

Enter the remote port.

[25]> 7025

Trying 10.172.12.17...

telnet: connect to address 10.172.12.17: Operation timed out

telnet: Unable to connect to remote host

Para resolver esse problema, configure a interface padrão como Auto, onde o ESA usará a interface correta automaticamente.

mx.example.com> deliveryconfig

Default interface to deliver mail: In

Choose the operation you want to perform:

- SETUP - Configure mail delivery.

[]> setup

Choose the default interface to deliver mail.

1. Auto

2. In (192.168.1.1/24: mx.example.com)

3. Management (10.172.12.18/24: mgmt.example.com)

[1]> 1

Cenário 4

As conexões à quarentena centralizada são criptografadas por padrão com Transport Layer Security (TLS). Se você revisar o arquivo de registro de e-mail no ESA e procurar por IDs de conexão de entrega (DCIDs) para a porta 7025 no SMA, poderá ver erros de falha de TLS como este:

Mon Apr 7 15:48:42 2014 Info: New SMTP DCID 3385734 interface 172.16.0.179

address 172.16.0.94 port 7025

Mon Apr 7 15:48:42 2014 Info: DCID 3385734 TLS failed: verify error: no certificate

from server

Mon Apr 7 15:48:42 2014 Info: DCID 3385734 TLS was required but could not be

successfully negotiated

Quando você executa um tlsverify na CLI do ESA, você vê o mesmo.

mx.example.com> tlsverify

Enter the TLS domain to verify against:

[]> the.cpq.host

Enter the destination host to connect to. Append the port (example.com:26) if you are not

connecting on port 25:

[the.cpq.host]> 10.172.12.18:7025

Connecting to 10.172.12.18 on port 7025.

Connected to 10.172.12.18 from interface 10.172.12.17.

Checking TLS connection.

TLS connection established: protocol TLSv1, cipher ADH-CAMELLIA256-SHA.

Verifying peer certificate.

Certificate verification failed: no certificate from server.

TLS connection to 10.172.12.18 failed: verify error.

TLS was required but could not be successfully negotiated.

Failed to connect to [10.172.12.18].

TLS verification completed.

Com base nisso, a cifra ADH-CAMELLIA256-SHA usada para negociar com o SMA faz com que o SMA não apresente um certificado de peer. Uma investigação mais profunda revela que todas as cifras ADH usam autenticação anônima, que não fornece um certificado de mesmo nível. A solução aqui é eliminar cifras anônimas. Para fazer isso, altere a lista de cifras de saída para HIGH:MEDIUM:ALL:-aNULL:-SSLv2.

mx.example.com> sslconfig

sslconfig settings:

GUI HTTPS method: sslv3tlsv1

GUI HTTPS ciphers: RC4-SHA:RC4-MD5:ALL

Inbound SMTP method: sslv3tlsv1

Inbound SMTP ciphers: RC4-SHA:RC4-MD5:ALL

Outbound SMTP method: sslv3tlsv1

Outbound SMTP ciphers: RC4-SHA:RC4-MD5:ALL

Choose the operation you want to perform:

- GUI - Edit GUI HTTPS ssl settings.

- INBOUND - Edit Inbound SMTP ssl settings.

- OUTBOUND - Edit Outbound SMTP ssl settings.

- VERIFY - Verify and show ssl cipher list.

[]> OUTBOUND

Enter the outbound SMTP ssl method you want to use.

1. SSL v2.

2. SSL v3

3. TLS v1

4. SSL v2 and v3

5. SSL v3 and TLS v1

6. SSL v2, v3 and TLS v1

[5]>

Enter the outbound SMTP ssl cipher you want to use.

[RC4-SHA:RC4-MD5:ALL]> HIGH:MEDIUM:ALL:-aNULL:-SSLv2

sslconfig settings:

GUI HTTPS method: sslv3tlsv1

GUI HTTPS ciphers: RC4-SHA:RC4-MD5:ALL

Inbound SMTP method: sslv3tlsv1

Inbound SMTP ciphers: RC4-SHA:RC4-MD5:ALL

Outbound SMTP method: sslv3tlsv1

Outbound SMTP ciphers: HIGH:MEDIUM:ALL:-aNULL:-SSLv2

Choose the operation you want to perform:

- GUI - Edit GUI HTTPS ssl settings.

- INBOUND - Edit Inbound SMTP ssl settings.

- OUTBOUND - Edit Outbound SMTP ssl settings.

- VERIFY - Verify and show ssl cipher list.

[]>

mx.example.com> commit

Cenário 5

O PVO não pode ser habilitado e mostra esse tipo de mensagem de erro.

Unable to proceed with Centralized Policy, Virus and Outbreak Quarantines

configuration as host1 and host2 in Cluster have content filters / DLP actions

available at a level different from the cluster Level.

A mensagem de erro pode indicar que um dos hosts não tem uma chave de recurso DLP aplicada e que o DLP está desabilitado. A solução é adicionar a chave de recurso ausente e aplicar as configurações de DLP idênticas às do host que tem a chave de recurso aplicada. Essa inconsistência da chave de recurso pode ter o mesmo efeito com os Filtros de Ataque, o Sophos Antivirus e outras chaves de recurso.

Cenário 6

O botão habilitar para o PVO ficará esmaecido se, em uma configuração de cluster, houver uma configuração em nível de computador ou grupo para conteúdo, filtros de mensagem, DLP e configurações de DMARC. Para resolver esse problema, todos os filtros de mensagens e conteúdo devem ser movidos do nível de máquina ou grupo para o nível de cluster, bem como as configurações DLP e DMARC. Como alternativa, você pode remover totalmente do cluster a máquina que tem configuração em nível de máquina. Insira o comando CLI clusterconfig > removemachine e depois retorne-o ao cluster para herdar a configuração do cluster.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

23-Jul-2014 |

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback