Introdução

Este documento descreve como alterar as configurações de cifra do Cisco Email Security Appliance (ESA) e do Cisco Security Management Appliance (SMA) para evitar negociações de cifras nulas ou anônimas. Este documento aplica-se a dispositivos baseados em hardware e virtuais.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

Componentes Utilizados

As informações neste documento são baseadas em todas as versões do Cisco ESA e do Cisco SMA.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Impedir Negociações para Cifras Nulas ou Anônimas

Esta seção descreve como evitar negociações para cifras nulas ou anônimas no Cisco ESA que executa o AsyncOS para Email Security versões 9.1 e posteriores, e também no Cisco SMA.

ESAs que executam o AsyncOS para segurança de e-mail versão 9.5 ou mais recente

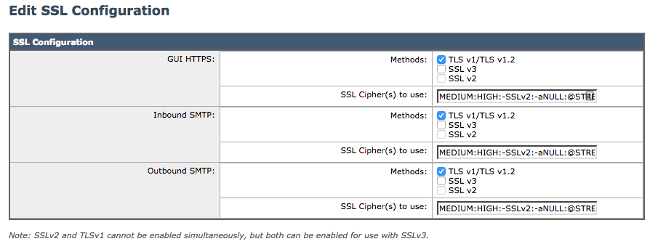

Com a introdução do AsyncOS para Email Security versão 9.5, o TLS v1.2 agora é suportado. Os comandos descritos na seção anterior ainda funcionam; no entanto, você verá as atualizações para TLS v1.2 incluídas nas saídas.

Aqui está um exemplo de saída do CLI:

> sslconfig

sslconfig settings:

GUI HTTPS method: tlsv1/tlsv1.2

GUI HTTPS ciphers:

MEDIUM

HIGH

-SSLv2

-aNULL

@STRENGTH

Inbound SMTP method: tlsv1/tlsv1.2

Inbound SMTP ciphers:

MEDIUM

HIGH

-SSLv2

-aNULL

@STRENGTH

Outbound SMTP method: tlsv1/tlsv1.2

Outbound SMTP ciphers:

MEDIUM

HIGH

-SSLv2

-aNULL

@STRENGTH

Choose the operation you want to perform:

- GUI - Edit GUI HTTPS ssl settings.

- INBOUND - Edit Inbound SMTP ssl settings.

- OUTBOUND - Edit Outbound SMTP ssl settings.

- VERIFY - Verify and show ssl cipher list.

[]> inbound

Enter the inbound SMTP ssl method you want to use.

1. SSL v2

2. SSL v3

3. TLS v1/TLS v1.2

4. SSL v2 and v3

5. SSL v3 and TLS v1/TLS v1.2

6. SSL v2, v3 and TLS v1/TLS v1.2

[3]>

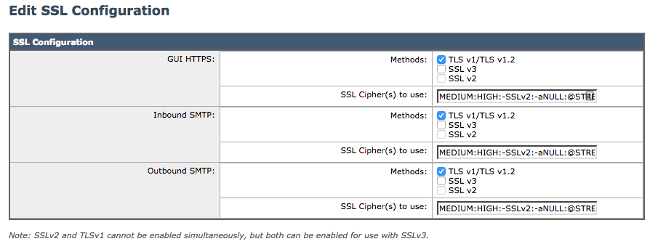

Para acessar essas configurações a partir da GUI, navegue para Administração do sistema > Configuração de SSL > Editar configurações...:

Dica: para obter informações completas, consulte o Guia do Usuário Final do ESA apropriado para a Versão 9.5 ou posterior.

ESAs que executam o AsyncOS para segurança de e-mail versão 9.1 ou anterior

Você pode modificar as cifras usadas no ESA com o comando sslconfig. Para evitar as negociações de ESA para cifras nulas ou anônimas, insira o comando sslconfig na CLI do ESA e aplique estas configurações:

- Método SMTP de Entrada: sslv3tlsv1

- Cifras SMTP de entrada: MEDIUM:HIGH:-SSLv2:-aNULL:@STRENGTH

- Método SMTP de saída: sslv3tlsv1

- Cifras SMTP de saída: MEDIUM:HIGH:-SSLv2:-aNULL:@STRENGTH

Aqui está um exemplo de configuração para cifras de entrada:

CLI: > sslconfig

sslconfig settings:

GUI HTTPS method: sslv3tlsv1

GUI HTTPS ciphers: RC4-SHA:RC4-MD5:ALL

Inbound SMTP method: sslv3tlsv1

Inbound SMTP ciphers: RC4-SHA:RC4-MD5:ALL

Outbound SMTP method: sslv3tlsv1

Outbound SMTP ciphers: RC4-SHA:RC4-MD5:ALL

Choose the operation you want to perform:

- GUI - Edit GUI HTTPS ssl settings.

- INBOUND - Edit inbound SMTP ssl settings.

- OUTBOUND - Edit outbound SMTP ssl settings.

- VERIFY - Verify and show ssl cipher list.

[]> inbound

Enter the inbound SMTP ssl method you want to use.

1. SSL v2.

2. SSL v3

3. TLS v1

4. SSL v2 and v3

5. SSL v3 and TLS v1

6. SSL v2, v3 and TLS v1

[5]> 3

Enter the inbound SMTP ssl cipher you want to use.

[RC4-SHA:RC4-MD5:ALL]> MEDIUM:HIGH:-SSLv2:-aNULL:@STRENGTH

Observação: defina a GUI, INBOUND e OUTBOUND conforme necessário para cada cifra.

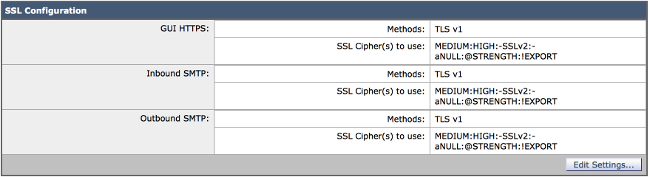

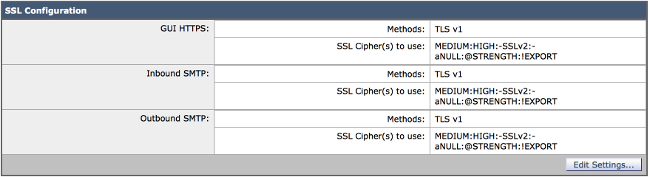

A partir do AsyncOS para Email Security versão 8.5, o comando sslconfig também está disponível através da GUI. Para acessar essas configurações a partir da GUI, navegue para Administração do sistema > Configurações de SSL > Editar configurações:

Dica: o Secure Sockets Laver (SSL) Versão 3.0 (RFC-6101) é um protocolo obsoleto e inseguro. Há uma vulnerabilidade no SSLv3 CVE-2014-3566 conhecida como ataque de Padding Oracle On Downgraded Legacy Encryption (POODLE), que é rastreada pelo bug da Cisco ID CSCur27131. A Cisco recomenda que você desabilite o SSLv3 enquanto altera as cifras, use apenas o Transport Layer Security (TLS) e selecione a opção 3 (TLS v1). Consulte o bug da Cisco ID CSCur27131 para obter detalhes completos.

SMAs que executam o AsycnOS para gerenciamento de segurança de conteúdo 9.6 ou mais recente

Semelhante ao ESA, execute o comando sslconfig na CLI.

SMAs que executam AsyncOS para gerenciamento de segurança de conteúdo 9.5 ou posterior

O comando sslconfig não está disponível para versões antigas do SMA.

Observação: versões mais antigas do AsyncOS para SMA suportavam apenas TLS v1. Atualize para a versão 9.6 ou mais recente do seu SMA para obter gerenciamento SSL atualizado.

Você deve concluir estas etapas na CLI do SMA para modificar as cifras SSL:

- Salve o arquivo de configuração do SMA no computador local.

- Abra o arquivo XML.

- Procure a seção <ssl> no XML:

<ssl>

<ssl_inbound_method>sslv3tlsv1</ssl_inbound_method>

<ssl_inbound_ciphers>RC4-SHA:RC4-MD5:ALL</ssl_inbound_ciphers>

<ssl_outbound_method>sslv3tlsv1</ssl_outbound_method>

<ssl_outbound_ciphers>RC4-SHA:RC4-MD5:ALL</ssl_outbound_ciphers>

<ssl_gui_method>sslv3tlsv1</ssl_gui_method>

<ssl_gui_ciphers>RC4-SHA:RC4-MD5:ALL</ssl_gui_ciphers>

</ssl>

- Modifique as cifras conforme desejado e salve o XML:

<ssl>

<ssl_inbound_method>tlsv1</ssl_inbound_method>

<ssl_inbound_ciphers>MEDIUM:HIGH:-SSLv2:-aNULL:@STRENGTH</ssl_inbound_ciphers>

<ssl_outbound_method>tlsv1</ssl_outbound_method>

<ssl_outbound_ciphers>MEDIUM:HIGH:-SSLv2:-aNULL:@STRENGTH</ssl_outbound_ciphers>

<ssl_gui_method>tlsv1</ssl_gui_method>

<ssl_gui_ciphers>MEDIUM:HIGH:-SSLv2:-aNULL:@STRENGTH</ssl_gui_ciphers>

</ssl>

- Carregue o novo arquivo de configuração no SMA.

- Enviar e confirmar todas as alterações.

Informações Relacionadas

Feedback

Feedback