Introduction

Este documento descreve como solucionar o erro "Ocorreu um erro ao recuperar informações de metadados" para Security Assertion Markup Language (SAML) no Security Management Appliance (SMA).

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento destes tópicos:

- ADFS (Serviços de Federação do Ative Diretory)

- Integração SAML com SMA

- OpenSSL instalado

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- SMA AsyncOs versão 11.x.x

- SMA AsyncOs versão 12.x.x

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

O Cisco Content Security Management Appliance agora oferece suporte ao SSO (Single Sign-On, sign-on único) do SAML 2.0 para que os usuários finais possam acessar a Quarentena de spam e usar as mesmas credenciais usadas para acessar outros serviços habilitados para SSO do SAML 2.0 em suas organizações. Por exemplo, você habilita a Identidade de Ping como seu provedor de identidade SAML (IdP) e tem contas no Rally, Salesforce e Dropbox que têm o SAML 2.0 SSO habilitado. Quando você configura o dispositivo Cisco Content Security Management para oferecer suporte ao SAML 2.0 SSO como um provedor de serviços (SP), os usuários finais podem se conectar uma vez e ter acesso a todos esses serviços, incluindo a Quarentena de spam.

Problema

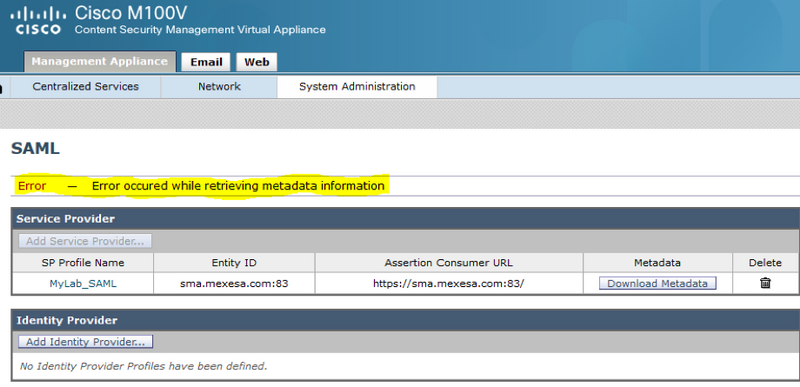

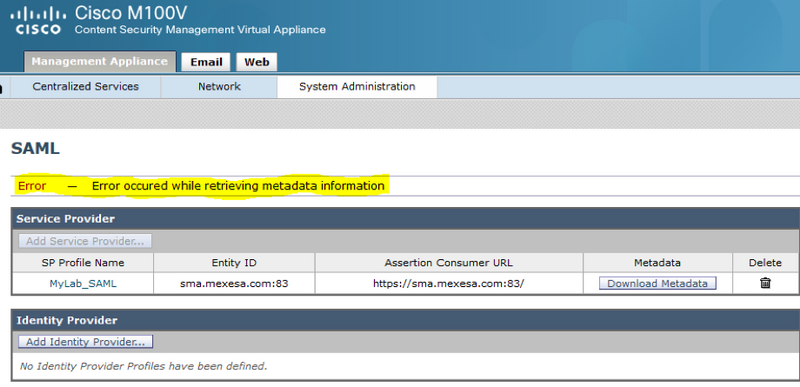

Ao selecionar Baixar Metadados para SAML, você recebe o erro "Ocorreu um erro ao recuperar informações de metadados", como mostrado na imagem:

Solução

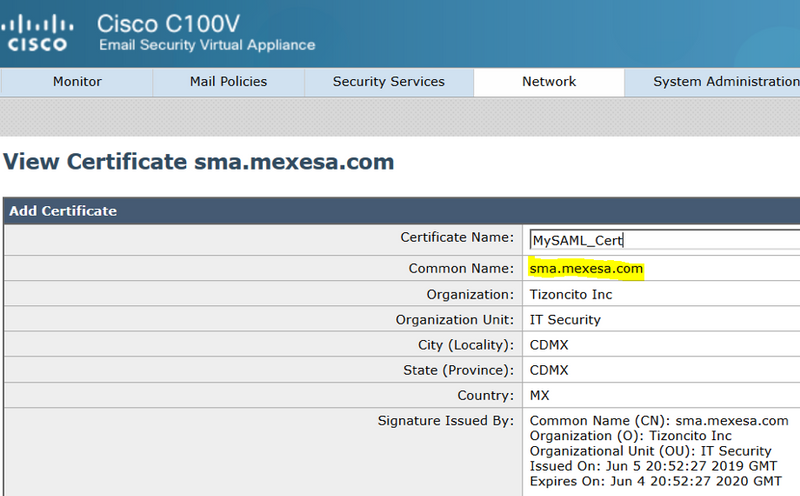

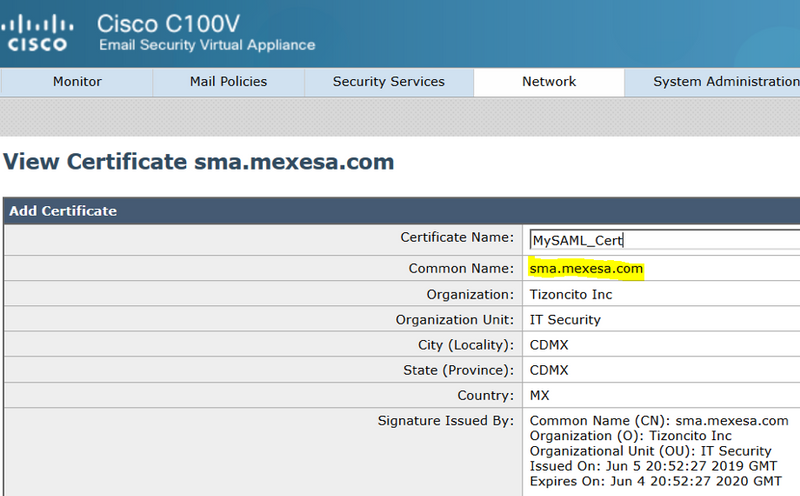

Etapa 1. Crie um novo certificado autoassinado no ESA (Email Security Appliance).

Certifique-se de que o nome comum seja igual ao URL da ID da entidade, mas sem o número da porta, como mostrado na imagem:

Etapa 2. Exporte o novo certificado com uma extensão .pfx, digite uma senha e salve-o em sua máquina.

Etapa 3. Abra um terminal do Windows e insira esses comandos, forneça a senha na etapa anterior.

- Execute este comando para exportar a chave privada:

openssl pkcs12 -in created_certificate.pfx -nocerts -out certificateprivatekey.pem -nodes

- Execute este comando para exportar o certificado:

openssl pkcs12 -in created_certificate.pfx -nokeys -out certificate.pem

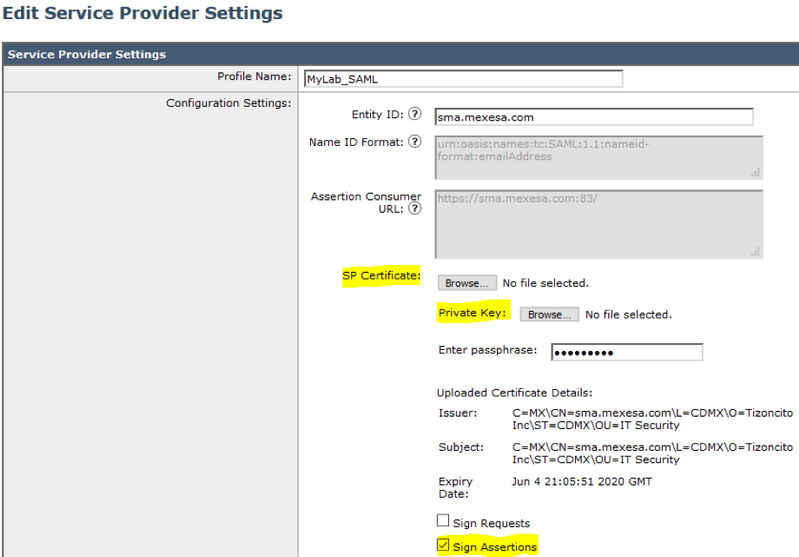

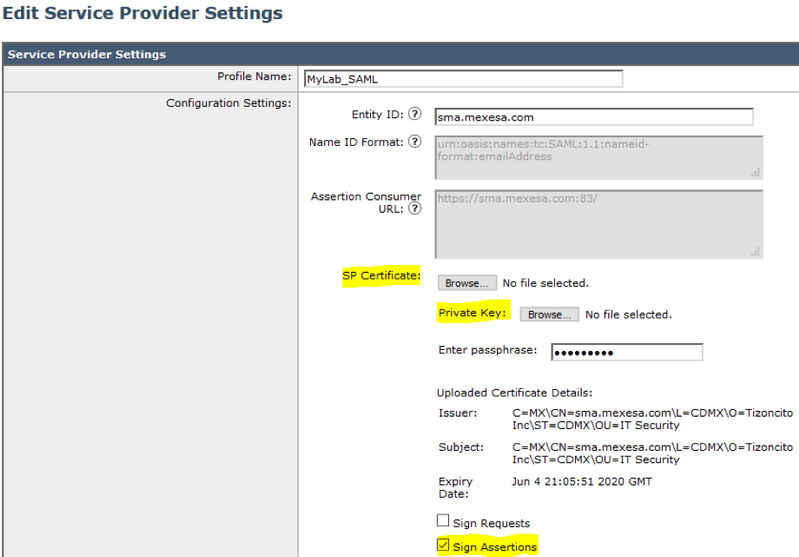

Etapa 4. Ao final desse processo, você deve ter dois novos arquivos: certificateprivatekey.pem e certificate.pem. Carregue os dois arquivos no Perfil do provedor de serviços e use a mesma senha que você usa para exportar o certificado.

Etapa 5. O SMA exige que ambos os arquivos estejam no formato .PEM para que ele funcione, como mostrado na imagem.

Etapa 6. Certifique-se de marcar a caixa de seleção Assinar Asserções.

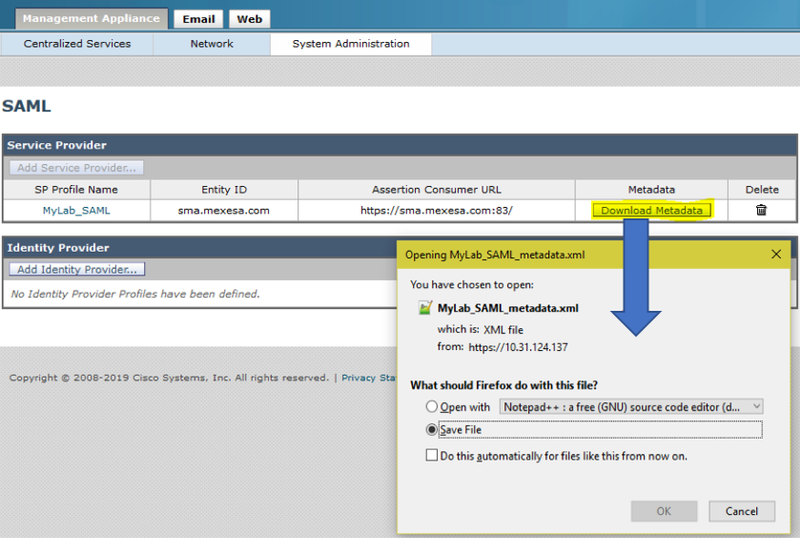

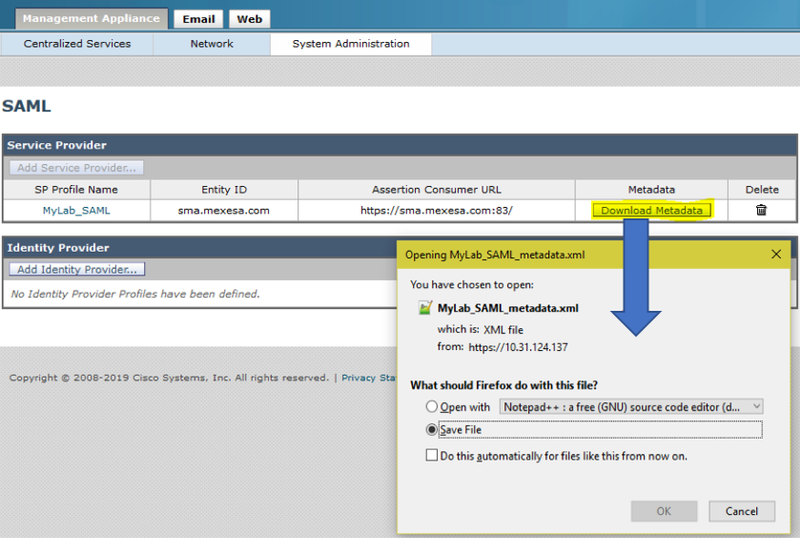

Etapa 7. Envie e confirme as alterações, você deve ser capaz de fazer download dos metadados, como mostrado na imagem.

Informações Relacionadas

Feedback

Feedback