Atualize um ASA HA Pair em dispositivos Firepower

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve o procedimento de atualização de um par de HA (High Availability, alta disponibilidade) de ASAs (Adaptive Security Appliances, dispositivos de segurança adaptáveis) instalados em dispositivos de hardware firepower.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Gerenciamento ASA

- Failover ASA

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- 2 x FP4150 executando código 2.0.1-86

- ASA 9.6.2.1 (atualizado para 9.6.2.3)

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

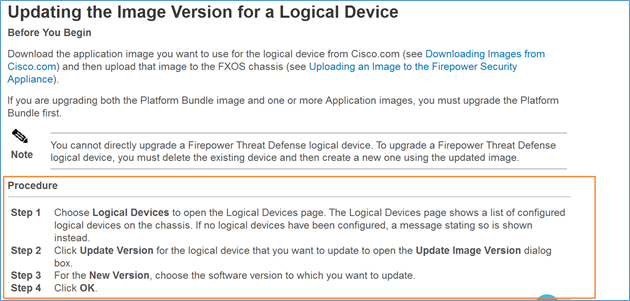

O procedimento de atualização de um módulo ASA instalado nos dispositivos Firepower (FPR4100, FPR9300 etc.) quando o HA está configurado (Ativo/Em espera ou Ativo/Ativo) é descrito no Guia de configuração do sistema operacional extensível Firepower (FXOS). Aqui está a parte relevante:

O objetivo deste documento é fornecer uma visão geral um pouco mais detalhada do processo de atualização em um ambiente HA.

Observação: o documento supõe que a versão ASA de destino é compatível com a versão FXOS existente, portanto, a atualização do pacote FXOS não é necessária neste cenário. Sempre verifique a Matriz de Compatibilidade FXOS para confirmar se a versão ASA de destino é compatível com a imagem FXOS. Caso contrário, atualize primeiro as imagens FXOS, conforme descrito nas Notas de Versão do FXOS.

Configurar

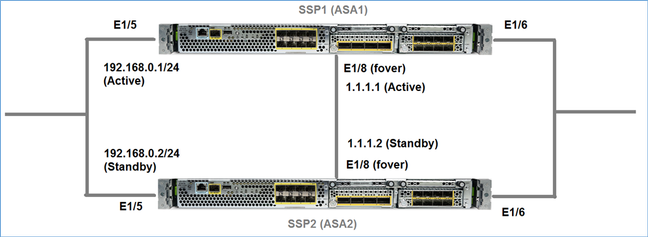

Diagrama de Rede

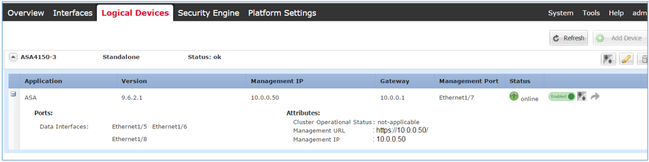

ASA1 como visto na interface do usuário do Firepower Chassis Manager (FCM):

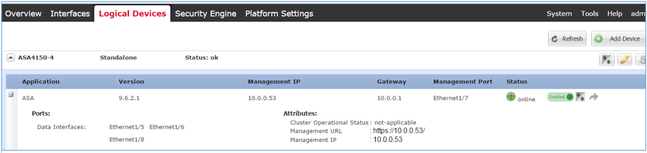

ASA2:

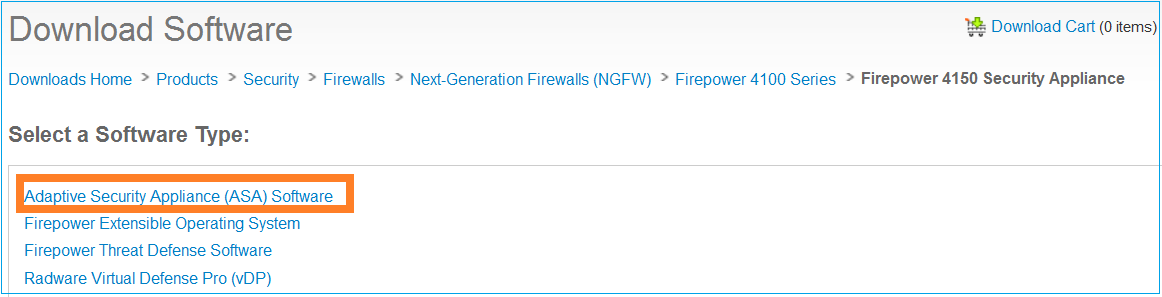

Tarefa 1. Faça o download das imagens do ASA nas páginas de download do software Cisco

Navegue para Downloads Home > Products > Security > Firewalls > Next-Generation Firewalls (NGFW) e selecione a plataforma de HW (por exemplo, 4100, 9000 etc.) como mostrado na imagem.

Tarefa 2. Carregue as imagens do ASA no Firepower Chassis Manager

Carregue as imagens do ASA no chassi do Firepower. Isso pode ser feito na interface do usuário do Firepower Chassis Manager (FCM) ou na interface de linha de comando (CLI) do FXOS.

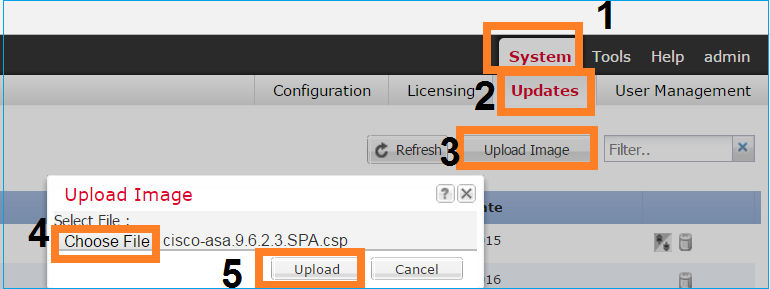

Método 1. Carregue as imagens do ASA da interface do usuário do FCM.

Navegue até Sistema > Atualizações. Selecione Upload Image, especifique o nome do arquivo e selecione Upload:

Método 2. Carregue as imagens ASA da CLI do FXOS.

Você pode carregar a imagem de um servidor FTP, SCP, SFTP ou TFTP. Para verificar a conectividade entre a interface de gerenciamento do chassi e o servidor remoto, faça o seguinte:

FPR4100# connect local-mgmt FPR4100(local-mgmt)# ping 10.48.40.70

PING 10.48.40.70 (10.48.40.70) from 10.62.148.88 eth0: 56(84) bytes of data.

64 bytes from 10.48.40.70: icmp_seq=1 ttl=61 time=34.4 ms

64 bytes from 10.48.40.70: icmp_seq=2 ttl=61 time=34.3 ms

64 bytes from 10.48.40.70: icmp_seq=3 ttl=61 time=34.3 ms

Para transferir a imagem do ASA, navegue para este escopo e execute o comando download image:

FPR4100# scope ssa FPR4100 /ssa # scope app-software FPR4100 /ssa/app-software # download image ftp://ftp_username@ 10.48.40.70/cisco-asa.9.6.2.3.SPA.csp

Password:

Para monitorar o progresso da transferência de imagem, execute o comando show download-task detail:

FPR4100 /ssa/app-software # show download-task detail

Downloads for Application Software:

File Name: cisco-asa.9.6.2.3.SPA.csp

Protocol: Ftp

Server: 10.48.40.70

Port: 0

Userid: anonymous

Path:

Downloaded Image Size (KB): 94214

Time stamp: 2016-12-08T10:21:56.775

State: Downloading

Transfer Rate (KB/s): 450.784698

Current Task: downloading image cisco-asa.9.6.2.3.SPA.csp from 10.48.40.70(FSM-STAGE:sam:dme:ApplicationDownloaderDownload:Local)

Você também pode usar este comando para verificar a transferência bem-sucedida:

FPR4100 /ssa/app-software # show download-task

Downloads for Application Software:

File Name Protocol Server Port Userid State

------------------------------ ---------- --------------- --------- ------------ -----

cisco-asa.9.6.2.2.SPA.csp Ftp 10.48.40.70 0 anonymous Downloaded

Para obter mais detalhes:

FPR4100 /ssa/app-software # show download-task fsm status expand

File Name: cisco-asa.9.6.2.3.SPA.csp

FSM Status:

Affected Object: sys/app-catalogue/dnld-cisco-asa.9.6.2.3.SPA.csp/fsm

Current FSM: Download

Status: Success

Completion Time: 2016-12-08T10:26:52.142

Progress (%): 100

FSM Stage:

Order Stage Name Status Try

------ ---------------------------------------- ------------ ---

1 DownloadLocal Success 1

2 DownloadUnpackLocal Success 1

A imagem do ASA é mostrada no repositório de chassis:

FPR4100 /ssa/app-software # exit

FPR4100 /ssa # show app

Application:

Name Version Description Author Deploy Type CSP Type Is Default App

---------- ---------- ----------- ---------- ----------- ----------- --------------

asa 9.6.2.1 N/A cisco Native Application No

asa 9.6.2.3 N/A cisco Native Application No

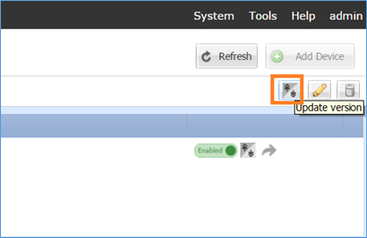

Tarefa 3. Atualize a primeira unidade ASA

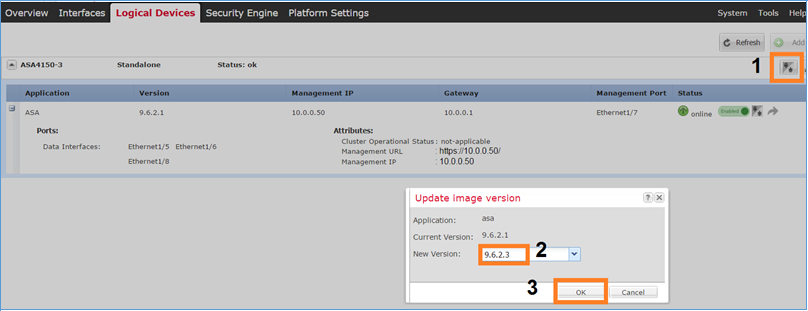

Atualize primeiro a unidade ASA em standby como mostrado na imagem:

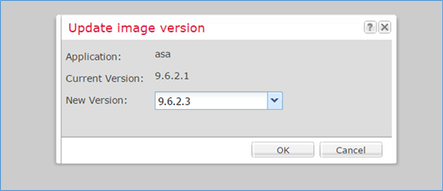

Especifique a nova imagem e selecione OK para iniciar a atualização:

Verificação

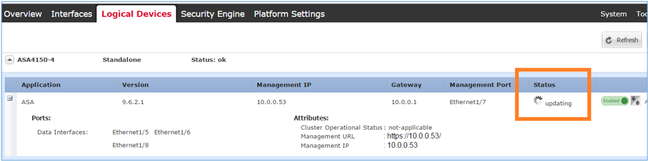

O progresso da atualização do ASA a partir da GUI do FCM:

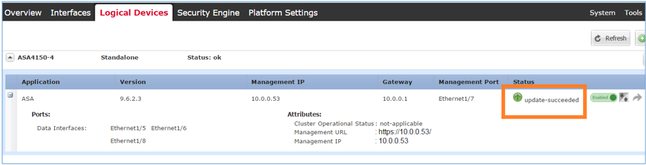

Após 1 a 2 minutos, a interface do usuário do FCM mostra:

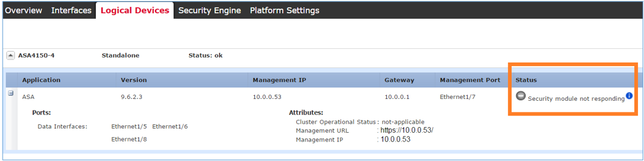

O módulo ASA é recarregado:

O processo de atualização do ASA a partir da CLI do chassi do Firepower.

A CLI mostra que o dispositivo lógico (ASA) é reiniciado. Todo o processo de atualização do CLI de inicialização do módulo nesta saída:

asa/sec/stby(config)#

[screen is terminating]

Disconnected from asa console!

Firepower-module1>

INIT: SwitchingStopping OpenBSD Secure Shell server: sshdstopped /usr/sbin/sshd (pid 5738)

.

Stopping Advanced Configuration and Power Interface daemon: stopped /usr/sbin/acpid (pid 5742)

acpid: exiting

acpid.

Stopping system message bus: dbus.

Stopping ntpd: stopped process in pidfile '/var/run/ntp.pid' (pid 6186)

done

Stopping crond: OK

Deconfiguring network interfaces... done.

Sending all processes the TERM signal...

SIGKILL_ALL will be delayed for 1 + 5 secs

Sending all processes the KILL signal...

Deactivating swap...

Unmounting local filesystems...

Rebooting... [ 1679.605561] Restarting system.

Cisco Systems, Inc.

Configuring and testing memory..

Cisco Systems, Inc.

Configuring and testing memory..

Configuring platform hardware...

Bios Version : FXOSSM1.1.2.1.3.031420161207

Platform ID : FXOSSM1

Processor(s) Intel(R) Xeon(R) CPU E5-2699 v4 @ 2.20GHz

Total Memory = 256 GB Effective Memory = 256 GB

Memory Operating Speed 2400 Mh

Please wait, preparing to boot.. .........................................................................................................

UEFI Interactive Shell v2.0. UEFI v2.40 (American Megatrends, 0x0005000B). Revision 1.02

Mapping table

fs0: Alias(s):HD17a65535a1:;blk1:

PciRoot(0x0)/Pci(0x1F,0x2)/Sata(0x0,0xFFFF,0x0)/HD(1,MBR,0x000EC692,0x800,0xEE6800)

blk0: Alias(s):

PciRoot(0x0)/Pci(0x1F,0x2)/Sata(0x0,0xFFFF,0x0)

blk2: Alias(s):

PciRoot(0x0)/Pci(0x1F,0x2)/Sata(0x0,0xFFFF,0x0)/HD(2,MBR,0x000EC692,0xEE7000,0x3BA000)

blk3: Alias(s):

PciRoot(0x0)/Pci(0x1F,0x2)/Sata(0x0,0xFFFF,0x0)/HD(3,MBR,0x000EC692,0x12A1000,0x950000)

blk4: Alias(s):

PciRoot(0x0)/Pci(0x1F,0x2)/Sata(0x0,0xFFFF,0x0)/HD(4,MBR,0x000EC692,0x1BF1000,0x2CD20800)

blk5: Alias(s):

PciRoot(0x0)/Pci(0x1F,0x2)/Sata(0x0,0xFFFF,0x0)/HD(4,MBR,0x000EC692,0x1BF1000,0x2CD20800)/HD(1,MBR,0x00000000,0x1BF1800,0x5D22000)

blk6: Alias(s):

PciRoot(0x0)/Pci(0x1F,0x2)/Sata(0x0,0xFFFF,0x0)/HD(4,MBR,0x000EC692,0x1BF1000,0x2CD20800)/HD(2,MBR,0x00000000,0x7914000,0x26FFD800)

To launch ROMMON.

CpuFrequency = 2200002 KHz

Cisco FXOSSM1 Blade Rommon 1.2.1.3, Mar 14 2016 12:11:29

Platform: SSPXRU

INFO: enic_identify: Enabling Cruz driver...

INFO: enic_identify: Cruz driver enabled.

INFO: init_spi_interface: HSFS_BERASE_4K.

INFO: enic_init: bar[0].vaddr 0xc6e00000.

INFO: enic_init: bar[2].vaddr 0xc6e10000.

INFO: enic_init: eNic port MTU is 1500.

INFO: enic_init: eNic bsize 1500 ring size 512.

INFO: enic_init: Waiting for Cruz link...

INFO: enic_init: Cruz link detected.

INFO: nb_eth_app_init: MAC address for interface 0: 00 15 a5 01 01 00

INFO: nb_eth_app_init: IP address 127.128.1.254

Start communicating with MIO in blade slot 1...

INFO: Allocated 1000 bytes of memory for cmd at 0x78a7d018.

INFO: Allocated 1000 bytes of memory for status at 0x76d34918.

INFO: Allocated 196608 bytes of memory for key file at 0x76d03018.

INFO: Status code 1: 'rommon initialize is completed'.

INFO: tftp_open: '/rommon/status_1.txt'@127.128.254.1 via 127.128.254.1

!

INFO: nb_tftp_upload: 31 bytes sent.

tftpget 0x78a7d018 1000

INFO: tftp_open: '/rommon/command_1.txt'@127.128.254.1 via 127.128.254.1

Received 154 bytes

WARNING: retrieve_mio_cmd_info: Invalid checksum 0x0.

tftpget 0x76d03018 196608

INFO: tftp_open: 'rommon/key_1.bin'@127.128.254.1 via 127.128.254.1

!

Received 131072 bytes

INFO: Status code 8: 'rommon succeeds to retrieve key file'.

INFO: tftp_open: '/rommon/status_1.txt'@127.128.254.1 via 127.128.254.1

!

INFO: nb_tftp_upload: 31 bytes sent.

INFO: Primary keys in flash are up-to-date.

INFO: Backup keys in flash are up-to-date.

continue check local image

the image file path: installables/chassis/fxos-lfbff-k8.9.6.2.2.SPA

the image file name only: fxos-lfbff-k8.9.6.2.2.SPA

local_image_file: fs0:fxos-lfbff-k8.9.6.2.2.SPA

INFO: File 'fs0:fxos-lfbff-k8.9.6.2.2.SPA' has 104831328 bytes.

local_image_file_size 104831328

Found image fs0:fxos-lfbff-k8.9.6.2.2.SPA in local storage, boot local image.

set pboot_image fxos-lfbff-k8.9.6.2.2.SPA

INFO: File 'fs0:fxos-lfbff-k8.9.6.2.2.SPA' has 104831328 bytes.

INFO: 'fs0:fxos-lfbff-k8.9.6.2.2.SPA' has 104831328 bytes

INFO: Booting LFBFF image...

INFO: Status code 7: 'rommon about to verify image signature from local disk'.

INFO: tftp_open: '/rommon/status_1.txt'@127.128.254.1 via 127.128.254.1

!

INFO: nb_tftp_upload: 31 bytes sent.

INIT: version 2.88 booting

Starting udev

Configuring network interfaces... done.

Populating dev cache

rw console=ttyS0,38400 loglevel=2 auto kstack=128 reboot=force panic=1 ide_generic.probe_mask=0x1 ide1=noprobe pci=nocrs processor.max_cstate=1 iommu=pt platform=sspxru boot_img=disk0:/fxos-lfbff-k8.9.6.2.2.SPA ciscodmasz=786432 cisconrsvsz=2359296 hugepagesz=1g hugepages=24 ssp_mode=0

No Partitions for HDD2.. Creating partition..

mount: special device /dev/sdb1 does not exist

rw console=ttyS0,38400 loglevel=2 auto kstack=128 reboot=force panic=1 ide_generic.probe_mask=0x1 ide1=noprobe pci=nocrs processor.max_cstate=1 iommu=pt platform=sspxru boot_img=disk0:/fxos-lfbff-k8.9.6.2.2.SPA ciscodmasz=786432 cisconrsvsz=2359296 hugepagesz=1g hugepages=24 ssp_mode=0

Create libvirt group

Start libvirtd Service

* Starting virtualization library daemon: libvirtd

no /usr/bin/dnsmasq found; none killed

2016-12-07 12:47:24.090+0000: 4373: info : libvirt version: 1.1.2

2016-12-07 12:47:24.090+0000: 4373: warning : virGetHostname:625 : getadd[ ok ]failed for 'ciscoasa': Name or service not known

Disable the default virtual networks

Network default destroyed

Done with libvirt initialization

rw console=ttyS0,38400 loglevel=2 auto kstack=128 reboot=force panic=1 ide_generic.probe_mask=0x1 ide1=noprobe pci=nocrs processor.max_cstate=1 iommu=pt platform=sspxru boot_img=disk0:/fxos-lfbff-k8.9.6.2.2.SPA ciscodmasz=786432 cisconrsvsz=2359296 hugepagesz=1g hugepages=24 ssp_mode=0

+++++++++++++++ BOOT CLI FILES COPIED +++++++++++++++++++++++++++

rw console=ttyS0,38400 loglevel=2 auto kstack=128 reboot=force panic=1 ide_generic.probe_mask=0x1 ide1=noprobe pci=nocrs processor.max_cstate=1 iommu=pt platform=sspxru boot_img=disk0:/fxos-lfbff-k8.9.6.2.2.SPA ciscodmasz=786432 cisconrsvsz=2359296 hugepagesz=1g hugepages=24 ssp_mode=0

Turbo Boost is UNSUPPORTED on this platform.

Configuration Xml found is /opt/cisco/csp/applications/configs/cspCfg_cisco-asa.9.6.2.3__asa_001_JAD201200C64A93395.xml

INIT: Entering runlevel: 3

rw console=ttyS0,38400 loglevel=2 auto kstack=128 reboot=force panic=1 ide_generic.probe_mask=0x1 ide1=noprobe pci=nocrs processor.max_cstate=1 iommu=pt platform=sspxru boot_img=disk0:/fxos-lfbff-k8.9.6.2.2.SPA ciscodmasz=786432 cisconrsvsz=2359296 hugepagesz=1g hugepages=24 ssp_mode=0

Starting system message bus: dbus.

Starting OpenBSD Secure Shell server: sshd

generating ssh RSA key...

generating ssh ECDSA key...

generating ssh DSA key...

done.

Starting Advanced Configuration and Power Interface daemon: acpid.

acpid: starting up

acpid: 1 rule loaded

acpid: waiting for events: event logging is off

Starting ntpd: done

Starting crond: OK

Cisco Security Services Platform

Type ? for list of commands

Firepower-module1>

Firepower-module1>show services status

Services currently running:

Feature | Instance ID | State | Up Since

-----------------------------------------------------------

asa | 001_JAD201200C64A93395 | RUNNING | :00:00:20

Firepower-module1>

Todo o procedimento leva cerca de 5 minutos.

Você também pode usar o comando show app-instance na CLI do chassi para verificar se o aplicativo ASA está Online:

FPR4100# scope ssa FPR4100 /ssa # show app-instance Application Name Slot ID Admin State Operational State Running Version Startup Version Cluster Oper State -------------------- ---------- --------------- ------------------ --------------- --------------- ------------------ asa 1 Enabled Online 9.6.2.3 9.6.2.3 Not Applicabl

Os módulos ASA se descobrem:

asa/sec/actNoFailover>

************WARNING****WARNING****WARNING******************************** Mate version 9.6(2)1 is not identical with ours 9.6(2)3 ************WARNING****WARNING****WARNING********************************

.

Detected an Active mate

Beginning configuration replication from mate.

End configuration replication from mate.

asa/sec/stby>

Verificação

FPR4100# connect module 1 console

Telnet escape character is '~'.

Trying 127.5.1.1...

Connected to 127.5.1.1.

Escape character is '~'.

CISCO Serial Over LAN:

Close Network Connection to Exit

Firepower-module1> connect asa

asa> enable

Password:

asa/sec/stby# show failover Failover On Failover unit Secondary Failover LAN Interface: fover Ethernet1/8 (up) Reconnect timeout 0:00:00 Unit Poll frequency 1 seconds, holdtime 15 seconds Interface Poll frequency 5 seconds, holdtime 25 seconds Interface Policy 1 Monitored Interfaces 2 of 1041 maximum MAC Address Move Notification Interval not set Version: Ours 9.6(2)3, Mate 9.6(2)1 Serial Number: Ours FLM2006EQFW, Mate FLM2006EN9U Last Failover at: 12:48:23 UTC Dec 7 2016 This host: Secondary - Standby Ready Active time: 0 (sec) slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.6(2)3) status (Up Sys) Interface INSIDE (192.168.0.2): Normal (Not-Monitored) Interface OUTSIDE (192.168.1.2): Normal (Monitored) Interface management (0.0.0.0): Normal (Waiting) Other host: Primary - Active Active time: 10320 (sec) slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.6(2)1) status (Up Sys) Interface INSIDE (192.168.0.1): Normal (Not-Monitored) Interface OUTSIDE (192.168.1.1): Normal (Monitored) Interface management (10.0.0.50): Normal (Waiting)

...

Para confirmar a operação de failover apropriada entre as unidades ASA, execute estes comandos:

- show conn count

- show xlate count

- show crypto ipsec sa

Tarefa 4. Atualize a segunda unidade ASA

Troque os peers de failover e atualize o ASA primário:

asa/sec/stby# failover active

Switching to Active

asa/sec/act#

Especifique a nova imagem e inicie a atualização:

Após 5 minutos, a atualização é concluída.

Verificar

Na CLI do chassi, verifique se o aplicativo ASA está on-line:

FPR4100# scope ssa FPR4100 /ssa # show app-instance Application Name Slot ID Admin State Operational State Running Version Startup Version Cluster Oper State -------------------- ---------- --------------- ------------------ --------------- --------------- ------------------ asa 1 Enabled Online 9.6.2.3 9.6.2.3 Not Applicable

No módulo ASA, verifique a operação de failover:

asa/pri/stby# show failover

Failover On

Failover unit Primary

Failover LAN Interface: fover Ethernet1/8 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 2 of 1041 maximum

MAC Address Move Notification Interval not set

Version: Ours 9.6(2)3, Mate 9.6(2)3

Serial Number: Ours FLM2006EN9U, Mate FLM2006EQFW

Last Failover at: 14:35:37 UTC Dec 7 2016

This host: Primary - Standby Ready

Active time: 0 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.6(2)3) status (Up Sys)

Interface INSIDE (192.168.0.2): Normal (Not-Monitored)

Interface OUTSIDE (192.168.1.2): Normal (Waiting)

Interface management (0.0.0.0): Normal (Waiting)

Other host: Secondary - Active

Active time: 656 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.6(2)3) status (Up Sys)

Interface INSIDE (192.168.0.1): Failed (Not-Monitored)

Interface OUTSIDE (192.168.1.1): Normal (Waiting)

Interface management (10.0.0.50): Normal (Waiting)

Stateful Failover Logical Update Statistics

Link : fover Ethernet1/8 (up)

Stateful Obj xmit xerr rcv rerr

General 7 0 8 0

...

Volte para o failover para ter Principal/Ativo, Secundário/Em espera:

asa/pri/stby# failover active

Switching to Active

asa/pri/act#

Troubleshooting

Atualmente, não existem informações disponíveis específicas sobre Troubleshooting para esta configuração.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

26-Oct-2017 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Mikis ZafeiroudisEngenheiro do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback